Открыть доступ к usb в домене

Обновлено: 05.07.2024

Кто-нибудь находил гайд в интернете как сделать доступ к USB накопителям только тем которые одобрены. Как закрыть доступ ко всем USB накопителям через GPO знаю, но вот как сделать систему с одобренными USB накопителями.

гугл курил, находил только информацию как через реестр выцеплять уникальный номер флешки, но вот не могу понять как его привязать в GPO.

Доступ в домене между подсетями

Опишу что есть, а потом собственно проблему. Имеем сервер 2008R2 с тремя сетевыми картами - офис.

Общий доступ к ресурсу в домене

добрый день. Внимание сейчас будут задаваться глупые вопросы! У меня в домене находится порядка.

Доступ к компьютерам в домене с запросам пороля

Ребят подскажите есть домен в нем компьютеры около 100 когда захожу в компьютер в сети из под.

Доступ к расшаренным папкам на других PC в домене

Домен. На рабочей станции стоит Windows 7. На сервере Windows 2000, AD(вторичный), расшареные.

На нескольких машинах в домене пропадает доступ на шары

Вообщем месяц назад у меня умер жесткий с АД, резервной копии АД не было, в принципе пользователей.

Удаленное управление пк в домене без права заблокировать доступ

Всем привет! В одной организации используется домен. Какая ОС на сервере неизвестно. На клиентском.

USB Disk Security парольный доступ к USB

Через программу USB Disk Security установлен парольный доступ к USB, а пароль благополучно забыт.

Доступ к папке в одном домене но другой подсети. Нет доступа с 7ки

Домен 2003, 2 подсети. из одной не могу выходить на расшареннные ресурсы 2-й. Точнее могу, но.

Компьютер в домене не может добавить программу из другого компьютера который не в домене

Компьютер в домене не может добавить программу из другого компьютера который не в домене он.

Управление сервером Hyper-v в домене, из клиента, находящего в другом домене

Доброго времени суток. Ситуация такая. Сама архитектура глупой может быть получилась но так надо.

Когда человек много лет рыл бункер и запасал там продукты, он должен испытывать глубокое моральное удовлетворение, если бункер понадобился. Он будет довольный заявлять: «А я говори-и-и-ил!» То же касается и того, кто делал запасы продуктов в кладовой, когда все закупались в магазинах только на сегодня. А вот с нашим комплексом для удалённой работы Redd как-то и не хочется злорадствовать. Он проектировался для удалёнки в мирное время. И использовался задолго до первых новостей из Китая.

Давно я про него ничего не писал. Другие проекты отвлекают, да и интерес, судя по рейтингу последней из опубликованных статей, уже упал. Сил на подготовку статьи отнимают много, и это имеет смысл делать только если оно нужно достаточному числу читателей.

Но так как сейчас удалёнка у всех на устах, возникло желание поделиться одной наработкой, которая может кому-то помочь. Это не наша разработка, я проводил исследования в рамках работы над сервисом удаленной работы с отладочными платами All-Hardware. Вот их результаты сейчас и опишу. Проект USB/IP известен многим. Но он давно свёрнут авторами. Самые свежие драйверы были под WIN7. Сегодня я опишу, где скачать вариант для WIN10, и покажу, как я его проверял. Кроме того, разработчики современного аналога уверяют, что у них сделан не только Windows-клиент, но и Windows-сервер (правда, в этом режиме я тестирование не вёл: задача того не требовала). Но кому-то это тоже может оказаться полезным.

Введение

Сначала краткий рассказ, что такое USB/IP. Это комплекс программ, которые позволяют пробросить USB-устройство через сеть. Само устройство подключено к серверу. Клиент располагается на другой машине. При этом на клиентской машине имеется приложение, совершенно не рассчитанное на работу с сетью. Оно хочет настоящее USB-устройство. И оно получает информацию, что это устройство подключено. На это устройство встаёт штатный драйвер. В общем, клиент считает, что он работает с локальным USB-устройством.

Кто-то так пробрасывает ключи защиты. Мы же проверяли возможность удалённого доступа к JTAG-адаптеру.

Проект USB/IP активно развивался до 2013 года. Затем Windows-ветка остановилась. В целом, был выпущен даже двоичный подписанный драйвер. Но он был под Windows 7. Linux-ветка же продолжила развитие, и этот сервис оказался встроенным в саму операционную систему. По крайней мере, в сборку Debian он точно встроен. Причём для Linux имеется и клиент, и сервер, а для Windows исходно был сделан только клиент. Сервер под Windows сделан не был.

Существует очень хорошая статья на Хабре, которую можно использовать и как справочник по работе с данным сервисом, и как отзыв о работе с ним.

Вариант под актуальную версию Windows

Но как бы ни была хороша Windows 7, а она уже мертва. В рамках работ над All-Hardware мы рассматривали разные варианты решения одной из проблем, и надо было просто проверить ряд альтернатив по принципу «подойдёт — не подойдёт». Тратить много человеко-часов на проверку было невозможно. А переделка драйвера под Windows 10 могла затянуть в себя. Поэтому был проведён поиск в сети, который вывел на проект usbip-win. На момент его обнаружения свежий вариант был датирован 23 февраля 2020 года, то есть проект живой. Он может быть собран и под WIN7, и под WIN10. К тому же, в отличие от оригинального проекта, может быть собран не только Windows-клиент, но и Windows-сервер.

Я проверил, проект прекрасно собирается и устанавливается, поэтому дальнейшая работа велась с ним. В файле readme есть ссылка на готовый двоичный код для тех, кто не хочет самостоятельно производить сборку.

Грустная часть проверки: серверная часть

Сначала я расскажу, как проводилась проверка в рамках нашего проекта. Там всё кончилось не очень хорошо. Проверяли адаптер ST-LINK, установленный в корпус комплекса Redd, благо я уже отмечал, что в комплексе используется ОС Linux сборки Debian, а эта сборка содержит встроенный сервис USB/IP.

Согласно статье, устанавливаем сервис:

Дальше в статье подробно рассказано, как автоматизировать процесс загрузки сервиса. Как я разбираюсь в Линуксе, я уже многократно писал. Плохо разбираюсь. У меня нет привычки с умным лицом цитировать чужие тексты, слабо понимая суть. Поэтому я ещё раз напомню ссылку на замечательную статью, где всё рассказано, а сам покажу, что делал я при каждом старте ОС (благо всё было нужно только для проверки):

Назначение первых двух из вышеприведённых заклинаний мне неизвестно, но без них не создаются какие-то каталоги, а без этих каталогов потом не будет экспорта USB-порта. Каталоги создаются только до перезапуска системы. Так что создавать их надо каждый раз. Третья строка — с нею всё понятней, она запускает сервис.

Теперь смотрим, как зовут устройство:

Получается, что нам нужно устройство и busid, равным 1-5.4.1.3.

Всё, сервер готов к работе.

Грустная часть проверки: клиентская часть

В Windows устанавливаем драйвер (делаем это только один раз, дальше он будет всегда установлен). Для этого запускаем от имени администратора файл usbip.exe с аргументом install:

usbip.exe install

Теперь смотрим, доступно ли нам устройство:

Убеждаемся, что оно присутствует в списке. Ну, и подключаем его:

В менеджере устройств появляется новое USB-устройство, Keil его прекрасно видит…

Но на этом всё приятное кончается. Небольшая программа заливается во флэшку около минуты. Попытки шагать по строкам идут от 5 до 20 секунд на каждую строку. Это неприемлемо. Во время паузы в обе стороны идёт трафик примерно 50 килобит в секунду. Долго и вдумчиво идёт.

Честно говоря, ограничение по времени привело к тому, что я только предполагаю, почему всё было так плохо. Подозреваю, что там по сети бегает JTAG-трафик. А он бегает небольшими пакетами в обе стороны, отсюда и проблемы. Так было завершено исследование с результатом: «Для проекта не подходит».

Более весёлая часть: подготовка

Чтобы не тратить на сервер целую PC, для проверки, я сделал этакий комплекс Yelloww (чисто по цвету пластика, из которого сделан корпус):

Роль сервера выполняет Raspberry Pi с установленной ОС Raspbian (это тот же Debian, а значит, там имеется требуемый сервер). Одна из «голубых пилюль» выступает в роли адаптера CMSIS DAP, вторая — в роли отлаживаемого устройства.

Точно так же ставим и настраиваем сервис. Разве что здесь список устройств, допустимых к экспорту, намного скромнее:

Понятно, что здесь экспортируем и импортируем устройство busid=1-1.4.

И вот тут конкретно с CMSIS DAP у меня периодически возникает небольшая проблемка. В менеджере устройств я вижу такую неприятность:

Напомню, что статья пишется по принципу «Лучше неплохая, но сегодня, чем идеальная, но завтра». Проблемы удалённой работы возникают прямо сейчас. Надеюсь, в обозримом будущем они уже будут не актуальны. А пока актуальны — показываю, как я обхожу данную проблему вручную. Сначала я отключаю устройство:

Затем сразу же включаю:

И оно начинает работать без проблем. В Keil меняем отладчик на CMSIS DAP:

При работе по локальной сети всё просто летает. Но понятно, что локальная сеть никому не интересна. Я попробовал пробросить порт устройства у себя дома, а затем удалённо зайти на машину на работе и потрассировать «прошивку» оттуда. Связь у моего домашнего провайдера весьма и весьма тормозная, особенно — от меня наружу. Прошивается контроллер примерно втрое медленнее, чем при прямом подключении к USB. Трассировка… Ну около секунды на строку, точно не больше. В общем, терпимо. С хорошими провайдерами, надеюсь, будет лучше.

Заключение

Проект usbip-win является современной заменой для проекта USB/IP. Он живёт и развивается. При этом он предоставляет для ОС Windows не только функцию клиента, но и функцию сервера. Совместимость с Linux-версией сохранена.

Устойчивость работы удалённого USB-устройства неожиданно поразила. Я был уверен, что возникнут таймауты. Возможно, где-то они и возникнут, но для JTAG-адаптеров не было замечено ни одного сбоя. К сожалению, не все USB-устройства могут быть проброшены через сеть по причине низкого быстродействия получившейся системы. Но в случае с JTAG-адаптерами можно рассмотреть альтернативные вещи. В частности, CMSIS-DAP вместо ST-LINK.

Оба рассмотренных проекта (usbip-win и CMSIS-DAP) могут быть скачаны с GitHub в виде исходных кодов.

Если это поможет кому-то организовать удалённый доступ к оборудованию, я буду рад. Использование Raspberry Pi позволит бросить оборудование в произвольных местах.

В настоящее время большинство системных администраторов блокируют USB порты на компьютерах, это делается в целях безопасности, да и неплохая защита от вирусов. В первую очередь отключают порты на лицевой крышке, путем отсоединения шлейфа от материнской платы, затем блокируют изменением определенного ключа в реестре,так-же меняют групповые политики, и напоследок отключают в BIOS. В данном посте приведены самые распространённые методы блокировки USB портов. Пример включения буду приводить на Windows 7, на XP все идентично. Первым делом узнаем как отключены usb порты, а для этого делаем по инструкции ниже:

Внимание! Требуются права Администратора.

1. Вставьте рабочую флешку в USB разъем (на компьютере вставляем сзади, на случай отключения портов на передней крышке)

2. Откройте Компьютер .

3. В открывшемся окне Компьютер смотрим как отображается наша флешка, если нет тогда делаем по Варианту 2 . Если флешка отображается тогда пробуем ее открыть.

При возникновении ошибки Отказано в доступе делаем по варианту 1 .

Вариант 1:

В окне Выполнить (клавиши WIN+R) открыть редактор групповых политик gpedit.msc

Откроется окно редактора групповых политик, в котором необходимо открыть раздел Политика “Локальный компьютер” –> Конфигурация компьютера –>Административные шаблоны –>Система –> Доступ к съемным запоминающим устройствам.

В правой колонке обращаем внимание на Состояние Включена (на примере включена политика Съемные диски: Запретить чтение), двойным нажатием кликаем по включённой политике.

В открывшемся окне Отключаем или ставим на Не задано .

Вариант 2:

1) Делаем следующие: нажимаем правой кнопкой мыши на Компьютер , в открывшемся окне нажимаем С войства .

2) В запущенном окне нажимаем на Диспетчер устройств .

3) В запустившемся Диспетчер устройств кликаем на вкладку Контроллеры USB .

4) Тут мы применим заготовленную флешку, вставляем ее в рабочий USB порт. Если порты отключены в реестре произойдет следующее:

Теперь включаем USB порты, для этого открываем редактор реестра ( "Пуск"->"Все программы"->"Стандартные"->"Выполнить" или сочетанием клавиш Windows+R )в запустившемся окне вводим regedit и нажимаем ОК .

Теперь двигаемся по ветке HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\USBSTOR напротив значения Start мы должны увидеть значение 4.

Затем двойным нажатием по Start меняем значение на 3 и жмем ОК .

3 включить USB

4 отключить USB

К несомненным достоинствам подхода, применяемого Microsoft, стоит отнести простоту настройки и использования, интеграцию с Active Directory, а также то, что такой подход не требует установки ПО сторонних производителей.

Перемещение информации через границы охраняемого периметра локальной сети компании является, пожалуй, наибольшей головной болью службы информационной безопасности. С каждым годом эта головная боль только растет, а решение проблемы становится все более и более актуальным. Ведь за последнее время резко увеличилось число всевозможных USB-устройств, которые могут использоваться в качестве накопителей. При этом объем информации, который может быть записан с помощью таких устройств, уже догнал объем винчестеров. Сегодня USB-диски с объемом в 4 Гб уже давно не редкость, объем жестких дисков переносных MP3 плейеров превысил 80Гб, а ведь кроме этого есть еще и фотоаппараты, мобильные телефоны, КПК с большим объемом памяти и т.д. Объем рынка таких устройств показывает экспоненциальный рост: физические размеры все меньше и меньше, а производительность и объем все больше и больше.

Постоянно увеличиваются инвестиции в межсетевые экраны, используются все новые и более надежные алгоритмы шифрования, другие средства и технологии контроля для защиты данных от хищения через Интернет. Однако не стоит забывать, что большинство хищений сегодня происходит по вине собственных сотрудников, которые посредством использования различных типов USB-устройств скачивают конфиденциальную информацию. Все технологии по защите вашей сети от внешних злоумышленников не могут воспрепятствовать обиженным сотрудникам, которые вполне могут использовать USB-устройства для загрузки злонамеренного ПО в сеть компании или для хищения информации из этой сети.

При этом мы прекрасно понимаем, что наибольшую опасность для информационной безопасности будут представлять именно злоумышленники из числа обиженных внутренних сотрудников. Это практически будет сводить к нулю эффективность административных мер по защите информации в этой области.

Все вышеперечисленное привело к тому, что был разработан целый класс программного обеспечения для контроля сменных носителей. Типичными примерами данного ПО являются DeviceLock, которое с 1996 года разрабатывает компания Смарт Лайн Инк (SmartLine Inc), Sanctuary Device Control от люксембургской компании «SecureWave S.A.», ZLock от российской компании ЗАО «СекьюрИТ», GFI EndPointSecurity от мальтийской компании «GFI Software» и многое другое ПО.

Вместе с тем в ближайшее время компания Microsoft представит на рынок серверных операционных систем свою новую серверную платформу Windows Server 2008, в которую будет встроен контроль за использованием сменных носителей на уровне групповых политик как в случае использования отдельного сервера, так и в случае использования домена в составе Windows Server 2008 в качестве доменного контроллера и Windows Vista в качестве рабочих станций.

Анализу данного ПО и будет посвящена наша статья. Для написания статьи использовалось программное обеспечение English Windows Server 2008 RC0 Enterprise Datacenter Standardx86.

Установка контроля над использованием сменных носителей в Windows Server 2008

Для использования режима контроля над использованием внешних носителей в Windows Vista администратор должен использовать групповые (локальные) политики. При помощи групповых политик администратор может указать конкретные устройства, использование которых разрешено на данном компьютере. Предположим, что сотруднику приказом выделен флеш-диск А, но из дома он может принести еще флеш-диск В. Средствами групповых политик в Windows Vista можно сделать так, что флеш-диск А работать будет, а при включении флеш-диска В сотрудник получит извещение о том, что он нарушает политику безопасности. Давайте рассмотрим подробнее, как это сделать.

Каждое устройство, использующее USB-порт, обладает так называемым уникальным цифровым идентификатором. То есть, для создания списка разрешенных устройств нам вначале нужно получить так называемые идентификаторы (ID) этих устройств.

Получение ID USB-устройств

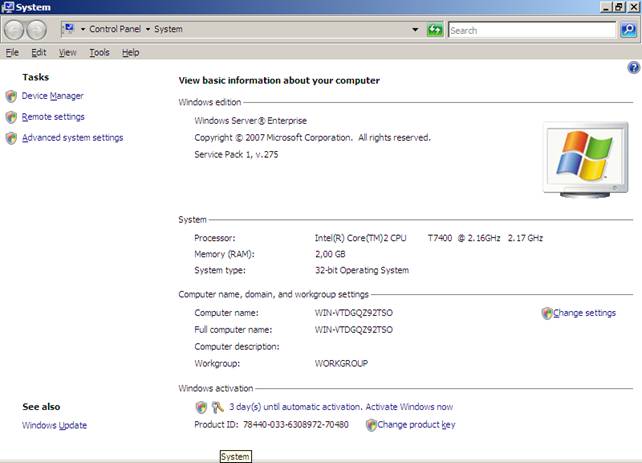

Для получения соответствующего идентификатора устройства необходимо подсоединить это устройство к USB-порту, дождаться пока система опознает его, и войти в Drive Manager (для этого нажмите правой клавишей мыши на значке My Computer) и из выпадающего меню выберите пункт Properties. Вы получите картинку, изображенную на рисунке 1.

Рисунок 1 Просмотр сведений о вашем компьютере

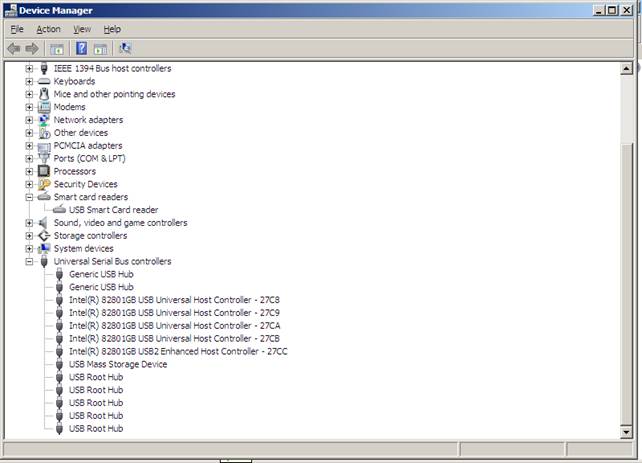

Рисунок 2 Device Manager

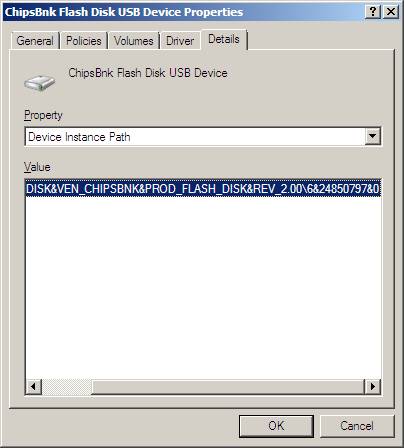

В полученном списке выберите USB Mass Storage Device. Нажмите правую клавишу мыши и в контекстном меню выберите Properties. Потом выберите вкладку Details. Выберите пункт Device Instance Path (рис.3).

Скопируйте значение этого пункта меню в текстовый редактор (например, MS Word).

Вы получите приблизительно такую строку USBSTOR\Disk&Ven_JetFlash&Prod_TS2GJFV30&Rev_8.07\BX1D3DGC&0

Из полученной строки выделите подстроку типа BX1D3DGC (набор символов от последнего символа \ до &) – это и будет искомое ID устройства.

В случае если вы получите строку, подобную USBSTOR\Disk&Ven_ChipsBnk&Prod_Flash_Disk&Rev_2.00\6&1c912e9b&0, то имя устройства будет 6&1c912e9b .

После того, как вы получили уникальный ID устройства, нужно переходить к настройкам групповых политик.

Настройка групповых политик

Все действия, перечисленные ниже, должны проводиться под управлением ученой записи с правами Администратора.

Для настройки локальных политик необходимо запустить режим командной строки из-под учетной записи администратора. Для этого выберите Start-Run-cmd.

В появившемся окне командной строки наберите gpedit.msc.

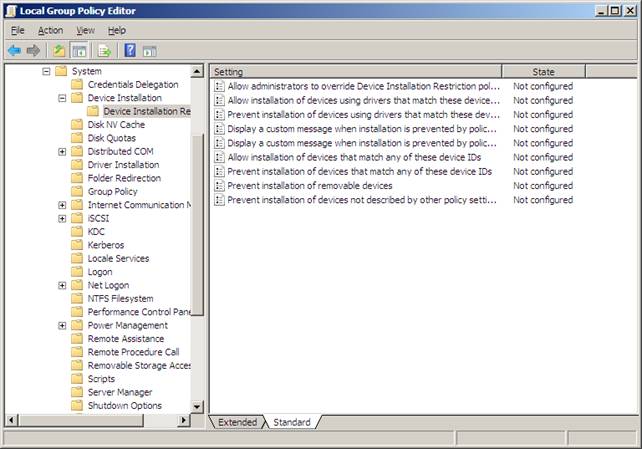

В появившемся окне редактора групповых политик (Local Group Policy Editor) выберите Administrative Templates-System-Device Installation (рис.4).

Рисунок 4 Ограничения на установку устройства

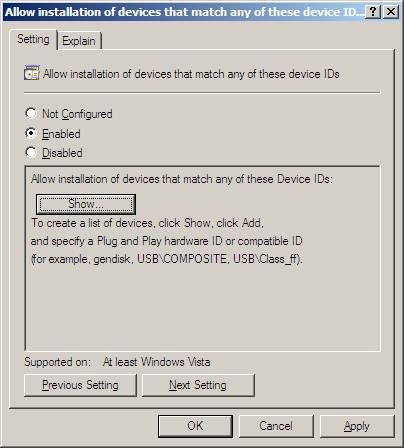

Далее выберите Allow installation of devices that match any of these device IDs (рис.5).

Рисунок 5 Разрешить установку устройств, соответствующих какому-либо из этих кодов устройств

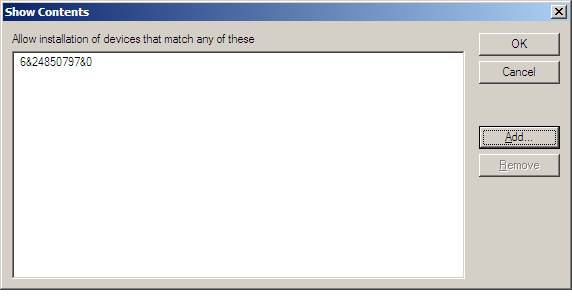

Для создания соответствующего списка устройств нажмите на кнопку Show. В полученном окне (рис. 6) введите коды разрешенных устройств

Рисунок 6 Разрешить установку устройств, соответствующих какому-либо из этих кодов

В получено окне можно как добавить, так и удалить коды устройств с помощью соответствующих кнопок.

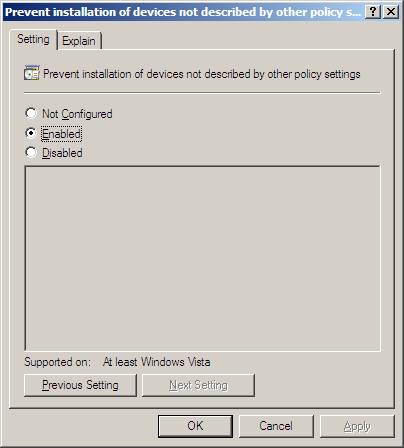

После создания данного списка устройств, необходимо запретить установку устройств, не описанных другими правилами политики. Для этого выберите пункт политики Prevent installation of devices not described by other policy settings (рис.7).

Рисунок 7 Запретить установку устройств, не описанных другими правилами политики

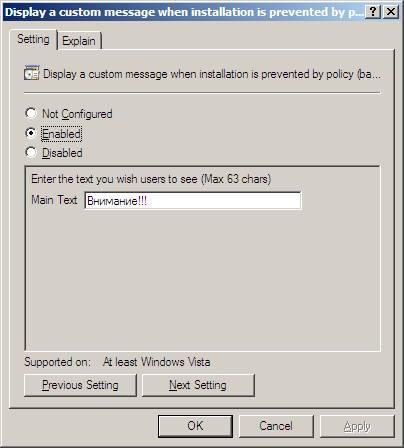

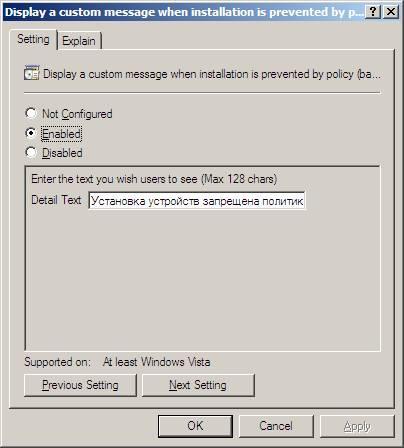

В случае если пользователь все же решит использовать устройство, не описанное в групповой политике, он получит уведомление, заголовок которого вы сможете указать с помощью пункта Display a custom message when installation is prevented by policy setting (рис. 8).

Для окончательного запрета установки устройств выберите пункт Prevent installation of devices not described by other policy setting (Запретить установку устройств, не описанных другими параметрами политики).

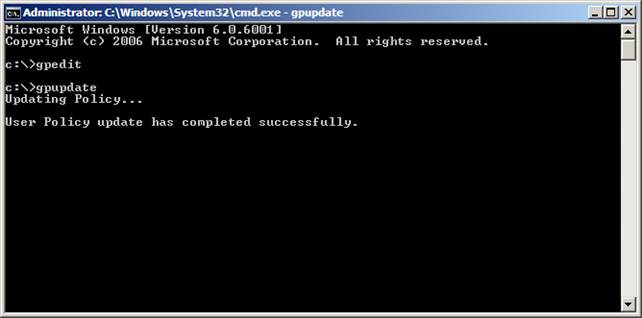

Окончательно параметры, описанные в групповой политике, будут введены в действие после ввода в командной строке команды gpupdate.exe (рис.10).

Рисунок 10 Обновление групповой политики

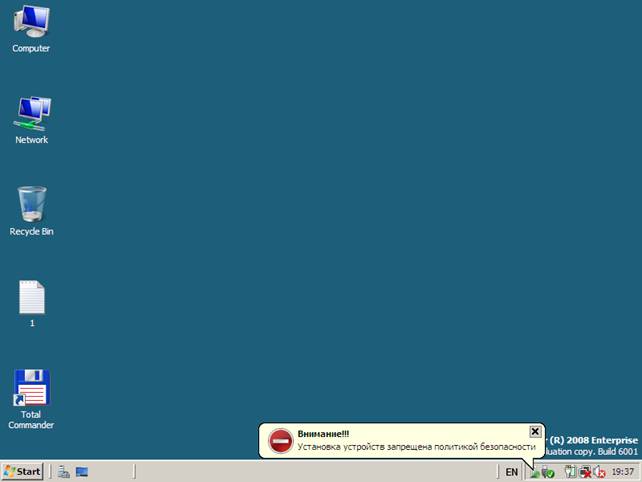

Рисунок 11 Попытка подключения устройства несанкционированного политикой

К несомненным достоинствам подхода, применяемого Microsoft, стоит отнести простоту настройки и использования, интеграцию с Active Directory, а также то, что такой подход не требует установки ПО сторонних производителей.

Что же касается недостатков, то их, увы, гораздо больше. Данный подход не позволяет контролировать, что же именно пользователь записывает (считывает) с внешнего носителя, так как логи операций записи/считывания просто не ведутся. По способу организации контроля над внешними носителями данное ПО может быть отнесено к ПО контроля за внешними устройствами начального уровня. Однако не стоит забывать и о том, что в данный момент времени не существует другого ПО, способного выполнять аналогичные задачи под управлением Windows Server 2008 и Windows Vista.

Читайте также: