Отслеживание пакетов в сети и настройка программно аппаратных межсетевых экранов

Обновлено: 03.07.2024

Последнее время нас все чаще спрашивают с чего должна начинаться настройка межсетевого экрана нового поколения. Обладатели нового NGFW не всегда понимают, как нужно активировать или настроить опции, чтобы устройство обеспечивало защиту корпоративной сети.

В данной публикации мы рассмотрим пошаговую инструкцию (HOWTO) для настройки и запуска межсетевого экрана на примере оборудования трёх производителей: Cisco, Huawei, Fortinet.

Группируем настройки по типу, решаемым задачам - и приступим!

Администрирование

- Административные учётные записи и пароли по умолчанию либо пустые, либо общеизвестные, либо доступные из документации. Если их не поменять, то злоумышленники без труда получат доступ к управлению устройством.

- Ограничить доступ нужно только IP-адресами рабочих станций администраторов для того, чтобы пользователи, и тем более злоумышленники, не смогли бы провести атаку на подбор пароля.

- Защищённые протоколы управления исключают возможность перехвата пароля, передаваемого в открытом виде, например, по сети Интернет.

- Неизменённые настройки по умолчанию могут быть использованы для получения данных о структуре локальной сети или даже компрометации устройства.

1. Задать IP-адресацию интерфейсов. Как минимум, двух: для подключения к сети интернет (WAN) и для локальной сети (LAN). Опционально: настроить DHCP сервер.

|  |  |

2. Настроить маршрутизацию. Как минимум: маршрут по умолчанию. Опционально: с использованием протоколов динамической маршрутизации (в крупных сетях).

|  |  |

3. Обновить версию операционной системы до последней, актуальной и рекомендованной производителем. ПО доступно на сайте при наличии сервисного контракта.

|  |  |

4. Опционально: настроить работу двух устройств в режиме HA (high availability) пары (собрать кластер). На Cisco возможность собрать кластер под управлением Firepower Device Manager появляется на сегодняшний день только при наличии Firepower Management Center (FMC).

|  |

Если не сделать: при ненастроенной или настроенной с ошибками маршрутизации не будет связанности между сетями, а также не будет доступа к сети Интернет.

Неактуальная версия прошивки может содержать уязвимости и быть нестабильной в работе.

Режим работы в кластере позволит повысить уровень доступности сервисов

1. Настроить подключение ресурсов локальной сети к сети Интернет с использованием динамической трансляции адресов (SNAT)

|  |  |

2. Настроить доступ из сети Интернет к ресурсам локальной сети с использованием статической трансляции сетевых адресов и портов (DNAT).

|  |  |

3. Настроить доступы между сегментами локальной сети на сетевом уровне.

|  |  |

Для чего это нужно: правило по умолчанию запрещает прохождение любого трафика, без задания правил фильтрации не будет доступа как между локальными сетями, так и сетью Интернет.

1. Настроить подключение удалённых площадок друг с другом (Site to Site).

|  |  |

2. Настроить удалённый доступ (Remote Access).

|  |  |

3. Опционально: настроить двухфакторную аутентификацию для доступа к VPN (2FA).

Для чего нужно: все современные NGFW позволяют организовать связь между разнесёнными площадками поверх любых сетей, в том числе Интернет. Также можно настроить защищённый доступ к ресурсам компании из любого места сети Интернет как IPSEC, L2TP, так и SSL VPN. Двухфакторная аутентификация (FortiToken, Cisco DUO) позволяет более эффективно защитить удалённый доступ к локальной сети.

Контентная фильтрация

1. Подключить устройство к облачным сервисам обновлений. Обновить базы данных средств защиты.

|  |  |

2. Настроить профили антивируса, URL-фильтрации, предотвращения вторжений, защиты DNS и т. п. Более детально будет рассмотрено в тематических обзорах. Пример для URL фильтрации:

|  |  |

3. Активировать функционал инспекции SSL-трафика для поиска вредоносного трафика внутри шифрованных туннелей.

|  |  |

4. Привязать профили защиты и SSL-инспекции к трафику внутри правил Firewall

|  |  |

Что будет если не сделать: существует множество уязвимостей протоколов уровня приложений, которые невозможно обнаружить на сетевом уровне. Расширенные средства позволяют проанализировать уровни 5-7 на предмет наличия вредоносного трафика. Более того, на сегодняшний день более половины трафика является шифрованными по технологии SSL, что не позволяет провести анализ трафика без дешифрации.

Аутентификация

1. Подключить устройство к Microsoft AD.

|  |  |

2. Опционально: подключить устройство к серверу аутентификации/авторизации (Cisco ISE, FortiAuthenticator, Huawei Agile Controller)

3. Опционально: настроить получение данных от смежных систем (SSO)

Что это даёт: с настройками по умолчанию доступ к ресурсам сети Интернет ограничивается на основе IP-адресов. Существует возможность настройки доступа на основе аутентификационных данных, полученных из Microsoft AD. Появляется возможность расширенного протоколирования событий на основе данных пользователей из службы каталогов. Подключение к выделенным серверам аутентификации/авторизации (ААА) позволяет гибко настроить политики доступа в организации. Смежные системы могут предоставить данные для доступа через технологию единого входа (Single sign on).

Регулярное архивирование конфигураций позволяет отслеживать все внесённые изменения.

Говоря о программно-аппаратной составляющей системы информационной безопасности, следует признать, что наиболее эффективный способ защиты объектов локальной сети (сегмента сети) от воздействий из открытых сетей (например, Интернета), предполагает размещение некоего элемента, осуществляющего контроль и фильтрацию проходящих через него сетевых пакетов в соответствии с заданными правилами. Такой элемент получил название межсетевой экран (сетевой экран) или файрволл, брандмауэр .

Файрволл, файрвол, файервол, фаервол – образовано транслитерацией английского термина firewall.

Брандмауэр (нем. Brandmauer) – заимствованный из немецкого языка термин, являющийся аналогом английского "firewall" в его оригинальном значении (стена, которая разделяет смежные здания, предохраняя от распространения пожара).

Сетевой/межсетевой экран (МСЭ) – комплекс аппаратных или программных средств, осуществляющий контроль и фильтрацию проходящих через него сетевых пакетов по различным протоколам в соответствии с заданными правилами.

Основной задачей межсетевого экрана является защита компьютерных сетей и/или отдельных узлов от несанкционированного доступа. Иногда межсетевые экраны называют фильтрами, так как их основная задача – не пропускать (фильтровать) пакеты, не подходящие под критерии, определённые в конфигурации.

Для того чтобы эффективно обеспечивать безопасность сети, межсетевой экран отслеживает и управляет всем потоком данных, проходящим через него. Для принятия управляющих решений для TCP/IP-сервисов (то есть передавать, блокировать или отмечать в журнале попытки установления соединений) межсетевой экран должен получать, запоминать, выбирать и обрабатывать информацию, полученную от всех коммуникационных уровней и от других приложений.

Межсетевой экран пропускает через себя весь трафик, принимая относительно каждого проходящего пакета решение: дать ему возможность пройти или нет. Для того чтобы межсетевой экран мог осуществить эту операцию, ему необходимо определить набор правил фильтрации. Решение о том, фильтровать ли с помощью межсетевого экрана пакеты данных, связанные с конкретными протоколами и адресами, зависит от принятой в защищаемой сети политики безопасности. По сути, межсетевой экран представляет собой набор компонентов, настраиваемых для реализации выбранной политики безопасности. Политика сетевой безопасности каждой организации должна включать (кроме всего прочего) две составляющие: политика доступа к сетевым сервисам и политика реализации межсетевых экранов.

Однако недостаточно просто проверять пакеты по отдельности. Информация о состоянии соединения, полученная из инспекции соединений в прошлом и других приложений – главный фактор в принятии управляющего решения при попытке установления нового соединения. Для принятия решения могут учитываться как состояние соединения (полученное из прошлого потока данных), так и состояние приложения (полученное из других приложений).

Таким образом, управляющие решения требуют, чтобы межсетевой экран имел доступ, возможность анализа и использования следующих факторов:

- информации о соединениях – информация от всех семи уровней (модели OSI) в пакете;

- истории соединений – информация, полученная от предыдущих соединений;

- состоянии уровня приложения – информация о состоянии соединения, полученная из других приложений;

- манипулировании информацией – вычисление разнообразных выражений, основанных на всех вышеперечисленных факторах.

Типы межсетевых экранов

Различают несколько типов межсетевых экранов в зависимости от следующих характеристик:

- обеспечивает ли экран соединение между одним узлом и сетью или между двумя или более различными сетями;

- происходит ли контроль потока данных на сетевом уровне или более высоких уровнях модели OSI;

- отслеживаются ли состояния активных соединений или нет.

В зависимости от охвата контролируемых потоков данных межсетевые экраны подразделяются на:

- традиционный сетевой (или межсетевой) экран – программа (или неотъемлемая часть операционной системы) на шлюзе (устройстве, передающем трафик между сетями) или аппаратное решение, контролирующие входящие и исходящие потоки данных между подключенными сетями (объектами распределённой сети);

- персональный межсетевой экран – программа, установленная на пользова-тельском компьютере и предназначенная для защиты от несанкционированного доступа только этого компьютера.

В зависимости от уровня OSI, на котором происходит контроль доступа, сетевые экраны могут работать на:

- сетевом уровне, когда фильтрация происходит на основе адресов отправителя и получателя пакетов, номеров портов транспортного уровня модели OSI и статических правил, заданных администратором;

- сеансовом уровне (также известные, как stateful), когда отслеживаются сеансы между приложениями и не пропускаются пакеты, нарушающие спецификации TCP/IP, часто используемые в злонамеренных операциях – сканирование ресурсов, взломы через неправильные реализации TCP/IP, обрыв/замедление соединений, инъекция данных;

- прикладном уровне (или уровне приложений), когда фильтрация производится на основании анализа данных приложения, передаваемых внутри пакета. Такие типы экранов позволяют блокировать передачу нежелательной и потенциально опасной информации на основании политик и настроек.

Фильтрация на сетевом уровне

Фильтрация входящих и исходящих пакетов осуществляется на основе информации, содержащейся в следующих полях TCP- и IP-заголовков пакетов: IP-адрес отправителя; IP-адрес получателя; порт отправителя; порт получателя.

Фильтрация может быть реализована различными способами для блокирования соединений с определенными компьютерами или портами. Например, можно блокировать соединения, идущие от конкретных адресов тех компьютеров и сетей, которые считаются ненадежными.

К преимуществам такой фильтрации относится:

- сравнительно невысокая стоимость;

- гибкость в определении правил фильтрации;

- небольшая задержка при прохождении пакетов.

- не собирает фрагментированные пакеты;

- нет возможности отслеживать взаимосвязи (соединения) между пакетами.?

Фильтрация на сеансовом уровне

В зависимости от отслеживания активных соединений межсетевые экраны могут быть:

- stateless (простая фильтрация), которые не отслеживают текущие соединения (например, TCP), а фильтруют поток данных исключительно на основе статических правил;

- stateful, stateful packet inspection (SPI) (фильтрация с учётом контекста), с отслеживанием текущих соединений и пропуском только таких пакетов, которые удовлетворяют логике и алгоритмам работы соответствующих протоколов и приложений.

Межсетевые экраны с SPI позволяют эффективнее бороться с различными видами DoS-атак и уязвимостями некоторых сетевых протоколов. Кроме того, они обеспечивают функционирование таких протоколов, как H.323, SIP, FTP и т. п., которые используют сложные схемы передачи данных между адресатами, плохо поддающиеся описанию статическими правилами, и зачастую несовместимых со стандартными, stateless сетевыми экранами.

К преимуществам такой фильтрации относится:

- анализ содержимого пакетов;

- не требуется информации о работе протоколов 7 уровня.

- сложно анализировать данные уровня приложений (возможно с использованием ALG – Application level gateway).

Application level gateway, ALG (шлюз прикладного уровня) – компонент NAT-маршрутизатора, который понимает какой-либо прикладной протокол, и при прохождении через него пакетов этого протокола модифицирует их таким образом, что находящиеся за NAT’ом пользователи могут пользоваться протоколом.

Служба ALG обеспечивает поддержку протоколов на уровне приложений (таких как SIP, H.323, FTP и др.), для которых подмена адресов/портов (Network Address Translation) недопустима. Данная служба определяет тип приложения в пакетах, приходящих со стороны интерфейса внутренней сети и соответствующим образом выполняя для них трансляцию адресов/портов через внешний интерфейс.

Технология SPI (Stateful Packet Inspection) или технология инспекции пакетов с учетом состояния протокола на сегодня является передовым методом контроля трафика. Эта технология позволяет контролировать данные вплоть до уровня приложения, не требуя при этом отдельного приложения посредника или proxy для каждого защищаемого протокола или сетевой службы.

Исторически эволюция межсетевых экранов происходила от пакетных фильтров общего назначения, затем стали появляться программы-посредники для отдельных протоколов, и, наконец, была разработана технология stateful inspection. Предшествующие технологии только дополняли друг друга, но всеобъемлющего контроля за соединениями не обеспечивали. Пакетным фильтрам недоступна информация о состоянии соединения и приложения, которая необходима для принятия заключительного решения системой безопасности. Программы-посредники обрабатывают только данные уровня приложения, что зачастую порождает различные возможности для взлома системы. Архитектура stateful inspection уникальна потому, что она позволяет оперировать всей возможной информацией, проходящей через машину-шлюз: данными из пакета, данными о состоянии соединения, данными, необходимыми для приложения.

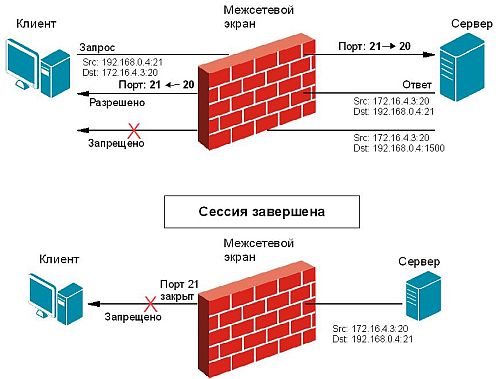

Пример работы механизма Stateful Inspection. Межсетевой экран отслеживает сессию FTP, проверяя данные на уровне приложения. Когда клиент запрашивает сервер об открытии обратного соединения (команда FTP PORT), межсетевой экран извлекает номер порта из этого запроса. В списке запоминаются адреса клиента и сервера, номера портов. При фиксировании попытки установить соединение FTP-data, межсетевой экран просматривает список и проверяет, действительно ли данное соединение является ответом на допустимый запрос клиента. Список соединений поддерживается динамически, так что открыты только необходимые порты FTP. Как только сессия закрывается, порты блокируются, обеспечивая высокий уровень защищенности.

увеличить изображение

Рис. 2.12. Пример работы механизма Stateful Inspection с FTP-протоколом

Фильтрация на прикладном уровне

К преимуществам такой фильтрации относится:

- простые правила фильтрации;

- возможность организации большого числа проверок. Защита на уровне приложений позволяет осуществлять большое количество дополнительных проверок, что снижает вероятность взлома с использованием "дыр" в программном обеспечении;

- способность анализировать данные приложений.

- относительно низкая производительность по сравнению с фильтрацией пакетов;

- proxy должен понимать свой протокол (невозможность использования с неизвестными протоколами)?;

- как правило, работает под управлением сложных ОС.

Сравнение аппаратных и программных межсетевых экранов

Для сравнения межсетевых экранов разделим их на два типа: 1-й – аппаратные и программно-аппаратные и 2-й – программные.

К аппаратным и программно-аппаратным межсетевым экранам относятся устройства, установленные на границе сети. Программные межсетевые экраны – это те, которые установлены на конечных хостах.

Основные направления, присущие и первому, и второму типам:

- обеспечение безопасности входящего и исходящего трафика;

- значительное увеличение безопасности сети и уменьшение риска для хостов подсети при фильтрации заведомо незащищенных служб;

- возможность контроля доступа к системам сети;

- уведомление о событиях с помощью соответствующих сигналов тревоги, которые срабатывают при возникновении какой-либо подозрительной деятельности (попытки зондирования или атаки);

- обеспечение недорогого, простого в реализации и управлении решения безопасности.

Аппаратные и программно-аппаратные межсетевые экраны дополнительно поддерживают функционал, который позволяет:

- препятствовать получению из защищенной подсети или внедрению в защищенную подсеть информации с помощью любых уязвимых служб;

- регистрировать попытки доступа и предоставлять необходимую статистику об использовании Интернет;

- предоставлять средства регламентирования порядка доступа к сети;

- обеспечивать централизованное управление трафиком.

Программные межсетевые экраны, кроме основных направлений, позволяют:

- контролировать запуск приложений на том хосте, где установлены;

- защищать объект от проникновения через "люки" (back doors);

- обеспечивать защиту от внутренних угроз.

Межсетевой экран не является симметричным устройством. Он различает понятия: "снаружи" и "внутри". Межсетевой экран обеспечивает защиту внутренней области от неконтролируемой и потенциально враждебной внешней среды. В то же время межсетевой экран позволяет разграничить доступ к объектам общедоступной сети со стороны субъектов защищенной сети. При нарушении полномочий работа субъекта доступа блокируется, и вся необходимая информация записывается в журнал.

Межсетевые экраны могут использоваться и внутри защищенных корпоративных сетей. Если в локальной сети имеются подсети с различной степенью конфиденциальности информации, то такие фрагменты целесообразно отделять межсетевыми экранами. В этом случае экраны называют внутренними.

В данной работе детально рассматриваются основные программно-аппаратные средства защиты информации: межсетевой экран и система обнаружения/предотвращения вторжений, а также предназначение, сферы использования, принципы работы и их классификация

В практической части создается программа «Анализатор сетевого трафика», которая показывает реализацию основных принципов данных средств и использования сетевых протоколов.

Одним из важнейших требований безопасности является подотчетность. Возможность фиксировать деятельность субъектов системы, а затем ассоциировать их с индивидуальными идентификаторами пользователей позволяет выявлять нарушения безопасности и определять ответственных за эти нарушения.

Для обеспечения свойства подотчетности в компьютерных сетях используются различные программно-аппаратные средства, способные анализировать состояние и параметры элементов системы. К таким средствам относятся подсистемы аудита и регистрации ОС, межсетевые экраны, системы обнаружения и предотвращения вторжений, антивирусные системы, сетевые мониторы.

В рамках обеспечения подотчетности решаются следующие задачи:

- Формирование правил отбора подлежащих регистрации событий. Эту задачу выполняет администратор сети. Как правило, к числу таких событий относят попытки успешного и неуспешного логического выхода в систему, запуска программ, доступа к защищаемым ресурсам, попытки изменения атрибутов объектов и полномочий пользователей и др.

- Селективная регистрация событий в журнале регистрации событий, называемая также протоколированием или журнализацией. Журнал – это совокупность хронологически упорядоченных записей о событиях, отобранных для регистрации. Нарушители могут сделать попытку «стереть следы» своей преступной деятельности, поэтому данные журнала регистрации должны быть надежно защищены от модификации и разрушения неавторизованными субъектами.

- Анализ накопленной информации – аудит. Аудит – по своей природе является реактивным (а не проактивным) действием – т.е. записи становятся достоянием специалиста по безопасности уже по прошествии некоторого времени после того, как эти события произошли. В тех случаях, когда анализ информации о событиях проводится в реальном времени, мы имеем дело с системами обнаружения и предупреждения вторжений – они позволяют пресечь атаку раньше, чем она нанесет большой ущерб.

Системный менеджер может готовить отчеты безопасности, которые содержат информацию из журнала регистрации. Для «сверхбезопасных» систем предусматриваются аудио- и видеосигналы тревоги, устанавливаемые на машинах администраторов, отвечающих за безопасность. Аудиту должны подлежать не только события, инициированные пользователями, но и действия администраторов сети, которые тоже должны быть подотчетны наравне со всеми. Поэтому время от времени аудит должен проводиться сторонними организациями.

При реализации аудита в больших сложных системах, состоящих из множества подсистем, иногда необходимо собственными средствами протоколировать событий, иногда необходимо проложить специальные усилия по «синхронизации» журналов регистрации. В частности, поскольку в разных частях большой системы одни и те же объекты могут иметь разные имена и, напротив, разные объекты – одинаковые имена, администраторам, возможно, придется принять специальное соглашение об однозначном именовании объектов.

Записи журнала регистрации событий могут использоваться и с целью расследования какого-либо уже произошедшего инцидента с помощью реконструкции последовательности событий. Однако анализ может оказаться трудной задачей уже при продолжительности периода наблюдений в несколько дней. Даже самые простые журналы событий содержат такое огромное количество сведений, что их практически невозможно анализировать «вручную», без специальных средств.

Для обработки и анализа данных журнала регистрации могут быть использованы следующие средства:

- Средства предварительной обработки данных аудита, предназначенные для сжатия информации журнала регистрации за счет удаления из него малоинформативных записей, которые только создают ненужный «шум».

- Средства выявления аномальных ситуаций, которые используют один из самых эффективных приемов распознавания нарушений. Он заключается в том, что постоянно отслеживаются среднестатистические значения параметров системы, которые сравниваются с их текущими значениями. Например, факт входа в систему в часы, нетипичные для режима работы какого-либо сотрудника, уже является поводом для выдачи предупреждения администратору.

- Средства распознавания атак по их сигнатурам, т.е. по характерным признакам атаки, выражающимся в виде специфического фрагмента кода, нетипичного поведении, аномально частого обращения к какому-либо сетевому порту компьютера. Атака детектируется сравнением последовательности событий в реальной системе с той, которая содержится в сигнатуре.

Рассмотрим информацию о межсетевом экране. Это устройство, предназначенное для ведения мониторинга входящего и исходящего сетевого трафика. Имеет правила безопасности, на основе которых принимает решение пропустить илиблокировать трафик. Межсетевые экраны выполняют роль первой линии защиты сетей. Они ставят барьер между защищенными сетями, которым можно доверять, и ненадежными сетями, такими как интернет.

Межсетевые экраны могут быть использованы для выполнения следующих задач:

- Для защиты служб, сервисов и устройств внутренней сети от нежелательного трафика из внешней сети.

- Для запрещения и контроля доступа устройств внутренней сети к сервисам внешней сети.

- Для замены адресов (NAT), что дает возможность использовать во внутренней сети несколько частных IP-адресов и один внешний IP-адрес.

Принцип работы межсетевого экрана определяется следующим образом. Пусть имеется две группы информационных систем. Межсетевой экран выполняет ограничение доступа клиентов из одной группы к серверам другой группы иконтролирует трафик между двумя группами (см. рис. 1).

Рисунок 1. Экран как средство разграничения доступа

Фильтрация происходит на основе разбора правил фильтрации, содержащих условия и действия, которые нужно произвести: отбросить пакет данных, передать следующему в списке правилу для продолжения разбора или обработать пакеты и вернуть результат отправителю (см. рис. 2).

Рисунок 2. Экран как последовательность фильтров

Каждое правило запрещает или разрешает передачу данных определенного типа между отправителем и получателем.

Скрытный режим работы межсетевого экрана является одним из основных методов защиты информации. Скрытность работы обеспечивается отсутствием IP-адресов и MAC-адресов. Их отсутствие позволяет противостоять атакам, основанным на использовании адресной информации.

Основные особенности скрытного режима межсетевого экрана:

- отсутствие логических и физических адресов на интерфейсах;

- интерфейсы, подключаемые к защищаемым сегментам сети, работают в режиме приема и обработки всего трафика, передаваемого в данных сегментах;

- в пакете, прошедшем обработку и передаваемом на любой из выходных интерфейсов, не изменяются заголовки протоколов и прикладные данные.

Применение скрытного режима функционирования позволяет использовать средства защиты в существующих сетях без изменения политики маршрутизации.

Существует несколько видов классификации межсетевых экранов.

Одним из признаков межсетевого экрана служит способ его реализации:

- программный – межсетевой экран реализован как программная система, работающая под управлением универсальной ОС;

- аппаратный – межсетевой экран реализован как набор дополнительных функций фильтрации маршрутизатора;

- программно-аппаратный – межсетевой экран включает как программную систему, так и специализированный сервер, операционная система которого и аппаратура имеют конфигурацию и настройки, оптимизированные для работы межсетевого экрана. Чаще всего в качестве такой специализированной платформы используется универсальная ОС с набором специфических настроек, обеспечивающих максимальный уровень безопасности, а также сервер, сертифицированный для работы с программным обеспечением межсетевого экрана

По типу защищаемого объекта различают:

- сегментные,

- встраиваемые,

- персональные.

Межсетевые экраны также различают по масштабу защищаемой сети:

- персональный межсетевой экран – защищающий один компьютер пользователя или же его домашнюю сеть;

- межсетевой экран масштаба группы или отдела;

- корпоративный межсетевой экран – защищает периметр сети кампуса.

Классификация межсетевых экранов по функциональным признакам делит их на типы в зависимости:

- от способа фильтрации – здесь различаются межсетевые экраны без запоминания состояния и межсетевые экраны с запоминанием состояния;

- от того, на каком уровне модели OSI они анализируют и фильтруют трафик, по этому признаку различают межсетевые экраны сетевого, сеансового и прикладного уровней.

Режим работы межсетевого экрана обычно связан с уровнем модели OSI, на котором он работает. Так, межсетевые экраны, работающие на сеансовом и прикладном уровнях, чаще относятся к разряду межсетевых экранов с запоминанием состояния, а более простые межсетевые экраны сетевого уровня – без запоминания.

- Межсетевые экраны без запоминания состояния выполняют фильтрацию на основе статических правил, при этом не отслеживаются состояния соединений.

- Межсетевые экраны с запоминанием состояния принимают решения динамически с учетом текущего состояния сеанса и его предыстории.

Наиболее употребительной характеристикой межсетевого экрана является уровень протоколов, на котором он работает.

К межсетевым экранам канального уровня могут быть условно отнесены управляемые коммутаторы, обладающие расширенным набором функций, в том числе возможностью фильтрации кадров канального уровня на основе задаваемых администратором списков доступа.

Принцип работы межсетевого экрана основан на контроле приходящего трафика. Существуют следующие способы контроля трафика между разными частями сети:

- Фильтрация пакетов – состоит из правил межсетевого экрана. Если пакет удовлетворяет правилам, то он проходит через фильтр, если нет – отбрасывается.

- Proxy-сервер – между частями сети устанавливается proxy-сервер, через который должен проходить весь входящий и исходящий трафик.

- Stateful inspection – инспектирование входящего трафика. Под инспекцией понимаются анализ отдельной части и сопоставление с образцом из базы данных. Этот способ обеспечивает наибольшую производительность работы межсетевого экрана и наименьшие задержки.

Межсетевой экран позволяет настраивать фильтры, отвечающие за пропуск трафика по следующим критериям:

- IP-адрес.

- Доменное имя.

- Порт.

- Протокол.

Разберем систему обнаружения вторжения. Обнаружение вторжений – это задача сотрудников, ответственных за информационную безопасность предприятия, для обеспечения защиты или предотвращения атак. Это активный процесс, прикотором происходит детектирование злоумышленника при попытке получить незаконный доступ в систему. В таком случае система оповещает администратора сети о незаконной попытке проникновения. Система обнаружения вторжений IDS предназначена для разграничения авторизованного входа и несанкционированного проникновения, что реализуется гораздо сложнее.

В IDS для обнаружения вторжений применяются несколько правил:

- Правила, основанные на подписи атаки, используют характерную последовательность символов в данных пакета. Чаще всего подписи атак относятся к прикладным протоколам, для обнаружения вторжения на транспортном уровне они менее пригодны. Для эффективности работы IDS должен иметь обширную постоянно пополняемую базу данных подписей атак.

- Правила, основанные на анализе протоколов, контролируют логику работы протокола и фиксируют отклонения от него. Так, каждый протокол обладает специфической логикой, а IDS обычно имеет библиотеку программных модулей, каждый из которых может выполнять анализ поведения определенного протокола. Реализация правил анализа протоколов требует большого быстродействия IDS, в противном случае процедура обнаружения вторжений может значительно замедлиться и IDS перестанет быть системой реального времени.

- Правила, основанные на статистических аномалиях трафика, проверяют такие характеристики трафика, как наиболее используемые сессии и наиболее используемые данные. В принципе любая статистика активности пользователей корпоративной сети может использоваться для этой цели.

Функциональная архитектура IDS включает в себя:

Описанная выше архитектура является функциональной. В реальной IDS эти функции не обязательно реализуются в отдельных блоках или модулях системы. Перейдем к рассмотрению программы.

Программа «Анализатор сетевого трафика» представляет собой сетевой сниффер, предназначенный для перехвата пакетов по сети (см. рис. 3). Программа может перехватывать пакеты определенных протоколов, таких как IP, TCP, UDP, ICMP, IGMP, GGP, IPv6, ICMPv6.

Рисунок 3. Главное окно программы

Далее рассмотрим ключевые фрагменты кода.

Получаем имя локального хоста и информацию о нем:

Привязываем локальный адрес к сокету:

Включение режима promiscuous:

Заметим, что режим promiscuous включается только при активной системной плате или при выходе в интернет. В общем, он возможен, только когда есть какая-либо Сеть, будь то Internet или LAN. Если вызывать функцию ioctlsocket спараметром SIO_RCVALL на машине без сети, то получится ошибка.

Режим promiscuous включен. Чтобы получить входящие IP-пакеты, нужно постоянно вызывать функцию recv или WSARecv. Необходимо использовать асинхронные сокеты. Впишем следующий вызов функции WSAAsyncSelect в обработчик кнопки Start:

Здесь, помимо приема пакета, в программе реализован фильтр по протоколу.

Заголовок пакета описывается структурой IPHeader.

Теперь посмотрим на получившуюся программу в работе. Для ее тестирования решено использовать подключение к интернету, а также виртуальную локальную сеть. Виртуальную частную сеть удобно использовать, когда нет реальной частной сети, а работу программы необходимо проверить. Смоделируем локальную сеть путем установки на виртуальную машину системы Windows 10. На хост-машине пусть будет Windows 7. После настройки LAN получаем локальную сеть из двух компьютеров.

В примере на рис. 4 показана работа программы в режиме приема пакетов. Происходит фильтрация по протоколам IP, IPv6, TCP и UDP. Также мы записываем в лог-файл IP отправителя, IP получателя, протокол и длину пакета. Указано имя файла для ведения учета: sniff.log, и его размер, в данном случае 68311 байт.

Рисунок 4. Работа программы в статусе приема пакетов

В примере выше представлена небольшая часть лог-файла, в котором содержится информация о двух пакетах: IP-адреса отправителя и получателя, протокол, размер пакета.

Ниже представлены некоторые реализованные элементы.

Данная программа может помочь начинающим при изучении практических аспектов компьютерных сетей.

- Бирюков А.А. Информационная безопасность. Защита и нападение. – ДМК Пресс, 2015.

- Олифер В., Олифер Н. Основы компьютерных сетей. – Питер, 2009.

- Олифер В., Олифер Н. Безопасность компьютерных сетей. – Горячая линия – Телеком, 2014.

- Лапонина О.Р. Основы сетевой безопасности. – Интуит, 2014.

- Лапонина О.Р. Межсетевое экранирование. – Интуит, 2007.

Ключевые слова: безопасность, аудит, межсетевой экран, NAT, IDS, IP, TCP, UDP.

Межсетевой экран (МСЭ) — это устройство обеспечения безопасности сети, которое осуществляет мониторинг входящего и исходящего сетевого трафика и на основании установленного набора правил безопасности принимает решения, пропустить или блокировать конкретный трафик.

Межсетевой экран - это программный или программно-аппаратный элемент компьютерной сети. Среди задач, которые решают межсетевые экраны, основной является защита сегментов сети или отдельных хостов от несанкционированного доступа с использованием уязвимых мест в протоколах сетевой модели OSI или в программном обеспечении, установленном на компьютерах сети.

Допускается применение межсетевых экранов, сертифицированных на соответствие РД МЭ (при условии наличия действующих сертификатов соответствия требованиям по безопасности информации) в информационных (автоматизированных) системах, созданных до вступления в силу соответствующих изменений в Требования о защите информации, утвержденные приказом ФСТЭК России от 11 февраля 2013 г. № 17, Состав и содержание организационных и технических мер по обеспечению безопасности персональных данных, утвержденные приказом ФСТЭК России от 18 февраля 2013 г. № 21.

Согласно Требований 2016 года устанавливается 5 типов межсетевых экранов:

• Типа А - уровня сети;

• Типа Б – уровня логических границ сети;

• Типа В – уровня узла;

• Типа Г – уровня веб-сервера;

• Типа Д – уровня промышленной сети (АСУ ТП).

Типы межсетевых экранов

«А» – межсетевой экран, применяемый на физической границе (периметре) информационной системы или между физическими границами сегментов информационной системы. Межсетевые экраны типа «А» могут иметь только программно-техническое исполнение;

«Б» – межсетевой экран, применяемый на логической границе (периметре) информационной системы или между логическими границами сегментов информационной системы. Межсетевые экраны типа «Б» могут иметь программное или программно-техническое исполнение;

«В» – межсетевой экран, применяемый на узле (хосте) информационной системы. Межсетевые экраны типа «В» могут иметь только программное исполнение и устанавливаются на мобильных или стационарных технических средствах конкретного узла информационной системы;

«Г» – межсетевой экран, применяемый на сервере, обслуживающем сайты, веб-службы и веб-приложения, или на физической границе сегмента таких серверов (сервера). Межсетевые экраны типа «Г» могут иметь программное или программно-техническое исполнение и должны обеспечивать контроль и фильтрацию информационных потоков по протоколу передачи гипертекста, проходящих к веб-серверу и от веб-сервера;

«Д» – межсетевой экран, применяемый в автоматизированной системе управления технологическими или производственными процессами. Межсетевые экраны типа «Д» могут иметь программное или программно-техническое исполнение и должны обеспечивать контроль и фильтрацию промышленных протоколов передачи данных.

Межсетевые экраны типа «А»

Согласно Профилям МЭ должен противодействовать следующим угрозам безопасности информации:

• Несанкционированный доступ к информации, содержащейся в информационной системе;

• Отказ в обслуживании информационной системы и (или) ее отдельных компонентов;

• Несанкционированная передача информации из информационной системы в информационно-телекоммуникационные сети или иные информационные системы;

• Несанкционированное воздействие на МЭ, целью которого является нарушение его функционирования, включая преодоление или обход его функций безопасности;

• Несанкционированное получение сведений о сети информационной системы (автоматизированной системы управления), а также об ее узлах.

Читайте также: