Пересылка каких файлов по электронной почте блокируется почтовым сервером

Обновлено: 04.07.2024

Какие файлы разрешают передать по почте

Почтовые сервисы почти не ограничивают владельцев e-mail в действиях. А потому к письму Google, «Яндекс» и Mail разрешают прикрепить следующее содержимое:

- изображения почти всех возможных форматов, включая эксклюзивные варианты вроде WebP;

- документы, подготовленные в офисных программах Microsoft (таблицы, текстовые файлы, презентации), а также отсканированные или оцифрованные (PDF, ePub);

- музыкальные треки и короткие видеоролики, не превышающие выставленный лимит по размеру;

- архивы форматов ZIP и RAR, 7z (и некоторых других);

- дистрибутивы формата EXE, файлы сохранений, некоторые компоненты операционных систем и библиотеки.

Кроме поддерживаемых файлов, существуют и те, что автоматически блокируются почтовыми сервисами:

| Запрещенные форматы | ADE, ADP, APK, APPX, LNK, MDE, MSC, MSI, MSIX, MSIXBUNDLE. Список у Google, «Яндекс» и Mail разный, но смысл одинаковый: недопустимые файлы переслать нельзя |

| Документы с вредоносными макросами | Встречаются в тексте Microsoft World или таблицах Excel |

| Архивы, содержащие архивы внутри и защищенные паролями | Антивирусная защита почтовых клиентов неспособна оценить содержимое, а потому запрещает прикреплять подобную информацию к письму |

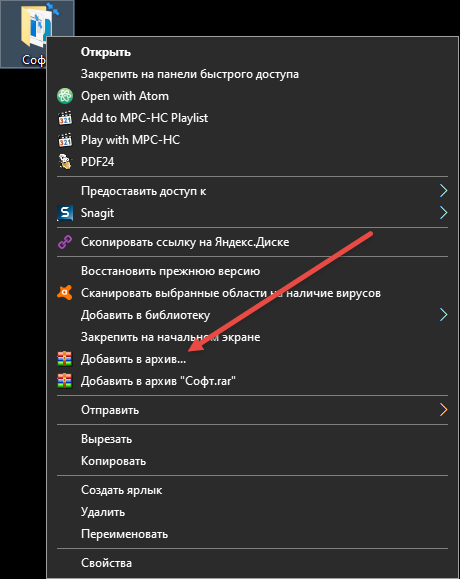

Папку по электронной почте тоже не передать: обойти ограничение поможет стандартная архивация. Достаточно кликнуть правой кнопкой мыши по каталогу, а после в появившемся контекстном меню выбрать пункт «Добавить в архив». Сжатую папку почтовые службы уже примут.

Как передать файлы по электронной почте: наглядное руководство

Gmail

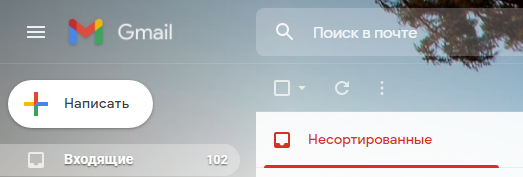

Почтовый сервис от Google предлагает подготовку новых писем с кнопки «Написать», расположенной в левом верхнем углу.

На экране сразу отобразится всплывающее окно, поделенное на части. Сверху – текстовые поля для выбора адресата (поддерживается и ввод адреса почтового ящика, и имени, если в сервисе составлена книга с контактами).

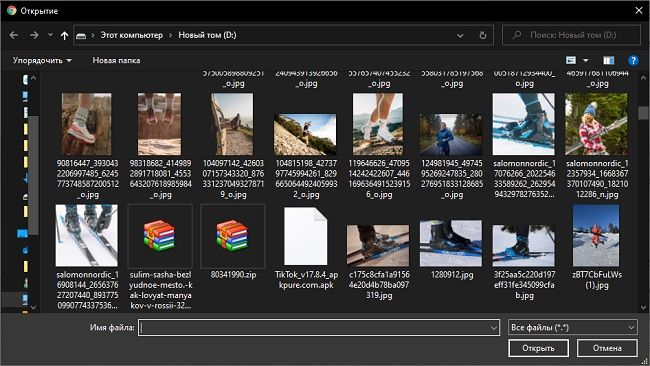

Снизу появится панель быстрого доступа с целой россыпью кнопок. Если нажать на иконку скрепки, то в браузере отобразится «Проводник» Windows, разрешающий отметить и выбрать файл, которые необходимо прикрепить к письму.

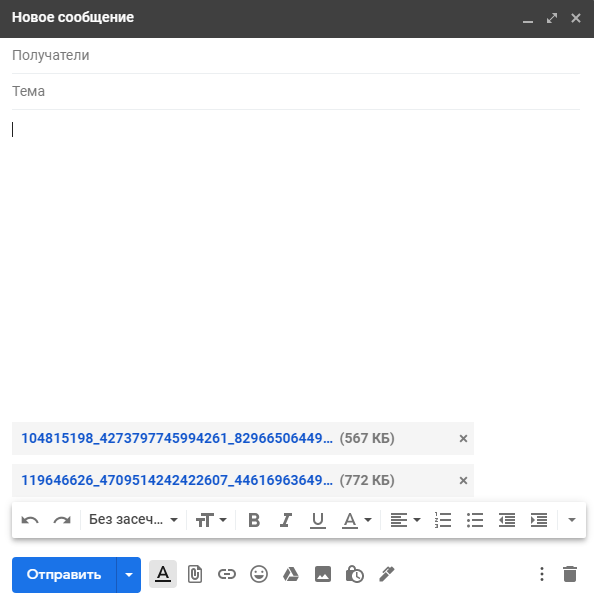

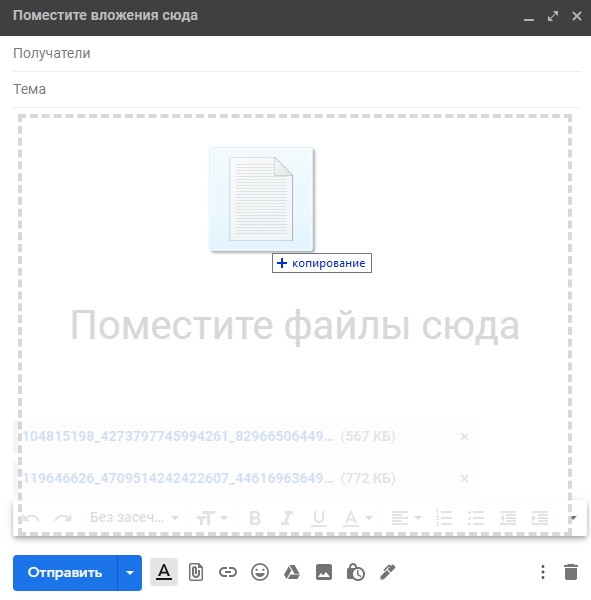

Дополнительное содержимое появится во всплывающем окне в виде списка: сразу под текстовой информацией. Если же файлы превышают размер в 25 мегабайт, то отобразится ссылка на облачное хранилище Google Drive.

Альтернативный способ прикрепить дополнительные файлы к письму – перетащить содержимое непосредственно в браузер из каталога на жестком диске.

Яндекс.Почта

В отобразившемся меню сверху появится поле для ввода текста, e-mail адресата и темы, снизу – кнопки быстрого доступа для форматирования информации, добавления ссылок и смены шрифта.

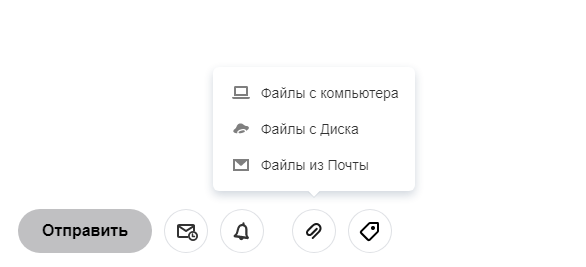

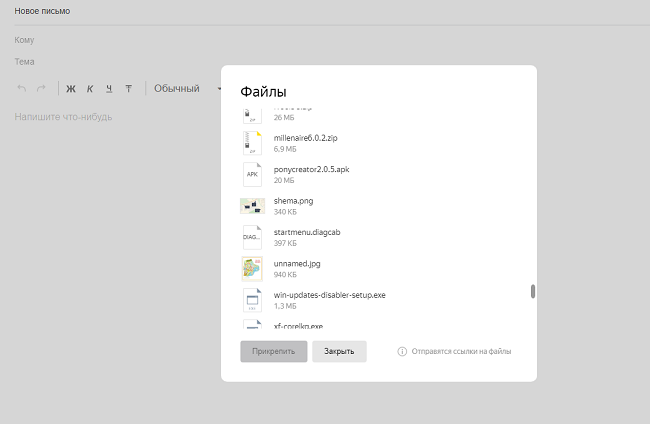

От выбора зависит порядок дальнейших действий. Через «ПК» файлы выбираются на жестком диске, а указав «Диск», на экране появится меню с файлами из облачного хранилища.

Функционал почтовой службы «Мейл» во многом походит на возможности Яндекс.Почты. В интерфейсе встречаются уже знакомые элементы вроде панели быстрого доступа с кнопками для форматирования текста и отменой недавних действий, а также шаблоны с заранее подготовленными материалами и оформлением.

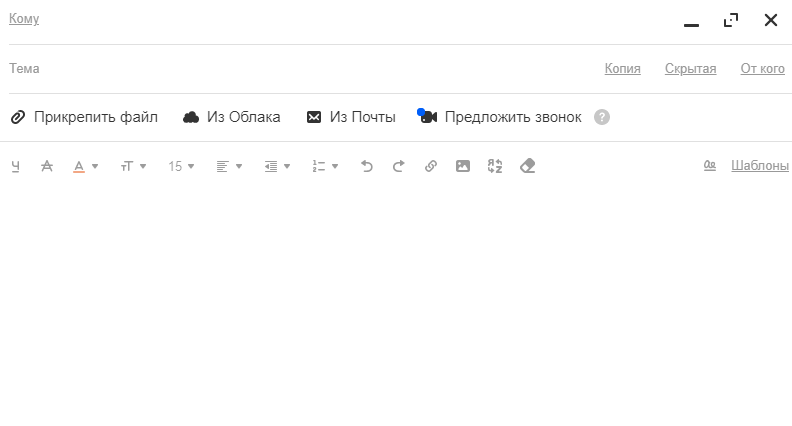

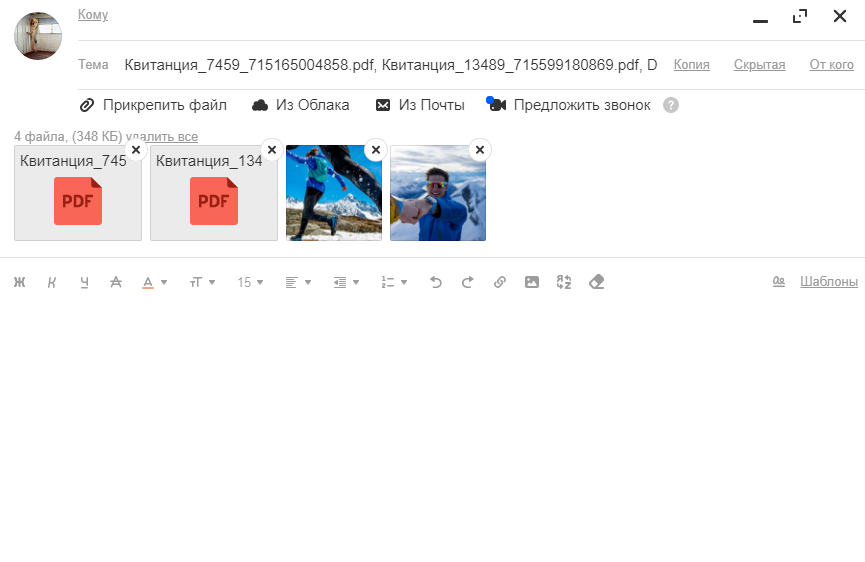

Прикреплять файлы разработчики предлагают сразу: соответствующие кнопки расположены под текстовыми полями «Кому» и «Тема», а потому потеряться в интерфейсе не выйдет даже у новичков.

Если выбрать кнопку «Прикрепить файл», то браузер вызовет адаптированную версию Проводника с возможностью отметить и добавить к письму вложения с жесткого диска или внешних накопителей. Поддерживаются все распространенные форматы, включая документы PDF, изображения и видеоролики.

Последний способ разнообразить корреспонденцию – кнопка «Файлы из почты». В таком случае Mail попытается найти все вложения, полученные и переданные за все время.

Добавленные к письму вложения отображаются в виде горизонтального списка. Если поле «Тема» ранее не заполнялось, то система автоматически подставит названия файлов вместо текста.

Советы

Совет 1

Схожим образом рекомендуется действовать, если много файлов под рукой. Сначала необходимо собрать разрозненную информацию в папку, затем – запаковать, а после – послать получившийся архив уже по почте.

Совет 2

Совет 3

Некоторые почтовые сервисы автоматически выгружают те файлы, которые не помещаются в письмо, в хранилище.

Так часто поступает Google. Причем никакие дополнительные действия не понадобится: шкала автоматически заполнится, а в письме появится ссылка на файлы.

Частые вопросы

Почему файлы не прикрепляются к письму?

Причин предостаточно: антивирусная система почтового клиента заблокировала содержимое, письмо находится в папке «СПАМ», возможно, в «настройках» выставлены параметры специальные параметры защиты, исключающие возможность принимать корреспонденцию. Встречаются и редкие технические неполадки: например, из-за необновленного браузера, банально не отображающего часть информации.

В эпоху ИТ-гигантов, занимающихся кибербезопасностью более 20 лет, сложно создать вредоносные программы, способные не привлекать внимания со стороны комплекса защиты информационных систем и эффективно обходить его. Однако остаётся практически неизменной одна серьёзная уязвимость — человек. Поговорим о том, как неосведомлённые о соблюдении цифровой безопасности люди помогают злоумышленникам реализовывать вредоносные схемы на их устройствах через канал электронной почты.

Введение

Однако, хотя современная система безопасности информационного пространства в целом весьма надёжна, в ней по-прежнему сохраняется уязвимая составляющая — человек. Известный публичный хакер, а ныне консультант по информационной безопасности Кевин Митник писал, что куда проще «взломать» человека, нежели компьютерные системы безопасности, и что самые крупные хакерские атаки были результативными вследствие неопытности и невнимательности людей. Недаром в наше время наилучший результат (по соотношению затрат и выгод) дают те атаки, которые направлены на «взлом» человека путём внедрения вредоносной нагрузки в электронные письма и файлы.

Стоит отметить, что львиную долю жертв хакерских атак составляют пользователи операционной системы Windows — как самой нетребовательной к уровню профессиональных компьютерных знаний.

Основные цели вредоносных программ, распространяемых через электронную почту

Не существует активных пользователей интернета, которым на электронную почту не приходили бы странные письма с кричащими заголовками: «Вы выиграли миллион!», «Вам положена государственная выплата», «Срочно для исполнения!», «Вам поступил денежный перевод», «Я хочу сделать тебе приятное», «Официальное письмо от подрядчика». Если вы ничего такого не припоминаете, то загляните на вкладку «Спам» своего почтового клиента. Да, в настоящее время подобные письма обычно уходят в папку нежелательной почты, но программы для рассылки спама совершенствуются и некоторые письма всё же просачиваются через фильтры. Поэтому здесь мы будем говорить о том, что в принципе каждый пользователь сети «Интернет» является мишенью для вредоносной активности.

И если вы думаете, что у вас нет секретов и что вредоносным программам на вашем компьютере «будет скучно», то глубоко ошибаетесь. Даже если на вашем устройстве нет ценной информации, он отлично подойдёт для других задач, например для майнинга криптовалют или участия в бот-сетях (ботнете).

Впрочем, заработок хакера от заражения домашних устройств сравнительно невелик, поэтому основная цель злоумышленников — корпоративный сектор. Далеко не во всех компаниях выстроена правильная защита от атак через электронную почту, рядовые сотрудники не всегда проходят обучение обнаружению спам-писем с вредоносными программами, однако открытие подобного письма по неопытности, например, бухгалтером может привести к шифрованию баз данных всей организации, что принесёт огромные убытки. Таким образом, чтобы не допустить неожиданных финансовых и репутационных потерь, каждая уважающая себя компания должна организовывать постоянное обучение своих сотрудников безопасной работе с электронной почтой и иметь штатного специалиста по информационной безопасности.

Основные механизмы передачи вредоносных программ с использованием канала электронной почты

Значительная часть вредоносных программ по-прежнему доставляется по электронной почте. Раньше злоумышленники без затей прикрепляли к письму вложения с расширением «.exe», но со временем для большинства пользователей стало очевидным, что открывать подобные программы небезопасно, да и почтовые антивирусы предупреждали о рисках заражения, поэтому хакеры усовершенствовали тактику. В настоящее время вредоносные программы маскируются: инфекция приходит в составе менее подозрительных вложений (например, внутри обычных DOC- и PDF-файлов) либо скачивается по ссылке на вредоносный интернет-ресурс, находящейся в теле письма — причём нередко устроенной так, что реальный адрес отличается от показываемого пользователю. Сами письма тоже маскируются — выглядят так, что не отличаются от обычной деловой переписки сотрудников или официального письма компании-партнёра.

Так какие же виды вложений чаще всего используют злоумышленники? Почти треть от общего количества составляют архивы (ZIP, RAR), на долю которых приходятся четыре из десяти самых популярных форматов вредоносных файлов. Также встречаются и наборы команд, т. е. скрипты (например, на языке JS). Впрочем, антивирусная защита всё же выявляет основную часть опасных вложений, поэтому одними лишь прикреплёнными файлами дело не ограничивается: так, злоумышленники могут вставить в само тело письма скрипт для загрузки вредоносной программы. Такое письмо внешне будет выглядеть как обычный текст, однако если на этот текст нажать, запустится скачивание очередного хакерского инструмента.

Исходя из вышеизложенного можно сделать вывод о том, что при использовании канала электронной почты вредоносные программы в основном распространяются через вложения, а также через ссылки и скрипты в теле письма.

Основные типы вредоносных файлов, распространяющихся по электронной почте

На бытовом языке принято называть вредоносные компьютерные программы вирусами, однако применение этого понятия в подобном ключе некорректно, так как вирусы являются лишь одной из разновидностей опасных информационных объектов.

По типу распространения можно выделить следующие основные группы.

Вирусы

Под вирусом понимают вредоносный код, заражающий другие файлы (подобно настоящим вирусам, которые инфицируют биологические клетки с целью размножения). К слову говоря, подобная вредоносная программа может прийти и от реального партнёра, если его устройство заражено.

С помощью вируса можно получить доступ к компьютеру в фоновом режиме, украсть пароль или вызвать зависание (различные процессы заполняют оперативную память и загружают процессор).

Черви

Поведение червя напоминает поведение вируса; отличие состоит только в способе распространения. В то время как вирус может проникнуть только на тот компьютер, где человек запустил заражённую программу, червь распространяется самостоятельно с помощью компьютерных сетей (локальных и интернета). Опасность червя — в том, что он может создавать и отправлять письма со своей копией и таким образом весьма быстро попасть на большое количество компьютеров. Это — очень опасный тип вредоносных программ, особенно если он объединяется с другими видами деструктивной функциональности. Так, известными его представителями являются WannaCry и Petуa, которые при заражении устройства могли зашифровать все файлы и вымогать у жертвы деньги за восстановление доступа к ним.

Троянские программы

Под троянскими программами, или «троянами», исторически принято понимать инфекции, которые имитируют легитимное программное обеспечение.

Например, вам на почту пришла для бесплатного ознакомления вполне нормальная на вид утилита от компании — софтверного разработчика. «Эта программа повысит быстродействие вашего ПК в 2 раза», — говорится в описании. Да и устанавливается она, в общем-то, тоже как обычный программный продукт. Однако на деле в ней содержится скрытая вредоносная нагрузка, и после установки или запуска этот «троянский конь» начнёт функционировать в фоновом режиме совместно с нормальной утилитой. Таким образом разработчики троянской программы смогут получить доступ к компьютеру своей жертвы.

Ещё трояны позволяют мониторить активность на компьютере, соединять его с бот-сетью. Трояны используются для развёртывания сетевых шлюзов и скачивания различных видов вредоносных приложений на компьютер. Стоит отметить, что подобные вредоносные программы нечасто распространяются по электронной почте, в основном их внедряют в пиратский «софт». Однако риск есть и здесь: например, в маленьких компаниях до сих пор пренебрегают покупкой дорогих лицензий, и там вредоносные программы вполне можно получить по почте от коллеги.

Мы разобрали основные виды вредоносных программ по типу распространения, теперь же классифицируем их по способу воздействия на жертву.

Шифровальщики: цель преступников — зашифровать ценную информацию на серверах или клиентских устройствах и потребовать от жертвы плату за ключ дешифрования. Как правило, для перечисления выкупа применяются платёжные системы, не позволяющие отследить получателя.

Бэкдоры: программы, которые преступник устанавливает на компьютер с целью обеспечить себе возможность выполнять на нём какие-либо действия — например, удалённо управлять им.

Майнеры: инструменты для фоновой добычи (майнинга) криптовалюты. Пока пользователь работает за своим устройством, программа не проявляет ощутимой активности, однако когда компьютер не используется, майнер начинает эксплуатировать его вычислительные ресурсы.

Шпионские программы: с их помощью преступники получают информацию о действиях пользователя за компьютером. Типичный пример — кейлогер, т. е. средство слежки за нажатиями клавиш. Очевидно, что с помощью кейлогера без труда можно получить логины, пароли и переписку.

Рекламные программы обычно отображают надоедливые всплывающие окна и используется для получения прибыли от рекламы.

Логическая бомба: программа, в которой для запуска вредоносного кода используется некоторое условие (триггер). До срабатывания последнего программа находится в спящем режиме и никак себя не проявляет. Эффект может быть любым — например, стирание всех файлов на устройстве.

Не стоит забывать, что недобросовестный конкурент может и преследовать цель попросту разрушить инфраструктуру компании. Вредоносные программы, применяемые для подобных действий, классифицируются как вандальные.

Методы идентификации вредоносных вложений

Любой почтовый сервис стремится обезопасить своих пользователей от хакерских атак и применяет для этого современные фильтры и антивирусные решения, так что большинство писем с вредоносными вложениями не доходит до конечного пользователя. Но всё же различными хитростями и уловками злоумышленники обходят системы защиты и доставляют вредоносные письма адресатам.

Чтобы не стать очередной жертвой киберпреступника, необходимо быть внимательным и осторожным. Как правило, злоумышленники пытаются добиться немедленных необдуманных действий, используя заголовки «срочно», «немедленно к исполнению» и т. п., однако нужно спокойно, без спешки оценивать ситуацию и всегда придерживаться следующего алгоритма:

Выводы

Несмотря на свой возраст, электронная почта остаётся основным каналом распространения вредоносных программ и по сей день. Основная ОС, подверженная заражению, — широко распространённая Windows. Будьте бдительны и проверяйте каждое письмо внимательно. Есть сомнения в подлинности — позвоните отправителю, но в любом случае убедитесь, что в письме нет вредоносных вложений. Придерживайтесь алгоритма проверки писем.

Если вы хотите обезопасить свой бизнес от непредвиденных убытков, то обучайте людей основам информационной безопасности. Всегда помните: самое слабое звено в любой защите — человек, и именно на человеческие слабости опирается хакерская атака.

Современные компьютерные устройства имеют широкое распространение, и их дальнейшее развитие происходит стремительными темпами. Самыми популярными устройствами, настроенными на решение разнообразных заданий и обладающими высоко функциональным графическим интерфейсом, являются персональные компьютеры.

Введение

Благодаря развитию уровня коммуникации пользователей и разработке новых средств общения, особенно посредством международной информационной компьютерной сети «Интернет» , стремительное развитие получили и другие устройства, например планшеты, камерофоны, смартфоны, неттопы и т.д.

Основным видом действий таких устройств можно назвать бесперебойное обеспечение связи между абонентами с возможностью обмена, передачи и хранения различных данных.

Широкие возможности компьютерных устройств позволяют применять их во многих областях.

Для ведения официальной переписки, отправки служебных запросов, рекламы и организации мероприятий с обязательным уведомлением участников, обмена полезной и деловой информацией и т.д., в большей степени подходит компьютерное приложение электронная почта.

В связи с высоким уровнем развития сети «Интернет» , обилием громадного массива данных и разработкой современных видов приложений, большинство пользователей переходят на удаленные сетевые электронные почтовые службы, которые обладают высокими функциональными возможностями и предлагают значительный объем облачного пространства для хранения корреспонденции. Также, важным преимуществом удаленного использования почтового сервиса, является его доступность и возможность просмотра и обработки корреспонденции из любого места и на любом компьютерном устройстве, имеющем выход в «Интернет» .

Например, почтовый сервис «Gmail» не поддерживает форматы файлов, такие как «EXE» , «DLL» , «DMG» , «VB» , «CMD» , «BAT» , «JAR» , «VBS2» , «JSE» , «PIF» , «VXD» , «JSE» , «APK» , «INS» , «SCT» , «MSI» . Вы можете отправлять файлы архивов «RAR» и «ZIP» , но даже эти два формата часто блокируются, если они содержат запрещенный тип файла. В этой статье мы покажем вам, как отправлять заблокированные файлы, используя в качестве примера электронное письмо с прикрепленным к нему файлом формата «RAR» в почтовой службе «Gmail» .

Заблокировано по соображениям безопасности

Рассказываем, в каких файлах злоумышленники чаще всего прячут вирусы — и как себя правильно вести, чтобы не заразиться.

Спамеры ежедневно рассылают многие миллионы писем. Львиную долю составляет банальная реклама — назойливая, но в основном безвредная. Но иногда к письмам прикрепляют вредоносные файлы.

Чтобы заинтересовать получателя и заставить его открыть опасный файл, его обычно маскируют подо что-нибудь интересное, полезное или важное — рабочий документ, какое-нибудь невероятно выгодное предложение, поздравительную открытку с подарком от имени известной компании и так далее.

1. ZIP- и RAR-архивы

2. Документы Microsoft Office

Также среди киберпреступников популярны файлы Microsoft Office, особенно документы Word (.doc, .docx), электронные таблицы Excel (.xls, .xlsx, .xlsm), а также презентации и шаблоны. Эти файлы могут содержать встроенные макросы — небольшие программы, которые выполняются прямо внутри файла. Злоумышленники использовали их, например, как скрипты для скачки зловредов.

3. Файлы PDF

Если про опасность макросов в документах Microsoft Office многие уже знают, то от файлов PDF подвоха часто не ожидают. Тем не менее, в них тоже можно спрятать вредоносный код: формат позволяет создавать и выполнять скрипты JavaScript.

4. Образы дисков ISO и IMG

Файлы ISO и IMG по сравнению с предыдущими типами вложений используются не очень часто, но в последнее время злоумышленники все больше обращают на них внимание. Такие файлы — образы диска — представляют собой фактически виртуальную копию CD, DVD или других дисков.

С помощью подобных вложений злоумышленники доставляли жертвам, например, троян Agent Tesla, специализирующийся на краже учетных данных. Внутри образа диска находился вредоносный исполняемый файл, который запускался при открытии и устанавливал на устройство шпионскую программу. Любопытно, что в некоторых случаях преступники использовали, видимо, для верности, сразу два вложения — ISO и DOC.

Как себя вести с потенциально опасными вложениями

Само собой, отправлять в спам все письма с вложенными архивами или файлами в формате DOCX или PDF — слишком радикальный метод защиты. Чтобы не попасться на удочку мошенников, достаточно помнить несколько простых правил.

Читайте также: