Почему порядок правил в наборе правил межсетевого экрана играет важную роль

Обновлено: 04.07.2024

Межсетевые экраны

Межсетевой экран (firewall) - это устройство контроля доступа в сеть, предназначенное для блокировки всего трафика, за исключением разрешенных данных. Этим оно отличается от маршрутизатора, функцией которого является доставка трафика в пункт назначения в максимально короткие сроки.

Существует мнение, что маршрутизатор также может играть роль межсетевого экрана. Однако между этими устройствами существует одно принципиальное различие: маршрутизатор предназначен для быстрой маршрутизации трафика, а не для его блокировки. Межсетевой экран представляет собой средство защиты, которое пропускает определенный трафик из потока данных, а маршрутизатор является сетевым устройством, которое можно настроить на блокировку определенного трафика.

Кроме того, межсетевые экраны, как правило, обладают большим набором настроек. Прохождение трафика на межсетевом экране можно настраивать по службам, IP-адресам отправителя и получателя, по идентификаторам пользователей, запрашивающих службу. Межсетевые экраны позволяют осуществлять централизованное управление безопасностью. В одной конфигурации администратор может настроить разрешенный входящий трафик для всех внутренних систем организации. Это не устраняет потребность в обновлении и настройке систем, но позволяет снизить вероятность неправильного конфигурирования одной или нескольких систем, в результате которого эти системы могут подвергнуться атакам на некорректно настроенную службу.

Определение типов межсетевых экранов

Существуют два основных типа межсетевых экранов: межсетевые экраны прикладного уровня и межсетевые экраны с пакетной фильтрацией. В их основе лежат различные принципы работы, но при правильной настройке оба типа устройств обеспечивают правильное выполнение функций безопасности, заключающихся в блокировке запрещенного трафика. Из материала следующих разделов вы увидите, что степень обеспечиваемой этими устройствами защиты зависит от того, каким образом они применены и настроены.

Межсетевые экраны прикладного уровня

Межсетевые экраны прикладного уровня, или прокси-экраны, представляют собой программные пакеты, базирующиеся на операционных системах общего назначения (таких как Windows NT и Unix) или на аппаратной платформе межсетевых экранов. Межсетевой экран обладает несколькими интерфейсами, по одному на каждую из сетей, к которым он подключен. Набор правил политики определяет, каким образом трафик передается из одной сети в другую. Если в правиле отсутствует явное разрешение на пропуск трафика, межсетевой экран отклоняет или аннулирует пакеты.

Правила политики безопасности усиливаются посредством использования модулей доступа. В межсетевом экране прикладного уровня каждому разрешаемому протоколу должен соответствовать свой собственный модуль доступа. Лучшими модулями доступа считаются те, которые построены специально для разрешаемого протокола. Например, модуль доступа FTP предназначен для протокола FTP и может определять, соответствует ли проходящий трафик этому протоколу и разрешен ли этот трафик правилами политики безопасности.

При использовании межсетевого экрана прикладного уровня все соединения проходят через него (см. рис. 10.1). Как показано на рисунке, соединение начинается на системе-клиенте и поступает на внутренний интерфейс межсетевого экрана. Межсетевой экран принимает соединение, анализирует содержимое пакета и используемый протокол и определяет, соответствует ли данный трафик правилам политики безопасности. Если это так, то межсетевой экран инициирует новое соединение между своим внешним интерфейсом и системой-сервером.

Межсетевые экраны прикладного уровня используют модули доступа для входящих подключений. Модуль доступа в межсетевом экране принимает входящее подключение и обрабатывает команды перед отправкой трафика получателю. Таким образом, межсетевой экран защищает системы от атак, выполняемых посредством приложений.

Рис. 10.1. Соединения модуля доступа межсетевого экрана прикладного уровня

Примечание

Здесь подразумевается, что модуль доступа на межсетевом экране сам по себе неуязвим для атаки. Если же программное обеспечение разработано недостаточно тщательно, это может быть и ложным утверждением.

Межсетевой экран также скрывает адреса систем, расположенных по другую сторону от него. Так как все соединения инициируются и завершаются на интерфейсах межсетевого экрана, внутренние системы сети не видны напрямую извне, что позволяет скрыть схему внутренней адресации сети.

Примечание

Большая часть протоколов прикладного уровня обеспечивает механизмы маршрутизации к конкретным системам для трафика, направленного через определенные порты. Например, если весь трафик, поступающий через порт 80, должен направляться на веб-сервер, это достигается соответствующей настройкой межсетевого экрана.

Межсетевые экраны с пакетной фильтрацией

Межсетевые экраны с пакетной фильтрацией могут также быть программными пакетами, базирующимися на операционных системах общего назначения (таких как Windows NT и Unix) либо на аппаратных платформах межсетевых экранов. Межсетевой экран имеет несколько интерфейсов, по одному на каждую из сетей, к которым подключен экран. Аналогично межсетевым экранам прикладного уровня, доставка трафика из одной сети в другую определяется набором правил политики. Если правило не разрешает явным образом определенный трафик, то соответствующие пакеты будут отклонены или аннулированы межсетевым экраном.

Правила политики усиливаются посредством использования фильтров пакетов. Фильтры изучают пакеты и определяют, является ли трафик разрешенным, согласно правилам политики и состоянию протокола (проверка с учетом состояния). Если протокол приложения функционирует через TCP, определить состояние относительно просто, так как TCP сам по себе поддерживает состояния. Это означает, что когда протокол находится в определенном состоянии, разрешена передача только определенных пакетов. Рассмотрим в качестве примера последовательность установки соединения. Первый ожидаемый пакет - пакет SYN. Межсетевой экран обнаруживает этот пакет и переводит соединение в состояние SYN. В данном состоянии ожидается один из двух пакетов - либо SYN ACK (опознавание пакета и разрешение соединения) или пакет RST (сброс соединения по причине отказа в соединении получателем). Если в данном соединении появятся другие пакеты, межсетевой экран аннулирует или отклонит их, так как они не подходят для данного состояния соединения, даже если соединение разрешено набором правил.

Если протоколом соединения является UDP, межсетевой экран с пакетной фильтрацией не может использовать присущее протоколу состояние, вместо чего отслеживает состояние трафика UDP. Как правило, межсетевой экран принимает внешний пакет UDP и ожидает входящий пакет от получателя, соответствующий исходному пакету по адресу и порту, в течение определенного времени. Если пакет принимается в течение этого отрезка времени, его передача разрешается. В противном случае межсетевой экран определяет, что трафик UDP не является ответом на запрос, и аннулирует его.

При использовании межсетевого экрана с пакетной фильтрацией соединения не прерываются на межсетевом экране (см. рис. 10.2), а направляются непосредственно к конечной системе. При поступлении пакетов межсетевой экран выясняет, разрешен ли данный пакет и состояние соединения правилами политики. Если это так, пакет передается по своему маршруту. В противном случае пакет отклоняется или аннулируется.

Рис. 10.2. Передача трафика через межсетевой экран с фильтрацией пакетов

Межсетевые экраны с фильтрацией пакетов не используют модули доступа для каждого протокола и поэтому могут использоваться с любым протоколом, работающим через IP. Некоторые протоколы требуют распознавания межсетевым экраном выполняемых ими действий. Например, FTP будет использовать одно соединение для начального входа и команд, а другое - для передачи файлов. Соединения, используемые для передачи файлов, устанавливаются как часть соединения FTP, и поэтому межсетевой экран должен уметь считывать трафик и определять порты, которые будут использоваться новым соединением. Если межсетевой экран не поддерживает эту функцию, передача файлов невозможна.

Как правило, межсетевые экраны с фильтрацией пакетов имеют возможность поддержки большего объема трафика, т. к. в них отсутствует нагрузка, создаваемая дополнительными процедурами настройки и вычисления, имеющими место в программных модулях доступа.

Примечание

Последний абзац начинается с фразы "как правило". Различные производители межсетевых экранов сопоставляют их производительность различными способами. Исторически сложилось так, что межсетевые экраны с пакетной фильтрацией имеют возможность обработки большего объема трафика, нежели межсетевые экраны прикладного уровня, на платформе одного и того же типа. Это сравнение показывает различные результаты в зависимости от типа трафика и числа соединений, имеющих место в процессе тестирования.

Межсетевые экраны, работающие только посредством фильтрации пакетов, не используют модули доступа, и поэтому трафик передается от клиента непосредственно на сервер. Если сервер будет атакован через открытую службу, разрешенную правилами политики межсетевого экрана, межсетевой экран никак не отреагирует на атаку. Межсетевые экраны с пакетной фильтрацией также позволяют видеть извне внутреннюю структуру адресации. Внутренние адреса скрывать не требуется, так как соединения не прерываются на межсетевом экране.

Примечание

Большая часть межсетевых экранов с фильтрацией пакетов поддерживает трансляцию межсетевых адресов.

Гибридные межсетевые экраны

Как и многие другие устройства, межсетевые экраны изменяются и совершенствуются с течением времени, т. е. эволюционируют. Производители межсетевых экранов прикладного уровня в определенный момент пришли к выводу, что необходимо разработать метод поддержки протоколов, для которых не существует определенных модулей доступа. Вследствие этого увидела свет технология модуля доступа Generic Services Proxy (GSP). GSP разработана для поддержки модулями доступа прикладного уровня других протоколов, необходимых системе безопасности и при работе сетевых администраторов. В действительности GSP обеспечивает работу межсетевых экранов прикладного уровня в качестве экранов с пакетной фильтрацией.

Производители межсетевых экранов с пакетной фильтрацией также добавили некоторые модули доступа в свои продукты для обеспечения более высокого уровня безопасности некоторых широко распространенных протоколов. На сегодняшний день многие межсетевые экраны с пакетной фильтрацией поставляются с модулем доступа SMTP.

В то время как базовая функциональность межсетевых экранов обоих типов осталась прежней, (что является причиной большинства "слабых мест" этих устройств), сегодня на рынке присутствуют гибридные межсетевые экраны. Практически невозможно найти межсетевой экран, функционирование которого построено исключительно на прикладном уровне или фильтрации пакетов. Это обстоятельство отнюдь не является недостатком, так как оно позволяет администраторам, отвечающим за безопасность, настраивать устройство для работы в конкретных условиях.

Разработка конфигурации межсетевого экрана

Теперь давайте рассмотрим некоторые стандартные сетевые архитектуры и выясним, каким образом следует настраивать сетевой экран в той или иной конкретной ситуации. В этом упражнении подразумевается, что в организации присутствуют указанные ниже системы, и что эти системы принимают входящие соединения из интернета:

Существует внутренняя система DNS, которая запрашивает системы интернета для преобразования имен в адреса, однако в организации отсутствует своя собственная главная внешняя DNS.

Интернет-политика организации позволяет внутренним пользователям использовать следующие службы:

На базе этой политики можно построить правила политики для различных архитектур.

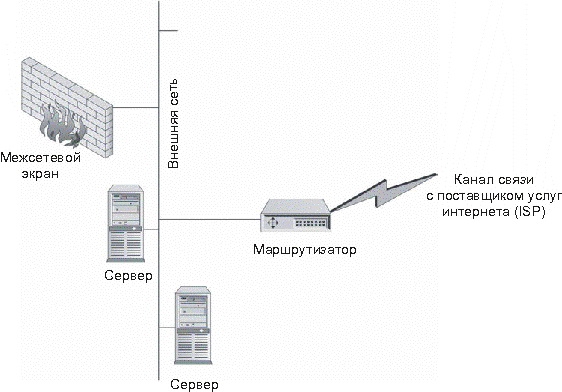

Архитектура 1: системы за пределами межсетевого экрана, доступные из интернета

На рис. 10.3 показано размещение доступных из интернета систем между сетевым экраном и внешним маршрутизатором. В таблице 10.1 приведены правила межсетевого экрана.

Рис. 10.3. Системы за пределами межсетевого экрана, доступные из интернета

Архитектура 2: один межсетевой экран

Вторая стандартная архитектура показана на рис. 10.4. В данной архитектуре используется один межсетевой экран для защиты как внутренней сети, так и любых других систем, доступных из интернета. Эти системы располагаются в отдельной сети . В таблице 10.2 приведены правила межсетевого экрана

Таблица 10.2. Правила межсетевого экрана для архитектуры с одним межсетевым экраном

Как видно из таблицы 10.2, правила практически аналогичны правилам архитектуры 1. Межсетевой экран дополняет правила, которые использовались в маршрутизаторе в предыдущей архитектуре. Также мы видим, что не существует явного правила, позволяющего внутреннему почтовому серверу подключаться к почтовому серверу в отдельной сети. Причиной этому является правило 2, позволяющее любой системе (внутренней или внешней) подключаться к упомянутой системе.

Архитектура 3: двойные межсетевые экраны

Третья архитектура, о которой пойдет речь, использует двойные межсетевые экраны (см. рис. 10.5). Доступные из интернета системы располагаются между межсетевыми экранами, а внутренняя сеть расположена за вторым межсетевым экраном. В таблице 10.3 приведены правила для межсетевого экрана 1.

Межсетевой экран представляет собой устройство, которое может использоваться в любой ситуации, требующей контроля доступа. В частности, данные устройства можно использовать во внутренних сетях, которые необходимо защищать от других внутренних систем. Секретные внутренние сети могут содержать компьютеры с особо важной информацией или функциями либо сети, в которых проводятся эксперименты над сетевым оборудованием.

Хорошим примером секретных сетей являются банковские сети. Каждый вечер банки связываются с системой федерального резерва для передачи денежных средств. Ошибки в этих сетях могут стоить банкам больших денег. Системы, управляющие такими соединениями, являются крайне секретными и жизненно важными для банковских структур. Для ограничения доступа к этим системам из других подразделений банка можно установить межсетевой экран.

Рис. 10.5. Архитектура 3: двойные межсетевые экраны

Как видно из таблицы 10-3, правила в данном случае аналогичны правилам межсетевого экрана в архитектуре 2. Но еще имеется и второй межсетевой экран. Правила для межсетевого экрана 2 приведены в табл. 10-4.

Таблица 10.3. Правила межсетевого экрана 1 в архитектуре с двумя межсетевыми экранами

Таблица 10.4. Правила межсетевого экрана 2 в архитектуре с двойным межсетевым экраном

Примечание

Эти примеры очень просты, однако они отражают функционирование межсетевых экранов, при котором разрешается только строго определенный доступ.

Построение набора правил межсетевого экрана

Качественно созданный набор правил не менее важен, чем аппаратная платформа. Большая часть межсетевых экранов работает по принципу "первого соответствия" при принятии решения о передаче или отклонении пакета. При построении набора правил согласно алгоритму "первого соответствия" наиболее специфичные правила располагаются в верхней части набора правил, а наименее специфичные (т. е. более общие) - в нижней части набора. Такое размещение правил гарантирует, что общие правила не перекрывают собой более специфичные.

Примечание

Некоторые межсетевые экраны содержат обработчик набора правил, проверяющий набор на наличие правил, перекрываемых другими правилами. Обработчик информирует об этой ситуации администратора межсетевого экрана перед установкой правил на межсетевой экран.

Данный подход хорош в общем плане, однако он не решает проблему производительности межсетевого экрана. Чем больше правил необходимо проверять для каждого пакета, тем больше вычислений должен производить межсетевой экран. При разработке качественного набора правил следует принимать в расчет это обстоятельства, т. к. от него зависит уровень эффективности работы межсетевого экрана.

Выявление различий между межсетевыми экранами различных типов

Данный проект продемонстрирует различия в системах защиты межсетевых экранов различных типов. Для выполнения этого проекта необходим доступ к межсетевому экрану прикладного уровня, а также к экрану с фильтрацией пакетов.

Шаг за шагом

- Сконфигурируйте сеть согласно архитектуре 2. Не подключайте эту сеть к интернету!

- Создайте почтовый сервер и веб-сервер с настройками по умолчанию и оставьте в каждой системе уязвимости.

- Разместите межсетевой экран прикладного уровня в сети и настройте его согласно набору правил из табл. 10.2.

- Сконфигурируйте другую систему в качестве внешней системы (как если бы она располагалась вне межсетевого экрана в интернете) и запустите сканер уязвимостей.

- С помощью сканера уязвимостей просканируйте почтовый сервер и веб-сервер, а также межсетевой экран.

- Теперь замените межсетевой экран прикладного уровня межсетевым экраном с фильтрацией пакетов.

- Снова просканируйте серверы.

- Сравните полученные результаты. Различна ли информация, полученная при первом и втором сканировании? Одинаковы ли уязвимости, отображенные при подключении обоих межсетевых экранов? Если нет, то почему?

Выводы

Если модули доступа на межсетевом экране прикладного уровня настроены правильно, в результате сканирования через экран с фильтрацией пакетов, скорее всего, отобразится большее число уязвимостей, чем при сканировании через межсетевой экран прикладного уровня. Причиной этому является то, что модуль доступа перехватывает и интерпретирует почту и веб-запросы перед отправкой на серверы. В некоторых случаях этот подход обеспечивает защиту от использования уязвимостей серверов.

Набор брандмауэра правила определяют , какой трафик разрешен через брандмауэр и который запрещен . Метод основан на обязательном контроле доступа : в зависимости от отправителя, адреса доставки, протокола и процесса передачи разрешенные пакеты данных могут проходить ( проходить ), запрещенные пакеты отклоняются (отклоняются) или отбрасываются (отклоняются, отбрасываются) . Этот защитный механизм сам по себе является целью ряда конкретных атак.

Оглавление

Основы

Правила проверяются для каждого пакета (в случае межсетевых экранов с отслеживанием состояния - для каждого нового соединения) по очереди, и применяется первое применяемое правило. Следовательно, порядок правил имеет значение. Правило брандмауэра обычно состоит из шести компонентов:

- IP-адрес отправителя (также сетевые адреса, например 192.168.0.0/24)

- IP-адрес назначения

- Сетевой протокол ( TCP , UDP , ICMP , . )

- Номер порта (с TCP и UDP)

- Действие (разрешить, отклонить или отклонить)

- Ведение журнала да / нет

Другой возможный компонент TCP - проверка контрольных флагов . Установив флажок ACK, можно разрешить установление соединения только в одном направлении; например, злоумышленник не может использовать SSH в сочетании с правилом порта .

Некоторые системы межсетевых экранов также предлагают возможность комментировать отдельные правила или активировать их в зависимости от времени. Возможность комментировать правила, IP-адреса и услуги очень полезна, чтобы иметь возможность идентифицировать и удалять неиспользуемые правила или их части. В конце концов, очистить набор правил, который стал сбивающим с толку, методом проб и ошибок практически невозможно на продуктивном межсетевом экране.

С более широким набором правил ясность может быть увеличена с помощью систем, в которых адреса или услуги могут быть объединены в группы, например Например, в группу «Почтовые службы» могут входить участники SMTP, POP3 и IMAP. Другой способ определения IP-адресов и номеров портов - использовать диапазоны номеров, например Например, 10.0.0.30-10.0.0.40 или порт 135-139. Однако в случае IP-адресов это происходит медленнее, чем указание сетевых областей с сетевой маской .

Отклонить, запретить и разрешить

Правила межсетевого экрана определяют, что должно произойти с сетевым пакетом, который соответствует шаблону фильтра. Различают следующие рекламные акции, которые в зависимости от продукта могут называться по-разному:

DENY или DROP (отменить)

REJECT (отклонить)

Пакет отбрасывается, а отправителю сообщается, что в соединении было отказано. В целом это больше соответствует стандарту связи между компонентами сети. Уведомление происходит либо через ICMP -Unreachable, либо через TCP с пакетом сброса. Отказ имеет то преимущество, что не возникают описанные побочные эффекты простого отказа. Однако у него также есть недостаток, заключающийся в том, что если используются поддельные IP-адреса, сам брандмауэр может быть неправильно использован для атак типа «отказ в обслуживании », обременяя предполагаемого отправителя пакетами отклонения. Некоторые брандмауэры имеют такие функции, как ограничение скорости ICMP, которые решают эту проблему.

РАЗРЕШИТЬ или ПРОЙТИ (разрешить)

Сетевой запрос разрешен и разрешен. Эти термины в основном относятся к исходящему трафику данных (то есть из внутренней во внешнюю сеть или, в случае персональных межсетевых экранов, из собственной компьютерной системы в сеть).

ВПЕРЕД или РАЗРЕШИТЬ (разрешить)

Сетевой запрос разрешен и пересылается, что включает возможность перенаправления на сетевой адрес, указанный администратором. Эти термины относятся в первую очередь к входящему трафику данных (то есть из внешней сети во внутреннюю или, в случае персональных межсетевых экранов, к запросам из сети).

Принципы безопасности

Идеальный набор правил для брандмауэра всегда структурирован таким образом, что, в принципе, весь сетевой трафик запрещен, а желаемые соединения разрешены (стратегия «белого списка»). Другой вариант, запрещающий только нежелательный трафик и разрешающий все остальное, никогда не может считаться безопасным в быстро меняющемся мире ИТ. Как правило, адреса отправителя и получателя всегда указываются численно, а не как DNS- имя, чтобы злоумышленник не мог повлиять на набор правил, изменив DNS.

Протоколы («ведение журнала»)

Файлы журнала (в просторечии: файлы журнала ) используются для отслеживания сетевого трафика и устранения неполадок. Ведение журнала может происходить на самом брандмауэре, если он имеет встроенный жесткий диск, или на удаленном «хосте журнала». В этом случае иногда используются более проприетарные протоколы или системный журнал . Если файлы журналов должны храниться с защитой от аудита , рекомендуется система, которая использует хост журнала и может вести локальный журнал в случае ошибки. Для оценки файлов журнала очень полезно, если каждому правилу может быть присвоен уникальный номер, чтобы записи можно было назначить соответствующим правилам.

Некоторые брандмауэры регистрируют каждый отдельный сетевой пакет, другие создают запись в журнале для каждого подключения. По сути, брандмауэр регистрирует все подключения. Исключения делаются только в том случае, если отдельные правила производят столько записей в журнале, что возникают технические проблемы или потеря скорости. Это может, например, Это может произойти , например, во время атак типа «отказ в обслуживании» или когда в сети активны черви . Один из способов избежать этого - создать отдельное правило для этих атак червя, которые не регистрируются.

Правило скрытности

«Скрытое» правило используется для защиты самого межсетевого экрана и запрещает все подключения к нему. Поскольку порядок правил имеет значение, службы администрирования межсетевого экрана должны быть разрешены, чтобы эти пакеты также не отбрасывались. В следующем примере показано, почему необходимо правило скрытности:

- Межсетевой экран имеет IP-адрес 10.0.0.1 на одном интерфейсе.

- Существует правило, разрешающее всем компьютерам компании подключаться по SSH к серверам в сети 10.0.0.0/24.

Поскольку 10.0.0.1 также является частью сети 10.0.0.0/24, всем ПК в этой сети разрешен доступ к SSH-порту брандмауэра, что сделало бы брандмауэр более уязвимым для внутренних злоумышленников.

Правила ICMP

- ICMP недоступен

- ICMP недоступен, требуется фрагментация (используется при обнаружении MTU пути )

- ICMP Time Exceeded in Transit (TTL истек при передаче с помощью traceroute под UNIX и tracert под Windows)

- Эхо-запрос ICMP (исходящий, используется ping )

Если пакеты ICMP-Unreachable-Fragmentation-Needed фильтруются в одной точке маршрута, например, с помощью простого «ICMP deny», могут возникнуть проблемы с передачей, как описано в статье Максимальный блок передачи .

Исходящий трафик

Часто контролем исходящего трафика пренебрегают. Многие брандмауэры в основном оставляют исходящий трафик открытым для всех портов. Это просто открывает каналы связи для вредоносных программ, которые даже не распознаются оператором машины - типичный случай - рассылка спама. Такие пути заблокированы правильно настроенным брандмауэром. Например, исходящая почта должна быть возможна только через почтовый сервер; все остальные пути заблокированы (в Linux / Netfilter вы можете привязать исходящие соединения к идентификатору пользователя или группы). Тогда вредоносные программы все еще могут отправлять, но они быстро обнаруживаются в файле журнала.

Встроенный межсетевой экран (firewall, брандмауэр) является неотъемлемой частью драйвера NAT UserGate и предназначен для обработки сетевого трафика в соответствии с заданным набором правил.

Правило межсетевого экрана можно создать на странице Межсетевой экран - Правила в консоли администрирования.

Первая страница правила выглядит следующим образом:

Так как межсетевой экран работает с трафиком, идущем в определенном направлении, при создании правила необходимо определить, с каким из потоков оно будет работать, выбрав соответствующие источник (интерфейс, с которого поток приходит) и назначение (интерфейс, на который направлен поток).

Источник и назначение выбираются на первой и второй страницах правила соответственно. В качестве одного из них можно установить либо произвольный интерфейс, либо выбрать из существующих, либо создать новый.

Доступные опции правила, которые находятся на третьей и четвертой странице, определяются типом правила.

Тип правила межсетевого экрана определяется автоматически, в зависимости от указанных параметров источника и назначения. Межсетевой экран поддерживает следующие типы правил:

-

. Определяется, если в качестве источника выбран интерфейс LAN, в качестве назначения - интерфейс WAN. . Определяется, если в качестве источника и назначения выбраны два LAN-интерфейса. . Данный тип будут иметь остальные варианты создаваемых правил, которые определят, какие пакеты нужно отфильтровать с помощью межсетевого экрана.

Правила просматриваются в порядке приоритета. Чем выше правило в списке, тем выше его приоритет и тем раньше оно будет обрабатываться. Правила можно перемещать по списку, тем самым изменяя их приоритет.

Сервисы, используемые в UserGate - такие как прокси-сервер или назначение портов, автоматически создают разрешающие правила межсетевого экрана. Например, при включении прокси-сервера будет создано правило, обеспечивающее прохождение запросов на порт прокси-сервера. Удалить такое правило можно, только выключив соответствующий интерфейс. Администратор UserGate может перекрыть разрешающее автоматическое правило, создав соответствующее запрещающее правило и поместив его в самом верху списка правил.

Правила трансляции сетевого адреса (NAT)

Правила трансляции сетевых адресов могут понадобиться при настройке доступа в сеть Интернет клиентских машин сети с локальными адресами. Для этого необходимо наличие двух интерфейсов - LAN и WAN.

Для этого типа правила третяя страница выглядит следующим образом:

Здесь нужно выбрать из предложенных или создать новый сервис, который необходимо разрешить.

Важно! Для правил типа NAT автоматически определяется действие "Разрешить", которое позволяет пропускать трафик только соответствующих сервисов.

Создание новых сервисов может понадобиться, например, если необходимо обеспечить доступ на тот порт протокола, которого нет в стандартных сервисах.

На четвертой странице можно сразу выбрать пользователя или группу пользователей, к которым будет применено правило.

Правила NAT можно использовать и в том случае, если имеется всего лишь одна сетевая карта. Как это сделать, можно прочитать здесь.

Подробнее про создание NAT-правила можно прочитать здесь.

Маршрутизация

Если компьютер с UserGate подключен к нескольким локальным сетям, сервер UserGate можно настроить как маршрутизатор, обеспечив прозрачную двунаправленную связь между этими сетями. Правила маршрутизации настраиваются между любой парой LAN-интерфейсов.

Для этого типа правил третяя страница выглядит следующим образом, так как маршрутизация не требует авторизации и работает для всех портов и протоколов поддерживаемых UserGate:

На четвертой странице также не будет доступна ни одна опция.

Подробнее про создание правил маршрутизации можно прочитать здесь.

Важно! Для маршрутизации не ведется подсчет трафика.

Правила брандмауэра (firewall)

Для этого типа правила третяя страница выглядит так же, как и для правила NAT.

Однако, опции, доступные на четвертой страницы, зависят от количества выбранных сервисов и от определенных источника и назначения.

В общем случае, четвертая страница выглядит следующим образом:

Данный тип правил - единственный, который позволяет выбрать запретить или разрешить трафик. После создания правила действие (Разрешить или Запретить) можно будет поменять, щелкнув один раз левой кнопкой мыши по значку напротив названия правила.

Правила межсетевого экрана включают в себя и правила публикации сетевых ресурсов. Чтобы создать такое правило, в качестве источника можно выбрать либо "Любой" интерфейс, либо определенный (можно задать хост или выбрать существующий интерфейс), в качестве назначения - интерфейс WAN, а на третьей странице - один сервис (например, FTP).

После этого на четвёртой странице нужно поставить галочку "Транслировать" и прописать IP-адрес локальной сети и порт, на который будет осуществляться трансляция.

Как получить информацию о работе правил, Вы можете прочитать здесь.

Сложно представить систему информационной безопасности без межсетевых экранов. Сегодня доступны как решения для защиты хостов (брандмауэр Windows, модуль сетевого экрана в решении Kaspersky Internet Security), так и специализированные программные и аппаратно-программные комплексы классов UTM / NGFW (Unified Threat Management, Next Generation Firewall), среди которых можно выделить всем известных Check Point Software Technologies, Cisco, Fortinet и других – уверен, у всех есть свои «любимцы».

Введение

По иронии судьбы, трудности в администрировании межсетевых экранов создает то, благодаря чему они так востребованны: скорость развития бизнеса. Сегодня этот процесс может проходить настолько быстро, что у команды администраторов информационной безопасности просто не окажется времени на полноценный аудит всех средств фильтрации трафика каждый раз, когда внедряется или масштабируется информационная система. Косвенно мы уже затрагивали эту тему в статье, посвященной информационной безопасности «интернета вещей». «Скорость удовлетворения потребностей пользователя в ущерб безопасности» - именно такой девиз зачастую сопровождает разработку современных продуктов для борьбы с угрозами. Поэтому чаще всего на практике ограничиваются тем, что дополняют перечень правил набором разрешений, характерным для нового приложения.

Подход, описанный выше, применяется довольно часто (к радости киберпреступников), но не может считаться правильным. Эксперты по информационной безопасности выделяют до десяти ключевых правил организации работы с межсетевыми экранами; рассмотрим пять из них.

Правило 1: Документируй это

В идеальном случае любой, кто смотрит на список правил фильтрации трафика, должен понимать, что там написано, без детального изучения проектной документации. Для этого рекомендуется указывать в комментариях следующую информацию:

- назначение правила;

- приложения и группы приложений, которые оно затрагивает (особенно внимательно следует относиться к этой рекомендации, если корпоративные приложения имеют микросервисную архитектуру);

- пользователей, группы пользователей и устройства, которых оно касается;

- дату, когда правило было введено или отредактировано, срок действия, если он известен;

- ФИО и прочие контактные данные администратора, который ввел это правило.

К примеру, программный комплекс «Efros Config Inspector» позволяет отслеживать изменения в конфигурации «на лету», если на подключенном устройстве настроен syslog-сервер. Таким образом, администратор информационной безопасности видит, сопровождаются ли изменения комментариями – и какими именно.

Правило 2: Стандартизируй это

Написано множество книг о пользе внедрения процессного подхода в управлении организацией. То же можно сказать и об организации управления конфигурацией межсетевых экранов. Когда бизнес-процесс формализован, согласующие сотрудники известны, а ход работы (workflow) понятен, сводится к минимуму риск того, что кто-то случайно внесет незапланированные изменения. Для организации бизнес-процессов разработано много программного обеспечения: как специализированные решения класса Service Desk, учитывающие рекомендации ITIL (можно упомянуть продукты компании «Naumen»), так и классические средства электронного документооборота, например «Directum».

Правило 3: Автоматизируй это

После того как правило согласовано, его необходимо применить к устройствам. Конечно, администратор сможет настроить все брандмауэры вручную, но такой подход ограничен производительностью ручного труда, а иногда – графиком работы администратора, предательски совпадающим с рабочими часами пользователей. Не будешь же, в самом деле, менять топологию сети, когда работа кипит?

Мы немного слукавили, когда сказали, что администратор может настроить все вручную. Хороший администратор воспользуется средством автоматизации, благо сегодня есть из чего выбрать. Доступны как платные (продукты Solarwinds, Zoho Corporation), так и open source-решения (например, Ansible), среди которых профессионал найдет себе инструмент по душе.

Правило 4: Актуализируй это

Сегодня компьютерная сеть компании — не застывшая, а постоянно развивающаяся и динамичная структура. В ней все время появляются новые устройства и приложения, новые пользователи, меняется топология. Те правила, которые были актуальны полгода назад, могут потерять смысл или быть «перекрыты» новыми наборами.

В программном комплексе «Efros Config Inspector», упоминавшемся выше, реализованы два типа проверок, призванных облегчить жизнь администраторам межсетевых экранов. Первая позволяет узнать, какие правила совпадают с политиками организации зон и их взаимодействия в корпоративной сети.

Рисунок 1. Анализ взаимодействия зон в сети

На рисунке 1 приведен пример проверки правил на межсетевом экране Cisco ASA. Анализ фильтрации трафика выполняется на основании заданных пользователем подсетей (источник, адресат), портов, протоколов и исключений. В результате формируется отчет, демонстрирующий запрещенные и разрешенные протоколы.

Правило 5. Убери все лишнее

С течением времени конфигурация межсетевого экрана неизбежно засоряется. Появляются разные правила, которые реализуют один и тот же сценарий, какие-то старые правила перекрываются новыми. На рисунке 2 приведены основные проблемы, с которыми могут встретиться администраторы информационной безопасности.

Рисунок 2: Типовые проблемы в правилах фильтрации трафика

Специалисты компании «Algosec» выделяют следующие последствия, к которым может привести длительное отсутствие профилактики конфигураций брандмауэров:

- Существенно возрастает стоимость услуг по аудиту комплекса средств защиты информации. Могут вырасти издержки на сопровождение, т.к. администратору требуется все больше и больше времени на то, чтобы изучать состав списков доступа и моделировать влияние запрашиваемых изменений.

- Может возникнуть ситуация, когда очередной набор правил будет содержать хорошо замаскированные «лазейки для удобства своих», которые не удастся обнаружить сразу – нужно ли снова говорить о том, что в 70-90% случаев успешная кибератака использует человеческий фактор?

- Ухудшение производительности: межсетевой экран с сотней тысяч правил не будет работать так же качественно, как его менее нагруженный «коллега». Это приводит, помимо прочего, и к тому, что отдел информационной безопасности воспринимается как гиря на ногах бизнесменов, а не как защитник предприятия от внешних и внутренних злоумышленников.

До недавнего времени российские администраторы систем информационной безопасности были вынуждены использовать зарубежные решения для аудита и оптимизации конфигураций межсетевых экранов: хорошо зарекомендовали себя программные продукты компаний «Skybox Security», «Tufin», «Firemon» и других производителей. В августе 2019 г. компания «Газинформсервис» представила очередной релиз программного комплекса «Efros Config Inspector», в котором впервые стала доступна функция поиска аномалий в перечнях правил межсетевых экранов.

Рисунок 3. Отчет о возможности оптимизации правил

В результате аудита правил администратор получает ясную картину того, какие правила актуальны, какие составлены верно, но не выполняются из-за перекрывающих правил, а какие – дублируют уже существующие. Всё это позволяет существенно оптимизировать работу брандмауэров.

Читайте также: