Putty rnd что за файл

Обновлено: 01.07.2024

Школа хостинга Редактор: Дмитрий Сокол 76218 4 мин Аудио

Что такое PuTTY?

PuTTY - это маленькая бесплатная программа для подключения к серверу, через Telnet или безопасное соединение SSH.

Зачем она нужна?

Как правило данную программу используют для передачи команд серверу. Т.е. вы настраиваете PuTTY -> она подключается к серверу -> вы вводите в командную строку команды -> сервер их выполняет.

Еще одно применение - это передача файлов с компьютера на сервер и обратно, но для таких целей чаще используют бесплатную программу Filezilla, Total Commander или Far Manager.

Где скачать PuTTY?

Качаем на официальном сайте, программа бесплатная. Не пугайтесь дизайна сайта (точнее его отсутствия) - это очень популярная среди вебмастеров программа, которая не крадет данные и не наносит никакого вреда. Хостинг-провайдеры с поддержкой SSH рекомендуют использовать именно PuTTY для работы с веб-сервером.

Как правильно настроить PuTTY?

1. Запускаем без установки

После того как вы скачаете программу с официального сайта, устанавливать ее не нужно. Просто запускаете файл PuTTY.exe и видите такое окно:

2. Находим настройки

Обычно хостинг-провайдер высылает настройки для доступа к серверу по SSH-протоколу, но важно чтобы вы уточнили наличие данной услуги у своего хостера. Когда у вас есть настройки переходим к заполнению нужных полей:

3. Вводим настройки и подключаемся

Host Name (or IP-adress) - имя хоста или IP-адрес, которые присылаются в настройках от хостера.

Port - ставим 22.

Saved Session - вводим любое имя для сессии и жмем "Save" ("Open" пока еще рано жать).Далее в левой колонке выбираем вкладку SSH и видим следующее:

Здесь ничего не трогаем, но в поле Preferred SSH protocol version выбираем 2 only (на некоторых хостингах можно просто оставить 2). Чтобы подключиться к серверу жмем "Open".

После этого должен появиться черный экран с надписью "Login as". Вводите логин но знайте, что когда вы его вводите, то экран остается черным. Т.е. на нем ничего не происходит, поэтому когда закончите ввод логина, просто нажмите Enter. Далее вас попросят ввести таким же образом и пароль. Если все было настроено правильно, то вы увидите перед собой командную строку сервера. Соответственно в нее нужно вводить команды.

Важные команды PuTTY

Широкий список команд смотрим в отдельной статье, а самые главные мы описываем здесь:

имя команды --help - покажет полную информацию о команде и что она делает;

mc - запускает Midnight Commander (файловый менеджер);

ls - покажет файлы на сервере;

ls - la - покажет все файлы на сервере (даже скрытые) + размер + владельца + права на фалы + дату изменения;

cd директория - перейдет в указанную директорию;

cd ../ - вернуться на директорию вверх;

mv - переименовать\перенести файл;

rm - удалить файл;

cp - копировать;

chmod - поменять права на папку или файл;

cat имя файла - покажет содержимое файла;

mkdir - создать папку.

PuTTY – незаменимая программа для системных администраторов и пользователей работающих с локальной сетью. Она позволяет передавать специальные команды по популярным сетевым протоколам. Несмотря на кажущуюся сложность, управлять ей очень просто.

Программа Путти является одним из самых популярных инструментов под OS Windows. Основное назначение – передача команд подключенным устройствам (хостам) по протоколу SSH, Telnet и Rlogin, а также настройка устройств с помощью COM-портов. Доступны версии для смартфонов, а само приложение имеет открытый код, который можно дорабатывать под свои нужды и требования.

Установка программы

После завершения загрузки следует перейти в папку с файлом установщика, затем:

Как пользоваться PuTTY

Первый запуск и настройки

При первом запуске приложения нужно внести некоторые настройки для корректной работы:

В отличие от своих аналогов, Путти имеет больше возможностей, и несмотря на свой сложный интерфейс – настройки, выставленные по умолчанию, дают возможность подключиться к удаленному серверу даже неопытному пользователю ПК.

Инструкция по использованию продуктов Acronis Disk Director и True ImageВнешне, программа выглядит следующим образом:

После создания подключения появляется окно в виде консоли, в которой происходит ввод команд для сервера.

Подключение по SSH

Работа с данным типом протоколов для подключения к удаленному серверу обоснована тем, что SSH полностью шифрует передаваемые данные (к ним относятся и пароли, передающиеся при подключении).

Сама процедура подключения по SSH аналогична всем типам соединения. Достаточно ввести IP-адрес и порт, после чего должно произойти подключение. Если этого не происходит, значит данные введены неверное.

После подключения доступны к выполнению все команды UNIX-систем.

Как сохранить сессию

Данная операция подразумевает сохранение информации об удаленном сервере, а также типе подключения.

Все что нужно – ввести название в поле ввода и нажать «Сохранить».

Сохранение имени пользователя

Для сохранения имени пользователя и пароля нужно перейти в пункт меню «Соединение», затем «Данные». Имя ввести в поле «Имя пользователя для автовхода», пароль, соответственно в форму «Пароль для автовхода».

Авторизация по ключу SSH

Также, в PuTTY есть возможность авторизации по выданному сервером ключу. Ввести его можно в том же пункте «SSH», но уже в меню «Аутентификация», поле «Файл с личным ключом для аутентификации».

Для загрузки нужно нажать кнопку «Обзор» и выбрать ключ на накопителе или в папке.

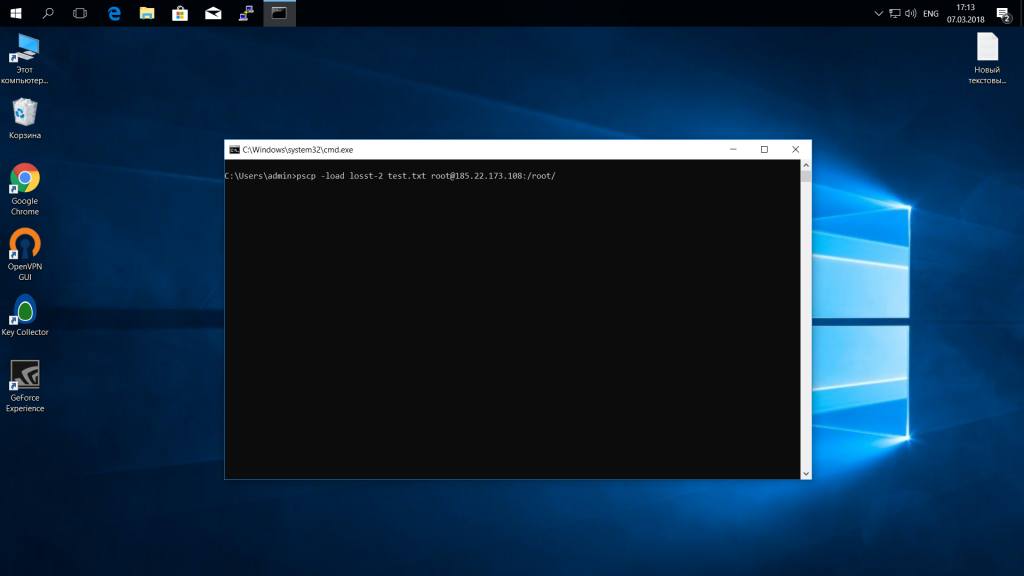

Передача файлов через SCP

SCP – это утилита работающая по протоколу SSH. По сути – это команда, используя которую можно копировать и перемещать файлы по сети. Для передачи файлов с использованием SCP следует:

- Нажать на клавиатуре комбинацию клавиш «Win+R», и вписать в открывшееся поле «cmd».

- Элемент будет отправлен при условии соблюдения правильности ввода команды. Она имеет вид:

- Для отправки тестового документа с названием «test.txt» от пользователя «root» нужно ввести следующую команду:

Команды PuTTY

В программе Путти используется достаточно много команд, рассмотрим основные и самые используемые (вводятся без кавычек):

Горячие клавиши

Также приложение использует набор горячих клавиш:

- «Ctrl+A» – возврат к началу строки.

- «Ctrl+C» – завершение выполняемой команды (не путать с операцией «Копировать»).

- «Ctrl+D» – завершить сеанс.

- «Ctrl+L» – сместить экран с перемещением введенных команд вверх.

- «Ctrl+P» – отображение введенных команд.

- «Ctrl+U» – очистка строки.

- «Ctrl+W» – удаление одного слова в выбранной строке.

- «Ctrl+Z» – остановка выполнения операции.

Главное, что следует запомнить – вставка текста происходит не по нажатию на клавиши «CTRL+V», а по нажатию комбинации клавиш «Shift+Insert».

Что делать, если не вводится пароль?

На самом деле, это не ошибка, а особенность PuTTY, ведь в отличии от Windows программа полностью шифрует вводимые символы, не давая смотрящему в экран злоумышленнику даже понять, какой длины пароль.

Данная функция имеет название «Unix-way password promt».

Где Putty хранит настройки?

Все настройки хранятся в реестре, по пути «HKEY_CURRENT_USER\Software\SimonTatham\PuTTY».

Так уж повелось, что на работах стали запрещать доступ к таким сайтам как Одноклассники, Вконтакте, а порой даже запрещают использовать ICQ. Начальство думает, что если у сотрудника не будет доступа к данным ресурсам, то работоспособность будет выше. Однако они упускают одну мелочь — запретный плод всегда слаще. Цель данной статьи рассказать об одном из способов получения доступа ко всем ресурсам интернета без ограничения.

Способ немного своеобразные, однако рабочий на 100%. Для работы данного способа необходим компьютер, постоянно находящийся в сети либо NAS. Основное условие — на удаленной машине должна быть служба SSH * . В моем случае я использовал свой Synology DS209j * .

И так, первым делом нам нужно поднять SSH сервер на удаленной машине. Если у вас Linux или вы используете NAS как и я, то проблем с данной службой не возникнет. Для пользователей Windows я напишу отдельную статью на эту тему. Скажем так — она еще в разработке.

Для начала нам необходимо настроить sshd. Открываем файл /etc/ssh/sshd_config и устанавливаем следующие значения:

После изменений в файле конфигураций перезагрузите sshd.

Пароль создавать не нужно, чтобы у данного пользователя не было возможности войти по паролю. Теперь создаем ключи для данного пользователя. Подробно о создании ключей я рассказывал в статье Как я настраивал Subversion * (данная ссылка с моего блога, скоро, возможно перенесу сюда), поэтому тут я просто укажу команды:

Лично я парольную фразу не указывал, данной безопасности хватит за глаза. Если же ее указать, то перед запуском туннеля нужно будет постоянно запускать pagent или ssh-agent.

Мы получили два ключа — публичный и приватный. Публичный ключ переименовываем в authorized_keys, а приватный копируем себе на локальную машину. На этом настройка серверной части подошла к концу. Осталось проверить правильно ли мы все сделали.

Так как у подавляющего большинства на работе Windows, в качестве клиентской части мы будем использовать PuTTY и Plink. Загрузите со официального сайта * программы PuTTY, Plink, PuTTYgen. Поместите все в одну папку, скажем c:\tunnel\. Так же скопируйте в нее наш ключ, полученный с сервера, допустим key.

Так как у закрытого ключа нет четкого формата, его необходимо преобразовать для PuTTY. Запускаем утилиту PuTTYgen и делаем следующее:

Так как мы не устанавливаем пароль, программа обязательно ругнется, мол вы уверены, что хотите сохранить ключ без парольной фразы. Отвечаем — да. Вы можете установить парольную фразу, однако, как я уже говорил, это скажется на автоматическом создании туннеля. Сохраняем ключ как key.ppk.

Пришло время проверить, правильно ли мы настроили сервер. Заходим в Пуск -> Выполнить. Вводим cmd и проверяем.

В моем случае сервер 192.168.1.20 (тестирую внутри своей сети). Если вы увидели приглашение сервера с возможностью дальнейшей работы, значит мы все сделали правильно.

Теперь нам нужно все автоматизировать. Для начала сделаем PuTTY портативным, чтобы мы могли запускать его с флешки и не оставлять никаких следов в системе. Известно, что PuTTY хранит свои настройки в реестре. Значит нам нужно на время слить куда-нибудь старые настройки PuTTY, загрузить свои, указать путь к своему файлу putty.rnd (Он используется для генерации ключей и является уникальным) и только после этого запустить PuTTY. После окончания работы нам нужно вернуть старые настройки если они были.

Вот как это можно реализовать. Для начала создадим файл puttydel.reg, скопируйте в него:

Далее создайте exec_putty.bat, откройте блокнотом и вставьте следующее:

Сохраняем и запускаем. Должен запуститься PuTTY с нулевыми настройками. Однако так же запустилось и черное окно cmd. Нам необходимо избавиться от него. Для этого качаем утилиту NirCmd * , распаковываем и загружаем в ту же папку. Создаем файл start_putty.bat и прописываем в нем:

Теперь, когда мы запускаем start_putty.bat черное окно появляется всего на секунду.

Конфигурируем PuTTY.

Указываем сервер (пока тестовый внутри сети) и название подключения, например tunnel.

Далее важный шаг! Если на фирме для доступа используется прокси, то эту вкладку нужно заполнить согласно вашим параметрам. Однако для тестов на локальном компе я ее не заполняю.

Далее идем во вкладку Connection->SSH->tunnel. Ставим порт 9999, отмечаем галочкой Dynamic и нажимаем ADD. В текстовой области должна появиться строка D9999. Этого достаточно в принципе, однако у каждого свои вкусы по настройки.

Возвращаемся к первой вкладке Sessions и жмем Save. В списке сессий должна появиться наша сохраненная сессия.

Теперь проверим правильность настроек сервера. Запустим PuTTY (ВНИМАНИЕ! С этого момента, когда я говорю «запустим PuTTY», это означает, что нужно запускать файл start_putty.bat, иначе настройки сохраняться не там!). Откроем cmd и выполним:

Таким образом получилось, что все настройки Plink берет из сохраненной сессии PuTTY. На данном этапе уже можно проверить туннель. Не закрывайте консольное окно. Запустите, например, FireFox. В настройках укажите в качестве прокси SOCKS5 127.0.0.1 порт 9999. Перезагрузите браузер и попробуйте зайти на любую страницу. Если страница загрузилась, значит туннель работает. Если закрыть окно консоли, то закроется и туннель и браузер при обновлении выдаст ошибку.

И так, туннель настроен, однако это не удобно запускать каждый раз PuTTY и потом Plink. Создаем скрипт exec_link.bat со следующим содержимым.

Обратите внимание, что скрипт несколько отличается от запуска PuTTY. Основной смысл в том, чтобы загрузить наши настройки, запустить Plink и СРАЗУ ЖЕ убрать наши настройки и поставить предыдущие. Это нужно для того, чтобы сразу стереть все. Тогда можно без опасения вдернуть флешку или выключить компьютер. Ваши настройки в системе не остануться.

После запуска файла start_tunnel.bat на секунду появиться окно консоли и пропадет. В диспетчере задач вы сможете увидеть появление plink. Туннель можно тестировать. Для отключения туннеля создайте еще один файл kill_tunnel.bat:

После его запуска процесс туннелирования будет прерван.

Вот и все, остальные настройки сделаны. Для работы любой программы через данный туннель используйте прокси SOCKS5 127.0.0.1 порт 9999. Остальное можно будет подконфигурировать на месте через наш PuTTY. В частности указать нужный IP или DNS-имя сервера и изменить настройки Proxy. Обращаю ваше внимание, что нельзя одновременно запускать скрипт PuTTY и Plink иначе первоначальные настройки будут затерты. В дальнейшем, возможно, я модернизирую скрипты.

Вот и все. Для самых ленивых выкладываю конечную версию файлов, однако статью все же рекомендую прочитать.

Панель туннелей позволяет настроить туннель любого типа через соединение SSH.

Перенаправление портов позволяет передавать другие типы сетевых подключений в сеанс SSH.

Общие сведения о переадресации портов и принципах ее работы см. в разделе 3.5.

Раздел перенаправления портов на панели туннеля показывает список всех перенаправлений портов, которые PuTTY пытается настроить при подключении к серверу.

По умолчанию переадресация портов не настроена, поэтому этот список пуст.

Добавить переадресацию портов:

В поле «Порт источника» вы также можете указать IP-адрес, который вы хотите отслеживать, указав (например) 127.0.0.5:79.

Дополнительные сведения о том, как это работает, и его ограничениях см. в разделе 3.5.

Вы можете использовать «Изменить настройки», чтобы изменить текущую активную переадресацию портов, установленную в середине сеанса (см. Раздел 3.1.3.4).

Если вы удалите локальную или динамическую переадресацию портов в середине сеанса, PuTTY перестанет прослушивать соединения на этом порту, поэтому его можно будет повторно использовать в другой программе.

Если вы удаляете переадресацию удаленного порта, обратите внимание:

Протокол SSH-1 не включает механизм, требующий от сервера прекращения прослушивания удаленных портов.

Протокол SSH-2 действительно включает этот механизм, но не все серверы SSH поддерживают его.

(в частности, OpenSSH не поддерживает его ни в одной из версий до 3.9.)

Если вы попросите удалить переадресацию удаленного порта, а PuTTY не может фактически остановить сервер от прослушивания этого порта, он начнет отклонять входящие соединения на этом порту.

Таким образом, хотя порт не может быть повторно использован другой программой, он может, по крайней мере, разумно гарантировать, что программа на стороне сервера больше не сможет получить доступ к службе на стороне переадресации порта.

Если переадресация удалена, любые существующие соединения, установленные с использованием этой пересылки, останутся открытыми.

Аналогично, изменения глобальных настроек (например, «локальный порт принимает соединения от других хостов») вступают в силу только для новой пересылки.

Если соединение, которое вы перенаправили через SSH, само по себе является вторым SSH-соединением, созданным другой копией PuTTY, то вы можете найти параметр конфигурации «логическое имя хоста» полезным, чтобы предупредить PuTTY, какой ключ хоста он должен получить.

Подробные сведения см. в разделе 4.13.5.

4.26.1 Управление видимостью портов пересылки

Исходный порт для пересылки соединений обычно не принимает соединения с любого компьютера, за исключением самого SSH-клиента или сервера (используется для локальной и удаленной пересылки соответственно).

На панели туннеля есть некоторые элементы управления, позволяющие это изменить:

- Параметр «Локальный порт принимает соединения от других хостов» позволяет вам настроить переадресацию локального порта на удаленный, чтобы машины, отличные от вашего клиентского ПК, могли подключаться к переадресованному порту.

(Это также относится к динамической пересылке socks.) - Параметр «Удаленный порт выполняет ту же операцию» выполняет ту же операцию для перенаправления удаленного порта на локальный (так что машины, отличные от SSH-сервера, могут подключаться к перенаправляемому порту).

Обратите внимание, что эта функция доступна только в протоколе SSH-2, не все серверы SSH-2 поддерживают ее (например, OpenSSH 3.0 не поддерживает ее).

4.26.2 Выбор версии интернет-протокола для порта пересылки

Этот переключатель позволяет вам выбрать определенный Интернет-протокол (IPv4 или IPv6) для локального конца порта пересылки.

Значение по умолчанию - «Авто», что означает:

- Для перенаправления локального порта на удаленный PuTTY будет прослушивать входящие соединения в IPv4 и IPv6 (если доступно)

- Для переадресации удаленного порта на локальный PuTTY выберет разумный протокол для исходящих соединений.

Это переопределит предпочтение версии общего интернет-протокола на панели подключения (см. Раздел 4.13.4).

Обратите внимание, что некоторые операционные системы могут прослушивать входящие соединения в IPv4, даже если вам специально требуется использование IPv6, поскольку их стеки протоколов IPv4 и IPv6 связаны друг с другом.

Очевидно, Linux делает это, а Windows - нет.

Следовательно, если вы запустите PuTTY в Windows и установите флажок «IPv6» для выполнения локального или динамического перенаправления портов, его можно будет использовать только через соединение IPv6;

Если вы сделаете то же самое в Linux, вы также можете использовать его в IPv4.

Однако, отметив «Авто», вы всегда будете получать порт, и вы можете использовать любой протокол для подключения к этому порту.

4.27 ошибки и другие панели ошибок

Не все SSH-серверы могут работать должным образом.

На различных существующих серверах есть ошибки, что не позволяет клиенту взаимодействовать с ними, если он не знает об ошибке и не может ее решить.

Поскольку большинство серверов объявляют номер своей версии программного обеспечения в начале соединения SSH, PuTTY попытается обнаружить ошибки, которые он может видеть на сервере, и автоматически включит рабочую область.

Однако иногда он допускает ошибки;

Если сервер намеренно настроен так, чтобы скрыть свой номер версии, или версия сервера неизвестна базе данных ошибок PuTTY, то PuTTY не будет знать, какие ошибки произойдут.

Ошибки и другие панели ошибок (их две, потому что у нас много режимов совместимости с ошибками) позволяют вручную настраивать ошибки, которые PuTTY хочет видеть на сервере.

Каждую ошибку можно настроить в трех состояниях:

- «Выкл.»: PuTTY предполагает, что на сервере нет этой ошибки.

- «Вкл»: PuTTY предполагает, что на сервере действительно есть ошибка.

- «Авто»: PuTTY будет использовать объявление номера версии сервера, чтобы угадать, есть ли на сервере ошибки.

4.27.2 "Отклонить маскировку пароля sh -1"

Это ошибка, специфичная для ssh -1.

sh -2 защищен от этой атаки.

4.27.3 "sh -1 блокировка аутентификации RSA"

Если эта ошибка обнаружена, PuTTY перейдет непосредственно к аутентификации по паролю.

Если эта ошибка включена при разговоре с правильным сервером, сеанс будет успешным, но аутентификация RSA, конечно, невозможна.

Это ошибка, специфичная для ssh -1.

4.27.5 "Заблокировать запрос sh -2'winadj 'PuTTY"

4.27.6 «Неправильный расчет ключа sh -2 HMAC»

Если эта ошибка обнаружена, PuTTY вычислит ключ HMAC так же, как и сервер с ошибкой, поэтому связь по-прежнему возможна.

Если эта ошибка включается при разговоре с правильным сервером, связь не будет установлена.

Это ошибка, специфичная для ssh.

4.27.7 «Неправильный расчет ключа шифрования sh -2»

Если эта ошибка обнаружена, PuTTY вычислит свой ключ шифрования так же, как и сервер с ошибкой, поэтому связь по-прежнему возможна.

Если эта ошибка включается при разговоре с правильным сервером, связь не будет установлена.

Это ошибка, специфичная для ssh.

4.27.8 "Необходимо заполнить ш-2 подпись РСА"

Версии OpenSSH ниже 3.3 требуют, чтобы подписи SSH-2 RSA были заполнены нулевыми байтами той же длины, что и модуль ключа RSA.

В спецификации sh -2 указано, что незаполненные подписи должны приниматься, поэтому это ошибка.

Типичным признаком этой проблемы является то, что каждые несколько сотен попыток PuTTY загадочным образом завершает проверку подлинности RSA и возвращается к паролю.

Если эта ошибка обнаружена, PuTTY заполнит свою подпись, как и ожидалось OpenSSH.

Если эта ошибка включается при разговоре с правильным сервером, она, вероятно, не вызовет никакого ущерба, потому что правильный сервер обычно по-прежнему принимает подписи заполнения, потому что они используются для взаимодействия с OpenSSH.

Это ошибка, специфичная для ssh.

4.27.9 'Неправильное использование идентификатора сеанса в SSH-2 PK auth'

Версии OpenSSH ниже 2.3 требуют аутентификации с открытым ключом SSH-2 несколько иным способом: данные, подписанные клиентом, содержат идентификатор сеанса, отформатированный другим способом.

Если аутентификация с открытым ключом по загадочным причинам не работает, но журнал событий (см. раздел 3.1.3.1) считает, что он успешно отправил подпись, то позвольте решению этой ошибки взглянуть на это Полезно ли оно того.

Если эта ошибка обнаружена, PuTTY подпишет данные в соответствии с ожиданиями OpenSSH.

Если эта ошибка включается при разговоре с правильным сервером, аутентификация с открытым ключом SSH-2 не удастся.

Это ошибка, специфичная для ssh.

4.27.10 "sh -2 неправильная обработка замены ключа"

Некоторые SSH-серверы просто не могут обрабатывать повторяющиеся обмены ключами и игнорируют попытку клиента инициировать обмен ключами.

Поскольку PuTTY приостанавливает сеанс при выполнении повторяющихся обменов ключами, это приведет к зависанию сеанса через один час (если только настройки тайм-аута смены ключей не отличаются;

Дополнительные сведения о смене ключа см. в разделе 4.19.2).

Другие очень старые серверы SSH еще хуже обрабатывают повторяющиеся обмены ключами и отключаются при получении повторяющихся запросов на обмен ключами.

Если эта ошибка обнаружена, PuTTY никогда не будет инициировать повторный обмен ключами.

Если эта ошибка включается при разговоре с правильным сервером, сеанс все еще должен быть действительным, но он может быть не таким безопасным, как вы ожидали.

Это ошибка, специфичная для ssh.

4.27.11 «Игнорировать максимальный размер пакета SSH-2»

Если эта ошибка обнаружена, PuTTY никогда не позволит окну управления потоком канала стать достаточно большим, чтобы сервер мог отправлять слишком большие пакеты.

Если эта ошибка включена при разговоре с правильным сервером, сеанс будет работать правильно, но производительность загрузки будет ниже ожидаемой.

4.27.12 «Реакция на закрытые каналы»

Протокол SSH, опубликованный в RFC 4254, имеет неоднозначность.Если один конец соединения пытается закрыть канал, а другой конец одновременно отправляет запрос и запрашивает ответ в канале, возникнет эта неоднозначность.

В RFC 4254 неясно, должна ли закрывающая сторона отвечать на запрос канала после объявления о своем намерении закрыть канал.

В ходе обсуждения в списке рассылки ietf-ssh в апреле 2014 г. был сформирован четкий консенсус, и правильный ответ - нет.

Однако из-за неоднозначности спецификации некоторые серверы SSH реализовали другую стратегию;

Например, OpenSSH был таким до исправления.

Поскольку PuTTY отправляет запрос канала и хочет ответить на флаг в течение времени существования канала (см. Раздел 4.27.5), возможно, что при подключении к такому серверу он может получить ответ на запрос, думая, что канал был полностью закрыт, и Прервано с ошибкой получения SSH2_MSG_CHANNEL_FAILURE 256 канала, который не существует ».

4.27.13 «Поддерживает только pre-RFC4419 sh -2 DH GEX»

Это ошибка, специфичная для ssh.

4.28 Последовательная панель (серийный)

Панель последовательного порта позволяет вам настраивать параметры, которые применяются только тогда, когда PuTTY подключен к локальной последовательной линии.

4.28.1 Выберите последовательную линию для подключения

Если ваш компьютер имеет несколько последовательных портов, поле «Последовательное соединение» позволяет выбрать последовательный порт для связи с Putty.

В Windows первая последовательная линия называется COM1, если есть вторая последовательная линия, она называется COM2 и так далее.

Этот параметр конфигурации также можно увидеть на панели сеанса.Если тип подключения установлен на «Последовательный», он заменит поле «Имя хоста» (см. Раздел 4.1.1).

4.28.2 Выберите скорость последовательной линии

Поле «Скорость» позволяет вам выбрать скорость (или «скорость передачи») для связи с последовательной линией.

Типичные значения могут быть 9600, 19200, 38400 или 57600.

Какой из них вам понадобится, зависит от устройства на другом конце последовательного кабеля;

Если у вас есть вопросы, обратитесь к руководству по эксплуатации устройства.

Этот параметр конфигурации также можно увидеть на панели сеанса.Если тип подключения установлен на «Последовательный», он заменит поле «Порт» (см. Раздел 4.1.1).

4.28.3 Выберите количество бит данных

Поле «Биты данных» позволяет вам выбрать, сколько бит данных передается в каждом байте, отправленном или полученном по последовательной линии.

Типичное значение - 7 или 8.

4.28.4 Выберите количество стоповых бит

Поле «Стоповые биты» позволяет вам выбрать, сколько стоповых битов используется в протоколе последовательной линии.

Типичное значение - 1, 1,5 или 2.

4.28.5 Выберите схему проверки четности серийного номера

Поле «Четность» позволяет вам выбрать, какой тип четности использовать на последовательной линии.

Настройки:

- «Нет»: бит четности не отправляется.

- «Нечетный»: дополнительный бит четности отправляется с каждым байтом и размещается так, чтобы общее количество 1 бит было нечетным.

- «Четный»: отправьте дополнительный бит четности рядом с каждым байтом и расположите так, чтобы общее количество 1 бит было четным.

- «Отметить»: отправлять дополнительный бит четности рядом с каждым байтом, и он всегда равен 1.

- «Пробел»: посылать дополнительный бит четности рядом с каждым байтом, и он всегда устанавливается в 0.

4.28.6 Выберите схему управления потоком последовательного порта

Поле «Поток» позволяет выбрать тип проверки управления потоком для использования в последовательной линии.

Настройки:

4.29 Сохранение конфигурации в файле

PuTTY в настоящее время не поддерживает сохранение своей конфигурации в файле вместо реестра.

Однако для решения этой проблемы можно использовать несколько пакетных файлов.

Читайте также: