Registry explorer как пользоваться

Обновлено: 04.07.2024

Сокрытие ключей реестра от программ, работающих с неактивным реестром, при сохранении возможности обычной работы с этими ключами стандартными средствами операционной системы Windows (в составе активного реестра) может быть использовано для достижения двух целей:

- сокрытие внесенных в реестр изменений от криминалистического исследования (например, сокрытие ключей определенного сервиса, которые будут корректно прочитаны и использованы операционной системой Windows в процессе загрузки, но не будут видны для сторонних программ, работающих с неактивным реестром, во время исследования накопителя);

- сокрытие внесенных в реестр изменений от предзагрузочного контроля целостности (например, внесение таких изменений в ключи реестра, которые не будут видны для модулей доверенной загрузки во время контроля целостности, но будут видны для самой операционной системы Windows).

Как это происходит?

Реестр Windows состоит из двух частей: энергозависимая часть (ключи реестра и значения, которые будут потеряны после отключения куста из-за того, что они не сохраняются в файл; пример: ключ «CurrentControlSet» куста «SYSTEM»), энергонезависимая часть (синхронизируется с файлом куста реестра).

Поскольку во время записи энергонезависимой части в файл куста необходимо обеспечить целостность сохраняемых данных (например, в случае сбоя электропитания, прерывающего операции записи данных), ядро Windows использует журналирование реестра — записываемые данные сохраняются сначала в файл журнала (этот файл находится в одной директории вместе с основным файлом и имеет расширение «.LOG», «.LOG1» или «.LOG2») и только потом в основной файл куста (если запись в файл журнала не будет успешно завершена, то основной файл останется целым и нетронутым, а если запись в основной файл не будет успешно завершена, то его целостность можно восстановить с помощью данных из журнала, которые были успешно записаны до сбоя).

Предлагаемый способ сокрытия ключей (и их значений, а также других элементов) заключается в сохранении соответствующих данных только в журнал, но не в основной файл куста реестра. Сторонние программы, работающие с неактивным реестром, в подавляющем большинстве случаев игнорируют файл (файлы) журнала, а потому ключи реестра, хранимые в журнале, но не в основном файле, будут невидимыми для этих программ. Ядро Windows, с другой стороны, использует журнал для восстановления целостности куста при его подключении, а потому обсуждаемые ключи будут видимыми для ядра и, соответственно, других запущенных программ.

Для блокирования записи в основной файл куста можно использовать отладочный механизм, который появился в Windows Vista. Для понимания сути этого механизма необходимо рассмотреть появившуюся в Windows Vista схему журналирования.

Журналирование до Windows Vista

В Windows XP и более ранних версиях Windows каждому энергонезависимому кусту реестра соответствует один основной файл и один файл журнала. Исключением из этого правила является куст SYSTEM в Windows 2000 и более ранних версиях Windows, который зеркалируется (в файл с именем «system.alt»), а не журналируется, чтобы упростить код загрузчика (который должен загрузить в память указанный куст) и не добавлять в него поддержку восстановления из журнала (под зеркалированием понимается поочередная запись данных в два основных файла, которые в результате будут иметь одинаковую логическую структуру ключей, значений и других элементов).

Журналирование происходит путем компактного (без выравнивания по смещениям) сохранения в файл журнала подлежащих записи в основной файл данных вместе со структурой — битовой картой секторов основного файла, которая позволяет определить, по каким смещениям нужно записать в основной файл блоки данных из файла журнала. Если при подключении куста будет установлено, что в его основной файл не была завершена запись данных, то будут прочитаны блоки из файла журнала, определены (с помощью битовой карты) смещения этих блоков в основном файле, а затем эти блоки будут записаны в основной файл, таким образом завершая ранее прерванную из-за сбоя запись.

Подобная схема имеет существенный недостаток — если во время записи в основной файл произойдет ошибка ввода-вывода (например, из-за попытки записи в сбойный сектор), то дальнейшие операции синхронизации куста с основным файлом окажутся невозможными до перезагрузки компьютера (даже в том случае, если сбойный сектор будет нейтрализован переназначением секторов на уровне драйвера файловой системы или хранилища). Это происходит из-за того, что журналирование каждый раз очищает файл журнала от старых данных, а значит ошибка записи в основной файл приведет к нарушению целостности этого файла, и новая попытка синхронизации куста потребует стирания данных из журнала, который остался единственным способом восстановить уже нарушенную целостность основного файла.

Следовательно, если такое стирание журнала допустить, возможно возникновение ситуации, когда из-за нового сбоя будет нарушена целостность единственного файла журнала, при этом целостность основного файла была нарушена предыдущим сбоем.

Журналирование начиная с Windows Vista (до Windows 8.1)

Для решения проблемы синхронизации куста с основным файлом в условиях повторяющихся сбоев была реализована схема двойного журналирования. В этой схеме каждому основному файлу соответствуют два файла журнала (с расширениями «.LOG1» и «.LOG2»). По умолчанию используется первый файл журнала («.LOG1»).

Если при записи в основной файл произошла ошибка, то происходит смена файла журнала (с «.LOG1» на «.LOG2» и наоборот). Таким подходом обеспечивается постоянное наличие корректного файла журнала, в котором есть данные от предыдущей попытки синхронизации. В результате сбой во время записи в файл журнала (после сбоя во время записи в основной файл) не приведет к неисправимому нарушению целостности куста реестра (кстати говоря, если такая ситуация все же возникнет, в ядре Windows есть механизмы самовосстановления, исправляющие явные ошибки в логической структуре куста).

Но такую схему журналирования нужно отладить, а потому в ядро Windows была внедрена переменная, позволяющая имитировать повторяющиеся ошибки записи в основные файлы всех кустов реестра, — CmpFailPrimarySave. По неизвестным причинам эта переменная есть и в обычных версиях ядра (а не только в отладочных версиях). Если в эту переменную записать некоторое значение, отличное от нуля, то функция записи данных в основной файл будет имитировать ошибку на разных этапах такой записи.

Следует отметить, что в процессе подключения куста реестра ядро должно выбрать, какой из двух файлов журнала использовать для восстановления, для чего реализуется относительно сложный алгоритм, определяющий, какой из файлов журнала сохранил целостность, какой из них содержит более позднюю версию записываемых данных и т. д. До Windows 8 этот алгоритм содержал серьезную ошибку, в результате которой почти во всех случаях, вне зависимости от конкретных деталей, выбирался первый файл журнала («.LOG1»). В частности, для Windows 7 соответствующие исправления алгоритма были выпущены лишь в марте 2016 года (следовательно, все это время двойное журналирование в Windows 7 предоставляло защиту целостности не лучше, чем Windows XP). Для преодоления описанной ошибки необходимо не только блокировать запись в основной файл куста, но и блокировать переход ко второму файлу журнала («.LOG2») в случае сбоя (чтобы первый файл журнала всегда содержал наиболее поздние данные, пусть даже и в ущерб целостности в случае сбоя; в противном случае при следующей загрузке системные кусты реестра могут быть восстановлены в состояние, неожиданно более раннее, чем при завершении штатного выключения компьютера). К счастью, следующее значение обсуждаемой переменной позволяет достигнуть желаемого эффекта без смены файла журнала — 3.

Эта же переменная будет работать так же и в более новых версиях Windows (8.1 и 10), где применяется другой способ журналирования (вне рамок данной статьи).

Эксперимент

В качестве эксперимента создадим невидимые ключ и его значение в операционной системе Windows 7 (Service Pack 1). Для этого в запущенной операционной системе изменим (редактированием памяти) значение переменной ядра CmpFailPrimarySave с 0 на 3, а затем создадим ключ реестра «HKEY_LOCAL_MACHINE\SYSTEM\invisible_key» со значением с именем «invisible_value», содержащим строку «123456». Затем выключим операционную систему штатным способом и экспортируем файлы куста реестра SYSTEM.

После повторного включения операционной системы запустим редактор реестра и отметим, что искомые ключ и значение в нем видны (рис. 1).

Рис. 1: Редактор реестра Windows

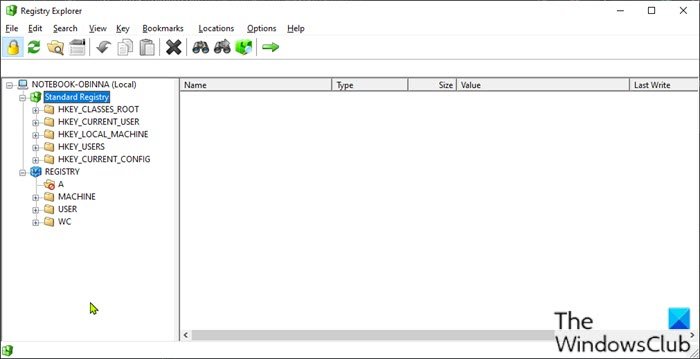

В то же время в экспортированных файлах реестра искомые ключ и значение сторонние программы (например, Windows Registry Recovery и Registry Explorer) не отображают (рис. 2 и 3).

Рис. 2: Windows Registry Recovery

Рис. 3: Registry Explorer

Сегодня продолжим заниматься Форензикой (компьютерной криминалистикой). На этот раз поговорим о форензике в Windows. Я расскажу о полезных инструментах, которые помогут вам найти и вытащить данные о работе пользователя в Windows.

Поиск артефактов на компьютере в OS Windows

В самом начале неплохо бы получить некоторую информацию о профиле пользователя. Сделаем мы это с помощью ForensicUserInfo. Утилита извлекает системную информацию о RID, сроке действия учетной записи и смене пароля; LM/NT-хеш; количество входов в системы, даты неудачных попыток; имеющиеся группы и путь к профилю пользователя.

Начнем с самого простого, а именно глянем список пользовательских и системных процессов. Самый быстрый способ — это запустить из CMD встроенную утилиту tasklist:

- c:\>tasklist — вывод списка всех процессов в текущем окне;

- c:\>tasklist /svc — вывод списка всех работающих сервисов в системе;

- c:\>tasklist > c:\processes_list.txt — вывод данных о процессах (сервисах) в текстовый файл с именем processes_list.txt.

Еще один неплохой вариант — это любой альтернативный Task Manager, к примеру AnVir Task Manager или Process Explorer.

Вкладка «Процессы» в AnVir Task Manager Вкладка «Сервисы» в AnVir Task Manager Просмотр автозагрузки в AnVir Task Manager

А теперь достанем из загашника несколько специально заточенных под форензику утилит, входящих в комплект под общим названием Sleuth Kit.

Для просмотра доступной информации о памяти набираем команду mmstat.

Вывод результатов работы утилиты mmstat

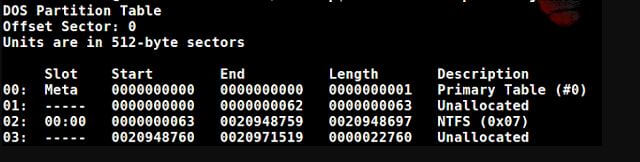

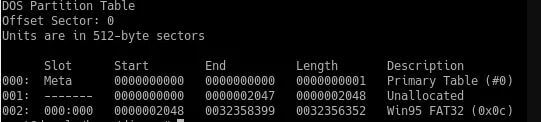

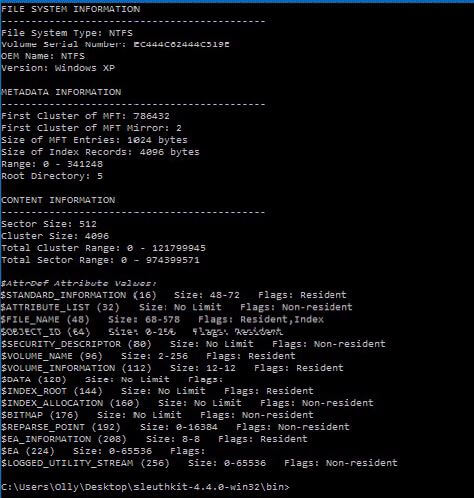

Мы знаем тип системного тома, и после исполнения команды mmls она позволит просмотреть неразмеченные области диска:

Вывод результатов работы утилиты mmls

Далее мы можем использовать FileName Layer Tools, позволяющий просмотреть удаленные файлы и неразмеченные сегменты.

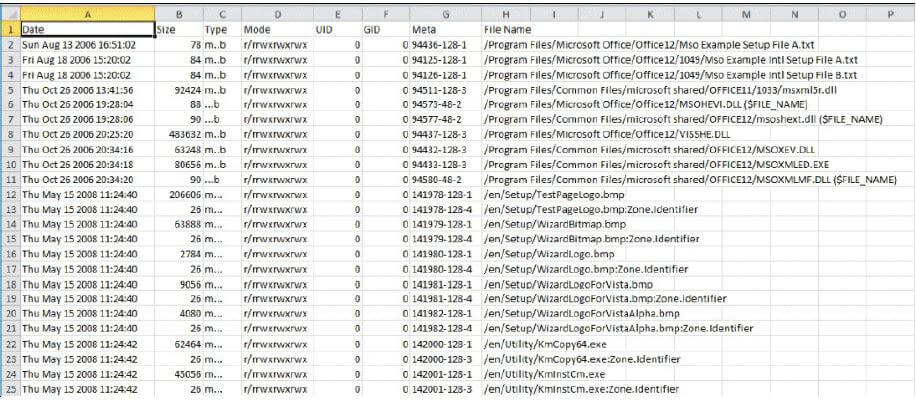

Вывод результатов работы утилиты fls

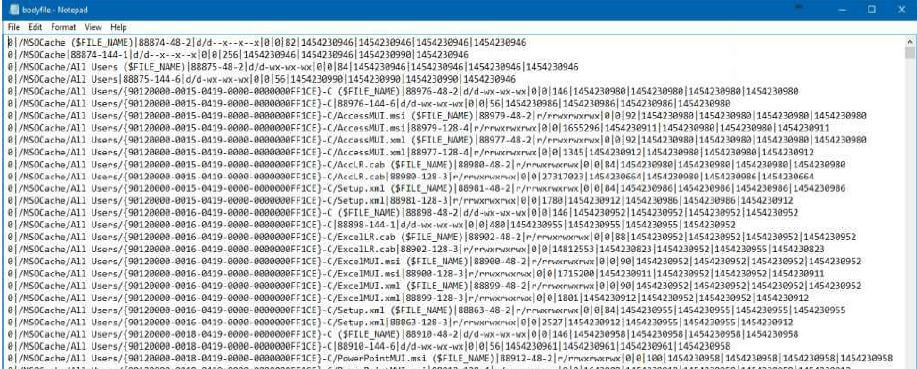

Что теперь? Создадим некий bodyfile — файл-заготовку с помощью все той же fls. Это позволит нам выстроить историю активности в системе (англ. timelines of file activity). Записываем полученные данные в файл bodyfile.txt.

Записываем полученные данные с помощью fls в файл bodyfile.txt

После того как мы создали bodyfile.txt, мы можем запустить утилитку mactime и выстроить временную шкалу активности (удаления, создания, переименования) файлов в системе c экспортом в Excel-подобный вид:

Создаем диаграмму временной активности (timeline) c помощью mactime.pl

Кстати, вот вам небольшая шпаргалка по используемым утилитам из пакета Sleuth Kit:

-

— информация о типе системных томов и таблице разделов диска; — информация о занятом месте, удаленных и allocated файлов; — информация о ФС, включая серийный номер тома, ID, размер кластера, смещение от начала; — поиск allocated и удаленных файлов в директории или всем диске; — создание таймлайна активности файловой системы из данных, полученных от fls.

Дальше попробуем найти удаленные файлы или то, что от них еще осталось. Одна из самых лучших утилит для этого — Autopsy из сборника Sleuth Kit.

Мастер запуска Autopsy Результаты поиска удаленных и allocated файлов в программе Autopsy

Неплохим вариантом будет еще пройтись NirSoft’овской утилитой ShadowCopyView и пошукать остатки файлов, сохранившихся в теневых копиях Windows.

Просмотр найденных теневых копий в программе ShadowCopyView Просмотр сохраненных слепков в директории /Temp и инфо по точке восстановления в окне утилиты ShadowCopyView

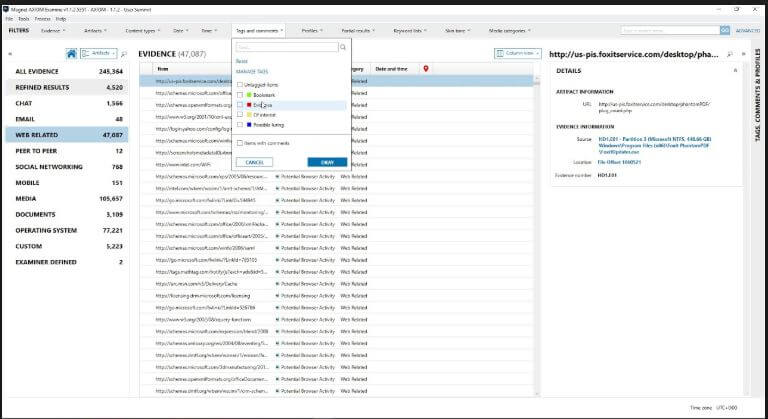

Следующим шагом будет анализ системного реестра. В ход пойдут три инструмента Windows Registry analysis из пакета Magnet AXIOM, RegRipper и Registry Explorer.

Анализ куста NTUser в программе RegRipper 2.8 Загрузка основного куста реестра в утилиту Registry Explorer Анализ значения ключей реестра с помощью Registry Explorer Просмотр значений MRU в утилите Registry Explorer

Для того чтобы просмотреть удаленный софт, можно ковырнуть файл — базу данных NTUSER.DAT по пути в системной директории:

А также можно поднять сохраненные URL-адреса, если юзался старый добрый ослик IE:

И там же попробовать достать пароли, если пользователь настроил автосохранение введенных данных:

Интересные места реестра Windows

Список последних используемых файлов (Most Recent Used — MRU) находится по пути

Глобальные уникальные идентификаторы (ID), которые содержат в себе зашифрованные записи каждого объекта ОС, приложения (программы), исполняемого exe-файла, к которому пользователь обращался в системе, хранятся в ветке

Все когда-либо ранее подключавшиеся к компьютеру USB-устройства также отмечаются в ветке реестра

Беспроводные сети (Wi-Fi SSID), к которым компьютер когда-либо подключался, будут храниться в ветке

Для тех, кто хочет больше узнать об интересных местах Windows Registry, очень хорошо подойдет статья Forensic Analysis Of The Windows Registry.

Анализ сетевых подключений

Для просмотра сетевых подключений на скорую руку можно воспользоваться обычной командой шелла netstat:

Просмотр сетевых подключений командой netstat

Среди всего вывода нас больше всего интересуют следующие статусы:

- CLOSED — соединение закрыто, сокет не используется;

- LISTEN (LISTENING) — ожидает входящих соединений;

- ESTABLISHED — соединение установлено (данные передаются).

И еще дополнительные опции вывода:

Список текущих соединений TCP Список всех открытых входящих портов

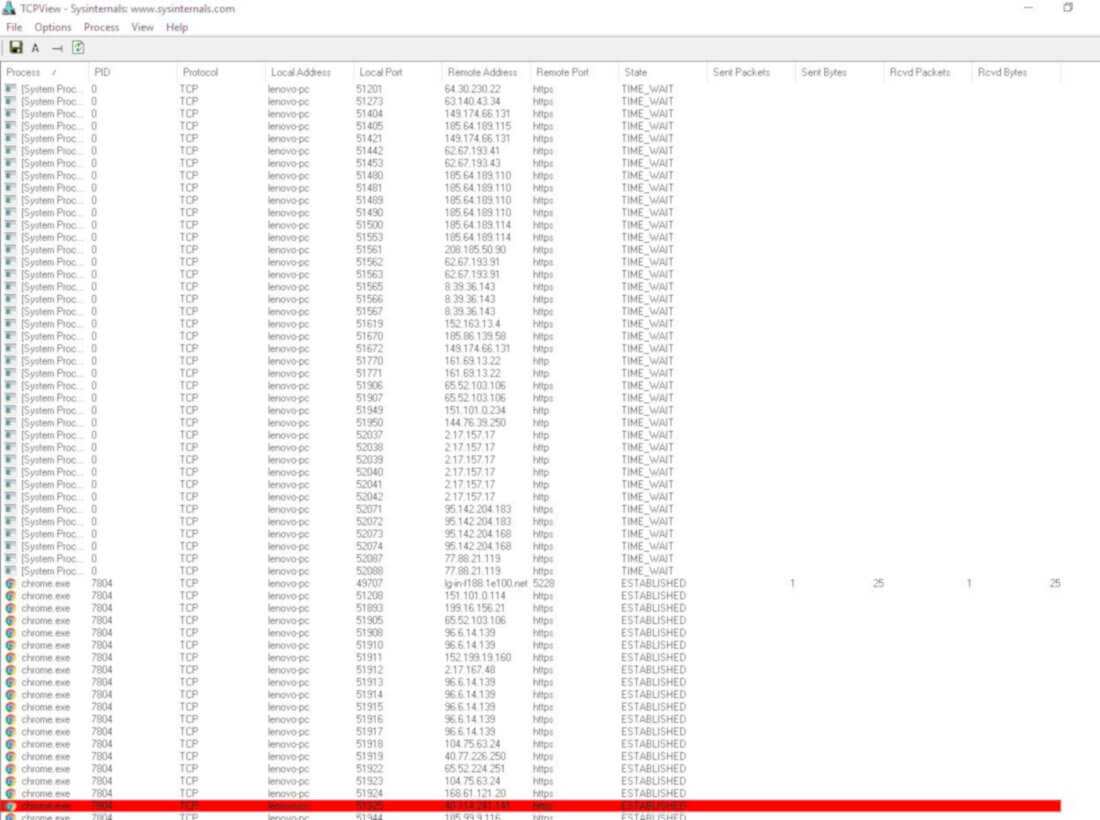

Аналогичный вывод можно посмотреть и в графическом режиме, используя крохотную утилиту TCPViewer.

Просмотр сетевых коннектов в программе TCPViewer

Данные по TCP/IP-стеку, предоставленные программой NetworkMiner

Анализ корзины Windows

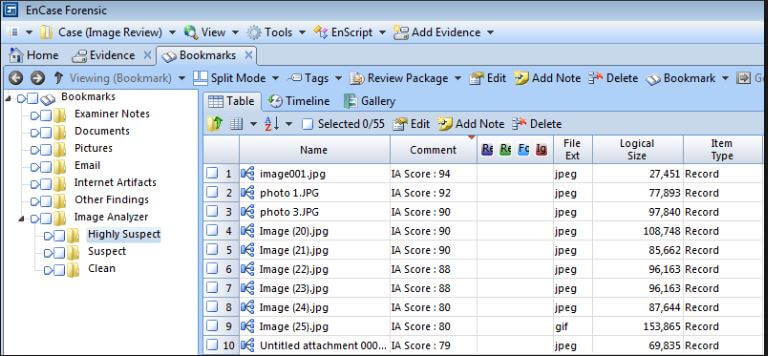

Не секрет, что часть данных, побывавших в корзине, все еще можно просмотреть, даже если файлы были удалены (в терминологии Windows, «корзина очищена»). Использовать будем большой пак под названием EnCase Forensic.

Интерфейс программы EnCase Forensic

Вот и дошла очередь до анализа логов (системных журналов). В работе будут участвовать FullEventLogView от уже известной команды разработчиков NirSoft, а также Magnet AXIOM for computers.

Главное окно утилиты FullEventLogView для просмотра логов Windows Просмотр системных логов в Magnet AXIOM for computers

Итак, какие события нас будут интересовать в первую очередь:

- Account Logon — вход в систему под определенной учетной записью;

- Account Mgmt — изменение учетной записи (перемещение в группу, переименование, назначение прав и так далее);

- Logon Events — вход в учетную запись / выход из нее;

- Directory Service — присоединение объектов из Active Directory;

- Object Access — аудит доступа к какому-либо объекту ОС;

- Policy Change— изменение политики безопасности;

- Privilege Use — выполнение каких-либо команд от имени администратора или другого привилегированного пользователя;

- Process Tracking — трекинг событий, связанных с системными процессами;

- System Events — загрузка и завершение работы ОС (в том числе сбои).

Более подробный список событий безопасности с принадлежащими им ID можно глянуть на страничке проекта GitHub.

Следующий шаг — это LNK file analysis, или поиск ярлыков на программы, которые были установлены, запущены или позднее удалены в какой-то момент. В работе будем использовать уже знакомый нам пак EnCase Forensic.

LNK file analysis в Magnet AXIOM for computers

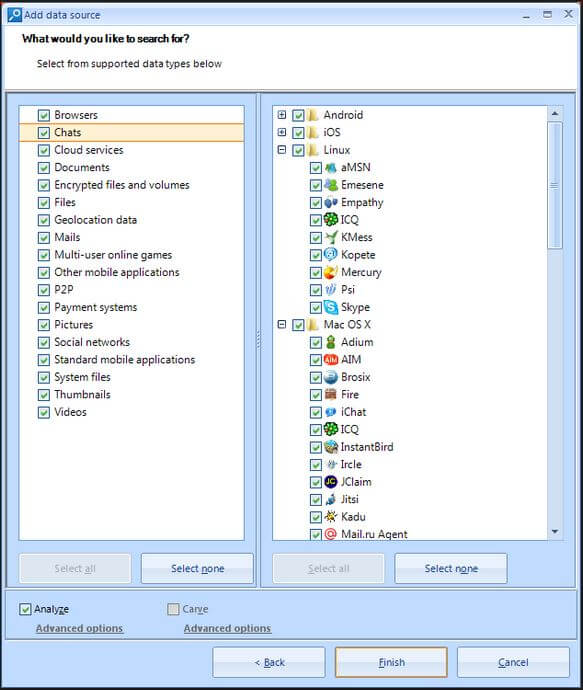

Ну и в завершение всех процедур мы еще на всякий случай просканим встроенные в систему пользовательские App’ы — Skype, OneDrive и Edge, вдруг найдем там что-нибудь интересное. Для браузера Edge заюзаем уже известный нам Belkasoft Evidence Center. Той же программой кое-какие данные мы попытаемся извлечь из файла подкачки Pagefile.sys.

Окно выбора объектов поиска в Belkasoft Evidence Center 2018

Напоследок ко всему перечисленному добавим Skype. Кстати, для скайпа профиль с полезной для нас информацией хранится в директории

хотя не помешало бы поискать папку с именем Skype по всему винту, поскольку мессенджер мог быть установлен кастомно или запущен как portable-версия.

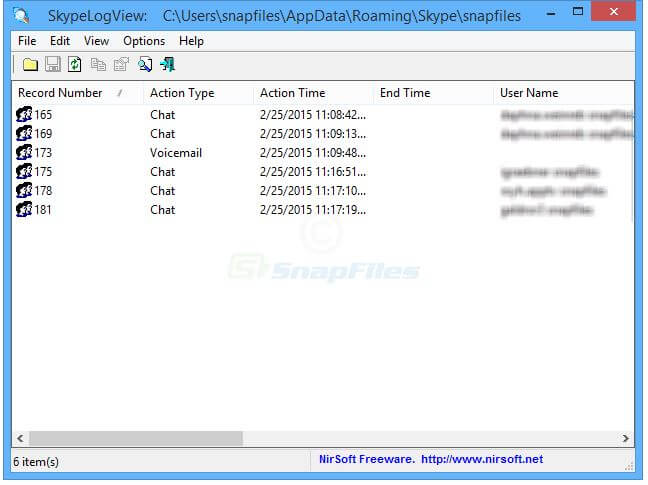

Наша тулза Belkasoft Evidence Center извлекает данные из указанного файла профиля, в том числе SQLite-листы, неразмеченную область диска, синхронизированные файлы из чатов, данные из pagefile.sys и hiberfil.sys. Есть и еще одна замечательная утилита — SkypeLogView от все тех же ребят из NirSoft.

Результаты вывода данных из локального профиля Skype утилитой SkypeLogView

Несмотря на то что это может показаться детской забавой, в Windows-системах можно извлечь даже историю оповещений из системного трея. Информация о нотификации хранится в директории

Имя базы данных, содержащей историю нотификации, может меняться на каждой машине и зависит от каких-то внутренних параметров (расширение файла не обязательно будет именно .db). Чтобы ее открыть, понадобится SQLite manager. Запустив SQLite, нужно найти файлы .db в

и, просто добавив в менеджер, получить окно встроенного вьювера.

Аналогичная тема с голосовым помощником Cortana: у нее тоже есть база данных, хранящая историю, и располагается она по пути

Несколько слов об OneDrive. Если была включена опция синхронизации (например, с Android-смартфоном), то часть файлов можно найти в гаджете по пути

Если речь идет про десктопную версию, то логи загрузки/выгрузки, синхронизации и подобных событий можно посмотреть в текстовых документах по пути

Родным языком для RegCool является немецкий, поэтому при работе с программой периодически приходится натыкаться на непереведенные с этого языка пункты меню (а как же пресловутая педантичность?).

Но не будем о плохом, а начнем сразу с хорошего. Например, с поиска. В RegCool его возможности шире, чем у всем известного RegEdit. Во-первых, можно выбирать область поиска. Причем функция реализована довольно удобно: либо в корневых разделах (нужные следует отметить), либо в выделенном в настоящее время разделе, либо в указанном пользователем. Благодаря этому поиск в ненужных ветвях не проводится и результат будет получен быстрее. Если вообще будет получен. Как показали опыты, RegCool не всегда в состоянии отыскать существующий параметр реестра. Лично у меня в ветви HKCC он не смог найти ключ LogPixels - факт печальный.

Во время поиска есть возможность использовать логические операторы, но поскольку поиск уже запятнал себя в наших глазах, то к этой возможности предлагаю отнестись скептически. Ведь нет уверенности в том, что если RegCool чего-то не нашел, то этого действительно нет. Ну вот, опять начали за здравие, а кончили за упокой.

Зато создавать параметры в RegCool действительно удобнее. Например, когда создаем DWORD, то сразу можем посмотреть, как выглядит значение в десятичном, шестнадцатеричном и двоичном виде. При желании можно воспользоваться калькулятором, там даже кнопочка быстрого вызова имеется.

Есть возможность делать закладки в различных местах реестра, что, несомненно, облегчает жизнь людям, которые часто его редактируют. Закладка на HKLM\Software\Microsoft будет полезна каждому, кто интересуется настройками своей системы.

Остальные функции RegCool схожи со стандартными в RegEdit и в описании не нуждаются. Подводя итог, хочется заметить, что RegCool оставил впечатление немного сыроватой программы (речь идет о версии 3.003).

Размер: 944 Кб

Registry Explorer

В реестре хранится большинство настроек Windows, поэтому необдуманные поступки во время редактирования могут стоить дорого. С Registry Explorer у вас всегда будет возможность вернуть все в начальное состояние. Когда вы изменяете параметры, Registry Explorer создает резервную копию на тот случай, если после изменения десятка ключей вы вдруг передумаете. Как только такой момент настал, сразу направляйтесь в меню View > Undo history и отменяйте все ненужные действия.

С Registry Explorer удобнее работать и потому, что большинство операций по редактированию реестра можно осуществлять посредством "горячих" клавиш (их список можно просмотреть по F1).

Поиск в Registry Explorer реализован правильно (в отличие от RegCool), но не очень удобно. Ветви для поиска выбираются крайне оригинально, условия таковы: искать только в HKU и HKLM или же во всем реестре сразу. Чем руководствовались разработчики, когда делали такой поиск, не очень понятно.

Работа с закладками реализована довольно удобно. Нажатием Ctrl + Alt + A вы сразу занесете выделенный раздел на панельку Bookmarks.

В принципе, Registry Explorer - это доработанная версия стандартной утилиты Windows и является вполне удобным инструментом.

Размер: 655 Кб

RegWorks

Первое достоинство, которое бросается в глаза - программа не требует инсталляции. Второе - аскетичный, но в то же время очень удобный интерфейс. Но это только ягодки. После пристального изучения становится понятно, что RegWorks - это не просто редактор реестра, а нечто большее. Подтверждением служит главное окно программы, которое как бы разделено на две части. Сначала поговорим о первой под названием "Реестр".

Редактировать реестр с RegWorks - одно удовольствие. Интерфейс программы похож на RegEdit, только функций чуть больше. Набор расширений, в общем-то, стандартный: поиск и создание закладок. Стоит отметить только, что к функции поиска добавилась возможность замены.

Теперь обратим свои взоры на вторую часть главного окна RegWorks, именуемую "Справочник". Теперь программа предстанет перед нами в ипостаси "твикера". В справочнике содержатся описания 700 параметров реестра, причем значения всех параметров можно изменять. Это очень удобно при настройке системы. Даже словами не описать. Чтобы оценить, нужно попробовать самому. На мой взгляд, гибрид редактора реестра и "твикера" удался на славу.

Но Лоскутов Евгений (разработчик программы) на этом не успокоился и решил интегрировать в RegWorks еще и монитор обращений к реестру (нечто похожее на утилиту regmon от Sysinternals). Эта примочка дает возможность отслеживать все обращения к системному реестру в режиме реального времени, только потребуется перезагрузка.

Кроме того, программа умеет сравнивать одни разделы реестра с другими. Полезность этой возможности под вопросом, но все равно забавно.

В довершение сообщу, что RegWorks подвергается настройке и умеет создавать файл отката. Короче говоря, лидер обзора. Однозначно.

Постановка задачи: необходимо сделать так, чтоб пользователь в своей учетной записи мог запускать только разрешенный перечень программ.

-через групповые политики;

Способ через реестр.

Внимание! Некорректные действия в реестре могут привести к неработоспособности ОС Windows и как следствие ее переустановка.

-нажимаем сочетание клавиш Win+R;

-в строке «Выполнить» вводим: regedit;

-нажимаем ОК или кнопку «Ввод».

В реестре переходим по пути:

Компьютер\HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer (настройки текущего пользователя).

Создаем параметр DWORD (32 бита) правой кнопкой мыши.

Название параметра: RestrictRun (запретить запуск приложений, кроме указанных)

Значение:1

Теперь укажем, какие приложения можно запускать. Создаем раздел с таким же названием RestrictRun.

В этом разделе создаем строковые параметры с номерами по порядку.

В значении каждого строкового параметра указываем приложение, которое разрешено запускать.

Начать желательно с regedit.exe, чтоб не заблокировать самого себя.

На этом все. Перезагружаем ПК, чтоб настройки применились.

В итоге этого примера на компьютере оказались разрешенными к запуску только 5 указанных программ: regedit.exe – реестр, calc.exe – калькулятор, mspaint.exe – пэйнт, avpui.exe – антивирус, winword.exe – ворд.

Для отмены блокировки необходимо удалить в реестре все созданное ранее и перезагрузить ПК.

Если по случайности заблокировался доступ в реестр, то необходимо выполнить загрузку с установочной флэшки Windows и удалить созданные параметры. Путь к файлам нужно искать в ветке HKEY_USERS\имя вашей учетной записи\ Software\Microsoft\Windows\CurrentVersion\Policies\Explorer

Продвинутые пользователи могут догадаться о причине блокировки, зайти в реестр и удалить ее. Чтоб устранить эту проблему нужно ограничить доступ к диску с папкой файлов реестра.

Reg-файл.

Теперь немного автоматизируем процесс.

Создадим reg-файл с параметрами настроек, который можно применять на других ПК и каждый раз не заходить в реестр. Такой метод называется tweak reg (твик реестра).

Создаем текстовый файл с расширением .txt

Меняем расширение на .reg

Чтоб менять расширение файлов в Windows10 нужно на вкладке «Вид» верхней панели папки установить галочку «Расширения имен файлов».

Получился reg-файл в который мы внесем настройки реестра.

Другой способ получить reg-файл – экспортировать настройки из реестра.

Экспортируем в удобное место и называем любым именем.

Открываем экспортированный файл с помощью блокнота Notepad++ (или другого удобного текстового редактора). Если просто кликнуть по файлу 2 раза мышкой, то он внесет изменения в реестр.

Для операционной системы Windows 10/11 и других приложений, использующих реестр, реестр Windows представляет собой иерархическую базу данных, в которой хранятся низкоуровневые настройки для ядра, драйверов устройств, служб, диспетчера учетных записей безопасности и пользовательских интерфейсов. В этом посте мы представляем обозреватель реестра, который является альтернативой встроенному редактору реестра.

Registry Explorer призван модернизировать редактор реестра с помощью нескольких новых функций. Ниже приведен полный список функций обозревателя реестра, перечисленных на странице проекта GitHub.

- Показать настоящий реестр (а не только стандартный)

- Сортировка списка по любому столбцу

- Значки ключей для ульев, недоступных ключей и ссылок

- Основные сведения: время последней записи и количество ключей / значений.

- Отображает расширенные значения MUI и REG_EXPAND_SZ

- Полный поиск (Найти все / Ctrl + Shift + F)

- Улучшенный шестнадцатеричный редактор для двоичных значений

- Отменить повторить

- Копирование / вставка ключей / значений

Как использовать обозреватель реестра?

При запуске Registry Explorer запускается в Режим только для чтения это не позволяет вам вносить изменения, пока режим не будет отключен. Любое неправильное изменение реестра может потенциально сделать вашу систему Windows неработоспособной, поэтому мы всегда рекомендуем вам сделать резервную копию реестра или создать точку восстановления системы в качестве необходимой меры предосторожности, прежде чем пытаться внести какие-либо изменения в реестр.

В обозревателе реестра вы можете использовать более продвинутую функцию поиска, чем стандартный regedit, чтобы находить и отображать все результаты поиска в одном диалоговом окне. Чтобы автоматически открыть раздел или значение реестра из результатов поиска, просто дважды щелкните запись.

Вы можете скачать и попробуйте Registry Explorer, и дайте нам знать, что вы думаете, в разделе комментариев ниже.

Как мне попасть в реестр Windows?

Есть около шести способов открыть редактор реестра на вашем ПК с Windows. Для большинства пользователей ПК обычным способом является использование диалогового окна «Выполнить», нажав клавиши Windows + R, затем введите regedit в диалоговом окне «Выполнить» и нажмите клавишу «Ввод» на клавиатуре или нажмите кнопку «ОК». Вы также можете открыть несколько экземпляров редактора реестра, если хотите. А на общем компьютере, чтобы ограничить доступ других пользователей ПК от взлома, вы можете заблокировать доступ к редактору реестра.

Для чего нужен реестр Windows?

.

Читайте также: