Restrict usb devices что это

Обновлено: 03.07.2024

когда я включаю установить через USB в режиме разработчика:

есть ли решение для этого?

Я искал весь путь, как отключить оптимизацию MIUI, но все равно не работает. Я не могу отлаживать свое приложение с помощью Android Studio таким образом.

для меня на корни MIUI V. 8.5.1 мне нужно:

- выключить wifi

- включить мобильное соединение в настройках разработки

после этого оба установить через USB и Отладка USB начал работать.

"установить через USB" не будет работать, если ваш телефон Xiaomi работает MIUI 8 или выше. Похоже, когда вы пытаетесь включить эту опцию, ваш телефон пытается подключиться к некоторому китайскому серверу и терпит неудачу.

У меня есть работа, и это сработало для меня. Идея соединить в китайском Шанхае сервер через VPN. Попробуйте следующее:

- установить PlexVPN из Playstore и войдите в него. Вы получите 24-часовой бесплатный VPN услуга.

- выберите Китай-Шанхай сервер и подключиться.

- от опции разработчика в вашем телефоне Xiaomi,включить "установить через USB".

- затем вы можете отключить VPN и выйти из PlexVPN.

все, что вам нужно сделать, это выключить Wi-Fi, включить мобильные данные, а затем включить параметр "установить через USB". Он пройдет.

отключение Wi - Fi и включение мобильных данных (спасибо Xiaomi за трату моих денег на включение мобильных данных, которых у меня не было) на Xiaomi 4A не работал для меня. Каждый раз, когда я пытался включить Install App Via USB Он показал мне "устройство временно ограничено". Итак, я нашел это решение:

включите VPN на устройстве с этими параметрами и повторите попытку переключения Install from USB :

Ключ IPSec: vpn имя пользователя: vpn пароль: vpn

(1) Выключить код Wi-Fi

(2) Поворот На код Мобильные Данные

(3) включить "установить через USB" опции разработчика вашего устройства.

Вот и все!--14-->

лучшее, что я нашел устройства без мобильных данных в устройстве, это выход из MI_Account в устройстве и войдите снова -> попробуй включить USB_Debugging (Настройка безопасности)-> включить INSTALL_VIA_USB

- Настройки - > Дополнительные Настройки - > Параметры разработчика - > отключить оптимизацию Miui - > перезапустить

- безопасность - > разрешения - > значок шестеренки в правом верхнем углу - > включить "установить через USB"

- Настройки - > Дополнительные Настройки - > Параметры разработчика - > включить / выключить "Отладка USB" - > включить "установить vis USB"

Redmi Примечание 4 (нуга 7.0, MIUI 9)

для меня варианты, как включение и выключение WiFi, примеряя Сеть Передачи Данных или отключение оптимизации MIUI DIN не работает. Кроме того, Install via USB никогда не был включен.

следующие шаги помогли мне установить приложения через USB

- Additional Settings > Developer Options

- здесь, нажмите на кнопку USB Debugging (Security Settings) . Это проведет вас через несколько предупреждающих экранов. Разрешить (нажмите на Далее / принять) для всех. В конце он будет включен.

- включить Install via USB и он включается.

- попробуйте запустить приложение, подключив устройство. Если он все еще не работает (как в моем случае), найти Select USB Configuration и выберите Charging Это сработало для меня.

В MIUI 8.5 он дает ошибку, как вы упомянули при включении "установить через USB", чтобы устранить ошибку, вам нужно сделать WIFI выключен и сделать мобильные данные, а затем включить опцию"Установить через USB". это сработает для тебя.

эти шаги работали для меня после 1 часа борьбы, не необходимого для подключения к китайскому серверу.

(1) выключите Wi-Fi

(2) выключите мобильные данные

(3) включите опцию "Установить через USB" от разработчика вашего устройства.

4) он покажет ошибку "сеть не найдена"

5) теперь включите свои мобильные данные

6) снова включите "установить через USB"

7) он будет работать, теперь Счастлив!

отключите WiFi и включите установку через USB, пока вы подключены через данные и под своей учетной записью xiaomi. Работает!

У меня была такая же проблема с MI Redmi 4a, я решил ее ->

сначала станьте разработчиком, нажав на

настройка - > О телефоне - >версия MIUI (7-8 раз)

затем, настройка - > дополнительная настройка - > Параметры разработчика - >Отладка USB

включите отладку USB, затем в Параметры разработчика пойти на последнее имя элемента 'включить оптимизацию MIUI', выключите эту опцию, которую он попросит перезагрузите, затем перезагрузите устройство, нажав кнопку Выключить и перезагрузить

после перезагрузки перейдите к Настройка->Разрешения нажмите на верхнюю правую кнопку меню включить установить через USB опции

пожалуйста проверка ваш адрес электронной почты и номер телефона в Mi аккаунт, то попробуйте этот:

- Настройки - > Дополнительные Настройки - > Параметры разработчика - > отключить оптимизацию Miui - > перезапустить

- безопасность - > разрешения - > значок шестеренки в правом верхнем углу - > включить "установить через USB"

- Настройки - > Дополнительные Настройки - > Параметры разработчика - > включить / выключить "Отладка USB" - > включить "установить vis USB"

Я turned on Airplane mode и

turn it off затем

turn off Wifi и

turn on mobile data .

теперь я могу включить установку через USB.

пусть это поможет кому-то вроде меня.

Я напишу, что сработало для меня, эти другие решения не сработали.

переключить "установить через USB" на ON,

когда появится диалоговое окно "разрешить", быстро коснитесь экрана из диалогового окна.

повторите его, пока не увидите, что" установить через USB " включен.

после того, как вы увидите" установить через USB", вам нужно повторно проверить, нажав кнопку "назад" и снова перейти к опции разработчика.

Это работает для меня. Спасибо.

решение не вперед, что работал для меня:

- на Settings->Accounts->MiAccount->AccountSecurity->Devices

- у меня было устройство Redmi 9, перечисленное там (у меня нет устройства Redmi)

- Я удалил это устройство, поэтому теперь никакие устройства не были перечислены

- вернитесь к настройкам разработчика, включите установку через USB, все работает.

Я предполагаю, что не у всех будет устройство Redmi, перечисленное там, возможно, у некоторых будет другое устройство, возможно, у некоторых даже будет правильное устройство (это не то, что я могу проверить сам), но для меня имеет смысл, что исправление любых неправильных устройств из этого списка (или, возможно, удаление всех устройств, как я это сделал) может решить проблему.

для меня, на Redmi 3S prime с MIUI 9.2, включение оптимизации MIUI в меню разработчика работало. Это вызвало перезагрузку телефона.

столкнулся с той же проблемой с Xiaomi в МИ-5 MUI9.

включение / выключение соединений или оптимизация MUI не работали для меня. Что сработало:

Настройки -> Дополнительные Настройки -> Конфиденциальность -> включить неизвестных источников

в моем случае, когда я обновил версию MIUI до новой доступной версии, проблема решена. Поэтому проверьте, есть ли какое-либо обновление для вашего устройства, перейдите в

Настройки => О телефоне => Обновление системы => здесь он покажет вам новую доступную версию MIUI для вашего устройства. Поэтому обновите его и повторите попытку.

Примечание: включите мобильные данные перед включением установки через USB.

У меня была точно такая же проблема, попробовал все предложенные решения, но ни один из них не работал для меня. Как ни странно, то, что на самом деле сработало для меня, было включение оптимизации MIUI (Он был выключен, когда возникла проблема)! После включения я смог включить установить через USB.

Это сработало для меня:

на настройки ->Mi Аккаунт ->безопасность аккаунта Затем проверьте телефон и электронную почту, если не добавлено, добавьте и убедитесь, что

Я пробовал все без результата, а затем где-то прочитал, что вы должны использовать VPN и подключиться под Китаем, чтобы разблокировать загрузчик вашего телефона. Применил то же решение здесь, и оно сработало!

Если отключение Wi-Fi не работает для вас, то вы, возможно, еще не зарегистрировали свою учетную запись MIUI в качестве учетной записи разработчика.

для этого перейдите в MIUI Dev center и зарегистрировать уже созданную учетную запись. После процесса обзора это больше не должно вас беспокоить.

но помните, как другие отметили:

- выключить Wi-Fi соединение

- включить мобильную связь

если у вас есть root, вы можете заставить его с помощью adb shell adb shell su setprop persist.security.adbinput 1

вышеуказанные решения не работают для меня. В моем случае это работает путем изменения дополнительных настроек - > регион в Россию / другую страну.

У меня была эта проблема на моей Redmi Note 4 с MIUI 9. Для меня процедура очень проста.

1. Перейдите в настройки - > разрешения - > значок шестеренки в правом верхнем углу.

2. Дайте необходимое разрешение на установку через USB.

3. Параметры разработчика Goto и попробуйте установить через USB. Теперь это сработает.

этот процесс в течение одного времени. Надеюсь, вы решили и этот вопрос.

выключите Wifi и

включить мобильные данные.

чем перейти к опции разработчика и включить установку через USB.

Я MIUI Global 9.6 / Stable [9.6.1.0 (NCFMIFD)].

проблема для меня заключалась в том, что wifi не был подключен. Как упоминалось в некоторых ответах, по-видимому, устройство пытается подключиться к серверу.

При подключении нового USB устройства к компьютеру, Windows автоматически определяет устройство и устанавливает подходящий драйвер. В результате пользователь практически сразу может использовать подключенное USB устройство или накопитель. В некоторых организациях для предотвращения утечки конфиденциальных данных и заражения компьютеров вирусами, возможность использования переносных USB накопителей (флешки, USB HDD, SD-карты и т.п) блокируют из соображений безопасности. В этой статье мы покажем, как с помощью групповых политик (GPO) заблокировать возможность использования внешних USB накопителей в Windows, запретить запись данных на подключенные флешки и запуск исполняемых файлов.

Настройка групповых политик управления доступом к внешним USB носителям в Windows

Во всех версиях Windows, начиная с Windows 7, вы можете гибко управлять доступом к внешним накопителям (USB, CD / DVD и др.) с помощью групповых политик (мы не рассматриваем радикальный способ отключения USB портов через настройки BIOS). Возможно программное запретить использование только USB накопителей. При этом вы можете использовать другие USB устройства такие как мышь, клавиатура, принтер и т.д, которые не определяются как съемный диск.

Групповые политики блокировки USB устройств будут работать, если инфраструктура вашего домена Active Directory соответствует следующим требованиям:

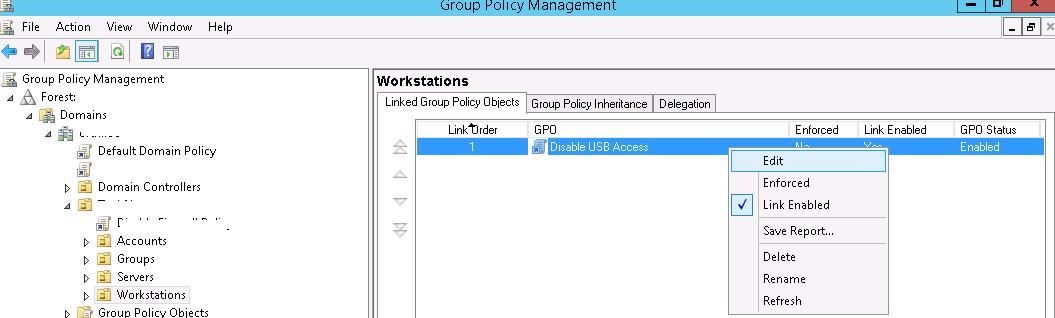

Примечание. Набор политик, позволяющий полноценно управлять установкой и использованием съемных носителей в Windows, появился только в этой версии AD (версия схемы 44).Итак, мы планируем запретить использование USB накопителей на всех компьютерах в определенном контейнере (OU) домена (можно применить политику запрета использования USB ко всему домену, но это затронет в том числе сервера и другие технологические устройства). Предположим, мы хотим распространить действие политики на OU с именем Workstations. Для этого, откройте консоль управления доменными GPO (gpmc.msc) и, щелкнув ПКМ по OU Workstations, создайте новую политику (Create a GPO in this domain and Link it here).

Совет. Политика ограничения использования USB портов на отдельно стоящем компьютере (домашний компьютер или компьютер в рабочей группе) может быть настроена с помощью локального редактора групповых политик – gpedit.msc. В домашних редакция Windows локальный редактор групповых отсутствует, но это можно установить.

Перейдите в режим редактирования GPO (Edit).

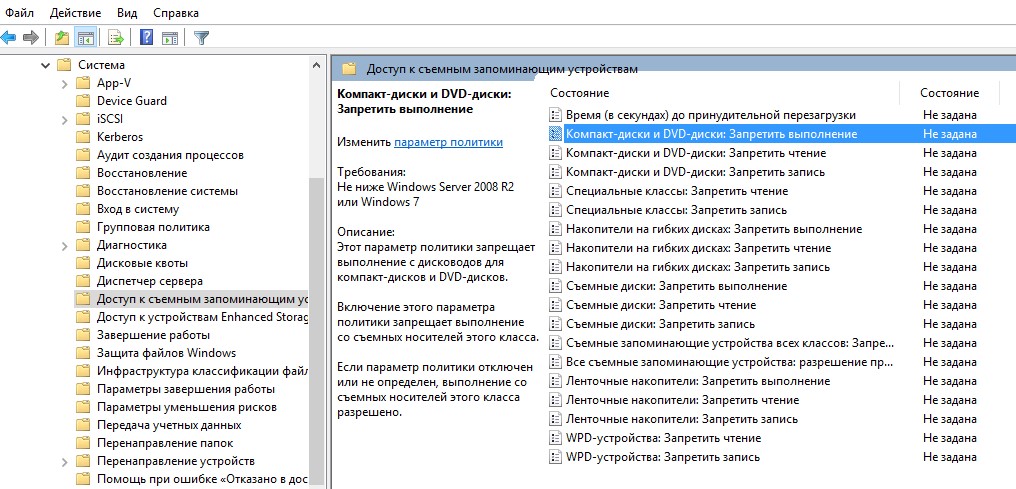

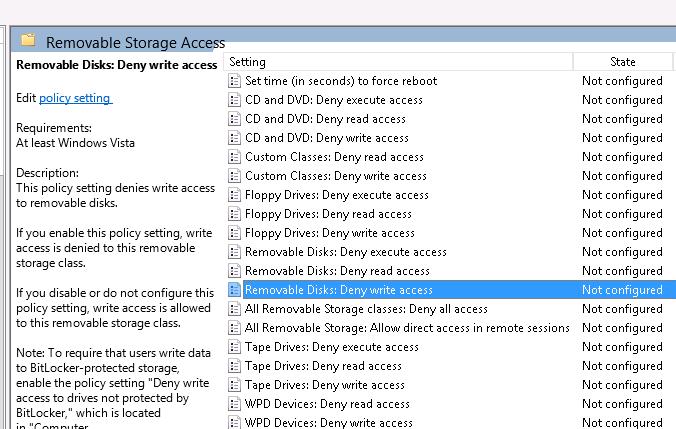

Настройки блокировки внешних запоминающих устройства есть как в пользовательском, так и в компьютерных разделах GPO:

- UserConfiguration-> Policies-> AdministrativeTemplates-> System->RemovableStorageAccess (Конфигурация пользователя -> Административные шаблоны -> Система ->Доступ к съемным запоминающим устройствам);

- ComputerConfiguration-> Policies-> AdministrativeTemplates-> System-> RemovableStorageAccess (Конфигурация компьютера-> Административные шаблоны -> Система ->Доступ к съемным запоминающим устройствам).

Если нужно заблокировать USB накопители для всех пользователей компьютера, нужно настроить параметры в разделе “Конфигурация компьютера”.

В разделе “Доступ к съемным запоминающим устройствам” (Removable Storage Access) есть несколько политик, позволяющих отключить возможность использования различных классов устройств хранения: CD/DVD дисков, флоппи дисков (FDD), USB устройств, ленты и т.д.

- Компакт-диски и DVD-диски: Запретить выполнение (CD and DVD: Deny execute access).

- Компакт-диски и DVD-диски: Запретить чтение (CD and DVD: Deny read access).

- Компакт-диски и DVD-диски: Запретить запись (CD and DVD: Deny write access).

- Специальные классы: Запретить чтение (Custom Classes: Deny read access).

- Специальные классы: Запретить запись (Custom Classes: Deny write access).

- Накопители на гибких дисках: Запретить выполнение (Floppy Drives: Deny execute access).

- Накопители на гибких дисках: Запретить чтение (Floppy Drives: Deny read access).

- Накопители на гибких дисках: Запретить запись (Floppy Drives: Deny write access).

- Съемные диски: Запретить выполнение (Removable Disks: Deny execute access).

- Съемные диски: Запретить чтение (Removable Disks: Deny read access).

- Съемные диски: Запретить запись (Removable Disks: Deny write access).

- Съемные запоминающие устройства всех классов: Запретить любой доступ (All Removable Storage classes: Deny all access).

- Все съемные запоминающие устройства: разрешение прямого доступа в удаленных сеансах (All Removable Storage: Allow direct access in remote sessions).

- Ленточные накопители: Запретить выполнение (Tape Drives: Deny execute access).

- Ленточные накопители: Запретить чтение (Tape Drives: Deny read access).

- Ленточные накопители: Запретить запись (Tape Drives: Deny write access).

- WPD-устройства: Запретить чтение (WPD Devices: Deny read access) – это класс портативных устройств (Windows Portable Device). Включает в себя смартфоны, планшеты, плееры и т.д.

- WPD-устройства: Запретить запись (WPD Devices: Deny write access).

Как вы видите, для каждого класса устройств вы можете запретить запуск исполняемых файлов (защита от вирусов), запретить чтение данных и запись/редактирование информации на внешнем носителе.

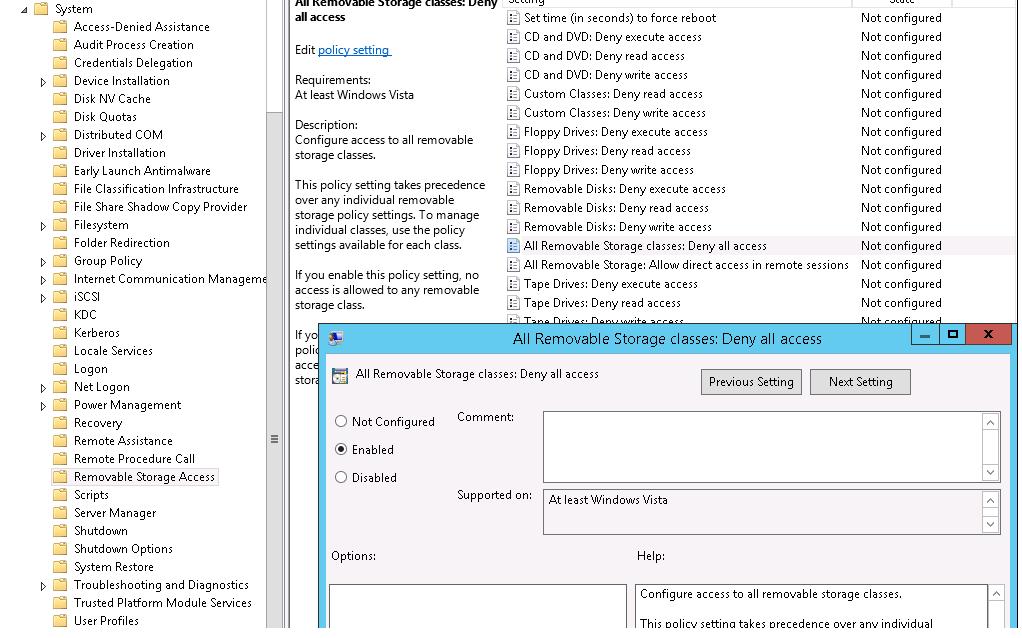

Максимальная ограничительная политика — All Removable Storage Classes: Deny All Access (Съемные запоминающие устройства всех классов: Запретить любой доступ) – позволяет полностью заблокировать доступ с компьютера к любым типам внешних устройств хранения. Чтобы включить эту политику, откройте ее и переведите в состояние Enable.

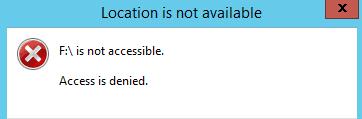

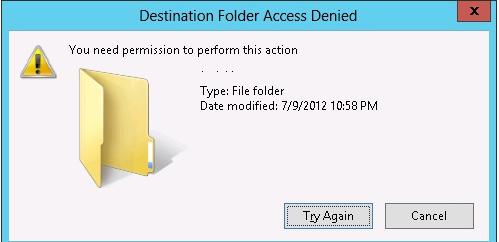

После активации политики и обновления ее на клиентах (gpupdate /force) внешние подключаемые устройства (не только USB устройства, но и любые внешние накопители) будут определять ОС, но при попытке их открыть появится ошибка доступа:

В этом же разделе политик можно настроить более гибкие ограничения на использование внешних USB накопителей.

К примеру, чтобы запретить запись данных на USB флешки, и другие типы USB накопителей, достаточно включить политику Removable Disk: Deny write access (Съемные диски: Запретить запись).

В этом случае пользователи смогут читать данные с флешки, но при попытке записать на нее информацию, получат ошибку доступа:

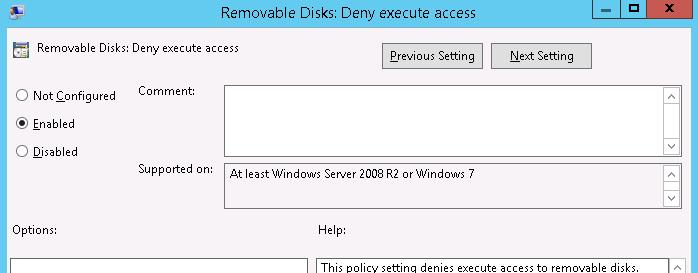

С помощью политики Removable Disks: Deny execute access (Съемные диски: Запретить выполнение) можно запретить запуск с USB дисков исполняемых файлов и файлов сценариев.

Как заблокировать USB накопители только определенным пользователям?

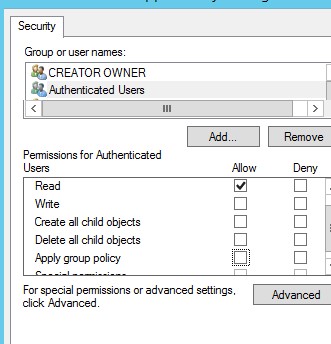

Довольно часто необходимо запретить использовать USB диски всем пользователям компьютера, кроме администраторов (или другие исключения в политики блокировки USB накопителей).

Проще всего это реализуется с помощью использования Security Filtering в GPO. Например, запретить применять политику блокировки USB к группе администраторов домена.

Гибкое управление доступом к USB накопителям через реестр и GPO

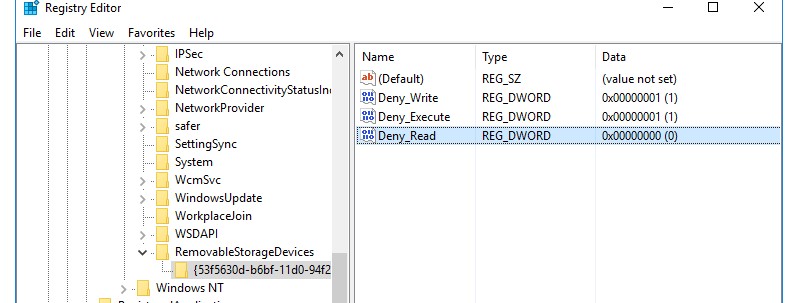

Более гибко управлять доступом к внешним устройствам можно с помощью настройки параметров реестра, которые задаются рассмотренными выше политиками через механизм Group Policy Preferences (GPP). Всем указанным выше политикам соответствуют определенные ключи реестра в ветке HKLM (или HKCU) \SOFTWARE\Policies\Microsoft\Windows\RemovableStorageDevices (по умолчанию этого раздела в реестре нет).

Чтобы включить ту или иную политику нужно создать в указанном ключе новую ветку с именем класса устройств, доступ к которым нужно заблокировать (столбец 2) и параметром REG_DWORD с типом ограничения Deny_Read (запрет чтения), Deny_Write (запрет записи) или Deny_Execute (запрет выполнения).

Если значение параметра равно 1— ограничение активно, если 0 – запрет использования данного класса устройств не действует.

| Имя политики | Подветка с именем Device Class GUID | Имя параметра реестра |

| Floppy Drives: Deny read access | Deny_Read | |

| Floppy Drives: Deny write access | Deny_Write | |

| CD and DVD: Deny read access | Deny_Read | |

| CD and DVD: Deny write access | Deny_Write | |

| Removable Disks: Deny read access | Deny_Read | |

| Removable Disks: Deny write access | Deny_Write | |

| Tape Drives: Deny read access | Deny_Read | |

| Tape Drives: Deny write access | Deny_Write | |

| WPD Devices: Deny read access | | Deny_Read |

| WPD Devices: Deny write access | | Deny_Write |

Указанные ключи реестра и параметры можно создать вручную. На скриншоте ниже я создал ключ RemovableStorageDevices, а в нем подраздел с именем . С помощью REG_DWORD параметров я запретил запись и запуск исполняемых файлов с USB накопителей.

С помощью данных ключей реестра и возможностями нацеливания политик GPP с помощью Item-level targeting вы сможете гибко применять политики, ограничивающие использование внешних устройств хранения. Вы можете применять политики к определённым группам безопасности AD, сайтам, версиям ОС, OU и другим характеристикам компьютеров (вплоть до возможности выборки компьютеров через WMI фильтры). Например, можно создать доменную группу Storage-Devices-Restrict и добавьте в нее учетные записи компьютеров, на которых нужно ограничить исопльзование USB накопителей. Эта группа указывается в вашей политике GPP в секции Item Level Targeting -> Security Group с опцией Computer in Group. В результате политика блокировки USB будет применяться к компьютерам, добавленным в эту группу AD.

Примечание. Аналогичным образом вы можете создать собственные политики для классов устройств, которые в данном списке не перечислены. Узнать идентификатор класса устройства можно в свойствах драйвера в значении атрибута Device Class GUID.Полное отключение USB Storage Driver через реестр

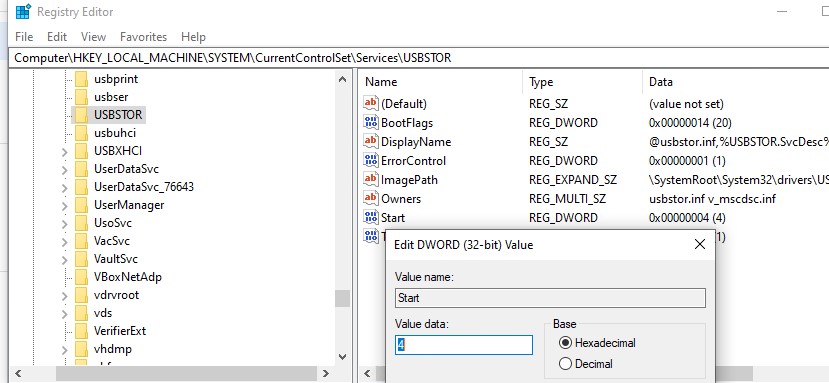

Вы можете полностью отключить драйвер USBSTOR (USB Mass Storage Driver), который необходим для корректного определения и монтирования USB устройств хранения.

На отдельно стоящем компьютере вы можете отключить этот драйвер, изменив значение параметра Start (тип запуска) с 3 на 4. Можно это сделать через PowerShell командой:

Set-ItemProperty "HKLM:\SYSTEM\CurrentControlSet\services\USBSTOR" -name Start -Value 4

Перезагрузите компьютер и попробуйте подключить USB накопитель. Теперь он не должен появиться в проводнике или консоли управления дисками, а в диспетчере устройств вы увидите ошибку установки драйвера устройства.

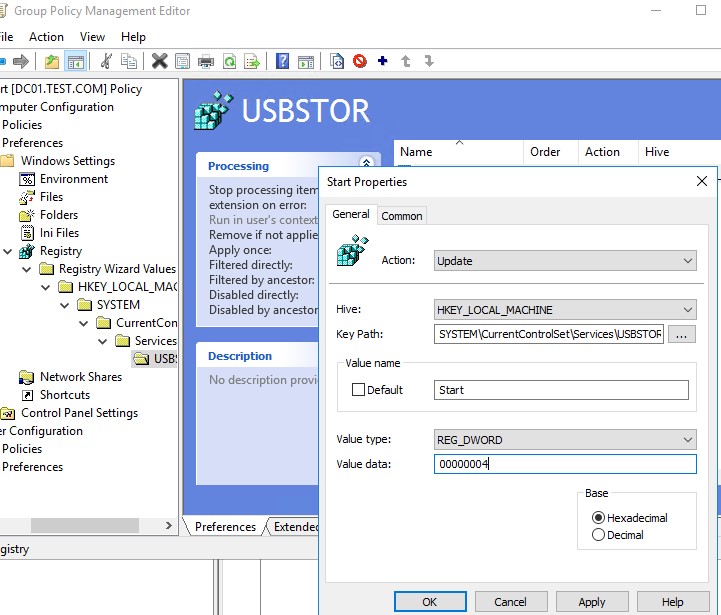

Примечание. Это единственный способ отключения USB накопителей в снятых с поддержки Windows XP /Windows Server 2003, т.к. в этих версиях нет отдельных настроек груповых политик для ограничения доступа к внешним USB устройствам.С помощью Group Policy Preferences вы можете отключить запуск драйвера USBSTOR на компьютерах домена. Для этого нужно внести изменения в реестр через GPO.

Эти настройки можно распространить на все компьютеры. Создайте новую групповую политику, назначьте ее на OU с компьютерами и в разделе Computer Configuration -> Preferences -> Windows Settings -> Registry создайте новый параметр со значениями:

- Action: Update

- Hive: HKEY_LOCAK_MACHINE

- Key path: SYSTEM\CurrentControlSet\Services\USBSTOR

- Value name: Start

- Value type: REG_DWORD

- Value data: 00000004

Разрешить подключение только определенной USB флешки

С помощью определённой настройки реестра можно разрешить подключение только определённой (одобренной) USB флешки к компьютеру. Вкратце рассмотрим, как это можно настроить.

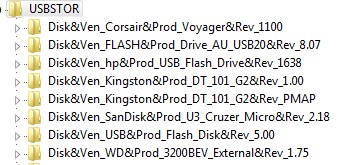

При подключении любого USB накопителя к компьютеру, драйвер USBSTOR устанавливает устройство и создает в ветке реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\USBSTOR отдельную ветку. в которой содержится информация о накопителе (например, Disk&Ven_Kingstom&Prod_DT_1010_G2&Rev_1.00 ).

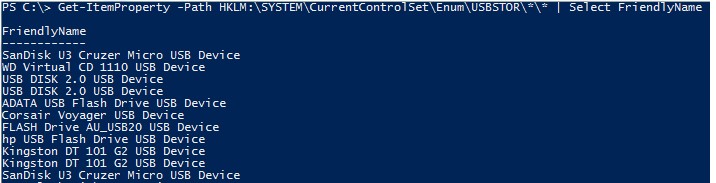

Get-ItemProperty –Path HKLM:\SYSTEM\CurrentControlSet\Enum\USBSTOR\*\*| select FriendlyName

Вы можете удалить все разделы реестра для подключенных ранее USB флешек, кроме тех, которые вам нужны.

Затем нужно изменить разрешения на ветку реестра USBSTOR так, чтобы у всех (в том числе (SYSTEM и администраторов) были только права на чтение. В результате при подключении любой USB накопителя, кроме разрешенного, Windows не сможет установить устройство.

Однажды на предприятии была поставлена задача: ограничить использование usb-накопителей (флешки, внешние жесткие диски и другие устройства) на компьютерах пользователей, с использованием "белых списков", т.е. одобренные накопители можно использовать - все другие нельзя. Причем сделать это "имеющимися средствами", без дополнительных денежных вложений.

В интернете было найдено множество статей по данной теме, в результате их анализа родилось решение (спасибо пользователю nik за помощь в поисках).

Введение

Когда вы подключаете устройство накопления к usb-порту, система заносит информацию о нем в ветку реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\USBSTOR .

Делает она это от имени пользователя system. Соответственно если запретить создавать пользователю system подразделы в USBSTOR то новые устройства хоть и определятся, но работать не будут.

Точнее, несмотря на установленный запрет подразделы все равно создадутся, однако параметры будут не все и работать устройство не будет (сравните рисунок 1 и рисунок 3).

Теперь о том, как применить это на практике. Рассмотрим на конкретном примере. Вот, что мы имеем:

- Сеть на Active Directory (домен domain.local)

- Отдельный компьютер администратора, на котором пользователь system имеет полные права на раздел HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\USBSTOR

- Внешний жесткий диск (hdd1) и 2 флешки (flash1 и flash2)

Требуется сделать так чтобы все usb-накопители кроме hdd1, flash1, flash2 не работали на компьютерах домена. Итак, приступим.

Получим данные о разрешённых usb-накопителях

На компьютере, где пользователь system имеет полные права на ветку USBSTOR, подключим по очереди наши устройства, для того чтобы информация о них появилась в реестре:

Выгрузим данные из реестра в reg-файлы:

Сохраняем файлы в общую сетевую папку \\domain.local\netlogon\usbstor :

Запрещаем пользователю system создавать подразделы

И так файлы с данными по разрешенным устройствам мы получили, теперь необходимо запретить пользователю system создавать подразделы в USBSTOR. Создадим групповую политику Active Directory (напомним на компьютер администратора она распространяться недолжна, иначе на нем не будут правильно создаваться подразделы USBSTOR).

В созданной групповой политике откройте Конфигурация компьютера\Политики\Конфигурация Windows\Параметры безопасности\Реестр и добавьте раздел MACHINE\SYSTEM\CurrentControlSet\Enum\USBSTOR

Установите параметр "Заменить текущие разрешения во всех подразделах наследуемыми":

нажмите кнопку "изменить параметры" и в открывшемся окне установите права:

- Для пользователя system назначьте права как указано на рисунке 2

- Для группы DOMAIN\Администраторы установите полные права

Способы распространения информации о разрешенных usb-накопителях

Теперь о том, как распространить подготовленные ранее reg-файлы на компьютеры.

Локально, на компьютере пользователя

Зайдите на компьютер пользователя под учетной записью, которая входит в группу DOMAIN\Администраторы (данная группа имеет полные права на раздел USBSTOR) и последовательно импортируйте данные с выгруженных ранее файлов flash1.reg, flash2.reg, hdd1.reg.

С комьютера администратора используя "удаленный реестр"

Откройте редактор реестра (regedit.exe) на компьютере под пользователей администратора домена. Подключите в нем сетевой реестр ( Файл\Подключить сетевой реестр ). Затем Файл\Импорт и выберите нужные reg-файлы.

Не забудьте вначале удалить подразделы USBSTOR, созданные до того как мы ограничили пользователя system, иначе ранее подключенные устройства продолжат работать.Дополнительно

Черные списки (работает на Windows XP)

Чтобы определенная флешка или другой usb-накопитель не работал на компьютерах, установите параметр ConfigFlags (см. рисунок 1) равным 400.

Если по каким-то причинам возникает необходимость на некоторых компьютерах c OC Windows полностью заблокировать доступ пользователям к возможности использования съёмных носителей, – можно воспользоваться настройками доступными в стандартных Административных шаблонах групповых политик в разделе Computer Configuration > Administrative Templates > System > Removable Storage Access

Для того чтобы применить эти параметры к какой-то отдельной группе компьютеров -можно создать отдельную групповую политику с такими настроенными параметрами и прилинковать её например к контейнеру (OU) в домене или изменить разрешения безопасности для этой политики так чтобы применяться она могла лишь к конкретной доменной группе безопасности, в которую включены соответствующие компьютеры.

Более гибким походом для решения данного вопроса будет использование механизмов настройки реестра из состава Group Policy Preferences (GPP). Подход с использованием GPP вместо использования выше-обозначенных стандартных параметров Административных шаблонов позволит нам встроить нужные нам ограничения в любую уже существующую у нас групповую политику не плодя при этом новых объектов GPO. Более того внутри этой политики мы сможем настроить правила ограничений сразу для множества разных коллекций компьютеров с разными видами нацеливания (Item-level targeting)

Итак, рассмотрим маленький пример создания параметров GPP для решения нашей задачи. Сразу уточним имеющиеся у нас исходные данные, – нам необходимо ограничить доступ ко всем типам внешних съёмных носителей для всех пользователей работающих на определённой группе компьютеров под управлением ОС Windows XP, Windows Vista и Windows 7.

Создаём в домене группу безопасности в которую включаем учетные записи всех компьютеров, на которых нам необходимо ввести ограничения и после этого в разделе групповой политики Computer Configuration > Preferences > Windows Settings > Registry создаём логическую группу с удобным для нас названием, например Storage-Devices-Restrict. В моём случае внутри этой группы создана подгруппа, определяющая принадлежность компьютеров к конкретной физической локации и в свойствах этой подгруппы включён режим нацеливания на созданную в домене группу безопасности. Таким образом, все настройки которые мы создадим внутри этой подгруппы будут применяться к клиентским компьютерам лишь в том случае, если они включены в соответствующую доменную группу.

Прежде чем делать настройки внутри нашей подгруппы настроек, стоит отметить, что выше-обозначенные стандартные параметры Административных шаблонов GPO доступны лишь для Windows Vista и Windows 7. С Windows XP в этом плане всё гораздо грустнее. И поэтому наши настройки GPP будут разделены на две соответствующие подгруппы, обработка параметров которых будет выполняться в зависимости от клиентской ОС. То есть внутри подгруппы по локации мы создадим две подгруппы по типу ОС.

Внутри группы WinXP создадим четыре основных параметра, каждый из которых будет отвечать за выключение системного драйвера, обеспечивающего возможность работы с основными типами внешних носителей. Наша задача - изменить тип запуска этих драйверов с помощью ключа Start в ветках реестра:

Куст реестра: HKEY_LOCAL_MACHINE

Ветки реестра:

SYSTEM\CurrentControlSet\Services\Cdrom

SYSTEM\CurrentControlSet\Services\Flpydisk

SYSTEM\CurrentControlSet\Services\Sfloppy

SYSTEM\CurrentControlSet\Services\UsbStorКлюч: Start REG_DWORD = 4

Таблица значений по умолчанию для ключа реестра Start y соответствующих драйверов:

Читайте также: