Safenet usb superpro ultrapro что это

Обновлено: 06.07.2024

Super PRO имеет 128 байт памяти, которая делится на 64 DWORD-а (cells). Ячейки нумеруются от 0x0 до 0x3F, первые 8 ячеек

не перезаписываемые. Назначение ячеек показано в таблице.

Каждая пользовательская ячейка имеет свой тип доступа:

| № | Тип доступа |

| 0 | Ячейка чтения/записи |

| 1 | Ячейка только чтения |

| 2 | Ячейка-счетчик, изменяется только в сторону уменьшения |

| 3 | Ячейка-алгоритм |

После вызова API-функции она возвращает код ошибки, всегда в регистре EAX. Нас будут интересовать следующие коды ошибок:

| Код возврата | Описание |

| 0 | Успешное выполнение операции |

| 3 | Донгл не найден |

| 12 | Драйвер не инсталлирован |

На этом разведку закончим и приступим непосредственно к исследованию crackme. Загружаем экзешник в IDA и ждем, пока закончится дизассемблирование, параллельно инсталлируя драйвер донгла. Когда анализ закончится, чтоб не нажить себе геморрой, лучше всего наложить сигнатуру Sentinel SuperPro (v6.0 lib) by CyberHeg.

В первых строках листинга видим, что crackme выводит в консоль информацию о себе, нам это не интересно. Интерес начинается ровно с адреса 0x004010C9 и, если ты наложил сигнатуры, то увидишь следующее:

.text:004010C9 push 404h

.text:004010CE push offset unk_410EB8

.text:004010D3 call sproFormatPacket ; _RNBOsproFormatPacket@8

.text:004010D8 push eax

.text:004010D9 mov word_4112BC, ax

.text:004010DF call sub_401230

Как видно из названия функции, она формирует пакет данных для общения с донглом. Сам пакет находится по адресу 0x410EB8. Процедура sub_401230 проверяет код возврата и, если он не равен 0, выводит соответствующее предупреждение. Идем дальше.

.text:004010E7 push offset unk_410EB8

.text:004010EC call sproInitialize ; _RNBOsproInitialize@4

.text:004010F1 push eax

.text:004010F2 mov word_4112BC, ax

.text:004010F8 call sub_401230

.text:00401100 call sub_401610

….

sub_401610 proc near

.text:00401610 mov ax, word_40E030

.text:00401616 push eax

.text:00401617 push offset unk_410EB8

.text:0040161C call sproFindFirstUnit ; _RNBOsproFindFirstUnit@8

.text:00401621 and eax, 0FFFFh

.text:00401626 mov dword_410E54, eax

.text:0040162B retn

.text:0040162B sub_401610 endp

Смотрим, что такое sproFindFirstUnit:

Эта функция ищет первый SuperPro-ключ с указанным developer

ID.

FUNCTION RNBOsproFindFirstUnit( ApiPacket : RB_SPRO_APIPACKET_PTR; devleoperID :WORD) : WORD

ApiPacket - указатель на запись RB_SPRO_APIPACKET.

developerID – идентификационный номер производителя.

Мы уже знаем, что в unk_410EB8 лежит указатель на пакет данных, значит, в word_40E030 лежит DeveloperID и он равен 0x5684, а в dword_410E54 записывается код возврата, который будет проверяться дальше.

.text:00401105 mov ax, word_40E036

.text:0040110B push offset unk_40E040

.text:00401110 push eax

.text:00401111 push offset unk_410EB8

.text:00401116 call sproRead ; _RNBOsproRead@12

.text:0040111B and eax, 0FFFFh

.text:00401120 mov dword_410E60, eax

Функция читает значение ячейки с указанным адресом из ключа

FUNCTION RNBOsproRead( ApiPacket : RB_SPRO_APIPACKET_PTR;

address : WORD;

data : POINTER ) : WORD

Делаем вывод: word_40E036 содержит номер читаемой ячейки (0х3F), а unk_40E040 – указатель на адрес, куда будет записано значение прочитанной ячейки. В dword_410E60 – код возврата.

Следующим идет вызов процедуры sub_401390

.text:00401390 sub_401390 proc near

.text:00401390 mov ax, word_40E03A

.text:00401396 push offset word_40E042

.text:0040139B push eax

.text:0040139C push offset unk_410EB8

.text:004013A1 call sproRead ; _RNBOsproRead@12

.text:004013A6 mov cx, word_40E03C

.text:004013AD push offset dword_40E044

.text:004013B2 and eax, 0FFFFh

.text:004013B7 push ecx

.text:004013B8 push offset unk_410EB8

.text:004013BD mov dword_410E64, eax

.text:004013C2 call sproRead ; _RNBOsproRead@12

.text:004013C7 mov dx, word_40E03E

.text:004013CE push offset dword_4112C0

.text:004013D3 and eax, 0FFFFh

.text:004013D8 push edx

.text:004013D9 push offset unk_410EB8

.text:004013DE mov dword_410E68, eax

.text:004013E3 call sproRead ; _RNBOsproRead@12

.text:004013E8 and eax, 0FFFFh

.text:004013ED mov dword_410E6C, eax

.text:004013F2 retn

.text:004013F2 sub_401390 endp

Тут все понятно: читаются ячейки 0х12, 0х23, 0х2A, записываются в word_40E042, word_40E044, word_4112С0, а коды ошибок заносятся в dword_410E64, dword_410E68, dword_410E6C.

.text:0040112A mov eax, dword_410E54

.text:0040112F xor esi, esi

.text:00401131 cmp eax, esi

.text:00401133 jnz short loc_40113D

.text:00401135 cmp dword_410E60, esi

.text:0040113B jz short loc_401145

.text:0040113D mov dword_410E0C, esi

.text:00401143 jmp short loc_401161

.text:00401145 mov cx, word_40E038

.text:0040114C push ecx

.text:0040114D push 0F649h

.text:00401152 push 6

.text:00401154 push offset unk_40E040

.text:00401159 call sub_401280

В этой процедуре происходит чтение серийного номера донгла (ячейка 0x1), сравнение его с 0х49B7 и, если они равны, установка флага по адресу 0x00410E08 в 1. Также отсюда можно понять, что значение ячейки 0х3F должно быть равным 0х4001.

.text:00401161 mov edx, dword_4112C0

.text:00401167 cmp dx, 2335h

.text:0040116C jb short loc_401175

.text:0040116E cmp dx, 24DFh

.text:00401173 jbe short loc_40117B

.text:00401175 mov dword_410E10, esi

Проверяется значение ячейки 0х2A на соответствие диапазону (0х2335, 0х24DF], в случае несоответствия флаг dword_410E10 устанавливается в 0. На участке кода 0х0040117B – 0x00401209, с помощью несложных математических операций, можно установить, что значения ячеек 0х12, 0х23, 0х2A могут быть равны соответственно 0х854A, 0x0030, 0x24DF.

.text:00401209 mov esi, 0Bh

.text:0040120E push 19h

.text:00401210 call sub_401360

.text:00401215 push eax

.text:00401216 call sub_401300

.text:0040121B add esp, 8

.text:0040121E dec esi

.text:0040121F jnz short loc_40120E

Функция sub_401360 занимается генерированием случайного числа по значению таймера, которое потом используется в функции sub_401300 и все это

происходит 0x0B раз :). Заглянем в sub_401300.

.text:00401300 sub esp, 8

.text:00401303 lea eax, [esp+8+var_8]

.text:00401307 push esi

.text:00401308 mov esi, [esp+0Ch+arg_0]

.text:0040130C shl esi, 4

.text:0040130F push edi

.text:00401310 push 8

.text:00401312 push 0

.text:00401314 lea ecx, dword_40E048[esi]

.text:0040131A push eax

.text:0040131B push ecx

.text:0040131C push 8

.text:0040131E push offset ApiPacket

.text:00401323 call _RNBOsproQuery@24 ; RNBOsproQuery(x,x,x,x,x,x)

.text:00401328 and eax, 0FFFFh

.text:0040132D mov ecx, 2

.text:00401332 lea edi, [esp+10h+var_8]

.text:00401336 lea esi, dword_40E050[esi]

.text:0040133C xor edx, edx

.text:0040133E mov dword_410E74, eax

.text:00401343 repe cmpsd

.text:00401345 mov eax, edx

.text:00401347 pop edi

.text:00401348 setz al

.text:0040134B mov dword_410E70, eax

.text:00401350 pop esi

.text:00401351 add esp, 8

.text:00401354 retn

Видим новую API RNBOsproQuery. Читаем:

Эта функция использует активный алгоритм в указанной ячейке ключа address. Указатель на queryData указывает на первый байт данных, передаваемый ключу. Длина указана в переменной length. В случае успешного выполнения функции результат будет находиться по адресу, указанному в переменной response, а последние 4 байта результата копируются в response32.

FUNCTION RNBOsproQuery( ApiPacket : RB_SPRO_APIPACKET_PTR; address : WORD; queryData : POINTER;

response : POINTER; response32 : POINTER; length : WORD ) : WORD

Именно эта функция является проблемой для создания эмулятора, т.к. неизвестно, по какому алгоритму происходит изменение входных данных. Хотя в сети ходят слухи, что кому-то все же удалось узнать и это.

Из кода видно, что номер ячейки, используемой в качестве алгоритма, равен 8, длина данных тоже равна 8. В качестве данных для преобразования используется набор байт из таблицы 0x0040E050, выбираемый на основе случайно сгенерированного числа. Тут же проверяется правильность результата функции: ответ функции должен быть равен 8 байтам из той же таблицы, что и входные данные, но со сдвигом на 0х8 от них! Результат функции помещается в dword_410E74, а результат проверки – в dword_410E70.

.text:00401510 push esi

.text:00401511 mov esi, ds:Sleep

.text:00401517 push edi

.text:00401518 xor edi, edi

.text:0040151A push 0FFFFh

.text:0040151F call sub_401360

.text:00401524 add esp, 4

.text:00401527 mov word_4112BE, ax

.text:0040152D test ax, ax

.text:00401530 jz short loc_40151A

.text:00401532 mov cx, word_40E032

.text:00401539 push 0

.text:0040153B mov word ptr word_4112С2, ax

.text:00401541 push eax

.text:00401542 mov ax, word_40E034

.text:00401548 push eax

.text:00401549 push ecx

.text:0040154A push offset ApiPacket

.text:0040154F call _RNBOsproWrite@20 ; RNBOsproWrite(x,x,x,x,x)

.text:00401554 and eax, 0FFFFh

.text:00401559 push 14h ; dwMilliseconds

.text:0040155B mov dword_410E7C, eax

.text:00401560 call esi ; Sleep

.text:00401562 call sub_4015E0

.text:00401567 push 14h ; dwMilliseconds

.text:00401569 call esi ; Sleep

.text:0040156B mov dx, word_40E034

.text:00401572 push 4112C2h

.text:00401577 push edx

.text:00401578 push offset ApiPacket

.text:0040157D mov word ptr word_4112С2, 0

.text:00401586 call _RNBOsproRead@12 ; RNBOsproRead(x,x,x)

.text:0040158B and eax, 0FFFFh

.text:00401590 mov dword_410E78, eax

.text:00401595 call sub_4015B0

.text:0040159A inc edi

.text:0040159B cmp edi, 4

.text:0040159E jl loc_40151A

.text:004015A4 pop edi

.text:004015A5 pop esi

.text:004015A6 retn

Суть этого кода вот в чем: опять генерируется случайное число, записывается в ячейку 0х15 с паролем записи 0х73BA. В процедуре sub_4015E0 нам встречается API RNBOsproDecrement, которая просто уменьшает значение заданной ячейки на 1, в нашем случае это ячейка 0х15. Дальше происходит чтение этой же ячейки и проверяется, произошло ли уменьшение. Если все нормально, то в dword_410E80 запишется 1. Все это происходит в цикле, выполняющемся 4 раза, каждый раз - с разным случайным числом.

Итак, подведем итог всему, что мы узнали, сделав это в виде дампа памяти ключа. Вот что мы имеем:

Memory dw 00h,00h,0a07h,3021h,00h,2f2ch,00h,00h ;8..3F word

dw 00h,00h,854ah,00h,00h,00h,00h,00h

dw 00h,00h,00h,00h,00h,00h,00h,00h

dw 00h,00h,00h,030h,00h,00h,00h,00h

dw 00h,00h,24dfh,00h,0024h,00h,00h,00h

dw 00h,00h,00h,00h,0001h,00h,00h,00h

dw 00h,00h,2001h,00h,0001h,00h,00h,4001h

SerialNumber dw 49b7h

Плюс к этому результат RNBOsproQuery должен быть равен 8 байтам таблицы, сдвинутым на 8 от передаваемых ключу байт.

Дальше есть 3 пути:

- Просто пропатчить функции RNBOsproQuery, RNBOsproRead, RNBOsproWrite, RNBOsproDecrement, чтоб они работали с как бы «виртуальной» памятью ключа, которую можно создать прямо в экзешнике;

- Хучить DeviceIOControl, с помощью которой прога общается с драйвером и подставлять нужные ответы;

- Написать замену сентинеловского драйвера (в свое время, когда я впервые увидел этот crackme, я выбрал этот способ, правда, дровина писалась для популярной в то время Windows 98).

Выбрать путь, которым ты пойдешь, и реализовать его – это и будет твоим домашним заданием

:). Только сразу хочу сказать, что, если ты выберешь 2-й или 3-й способ, тебе придется гораздо больше поработать, нежели с первым способом. Это связано с тем, что пакеты, передаваемые в драйвер, шифруются случайным числом по определенному алгоритму, который тебе тоже придется ковырять самому. Нужно учитывать еще и то, что существует несколько способов расшифровки пакетов, отличающихся от версии к версии. Хотя в паблике уже появился исходник «Sentinel original packet decryption routines by MeteO», можешь заюзать его. На этом можно закончить.

Теперь ты можешь взяться за исследование других донглов, например, Hasp или Hardlock, по ним тоже много информации в Интернете. Удачи в таком нелегком деле, как Reverse

Ingeneering!

Вопросы защиты программного обеспечения от нелицензионного использования были и остаются актуальными, как в России, так и во всем мире. Нелегальное программное обеспечение, одно из уязвимых мест ИТ-рынка, — это проблема не только для разработчиков программ, но и для всей экономики в целом. Компьютерное пиратство уже давно не нуждается в представлении, так что отметим лишь самые основные моменты.

Очевидно, что высокий уровень распространения и использования пиратской (или контрафактной — официальным является именно этот термин) продукции является достаточно серьезным барьером для развития сферы производства программного обеспечения в стране, и не позволяет этой отрасли экономики полностью реализовывать свой потенциал.

На прошлой неделе компания Rainbow Technologies провела специализированный семинар «Защити своё», ориентированный на руководителей и специалистов компаний-разработчиков программного обеспечения, заинтересованных в защите интеллектуальной собственности от нелегального распространения, а также на разработчиков, которые защищают свое ПО, используя электронные ключи Sentinel.

Основной целью семинара, который прошел под лозунгом «Защита ПО: от слов к делу», являлась, прежде всего, демонстрация разработчикам возможностей и методов защиты ПО от нелицензионного использования, а также предоставление четких рекомендаций по применению законодательных, программных и аппаратных средств.

Семинар открыл доклад Тома Ибарры (Tom Ybarra), менеджера по продуктам Rainbow-SafeNet. Начиная свое выступление, Том Ибарра остановился на рассмотрении общих вопросов о компьютерном пиратстве, его влиянии на экономику и рынок и о методах борьбы с ним.

По приведенным данным агентства Business Software Alliance (BSA), в 2003 году показатель использования пиратского программного обеспечения в мире составил 39%. В России этот же показатель был зафиксирован на уровне 89%, что на 2% выше, чем в 2002 году. При этом в целом по Восточной Европе, включая данные по России, уровень использования нелегального программного обеспечения в 2003 году снизился на 14% и составил 71%. Потери от компьютерного пиратства в денежном выражении, согласно оценкам BSA, составили в 2002 году $13 млрд., если рассматривать мировой рынок, и $492 млн., если рассматривать данный показатель по России.

Компьютерных пиратов чаще всего привлекают распространенные приложения, объемы продаж которых находятся на высоком уровне, дорогостоящие приложения, а также программное обеспечение от известных производителей и приложения с репутацией надежно защищенных продуктов.

Переходя непосредственно к вопросу защиты программного обеспечения, Том Ибарра отметил, что разработчики в первую очередь должны определиться — создавать им защиту приложения собственными силами или довериться в этом вопросе уже готовым специализированным решениям, в пользу которых свидетельствует множество достаточно очевидных факторов.

В качестве одного из решений защиты ПО от нелицензионного использования на семинаре была выделена технология Sentinel, реализованная в мультиплатформенных электронных ключах Sentinel и программном комплексе управления лицензированием программного обеспечения — Sentinel License Manager (LM).

Электронные ключи Sentinel

Электронные ключи Sentinel — это перепрограммируемые устройства, подключаемые к компьютеру через USB, LPT или ADB порты, которые обеспечивают защиту данных и программного обеспечения от несанкционированного распространения.

Таким образом, аппаратные ключи Sentinel призваны решить широкий спектр задач — от запрета на запуск исполняемого модуля до использования с предусмотренными разработчиками особенностями лицензий в сети. Утилита Sentinel Shell позволяет быстро защитить исполняемые файлы приложения. Данный метод применяется в случае отсутствия доступа к исходным кодам защищаемого приложения. Для реализации более надежной индивидуальной схемы защиты и более гибкого лицензионного менеджмента можно использовать Sentinel API для встраивания вызовов к ключу непосредственно в исходный код приложения.

-

SuperPro и очень компактный SuperPro 797 — наиболее популярные ключи производства Rainbow для защиты локальных приложений, оснащены параллельным и USB портом.

В декабре этого года планируется выпуск новых моделей, которые дополнят уже существующую линейку ключей — SuperPro XM и SuperProNet XM с интерфейсом USB. Объем памяти в новинках будет увеличен до 512 байт, но кодовая база останется прежней.

- UltraPro и UltraPro XM характеризуются более простыми инструментами установки и настройки, кроссплатформенной поддержкой, наличием бизнес-уровня API и системы для отслеживания и программирования множества ключей. UltraPro XM, кроме того, имеет дополнительные средства защиты и увеличенную до 512 байт память.

- UltraProNet и UltraProNet XM имеют те же возможности, что и UltraPro и UltraPro XM, а также обладают средством для управления лицензиями на основе web-интерфейса. UltraProNet XM, по аналогии с UltraPro XM, обладает дополнительными средствами защиты и увеличенной до 512 байт памятью.

В планах компании по развитию направления аппаратных ключей Sentinel разработка модели UltraPro Time с встроенными часами реального времени для еще более надежной защиты приложений. Кроме того, будет выпущен ключ UltraPro XMS — высоконадежное решение для критически важных приложений, которое будет основано на шифровании с помощью эллиптических кривых. В планах компании и разработка Key Management System — системы для управления ключами с возможностью интеграции с ERP/CRM-системами.

Sentinel License Manager

Программный комплекс SentinelLM — довольно простой и эффективный инструмент для управления лицензированием приложений. Внедрение управляющих лицензиями механизмов в приложения возможно двумя способами: автоматически — с помощью SentinelLM Shell или вручную — с помощью SentinelLM API. Система дает возможность автоматически ограничивать общее количество пользователей, способных одновременно работать с приложением.

Комплекс SentinelExpress решает проблему лицензирования и распространения программ через интернет. SentinelExpress автоматизирует регистрацию пользователей, заказ и распространение лицензий через web-интерфейс.

В планах компании на первый квартал 2005 года по развитию комплекса SentinelLM — увеличение срока действия ПО при использовании модели лицензирования Commuter, которая позволяет пользователю временно открепить персональную лицензию из пула лицензий предприятия для работы дома или в поездке, интеграция с системами SAP, PeopleSoft, Oracle и др., а также повышение уровня безопасности комплекса и расширение набора поддерживаемых платформ.

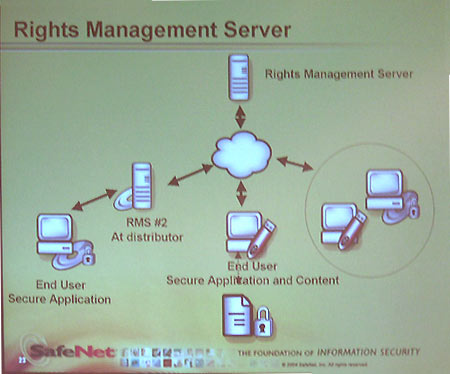

Кроме того, готовится к выпуску программно-аппаратный комплекс Sentinel Rights Management Server, который будет позволять пользователям распространять цифровую информацию и определять, как и при каких обстоятельствах она может быть использована. Автор сможет, например, указать сроки доступа к документу и тех пользователей, кто сможет открывать, изменять, печатать и пересылать его.

На конференцию был приглашен Дмитрий Соколов — директор Некоммерческого Партнерства Поставщиков Программных Продуктов (НП ППП), образованного в 2000 году с целью развития цивилизованного рынка программного обеспечения, защиты его производителей и формирования общенациональной сети по борьбе с пиратством. На сегодняшний день НП ППП объединяет порядка 160 компаний из более чем 60 регионов России.

В своем выступлении Соколов рассказал об активной работе партнерства, его достижениях в области борьбы с компьютерным пиратством. По его словам, в России ситуация с контрафактной продукцией меняется в лучшую сторону, уже видны реальные итоги антипиратской деятельности. На семинаре были приведены интересные данные по этому вопросу, — так, например, за вторую половину 2003 года при участии членов НП ППП было возбуждено 185 уголовных дел по фактам компьютерного пиратства, 161 из которых дошло до суда. Завершая свою речь, Дмитрий Соколов подчеркнул, что главное не оставлять случаи компьютерного пиратства без внимания.

В рамках семинара выступил также Кирилл Степанов — технический директор Московского представительства Novell. Он рассказал о системе Novell Nsure Identity Manager, которая позволяет обеспечить оперативное и надежное управление электронными персонами. Степанов отметил, что Novell Nsure Identity Manager автоматизирует процесс внесения изменений в права доступа, пароли и профили пользователей, упрощая администрирование и повышая уровень безопасности. При этом процедура аутентификации пользователей в системе проходит с использованием ключей компании Rainbow.

Специализированный семинар «Защити своё» для разработчиков ПО компании Rainbow Technologies вызвал неподдельный интерес со стороны приглашенных специалистов, о чем свидетельствовали многочисленные вопросы к докладчикам.

Можно с уверенностью сказать, что мероприятие прошло с пользой, как для организаторов семинара, так и для приглашенных на него специалистов. На семинаре разработчики программного обеспечения смогли не только узнать о последних методах и средствах защиты программ от пиратства, но и пообщаться с представителями компаний-участниц, получить ответы на интересующие вопросы. Организаторы семинара, в свою очередь, были рады услышать все пожелания и замечания участников, которые они постараются учесть в своей работе.

В заключение хотелось бы поблагодарить организаторов семинара «Защити своё», который можно считать еще одним шагом к цивилизованному рынку программного обеспечения.

Sentinel key not found

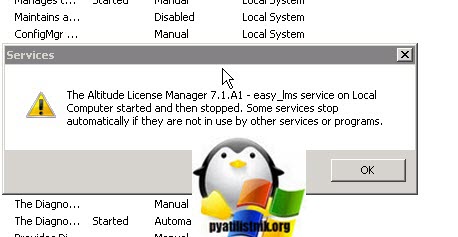

Очень часто случается такая ситуация, что ваша операционная система не видит аппаратный, электронный токен. Описываю свое окружение. Есть виртуальная машина на ESXI 6.5, в ней установлена операционная система Windows Server 2008 R2. На данном сервере есть программный комплекс "Altitude 7.1", для запуска которого нужен ключик SafeNet USB SuperPro/UltraPro. После перезагрузки сервера, выскочила ошибка:

The Altitude License Manager 7.1.A1 - easy_lms service on Local Computer started and then stopped. Some services stop automatically if they are not in use by other services or programs

Диагностика работы электронного ключа Safenet

Давайте я опишу алгоритм диагностики работы вашего токена:

- Если ключ вставлен локально, то убедитесь, что он горит

- Если USB ключ подключен по локальной сети, то убедитесь, что он видится в утилите клиента

- Удостоверьтесь, что нет проблем с драйверами в диспетчере устройств

- Запустите специальную утилиту диагностики SAM, от Safenet

- Переустановка драйверов и удаление мусора с помощью Sentinel System Driver Cleanup Utility

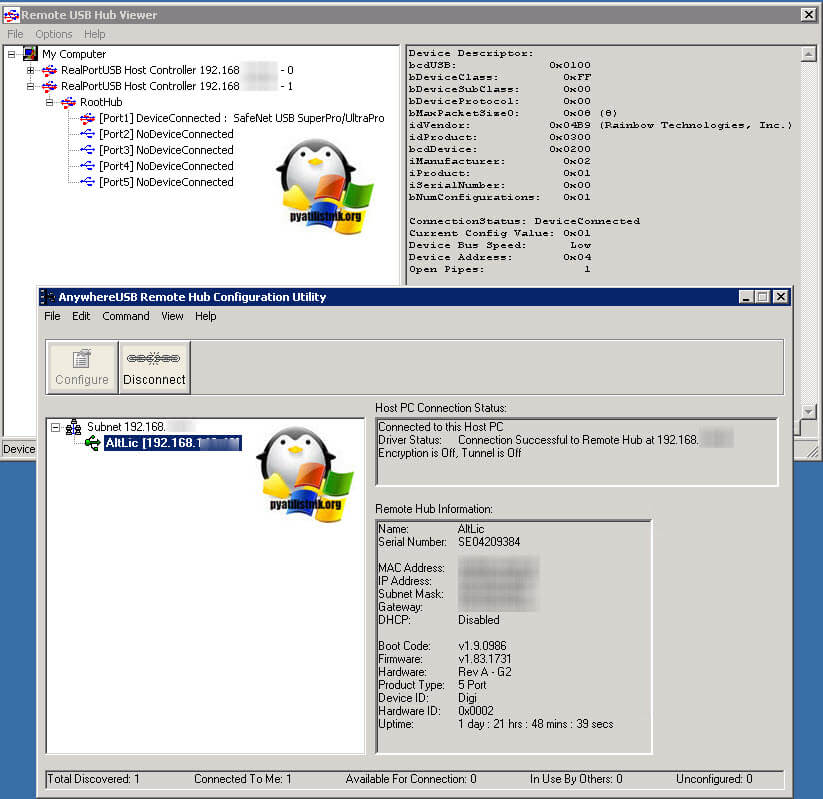

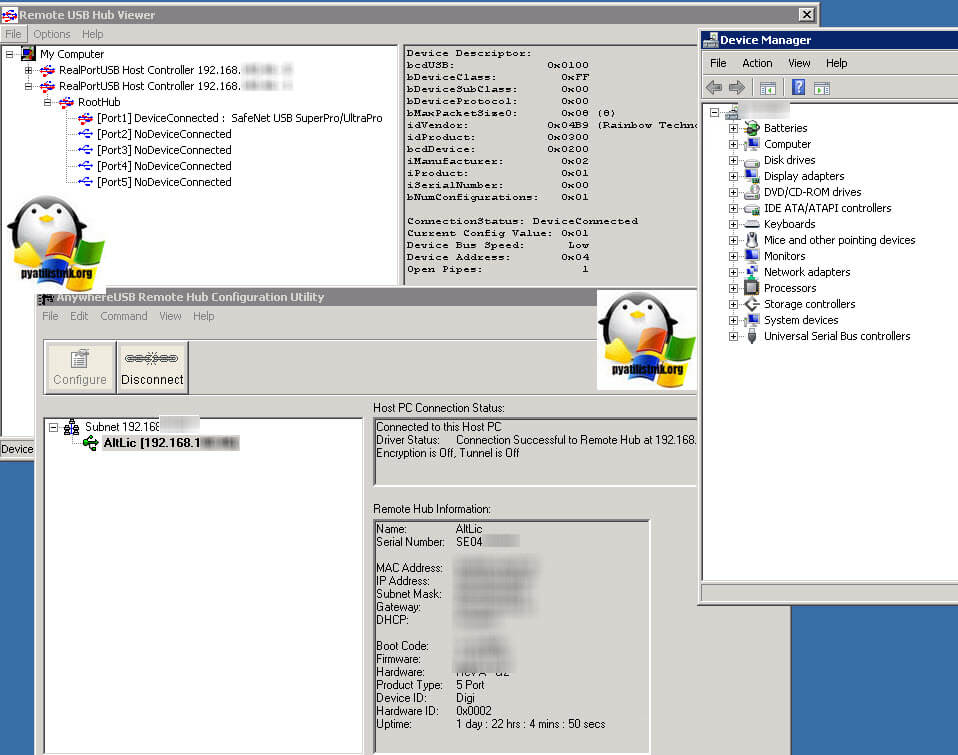

Вот по этим пунктам мы и проведем базовую диагностику сервера на котором есть софт работающий с аппаратным ключом Sentinel key. Думаю все могут посмотреть, горит ваш ключ или нет. Если горит, то хорошо, если нет, то переходим к следующему пункту. В моей инфраструктуре сервер, где не видится USB токен, это виртуальная машина на гипервизоре Vmware ESXI 6.5 и Sentinel ключ, подключен к ней по сети, с помощью устройства digi anywhereusb или SEH myUTN, по технологии USB over IP, как это делается смотрите по ссылкам. В обоих случаях устанавливается на сервере программный клиент, задачей которого выступает связать его с сетевым USB коммутатором.

Первым делом вы должны проверить, нету ли проблем в данной связке. Приведу пример с клиентом "AnywhereUSB Configuration Utility и Remote USB Hub Viewer" для устройств DIGI. В данном клиенте, у вас должен быть статус, что успешно подключено и не быть желтых предупреждений.

Если подключение отсутствует, то нужно смотреть сетевые настройки и самого клиента, самая распространенная ошибка, это: Can not find Remote Hub, почитайте как она решается.

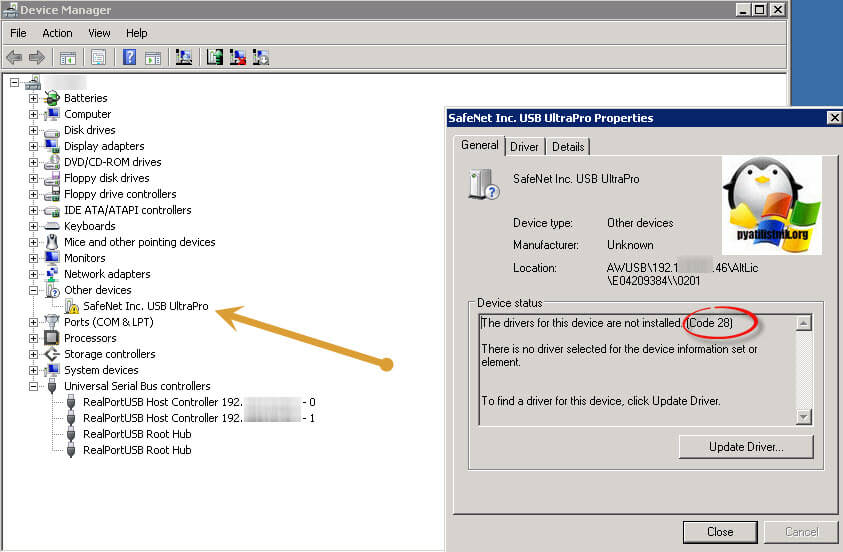

Если увидели в клиенте предупреждение, то есть проблема с драйверами, и чтобы понять, в какую сторону нужно капать, нужно зайти в "Диспетчер устройств". Там необходимо удостовериться, что так же нет предупреждений и неопределенных устройств. Выглядит, это вот таким образом. Когда вы зайдете в свойства сбойного устройства, то обнаружите там код ошибки, могут быть такие разновидности ошибок:

- Sentinel usb key может иметь код 28, решение смотрите по ссылке (Драйверы не обнаружены)

Что делать если все видится хорошо?

Бывают случаи, как у меня, что в системе все видится хорошо, клиент видит сетевой ключ по сети, драйвера установлены и диспетчер устройств все определяет, но служба не запускается и пишет, что-то вроде моего:

The Altitude License Manager 7.1.A1 - easy_lms service on Local Computer started and then stopped. Some services stop automatically if they are not in use by other services or programsВ таких случаях нужно переустанавливать драйвера и провести диагностику подключения.

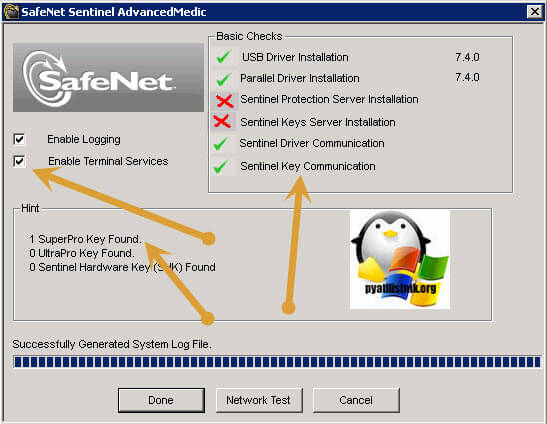

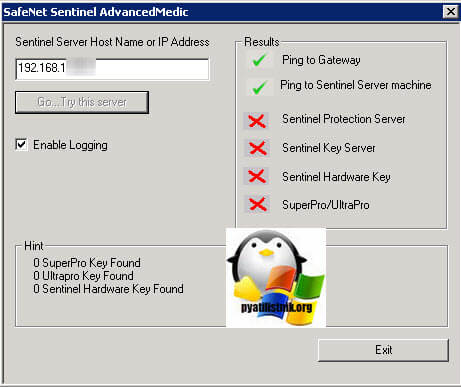

Для диагностики подключения у компании Sentinel, есть специальная утилита под названием Sentinel Advanced Medic.

Запускаете утилиту диагностики подключения Sentinel ключа. Ставим галки:

- Enable Logging - чтобы результаты тестирования записались в файл.

- Enable Terminal Services

И нажимаем Test, если у вас ключ прокинут по сети, то у вас как и у меня пункты "Sentinel Protection Server Installation и Sentinel Keys Server Installation", будут крестиком, это нормально, данные тесты для локальных служб. Как видите, у меня найден SuperPro Key и остальные тесты пройдены.

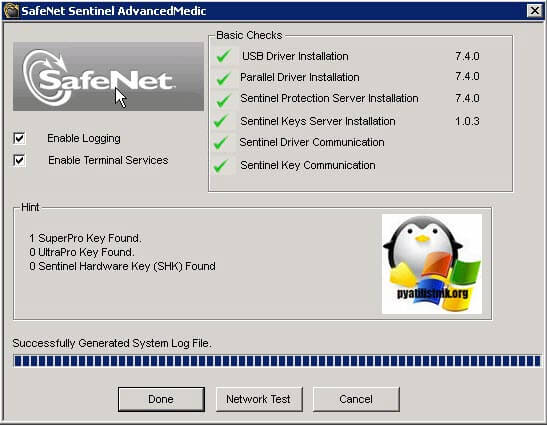

Вот так вот выглядят тесты с локальными службами. Как видите ошибки Sentinel key not found, у меня не выскочило.

Так же можно проверить и удаленный сервер по локальной сети, для этого нажмите "network Test". Указываете ip адрес или можете прописать localhost, для локального компьютера и запустить тесты. Утилита так же покажет, доступность всех служб и ключей на удаленном или локальном сервере.

Если у вас все хорошо по тестам, но сервер все равно отказывается видеть аппаратный ключ, то тут уже придется переустанавливать драйвера и играться с версиями, как клиентов от USB коммутатора, так и с драйверами от самого производителя токенов.

Как правильно удалять драйвера Sentinel Usb Key

Для того, что бы правильно удалить или переустановить драйвера на Sentinel key, нужно соблюдать некоторые правила и порядок, чтобы все починить и не сломать.

Начиная с версии Sentinel Protection Installer 7.2.2 появилась возможность установки драйверов при инсталляции основной программы.

Данное ПО относится к безопасности и может быть установлено на предприятии, в банковских системах, в финансовых компаниях и т.д. У обычных пользователей данная программа не пользуется спросом.

Данную программу категорически не рекомендуется загружать из непроверенных источников, так как приложение касается безопасности.

Установочное окно инсталлятора, где в меню присутствует возможность выбора дополнительных модулей:

Файл Sentinel Protection Installer в папке SHK_Installer представляет из себя ничто иное как установщик ПО:

Удалять его можно в том случае, если вы не собираетесь устанавливать Sentinel Protection Installer.

Данные службы влияют на работу программы, поэтому отключать их строго не рекомендуется. Возможно наличие и других служб с появлением новой версии ПО.

К данному ПО принадлежит процесс spnsrvnt.exe, возможно процесс одной из служб Sentinel:

Запускается из папки:

C:\Program Files\Common Files\SafeNet Sentinel\Sentinel Protection Server\WinNT

Помимо процесса spnsrvnt.exe также может наблюдаться и PwdGenUtility.exe (возможно относится к генерации ключей):

После установки ПО Sentinel Protection в диспетчере устройств появятся новые устройства, среди которых могут быть Universal Serial Bus controllers, SafeNet USB SuperPro/UltraPro:

Данные устройства запрещено отключать, в противном случае стабильная работа будет нарушена.

Добавить комментарий Отменить ответ

Этот сайт использует Akismet для борьбы со спамом. Узнайте как обрабатываются ваши данные комментариев.

Читайте также: