Самая безопасная ос для компьютера

Обновлено: 03.07.2024

Много лет назад, когда хакеры действовали в одиночку и не объединялись в организованные криминальные сети, казалось, что все операционные системы были относительно безопасными.

Однако, затем кража персональных данных превратилась в масштабный бизнес, и безопасность стала для многих ключевым аспектом. Давайте разберемся, является ли нишевая операционная система Linux более безопасной, чем более популярная и широко используемая Windows.

Насколько безопасна Windows?

Согласно статистике сервиса StatCounter, 77% ПК работают под управлением Windows против менее 2% на Linux. Поэтому можно предположить, что Windows является относительно безопасной системой.

Действительно, в последние годы Microsoft внесла множество изменений в кодовую базу, предназначенных для повышения уровня безопасности. Компания разработала собственную антивирусную программу Microsoft Defender, улучшила брандмауэр и интегрировала изолированную среду Windows Sandbox для ограничения доступа приложений к ОЗУ и другим программам.

Тем не менее, Windows находится в трудном положении.

Как и следовало ожидать, количество вредоносных программ для ОС прямо пропорционально ее популярности. Windows занимает доминирующие позиции на рынке, поэтому является самой популярной целью для киберпреступников. Если смотреть на реальные цифры, то кажется, что для Linux практически не существует угроз. Это одна из причин, по которой некоторые считают Linux более безопасной системой, чем Windows.

Кроме того, многие пользователи убеждены, что архитектура Windows упрощает запуск вредоносных программ, если сравнивать с Linux. Все, что вам нужно сделать для запуска вирусов и шпионских программ в Windows — это дважды кликнуть по файлу .exe.

Однако, есть и веские контраргументы. По умолчанию текущие версии Windows предупредят вас, если вы загружаете исполняемый файл из Интернета с помощью техники под названием «Mark of the Web».

Также проводятся проверки цифровой подписи исполняемых файлов, чтобы убедиться, что ПО поступает из надежного источника.

К сожалению, по умолчанию защита не настроена на самый высокий уровень, поэтому неподписанные приложения можно запустить. С другой стороны, малоизвестные исполняемые файлы рассматриваются как опасные, и Windows 10 заставляет вас выполнять действия с диалоговыми окнами для подтверждения запуска.

Тем не менее, не все вредоносные программы, разработанные для Windows, будут работать на всех устройствах Windows, Например, вирус созданный для Windows XP, может не запуститься в Windows 10. Это осложняет задачу киберпреступникам, которым приходится адаптироваться под постоянно меняющиеся платформы.

Является ли Linux более безопасной системой?

Многие считают, что из-за своей архитектуры, и, в частности, из-за способа обработки разрешений пользователей, Linux является более безопасной системой, чем Windows.

Основная защита в Linux заключается в том, что запускать исполняемые бинарные файлы намного сложнее, чем в Windows. Linux не обрабатывает исполняемые файлы без явного разрешения. Вам нужно выполнить команду chmod + x перед запуском файла.

Однако, данное положение вещей меняется. Все больше дистрибутивов Linux поддерживают упрощенную работу с бинарными файлами за счет распознавания расширений файлов (например, при двойном щелчке по файлу .html запуститься браузер). Таким образом, пользователям теперь приходится полагаться на безопасность каждого приложения. Это означает, что эксплойт в средстве просмотра изображений может стать системным эксплойтом, если вы заставите пользователя дважды щелкнуть файл .jpg.

Преимущество Linux состоит в том, что вирусы в данной системе могут быть очень легко удалены. В Linux системные файлы принадлежат суперпользователю root. В случае заражения вредоносные программы могут повлиять только на учетную запись, в которой они были установлены, а root-пользователь окажется незатронутым.

С другой стороны, в Linux очень медленно исправляются «уязвимости повышения привилегий», которые периодически все же встречаются. Поскольку они могут использоваться только локальной учетной запись пользователя, они не считаются такими серьезными, как удаленный эксплойт.

Если вредоносная программа запускается локально, она может использоваться для получения прав root и удаления всех защитных ограничений. Возможность скомпрометировать учетную запись пользователя может оказаться такой же опасной, как и возможность скомпрометировать учетную запись root.

У Linux есть еще несколько «козырей».

Открытый код системы рассматривается и анализируется большим сообществом разработчиков. Они проверяют исходный код на наличие бэкдоров и уязвимостей. Кто-то называет Linux самой защищенной ОС просто из-за большой «команды» пользователей-разработчиков Linux по всему миру.

Разнообразие дистрибутивов Linux (в отличие от относительной монокультуры Windows) является еще одним защитным аспектом этой системы.

Некоторые из этих дистрибутивов были построены специально для безопасности. Например, Эдвард Сноуден поддержал систему Qubes OS, заявив, что это лучшая операционная система с точки зрения безопасности, доступная на сегодняшний день.

Некоторые дистрибутивы Linux получали волну критики из-за низкого уровня безопасности. Если выбранный вами дистрибутив (Ubuntu, Red Hat, Qubes OS или др.) имеет хорошую репутацию в плане безопасности, вы можете безопасно его использовать, зная, что к нему применены все необходимые исправления.

Все это не означает, что машины Linux не могут быть заражены вредоносным ПО. Достаточно вспомнить историю с Heartbleed в 2014 году. Однако, организация атаки на Linux будет более сложной задачей, поэтому большая часть сетевой инфраструктуры работает на серверах Linux.

Дополнительные факторы, влияющие на безопасность

Что же безопаснее: Linux или Windows? Мы так и не пришли к окончательному заключению.

Ни одна операционная система в мире не гарантирует полную безопасность, поэтому важно получать информацию об угрозах безопасности, с которыми вы можете столкнуться.

Развертывание защищенной операционной системы является важным шагом, но недостаток знаний может подвергнуть вас гораздо большим рискам.

Tails OS — дистрибутив Linux на основе Debian, создан для обеспечения приватности и анонимности. Является продолжением развития ОС Incognito. Все исходящие соединения заворачиваются в сеть Tor, а все неанонимные блокируются. Система предназначена для загрузки с *LiveCD/LiveUSB и не оставляет следов на машине, на которой использовалась. Проект Tor является главным спонсором TAILS. Операционная система рекомендована к использованию «Фондом свободной прессы», а также использовалась Эдвардом Сноуденом для разоблачения «PRISM». (Раньше данный дистрибутив назывался Amnesia)(wiki).

Для того чтобы разобрать плюсы и минусы Tails, необходимо иметь строгое понятие для каких целей данная ОС и как она должна использоваться.

В основе Tails заложена задача, обеспечить анонимностью и безопасностью пользователя в сети, при этом максимально сохраняя удобство и простоту использования ОС, и как раз таки это у нее получается неплохо. Вся система работает в Live режиме и выгружается в оперативную память, Tails не выгружается на ssd или hdd, это сделано дабы после завершения сессии, нельзя было определить, чем пользователь занимался на компьютере, даже получив доступ к всему устройству.

Данная ОС категорически не рассматривается под установку на жесткий диск в качестве постоянной операционной системы. После выключения или перезагрузки системы все скачанные файлы, история браузера и т.д. — удаляются.

Можно создать Persistent зашифрованный раздел и хранить на нем пароли и файлы различного типа, но эти файлы должны быть с небольшой степенью конфиденциальности.

Для запуска Tails потребуется устройство с не менее 1GB RAM и допотопным процессором. (Оптимальные характеристики устройства для Tails: 8GB RAM и современный 2-х ядерный процессор)

Что касается установки сторонних программ — то это не конёк данной ОС.

Установка приложений в Tails не самое приятное занятие, часто возникают непредвиденные ошибки, даже если все сделано правильно и по инструкции, может быть такое, что после нескольких перезагрузок Ваш установленный софт просто исчезнет. В некоторых случаях, если нужна постоянная робота со сторонним софтом, лучший вариант — это создать сборку под свои нужды.

Задача Tails — не оставлять следов, по этому что-то больше чем доступ к сети Tor и простое хранение файлов, может стать проблемой. Лучше всего использовать Tails для быстрого доступа к сети и некоторым валютным операциям.

Хороший вариант применения Tails — доступ к удаленному web-ресурсу, работа с документами, связь по зашифрованному каналу, работа с криптовалютой.

К примеру, создание криптовалютного кошелька через Tails с сохранением всех данных кошелька в Persistent разделе неплох, в случае если кошелек с небольшой суммой (до 1000$) и часто задействуется. Собственно при необходимости быстро перекинуть валюту — достаточно всунуть флешку в любое устройство с интернетом и через 5 минут творить дела.

На Persistent разделе хранить данные криптовалютного кошелька с парой сотен тысяч долларов не стоит, документы с высшим приоритетом конфиденциальности тоже.

Говорить что Tails подходит как повседневная ОС под все задачи — не стоит.

Теперь плюсы и минусы!

- быстрый доступ к сети (Tor, мессенджеры, онлайн крипто-кошельки)

- встроенный софт для очистки metadata

- встроенные мессенджеры

- генерирование/хранение паролей

- работает на слабом железе

- непростая установка системы (иногда необходимо 2 флешки)

- проблемная установка стороннего софта

- не подходит как постоянная система

- не подходит для хранения файлов с высшим приоритетом конфиденциальности

- не подходит для построения сильнейшем системы анонимности/безопасности

Whonix — дистрибутив Linux на основе Debian, ранее известный как TorBOX. Предназначен для обеспечения анонимности средствами VirtualBox и Tor. Его особенностью является то, что ни вредоносные программы, ни компрометация учётной записи суперпользователя не могут привести к утечкам IP-адреса и DNS. Всё программное обеспечение идущее в комплекте с системой предварительно настроено с учётом требований безопасности.

Система Whonix состоит из двух виртуальных машин, Whonix-Gateway и Whonix-Workstation, соединённых через изолированную сеть, где первая работает исключительно через Tor и выступает в качестве шлюза в сеть, и вторая, находится в полностью изолированной сети.

В данной реализации все сетевые соединения возможны только через Tor. Единственный доступ к сети для рабочей станции – это шлюз. Единственный путь трафика сети из шлюза и обратно – это сеть Tor. Весь трафик, всех приложений и процессов будет идти через Tor.

*Timestamp — это последовательность символов или закодированной информации, показывающей, когда произошло определённое событие. Обычно показывает дату и время (иногда с точностью до долей секунд).

Главный компонент для построения анонимного/защищенного соединения – это шлюз, который можно использовать через любой дистрибутив в VirtualBox и получить почти такой же уровень защиты от отслеживания, но делать этого не стоит, безопасность будет не максимальной.

Хорошие плюсы системы — реализация разных связок Tor + VPN. Можно настроить систему так, что сначала весь трафик идет через VPN, после через Tor и снова через VPN. Разные связки дают хорошую анонимность/безопасность.

Whonix — это система с возможностью модификации и детальной настройкой, что иногда нельзя сделать в Tails. В данной ОС присутствует множество программ и настроек позволяющих построить систему анонимности/безопасности, убирать следы использования файлов, использовать мессенджеры, работать с разными типами файлов и т.д.

Whonix определенно хорошая система для анонимного/защищенного доступа к сети, но использовать ее на постоянно основе будет довольно проблематично. Так как Whonix построена на виртуализации — это влечет некоторые трудности.

К примеру трудности с работой внешних носителей. Если необходимо подключить флешку — то сначала она пройдет через основную ОС, к примеру Windows, после пройдет через VirtualBox и дойдет к Whonix системе, а это уже не безопасно.

Прийдется быть прикованным к устройству на котором установлена система Whonix, нельзя просто вставить флешку и получить доступ в любой момент, как в случае с Tails.

- высокая степень анонимности/безопасности

- большое количество софта для работы

- возможность детальной настройки

- не портативна (привязанность к устройству)

- требует хорошее железо (процессор, видеокарта и оперативная память не ниже среднего)

- привязанность к VirtualBox, что означает большие риски в случае взлома ОС на которой установлен VirtualBox

- не оперативна, требует больше времени для доступа к сети по сравнению с другими ОС (необходимо запустить VirtualBox, Whonix-Gateway, Whonix-Workstation)

Whonix должна использоваться только в крайних случаях. Акцент на ней сделан потому, что это гибкая система, она входит в ТОП самых безопасных систем хоть и со своими минусами, но обойти ее стороной будет крайне не верно.

Linux Kodachi — это операционная система, которая базируется на Debian, предоставляет надежную, контр криминалистическую анонимную/безопасную операционную систему, учитывающую все особенности и тонкости процесса анонимности и безопасности.

Задача Kodachi — обеспечение максимально анонимного и безопасного доступа к сети и защита самой системы. В Kodachi весь трафик принудительно проходит через VPN, затем через сеть Tor с DNS шифрованием. (VPN уже преднастроен и к тому же он бесплатный).

Kodachi позиционируется как anti-forensic-разработка, затрудняющая криминалистический анализ накопителей и оперативной памяти. Kodachi более продумана чем Tails.

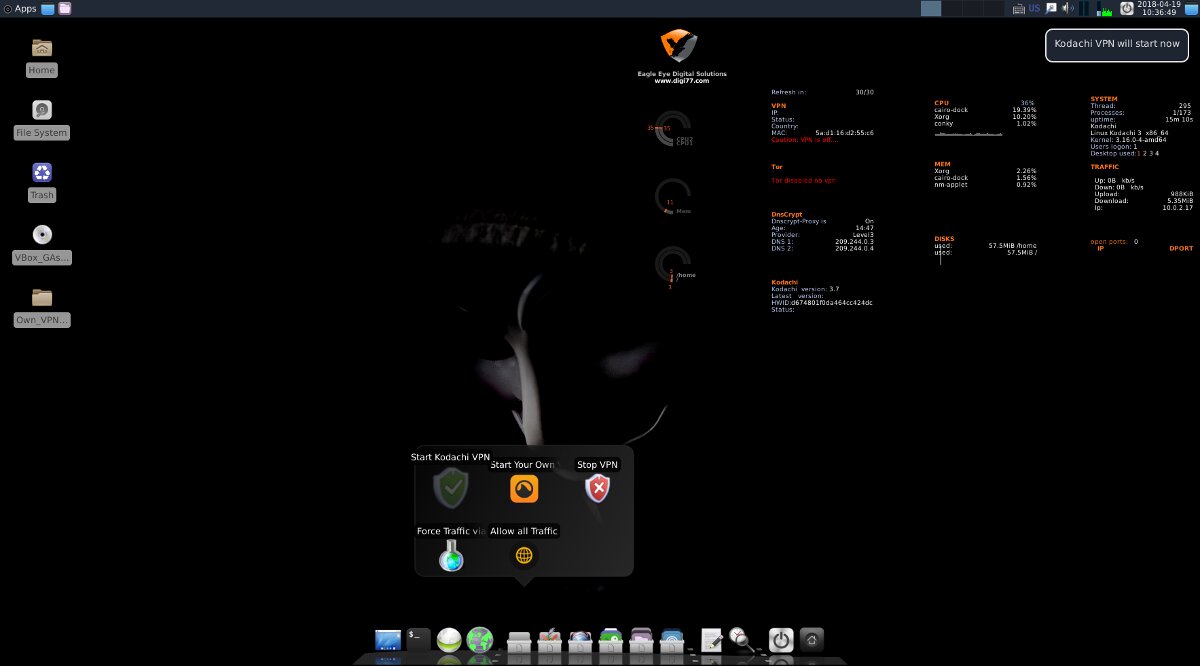

В качестве среды рабочего стола для Kodachi была выбрана XFCE, дизайн системы сильно схож на MacOS. Необходимые параметры нагрузки на систему, состояния сетей и т.д. выводятся в режиме реального времени и отображаются прямо на рабочем столе, что в первую очередь позволяет мониторить используемые ресурсы системы и отслеживать работу сети Tor и VPN.

В Kodachi интегрирована поддержка DNScrypt — это протокол и одноименная утилита, шифрующая запросы к серверам *OpenDNS методами эллиптической криптографии. Она устраняет целый ряд типичных проблем, вроде *DNS Leak и оставления следов работы в сети на серверах провайдера.

*OpenDNS — интернет-служба, предоставляющая общедоступные DNS-серверы. Имеет платный и бесплатный режим, может исправлять опечатки в набираемых адресах, фильтровать фишинговые сайты в случае набора неправильных запросов, может предлагать страницу с поиском и рекламой.

*DNS Leak — это утечка IP ближайшего к системе DNS-сервера, которая может происходить при резолвинге. DNS-запросы могут идти в обход Proxy/VPN/TOR-подключения, то есть напрямую к DNS-серверу интернет-провайдера, что приведет к раскрытию реального местонахождения. Утечка DNS может происходить через браузер или дополнения в нем (Flash, Java, WebRTC, Silverlight).

Если потребуется крыть IP-адрес в Р2Р-сетях можно использовать «PeerGuardian», если необходимо поработать с подозрительными процессами, то их можно легко изолировать при помощи встроенной песочницы «Firejail». Приятной опцией в данной ОС является возможность быстро изменять выходные узлы с опцией выбора конкретной страны используя «Multi Tor».

К тому же в Kodachi есть собственный браузер основанный на Tor Browser, в который встроили наилучшее и вырезали проблемные модули.

В общем говоря, Kodachi идеальный инструмент почти для всего. Сразу из коробки Мы получаем огромное количество программ для безопасного/анонимного доступа к сети, связи по зашифрованным каналам через разные программы, софт для заметания следов, тотального шифрования всего потенциально шифруемого и т.д. (Это только малая часть преимуществ Kodachi)

Kodachi сильно сбалансированная система, это мощный инструмент для постройки системы анонимности и безопасности во всех пониманиях. Эту ОС лучше всего использовать в связке с зашифрованными носителями на которых будет храниться информация с высшим приоритетом конфиденциальности.

Именно Kodachi является лучшей системой на данный момент, она позволяет решать любые задачи.

- быстрый старт (то есть быстрый доступ к сети как у Tails)

- большое количество предустановленных программ

- сильная система анонимности/безопасноти

- не сильно требовательна к железу

Есть еще неплохие ОС такие как Subgraph и Qubes.

Qubes OS использует интересный принцип запуска приложения, каждое из них запускается в отдельной виртуальной машине, разделенных на классы в зависимости от уровня важности для ОС. Браузер запускается в одной виртуалке, мессенджер – в другой машине, а для пользователя обе программы будто запущены на одном рабочем пространстве. Изолирование приложение означает, что если будет загружено вредоносное ПО на рабочий компьютер, то личные файлы не будут скомпрометированы. Но Qubes OS работает только после установки на внутренний накопитель, Live-режима у нее нет.

Ключевая идея Subgraph OS — запуск пользовательских приложений в изолированных песочницах. Для этого задействована подсистема «Oz», состоящая из демона(системного сервиса), получающего запросы на создание sandbox’ов, X-сервера Xpra и набора специальных утилит.

Subgraph OS слишком сырая система, поэтому для загрузки доступна только alpha-версия.

Subgraph и Qubes неплохие, но не на столько, что бы их ставить в лидеры. Subgraph OS слишком сырая, Qubes слишком заморочливая в плане настройки.

Итого, победителем становится Kodachi!

Отличная сбалансированная система с большим функционалом, всем необходимым софтом для решения любых задач, довольно гибка в настройке + из коробки преднастроен бесплатный VPN.

Длительная и полная анонимность практически недостижима на практике. Более того, настойчивые попытки ее добиться гарантированно привлекут к тебе внимание. Подробнее см. проект XKeyscore. О нем и его наследии в NSA и GCHQ можно почитать на onion-ресурсах.

Составляющие приватности

Опытный хакер-линуксоид самостоятельно сделает операционку под свои нужды, нафарширует ее любимыми инструментами и зашифрует каждый бит. Однако это займет уйму времени, а потому данный способ подходит лишь самым красноглазым. Для всех остальных есть готовые варианты, в которых уже продуманы тысячи мелочей, собраны и настроены проверенные средства защиты приватности.

При внешнем разнообразии эти дистрибутивы имеют много общих черт, поскольку сохранение тайны личной жизни построено на одинаковых подходах. Обеспечение приватности состоит из следующих этапов, которые решаются на локальном и сетевом уровне:

- гарантированное удаление следов работы и любых уникальных (а значит — потенциально компрометирующих) данных, использованных во время сеанса;

- шифрование тех данных, которые нужно сохранить (например, электронные кошельки, документы, аудиовидеозаписи, прочие личные файлы и конфиги);

- сокрытие самого факта хранения зашифрованных данных (методами стеганографии и их маскировкой среди более заметных криптоконтейнеров, заведомо не содержащих ценной информации);

- изоляция приложений и выделение некоторых сервисов в отдельные виртуальные машины (sandbox, Xen, VirtualBox и другие средства виртуализации) для снижения вероятности деанонимизации при заражении трояном;

- патчи ядра для усиленного контроля за взаимодействием процессов и сведения к минимуму риска деанонимизации через эксплоиты;

- средства экстренного завершения работы ОС с быстрым удалением наиболее компрометирующих данных на случай угрозы физического изъятия загрузочного накопителя;

- ранняя подмена MAC-адреса сетевых устройств (обычно она происходит еще на этапе загрузки);

- предотвращение раскрытия IP-адреса (контроль состояния VPN, anti DNS leak, фильтрация скриптов, использование цепочки прокси-серверов с высокой анонимностью, проксирование трафика всех приложений через Tor и т. п.);

- реализация анонимных каналов связи (чаты, почта, обмен файлами);

- обход региональных блокировок (автоматическая настройка использования публичных DNS-серверов, бесплатных VPN, быстрых прокси, Tor, I2P, Freenet).

Разумеется, каждый конкретный дистрибутив имеет свои ограничения и не предоставляет все перечисленные выше инструменты в одной сборке, но это и не требуется на практике. Многие пункты в данном списке дублируют функциональность друг друга либо вовсе взаимоисключающи.

Мы не будем рассуждать о человеческом факторе, который сводит на нет надежность любой системы. Ограничимся техническими аспектами и просто напомним, что не существует средств, полностью запрещающих людям совершать ошибки.

Kodachi

В прошлом выпуске мы разбирали дистрибутивы для форензики, а Kodachi позиционируется как anti-forensic-разработка, затрудняющая криминалистический анализ твоих накопителей и оперативной памяти. Технически это еще один форк Debian, ориентированный на приватность. В чем-то он даже более продуман, чем популярный Tails.

Последняя стабильная версия Kodachi 3.7 была написана в январе прошлого года. Операционка родом из Омана (где с интернет-цензурой знакомы не понаслышке), что добавляет ей колорита.

В качестве среды рабочего стола для Kodachi была выбрана Xfce, а общий интерфейс операционки стилизован под macOS. Статус подключения к Tor и VPN, а также большинство текущих параметров загрузки системы выводятся в режиме реального времени и отображаются прямо на рабочем столе.

Графический интерфейс Kodachi

Среди ключевых особенностей Kodachi — принудительное туннелирование трафика через Tor и VPN, причем бесплатный VPN уже настроен.

Запуск Kodachi VPN

Плюс в Kodachi интегрирована поддержка DNScrypt — это протокол и одноименная утилита, шифрующая запросы к серверам OpenDNS методами эллиптической криптографии. Она устраняет целый ряд типичных проблем, вроде DNS leak и оставления следов работы в сети на серверах провайдера.

Kodachi DNS tools

Другое отличие Kodachi — интегрированный Multi Tor для быстрой смены выходных узлов с выбором определенной страны и PeerGuardian для сокрытия своего IP-адреса в Р2Р-сетях (а также блокировки сетевых узлов из длинного черного списка).

Помимо PeerGuardian, в качестве брандмауэра используется Uncomplicated Firewall (uwf) с графической оболочкой guwf .

Приложения в Kodachi легко изолировать при помощи встроенной песочницы Firejail (о ней мы уже рассказывали). Особенно рекомендуется делать это для браузера, почты и мессенджера.

Firejail sandbox

Операционка плотно нафарширована средствами криптографии (TrueCrypt, VeraCrypt, KeePass, GnuPG, Enigmail, Seahorse, GNU Privacy Guard Assistant) и заметания следов (BleachBit, Nepomuk Cleaner, Nautilus-wipe).

Набор предустановленных утилит

Встроенные системные приложения

В Kodachi реализована защита от атаки методом холодной перезагрузки. Во время cold boot attack можно частично восстановить данные, недавно (секунды назад) хранившиеся в оперативной памяти. Чтобы этого избежать, Kodachi затирает оперативную память случайными данными при выключении компьютера.

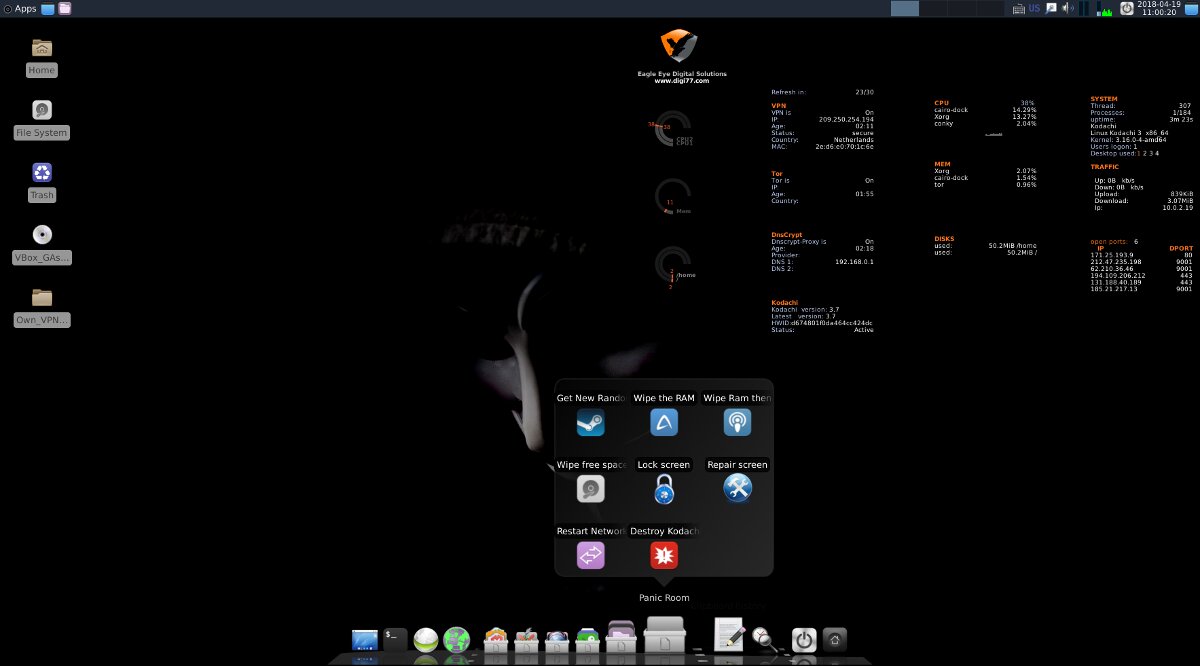

Инструменты быстрого реагирования собраны в разделе Panic room . В нем есть программы затирания данных на диске и в оперативной памяти, перезапуска сетевых подключений, блокировки экрана (xtrlock) и даже команда полного уничтожения операционки.

Набор параноика

Kodachi работает с USB-Flash как типичный Live-дистрибутив (чтобы не оставлять следов на локальном компьютере), но при желании ты можешь запустить ее в виртуалке (если доверяешь основной ОС). В любом случае по умолчанию ты логинишься как пользователь с именем kodachi и паролем r@@t00 . Чтобы использовать sudo, введи username root и такой же пароль r@@t00 .

MOFO Linux

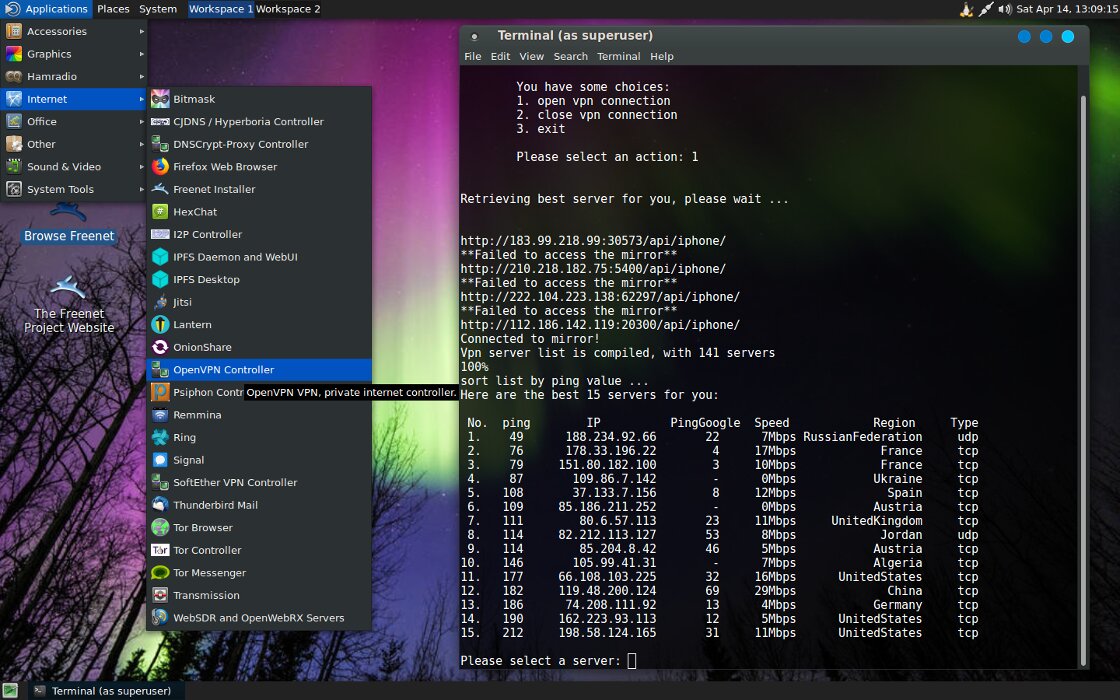

Настройка OpenVPN

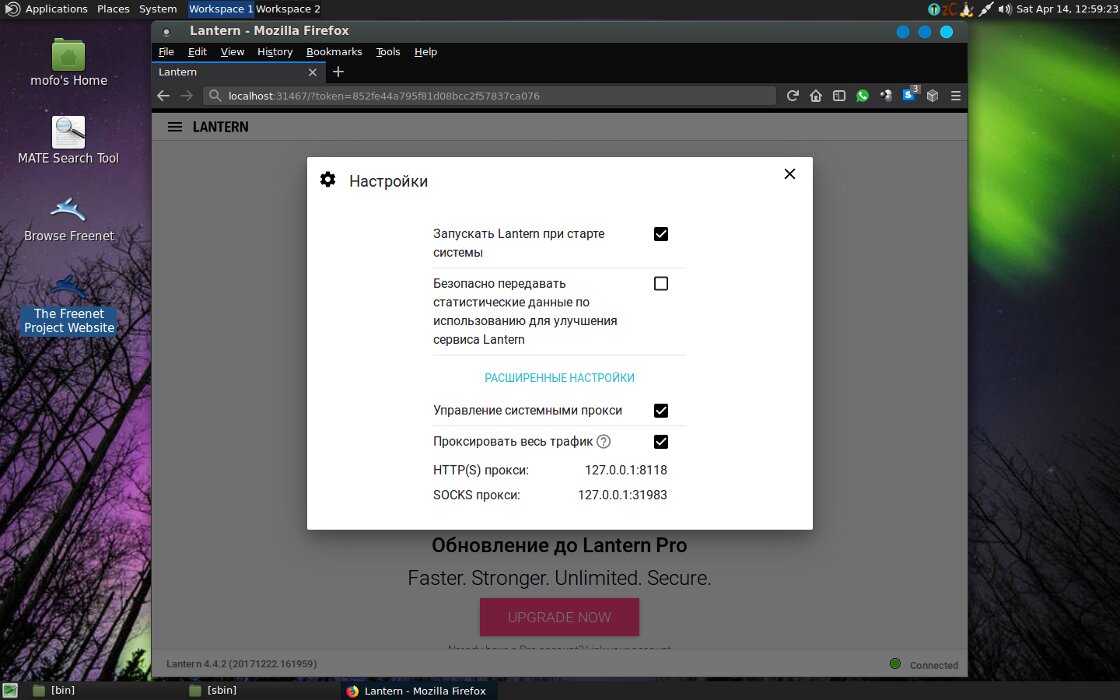

Помимо Tor и VPN, MOFO поддерживает I2P плюс Lantern и Psiphon, как шустрые прокси. Правда, сейчас Psiphon глючит, а у Lantern без ограничения скорости на бесплатном тарифе доступно только 500 Мбайт в месяц, но всегда можно купить платный аккаунт.

Lantern в MOFO

Прямо из графического меню в пару кликов устанавливается клиент Freenet — одноранговой анонимной сети с распределенным хранением зашифрованных данных. В ней есть свои сайты и форумы, которые практически невозможно цензурировать.

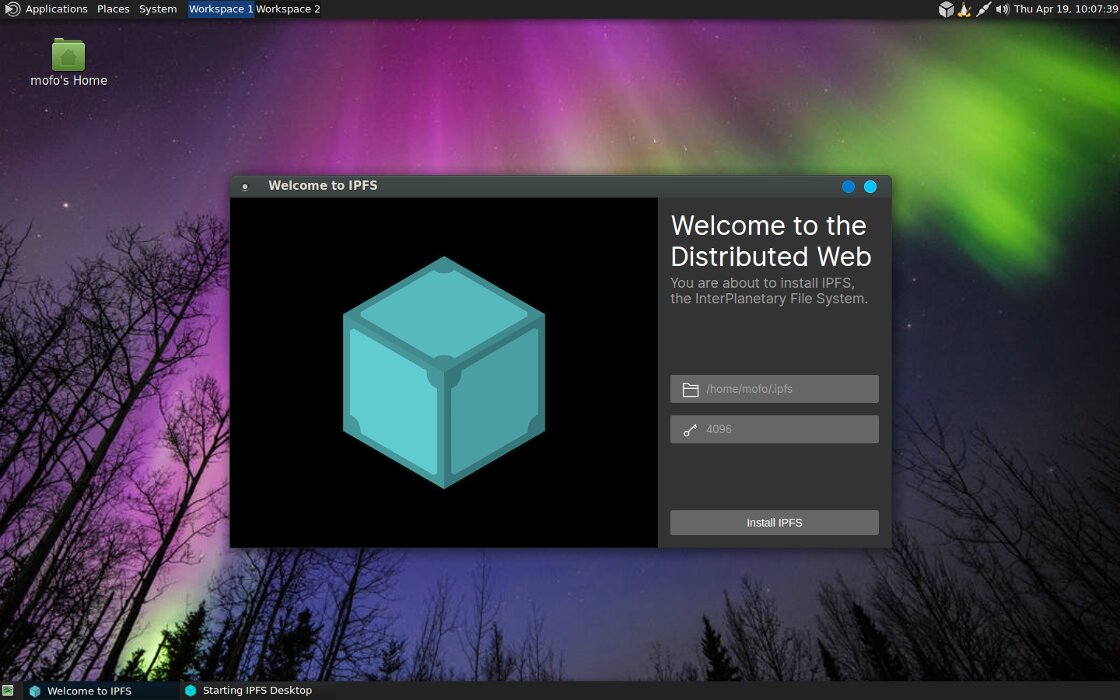

В MOFO добавлена ссылка на установку пакета поддержки распределенной файловой системы IPFS (Interplanetary File System), созданной на основе технологий P2P. Благодаря IPFS можно расшаривать локальные файлы и создавать сайты, которые не исчезнут из-за блокировок (об IPFS мы тоже уже писали). MOFO также поддерживает сетевой протокол Cjdns. С его помощью можно создать виртуальную IPv6-сеть с шифрованием трафика.

Установка IPFS

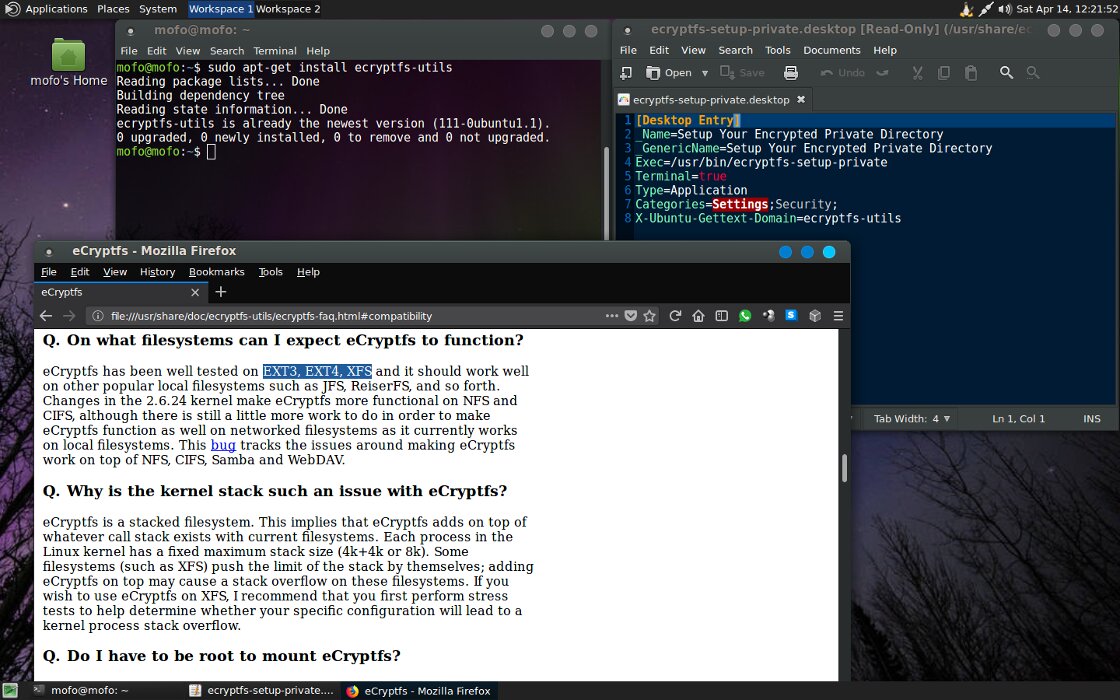

Криптографическую защиту личных данных в MOFO обеспечивает eCryptfs — многоуровневая файловая система с шифрованием на лету. Она работает поверх существующей ФС (ext3, ext4 или XFS) и не требует создания специального раздела.

Включаем шифрование

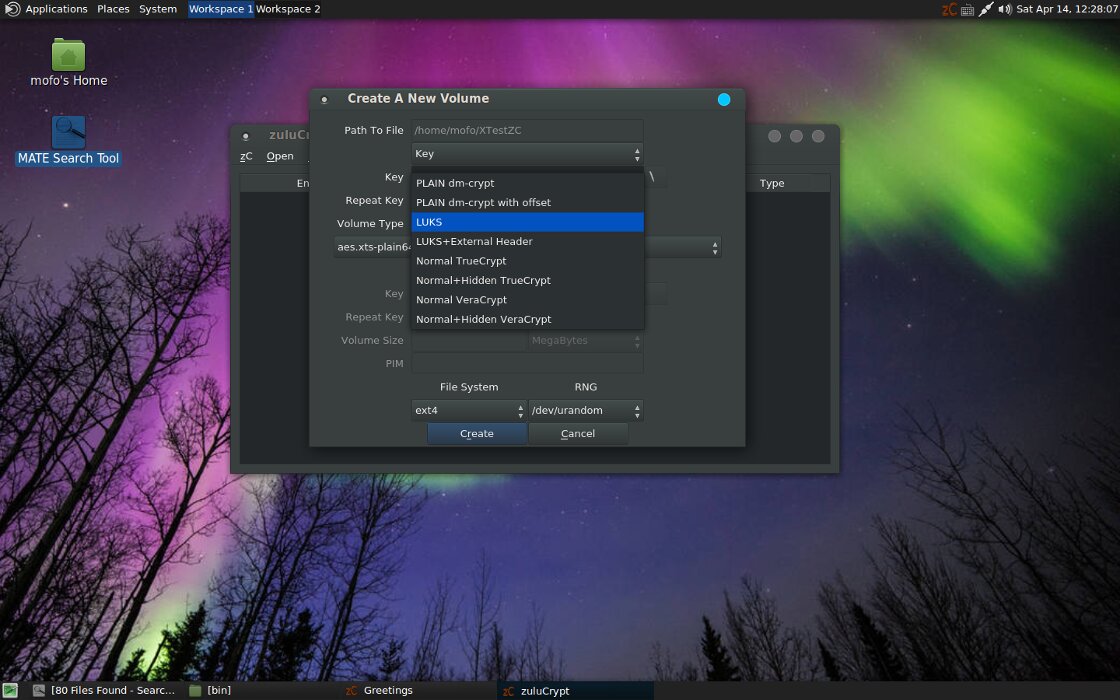

Дополнительно в MOFO предустановлена утилита ZuluCrypt с поддержкой формата криптоконтейнеров TrueCrypt и VeraCrypt.

ZuluCrypt — варианты зашифрованных томов

На момент тестирования была доступна версия mofolinux-6.0 от 18 февраля 2018 года. По умолчанию пароль администратора не задан.

Продолжение доступно только участникам

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Операционная система «из коробки» включает все необходимое для работы с текстом, таблицами, изображениями, аудио и видео, подключения к интернету и безопасной переписки. Перед включением в дистрибутив все эти программы прошли тщательную проверку разработчиками, а благодаря открытому исходному коду убедиться в этом может каждый.

Поэтому Tails отлично подходит, чтобы безопасно пользоваться чужим компьютером в коворкинге или интернет-кафе. Завершив работу, достаточно просто вынуть флешку из USB-порта. Операционная система не оставит на компьютере никаких следов.

При каждом запуске Tails возвращается к заводским настройкам. Это повышает безопасность ОС и гарантирует, что в ней не «поселятся» вредоносные программы. Однако настраивать операционную систему заново после каждого запуска неудобно.

Настройки постоянного хранилища

Если вы готовы пожертвовать частью безопасности ради удобства, то на флешке можно создать защищенное хранилище для настроек и личных файлов на базе стандартного формата шифрования LUKS. Для доступа к ним понадобится пароль.

Whonix — доступ в сеть через шлюз

Whonix исповедует другой подход к защите данных. Эта операционная система состоит из двух частей: шлюза и рабочей станции.

Выход в интернет возможен только через шлюз Whonix-Gateway. Фактически это отдельная операционная система, которая скрывает реальный IP-адрес компьютера и подключается к интернету исключительно через анонимные соединения. Она постоянно перенаправляет трафик по различным цепочкам узлов Tor.

Со шлюзом связывается второй модуль операционной системы — Whonix-Workstation. Именно с ним работает пользователь, туда устанавливаются программы и там сохраняются данные.

Части Whonix связаны защищенным каналом, поэтому, если шлюз окажется взломан, он не выдаст злоумышленникам IP-адрес компьютера

Gateway и Workstation запускаются «поверх» основной операционной системы при помощи VirtualBox. Эта программа создает виртуальные машины — программные имитации настоящих компьютеров.

Программы, запущенные на виртуальной машине, работают будто на отдельном компьютере с совсем иными характеристиками, чем тот, на котором они на самом деле запущены.

Такая архитектура обеспечивает многослойную защиту. Вредоносная программа сначала должна заразить шлюз, затем проникнуть на рабочую станцию. Там она столкнется с целым комплексом защитных мер, таких как технология AppArmor, контролирующая поведение программ, и swap-file-creator — зашифрованной виртуальной памятью.

Угроза доберется до личных данных, только если распознает, что находится в виртуальной машине и выберется из этой изолированной среды. Подавляющее большинство вирусов и вредоносных программ на это неспособны.

Настройки Whonix-Gateway сразу после установки

- основная операционная система;

- VirtualBox;

- Whonix-Gateway;

- Whonix-Workstation.

Создатели этой операционной системы сделали еще больше для безопасности пользователей. Qubes целиком состоит из изолированных виртуальных машин, которыми управляет гипервизор Xen. Он напрямую контролирует работу оперативной памяти и тактовую частоту процессора. За счет этого Xen производительнее и безопаснее VirtualBox.

Приложения здесь разделены на классы в зависимости от важности обрабатываемых данных и решаемых задач. Каждый класс приложений, в том числе и системные сервисы, запускается в отдельном «кубе» — изолированной виртуальной машине.

Это касается и сетевой подсистемы, работы с хранилищем, USB-устройствами. Qubes гораздо лучше Whonix защищена от атак на USB-контроллеры, так как они изолированы в отдельных «кубах».

С точки зрения программной архитектуры Qubes представляет собой десятки отдельных компьютеров, каждый из которых со своим защитным периметром. Это многократно усложняет взлом.

При этом для пользователя операционная система выглядит цельной. Приложения доступны на одном рабочем столе. О том, что они запущены на разных виртуальных машинах, напоминает только обрамление окон.

Цвет окна указывает на то, в какой виртуальной машине запущена программа

У каждого «куба» свой уровень безопасности и свое назначение. Один тип виртуальных машин предназначен для запуска доверенных программ, другой для серфинга в сети, третий — для работы с потенциально опасными файлами и сайтами.

Внутри Qubes могут работать другие версии Linux и даже Windows. Чтобы получить дополнительную защиту, настоящие параноики запускают внутри ОС виртуальную машину с Whonix-Gateway и выходят в интернет только через нее.

Окно управления запущенными «кубами». Здесь показан тип виртуальной машины и объем оперативной памяти, который она занимает

Qubes позволяет создавать и одноразовые «кубы». Виртуальные машины этого типа можно в пару кликов уничтожить и развернуть заново в первозданном виде. Они позволяют безопасно открывать заведомо вредоносные файлы.

Например, эта функция может защитить от похищения YouTube-канала. Многие известные блогеры теряли доступ к своим аккаунтам, получив предложение протестировать клиент новой онлайн-игры или стриминговой платформы.

Вирус в исполняемом файле передавал злоумышленникам контроль над аккаунтом Google. В одноразовом «кубе» вредонос не смог бы нанести вред пользователю.

Основной недостаток Qubes — прожорливость. Создание и поддержание виртуальных машин требует производительного процессора, большого объема оперативной памяти и быстрого SSD-диска. Чтобы комфортно пользоваться Qubes, мощность компьютера должна равняться трем-четырем обычным офисным ПК.

Сравнение Tails, Whonix и Qubes

Анонимные операционные системы можно сравнить при помощи таблицы или развернутого анализа на английском языке на сайте Whonix.

Какую из них выбрать, зависит от ваших задач и возможностей компьютера.

Whonix помогает забыть о вирусах при серфинге по диким уголкам интернета, даже если не хочется окончательно отказываться от Windows.

Для исследователей сетевой безопасности и обладателей мощных компьютеров, которые хотят обезопасить себя от всевозможных атак, лучший выбор — Qubes с Whonix в качестве одной из виртуальных машин.

Мне же больше всего нравится Tails — за мобильность и легкость использования. Флешка с этой операционной системой выручает меня в командировках и путешествиях. С ее помощью я не раз бронировал авиабилеты с незнакомых компьютеров и всегда был уверен в безопасности своего счета.

Приватность и безопасность всё больше интересуют пользователей интернета, не в последнюю очередь из-за усиленной слежки правительствами или массовым сбором данных корпорациями об этих пользователях, а также длинным списком уже известных публике взломов, при которых были похищены пользовательские данные. В то время, как в Windows и macOS есть некоторые средства защиты, и существуют такие опции, как VPN, или браузер Tor, существует множество дистрибутивов Linux с упором именно на безопасность и защиту от слежки.

Конечно, если вы знаете Linux на достаточном уровне, то вы можете так же настроить свой любимый дистрибутив, как представленные здесь, но в противном случае лучше выбрать что-то готовое. Самые безопасные дистрибутивы Linux защищают вас от кибер-угроз, от вредоносных программ и попыток вторжения хакеров.

1. Qubes OS

Один из самых безопасных дистрибутивов точно не подходит новичкам. При установке ваш диск будет зашифрован. Qubes OS использует гипервизор Xen для запуска множества виртуальных машин, разделяя ваше взаимодействие с компьютером на "личное", "работу", "интернет" и так далее во имя безопасности.

Это означает, что если вы случайно скачаете вредоносную программу на вашу рабочую машину, например, то ваши личные файлы не будут скомпрометированы. Главный рабочий стол использует разноцветные окна для отображения разных виртуальных машин, чтобы вам было удобнее различать их.

- Рискованные приложения заключены в разные виртуальные машины.

- Также использует песочницы для защиты системных компонентов.

- Может быть сложна в первоначальной настройке управлении.

2. Tails

Tails (The Amnesiac Incognito Live System) - возможно, самая известная система, ориентированная на приватность. Её можно запустить с флешки в Live-режиме, в котором она полностью загружается в оперативную память и не оставляет следов своей активности. ОС может также использоваться в постоянном режиме, где ваши настройки и файлы могут быть сохранены на зашифрованной USB-флешке.

Все соединения маршрутизируются через анонимную сеть Tor, которая скрывает ваше положение. Приложения в Tails также были тщательно подобраны для улучшения вашей приватности - например, менеджер паролей KeePassX или PaperKey, консольный инструмент для экспорта секретных ключей OpenPGP и печати их на бумаге. Эта самый безопасный дистрибутив Linux.

- Все соединения маршрутизируются через есть Tor.

- Можно работать в Live-режиме.

3. SubgraphOS

Основанная на Debian и сфокусированная на безопасности операционная система, нацеленная на более лёгкое отражения хакерских атак, даже на довольно слабых компьютерах. В SubgraphOS все опции приватности и безопасности настроены автоматически, избавляя пользователя от ручной настройки.

Ядро с набором патчей "hardened", брандмауэр приложений для блокирования доступа к сети для выбранных приложений и маршрутизация всего трафика через сеть Tor. Файловый менеджер предоставляет инструменты для удаления мета-данных из файлов и включает в себя интергированное приложение OnionShare для обмена файлами. Почтовый клиент IceDove настроен работать автоматически с Eningmail для шифрования писем.

- Система давно не обновлялась.

- В данный момент вообще не доступна для загрузки.

4. Whonix

Загрузка Live-образа операционной системы - это неудобно, так как вам надо перезагрузить машину, а установка ОС на диск - это риск быть скомпрометировать свои данные. Whonix предлагает элегантный компромисс, будучи спроектированным, как виртуальная машина для бесплатной программы VirtualBox (поддерживаются и другие варианты виртуализации). Whonix разделён на две части. Первая - "шлюз" - переправляет весь трафик через сеть Tor для второй части - "рабочей станции".

Это сильно уменьшает шанс утечки DNS, которая может быть использована для отслеживания сайтов, которые вы посещаете. Whonix совместим со всеми операционными системами, на которых можно запустить виртуальную машину, поддерживаемую Whonix. Виртуальные машины немного медленнее реальной системы, в некоторых моментах - незначительно, в некоторых есть значительное падение производительности, как в операциях ввода-вывода или обработке графики.

- Соединения всё также маршрутизируются через сеть Tor.

- Виртуальная машина добавляет дополнительный слой безопасности.

- Скорость работы виртуальной машины не столь быстра, как у реальной.

5. Discreete Linux

Основанная на ОС Debian, специализирующаяся на защите данных от хакерских атак и троянов. Дружелюбна к пользователю и разработана для использования людьми без углублённых знаний о компьютерах, но с серьёзными требованиями к безопасности ОС.

Главная особенность Discreete - это изолированное, локальное рабочее окружение, которое не доступно для шпионского ПО, так что чувствительные данные могут быть обработаны, зашифрованы, сохранены и защищены от вредоносных программ и хакерских атак. В дистрибутиве полностью отключена сеть и отсутствует возможность установки на жёсткий диск.

- Нет сети.

- Не обновляется с 2016 года, может не работать с новым железом.

6. IpderiaOS

IpderiaOS - ориентированная на приватность ОС на основе Fedora Linux, которая может работать в live-режиме или быть установлена на ваш диск. Также, как и Tails маршрутизирует все соединения через сеть Tor для анонимности, Ipderia шлёт весь трафик через сеть I2P. Это называется "Garlic Routing" - чесночная маршрутизация - это процесс, где I2P устанавливает однонаправленные зашифрованные туннели для защиты ваших данных.

В теории это намного безопаснее, чем "луковая маршрутизация" в Tor, которая отправляет данные через установленные "цепи", что подвергает эти данные опасности рассекречивания. Дистрибутив включает в себя анонимный почтовый клиент, torrent-клиент и доступ к eepsites (специальные домены с расширением .i2p).

В отличие от Tor, I2P не работает, как шлюз в обычный интернет, поэтому Ipderia не может безопасно соединяться с обычными веб-сайтами. Преимущество доступа к eepsites в том, что ваше соединение не возможно отследить. I2P разработана специально для "скрытых" сервисов и соединений.

- Малый риск рассекретить ваш реальный IP онлайн.

- Проект скорее мёртв, чем жив, не обновляется с 2013 года.

- Нет лёгкого способа получить доступ к обычным веб-сайтам.

7. Heads OS

Также, как и Tails, использует сеть Тor для анонимизации трафика, но основан на Devuan - буквально Debian без системы инициализации systemd. Из ядра удалена возможность использовать бинарные драйверы или закрытые прошивки для открытых драйверов.

8. Linux Kodachi

Kodachi основан на Debian GNU/Linux и включает в себя современное окружение рабочего стола GNOME. Это безопасная, анонимная ОС, противодействующая форензике (поиску каких-либо криминальных улик на компьютере - метаданных, например), включает в себя многие программы и настройки, необходимые тому, кто озабочен своей приватностью и безопасностью. ОС также работает в Live-режиме, с работающими сервисами VPN, Tor и DNScrypt. В Live-режиме ОС не оставляет следов своей работы после выключения.

9. TENS

Trusted End Node Security - ОС на LiveCD с целью позволить пользователям работать на компьютере без риска раскрыть свои логины/пароли и личные данные для вредоносного ПО, кейлоггеров и других болячек интернет-эры. В нём есть минимальный набор приложений и утилит, таких, как веб-браузер Firefox, или помощник по шифрованию/расшифрованию ваших персональных файлов. LiveCD создан департаментом обороны Соединённых Штатов Америки и является частью инициативы защиты программного обеспечения этой организации.

10. JonDo

Ещё один LiveCD-дистрибутив, специализирующийся на анонимизации вашего пребывания в интернете. Как и Tails, JonDo использует сеть Tor. Всё ПО настроено для анонимности, включая JonDoBrowser (основанный на Tor Browser), JonDo Ip Changer для построения цепей прокси-серверов и чат-клиент pidgin. Некоторые особенности дистрибутива доступны только в платной версии, например дополнительная настройка цепей прокси, опций анонимизации.

- Давно не обновлялся.

- Платные дополнения.

- JonDoFox немного более гибок, чем Tor Browser.

Заключение

Наша статься самые безопасные Linux дистрибутивы подошла к завершению. Когда дело доходит до безопасности и приватности, лучше перестраховаться сначала, чем жалеть об этом после. Каждый день появляются новые эксплоиты, способы взлома, вредоносное ПО.

Существует множество хакеров, желающих увести ваши личные данные - от посещаемых веб-сайтов до данных кредитных карт. А если вы журналист - то за вами ещё и может следить ваше любимое государство. Самый простой выбор здесь - это популярный Tails, но, возможно, что-то из предоставленного списка вам подойдёт больше.

Читайте также: