Serial over lan что это

Обновлено: 04.07.2024

Чтобы удаленно управлять состоянием серверной платформы, системные администраторы и инженеры пользуются технологией IPMI, которая значительно упрощает им жизнь. Теперь не надо каждый раз бежать к серверу, чтобы нажать на кнопку перезагрузки ― своевременно реагировать на критические неполадки можно сидя дома в уютном кресле. В этой статье рассмотрим основные компоненты IPMI и детали работы технологии.

Что такое IPMI

Аббревиатура IPMI расшифровывается как Intelligent Platform Management Interface (интеллектуальный интерфейс управления платформой). Через IPMI можно удаленно подключиться к серверу и управлять его работой:

- Проводить мониторинг физического состояния оборудования, например, проверять температуру отдельных составляющих системы, уровни напряжения, скорость вращения вентиляторов

- Восстанавливать работоспособность сервера в автоматическом или ручном режиме (удаленная перезагрузка системы, включение/выключение питания, загрузка ISO-образов и обновление программного обеспечения)

- Управлять периферийными устройствами

- Вести журнал событий

- Хранить информацию об используемом оборудовании

Допустим, инженер перенастраивает сеть на сервере, допускает ошибку в конфигурации и теряет доступ по SSH. Как теперь «достучаться» до сервера? Можно подключиться по IPMI и поменять настройки.

IPMI хорош тем, что перечисленные выше функции доступны вне зависимости от работы процессора, BIOS или операционной системы (ОС) управляемой платформы. Например, можно удаленно перезагрузить сервер, если зависла ОС, или поискать причину выхода из строя CPU в журнале системных событий. Управлять можно даже выключенным сервером ― достаточно того, что сервер подключен к электрической сети.

После того как сервер смонтировали и подключили к сети, инженеры Selectel настраивают BIOS и IPMI. Дальше можно выйти из шумной серверной и продолжить настраивать оборудование удаленно. Как только первоначальная настройка закончена, клиенты Selectel могут управлять работой выделенных серверов и серверов произвольной конфигурации через IPMI.

Историческая справка

Первую версию спецификации IPMI v1.0 разработали совместно компании Intel, Dell, NEC и Hewlett-Packard в 1998 году. На практике обнаружились уязвимости и недостатки, которые исправили в последующих версиях IPMI v1.5 и v2.0.

Спецификация IPMI стандартизирует интерфейс общения, а не конкретную реализацию в «железе», поэтому IPMI не требует использования специальных запатентованных устройств и определенных микроконтроллеров. Производители, придерживаясь спецификаций, разрабатывают собственное оборудование IPMI, встроенное в серверные платформы:

| Производитель | Технология на основе IPMI |

|---|---|

| DELL | iDRAC (Integrated Dell Remote Access Card) |

| HP | iLO (Integrated Lights-Out) |

| Supermicro | SIM (Supermicro Intelligent Management) |

| Lenovo | IMM (Integrated Management Module) |

| IBM | IMM (Integrated Management Module) |

| Cisco | Cisco IMC (Integrated Management Controller) |

Компании устанавливают свои цены на предоставляемую технологию. Если стоимость реализации IPMI увеличивается, цена аренды сервера растет, так как напрямую зависит от стоимости расходников.

Решения производителей отличаются между собой:

- Наглядностью информации о состоянии оборудования

- Уникальным набором приложений для восстановления работоспособности сервера, если отказали какие-либо комплектующие

- Возможностью собирать статистику по всем комплектующим сервера, в том числе подключенным через карты расширения PCI, NVM и т.д.

- Использование технологии не только в серверном оборудовании, но и с обычными компьютерами через платы расширения PCI-Express

На деле для комфортной работы с удаленной консолью и своевременного оповещения о проблемах достаточно базового функционала IPMI.

Хотя производители предоставляют измененный и доработанный IPMI, реализация его архитектуры остается схожей. Разберемся, из чего состоит технология, опираясь на официальную спецификацию компании Intel.

Базовые компоненты любого IPMI

Контроллеры управления

В центре архитектуры — «мозг» IPMI, микроконтроллер BMC (Baseboard Management Controller). Через него как раз и происходит удаленное управление сервером. По сути, BMC ― это отдельный компьютер со своим программным обеспечением и сетевым интерфейсом, который распаивают на материнской плате или подключают как плату расширения по шине PCI management bus.

BMC питается от дежурного напряжения материнской платы, то есть работает всегда, вне зависимости от состояния сервера.

К BMC можно подключить дополнительные контроллеры управления (Management Controllers, MCs), чтобы расширить возможности базового управления. Например, в то время как основная система управляется функциями BMC, MCs подключаются для мониторинга различных подсистем: резервных источников питания, RAID-накопителей, периферийных устройств.

MCs поставляются самостоятельными платами, отдельными от центрального BMC, поэтому их также называют Satellite Controllers. Дополнительных контроллеров может быть несколько, а вот центральный BMC — один.

К BMC контроллеры подключаются через интерфейс IPMB (Intelligent Platform Management Bus ― шина интеллектуального управления платформой). IPMB ― это шина на основе I2C (Inter-Integrated Circuit), по которой BMC перенаправляет команды управления к различным частям архитектуры:

- Общается с дополнительными контроллерами (MCs)

- Считывает данные сенсоров (Sensors)

- Обращается к энергонезависимому хранилищу (Non-Volatile Storage)

Архитектура IPMI реализована так, что удаленный администратор не имеет прямого доступа к компонентам системы. Например, чтобы получить данные с сенсоров, удаленный администратор посылает команду на BMC, а BMC в свою очередь обращается к сенсорам.

Кроме передачи команд на BMC можно настроить автоматическое выполнение действий контроллером с помощью следующих механизмов:

Энергонезависимое хранилище

Энергонезависимое хранилище остается доступным даже при сбое CPU сервера, например, через локальную сеть; состоит из трех областей:

- System Event Log (SEL) ― журнал системных событий

- Sensor Data Record (SDR) Repository ― репозиторий, хранящий данные о сенсорах

- Field Replaceable Units (FRUs) Info ― инвентарная информация о модулях системы

К реализации SEL есть обязательные требования:

- SEL хранит в памяти не меньше 16 событий

- К информации, хранящейся в SEL, можно получить доступ вне зависимости от доступа к BMC и состояния управляемой платформы

Команды IPMI допускают чтение и удаление SEL. Поскольку память SEL ограничена, периодически журнал надо проверять и очищать, чтобы записывались новые события. В настройках BMC можно сконфигурировать автоочистку SEL. Автоочистка на различных платформах происходит по-разному — стирая старые записи, чтобы заполнить новые, или очищая всю историю.

Записи SDR — это данные о типах и количестве сенсоров, их возможности генерировать события, типы показаний. SDR также содержат записи о количестве и типах устройств, подключенных к IPMB. Записи SDR хранятся в области памяти, которая называется SDR Repository (Sensor Data Records Repository).

Записи FRU содержат информацию о серийных номерах и моделях деталей различных модулей системы — процессора, платы памяти, платы ввода-вывода, контроллерах управления.

Информация FRU может предоставляться через MC (командами IPMI) либо через доступ к чипам энергонезависимой памяти SEEPROM (Serial Electrically Erasable Programmable Read Only Memory), подключенным по шине Private Management Bus. По этой шине контроллеры общаются через низкоуровневые I2C-команды с устройствами, которые не поддерживают IPMI-команды.

Практическое применение

Допустим, клиент жалуется на зависания сервера, но в логах операционной системы всё в порядке. Смотрим SEL ― видим ошибки по одной из планок оперативной памяти с указанием информации о слоте, в котором она находится. Меняем ― сервер начинает работать как часы.

Выше мы разобрали основные модули архитектуры IPMI. Теперь обратимся к структуре передаваемых команд и посмотрим, по каким интерфейсам происходит удаленное подключение.

Структура IPMI-команд

Кроме того, в ответе всегда передается Completion Code, который сообщает результат выполнения команды. Если в ходе выполнения запроса произошла ошибка, будет отправлен ненулевой код, соответствующий событию.

- BMC ― MCs, Sensors, Storage (IPMB)

- BMC ― управляемая платформа (System Interface)

- BMC ― удаленный администратор (LAN, Serial Interface)

В этой модели BMC можно воспринимать как коммутатор, который связывает между собой интерфейсы системы (в терминологии спецификации ― Bridging):

- Serial ↔ IPMB

- Serial ↔ System Interface

- LAN ↔ IPMB

- LAN ↔ System Interface

- Serial ↔ PCI Management Bus

- LAN ↔ PCI Management Bus

- Другие комбинации, в том числе Serial ↔ LAN

При доставке через разные интерфейсы архитектуры базовый набор полей дополняется номерами каналов и фреймами. Например, протокол IPMB добавляет адресные поля и поля для проверки целостности передаваемых данных, а LAN инкапсулирует команды IPMI в UDP/IP пакеты.

Интерфейсы удаленного доступа

В начальной версии IPMI удаленная консоль подключалась к модулю BMC через последовательный интерфейс (Serial Interface). Спецификация IPMI v2.0 базируется на использовании сетевого интерфейса (LAN Interface).

Последовательный интерфейс для подключения удаленной консоли к BMC уже не используется, однако он нужен для реализации двух функций:

- Serial Port Sharing

- Serial-over-LAN (SoL)

Serial Port Sharing ― это возможность использовать общий последовательный коннектор между последовательными контроллерами BMC и управляемой системы. Обычно Serial Port Sharing используется для реализации BIOS Console Redirection, то есть перенаправления BIOS-консоли на модуль BMC.

Serial-over-LAN нужен для взаимодействия с компонентами системы, которые понимают только последовательный интерфейс общения. Еще можно из консоли сервера посылать команды напрямую к устройствам сервера (чипам, картам, дискам и так далее). SoL реализован так, чтобы работать совместно с функцией Serial Port Sharing.

Сеанс и аутентификация

- Удаленная консоль запрашивает данные по аутентификации у BMC

- BMC посылает ответ о поддерживаемых типах аутентификации (none, password, алгоритмы MD2 и MD5 и т.д.)

- Удаленная консоль посылает команду о выбранном типе аутентификации и отправляет логин пользователя

- Если пользователь имеет привилегии доступа к каналу, BMC посылает ответ, содержащий ID сеанса. Благодаря назначению ID, несколько сеансов могут работать одновременно на одном канале (согласно требованиям спецификации ― не менее четырех одновременных сессий)

- Удаленная консоль посылает запрос активации сеанса. Запрос содержит ID сеанса и аутентификационную информацию (имя пользователя, пароль, ключи ― зависит от выбранного типа аутентификации)

- BMC верифицирует информацию о пользователе, утверждает ID сеанса и посылает ответ об активации

Сеансы автоматически прерываются, если в течение заданного интервала не выполняется никаких действий или если соединение разорвано.

Доступ к BMC можно заблокировать, отправив одновременно множество запросов об активации сеанса, тогда все ресурсы будут использоваться для отслеживания сессий, требующих активации. Чтобы предотвратить возможную атаку, в реализации BMC рекомендуется применять алгоритм LRU (Last Recently Used). Алгоритм утверждает ID сеанса для наиболее раннего запроса активации сеанса. Например, удаленная консоль запускается через браузер в noVNC-сессии. Если открыть несколько вкладок с запущенными сессиями, текстовый ввод будет доступен в наиболее ранней открытой вкладке.

Когда IPMI становится недоступен

IPMI помогает восстановить работоспособность сервера при его сбое. Однако может случиться так, что становится недоступна система удаленного управления. Сбои в работе IPMI можно разделить на четыре категории:

- На уровне сети. «Битые» порты, нерабочее оборудование, дефект кабеля, плохо обжатая витая пара

- На уровне ПО. Баг системы, зависание модуля BMC, необходимость обновить прошивку модуля

- На уровне «железа». Перегрев, выход из строя критичных комплектующих (память, процессор), дефекты архитектуры системы

- На уровне питания. Отключение питания BMC или проблемы с блоком питания сервера

Перечисленные факторы влияют как на работу IPMI, так и на сам сервер. Модуль BMC ― это независимый от сервера чип, и отказ данного микроконтроллера говорит об отказе сервера в 90% случаев.

IPMI на практике

Управлять сервером по IPMI можно через веб-браузер, утилиты, предоставляемые производителями, и утилиты с открытым исходным кодом.

Веб-интерфейс у каждой реализации IPMI свой, но принцип доступа остается одинаковым:

- Ввести в адресную строку IP-адрес порта BMC

- Ввести логин и пароль. Иногда эта информация указана непосредственно на оборудовании

В Selectel мы работаем с IPMI-модулями компаний Intel, Asus и Supermicro. В качестве примера посмотрим на веб-интерфейс Supermicro:

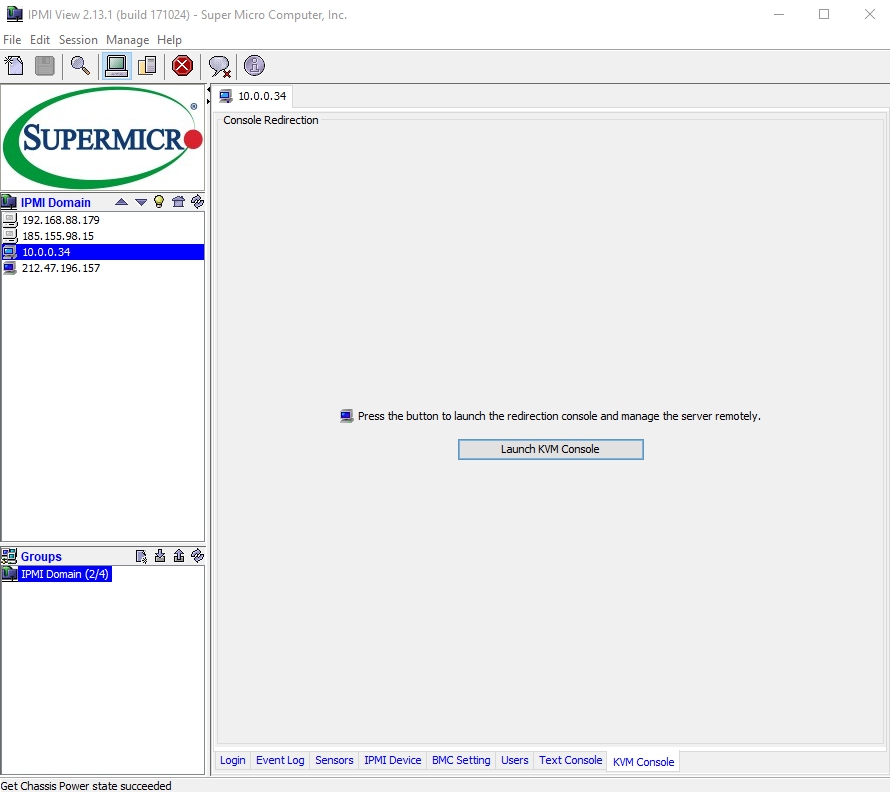

Возможности веб-интерфейса также реализованы в графической утилите Supermicro IPMIView:

Чтобы управлять оборудованием через Linux-консоль, устанавливается соответствующая утилита (например, Ipmitool для локального и удаленного управления или IPMICFG для локального). Далее при помощи консольных команд добавляется IPMI-устройство и конфигурируется BMC.

Клиентам Selectel доступен IPMI для выделенных серверов и серверов произвольной конфигурации. IPMI реализован в виде KVM-консоли, которая запускается в noVNC-сессии через панель управления. Для этого в карточке с информацией о сервере надо нажать на значок консоли в правом верхнем углу:

Консоль открывается в браузере и подстраивается под размер экрана. При желании консоль можно использовать даже через телефон или планшет.

Сессия прерывается, если выйти из панели.

Заключение

IPMI ― это полностью автономный компонент серверной платформы, который не зависит ни от операционной системы, ни от BIOS, ни от CPU сервера.

Благодаря IPMI, затраты на обслуживание серверных систем сокращаются, а жизнь системных администраторов становится проще. Нет необходимости постоянного присутствия рядом с оборудованием ― его работа контролируется удаленно по сети.

В этой статье мы рассмотрели основные компоненты IPMI. Однако детали технологии обширны. Талантливые разработчики, опираясь на спецификацию, могут создавать свое IPMI-оборудование и open-source инструменты, попутно устраняя недостатки текущей спецификации и открывая новые возможности удаленного управления.

Все серверы True System Gladius оснащены интегрированным контроллером управления (Baseboard Management Controller, BMC) с поддержкой интерфейса удаленного управления и мониторинга IPMI 2.0.

Контроллер BMC – это однокристальная система (System-on-a-Chip, SoC), работающая под управлением специализированной ОС. BMC содержит интегрированное видеоядро, взаимодействует с компонентами системной платы сервера через различные интерфейсы и обеспечивает необходимый функционал в соответствии со стандартом IPMI.

Работа BMC не зависит от операционной системы сервера. В этом заключается основное отличие от программных средств удаленного управления и мониторинга, требующих наличия работоспособной ОС (например, удаленный доступ к ОС через RDP, Radmin и т. д.). Доступ к графической консоли через IPMI можно использовать для удаленной прошивки BIOS системной платы или для установки ОС. При выключенном сервере BMC работает, получая дежурное питание, и вы можете включить сервер или просмотреть журнал системных событий.

Возможности

- Удаленный доступ к графической консоли сервера (KVM-over-IP). Запись видео с консоли.

Дополнительный функционал, предоставляемый лицензией SFT-OOB-LIC

- Упрощение процедуры обновления BIOS. Прошивка осуществляется через web-интерфейс IPMI или утилиту командной строки.

- Централизованное обновление BIOS на идентичных серверах

- Получение конфигурационного файла с настройками BIOS по умолчанию и текущими настройками

- Централизованное применение настроек BIOS из конфигурационного файла

- Редактирование DMI

- Централизованный сбор показаний датчиков и логов IPMI

Данный функционал доступен после приобретения лицензии SFT-OOB-LIC или SFT-DCMS-Single. Для приобретения необходимо указать MAC интерфейса IPMI. Его можно увидеть либо на наклейке, расположенной на материнской плате, либо посмотреть при помощи ipmiview. После получения кода активации его нужно ввести на соответствующей странице web-интерфейса IPMI. При большом количестве серверов возможна пакетная активация через консольную утилиту.

Преимущества

- Сокращение затрат на администрирование. Вы можете полностью управлять сервером удаленно: от включения и изменения настроек BIOS до установки операционной системы без необходимости прямого физического доступа.

- Упрощение диагностики. Журнал ошибок позволяет ускорить процесс диагностики – вы можете мгновенно определить, в каком из слотов находится вышедший из строя модуль памяти. Вы можете настроить автоматическое получение уведомлений о сбоях на email или использовать централизованный мониторинг состояния большого количества серверов через SNMP.

- Цена. В отличие от других производителей Supermicro предоставляет полный функционал IPMI, включая графическую консоль, без необходимости приобретения дополнительных лицензий. Дополнительного лицензирования требует лишь централизованное управление через Supermicro Update Manager или Supermicro Server Manager.

Программное обеспечение

- Доступ к консоли IPMI можно получить через web-браузер. Для работы KVM-over-IP требуется Java. Некоторые материские платы дополнительно поддерживают доступ через HTML5, но без Virtual Media.

- Supermicro IPMIView – специальная утилита, удобна для администрирования большого количества серверов.

- Supermicro IPMIсfg – консольная утилита для изменения настроек IPMI, получения показаний датчиков, просмотра журнала системных событий.

- Supermicro SMCIPMITool – консольная утилита для получения показаний датчиков, просмотра журнала системных событий.

Уникальные пароли доступа к IPMI

С ноября 2019 года вместо стандартного пароля по умолчанию (ADMIN) для доступа к IPMI для каждой материнской платы используется уникальный пароль.

При наличии локального доступа к серверу можно задать собственный пароль для пользователя ADMIN.

У вас имеется сервер со встроенным IPMI контроллероми имеются данные доступа, но что дальше? Данная статья расскажет вам, как можно подключиться к серверу и удаленно управлять им с помощью программы IPMI View20.

Содержание

Глава 1

Введение

Глава 2

Установка и запуск программы IPMIView20 для Windows

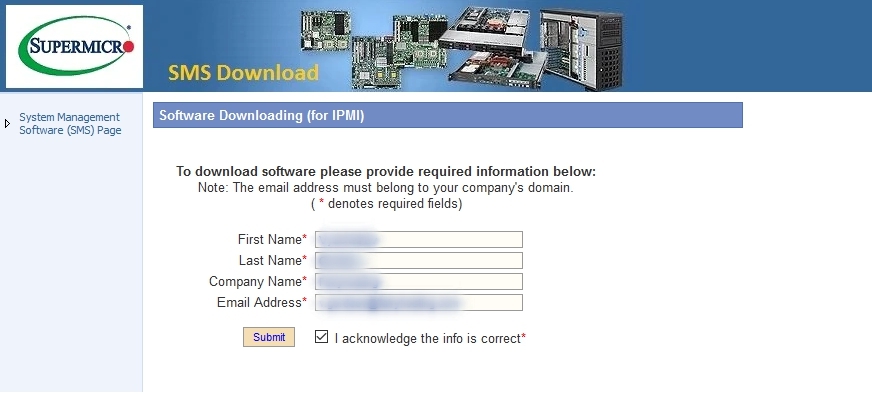

Нажмите на ссылку « Download SMCI™ Software » для скачивания установочной программы.

Для получения файла скачки программы необходимо заполнить стандартную форму, которую предполагает Supermicro – Имя и Фамилия, Имя компании, адрес электронной почты.

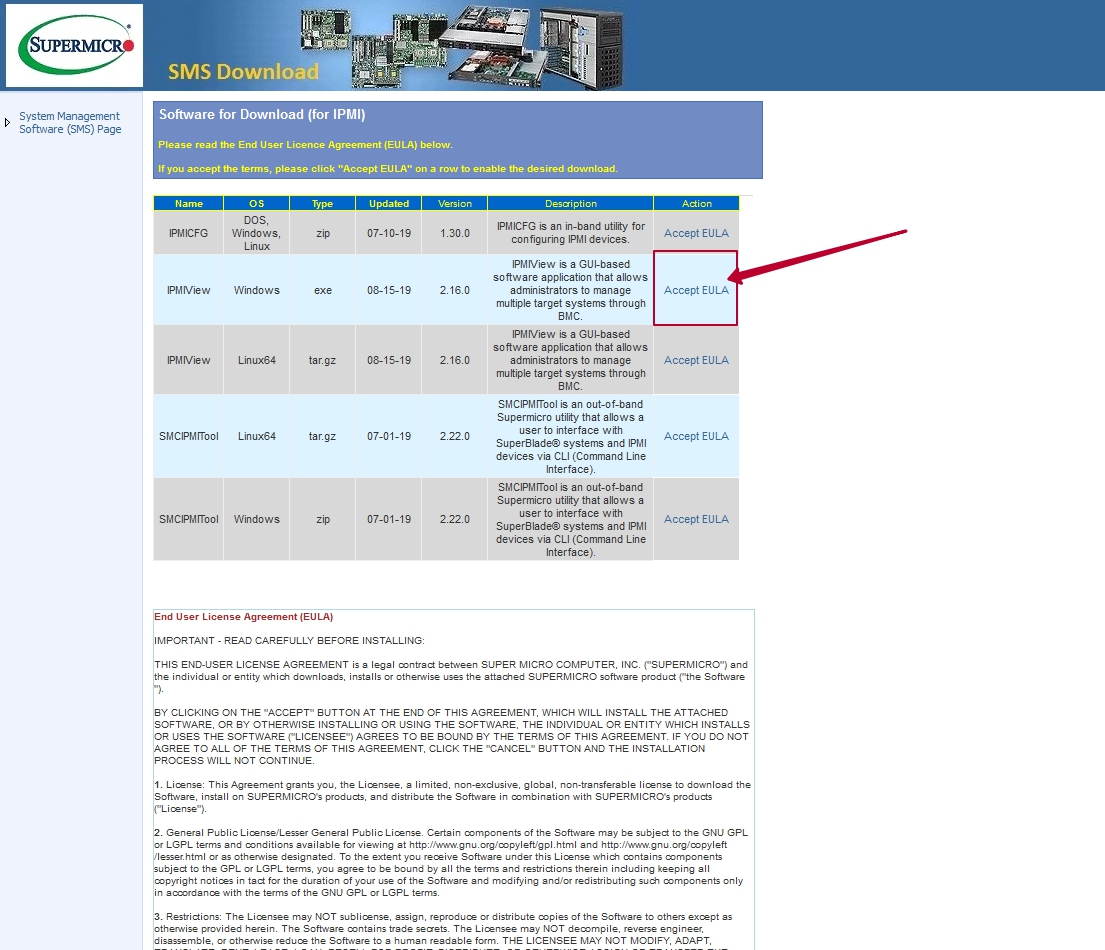

Далее будет предоставлен список программ, которые Вы можете скачать для операционных систем Windows/Linux. Напротив программы IPMIView нажмите кнопку для принятия условий пользования «Accepr EULA»

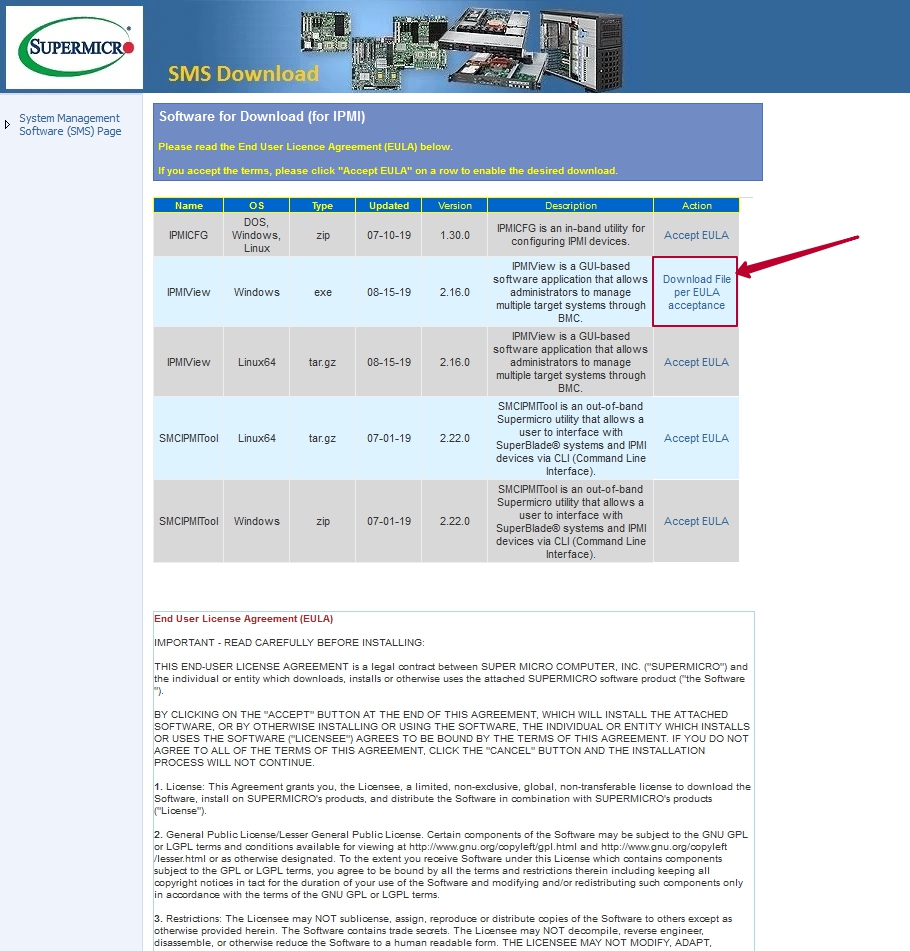

После того, как Вы примите условия, нажмите ещё раз для скачивания файла на Ваш компьютер.

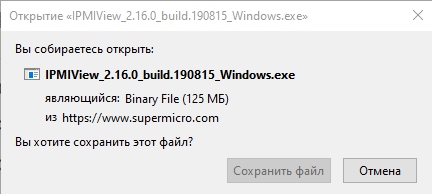

Нажав кнопку «Сохранить файл» начнется скачивания файла для установки программы.

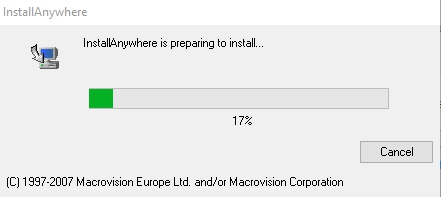

После того, как вы сохраните файл, необходимо будет установить программу на ваш компьютер. Для этого нажмите 2 раза на скаченный файл. Начнется установка.

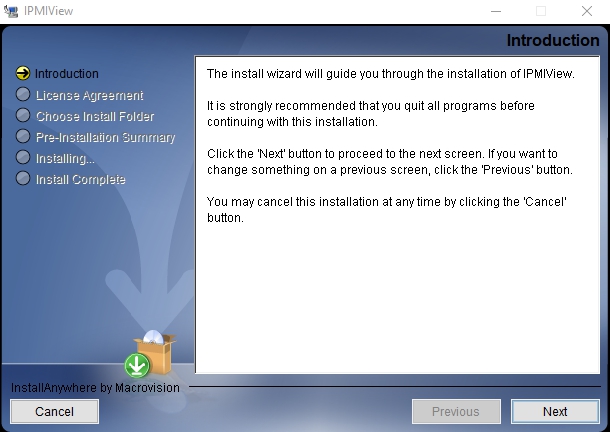

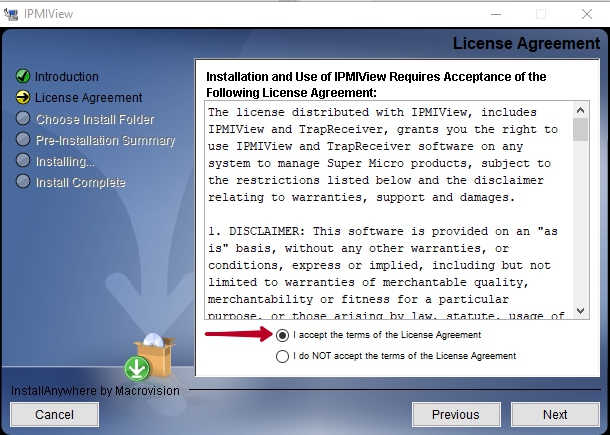

Установка состоит из 6 этапов.

Первый этап - Introduction (введение). В нём описывается функции установочной программы. Пройдя на следующий этап необходимо нажать кнопку «Next». Если нужно отменить установку, нажмите кнопку «Cancel».

Второй этап - License Agreement (Лицензия). Поставте галочку сверху, как показано в примере и нажмите "Next".

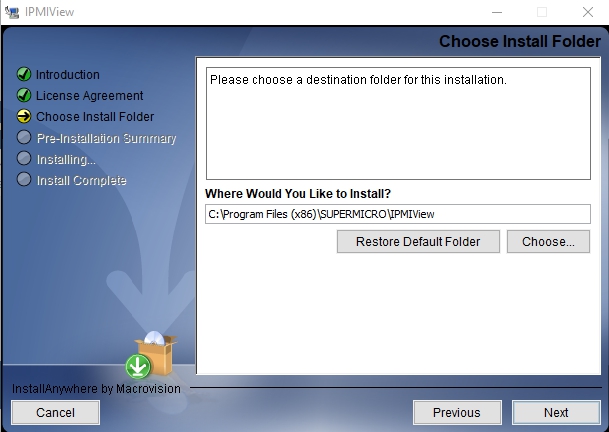

Третий этап - Choose Install Forder (Путь установки). Благодаря кнопки "Choose" вы можете указать папку, в которую будет установленна программа. Нажмите "Next".

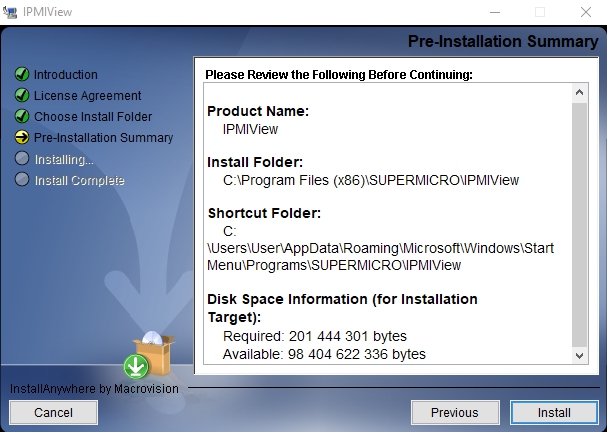

Четвертый этап - Pre-Installation Summary (Краткое изложение). Далее вы можете наблюдать куда будет установленна программа, сколько на диске имеется пространства и сколько будет занемать IPMIView20. Нажмите "Install".

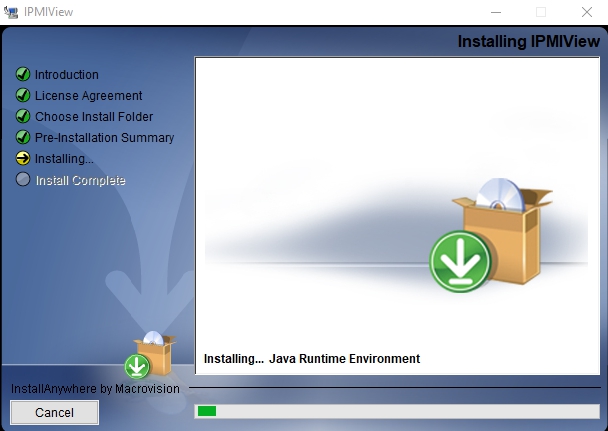

Пятый этап - Installing (установка). После того, как вы все проверите и нажмете "Install", начнется непосредственно сама установка программы.

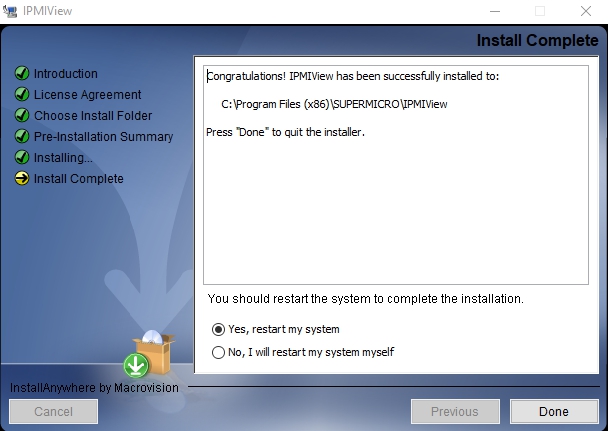

Шестой этап - Install Complete (Завершение установки). Поздравляем, программа была успешно установленна на ваш компьютер. Поставте галочку на "Yes, restart my system" и жмите "Done".

Глава 3

Системное управление

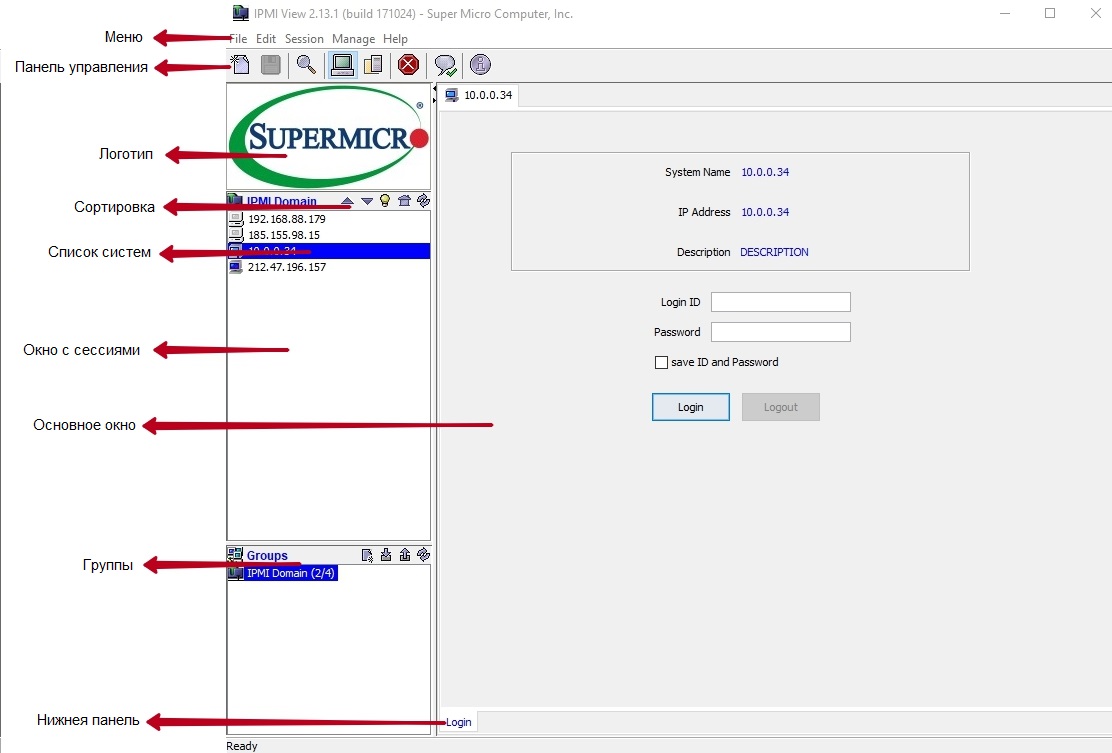

У программы IPMIView20 имеется ряд компонентов.

1.) Меню - содержит функции, который позволяют добавлять/удалять системы или группы и сохранять имеющиеся конфигурации.

2.) Панель инструментов - содержит функции, позволяющие быстрое выполнение команд. Нажав на иконки вы можете: добавить новую систему, сохранить текущие настройки, находить устройства IPMI, получить доступ к управлению группами, закрыть определенную сессию, справка о программе.

3.) Логотип - нажмите на логотип, чтобы посетить официальный сайт компании Supermicro.

4.) Сортировка — Позволяет сортировать устройства в порядке возрастания/убывания.

5.) Список систем — Список управляемых устройств.

6 .) Окно с сессиями - IPMIView может управлять до 20 системами в любой момент времени. Системы, которые в настоящее время управляемые, отображаются в окне системного просмотра.

8.) Группы — Список группы управляемых устройств.

Глава 4

Запуск системы

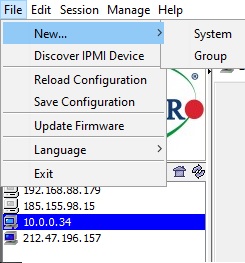

После запуска, необходимо добавить ваш сервер. Для этого нажмите на иконку с файлом в панели инструментов. Появится новое окно, куда нужно ввести необходимые параметры такие как название и IP- адрес (обратите внимание, что вводить можно только внутренний IP -адрес. ). После чего нажмите ОК.

P.S. Диапазон IP -адресов для внутренних сетей:

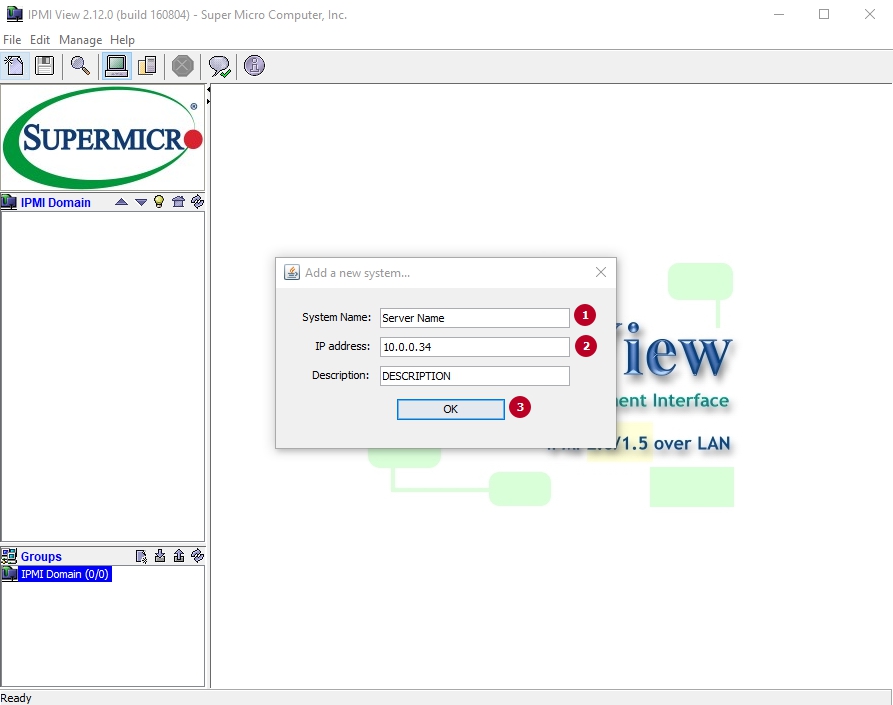

В графе IPMI Domain появится ваш сервер. Нажмите на него 2 раза. Введите логин и пароль, которые были высланы вам в приветствующем письме (если письмо до вас не дошло, напишите нам в систему тикетов, чтобы мы могли вам выслать данные доступа туда) и нажмите на кнопу Login.

Глава 5

Функции нижний панели

Перейдя на вкладку «Login» на нижней панели инструментов на основном окне появится информация об управляемой системе (IP- адрес, наименование, пользователь ). Если вы ввели корректно данные доступа, то информация об успешном соединение с сервером будет отображена ниже, а именно «CONNECTED». При выходе из системы необходимо нажать кнопку «Logout».

Журнал событий - После успешного входа в систему, пользователь имеет возможность просмотреть журнал событий. Для этого нажмите на вкладку «Event Log».

All: Выбор всех событий.

From. to: Выбор часть событий.

Get: Вкладка, чтобы получить журнал событий.

Export: Экспорт журнала событий в файл.

Clear All Entries: Очистить записи журнала событий.

Current SEL Device Timestamp: Отображение времени текущего устройства SEL.

Set Timestamp: Установка времени текущего устройства SEL.

Refresh: Обновить страницу.

- Сенсоры - Э та функция отображает состояние каждого датчика, используемого для мониторинга состояния системы. Fans: В этом окне отображается состояние вентилятора. Voltages: В этом окне отображается напряжение.

Temperatures: В этом окне отображается температура.

Sensors: В этом окне отображается контролируемые устройства.

Refresh Every X seconds : введите количество секунд для обновления системы.

Refresh Now: Обновить страницу датчиков.

Save Layout: Сохранить текущую настройку.

Hide inactive item: Скрыть неактивный элемент.

Show History: Показать историю.

Устройство IPMI- Данная вкладка служит для управления устройства IPMI.

Device Inforamtion: Отображает версию прошивки BMC и IPMI.

ACPI System Power State: Состояние питания системы. Если выключить систему, зеленый индикатор погаснет. Обновление происходить примерно каждые 5 секунд.

Graceful Power Control (Administrator and Operator only): Функция, что и «shutdown» в Windows. Также пользователь может нажать на значок питания, чтобы выключить или включить устройство.

Chassis Power Control (Available for the Administrator and Operator only): Ручное управление состоянием системы.

- Power Down: Отключение питания системы

- Power UP: Включение питания системы

- Power Cycle: Перезагрузка питания системы

- Reset: Сброс управления системой

BMC Cold Reset: Перезагрузка B MC.

Настройка BMC

BMC LAN Configuration: Эта функция отображает IP - адрес, MAC- адрес IPMI, Gateway IP, Маска под сети и позволяет вам изменять данные параметры.

Dedicated : Щелкните это поле, чтобы использовать выделенную локальную сеть IPMI в качестве подключения по умолчанию.

Onboard LAN1: Щелкните это поле, чтобы использовать бортовой LAN-порт 1 в качестве подключения по умолчанию.

Failover: Щелкните это поле, чтобы включить поддержку отказоустойчивости.

Update: Обновить статус подключения к локальной сети.

Refresh: Обновить страницу.

Пользователи — перейдя во вкладку, отобразится информация об активных пользователях.

Мы строго рекомендуем сменить пароль немедленно в целях безопасности!

IPMIView позволяет вам добавлять или удалять пользователя, изменять пароль, устанавливать настройки привилегий пользователя.

Эта функция позволяет Вам устанавливать и обновлять уровень привилегий для пользователя, а также в случае необходимости удалить пользователя из списка. Существует 6 уровней привилегий: Callback, User, Operator, Administrator, OEM и No Access. От уровня привилегий зависит то, какие IPMI команды пользователь может выполнять. Нажмите “Update Privilege”, чтобы изменить уровень привилегии для пользователя.

Настройка функции. Нажмите «enable» , чтобы включить поддержку SOL.

Текстовый редактор (SOL- Serial-Over-LAN)

KVM консоль

Для запуска KVM необходимо нажать «Launch KVM Console». Перед вами появится экран удаленной системы так же, как если бы Вы сидели перед системой.

Спецы из Microsoft обнаружили целое семейство вредоносного ПО, которое пользуется технологией Intel Serial-over-LAN (SOL). Оная является частью инструментария Intel Active Management Technology. Суть в том, что трафик SOL идет в обход сетевого стека локального компьютера. Разумеется, это делает его невидимым для антивирусного ПО и фаерволлов. SOL является частью Intel Management Engine (ME), который в свою очередь является отдельным процессором, встроенным в ЦП Intel, и работающим под управлением собственной операционной системы.

Немаловажно, что Intel ME работает даже когда основной процессор отключен. Если в этот момент есть сетевое подключение – есть возможность передачи данных.

Дополнительным преимуществом для хакеров стало то, что эта функция относительно мало известна даже сейчас – хотя изначально она была разработана с целью помочь системным администраторам крупных компаний управлять многочисленными парками пользовательских рабочих станций.

Active Management Technology позволяет удаленно администрировать процессоры с поддержкой технологий Intel vPro. Интерфейс AMT SOL позволяет даже в отключенном состоянии передавать данные по протоколу TCP. И хотя функции AMT SOL по умолчанию отключены, что снижает степень риска, но системный администратор может их задействовать, что обычно и происходит в крупных компаниях. С учетом этого и был написан код, позволяющий красть данные через SOL.

В Microsoft заявили, что их решение Windows Defender ATP может отличать легитимный трафик, идущий через AMT SOL, от нелегитимного, а значит и попытки использовать этот канал для целевых атак.

По мнению Microsoft, это ПО создала известная группировка, активно занимающаяся шпионажем в Южной и Юго-Восточной Азии — Platinum. Начиная с 2009 г. они не раз демонстрировали изощренные атаки. Есть мнение, что за ней стоит одно из государств – если судить по уровню подготовки и материальному обеспечению группировки.

В Platinum даже создали собственную технологию Microsoft Hotpatching для установки вредоносного ПО на персональные компьютеры. А описываемый в статье сценарий стал первыми наблюдаемыми попытками использовать Intel AMT SOL для вывода данных. Так что в Platinum свое дело явно знают.

Самым неприятным в этой истории является то, что в данном случае используется не какая-то программная уязвимость, а архитектурная особенность. Это делает ситуацию намного опаснее и усложняет борьбу с угрозой.

Читайте также: