Tor browser не работает в беларуси

Обновлено: 06.07.2024

Постановление в деталях описывает ведение «чёрного списка» веб-ресурсов, доступ к которым блокируется на уровне интернет-провайдера. В этой части нормативный акт соответствует аналогичному российскому законодательству.

Так, в пункте 11 говорится о запрете анонимайзеров, прокси-серверов и других инструментов, которые позволяют получить доступ к заблокированным ресурсам.

11. Государственная инспекция при выявлении интернет-ресурсов, средств обеспечения анонимности (прокси-серверы, анонимные сети типа Tor и другие), позволяющих пользователям интернет-услуг получать доступ к интернет-ресурсам, идентификаторы которых включены в список ограниченного доступа, добавляет в список ограниченного доступа идентификаторы этих интернет-ресурсов, средств обеспечения анонимности.

Естественно, расходы на введение цензуры интернет-провайдеры обязаны взять на себя.

12. Для реализации требований по ограничению доступа к интернет-ресурсам, идентификаторы которых включены в список ограниченного доступа, а также оказания услуг по ограничению доступа поставщики интернет-услуг обязаны:

12.1. создать, обеспечить надлежащую эксплуатацию соответствующих программно-технических средств и при необходимости их модернизацию либо использовать программно-технические средства, принадлежащие другим поставщикам интернет-услуг, в соответствии с заключённым между ними договором;

12.2. при наличии программно-технических средств:

* определить лиц, ответственных за их надлежащую эксплуатацию;

* обеспечить возможность настройки этих средств только из внутреннего сегмента сети поставщика интернет-услуг;

* осуществлять документирование изменений их конфигурации и хранить такую информацию не менее одного года;

* не реже одного раза в сутки анализировать содержание списка ограниченного доступа, формируемого Государственной инспекцией, на предмет дополнения его новыми идентификаторами интернет-ресурсов, при необходимости вносить соответствующие изменения в настройки программно-технических средств;

* по требованиям Министерства связи и информатизации и (или) Оперативно-аналитического центра при Президенте Республики Беларусь незамедлительно устранять нарушения, связанные с ограничением доступа.

Постановление вступает в силу после его официального опубликования.

К сожалению, в рамках унификации законодательства Союзного государства такие же нормы скоро могут появиться и в нормативных актах РФ.

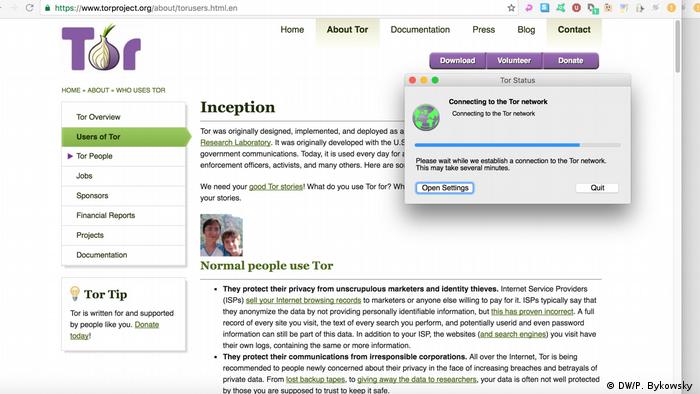

Пользователи интернета в Беларуси зафиксировали блокировку доступа к основным серверам анонимайзера Tor. Эксперты советуют, что делать, чтобы продолжать пользоваться этим сервисом.

В выходные заинтересованные пользователи обменялись информацией и пришли к выводу, что речь идет в целом о блокировке этого анонимайзера в Беларуси. По данным Tor, количество прямых соединений с Беларусью снизилось на 30 процентов. По мнению экспертов Алексея Черняева и Игоря Боскина, это может свидетельствовать о том, что блокирование находится в стадии разворачивания.

Секретный реестр

По неофициальным данным, домены Tor внесены в список ограниченного доступа Республиканского унитарного предприятия по надзору за электросвязью БелГИЭ (РУП "БелГИЭ") - закрытый от общественности реестр сайтов, которые провайдеры должны блокировать. Список ведет министерство информации. Ни в министерстве, ни в БелГИЭ информацию о блокировке Tor не комментируют.

Как сообщала DW, c 25 февраля 2015 года действует постановление Оперативно-аналитического центра при президенте Беларуси и министерства связи и информатизации, согласно которому РУП "БелГИЭ" поручено вносить в список ограниченного доступа прокси-серверы, анонимные сети типа Tor и другие, позволяющие пользователям получать доступ к интернет-ресурсам, идентификаторы которых включены в список ограниченного доступа. Похоже, что только в декабре 2016 года у белорусских цензоров дошли руки до блокировки Tor.

На практике выяснилось, что Tor-браузер в Беларуси работает нормально, если его запустить внутри VPN (Virtual Private Network), то есть речь не идет о внутренних проблемах сервиса. Кроме того, Tor работает, если в его настройках выбрать вкладку "проблемы с подключением или оператор практикует цензуру". Вместе с тем, некоторые пользователи жаловались, что помимо закрытия стандартных путей соединения Tor, заблокированы и некоторые наиболее известные альтернативные пути.

Руководство Беларуси постановило ограничить доступ пользователей к сетям Tor и другим сервисам, которые позволяют просматривать ресурсы, заблокированные государством. Об этом стало известно из постановления № 6/8 Оперативно-аналитического центра при президенте Беларуси и министерства связи и информатизации от 19 февраля 2015 года. Впрочем, крест на анонимайзерах ставить пока рано, так как полностью заблокировать их будет весьма сложно.

После недавнего правительственного решения доступ будет закрыт не только к запрещенным сайтам, но также к анонимайзерам и сетям наподобие Tor. В пункте 11 постановления, в частности, говорится: «Государственная инспекция при выявлении интернет-ресурсов, средств обеспечения анонимности (прокси-серверы, анонимные сети типа Tor и другие), позволяющих пользователям интернет-услуг получать доступ к интернет-ресурсам, идентификаторы которых включены в список ограниченного доступа, добавляет в список ограниченного доступа идентификаторы этих интернет-ресурсов, средств обеспечения анонимности».

При этом детали ограничения к анонимайзерам пока не ясны. В настоящий момент просто не существует стопроцентного способа определить, на какой из ресурсов пользователь пытается попасть через прокси-сервер. Возможно, что блокировать могут сразу все VPN и прокси. Впрочем, по мнению специалистов, заблокировать все системы вряд ли возможно. «Это работает только против известных VPN. Если ты имеешь собственный сервер где-то за границей и используешь его как сервер VPN, при этом им пользуется узкий круг, то с большой вероятностью его не заблокируют», – отметил в интервью агентству БелаПАН эксперт Глеб Волошка.

Тот же Tor-браузер блокировать довольно тяжело, по крайней мере, для всех и надолго. Так, например, можно заблокировать сайты, где можно скачать Tor-клиент, однако, понятное дело, что абсолютно всех их не закроешь. Можно также запретить веб-адреса, которые вшиты в браузер. Подобная практика реализуется, в частности, в Китае. Тем не менее, и этот сценарий не является критическим, так как компьютерные специалисты могут прописать новые адреса.

С VPN и прокси-серверами также все неоднозначно. Существует порядка 100 наиболее популярных VPN-провайдеров, которые при желании можно заблокировать, как это делают в том же Китае. При этом закрыть абсолютно все каналы будет довольно сложно, тем более, что существует ряд инструментов для обхода ограничений. К примеру, сложно что-то сделать с программой OpenVPN, способной «притворяться» стандартным веб-браузером, который заходит в сеть по защищенному каналу. Компьютерным специалистам и вовсе не составит труда отыскать незаблокированные VPN-серверы. Также можно вспомнить Open Source-приложение Lantern, представленное в прошлом году некоммерческой организацией Fight for the Future. С помощью данной программы можно создать облачную сеть, цепочка подключений в которой может растянуться на большое количество узлов, и блокировка каждого из них может оказаться неэффективной и слишком затратной.

Практически с самого начала политических протестов в Беларуси у пользователей возникли проблемы с доступом в интернет. Независимый проект OONI, отслеживающий проявления интернет-цензуры по всему миру, регулярно фиксировал многочисленные шатдауны как локально в столице, так и на территории всей республики. Кроме этого, клиенты многих провайдеров отмечали, что невозможно подключиться к сети Tor даже с использованием мостов. Вместе с тем в архитектуре Tor предусмотрены весьма изощренные инструменты для обхода цензуры, способные противостоять технически сложным попыткам блокировок. О них и пойдет речь.

Ситуация с блокировками Tor и интернета в Беларуси далеко не уникальная: до этого с аналогичными проблемами сталкивались жители Венесуэлы. Несмотря на то что при подключении к мостам obfs3 и obfs4 используется обфусцированный трафик, местным властям каким-то образом удавалось успешно отфильтровать его и блокировать подобные соединения. Установить связь получалось только с использованием подключаемого транспорта meek либо при помощи традиционного VPN. Так каким же образом работают в Tor средства для борьбы с цензурой и насколько они эффективны?

Поговорим об анонимности

Если верить словам сооснователя Tor Project Роджера Динглдайна (Roger Dingledine), прозвучавшим на конференции DEF CON в 2019 году, к сети Tor ежедневно подключается от 2 до 8 миллионов пользователей. Это внушительная аудитория, равная по численности населению небольшой страны. Все эти люди не просто желают посещать какие-то сайты в даркнете или заблокированные правительством ресурсы, они хотят оставаться при этом анонимными

Поэтому под «анонимностью» обычно понимают, что пользователю удается скрыть от третьих лиц:

- свою геопозицию и даже страну, с территории которой он выходит в сеть;

- сайты, к которым он обращается;

- временные периоды, в течение которых устанавливаются соединения;

- сведения об аппаратном и программном обеспечении, которое он использует.

В своем выступлении Роджер Динглдайн признался: «Друзьям или родителям я говорю, что работаю в сфере анонимности. Но когда я разговариваю с представителями корпораций, я утверждаю, что тружусь в области безопасности коммуникаций или сетевой безопасности, ибо они уверены, что анонимность в современном мире мертва». Архитектура Tor, в которой, во-первых, запросы передаются через несколько выбранных случайным образом узлов, благодаря чему становится невозможно отследить маршрут пакетов, а во-вторых, сам браузер блокирует исполнение трекинговых скриптов и куки, обеспечивает определенную степень анонимности. Но при этом его можно заблокировать — как показывает практика, без особого труда.

Как блокируют Tor?

По утверждениям Роджера Динглдайна, существует четыре базовых способа заблокировать Tor. Первый выглядит очевидным: всего имеется девять публичных каталогов входных узлов Tor-сети, и, если закрыть доступ к этим каталогам, юзеры не смогут установить соединение. Второй метод — выгрузить список из порядка 7000 relay nodes Tor-сети, отвечающих за перенаправление трафика, и заблокировать их все по IP-адресам.

Третий, не очень надежный, но действенный способ — отслеживать характерные отпечатки пакетов, то есть применить fingerprinting. По этим косвенным признакам, характерным для передаваемых в Tor-сети данных, можно настроить фильтрацию трафика. Примерно так действовало правительство Ирана во время протестов в 2009 году. Для глубокой инспекции трафика иранские власти использовали DPI. Пакеты Tor по ряду признаков были похожи на пакеты SSL, и иранцы с помощью специально закупленного для этих целей оборудования просто снизили пропускную способность для шифрованного SSL-трафика в своих сетях, временно сделав невозможным использование Tor на территории страны.

Наконец, четвертый способ — перекрыть доступ к ресурсам, с которых конечные пользователи могут скачать необходимый для подключения софт. Сочетание этих четырех методик может дать отличный — с точки зрения спецслужб и правительств — результат. Но чем ответили на это разработчики Tor?

Наводим мосты

Первым рубежом борьбы с сетевой цензурой стал так называемый подключаемый транспорт, первой разновидностью которого были мосты obfs3 и obfs4. Идея заключается в следующем: поскольку «плохие парни» могут получить полный список открытых relay nodes и заблокировать доступ к самим этим узлам или их публичным каталогам, в Tor-сети были созданы тысячи мостов, список адресов которых отсутствует в публичном доступе.

Правительства научились блокировать подобные соединения. Для большей эффективности активное зондирование может применяться совместно с глубоким анализом трафика. Например, с использованием DPI правительство мониторит все соединения, похожие на Tor. Обнаружив «подозрительный» узел, правительственный хост сам пытается установить с ним связь через протокол Tor. Если узел поддерживает этот протокол и отвечает, что является мостом, его тут же блокируют, а его IP-адрес заносят в черный список. В Китае такая фильтрация делается на магистральном уровне, из-за чего блокировки работают достаточно эффективно.

Сам Роджер Динглдайн называл мосты «дерьмовой гонкой вооружений», поскольку правительственные цензоры научились фильтровать трафик описанным выше методом. Разработчики Tor в ответ выкатывали патчи, видоизменяющие данные в пакетах и устраняющие признаки, по которым выполнялась фильтрация, либо меняли поведение мостов. В свою очередь, правительства редактировали настройки фильтров, и все начиналось заново. Так было в Иране в период массовых протестов, в Египте времен арабской весны, в Тунисе во время революции 2010–2011 годов. Прямо сейчас что-то подобное происходит в Беларуси.

Иными словами, при должной настойчивости правительство может заблокировать доступные мосты в определенном регионе, и тогда пользователь при очередной попытке подключения рискует увидеть примерно такую картину.

Для обхода подобных блокировок разработчики Tor придумали meek.

В Tor имеется еще один подключаемый транспорт под названием meek, который может сработать в случае, если мосты заблокированы. Его принцип действия тоже чем-то напоминает прокси, но в качестве промежуточного звена для передачи трафика используются облачные серверы Amazon, Content delivery network, Google, CloudFront или Microsoft Azure. Расчет делается на то, что вводящее цензуру правительство, если оно в своем уме, никогда полностью не заблокирует CDN, AWS, Azure и им подобные сервисы, поскольку эти облака использует огромное количество различных интернет-ресурсов, которые в этом случае просто перестанут работать. Но на здравомыслие некоторых госструктур рассчитывать, впрочем, довольно-таки наивно. Порой они способны обрушить половину национального сегмента сети в погоне за одним-единственным непослушным мессенджером, заблокировать который в итоге все равно не получилось.

Подключить meek очень просто: при запуске Tor Browser нужно нажать на кнопку Configure, установить флажок Tor is censored in my country, а затем, выставив переключатель в позицию Select a built-in bridge, выбрать в выпадающем списке транспорт meek.

Помимо настройки по умолчанию с использованием Azure, можно задать собственные параметры транспорта meek, вот подробная инструкция. Казалось бы, все просто. Но не для всех.

Snowflake

Хорошо, если ты в состоянии скачать и настроить Tor Browser под виндой. Хорошо, если ты можешь установить Linux и набрать в консоли apt-get install obfs4proxy или apt-get install Tor . Но многие миллионы пользователей интернета не умеют и этого.

Для решения этой проблемы ребята из Tor Project разработали браузерное расширение на JavaScript под названием Snowflake. Достаточно установить этот плагин (или зайти на сайт со специальным JS-скриптом), и без скачивания дополнительного софта на твоей машине поднимается Tor-мост, который запускается прямо в браузере. Он использует WebRTC и корректно работает за NAT.

С использованием Snowflake ковровые блокировки теряют смысл, потому что ни одно правительство мира не способно заблокировать все браузеры в интернете. Теряет смысл и глубокая инспекция трафика с использованием DPI, потому что технологию WebRTC использует легитимный софт вроде Google Hangouts и множество программ для организации видеоконференций. Блокировка потоковых данных WebRTC поломает всю эту инфраструктуру.

С использованием Snowflake борьба с цензурой обрела армию добровольцев, предоставляющих свои аппаратные ресурсы для обхода блокировок. При этом совершенно не обязательно устанавливать браузерный плагин — вполне достаточно открыть веб-страницу с Snowflake-скриптом в одной из вкладок браузера или поместить этот скрипт где-нибудь на своем сайте, чтобы он выполнялся при просмотре веб-страницы в фоновом режиме.

Со своей стороны разработчики Tor стараются получать обратную связь от пользователей сети. Существуют и независимые проекты мониторинга цензуры вроде Open ObservaTory for Network Interference — это приложение, позволяющее просканировать сетевое окружение пользователя в поисках заблокированных ресурсов, протоколов и сервисов.

Другой подход называется «ложной маршрутизацией» — в этом случае при установке SSL-соединения один из промежуточных узлов ищет специальный тег внутри пакета SSL-handshake и при его обнаружении перенаправляет трафик в Tor-сеть. В то время как местный интернет-провайдер продолжает считать, будто клиент общается с фейковым удаленным сервером из белого списка, и не догадывается об изменении маршрута.

Выводы

Борьба с цензурой действительно похожа на гонку вооружений, в которой с одной стороны выступают правительства со своими бескрайними ресурсами и многомиллиардные международные корпорации, а с другой — общественные организации и энтузиасты, движимые чувством справедливости, стремлением к свободе и шилом в известном месте. При этом совершенно неочевидно, кто из них победит.

На DEF CON Роджер Динглдайн сказал:

«Австралия подвергает цензуре свой интернет, в Англии есть штука под названием „Фонд наблюдения за интернетом“ (Internet Watch Foundation), которая является частью их правительства. Дания цензурирует интернет, Швеция цензурирует интернет. Поэтому, когда мы ругаем правительство Китая, не позволяющее своим гражданам смотреть BBC, оно вполне обоснованно заявляет, что делает в точности то же самое, что и все остальные… Дело не только в цензуре: важно привлечь внимание пользователей к тому факту, что за ними наблюдают. И тогда они смогут самостоятельно сделать свой выбор».

И в этом сооснователь Tor Project, безусловно, прав. Пока существует интернет, выбор есть у каждого.

Читайте также: