Tor over vpn что это

Обновлено: 05.07.2024

В этой статье мы разберём принципиальные различия между технологиями трёх видов, которые защищают вашу приватность в Интернете: VPN, Tor и dVPN на примере Mysterium Network.

Что такое Tor и чем он отличается от распределённого VPN (dVPN)?Интернет изначально не создавался конфиденциальным и безопасным по умолчанию. Хоть его гибкие протоколы и позволяют людям разрабатывать уникальное программное обеспечение и приложения, тем не менее по-прежнему требуется обеспечивать их защищённость. В данном сравнении dVPN, VPN и Tor мы рассмотрим, в чём заключаются сходства и различия этих технологий.

Tor - это проект, который с 2002 года разрабатывался для защиты конфиденциальности пользователей. Это браузер с открытым исходным кодом, позволяющий осуществлять анонимные соединения через интернет. Впервые он был разработан учеными-компьютерщиками Полом Сиверсоном, Роджером Динглдином и Ником Мэтьюсоном, которые изначально называли проект "Луковая Маршрутизация" (Tor — The Onion Routing) благодаря наличию в нём «слоёв» шифрования.

Tor-браузер и VPN схожи по своим целям, но не по технологическому решению. В то время как они оба скрывают вашу личность, обеспечивая конфиденциальность и шифрование вашей активности в Интернете, у каждого из них имеются определённые преимущества и недостатки. Вот почему совместное использование двух этих систем — это самый беспроигрышный вариант защиты вашей цифровой конфиденциальности.

Каждый раз, когда ваш трафик проходит через ретранслирующую ноду, шифрующий слой удаляется, чтобы выяснить, на какую следующую ноду трафик должен быть отправлен далее. Каждая промежуточная нода сможет расшифровать только те данные, которых достаточно, чтобы узнать о расположении следующей ноды и предыдущей, с которой был трафик отправлен.

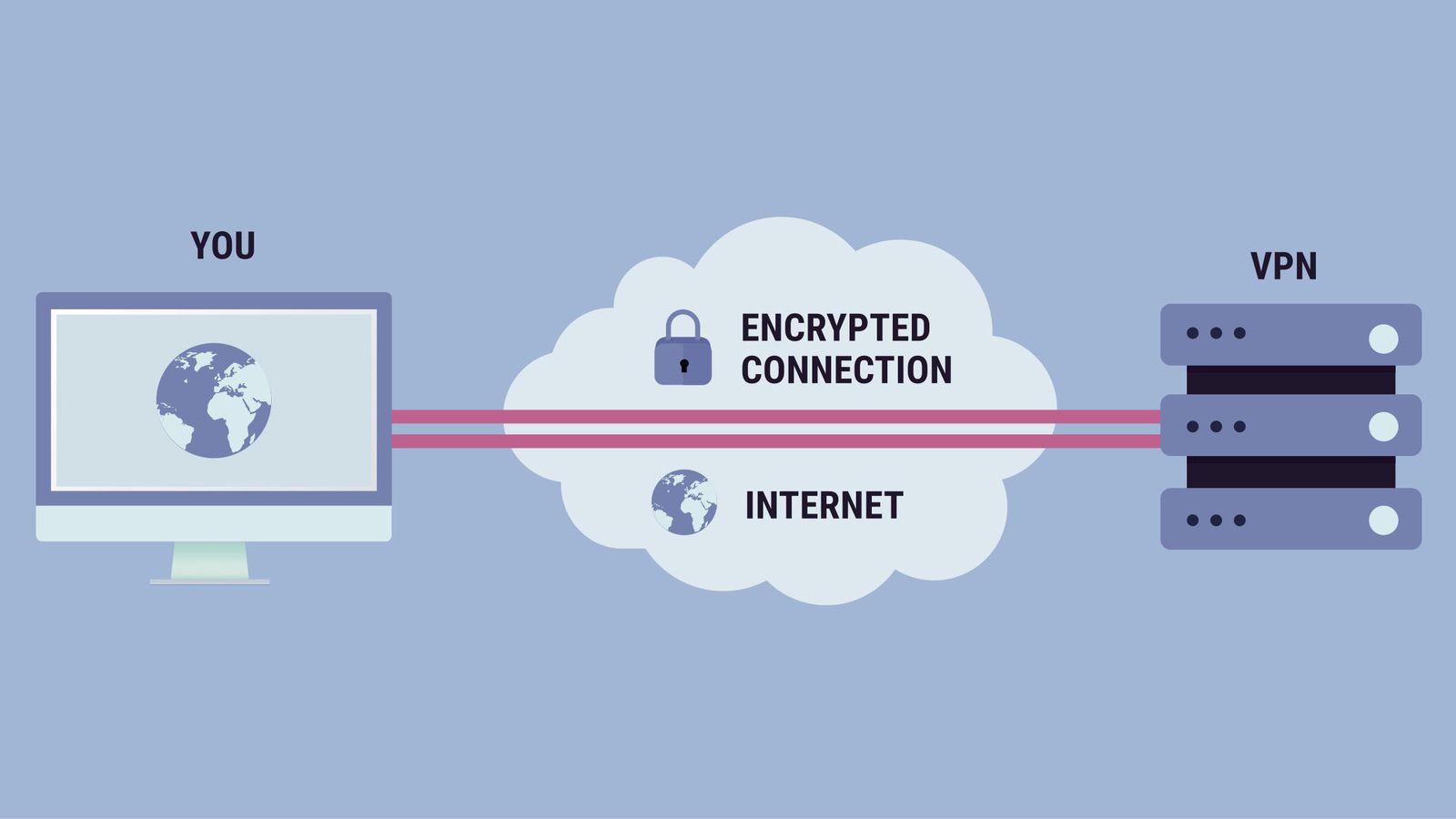

Стандартная VPN кажется гораздо более простой, так как здесь участвует третья сторона. Ваш VPN-провайдер будет шифровать все ваши данные и активность в браузере, направляя весь ваш трафик на удалённый сервер, арендованный им либо находящийся в его собственности. Обычно вы можете выбрать из списка серверов, расположенных по всему миру, таким образом вы сможете получить доступ к заблокированному контенту, расположенному там же, где и VPN-сервер.

Децентрализованный VPN более схож с архитектурой Tor. Являясь одноранговой системой, вы встраиваетесь в глобальную сеть из нод, добровольно запущенных людьми. Тем не менее, каждой ноде ещё и платят за предоставление VPN-услуги и поддержание работоспособности сети. В случае с Mysterium Network вы можете выбрать ваше соединение из списка нод (большинство из них предоставляет резидентные, то есть, частные домашние ip-адреса), расположенных по всему миру. Трафик шифруется и направляется в сеть, а вы платите ноде за время вашего подключения либо за трафик, посылаемый через неё. Mysterium создал свою собственную систему микроплатежей специально для обеспечения таких быстрых, частых и мелких P2P-транзакций.

А теперь давайте погрузимся в сравнение «VPN vs Tor vs dVPN», чтобы вы могли увидеть, как они соотносятся между собой.

Глобальная коллекция нод (запущенных, как правило, у пользователей дома), поддерживающая VPN-сеть путём сдачи в аренду своих P2P-каналов в обмен на криптовалюту.

Пользователи легко могут стать нодой, также как и загрузить приложение VPN, чтобы выбирать ноды из глобального меню.

Основная цель Tor — это конфиденциальность и анонимность. Это браузер, который анонимизирует ваш доступ в интернет, направляя ваш трафик через несколько нод, которые могут быть организованы кем угодно. Ваш трафик не может быть отслежен, так как каждая нода шифрует его и скрывает IP-адрес источника.

Является скорее не сетью, а глобальным централизованным VPN-сервисом, который использует выделенные серверы дата-центров, расположенных по всему миру в сотнях различных локаций. Такие VPN-компании обеспечивают работу централизованных VPN-сетей, также разрешают P2P-трафик на некоторых серверах, и кроме того могут предоставлять выделенные IP-адреса, Double VPN, Onion Over VPN и подключение к анонимной сети Tor.

Пилотная программа

Ежемесячные премии (bounty) в виде криптовалюты, которыми вознаграждаются ноды. Требуется только крипто-кошелек на блокчейне Ethereum.

Платежная сеть P2P (ожидается в ближайшее время)

Ноды устанавливают свою собственную цену, основанную на спросе и предложении. Эта уникальная система микроплатежей использует криптовалютные транзакции, таким образом ноды могут продавать свою пропускную способность через маленькие интервалы времени, обеспечивая безопасность и удобство.

В сети Tor нет какого-либо стимулирования нод. Все они управляются волонтёрами.

Такое отсутствие стимуляции нод в сети привело к тому, что она остаётся относительно небольшой (после 10 с небольшим лет развития она до сих пор имеет всего 6500 EXIT-нод).

Ноды в централизованных VPN не стимулируются, так как инфраструктурой владеют компании, которые взимают плату за услугу с конечных пользователей.

Любой может создать и запустить ноду в сети Tor. Однако существуют различные технические требования, и не рекомендуется запускать ретранслирующую ноду (не EXIT-ноду) с роутера любительского уровня, так как для него нагрузка может оказаться чрезмерной.

VPN-компании управляют своими собственными серверами / EXIT-нодами, поэтому все настройки и обслуживание выполняются сотрудниками компании.

Оплачивая услугу, пользователи получают доступ к VPN-сервису, но не поддерживают его своими мощностями.

Стоимость и комиссионные сборы, связанные с работой нодыПока Mysterium VPN находится в тестовой сети, на текущий момент его использование является бесплатным.

В какой-то момент пользователи с помощью криптовалюты будут платить по схеме pay-per-use (оплата по мере использования) только за ту пропускную способность, которую они потребляют.

Ноды получают оплату в криптовалюте напрямую от пользователей данной VPN-услуги, в свою очередь выплачивая небольшой взнос своему платёжному хабу за валидацию полученных платежей, подобно тому, как вы платите майнерам за обработку транзакций в блокчейн-сети.

Tor бесплатный для использования.

Модель ежемесячной подписки вместо схемы с «оплатой по мере использования». Иногда пользователей даже призывают оплатить 3-летнюю подписку авансом.

Mysterium - это быстрый и масштабируемый фреймворк, который переосмысливает конфиденциальность, получаемую посредством VPN. Он построен таким образом, что в сеть узлов могут быть включены различные протоколы.

Mysterium также работает над решением сетевого слайсинга, который способен направлять трафик на различные сервисы через разные ноды.

Благодаря протоколам Wireguard и OpenVPN трафик пользователя зашифрован, поэтому даже провайдеры не могут увидеть, что там внутри него.

Несмотря на то, что Tor обладает более хорошими свойствами конфиденциальности/анонимности и отлично скрывает вашу активность в Интернете, ваш провайдер по-прежнему способен видеть, что вы подключены к Tor. Это может привести к слежке, поскольку госорганы США (FBI/NSA) постоянно пытаются взломать Tor и раскрыть деятельность его пользователей.

Владелец входной ноды может видеть ваш реальный IP-адрес. После этого нода прячет ваш IP-адрес и остальные ноды не смогут узнать о том, кто вы. Последняя же нода увидит, какие вы открываете сайты, но не ваши идентификационные данные.

Всё это представляет собой некоторые риски при использовании сети, но в плане конфиденциальности на данный момент это лучший из доступных вариантов.

Традиционные VPN-сервисы направляют весь пользовательский интернет-трафик через удаленный сервер, скрывающий IP-адреса и шифрующий все входящие и исходящие данные. В своих приложениях для шифрования они используют технологии OpenVPN и Internet Key Exchange v2/IPsec.

NordVPN призналась, что их серверы были взломаны вследствие того, что их внутренний приватный ключ с истекшим сроком действия был раскрыт, потенциально позволив любому поднять свой собственный сервер, выдающий себя за сервер компании.

Никакой централизованной записи логов. Распределённая архитектура Mysterium Network устраняет любую техническую возможность для централизованного сбора или хранения логов.

Полагают, что определённое количество нод в сети Tor запущено подставными лицами (к примеру, NSA — Агентство национальной безопасности США), которые потенциально могут контролировать достаточное количество узлов для эффективной слежки за пользовательской активностью. Сеть Tor сама по себе не в состоянии хранить логи, однако входная и выходная ноды способны видеть ваш трафик или IP-адрес, но в действительности, чтобы распознать вашу личность, сбор информации по кусочкам в одно целое потребует немало усилий.

Теоретически, централизованные VPN «способны» хранить логи пользовательской активности, но многие из них утверждают, что придерживаются политики нулевых логов. Тем не менее, никто не может по-настоящему быть увереным в том, что они не сотрудничают с правительствами или не продают третьим лицам данные о навигации пользователей.

В настоящее время мы занимаемся исследованием и разработкой решения сетевого слайсинга, позволяющее каждому владельцу ноды заранее выбрать тип трафика, который он пожелает пропускать через ноду — например, соцсети, блоги, стримы и т. д., в то время как остальной трафик может быть либо отправлен через сеть Tor, либо отклонен.

Запуск ноды может быть рискованным, так как будучи exit-нодой вы потенциально можете принимать массу сомнительного исходящего трафика. Роль exit-ноды сопровождается высочайшей юридической ответственностью и рисками, так что вам не следует запускать ноду из дома. Ваш провайдер может отключить вас от услуги, а дальше можно начать получать письма из различных ведомств.

Ноды защищены, поскольку централизованный VPN принимает на себя все угрозы безопасности, а также правовые риски.

Данный VPN легко использовать через десктопное или мобильное приложение.

Новые ноды можно создавать всего за 5 минут и 5 шагов через простую и удобную панель. Имеется база знаний и группа поддержки, которая всегда под рукой, чтобы помочь.

Пользователям нужно будет получить некоторые базовые представления о криптовалюте и обязательно настроить Ethereum-кошелёк (либо иметь аккаунт на крипто-бирже) для получения выплат.

Любой желающий может скачать и установить Tor-браузер для выхода в интернет (подобно любому другому браузеру).

Однако навигация получается медленной (так как всему вашему трафику приходится проходить через множество нод). На практике удобство его использования страдает (например, от трудностей при открытии медиаконтента), но этот недостаток компенсируется более хорошей анонимностью.

Что касается нод, Tor-ретранслятор должен быть способен принять более 100 Gb исходящего трафика (и такое же количество входящего) за месяц.

Некоторые VPN обладают умными алгоритмами, которые автоматически выбирают наилучший для вас сервер на основе расположения, загруженности или ваших особых требований.

Приложения централизованных VPN также просты в использовании, предоставляют удобные способы оплаты (например, с помощью кредитной карты) и поддержку пользователей 24/7.

Как и в большинстве P2P-инфраструктур, чем больше участников присоединяется к сети, тем сильнее и надежнее она становится.

Система микроплатежей Mysterium — это наша собственная разработка решения уровня “Layer 2”. Она была создана для поддержки больших объемов пользователей и транзакций, делая сеть быстрой и более масштабируемой.

В настоящее время Tor использует пара миллионов пользователей. Благодаря своей распределенной природе, сеть может (теоретически) увеличиваться в размере. Однако это потребовало бы гораздо большее количество узлов. К сожалению, несмотря на свои миллионы пользователей, у Tor не было мощного роста количества нод из-за того, что это бесплатный сервис, управляемый добровольцами. Без стимулирования нод только с такой скоростью и способна расти сеть.

Обеспечение наилучшего сервиса для пользователей VPN зависит от наличия большой пропускной способности каналов и высокой скорости соединения. Часто используется множество протоколов туннелирования, чтобы обеспечить масштабирование и адаптацию сети к различным потребностям.

Android, macOS, Windows, Linux.

Tor на Android, Windows, macOS, Linux, а также в виде отдельной вкладки в браузере Brave.

Android, Windows, Mac, iOS, расширение для Chrome/Firefox, Linux.

Несомненно. Открытая и коллективная работа с самого начала — проверьте нашу базу кода Mysterium.

Да — пионер открытого кода.

Нет, централизованные VPN — это проприетарный и закрытый код. Вы можете только догадываться, что они делают с вашими данными, хранящимися на их серверах.

Да, но без использования платежей на блокчейне.

Децентра… что? Не, не слышали.

Тестовая стадия сети — это 900 резидентных нод, где в каждый момент более 500 нод находятся на связи.

Примерно 6500 exit-нод

Зависит от размера VPN-провайдера, но самые крупные предоставляют более 5200 серверов в 59 странах.

Tor и VPN — это взаимодополняющие решения для обеспечения конфиденциальности, поэтому они могут работать совместно для улучшения вашей безопасности и анонимности.

Существует два способа для совмещения Tor и VPN:

VPN поверх Tor: включите Tor-браузер, затем активируйте свой VPN. Это более сложный способ, так как требует определённой ручной настройки. Поскольку сервер вашего VPN выступает в роли конечной exit-ноды, то собственные exit-ноды Tor’а не будут в состоянии снять последний слой шифрования, чтобы раскрыть вашу деятельность. Не смотря на то что ваш провайдер может узнать, что вы пользуетесь Tor, он не сможет отследить вашу активность, а ваш IP-адрес будет скрыт от VPN-сервиса.

Tor поверх VPN: подключитесь к вашему VPN, затем откройте Tor-браузер. Ваш VPN будет шифровать весь ваш трафик до того, как он попадёт в сеть Tor, а также скроет ваш IP-адрес. Также в этом случае от вашего провайдера скрыт факт того, что вы используете Tor. Тем не менее, если ваш VPN-провайдер решил хранить логи, он может видеть, что вы используете Tor. Вот почему лучше всего использовать децентрализованный VPN, который не может хранить логи действий пользователя.

И Mysterium, и Tor могут быть объединены для обеспечения полной защиты конфиденциальности. Одна из наиболее продуманных особенностей Mysterium — это расширение нашего белого списка, таким образом ваш разрешённый трафик будет выходить только через IP-адреса Mysterium-нод, в то время как остальной трафик будет перенаправлен в сеть Tor. Именно так пользователи Mysterium получат доступ к контенту, закрытому посредством геоблокирования, а владельцы нод не будут подвержены риску из-за нежелательного содержимого, проходящего через их ноды.

Сети Mysterium и Tor являются общественными проектами с открытым исходным кодом, которым удалось вырастить крупные управляемые сообществом технологии без всякой корпоративной основы и поддержки. Тем не менее у нас имеется одна точка различия; пока обычные VPN предлагают своим пользователям просто защиту (за определённую сумму), мы верим в то, что борьба с цензурой, слежкой и киберпреступностью — это общее дело. Обычные VPN не делают ничего для устранения инфраструктурных недостатков интернета, вместо этого они применяют быстрое решение проблемы. Мы хотим перестроить сам интернет, создав поддерживаемые людьми сети, которые неуязвимы перед корпоративным или правительственным контролем.

Tor помог запустить эту массовую революцию анонимности и теперь она продвигается всё дальше. Наша не требующая доверия сеть с P2P-платежами (на данный момент в тестовой сети) будет первой в своём роде. Это позволяет пользователям нашего глобального распределённого VPN платить друг другу за короткие и частые промежутки времени, в течение которых они "арендуют" VPN-сервис друг у друга. Мы верим, что недостающим звеном для сегодняшних решений в области конфиденциальности является взаимное стимулирование, а также цель — возвращение былой славы Интернету.

К фундаментальным проблемам можно отнести централизацию большинства VPN решений. Контроль за VPN сетью находиться в руках её владельца, пользуясь VPN вы должны полностью понимать политику сервиса в области раскрытия данных и хранения логов, внимательно читать соглашение об оказании услуг.

Пример из жизни, в 2011 году ФБР арестовала хакера Cody Kretsinger, который пользовался достаточно известным британским сервисом HideMyAss для взлома Sony. Переписка хакера в IRC попала в руки федералов, даже не смотря на то, что сервис в своём лицензионном соглашении утверждает, что они собирают только общую статистику и не записывают IP-адреса клиентов и их трафик.

Казалось бы, сеть Tor, как более надежное и децентрализованное решение должна помочь избежать подобных ситуаций, но и тут не обошлось без подводных камней. Проблема в том, что каждый может запустить свой выходной узел Tor. Трафик пользователей проходит через такой узел в незашифрованном виде, что позволяет владельцу выходного узла злоупотреблять своим положением и анализировать ту часть трафика которая проходит через подконтрольные ему узлы.

Это не просто теоретические выкладки, в 2016 году ученые из университета Northeastern опубликовали исследование в котором всего за 72 часа нашли 110 вредоносных выходных узлов, шпионящих за пользователями анонимной сети. Логично предположить, что таких узлов на самом деле больше, а учитывая общее небольшое количество узлов (всего около 7000 на июнь 2017) ничто не мешает соответствующим организациям анализировать значительную часть Tor трафика.

Также много шуму наделала недавняя история с эксплойтом для браузера Firefox который ФБР использовала для деанонимизации пользователей Tor. И хотя разработчики активно работают над устранением подобных проблем, никогда нельзя быть уверенным в том, что не существуют уязвимости не известные широкой общественности.

Не смотря на то, что Tor предполагает более высокий уровень анонимности чем VPN, за это приходится платить скоростью соединения, невозможностью использовать p2p сети (Torrent, Gnutella) и проблемы с доступом к некоторым ресурсам интернет, так как часто админы блокируют диапазон IP адресов Tor.

Хорошая новость заключается в том, что можно совместно использовать обе технологии с целью нивелировать недостатки каждой и добавить дополнительный уровень безопасности, конечно за это придется заплатить еще большим снижением скорости. При этом важно понимать, что существует два варианта связки VPN и Tor, подробно остановимся на достоинствах и недостатках каждого.

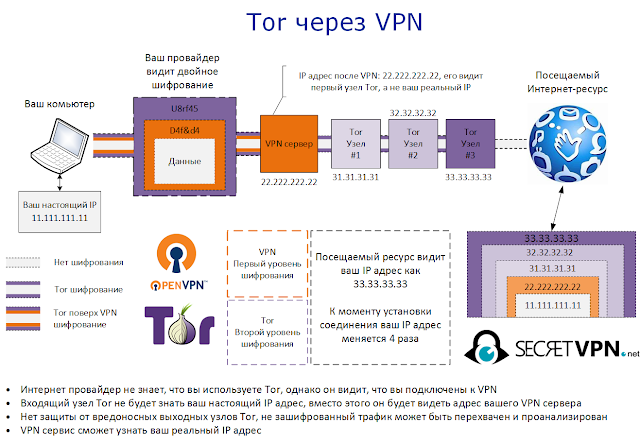

Tor через VPN

В такой конфигурации вы сначала подключаетесь к VPN серверу, а потом используете сеть Tor поверх VPN соединения.

Это именно то, что происходит, когда вы запускаете Tor браузер или защищенную ОС Whonix (для большей безопасности) в системе с уже подключенным VPN. При этом очевидно, что ваш внешний IP будет принадлежать диапазону сети Tor.

Достоинства Tor через VPN:

Недостатки Tor через VPN:

- Ваш VPN провайдер знает ваш реальный IP адрес.

- Нет защиты от вредоносных выходных узлов Tor, не зашифрованный трафик может быть перехвачен и проанализирован.

- Выходные узлы Tor часто заблокированы по IP.

Важно отметить, что для сокрытия факта использования Tor от глаз провайдера можно использовать не только VPN, но и Obfsproxy.

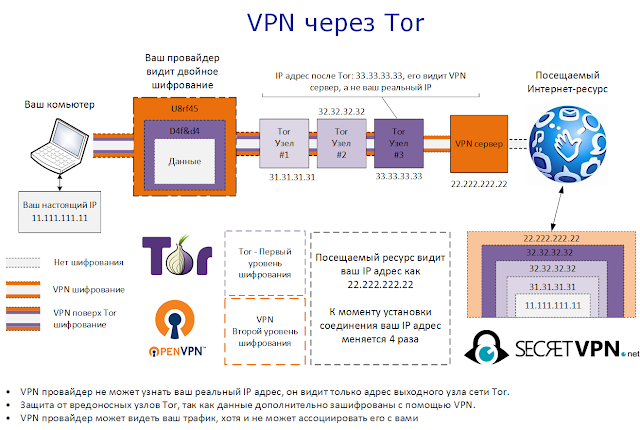

VPN через Tor

Данная конфигурация предполагает сначала соединение с сетью TOR, а потом использование VPN поверх Tor для выхода в сеть.

Цепочка соединений выглядит следующим образом:

Достоинства VPN через Tor:

- Так как вы соединяетесь с VPN сервером через Tor, VPN провайдер не может узнать ваш реальный IP адрес, он видит только адрес выходного узла сети Tor. Настоятельно рекомендуем использовать анонимный метод оплаты (например, пропущенные через миксер биткоины) и Tor для доступа к сайту VPN провайдера в момент приобретения VPN подписки.

- Защита от вредоносных узлов Tor, так как данные дополнительно зашифрованы с помощью VPN.

- Доступ к сайтам которые блокируют соединения из Tor

- Возможность выбора местонахождения сервера

- Весь трафик направляется через Tor

Недостатки VPN через Tor:

- VPN сервис может видеть ваш трафик, хотя и не может ассоциировать его с вами

- Ваш интернет провайдер видит, что трафик направляется в сторону одного из узлов Tor. Это немного повышает риск атаки по времени.

- Использовать стандартный Tor браузер. Недостаток такого подхода заключается в том, что придется запускать и держать постоянно включенным браузер Tor при работе с VPN.

- Установить Tor Expert Bundle как службу Windows. Такая настройка несколько сложнее, но зато вы получите постоянно работающий Tor на вашем компьютере и перед подключением VPN отпадает необходимость запускать Tor браузер

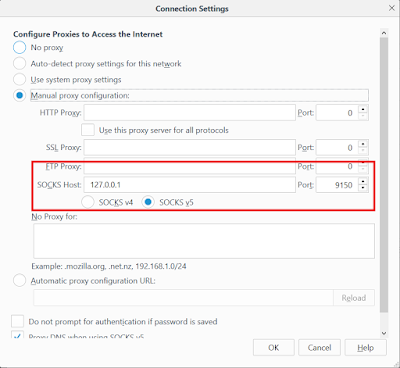

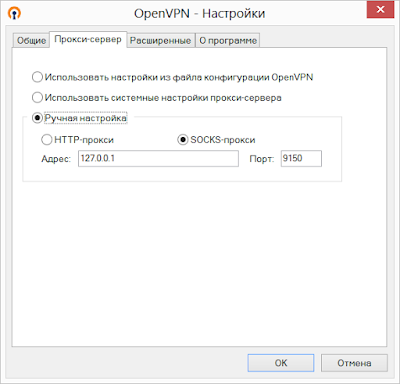

Настройка VPN через Tor с помощью браузера Tor.

1. Запустите Tor браузер, перейдите в меню настроек (Options), далее Advanced -> Network -> Settings. Перед вами откроется окно настроек Прокси. Здесь нет особой необходимости что-то менять. Видно, что пока включен Tor браузер ваш компьютер работает как SOCKS v5 прокси и принимает соединения на порту номер 9150.

Настройка VPN через Tor с помощью Expert Bundle.

1. Скачайте Expert Bundle c официального страницы загрузки и поместите в выбранную папку. Мы это сделали в папку tor на диске C:.

Еще больше Tor и VPN

Отметим, что ничто не мешает расширить схемы описанные выше и использовать Tor поверх VPN поверх Tor. Например, запустив анонимную виртуальную ОС Whonix на компьютере с настроенной конфигурацией VPN через TOR.

Получается следующая схема:

Недостаток такой схемы еще большая потеря скорости соединения по сравнению с предыдущими конфигурациямиВредоносные выходные узлы Tor

Бывали случае, что такие вредоносные выходные узлы перенаправляли пользователей на фишинговые сайты, поэтому всегда стоит обращать внимание на подлинность SSL сертификата.

Атака по времени

Это техника, используется для деанонимизации пользователей VPN и Tor путем сопоставления времени их подключения к сети со временем анонимной интернет активности.

И хотя в глобальном масштабе такая атака трудноосуществима, это не значит, что она невозможна. Учитывая, что соответствующие структуры вполне могут иметь достаточное количество выходных узлов Tor под своим контролем.

Совместное использование Tor и VPN добавляет дополнительный уровень безопасности, что позволяет снизить риски подобных атак.

Что же выбрать?

VPN через Tor выглядит более предпочтительным вариантом, который позволяет добиться настоящей анонимности, так как даже ваш VPN сервис не знает кто вы (при условии анонимной оплаты и покупки VPN подписки через Tor). Дополнительно осуществляется защита от вредоносных выходных узлов Tor, а так как ваш видимый IP-адрес при этом не принадлежит сети Tor вы избегаете проблем с блокировкой адресов Tor многими web сайтами.

Tor через VPN не предоставляет защиты от вредоносных узлов Tor и не позволяет обходить блокировки IP-адресов Tor, но в тоже время скрывает ваш трафик от VPN сервиса. Хороший вариант, когда вы не доверяете своему VPN провайдеру, с другой стороны зачем им тогда пользоваться.

Заключение

В независимости от того, какую конфигурацию вы выбрали, совместное использование VPN и Tor обязательно улучшит вашу безопасность и анонимность и позволит избавиться от недостатков использования каждой из технологии по отдельности.

Однако если вам нужна очень высокая степень защиты, не забудьте зашифровать ваши данные. Отличная идея — это использовать скрытую операционную систему в VeraCrypt.

Оставляйте свои комментарии и вопросы ниже, а также подписывайтесь на нас в социальных сетях

NordVPN — ваш ключ к полной конфиденциальности в Интернете.

Onion Over VPN — это особая функция NordVPN. Она дает вам все преимущества маршрутизатора Onion (Tor) в сочетании с дополнительной безопасностью VPN-туннеля.

Три причины использования Onion Over VPN

- Простоту Всего один щелчок мыши — и вы направляетесь через сеть Onion. Вы также можете подключиться к обычному серверу NordVPN и использовать браузер Tor — это ваш выбор.

- Защиту от несанкционированного доступа со стороны от интернет-провайдера или властей Ваш интернет-провайдер может видеть, что вы используете Onion, но не может видеть, для чего. NordVPN защищает вас от всех третьих лиц и не отслеживает ваши действия в сети — бродите по Интернету в условиях полной конфиденциальности.

- Шифрование NordVPN отправляет ваш трафик через зашифрованный туннель, добавляя еще один уровень защиты при просмотре Интернета.

Уровни анонимности с Onion Over VPN

В сети Onion вы отправляете свой трафик через сеть серверов, работающих на добровольных началах. Он проходит три этапа:

Вы подключаетесь к сети Onion в случайной точке входа.

2. Лабиринт серверов

3. Дешифровка

В дальнейшем слои шифрования снимаются один за другим.

4. Выход

Ваши данные расшифровываются и выходят через случайный узел, попадая в Интернет.

Onion без VPN представляет собой следующие угрозы

Ненадежные интернет-провайдеры

Без NordVPN ваш интернет-провайдер узнает, что вы используете сеть Onion для доступа в Интернет. Это может быть особенно рискованным для политических активистов и правозащитников, журналистов и блогеров, работающих и живущих в странах с высоким уровнем цензуры.

Шпионы в сети

Серверы Onion работают на добровольных началах — их может настроить и запустить любой человек. Это означает, что власти или злоумышленники могут развернуть тысячи поддельных серверов, чтобы отслеживать вас в Интернете. Кроме того, ни один узел не видит полную картину, но кто-то, наблюдающий за несколькими серверами, особенно узлами входа и выхода, может определить ваш реальный IP-адрес.

Onion дает вам анонимность, но NordVPN обеспечивает безопасность

NordVPN шифрует трафик и скрывает реальный IP-адрес перед подключением к сети Onion. NordVPN придерживается строгой политики отсутствия регистрации, поэтому вся ваша онлайн-активность остается скрытой от посторонних глаз, включая нас.

Зачем нужна NordVPN

Конфиденциальность

Скройте свои действия в Интернете — включая тот факт, что вы используете Onion, — от вашего интернет-провайдера.

Безопасность

Защитите себя от поддельных узлов Onion и стороннего прослушивания.

Шифрование

Добавьте дополнительный защищенный VPN-туннель поверх уровней анонимности Onion.

Onion Over VPN превосходно подходит для использования следующими группами лиц

Журналисты и политические активисты

Если Вам нужно предпринять дополнительные меры по защите себя и своих источников от отслеживания и цензуры.

Жители и посетители стран с автократическими режимами

Если Ваш интернет-трафик контролируется и регистрируется государственными учреждениями.

Лица, работающие с настолько конфиденциальными данными

Если даже одна утечка может нанести огромный вред или подвергнуть людей реальной опасности.

Когда вам не нужна сеть Onion Over VPN

Для нерегулярного просмотра Интернета

Туннель VPN обеспечивает более чем достаточную гарантию вашей безопасности. При просмотре веб-страниц вы полностью защищены, если подключены к серверу NordVPN.

Для максимальной скорости

Как только вы используете более длинный путь, маршрутизируя свой трафик через несколько серверов Onion, вы получаете более медленное соединение.

При использовании Double VPN

Если вы не хотите иметь дело с сетью Onion, используйте функцию Double VPN, которая направляет ваши данные через два VPN-сервера, обеспечивая двойную защиту.

Вы впервые слышите о маршрутизаторе Onion? Базовые принципы довольно просты

The Onion Router (Tor) — это специализированный браузер, который передает ваши данные через цепочку серверов, чтобы сохранить вашу анонимность.

Поэтому, вместо того, чтобы идти по прямому маршруту, ваши интернет-данные поступают в сеть Onion через случайный узел, расположенный в произвольной точке земного шара. Затем они совершают хотя бы один дополнительный переход и, наконец, проходят через произвольный выходной узел, из которого доходят до конечного адресата в сети.

Однако при использовании NordVPN даже входной узел не может видеть ваш IP-адрес. Поэтому, даже если кто-то следит за значительными частями сети Onion, он не сможет раскрыть вашу анонимность.

Анонимность и конфиденциальность — это прекрасные понятия. Но в последнее время создается ощущение, что в сети оба понятия стили недостижимыми. Поэтому даже я, совсем не параноик периодически задумываюсь об инструментах, таких как VPN, Proxy и Tor. Вы наверняка слышали эти слова, а может быть даже регулярно пользуйтесь пользуетесь этими технологиями для сохранения анонимности, обхода блокировок, просмотра американского Netflix или банально для доступа к корпоративной сети.

Но как именно работают эти технологии и чем они отличаются? И правда ли что бесплатный сыр только в мышеловке? Сегодня поговорим о том как защитить себя и свои данные в глобально сети.

Proxy

Среди троицы — VPN, Proxy, Tor — самая простая технология — это именно Proxy. С неё и начнём.

Proxy переводится с английского, как представитель, уполномоченный, посредник. Иными словами, прокси-сервер — это сервер-посредник.

Технология работает также просто как и звучит. Представьте, что ваш трафик в сети — это чемодан. Вы хотите доставить этот чемодан по определенному адресу, но не хотели бы делать это сами, раскрывая свое местоположение и имя. Поэтому вы нанимаете посредника, который сам доставит чемодан по нужному адресу не раскрывая вашу личность и настоящий адрес. Просто и удобно. Более того такие посредники достаточно многофункциональны и пригодятся не только для банального обеспечения конфиденциальности в сети:

- Подменив свое местоположение при помощи Proxy, вы сможете обходить региональные блокировки. Например, именно прокси-серверы позволили Telegram так легко пережить несколько лет официальной блокировки.

- Или вы сможете получить доступ к контенту, доступному только в определенных странах. Например, к американской библиотеке Netflix, которая существенно более обширная, чем наша отечественная.

- Или сможете сэкономить на цене авиабилетов, воспользовавшись региональными ценовыми предложениями или скидками.

- Но может быть и обратная ситуация. Если нужно, при помощи прокси, администраторы сетей могут ограничить доступ к отдельным ресурсам.

- Есть и менее очевидные сценарии использования. Часто прокси-серверы кэшируют данные с популярных сайтов, поэтому загружая данные через прокси-сервер вы сможете ускорить доступ к этим ресурсам.

- Или сможете сэкономить трафик. Потому что прокси-серверы могут сжимать весь запрашиваемый контент. Именно так работают различные турбо- и экономные режимы в браузерах.

Типы Proxy

Во-первых, сама по себе технология очень ограниченная. Прокси-серверы узкоспециализированы, поэтому на каждый тип интернет-соединения нужен свой тип прокси-сервера.

Это серьёзное ограничение, поэтому еще есть отдельный тип прокси-серверов SOCKS-прокси.

Эта вариация протокола умеет работать с разными типами трафика. Но она работает медленнее, поэтому также подходит не для всех.

Безопасность Proxy

Но это половина беды. Все виды прокси объединяет главная, ключевая проблема — проблемы с безопасностью.

Пользоваться прокси-сервером — это всё равно что передавать данные посреднику в чемодане без пароля. Делать такое можно только в случае если 100% доверяете посреднику. И конечно же стоит остерегаться бесплатных прокси-серверов с сомнительной репутацией. Ведь воспользоваться непроверенным бесплатным прокси, это все равно, что доверить доставить мешок бесплатному курьеру по объявлению на автобусной остановке.

Как же здорово, что во время блокировки Telegram мы все дружно пользовались проверенными надежными прокси. Так ведь?

Но есть технология, которая обладает большинством достоинств прокси и лишена большинства недостатков — это VPN или Virtual Private Network — виртуальная частная сеть.

Изначально эта технология задумывалась не как средство анонимизации трафика. Ее задачей было удаленно объединять компьютеры в единую сеть. Например, для доступа к локальной сети головного офиса из регионального филиала или из дома.

Принцип работы VPN похож на прокси. Трафик точно также, прежде чем попасть в интернет, сначала попадает на промежуточный сервер. Это с одной стороны позволяет вам, например, получить доступ к заблокированным ресурсам. Потому как для интернет провайдера, вы направляете запрос на VPN сервер, а не на запрещенный сайт.

С другой стороны, это позволяет вам сохранить анонимность, так как сайт, на который вы попали думает, что запрос пришел с IP-адреса VPN-сервера, а не вашего. Но прокси-серверы, делают по сути тоже самое, так в чем же тогда разница?

Ключевое отличие VPN от Proxy — это сквозное шифрование. Весь трафик проходящий через VPN-сервер защищен на всём пути от точки входа до точки выхода. А всё потому, что при включенном VPN между вашим устройством и VPN-сервером создается зашифрованный канал связи, который защищает все данные от хакерских атак.

Опять же если сравнивать с прокси, в первом случае мы передаем открытый чемодан с информацией посреднику, которого либо могут в любой момент обокрасть, либо он сам украдет данные. В случае VPN мы передаем данные по закрытому туннелю проникнуть в который крайне сложно. Более того VPN работает со всеми типами данных и шифрует вообще весь трафик со всех приложений, а не только трафик вашего браузера.

При этом в отличии от прокси, для работы VPN на вашем устройстве обязательно должен быть установлен VPN-клиент в виде отдельного приложения или расширения браузера.

Впрочем, поставить приложение для рядового пользователя куда проще, чем копаться в настройках прокси где-то в настройках браузера.

Бесплатные VPN-сервисы

Получается, что VPN во всем лучше прокси? Не всегда.

Дело в том, что не все VPN-сервисы одинаково полезны. Как и в случае с прокси, бесплатные VPN-сервисы не раз были пойманы в слежке за пользователями и продаже их данных.

Например, VPN-сервис Betternet, который насчитывал 38 миллионов пользователей использовал целых 14 библиотек для слежки за пользователями.

А сервис Hola продавал IP-адреса бесплатных пользователей злоумышленникам. То есть преступники могли использовать ваш IP-адрес для своих делишек.

SHADOWSOCKS

С другой стороны, не все прокси-сервисы плохие. Например, существует особый тип прокси, который называется Shadowsocks. По сути, это SOCKS-прокси на стероидах.

Тут есть и мощное шифрование, и скрытие трафика, и возможность обходить различные блокировки. Есть клиенты как для компьютера, так и для смартфона, позволяющие оставаться под защитой постоянно. А создана эта штука была нашим дружественным братским китайским народом с целью обхода великого китайского файерволла.

Отсюда и несколько приятных особенностей Shadowsocks. Например, для элегантного обхода блокировок, он умеет выборочно маскировать трафик. Вы сами выбираете что прятать, а что нет.

Например, находитесь вы в Китае и хотите проверь почту на Gmail, или свят-свят — посмотреть YouTube. Благодаря Shadowsocks, вы сможете сделать и это, и одновременно посещать сайты, доступные только из Китая.

В свою очередь, VPN-сервисы зашифровывают весь трафик, поэтому открыть сайты, доступные только в Китае, вы уже не сможете.

И, наконец, самый хардкорный способ анонимизации в сети — Tor. Что это и правда ли, что Tor такой безопасный?

Tor расшифровывается как The Onion Router и он использует так называемую луковую маршрутизацию. Твои данные — это сердцевина луковицы, а их защита — слои вокруг. Что это значит?

Для анонимизации Tor, также как прокси и VPN, пропускает трафик через промежуточные серверы. Но Только в случае с Tor их не один, а три, и называется они узлами.

А вот теперь смотрите, ваш трафик проходит через три узла:

- входной или сторожевой,

- промежуточный,

- выходной.

Во-первых, чтобы скрыть ваш IP-адрес. Каждый узел знает IP-адрес только узла, который стоит в цепочке перед. Поэтому пока ваш трафик дойдет до третьего узла, исходный IP потеяется.

Во-вторых, ваш трафик обернут в три слоя защиты. Поэтому первый и второй узел не видят вашего трафика, они только снимают слои защиты как, как кожуру с луковицы, а вот достает сердцевину и отправляет запрос в интернет только третий выходной узел.

Эти узлы разворачивают сами пользователи сети на своих компах. Чем больше пользователей, тем безопасней и тем быстрее работает сеть.

А доступ к сети осуществляется через специальный браузер Tor Browser, основанный на Firefox. Его улучшили дополнениями, запрещающими сайтам следить за тобой. Например браузер умеет отличать все скрипты на сайтах, фактически запрещая собирать любые данные пользователя, или заставляет сайты принудительно использовать шифрование. Звучит очень безопасно, но на практике, это не так.

Во-первых, Tor очень не любят правоохранительные органы, а сам факт использования Tor легко отследить. Поэтому, просто используя Tor Browser, вы уже можете привлечь лишнее внимание. Иными словами лучше использовать Tor в связке с VPN.

Во-вторых, владельцы выходных узлов очень рискуют. Ведь именно они несут ответственность за все действия, которые совершают пользователи сети.

В-третьих, те же владельцы выходных узлов видят весь ваш трафик, а значит они могут отследить вас по косвенным признакам. Именно поэтому выходные узлы больше всего любят создавать сотрудники правоохранительных органов.

Более того, из-за многослойного шифрования сеть Tor работает очень медленно, половина сайтов прост отказывается корректно работать через Tor Browser.

Итоги

Что в сухом остатке? Если вы беспокоитесь за свою безопасность в сети, то самым оптимальным способом защиты будет VPN. Но не забывайте, что использовать надо только надежные VPN-сервисы с хорошей репутацией. Часто информацию о надёжности того или иного сервиса можно найти в интернете, в специальных статьях. Также помните, что хороший VPN может стоить денег, вернее его создатели могут брать за его использования какую-либо сумму. Ведь бесплатный сыр бывает только в мышеловке.

На хакерских и компьютерных форумах, часто встречаю обсуждения, на тему, что лучше TOR через VPN или VPN через TOR. Забегая вперед, хочу сказать, что ответа однозначного на этот вопрос не существует. В определенных ситуация одна связка, лучше, а другая хуже. В статье рассмотрим минусы и плюсы каждого способа и попробуем понять, в каких ситуациях лучше использовать TOR через VPN, а в каких VPN через TOR.

Что лучше Tor через VPN или VPN через Tor

Для начала, давайте определимся для чего нужен TOR и VPN и какую роль они выполняют в конфиденциальности и анонимности данных.

Tor для анонимности

Tor обеспечивает более высокую анонимность, чем VPN. При попытке зайти на сайт, ваши данные проходят через цепочку случайных узлов. Вы анонимны, но провайдер может определить факт использования Tor.

VPN для конфиденциальности

VPN (виртуальная частная сеть) шифрует интернет-трафик, обычно маршрутизируя его только через один сервер. Исходя из этого скорость выше чем Tor.

Вы не анонимны, но ваша работа в сети конфиденциальна, за исключением тех случаев, когда провайдер VPN сохраняет логи пользователей и готов их передать спецслужбам.

Использование Tor через VPN

Пользователь → VPN → Tor → Интернет

Плюсы:

- Простота настройки.

- Высокая скорость и стабильная работа.

- Провайдер VPN не может видеть контент или источник трафика, а только факт подключения к Tor.

- Интернет-провайдер не видит, что вы используете Tor, а только то, что вы используете VPN.

- Узел входа Tor будет видеть IP-адрес VPN, а не ваш настоящий IP-адрес. Можно заходить на onion-сайты Tor.

Минусы:

- Провайдер VPN по-прежнему может видеть реальный IP-адрес и предоставлять эту информацию спецслужбам.

- Если вы отправляете незашифрованный трафик, вы уязвимы для вредоносных выходных узлов Tor.

- Если VPN внезапно упадет, провайдер узнает о ваших действиях в сети.

Использование VPN через Tor

Пользователь → Tor → VPN → Интернет

Чтобы использовать эту цепочку, вы сначала подключаетесь к Tor, а затем запускаете VPN. Ваш трафик шифруется после подключения к узлам Tor.

Плюсы:

- Провайдер VPN не может видеть реальный IP-адрес.

- Интернет-провайдер не может видеть, что вы используете VPN, только то, что вы используете Tor.

- Хорошо подходит для анонимного шопинга.

Минусы:

- Очень низкая скорость.

- Вы можете получить доступ только к сайтам Tor.

- Не все провайдеры VPN позволяют использовать такую связку.

- Сеть Tor не одобряет такую цепочку, поскольку они считают, что VPN-сервер может создать профиль всех ваших действий и что со временем может быть пагубным для пользователя.

Заключение

Вы не нашли четкий ответ на вопрос «Что лучше Tor через VPN или VPN через Tor?», но исходя из изложенной в статье информации и ваших задач, вы сможете выбрать подходящий для вас вариант анонимизации в сети.

Читайте также: