Transparent firewall что это

Обновлено: 03.07.2024

Файрвол — это первая линия защиты в системе обеспечения безопасности данных. Межсетевые экраны предназначены для предотвращения несанкционированного доступа к ресурсам локальной сети, внешних и внутренних атак. Это может быть программный или аппаратный комплекс, либо комбинация и того, и другого. Основная функция межсетевого экрана заключается в фильтрации сетевого трафика в соответствии с установленными правилами, за счет чего осуществляется блокировка прохождения запрещенных запросов. В данной статье мы рассмотрим основные типы файрволов, их преимущества и потенциальные недостатки, а также перспективы развития данной технологии.

Условно можно выделить две основные технологии, реализуемые в файрволах: пакетная фильтрация и фильтрация на уровне приложений. При этом обе технологии могут быть реализованы в комбинации в рамках одного продукта.

Пакетный файрвол (Packet-Filtering Firewall)

В большинстве маршрутизаторов и коммутаторов используется технология пакетной фильтрации. Пакетные фильтры функционируют на сетевом уровне и осуществляют разрешение либо запрет прохождения трафика на основе анализа информации, находящейся в заголовке пакета. Такая информация включает тип протокола, IP адреса отправителя и получателя, номера портов отправителя и получателя. В некоторых случаях анализируются и другие параметры заголовка пакета, например для проверки является ли пакет частью нового либо уже установленного соединения. При поступлении пакета на любой интерфейс маршрутизатора, в первую очередь определяется, может ли пакет быть доставлен по назначению, а затем происходит проверка в соответствии с заданным набором правил — так называемым списком контроля доступа (ACL).

Определение правил фильтрации происходит на основе одного из двух взаимоисключающих принципов:

1) «Разрешено все, что не запрещено в явном виде»

Такой подход облегчает администрирование межсетевого экрана, так как не требует дополнительной настройки. Тем не менее, в случае неправильной настройки, когда не учитываются потенциальные несанкционированные действия, эффективность защиты стремится к нулю.

2) «Запрещено все, что не разрешено в явном виде»

Такой подход обеспечивает наиболее высокую степень эффективности. Относительным недостатком в данном случае является усложнение администрирования, так как необходима предварительная тонкая настройка базы правил.

С точки зрения безопасности более предпочтительным является второй вариант, при котором разрешается прохождение пакетов определенного типа и запрещается все остальное. С одной стороны такой подход упрощает настройку, так как количество запрещенных пакетов обычно гораздо больше, чем разрешенных. Кроме того, при появлении новых служб нет необходимости дописывать новые запрещающие правила — доступ к ним будет заблокирован автоматически. Тем не менее на каждый тип разрешенного взаимодействия необходимо прописать одно и более правил.

Преимущества:

* Распространенность пакетных фильтров связана с тем, что эта технология проста и обеспечивает высокую скорость работы.

* По умолчанию пакетный фильтр встроен в подавляющее большинство маршрутизаторов, коммутаторов, VPN-концентраторов. В связи с этим отпадает необходимость в дополнительных финансовых затратах на ПО.

* Изучение данных в заголовках пакетов позволяет создавать гибкую схему разграничения доступа.

* При создании правил фильтрации возможно использование помимо полей заголовков также и внешней информации, например, даты и времени прохождения сетевого пакета.

Недостатки:

* Пакетные фильтры не анализируют трафик на прикладном уровне, что открывает возможность для совершения множества видов атак.

* Настройка достаточна сложна и требует от администратора высокой квалификации и глубокого понимания принципов работы протоколов стека TCP/IP.

Файрвол прикладного уровня (Application Firewall)

Данный тип файрвола включает в себя прикладное программное обеспечение и играет роль промежуточного звена между клиентом и сервером. Аппликативные файрволы обеспечивают защиту на прикладном уровне, используя для блокировки вредоносных запросов информацию о специфических особенностях приложений. Технология фильтрации на уровне приложений позволяет исключить прямое взаимодействие двух узлов. Файрвол выступает в качестве посредника между двумя узлами, перехватывает все запросы и после проверки допустимости запроса устанавливает соединение. Файрвол прикладного уровня предоставляет возможность аутентификации на пользовательском уровне, протоколирование трафика и сетевых событий, а также позволяет скрыть IP-адреса хостов локальной сети.

Преимущества:

* Файрволы прикладного уровня обеспечивают более высокий уровень защиты по сравнению с пакетными фильтрами, так как имеют больше возможностей для анализа всего сетевого пакета, а не только заголовка TCP пакета.

* Прикладные файрволы создают более детализированные логи.

Недостатки:

* Данная технология является более медленной, так как значительная процессорная нагрузка для осуществления сервисов отрицательно сказывается на скорости работы. Глубокий анализ полей данных заметно снижает производительность межсетевого экрана, увеличивает время отклика и пропускную способность сети.

В зависимости от сферы применения среди файрволов прикладного уровня выделяют WAF (Web-application firewalls), предназначенные для защиты веб-приложений, DAF (Database Access Firewalls), защищающие базы данных и т.д.

Режимы функционирования файрвола:

Прокси-файрвол (Proxy Firewall)

Прокси является посредником между машиной клиента и реальным сервером. Все соединения происходят от имени прокси-файрвола. Для установки связи хосты внутренней сети посылают запросы файрволу, который затем инициирует новое подключение на основе полученного запроса. Запросы сравниваются с базой правил и если запрос не содержит запрещенных параметров, то файрвол формирует пакет с запросом от своего имени. Получив ответ от внешнего сервера, файрвол проверят его, и если ответ принят, пересылает его на адрес клиента, первоначально сформировавшего запрос. Фильтрация осуществляется на основе множества параметров: IP-адреса отправителя и получателя, наличие вложений, время запросов и т.д.

Прокси-файрвол — это самый надежный тип файрвола. Прокси-файрволы осуществляют фильтрацию, протоколирование и контроль запросов, что позволяет обеспечить высокий уровень безопасности. Отсутствие прямого подключения и прямой пересылки пакетов между узлами обеспечивает защиту IP-адресов и значительно снижает вероятность того, что злоумышленники смогут определить топологию внутренней сети на основе информации, содержащейся в пересылаемых пакетах. Благодаря данным аудита администраторы имеют возможность производить мониторинг нарушений политики безопасности. Кэширование информации позволяет уменьшить объем трафика и сократить время доступа клиента к информации. В отличие от пакетных фильтров прокси-файрволы имеют менее сложные правила фильтрации.

Обратный прокси-файрвол (Reverse Proxy Firewall)

Обратный прокси-файрвол функционирует также как прямой прокси, за исключением одного принципиального отличия – обратный прокси используется для защиты серверов, а не клиентов. Под обратным проксированием понимается процесс, в котором сервер при получении запроса клиента не обрабатывает его полностью самостоятельно, а частично или целиком ретранслирует этот запрос для обработки другим серверам. С целью повышения производительности пересылка запросов может происходить на несколько серверов, за счет чего снижается общая нагрузка. Обратный прокси работает от имени веб-сервера и не виден для клиентов. При получении запроса сервер не перенаправляет клиента, а самостоятельно отправляет запрос и возвращает полученный ответ обратно клиенту. Машины клиентов даже не подозревают, что обращаются к обратному прокси. Все выглядит так, как будто клиенты обращаются в веб-серверу. Клиент посылает запросы напрямую к серверу. Для сохранения своей анонимности обратный прокси перехватывает запрос от клиента до того, как он дойдет до сервера. Таким образом, обратный прокси-сервер — это обычный веб-сервер с несколькими дополнительными функциями, в том числе, перенаправление URL.

Прозрачный файрвол (Trasparent Firewall)

Файрвол нового поколения (Next Generation Firewall)

С активным развитием рынка межсетевых экранов производители файрволов добавляют функциональные возможности для усиления защитных свойств и более комплексного обнаружения угроз. Файрволы нового поколения (NGFW) представляют собой интегрированные платформы сетевой безопасности, в которых традиционные межсетевые экраны дополнены системами предотвращения вторжений (IPS) и возможностями для совершенствования политик управления доступом, фильтрации, глубокого анализа трафика (DPI) и идентификации приложений. Такие программные комплексы позволяют обнаруживать и блокировать самые изощренные атаки.

Таким образом, межсетевые экраны нового поколения должны обеспечивать:

* непрерывный контроль приложений и защиту от атак и вторжений;

* функции, свойственные традиционным файрволам: анализ пакетов, фильтрация и перенаправление трафика, аутентификация подключений, блокирование протоколов или содержимого, шифрование данных и т.д.;

* всесторонний аудит и анализ трафика, включая приложения;

* возможность интеграции со сторонними приложениями и системами;

* регулярно обновляемую базу описаний приложений и потенциальных угроз.

По мере расширения сфер применения облачных вычислений и технологий виртуализации данных постепенно возрастает и спрос на файрволы нового поколения. Главным сдерживающим фактором развития рынка NGFW является высокая стоимость технологии. Внедрение и сопровождение требует довольно серьезных начальных вложений, что отпугивает малые предприятия и стартапы. Основными потребителями являются крупные дата-центры, сетевые провайдеры, сектор SMB и государственные учреждения.

DataArmor Database Firewall

DataArmor Database Firewall реализован на основе технологии Reverse Proxy и подменяет себя в качестве сервера, с которым работает клиент. В ближайшее время будет добавлен прозрачный режим работы. DataArmor Database Firewall классифицируется как DAF и осуществляет аудит запросов к БД, обеспечивая контроль сетевых и локальных обращений к базам данных.

В продолжение темы IOS Firewall мне бы хотелось поговорить с Вами об еще одной технологии, которая называется Cisco IOS Transparent Firewall.

Данная функция была впервые внедрена в маршрутизаторы Cisco в IOS 12.3(7)T. Она позволяет проводить фильтрацию трафика и осуществлять динамическую инспекцию приложений, когда маршрутизатор выступает в роли L2-моста.

В прозрачном (transparent) режиме маршрутизатор не осуществляет маршрутизацию, а просто изучает MAC-адреса на всех своих интерфейсах подобно коммутатору. Когда Вы конфигурируете прозрачный фаирвол на Cisco IOS, прежде всего необходимо определиться с типом бриджирования, которое будет осуществлять маршрутизаторах. Таких типов два: CRB и IRB. Что же это за звери такие? Поговорим об этом подробнее.

- CRB (Concurrent Routing and Bridging) режим включается командой bridge crb. Позволяет маршрутизатору коммутировать фреймы между интерфейсами, которые являются членами одной мостовой группы (bridge group). Интерфейсы, которые не являются членами никакой мостовой группы и на которые назначены IP-адреса могут принимать и перенаправлять IP-пакеты. Т.е. в этом режиме маршрутизатор выступает в роли моста для одного набора интерфейсов и в роли обычного L3-устройства для других интерфейсов.

- IRB (Integrated Routing and Bridging) режим включается командой bridge irb. Позволяет сконфигурировать специальный интерфейс BVI (Bridge Virtual Interface) для каждой мостовой группы. Данный интерфейс представляет маршрутизатор как L3-устройство для определенной мостовой группы. Все устройства внутри группы, которые знают MAC-адрес BVI-интерфейса, могут отправлять маршрутизатору IP-пакеты и общаться с другими сетевыми устройствами данного L2-домена. Этот режим позволяет маршрутизатору производить коммутацию между своими интерфейсами и маршрутизировать пакеты для членов мостовой группы, которые знают о данной службе.

В целом, для простоты понимания, Вы можете сравнить BVI с SVI (Switch Virtual Interface) на L3-коммутаторе. В дополнение ко всему, вместе с командой bridge irb Вам необходимо добавить команду bridge <NUMBER> route ip, где NUMBER – номер мостовой группы. В противном случае, BVI-интерфейс не будет маршрутизировать IP-пакеты.

Вы можете применять правила классического фаирволла для динамической инспекции приложении и списки доступа на интерфейсы. Например:

В прозрачном режиме поддерживается инспекция только для TCP/UDP и ICMP. Все не IP-пакеты по-умолчанию разрешены (ARP, STP и т.д.). Если Вы хотите заблокировать не IP-трафик, необходимо применить список доступа к мостовому интерфейсу. Эти списки доступа основываются на значениях Ethertype. Например, следующий список доступа разрешает весь IP-трафик и ARP, но блокирует WOL Magic packet:

Прим.: Ethertype – двух байтовое поле в Ethernet-заголовке. Располагается сразу после поля «Source MAC». Используется для того, чтобы показать какой протокол инкапсулирован в Ethernet фрейм.

И на последок скажу пару слов об IP-адресах, которые назначаются на BVI-интерфейс. Этот адрес должен быть внутри той же сети, что и защищаемый сегмент. Здесь вполне можно провести аналогию с фаирволлом Cisco ASA, когда та работает в прозрачном режиме и имеет единственный IP-адрес для управления.

Прим.: трафик, сгенерированный самим маршрутизатором не проходит проверку в списках доступа, которые назначены на интерфейсы в мостовой группе. Для контроля трафика управления Вам необходимо создать отдельный список доступа и применить его на BVI-интерфейс.

Функция Firewall заключается в запрещении прохождения нежелательного трафика.

Firewall может быть реализован на одном или нескольких устройствах

- Прикрытие важных систем - Firewall способна прикрыть неиспользуемую функциональность защищаемого хоста, и открывать только минимально необходимые типы подключений. Например в случае Web сайта - это разрешение только web трафика на IP адрес Web сервера.

- Прикрытие слабостей протоколов - Firewall может анализировать поток данных и обеспечивать только шататную работу тех или иных протоколов. Например разрешать только определённое время сессии для DNS request и DNS reply.

- Unauthorized users - Firewall умеет аутентифицировать пользователей с помощью сервисов AAA

- Malicious data - Firewall может обнаружить и блокировать вредоносные данные.

- Static Packet Filtering - базируется на Layer 3 - Layer 4.

Пример такого типа есть ACL на маршрутизаторе.

Относительно легко настроить, есть в наличии на большинстве роутеров.

Не поддерживает информацию о сессиях, не фильтрует фрагментированные пакеты, не умеет работать с приложениями, динамически меняющие порты. - Application Layer Gateway - также имеет название proxy firewalls или application gateways. Работает на Layer 3 и выше.

Прокси сервер - это ПО-посредник, которое забирает запрос у клиента, обрабатывает этот запрос, и отдаёт ответ клиенту.

Благодаря тому, что proxy firewall работает на 7 уровне, возможен очень подробный анализ трафика. Также затруднены атаки на клиентов, поскольку нет непосредственного контакта клиента с удалённым сервером.

proxy firewall требует специализированного ПО, может жрать процессор и память, имеется поддержка очень ограниченных протоколов.

Вообще современные платные Firewalls поддерживают все вышеприведённые методы: packet filtering, application layer inspection, stateful packet filtering, NAT (in all its flavors),

AAA functions, and perform virtual private network (VPN) services.

Хорошим примером такого Forewall является конечно же Cisco Adaptive Security Appliance (ASA).

NAT позволяет не только использовать внутри Private addressing, но и маскировать внутренние адреса.

НО важно понимать, что NAT или PAT не следует рассматривать как security mechanism alone.

Вообще NAT можно разделить на два типа:

- inside NAT - трансляция source IP address пакетов, идущих от inside host

- outside NAT - трансляция source IP address для устройства, находящегося снаружи

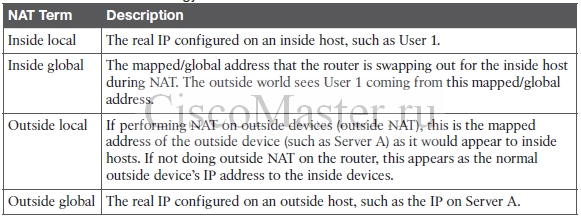

Поэтому для NAT существует следующая терминология:

PAT - это подвид NAT-а и часто называется как NAT with overload.

PAT позволяет спрятать сотни внутренних адресов за единственным белым IP: для этого PAT отслеживает все сессии по номерам портов. Например:

В случае если source port совпадёт, PAT динамически выделит другой свободный source port.

PAT также можно настроить на использование нескольких белых IP: если все свободные порты одного будут заняты, он перескочит на использование другого.

Внути каждого гостя есть мост br0, не имеющий ip-адреса (на них фильтруется трафик). На мостах включен STP. Оба гостя включены.

Вопрос 1. Почему оно работает? О_о Никогда бы не подумал, что такая конфигурация (с параллельно включенными бриджами (читай - свитчами)) будет работоспособна. Собрал просто для эксперимента, и вот - завелось.

Вопрос 3. Применял ли кто из пристутствующих подобные схемы? Буду благодарен, если поделитесь опытом.

Если выключение одного гостя ломает выход в инет, значит пакеты туда и обратно ходят разными путями. IMHO в stp это можно отрегулировать через стоимость портов.

Посмотри на списки МАС-ов на vSwitchX до выключения одного из гостей и после. Возможно проблема в реализации vSwitch.

Если файрвол будет fullstate, то нужно настраивать conntrackd

2. Сессии висят на клиенте и сервере, бридж между ними о них ничего не знает. Так что если траффик не пропадёт на долгое время (пока сходится STP), то сессии никуда не денутся.

3. Вряд-ли, странная схема. Ты опиши чего хочешь добиться? Прозрачного файрволла? Не проще ли на роутере файрволлить? Поставь две виртуалки, подними на них VRRP для отказоустойчивости и вторая подхватит адрес первой при ее падении. Ну или добавь к этому менеджер кластера аля Pacemaker для динамического создания правил файрволла на второй ноде.

Либо, если это ESXi, то может отказоустойчивость делать на его уровне? VMWare Fault Tolerance там или просто HA.

Вот это сомнительно, значит пинг идёт каким-то другим путем. То что SSH залипает на минуту это норм, схождение STP идёт.

Если выключение одного гостя ломает выход в инет, значит пакеты туда и обратно ходят разными путями. IMHO в stp это можно отрегулировать через стоимость портов.

Выход и инет оно как раз-то не ломает, при серфинге его вообще не чувствуется. Как ходят пактеты - понять трудно. Такое впечатление, что по обоим путям одновременно. STP крутил, никакой реакции.

Если файрвол будет fullstate, то нужно настраивать conntrackd

stateful. Обязательно. А вот как настроить conntrack-sync на безадресных мостах я пока не понял.

tcpdump -nibr0, запущенный одновременно на обоих гостях, показывает, что трафик идёт через оба моста.

Сессии висят на клиенте и сервере, бридж между ними о них ничего не знает.

Эт-то понятно, уровень другой. Но сессии реагируют на потерю пакета/серии пакетов.

Так что если траффик не пропадёт на долгое время (пока сходится STP), то сессии никуда не денутся.

Ну вот пропадает, значить.

Описал же в топе)

Не проще ли на роутере файрволлить?

Нет. В ЦОД роутер не мой будет, а хостера. Ставить свой аппаратный фаер - создавать единую точку отказа. Ставить два фаера - . Дорого. 2U + сами железки. Народ не поймёт)

Поставь две виртуалки, подними на них VRRP для отказоустойчивости и вторая подхватит адрес первой при ее падении.

Какой такой адрес, мосты прозрачные же.

Либо, если это ESXi, то может отказоустойчивость делать на его уровне? VMWare Fault Tolerance там или просто HA.

FT - ограничение на один вирт. процессор. Эти два тазика ещё роутить кое-что будут по мелочи (вот тут уже VRRP нужон будет), DHCP + dns fwd. Хотелось бы, чтобы у каждого было по два потока.

HA - грузиться машинка будет минуту-полторы, в это время сети, очевидно, не будет. Это нежелательно.

nbw ★★★ ( 25.02.14 23:02:33 )Последнее исправление: nbw 25.02.14 23:08:32 (всего исправлений: 1)

Вот это сомнительно, значит пинг идёт каким-то другим путем. То что SSH залипает на минуту это норм, схождение STP идёт.

пинги эти tсpdump'ом на мостах видны (на обоих сразу)

Это особенность vmware вроде - запуск tcpdump переводит вирт.интерфейсы в режим promisc и вирт.свич начинает работать как хаб для этого интерфейса - пихает в него весь траффик, проходящий через себя, как-то делал такое. Это настраивается в св-вах вирт.свича насколько помню.

По поводу пингов нужно смотреть в дампе что происходит после отключения активного пути, как отрабатывает STP и т.п.

При прочих равных конечно разницы между пингами и SSH быть не должно - или всё работает или ничего.

Это особенность vmware вроде - запуск tcpdump переводит вирт.интерфейсы в режим promisc и вирт.свич начинает работать как хаб для этого интерфейса - пихает в него весь траффик, проходящий через себя, как-то делал такое. Это настраивается в св-вах вирт.свича насколько помню.

По поводу пингов нужно смотреть в дампе что происходит после отключения активного пути, как отрабатывает STP и т.п.

Вот да, этим завтра и займусь. Надо же понять как оно всё работает, в конце концов.

При прочих равных конечно разницы между пингами и SSH быть не должно - или всё работает или ничего.

Да, возможно, я что-то упустил. Но при нескольких пробных запусках/отключениях картина была именно такая.

Так-так, погоди, tcpdump запущен в дебьяне и слушает мост внутри дебьяна. Про то, что снаружи матрица, он вообще не знает

Да, не знает. Но включение tcpdump переводит интерфейс в promisc и говорит свичу миррорить туда траффик:

Promiscuous mode is a security policy which can be defined at the virtual switch or portgroup level in vSphere ESX/ESXi. A virtual machine, Service Console or VMkernel network interface in a portgroup which allows use of promiscuous mode can see all network traffic traversing the virtual switch.

Причем насколько я помню добавление интерфейса в бридж автоматом влючает promisc режим.

vSwitch'и и так пришлось перевести в promisc режим

Это не promisc режим, это секьюрити-опция, позволяющая виртуалкам на этом свиче слушать траффик (или не позволяющая :)

Забей на мосты, и извраты с STP (для такой топологии лучше бы нечто вроде smart-link иметь), го на L3

Если я тебя правильно понял, то ты советуешь отказаться от прозрачного fw, сделать роутер с реальным IP и фильтровать трафик уже на нём? Но тогда он будет иметь адрес в публичной сети. То есть, с учётом VRRP у нас получается перерасход пяти белых IP + потенциальная возможность атаки на сам router/fw.

Читайте также: