Требуется установка на компьютере сертификата компьютера

Обновлено: 06.07.2024

Электронные подписи (ЭП, ЭЦП) активно применяются организациями, ИП и даже простым физ. лицами. Они позволяют существенно упростить взаимодействие с госорганами, партнерами по бизнесу и различными информационными системами. Довольно часто перед началом использования требуется установить ЭП на ПК. Но данная процедура имеет ряд особенностей, которые должен обязательно учитывать пользователь.

Зачем нужно устанавливать сертификаты на ПК и как это сделать

Технически устанавливать сертификат на ПК необязательно. Пользователь может каждый раз, когда необходимо подписать документ, подключать ключ к USB-порту и выполнять необходимые действия. Данный подход можно назвать даже более безопасным, ведь сохранить в безопасности защищенный носитель значительно проще. Но все же подключать каждый раз устройство к ПК часто неудобно.

Кроме того, электронная подпись может использоваться на различных устройствах (ПК, ноутбук и т. д.). В этом случае также будет удобней установить подпись на нужные системы.

Замечание. Безопасность сертификата полностью находится в руках его владельца. Если к компьютеру, где установлена ЭП, получили доступ третьи лица, или он утрачен/украден, то надо немедленно обратиться в УЦ для блокировки подписи и ее перевыпуска.

Процедура установки ЭП включает в себя инсталляцию на компьютер криптопровайдера и непосредственно установку сертификата.

Установка КриптоПро CSP

Наиболее часто для работы с ЭП применяется криптопровайдер КриптоПро CSP. Он имеет все необходимые сертификаты и поддерживается большинством информационных систем российской разработки.

КриптоПро CSP – платная программа. Без оплаты клиенту доступен только тестовый период в 3 месяца. После этого нужно приобрести лицензионный ключ и активировать ПО или отказаться от его использования. Некоторые УЦ уже включают ключ на КриптоПро в состав ЭП или предлагают приобрести программу отдельно в виде годовой или бессрочной лицензии.

Рассмотрим по шагам процесс установки КриптоПро CSP:

Установка сертификата

После инсталляции КриптоПро для дальнейшей работы надо установить сертификат. Эта операция включает в себя 4 шага:

При появлении окна с информацией о наличии сертификата в системе надо согласиться с его заменой.

Привязка к оборудованию

При установке сертификата он автоматически привязывается к системе (как к ПО, так и к аппаратной части). Если пользователь решит переустановить ОС или изменить конфигурацию ПК, ему придется устанавливать сертификат повторно. Это позволяет обеспечить дополнительную безопасность.

Но одновременно можно установить сертификаты на любое количество компьютеров. Никаких ограничений в этом случае не применяется. Только непосредственный владелец будет отвечать за сохранность сертификата.

Установка неквалифицированной подписи

Процедуры установки квалифицированной и неквалифицированной подписи не имеют принципиальных отличий. Пользователю понадобится провести инсталляцию КриптоПро и установить сертификат. В некоторых случаях ЭП может передаваться в виде файлов. В этом случае установка сертификата будет происходить следующим образом:

Пользователь без проблем может установить сертификат ЭП самостоятельно в КриптоПро CSP. Эта процедура занимает лишь несколько минут времени. Но для исключения ошибок и проблем надо соблюдать инструкцию.

Маленькая сеть из десяти Windows 7/8 клиентов с выделенным сервером на базе Windows Server 2008 Std (на него пока не обращаем внимание) и с доступом в Интернет средствами простого роутера. Для VPN сервера я выделил одну из машин на Windows 7 Pro. Далее будет описано два способа поднятия L2TP/IPsec сервера на Windows 7 Pro.

Создание клиентского подключения для этого способа

- Установим сертификаты на нашего VPN клиента. Копируем с VPN сервера сертификаты, которые создали ранее. Устанавливаем их точно таким же способом, как и на сервере.

- Создадим VPN подключение. Идем в «Центр управления сетями и общим доступом» -> Настройка нового подключения или сети. Далее «Подключение к рабочему месту» -> Использовать мое подключение к Интернет. Вводим адрес нашего VPN сервера. Подключение готово.

- Настроим наше VPN подключение. Имя пользователя и пароль, думаю, вопросов не вызывают. Во вкладке «Безопасность» выбираем тип VPN L2TP/IPsec и в дополнительных параметрах выбираем «Использовать сертификат» и убираем галку «Проверить атрибуты имени сертификата». Шифрование ставим Обязательное и «Разрешаем следующие протоколы» проверки подлинности: MS-CHAPv2. Далее вкладка Сеть -> TCP/IPv4 свойства -> Дополнительно -> Убираем галку «Использовать основной шлюз».

- Если не поднимается подключение. То на Windows 8 стоит попробовать такой ключ реестра HKLM\SYSTEM\CurrentControlSet\Services\IPsec создаем параметр DWORD с именем AssumeUDPEncapsulationContextOnSendRule и значением 2. Для Windows 7/Vista этот параметр нужно создать в HKLM\SYSTEM\CurrentControlSet\Services\PolicyAgent

Итоги этого способа

Для Windows клиентов это хороший способ реализации L2TP/IPsec, но когда дело доходит до iOS клиентов, задача расширяется. Проблема в том, что iOS могут подключаться по L2TP только с шифрованием по Заранее подготовленной ключевой фразе (Preshared Key), а по сертификату могут подключаться только к Cisco VPN. Второй способ расскажет, как решить эту проблему.

Windows 7 L2TP/IPsec Preshared Key с ESP 3DES шифрованием и контролем целостности

- Вернемся к чудо-параметру ProhibitIpSec=1. Идем в Реестр, в ветку HKLM\System\CurrentControlSet\Services\Rasman\Parameters и создаем там параметр типа DWORD с именем ProhibitIpSec и присваиваем ему значение 1. После этого необходимо или перезагрузить ОС, или перезапустить службы RemoteAccess и RasMan. Этим действием мы отключаем локальную политику IP безопасности по-умолчанию для IPsec.

- Создадим теперь новую политику безопасности IP. «Выполнить» -> mmc -> Добавить оснастку -> «Управление политикой IP-безопасности» и выбираем Локальный компьютер. Далее «Создать политику IP-безопасности». «Далее» -> Вводим имя -> Галку «Использовать правило по умолчанию» не ставим -> Далее -> «Изменить свойства» галку оставляем. Откроются свойства новой политики. Здесь убрать галку «использовать мастер» и «Добавить». Теперь по порядку о каждой вкладке:

- Список IP-фильтров. Вводим имя, снимаем галку «Исп. мастер», «Добавить». Адрес источника: «Любой». Адрес назначения: «Любой». Вкладка протокол. В выпадающем списке выбираем UDP. Пакеты ИЗ этого порта: 1701. Пакеты НА любой порт. ОК, ОК и возвращаемся в список IP-фильтров. Здесь вновь созданный фильтр отмечаем «точкой» и переходим на следующую вкладку.

- Действие фильтра. По аналогии. Имя, галку про мастер, «Добавить». Выбираем «Согласовать безопасность», «Добавить». Выбираем «Шифрование и обеспечение целостности. (ESP)». ОК. Смотрим, чтоб не стояло никаких галок ниже списка методов безопасности. ОК. Аналогично отмечаем точкой и переходим к очередной вкладке.

- Тип подключения. Все сетевые подключения.

- Параметры туннеля. Это правило не указывает туннель IPsec.

- Методы проверки подлинности. Не обращаем пока внимание на Kerberos, жмем «Добавить». Выбираем «Использовать данную строку (Предварительный ключ)» и вводим наш заранее придуманный Ключ. ОК. И теперь можно удалить Kerberos. В этой же вкладке можно добавить проверку подлинности по Сертификату. Процесс генерации и установки Сертификата описан в первом способе.

Создание клиентского подключения для этого способа

- Отличается от создания клиентского подключения для первого способа только Дополнительными свойствами L2TP/IPsec, где вместо использования сертификата выбираем "… использовать общий ключ".

Доступ к VPN серверу

На роутере я использовал службу Dynamic DNS, т.к. внешний IP динамический. Для возможности подключения необходимо сделать проброс портов (Port Forwarding) для портов UDP 1701 UDP 4500 UDP 500 к нашему VPN серверу. Мы подобрались к финишному этапу, где нас ждет еще одна немаленькая проблема. Дело в том, что Windows 7/8 имеет ограничение на максимальное количество подключений для удаленного доступа, и оно равно 1. Такого ограничения нет на Windows Server. Тут и напрашивается фраза «А на фига ты тут всё это написал?!» Есть два способа решения. Первый: один хороший человек провел немаленькую работу и написал патч, снимающий ограничение для Windows 7 Pro SP1. Здесь подробно описан сам процесс поиска решения и присутствует патч. Второй: использовать Windows Server. Но использовать не так, как написано в большинстве статей, где говорится о назначении серверу Роли «Маршрутизации и удаленного доступа» и использовании специальных оснасток, в которых чёрт ногу сломит, а использовать вышеописанный метод. Он отлично работает на Windows Server без назначения специальных ролей и без ограничений на число подключений.

Электронные цифровые подписи (ЭЦП) всё чаще используются предпринимателями и физлицами. Это экономит время и денежные средства. ЭЦП невозможно подделать, а внесение изменений в данные после подписания документа исключено. Причём для взаимодействия с контролирующими органами необходима именно квалифицированная подпись (КЭП). Получить её можно в аккредитованных удостоверяющих центрах. А вот о том, как установить сертификат ЭЦП на компьютер после её получения, мы пошагово расскажем в этой статье.

Электронная подпись может быть сформирована разными криптопровайдерами. В статье мы расскажем о том, как происходит установка сертификата электронной цифровой подписи, сформированной криптопровайдером КриптоПро.

Для того чтобы установить сертификат на свой компьютер, необходимо скачать КриптоПро CSP. Дистрибутив программы доступен для загрузки на сайте (потребуется регистрация/авторизация).

Стоимость использования КриптоПро CSP

Каждый новый пользователь получает бесплатный тестовый период пользования программой – 90 дней. Когда этот период истечёт, нужно будет приобретать лицензию. Но иногда она уже включена в сертификат ЭЦП.

Технические требования для КриптоПро CSP

Перед установкой КриптоПро убедитесь, что ваш компьютер отвечает минимальным техническим требованиям:

- Процессор - Intel Core 2 Duo или другой схожий по производительности x86-совместимый процессор с количеством ядер 2 и более.

- Объем оперативной памяти - не менее 1 Гб.

- Свободное место на жестком диске - не менее 100 Мб.

Операционная система Windows - Windows Server 2003 (32-разрядная), Windows Vista (32/64-разрядная), Windows 7 (32/64-разрядная), Windows Server 2008 (32/64-разрядная), Windows Server 2008 R2 (64-разрядная), Windows 8 (32/64-разрядная), Windows Server 2012 (64-разрядная), Windows 8.1 (32/64-разрядная), Windows Server 2012 R2 (64-разрядная), Windows 10 (32/64-разрядная), Windows Server 2016 (64-разрядная).

При использовании более ранних версий Windows, чем Windows 8, на компьютере должен быть установлен накопительный пакет обновления часовых поясов KB2570791.

Для операционной системы должен быть установлен последний пакет обновлений.

Пошаговая инструкция установки ЭЦП в КриптоПро

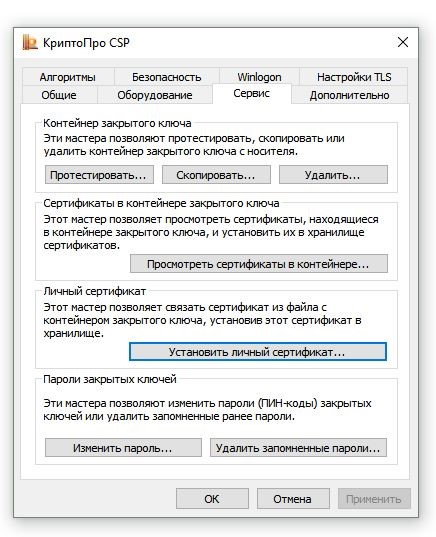

- Откройте программу КриптоПро CSP.

- Во вкладке Сервис нажмите кнопку Просмотреть сертификат в контейнере.

А если закрытый ключ содержится в виде файлов?

Закрытый ключ может быть в виде шести файлов: header.key, masks.key, masks2.key, name.key, primary.key, primary2.key

И если эти файлы находятся в корневой папке (то есть, записаны непосредственно на жёсткий диск), то КриптоПро CSP их не «увидит». Соответственно, все действия нужно производить только после того, как каждый файл перенесён на флешку. Причём находиться он должен в папке первого уровня.

После выбора контейнера откроется окно Сертификаты в контейнере закрытого ключа. С помощью кнопки Установить начните установку сертификата.

Если автоматическая установка сертификата не удалась, может потребоваться ручная установка. О том, как её осуществить, читайте нашей пошаговой инструкции.

Как настроить рабочее место

После установки сертификата квалифицированной ЭЦП на персональном компьютере, потребуется настройка рабочего места. Необходимо проверить установку и работоспособность:

- криптопровайдера;

- физического носителя;

- браузера;

- Астрал плагина;

- плагина Astral Toolbox;

- ЭЦП на любом портале для программного продукта Астрал-ЭТ.

Проверка криптопровайдера

Чтобы проверить установку КриптоПро CSP на компьютере, необходимо зайти в «Панель управления» → «Установка и удаление программ», в других случаях «Программы и компоненты» → при одном нажатии правой кнопкой мыши на иконку программы, можно увидеть версию продукта.

Проверка ЭЦП

Необходимо убедиться, что срок действия подписи не истёк. Рассмотрим один из способов: Открываем криптопровайдер КриптоПро CSP → вкладка «Сервис» → «Просмотреть сертификаты в контейнере» → раздел «Обзор» → выбираем ЭЦП, которую хотим проверить и нажимаем «Ок» → после нажатия «Далее» появится окно с информацией о сертификате подписи. Если подпись используется с отчуждённого физического носителя, необходимо проверить устройство на внешние повреждения.

Настройка браузера

Для настройки работы браузера с ЭЦП, использующей КриптоПро, необходимо произвести установку плагина. Для каждого браузера потребуется определённое расширение. Разобраться поможет наша подробная инструкция.

Проверка плагинов

При возникновении проблем с Астрал Плагин требуется произвести его переустановку или произвести настройку межсетевого экрана или интернет-браузеров. Если используются «Астрал Онлайн» или «Астрал.ОФД», плагины Astral Toolbox уже могут быть установлены. Версии данных плагинов не совместимы с продуктом «Астрал Отчёт 5.0». Обязательно требуется установка плагина не ниже версии 2.19.2.

Удалённая настройка рабочего места

Если вы не смогли настроить необходимые программы рабочего стола самостоятельно, у нас существует возможность заказать данную услугу. Наши специалисты произведут качественную настройку рабочего места для работы с ЭЦП удалённо: сэкономят время, установят соответствующее расширение для браузера, произведут настройку плагинов, соблюдая нюансы по их установке.

На этом всё! Всем, кто решил обезопасить себя и свой бизнес, используя электронную подпись взамен обычной, желаем успехов в установке!

Для аутентификации пользовательских VPN-подключений типа "точка — сеть" используются сертификаты. Эта статья поможет создать самозаверяющий корневой сертификат, а также сертификаты клиента с помощью PowerShell в Windows 10 или Windows Server 2016.

Создание самозаверяющего корневого сертификата

Используйте командлет New-SelfSignedCertificate для создания самозаверяющего корневого сертификата. Дополнительные сведения о параметре см. в разделе New-SelfSignedCertificate.

На компьютере под управлением Windows 10 или Windows Server 2016 откройте консоль Windows PowerShell с повышенными привилегиями. Эти примеры не запускаются через кнопку "Попробовать" в Azure Cloud Shell. Их нужно запустить локально.

Используйте следующий пример для создания самозаверяющего корневого сертификата. Следующий пример создает самозаверяющий корневой сертификат P2SRootCert, который автоматически устанавливается в папку Certificates-Current User\Personal\Certificates. Этот сертификат можно просмотреть, открыв файл certmgr.msc или раздел Управление сертификатами пользователей.

Выполните вход с помощью командлета Connect-AzAccount . Затем выполните следующий пример, внеся необходимые изменения.

Оставьте консоль PowerShell открытой и перейдите к следующим шагам, чтобы создать сертификат клиента.

Создание сертификата клиента

На каждом клиентском компьютере, который подключается к виртуальной сети с помощью подключения типа "точка —сеть", должен быть установлен сертификат клиента. Вы можете создать сертификат клиента из самозаверяющего корневого сертификата, а затем экспортировать и установить его. Если сертификат клиента не установлен, произойдет сбой аутентификации.

Ниже описан способ создания сертификата клиента из самозаверяющего корневого сертификата. Из одного корневого сертификата можно создать несколько сертификатов клиента. При создании сертификатов клиента с помощью приведенных ниже инструкций сертификат клиента автоматически устанавливается на компьютер, который использовался для его создания. Если вы хотите установить сертификат клиента на другой клиентский компьютер, его можно экспортировать.

В примерах используется командлет New-SelfSignedCertificate для создания сертификата клиента, срок действия которого истекает через год. Дополнительные сведения о параметре, например о задании другого значения срока действия сертификата клиента, см. в разделе New-SelfSignedCertificate.

Пример 1. Сеанс консоли PowerShell по-прежнему открыт

Если вы не закрыли консоль PowerShell после создания самозаверяющего корневого сертификата, воспользуйтесь этим примером. Этот пример является продолжением предыдущего раздела и в нем используется переменная $cert. Если вы закрыли консоль PowerShell после создания самозаверяющего корневого сертификата или создаете дополнительные сертификаты клиента в новом сеансе консоли PowerShell, выполните инструкции, описанные в примере 2.

Измените и запустите пример, чтобы создать сертификат клиента. Если выполнить этот пример, не изменив его, то будет создан сертификат клиента P2SChildCert. Если требуется указать другое имя дочернего сертификата, измените значение CN. Не изменяйте TextExtension при выполнении данного примера. Сертификат клиента, который создается, автоматически устанавливается в папку Certificates - Current User\Personal\Certificates на компьютере.

Пример 2. Новый сеанс консоли PowerShell

Если вы создаете дополнительные сертификаты клиента или не используете тот же сеанс PowerShell, в котором был создан самозаверяющий корневой сертификат, выполните следующее.

Определите самозаверяющий корневой сертификат, установленный на компьютере. Этот командлет возвращает список сертификатов, установленных на компьютере.

Найдите имя субъекта в полученном списке, а затем скопируйте отпечаток, расположенный рядом с ним, в текстовый файл. В следующем примере указано два сертификата. CN-имя — это имя самозаверяющего корневого сертификата, на основе которого требуется создать дочерний сертификат. В данном случае это P2SRootCert.

Объявите переменную для корневого сертификата, используя отпечаток из предыдущего шага. Замените THUMBPRINT отпечатком корневого сертификата, на основе которого требуется создать дочерний сертификат.

Например, если использовать отпечаток для P2SRootCert из предыдущего шага, то переменная будет выглядеть следующим образом.

Измените и запустите пример, чтобы создать сертификат клиента. Если выполнить этот пример, не изменив его, то будет создан сертификат клиента P2SChildCert. Если требуется указать другое имя дочернего сертификата, измените значение CN. Не изменяйте TextExtension при выполнении данного примера. Сертификат клиента, который создается, автоматически устанавливается в папку Certificates - Current User\Personal\Certificates на компьютере.

Экспорт открытого ключа корневого сертификата (.cer)

После создания самозаверяющего корневого сертификата экспортируйте CER-файл его открытого ключа (не закрытый ключ). В дальнейшем вы загрузите этот файл в Azure. Чтобы экспортировать CER-файл для самозаверяющего корневого сертификата, сделайте следующее:

Чтобы получить из сертификата CER-файл, откройте раздел Управление сертификатами пользователей. Найдите корневой самозаверяющий сертификат (обычно он находится в папке Certificates - <текущий_пользователь>\Personal\Certificates) и щелкните его правой кнопкой мыши. Щелкните Все задачи > Экспорт. Откроется мастера экспорта сертификатов. Если не удается найти сертификат в разделе <текущий_пользователь>\Personal\Certificates, возможно, вы случайно открыли "Certificates — Local Computer"вместо "Certificates— <текущий_пользователь>". Если вы хотите открыть диспетчер сертификатов в области текущего пользователя с помощью PowerShell, выполните команду certmgr в окне консоли.

![На снимке экрана показано окно сертификатов с выбранными сертификатами и пункт "Экспорт" в разделе "Все задачи".]()

В окне мастера нажмите Далее.

![Экспорт сертификата]()

Выберите Нет, не экспортировать закрытый ключ и снова нажмите кнопку Далее.

![Выбор параметра "Нет, не экспортировать закрытый ключ"]()

На странице Формат экспортируемого файла выберите Файлы X.509 (.CER) в кодировке Base-64 и нажмите кнопку Далее.

![Выбор параметра "Файлы X.509 (.CER) в кодировке Base-64"]()

На странице Имя экспортируемого файла нажмите кнопку Обзор, чтобы перейти в расположение для экспорта сертификата. В поле Имя файла введите имя для файла сертификата. Затем щелкните Далее.

![На снимке экрана показан мастер экспорта сертификатов с текстовым полем "Имя файла" и кнопка просмотра.]()

![На снимке экрана показан мастер экспорта сертификатов с выбранными параметрами.]()

Сертификат успешно экспортирован.

Экспортированный сертификат выглядит примерно так:

![На снимке экрана показан значок сертификата и имя файла с расширением CER.]()

Если открыть экспортированный сертификат в Блокноте, результат будет приблизительно таким, как в приведенном ниже примере. Выделенный синим цветом раздел содержит сведения, которые загружены в Azure. Если при открытии сертификата в Блокноте он не выглядит, как приведенный ниже пример, как правило, это означает, что экспорт выполнен не в формате X.509 (.CER) с кодировкой Base64. Кроме того, при использовании другого текстового редактора следует учитывать, что в некоторых редакторах может выполняться непреднамеренное форматирование в фоновом режиме. Это может вызвать проблемы при передаче текста из этого сертификата в Azure.

![Открытие в Блокноте]()

Экспорт самозаверяющего корневого сертификата и закрытого ключа для его сохранения (необязательно)

Может возникнуть необходимость экспортировать самозаверяющий корневой сертификат и сохранить его как резервную копию в надежном месте. При необходимости позже можно будет установить его на другом компьютере и создать дополнительные сертификаты клиента. Чтобы экспортировать самозаверяющий корневой сертификат в формате PFX, выберите корневой сертификат и выполните те же действия, что описаны в разделе Экспорт сертификата клиента.

Экспорт сертификата клиента

Созданный сертификат клиента автоматически устанавливается на компьютере, который использовался для его создания. Если вы хотите установить созданный сертификат клиента на другой клиентский компьютер, то его необходимо экспортировать.

Чтобы экспортировать сертификат клиента, откройте раздел Управление сертификатами пользователей. По умолчанию создаваемые сертификаты клиента хранятся в папке Certificates - Current User\Personal\Certificates. Щелкните правой кнопкой мыши сертификат, который нужно экспортировать, выберите Все задачи, а затем — Экспорт, чтобы открыть мастер экспорта сертификатов.

![На снимке экрана показано окно сертификатов с выбранными сертификатами и пункт "Экспорт" в разделе "Все задачи".]()

В мастере экспорта сертификатов нажмите кнопку Далее, чтобы продолжить.

Выберите Да, экспортировать закрытый ключ, а затем нажмите кнопку Далее.

![Экспорт закрытого ключа]()

На странице Формат экспортируемого файла оставьте настройки по умолчанию. Не забудьте установить флажок Включить по возможности все сертификаты в путь сертификации. При этом также будут экспортированы данные корневого сертификата, необходимые для успешной аутентификации клиента. Без этих данных аутентификация клиента завершится ошибкой, так как у клиента не будет доверенного корневого сертификата. Затем щелкните Далее.

![Формат экспортируемого файла]()

На странице Безопасность следует защитить закрытый ключ. Если вы решите использовать пароль, обязательно запишите или запомните пароль, заданный для этого сертификата. Затем щелкните Далее.

![Снимок экрана со страницей "Безопасность" мастера экспорта сертификатов с введенным паролем и его подтверждением и выделенной кнопкой "Далее".]()

На странице Имя экспортируемого файла нажмите кнопку Обзор, чтобы перейти в расположение для экспорта сертификата. В поле Имя файла введите имя для файла сертификата. Затем щелкните Далее.

![Имя экспортируемого файла]()

Ручная настройка IPsec VPN в Windows

Для начала убедитесь, что у Вас есть файл с сертификатом (vpn-key.p12).

Если Вы получали установочную программу, то просто распакуйте её как архив (это можно сделать с помощью WinRAR или 7-Zip).

Либо, если у Вас есть доступ к Вашей странице, то Вы можете скачать сертификат по этой ссылке.

Импорт сертификата

Откройте инструмент управления сертификатами. Для этого:

- Нажмите WinKey+X, выберите Командная строка (администратор), введите mmc и нажмите Enter.

- В открывшейся консоли нажмите Ctrl+M.

- В левом списке диалога выберите Сертификаты и нажмите Добавить.

- В новом диалоге выберите учётной записи компьютера, затем нажмите Далее и Готово.

- В результате диалог приобретёт вид, как на изображении справа. Нажмите OK.

WinKey — клавиша со значком Windows.

![Диалог добавления новой оснастки (mmc.exe)]()

В основном окне теперь появится раздел Сертификаты (локальный компьютер).

Раскройте его, а затем нажмите правой кнопкой мыши на папке Личное, выберите меню Все задачи, а в нём — команду Импорт.

![Команда импорта нового сертификата]()

В диалоге импорта не требуется менять значение полей, за исключением указания пути к файлу сертификата..

Внимание: в диалоге выбора файла нужно изменить тип (расширение) с Сертификат X.509 на Файлы обмена личной информации, иначе файл ключа (vpn-key.p12) не будет в нём виден.

На последнем шаге импорта Вы должны увидеть страницу с параметрами, как на изображении справа.

![Диалог открытия файла при импорте нового сертификата]()

![Последний шаг — подтверждение импорта]()

Теперь в разделе Личное (подраздел Сертификаты) будет 2 записи: одна для Центра сертификации (ЦС), другая для клиентского сертификата.

![Состояние консоли сертификатов после импорта]()

Перетащите запись ЦС в раздел Доверенные корневые центры сертификации.

В результате в Личное останется только клиентский сертификат.

Убедитесь, что всё сделано верно, сделав двойной клик на записи клиентского сертификата — в окне с информации не должно быть предупреждения о том, что сертификат не удалось проверить, проследив его до доверенного центра сертификации .

Теперь консоль и все другие окна можно закрыть.

Создание VPN-соединения

Откройте Панель управления, и в ней — раздел Центр управления сетями и общим доступом.

Создайте новое подключение:

Откройте параметры подключения (всё из того же Центра управления сетями):

- Нажмите ссылку Изменение параметров адаптера в левой части.

- Откройте свойства только что созданного подключения.

- Перейдите на вкладку Безопасность и измените следующие свойства: Тип VPN IKEv2 Шифрование данных самое стойкое Проверка подлинности Использовать сертификаты компьютеров

- Перейдите на вкладку Сеть, сделайте двойной щелчок по IP версии 4 (TCP/IPv4), в открывшемся диалоге нажмите Дополнительно и снимите флажок с Использовать основной шлюз в удаленной сети. Нажмите ОК, и еще раз ОК.

- Закройте свойства нажатием на кнопку OK.

На этом настройка завершена.

![Свойства нового VPN-соединения]()

![Свойства IPv4 нового VPN-соединения]()

Подключение к VPN

Этот шаг нужно выполнять при каждом подключении к Интернету (то есть при выключении компьютера, смене пользователя и в других случаях).

Чтобы это происходило автоматически, можно создать задание в системном Планировщике (событие: Microsoft-Windows-NetworkProfile/Выполняется, код события: 10000).

Подключиться к VPN можно двумя способами:

- Нажав на значок сети рядом с часами в панели задач и нажав на имя подключения.

- Открыв параметры Windows (меню "Пуск", кнопка-иконка с шестерёнкой, раздел Сеть и Интернет, подраздел VPN).

Доступ к сетевому диску

При активном VPN-подключении открывается доступ к общим файлам (сетевому диску).

Удобнее всего работать с общими документами посредством сетевого диска. Для этого откройте в Проводнике Мой компьютер и выберите команду Подключить сетевой диск из меню Компьютер. Укажите следующие параметры:

Настройка брандмауэра (firewall)

По умолчанию, исходящие соединения в Windows не блокируются.

Если у Вас это не так, то создайте исходящее правило, разрешающее подключения по любому протоколу любых программ на эти удалённые IP-адреса:

Читайте также: