Удаленный компьютер отклонил это сетевое подключение vpn sstp

Обновлено: 05.07.2024

Освоить MikroTik вы можете с помощью онлайн-курса «Настройка оборудования MikroTik». В курсе изучаются все темы из официальной программы MTCNA. Автор - официальный тренер MikroTik. Материал подходит и тем, кто уже давно работает с оборудованием MikroTik, и тем, кто еще не держал его в руках. В состав входят 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

SSTP, как технологию удаленного доступа следует рассматривать в первую очередь для тех клиентов, которые могут работать из самых различных мест и должны всегда иметь возможность быстро подключиться к корпоративной сети соблюдая высокие требования безопасности. К недостаткам следует отнести повышенные накладные расходы и связанную с этим невысокую производительность, но это общий недостаток всех VPN-протоколов поверх TCP.

В случае использования оборудования Mikrotik встает вопрос высокой нагрузки на процессор для моделей без аппаратной поддержки AES. При этом вне зависимости от аппаратной поддержки шифрования скорость канала для недорогих моделей вряд-ли превысит 20-25 МБит/с , вне зависимости от доступной ширины канала. Более подробно об этом можете прочитать в нашей статье Производительность младших моделей Mikrotik hEX и hAP. Экспресс-тестирование. Поэтому мы не советуем использовать SSTP для каналов, предполагающих высокую загрузку, но можем рекомендовать как надежное и безопасное средство удаленного доступа для сотрудников, часто работающих вне стационарных рабочих мест.

Создание центра сертификации и выпуск сертификатов

Перед тем, как приступить к созданию центра сертификации убедитесь, что на роутере правильно настроено текущее время и часовой пояс, а также включена синхронизация времени через NTP.

Сначала выпустим корневой сертификат, для этого перейдем в System - Certificate и создадим новый сертификат заполнив поля как указано на рисунке, красным обозначены обязательные к заполнению.

Name - видимое имя сертификата, Common Name - имя субъекта, которому выдан сертификат, в каждом из них указываем CA (т.е. Certification authority). Вообще там можно написать все что угодно, но правила хорошего тона требуют давать сертификатам понятные имена. Key Size - размер ключа, оставляем по умолчанию 2048, Days Valid - срок действия сертификата в днях, имеет смысл указать достаточно продолжительный срок, в нашем случае 10 лет.

Перейдем на вкладку Key Usage и оставим только crl sign и key cert. sign, затем сохраним сертификат нажав Apply, и подпишем его кнопкой Sign, в открывшемся окне следует указать CA CRL Host, для которого можно использовать один из IP-адресов роутера, в нашем случае это localhost. Если же при помощи данного CA вы собираетесь выпускать сертификаты для других серверов, то следует указать доступный для них адрес, внутренний или внешний.

В терминале все это можно быстро сделать командами:

Затем выпустим сертификат сервера. При этом надо определиться каким образом вы будете подключаться к серверу по IP-адресу или FQDN (доменному имени), второй вариант более предпочтителен, так как при смене адреса вам придется перевыпустить сертификат сервера и изменить настройки всех клиентских подключений.

Заполнение полей практически ничем не отличается от предыдущего сертификата, за исключением Common Name и Subject Alt. Name, в них указываем FQDN или IP-адрес сервера, для поля Subject Alt. Name также указываем тип: DNS - для доменного имени или IP для адреса. Срок действия сертификата также имеет смысл сделать достаточно большим, в нашем случае 10 лет.

На закладке Key Usage устанавливаем digital-signature, key-encipherment и tls-server и подписываем сертификат сервера, для этого в поле CA выберите ранее выпущенный корневой сертификат.

В терминале:

При подключении через SSTP клиент прежде всего устанавливает с сервером защищенное соединения, а для этого ему нужно проверить сертификат и убедиться в его подлинности, в противном случае продолжение соединения будет невозможным. Чтобы клиентские системы доверяли нашим сертификатам нам нужно будет установить на них корневой сертификат нашего CA.

Для этого выберем корневой сертификат в System - Certificate, щелкнем на нем правой кнопкой мыши и нажмем Export, в поле Type ставим PEM, пароль не указываем, так как нам нужен только сертификат, без закрытого ключа. Закрытый ключ центра сертификации является секретным и никогда не должен покидать пределы роутера.

В терминале сертификат можно экспортировать командой:

Найти и скачать выгруженный сертификат можно в разделе Files.

Настройка SSTP VPN-сервера

Перед тем как браться за настройку сервера следует определиться со схемой доступа к сети, существуют два основных варианта: Proxy ARP, когда адреса удаленным клиентам выдаются из диапазона основной сети и они получают доступ без дополнительных настроек, и маршрутизация, когда диапазон адресов для VPN-клиентов не пересекается с основной сетью, а для доступа в нее будет необходимо указать маршруты, этот процесс можно автоматизировать с помощью PowerShell.

После этого перейдем в IP - Pool и создадим новый пул адресов для выдачи VPN-сервером, количество адресов в пуле не должно быть меньше предполагаемого количества клиентов.

В терминале:

Затем перейдем в PPP - Profiles и создадим новый профиль, в поле Local Address введем локальный адрес VPN-сервера, он должен относиться к тому же диапазону что и выделенный выше пул адресов, который следует указать в поле Remote Address, остальные настройки оставляем по умолчанию.

Или выполним команду:

Затем переместимся в PPP - Secrets и создадим учетные записи пользователей, указываем имя пользователя, пароль, в поле Service выбираем sstp, что ограничит действие учетной записи только SSTP-сервером, если оставить any, то учетка сможет подключаться к любому сервису. В поле Profile указываем созданный нами профиль.

Эти же действия в командной строке:

Теперь, когда все готово, настроим сам сервер. Для этого перейдем в PPP - Interface и нажмем кнопку SSTP Server. Включим его, установив флаг Enabled, в поле Default Profile выберем созданный нами профиль, в разделе Authentication оставим только mschap2, в поле Certificate указываем сертификат сервера. Дальнейшие настройки отвечают за повышение уровня безопасности: TLS Version - only-1.2 не разрешает использование устаревших версий TLS, Force AES - заставляет принудительно использовать алгоритм шифрования AES256, PFS включает совершенную прямую секретность (Perfect forward secrecy), которая формирует уникальный сессионный ключ для каждого подключения, что делает невозможным расшифровку сессии даже при наличии закрытого ключа.

В терминале для включения и настройки сервера выполните:

На этом настройка закончена, сервер готов принимать подключения.

Настройка подключения клиента в Windows

Как мы уже говорили, для того чтобы клиент мог проверить подлинность сервера нам необходимо импортировать корневой сертификат, переместим его на клиента и установим в Расположение хранилища - Локальный компьютер:

Хранилище сертификатов - Доверенные корневые центры сертификации:

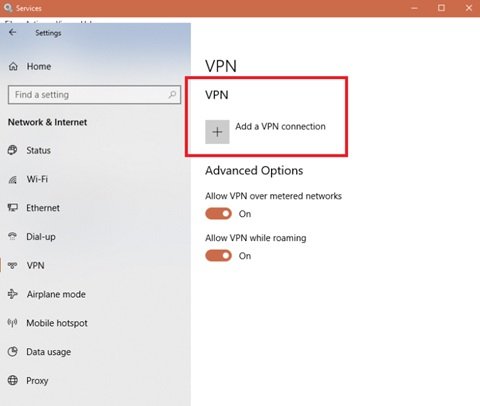

Затем создаем подключение, в котором указываем Тип VPN - Протокол SSTP и Тип данных для входа - Имя пользователя и пароль, здесь же вводим адрес сервера и учетные данные.

После чего в свойствах подключения на закладке Безопасность убедимся, что в разделе Проверка подлинности указан только протокол MS-CHAP v2.

Настройка клиента закончена, можно подключаться.

Настройка подключения клиента в Linux

В используемых нами дистрибутивах Linux нет штатного SSTP-клиента, однако есть сторонняя разработка, которой мы и воспользуемся. Все нижесказанное будет справедливо для дистрибутивов основанных на Debian и Ubuntu, если у вас иная система обратитесь на страницу проекта.

Проще всего владельцам Ubuntu, им достаточно просто подключить PPA, ниже приведен пример для Ubuntu 18.04, для других систем просто измените кодовое название дистрибутива:

В Debian процесс немного более сложный, сначала получим и установим ключ репозитория проекта:

Затем создадим файл с указанием источников пакетов:

И внесем в него следующие строки:

Обновим список пакетов и установим клиент:

После чего появится возможность создать SSTP-соединение штатными средствами Network Manager. Настройки несложные: указываем адрес сервера, учетные данные и сертификат CA, у которого предварительно следует изменить расширение на PEM.

Если вы все сделали правильно, то соединение будет установлено.

Освоить MikroTik вы можете с помощью онлайн-курса «Настройка оборудования MikroTik». В курсе изучаются все темы из официальной программы MTCNA. Автор - официальный тренер MikroTik. Материал подходит и тем, кто уже давно работает с оборудованием MikroTik, и тем, кто еще не держал его в руках. В состав входят 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Условная схема пакета с данными

Условно стек протоколов при передаче данных выглядит так (показаны только заголовки, относящиеся к VPN, без подлежащих уровней):

Структура собственно SSTP пакета:

Флаг C = 0 если пакет с данными, и C = 1, если пакет управляющий.

Немного слов об используемой криптографии

SSTP устроен довольно просто за счёт того, что он использует функционал других криптографических протоколов. Собственно, единственная криптографическая функция, реализуемая самим SSTP – это «cryptographic binding», о котором говорится ниже.

Всё шифрование данных осуществляется протоколом SSL. Все пакеты протоколов SSTP, PPP и выше передаются только в зашифрованном виде.

Авторизация проходит сразу по трём протоколам: SSL, PPP и, собственно, сам SSTP.

При установлении SSL соединения проходит авторизация сервера клиентом по SSL сертификату. Аутентификация клиента сервером допускается, однако не поддерживается ни одной из серверных Windows.

На уровне PPP происходит авторизация клиента сервером, и дополнительно может происходить аутентификация сервера. Windows Server поддерживают аутентификацию клиента на уровне PPP с помощью MS-CHAPv2, EAP-TLS, PEAP-MSCHAPv2, PEAP-TLS. Также поддерживаются Password Authentication Protocol (PAP – не шифрованный пароль) и CHAP, однако их использование не рекомендуется, т. к. они не предусматривают обмена ключевой информацией, которая необходима для «cryptographic binding». Собственно, тут те же методы аутентификации, что и в PPTP. Отличие от PPTP в том, что обмен происходит внутри уже созданного шифрованного канала SSL.

Теперь о том, что же такое этот «cryptographic binding». Из-за того, что аутентификация клиента и сервера происходит на разных уровнях, возможна атака человек посередине, когда нарушитель устанавливает SSL соединение с сервером и незащищённое PPP соединение с клиентом.

Порядок установления соединения

Обрыв соединения

Что бы отличить простой канала от разрыва связи стороны «пингуют» друг друга. Если в течение 60 секунд обмена пакетами не было, посылается Echo Request (управляющий пакет протокола SSTP). Если в течение следующих 60 секунд нет ответа, соединение разрывается.

Завершение соединения

Следующий список содержит коды ошибок, которое может появиться при попытке подключения удаленного доступа или VPN-подключения.

Сразу оговорюсь что все коды ошибок дают весьма общую информацию о характере повреждения, хотя она бывает весьма полезной даже если мало о чём Вам говорит — сотрудникам технической поддержки она может внести некоторую ясность при Вашем к ним обращении.

Начатая операция не закончена.

Недопустимый дескриптор порта.

Порт уже открыт.

Буфер вызывающего слишком мал.

Указаны недопустимые сведения.

Порт не подключен.

Устройство не существует.

Тип устройства не существует.

Маршрут не распределен.

Асинхронный запрос находится в состоянии ожидания.

Порт или устройство уже отключены.

Не удается открыть файл телефонной книги.

Не удается загрузить файл телефонной книги.

Не удалось найти запись телефонной книги.

Не удается записать файл телефонной книги.

В телефонной книги найдены неверные сведения.

Не удается найти ключ.

Порт был отключен.

Порт был отключен удаленным компьютером.

Порт был отключен из-за сбоя оборудования.

Порт был отключен пользователем.

Неправильный размер структуры.

Порт уже используется или не настроен для удаленного подключения к сети.

Неверное устройство подключенное к порту.

Истекло время ожидания запроса.

Внутренняя ошибка проверки подлинности.

Учетной записи не разрешается вход в это время дня.

Учетная запись отключена.

Истек срок действия пароля.

Учетная запись не имеет разрешения на удаленный доступ.

Ваш модем (или другое устройство связи) сообщил об ошибке.

Нераспознаваемый ответ от устройства.

Требующийся устройству макрос не найден в устройстве. INF-файле.

Команда или отклик в устройство. INF устройства ссылается на неопределенный макрос

Макрос < defaultoff > в устройство. "INF" содержит неопределенный макрос

Устройство. Не удалось открыть INF-файл.

Имя устройства в устройство. INF устройства или файле. INI-файл имеет слишком большую длину.

Носитель. INI-файл ссылается на неизвестное имя устройства.

Устройство. INF-файле отсутствует команда.

Попытка установить макрос, не перечисленный в устройстве. INF-файле.

Носитель. INI содержит ссылку на неизвестный тип устройства.

Не удалось выделить память.

Порт не настроен для удаленного доступа.

Ваш модем (или другое коммуникационное устройство) не работает.

Не удается прочитать файл. INI-файл.

Использование параметра в INI-файла носителя. INI-файл является недопустимым.

Не удалось прочесть имя секции из INI-файла. INI-файл.

Не удалось прочесть тип устройства из INI-файла. INI-файл.

Не удалось прочесть имя устройства из INI-файла. INI-файл.

Не удается прочесть использование из INI-файла носителя. INI-файл.

Телефонная линия занята.

Вместо модема ответил человек.

Нет несущей частоты.

Доступ запрещен, поскольку имя пользователя или пароль являются недопустимыми для домена.

Аппаратный сбой порта или подключенного устройства.

ОШИБКА МАКРОСА НЕ ДВОИЧНАЯ

НЕ НАЙДЕН ОШИБКА DCB

ОШИБКА КОНЕЧНЫЕ АВТОМАТЫ НЕ ЗАПУЩЕНЫ

ОШИБКА КОНЕЧНЫЕ АВТОМАТЫ УЖЕ ЗАПУЩЕНЫ

Цикл ответа не завершен.

Неверный формат параметра отклика в устройстве. INF-файл не в требуемом формате.

Ответ устройства вызвал переполнение буфера.

Развернутая команда в устройство. INF-файл имеет слишком большую длину.

Устройство перешло на скорость не поддерживается этим COM-драйвером.

Получен неожидаемый ответ от устройства.

ИНТЕРАКТИВНЫЙ РЕЖИМ ОШИБКИ

НЕВЕРНЫЙ НОМЕР ОШИБКИ

ОШИБКА НЕДОПУСТИМОЕ СОСТОЯНИЕ АВТОРИЗАЦИИ

Индикация диагностики X.25.

Истек срок действия учетной записи.

Ошибка при смене пароля домена.

При работе с модемом были обнаружены ошибки переполнения последовательного порта.

Сбой инициализации RasMan.

Нет активных линий ISDN доступны.

Конфигурация IP удаленного доступа непригодна для использования.

Нет IP доступных адресов из статического пула адресов IP удаленного доступа.

Время ожидания протокола PPP.

Чаще всего эта ошибка свидетельствует о проблеме с оборудованием авторизации провайдера. — Обратитесь в техническую поддержку провайдера.

Нет настроенных протоколов управления PPP.

Удаленный узел PPP не отвечает.

Недопустимый пакет PPP.

Номер телефона, включая префикс и суффикс, слишком велика.

IPX-протокол не может использоваться для выполнения исходящих звонков на более чем одном порту одновременно.

Не удается найти адаптер IP с привязкой к службе удаленного доступа.

Невозможно использовать SLIP, пока не будет установлен протокол IP.

Протокол не настроен.

Не удается произвести согласование PPP.

Протокол управления PPP для данного сетевого протокола не доступен на сервере.

Протокол управления связью PPP прерван.

Запрошенный адрес был отвергнут сервером.

Удаленный компьютер завершил работу протокола управления.

Обнаружено замыкание на себя.

Сервер не назначил адрес.

Удаленный сервер не может использовать зашифрованный пароль Windows NT.

Устройства TAPI, настроенные для удаленного доступа не удалось инициализировать или не были правильно установлены.

Локальный компьютер не поддерживает шифрование.

Удаленный сервер не поддерживает шифрование.

При обработке этого сценария была обнаружена синтаксическая ошибка.

Соединение не может быть разорвано, поскольку оно создано мультипротокольным маршрутизатором.

Системе не удается найти многоканальный пучок.

Система не может выполнить автоматический дозвон, поскольку это подключение имеет указанного специального номеронабирателя.

Это подключение уже выполнено.

Удаленной службы Access не может быть запущен автоматически.

Считыватели смарт-карт не установлены.

Не удается разрешить общий доступ к подключению к Интернету.

Не удалось найти сертификат.

Не удается разрешить общий доступ к подключению к Интернету.

Ошибка шифрования данных при попытке подключения.

Указанное назначение недостижимо.

Удаленный компьютер отверг попытки подключения.

Попытка подключения не удалась, поскольку сеть перегружена.

Аппаратура удаленного компьютера несовместима с типом запрашиваемого вызова.

Попытка подключения не удалась из-за изменения адреса назначения.

Попытка подключения не удалась из-за временной ошибки. Повторите попытку подключения.

Подключение было блокировано удаленным компьютером.

Попытка подключения не удалась, поскольку модем (или другое устройство связи на удаленном компьютере) не отвечает.

Не удалось проверить подлинность сервера.

Пробная функция не является допустимым для данного подключения.

Общий доступ к подключению Интернета (ICS и брандмауэра подключения к Интернету (ICF нельзя включить маршрутизацию и удаленный доступ включен на этом компьютере. Чтобы включить ICS или ICF, сначала отключите службы маршрутизации и удаленного доступа. Дополнительные сведения о службе маршрутизации и удаленного доступа ICS или ICF, содержатся в справке.

Не удается разрешить общий доступ к подключению к Интернету. Подключения к локальной сети, выбранной в качестве частной сети либо не представлены, либо отключен от сети. Пожалуйста, убедитесь, что Сетевой адаптер подключен перед разрешением общего доступа к подключению Интернета.

Невозможно набрать с помощью этого подключения во время входа в систему, так как он настроен на использование имени пользователя, отличной от той, на смарт-карте. Если вы хотите использовать его во время входа в систему, необходимо настроить его для использования имя пользователя на смарт-карте.

Невозможно набрать с помощью этого подключения во время входа в систему, так как он не настроен на использование смарт-карты. Если вы хотите использовать его во время входа в систему, необходимо изменить свойства этого подключения, чтобы использовались данные смарт-карты.

Попытка L2TP-подключения не удалась, поскольку отсутствует допустимый сертификат на вашем компьютере для проверки подлинности.

Попытка L2TP-подключения не удалась, поскольку не удалось проверить подлинность удаленного компьютера на уровне безопасности.

Попытка L2TP-подключения не удалась, поскольку на уровне безопасности не удалось согласовать параметры с удаленным компьютером.

Попытка L2TP-подключения не удалась из-за ошибки, произошедшей на уровне безопасности во время согласований с удаленным компьютером.

Попытка L2TP-подключения не удалась из-за ошибки проверки сертификатов.

Попытка L2TP-подключения не удается из-за политики безопасности для подключения не найден.

Попытка L2TP-подключения не удалась, поскольку истекло время согласования режима безопасности.

Попытка L2TP-подключения не удалась из-за ошибки согласования режима безопасности.

Атрибут в рамке протокол RADIUS для этого пользователя имеет значение не PPP.

Неверный атрибут RADIUS Тип туннеля для данного пользователя.

Служба RADIUS-атрибут Type для этого пользователя не является ни Framed ни Callback Framed.

Не удается установить подключение к удаленному компьютеру, поскольку модем не найден или занят. Для получения справки нажмите кнопку Подробнее, или поиска центра справки и поддержки для номера ошибки.

Не удалось найти сертификат, который может быть использован с протоколом расширенной проверки подлинности.

Общий доступ к подключению Интернета (ICS не включена из-за конфликтов IP-адресов сети. ICS требует, чтобы узел был настроен на использование адреса 192.168.0.1. Пожалуйста, убедитесь, что никакой другой клиент в сети настроен на использование адреса 192.168.0.1.

Не удается установить VPN-подключение. VPN-сервер может быть недоступен или неправильно настроены параметры безопасности для данного подключения.

Причины возникновения — Отсутствует электричества на FTTB-коммутаторах на магистрали к которой подключен Ваш дом. — Ваш IP-адрес заблокирован на шлюзе — В настройках Вашего соединения введен неверный адрес сервера — Соединение блокируется Вашим брандмауэром. — На сервере в данный момент максимальное количество подключенных пользователей — Cервер действительно не работает. В 99,9% это проблема на стороне провайдера — обратитесь в техническую поддержку

Данное подключение настроено на проверку подключаемого сервера, однако не удается проверить цифровой сертификат, отправленный сервером.

Имеющаяся плата не распознана. Проверьте, что эта карта вставлена правильно и плотно.

Настройка PEAP, хранящаяся в файле cookie сеанса не соответствует конфигурации текущего сеанса.

Удостоверение PEAP, хранящееся в файле cookie сеанса не соответствует данным удостоверением.

Невозможно установить удаленное подключения во время входа в систему, так как он настроен на использование войти учетные данные пользователя.

Соединение между компьютером и VPN-сервер был запущено, но VPN-подключение не может быть установлено. Наиболее распространенной причиной для этого является, по крайней мере один Интернет устройств (например, брандмауэр или маршрутизатор) между локальным компьютером и VPN-сервера не настроена на поддержку пакетов протоколов протоколом (GRE). Если ошибка повторится, обратитесь к администратору сети или поставщику услуг Интернета.

Прервано сетевое подключение между компьютером и VPN-сервером. Это может быть вызвано проблемой в передачу VPN и обычно является результатом задержки Интернета или просто, что VPN-сервер достиг емкости. Повторите попытку подключения к VPN-серверу. Если ошибка повторится, обратитесь к администратору виртуальной частной сети и проанализируйте качество сетевого подключения.

Не удается установить сетевое подключение между компьютером и сервером VPN соединение отклонено удаленным сервером. Обычно причиной этого является несоответствие конфигурации сервера и параметров подключения. Обратитесь к администратору удаленного сервера для проверки конфигурации сервера и параметров подключения.

Не удается установить сетевое подключение между компьютером и VPN-сервера, так как удаленный сервер не отвечает. Это может быть вызвано одной из сетевых устройств (например, брандмауэры, NAT, маршрутизаторы, и т.д.) между локальным компьютером и удаленным сервером не настроен для разрешения VPN-подключений. Обратитесь к системному администратору или поставщику услуг, чтобы определить, какие устройства могут быть причиной проблемы.

Сетевое подключение между компьютером и VPN-сервер был запущен, но VPN-подключение не было завершено. Обычно причиной этого является использование неверного или просроченного сертификата для проверки подлинности между клиентом и сервером. Обратитесь к администратору, чтобы удостовериться в наличии допустимый сертификат, используемый для проверки подлинности.

Не удается установить сетевое подключение между компьютером и VPN-сервера, так как удаленный сервер не отвечает. Обычно причиной неполадки предварительного ключа между клиентом и сервером. Чтобы гарантировать правильность, можно сказать, что в цикле связи IP-безопасность (IPSec) используется предварительный ключ. Обратитесь к администратору, чтобы определить, где источник неполадки предварительного ключа из.

Подключение не выполнено из-за политики, настроенной на сервере RAS/VPN. В частности метод проверки подлинности, используемый сервером для проверки имени пользователя и пароля может не соответствовать метод проверки подлинности настроен в профиль подключения. Обратитесь к администратору сервера удаленного доступа и сообщите ему об этой ошибке.

Предпринята попытка установить второе высокоскоростное подключение в то время как предыдущее высокоскоростное подключение уже установлено с помощью того же устройства или порта. Разъедините подключение более ранних и повторно установить подключение.

Не найдено базовое подключение Ethernet для высокоскоростного подключения. Установите и включите адаптер Ethernet через папку Сетевые подключения на компьютере перед попыткой подключения.

Функция или настройка, которую вы пытаетесь включить больше не поддерживается службой удаленного доступа.

Нельзя удалить соединение, пока он подключен.

Клиент принудительной защиты доступа к сети (NAP) не удалось создать системные ресурсы для подключений удаленного доступа. Некоторые сетевые службы или ресурсы могут оказаться недоступными. Если ошибка повторится, отключения и повторного подключения удаленного доступа или обратитесь к администратору сервера удаленного доступа.

Служба агент защиты сетевого доступа (NAP агент) была отключена или не установлена на этом компьютере. Некоторые сетевые службы или ресурсы могут оказаться недоступными. Если ошибка повторится, отключения и повторного подключения удаленного доступа или обратитесь к администратору сервера удаленного доступа.

Клиент принудительной защиты доступа к сети (NAP) не удалось зарегистрировать службу агент защиты сетевого доступа (NAP агент). Некоторые сетевые службы или ресурсы могут оказаться недоступными. Если ошибка повторится, отключения и повторного подключения удаленного доступа или обратитесь к администратору сервера удаленного доступа.

Клиент принудительной защиты доступа к сети (NAP) не удалось обработать запрос, так как подключение удаленного доступа не существует. Повторите попытку подключения удаленного доступа. Если ошибка повторится, убедитесь в том, что можно подключиться к Интернету и затем обратитесь к администратору сервера удаленного доступа.

Клиент принудительной защиты доступа к сети (NAP) не ответил. Некоторые сетевые службы или ресурсы могут оказаться недоступными. Если ошибка повторится, отключения и повторного подключения удаленного доступа или обратитесь к администратору сервера удаленного доступа.

Получено TLV привязки является недопустимым.

Не получен TLV привязки с Шифрованием.

Туннельным протоколом точка-точка (PPTP) несовместим с IPv6. Измените тип виртуальной частной сети на два туннельным протокол уровня (L2TP)

Сбой при проверке EAPTLS кэшированных учетных данных. Удалите кэшированные учетные данные.

Не удается завершить подключения L2TP/IPsec, поскольку служба модулей ключей IPSec AuthIP и IKE и базовый механизм фильтрации служба не запущена. Эти службы необходимы для установления подключения L2TP/IPSec. Пожалуйста, убедитесь, что эти службы были запущены до дозвона подключения

достаточно было привести 691 первую - которая означает, что вы вбиваете неправильный логин или пароль или у вас закончились деньги на счету

и сказать, что если ошибка о 700-до 799 то нужно звонить провайдеру

Предлагаю и вовсе запостить поочередно и постранично куски других RFC

Ошибка 676:Телефонная линия занята.

Так винда же вроде сама что-то подобное говорит при ошибке подключения..

Эта ошибка обычно возникает, когда Windows не позволяет установить VPN через брандмауэр. Кроме того, эта ошибка может появиться, если вы не используете брандмауэр, но используете устройство NAT.

Сетевое соединение между вашим компьютером и сервером VPN не может быть установлено, потому что удаленный сервер не отвечает.

Кроме того, когда появляется ошибка, журнал событий также не отображает никаких связанных журналов, потому что трафик не достигает WAN-интерфейса MX.

Вы можете выбрать следующие варианты устранения ошибки VPN 809:

- Включите порты на вашем брандмауэре / маршрутизаторе

- Добавить значение в реестр Windows

- Отключить сетевые службы Xbox Live

- Проверьте настройки PAP

- Отключить сторонние приложения

Давайте подробно рассмотрим эти варианты устранения неполадок.

Вариант 1. Включите порты на вашем брандмауэре / маршрутизаторе:

Вариант 2: Добавить значение в реестр Windows:

При попытке установить VPN-соединение, если ваш MX находится за NAT, вам нужно будет добавить «AssumeUDPEncapsulationContextOnSendRule”Значение DWORD в реестр Windows. Вот как это сделать:

4]Найдите запись «HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesPolicyAgent”

8]Перезагрузите компьютер и проверьте соединение.

Примечание: Это решение идеально, когда ваш VPN-сервер и компьютер-клиент находятся за устройствами NAT.

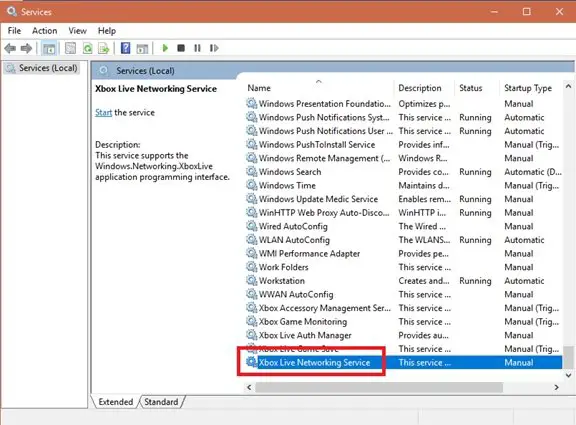

Вариант 3. Отключите сетевые службы Xbox Live:

Для пользователей Windows 10 антивирус может быть несовместим с ОС, из-за чего он отклоняет соединения IPsec. Служба Windows 10 может блокировать доступ к L2TP / IPsec VPN, чтобы решить эту проблему, выполните следующие действия:

Ваше VPN-соединение должно работать, а ошибка VPN 809 должна исчезнуть.

Вариант 4. Проверьте настройки PAP:

Выполните следующие действия, чтобы проверить правильность настройки параметров PAP:

Теперь перезапустите систему, чтобы убедиться, что ошибка исчезла.

Вариант 5. Отключите сторонние приложения:

Иногда сторонние приложения на устройстве могут быть причиной ошибки VPN 809. Здесь вам нужно будет индивидуально выяснить, какое приложение вызывает проблему. Это может быть раздражающим вариантом, но как только вы отключите приложение-виновник, ошибка должна исчезнуть.

Связанное чтение: Устранение неполадок с распространенными кодами ошибок VPN и их решения.

В этой статье обсуждается, как устранить ошибку 720, которая возникает при попытке установить VPN-подключение.

Симптомы

Подключение к удаленному компьютеру установить не удалось. Возможно, потребуется изменить параметры сети для этого подключения.

Кроме того, в журнале приложений записывалось ИД событий RasClient 20227 (в нем упоминается ошибка 720).

Устранение неполадок на стороне сервера

На стороне сервера проверьте, возникают ли какие-либо из следующих проблем:

- Статический пул IP исчерпан.

- Сервер DHCP для RRAS недодоступн или его область исчерпана.

- Не может быть назначен статичный IP-адрес, настроенный в свойствах пользователя Active Directory.

Получить привязку сетевого адаптер для клиента

Ошибка 720 : ERROR_PPP_NO_PROTOCOLS_CONFIGURED обычно возникает, если адаптер WAN Miniport (IP) не связан правильно на компьютере. Это верно, несмотря на то, что адаптер WAN Miniport (IP) может выглядеть здоровым при осмотре узла сетевых адаптеров в диспетчере устройств.

Существует несколько сценариев, которые могут вызвать эту ошибку. Чтобы устранить ошибку, начните с проверки связанного драйвера вашего минипорта WAN (IP):

Откройте окно с повышенным Windows PowerShell.

Запустите следующую команду и ищите значение Name интерфейса WAN Miniport (IP).

Например, имя может быть Локальное подключение области * 6.

Запустите следующую команду с помощью значения Name, которое вы проверили на шаге 2.

На основе вывода выберите соответствующий сценарий устранения неполадок из следующих параметров и выполните предусмотренные действия.

Сценарий 1. Отключен драйвер IP ARP удаленного доступа

Если вы видите, ms_wanarp отключен (как показано в следующем примере вывода), повторно включив его, заработав предоставленную команду.

Выполните следующую команду:

Сценарий 2. Сторонний драйвер фильтра связан

Если вы видите, что сторонний драйвер фильтра связан (как показано в следующем примере вывода), отключать его, запуская предоставленную команду.

Выполните следующую команду:

Сценарий 3. Драйверы интерфейса Интерфейса Reinstall WAN Miniport (IP)

Если предыдущие сценарии не применяются, или если действия не устраняют ошибку, переустановьте драйвер интерфейса WAN Miniport (IP):

Читайте также: