Unifi usg настройка l2tp провайдера wan

Обновлено: 04.07.2024

UniFI - линейка оборудования от Ubiquiti для создания распределенных Wi-Fi сетей. В рамках серии выпускаются:

- точки доступа для помещений (крепление на потолок или на стену);

- точки доступа всепогодные наружные (крепление на мачту или на стену);

- программный контроллер UniFi - бесплатное программное обеспечение, которое можно скачать с официального сайта Ubiquiti.

Wi-Fi cеть, построенная на основе точек доступа UniFI - бесшовная. Это означает, что когда вы покидаете зону действия одной точки доступа и переходите в зону действия другой, вам не нужно подключаться заново. Более того, связь вообще не прерывается на границе перехода - можно спокойно продолжать смотреть фильм, работать в браузерных приложениях и т.д.

Такие Wi-Fi сети актуальны для гостиниц, университетов, а также офисов.

Что нужно, чтобы построить UniFi-сеть?

- Необходимое количество точек доступа UniFi, в т.ч. наружных, если вы планируете распространить Wi-Fi покрытие и на территорию снаружи здания.

- Необходимое количество PoE-адаптеров к каждой (или свитч с поддержкой PoE).

- Компьютер или ноутбук, на который будет установлен программный контроллер UnFi.

- Маршрутизатор или коммутатор, к которому будут подключаться точки доступа и компьютер с установленным контроллером.

- Источник бесперебойного питания (желательно) или сетевой фильтр для подключения оборудования.

В LAN порт точки UniFi подключается кабель, ведущий к роутеру или коммутатору, а в порт PoE - кабель к адаптеру (или PoE-свитчу). Компьютер или ноутбук также подключаются к маршрутизатору или коммутатору.

Если в какой-то части здания нельзя проложить кабель для точек доступа UniFi, можно некоторые из них подключить по беспроводному соединению и использовать как репитеры, увеличивая тем самым зону покрытия. Однако следует помнить, что в этом случае скорость будет хуже, а зона действия сети - меньше, чем при стандартном проводном подключении.

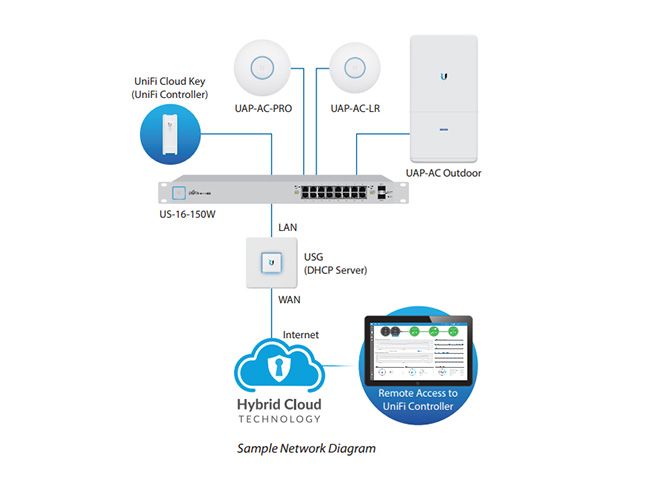

Примерная схема соединения UniFi в единую сеть:

Виды и характеристики точек доступа UniFi

(UPD Снято с производства)

Системные требования к контроллеру

Для работы требуется Java, если на компьютере ее нет, программа-инсталлятор сама ее скачает и установит.

Также нужно иметь в виду, что если ваша учетная запись в Windows - на русском языке, могут возникнуть проблемы с работой контроллера. Лучше создать новую запись с именем пользователя на английском и устанавливать программу из-под него.

Порядок действий при развертывании сети UniFi

Шаг 1. Монтаж и подключение точек доступа

Монтируем точки доступа на потолок или стены (наружные на мачту или стену). Необходимые крепления для монтажа идут в комплекте.

Соединяем их с помощью сетевого кабеля с маршрутизатором и с адаптерами PoE. Включаем питание. Индикаторы точек доступа должны светиться оранжевым, т.к. еще не подключены к сети.

Шаг 2. Установка и настройка программного контроллера

Запускаем установку программного контроллера UniFi. Установка занимает буквально секунды.

Далее запускается сам контроллер, жмем Launch a Browser to Manage Wireless Network.

Если возникли проблемы с запуском контроллера (программа долго "висит" на инициализации и запуске, а потом сообщает об ошибке "Server taking too long to start..", то это может быть по нескольким причинам:

- Вы установили контроллер из-под пользователя с кириллицей в наименовании. Т. е. путь к файлам контроллера выглядит примерно так: C:\Users\Администратор\Ubiquiti UniFi. В этом случае нужно создать пользователя с именем на латинице (Admin, к примеру) и установить контроллер из-под него для всех пользователей.

- Порты, которые должны использоваться контроллером для работы, заняты другими процессами. Их может использовать антивирус - попробуйте отключить его на время установки и запуска контроллера.

- На компьютере используется Java не самой последней версии. Обновите Java.

- Убейте те процессы Java, которые сейчас работают и запустите контроллер еще раз.

Игнорируем предупреждение о том, что сертификат не является доверенным. В браузере Chrome это может выглядеть так:

Жмем кнопку "Дополнительно", а после - "перейти на сайт. "

Выбираем страну ( т.к. язык можно выбрать только английский), жмем Next.

Следующий экран - discover - пропускаем, т.к. у нас нет пока подключенных точек.

На следующей вкладке создаем сеть UniFi: вписываем имя сети (SSID) и пароль доступа к сети (не менее 8 символов). Можно также сразу создать открытый доступ к гостевой сети, поставив галочку в пункте Enable Guest Acess, и дав гостевой сети имя.

На следующей вкладке задаем параметры доступа к контроллеру для управления сетью: логин администратора и пароль. Поле Confirm - для повторения пароля.

Все, первичные настройки завершены, программа покажет нам на финишном экране название нашей сети (и гостевой, если мы ее создали), а также логин администратора. После нажатия кнопки finish настройки сохранятся.

Далее перед нами откроется уже полноценный интерфейс контроллера. Первоначально он грузится довольно долго, при последующих входах - гораздо быстрее.

Шаг 3. Расположение точек доступа на плане помещения

Программа поддерживает форматы PNG, JPG, GIF и Google Maps. Загрузить план помещения можно на вкладке Map - жмем кнопку в правой части экрана "Configure Maps" => "Add a Map" и выбираем файл для загрузки.

Далее нам нужно расположить на карте точки доступа. Однако для этого сначала их требуется подключить к контроллеру.

Компьютер или ноутбук с программным контроллером и точки доступа должны быть в одной подсети. Тогда контроллер сам обнаружит точки, и сообщит нам на вкладке Alerts, что их нужно подключить. Нажимаем кнопку "Adop" напротив подключаемой точки UniFi.

Имейте в виду, что при первом подключении точка доступа UniFi некоторое время будет загружать конфигурацию, программное обеспечение и, возможно, обновления. Нужно дождаться, пока статус точки на вкладке Access Points окончательно не обозначится как Connected.

Для расположения точки UniFi на плане перетаскиваем ее из левой части экрана (отдельная панель) на картинку с планом. Ползунок на плане служит для корректировки масштаба, значок треугольника под ползунком - для проведения линии на карте и обозначения ее метража.

В дальнейшем на плане легко будет отследить состояние точек доступа. Точки, отключенные от контроллера или в состоянии isolated будут обозначаться красным цветом.

Если вы опасаетесь "легким движением руки" сдвинуть точку UniFi на карте, ее положение можно зафиксировать, поставив значок замка.

Шаг 4. Настройка точек UniFi

Меню настройки и просмотра свойств каждого девайса доступно по щелчку по значку шестеренки рядом с точкой. В настройках можно при желании настроить вручную параметры радиосигнала, присвоить точке метку, отключить пользователей и т.д.

Также полезная кнопка - locate. При ее нажатии начинает мигать иконка точки доступа на плане помещения в контроллере, а также светодиоидная индикация на самой точке.

Для настройки точки в качестве репитера (повторителя) ее нужно соединить с маршрутизатором, коммутатором или непосредственно с компьютером, чтобы подключить к контроллеру.

После того, как точка-репитер UniFi будет найдена контроллером и установлена, идем в ее параметры и на вкладке Configuration в пункте Wireless Uplinks в списке девайсов выбираем базовую точку, к которой она будет подключена.

Теперь нашу точку-ретранслятор UniFi можно отключать от маршрутизатора или компьютера и устанавливать в нужное место. На плане помещения в веб-интерфейсе контроллера она будет обозначена небольшим значком радиосети.

Вся установка и настройка в общем занимает не более нескольких часов.

Отдельно настраивается гостевая сеть, ограничение скорости для пользователей и т.д.

Важно! Применимо к прошивке EdgeOS 1.9.1+ во всех моделях EdgeRouter. Требуется знание интерфейса командной строки (CLI) и базовых сетевых знаний.

Что используем?

- EdgeRouter-X (ER-X)

- Тестовый клиент (Host1 and Server1)

Что делаем?

- Топология сети

- L2TP сервер

- Правила Firewall

- Windows-клиент

- Тестирование и результат

Топология сети

Сетевая топология представлена ниже. IP адреса и интерфейсы, использованные Host1 и клиентским роутером не соответствуют этому примеру. Используя L2TP терминологию, ER-X является "L2TP-сервером", в то время как Host1 является "L2TP-клиентом".

- eth0 (WAN) - 203.0.113.1

- eth1 (LAN) - 192.168.1.1/24

L2TP-сервер

В этом примере ER был предварительно настроен с помощью "Мастера базовой установки" (Basic setup wizard). Мы предположим, что хосты локальной сети могут быть связаны с хостами в Интернете.

- UDP 1701 (L2TP)

- UDP 500 (IKE)

- ESP (Protocol 50)

- UDP 4500 (NAT-T)

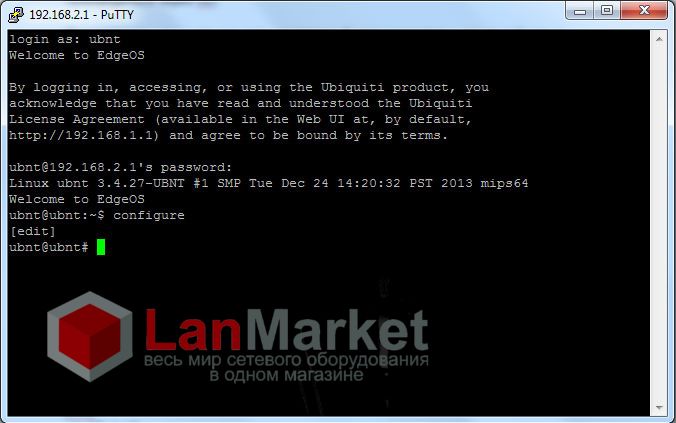

CLI STEPS: Получите доступ к интерфейсу командной строки (CLI). Вы можете сделать это, используя CLI-кнопку в GUI или используя программу PuTTY.

2. Измените настройки аутентификации сервера (замените своим паролем).

Примечание: Если Вы определяете предварительно представленный пароль используя кавычки, убедитесь что пароль на стороне клиента не включает эти самые кавычки. Для примера, set vpn l2tp remote-access ipsec-settings authentication pre-shared-secret пароль 'sup3rSecure' должен выглядеть как 'sup3rSecure' на клиенте.

Примечание: Вы можете также выдавать IP адреса локальной субсети (192.168.1.0/24 в этом случае), но убедитесь, что они не пересекаются с IP адресами, которые выдает Ваш DHCP-сервер, или не используются другими устройствами Вашей сети. Определение адресов в том же радиусе, что и локальная субсеть, не рекомендуется, потому что оно может привести к проблемам с приложениями, которые полагаются на мультикаст (discovery).

4. Определите DNS серверы, которые будут использовать VPN клиенты.

Вы также можете настроить DNS-сервер как внутренний IP-адрес самого маршрутизатора. В этом случае Вам также понадобится включить DNS пересылку (если она еще не включена) и установить адрес ожидания сети на тот же внутренний IP-адрес.

5. Определите интерфейс WAN, который будете получать L2TP-запросы от клиентов.

Настройте только одно из следующих действий. Определите, какая команда лучше всего подходит для Вашей ситуации, используя следующие параметры:

(B) Ваш WAN-интерфейс настроен на статический адрес (замените значение на внешний адрес).

(C) Ваш WAN-интерфейс получает адрес через PPPoE, или вы используете Dual WAN Load-Balancing.

Примечание: Когда используются несколько восходящих линий (Dual WAN Load-Balancing), применяйте опцию C. Если Вы используете вариант A или B, Ваш сервер L2TP будет доступен только на одном адресе WAN.

6. Настройте локальную аутентификацию (замените на нужные Вам пользовательские пароли):

7. (Необязательно) Определите интерфейсы IPsec, которые будут использоваться для L2TP.

Этот шаг зависит от используемой версии прошивки. Официальное использование этой команды устарело в версии 1.8.5.

8. (Необязательно) Понизьте MTU для трафика L2TP.

Экспериментируйте с понижением значения MTU, если производительность L2TP низкая. Это может произойти, к примеру, когда внешний интерфейс WAN использует PPPoE (1492 байт MTU).

9. (Необязательно) Включите требование от VPN-клиентов использовать определенный протокол аутентификации при подключении.

- PAP - Require Password Authentication Protocol

- CHAP - Require Challenge Handshake Authentication Protocol

- MS-CHAP - Require Microsoft Challenge Handshake Authentication Protocol

- MS-CHAP-V2 - Require Microsoft Challenge Handshake Authentication Protocol Version 2

Правила Firewall

Правило WAN_LOCAL, созданное Мастером базовой установки (Basic Setup wizard), не разрешает входящие подключения по умолчанию. Для принятия VPN-трафика необходимо создать правила брандмауэра для L2TP, ESP и IKE.

2. Добавьте дополнительные правила L2TP, IKE, NAT-T и ESP для WAN интерфейсов.

Примечание. Имя локального правила брандмауэра, применяемого к интерфейсу WAN, может отличаться в Вашей среде. Независимо от схемы, убедитесь, что верное правило брандмауэра применяется в интерфейсе WAN или вручную применяйте его set interfaces ethernet eth0 firewall local name .

Windows-клиент

Существуют различные способы подключения к серверу L2TP с использованием множества приложений и операционных систем. В этой статье мы сосредоточимся только на одном, встроенном VPN-клиенте Windows 10. Причиной выбора этого метода является то, что он обычно используется, и он также имеет важный момент, который стоит обсудить.

1. Перейдите к настройкам Windows 10 (WIN + I)> Сеть и Интернет> Добавить VPN-соединение:

- VPN Провайдер: Windows (встроенный)

- Название соединения: ER-L2TP

- Название сервера: WAN IP-адрес сервера ER

- VPN тип: L2TP/IPsec с предварительно представленным ключом или сертификатом.

2. Перейдите к свойствам сетевого адаптера Windows 10 (WIN + X)> ER-L2TP

Примечание: Если ваш EdgeRouter находится вне NAT и Вы не можете подключиться к вашему серверу L2TP, это может быть связано с операционной системой Windows и тем, как она обрабатывает трафик IPsec на серверах/маршрутизаторах, расположенных вне устройства NAT. В этом случае примените хотфикс (шаг 3).

3. (Хотфикс) Перейдите в реестр Windows 10 (WIN + R)> regedit

Создайте новое DWORD (32-разрядное) значение в этом поддереве:

Измените вновь созданное значение DWORD, дайте ему значение 2 (по умолчанию 0) и перезагрузите компьютер.

Тестирование и результат

Последний шаг - протестировать и подтвердить прибытие трафика L2TP на внешний интерфейс и проверить журналы. Если есть проблемы с L2TP VPN, проверьте файлы журнала, чтобы определить проблему. После запуска сеанса L2TP проверьте соединение, используя следующие команды:

2. Убедитесь, что трафик увеличивает счетчики на соответствующих правилах Firewall.

3. Захватите приход трафика L2TP на внешний интерфейс глобальной сети ER:

3. Захватить приход трафика L2TP на внешний интерфейс глобальной сети ER:

г. Санкт-Петербург, Крестовский остров, Северная дорога, дом 12.

г. Санкт-Петербург, ст. м. «Приморская»,

ул. Одоевского, д. 24 к. 1, 2 этаж

Обзор UniFi Security Gateway (USG). Первичная настройка и подключение маршрутизатора Ubiquity UniFi Security Gateway.

UniFi Security Gateway

UniFi Security Gateway — младшая модель маршрутизаторов линейки UniFi, созданная специально для использования в составе единой системы Ubiquity UniFi. Предназначена для использования в качестве пограничного маршрутизатора в сети UniFi или любой другой TCP/IP сети.

Основные возможные функции устройства:

- Пограничный роутер; (Firewall; NAT; DHCP; DNS и др.);

- Резервирование WAN из «коробки» через второго провайдера (ethernet);

- VPN сервер (OVPN; PPTP; IPsec site-to-site);

- Приоретизация VoIP трафика;

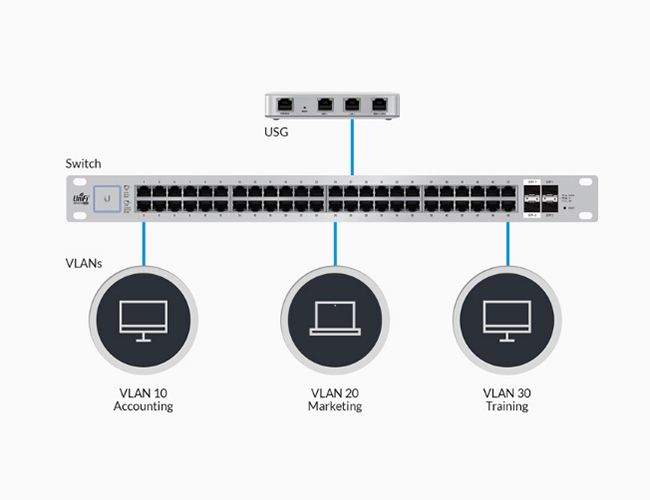

- VLAN;

- RADIUS SERVER.

Внутри устройства находится высокопроизводительный двухъядерный процессор с тактовой частотой 500 MHz и аппаратным ускорением обработки пакетов, которая обеспечивает быстродействие до 1 миллиона пакетов в секунду.

Данный факт позволяет нам отнести UniFi Security Gateway (USG) к оборудованию Enterprise-уровня. USG сочетает в себе высокую производительность и отличное соотношение «цена/качество». В этом обзоре рассмотрим особенности этой модели.

Комплект поставки и внешний вид Unifi USG

USG поставляется в фирменной небольшой коробке:

Комплект поставки включает в себя:

- UniFi Security Gateway (USG);

- Блок питание (12В, 1A);

- Крепежные винты;

- Инструкция по быстрому старту.

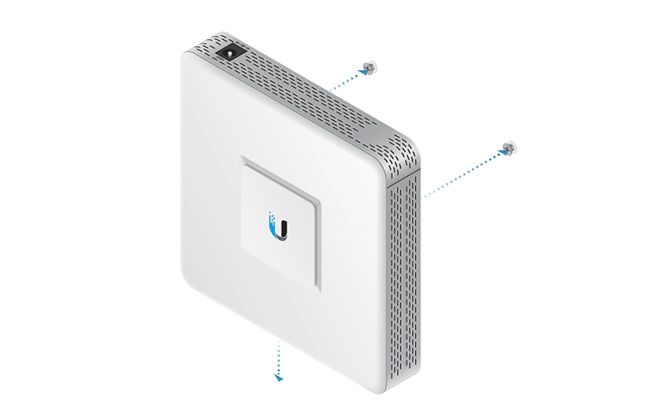

USG исполнен в металлическом корпусе небольших размеров: 484 x 44 x 164mm. На передней панели расположены интерфейсы Ethernet, причем последний из них может работать как в WAN режиме, так и в режиме LAN.

При использовании последнего порта в режиме WAN, можно настроить резервирование канала связи без лишних сложностей. Достаточно перевести порт в режим WAN и настроить параметры резервного подключения.

Также на передней панели присутствуют консольный порт для управления, кнопка reset для сброса конфигурации к заводским настройкам:

По бокам у модели расположены вентиляционные отверстия для эффективного охлаждения:

Снизу у USG расположены удобные противоскользящие ножки, а также специальные отверстия для монтажа на вертикальную поверхность. Примечательно, что эти отверстия имеют защитный материал с внутренней стороны, что позволяет предотвратить попадание пыли и других предметов внутрь устройства.

Вариант крепления маршрутизатора на вертикальную поверхность:

Пример использование USG в составе единой системы UniFi:

USG поддерживает работу с V-LAN для повышения безопасности и управления сети передачи данных:

VPN сервер для безопасной коммуникации. Site-to-Site VPN сервер сможет обеспечить шифрацию данных отправленных через Интернет. Доступны следующие типы VPN: PPTP, OVPN, IPsec.

Еще одна тема, которую нас просили затронуть наши посетители, это работа маршрутизаторов EdgeMAX от компании Ubiquiti Networks, с протоколом L2TP. И в данной статье, мы рассмотрим, на реальном примере, процесс создание L2TP сервера в сетевой операционной системе EdgeOS.

L2TP или Layer 2 Tunneling Protocol - это протокол туннелирования второго уровня. В компьютерных сетях, данный протокол, используется для поддержки виртуальных частных сетей (VPN).

Как и большинство расширенных настроек, данная операция, на момент написания статьи, доступна только из командной строки. Поэтому все описанные ниже действия, будут производиться через CLI.

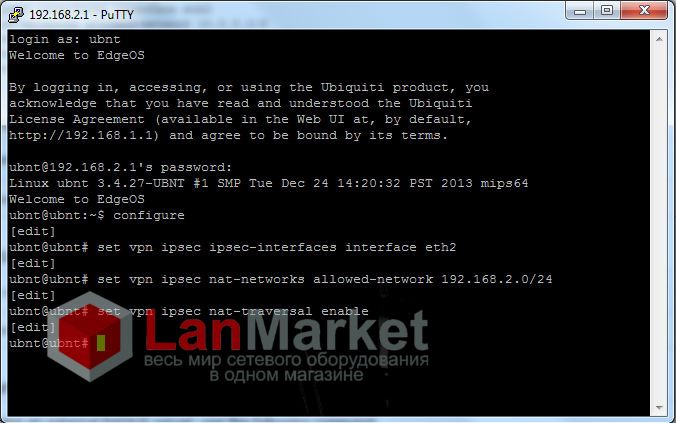

Предположим, что у нас уже есть настроенный маршрутизатор с локальной сетью 192.168.2.0/24, на интерфейсе eth2. B нам нужно выделить некоторых пользователей, дав им доступ через L2TP туннель.

Подключившись к маршрутизатору, первым делом, переходим в режим конфигурации:

И определяем интерфейс, который будем “слушать” для подключения:

После чего, настраиваем NAT, что бы у клиентов был доступ к сети интернет:

Устанавливаем режим авторизации (в данном случае - локальные пользователи):

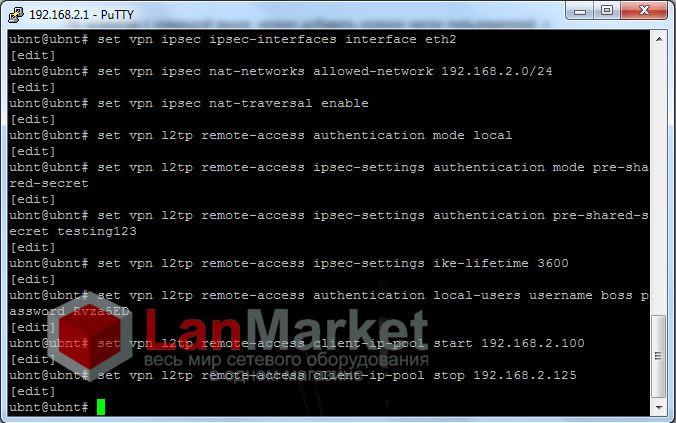

Указываем параметры IPSec авторизации:

И добавляем нового пользователя boss, с паролем Rvza5ED:

По аналогии с командой выше, можно добавить нужное число пользователей, с уникальными комбинациями логин/пароль.

Далее мы определяем диапазон локальных адресов, которые будут выделяться этим пользователям, допустим, это будет 192.168.2.100-192.168.2.125:

Можно так же, при необходимости, изменить параметры MTU, для данного соединения:

И на этом, настройку можно считать оконченной. Осталось только применить и сохранить все настройки.

На персональном компьютере, настраиваете новое VPN соединение, с указанием IP адреса маршрутизатора в качестве сервера и вашим логином и паролем.

Читайте также: