Usb ключ что это такое

Обновлено: 03.07.2024

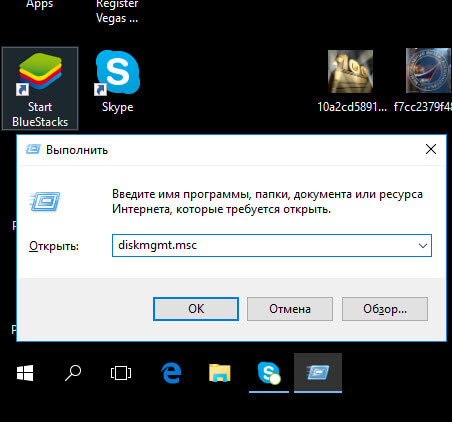

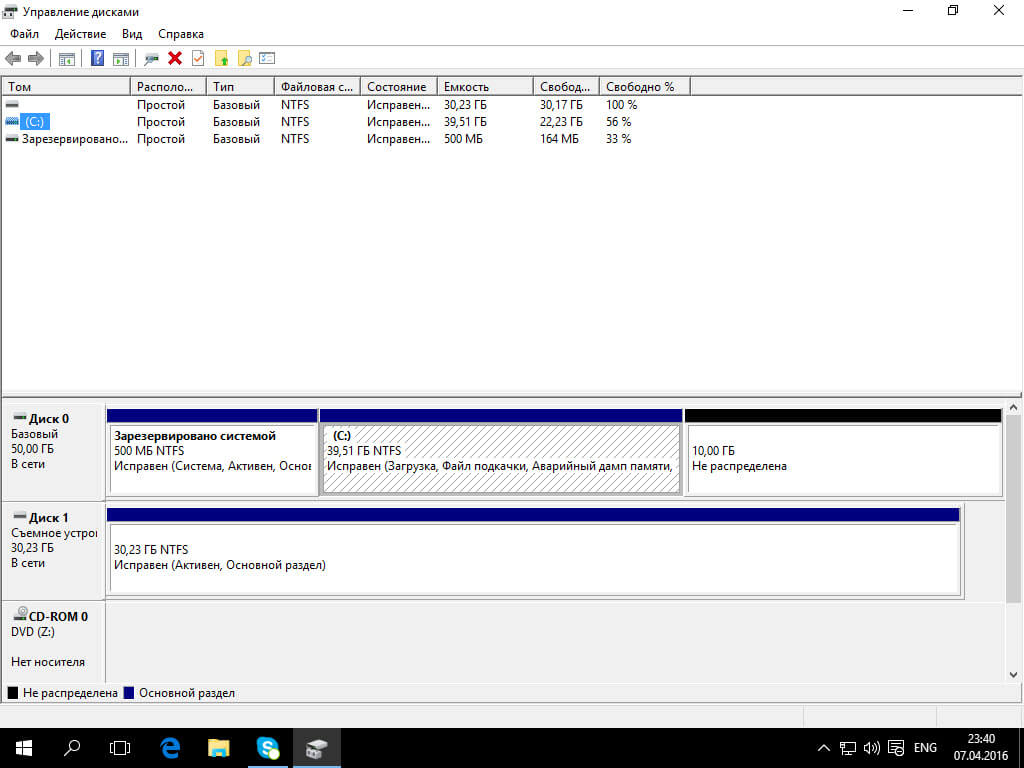

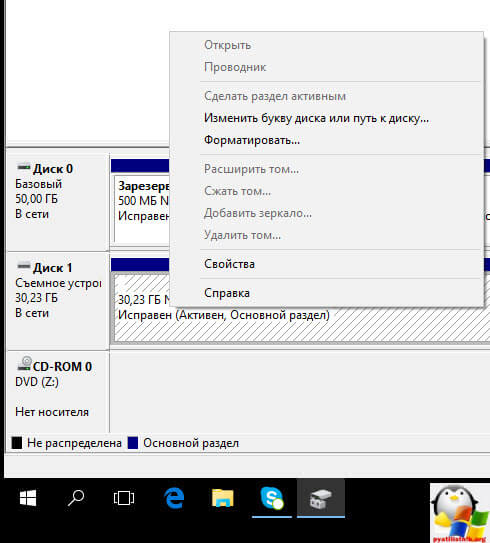

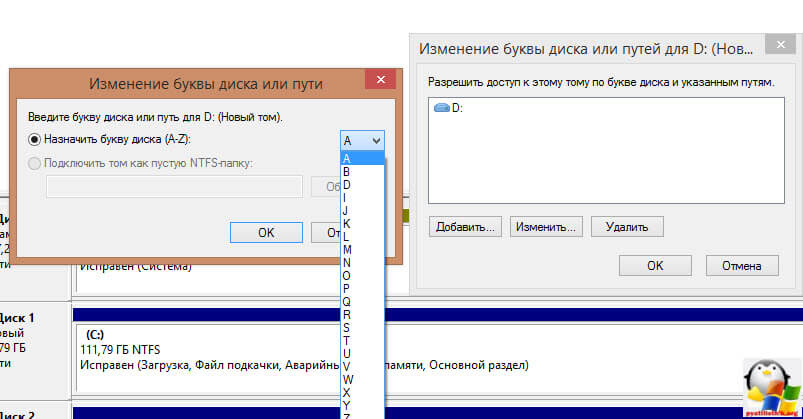

Без разницы какая будет флешка - мультизагрузочная или простое хранилище данных. Главное чтобы утилита SysKey , "видела" флешку, как дискету. Для этого нажимаем клавиши Win+R → вводим: diskmgmt.msc → В контекстном меню на флешке выбираем опцию изменения буквы:

Выбираем в перечне букву А (обязательно). Нажимаем "Ок".

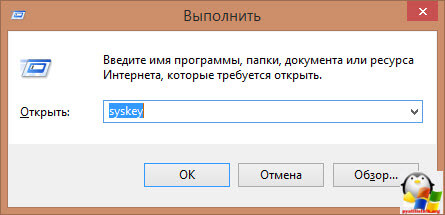

Настало время создать USB-ключ . Нажимаем клавиши Win+R → вводим: syskey → В окне утилиты нажимаем "Обновить":

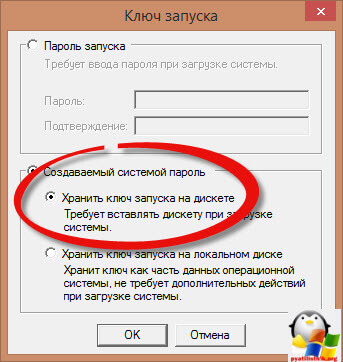

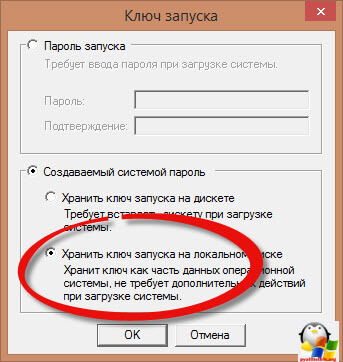

Выбираем пункт "Хранить ключ запуска на дискете". Жмакаем "Ок".

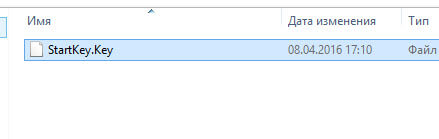

После чего в корне флешки увидим файл ключа StartKey.Key . Пока не вставите флешку в USB-порт вашего компьютера - не запустите Windows.

В ролике появились вопросы, что делать, если потерялась флешка? Заранее скопируйте файл StartKey.Key на жёсткий диск или облако. Перенесите дубликат файл-ключ на другую флешку. Назначьте флешке букву A.

Я по скудоумию и первым признакам рассеянного склероза, забыл про видеосовет , забыл про пост , взял да удалил ключ (чего это он под ногами мешается). При следующем запуске операционной системы, соседи услышали боевой клич Кинг-Конга, барабанную дробь в грудь и вылетающий в форточку ноутбук ٩(●̮̮̃●̃)۶.

Совет, что обозначил выше - помог.

Итак, механизм не предусматривает никакие альтернативные способы запуска Windows, либо подключение флешки-ключа, либо перезагрузка компьютера. Без внешнего накопителя доступа к Windows не будет.

Если надоело при запуске операционной системы, вставлять флешку в USB-порт компьютера, сделайте следующее. Нажимаем клавиши Win+R → вводим: syskey → В окне утилиты нажимаем "Обновить" → Выбираем пункт "Хранить ключ запуска на локальном диске".

После этого файл StartKey.Key с USB-устройства можем удалить. Windows запустится привычным образом.

Но, это ещё не все. У меня во время экспериментов была сборка Windows 10 Pro 1909. После обновления стала Windows 10 Pro 2004. Нажимаем клавиши Win+R → вводим: syskey → И, ничего не происходит .

Разработчики "выпилили" утилиту SysKey со всеми потрохами.

В интересах безопасности данных некоторые люди обращаются к сторонним USB-устройствам, которые служат ключами безопасности для их ПК. Без подключения такого устройства ваш компьютер не будет разблокирован. Это очень просто.

Есть два способа получить один из этих ключей безопасности, чтобы добавить дополнительный уровень защиты: вы можете купить готовый или создать свой собственный.

Давайте рассмотрим оба метода, а также то, как, на самом деле, создать свой собственный USB-ключ безопасности, используя старый флэш-накопитель.

Что такое YubiKey

В качестве примера укажем компанию Yubico, которая создала YubiKey – USB-флешку, совместимую с Windows Hello, и рядом других сервисов, которые необходимо поддерживать в безопасности, таких как LastPass, KeePass, Google, Dropbox и Evernote.

Как только вы получите его, всё, что вам нужно сделать, это подключить к компьютеру, зарегистрировать, и вы готовы к работе. Есть несколько разных вариантов YubiKey. У вас есть стандартный YubiKey, который подключается через USB, Nano YubiKey, который намного меньше, и YubiKey NEO, который может подключаться как через NFC, так и через USB.

Как создать USB-ключ безопасности

Прежде чем приступить к этой работе, помните, что создание ключа безопасности USB для вашего ПК имеет некоторые недостатки. Если вы потеряете USB-ключ, вам будет нелегко попасть на ваш компьютер, особенно если вы отключите возможность ввода пароля в качестве резервной возможности. Вы также потеряете возможность использовать один из USB-портов на вашем ПК, пока активна блокировка.

Существует несколько вариантов, когда речь заходит о программном обеспечении, используемом для этого процесса, но USB Raptor, Rohos Logon Key и Predator являются некоторыми из них, хотя последние два являются платными. Rohos Logon Key стоит 34 доллара, а Predator – 10 долларов.

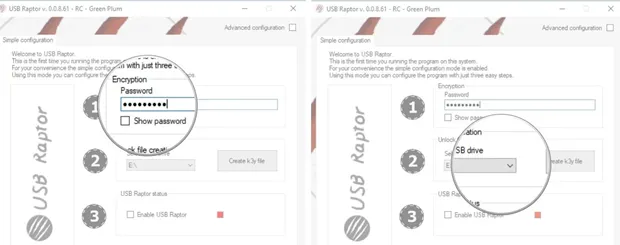

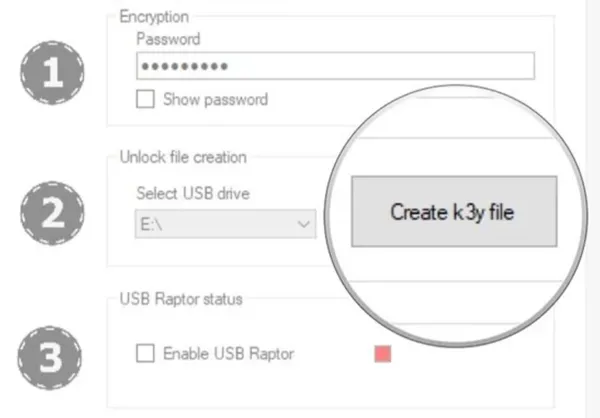

Поскольку USB Raptor бесплатен, мы покажем вам, как его настроить, используя Windows 10 и старый флэш-накопитель. На самом деле, не имеет значения, сколько места на флэш-накопителе, потому что всё, что будет создано, это файл размером 1 КБ.

-

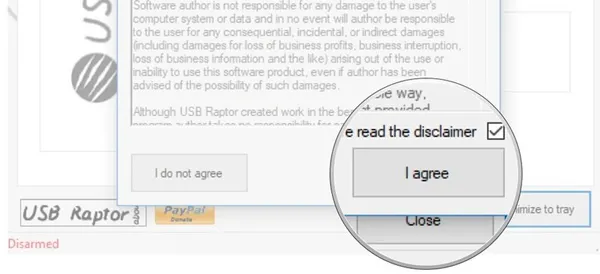

Скачайте USB Raptor с ресурса SourceForge.

USB Raptor откроется. На этом этапе вы можете подключить флэш-накопитель к компьютеру. Как только он подключен, вы сможете продолжить следующие шаги.

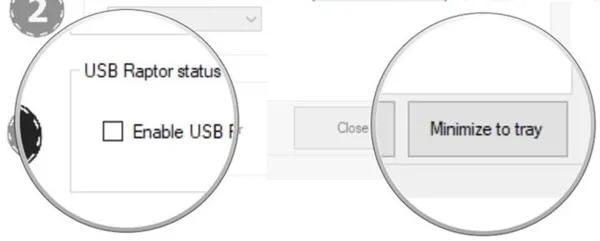

Как только вы извлечёте USB-накопитель, включится USB Raptor. Появится фиолетовый экран с логотипом USB Raptor. Только когда вы снова подключите USB-ключ, он разблокируется практически мгновенно.

Чтобы отключить USB Raptor, просто откройте приложение и снимите флажок Enable USB Raptor .

Расширенные настройки USB Raptor

Выше представленная инструкция охватывает простую конфигурацию, которую рекомендует USB Raptor, но есть довольно много расширенных настроек, которые вы можете изменить, установив флажок рядом с Advanced configuration в правом верхнем углу окна.

Здесь вы можете выбрать, хотите ли вы использовать пароль в качестве резервной копии в случае, если вы потеряете USB-накопитель, должна ли быть задержка блокировки при извлечении USB-накопителя или нет, должен ли проверяться серийный номер USB-накопителя (для предотвращения копирования файла) и многое другое.

Конечно, USB Raptor прекрасно работает без изменения расширенных настроек, поэтому вам не нужно настраивать то, что вам не нужно.

Всем привет, продолжаем изучать безопасность компьютера. Ранее я вам рассказал как как взломать пароль sa в sql, сегодня наоборот расскажу как немного защититься. Сегодня мы научимся создавать usb ключ защиты средствами Windows, нужны они для доступа к компьютеру и если он не вставлен, то вас не пустит. На рынке много ПО, совсем не бесплатного, которое делает эту задачу, но зачем за что-то платить, когда все уже есть встроенное в Windows 🙂 , тем более у вас на это уйдет не так много времени.

usb ключ для windows

Давайте разберемся, что мы делаем и для чего. После всех проделанных действий у нас будет создан usb ключ для windows, из обычной флешки. Он будет выступать ключом входа в систему, если еще проще. Когда он вставлен в компьютер, то вы можете залогиниться, если нет, то не сможете войти, наличие пароля на вход не обязательно.

Выберите флешку поменьше, так как на ней будет небольшой файл-ключик, зачем флешку так не рационально использовать, так как ей потом особо не попользуешься, да и вирусы могут попасть, если вы конечно не произвели Защиту флешки от вирусов. Может у вас найдется в закромах флеха на 2 гб, хотя это щас уже почти раритет.

Нажимаем Win+R у вас откроется окно Выполнить. Введите в нем

У вас откроется оснастка Управление дисками.

Как видите у меня есть флешка 30 гб, у вас это может быть конечно другая 🙂 .

Щелкаем по ней правым кликом и выбираем пункт Изменить букву диска или пусть к диску.

Тут нам для флешки, а точнее будущего usb защитника, нужно изменить букву на А.

Если у вас буква А занята, то поставьте тому устройству что ее использует другую букву

У меня получилось вот так.

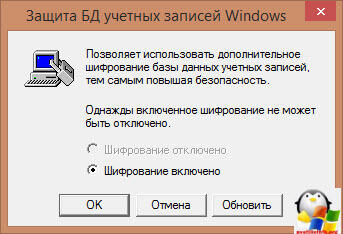

У вас откроется окно Защита БД учетных записей Windows, тут вам нужно будет нажать обновить, для того чтобы сделать usb ключ для windows.

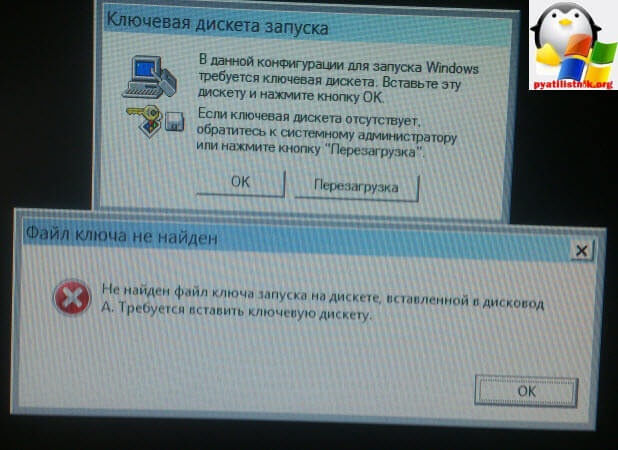

Нажимаем кнопку обновить. В итоге у вас откроется окно Ключ запуска, в нем ставим переключатель на Хранить ключ запуска на дискете. Требуется вставлять дискету при запуске системы. Этим мы и делаем нашу флешку токеном для windows.

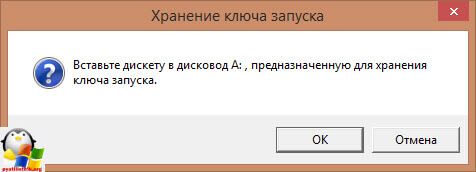

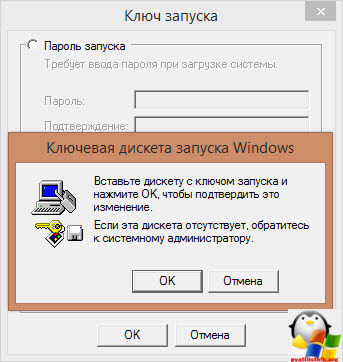

Вас попросят подтвердить, что вы согласны с копирование ключа на нее.

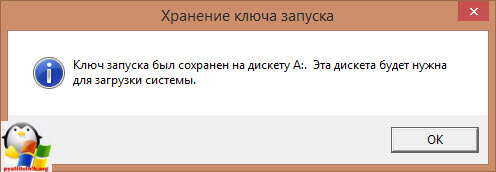

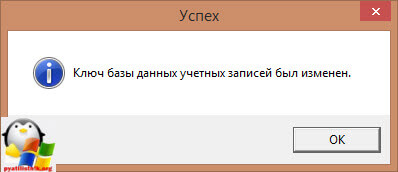

Как видим, все готово

Посмотрим на его содержимое.

В итоге у вас пропишется маленький файл размеров 8 кб, под именем StartKey

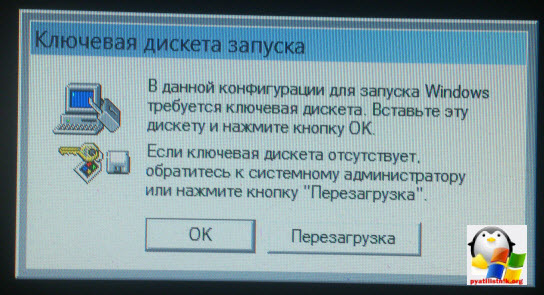

Нажимаем для примера кнопку ок, без флешки и видим следующее.

Не найден файл ключа запуска на дискете, вставленной в привод А.

Вставляем usb key для windows и логинимся. Как видите, двух факторная аутентификация работает нормально.

Отключить все это можно теми же шагами, единственное в Окне ключ выберите пункт

Вам потребуется чтобы ваш usb ключ защиты был вставлен.

Все теперь ключ храниться локально.

Если хотите увеличить безопасность вашего компьютера, то вот вам реальный способ это сделать, ни один ребенок не сможет без вас попасть на компьютер.

Популярные Похожие записи:

21 Responses to Создаем usb ключ защиты средствами Windows

Здравствуйте. А не подскажите как подобным способом можно защитить только 1 учетку локальную/доменную?

Добрый день, если честно не пробовал, но мне кажется не получиться, так как если ключ не вставлен то до логина вам не дадут пройти.

А в какой файловой системе форматировалась флешка?

Если такая защита стоит на другом ПК то можно ли этот ключ сделать не на защищёном и будет ли тогда ключ работать?

Тут уже только вынимать диск и подключать его к другому компьютеру, вытаскивать от туда данные, потом переустанавливать систему, просто если бы легко было взломать, этой технологии был бы грош цена.

Правильно ли я понимаю, что копирование файла ключа на вторую (третью/четвёртую) флешку решит проблему при возможной потери/неисправности оригинальной флешки?

Огромное спасибо за статью.

Правильно я понимаю

Если включить этот ключ с usb

И в добавок защифровать всю инфу на дисках

(Есть такая функция)

То без usb ключа, следовательно без системы

уже ни какие танцы с бубном

Не помогут извлеч инфу с дисках?

Если потерял флэшку как включають ноут?

Только переустановка и вытаскивание данных с помощью Live-cd

Здравствуйте! Спасибо работает. usb key нужен только при загрузке системы. Потом флешку можно извлечь. У меня на windows 7 (64) получилась так: на флешке переименованной в (A) ключ видит и разблокирует систему, а вот копию на другой флешке не видит. Предполагаю из за того, что другая флешка имеет букву диска отличную от (A) – у меня определялась как (F). Попробовал назначить букву (A). Копия заработала., но перестал определятся ключ на флешке1. Переименовался. Получается, что копию usb key невозможно использовать. и при утрате оригинала неизбежны проблемы. Кто подскажет? Спасибо.

Интересное тестирование, а если сделать клон флешки с помощью утилит?

блин помогите его удалить потому што я хотел сохранить там апароль которие поставили родаки а потом понял што комп без флешкине запускается срочно помогите

здравстуйте, такая проблема, ключ на флэшке-оригинале есть, раньше система включалась нормально, а потом резко не извлекает из нее ключ этот и всё. может она как-то поменяла букву диска. система не включается больше. как быть?

В безопасном режиме пробовали загружаться, и если флешку подключить на другом компьютере, у нее видится файловая система? Можно попробовать поискать на ней ошибки, штатными средствами Windows

Благодарю за полезную информацию по созданию ключа.Пригодилось.

Здравствуйте!

Скажите, пожалуйста, а зачем при создании usb ключа, менять букву флешки?

Если её, к примеру, не менять, а оставить стандартной по умолчанию, то Windows сможет запускаться тогда с каждой флешки, на которой установлен StartKey?

Я почему спрашиваю? Ведь если единственная флешка, на которой создан StartKey, вдруг выйдет из строя, то с другой флешки система не запустится, даже при наличии на ней StartKey, поскольку система видит её под другой буквой. Поэтому, можно ли создать, две или три флешки с usb ключом под одной буквой, чтобы Windows запускался не с одной, а с любой?

К сожалению, ключ шифрования syskey и использование syskey.exe больше не считаются безопасными. Syskey основан на слабом шифровании, которое легко взломать в современных условиях. Данные, защищенные syskey, очень ограничены и не охватывают все файлы и данные на томе ОС. Утилита syskey.exe также использовалась злоумышленниками как вирус-вымогатель.

Active Directory ранее поддерживает использование внешнего шифрования syskey для IFM мультимедиа. При установке контроллера домена с использованием IFM носителя необходимо также предоставить пароль внешнего syskey. К сожалению, в этой защите присутствуют те же проблемы безопасности.

Пускать внутрь защищенного периметра собственные машины пользователей и устанавливать на них корпоративный софт мы не стали. Это плохой с точки зрения информационной безопасности подход, поскольку такие компьютеры ИТ-отдел фактически не контролирует. Чтобы сотрудники могли подключаться к информационным системам из дома, пришлось создать виртуальную частную сеть и поднять сервис удаленных рабочих столов. Отдельным сотрудникам были выданы имеющиеся в наличии ноутбуки, если им требовалось работать с локальным ПО. Больших затрат переход на удаленку не потребовал. Чтобы не покупать дорогой сервер, мы ограничились арендой виртуального и приобретением терминальных лицензий Microsoft. Плюсы такого подхода очевидны: не пришлось тратиться на железо и возиться с разношерстным парком чужой техники. Чтобы пользователь получил привычную среду, достаточно настроить соединение RDP. Также мы прописали ограничения на подключение внешних носителей, а конфигурация корпоративных ноутбуков уже была достаточно безопасной: пользователи не имели на них администраторских полномочий, применялись политики безопасности, работал брандмауэр, антивирус и т.д. и т.п.

Куда вставить ключ, если нет замка?

Проблема возникла фактически на ровном месте. В компании используется довольно много различных USB-ключей для программного обеспечения, а также электронных цифровых подписей на защищенных токенах. 1С (HASP), Рутокен, ESMART Token USB 64K — завести все это в терминальной среде нереально, если нет «железного» сервера. К VPS нельзя подключить устройство USB, к тому же выносить ключи наружу мы не хотели. Особых трудностей не возникло разве что с немногочисленными корпоративными ноутбуками, для которых давно были куплены отдельные ключи, если того требовала ситуация.

В удаленном режиме такой вариант не годился, потому что даже если выделить пользователю корпоративный ноутбук, ему придется выдать на руки и токен. Этого требовалось избежать. К тому же одним ключом могли пользоваться несколько человек, а как обеспечить их безопасную передачу на удаленке — мы придумать не смогли. Головная боль возникла одновременно и у айтишников, которым нужно было найти решающие проблему технические средства, и у безопасников, которым требовалось организационными мерами навести хоть какое-то подобие порядка.

Пришлось задуматься о едином решении для централизованного хранения всех ключей и обеспечения безопасного доступа к ним пользователей. Не слишком дорогостоящем решении в духе USB over IP с надежным шифрованием. Для его организации есть множество платных и бесплатных программных продуктов, однако все равно потребовалась бы физическая машина, а возможности подключения устройств USB к ней довольно ограничены. Несколько десятков «свистков» в один сервер не воткнешь, если грубо, и не факт, что обычный компьютер защитит носители от физического повреждения. К тому же при настройке программы наверняка вылезут проблемы совместимости, а также что-нибудь вроде невозможности удаленно дернуть по питанию залипший ключ. Тут поможет только готовое решение, т.е. специальная «железка» с заточенной под наши задачи прошивкой.

Какие замки можно купить за деньги?

Рыночная ситуация оказалась довольно печальной. В продаже есть некоторое количество китайских устройств, но связываться с брендами и ноунеймами из Поднебесной мы не рискнули. Кто знает, какие с ними возникнут проблемы совместимости? Поддержки потом не дождешься. Модели западных производителей (Digi Anywhereusb, SEH myUTN и т. д.) в пересчете на порт стоят слишком дорого: пара тысяч долларов за устройство на 14 портов — не рекорд. К тому же безопасники забраковали использование носителей с квалифицированными ЭЦП в устройствах с импортными прошивками. В итоге мы купили DistKontrolUSB-64 — российский стоечный (с возможностью настольной установки) концентратор USB over IP на 64 порта.

Нас подкупила откровенность отечественного производителя, который гарантирует полную совместимость только с протестированными ключами. При этом найти несовместимое USB-устройство, по словам менеджера, у технических специалистов компании так и не получилось, а если даже такая ситуация возникнет, техническая поддержка и разработчики помогут решить проблему. Пожалуй, это лучший аппарат, который можно купить за 106500 рублей. К тому же он имеет всю необходимую разрешительную документацию для использования в коммерческих организациях и госструктурах.

Как работает DistKontrolUSB?

К счастью, найти несовместимый ключ нам тоже не удалось, так что о решении этой проблемы рассказать нечего. В итоге мы собрали в одном месте почти все (кроме установленных в ноутбуках) ключи для лицензионного ПО, и трудностей с их использованием на работающем в виртуальной машине Hyper-V сервере удаленных рабочих столов не возникло. С электронными подписями на защищенных токенах интереснее: мы не стали ставить СКЗИ на сервер терминалов по соображениям безопасности. Сомнительно, кстати, что их использование в виртуальных средах вообще возможно/легально. Как правило такие вещи нужны некоторым сотрудникам бухгалтерии и ответственным за участие в торгах людям — в основном им то и были выделены корпоративные ноутбуки. Все криптопровайдеры под Windows прекрасно завелись и работают с подключенными к портам удаленного коммутатора защищенным носителям как с родными. Софт под Linux/OSX мы не тестировали за ненадобностью, но и там все должно завестись с поправкой на обычные для скрещивания этих систем с отечественной криптографией проблемы.

Используем максимальную комплектацию, с двумя гигабитными портами и с резервированием питания.

А также решили использовать предлагаемый производителем модуль защиты подключаемых USB устройств.

опечатываем следующим образом.

Что в итоге?

Читайте также: