Установка и настройка wi fi хотспота с использованием chillispot freeradius и easyhotspot

Обновлено: 02.07.2024

Для полноценной настройки WNAM для взаимодействия с хотспотом на OpenWrt/dd-wrt необходимо выполнить следующие действия:

1. Проверка совместимости и выбор прошивки

Вы должны посетить список поддерживаемого оборудования (точек доступа) на обоих сайтах:

Внимание: самостоятельно перепрошивая ваш роутер открытой и бесплатной прошивкой, вы лишаетесь оригинальной гарантии производителя устройства.

Внимание: ООО "Нетамс" не оказывает бесплатных консультаций по выбору прошивки, перепрошивке устройств, восстановлению прошитых устройств после сбоев и так далее.

2. Выбор прошивки и установка её на ваше устройство

Для установки прошивки вы должны воспользоваться инструкциями на сайте, где вы скачали прошивку, форумами и поисковыми системами.

После установки прошивки вы должны произвести её первоначальную настройку: пароль, IP адреса внутреннего и внешнего интерфейсов, трансляция адресов, настройка WLAN и так далее.

Дальнейшие инструкции будут приведены в расчете на установленную прошивку OpenWrt Chaos Calmer 15.05 на точку доступа Ubiquiti UniFi. В этой точке доступа нет LAN интерфейса, встроенный единственный порт используется как WAN.

3. Установка пакетов на точку доступа

Вам необходимо установить следующие пакеты:

- coova-chilli

- dnsmasq

- dropbear

- kmod-ipt-conntrack

- kmod-mac80211

- kmod-tun

- softflowd

OpenWrt не имеет графических средств настройки пакетов, поэтому настроим их позже.

4. Базовая настройка роутера

Необходимо настроить беспроводной интерфейс роутера: создать SSID и назначить IP-адресацию на интерфейсе br-lan. Внимание: поскольку CoovaChilli использует туннели, пользователи гостевого портала не будут получать IP адреса из этой сети, для этого необходимо отключить dhcp сервис на этом интерфейсе. Следовательно, выбор подсети для "внутреннего" интерфейса - дело произвольное и можно указать unmanaged. Скриншоты основных окон настройки приведены ниже:

В данном примере используются:

- Адрес WAN интерфейса: 172.16.130.3/24

- Адрес LAN интерфейса: 10.130.4.1/24

- SSID (имя сети): OpenWrt, не скрытая, без пароля

Внимание: ООО "Нетамс" не оказывает бесплатных консультаций по настройке OpenWrt

5. Настройка CoovaChilli

Для настройки необходимо отредактировать единственный конфигурационный файл /etc/config/chilli, пример которого (с комментариями) приведен ниже:

Согласно приведенной выше конфигурации особо важными параметрами надо считать следующие:

- option radiussecret - пароль взаимодействия с WNAM по протоколу RADIUS

- option radiusserver1 - адрес сервера на котором работает FreeRADIUS (обычно совпадает с адресом сервера WNAM)

- option net - подсеть с IP адресами клиентов (площадка)

- option radiuslisten - виртуальный адрес сервера доступа

- option uamserver - ссылка на внешний портал авторизации - сервер WNAM

- option uamallowed - разрешенный адрес - сервер WNAM

- в некоторых случаях, в фаерволе необходимо дополнительно разрешить маршрутизацию между интерфейсом авторизации (br-lan в нашем случае) и интерфейсом на котором находится сервер WNAM.

- поскольку вы используете частную адресацию на сетевых интерфейсах, к которым подключены абоненты, вы должны для всех своих площадок и серверов доступа выбирать уникальные IP адреса и подсети.

Запустите CoovaChilli: /etc/init.d/chilli start

Если все в порядке, то в выводе команды ps вы обнаружите:

6. Настройка softflowd

Для отслеживания посещенных абонентами ресурсов вам необходимо установить пакет softflowd, который является коллектором NetFlow данных. После установки отредактируйте его конфигурационный файл /etc/config/softflowd:

Важных параметров три: имя интерфейса, на котором проводить сбор данных (tun0), частота сэмплинга ( sampling_rate= 1), адрес и порт коллектора, это внешний адрес сервера WNAM и порт 20002 ( 172.16.130.5:20002 )

Внимание : поскольку softflowd не позволяет указывать адрес интерфейса-источника трафика NetFlow, он будет выбран автоматически, и обычно это WNAM интерфейс, что создает дополнительную задачу при настройке сервера доступа (ниже).

Запустите softflowd: /etc/init.d/softflowd restart

7. Настройка WNAM

В административном интерфейсе WNAM необходимо добавить, как обычно, запись о сервере доступа: Обратите внимание, что в настройках сервера доступа в качестве его адреса указан виртуальный адрес 192.168.182.1 (это адрес, который будет выставлен в поле NAS-IP-Address поступающих от сервера доступа пакетов RADIUS). При этом сами RADIUS и NetFlow пакеты будут поступать с адреса 172.16.130.3. Необходимо этот адрес прописать в зеленом поле комментариев в формате "netflow_ip=172.16.130.3", а также в секции клиентов файла настроек FreeRADIUS /etc/freeradius/clients.conf :Затем необходимо создать запись о площадке:

Обратите внимание, что здесь задана клиентская подсеть 192.168.180.0/22, так же как она указана в /etc/config/chilli на роутере. Необходимо также выбрать ранее созданный "разрешенный сервер доступа". CoovaChilli поддерживает следующие типы ограничений:- по объему трафика

- по длительности сессии доступа

- по скорости передачи данных

При этом все остальные ограничения WNAM (например, число авторизационных СМС, рабочие часы), а также параметры авторизации, перенаправления, социальные сети и т.п. так же полностью поддерживаются независимо от типа устройства доступа. В настоящий момент не реализован принудительный сброс сессии абонента/всех сессий абонента.

8. Проверка

При подключении к беспроводной сети на роутере OpenWrt, на котором работает настроенный хотспот CoovaChilli, происходит следующее. Все эти параметры обрабатываются сервером WNAM по стандартной для всех типов устройств схеме (проверка авторизованности по МАС адресу, авторизация при необходимости, показ рекламы, вход через соцсети и т.п.). По завершении всех процессов производится допуск абонента в сеть, то есть абонентскому браузеру выдается автоматически отправляемая на форма, которая вызывает попытку авторизацию по МАС-адресу на портале CoovaChilli (192.168.182.1:3390). CoovaChilli, в свою очередь, использует RADIUS-авторизацию у WNAM, и начинает сессию доступа, что отображается в RADIUS-пакетах (freeradius в отладочном режиме):Одновременно в административном интерфейсе WNAM появится запись о сессии:

Она может также сопровождаться детализацией трафика по потокам, если softflowd настроен верно:

Для Клиентов с оплатой по счету добавлена возможность сортировки списка по дате окончания обслуживания

В программе дата окончания обслуживания теперь пишется в базу данных не как текстовая строка с датой, а как timestamp, благодаря чему появилась возможность корректной сортировки списка именно по этому параметру.

Для Клиентов с оплатой по счету добавлена кнопка, которая выставляет счет без удаления аккаунта Клиента

Для клиентов с оплатой по счету добавлена кнопка, которая выставляет Клиенту счет, удаляет старые записи о его сеансах доступа в интернет, но при этом не трогает сам аккаунт Клиента - Клиент и дальше может продолжать работать. Кнопка так и называется - "Выставить счет, Клиент продолжит работать". Ранее при выписке счета Клиенту аккаунт этого Клиента автоматически удалялся. Теперь кнопок две, и у Кассира есть возможность выбора - удалять Клиента после выписки счета или нет.

Инсталятор теперь позволяет установить хотспот на Debian 7.х

В связи с тем, что у Debian сменилась "стабильная" версия (с 6.0.х на 7.х), скрипт-инсталятор был подкорректирован и теперь он позволяет устанавливать модифицированную версию программы Easyhotspot и на эту ОС.

Инсталятор теперь позволяет установить на сервер хотспота программу Webmin

Как сказано в Википедии: "Webmin - это программный комплекс, позволяющий администрировать операционную систему через веб-интерфейс, в большинстве случаев, позволяя обойтись без использования командной строки и запоминания системных команд и их параметров". Иными словами - эта программа позволяет делать очень многое, используя браузер и подключившись к серверу.

Скрипт-инсталятор теперь во время установки сервера хотспота задает вам дополнительный вопрос - хотите ли вы установить Webmin? Если вы отвечаете утвердительно, в систему устанавливается данное ПО.

Написан новый скрипт для установки на сервер хотспота Coova-Chilli вместо Chillispot

В комплект к программе добавлен новый (отдельный) скрипт, позволяющий установить на сервер Coova-Chilli либо "с нуля", либо обновить уже установленный Chillispot до Coova-Chilli. Скрипт не запускается сам ни при установке сервера, ни при обновлении программы, он должен запускаться вручную. При обновлении Chillispot до Coova-Chilli скрипт переносит основные параметры из настроек Chillispot в настройки Coova-Chilli.

Исправлена ошибка печати счетов, возникшая после обновления плагина dompdf

После обновления версии плагина на актуальную, в формах счетов не был заменен шрифт на кириллический. В итоге счета выписывались с "вопросиками" вместо русских букв (имеется ввиду именно в сгенерированных pdf-файлах). Исправлено.

Обновлены инструкции: "УСТАНОВКА И НАСТРОЙКА WI-FI ХОТСПОТА С ИСПОЛЬЗОВАНИЕМ CHILLISPOT, FREERADIUS И EASYHOTSPOT", "Процедура быстрой установки программы EASYHOTSPOT", "Программа управления Wi-Fi хотспотом - Easyhotspot, Руководство по эксплуатации", "Индивидуализация вашего хотспота"

Всвязи со столь многочисленными изменениями в программе, были отредактированы практически все инструкции. В некоторые были добавлены новые разделы, а некоторые инструкции (например, "Процедура быстрой установки программы EASYHOTSPOT") были полностью переделаны. Инструкция "УСТАНОВКА И НАСТРОЙКА WI-FI ХОТСПОТА С ИСПОЛЬЗОВАНИЕМ CHILLISPOT, FREERADIUS И EASYHOTSPOT" идет только в комплекте с программой, а остальные инструкции доступны на странице ссылок.

Просмотреть все эти изменения в действии можно на сайте демо-версии модифицированной программы Easyhotspot (логин/пароль Кассира: vcool/vcool123, логин/пароль Администратора: admin/admin123), или же то же самое, но с английским языком интерфейса.

На всякий случай, напоминаю, что все эти изменения относятся именно к модифицированной версии программы Easyhotspot, которую можно приобрести на странице онлайн-продажи.

При организации гостевого подключения к интернету в конференц-залах, публичных библиотеках и кафе особое внимание следует уделить обеспечению безопасности и максимально простой аутентификации. Технология под названием Captive Portal призвана в этом помочь.

WARNING

Администраторы точек доступа обычно разрешают все DNS-запросы из внутренней сети во внешнюю. Это можно использовать для несанкционированного выхода в интернет при помощи технологии DNS tunneling, реализованной в таких решениях, как Dnscat, Ozyman, NameServer Transfer Protocol (NSTX), Dns2tcp, и других.

Как работает Captive Portal

Все пользователи, которые хотят подключиться к публичной Wi-Fi-сети и выйти в интернет, вначале проходят через шлюз, который представляет собой комп с несколькими сетевыми интерфейсами. Шлюз действует как маршрутизатор и брандмауэр, а для возможности авторизации пользователя при помощи браузера он содержит еще и веб-сервер. Для аутентификации клиентов может использоваться внутренняя база данных или внешний RADIUS-сервер. Все пакеты от «неавторизованных» пользователей помечаются на брандмауэре, и посетитель переправляется на специальную веб-страницу (Captive Portal), где он может ознакомиться с условиями подключения и ввести логин/пароль (либо код доступа). После аутентификации пользователя производится идентификация компьютера, за которым он работает, его МАС- и IP-адреса заносятся в белый список брандмауэра. В самом простом случае пользователь может вообще не проходить аутентификацию, Captive Portal автоматически получает IP- и MAC-адреса компьютера, которые сразу подставляются в правилах брандмауэра. В последующем все пакеты проходят через маршрутизатор без ограничений. Дополнительно, в зависимости от роли, могут устанавливаться ограничения по скорости, времени, трафику или посещаемым ресурсам.

В настоящее время существует несколько проектов, позволяющих быстро развернуть Captive Portal: Wifidog, PacketFence, ChilliSpot и веб-интерфейс EasyHotspot, KATTIVE, PepperSpot и jkaptive. Выбор конкретного решения зависит от необходимых функций и поддерживаемых ОС. Например, ChilliSpot официально поддерживает несколько дистрибутивов Linux, FreeBSD, OpenBSD и OpenWRT. К слову, это единственное приложение, пакет которого доступен в официальном репозитории Ubuntu, и установить его просто:

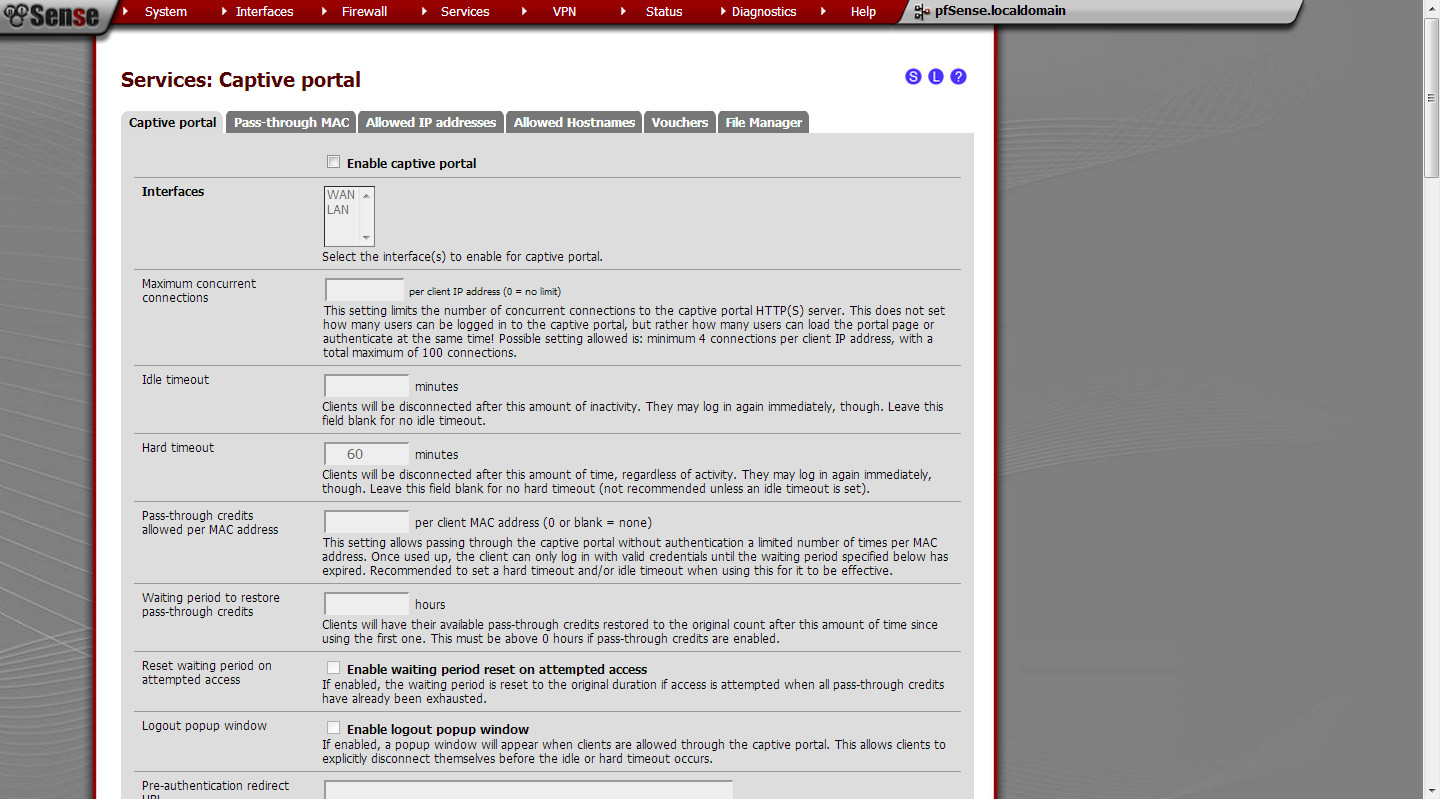

Кроме этого, ряд дистрибутивов-роутеров предлагает возможность быстрого создания Captive Portal буквально парой щелчков мышки: Untangle, pfSense, Zeroshell, m0n0wall, ClearOS и Zentyal. Но при желании или если невозможно изменить текущую конфигурацию сети нужные скрипты легко создать самостоятельно. Этим мы и займемся.

Настраиваем Captive Portal в Linux

Разобравшись, как работает Captive Portal, легко реализовать его штатными средствами Linux. Причем доступно несколько способов — маркировка и блокировка пакетов, пришедших от неавторизованных пользователей, использование цепочки правил или шаманство с NAT. Дополнительно на лету можно перенастраивать правила прокcи-сервера Squid или контент-фильтра DansGuardian, что позволит управлять выходом в интернет на уровне групп пользователей, да и просто кешировать и фильтровать информацию, блокируя доступ к нежелательным ресурсам. И кстати, именно такой подход применяется в специализированных дистрибутивах.

Для примера разберем вариант использования отдельной цепочки и DansGuardian. Первым делом создаем правила пакетного фильтра:

Не забываем разрешить специфические низкоуровневые протоколы:

То же пишем и для LENGTH, и IPv4. Теперь создаем правила для iptables:

Не забываем разрешить ICMP, DNS, DHCP и прочие необходимые протоколы. Здесь, кстати, есть один важный момент: многие админы не заморачиваются и разрешают весь DNS-трафик. Этим пользуются некоторые юзвери для получения доступа в Сеть при помощи технологии DNS tunneling. Конечно, итоговая скорость небольшая, но вполне достаточная, чтобы сидеть в аське, писать в твиттер или отдавать команды по SSH. И главное — при этом везде засветится IP твоей сети, а в логах какие-либо записи о несанкционированной деятельности будут отсутствовать, ведь не каждый админ пишет все запросы в журнал DNS-сервера. Поэтому лучше строго указать разрешенные серверы.

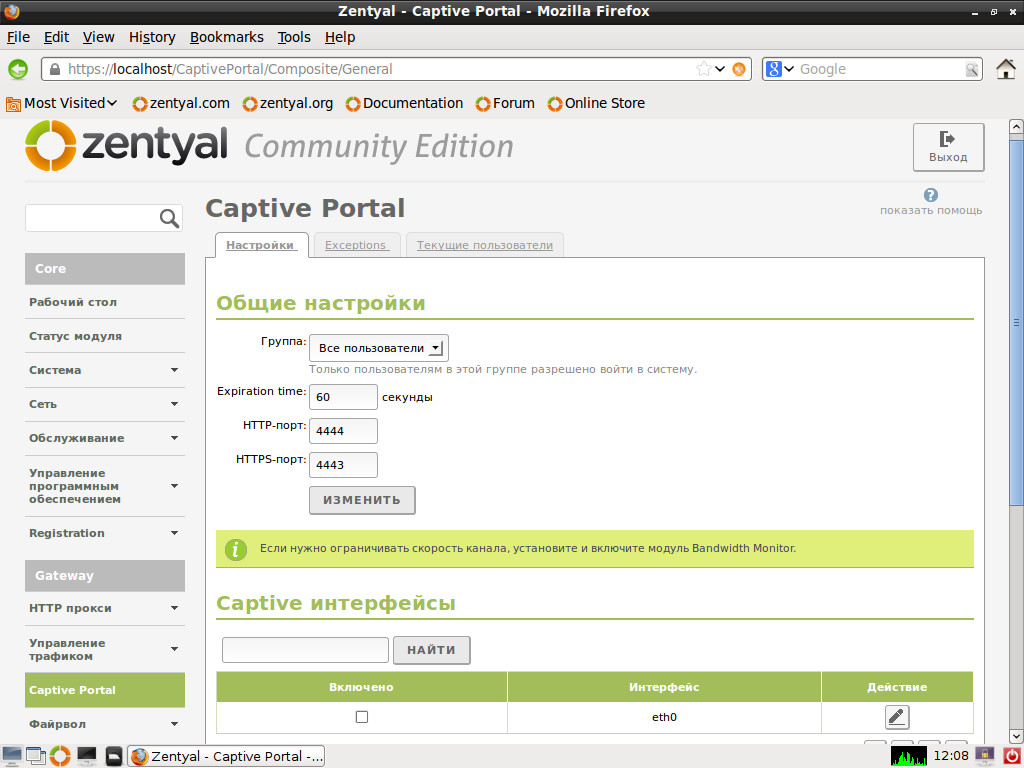

Настраиваем Captive Portal в Zentyal

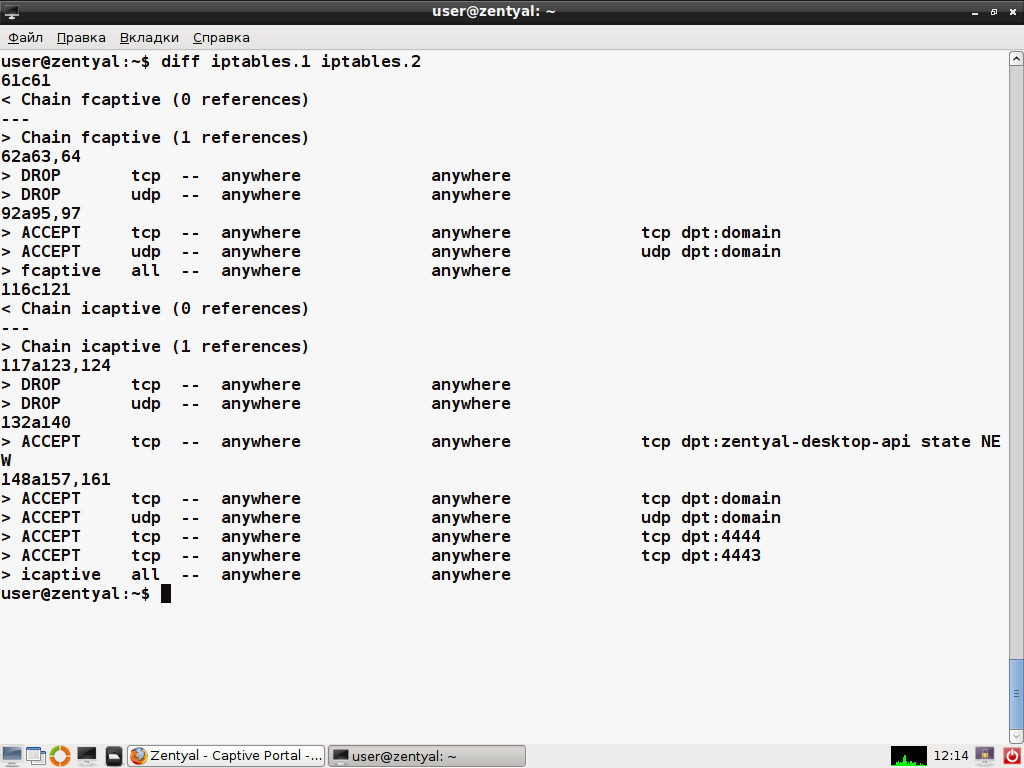

Если под Captive Portal выделяется новый сервер и все настройки нужно произвести в короткое время, то лучше обратиться к специализированным решениям, где все необходимое делается буквально парой нажатий клавиш. Яркий пример — серверный дистрибутив Zentyal, ориентированный на малые и средние корпоративные сети. Он может выступать в любой из четырех ролей сетевого шлюза, Office Server, сервера коммуникаций и инфраструктуры. Для поддержки Captive Portal следует во время установки активировать одноименный модуль (активируется роль Gateway и все сопутствующие пакеты). Затем в мастере первичной настройки правильно указываем на LAN-интерфейс. Создаем учетные записи пользователей и группы. Далее в интерфейсе настройки Zentyal переходим в меню Captive Portal и отмечаем в поле «Captive-интерфейсы» нужный, выбираем группу, участники которой будут иметь доступ, и указываем порт, на который будут перенаправляться пользователи. Вот и все. Теперь любой, кто желает подключиться к сети, вводит свои учетные данные, если аутентификация проходит успешно, появляется всплывающее окно, которое нужно держать открытым. Чтобы отключиться, достаточно нажать кнопку «Выйти» или просто закрыть окно браузера.

Если имеем шлюз, построенный на Ubuntu, то для установки связанных с Zentyal приложений проще использовать специальный репозиторий:

После чего команда sudo apt-cache search zentyal покажет более 20 модулей Zentyal.

Выбираем пакеты для установки Captive Portal в Zentyal

В принципе, на этот момент ничего особенного нет. Суть Captive Portal заключается в добавлении нужных правил на лету. Для этого понадобится скрипт, который будет получать IP/MAC и передавать их пакетному фильтру. Полностью HTML-страницу приводить здесь нет смысла, поэтому ограничимся ключевыми моментами с нужным функционалом. На странице, куда перенаправляется пользователь, должен быть следующий код, получающий IP- и MAC-адреса:

В Zentyal настройки Captive Portal производятся простой установкой значений

При необходимости добавляем поле для проверки логина и пароля, нужные примеры легко найти в интернете. Далее в этом же скрипте подставляем полученные данные в правила iptables и DansGuardian, после чего перезапускаем последний:

После подключения клиента запись в /etc/dansguardian/lists/authplugins/ipgroups будет выглядеть так:

Параметр filter1 указывает на группу фильтров, так мы можем устанавливать специфические настройки для всех пользователей, подключающихся посредством Captive Portal. При необходимости так же легко в DansGuardian подставляется и логин пользователя, для реализации индивидуальных правил. Не забываем разрешить фильтр IP в dansguardian.conf:

Так как используемые системные команды может выполнять только root, немного подправим sudoers, чтобы их мог запускать и веб-сервер:

Новые правила iptables, появляющиеся в Zentyal после активации Captive Portal

Вот мы и реализовали простейший Captive Portal. Если хотспот будет работать сутками, следует побеспокоиться, чтобы через некоторое время таблица очищалась. Здесь можно придумать несколько вариантов. Например, параллельно создавать задание для cron, которое будет срабатывать через определенное время, убирая правило. Другой вариант — прописывать данные сессии в отдельный файл, а затем при помощи cron или при каждом вызове PHP-скрипта анализировать время создания файла и удалять устаревшие записи. В Zentyal, например, после регистрации пользователя открывается отдельное окно, а в каталоге /var/lib/zentyal-captiveportal/sessions создается файл, содержащий все данные сессии (IP- и MAC-адрес). Как только пользователь закрывает Popup, вся информация и правила очищаются.

Интерфейс настройки Captive Portal в pfSense

Настройка Captive Portal в FreeBSD

Понимая, как работает пакетный фильтр, и владея навыками разработки на языке, используемом в веб, легко организовать Captive Portal в любой ОС. И *BSD здесь не исключение, причем реализация при помощи IPFW выглядит даже проще. Принцип остается тем же, что и ранее. Все пакеты от неавторизованных пользователей блокируем и перенаправляем на веб-страницу. После того как гость подтверждает информацию, разрешаем выход в Сеть. Для удобства всю информацию об авторизованных IP будем сохранять в базу данных (в примере текстовый файл). Заносим в системный файл вроде /etc/rc.local (а лучше в отдельный, чтобы было легче искать) необходимые переменные:

В веб-страницу добавляем следующий код. В примере пользователь в чекбоксе просто подтверждает некие условия, результат отправляется Perl-скрипту access.pl.

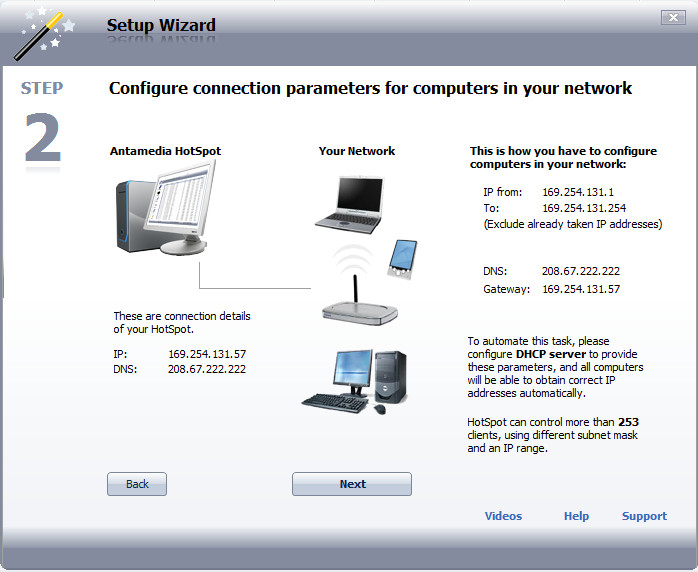

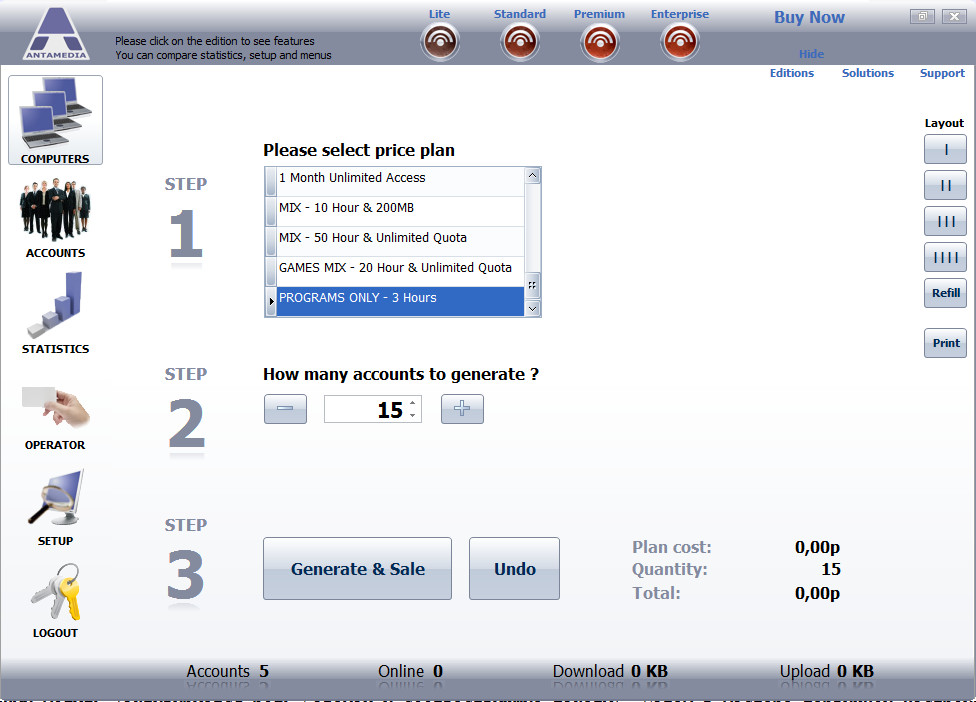

Мастер настройки Antamedia HotSpot

Здесь Perl выбран исключительно для разнообразия, при желании можно переработать PHP-код, показанный выше. Сам скрипт:

Создание тарифного плана в Antamedia HotSpot

При желании дополняем скрипт проверкой МАС-адреса и перестройкой правил прокси-сервера. Вызвав функцию time(), мы также можем сохранить время соединения (в секундах), которое затем использовать для сброса старых соединений.

Captive Portal на Windows

Организовать Captive Portal на Windows штатными средствами проблематично из-за особенностей работы брандмауэра (который, кстати, начал контролировать исходящие соединения только с Vista), поэтому в любом случае придется обращаться к сторонним решениям. Выбор здесь не особенно велик — DNS Redirector, FirstSpot, PacketFence, myWIFIzone, работает под WinXP/2k), Wifidog и Antamedia HotSpot. Из них бесплатны PacketFence и Wifidog. Первый требует некоторой подготовки, а используемые во втором компоненты, такие как Apache, PHP, PostgreSQL, удобнее разворачивать на *nix-системе.

Из перечисленных наиболее функционален Antamedia HotSpot, который позволяет организовать свободный и предоплаченный доступ (по трафику, времени или скорости), управлять пропускной способностью, гарантируя нужную скорость разным клиентам, блокировать нежелательные сайты, получать статистику и многое другое. Развертывание Antamedia HotSpot не представляет особой сложности, в режиме простой установки все компоненты (хотспот, интерфейс оператора и база данных) устанавливаются на один компьютер. Разобраться с первоначальными установками помогает визард, интерфейсы настраиваются автоматически, пользователь может также выбрать внешний вид страницы регистрации. Дальнейшее управление производится при помощи понятного интерфейса.

Заключение

Организовать точку доступа с различными вариантами использования не так уж и сложно. Выбор конкретного решения зависит от наличия времени на подготовку и желания копаться в настройках. Все представленные схемы можно легко развить до требуемого уровня.

TP-Link Hotspot > Создание хотспота

Создание хотспота

Dmitry » 21 мар 2012, 17:59

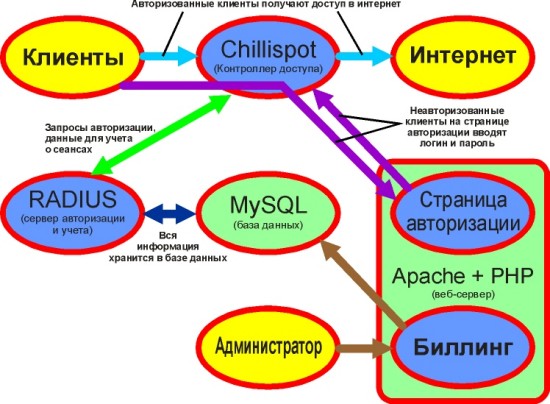

Что нужно для организации хотспота? В общем случае, чтобы полностью управлять процессом доступа клиентов хотспота в интернет существует единственный способ – между интернетом и клиентами (точкой доступа) установлено некое оборудование, которое впускает в интернет только ваших клиентов, а всевозможных «шаровиков» отсекает. Это же оборудование ограничивает (при желании) скорость клиентов, считает либо время, проведенное клиентами в интернете, либо трафик, потребленный ими, и при превышении отведенных лимитов автоматически отключает их от интернета. Что это может быть за оборудование? В простейшем случае – это может быть компьютер с двумя сетевыми адаптерами, включенный между клиентами и интернетом (как показано на рис. ниже), и установленным специализированным программным обеспечением (далее – ПО).

Теперь рассмотрим это самое "специализированное ПО". Пока что я лишь перечислю службы (серверы), используемые хотспотом, а схему их взаимодействия рассмотрим ниже.

Разновидностей серверов авторизации, аутентификации и учета (RADIUS) существует множество. Но, «так уж сложилось», что из числа бесплатных и с открытым исходным кодом наиболее популярным и распространенным стал FreeRADIUS. Присутствует в репозиториях (а следовательно – и легко устанавливается) у превеликого множества дистрибутивов ОС Linux. Настройка на корректную работу с конкретными контроллерами доступа осуществляется простым подключением соответствующих файлов т. н. «словарей» (dictionary). Также, сервер легко настраивается на работу с практически любой базой данных SQL, что во первых, рекомендуется сделать для ускорения работы сервера, а во вторых, позволяет легко организовать взаимодействие с практически любым биллингом, который может писать и читать данные в базах данных SQL.

Биллинг Это и есть как раз та «надводная часть айсберга», которую единственную видит тот, кто управляет хотспотом. И как следствие, считает ее не просто самым главным компонентом хотспота, а непосредственно самим хотспотом… Не буду спорить – биллинг во многом определяет возможности хотспота. Но без правильно настроенной связки «сервер авторизации и учета» – «контроллер доступа» – сам по себе биллинг не решает ничего. О чем это я? Например, для того, чтобы хотспот предоставил клиенту доступ в интернет только на 10 минут, контроллер доступа должен получить соответствующее указание (атрибут). Такое указание ему должен дать сервер авторизации и учета (RADIUS). Сервер авторизации и учета должен прочитать этот параметр (10-минутный лимит) в базе учетных записей клиентов. А в базу учетных записей этот самый лимит для данного клиента должен прописать биллинг. В итоге, как видим, даже в том случае, когда биллинг все сделает правильно, остаётся еще два компонента, которые могут «не понять» или «не правильно понять» параметр, и в итоге лимит будет проигнорирован. Таким образом, корректная работа хотспота возможна лишь в случае, если все три выше перечисленные системы правильно настроены на взаимную работу.

Вспомогательными службами в данном случае выступают веб-сервер и сервер баз данных. Из числа широко и бесплатно доступных, а также, легко устанавливаемых в любом дистрибутиве Linux были выбраны Apache и MySQL.

Итоговая схема взаимодействия всей системы выглядит следующим образом :

Второй вариант - пароль и логин совпали с данными, присутствующими в базе учетных записей клиентов хотспота. В таком случае сервер RADIUS проверяет "баланс" клиента, считывает из базы возможные лимиты скоростей, времени, мегабайт и т.д. и отсылает эти данные контроллеру доступа. Контроллер доступа выпускает клиента в интернет. Когда клиент израсходует отведенные ему лимиты, Chillispot автоматически отключит его от интернета.

- Chillispot корректно настроен на взаимодействие с сервером RADIUS, получает от него атрибуты и управляет подключением клиентов.

- Сервер RADIUS настроен на использование атрибутов контроллера доступа Chillispot, а также на использование базы учетных записей, хранящихся в сервере MySQL.

- Биллинг настроен на использование базы учетных записей, хранящихся в сервере MySQL, и, при создании клиентов корректно вписывает в нее все необходимые атрибуты, используемые контроллером доступа Chillispot и сервером авторизации и учета RADIUS.

Ну и напоследок пару слов про биллинговую программу. Лично для себя я выбрал биллинг Easyhotspot и модернизировал его. (Его возможности, преимущества и остальное - подробно описаны вот в этой заметке).

Читайте также: