Уязвимость для атаки wannacry doublepulsar аваст что делать

Обновлено: 03.07.2024

В этой статье объясняется, как решить проблему, если компонент Анализ сети программы Avast Antivirus отображает следующее предупреждение:

Это очень серьезная проблема, поэтому мы рекомендуем немедленно устранить ее.Описание

После сканирования компонентом Анализ сети может отобразиться описанное выше предупреждение.

Вашему компьютеру угрожает опасность, поскольку на нем обнаружен хорошо известный эксплойт под названием EternalBlue, который позволяет злоумышленникам удаленно подключаться к вашему компьютеру и запускать вредоносный код.

Эксплойт EternalBlue делает ваш компьютер крайне уязвимым для удаленного захвата с помощью атаки DoublePulsar. Механизм атаки DoublePulsar предполагает незаметную установку опасной уязвимости, с помощью которой злоумышленники смогут обходить защиту ПК и незаметно получать доступ к системе. Получив доступ к вашей системе, злоумышленники могут внедрить вредоносное программное обеспечение или украсть ваши личные данные. Это означает, что ваше устройство уязвимо к другим атакам вредоносного ПО, в том числе программы-вымогателя WannaCry.

Более подробную информацию об этой проблеме можно найти в разделе Подробнее.

Решение

Чтобы удалить уязвимость DoublePulsar со своего ПК и предотвратить дальнейшие атаки вредоносного ПО, установите обновление безопасности MS17-010 для ОС Microsoft Windows, точно следуя инструкциям в соответствующем разделе ниже.

На уязвимом компьютере под управлением ОС Windows 10 выполните указанные ниже действия.

Установив доступные обновления, выполните сканирование с помощью компонента Анализ сети программы Avast Antivirus, чтобы убедиться в устранении уязвимости.

Если описанные выше действия по устранению неполадок не помогли, попробуйте другие решения, приведенные ниже.

Другие решения

- Более подробную информацию об обновлении Windows 10 можно найти в указанной ниже статье на странице поддержки Microsoft.

На уязвимом компьютере под управлением ОС Windows 8 выполните указанные ниже действия.

- Перейдите по указанной ниже ссылке, чтобы открыть Центр загрузки Microsoft, скачайте обновление безопасности и сохраните его на своем компьютере:

-

|Windows 8 (64-разрядная версия)|Windows 8.1

- Перезагрузив ПК, запустите установщик, сохраненный на компьютере при выполнении шага 1.

- Перезагрузите ПК снова, чтобы завершить установку.

- Подключите ПК к сети.

Установив обновление, выполните сканирование с помощью компонента Анализ сети программы Avast Antivirus, чтобы убедиться в устранении уязвимости.

Если описанные выше действия по устранению неполадок не помогли, попробуйте другие решения, приведенные ниже.

Другие решения

- Обновите Windows вручную с помощью Центра обновления Windows.

- Перезагрузите ПК.

- Нажмите клавишу Win на клавиатуре, а затем наведите курсор на – (значок минуса) в правом нижнем углу экрана, чтобы открыть пункты меню Windows.

- Нажмите Параметры ▸ Изменение параметров компьютера ▸ Центр обновления Windows ▸ Проверить на наличие обновлений.

- Установив все доступные обновления, выполните сканирование с помощью компонента Анализ сети программы Avast Antivirus, чтобы убедиться в устранении уязвимости.

- Если вам не удается установить обновление, единственным альтернативным способом избавиться от этой уязвимости является отключение службы общего доступа к файлам Windows, а именно — версии 1 протокола SMB. Чтобы отключить протокол SMB версии 1, воспользуйтесь руководством Microsoft.

На уязвимом компьютере под управлением ОС Windows 7 выполните указанные ниже действия.

- Перейдите по указанной ниже ссылке, чтобы открыть каталог Центра обновления Microsoft, скачайте обновление безопасности и сохраните его на своем компьютере:

- Перезагрузив ПК, запустите установщик, сохраненный на компьютере при выполнении шага 1.

- Перезагрузите ПК снова, чтобы завершить установку.

- Подключите ПК к сети.

Установив обновление, выполните сканирование с помощью компонента Анализ сети программы Avast Antivirus, чтобы убедиться в устранении уязвимости.

Если описанные выше действия по устранению неполадок не помогли, попробуйте другие решения, приведенные ниже.

Другие решения

На уязвимом компьютере под управлением ОС Windows Vista выполните указанные ниже действия.

- Перейдите по указанной ниже ссылке, чтобы открыть каталог Центра обновления Microsoft, скачайте обновление безопасности и сохраните его на своем компьютере:

- Перезагрузив ПК, запустите установщик, сохраненный на компьютере при выполнении шага 1.

- Перезагрузите ПК снова, чтобы завершить установку.

- Подключите ПК к сети.

Установив обновление, выполните сканирование с помощью компонента Анализ сети программы Avast Antivirus, чтобы убедиться в устранении уязвимости.

Если описанные выше действия по устранению неполадок не помогли, попробуйте другие решения, приведенные ниже.

Другие решения

На уязвимом компьютере под управлением ОС Windows XP выполните указанные ниже действия.

- Перейдите по указанной ниже ссылке, чтобы открыть Центр загрузки Microsoft, скачайте обновление безопасности и сохраните его на своем компьютере:

- Перезагрузив ПК, запустите установщик, сохраненный на компьютере при выполнении шага 1.

- Перезагрузите ПК снова, чтобы завершить установку.

- Подключите ПК к сети.

Установив обновление, выполните сканирование с помощью компонента Анализ сети программы Avast Antivirus, чтобы убедиться в устранении уязвимости.

Если вам не удается установить обновление, единственным альтернативным способом избавиться от этой уязвимости является отключение службы общего доступа к файлам Windows, а именно — версии 1 протокола SMB. Чтобы отключить протокол SMB версии 1, воспользуйтесь руководством Microsoft.

Подробнее

Ваш ПК уязвим, так как на нем используется устаревшая версия службы обмена файлами (SMB) ОС Windows, в которой содержится серьезная уязвимость под названием EternalBlue. На пострадавшем ПК злоумышленник может запускать определенный код, который устанавливает опасную встраиваемую уязвимость DoublePulsar.

Так как в вашей системе присутствует эксплойт EternalBlue, вы крайне уязвимы перед атаками другого вредоносного программного обеспечения. 12 мая 2017 г. уязвимость DoublePulsar в сочетании с эксплойтом EternalBlue была использована программой-вымогателем WannaCry для заражения тысяч компьютеров во всем мире. Подробнее об этой атаке можно прочитать в блоге Avast.

Эксплойт EternalBlue актуален для первой версии протокола SMB (более известного как SMBv1). SMBv2 и более новые версии (доступные для Windows 7 и более новых операционных систем) не подвержены этой атаке. Однако даже в новых версиях Windows сохраняется поддержка протокола SMBv1. По этой причине вам, возможно, потребуется установить обновление безопасности MS17-010 на более новых системах или по крайней мере отключить протокол SMBv1.Чтобы удалить эксплойт EternalBlue, следуйте указаниям в разделе Решение.

Дополнительные рекомендации

Все версии Avast Antivirus защищают ваш ПК от атак, использующих уязвимость EternalBlue, если работает функция Брандмауэр. Если на пострадавшем компьютере еще не установлена программа Avast Antivirus, можно установить Avast Free Antivirus, чтобы обеспечить его защиту.

Заразив более 230 тысяч компьютеров с ОС Windows (многие из которых принадлежали государственным службам и больницам) по всему миру, атака WannaCry стала самой масштабной атакой программы-вымогателя на данный момент. Наш антивирус Avast успешно заблокировал более 1 миллиона атак WannaCry.

Что такое WannaCry?

Программа-вымогатель WannaCry атакует сети, использующие протокол SMBv1 для обеспечения обмена данными между компьютерам и принтерами, а также другими устройствами, которые подключены к сети. Эта версия протокола от 2003 г. содержит уязвимость (обозначаемую как MS17-010), которая позволяет злоумышленникам атаковать компьютер. В марте компания Microsoft выпустила исправление для поддерживаемых версий ОС Windows, устраняющее эту уязвимость. Но те, кто не установил его, оказались легкой мишенью для создавших WannaCry злоумышленников.

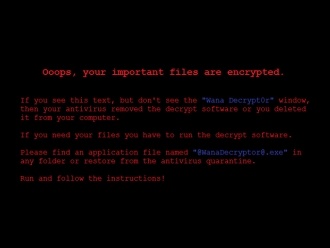

Программа WannaCry, известная также как WanaCrypt0r 2.0 и WCry, использует возможности управляющей ПК операционной системы Windows, чтобы зашифровать файлы и заблокировать доступ к ним пользователей, если они не заплатят 300 долл. США в биткойнах в течение трех дней. После этого цена удваивается.

Цели WannaCry

Во время крупной волны атак программы-вымогателя в мае 2017 г. чаще всего страдали пользователи из России, Китая, Украины, Тайваня, Индии и Бразилии. Атаки WannaCry затронули как частных лиц, так и государственные организации, больницы, университеты, железнодорожные, технологические и телекоммуникационные компании в более чем 150 странах. Среди жертв оказались Национальная служба здравоохранения Великобритании, железнодорожный оператор Deutsche Bahn, испанская компания Telefónica, компании FedEx, Hitachi и Renault.

Источник WannaCry

Эксперты отмечают, что программа-вымогатель WannaCry использует модель поведения червя и применяет два метода атак из арсенала АНБ, ставших известными в результате утечки (ETERNALBLUE и DOUBLEPULSAR). Кроме того, они обнаружили доказательства причастности к волне атак программы-вымогателя северокорейской группы Lazarus.

В 2014 г. эти злоумышленники, известные использованием биткойнов в своих операциях, удалили почти терабайт данных из базы данных компании Sony Pictures. Кроме того, в 2015 г. они создали вредоносную лазейку, которую в 2016 г. использовали для кибератаки на Центральный банк Бангладеша, ущерб от которой составил 81 миллион долларов.

Как распознать WannaCry

Возможно, вы не сумеете распознать программу WanaCrypt0r 2.0 до заражения, так оно не требует вашего участия. Этот тип программы-вымогателя использует модель поведения червя, распространяясь по сетям и прокладывая путь к ПК, где и шифрует ваши файлы. После заражения вы увидите предупреждение и не сможете получить доступ к своим файлам или, что еще хуже, вовсе не сможете войти в систему своего ПК.

Как удалить WannaCry

Удалить WannaCry можно с помощью антивирусного ПО. К сожалению, это действие не расшифрует ваши файлы. Став жертвой, вы сможете сделать немногое. Программа Avast Free Antivirus оснащена инструментом для расшифровки файлов, зашифрованных программой-вымогателем, но шифрование WannaCry очень надежно (AES-128 в сочетании с RSA-2048). Наибольший шанс на восстановление файлов дает использование резервной копии, если это возможно. Но сначала нужно очистить ПК и установить обновления.

Как предотвратить заражение WannaCry

Чтобы защитить себя от атак программы-вымогателя WannaCry, чрезвычайно важно поддерживать актуальность версий своего программного обеспечения, прежде всего — операционной системы. Недавно компания Microsoft выпустила исправления даже для старых, уже не имеющих официальной поддержки версий Windows. Используйте антивирус: он поможет обнаружить любые подозрительные действия на вашем ПК. Программа Avast защитит вас как с установленными исправлениями, так и без них. Опытные пользователи могут изменить настройки брандмауэра, чтобы взять под контроль сетевой трафик, использующий определенные параметры подключения. Эти параметры называются правилами для пакетов и могут включать сетевые протоколы, IP-адреса источника или назначения, а также локальные и удаленные порты.

Используйте программы для защиты от вредоносного ПО!

Плохая новость: WannaCry — лишь одна из многих угроз. Хорошая новость: наша бесплатная программа Avast Free Antivirus не позволит вредоносному ПО проникнуть на ваш компьютер. Средство «Анализ сети» сканирует сеть и обнаруживает потенциальные угрозы безопасности. Даже если вредоносное ПО преодолевает первый уровень защиты, средство «Анализ поведения» выявит его сразу же, как только оно попытается совершить подозрительное действие.

Как мы уже рассказывали, на прошлой неделе, в пятницу, 12 мая более чем 75000 компьютеров на Windows по всему миру пострадали от атаки червя-вымогателя, известного как WannaCry, WCry или WanaCrypt0r 2.0. Данная атака была довольно хорошо спланирована киберпреступниками и осуществлена в пятницу прямо перед выходными на крупные телекоммуникационные и транспортные компании, правительственные и правоохранительные органы, больницы и образовательные учреждения.

Поскольку WannaCry атакуют и резервные копии, мы заранее предусмотрели надежную защиту собственных файлов с помощью технологии Active Protection, которая не дает вредоносному программному обеспечению испортить программу-агент для резервного копирования или созданные копии файлов, включая облачные.

Коротко о том, что нужно знать о WannaCry

WannaCry стал одним из первых червей-вымогателей. Данное зловредное программное обеспечение не только работает как вымогатель, но и пытается инфицировать как можно больше систем в сети, сканируя сеть, где он оказался, и заражая соседние компьютеры. Данную атаку очень тяжело обнаружить традиционными системами безопасности, потому что он скрытно использует недавно обнаруженную уязвимость в операционных системах Microsoft. После проникновения в систему WannaCry шифрует все локальные диски и сетевые папки. Именно функционал компьютерного червя делают данную атаку такой опасной для компаний и частных пользователей, потому что распространение его происходит через два источника – зараженное вложение в электронной почте и распространение как компьютерный червь.

Как мы и предсказывали ранее, сегодня наблюдается новое поколение программ-вымогателей, атакующих как локальные резервные копии файлов, так и удаляющие созданные теневые копии сервиса Volume Shadow Copy Service, встроенного в Microsoft Windows.

WannaCry применяет стойкий алгоритм шифрования, который не может быть просто и быстро дешифрован.

В данный момент атака происходит только на компьютеры под управлением ОС Windows, но похожие уязвимости и программы для их реализации возможны и для других операционных систем. Мы ожидаем, что появление атаки такого же масштаба на другие ОС и устройства – дело времени.

Жертвы из разных индустрий — это не случайность

Киберпреступники специально выбирали жертв для атаки из компаний, которые не могут себе простоя и, вероятнее всего, предпочтут быстро заплатить выкуп: телекоммуникационные, логистические и энергетические компании, общественный транспорт, больницы, школы и университеты. Злоумышленники не побоялись атаковать даже подразделения МВД России! Краткий список компаний-жертв атаки червя-вымогателя:

- Национальная служба здравоохранения Великобритании NHS переносит прием пациентов, т.к. не может проводить диагностику больных. (Список пострадавших больниц)

- Энергетические компании Iberdrola и Gas Natural (Испания)

(США) - Университет Ватерлоо (США)

(один из крупнейших российских банков)

(РЖД) - Португальская телекоммуникационная компания Portugal Telecom

- Сбербанк Россия (крупнейший банк в России)

- Индийская авиакомпания Shaheen Airlines

- Немецкая железная дорога Deutche Bahn (@farbenstau)

- Школы и университеты в Китае (источник)

- Библиотека Омана (@99arwan1)

- Университет Милано-Бикокка (Италия)

- Телекоммуникационная компания Саудовской Аравии и ряда других стран STC telecom (Источник)

Как распространяется вымогатель WannaCry?

Червь-вымогатель WannaCry проникает в частные и корпоративные сети с помощью рассылок нежелательной почты, которая содержит вредоносные вложения, которые, в свою очередь, содержат макрос или ссылку на вредоносную программу, начинающую первоначальное заражение. И хотя на текущий момент нет примеров таких писем, все аналитики, включая экспертов Microsoft, сходятся в том, что именно таким образом происходило заражение на первом этапе.

Дальнейшая активность WannaCry зависит от двух утекших элементов криптоэлементов: бекдор DOUBLEPULSAR и эксплоит ETERNALBLUE.

При использовании ETERNALBLUE происходит внедрение DOUBLEPULSAR в систему и DOUBLEPULSAR использует уязвимость драйвера режима ядра ОС SRV.SYS (файловый сервер SMB), которая позволяет встроить и выполнить код опасной DLL в любом процессе на скомпрометированной системе.

После установки вредоносной программы, она начинает действовать как программа-червь, сканируя сеть и подключаясь по порту 445 к другим компьютерам для обнаружения работающих бекдоров DOUBLEPULSAR, передает зараженные файлы, которые запускают процесс на новом компьютере, распространяя инфекцию подобно пожару в лесу. Если же атакованная система не содержит бекдора DOUBLEPULSAR, то червь сначала устанавливает его через эксплоит ETERNALBLUE, и процесс продолжается.

Особенности механизма распространения червя

Перед началом своей активности, WannaCry проверяет существование специального домена «выключателя» и если он находит его, то программа прекращает свою работу. Первая версия червя была остановлена именно путем активации такого домена «выключателя». Если же «выключатель» не существует, то червь начинает загрузку своих модулей, регистрирует сервис, сканирует случайные IP-адреса по порту 445, проверяет наличие бекдора DOUBLEPULSAR и подготавливает пакет для внедрения.

Процесс подготовки пакета для внедрения реализован в виде функции, которую мы называем initNetworkInjectingExecutables в псевдокоде ниже. initNetworkInjectingExecutables читает DLL-загрузчик из червя, создает пакет для внедрения, добавляет к нему червя и пересылает на скомпрометированный системный порт. На этой системе загрузчик получает контроль через бекдор DOUBLEPULSAR и запускает червь. Данный процесс вновь повторяется на зараженной машине, раздувая лесной пожар дальше.

Новые варианты червя.

С момента первой атаки появились уже два новых варианта червя.

Первый (SHA256: 32f24601153be0885f11d62e0a8a2f0280a2034fc981d8184180c5d3b1b9e8cf) использует другое имя для домена «выключателя», а другая версия (SHA256: 07c44729e2c570b37db695323249474831f5861d45318bf49ccf5d2f5c8ea1cd) вообще не использует домен «выключатель», но архив поврежден, и работает только механизм червя. Что интересно, домен «выключатель» был заменен в виде заплатки путем обнуления строки URL, следовательно, у злоумышленников, скорее всего, не было доступа к исходному коду, что позволяет предположить, что другие злоумышленники пытаются переиспользовать вредонос, чтобы легко нажиться на его успехе. Также возможно, что вымогать был просто заказан разработчику, а распространитель не силен в программировании или не имеет исходных кодов, и пытается решить проблему подобным путем, не обращаясь еще один раз к разработчику вредоносного ПО.

Зловредная часть в этом семпле из tasksche.exe была слегка изменена:

Сравнение файлов MSSECSVC.EXE_3 и MSSECSVC.EXE_2

Это привело к неработоспособности криптора. Было ли это сделано по ошибке или с какой-то иной целью, пока до конца не ясно.

Если у вас нет современной системы для создания резервных копий, ваши файлы будут утеряны

Зловредное программное обеспечение на инфицированной системе удаляет все теневые копии VSS всеми доступными способами:

Так же отключается консоль восстановления на скомпрометированной системе:

Как WannaCry шифрует файлы

Шифровальщик шифрует файлы более чем 160 различных расширений:

.doc, .docx, .xls, .xlsx, .ppt, .pptx, .pst, .ost, .msg, .eml, .vsd, .vsdx, .txt, .csv, .rtf, .123, .wks, .wk1, .pdf, .dwg, .onetoc2, .snt, .jpg, .jpg, .docb, .docm, .dot, .dotm, .dotx, .xlsm, .xlsb, .xlw, .xlt, .xlm, .xlc, .xltx, .xltm, .pptm, .pot, .pps, .ppsm, .ppsx, .ppam, .potx, .potm, .edb, .hwp, .602, .sxi, .sti, .sldx, .sldm, .sldm, .vdi, .vmdk, .vmx, .gpg, .aes, .ARC, .PAQ, .bz2, .tbk, .bak, .tar, .tgz, .gz, .7z, .rar, .zip, .backup, .iso, .vcd, .bmp, .jpg, .jpg, .raw, .cgm, .tif, .tiff, .nef, .psd, .ai, .svg, .djvu, .m4u, .m3u, .mid, .wma, .flv, .3g2, .mkv, .3gp, .mp4, .mov, .avi, .asf, .mpeg, .vob, .mpg, .wmv, .fla, .swf, .wav, .mp3, .sh, .class, .jar, .java, .rb, .asp, .php, .jsp, .brd, .sch, .dch, .dip, .pl, .vb, .vbs, .ps1, .bat, .cmd, .js, .asm, .h, .pas, .cpp, .c, .cs, .suo, .sln, .ldf, .mdf, .ibd, .myi, .myd, .frm, .odb, .dbf, .db, .mdb, .accdb, .sql, .sqlitedb, .sqlite3, .asc, .lay6, .lay, .mml, .sxm, .otg, .odg, .uop, .std, .sxd, .otp, .odp, .wb2, .slk, .dif, .stc, .sxc, .ots, .ods, .3dm, .max, .3ds, .uot, .stw, .sxw, .ott, .odt, .pem, .p12, .csr, .crt, .key, .pfx, .der

Остается только надеяться, что файлы можно будет расшифровать после уплаты выкупа или смириться с потерей данных, если нет защищенной резервной копии.

Как защитить ваши системы от атак WannaCry и других программ-вымогателей

Первым делом, все пользователи, которые обновили свои компьютеры с Windows с марта с.г. защищены от этой уязвимости.

-

Включите автоматическую установку обновлений Windows. Если вы не обновляли ОС продолжительное время или используете старую версию ОС, проверьте наличие программы-заплатки от Microsoft как можно скорее. Исправления доступны даже для снятых с поддержки версий Windows XP и Windows Server 2003. Все домашние и офисные компьютеры, которые не имеют свежих обновлений, могут быть заражены.

Установленный на компьютере пользователя Acronis True Image 2017 New Generation с активированной функцией Acronis Active Protection обнаруживает работу WannaCry и других программ-вымогателей.

-

Примите за правило не открывать какие-либо подозрительные вложения или ссылки из электронной почты. Не кликайте на подозрительные ссылки в веб-браузере, не ходите на веб-сайты, которые вы не знаете. Всегда наводите курсор на ссылку, чтобы посмотреть реальную ссылку и не попадайтесь на фишинг.

Все поврежденные файлы практически мгновенно восстанавливаются Acronis Active Protection без уплаты выкупа киберпреступникам.

Если не верите нам, то вот подробный видеоролик на популярном youtube канале:

Уязвим ли ваш компьютер для троянца-вымогателя WannaCry? Мы подробно проанализировали эту атаку, и готовы поделиться с вами тем, что нам удалось выяснить.

В этой статье мы узнаем:

- Что такое вирус-вымогатель WannaCry

- Как работает атака с его использованием

- Последствия атаки

- Как защитить свой компьютер от вредоносных программ-вымогателей

Что такое вирус-вымогатель WannaCry

WannaCry является примером крипто-вымогателей - типа вредоносных программ, используемых киберпреступниками для получения выкупа.

Вымогатели либо зашифровывают ценные файлы, чтобы вы не могли их прочитать, либо блокируют ваш компьютер, чтобы вы не могли его использовать.

Вымогатели, которые шифруют ценные файлы на компьютере так, что пользователь не может получить к ним доступ, называются шифровальщиками. Вымогатели, которые просто блокируют нормальную работу компьютера или смартфона, называются блокировщиками.

Как и другие типы крипто-вымогателей, WannaCry берет ваши данные «в заложники», и обещает вернуть их за выкуп.

WannaCry предназначен для компьютеров с Windows. Он шифрует данные и требует уплаты выкупа в биткойнах за их расшифровку.

Что из себя представляла атака с использованием WannaCry

Атака WannaCry была обнаружена в мае 2017 года и носила глобальный характер.

Вымогатель атаковал компьютеры Windows, зашифровывал файлы пользователей и требовал выкуп в биткойнах за их расшифровку.

Если бы не продолжающееся использование устаревших компьютерных систем и слабое понимание необходимости регулярного обновления программного обеспечения, ущерба, вызванного этой атакой, можно было бы избежать.

Как работает атака WannaCry

Киберпреступники, стоящие за атакой, воспользовались уязвимостью, присутствующей в операционной системе Microsoft Windows, используя эксплойт, который предположительно был разработан Агентством национальной безопасности США.

Этот эксплойт под кодовым названием EternalBlue был опубликован в Интернете группой хакеров Shadow Brokers за месяц до начала атаки WannaCry.

При этом Microsoft выпустила патч для закрытия уязвимости почти за два месяца до начала атаки WannaCry. К сожалению, многие пользователи и организации не обновляют свои операционные системы регулярно и поэтому стали жертвами атаки.

Пользователи, которые вовремя не установили патч, оказались незащищенными и подверглись атаке с использованием эксплойта EternalBlue.

Что происходило, если жертва отказывалась платить выкуп

Мы советуем пользователям не поддаваться шантажу. Не платите выкуп, поскольку нет никакой гарантии, что вы получите свои данные назад. Кроме того, каждый платеж убеждает киберпреступников в эффективности их бизнес-модели и, таким образом, повышает вероятность будущих атак.

Этот совет оказался полезным в случае с WannaCry, поскольку в коде, использованном в атаке, имелись ошибки. Когда жертвы уплачивали выкуп, злоумышленники не могли связать оплату с компьютером конкретной жертвы.

Есть определенные сомнения в том, что кому-то удалось вернуть свои файлы. Большинство исследователей утверждали, что это маловероятно, однако, компания F-Secure заявила, что такие случаи были. Все это должно послужить серьезным напоминанием о том, почему не нужно платить выкуп, если вы подверглись атаке вымогателей.

Последствия атаки WannaCry

В результате атаки вымогателя WannaCry пострадали более 230 000 компьютеров по всему миру.

Одной из первых жертв стала испанская телекоммуникационная компания Telefónica. К 12 мая тысячи больниц Великобритании вынуждены были отказывать в приеме пациентам.

Нападению подверглись треть больниц Соединенного Королевства. Сообщается, что машины неотложки перенаправлялись по другим адресам, а люди, нуждавшиеся в срочной помощи, ее не получали. По некоторым оценкам, атака обошлась организациям здравоохранения в колоссальную сумму - 92 миллионов фунтов стерлингов после отмены 19 000 приемов пациентов.

Вымогатель орудовал далеко за пределами Европы – были выведены из строя компьютерные системы в 150 странах мира. Атака WannaCry имела серьезные финансовые последствия: убытки в глобальном масштабе оцениваются в 4 миллиарда долларов.

Защита от программ-вымогателей

Теперь вы знаете, как развивалась атака вымогателя WannaCry, и какие последствия она имела. Давайте рассмотрим, как вы можете защитить себя от вымогателей.

Вот несколько советов:

Регулярно обновляйте свое программное обеспечение и операционную систему

Пользователи компьютеров стали жертвами атаки WannaCry, потому что они не обновили свою операционную систему Microsoft Windows.

Если бы они регулярно обновляли свои операционные системы и вовремя установили патч, выпущенный Microsoft за два месяца до атаки, беды бы не случилось.

Этот патч закрывал уязвимость, которую EternalBlue использовал для заражения компьютеров вымогателем WannaCry.

Обязательно обновляйте программное обеспечение и операционную систему. Это важный способ защиты от программ-вымогателей.

Не проходите по подозрительным ссылкам

Если вы открываете незнакомое электронное письмо или заходите на сайт, который не вызывает доверия, не переходите по ссылкам. Нажатие на непроверенные ссылки может привести к загрузке вирусов-вымогателей.

Не открывайте вложения в электронных письмах от неизвестных отправителей

Не открывайте вложения электронной почты, если вы не уверены в их безопасности. Вы знаете отправителя и доверяете ему? Вам понятно, что это за вложение? Вы ждали получения этого прикрепленного файла?

Если во вложении вас просят включить макросы для его просмотра, ни в коем случае не делайте этого. Не включайте макросы и не открывайте вложения – это самый часто используемый способ распространения крипто-вымогателей и других типов вредоносных программ.

Не скачивайте ничего с недоверенных сайтов

Скачивание файлов с неизвестных сайтов увеличивает риск загрузки программ-вымогателей. Для скачивания файлов пользуйтесь только надежными ресурсами.

Не пользуйтесь чужими USB-устройствами

Не вставляйте чужие USB-накопители или другие съемные устройства для хранения данных в свой компьютер. Они могут быть заражены троянцами-вымогателями.

Используйте безопасное VPN-соединение при подключении через общественный Wi-Fi

Соблюдайте осторожность при использовании общедоступного Wi-Fi: в этот момент ваша компьютерная система становится более уязвимой для атак.

Используйте безопасное VPN-соединение, чтобы защитить себя от риска заражения вредоносными программами при подключении через общедоступный Wi-Fi.

Установите защитное ПО

Для обеспечения безопасности вашего компьютеры при работе в Интернете, установите защитное ПО. Выбирайте комплексное решение, которое защищает от многих сложных угроз, такое как поведенческий анализатор «Мониторинг системы» (System Watcher «Лаборатории Касперского».

Регулярно обновляйте защитное ПО

Чтобы ваше защитное решение обеспечивало максимальную защиту вашего компьютера (включая все последние исправления системы безопасности), регулярно обновляйте его.

Создавайте резервные копии ваших данных

Регулярно создавайте резервные копии данных на внешнем диске или в облачном хранилище. Если вы станете жертвой программ-вымогателей, ваши данные будут в безопасности. Не забудьте отключить внешнее запоминающее устройство от компьютера после выполнения резервного копирования. Если этого не сделать, крипто-вымогатели смогут зашифровать данные на этих устройствах.

Хотите спать спокойно, обеспечив себе надежную защиту от троянцев-вымогателей? Скачайте Kaspersky Total Security.

Читайте также: