В чем заключается модель политики безопасности в компьютерной системе

Обновлено: 01.07.2024

Динамика развития современных компьютерных систем характеризуется резким возрастанием информации, накапливаемой и предоставляемой различным пользователям. Растет и количество пользователей, для которых важны доступность, целостность информации, а при необходимости обеспечение конфиденциальности определенных сведений. Одно из базовых решений в данном направлении связано с разграничением доступа к предоставляемым данным.

В соответствии со стандартами, принятыми в «Критериях оценки доверенных компьютерных систем», степень доверия, или надежность систем, определяется двумя основными составляющими: политикой безопасности и гарантированностью механизмов, обеспечивающих безопасность. Политика безопасности должна включать в себя, по крайней мере, следующие элементы:

Добровольное управление (класс С)

- это метод ограничения доступа к объектам, основанный на учете личности субъекта или группы, в которую субъект входит.Добровольность управления состоит в том, что некоторое лицо (обычно владелец объекта) может по своему усмотрению давать другим субъектам или отбирать у них права доступа к объекту;

- Принудительное управление доступом (класс В) основано на сопоставлении меток безопасности субъекта и объекта.Метка субъекта описывает его благонадежность, метка объекта степень закрытости содержащейся в нем информации. Субъект может читать информацию из объекта, если уровень секретности субъекта не ниже, чем у объекта, а все категории, перечисленные в метке безопасности объекта, присутствуют в метке субъекта;

- Верифицируемая безопасность (класс А) для проверки спецификации системы использует методы формальной верификации.Системы подобного класса чаще всего встречаются там, где в течение всего времени требуется поддерживать максимально возможную защиту.

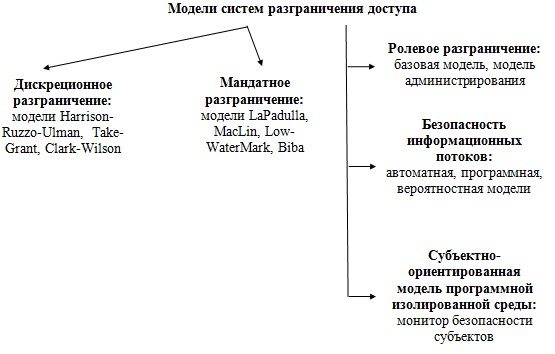

Применяемые в реальных системах модели доступа к данным на самом деле являются выражением той или иной политики безопасности, принятой в данной организации. Так, принятие дискреционной политики безопасности предусматривает выбор моделей дискреционного доступа на основе матрицы доступа (DAC-discretionary access control), 5-мерного пространства Харрисона, модели Харрисона-РузоУльмана, типизированной матрицы TakeGrant, модели целостности КларкаВильсона и др.

Принудительное управление доступом основано на принятии мандатной политики безопасности (MAC – mandatory access control), предлагающей реализацию моделей Белла Ла-Падулла, МакЛина, LowWaterMark, целостности Биба.

Политика ролевого или типизированного доступа (RBAC role based access control) основана на применении технологии рабочих групп. Основой политики является авторизация пользователя с одной или группой назначенных ему в системе ролей и доступ к объектам системы в соответствующих ролях.

Как правило, трудно в рамках одной модели удовлетворить широкий спектр требований к ограничению доступа к данным. Примером сочетания дискреционной, мандатной и ролевой политик безопасности является модель Лендвера-МакЛина. Также можно в нотациях моделей тематической решетки, автоматной модели ГогенаМессигера, теоретико-графовой модели Клементса формально описать основы и принципы тематической, временной, маршрутной политик безопасности.

Рис. 1. Классификация моделей систем разграничения доступа

Представленная классификация моделей разграничения доступа обеспечивает выбор той или иной модели, в зависимости от принятой в системе правил безопасности, степени критичности информации, архитектурных решений компьютерных систем.

Модели дискреционного и мандатного разграничений доступа являются традиционными, наиболее распространенными и представлены широким набором разных видов. Однако создание автоматизированных рабочих мест, сетевых технологий, внедрение объектно-ориентированной методологии во все современные разработки породило новые модели, такие, как модели ролевого разграничения доступа, модели, обеспечивающие безопасность информационных потоков и др. (рис. 1), позволяющие более эффективно реализовать сложные требования к разграничению доступа.

В настоящее время ролевая модель стала доминирующей моделью контроля доступа, так как она уменьшает сложность и стоимость администрирования безопасности. Хотя данная модель безопасности может быть чересчур утяжеленной для примитивных настроек (например, в случае маленьких предприятий с несколькими пользователями), она является чрезвычайно мощным инструментом для контроля сложных сред. Концепция ролевого разграничения предоставляет права доступа к данным, зависящие от должности или задач пользователя в организации. Целью ролевой модели безопасности является предоставление услуги контроля доступа. Когда базовая модель ролевой безопасности для предприятия определена, дальнейшие действия по администрированию сводятся к назначению и отзыву ролей для пользователей, в соответствии с должностными обязанностями пользователей.

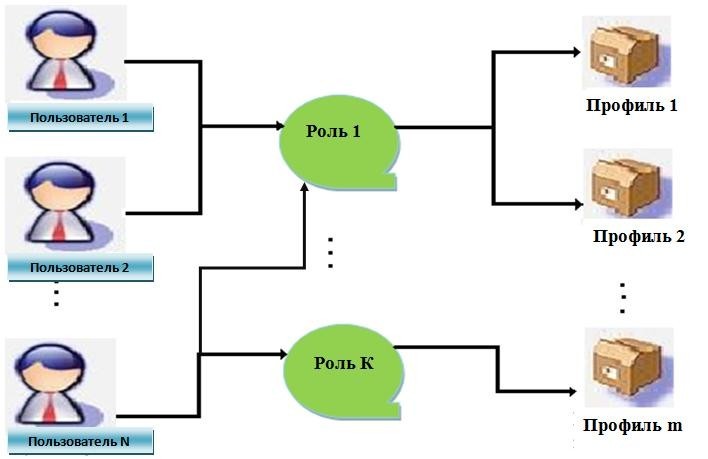

Основой ролевой модели безопасности является концепция сбора прав в ролях, которые потом могут быть назначены пользователям. Каждая роль базируется на одном или более профилях. Профили, ассоциированные с ролями, разрешают пользователям, которым назначены роли, указанный набор действий. Администрирование безопасности в ролевой модели сводится к определению операций, выполняемых пользователями во время типовых действий, и назначению сотрудникам правильных ролей. Ролевая структура модели безопасности предоставляет как исключительные, так и перекрывающиеся права и обязанности. Например, некоторые общепринятые операции могут быть разрешены всем сотрудникам, а какие-то операции могут быть специфичными для роли. Ролевые иерархии, естественно, соответствуют ролевой организации внутри компании и определяют отношения и атрибуты ролей. Сложности, вызванные взаимноисключительными ролями либо иерархиями ролей, так же, как и определение, кто какие действия может совершать, регулируются ролевой моделью установок безопасности.

Одной из преимуществ ролевой модели безопасности являются поддерживаемая ею возможность администрирования. Принадлежность пользователя к роли может быть легко назначена и отозвана, и новое назначение устанавливается в соответствии с назначенной работой. При ролевой модели безопасности пользователям не даются на индивидуальном уровне права выполнения операций, а наоборот, операции ассоциированы с ролями. Ассоциация ролей с новыми операциями либо удаление старых операций из ролевых прав может производиться по мере изменения и расширения должностных обязанностей. Эта главная концепция обладает преимуществом простоты понимания и управления правами. Изменение ролей не вызывает необходимости изменения прав пользователей на индивидуальной основе.

Отношение между пользователями, ролями и профилями является отношением многие-ко-многим (рис. 2). Пользователь может быть связан с одной или более ролями посредством различных пользовательских имен, а роль может быть назначена одному или более пользователям. Роли могут создаваться для различных должностей в организации. Например, может быть создана роль для студента, преподавателя, руководителя структурного подразделения и т.п. Например, внутри кафедры роль преподавателя может включать операции оценки достижений студента, роль студента может быть ограничена просмотром существующей информации по проставленным оценкам, а роль заведующего кафедрой может предоставлять право закрепления дисциплин за преподавателями кафедры, просмотра и редактирования любых данных кафедры.

Связывание профилей с ролями внутри предприятия может обеспечить самодостаточность ролей. Профили могут быть заданы способом, который используется для демонстрации и обеспечения выполнения требований инструкций. Например, обязанности преподавателя могут быть ограничены оценкой достижений студента в ведомости, а не их последующим повторным редактированием.

Рис. 2. Схема модели ролевого разграничения доступа

Пользователям может быть назначено несколько ролей для отражения того факта, что некоторые пользователи входят в систему для выполнения различных функций, в зависимости от текущих задач. Например, пользователю может быть назначена роль "преподаватель", так как этот пользователь является преподавателем, и роль "заведующий кафедрой", так как данный преподаватель также является заведующим кафедры. Если пользователь хочет работать как заведующий, он заходит в систему как "заведующий кафедрой", а если пользователь хочет работать как преподаватель, он заходит в систему как "преподаватель". Оптимальным решением является разрешение заходить в систему с тем же самым паролем, вне зависимости от того, действует ли он как преподаватель или заведующий кафедрой. Приведенные примеры пользователей, ролей и профилей взяты из функционирующей автоматизированной системы, пользователями которого являются авторы данного материала.

Ролевая модель определяет и принуждает использовать специфические политики безопасности предприятия таким путем, который естественно согласуется с организационной структурой предприятия. Достоинством модели является адекватное отражение реальных условий предоставления прав доступа различным категориям пользователей информационной системы, в зависимости от выполняемых должностных функций. Наиболее интересным и в то же время сложным в реализации, пожалуй, является обеспечение динамических процессов в случае выполнения одним пользователем нескольких ролей, то есть совмещение нескольких ролей одного пользователя в одном процессе (одной задаче), которые на самом деле не могут быть выполнены в силу специфики процесса одновременно (параллельно). Например, совмещение расписания занятия пользователя, который, возможно, выполняет роли как преподавателя, так и обучаемого (магистранта).

Модели доступа к данным, анализ их характеристик, границ применимости позволяют решить широкий круг проблем, связанных с формированием эффективной политики в области ограничения доступа к данным компьютерных систем:

Читайте также: