Ваш провайдер подменяет dns записи но не перенаправляет сторонние ipv4 dns серверы на свой

Обновлено: 06.07.2024

Я понимаю, что среди моих читателей много сисадминов, хакеров и программистов мирового уровня, но всё же позвольте мне начать с начала. Ведь есть и обычные пользователи. И им тоже интересно.

О DNS простым языком

У разных пользователей картинка может быть разная. И пользователь понимает, что это явно не торрент-трекер. Но адрес он ввел верно и даже попал на сайт. Что то тут не то. Сейчас я всё объясню.

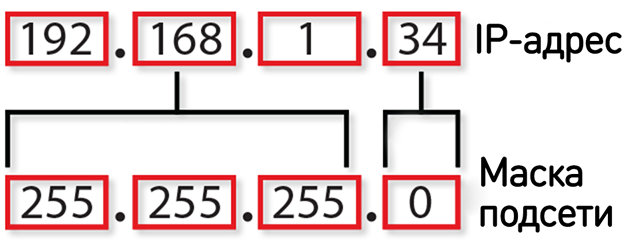

Поэтому был придуман DNS сервер. DNS сервер - это такой компьютер, который хранит информацию о том какому имени сайта соответствует ip адрес. DNS сервер установлен у вашего провайдера.

О блокировках

DNS сервер специально выдает неверный ip адрес тк. его так настроили. Блокировка же. DNS сервер специально выдает неверный ip адрес тк. его так настроили. Блокировка же.Как я уже сказал, у каждого провайдера есть свой DNS сервер. И часто он доступен только клиентам этого провайдера. Но есть и общедоступные сервера - крупных проектов, корпораций. И никто вам не мешает, в настройках сетевого подключения указать другой DNS сервер. Например сервер гугл.

Дело в том, что наш трафик проходит через сервер провайдера (и другое его оборудование). И там стоит запрет на передачу информации с ip адреса 195.82.146.114. И даже если мы запомним этот адрес и введем его в браузере, чтобы вообще не пользоваться никакими DNS серверами, то всё равно не попадем на сайт.

Открываем сайт без использования DNS сервера. Вводим ip адрес сайта в браузер. Открываем сайт без использования DNS сервера. Вводим ip адрес сайта в браузер.Всё сайт заблокирован. Заблокирован но ip. И многие пользователи, не знакомые с анонимайзерами и VPN никогда не увидят этот сайт. Итого - сайт заблокирован по имени, сайт заблокирован по ip. Цель заблокировать ресурс достигнута.

Как это выглядит на практике

И вроде в теории все хорошо. Всё блокируется. Но, как и сказано ранее, доступ к сайту может быть по имени и доступ может быть по ip. Когда сайт блокируют по имени, часто владелец просто покупает новое имя. Если сайт малоизвестный. Цена нового имени от 100 рублей.

В такой чехарде сложно разобраться. Тут изменилось, там входят так, тут через ip. Жуть. А блокировать надо. И главное нет никаких норм. Точнее нормы есть и рекомендации есть - но они настолько размытые и трудновыполнимые, что по сути их и нет. Да и провайдер от всего этого не в восторге.

Проблемы

Но через некоторое время начались проблемы. Начались странные блокировки. Заблокированными оказывались сайты, не находящиеся в реестре РКН. Причем часто это были гос сайты. Позже к этим сайтам добавился сам Ревизор. Вы правильно поняли - устройство блокировки заблокировало само себя. А потом понеслось - блокировка вконтакте, википедии, одноклассников и кучи других популярных сайтов. После долгих поисков проблема была обнаружена. Но решение, полностью исключающее проблему, всё ещё не найдено.

Проблема была в том, что владелец домена (который блокировали) изменял DNS запись и указывал там ip адрес популярного ресурса. А программа блокировки и другие средства провайдера, видя это изменение блокировали новый ip адрес. Или даже несколько адресов.

В результате данного инцидента было решено совершенствовать программы для блокировки. А в качестве быстрых мер внедрить список белых сайтов. Чтобы крупнейшие или наиболее важные сайты нельзя было автоматически заблокировать.

Никогда такого не было и вот опять

Прошло около года. И вот в 2019 году (по заявлению РБК) Яндекс и другие крупные холдинги подверглись этой атаке. Злоумышленник, завладев доменом, который находится в списке заблокированных, связал его с ip адресом крупной компании. Завладеть таким доменом не сложно, так как предыдущие владельцы домена просто не продлевают его. А зачем им заблокированный домен? И зарегистрировать этот домен может любой. Что и сделал злоумышленник.

В результате этой атаки, часть операторов заблокировали доступ к ip-адресам "Яндекса". Специалисты крупного оператора связи также утверждают, что атака была нацелена и на их СМИ.

Большинство крупных операторов все же смогли отразить атаку.Они уже используют более совершенные средства, в частности DPI. Но пропуск трафика через DPI значительно снизил скорость доступа к ресурсам.

На сегодняшний день, специалисты крупных интернет провайдеров считают, что теоретически возможно пропускать весь трафик через систему DPI. Но пока это слишком дорого. Поэтому сейчас через DPI пропускают лишь потенциально опасный трафик.

Кто стоит за этими атаками

Точной информации нет. Есть только предположение, что атака была проведена людьми, состоящими в организациях выступающих против изоляции рунета. Ведь наиболее крупные атаки совпали с проведением одноименного митинга. Также есть информация, что операторы связи и представители интернет-компаний раскритиковали работу DPI. Они считают, что в результате пропуска через неё большого объема трафика происходит существенное замедление доступа к ресурсам. Да и обязательная установка таких систем для всех операторов связи будет весьма дорога.

Несмотря на то, что DNS атаки стали довольно редкими, такие типы атаки всё ещё актуальны и регулярно проводятся на сетях провайдеров с небольшим количеством абонентов.

Попытки взлома стали более умными, учитывая более широкое использование удаленного доступа к Интернет-соединениям. Наличие общедоступного подключения к Wi-Fi также привело к серьёзным уязвимостям в соединениях, предлагаемых поставщиками услуг Интернета (ISP). Более того, с учетом роста числа кибератак и атак программ-вымогателей на персональные компьютеры и корпоративные сети, конфиденциальность и безопасность данных, хранящихся в киберпространстве, поставлены под сомнение.

В этой статье мы подробнее обсудим утечки DNS, их симптомы в сети и способы их проверки.

Что такое DNS

DNS означает систему доменных имен, которая действует как база данных соответствий IP-адресов веб-сайтов, которые пользователь посещает через браузер. Когда вы вводите URL-адрес веб-сайта в браузере, интернет-провайдеры не могут напрямую подключить вас к сайту только по адресу домена. Вам нужен совпадающий или соответствующий IP-адрес серверам этого сайта для связи между вашим браузером и сайтом.

Поскольку запомнить абстрактные IP-адреса очень сложно, интернет-провайдеры используют DNS-серверы для хранения всех соответствующих IP-адресов веб-сайтов, которые вы хотите посетить. DNS-сервер автоматически сопоставляет доменное имя с IP-адресом и помогает вам получить доступ к веб-сайту.

Какой DNS-сервер вы используете?

Он принадлежит вашему интернет-провайдеру. Маршрутизатор Wi-Fi действует как путь для ваших DNS-запросов, которые достигают DNS-сервера, а затем передаются на веб-сайт.

Вы всегда можете проверить, какой DNS-сервер использует ваше устройство для получения IP-адресов веб-сайтов, которые вы просматриваете, посетив этот веб-сайт – Какой у меня DNS-сервер?

Что такое утечка DNS?

К сожалению, эти DNS-серверы подвержены кибератакам и могут раскрывать вашу личную информацию, касающуюся активности вашего браузера, злоумышленникам. Кроме того, информация видна интернет-провайдерам, что делает её менее безопасной, чем должна быть.

Иногда хакеры просматривают DNS-запросы, которые ваше устройство отправляет вашим интернет-провайдерам, или пытаются взломать DNS-сервера, чтобы получить дополнительную информацию о действиях пользователей в браузере, что, в конечном итоге, приводит к серьёзному нарушению или раскрытию ваших данных. Это называется утечкой DNS.

Каковы причины утечки DNS

Существует несколько причин утечки DNS:

Проблема в конфигурации сети

При подключении к Интернету убедитесь, что вы используете стабильное соединение. Часто случается, что соединение прерывается на несколько секунд до того, как будет установлено новое соединение. Это приводит к изменению IP-адреса. Когда это изменение произойдёт, вы можете подключиться к DNS-серверу вашего интернет-провайдера, даже если вы используете VPN. Хакеры могут проникнуть в соединение, поскольку ваша VPN не будет работать из-за внезапного изменения IP-адреса и раскрыть вашу информацию.

Утечки IPv6

Большинство IP-адресов состоят из четырех наборов трёхзначных кодов, например 111.111.111.111; это называется IPv4-адресом. Однако, Интернет медленно переходит в фазу IPv6, когда IP-адреса состоят из восьми наборов по 4 кода, которые также могут включать буквы.

В большинстве случаев, если вы отправляете запрос IPv6 на свой DNS-сервер для веб-сайта, у которого всё ещё есть адрес IPv4, в таком случае безопасность соединения может быть нарушена. Даже в случае соединения VPN запрос IPv6 обходит шифрование VPN, если VPN явно не поддерживает безопасность соединения IPv6.

Прозрачные DNS-прокси

VPN туннелирует ваше соединение через сторонний сервер, прежде чем достигнет DNS-серверов вашего интернет-провайдера, чтобы замаскировать ваш IP-адрес. Это также удерживает интернет-провайдеров от сбора и мониторинга ваших данных или действий в Интернете.

Иногда интернет-провайдеры используют отдельный или прокси-сервер для повторного перенаправления ваших запросов и веб-трафика на свои серверы – таким образом, интернет-провайдеры во многих случаях «заставляют» утечки DNS собирать информацию о пользователях.

Функция Windows «Smart Multi-Homed Name Resolution»

«Smart Multi-Homed Name Resolution» – это функция, представленная Windows версии 8.0. Эта функция позволяет подключаться к другим нестандартным серверам, отличным от того, который принадлежит соответствующим интернет-провайдерам, если серверы интернет-провайдеров перестают отвечать.

В Windows 10 эта функция позволяет принимать ответы на запросы DNS от любого самого быстрого доступного сервера. Так как это позволяет читать IP-адреса пользователей разными серверами, это может вызывать серьёзные проблемы, связанные с утечками DNS.

Проблема Teredo

Teredo – это технология, разработанная Mircosoft, которая позволяет пользователям находить IPv6-совместимые соединения с веб-сайтами и плавно переходить с IPv4 на IPv6. В этой технологии ваш запрос IPv4 туннелируется таким образом, что адреса веб-сайтов IPv4 выбирают их. Однако, этот процесс может обойти процесс туннелирования VPN и раскрыть ваш IP-адрес, что приведёт к утечке DNS.

Как предотвратить утечку DNS

Используйте эффективный VPN-сервис

Вы всегда можете предотвратить утечки DNS и связанные с этим проблемы, если используете правильный VPN-сервис. Имейте в виду, что это не должен быть бесплатный поставщик услуг VPN, поскольку они не обеспечивают достойной защиты от возможных утечек DNS и часто «грешат» разрывами соединения.

Используйте анонимные браузеры

Браузер Tor считается одним из самых безопасных браузеров для серфинга. Он использует луковую маршрутизацию, чтобы замаскировать или скрыть ваши данные и IP-адрес. Он перескакивает через три разных места, позволяя осуществлять обширный гео-спуфинг и скрывать большую часть информации, связанной с конкретным соединением.

Как проверить соединение на утечку DNS

Вы всегда можете проверить утечку DNS, посетив эти два веб-сайта:

Чтобы узнать, «герметично» ли соединение, посмотрите:

- Совпадает ли полученный IP-адрес с IP-адресом VPN, а не вашим реальным.

- Посмотрите, указано ли в результатах теста имя вашего интернет-провайдера, это сигнализирует об утечке DNS.

Не используйте инструмент проверки DNS, который предлагается в приложении VPN, поскольку он никогда не показывает правильный результат и не указывает на какие-либо дефекты в защищенном VPN-соединении.

Утечки DNS широко распространены, особенно с учетом того, что хакеры разрабатывают новые методы поиска возможных нарушений в сетях. Однако, использование правильного VPN и агрессивный мониторинг активности вашего браузера может помочь вам уменьшить их.

Провайдер akado, если попытаться изменить dns-сервера в свойствах адаптера (использовать следующие dns вместо автоматических) на dns яндекса - интернет перестает работать.

Также интернет не будет работать, если попробовать изменить dns в настройках роутера для подключения по ethernet

Но если включить яндекс dns во встроенном в роутер яндекс DNS

Интернет работает (только почему-то помимо яндекс dns, dns провайдера также остаются)

1) Почему нельзя просто сменить dns через сетевую карту либо настройки ethernet роутера (изменить-то можно, только интернет после этого не работает)?

2) И почему при включении яндекс dns в настройках роутера, dns провайдера все равно остаются? Как их убрать? И как понять к каким из dns таблицы будет подключение, к яндексу или провайдера?

3) И есть ли вообще смысл менять dns, будет ли быстрее интернет грузиться?

4) Бывают ли локальные dns, чтобы у меня на компе хранилась обновляемая база и подключение шло сразу по ip-адресу (так по идее будет быстрее грузиться)?

1) По первому вопросу разобрался - провайдер не дает использовать сторонние ip, если только заказывать внешний ip

47k 11 11 золотых знаков 74 74 серебряных знака 143 143 бронзовых знака 1,791 2 2 золотых знака 15 15 серебряных знаков 32 32 бронзовых знака1) Почему нельзя просто сменить dns через сетевую карту либо настройки ethernet роутера (изменить-то можно, только интернет после этого не работает)?

2) И почему при включении яндекс dns в настройках роутера, dns провайдера все равно остаются? Как их убрать? И как понять к каким из dns таблицы будет подключение, к яндексу или провайдера?

Подозреваю, что прежде чем достучаться до яндекса, нужно получить адреса его днс - этим и занимаются днс провайдера. ДНС иерархическая система, вот тут почитайте. Не имея промежуточного ДНС нельзя достучатся выше.

3) И есть ли вообще смысл менять dns, будет ли быстрее интернет грузиться?

Подозреваю, что нет. Оптимизации есть в куда большем количестве мест. Скорость загрузки страниц упирается в ширину канала, в скорость работы браузера, скорость работы ОП и прочее.

4) Бывают ли локальные dns, чтобы у меня на компе хранилась обновляемая база и подключение шло сразу по ip-адресу (так по идее будет быстрее грузиться)?

А смысл? при любом изменении придется перекачивать всю базу. Ко многим из элементов базы Вы никогда не обратитесь, а нагрузка на канал будет большая.

Кроме того вся система ДНС построена и с учетом защиты информации от подмены. Скачивая, Вы не можете гарантировать достоверность ответа и не можете быть уверены, что Вам не подменили при скачивании ip-адреса.

Еще советую почитать соответствующие главы из книги Эндрю Таненбаум «Современные операционные системы»

1) Почему нельзя просто сменить dns через сетевую карту либо настройки ethernet роутера (изменить-то можно, только интернет после этого не работает)?

через сетевую карту своего компа/ноута почти всегда можно поменять. Но почему не работает интернет - это надо разбираться. Может неправильно указываете или провайдер их блокирует (а почему бы и нет). Можно просто попробовать их пропинговать.

2) И почему при включении яндекс dns в настройках роутера, dns провайдера все равно остаются? Как их убрать? И как понять к каким из dns таблицы будет подключение, к яндексу или провайдера?

Это специфика Вашего роутера.

3) И есть ли вообще смысл менять dns, будет ли быстрее интернет грузиться?

да, иногда в этом есть смысл. Но для начала я бы пропинговал днс провайдера и посмотрел на отклик. Бывает, что у провайдера оно криво-криво настроено. И в этом случая интернет будет работать очень плохо, даже при широком канале.

Но есть dns сервера которые отдают разные ip адреса в зависимости от того, кто к ним пришел. Таким образом, к примеру, работает гугл. И если указать неверный dns, то может перебрасывать на ресурсы в США, когда есть свои местные, быстрые.

4) Бывают ли локальные dns, чтобы у меня на компе хранилась обновляемая база и подключение шло сразу по ip-адресу (так по идее будет быстрее грузиться)?

да. В windows мире не скажу, но в линуксе есть bind, который можно так настроить или встроенный в многие дистрибутивы dnsmask. Но только они не выкачивают всю базу - она большая и часто обновляемая. Они просто делают прозрачное кеширование. Лет пять назад это было оправдано. Сейчас же сами браузеры умеют очень эффективно кешировать dns запросы и дополнительная прослойка ни к чему.

Многие роутеры сами умеют кешировать dns запросы. Например, asus. И подключенным к нему устройствам в качестве dns отдают свой ip.

Также нужно понмнить, что многие OS не умеют корректно обрабатывать ситуацию, когда задано много dns серверов и берут первые 2.

Архитектура системы доменных имен (DNS) за редким исключением остается неизменной с 1983 года. Каждый раз, когда вы хотите открыть сайт, браузер отправляет запрос с указанием домена на DNS-сервер, который в ответ отправляет необходимый IP-адрес. И запрос, и ответ на него передаются в открытом виде, без какого-либо шифрования. Это значит, что ваш провайдер, администратор сети или злоумышленник c MITM могут не только хранить историю всех запрошенных вами сайтов, но и подменять ответы на эти запросы. Звучит неприятно, не правда ли?

Предлагаю вспомнить несколько реальных историй перехвата и подмены DNS-запросов.

DNS hijacking

Перехват DNS-запросов (DNS hijacking) это не какая-то редкая страшилка, а вполне распространенная практика. Например, среди провайдеров. Обычно это работает следующим образом. Если пользователь пытается перейти на несуществующий сайт, то провайдер перенаправляет его на свою страницу с рекламой. А может и не на свою.

Вы, конечно же, можете отказаться от использования DNS-сервера провайдера и переключиться на сторонние решения (например, Google Public DNS или Яндекс.DNS). Но при отсутствии шифрования это никак не решит проблему. Провайдер вполне может вмешаться и здесь, подменив ответ на свой.

Масштабы трояна DNSChanger впечатляют, но бразильцы его переплюнули. 4,5 млн DSL-модемов было взломано в одной только Бразилии в 2011-2012 годах. Для этого было достаточно разослать спам со ссылкой на вредоносную страницу, которая взламывала модем и прописывала новый адрес DNS-сервера. Причем в этот раз мошенники не стали мелочиться с рекламой. На своих подставных DNS-серверах они подменяли адреса для всех крупнейших банков Бразилии.

С домашними и офисными WiFi-роутерами дело обстоит так же печально, как и с бразильскими модемами. Пользователи нередко оставляют заводские логин и пароль на админку, да и за выходом свежих прошивок с исправленными уязвимостями не следит почти никто (кроме читателей Хабра, конечно же). В прошлом году исследователи из Sentrant в своем докладе рассказали о новых случаях взлома роутеров. Мошенники перехватывали обращения к Google Analytics и благодаря этому встраивали на сайты рекламу.

Думаю, с примерами перехвата можно закончить. Вывод тут простой: DNS перехватывают много, на разных этапах и с разной целью.

Во-вторых, вы больше не привязаны к серверу провайдера или настройкам своего роутера. DNSCrypt обращается за адресами напрямую на указанный вами сервер.

До сих пор для применения DNSCrypt пользователям было необходимо установить на компьютер отдельную утилиту. Это не сложно, но без широкого распространения знаний об угрозе и способах ее решения вряд ли стоит рассчитывать на массовое применение технологии.

Поддержка DNSCrypt в Яндекс.Браузере

При этом все запросы в зашифрованном виде будут отправляться на быстрый DNS-сервер Яндекса, который также получил поддержку протокола DNSCrypt. Ограничивать пользователей только одним сервером мы не хотим, поэтому уже в ближайшее время добавим в этом месте возможность выбрать альтернативный DNS-сервер (например, тот же OpenDNS).

И еще кое-что. Подменить IP-адрес на фишинговый можно не только через перехват запроса, но и через самый обычный системный host-файл. Поэтому мы сейчас экспериментируем с запретом использовать системный резолвер в случае недоступности DNS-сервера. Мы понимаем, что включение этой опции по умолчанию может навредить пользователям корпоративных и локальных ресурсов, поэтому пока только наблюдаем и собираем отзывы.

Читайте также: