Veracrypt как расшифровать файл

Обновлено: 06.07.2024

В интернете уже есть множество статей на эту тему. Я провел короткое исследование, в ходе которого обнаружилось, что большинство из них задействуют стандартные настройки VeraCrypt, которые уже давно отработаны злоумышленниками и не могут считаться безопасными. Поскольку с развитием и появлением на рынке мощных пользовательских устройств растет и спрос на превосходящее его по характеристикам энтерпрайз-оборудование.

Сегодня я расскажу, как мы будем выстраивать линию обороны для защиты данных на устройстве с Windows.

Этот материал вдохновлен статьёй Олега Афонина "Как укрепить «Веру». Делаем шифрованные контейнеры VeraCrypt неприступными". Если вы хотите углубиться в тему ИБ, то можете задонатить и подписаться на него.

Важно

Есть небольшая вероятность, что ваш процессор (старенький или недорогой) не поддерживает технологию ускоренной расшифровки AES. В таком случае расшифровка диска при включении устройства вместо секунд будет занимать минуты (время от ввода пароля до начала загрузки ОС будет занимать больше).

Или проверить можно на сторонних сайтах, пример здесь.

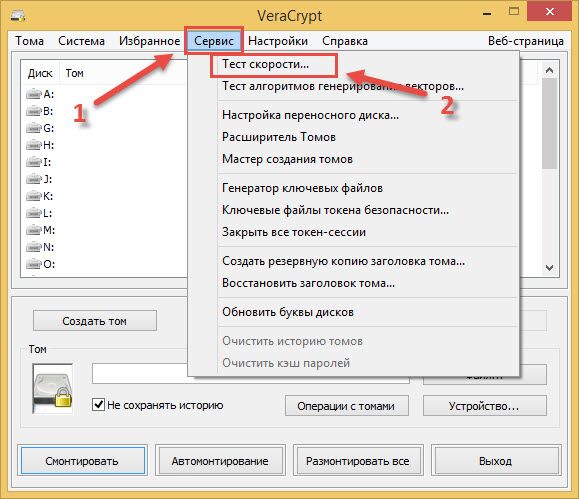

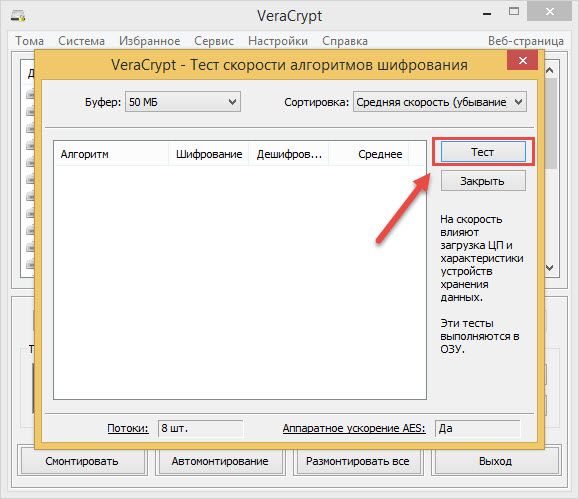

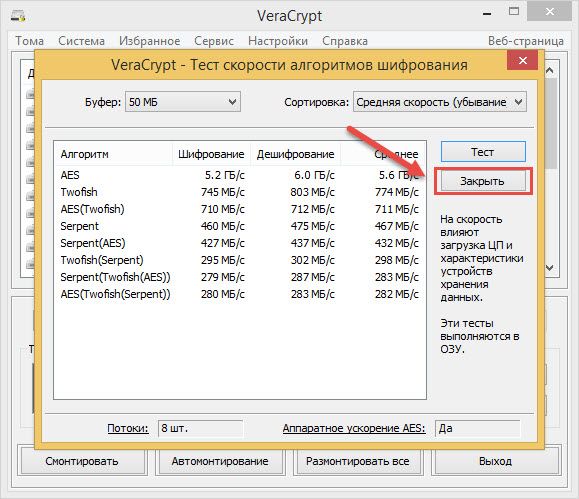

Также можно проверить наличие данной технологии с помощью самой программы VeraCrypt. После установки зайдите в Сервис —> Тест скорости. Нас интересует показатель в правом нижнем углу.

Показатель "Да" будет означать наличие ускорения, показатель "Н/П" — ее отсутствие.

Установка

Скачивайте с официального сайта. Заходим на вкладку Downloads, выбираем версию (Installer for) для своей операционной системы, я выбрал Windows.

Далее открываем скачанный файл и начинаем установку. Тут все просто, подтверждаем все пункты пока не установим программу.

VeraCrypt в конце процедуры может пожаловаться на функцию быстрого запуска ОС. В этом случае, отключаем ее:

Эксплуатация

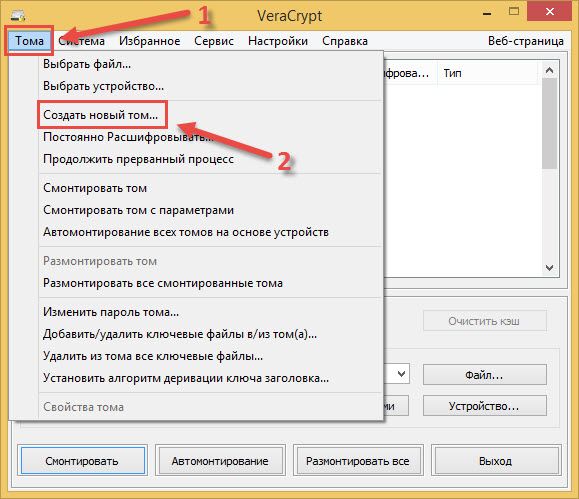

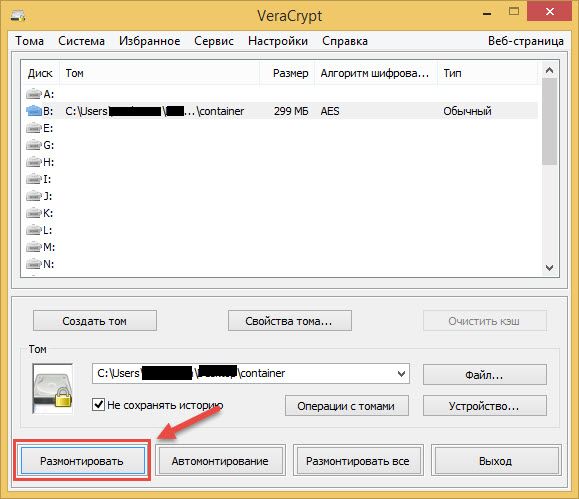

После перезагрузки открываем VeraCrypt и создаем новый том. В открывшемся мастере создания томов мы делаем следующее:

Выбираем "Зашифровать раздел или весь диск с системой"

Тип шифрования — обычный

Область шифрования — на выбор два варианта, "Зашифровать системный раздел Windows" или "Зашифровать весь диск". Если у вас доступен второй, то выбираем его.

Число операционных систем — "Одиночная загрузка", если у вас на машине только одна ОС.

Шифрование

И тут мы переходим к самому интересному, методам шифрования.

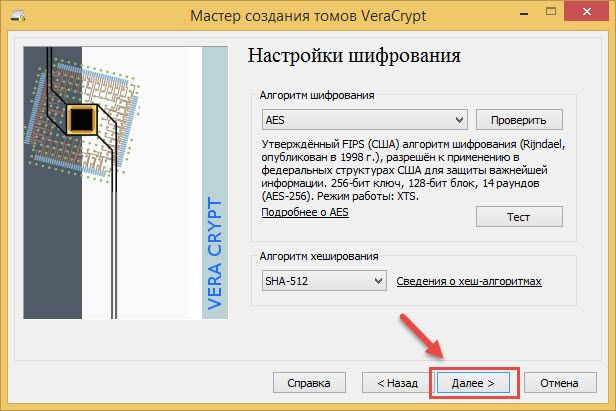

В качестве алгоритма мы выбираем проверенный временем AES, а вот с хэшированием уже посложнее.

В первую очередь злоумышленники отрабатывают самые распространенные сценарии, AES и SHA-512, которые стоят по умолчанию. По возможности отказываемся от стандартных настроек: усложняем задачу хакерам, чтобы им пришлось дольше угадывать какой комбинацией вы шифруетесь.

Лично я выберу Whirlpool.

Внимание, ни при каких условиях не выбирайте Streebog, данный алгоритм содержит дыру в безопасности (разработан Центром защиты информации и специальной связи ФСБ России с участием ОАО "ИнфоТеКС")

Далее идет выбор пароля. Подробнее о том из чего состоит хороший пароль вы можете найти в нашей статье. Важный совет: придумайте уникальный, который еще нигде не использовали. Корпорации хранят даже ваши старые логины-пароли на серверах. Один запрос "правоохранительных" органов и все ваши данные авторизации окажутся у них в руках.

Ставим галочку "Использовать PIM" и идем дальше.

PIM (Personal Iterations Multiplier)

Нас попросят ввести PIM, там же приводится описание данного термина. Чем больше — тем безопаснее, но вместе с тем медленнее. Подождать лишние секунды при загрузке несложно, а нам полезнее.

Если вам интересны конкретные цифры, то ниже будут представлены картинки с тестами:

Настройки PIM по умолчанию (485):

Чтобы у вас сложилось понимание почему мы должны его использовать, представим, что даже если злоумышленник знает пароль, ему придется перебирать все вариации PIM, то есть (1,2,3 . n) чтобы расшифровать диск. И если не знать точного числа, то можно застрять надолго, что играет нам на руку.

Но даже при высоком значении стоит выбирать номер очень аккуратно. То есть комбинации 1234 / 2012 / 1939 / год рождения ребенка / поступления / совершеннолетия сразу отбрасываем. Число никак не должно быть связано с вами, и при этом не быть слишком тривиальным.

Итак, PIM должен быть большим, анонимным и неординарным. Например 1709.

Нам предложат сгенерировать дополнительные ключи, нам они не требуются, нажимаем далее.

Затем последует предложение по созданию диска восстановления. Если вы храните важные данные в защищенном облаке, то можете пропустить данный этап. Если же все данные хранятся только на устройстве, то можно создать флешку восстановления ключей. Даже если злоумышленники найдут флешку — сделать с ней они ничего не смогут. Как и говорится в описании, годится она лишь для восстановления загрузочного раздела. Пароль придется вводить в любом случае.

Далее идет режим очистки. Описание данное самой программой я считаю достаточным, лишь отмечу, что я выбрал 3 прохода.

Пре-тест

Теперь, когда мы выполнили все необходимые настройки, нам остается лишь сделать пре-тест, в ходе которого компьютер перезагрузится, но вместо привычного значка Windows нас поприветствует холодный интерфейс шифровальщика, который попросит ввести пароль и PIM. Вводим.

Для особых случаев в ходе пре-теста (например если вы резко забыли пароль и PIM придуманные 5 минут назад) существует механизм обхода ввода пароля. Нажимаем на ESC и загружаемся в Windows. VeraCrypt уведомит нас что пре-тест провалился и предложит пройти его снова. Мы от предложения отказываемся.

Заходим в Система —> Окончательно расшифровать системный раздел/диск. Убеждаемся что ничего не зашифровано и повторяем весь процесс шифрования с начала.

В случае успешного входа нас встретит VeraCrypt с оповещением, что пре-тест выполнен успешно, и нам остается лишь зашифровать диск, что мы и делаем, нажав Encrypt, после чего ждем около 15 минут.

Вы сделали это. Вы - Молодец.

Дальше ответы на вопросы:

— За раз шифруется только 1 диск ?

— В данной статье мы шифровали только системный, в том случае если у вас имеются дополнительные, вы повторяете все те же действия указанные ранее. В таком случае для доступа к этому диску вам каждый раз придется заходить в VeraCrypt чтобы размонтировать диск и получить к нему доступ. Лучше просто не держать на втором диске важной информации, чтобы не тратить время на его шифрование.

— Разве увеличение длины пароля на два-три знака из расширенного набора символов не даст схожий или даже лучший результат чем PIM?

— Если подходить с чисто вычислительной точки зрения, то даст. Реальность же такова, что большая часть атак проводится с настройками по умолчанию. Программы, способные использовать атаки с нестандартным значением PIM, можно пересчитать по пальцам одной руки, а программ, которые способны автоматизировать атаки с кастомным рядом значений PIM, и того меньше.

До 2014 года ПО с открытым исходным кодом TrueCrypt было самым рекомендуемым (и действительно качественным) для целей шифрования данных и дисков, однако затем разработчики сообщили, что оно не является безопасным и свернули работу над программой. Позже новая команда разработчиков продолжила работу над проектом, но уже под новым названием — VeraCrypt (доступно для Windows, Mac, Linux).

С помощью бесплатной программы VeraCrypt пользователь может выполнять надежное шифрование в реальном времени на дисках (в том числе зашифровать системный диск или содержимое флешки) или в файловых контейнерах. В этой инструкции по VeraCrypt — подробно об основных аспектах использования программы для различных целей шифрования. Примечание: для системного диска Windows, возможно, лучше использовать встроенное шифрование BitLocker.

Примечание: все действия вы выполняете под свою ответственность, автор статьи не гарантирует сохранность данных. Если вы начинающий пользователь, то рекомендую не использовать программу для шифрования системного диска компьютера или отдельного раздела с важными данными (если не готовы случайно потерять доступ ко всем данным), самый безопасный вариант в вашем случае — создание зашифрованных файловых контейнеров, что описано далее в руководстве.

Установка VeraCrypt на компьютер или ноутбук

Далее будет рассматриваться версия VeraCrypt для Windows 10, 8 и Windows 7 (хотя само использование будет почти одинаковым и для других ОС).

Следующий шаг установки (в случае если вы выбрали пункт Install) обычно не требует каких-либо действий от пользователя (по умолчанию установлены параметры — установить для всех пользователей, добавить ярлыки в Пуск и на рабочий стол, ассоциировать файлы с расширением .hc с VeraCrypt).

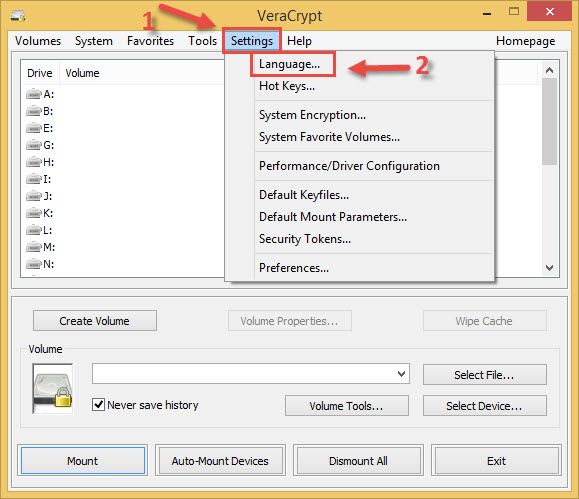

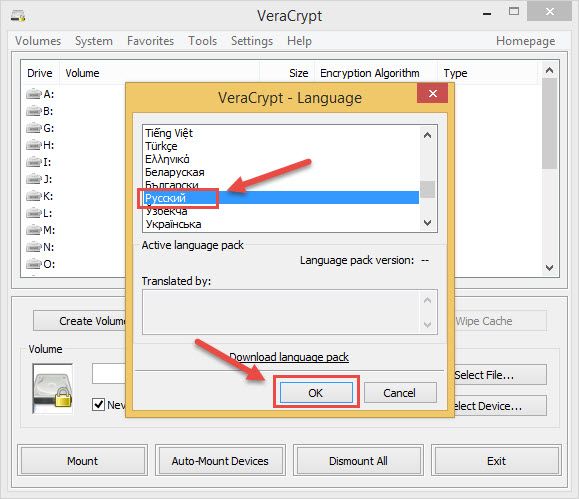

Сразу после установки рекомендую запустить программу, зайти в меню Settings — Language и выбрать там русский язык интерфейса (во всяком случае, у меня он не включился автоматически).

Инструкция по использованию VeraCrypt

Как уже было сказано, VeraCrypt может использоваться для задач создания зашифрованных файловых контейнеров (отдельный файл с расширением .hc, содержащий необходимые файлы в зашифрованном виде и при необходимости монтируемый в системе как отдельный диск), шифрования системных и обычных дисков.

Чаще всего используется первый вариант шифрования для хранения конфиденциальных данных, начнем с него.

Создание зашифрованного файлового контейнера

Порядок действий по созданию зашифрованного файлового контейнера будет следующим:

Следующий шаг — смонтировать созданный том для использования, для этого:

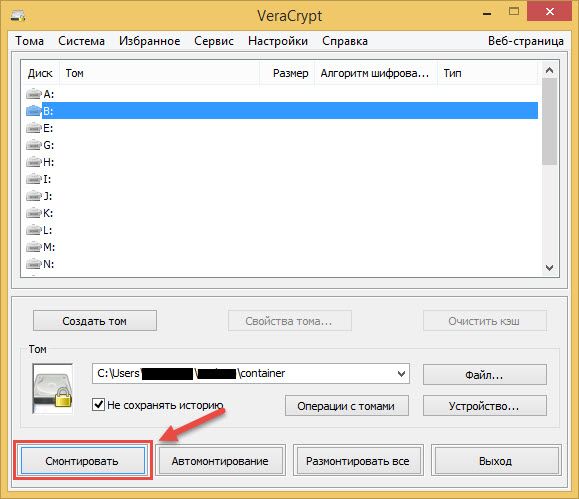

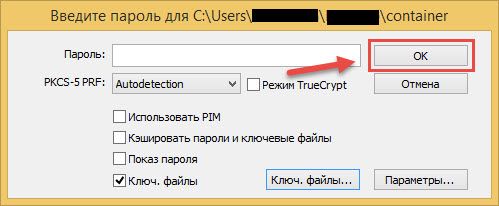

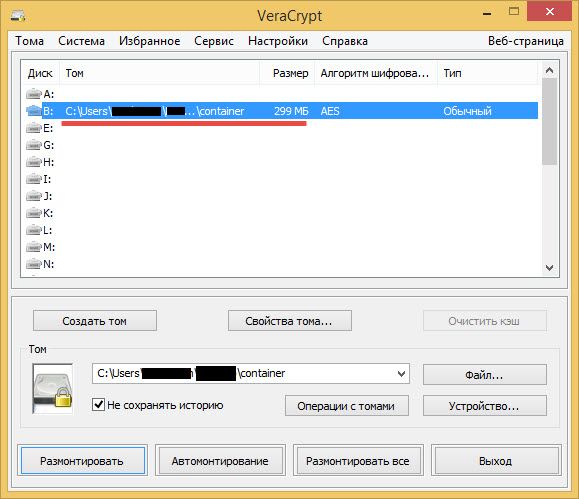

- В разделе «Том» укажите путь к созданному файловому контейнеру (нажав кнопку «Файл»), выберите из списка букву диска для тома и нажмите кнопку «Смонтировать».

- Укажите пароль (предоставьте ключевые файлы при необходимости).

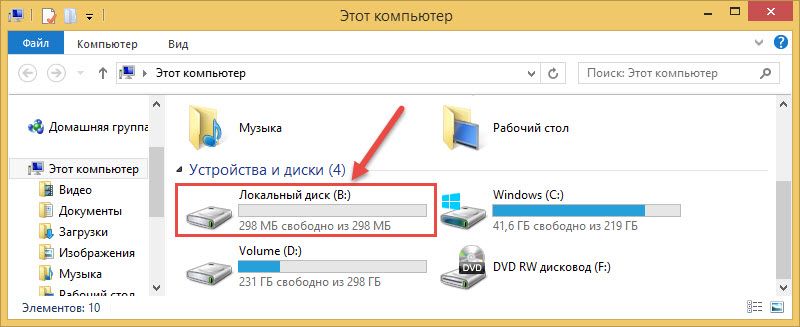

- Дождитесь окончания монтирования тома, после чего он отобразится в VeraCrypt и в виде локального диска в проводнике.

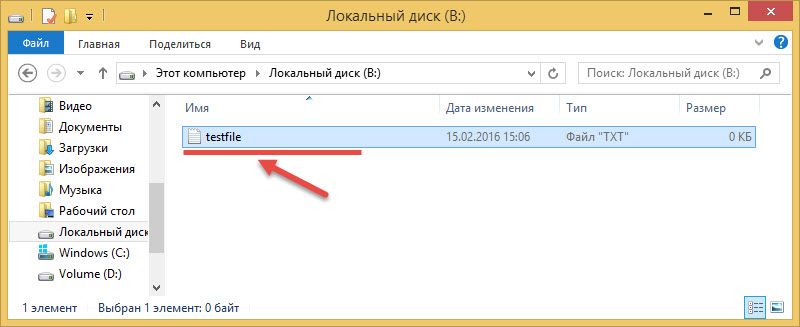

При копировании файлов на новый диск они будут шифроваться «на лету», равно как и расшифровываться при доступе к ним. По окончании работы, выберите том (букву диска) в VeraCrypt и нажмите «Размонтировать».

Примечание: при желании, вместо «Смонтировать» вы можете нажать «Автомонтирование», для того чтобы в будущем зашифрованный том подключался автоматически.

Шифрование диска (раздела диска) или флешки

Шаги при шифровании диска, флешки или другого накопителя (не системного) будут теми же самыми, но на втором шаге потребуется выбрать пункт «Зашифровать несистемный раздел/диск», после выбора устройства — указать, отформатировать диск или зашифровать с уже имеющимися данными (займет больше времени).

Следующий отличающийся момент — на завершающем этапе шифрования в случае выбора «Отформатировать диск», потребуется указать, будут ли использоваться файлы более 4 Гб на создаваемом томе.

После того, как том будет зашифрован, вы получите инструкцию по дальнейшему использованию диска. Доступа по прежней букве к нему не будет, потребуется настроить автомонтирование (при этом для разделов диска и дисков достаточно просто нажать «Автомонтирование», программа сама их найдет) или же смонтировать таким же способом, как был описан для файловых контейнеров, но нажмите кнопку «Устройство» вместо «Файл».

Как зашифровать системный диск в VeraCrypt

При шифровании системного раздела или диска, пароль будет требоваться еще до загрузки операционной системы. Будьте очень внимательны, используя эту функцию — в теории можно получить систему, которую невозможно загрузить и единственным выходом окажется переустановка Windows.

Шифрование системного диска проходит тем же образом, что и простого диска или раздела, за исключением следующих моментов:

Если в дальнейшем вам потребуется полностью расшифровать системный диск или раздел, в меню VeraCrypt выберите «Система» — «Перманентно расшифровать системный раздел/диск».

VeraCrypt – фактическая замена популярной программе шифрования дисков TrueCrypt и самый распространённый на сегодняшний день криптоконтейнер. В сравнении с TrueCrypt, VeraCrypt предлагает широкий выбор алгоритмов шифрования и хеширования паролей. Как выбранные алгоритмы влияют на безопасность данных и скорость атаки и что делать, если неизвестно, каким именно способом защищён зашифрованный контейнер?

VeraCrypt и алгоритмы шифрования

Ещё во времена TrueCrypt пользователям предлагался выбор из нескольких разных алгоритмов шифрования, в том числе несколько вариантов с последовательным шифрованием данных несколькими алгоритмами. В VeraCrypt этот выбор стал ещё шире. Теперь пользователю предлагается на выбор пять алгоритмов шифрования (AES, Serpent, Twofish, Camellia и «Кузнечик») и десять вариантов их последовательного использования.

С точки зрения эксперта-криминалиста выбор какого-то конкретного алгоритма шифрования или их комбинации не имеет большого значения: атака на ключ шифрования бесполезна как в случае с шифром «по умолчанию», в роли которого выступает AES-256, так и в случае выбора любого другого алгоритма или их последовательности. За десятилетия повсеместного использования и массовых исследований не взломали ни AES, ни какие-либо другие алгоритмы (за возможным исключением «Кузнечика», к которому у исследователей от криптографии есть вопросы).

Выбор алгоритма шифрования способен повлиять лишь на скорость доступа к зашифрованным данным, но не на скорость перебора паролей.

В то же время серьёзное влияние на скорость атаки оказывает простой факт: известно ли эксперту, какой именно алгоритм шифрования выбран. Если алгоритм известен, то атака будет достаточно быстрой; если же нет, то возможные стратегии включают атаку на алгоритм по умолчанию (AES-256 в качестве шифра и SHA-512 в качестве хеш-функции) и атаку по всему спектру возможных комбинаций шифров и функций хеширования. Последняя будет достаточно медленной (приблизительно в 175 раз медленнее атаки с настройками «по умолчанию»).

Важно отметить, что приложение Elcomsoft Distributed Password Recovery поддерживает все возможные комбинации алгоритмов шифрования и хеширования, включая атаку по всему спектру. Настройка атаки осуществляется в приложении Elcomsoft Forensic Disk Decryptor на этапе извлечения заголовка от зашифрованного диска.

VeraCrypt и функции преобразования пароля

Для того, чтобы зашифровать и расшифровать данные, криптоконтейнер не использует пароль. Для шифрования любым алгоритмом (от AES до «Кузнечика» включительно) используется двоичный ключ переменной длины, так называемый Data Encryption Key или Media Encryption Key (MEK). Каким именно образом пароль пользователя (вероятно, достаточно сложный) преобразуется в двоичный ключ MEK? Он и не преобразуется. Media Encryption Key для единожды созданного контейнера неизменен; он хранится в зашифрованном (точнее сказать, «обёрнутом», wrapped) виде прямо в составе контейнера, а в «развёрнутом» виде используется для доступа к данным.

Ключ шифрования данных MEK в обязательном порядке шифруется (дальше будет тавтология) ключом шифрования ключа шифрования Key Encryption Key (KEK). Без KEK невозможно расшифровать MEK, а без MEK невозможно расшифровать данные. Для чего нужна такая сложная схема? Например, для того, чтобы пользователь мог сменить пароль от зашифрованного диска без обязательной расшифровки и перешифровки всего содержимого. Однако роль пары ключей MEK/KEK этим сценарием не ограничивается. Так, достаточно будет затереть несколько сотен байт в заголовке контейнера (перезаписав область, в которой хранится MEK), и контейнер никто и никогда больше расшифровать не сможет, даже если точно известен пароль. Возможность моментального и безвозвратного уничтожения данных – важная часть общей стратегии безопасности.

Каким образом из пароля получается ключ KEK? VeraCrypt проводит циклическую последовательность односторонних (необратимых) математических преобразований – хеш-функций, причём количество циклов достаточно велико: по умолчанию преобразование производится 500,000 раз. Таким образом, с настройками «по умолчанию» на вычисление одного-единственного ключа KEK на основе введённого пароля VeraCrypt потратит от одной до 5-6 секунд.

Здесь наступает важный момент. В предыдущей главе были приведены скорости работы алгоритмов шифрования, а шифр AES оказался как самым быстрым, так и достаточно безопасным. С выбором алгоритма хеширования ситуация обратная: самый нестандартный и самый медленный алгоритм оказывается и наиболее безопасным. Производительность алгоритмов хеширования на единственном CPU Intel i7-9700K выглядит следующим образом:

Точно так же, как и в случае с алгоритмами шифрования, для проведения атаки на зашифрованный диск эксперт должен указать точный алгоритм хеширования – либо провести атаку на весь спектр алгоритмов.

Насколько быстро или медленно работает перебор паролей? На примере последней версии Elcomsoft Distributed Password Recovery 4.20 с поддержкой VeraCrypt мы получили следующие цифры:

Скорость атаки в стандартной конфигурации (алгоритм шифрования AES, хэш-функция – SHA-512) – 1140 паролей в секунду с загрузкой всех ядер процессора и использованием вычислительных ресурсов видеокарты NVIDIA GeForce 2070. Если провести подобную атаку на диск, зашифрованный алгоритмом Serpent, то цифры не изменятся (нет, мы не копировали данные: все цифры были перепроверены несколько раз). Скорость перебора в гораздо большей степени зависит от функции хеширования и в меньшей – от алгоритма шифрования. Впрочем, последовательное использование двух шифров уменьшит скорость перебора, а трёх – уменьшит ещё сильнее; разница, тем не менее, несравнима с тем, какое влияние на скорость перебора оказывает выбор хеш-функции. Так, выбор Whirlpool вместо SHA-512 замедляет скорость перебора с 1140 до 74.6 паролей в секунду. Самой медленной будет атака по всему спектру возможностей: всего 6.63 паролей в секунду, в 171 раз медленнее атаки с настройками «по умолчанию».

Использование Elcomsoft Distributed Password Recovery для восстановления паролей VeraCrypt

Elcomsoft Distributed Password Recovery позволяет проводить атаки с использованием как аппаратного ускорения (видеокарт AMD и NVIDIA), так и с использованием множества компьютеров, объединённых в единую вычислительную сеть. Тем не менее, если атака проводится на зашифрованный диск с неизвестными параметрами защиты, имеет смысл воспользоваться возможностями «умных» атак на основе как стандартных словарей, так и словарей, составленных из известных паролей пользователя (о том, как их извлечь из браузера Google Chrome, резервных копий iOS или облачных сервисов iCloud, Google Drive и Microsoft Account, мы писали неоднократно).

В EDPR можно ограничить наборы символов, в рамках которых будет осуществляться перебор:

В программе также доступна возможность автоматически перебирать распространённые вариации известных паролей (например, Password1, password1967 or pa$$w0rd):

Об использовании масок мы недавно писали. Маски – один из важнейших инструментов для эффективного перебора паролей:

В особо сложных случаях на помощь приходят гибридные атаки, позволяющие комбинировать слова из одного или двух словарей и использовать правила, основанные на скриптах:

Альтернативные способы расшифровки VeraCrypt

В ряде случаев восстановление оригинального пароля к контейнеру в разумные сроки не представляется возможным. В таких случаях стоит рассмотреть альтернативные варианты.

Извлечь готовый ключ шифрования и с его помощью смонтировать (или расшифровать целиком) зашифрованный раздел – самый быстрый и эффективный способ, которым можно воспользоваться. Суть его заключается в следующем.

Для того, чтобы расшифровать данные, криптоконтейнер не использует пароль. Для шифрования любым алгоритмом используется двоичный ключ переменной длины, так называемый Data Encryption Key или Media Encryption Key (MEK). Этот ключ шифрования (MEK) хранится в оперативной памяти компьютера; он же попадает в файлы гибернации и подкачки. Наличие ключа в оперативной памяти требуется для того, чтобы программа-криптоконтейнер могла получить доступ к зашифрованным данным. Обратите внимание: ключ шифрования хранится в оперативной памяти совершенно независимо от того, какой алгоритм шифрования пользователь выбрал в настройках контейнера. AES, TwoFish, Serpent, «Кузнечик» или любая комбинация алгоритмов – независимо от выбора пользователя, ключи шифрования будут храниться в оперативной памяти, а сложность и скорость их извлечения практически одинакова.

Таким образом, сложность этой атаки мало зависит как от выбора алгоритма шифрования, так и от способа преобразования пароля в двоичный ключ.

Есть несколько способов извлечения ключей шифрования. Если зашифрованный том был смонтирован во время изъятия компьютера, могут быть доступны следующие способы:

- Анализ оперативной памяти компьютера (ОЗУ). Ключ шифрования хранится в оперативной памяти в течение всего времени, когда зашифрованный диск смонтирован.

- Файл(ы) подкачки. Ключ шифрования может попадать или не попадать в файл подкачки. Тем не менее, их анализ (сканирование) занимает от нескольких минут до нескольких часов (что несравнимо с днями и неделями, которые потребуются для взлома пароля).

- Файл гибернации. Windows использует файл гибернации для выгрузки части оперативной памяти компьютера на жёсткий диск, когда компьютер находится в спящем режиме (если включён гибридный спящий режим, а он включён по умолчанию). Кроме того, файл гибернации создаётся, когда компьютер находится в режиме гибернации (который по умолчанию отключён) и когда компьютер выключается (если активна функция быстрого запуска, которая включена по умолчанию).

Для извлечения ключей, снятия и анализа образа оперативной памяти используйте Elcomsoft Forensic Disk Decryptor:

VeraCrypt – это бесплатное программное обеспечение, которое делает возможным шифрование данных, чтобы предотвратить их попадание в ненужные руки. Шифровать можно не только отдельные папки, USB носители, но и целые жесткие диски.

Программа VeraCrypt основана на коде TrueCrypt, который в настоящее время больше не поддерживается. Настоящая пошаговая инструкция поможет новичками разобраться в применении программы VeraCrypt и во многом облегчить ее использование.

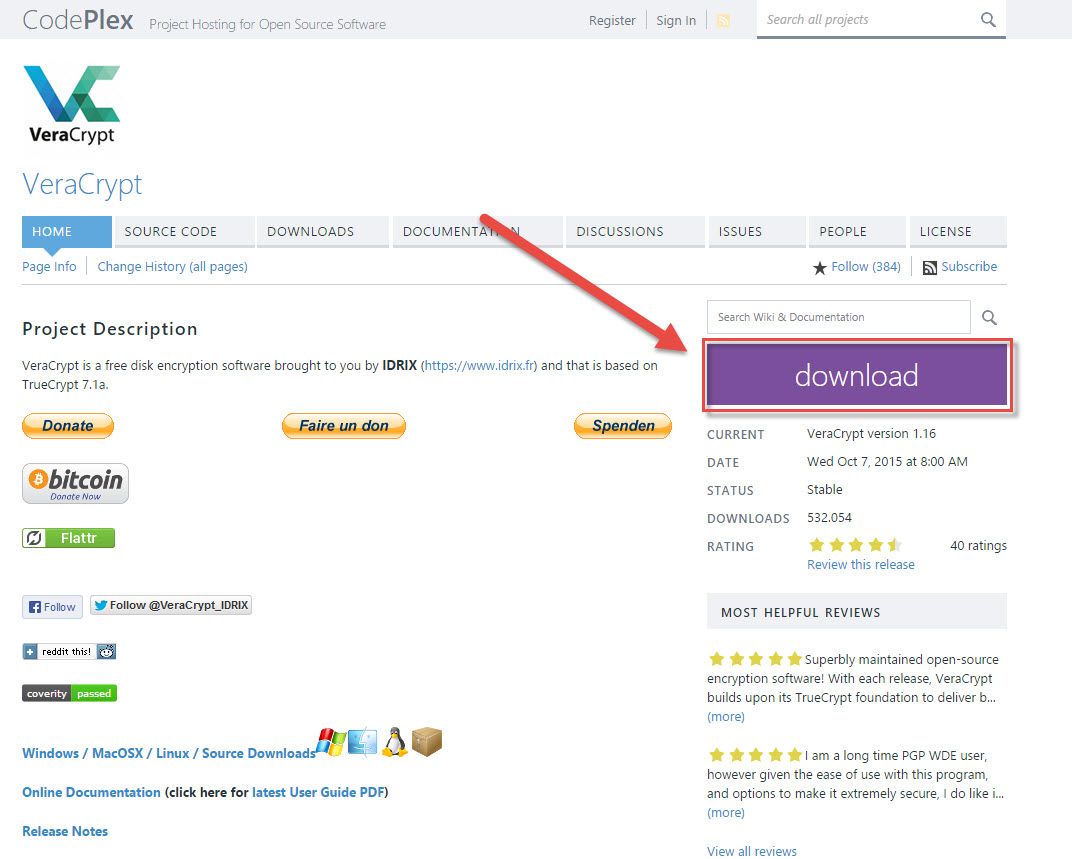

1. Для начала необходимо скачать программу VeraCrypt. Это можно сделать, перейдя по следующей ссылке https://veracrypt.codeplex.com/. Скачивание программы начинается после нажатия на кнопку скачивания. В открытом окне необходимо выбрать функцию "Сохранить файл".

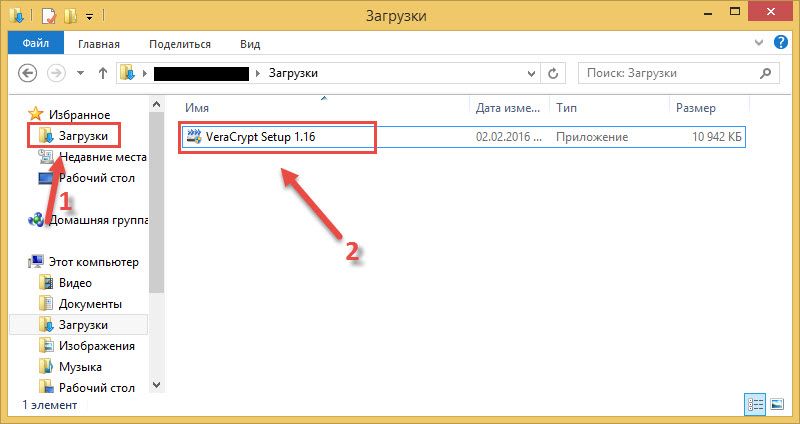

2. Далее нужно открыть папку, в которую был сохранен загруженный файл. Обычно эта папака автоматически называется Загрузки (1). Затем открыть файл "VeraCrypt установка" (2).

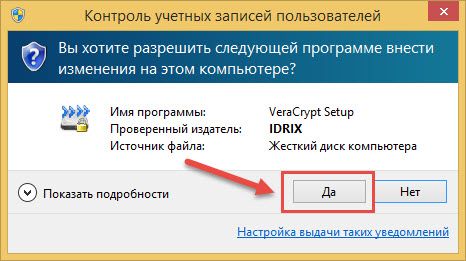

3 В следующем окне необходимо выбрать "Да", чтобы разрешить установку программы.

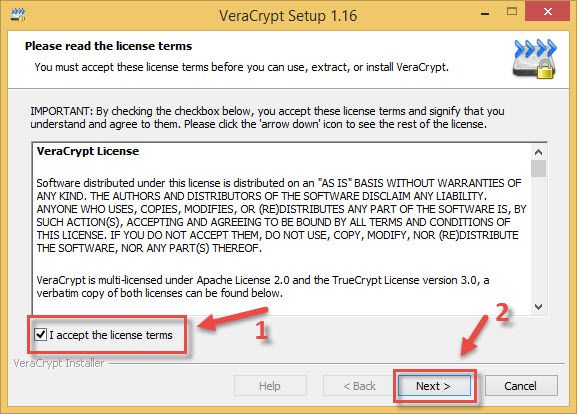

4. Затем необходимо согласиться с принятием условий о лицензионном соглашении, выбрав пункт на английском языке "I accept the license term". Далее выбрать кнопку "Next".

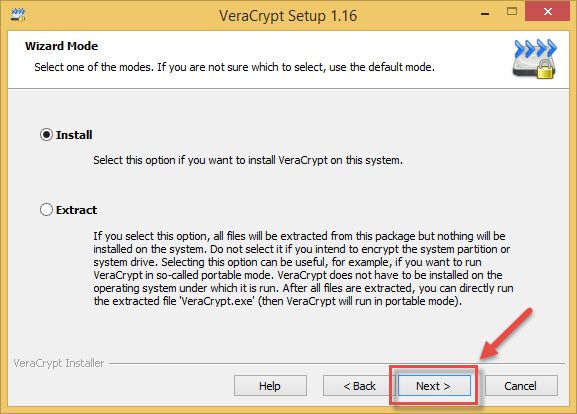

5. Если функция "Установки" уже была выбрана, то к следующему окну можно перейти, нажав кнопку "Next".

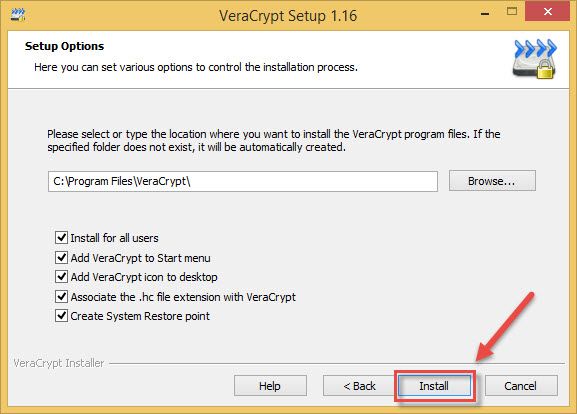

6. Через кнопку "Browse" kannможет быть принято решение о том, нужно ли сохранять установочный файл . Мы выбираем стандартные настройки и сохраняем все на диск C. Для этого нужно нажать на кнопку "установка".

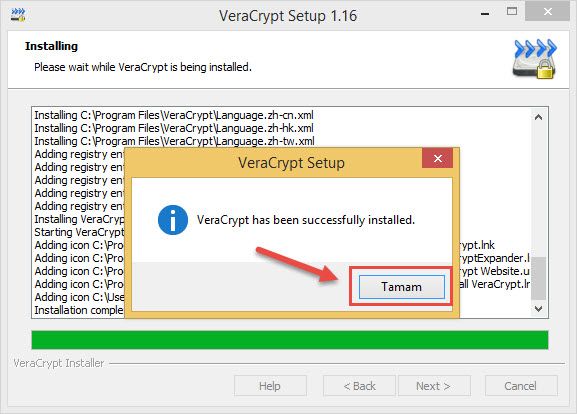

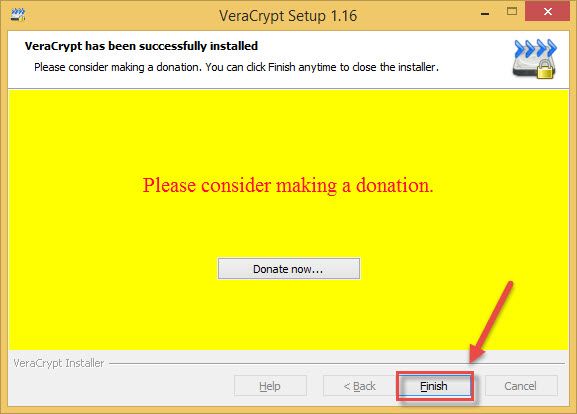

8. В следующем окне есть возможность заплатить сумму денег для дальнейшего развития программы. Нажатием на кнопку "Finish"этот шаг можно пропустить.

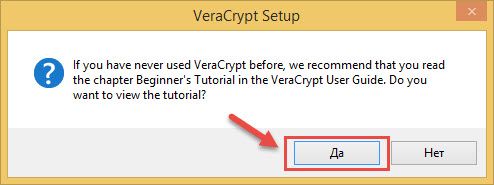

9. Для пользователей, которым еще неизвестна данная программа, есть возможность получения инструкции по ее использованию. Нажав на кнопку "да", автоматически загружается следующая страница:

Нажав на кнопку "нет", окно закрывается и установка завершается.

10. Двойным щелчком по значку на рабочем столе можно открыть программу.

11. Если кликнуть мышью по вкладке "настройки" откроется меню. Далее нужно выбрать из списка "язык", чтобы изменить язык.

12. Из предложенного списка языков выберите "русский", далее подтвердите выбор, нажав на кнопку "OK". Теперь вся программа на русском языке.

Optional!

Проведение бенчмарк анализа не является обязательным. Благодаря этому анализу можно просто понять, сколько времени компьютеру необходимо для считывания данных.

13. Чтобы провести анализ нужно выбрать функцию "дополнительные настройки" и щелкнуть мышью по "бенчмарк анализу".

14. Выбрав функцию "анализ" начинается запуск бенчмарк анализа. Его продолжительность зависит от мощности компьютера.

15.Результаты анализа будут представлены исходя из различных методов шифрования данных.Оно основывается, как правило, на алгоритме AES, Twofish или Serpent.Также используются комбинированные методы. Щелкнув по "закрыть", можно перейти в главное меню VeraCrypt.

16. Чтобы начать с создания зашифрованного контейнера необходимо выбрать "том" и далее нажать "создать новый том".

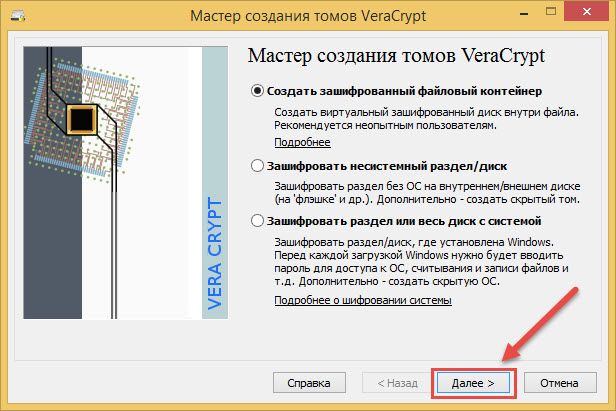

17. В следующем окне нужно выбрать "создание зашифрованного файлового контейнера" и нажать "далее", чтобы продолжить.

18. В следующем окне нужно также нажать на "далее" для продолжения.

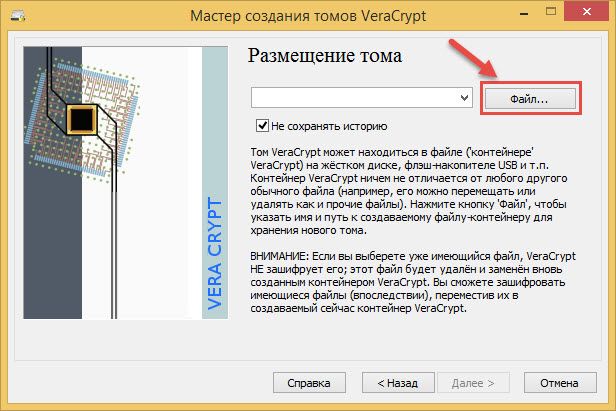

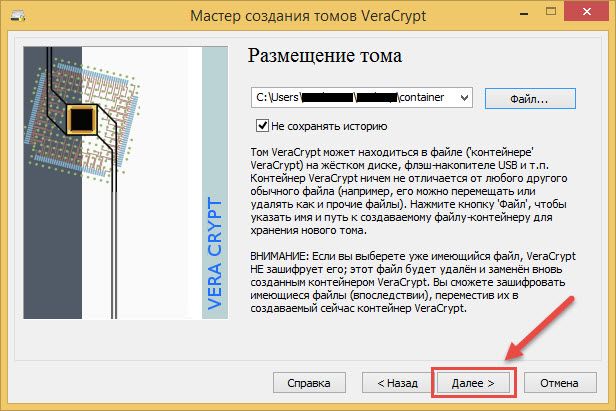

19.Чтобы решить, где должен располагаться файловый контейнер нужно нажать на "файл. ".

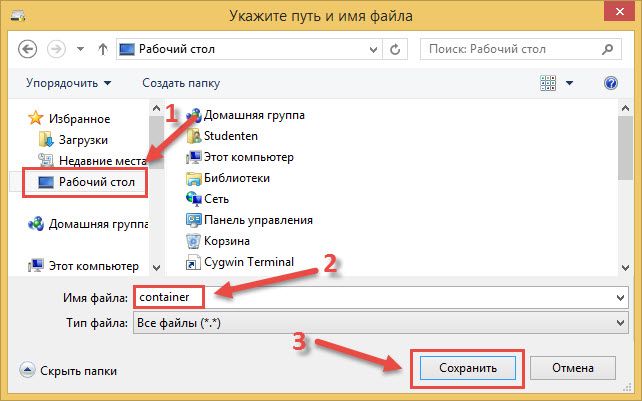

20.В открытом окне будет возможность выбора место для сохранения контейнера. В нашем случае контейнер будет сохранен на рабочем столе. Далее необходимо выбрать имя для контейнера (в нашем случае "зашифрованный контейнер"), затем нужно нажать на "сохранить". Контейнер может быть сохранен в любом месте (в том числе на внешнем жестком диске или USB-носителе) и назван по-своему.

21. Затем следует нажать на кнопку "далее", чтобы подтвердить путь данных.

22. В следующем окне должен быть выбран метод шифрования данных. В этом примере будет показано шифрование данных согласно алгоритму AES. Чтобы продолжить нажмите "далее".

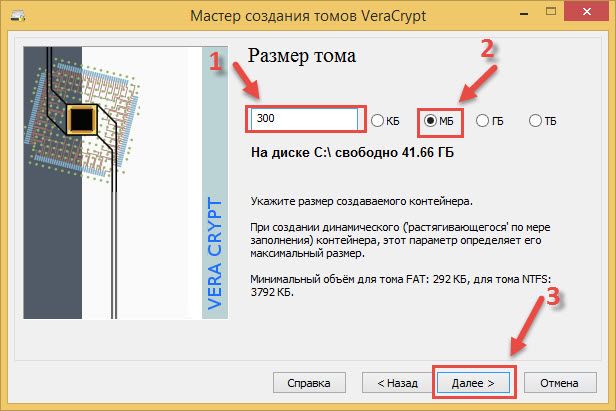

23.На следующем этапе необходимо выбрать размер зашифрованного контейнера. На данном примере используется контейнер размером 300 мегабайт. Для этого необходимо ввести в текстовое поле 300 и рядом выбрать "Мбайт" .

Если размер контейнера 2 Гбайт, то в текстовое поле необходимо ввести 2 и справа выбрать значение "Гбайт".

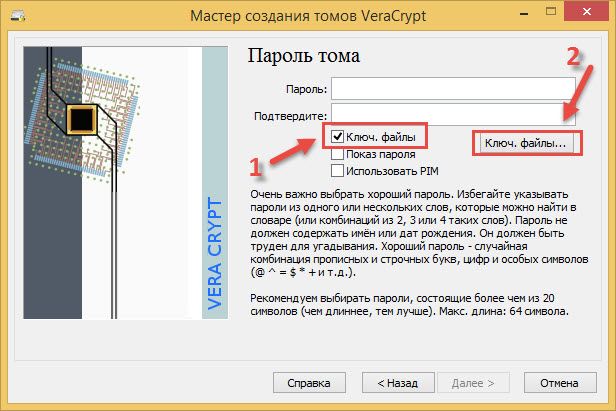

24. Далее должно быть решено , как можно открыть зашифрованный контейнер. Существует возможность привязать к контейнеру пароль, или же защитить его при помощи ключевого файла, также можно комбинировать два метода .

Для использования пароля необходимо ввести в текстовое поле пароль и нажать на "подтверждение" Для того, чтобы открыть зашифрованный контейнер нужно ввести заданный пароль в текстовое поле .

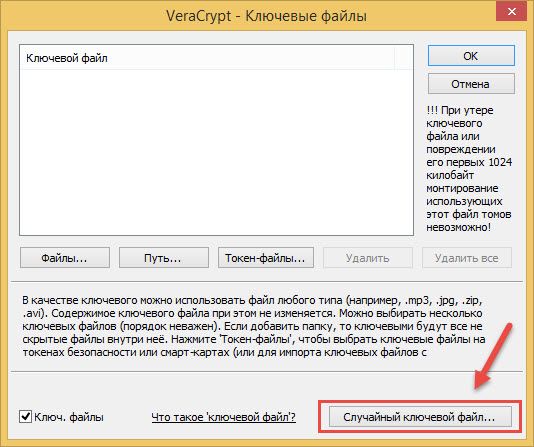

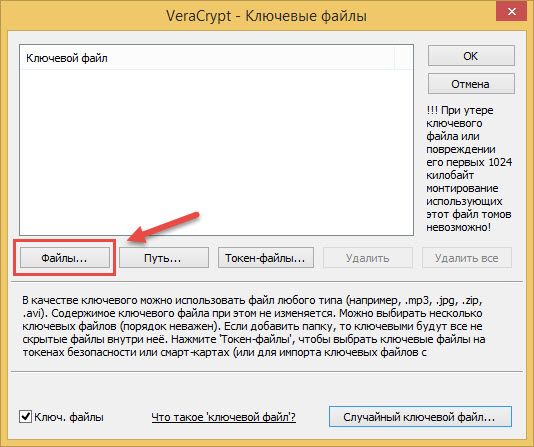

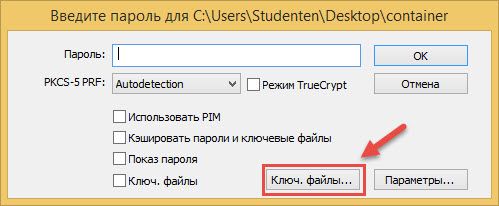

Поскольку использование пароля весьма простой вариант защиты и легко осваивается каждым, на данном примере мы покажем, как пользоваться ключевым файлом. Для этого необходимо поставить галочку напротив "использование ключевого файла" и затем нужно кликнуть по пункту "ключевые файлы. ".

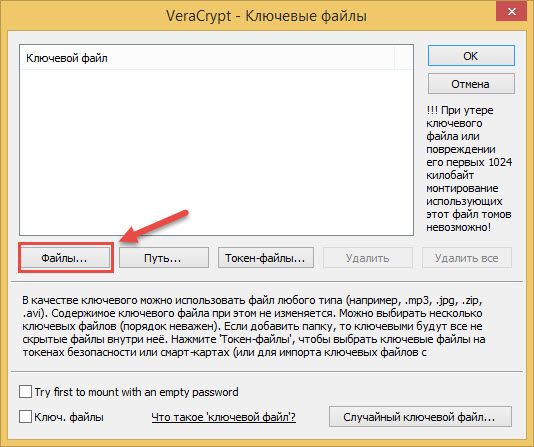

25. Здесь может быть использован уже имеющийся вид ключевого файла (например, mp3, .jpg, . ) и также может быть использован новый вид ключевого файла. Чтобы показать, как создается новый ключевой файл, мы выберем этот вариант.

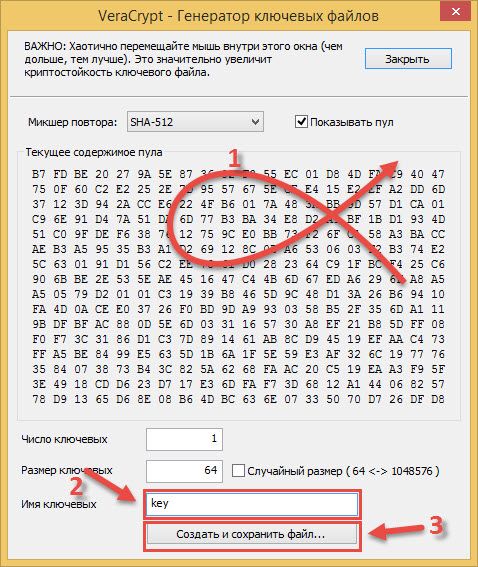

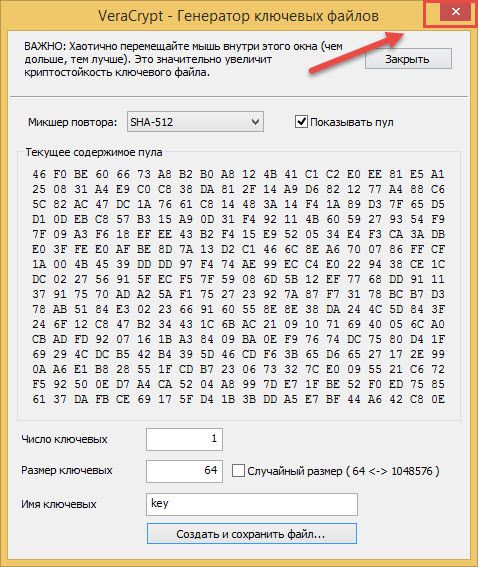

26. В следующем окне необходимо перемещать мышь в рамках окна. Это рекомендуется делать в течение 30 секунд. Затем необходимо ввести в нижнюю рамку с текстом имя ключевого файла.

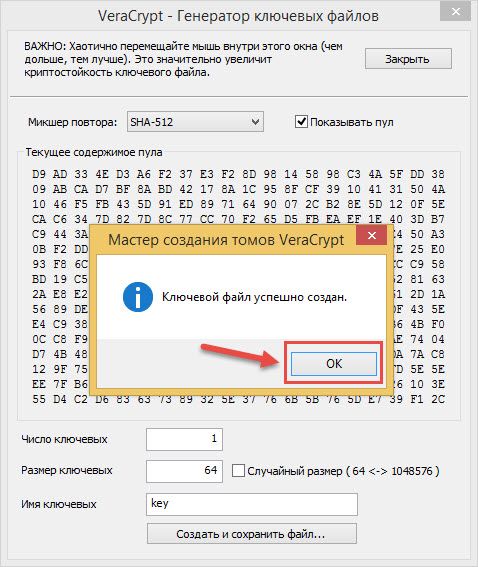

В нашем примере файл носит имя "ключевой файл". Вам следует выбрать другое название для файла, так как имя "ключевой файл" достаточно распространенное и поэтому небезопасное. После того как имя ключевого файла введено следует нажать на "создание ключевого файла. ".

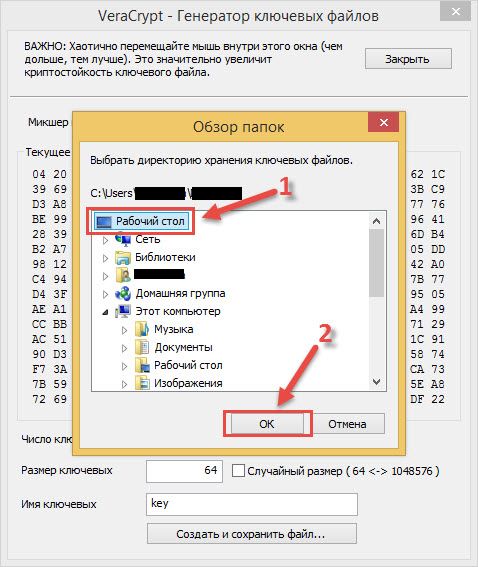

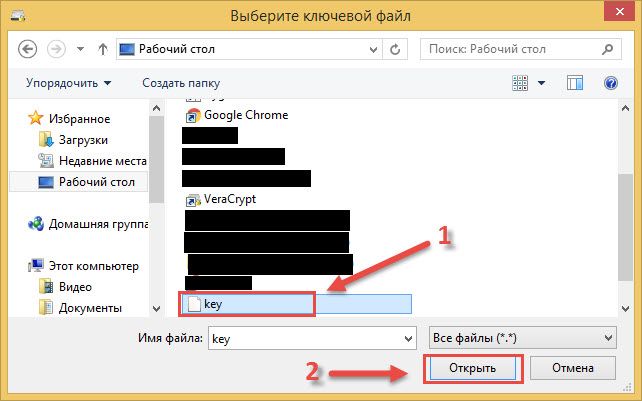

27. В следующем окне определяется место сохранения ключевого файла. Лучше всего выбрать менее "распространенное" место. Здесь ключевой файл, как и контейнер, сохраняется на рабочем столе, что также не является безопасным местом. Чтобы сохранить файл нужно выбрать место для сохранения файла, затем нажать на "OK" и продолжить.

29. Окно создания ключевого файла сейчас также можно закрыть.

30.Чтобы выбрать созданный ключевой файл, нужно нажать на "добавить файл".

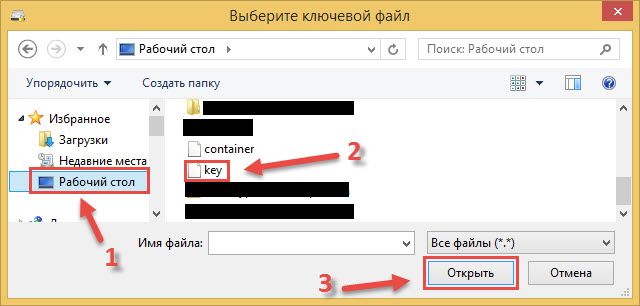

31. Теперь можно выбрать сохраненный ключевой файл и нажать на "открыть".

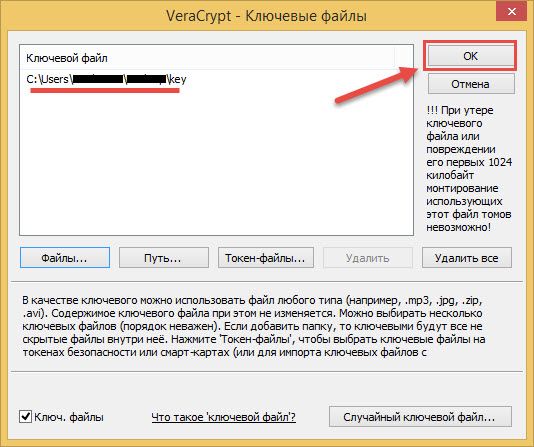

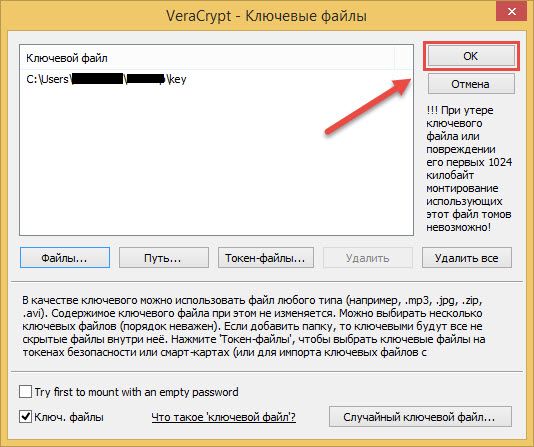

32. Ключевой файл появляется в специальном месте для ключевых файлов. Щелчком мыши по "OK" это окно закрывается.

33. Поскольку ключевой файл сохранен и в нашем примере не используется пароль, можно нажать на "далее".

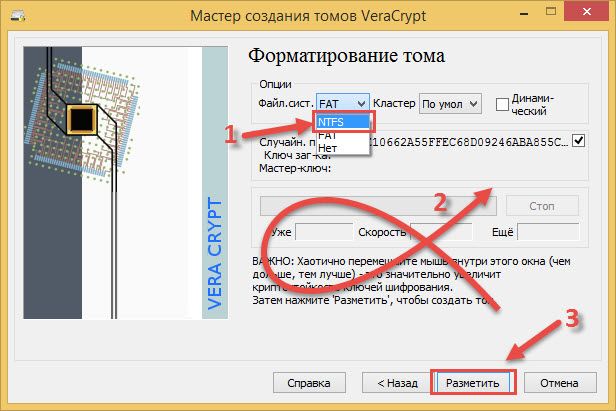

34. В следующем окне может быть выбрана файловая система. Для файлов свыше 4 Гбайт рекомендуется использовать NTFS. Для файлов размером примерно 300 Мбайт не имеет значения, какую файловую систему использовать. Для перехода на NTFS нужно 30 секунд проводить мышью по окну и в конце нажать на "форматирование".

36. При нажатии на "завершено" процесс создания контейнера завершается.

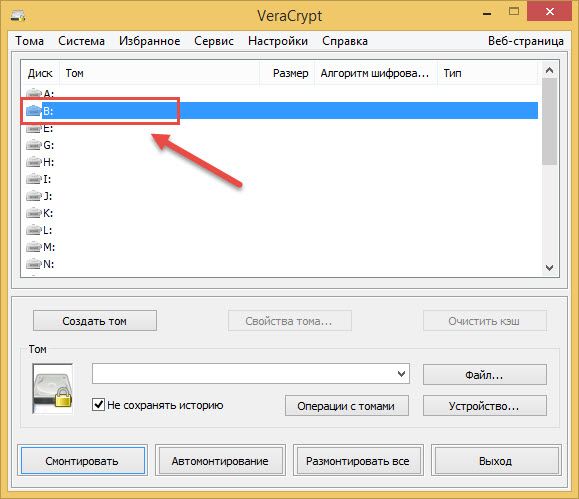

37.Чтобы открыть зашифрованный контейнер, нужно выбрать буквенное обозначение дисковода. В нашем примере мы выбрали B:.

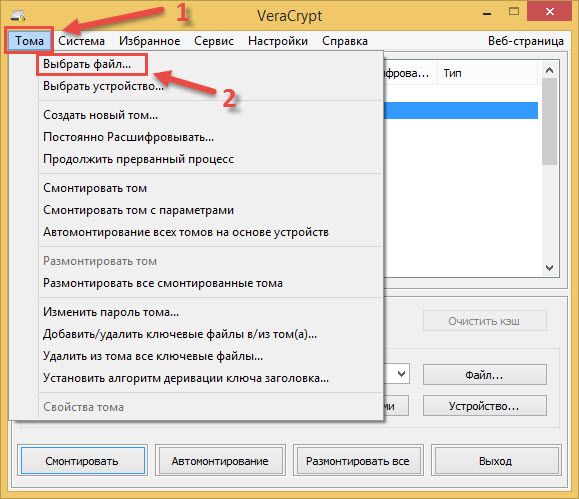

38. Затем нажимаем на "размер" и далее на "выбор файла. ".

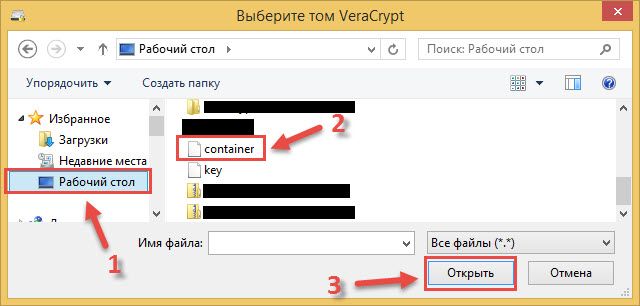

39. В открытом окне происходит выбор папки, куда в дальнейшем будет сохранен файловый контейнер. На нашем примере выбран рабочий стол, определенный файл выбран и подтверждено открытие нажатием на кнопку "открыть".

40. Теперь необходимо нажать на "связывание".

41. Чтобы открыть контейнер, нужно выбрать ключевой файл, нажав на кнопку "ключевые файлы".

указание

Если при создании контейнера был выбран пароль, то необходимо ввести его в текстовое поле.

42. В следующем окне нужно выбрать "добавить файл".

43. Далее нужно открыть папку, в которую был сохранен ключевой файл. В нашем случае это рабочий стол.Псоле того, как ключевой файл был выбран выбираем функцию "открыть".

44. Выбранный файл необходимо подтвердить нажав на кнопку "OK".

45. В следующем окне также следует нажать на "OK".В зависимости от размера файла это может занять некоторое время.

46. Если все получилось, то отображается новый контейнер.

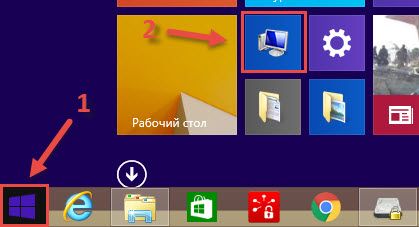

47. Для того чтобы перетащить файлы в контейнер нужно нажать на кнопку Windows-Home и затем на "компьютер".

48.Здесь отображается контейнер и двойным щелчком мыши он отображается. Название контейнера зависит от выбранной буквы,которая использовалась ранее. Поскольку мы выбрали букву B, контейнер обозначается (B:).

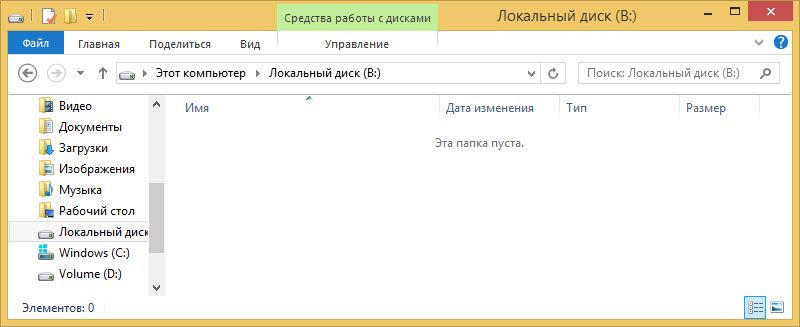

49. Как мы можем понять, папка пока пустая.

50. В контейнер могут быть сохранены файлы и надежно там хранится. В нашем примере был сохранен один файл в контейнер.

51.Чтобы файлы надежно хранились в контейнере,нужно отделить контейнер. Для этого нужно в окне VeraCrypt нажать на "отделить".

52. Теперь контейнер спрятан и может быть снова открыт только при помощи ключевого файла (или при введении пароля, если был использован данный вариант).

Это вторая из пяти статей в нашем блоге посвященная VeraCrypt, в ней содержится пошаговая инструкция по шифрованию файлов при помощи VeraCrypt и создание зашифрованного файлового контейнера.

Шаг 1 – Создание тома

Запустите VeraCrypt и нажмите Create Volume (Создать Том).

Шаг 2.- Выбор типа тома

В окне мастера создания томов необходимо выбрать какой тип тома необходимо создать. VeraCrypt может размещать зашифрованный том в файле, в разделе диска или на диске целиком. В данном случае мы выбираем первый пункт. Так как он уже стоит по умолчанию, достаточно просто нажать кнопку Next (Далее).

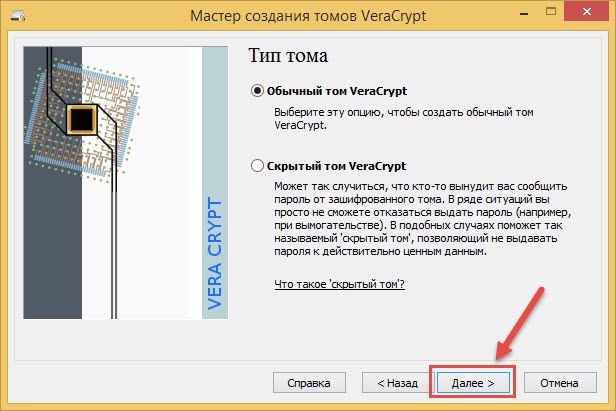

Шаг 3 – обычный или скрытый том

На этом шаге вам необходимо выбрать какой тип тома создавать, стандартный или скрытый. Мы поговорим о скрытых томах позже в разделе Скрытый том VeraCrypt. Выберите Обычный том VeraCrypt и нажмите Next (Далее).

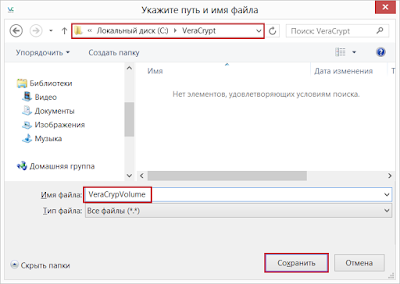

Шаг 4 – Размещение тома

Необходимо указать имя файла, который будет являться зашифрованным контейнером для хранения данных.

Для продолжения нажмите Select File (Файл) откроется стандартный диалог выбора файлов Windows в котором необходимо указать путь и имя нового файла контейнера VeraCrypt.

В данном случае мы создали файл VeraCryptVolume в папке C:VeraCrypt.

Обратите внимание, что если Вы выберите уже существующий файл, он будет удален, а на его месте будет создан файл тома VeraCrypt с таким же именем. Если файла с таким именем в выбранной папке нет, он будет создан.

Файлы тома VeraCrypt являются обычными файлами, они могут быть удалены, перемещены и скопированы точно также как любые другие файлы в Windows.

После того как Вы выбрали путь и имя, нажмите Save (Сохранить).

В окне мастера создания томов нажмите Next (Далее)

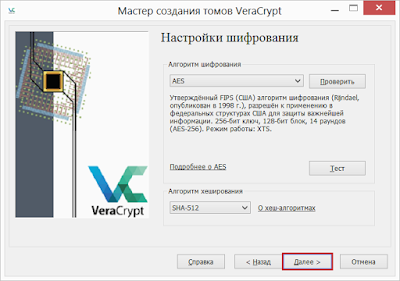

Шаг 6 – Настройки шифрования

Выбор алгоритмов шифрования и хеширования, если Вы не уверены, что выбрать, оставьте значения AES и SHA-512 по умолчанию как наиболее сильный вариант

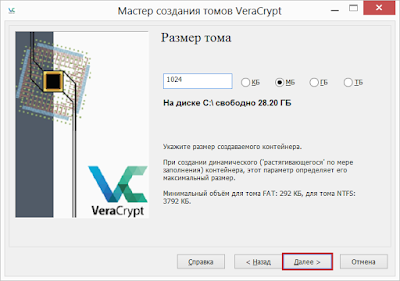

Шаг 7 – Размер тома

Мы выбрали размер тома 1024 MБ, Вы конечно можете указать нужное вам значение и нажать кнопку Next(Далее).

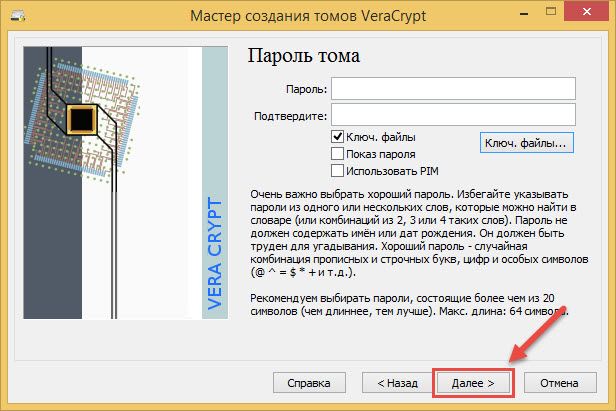

Шаг 8 – Пароль тома

Это самый важный шаг, здесь Вам необходимо создать надежный пароль который будет использоваться для доступа к зашифрованным данным. Рекомендуем Вам внимательно ознакомиться с рекомендациями разработчиков в окне мастера создания томов о том, как выбрать хороший пароль.

В дополнению к паролю или отдельно Вы можете использовать ключевой файл, создать или выбрать существующий.

Использовать ключевой файл не обязательно, но его использование еще больше увеличит безопасность данных. При этом, важно позаботиться о резервной копии файла, так как в случае его утери или повреждения Вы не сможете получить доступ к данным в контейнере.

После того как Вы выберите надежный пароль и/или ключевой файл нажмите кнопку Next (Далее).

Шаг 9 – Форматирование тома

Для хранения файлов размером больше 4 Гигабайт в зашифрованном контейнере выберите Файловую систему NTFS, для небольших контейнеров лучше использовать FAT или exFAT.

Хаотично перемещайте указатель мыши в рамках окна мастера создания томов, как минимум до тех пор, пока индикатор не станет зеленым, чем дольше Вы передвигаете мышь, тем лучше. Это позволяет значительно усилить крипто стойкость ключа шифрования. Затем нажмите Format (Разметить). Начнется создание зашифрованного тома, в зависимости от выбранного размера тома и быстродействия компьютера создание зашифрованного контейнера может занять долгое время.

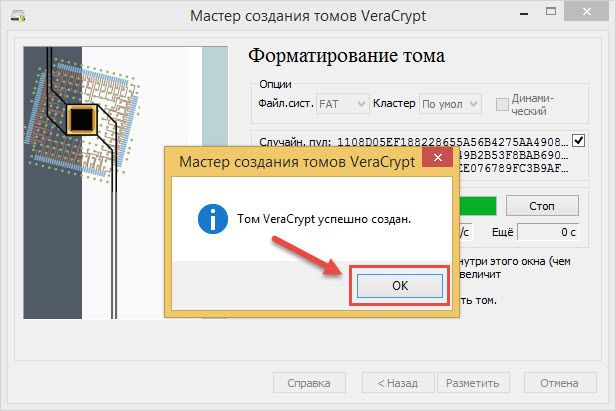

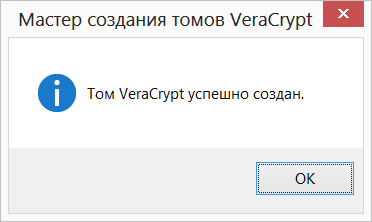

После того как том будет создан, Вы увидите следующий диалог.

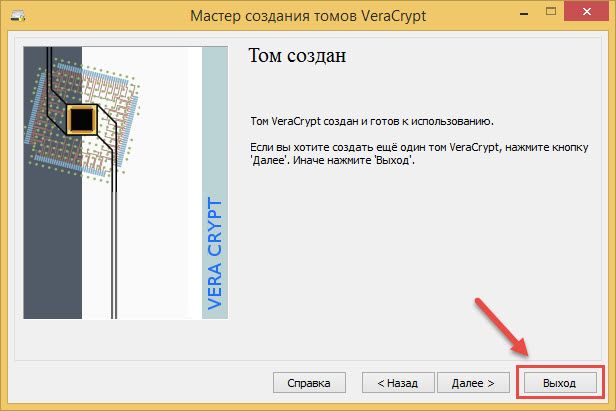

Шаг 10 – Том создан

Мы только что успешно создали новый том (файловый контейнер) VeraCrypt под именем VeraCrypVolume в папке C:VeraCrypt. Нажмите Exit(Выход), окно мастера должно закрыться.

Далее мы будем монтировать и использовать только что созданный зашифрованный контейнер по прямому назначению

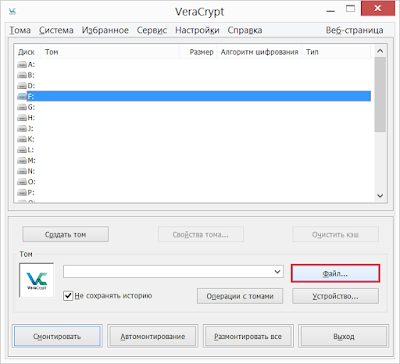

Шаг 11 – Выбор буквы диска и файла контейнера

В главном окне программы выберите желаемую букву диска (В нашем случае это F) и нажмите кнопку Select File (Файл).

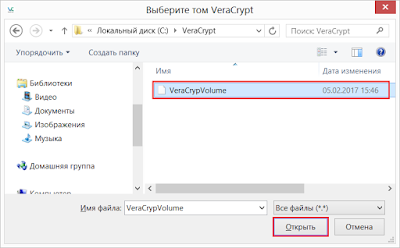

Шаг 12 – Выбор файла контейнера

В открывшемся диалоге выберите файл зашифрованного контейнера который мы создали в предыдущих шагах. Вы вернетесь в главное окно программы.

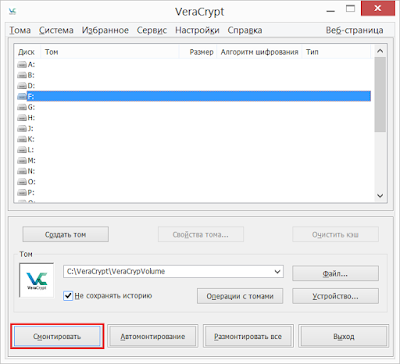

Шаг 13 – Смонтировать контейнер

Шаг 14 – ввод пароля и/или ключевого файла

Введите пароль и/или ключевой файл которые Вы указывали на шаге 8 и нажмите OK.

Шаг 15 – Последний шаг

Мы успешно примонтировали зашифрованный файловый контейнер как диск F.

Этот диск полностью зашифрован (включая имена файлов, таблицу разделов, свободное место). Вы можете работать с этим диском точно также, как и с любым другим диском в вашей системе, копировать, сохранять, перемещать файлы. Как только Вы размещаете файл на этом диске, он тут же зашифровывается на лету.

После того как Вы разместите файлы в зашифрованном контейнере важно безвозвратно удалить оригиналы с помощью любой программы для необратимого стирания файлов.

Обратите внимание, VeraCrypt никогда не сохраняет расшифрованные данные на диск – когда вы работает с зашифрованным контейнером он всегда зашифрован, а файлы расшифровываются на лету и храниться в оперативной памяти. Это гарантирует, что в случае внезапного отключения питания или перезагрузки все файлы в контейнере останутся зашифрованными. Если Вам понадобиться снова получить к ним доступ вам будет необходимо повторить шаги с 11 по 14.

Если Вам необходимо перезагрузить операционную систему или убрать диск F: и прекратить доступ к контейнеру, выполните следующее.

В главном окне программы выберите соответствующую букву диска и нажмите Dismount (Размонтировать).

Постскриптум

Надеемся, наша статься оказалась полезной, и Вы надежно зашифровали свои данные, но не забудьте позаботиться о безопасности связи – попробуйте наш анонимный VPN, сегодня на специальных условиях c промо кодом VeraCrypt.

Читайте также: