Vmware как включить efi

Обновлено: 06.07.2024

VMWare Workstation - широкие возможности настольной виртуализации. Часть 2.

В прошлом материале мы рассмотрели возможности VMWare Workstation в том, что касается совместимости с разными типами ОС и работы с сетями. Сегодня мы заглянем глубже и разберем настройки, позволяющие работать с широким спектром периферийных устройств и некоторые иные полезные опции, которые значительно расширяют возможности программы, но при этом неочевидны и не представлены в графическом интерфейсе.

Печать

Начиная с версии виртуального аппаратного обеспечения 7 в VMWare добавлена технология ThinPrint для всех поддерживаемых операционных систем. Для ее включения достаточно установить пакет VMWare Tools, не забыв добавить принтер в настройках виртуального железа. Данная технология хорошо известна тем, кто настраивал печать в терминальных средах, смысл ее заключается в том, что в гостевую систему посредством универсального драйвера ThinPrint пробрасываются все доступные принтеры хоста, вне зависимости от их поддержки гостевой операционной системой.

Теперь вы можете печатать на любой доступный в системе принтер из любой поддерживаемой гостевой ОС абсолютно не задумываясь о настройках. В тоже время остается возможность непосредственного подключения принтера в гостевую систему, в этом случае вам потребуется самостоятельно установить необходимые драйвера и настроить подсистему печати в текущей гостевой ОС.

Устройства USB

В наше время без USB никуда, можно без преувеличения сказать, что это самый распространенный интерфейс для подключения самых разнообразных устройств. В VMWare Workstation реализована полноценная поддержка данного интерфейса, а начиная с версии 8 аппаратного обеспечения добавлена поддержка USB 3.0.

Работа с USB предельно проста, все доступные устройства показаны в статус-баре, для подключения или отключения достаточно щелчка правой кнопкой мыши и выбора необходимого действия, при этом данное устройство будет отключено от хоста.

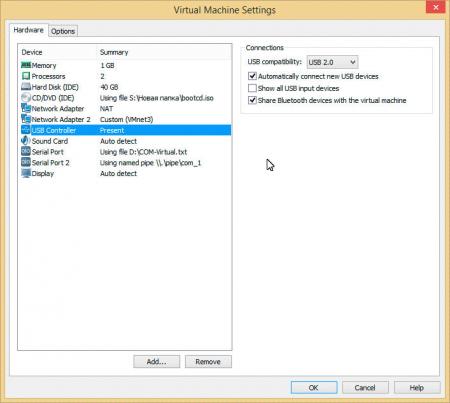

Настройки USB также предельно лаконичны. Мы можем выбрать тип виртуального USB-контроллера, при этом доступен как современный USB 3.0, так и устаревший USB 1.1, что дает возможность проверить работу оборудования с любым типом интерфейса.

Отдельного внимания заслуживает опция Show all USB input devices, которая позволяет подключать к виртуальной машине любые USB-устройства ввода, которые по умолчанию скрыты. Это может потребоваться при необходимости работы в гостевой ОС с оборудованием, которое устанавливается в систему как USB устройство ввода, например, сканеры ШК или считыватели магнитных карт.

Также данная опция позволяет подключить к гостевой системе непосредственно вашу клавиатуру и мышь, отключив их от хоста, в этом случае помните, что вернуться к управлению хостом можно будет только единственным образом - выключив гостевую систему, а если она повиснет, то вам останется только один выход - перезагрузить хост кнопкой Reset. Хотя мы не видим насущной необходимости в подключении к гостевой ОС сразу обоих устройств ввода, чаще всего требуется подключение только клавиатуры, например, когда необходимо проверить работу с программируемыми клавиатурами, оставив мышь для управления системой.

Дисковые устройства

Основу дисковой подсистемы VMWare составляют виртуальные жесткие диски, которые представляют собой файл или набор на файлов на любом доступном носителе, поэтому следует помнить, что производительность виртуального диска в первую очередь зависит от производительности физического диска, на котором размещается файл образа.

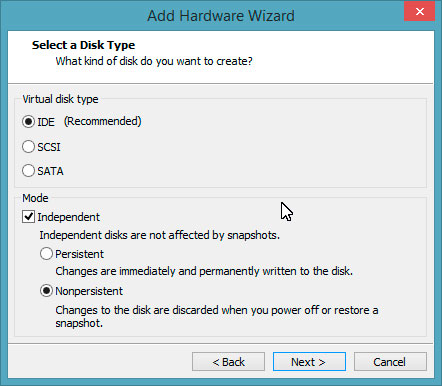

Если мы откроем мастер создания нового виртуального диска, то увидим, что нам предложен выбор виртуального интерфейса подключения:

Режимы подключения влияют на совместимость диска с различными типами гостевых ОС, по умолчанию рекомендуется IDE режим, который совместим со всеми типами гостевых ОС. SCSI режим совместим также со всеми гостевыми ОС имеющими драйвер LSI Logic или BusLogic SCSI контроллера. SATА режим поддерживается не всеми гостевыми ОС, в ряде случаев загрузка с такого диска будет невозможна.

Для загрузочных дисков по умолчанию предлагается SCSI или SAS тип контроллера, как наиболее производительный и нет никакого смысла менять эти настройки, разве что в порядке эксперимента.

Галочка Independent включает независимый режим работы диска, который исключает его из создаваемых снимков системы (снапшотов). Режим имеет два варианта, Persistent - когда содержимое диска сохраняется при выключении или восстановлении из снапшота, и Nonpersistent - когда все изменения диска сбрасываются.

Данный режим следует использовать для дисков, которые подключаются к виртуальной машине временно, в противном случае отключив диск и удалив его образ в целях экономии места вы можете столкнуться с проблемой загрузки системы, восстановив ее из снапшота, который использовал данный диск.

Persistent режим полезен, когда вам нужно использовать одно и тоже содержимое, переключаясь между снапшотами, а Nonpersistent окажется к месту при работе с опасными средами, например, при исследовании вредоносного ПО. В этом случае можно быть уверенным, что вирус случайно не вырвется за пределы виртуальной машины.

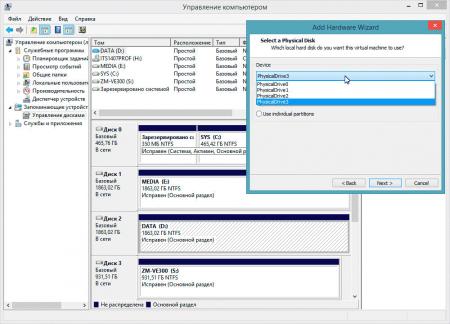

Также имеется возможность подключать в виртуальную машину физические жесткие диски, как полностью, так и на уровне разделов. В этом случае при подключении следует указать физический номер диска, который можно подсмотреть в оснастке Управление дисками.

При подключении физических дисков мы рекомендуем всегда включать независимый режим (Independent), также не забывайте, что все изменения, которые вы внесете на диск, будут применены к реальной системе, поэтому всегда внимательно проверяйте какой именно диск и с какими данными вы подключаете в гостевую ОС.

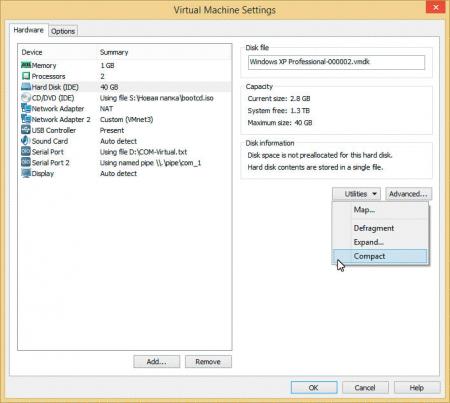

Для обслуживания виртуальных дисков предназначен свой набор инструментов.

Не нуждается в комментариях, пожалуй, только дефрагментация, но при этом следует помнить, что дефрагментация внутри виртуального диска имеет смысл только в том случае, если файл диска не фрагментирован, иначе смысл этого процесса сведется к простой перетасовке фрагментов без какого-либо эффекта.

Команда Expand позволяет увеличить размер виртуального диска, при этом размеры существующих разделов изменены не будут, в дальнейшем вы можете самостоятельно изменить размер раздела, использовав для этого соответствующие утилиты или создать на свободном месте еще один раздел.

Compact наоборот позволяет уменьшить размер файла виртуального HDD, что актуально при использовании дисков динамического размера. Как известно фактический размер таких дисков обусловлен размером содержащихся на них данных, а указанный в свойствах размер диска отражает верхний лимит размера. При увеличении размера данных внутри виртуального диска растет и его файл, а вот при удалении части информации уменьшения размера файла диска не происходит. Рекомендуется использовать Compact после удаления из виртуальной машины значительных объемов информации в целях экономного расходования дискового пространства.

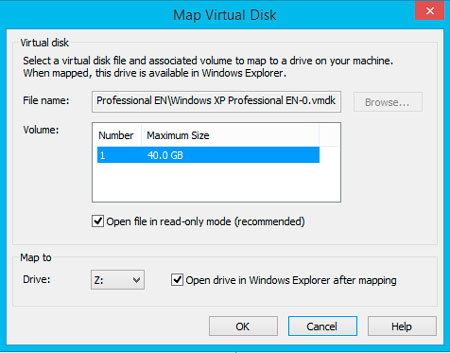

Утилита Map позволяет подключить к хостовой системе тома виртуального жесткого диска, как сетевой диск, но при этом хост должен уметь работать с файловой системой виртуального раздела, так подключив к Windows виртуальный диск скажем с ext4 вы не сможете без дополнительных инструментов прочитать информацию.

![vmware-desktop-virtualization-209.jpg]()

Работа с COM- и LPT-портами

В отличие от устаревшего LPT, COM-интерфейс (RS-232) продолжает широко использоваться в современной технике, сегодня его применение стало стандартом де-факто для различного промышленного и торгового оборудования, встраиваемых систем, систем безопасности т.п. При этом физически устройства могут подключаться к ПК и с помощью иных интерфейсов, например, USB или Bluetоoth, программно эмулируя COM-порт.

VMWare позволяет пробрасывать в виртуальную машину любой доступный в хостовой системе COM- или LPT - порт, что позволяет работать с соответствующим оборудованием внутри гостевых ОС.

С другой стороны канала может быть, как другая виртуальная машина, так и приложение хостовой системы. Это позволяет подключаться к COM-порту самой виртуальной машины и взаимодействовать с ним, скажем для отладки, а подключив с другого конца еще одну виртуальную машину мы фактически свяжем их нуль-модемным кабелем.

Глядя на следующий скриншот "старички" могут смахнуть ностальгическую слезу, мы настроили сетевое соединение через нуль-модемный кабель и передали по нему файл.

Однако применение данной возможности гораздо прозаичнее, именованные каналы позволяют эмулировать работу с торговым или промышленным оборудованием не имея его самого. Чаще всего передаваемые таким оборудованием данные строго регламентированы, поэтому настроив в виртуальной машине приложение на использование COM-порта, подключенного к именованному каналу и передавая с другой стороны типовые пакеты данных или команды можно полноценно анализировать и отлаживать работу с таким оборудованием.

Ниже показана успешная эмуляция сканера штрих-кода для 1С:Предприятия

![vmware-desktop-virtualization-214.jpg]()

Моментальные снимки (снапшоты)

Полезность моментальных снимков трудно переоценить, снапшоты дают возможность сохранять неограниченное количество состояний виртуальной машины и переключаться между ними. Это может быть полезно при отладке какой-нибудь технологии, после каждого успешно завершенного этапа делается снимок и если далее что-то пойдет не так, то всегда можно вернуться на несколько шагов назад или опробовать альтернативный вариант.

Другое применение моментальных снимков - создание множественных состояний гостевой системы с различными настройками, что позволяет быстро перейти к нужной конфигурации в пределах одной системы. Эту возможность мы широко используем в учебных и экспериментальных целях, в правой части рисунка показано дерево снапшотов системы использующейся для тестирования антивирусов в нашей лаборатории.

В тоже время моментальные снимки имеют ряд существенных недостатков, которые делают их использование в производственных средах категорически нежелательным.

Во-первых, при создании каждого нового снимка запись в основной виртуальный диск прекращается, создается еще один файл разностного диска и все изменения записываются туда, при создании еще одного снимка в цепочке создается еще один разностный диск и т.д. В итоге это приводит к существенным накладным расходам по операциям дискового ввода-вывода, так как обращение к файлу проходит через всю цепочку виртуальных дисков.

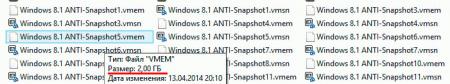

Во-вторых, при создании снапшота также создается файл состояния, размер которого равен объему используемой виртуальной машиной оперативной памяти. Ниже показана часть папки с файлами виртуальной машины из нашей тестовой лаборатории, обратите внимание на размер и количество файлов состояния.

Тут есть от чего затосковать и вспомнить о дедупликации. Отсюда вытекает еще одно правило: если вы активно используете снапшоты - выделяйте виртуальным машинам минимально необходимый объем оперативной памяти.

Также старайтесь не создавать длинных последовательных цепочек снимков, после того как вы все настроили лишние промежуточные состояния лучше удалить, этим вы повысите производительность дисковой подсистемы виртуальной машины.

Виртуалка в виртуалке

На первый взгляд запуск внутри виртуальной машины еще одного гипервизора лишен особого смысла, в производственной среде это так, но в настольных системах такая потребность возникает весьма часто. Например, нужно смоделировать и протестировать создание отказоустойчивого кластера Hyper-V, не будете же вы выделять под это дело три сервера, когда есть VMWare Workstation?

Наиболее просто запустить в виртуальной среде родной гипервизор VMware ESXi, для этого достаточно при создании новой виртуальной машины выбрать соответствующий тип гостевой системы.

Для других гипервизоров придется повозиться, но ничего сложного нет. Перейдем в настройки виртуального процессора и выберем режим виртуализации Intel-VT/EPT или AMD-V/RVI, а затем разрешим виртуализацию этих инструкций (галочка ниже).

Это не даст гостевой ОС определить, что она работает в гостевой машине, после чего никаких проблем с запуском стороннего гипервизора внутри виртуальной машины возникнуть не должно. При этом следует ясно осознавать, что данное решение годится только для тестовых целей, так как ожидать высокой производительности от такого решения по меньшей мере наивно. Хотя справедливости ради отметим, что производительность виртуалок в виртуалке сохраняется на приемлемом для комфортной работы уровне.

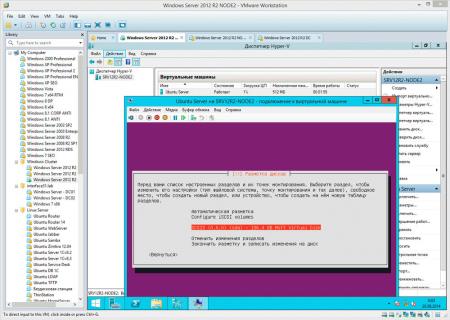

Ниже показана запущенная в среде Hyper-V гостевая система с Ubuntu Server, которые работают внутри VMWare Workstation.

![vmware-desktop-virtualization-219.jpg]()

UEFI вместо BIOS

Начиная с версии 10 виртуального железа VMWare полноценно поддерживает UEFI, однако никаких графических настроек, позволяющих включить этот режим нет. Для того чтобы использовать UEFI вместо BIOS добавьте (или измените) в VMX-файл опцию:

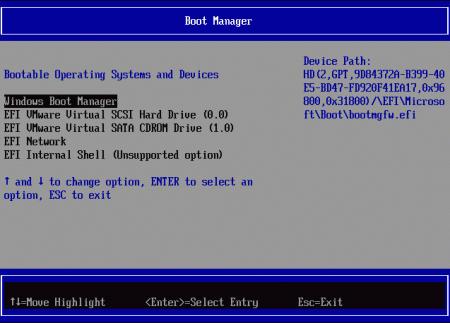

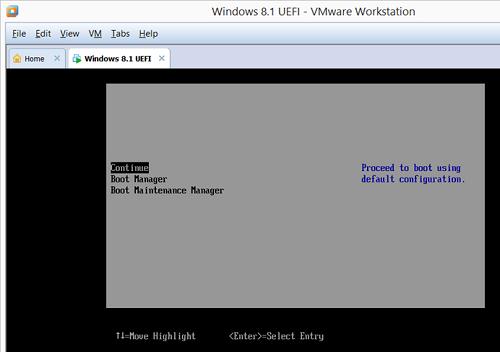

Запускаем виртуальную машину и убеждаемся, что вместо BIOS используется UEFI.

Теперь можем устанавливать поддерживающие эту технологию гостевые ОС, следует также отметить, что в данной версии VMWare Workstation технология Secure Boot не поддерживается.

Официальная полноценная поддержка виртуальных машин с интерфейсом Unified Extensible Firmware Interface (UEFI) в VMware Workstation появилась начиная с версии 10. Однако и в VMware Workstation 8.x or 9.x существовала (официально не поддерживаемая) возможность запуска виртуальной машины на базе UEFI .

В этой статье мы покажем, как в VMware Workstation создать виртуальную машину с интерфейсом UEFI и как установить на нее ОС (на примере Windows 8.1 x64).

Несмотря на то, что VMware Workstation 10 заявлена как платформа с полноценной поддержкой UEFI, графического интерфейса для переключения между BIOS и UEFI нет (как и в предыдущих версиях).

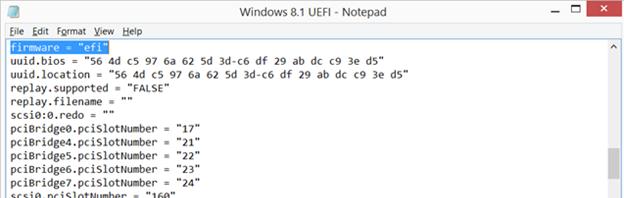

Создайте мастером новую чистую виртуальную машину (не включайте ее!). Итак, чтобы виртуальная машина вместо BIOS работала на UEFI среде, необходимо открыть конфигурационный файл виртуальной машины (файл с расширением *.vmx) и добавить строку:

Совет. Значения ключа должно быть в нижнем регистре, в противном случае виртуальная машина автоматически переключится в BIOS-режим.

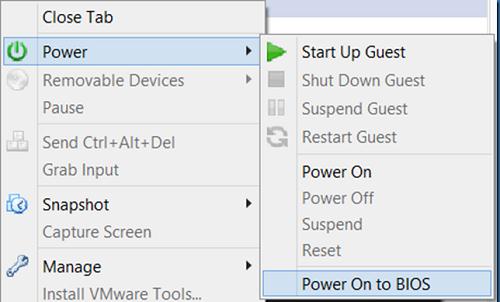

После этого включаем виртуальную машину со входом в BIOS (Power -> Power On to BIOS).

Для установки Windows 8.1 на виртуальной машине VMWare с UEFI понадобится оригинальный iso образ или специально подготовленный загрузочный образ (как создать установочную флешку с Windows 8 для установки в режиме UEFI).

Совет. Установочный диск с Windows 7 для установки на UEFI можно создать так.Выполните стандартную процедуру установки Windows 8.1.

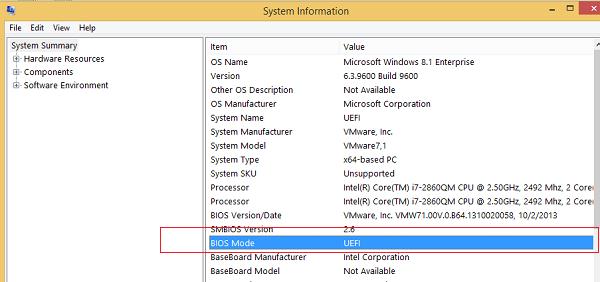

Примечание. Установщик автоматически сконвертируем диск в стиль GPT и создаст необходимые разделы: системный раздел EFI (EF00) с загрузчиком (100 мб с ФС FAT32), Recovery, MSR и раздел под данные. Подробнее про разделы здесь.После окончания установки Windows 8.1 (x64), выполните команду msinfo32.exe (Сведения о системе) и убедитесь, что тип BIOS (BIOS Mode) – UEFI.

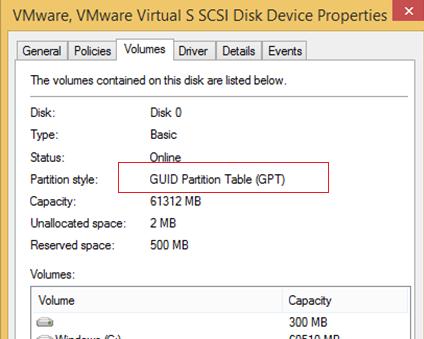

В свойствах же виртуального диска будет указано, что используется таблица разделов GUID Partition Table (GPT), т.к. MBR на UEFI в наивном режиме не поддерживается (только в режиме совместимости).

Итак, мы показали, как включить поддержку UEFI на виртуальной машине VMware, и установить на нее 64-битную версию Windows 8.1.

В процессе разработки Microsoft внедрила соблюдения требований безопасности для установки Windows 11, и в конечном итоге вы не сможете просто установить операционную систему на виртуальную машину VMware Workstation из-за отсутствия доверенного платформенного модуля (TPM) и безопасной загрузки (Secure Boot).

TPM - это аппаратное обеспечение, которое предлагает криптографические функции, такие как создание и хранение ключей шифрования для обеспечения безопасности в таких программах, как Windows Hello, BitLocker и многих других приложениях.

Безопасная загрузка - это технология встроенного программного обеспечения, которая защищает процесс загрузки, чтобы вредоносные программы (например, руткиты) не могли атаковать доверенную ОС во время запуска.

Может быть полезно

Если вы планируете установить сборки Insider Preview или запустить финальную версию Windows 11 на виртуальной машине VMware, приложение имеет параметры TPM и Secure Boot. Поскольку мы имеем дело с виртуализацией, вам не требуется физически иметь компоненты на компьютере.

В этом руководстве вы узнаете, как включить TPM и безопасную загрузку в VMware для установки Windows 11 на виртуальную машину.

Как включить TPM и Secure Boot в VMware для установки Windows 11

1. Скачайте Windows 11 и создайте новую виртуальную машину не запуская установку.

2. Выделите её, кликните правой кнопкой мыши и выберите параметр «Settings».

3. Щелкните вкладку «Options», выберите опцию «Access Control». В разделе «Encryption» нажмите кнопку «Encrypt».

4. Создайте пароль шифрования и снова нажмите «Encrypt».

5. Щелкните «Advanced», в разделе «Firmware type» выберите параметр «UEFI» и установите галочку «Enable secure boot».

6. Перейдите на вкладку «Hardware» и нажмите кнопку «Add».

7. Выберите опцию «Trusted Platform Module» и нажмите «Finish».

Теперь вы сможете установить Windows 11 на виртуальную машину VMware Workstation.

На днях я сконвертировал несколько виртуальных серверов Hyper-V 2012R2 в VMware vSphere 6.5, и тут коллеги заметили, что VMRC как-то странно ругается.

Опытным путем было выяснено, что он ругается на включенный UEFI в их серверах. Коллеги подтвердили, что сервера были развернуты с системой UEFI и режимом SecureBoot, который после конвертации на VMware был отключен. Причем они сказали, что в Hyper-V GEN2-машинах UEFI включается автоматически.

Пойдемте разбираться вместе, кто прав 😉

Достаточно исчерпывающий ответ дал на это разработчик VMware Дариус (тут только выжимка):

Зачем вам может понадобиться UEFI для виртуальных машин?

- загрузка с диска размером более 2ТБ;

- возможность редактирования порядка загрузки ОС, даже если она не загружена, потому что UEFI умеет работать с файловыми системами;

- загрузка с USB доступна только с UEFI виртуальными машинами;

- если вы захотите использовать SecureBoot, vTPM и Credential Guard, вам придется использовать UEFI.

Обратите внимание: поменять тип этого firmware вы, конечно, можете на выключенной ВМ. Но вот делать этого после установки операционной системы не рекомендуется. Относительно безболезненной смену BIOS->UEFI можно назвать только в Windows10/Windows 2016:

- делаете бэкап ВМ;

- запускаете утилиту MBR2GPT для проверки возможности смены типа таблицы разделов (MBR2GPT.EXE /validate /allowFullOS)

- конвертируете таблицу разделов MBR2GPT.EXE /convert /allowFullOS;

- выключаете ВМ и меняете тип firmware на UEFI. Обратите внимание, что UEFI поддерживается только в v13 версии виртуального железа (совместимого с VMware vSphere 6.5);

- включаете и проверяете, что машина успешно загрузилась, а таблица разделов стала иметь GPT-тип.

Какой же тип выбрать или BIOS vs UEFI?

Я рекомендую начать переход на UEFI для ваших виртуальных Windows, так как:

- смена BIOS->UEFI достаточно болезненный процесс;

- с включенным UEFI вы можете достаточно легко включить SecureBoot для защиты от руткитов и неподписанных драйверов в ваших ВМ;

- в дальнейшем вы сможете использовать Virtualization-based Security (тыц). Правда, это поддерживается только в Windows 10, Windows 2016 и Windows 2019, причем версия виртуального железа должна быть v14 (совместима только с vSphere 6.7). Кстати говоря, если вы создаете ВМ с такой операционной системой в v14 версии виртуального железа, там по умолчанию будет выставлена UEFI!

Добавить комментарий Отменить ответ

Перейти с Порше на Жигули - такое себе решение!

Мысли в слух " а может перейти на proxmox " Что-то в последняя время ESXi не стабильно стал по обновлениям.…

Читайте также: