Wireshark как узнать ip адрес discord

Обновлено: 07.07.2024

Wireshark - это мощный инструмент, который может анализировать трафик между хостами в вашей сети. Но его также можно использовать для обнаружения и мониторинга неизвестных хостов, определения их IP-адресов и даже небольшого изучения самого устройства. Вот как я использую Wireshark, чтобы найти IP-адрес неизвестного хоста в моей локальной сети.

Что такое Wireshark и IP-адреса?

Wireshark - это сетевой монитор и анализатор. Он работает ниже уровня пакета, захватывая отдельные кадры и представляя их пользователю для проверки. Используя Wireshark, вы можете наблюдать за трафиком в реальном времени через вашу сеть и заглядывать внутрь, чтобы увидеть, какие данные передаются по сети..

IP-адрес - это уникальный идентификатор, используемый для маршрутизации трафика на сетевом уровне модели OSI.. Если вы думаете о своей локальной сети как о соседстве, IP-адрес аналогичен номеру дома. Когда вы знаете IP-адрес хоста, вы можете получить к нему доступ и взаимодействовать с ним..

Вывод Wireshark на следующий уровень

Wireshark очень хорош в том, что он делает, но из коробки он предлагает только базовую функциональность. Как только вы обнаружите IP-адрес неизвестного хоста, вы можете захотеть увидеть его производительность в сети.

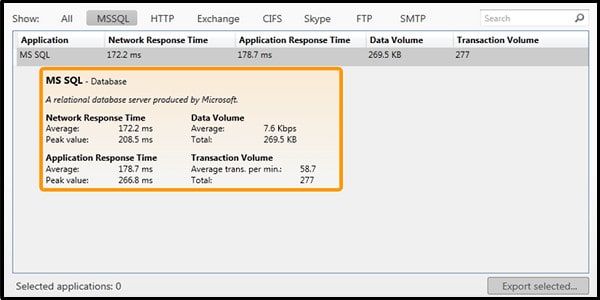

Средство просмотра времени отклика SolarWinds для Wireshark (БЕСПЛАТНЫЙ ИНСТРУМЕНТ)

Средство просмотра времени отклика SolarWinds для Wireshark бесплатный плагин для Wireshark, который позволяет вам отслеживать время задержки в вашей сети. Если ваши машины работают медленно, и вам нужно выяснить, почему, это отличный инструмент для работы.

Средство просмотра времени отклика SolarWinds для WiresharkDownload 100% БЕСПЛАТНЫЙ инструмент

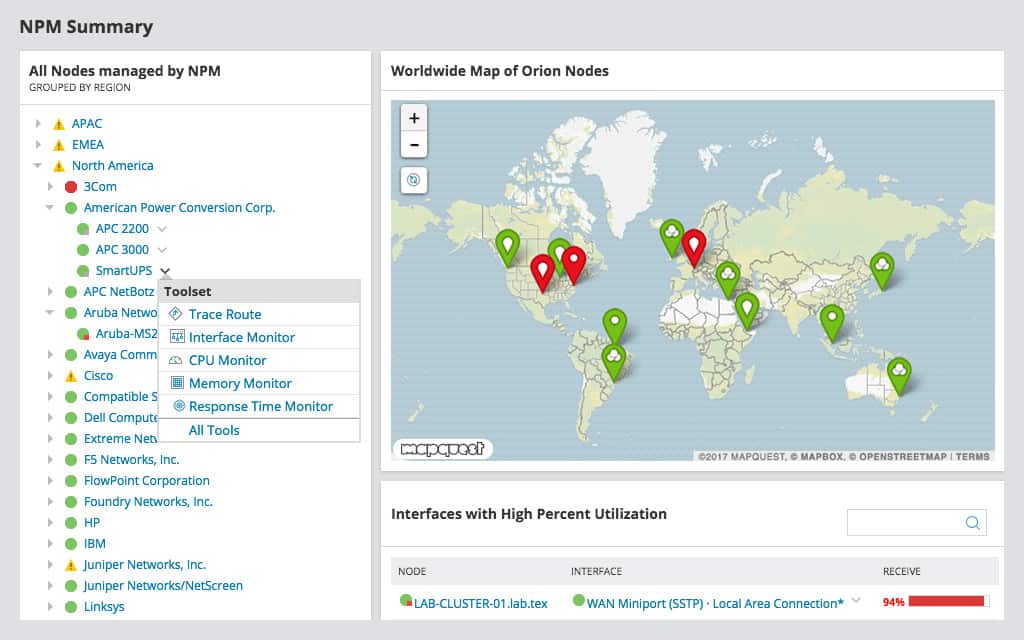

Монитор производительности сети SolarWinds (БЕСПЛАТНАЯ ПРОБНАЯ ВЕРСИЯ)

Поиск IP-адреса с помощью Wireshark с использованием ARP-запросов

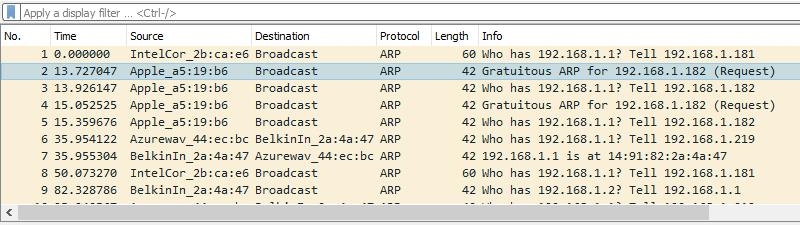

Wireshark может использовать запросы протокола разрешения адресов (ARP) для получения IP-адреса неизвестного хоста в вашей сети. ARP - это широковещательный запрос, предназначенный для помощи клиентскому компьютеру в планировании сети хоста..

ARP немного более надежен, чем использование DHCP-запроса, о котором я расскажу ниже, потому что даже хосты со статическим IP-адресом будут генерировать трафик ARP при запуске.

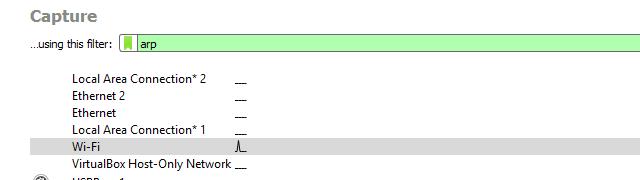

Чтобы получить IP-адрес неизвестного хоста через ARP, запустите Wireshark и начните сеанс с фильтром захвата Wireshark, установленным в агр, как показано выше.

Затем дождитесь появления неизвестного хоста. Я использую свой мобильный телефон и включаю и выключаю соединение WiFi. Независимо от того, когда неизвестный хост подключается к сети, он генерирует один или несколько ARP запросы. Это те рамки, которые вы должны искать.

Как только вы заметили запрос, нажмите на него. Используйте Wireshark's Просмотр сведений о пакете проанализировать кадр. Посмотрите на Протокол разрешения адресов раздел рамы, особенно IP-адрес отправителя и MAC-адрес отправителя.

В этом случае вы можете видеть, что мой телефон получил IP-адрес 192.168.1.182 от маршрутизатора, и вы можете идентифицировать устройство как телефон Apple, посмотрев на OUI поставщика..

Поиск IP-адреса с помощью Wireshark с использованием запросов DHCP

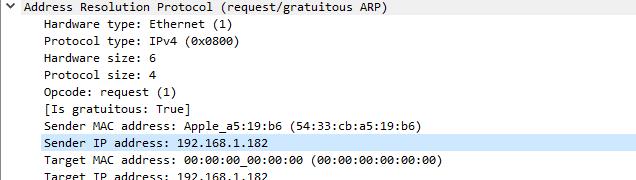

Другой простой способ определить IP-адрес неизвестного хоста в вашей сети - использовать DHCP-трафик. Этот метод работает, только если хост запрашивает IP-адрес.

Если вы сталкиваетесь с ситуацией, когда кто-то поместил вредоносное устройство в вашу корпоративную сеть; этот метод не рекомендуется - скорее всего, он установил статический адрес. Но для нормального использования он работает так же хорошо, как ARP.

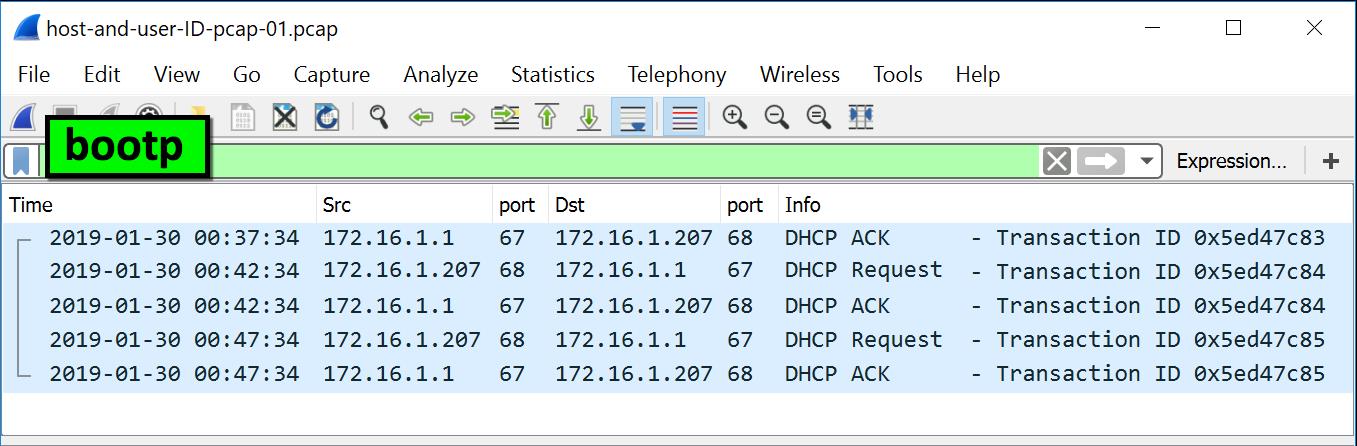

Чтобы захватить трафик DHCP, я хотел бы начать новый сеанс без фильтра захвата и установить фильтр отображения Wireshark на udp.port == 67 как показано выше. Затем дождитесь появления неизвестного хоста и запросите IP-адрес с вашего DHCP-сервера..

Вы также можете заставить каждый хост в вашей сети запрашивать новый IP-адрес, установив время аренды на час или два и захватив трафик. В этом случае вы хотите просматривать имена хостов, пока не найдете целевой клиент.

Обратите внимание, что у захваченного кадра IP-адрес источника равен 0.0.0.0. Это нормально, пока хост не назначит действительный IP-адрес сервером DHCP..

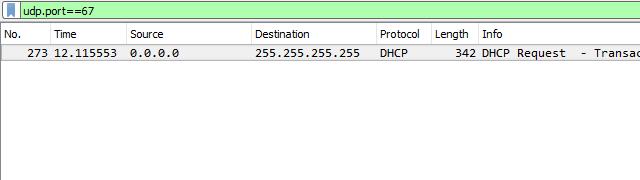

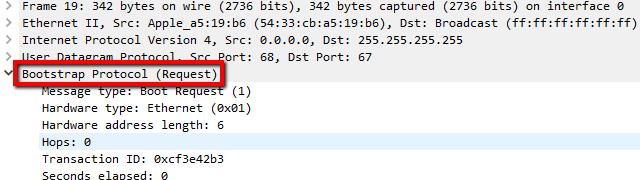

Нажмите на захваченный кадр и посмотрите на Просмотр сведений о пакете. Просматривайте, пока не найдете запись для Протокол начальной загрузки и нажмите на стрелку, чтобы развернуть ее.

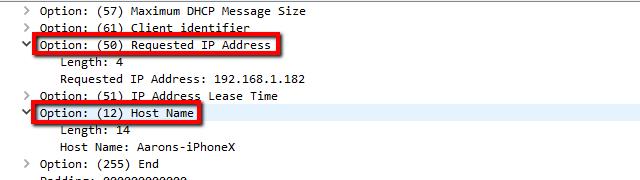

Прокрутите список параметров, пока не найдете Запрашиваемый IP-адрес, который показывает, что DHCP-сервер попытался назначить. Практически в каждом случае это соотносится с IP-адресом хост-машины, несмотря на то, что он сформулирован как запрос.

Вы также можете найти несколько других полезных опций, таких как Время аренды IP-адреса и Имя хоста неизвестного клиента, запрашивающего адрес.

Получение IP-адреса неизвестного хоста с помощью Wireshark

Эти два метода являются надежными способами найти IP-адрес неизвестного хоста. В зависимости от вашей сети, могут быть и другие. Например, отправка широковещательного пинга будет работать в некоторых ситуациях, когда вы совместно используете домен коллизий с хостом. Но особенно для домашней сети, где все устройства более или менее напрямую подключены к коммутатору, анализ запросов ARP и DHCP - лучший выбор для определения IP-адреса..

Многих пользователь интересует – как вычислить IP человека ил сервера? Интересуются этим по разным причинам – кто – то хочет найти понравившегося ему человека, а кто –то хочет отыскать обидчика из Сети.

Способов вычисления IP – адреса известно достаточно много – от обычного «подглядывания» до вычисления через логин Skype. Однако, надежных и абсолютно рабочих способов достаточно мало.

С помощью вычисления по ссылке и поиска сервера в Дискорде пользователь может получить интересующий его Ip – адрес.

Как узнать IP человека по ссылке

Вычисление IP- адреса с помощью перехода по ссылке – один и самых надежных способов. Принцип его работы достаточно простой – пользователь скачивает программу и создает изображение с ложной ссылкой. После этого отправляет его тому, чей IP – адрес нужно узнать. Увидев, что ему пришло письмо, «жертва» откроет его и кликнет по изображению. После того, как «жертва» кликнет по картинке, у «шпиона» высветится ее IP – адрес.

Подробный алгоритм действий:

Вычислить по IP – адресу с помощью ссылки достаточно просто. От пользователя не требуются навыки программирования и взлома.

Также узнать ip человека в дискорде иным путем:

- Войти в Дискорд и перейти в раздел «Настройки».

- В «Настройки» найти раздел «Внешний вид» и активировать

Можно ли получить IP сервера в Дискорде

Сервисы в Дискорде, так же как и пользователи, имею свой собственный IP – адрес. Обычно они не нужны пользователям, однако, могут произойти ситуации, когда нужно узнать IP – адрес конкретного сервера.

- Перейти в дискорде в раздел «Настройки» и активировать режим разработчика.

- Для вычисления айпи дискорда нужно кликнуть на название сервера в списке каналов.

- Чтобы перенести ссылку на IP- в буфер обмена, пользователь должен воспользоваться «Копирование IP». Эту функцию также можно найти в «Настройках».

После этого пользователю станет доступен IP – адрес сервера в дискорде.

Вычисление IP – адреса пользователя или сервера позволит узнать необходимую информацию о нем.

К примеру, кто – то хочет узнать больше о том человеке, с кем он общается в Дискорде. Или найти страницу и данные обидчика, вычислив его IP – адрес – это очень хорошо помогает в борьбе с оскорблениями в сети.

В целом, пользователям практически никогда не нужно вычислять чей – то IP – адрес, кроме как для поиска человек. Исключение – серверы, на которые у пользователя нет прямых ссылок.

Даже поверхностное знание программы Wireshark и её фильтров на порядок сэкономит время при устранении проблем сетевого или прикладного уровня. Wireshark полезен для многих задач в работе сетевого инженера, специалиста по безопасности или системного администратора. Вот несколько примеров использования:

Устранение неполадок сетевого подключения

- Визуальное отображение потери пакетов

- Анализ ретрансляции TCP

- График по пакетам с большой задержкой ответа

Исследование сессий прикладного уровня (даже при шифровании с помощью SSL/TLS, см. ниже)

Устранение неполадок DHCP с данными на уровне пакетов

- Изучение трансляций широковещательного DHCP

- Второй шаг обмена DHCP (DHCP Offer) с адресом и параметрами

- Клиентский запрос по предложенному адресу

- Ack от сервера, подтверждающего запрос

Извлечение файлов из сессий SMB

Обнаружение и проверка вредоносных программ

Проверка сканирования портов и других типов сканирования на уязвимости

- Понимание, какой сетевой трафик поступает от сканеров

- Анализ процедур по проверке уязвимостей, чтобы различать ложноположительные и ложноотрицательные срабатывания

Wireshark работает на различных операционных системах и его несложно установить. Упомянем только Ubuntu Linux, Centos и Windows.

Установка на Ubuntu или Debian

Установка на Fedora или CentOS

Установка на Windows

На странице загрузки лежит исполняемый файл для установки. Довольно просто ставится и драйвер захвата пакетов, с помощью которого сетевая карта переходит в «неразборчивый» режим (promiscuous mode позволяет принимать все пакеты независимо от того, кому они адресованы).

С первым перехватом вы увидите в интерфейсе Wireshark стандартный шаблон и подробности о пакете.

Примеры фильтров по IP-адресам

Примеры фильтров по протоколу

По умолчанию Wireshark не резолвит сетевые адреса в консоли. Это можно изменить в настройках.

Edit | Preferences | Name Resolution | Enable Network Name Resolution

Как и в случае tcpdump , процедура резолвинга замедлит отображение пакетов. Также важно понимать, что при оперативном захвате пакетов DNS-запросы с вашего хоста станут дополнительным трафиком, который могут перехватить.

Если вы ещё не баловались с tshark , взгляните на наше руководство с примерами фильтров. Эту программу часто игнорируют, хотя она отлично подходит для захвата сессий на удалённой системе. В отличие от tcpdump , она позволяет на лету захватывать и просматривать сессии прикладного уровня: декодеры протоколов Wireshark также доступны для tshark.

Вот быстрый способ создания правил из командной строки, чтобы не искать в интернете конкретный синтаксис. Выберите подходящее правило — и перейдите в Tools | Firewall ACL Rules. Поддерживаются различные файрволы, такие как Cisco IOS, ipfilter , ipfw , iptables , pf и даже файрвол Windows через netsh .

Если Wireshark скомпилирован с поддержкой GeoIP и у вас есть бесплатные базы Maxmind, то программа может определять местоположение компьютеров по их IP-адресам. Проверьте в About | Wireshark, что программа скомпилирована с той версией, какая у вас в наличии. Если GeoIP присутствует в списке, то проверьте наличие на диске баз GeoLite City, Country и ASNum. Укажите расположение баз в меню Edit | Preferences | Name Resolution.

Проверьте систему на дампе трафика, выбрав опцию Statistics | Endpoints | IPv4. В колонках справа должна появиться информация о местоположении и ASN для IP-адреса.

Другая функция GeoIP — фильтрация трафика по местоположению с помощью фильтра ip.geoip . Например, так можно исключить трафик из конкретной ASN. Нижеуказанная команда исключает пакеты от сетевого блока ASN 63949 (Linode).

Конечно, тот же фильтр можно применить к отдельным городам и странам. Удалите шум и оставьте только действительно интересный трафик.

Один из способов расшифровки сессий SSL/TLS — использовать закрытый ключ с сервера, к которому подключен клиент.

Конечно, у вас не всегда есть доступ к приватному ключу. Но есть другой вариант простого просмотра трафика SSL/TLS на локальной системе. Если Firefox или Chrome загружаются с помощью специальной переменной среды, то симметричные ключи отдельных сеансов SSL/TLS записаны в файл, который Wireshark может прочитать. С помощью этих ключей Wireshark покажет полностью расшифрованную сессию!

1. Настройка переменной среды

На вкладке System Properties | Advanced нажмите кнопку Environment Variables и добавьте имя переменной (SSLKEYLOGFILE), а в качестве значения — путь к файлу.

2. Настройка Wireshark

Из выпадающего меню выберите Edit | Preferences | Protocols | SSL | (Pre)-Master-Secret Log Filename — Browse, указав файл, который вы указали в переменную среды.

Начинайте захват трафика в локальной системе.

3. Перезапуск Firefox или Chrome

Взгляните на ранее запущенную сессию Wireshark. Вы должны увидеть что-то похожее на скриншот внизу с расшифрованными сессиями. Расшифрованные пакеты — на вкладке в нижней панели.

Другой способ просмотра сеанса — через выпадающее меню Analysis | Follow | Stream | SSL. Если сеанс успешно расшифрован, вы увидите опцию для SSL.

Разумеется, будьте осторожны при записи этих ключей и пакетов. Если посторонний получит доступ к лог-файлу, то легко найдёт там ваши пароли и куки аутентификации.

Файлы легко извлекаются через меню экспорта.

Все найденные файлы отобразятся в новом окне. Отсюда же можно сохранить отдельные файлы или сразу все. Аналогичный метод применяется для извлечения файлов из сессий SMB. Как мы уже упоминали, это протокол Microsoft Server Message Block, который используется для общего доступа к файлам под Windows.

Строка состояния в правой части окна позволяет быстро перейти в нужное место сетевого дампа, щёлкнув по цветовому индикатору. Например, красным цветом в строке состояния помечены пакеты с ошибками.

Когда только начинаете работу с Wireshark, хочется посмотреть на какие-нибудь интересные дампы с пакетами. Их можно найти на странице Wireshark Samples. Примеров с разными протоколами там хватит вам на несколько месяцев анализа, есть даже образцы трафика червей и эксплоитов.

Внешний вид консоли по умолчанию всячески настраивается. Можно добавлять или удалять столбцы, добавляя даже такие простые вещи как столбец времени UTC, что сразу повышает информативность логов, если анализировать историю пакетов.

Столбцы настраиваются в меню Edit | Preferences | Appearance | Columns. Там же изменяется общий шаблон, шрифт и цвета.

На видео — полезные советы по настройке окружения, в том числе выявление неполадок по порядковым номерам последовательности TCP.

В комплекте с Wireshark поставляется удобный инструмент командной строки capinfos . Эта утилита генерирует статистику пакетного дампа, с временем начала/окончания записи и другими подробностями. С опцией -T она выдаёт текст с табуляцией — он подходит для импорта в электронные таблицы или анализа в консоли.

Когда хост заражен или любым другим образом угрожает вашей информационной безопасности, сетевым специалистам необходимо быстро проанализировать захваченные пакеты подозрительного сетевого трафика (захваченные и хранящиеся в файлах с расширением «.pcap» библиотеки libpcap), чтобы оперативно идентифицировать затронутые угрозой хосты и пользователей. В рамках данного руководства мы подробно, используя практические примеры, расскажем вам, как получить необходимую вам информацию об интересующих вас хостах и пользователях с помощью самой популярной программы-анализатора сетевого трафика Wireshark.

Итак, данные, которые вы, скорее всего, захотите извлечь для этих целей из захваченного трафика IPv4, можно разделить на четыре типа:

Информация о хосте из трафика DHCP

Любой хост, генерирующий трафик в вашей сети, должен иметь три идентификатора: MAC-адрес, IP-адрес и имя хоста.

В большинстве случаев оповещения о подозрительной активности основаны на IP-адресах. Если у вас есть доступ к полному захвату пакетов вашего сетевого трафика, то полученные pcap-файлы наряду с внутренним IP-адресом также будут содержать информацию о связанном MAC-адресе и имени хоста.

Как же нам добыть эту информацию, используя Wireshark? Для этого нам необходимо использовать фильтр по одному из видов сетевой активности: DHCP или NBNS. Трафик DHCP может помочь идентифицировать хосты практически для любого типа компьютеров, подключенных к вашей сети. Трафик NBNS генерируется в основном компьютерами под управлением Microsoft Windows или хостами Apple под управлением MacOS.

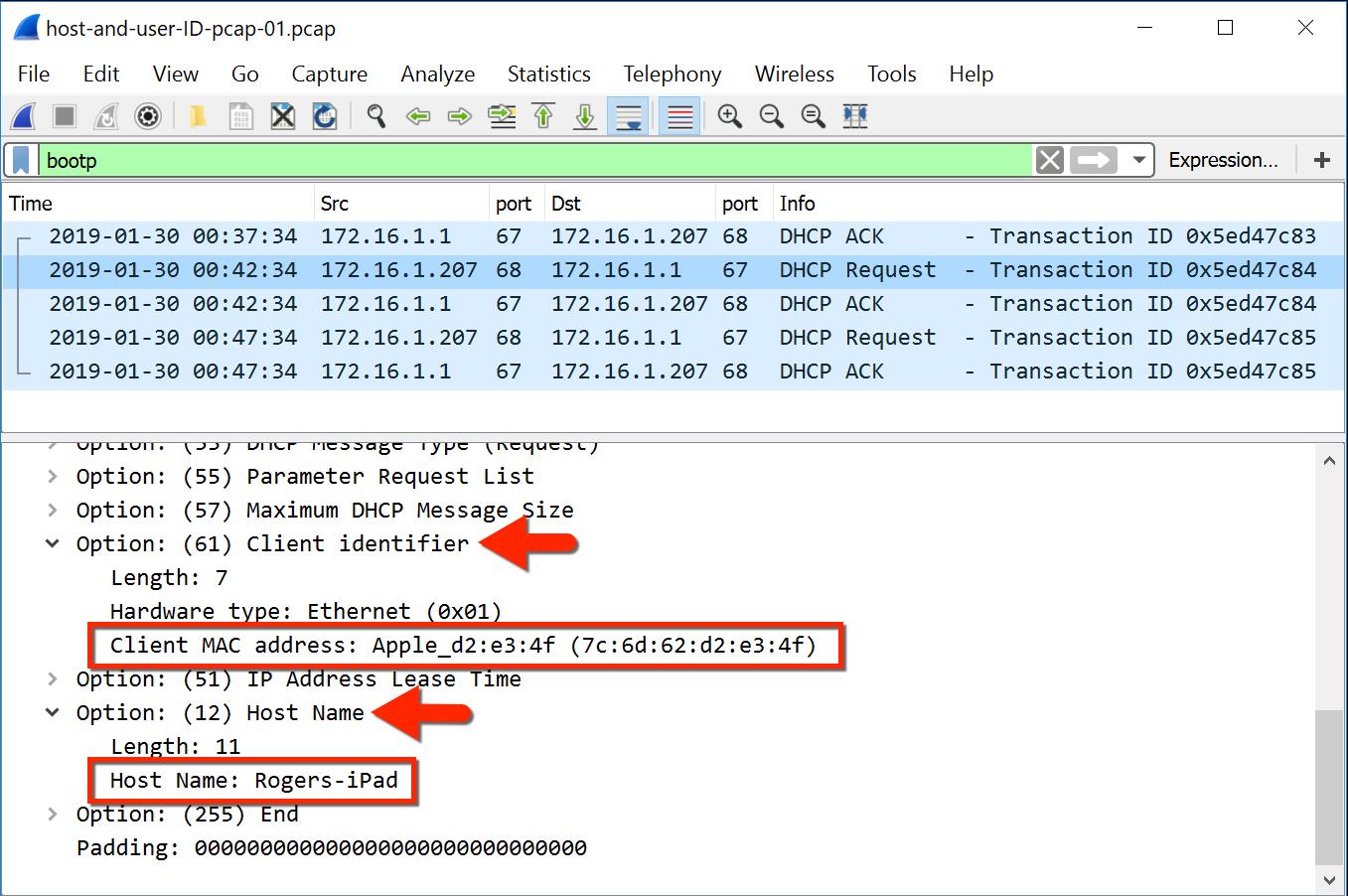

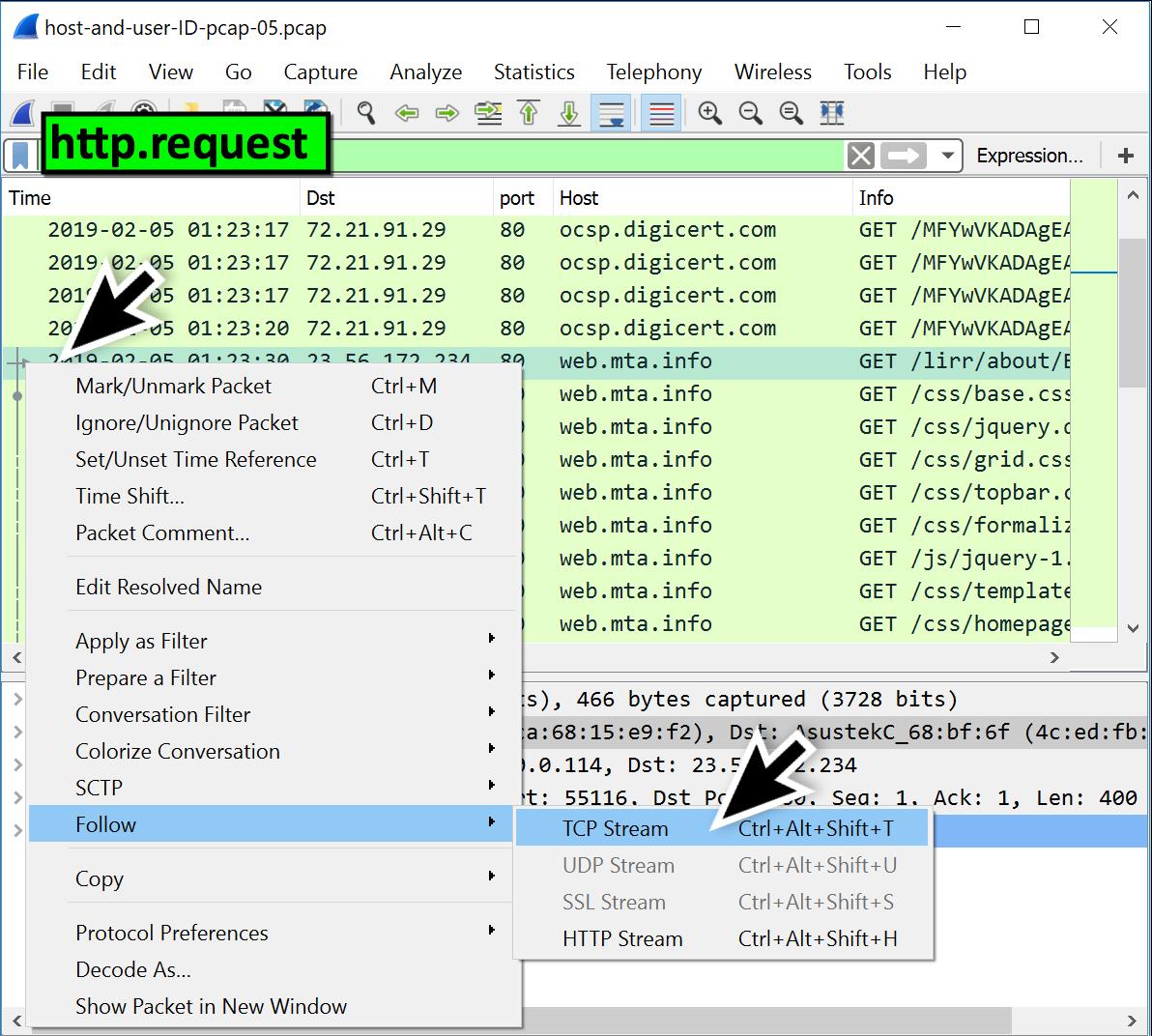

Рисунок 1: Отфильтровываем трафик DHCP в Wireshark

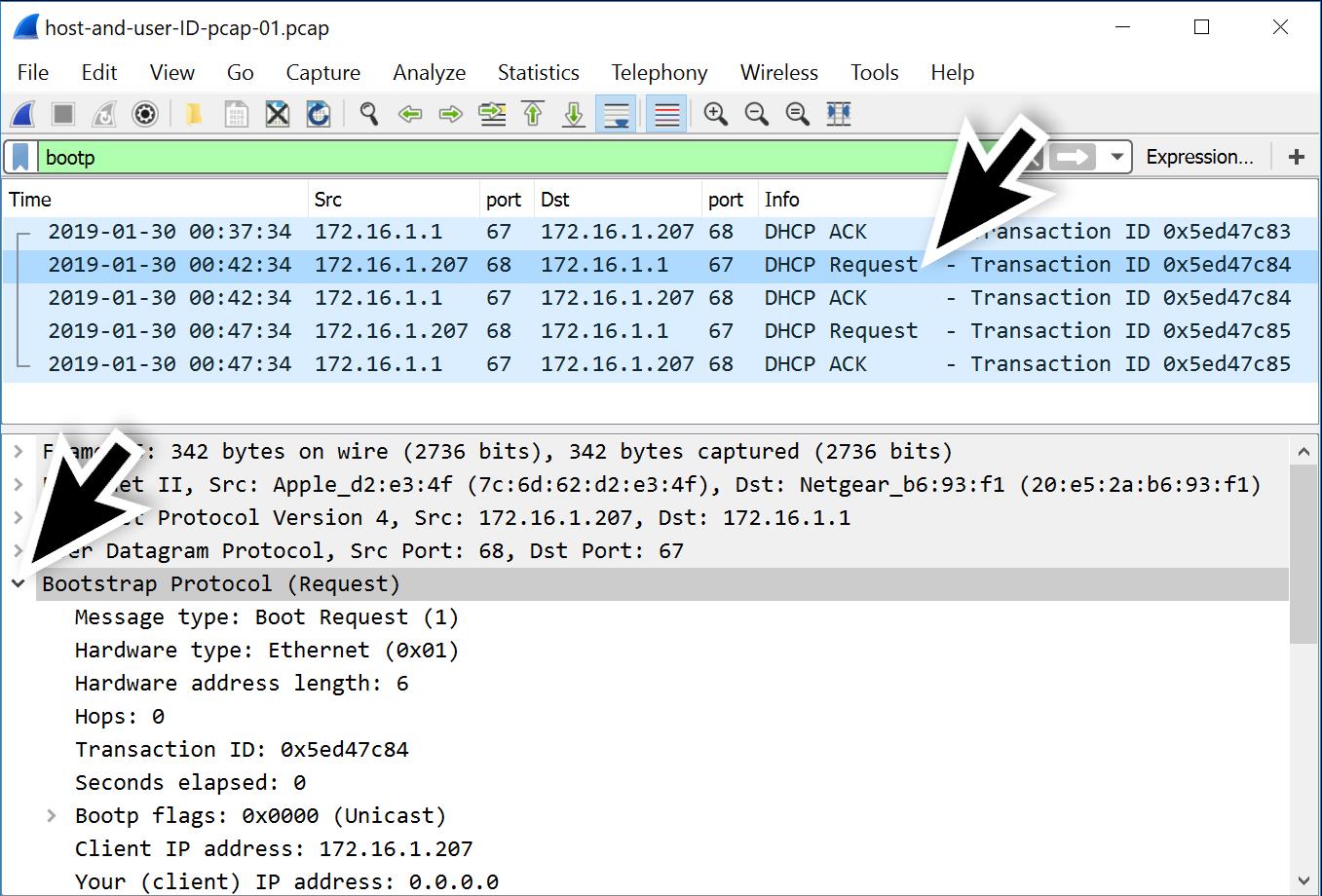

Выберите один из пакетов, который обозначен как DHCP-запрос («DHCP Request») в информационном столбце. Перейдите в раздел с детальной информацией о пакете и разверните пункт меню «Bootstrap Protocol (Request)», как показано на рисунке 2. Необходимая нам информация находится в подпунктах «Client Identifier» и «Host Name», что проиллюстрировано на рисунке 3. В подробной информации об идентификаторе клиента должен быть указан MAC-адрес, соответствующий IP-адресу «172.16.1.207», ну а сведения об имени хоста должны, как следует из названия, откроют нам имя хоста.

Рисунок 2: Разворачиваем пункт меню «Bootstrap Protocol (Request)» для DHCP-запроса

Рисунок 3: Находим MAC-адрес и имя хоста в запросе DHCP

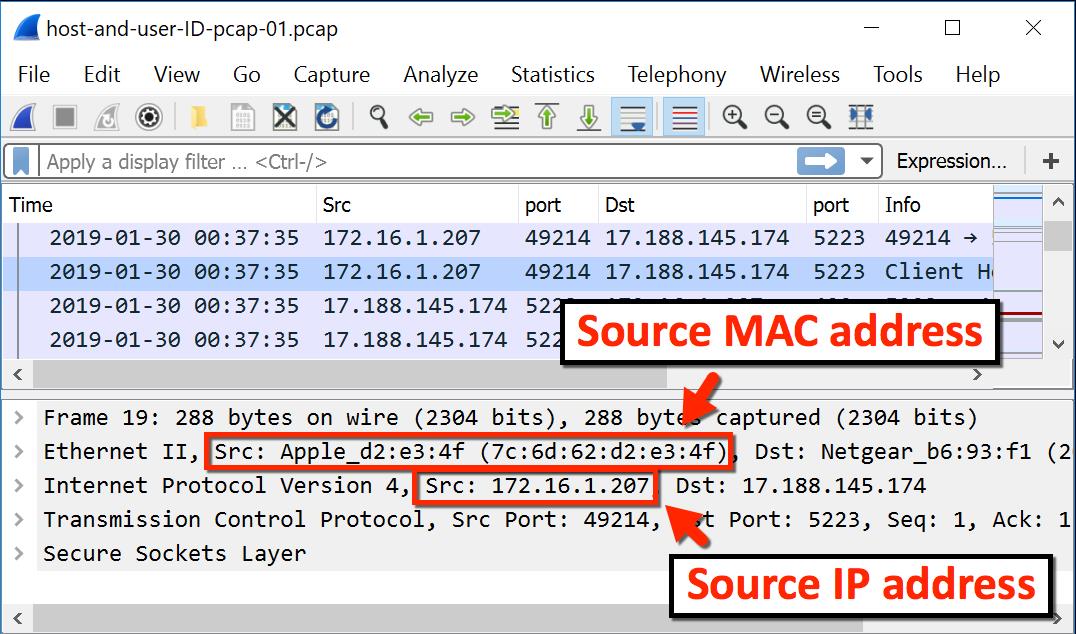

Мы можем легко сопоставить MAC-адрес и IP-адрес для любого пакета с источником «172.16.1.207», как это показано на рисунке 4.

Рисунок 4: Сопоставление MAC-адреса с IP-адресом для любого пакета

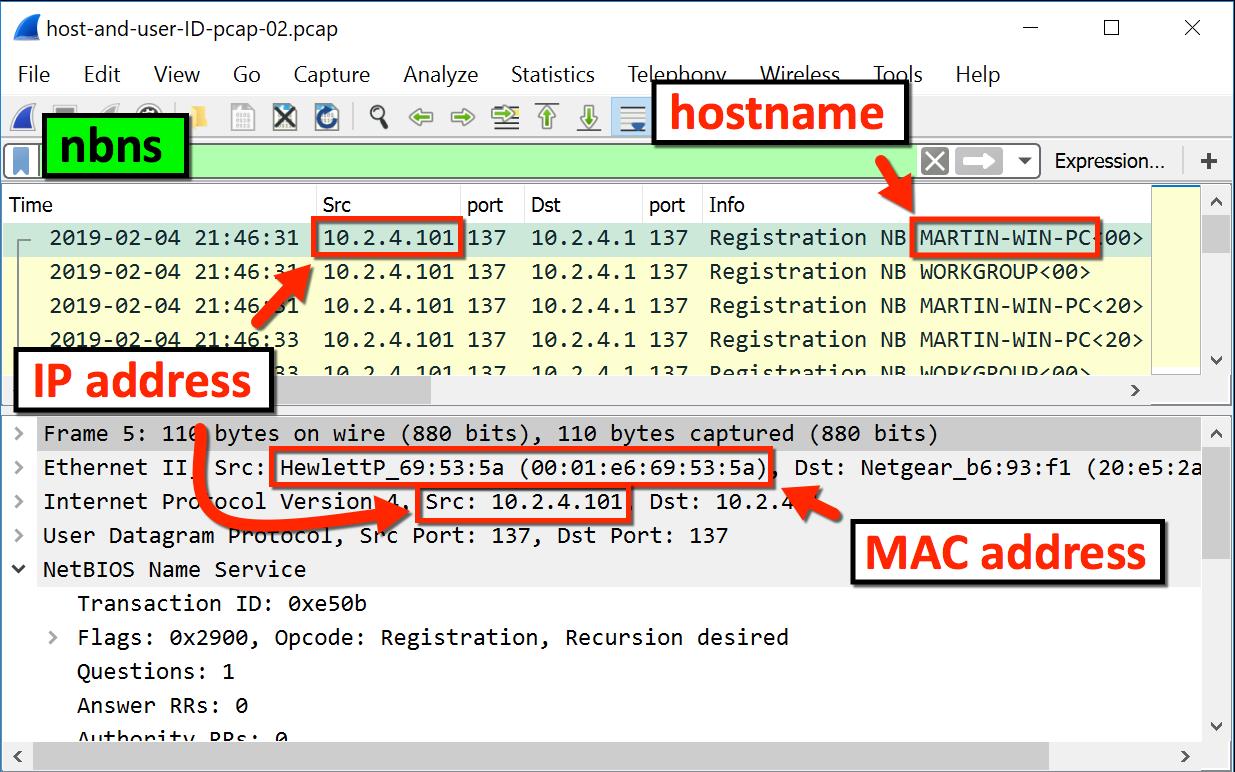

Информация о хосте из трафика NBNS

В зависимости от того, как часто обновляется аренда DHCP, у вас могут возникнуть осложнения с анализом трафика DHCP в захваченном вами pcap-файле. К счастью, мы можем использовать трафик NBNS для определения имени хоста для компьютеров под управлением Microsoft Windows или устройств Apple под управлением MacOS.

Второй pcap-файл «host-and-user-ID-pcap-02.pcap» для нашего практического руководства вы можете загрузить по ссылке, которую мы уже дали выше. Этот файл от хоста Windows, использующего внутренний IP-адрес «10.2.4.101». Откройте данный pcap-файл в Wireshark и используйте фильтр «nbns». Это действие должно показать вам трафик NBNS. Выбрав первый пакет, вы можете быстро и легко сопоставить IP-адрес с MAC-адресом и именем хоста, как это показано на рисунке 5.

Рисунок 5: Сопоставление имени хоста с IP-адресом и MAC-адресом, используя трафик NBNS

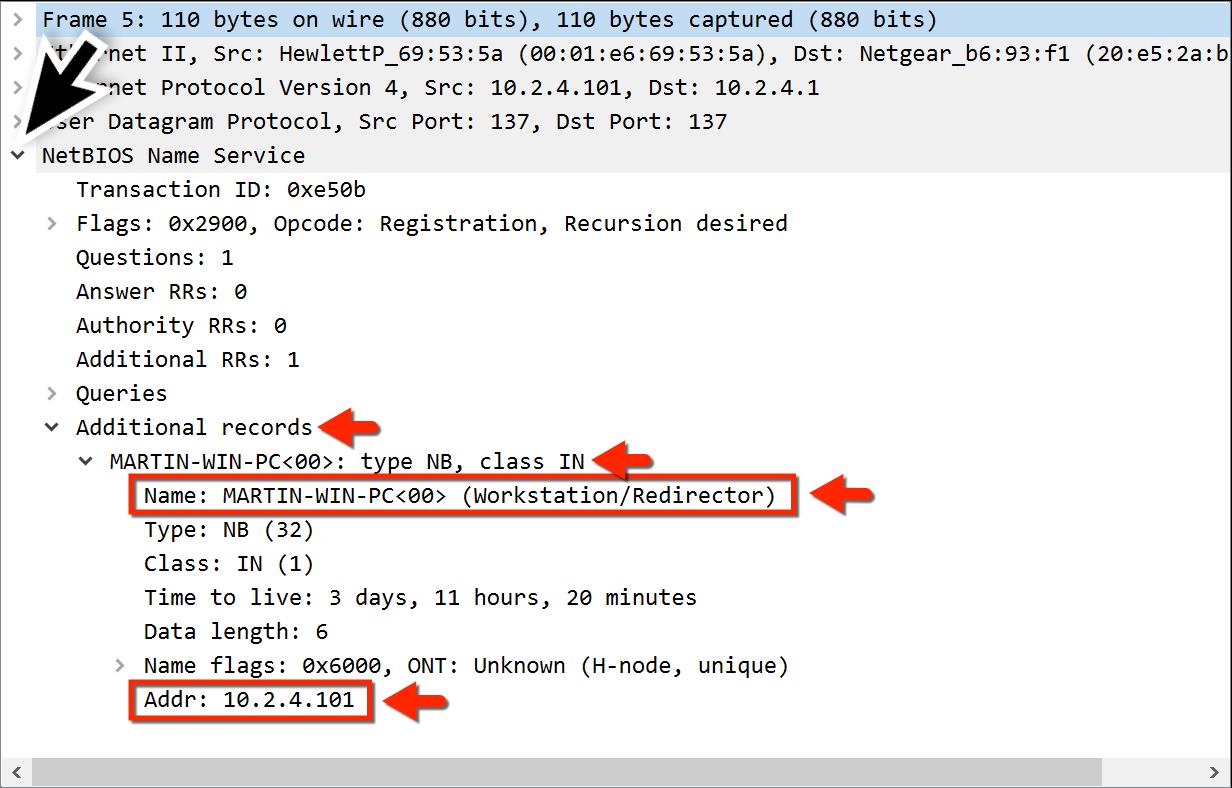

В разделе с детальной информацией о пакете вы также можете найти имя хоста, соответствующее IP-адресу, как показано на рисунке 6.

Рисунок 6: Детальная информация о пакете для трафика NBNS, где вы можете найти имя хоста, соответствующее IP-адресу

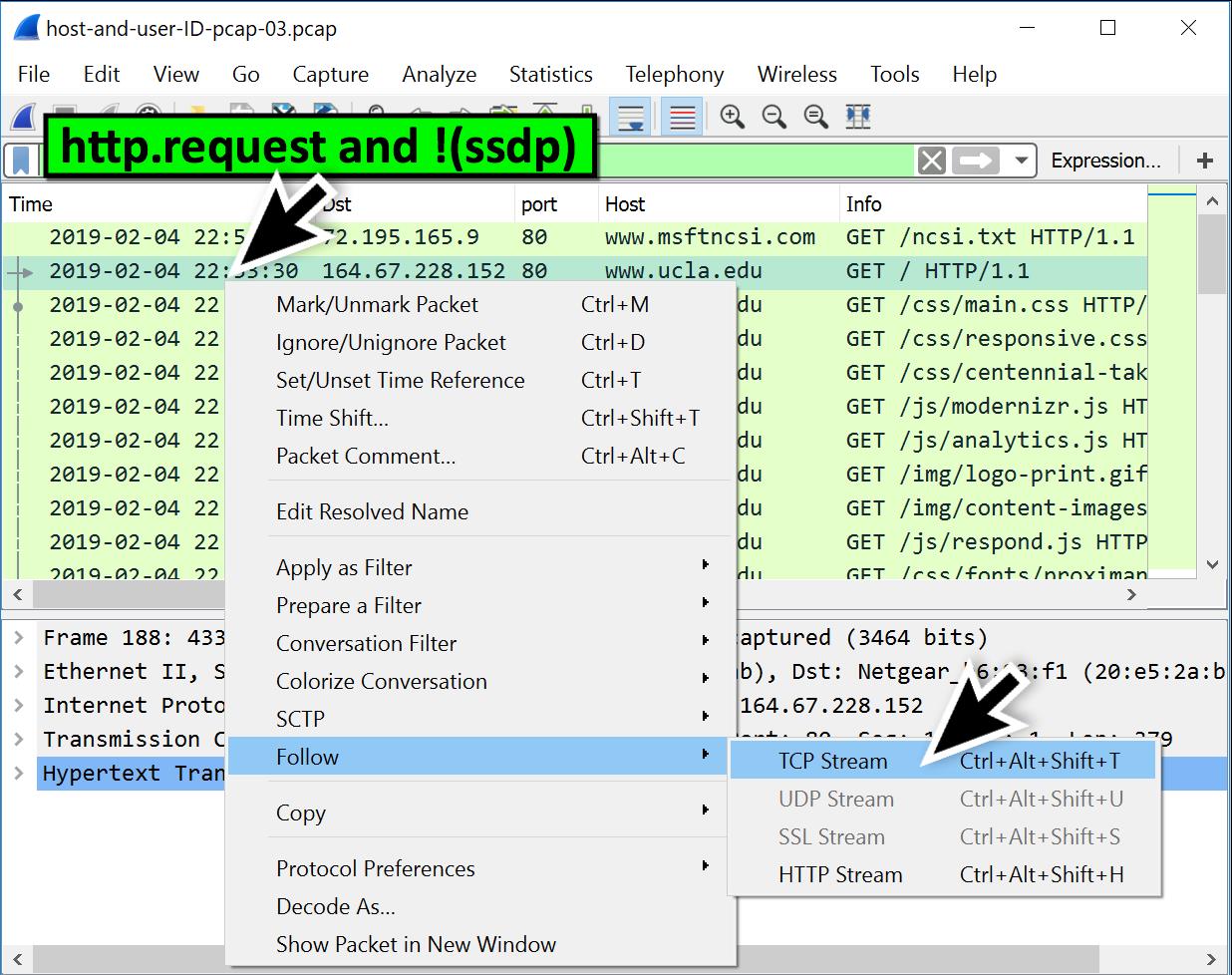

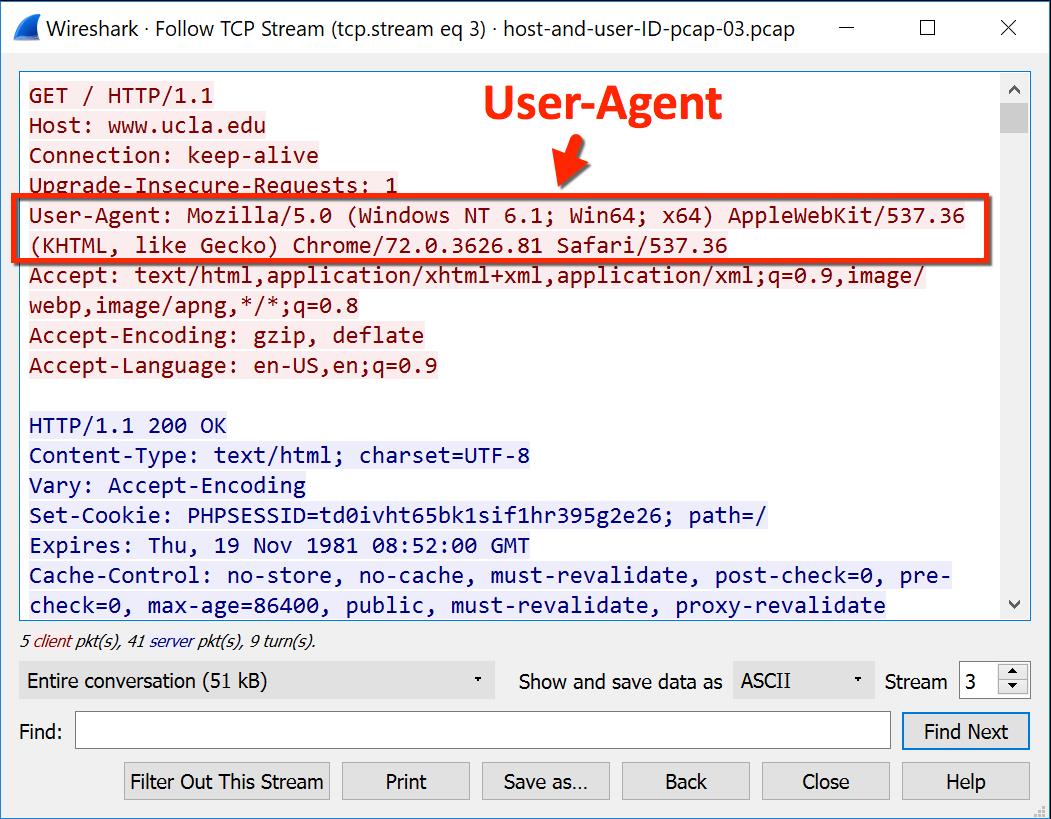

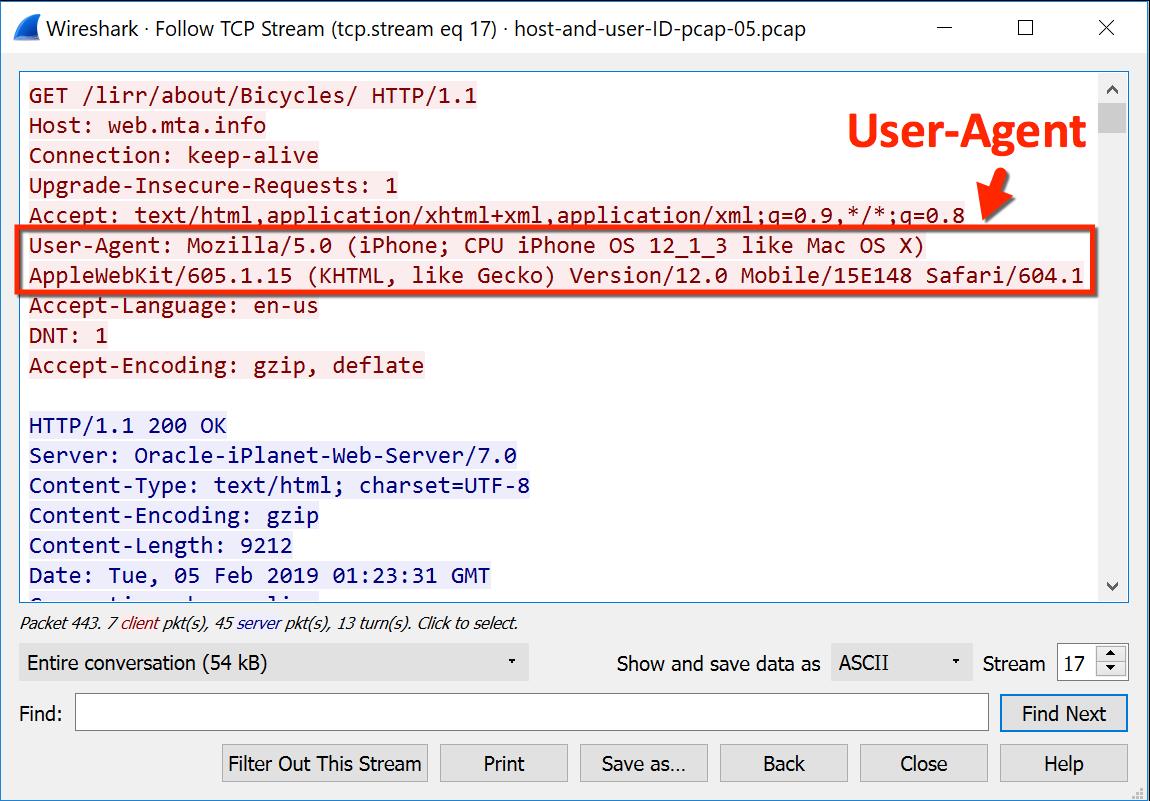

Рисунок 8: Строка User-Agent открывает, что хост находится под управлением операционной системы Windows 7 x64 и использует веб-браузер Google Chrome

Обратите внимание на рисунке 8 на следующий фрагмент в строке User-Agent: «(Windows NT 6.1; Win64; x64)».

В данном случае фрагмент «Windows NT 6.1» соответствует Windows 7. Если же отойти от нашего практического примера и копнуть глубже, то используемые версии Windows NT для строк User-Agent имеют следующее соответствия привычным нам версиям Microsoft Windows:

- Windows NT 5.1: Windows XP;

- Windows NT 6.0: Windows Vista;

- Windows NT 6.1: Windows 7;

- Windows NT 6.2: Windows 8;

- Windows NT 6.3: Windows 8.1;

- Windows NT 10.0: Windows 10.

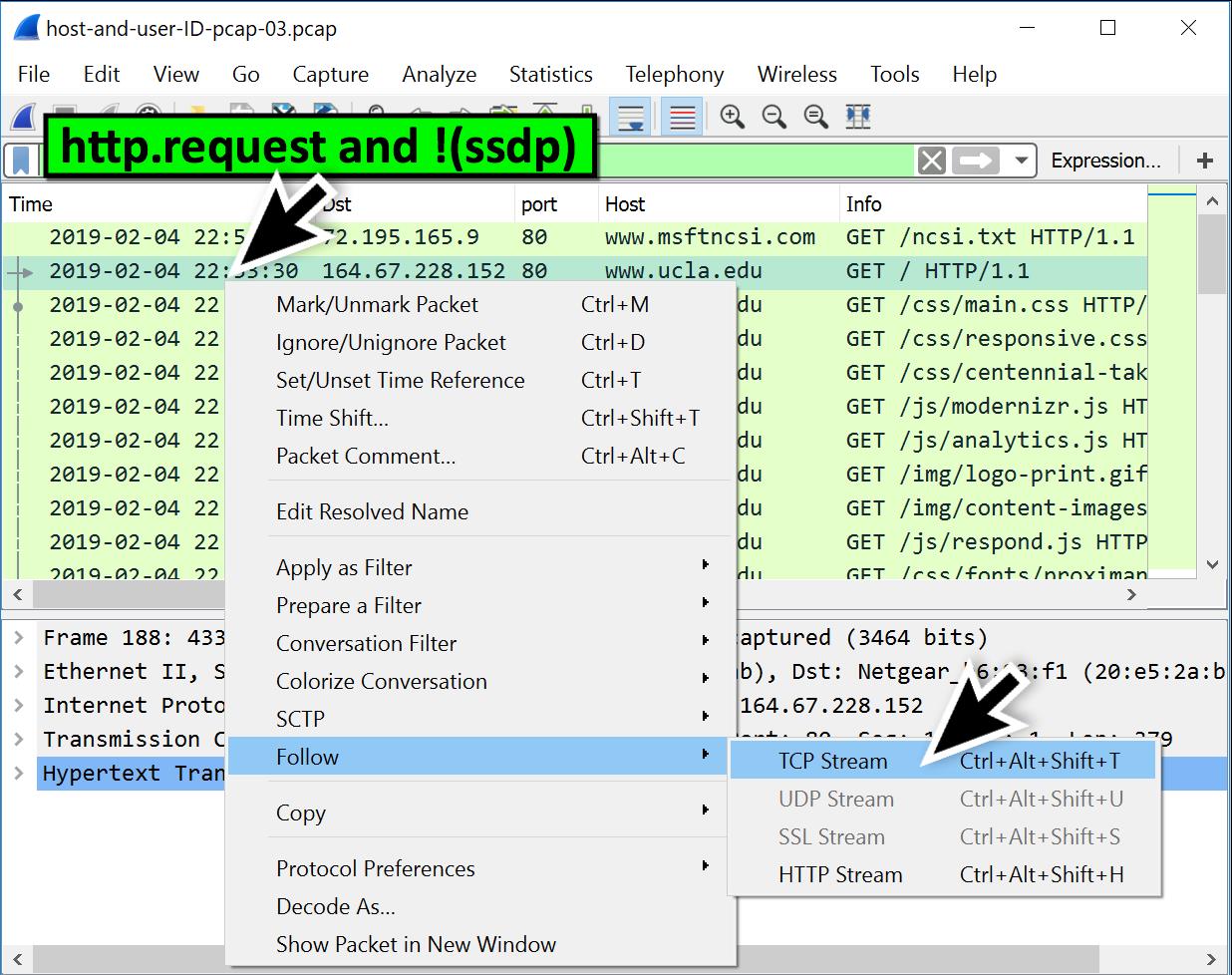

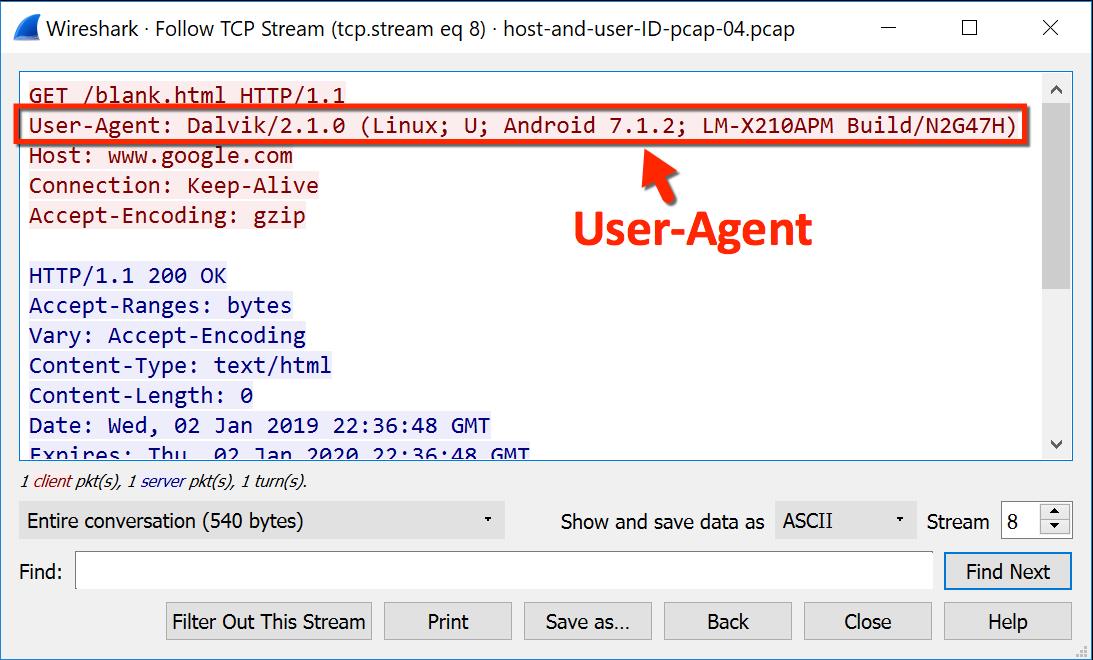

Рисунок 10: Строка User-Agent для хоста Android, использующего веб-браузер Google Chrome

Строка User-Agent на рисунке 10 указывает нам на операционную систему Android относительно старой версии 7.1.2, выпущенную в апреле 2017 года. Ну а фраза «LM-X210APM» относится к номеру модели для этого Android-устройства. Быстрый поиск в Google позволяет нам идентифицировать, что данная модель является смартфоном LG Phoenix 4.

Как можно увидеть на рисунке 12, найденный фрагмент строки User-Agent звучит так: «(iPhone; CPU iPhone OS 12_1_3 like Mac OS X)». Это указывает на то, что устройством Apple является смартфоном iPhone, и он работает под управлением iOS версии 12.1.3.

Рисунок 12: Строка User-Agent для iPhone, использующего веб-браузер Safari

Учетная запись пользователя Windows из трафика Kerberos

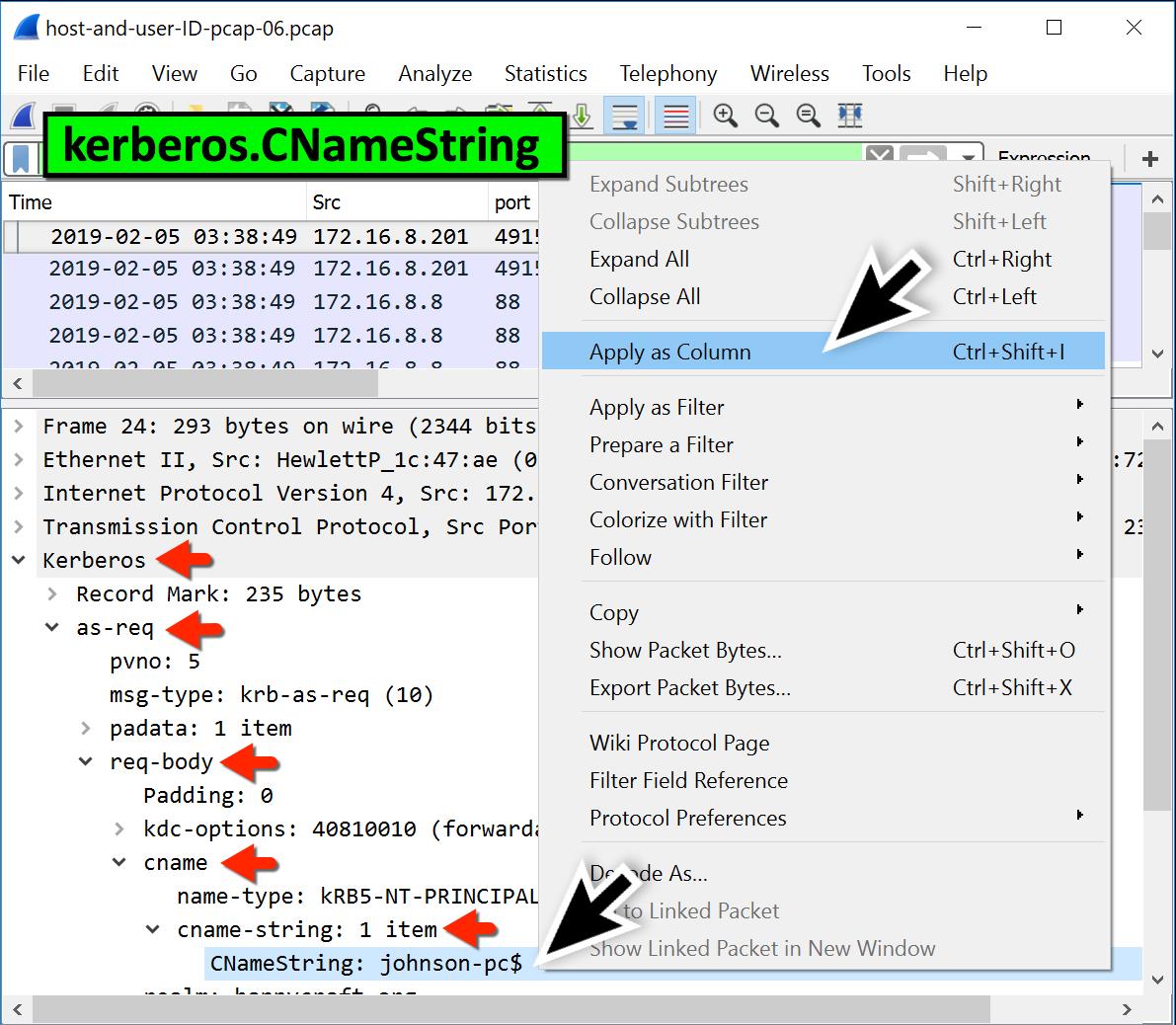

Для хостов Windows в среде Active Directory (AD) мы можем найти имена учетных записей пользователей в трафике Kerberos.

Шестой и последний учебный pcap-файл - «host-and-user-ID-pcap-06.pcap». Он получен для хоста Windows в следующей доменной среде Active Directory:

Откройте данный pcap-файл в Wireshark и задайте фильтр «kerberos.CNameString». Выберите первый пакет. Перейдите в раздел с детальной информацией и разверните поочередно линейные пункты меню, как это показано на рисунке 13. Выберите строку «CNameString: johnson-pc$» и примените к ней опцию «Apply as Column».

Рисунок 13: Поиск значения «CNameString» и применение к нему опции «Apply as Column»

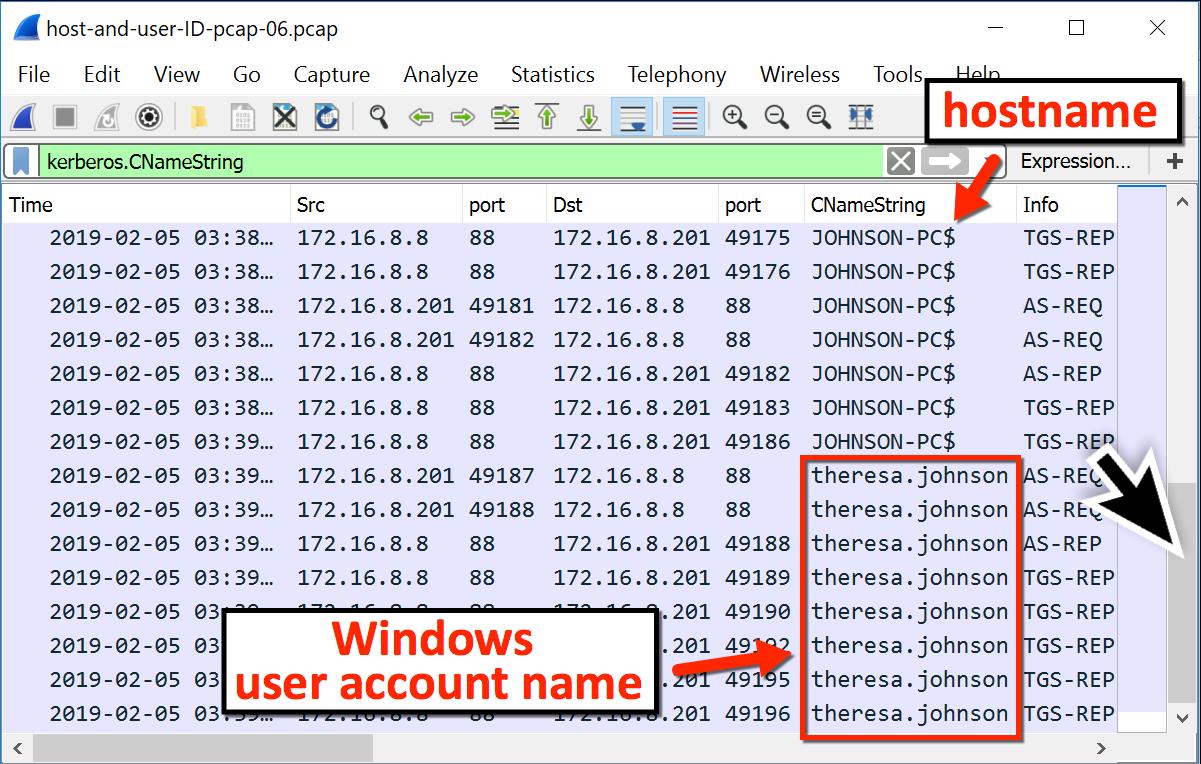

Эта операция позволит вам создать новый столбец, озаглавленный «CNameString». Отсортируйте вывод информации по этому столбцу и прокрутите вниз до последних пакетов. Здесь, как показано на рисунке 14, в трафике между контроллером домена с IP-адресом «172.16.8.8» и клиентом Windows с IP-адресом «172.16.8.201» вы должны найти имя учетной записи пользователя «theresa.johnson».

Рисунок 14: Поиск имени учетной записи пользователя Windows

Значения CNameString для имен хостов всегда заканчиваются символом «$» (знаком доллара), в то время как имена учетных записей пользователей — нет. Поэтому, чтобы отфильтровать имена пользователей и исключить результаты CNameString со знаком доллара, используйте следующее выражение в Wireshark: «kerberos.CNameString and !(kerberos.CNameString contains $)».

Заключение

При получении предупреждения о вредоносной активности в вашей сети крайне важно правильно и быстро выделить из сетевого трафика причастные хосты и пользователей. Используя методы, описанные в данном практическом руководстве, вы сможете лучше использовать доступные вам возможности Wireshark, чтобы ускорить процесс идентификации затронутых угрозой хостов и пользователей.

Привет, друг. В одном из прошлых материалов мы с тобой разбирались как данные передаются в сетях и как разные сетевые элементы взаимодействуют между собой. Если ты пропустил эту статью она ЗДЕСЬ. Всё это нам было нужно, чтобы подготовится к практической части изучения такой непростой темы как перехват и анализ трафика. И начнём мы изучать практическую часть с изучения утилиты Wireshark. Возникает логичный вопрос: почему именно Wireshark? Всё просто, он обладает несколькими особенностями которые выделяют его среди конкурентов:

Установка Wiredhark и первый запуск

сразу после запуска, нам предложат выбрать сетевой интерфейс для запуска захвата. Можем так и сделать. Или, если мы хотим поработать с ранее захваченным трафиком, сохраненным в файл, можем нажать File->Open и выбрать нужный файл.

Выбираем интересующий нас сетевой интерфейс (wlan0mon) и дважды давим на него.

Интерфейс Wireshark

Пройдёмся по интерфейсу сверху вниз:

Настройка Wireshark

Общие параметры самого приложения WIreshark находятся во вкладке Edit->Preferences. Их можно настроить в зависимости от своих потребностей или предпочтений. Но я бы, на стадии знакомства с программой, не рекомендовал туда лезть. С опытом использования программы и работы с трафиком, понимание что тебе нужно подкрутить для удобства придет само. А потому просто кратко перечислим какие здесь есть разделы:

- Appearance (Внешний вид). Грубо говоря здесь определяется внешний вид программы. Положение окон, расположение основных панелей, расположение полосы прокрутки и столбцов в панели Packet List, шрифты, а также цвета фона и шрифтов.

- Capture (Перехват). В этом разделе можно настроить порядок перехвата пакетов. В том числе стандартный интерфейс для перехвата, параметры обновления панели Packet List в реальном времени.

- Filter Expressions (Фильтрующие выражения). Здесь можно создавать фильтры сетевого трафика и управлять ими. Этот момент мы обсудим отдельно.

- Name Resolution (Преобразование имен). В этом разделе активируются средства Wireshark, позволяющие преобразовывать адреса в имена, более удобные для понимания. В том числе адреса канального, сетевого и транспортного уровня. А также можно указывать максимальное количество параллельных запросов на преобразование имен.

- Protocols (Протоколы). В этом разделе находятся параметры, влияющие на перехват и отображение различных пакетов, которые Wireshark может декодировать. Правда настраивать параметры можно далеко не для всех протоколов. Да и в большинстве случаев, без острой на то необходимости, менять здесь ничего не надо.

- Statistics (Статистика). Название раздела говорит само за себя, здесь находятся параметры отображения и ведения статистики.

- Advanced (Продвинутый). Параметры которые не вошли не в одну из перечисленных категорий, либо предназначены для более тонкой настройки функционала. Вот сюда точно лезть не нужно.

Если ты планируешь в большей мере работать с трафиком беспроводных сетей, то есть смысл немного кастомизировать рабочие области Wireshark для большего удобства. А именно добавить несколько дополнительных столбцов, информация из которых поможет значительно сэкономить время.

Перейдем в Edit->Preferences и во вкладке Appearance выберем раздел Columns. Здесь жмем на плюсик и добавляем такие колонки, с такими параметрами:

Расшифровка беспроводного трафика

При передаче данных по wi-fi трафик шифруется с использованием ключа PTK (Pairwise Transient Key). При этом этот ключ динамичный, то есть создаётся заново для каждого нового соединения. А соответственно трафик для каждого соединения в одной и той же сети зашифрован разными PTK. Когда какой-нибудь клиент переподключается, то и PTK тоже меняется. Что бы этот самый PTK узнать необходимо перехватить четырёх этапное рукопожатие. Ну и знать пароль, имя (SSID) wi-fi сети и канал на котором она работает.

Перехват handshake

Как узнать пароль wi-fi сети я статью уже писал, поэтому примем за аксиому что он у тебя есть. А SSID и канал мы и так видим в Wireshark, вопрос остаётся только в PTK. Соответственно нужно перехватить рукопожатие и не какое-нибудь, а именно то которое произошло между интересующим нас клиентом и точкой доступа непосредственно перед обменом интересующей нас информацией. Наш адаптер уже в режиме мониторинга, и необходимые нам данные мы видим в Packet Details при нажатии на пакет из интересующей нас сети:

Можем сразу открываем терминал и запускаем перехват рукопожатия:

ждать повторных подключений мы не будем, поэтому помогаем отключится всем устройствам в сети:

и спустя небольшой промежуток времени видим в правом верхнем углу нашего терминала появилась надпись: WPA handshake

это означает, что рукопожатие мы получили, а значит успех близок. Вернемся в Wireshark.

В Filter Toolbar нужно написать:

сразу после этого захваченный трафик будет расшифрован и начнет приобретать более вразумительный и понятный вид.

Анализ трафика в Wireshark

Как ты наверняка заметил файлы перехвата содержат огромное количество строк, и что бы быстро в них ориентироваться нужно научится делать несколько вещей:

Практика анализа трафика беспроводных сетей

Я уже упоминал, что для сбора трафика в беспроводной сети нужно использовать режим мониторинга сетевого адаптера, но в этом режиме будет работать именно наш сетевой адаптер. Но при этом, для понимания ситуации в целом, неплохо бы знать в каких вообще режимах могут работать сетевые адаптеры:

- Управляемый режим (Managed mode). Применяется в том случае, если клиент беспроводной сети подключается непосредственной к точке беспроводного доступа. В подобных случаях программный драйвер, связанный с адаптером беспроводной связи, использует точку беспроводного доступа для управления всем процессом обмена данными по беспроводной сети.

- Режим прямого подключения (Ad-hoc mode). Применяется в том случае, если организована беспроводная сеть, в которой устройства подключаются непосредственно друг к другу. В этом режиме два клиента беспроводной сети, которым требуется обмениваться данными друг с другом, разделяют обязанности, которые обычно возлагаются на точку беспроводного доступа.

- Ведущий режим (Master mode). Некоторые адаптеры беспроводной связи поддерживают также ведущий режим. В этом режиме адаптеру беспроводной связи разрешается работать вместе со специальным программным драйвером, чтобы компьютер, на котором установлен этот адаптер, действовал в качестве точки беспроводного доступа для других устройств.

- Режим мониторинга, его ещё называю режим контроля (Monitor mode). Это тот самый режим который мы будем использовать для перехвата и анализа пакетов. Позволяет прослушивать пакеты, распространяемые в эфире. Для полноценного перехвата и анализа пакетов адаптер вместе с программным драйвером должен поддерживать режим текущего контроля, называемый также режимом RFMON, т.е. режимом радиочастотного контроля.

Схематично принцип действия режимов можно нарисовать так:

Фильтры Wireshark

В беспроводной сети весь сетевой трафик, сформированный беспроводными клиентами, сосуществует в общих каналах. Это означает, что перехваченные пакеты в каком-нибудь одном канале могут содержать сетевой трафик от нескольких клиентов, а соответственно что бы находить интересующую информацию нужно научится отфильтровывать лишнюю. Поэтому, давай разберем наиболее часто применяемые фильтры при анализе беспроводных сетей:

Фильтрация по идентификатору

Wireshark собирает данные всех сетей находящихся в радиусе действия сетевого адаптера, поэтому наиболее логично первоначально отфильтровать трафик конкретной сети, которая нас интересует. Сделать это можно по имени беспроводной сети (SSID):

Часто используемые фильтры Wireshark

Не менее полезным, в некоторых ситуациях будет отфильтровать трафик по используемому каналу связи:

можно увидеть трафик передаваемый по протоколу ARP, это даст возможность понять какие устройства в данный момент подключены к локальной сети, увидеть их MAC и IP адреса.

Также довольно часто используются такие фильтры:

покажет отправленные dns-запросы, так можно узнать какие сайты посещал пользователь и какими онлайн-ресурсами пользовался.

отфильтрует трафик связанный с конкретным IP (где он был получателем или отправителем).

покажет tcp трафик, по такому же принципу можно отфильтровать трафик по любому другому протоколу, например udp или icmp.

Кстати, что бы сохранить какой-нибудь найденный файл надо нажать на него правой кнопкой мыши в окне Packet Details и выбрать Export Packet Bytes и указать место куда его нужно сохранить:

Ну, что. Если ты дочитал до этого места, значит можешь смело утверждать, что у тебя уже есть базовые знания по Wireshark. И ты уже, в принципе, немало можешь понять из перехваченного трафика. Поэтому не забывай возвращаться к нам. Ведь в следующих уроках по это программе мы изучим синтаксис и операторы фильтров, разберемся как победить зашифрованный SSL/TLS трафик, разберемся с дешифраторами, более детально разберем некоторые сетевые протоколы и, конечно же, попрактикуемся в анализе сетевого трафика на конкретных примерах.

Читайте также: