Замена компьютера в домене с тем же именем

Обновлено: 07.07.2024

Каждый раз удивляюсь, когда знакомые админы, которые абсолютно без проблем работают в linux теряются и не знают что делать, когда сталкиваются с администрированием домена AD.

Для большинства опытных администраторов вряд ли данная статья окажется полезной, но…

Итак, вы устроились на работу. Условия хорошие, зарплата большая, секретарши улыбаются, охрана приветливая, а кофе — бесплатное, но предыдущий сисадмин был студентом третьего курса техникума сельского хозяйства и оставил после себя 50 компьютеров с именами типа «NOVENKIY», «SPORTSMEN», «UVALEN», «23FG34». Ну еще стоит заметить, что половина компьютеров в AD — мертвецы. А те, которые и названы по фамилиям сотрудников — названы фамилиями тех, кто давно не работает в компании.

Кроме всего прочего, этот тип вручную наделал кучу гадостей «для безопасности». И вам абсолютно непонятно, как и с чего начинать. А начинать лучше всего с наведения порядка.

Удаление

Для начала лучше всего скачать утилиту OldCmp — используя её мы отсеем компьютеры, которые не регистрировались в системе больше 30 дней.

oldcmp -disable -unsafe -forreal -llts -age 30

Этой командой мы отключаем те машины, на которые никто не логинился в течении 30 дней. Для доменов младше windows 2003 можно использовать команду, которая обрабатывает не логины, но смену пароля компьютера внутри домена (не пользователя, а именно компьютера)

oldcmp -disable -unsafe -forreal -age 50

Если в течении двух-трех недель (надо оставить это время на «отпускников») к вам никто не обратился — можно удалять отключенные компьютеры:

oldcmp -delete -age 0 -onlydisabled -forreal

Итак, у нас остались только те компьютеры, которые были использованы в течении последних 30 дней.

Как же быть с переименованием?

Теоретическая часть

Тут тоже всё просто. Для начала нам надо скачать утилиты от Microsoft: PsTools, а так Support Tools.

Теперь, что бы правильно переименовать компьютеры лучше всего воспользоваться системой уникальных идентификаторов, наклеенных на компьютер. Так как в компании мы еще не знакомы с всеми людьми — лучше всего попросить у HR (или кого-угодно) список сотрудников по отделам — это может помочь нам в распределении компьютеров (и пользователей впоследствии) по папкам AD.

Кстати да, создайте в дереве AD папку Companyname_Computers, а в ней — подпапки с именем — названием отдела. Это небольшое действие избавит вас от многих проблем в будущем.

Что бы узнать какой компьютер кому принадлежит воспользуемся утилитой PsLoggedOn. Синтаксис очень простой. Мы будем использовать её в таком виде:

psloggedon -l \\computername

На выходе мы получим список пользователей, которые залогинены на компьютере. Если утилита не выполняется — значит выключен сервис удаленного редактирование реестра. Включаем его при помощи комады PsService.

psservice \\computername start remoteregistry

После того как мы получаем имя пользователя залогиненого в систему — переносим компьютер в соответствующую папку AD а в Description отмечаем имя пользователя, который сидит за этим компьютером.

Так же, всем администраторам в новой компании я рекомендую воспользоваться утилитой PsPasswd, для смены пароля локального администратора на известный вам.

pspasswd \\camputername Administrator Password

Теперь настало время воспользоваться утилитой NetDom

Эта утилита из скачанного нами ранее пакета Support Tools — может много чего. Мы будем использовать её для переименования компьютера.

В целом, команда должна выглядеть так:

netdom renamecomputer computername /newname:newcomputer /userd:domainname\adminname /passwordd:*

Эта программа, в отличии от PsTools не умеет исполняться из под текущего пользователя и имя админа надо указывать вручную. Что бы не держать пароль в открытом виде — мы вставили звездочку в поле passwordd — пароль будет запрошен.

После того, как мы переименовали компьютер — нам надо отметить новое имя на списке с пользователями, напротив фамилии сотрудника, для того, что бы потом просто пройтись по отделам и наклеить имена компьютеров на их корпуса (имею ввиду корпуса компьютеров, а не сотрудников).

… И сбоку бантик

Для удобства использования я создал батник, возможно он будет вам удобен:

@echo off

Set DomainName=

Set DomainAdminName=

Set LocalAdminName=

Set LocalPass=

Set PsToolsFolder=

Set SupportToolsFolder=

Set /P TARGET= Enter computer name:

%PsToolsFolder%\psservice \\%TARGET% start remoteregistry

%PsToolsFolder%\psloggedon -l \\%TARGET%

%PsToolsFolder%\pspasswd \\%TARGET% %LocalAdminName% %LocalPass%

echo " "

echo " "

echo " "

Set /P NEWNAME= Set new name of PC:

%SupportToolsFolder%\netdom renamecomputer %TARGET% /newname:%NEWNAME% /userd:%domainname%\%domainadminname% /passwordd:*

echo " "

echo " "

echo " "

echo " "

Set /P Ok= PressAnyKey to exit

Не забудьте заполнить первые поля внутри батника до Set /p TARGET — дальше ничего заполнять не надо.

Ну и не забывайте про отметки на списке и переносе пользователей и компьютеров в соответствующие папки — они нам будут нужны для следующих шагов.

Закрепление

Итак, мы запускаем батник, вводим имя компьютера, и узнаем, кто в теремочке живет, после чего делаем отметку в списке напротив фамилии пользователя и переносим компьютер в нужную нам папку в дереве AD, дальше вводим новое имя компьютера, свой пароль и радостно жмем любую кнопку после завершения процедуры.

После того как все компьютеры переименованы — берем наш листик с пользователями и именами компьютеров, наклейки с именами компьютеров и за 20 минут обходим офис по отделам, клея бумажки на корпуса компьютеров.

После этого когда кто-либо звонит вам вы просто просите прочитать имя компьютера на его корпусе, после чего… Ну, а это уже тема следующей статьи :)

Active Directory - от теории к практике. Часть 4 - перенос учетных записей в домен.

В прошлых материалах мы рассказали как правильно развернуть и настроить инфраструктуру Active Directory, сегодня мы поговорим о том, как правильно ввести в структуру AD уже существующие рабочие станции и учетные записи пользователей. Следуя нашим рекомендациям вы сможете избежать ряда потенциальных проблем и осуществить переход к AD наиболее безболезненно.

Очень редко когда структура Active Directory создается с нуля, гораздо чаще службы каталогов разворачиваются уже на базе существующей сети, где каждый пользователь имеет свою, настроенную согласно его потребностям, учетную запись, свой набор ярлыков, папок, программ, настроек. При переходе от локальной учетной записи к учетной записи Active Directiory все эти настройки окажутся потерянными и учетную запись пользователя нужно настраивать заново.

А сколько таких учетных записей? Явно не одна и не две, а если принять во внимание, что все равно что нибудь забудете или упустите из виду, то становится понятно, что процесс перевода инфраструктуры от обычной сети к службе каталогов способен превратиться в настоящий ад, как для администратора, так и для сотрудников. Что же делать? Не спешить и, для начала, внимательно прочитать нашу статью.

К сожалению не одни только ученые записи способны вызвать затруднения при переходе на Active Directory, поэтому самое время вспомнить о том, что такое SID. SID компьютера - это уникальный идентификатор безопасности, который генерируется при установке системы и используется в качестве основы при создании прочих идентификаторов (для пользователей, групп и т.п.). Хотя в настоящее время многие специалисты считают проблему дублирующегося SID преувеличенной, например см. статью М. Руссиновича "Миф о дублировании SID компьютера", мы не рекомендуем рисковать и включать в домен машины с одинаковыми SID.

Когда может возникнуть такая ситуация? При клонировании уже установленной системы на несколько ПК, например столь любимыми многими утилитами Norton Ghost или Acronis. Появление в сети подобным машин может привести к неправильному применению групповых политик и некорректной работе некоторых сетевых служб, например WSUS. Мы не будем однозначно утверждать, что данные проблемы возникают именно от дублирующегося SID, но лучше предупредить возможные проблемы, чем потом заниматься их решением. Поэтому лучше позаботиться об уникальности SID до включения машин в домен и появления возможных проблем.

Для обеспечения уникальности SID следует использовать утилиту sysprep, о использовании которой мы рассказывали в данной статье, в Windows 7 данная утилита входит в состав системы и расположена в C:\Windows\System32\sysprep.

Также ни при каких обстоятельствах не допускайте клонирования уже включенной в домен системы - это верный способ получить вес спектр неприятностей связанных с одинаковыми идентификаторами. С этой темой тесно пересекается ситуация с заменой ПК сотрудника, когда новый компьютер должен иметь то-же самое имя, что и старый. При этом простое переименование старого ПК не даст нужного эффекта, для устранения возможных проблем старый ПК необходимо вывести из домена, ввести туда новый ПК под тем же именем, а затем снова ввести старый, но с новым именем хоста, если есть такая необходимость.

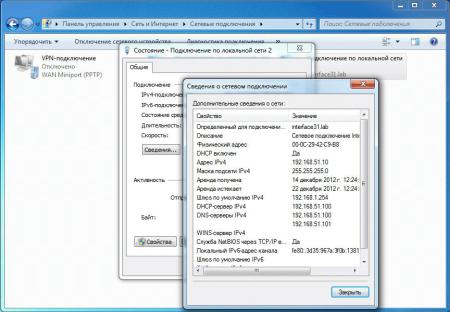

Итак, у нас есть некая рабочая станция за которой работает сотрудник Иванов и которую нужно ввести в домен. В первую очередь убедитесь что ПК имеет желаемое имя и при необходимости переименуйте компьютер, не забудьте перезагрузиться. Следующим шагом необходимо правильно настроить сеть, так как в нашей сети развернут DHCP-сервер достаточно установить автоматическое получение сетевых параметров и убедиться в получении правильных значений.

Для серверов, которые должны иметь статические сетевые параметры укажите необходимые значения вручную, особое внимание следует уделить DNS-серверам, это должны быть адреса двух любых контроллеров домена (которые совмещают роль DNS-сервера), в противном случае у вас не получится ввести такой компьютер в домен.

Если вам нужно чтобы какая-либо рабочая станция имела статический адрес, то не стоит указывать его вручную, более правильно будет использовать такую функцию DHCP-сервера как резервирование. Это позволит вам в последующем менять настройки сети без необходимости вносить изменения на каждой рабочей станции (например поменять адрес шлюза). Для резервирования откройте оснастку управления DHCP-сервером, перейдите в папку Арендованные адреса и щелкнув на нужном хосте правой кнопкой мыши выберите Добавить к резервированию. Этим вы закрепите выделенный адрес за данным компьютером на постоянной основе.

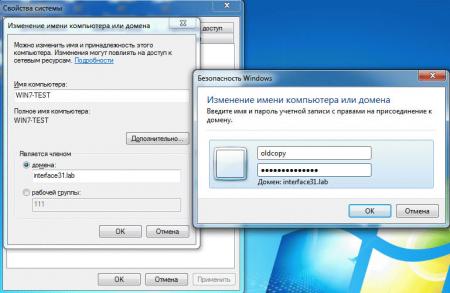

Теперь самое время включить наш компьютер в домен. Для этого перейдите в Свойства системы - Имя компьютера и нажмите кнопку Изменить. В открывшемся окне выберите Является членом домена и укажите имя домена в который мы хотим войти, затем нажмите OK, затем укажите имя и пароль пользователя имеющего право на включение компьютера в домен (по умолчанию администратор домена).

В противном случае проверьте правильность сетевых настроек, доступность контроллеров домена и наличие необходимых прав у указанного пользователя, затем повторите попытку.

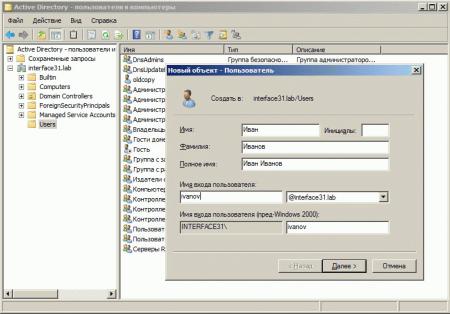

После перезагрузки можно попробовать войти под доменной учетной записью, которую нужно предварительно создать на любом из контроллеров домена. Для этого откройте оснастку Active Directory - пользователи и компьютеры, перейдите в папку User и создайте там нового пользователя.

Теперь в систему можно войти под именем нового пользователя. И убедиться в том, о чем мы говорили в начале статьи: работая под локальной учетной записью пользователь Иванов имел привычным образом расположенные файлы, папки и ярлыки, программы были соответствующим образом настроены, кроме того имелась учетная запись почты, избранное браузера и т.д. и т.п. Сейчас он имеет стерильно чистый профиль, который необходимо настраивать заново.

Поэтому самое время заняться переносом профиля локальной учетной записи в доменную. Для этого следует воспользоваться инструментом User State Migration Tool, который входит в состав Пакета автоматической установки Windows (AIK), скачать его можно здесь.

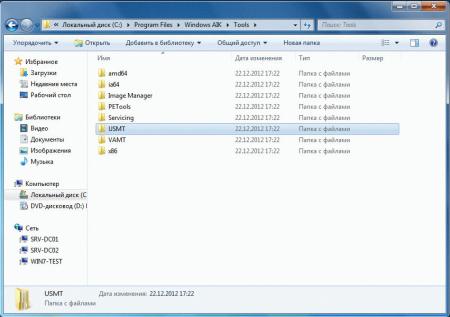

Данный пакет нет необходимости устанавливать на всех ПК, вполне достаточно будет установки на компьютер администратора или один из серверов. Искомый набор утилит находится в папке C:\Program Files\Windows AIK\Tools\USMT нам нужно будет скопировать их на целевую систему или сделать доступными по сети.

Процесс переноса профиля состоит из двух этапов: создание файла переноса с данными и параметрами указанного пользователя и восстановление профиля из файла переноса, причем сделать это можно на любом ПК, что позволяет быстро перенести профиль с одного ПК на другой при замене компьютера.

Внимание! Вы можете перенести профиль из 32-х разрядной системы в 64-х разрядную, однако обратный перенос из 64-х разрядной в 32-х разрядную не поддерживается!

Для создания файла переноса используется утилита ScanState с синтаксисом которой можно ознакомиться здесь. В нашем случае мы будем переносить локальный профиль пользователя WWW в профиль доменного пользователя ivanov. Для создания файла переноса войдите в систему под учетной записью администратора домена, перейдите в папку с нужной версией USMT (32 или 64 бит) и выполните следующую команду:

Синтаксис команды на первый взгляд довольно сложен, но это не так. Первый аргумент указывает расположение файла переноса, ключ /i: указывает какие правила переноса следует использовать, ключ /v: задает необходимый уровень детализации лога, сочетание ключей /ue: и /ui: исключает из переноса всех пользователей кроме WWW, а ключ /l: определяет расположение лога.

Результатом исполнения команды будет короткий отчет о выполненных операциях которые должны закончиться успехом.

Итак, файл переноса создан, но не спешите переходить ко второму этапу. Если вы уже входили в систему под целевым пользователем, то необходимо удалить или переименовать папку с профилем в каталоге C:\Users и удалить соответствующий профилю раздел в ветке реестра:

В противном случае при попытке восстановления профиля вы получите ошибку с кодом 71: LoadState return code: 71.

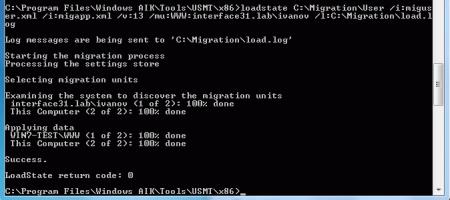

После того, как вы выполните данные операции можно переходит к восстановлению профиля при помощи утилиты LoadState, советуем ознакомиться с ее синтаксисом здесь. Для переноса профиля используйте следующую команду:

Структура команды во многом похожа на предыдущую, одноименные ключи имеют аналогичное значение, ключ /mu: указывает исходный профиль и профиль назначения, доменные учетные записи указываются как Domain\User. В нашем случае профиль локального пользователя WWW будет восстановлен в профиль пользователя interface31.lab\ivanov.

Теперь, выполнив вход под доменной учетной записью пользователь Иванов обнаружит привычное рабочее окружение, как видно на скриншоте ниже, перенеслось даже содержимое корзины.

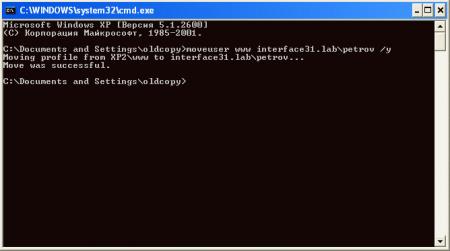

Данный метод можно использовать для операционных систем Windows Vista/7, для переноса профилей в среде Windows XP также можно использовать USMT несколько изменив синтаксис команд, но лучше воспользоваться утилитой moveuser, которая входит в состав Windows Server 2003 Resource Kit Tools (скачать). Точно также, как и в предыдущем случае, нет необходимости устанавливать пакет на каждую машину, достаточно скопировать утилиту moveuser которая находится в папке C:\Program Files\Windows Resource Kits\Tools.

Для переноса профиля также войдите на целевой ПК как администратор домена и выполните команду:

Синтаксис данной утилиты гораздо проще и его можно изучить запустив ее без аргументов. Ключ /y разрешает перезаписать профиль назначения если он существует, т.е. вы можете предварительно выполнить вход доменным пользователем на эту машину, это никак не помешает переносу, после переноса вход под локальным пользователем будет невозможен, если вы хотите продолжать использовать локальный профиль укажите дополнительно ключ /k.

Выполним вход под доменной записью пользователя Петров и убедимся что он может продолжать работу в домене с привычным рабочим окружением.

Как видим, использование специализированных утилит для переноса пользовательских профилей не вызывает затруднений и способно значительно облегчить работу системного администратора и свести к минимуму неудобства пользователей в процессе внедрения Active Directory.

Стоял в домене компьютер "Сервер1С" с установленной Windows 2003, на днях купил более мощный сервер, перенес на него базу и выставил в сети под именем "Сервер1С", вместо старого. После этого половина компьютеров в сети видят его только по айпи адресу, а по имени зайти не могут.

Кто сталкивался с подобной проблемой, как она решается ?

Так я сначала удалил компьютер из домена, а потом ввел второй вместо него стандартной процедурой, через идентификацию в сети. (2)+1, попробуй тачки исключить из домена и включить их.. Может записи в ДНС не обновились. А IP у нового сервера такой же ? Имеет смысл дать такой же IP точно такойже. Процедуру проводил так: Сначала старый компьютер вывел из домена. Потом удалил запись в актив директори, потом включил новый компьютер и перевел его из рабочей группы в домен. До этого новый компьютер в общую сетку включен небыл. (0) "а по имени зайти не могут" а если пропинговать по имени, какой IP выдаст? Скунк, раскажи мне каким образом ты подменял бы компьютеры в домене. (15)насколько я понял - он не контроллер переустанавливал.Если набирать в командной строке cd \\192.168.0.2 все работает отлично.

Если набирать cd \\Server1c, пишет что сервер "Server1c" не найден.

Вот пинг

Обмен пакетами с Server1c.domain.local [192.168.0.2] по 32 байт:

Ответ от 192.168.0.2: число байт=32 время<1мс TTL=128

Я переустанавливал не контроллер домена, а простую рабочую станцию. (21)а для пользователей, которые не видят комп, открой шару какую-нить Шара открыта для всех пользователей. Я под своим пользователем отлично захожу с одного компа, а с другого - нет, так что помоему дело не в пользователях. (23)шару открой не для "всех", а перичисли именно "невидящих юзеров".nslookup выдает вполне пристойную картинку

C:\WINDOWS>nslookup server1c

Server: es.domain.local

Address: 192.168.0.7

Name: server1c.domain.local

Address: 192.168.0.2

Я не совсем понял как пользоваться утлитой browstat.

Status for domain DOMAIN on transport \Device\NetBT_Tcpip_

Browsing is active on domain.

Master browser name is: DC

Could not connect to registry, error = 53 Unable to determine build of browser master: 53

\\\\DC . Version:05.02 Flags: 84102f NT MASTER CONTROLLER

2 backup servers retrieved from master DC

\\DC

\\ES

There are 69 servers in domain DOMAIN on transport \Device\NetBT_Tcpip_

There are 1 domains in domain DOMAIN on transport \Device\NetBT_Tcpip_

Если запускаю

browstat stats \Device\NetBT_Tcpip_ domain

то получаю список компьютеров, среди которых есть и Server1C

Один главный контролер домена и резервный контролер домена.На главном служба обозревателя запущена в режиме: "Компьютер становится обозревателем сети", "Компьютер становится предпочтительным главным обозревателем". у всех компов в сети проставлен в настройках адрес днс сервера?

Дело не в ДНС,так как комп я пингую без проблем и по Айпи и по имени.

По ходу проблема именно с обозревателем.

Так вот у меня в сети есть два резервных обозревателя сети

\\Es

\\Server1C

Так вот, мастер обозреватель показал запись

C:\WINDOWS>browstat view \Device\NetBT_Tcpip_ \\dc | findstr /i SERVER1C

\\SERVER1C NT 05.02 (W,S,SQL,NT,SS,BBR,DFS)

C:\WINDOWS>browstat view \Device\NetBT_Tcpip_ \\es | findstr /i SERVER1C

\\SERVER1C NT 05.02 (W,S,SQL,NT,SS,BBR,DFS)

C:\WINDOWS>browstat view \Device\NetBT_Tcpip_ \\192.168.0.2 | findstr /i SERVER1C

\\SERVER1C NT 05.02 (W,S,SQL,NT,SS,BBR,DFS)

Я же показал конфигурацию сети.

Один главный обозреватель, два резервных. На всех обозревателях запись о компьютере server1c существует.

Основным обозревателем сети является Контроллер домена (dc), также в сети есть резервный контроллер домена (es).

Резервный контроллер домена тушить нельзя, так как он является корпоративным почтовым сервером.

ну внимательно почитай"Каждый компьютер в рамках глобальной сети, который потенциально может исполнять роль основного обозревателя, должен быть в состоянии разрешить запись DomainName типа <1b> для основного контроллера домена."

а у тебя ES является сервером DNS

а DC контролером домена, если я правильно понял твою структуру сети

"Резервный контроллер домена тушить нельзя, так как он является корпоративным почтовым сервером." ну и что?

(36)Может я туплю, но я не понял этой строки. У меня только один компьютер может исполнять роль основного обозревателя (если конечно не считать тучи Win 98).

КРоме того я с любого компа могу пингануть Server1C по имени, с любого компа могу зайти по IP адресу. На Главном обозревателе и всех резервных запись о Server1C есть. Может она привязана к физичекому адресу сетевой карты ??

Как проверить что это не просто запись, а правильная запись.

Описание проблемы с вводом в домен

По идее присоединение компьютера к Active Directory это простое действие, но как оказалось даже оно может принести сложности. У меня была старая виртуальная машина на Hyper-V, поступила задача ее переустановить для тестовых служб. По идее старая учетная запись этого компьютера лежала в нужно OU и к ней применялись нужные политики доступа, логично, что я воспользовался механизмом переустановки учетной записи, доступный через правый клик по ней. Это является правильной практикой, которую советует сама Microsoft

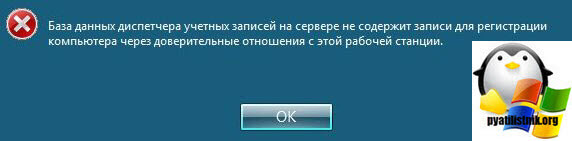

После выполнения данной процедуры, можно спокойно присоединять, вашу виртуальную машину с тем же именем, и она попадет в базе Active Directory именно в ту OU, где лежала предшественница. Все вроде круто, но в момент ввода в домен, выскочила ошибка:

"Не удалось изменить DNS-имя основного контроллера домена на "" для этого компьютера. Будет использоваться прежнее имя: contoso.com. Убедитесь, что имя "" является допустимым для текущего домена. Ошибка: При изменении имени узла DNS для объекта невозможно синхронизировать значения имени субъекта службы"

Обычно такая ошибка выскакивает, когда были разорваны доверительные отношения или компьютер давно не проходил аутентификацию на контроллере домена, но это не наш случай, мы то только, что добавились в него.

Причины ошибки "Не удалось изменить DNS-имя основного контроллера домена"

Рассмотрим причины, по которым ваш компьютер не может пройти аутентификацию на DC и не содержится в его базе.

- Остались хвосты от предыдущей учетной записи с тем же именем

- Проблема в отключенном NetBIOS в TCP/IP

- Режет пакеты Firewall

- На контроллере закрыт UDP-порт 137

- Отсутствует PTR запись на dns имя этой учетной записи компьютера

Чистим старые хвосты в Active Directory

Сразу хочу отметить, что данный способ у меня отработал сразу. Я полностью удалил учетную запись компьютера, с которым были проблемы. После чего снова добавил нужный сервер в домен, и он уже не выдавал ошибку "Не удалось изменить DNS-имя основного контроллера домена на "" для этого компьютера". Учетная запись появилась в привычном контейнере "Computers"

Убедитесь, что включен NetBIOS через TCP/IP

Нажмите WIN+R и введите ncpa.cpl, у вас откроется окно "Панель управления\Все элементы панели управления\Сетевые подключения". Выберите ваш сетевой интерфейс, который смотрит в туже сеть, что и DC его аутентифицирующий. Перейдите в свойства сетевого интерфейса, выберите "Протокол Интернета версии 4 (TCP/IPv4)", далее кнопка "Дополнительно". На вкладке WINS, вам необходимо выбрать пункт "Включить NetBIOS" через TCP/IPv4 и сохранить настройки.

Так же на вкладке DNS, вы можете прописать дополнительные DNS суффиксы (полное имя домена), нажмите ок.

В принципе этого достаточно, чтобы избавится от ошибки ""Не удалось изменить DNS-имя основного контроллера домена на "" для этого компьютера. Будет использоваться прежнее имя: contoso.com. Убедитесь, что имя "" является допустимым для текущего домена. Ошибка: При изменении имени узла DNS для объекта невозможно синхронизировать значения имени субъекта службы""

Если вам не помогли манипуляции, то ставьте варшарк и смотрите трафик и доступность портов, не блокирует ли у вас то-то.

Читайте также: