Доменный администратор нет доступа к компьютеру

Обновлено: 06.07.2024

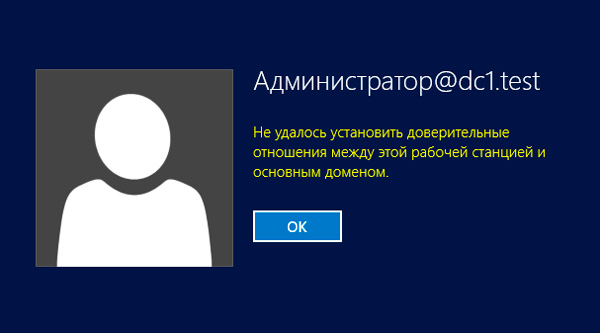

С ошибкой "Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом" время от времени приходится сталкиваться каждому системному администратору. Но не каждый понимает причины и механизмы процессов, приводящие к ее возникновению. Потому что без понимания смысла происходящих событий невозможно осмысленное администрирование, которое подменяется бездумным выполнением инструкций.

Учетные записи компьютеров, также, как и учетные записи пользователей, являются участниками безопасности домена. Каждому участнику безопасности автоматически присваивается идентификатор безопасности (SID) на уровне которого осуществляется доступ к ресурсам домена.

Перед тем как предоставить учетной записи доступ к домену необходимо проверить ее подлинность. Каждый участник безопасности должен иметь свою учетную запись и пароль, учетная запись компьютера не исключение. При присоединении компьютера к Active Directory для него создается учетная запись типа "Компьютер" и устанавливается пароль. Доверие на этом уровне обеспечивается тем, что данная операция производится администратором домена или иным пользователем, имеющим для этого явные полномочия.

Впоследствии при каждом входе в домен компьютер устанавливает защищенный канал с контроллером домена и сообщает ему свои учетные данные. Таким образом между компьютером и доменом устанавливаются доверительные отношения и дальнейшее взаимодействие происходит согласно установленных администратором политик безопасности и прав доступа.

Пароль учетной записи компьютера действует 30 дней и впоследствии автоматически изменяется. При этом важно понимать, что смену пароля инициирует компьютер. Это происходит аналогично процессу смены пароля пользователя. Обнаружив, что текущий пароль просрочен, компьютер при очередном входе в домен его заменит. Поэтому, даже если вы не включали компьютер несколько месяцев, доверительные отношения в домене сохранятся, а пароль будет заменен при первом входе после длительного перерыва.

Доверительные отношения нарушаются в том случае, если компьютер пытается аутентифицироваться в домене с недействительным паролем. Как такое может произойти? Самый простой способ - это откатить состояние компьютера, например, штатной утилитой восстановления системы. Такой же эффект может быть достигнут при восстановлении из образа, снапшота (для виртуальных машин) и т.п.

Еще один вариант - это изменение учетной записи другим компьютером с таким же именем. Ситуация довольно редкая, но иногда случается, например, когда сотруднику поменяли ПК с сохранением имени, выведя из домена старый, а потом снова ввели его в домен забыв переименовать. В этом случае старый ПК при повторном вводе в домен сменит пароль ученой записи компьютера и новый ПК уже не сможет войти, так как не сможет установить доверительные отношения.

Какие действия следует предпринять, столкнувшись с данной ошибкой? Прежде всего установить причину нарушения доверительных отношений. Если это был откат, то кем, когда и каким образом он был произведен, если пароль был сменен другим компьютером, то опять-таки надо выяснить, когда и при каких обстоятельствах это произошло.

Простой пример: старый компьютер переименовали и отдали в другой отдел, после чего произошел сбой, и он автоматически откатился на последнюю контрольную точку. После чего данный ПК попытается аутентифицироваться в домене под старым именем и закономерно получит ошибку установления доверительных отношений. Правильными действиями в этом случае будет переименовать компьютер как он должен называться, создать новую контрольную точку и удалить старые.

И только убедившись, что нарушение доверительных отношений было вызвано объективно необходимыми действиями и именно для этого компьютера можно приступать к восстановлению доверия. Сделать это можно несколькими способами.

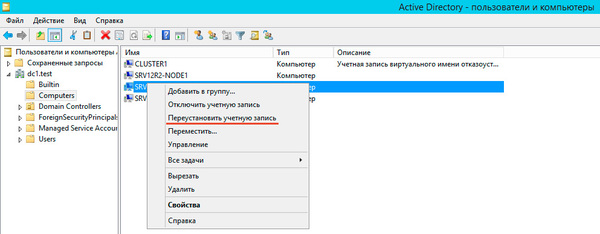

Пользователи и компьютеры Active Directory

Это самый простой, но не самый быстрый и удобный способ. Открываем на любом контроллере домена оснастку Пользователи и компьютеры Active Directory, находим необходимую учетную запись компьютера и, щелкнув правой кнопкой мыши, выбираем Переустановить учетную запись.

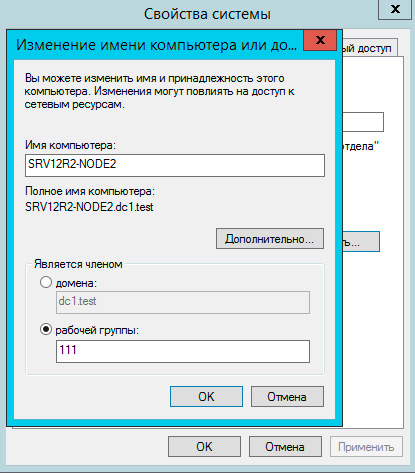

Затем входим на потерявшем доверительные отношения компьютере под локальным администратором и выводим машину из домена.

Затем вводим ее обратно, перезагрузку между этими двумя действиями можно пропустить. После повторного ввода в домен перезагружаемся и входим под доменной учетной записью. Пароль компьютера будет изменен при повторном включении компьютера в домен.

Недостаток этого способа, что машину требуется выводить из домена, а также необходимость двух (одной) перезагрузки.

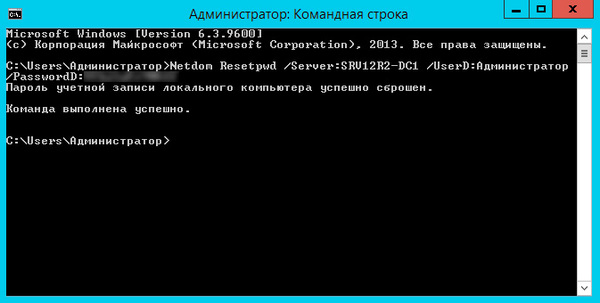

Утилита Netdom

Данная утилита входит в состав Windows Server начиная с редакции 2008, на пользовательские ПК ее можно установить из состава пакета RSAT (Средства удаленного администрирования сервера). Для ее использования войдите на целевой системе локальным администратором и выполните команду:

Разберем опции команды:

- Server - имя любого доменного контроллера

- UserD - имя учетной записи администратора домена

- PasswordD - пароль администратора домена

После успешного выполнения команды перезагрузка не требуется, просто выйдите из локальной ученой записи и войдите в доменный аккаунт.

Командлет PowerShell 3.0

В отличие от утилиты Netdom, PowerShell 3.0 входит в состав системы начиная с Windows 8 / Server 2012, для более старых систем его можно установить вручную, поддерживаются Windows 7, Server 2008 и Server 2008 R2. В качестве зависимости требуется Net Framework не ниже 4.0.

Точно также войдите на системе, для которой нужно восстановить доверительные отношения, локальным администратором, запустите консоль PowerShell и выполните команду:

- Server - имя любого контроллера домена

- Credential - имя домена / учетной записи администратора домена

При выполнении этой команды появится окно авторизации в котором вы должны будете ввести пароль для указанной вами учетной записи администратора домена.

Как видим, восстановить доверительные отношения в домене довольно просто, главное - правильно установить причину возникновения данной проблемы, так как в разных случаях потребуются разные методы. Поэтому мы не устаем повторять: при возникновении любой неполадки сначала нужно выявить причину, а только потом принимать меры к ее исправлению, вместо того чтобы бездумно повторять первую найденную в сети инструкцию.

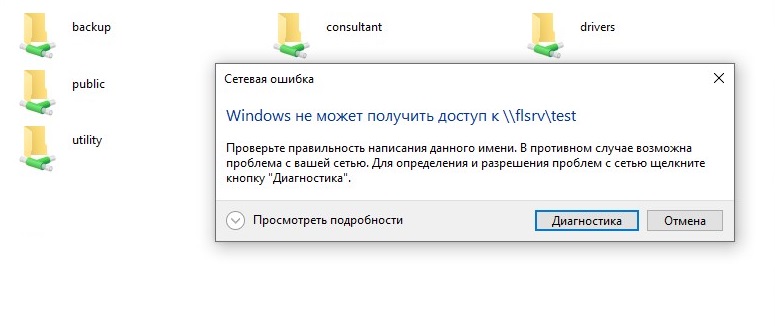

При попытке зайти на одну из расшаренных папок в домашней локальной сети, или сети предприятия, можно столкнуться со следующей ошибкой:

Windows не может получить доступ к \\путь к папке\.

При этом, такая ошибка может появлятся как у какого-то конкретного пользователя или компьютера, так или у целой группы пользователей. Давайте разберем причины и способы исправления данной ошибки.

Исправляем ошибку

Данная ошибка связана с тем, что хоть директория и помечена для общего доступа, правила безопасности (они же права доступа) не позволяют пользователю им воспользоваться. Давайте исправим это.

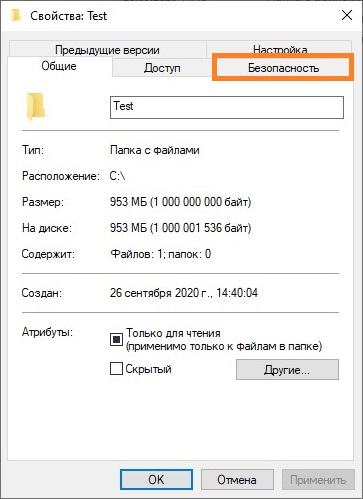

Далее в данной статье пойдет речь про расшаренные папки в семействе операционных систем Windows - о том, как настроить права доступа из под Linux, можно прочитать в нашем материале по Samba.Заходим в свойства расшариваемой директории (или диска) - для этого, нажимаем на нем правой кнопкой мыши и выбираем пункт "Свойства". В открывшемся окошке переходим на вкладку "Безопасность".

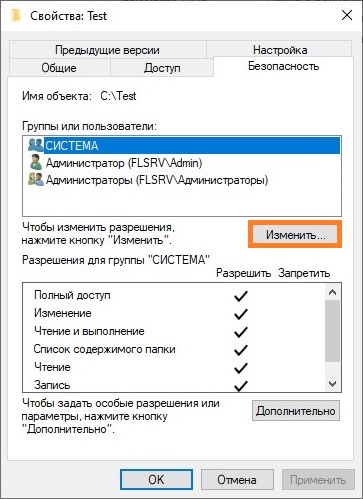

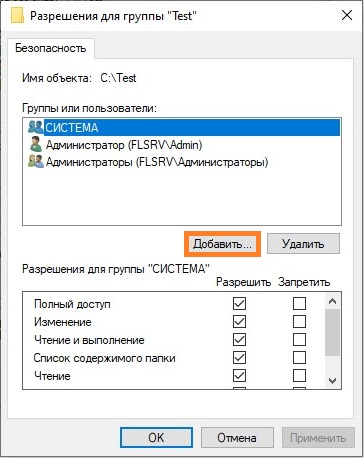

На данной вкладке и происходит настройка прав доступа к данному ресурсу. Для внесения изменений прав доступа, нужно нажать кнопку "Изменить"

Теперь остается только добавить необходимые права пользователю, или группе пользователей. Нажимаем на кнопку "Добавить".

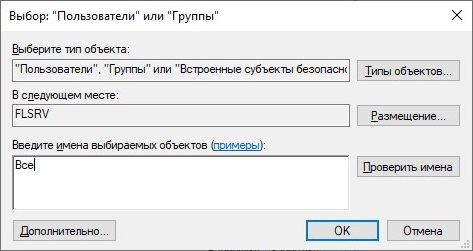

В открывшемся окне нужно вписать имя пользователя или группы, которым следует разрешить доступ к ресурсу. Оптимальным вариантом для домашней сети будет ввести имя группы "Все" - таким образом, можно разрешить доступ к расшаренной папке любому пользователю с любого компьютера в вашей локальной сети. Для корпоративных же сетей куда актуальнее может оказаться ввод имени конкретного пользователя или группы.

Для проверки корректности ввода, можно воспользоваться кнопкой "Проверить имена", а так же поиском, который откроется по нажатию на кнопку "Дополнительно".

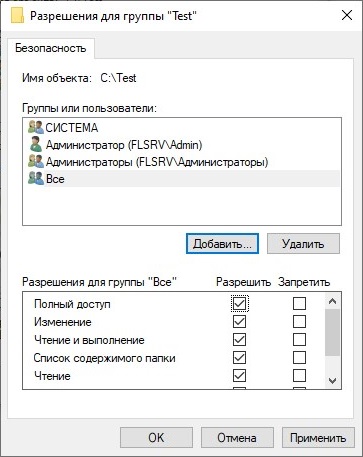

После ввода имени нужного пользователя или группы, следует нажать на кнопку "ОК", после чего выставить необходимые права доступа.

Наиболее часто используются права на "только чтение" - в том случае, когда нужно разрешить только просмотр информации в расшаренной папке - для этого оставить права доступа по умолчанию (среди них должны быть "Чтение и выполнение"). Если же нужно разрешить еще и изменять содержимое папки (создавать и удалять файлы), то тогда нужно выставить "Полный доступ".

После проведения подобной настройки следует проверить, пропала ли проблема с доступом к сетевому ресурсу или нет.

По умолчанию удаленный RDP-доступ к рабочему столу контроллеров домена Active Directory разрешен только членам группы администраторов домена (Domain Admins). В этой статье мы покажем, как предоставить RDP доступ к контроллерам домена обычным пользователям без предоставления административных полномочий.

Многие могут вполне обоснованно возразить, зачем, собственно, рядовым пользователям нужен удаленный доступ к рабочему столу DC. Действительно, в small и middle-size инфраструктурах, когда всю инфраструктуру обслуживают несколько администраторов, обладающих правами администратора домена, такая необходимость вряд ли понадобится. Обычно хватает возможностей делегирования пользователям административных полномочия в Active Directory или предоставления прав с помощью PowerShell Just Enough Administration (JEA).

Однако в больших корпоративных сетях, обслуживаемых большим количеством персонала, нередко возникает необходимость предоставления RDP доступа к DC (как правило к филиальным DC или RODC) различным группам администраторов серверов, команде мониторинга, дежурным администраторам и прочим техническим специалистам. Также бывают ситуации, когда на DC разворачивают сторонние службы, управляемые не доменными администраторами, которое также необходимо как-то обслуживать.

Совет. Microsoft не рекомендует одновременно устанавливать роли Active Directory Domain Services и Remote Desktop Service (роль терминального сервера) на один сервер. Если имеется только один физический сервер, на котором требуется развернуть и DC и терминальные службы, лучше прибегнуть к виртуализации, тем более лицензионная политика Microsoft разрешает запуск сразу двух виртуальных серверов на одной лицензии Windows Server с редакцией Standard.Чтобы войти в систему удаленно, вам нужно право на вход через службы удаленных рабочих столов

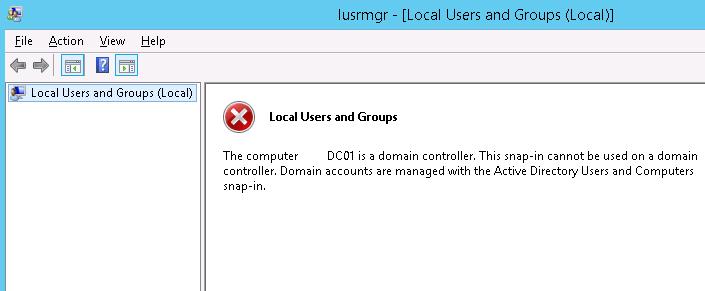

После повышения роли сервера до контроллера домена в оснастке управления компьютером пропадает возможность управления локальными пользователями и группами. При попытке открыть консоль Local Users and Groups (lusrmgr.msc). появляется ошибка:

The computer xxx is a domain controller. This snip-in cannot be used on a domain controller. Domain accounts are managed with the Active Directory Users and Computers snap-in.

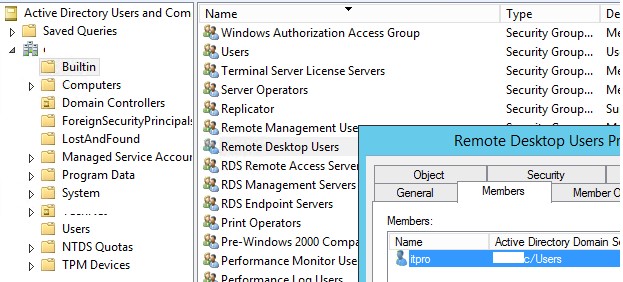

Как вы видите, на контроллере домена отсутствуют локальные группы. Вместо локальной группы Remote Desktop Users, на DC используется встроенная доменная группа Remote Desktop Users (находятся контейнере Builtin). Управлять данной группой можно из консоли ADUC или из командной строки на DC.

Чтобы вывести состав локальной группы Remote Desktop Users на контроллере домена, выполните команду:

net localgroup "Remote Desktop Users"

Как вы видите, она пустая. Попробуем добавить в нее доменного пользователя itpro (в нашем примере itpro—обычный пользователь домена без административных привилегий).

net localgroup "Remote Desktop Users" /add corp\itpro

Убедитесь, что пользователь был добавлен в группу:

net localgroup "Remote Desktop Users"

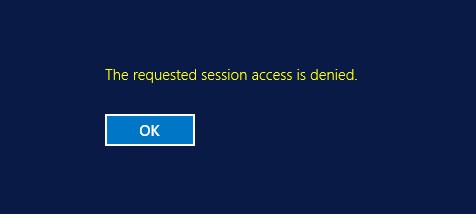

Однако и после этого пользователь не может подключиться к DC через Remote Desktop с ошибкой:

Политика “Разрешить вход в систему через службу удаленных рабочих столов”

Чтобы разрешить доменному пользователю или группе удаленное RDP подключение к Windows, необходимо предоставить ему право SeRemoteInteractiveLogonRight. Вы можете предоставить это полномочие с помощью политики Allow log on through Remote Desktop Services (Разрешить вход в систему через службу удаленных рабочих столов).

В Windows Server 2003 и ранее политика называется Allow log on through terminal services.Чтобы разрешить RDP подключение членам группы Remote Desktop Users, нужно изменить настройку этой политики на контроллере домена:

- Запустите редактор локальной политики ( gpedit.msc );

- Перейдите в раздел Computer Configuration -> Windows settings -> Security Settings -> Local policies -> User Rights Assignment;

- Найти политику с именем Allow log on through Remote Desktop Services (Разрешить вход в систему через службу удаленных рабочих столов);

Обратите внимание, что группа, которые вы добавили в политику Allow log on through Remote Desktop Services, не должны присутствовать в политике “Deny log on through Remote Desktop Services”, т.к. она имеет приоритет (см статью Ограничение сетевого доступа в домене под локальными учетками). Также, если вы ограничиваете список компьютеров, на которые могут логиниться пользователи, нужно добавить имя сервера в свойствах учетной записи в AD (поле Log on to, атрибут LogonWorkstations).

Примечание. Чтобы разрешить пользователю локальный вход на DC (через консоль сервера), его учетную запись или группу, нужно добавить также в политику Allow log on locally. По умолчанию это право есть у следующих доменных групп:- Account Operators

- Administrators

- Backup Operators

- Print Operators

- Server Operators.

Лучше всего создать в домене новую группу безопасности, например, AllowDCLogin. Затем нужно добавить в нее учетные записи пользователей, которым нужно разрешить удаленный доступ к DC. Если нужно разрешить доступ сразу на все контроллеры домена AD, вместо редактирования локальной политики на каждом DC, лучше через консоль управления доменными политиками ( GPMC.msc ) добавить группу пользователей в доменную политику Default Domain Controllers Policy (политика Allow log on through Remote Desktop Services находится в разделе Computer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment).

Важно. Если вы изменяете доменную политику, не забудьте добавить в нее группы администраторов домена/предприятия, иначе они потеряют удаленный доступ к контроллерам домена.

Теперь пользователи, которых вы добавили в политику, смогут подключаться к рабочему столу контроллеру домена по RDP.

Если вам нужно предоставить обычным пользователями права на запуск/остановку определенных служб на DC, воспользуйтесь следующей инструкцией.Доступ к требуемому сеансу RDP отклонен

В нескорых случаях при подключении по RDP к контроллеру домена, вы можете получить ошибку:

Если вы подключаетесь к DC под неадминистративной учетной записью, это может быть связано с двумя проблемами:

Представим, что у вас есть несколько компьютеров, между которыми вы хотите настроить домашнюю сеть, чтобы постоянно не копировать необходимые файлы. В таком случае вам необходимо создать папку на одном из компьютеров, сделать её общедоступной, чтобы был доступ с любого другого устройства с выходом в интернет. Это может быть даже смартфон или планшет.

- Отдельно взятому пользователю не были предоставлены права на доступ к папке, расположенному в сети.

- У пользователя нет разрешения на доступ к сетевому ресурсу на уровне безопасности операционной системы.

- У пользователя, вообще, нет никаких разрешений на доступ к ресурсу.

Причин отсутствия подключения к сетевой папке может быть несколько

Решить можно каждую проблему. Давайте разберём подробнее.

Настройка доступа к сетевой папке для каждого пользователя

Все настройки должны выполняться на том компьютере или ресурсе, на котором хранится содержимое папки. Чтобы настроить доступ пользователей к папке, необходимо:

- Зайти в управление компьютером (зависимо от версии операционной системы, кликните правой кнопкой мыши по иконке Мой компьютер на рабочем столе Windows либо по кнопке Пуск, после чего выберите Управление либо Управление компьютером) и выбрать пункт Общие папки — Общие ресурсы.

- Найти в списке ресурсов папку, доступ к которой вы не можете получить, и посмотреть её расположение на жёстком диске.

- Открыть Проводник и найти нужную папку (пользователи Windows 10 могут выполнять дальнейшие действия, не переходя в Проводник, просто кликнув правой кнопки мыши прямо в меню утилиты Управление компьютером).

- Кликнуть по ней правой кнопкой мыши, выбрать Свойства — Доступ — Расширенные настройки — Разрешения (либо же Свойства — Разрешения для общего ресурса).

- Вы увидите как минимум два пункта — Администраторы и Все. Навести стрелочку курсора на пункт Все и убедиться, что стоят галочки напротив всех пунктов в столбике Разрешить (полный доступ, изменение, чтение). Если же напротив какого-то пункта стоит галочка в столбике Запретить, следует убрать его отсюда и поставить в столбик Разрешить.

- Подтвердить изменения, нажав Применить — OK, после чего повторить попытку воспользоваться сетевым ресурсом.

Кликните правой кнопкой по «Компьютер» и выберите «Управление» в контекстном меню

Настройка подключения по локальной сети в Windows XP

1. Нажимаем кнопку Пуск. В появившемся меню выбираем «Панель управления». Затем в панели управления кликаем по иконке «Сетевые подключения». Если такой иконки не видно, предварительно слева в колонке кликаем по ссылке «Переключение к классическому виду» и теперь снова находим нужный ярлычок.

2. Теперь кликаем правой кнопкой мыши на ярлычке «Подключение по локальной сети» и выбираем вариант «Свойства».

3. В появившемся окне в центральном списке выбираем вариант «Протокол интернета TCP/IP» и чуть ниже справа жмем на кнопку Свойства.

4. Убедитесь, что в появившемся окне о и «Получить адрес DNS-сервера автоматически». После чего закрываем все окна, нажимая кнопки ОК. Теперь подключение по локальной сети настроено.

5. Чтобы сменить MAC-адрес сетевой карты, необходимо после выполнения пункта 2 этой инструкции в появившемся окошке нажать на кнопку Настроить.

6. Перейдите в закладку «Дополнительно» или «Advanced» и слева выберите в списке вариант «Сетевой адрес» или «Network Address». В поле «Значение» или «Value» введите MAC-адрес, состоящий из 12 символов (латинские буквы и цифры) без пробелов, тире и точек. Необходимый MAC-адрес можно узнать по телефону техподдержки абонентов, предварительно выяснив ваш логин или номер договора.

Если вы не обнаружили опции «Сетевой адрес» или «Network Address», вы можете сменить MAC-адрес с помощью программы.

Настройка доступа к ресурсу на уровне безопасности системы

- В меню Свойства откройте вкладку Безопасность и нажмите на кнопку Изменить, а затем Добавить.

- В строке «Введите имена выбираемых объектов» напечатайте с большой буквы Все и нажмите ОК.

- После того как вы будете переброшены обратно в список групп и пользователей, наведите курсор на вновь созданную группу Все и отметьте те действия, которые вы хотите разрешить. Отмеченных пунктов по умолчанию вполне достаточно для чтения данных с удалённого сетевого ресурса.

- Нажмите Применить — OK — OK и повторите попытку доступа к сетевой папке.

Запуск службы Сервер

Следующая причина, по которой пользователь не может получить доступ к сетевой папке на другом компьютере со своего ПК, — отключенная служба. В нашем случае речь идет о службе «Сервер». Если она не запущена, то не удастся получить общий доступ к файлам и принтерам. Её нужно запустить на обеих компьютерах.

- Активируем поиск Windows – справа от кнопки ПУСК на компьютере, вводим слово «администрирование».

- Выбираем предложенный вариант, кликнув по нему мышкой.

Если вам не удалось найти «администрирование», то вместо него наберите в поиске «службы» и сразу запустите найденное приложение.

- Активируйте элемент «Службы» с помощью двойного клика мышки.

- В открывшемся окне найдите «Сервер» и правым кликом мышки вызовите подменю.

- В нем выбираем «Свойства».

- Здесь необходимо задействовать 2 функции: Тип запуска установить в положение «Автоматически», Состояние – «Запустить». Затем нажать ОК.

При попытке подключиться к интернету возникает ошибка 1231

Ошибка 1231 возникает в том случае, когда компьютер с Windows не может получить доступ к ресурсам, расположенным на удалённом сервере. Чаще всего возникает, когда провайдер интернета предоставляет доступ к международной сети по технологии VPN. Кроме того, она может возникнуть при попытке доступа к локальному ресурсу поставщика услуг сетевого доступа. Если доступ был и вдруг пропал, произойти эта неполадка может по одной из следующих причин:

- проблемы со стороны провайдера;

- обрыв связи между абонентом и сервером;

- поломка сетевой карты компьютера;

- сбой драйверов сетевой карты;

- система безопасности операционной системы блокирует соединение по VPN;

- некорректно налаженное или отключённое соединение по локальной сети;

- действия вирусных программ.

В первую очередь следует проверить, не возникает ли ошибка 1231 по вине поставщика интернета. Для этого вам нужно запустить командную строку (Win + R — cmd, или правой кнопкой по кнопке Пуск — Командная строка) и ввести следующую команду:

net view \\domain:имя домена,

где имя домена означает адрес сервера, которые провайдер предоставил вам для подключения к Всемирной паутине. Если выдаётся «Системная ошибка 53. Не найден сетевой путь», то проблема именно со стороны поставщика услуги. В таком случае вам следует обратиться в техническую поддержку.

Если же такой ошибки не выбивает, придётся искать причину в своём компьютере или ноутбуке на Windows. Что можно сделать для исправления ошибки 1231?

- Если вы используете Windows Vista, 7 или 8, перейдите в Пуск — Панель управления — Центр обновления Windows и отключите автоматическую установку обновлений, выбрав установку вручную. Часто случается, что автоматические обновления Windows негативно влияют на работу VPN-соединения.

- Установить хороший антивирус или скачать антивирусный сканер и глубоко просканировать всю систему на наличие вредоносных файлов. Иногда причина может открыться именно в этом.

- Проверить настройки сетевого подключения. Для этого перейти в Пуск — Панель управления — Центр управления сетями и общим доступом — Изменение параметров адаптера. В случае чего обратитесь в техническую поддержку для уточнения параметров настройки. Иногда бывает, что провайдеры меняют их, забыв предупредить абонентов.

- Переустановить драйвер сетевой карты. Для этого нужно зайти в Диспетчер устройств (Пуск — Панель управления — Диспетчер устройств либо правой кнопкой по кнопке Пуск — Диспетчер устройств) и найти свою сетевую карту в разделе Сетевые адаптеры, удалить драйвер (кликнуть правой кнопкой мыши, Свойства — Драйвер — Удалить), после чего установить его по новой (Свойства — Драйвер — Обновить — Выполнить поиск драйвера на этом компьютере, указать папку, куда были распакованы скачанная драйверы, и подтвердить выбор).

В открывшемся окне во вкладке «Драйвер» нажмите «Обновить»

Настройка параметров общего доступа в Windows 10

Нам нужно открыть окно «Дополнительные параметры общего доступа». Это можно сделать через «Центр управления сетями и общим доступом», или в параметрах, в разделе «Сеть и Интернет» – «Параметры общего доступа».

Для профиля «Частная (текущий профиль)» нам нужно установить такие настройки:

- Включить сетевое обнаружение – если сетевое обнаружение включено, то наш компьютер будет видеть другие компьютеры в сети, и будет виден другим компьютерам.

- Включить общий доступ к файлам и принтерам – после включения все папки и принтеры к которым разрешен общий доступ будут доступны другим устройствам в этой локальной сети. По умолчанию это стандартные общие папки (Общая музыка, Общие документы, Общие видеозаписи и т. д.). Дальше в статье я покажу, как открыть общий доступ к любой папке на вашем компьютере.

Так же меняем следующие настройки для профиля «Все сети»:

- Включить общий доступ, чтобы сетевые пользователи могли читать и записывать файлы в общих папках.

- Отключить общий доступ с парольной защитой. Что касается общего доступа с парольной защитой или без, то разница в том, нужно ли вводить пароль при доступе к общей папке на данном компьютере. В домашней сети, как правило, пароль не нужен. Но если есть необходимость, вы можете оставить парольную защиту. Тогда на других компьютерах будет появляться запрос имени пользователя и пароля (пользователя удаленного компьютера).

Обязательно нажимаем на кнопку «Сохранить изменения»!

Все! Настройка локальной сети в Windows 10 завершена.

Доступ к общим папкам с другого компьютера в локальной сети

После настройки общего доступа мы можем получить доступ к общим папкам с других компьютеров, которые находятся в одной сети (подключены через один роутер или свитч).

На других компьютерах желательно выполнить такие же настройки общего доступа, как я показывал выше. Если вы это сделаете, то в проводнике на вкладке «Сеть» сразу появится компьютер из сетевого окружения. В противном случае сетевое обнаружение придется включать с самом проводнике (скриншоты ниже).

Нажимаем «OK» и сверху появится желтая полоска, где можно «Включить сетевое обнаружение и общий доступ к файлам».

А если сети, к которой вы подключены присвоен статус «Общедоступные», то появится еще одно окно. Выберите следующий пункт: «Нет, сделать сеть, к которой подключен этот компьютер, частной».

После этого на вкладке «Сеть» в проводнике сразу появляться «Компьютеры». Наш компьютер так же будет отображаться вместе с другими компьютерами из локальной сети.

Если не удается получить доступ к общей папке на другом компьютере, то нужно проверить, разрешен ли общий доступ к файлам и папкам в настройках файервола (антивируса) для частной сети на компьютере, на котором мы открывали общий доступ к этим папкам. Можно на время (для проверки) остановить работу файервола (антивируса). Так же на эту тему у нас есть отдельная, подробная статья: не отображаются общие папки, сетевые компьютеры, флешки, диски на вкладке «Сеть» проводника Windows.

Мы только что настроили локальную сеть между двумя компьютерами на Windows 10. С обеих компьютеров есть доступ друг к другу по сети (в моем случае по Wi-Fi, через роутер). По умолчанию доступ открыт только к отдельным общим папкам. Для обмена файлами между компьютерами можно использовать эти папки (копировать в них файлы, просматривать, удалять), либо же вручную открыть общий доступ к другим папкам, которые находятся на жестком диске компьютера. Дальше я более подробно покажу, как расшарить папку в Windows 10.

Читайте также: