Как установить фильтр на исходящий трафик с компьютера в интернет

Обновлено: 03.07.2024

итайте о функции контроля Интернет трафика на роутере. А также, как ограничить пропускную способность Интернета на Wi-Fi роутере , на примере TP-LINK. Рассмотрим способы ограничения трафика как для всех устройств, так и для какого-то отдельного.

Нередко бывают ситуации, когда нужно ограничить скорость интернета на роутере. И в этом видео я подробно покажу, как ограничить скорость подключения к Интернет на примере роутера TP-LINK Archer C20. Рассмотрим два случая: ограничение скорости подключения абсолютно для всех устройств, и ограничение скорости для отдельного или нескольких устройств. Например, для нескольких компьютеров, телефона, планшета и т. д.

Контроль пропускной способности

Итак, прежде чем перейти к настройке пропускной способности роутера, необходимо включить функцию контроля пропускной способности, и задать исходящую и входящую скорость, которую предоставляет интернет-провайдер.

- Перейдите в настройки роутера. Как это сделать я детально рассказывал в одной из предыдущих статей о базовых настройках роутера.

- Нажмите «Сохранить» , для фиксирования внесённых изменений.

Теперь осталось только задать настройки ограничения скорости, которые нам необходимы. Как я говорил, мы рассмотрим настройки ограничения для всех устройств, которые подключены к роутеру, и способ ограничения только для определенных устройств.

Ограничение скорости передачи по Wi-Fi сети

Чтобы ограничить скорость по Wi-Fi сети для всех устройств:

- Зайдите в настройки роутера. Перейдите на вкладку “DHCP”, и посмотрите, какой диапазон IP адресов там задан. Нас интересуют поля «Начальный IP-адрес» и «Конечный IP-адрес» . Можете их запомнить или скопировать.

- После этого, перейдите на вкладку «Контроль пропускной способности» . Здесь нужно создать новое правило контроля пропускной способности. Для этого нажмите кнопку «Добавить» .

- Отметьте галочкой «Включить» . И укажите диапазон IP-адресов, которые мы смотрели на вкладке “DHCP”, в соответствующем поле.

Теперь, ко ВСЕМ подключаемым к роутеру устройствам будет применено правило, которое мы создали в настройках управления пропускной способностью. А именно входящая и исходящая скорость будет ограничена 10 (десятью) мегабитами.

Ограничение скорости интернета для отдельных устройств

Этот способ более сложный. Но, в настройках роутера можно установить максимальную скорость для каждого устройства. Привязываются эти настройки по IP-адресу.

Поэтому, сначала нам нужно привязать выдаваемый роутером IP-адрес к MAC-адресу устройства, для которого мы хотим огранить скорость. Это нужно для того, чтобы определенное устройство всегда получало один и тот же IP-адрес, для которого будут заданы настройки пропускной способности.

Как привязать IP-адрес к MAC-адресу устройства?

Чтобы привязать IP-адрес к MAC-адресу устройства, нужно перейти в настройки роутера, на вкладку «DHCP» / «Список клиентов DHCP» .

Здесь вы увидите список устройств, которые сейчас подключены к роутеру. Нам нужно посмотреть и скопировать MAC-адрес нужного устройства. Также, можете обратить внимание на IP-адрес, который в данный момент присвоен устройству.

Если устройство, для которого нужно задать настройки пропускной способности на данный момент не подключено к роутеру, то его MAC-адрес можно посмотреть в настройках, где-то в разделе “Об устройстве” (если это мобильное устройство).

Как узнать MAC-адрес Android устройства?

Например, в Андроид смартфоне перейдите в Настройки / О телефоне / Статус. MAC-адрес устройства указан в пункте MAC-адрес.

В этой статье описывается настройка фильтрации TCP/IP на Windows 2003 года.

Применяется к: Windows Server 2003

Исходный номер КБ: 816792

Сводка

Windows 2003 года поддерживают несколько методов управления входящий доступ. Один из самых простых и мощных методов управления входящий доступ — это использование функции фильтрации TCP/IP. Фильтрация TCP/IP доступна на Windows 2003 года.

Фильтрация TCP/IP помогает в обеспечении безопасности, так как работает в режиме ядра. Другие методы управления входящий доступ к компьютерам на Windows 2003 года, например с помощью фильтра политики IPSec и сервера маршрутизации и удаленного доступа, зависят от процессов в режиме пользователя или рабочих станций и серверов.

Вы можете на уровне схемы управления входящие доступы TCP/IP с помощью фильтрации TCP/IP с помощью фильтров IPSec и фильтрации пакетов маршрутов и удаленного доступа. Этот подход особенно полезен, если необходимо контролировать как входящий, так и исходящие TCP/IP-доступ, так как только безопасность TCP/IP контролирует только входящий доступ.

Рекомендуется использовать мастер настройки электронной почты и подключения к Интернету на компьютерах на базе SBS 2003 с двумя сетевыми адаптерами, а затем включить параметр Брандмауэра, а затем открыть необходимые порты на внешнем сетевом адаптере. Дополнительные сведения о мастере настройки электронной почты и подключения к Интернету выберите Начните, а затем выберите справку и поддержку. В поле Поиск введите Настройка мастера электронной почты и подключения к Интернету, а затем выберите Начните поиск. Сведения о мастере настройки электронной почты и подключения к Интернету можно найти в списке результатов "Темы малого бизнеса".

Настройка безопасности TCP/IP в Windows Server 2003

Настройка безопасности TCP/IP:

Выберите Начните, указать панель управления, указать на сетевые подключения, а затем выберите локальное подключение области, которое необходимо настроить.

В диалоговом окне Состояние подключения выберите Свойства.

Выберите протокол Интернета (TCP/IP) и выберите свойства.

В диалоговом окне Свойства протокола Интернета (TCP/IP) выберите Расширенный.

Выберите Параметры.

В необязательных параметрах выберите фильтрацию TCP/IP, а затем выберите Свойства.

Щелкните, чтобы выбрать поле Включить TCP/IP Filtering (Все адаптеры).

При выборе этого контрольного окна вы включаете фильтрацию для всех адаптеров, но настраивайте фильтры отдельно для каждого адаптора. Те же фильтры применяются не для всех адаптеров.

В диалоговом окне фильтрации TCP/IP есть три раздела, в которых можно настроить фильтрацию для портов TCP, портов протокола пользовательских данных (UDP) и протоколов Интернета. Для каждого раздела настройте параметры безопасности, подходящие для компьютера.

При активации Allow All вы разрешаете все пакеты для трафика TCP или UDP. Разрешение позволяет разрешить только выбранный трафик TCP или UDP, добавив разрешенные порты. Чтобы указать порты, используйте кнопку Добавить. Чтобы заблокировать весь трафик UDP или TCP, выберите Только разрешение, но не добавляйте номера портов в столбце UDP Ports или столбце TCP Ports. Вы не можете заблокировать трафик UDP или TCP, выбрав разрешение только для протоколов IP и исключив протоколы IP 6 и 17.

Настройка безопасности TCP/IP в Windows сервера малого бизнеса 2003

Чтобы настроить фильтрацию TCP/IP, выполните следующие действия.

Для выполнения этой процедуры необходимо быть членом группы Администраторы или группы операторов конфигурации сети на локальном компьютере.

Выберите Начните, укайте панель управления, щелкните правой кнопкой мыши сетевые подключения, а затем выберите Открыть.

Щелкните правой кнопкой мыши сетевое подключение, в котором необходимо настроить управление входящие доступы, а затем выберите свойства.

В статье AdaptorName Connection Properties на вкладке General выберите протокол Интернета (TCP/IP) и выберите Свойства.

В диалоговом окне Свойства протокола Интернета (TCP/IP) выберите Расширенный.

Выберите вкладку Параметры.

Выберите фильтрацию TCP/IP, а затем выберите Свойства.

Щелкните, чтобы выбрать поле Включить TCP/IP Filtering (Все адаптеры).

При выборе этого контрольного окна включается фильтрация для всех адаптеров. Однако конфигурация фильтра должна быть завершена на каждом адаптере. При включенной фильтрации TCP/IP можно настроить каждый адаптер, выбрав параметр Allow All, или разрешить принимать входящие подключения только к определенным протоколам IP, портам TCP и портам UDP (Протокол пользовательских данных). Например, если включить TCP/IP-фильтрацию и настроить внешний сетевой адаптер для разрешения только порта 80, это позволяет внешнему сетевому адаптеру принимать только веб-трафик. Если внутренний сетевой адаптер также имеет включенную фильтрацию TCP/IP, но настроен с выбранным параметром Разрешить все, это позволяет неограниченное общение на внутреннем сетевом адаптере.

В TCP/IP Filtering существует три столбца со следующими метами:

- Порты TCP

- Порты UDP

- Протоколы IP

В каждом столбце необходимо выбрать один из следующих вариантов:

- Разрешить все. Выберите этот параметр, если вы хотите разрешить все пакеты для трафика TCP или UDP.

- Разрешить только. Выберите этот параметр, если вы хотите разрешить только выбранный трафик TCP или UDP, выберите Добавить, а затем введите соответствующий номер порта или протокола в диалоговом окне Add Filter. Нельзя блокировать трафик UDP или TCP, выбрав разрешение только в столбце Протоколы IP, а затем добавив протоколы IP 6 и 17.

Если выбрать разрешение только в портах UDP, TCP Ports или столбце протоколов IP и списки будут оставлены пустыми, сетевой адаптер не сможет общаться ни с чем по сети, локально или в Интернете.

Ссылки

Дополнительные сведения о номерах портов TCP и UDP см. в записи реестра номеров номеров порта с именем службы и транспортным протоколом.

Привет всем! Можно много и отвлеченно рассуждать о преимуществах развития всемирной паутины. Но вот о вопросах безопасности большинство пользователей почему-то не задумываются.

Да, развитие операционных систем предполагает установку разработчиками и более совершенных методов защиты. Но, как правило, они не задействованы на самом деле, учитывая тот факт, что большинство пользователей предпочитает «работу из коробки» – то есть на свежеустановленной системе без каких-либо дополнительных настроек.

А уж вопросами безопасности, как показали последние опросы пользователей, озадачивается и совсем малое количество.

В пределах одной статьи достаточно тяжело обозначить и рассмотреть все методы защиты. Но вот на теме хотя бы минимальной фильтрации трафика, а также как поставить защиту на вай фай роутер, стоит и необходимо остановиться подробнее.

Что такое система фильтрации сетевого трафика и зачем она необходима?

Фильтрация трафика предполагает (и реализует) организацию от различного вида web-угроз — начиная от простого «прощупывания» системы до атак, организуемых с целью похищения информации.

Казалось бы — что можно похитить с домашней станции? Да те же данные банковских карт оплаты, ведь все большее количество пользователей совершает покупки в сети, не задумываясь о том, что данные, введенные во время совершения транзакции остаются в системе. А опытному взломщику, проникнув в систему не составит большого труда «слить» их и использовать по своему усмотрению. А еще есть конфиденциальная переписка, фотографии и т. д.

Наличие системы фильтрации трафика обеспечит:

- защиту от ddos-атак, спуфинга, «нулевого дня», скрытой установки шпионских программ и т.п

- обнаружение и защиту от слежения за активностью пользователя

- защиту от посещения зараженных сайтов

- блокирование посещения нежелательных сайтов или ссылок на них

- защиту от проникновения извне

Если сравнить страницы сайтов, разработанные, скажем, даже 3-5 лет назад и сейчас, то мы увидим, что количество кода увеличилось и, причем, весьма значительно. Да, расширение и утяжеление страниц необходимо, особенно в свете того, что страницы стали динамическими, ориентированными на работу с различными, в том числе и мобильными устройствами, а также предоставляют большое количество онлайн-сервисов.

Именно наличие массивного кода позволяет злоумышленнику незаметно разместить всего несколько строк (в простых случаях) для атаки, причем работа этого кода может остаться незаметной.

Итак, как видно из всего вышесказанного — фильтрация трафика необходима. Пропуская безопасное содержимое, фильтр отсекает все (или почти все) внешние угрозы.

Организация фильтрации трафика

Есть несколько способов организовать фильтрацию интернет трафика на домашней станции.

Первый и самый простой — используя софт, предоставляемый самой операционной системой.

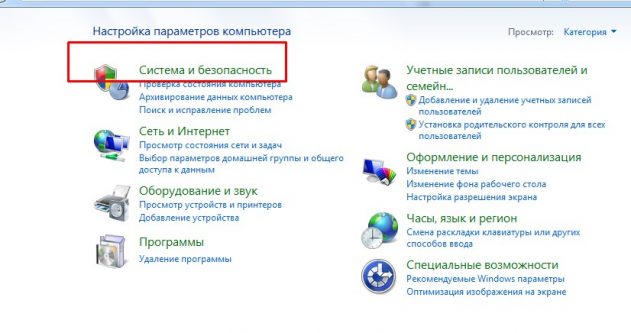

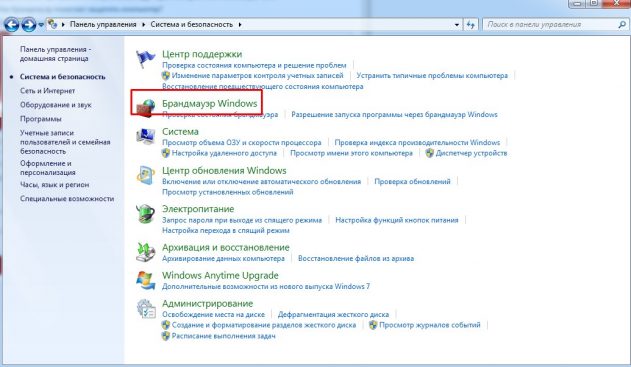

Пользователям Windows

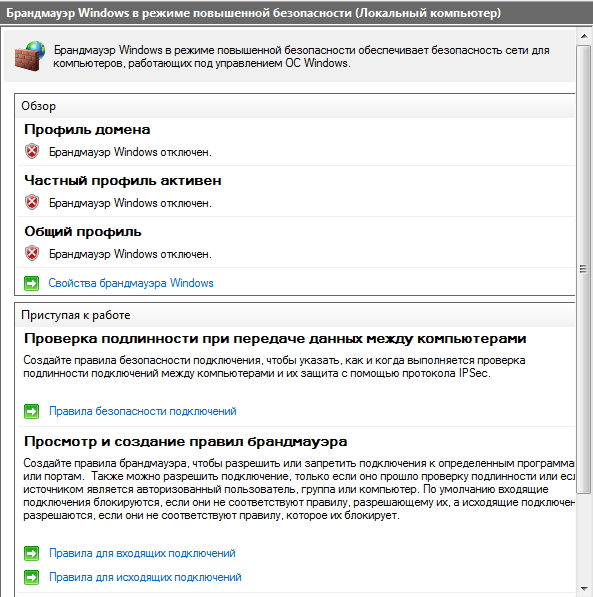

На этапе установки этой операционной системы пользователю предлагается включить защиту, которую большинство установщиков игнорируют. Именно встроенный брандмауэр Windows позволяет обеспечить почти полную защиту трафика от внешних угроз.

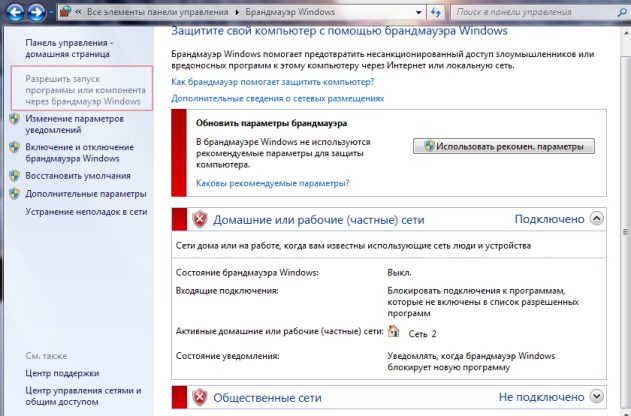

Для включения и настройки фильтрации ip трафика необходимо перейти в само приложение в панели управления и выбрать пункт «Включение и отключение брандмауэра Windows».

О том, как создавать правила при помощи командной строки — тема отдельного разговора. Здесь же рассмотрим минимально необходимую настройку, позволяющую обеспечить минимальный, но действенный уровень безопасности.

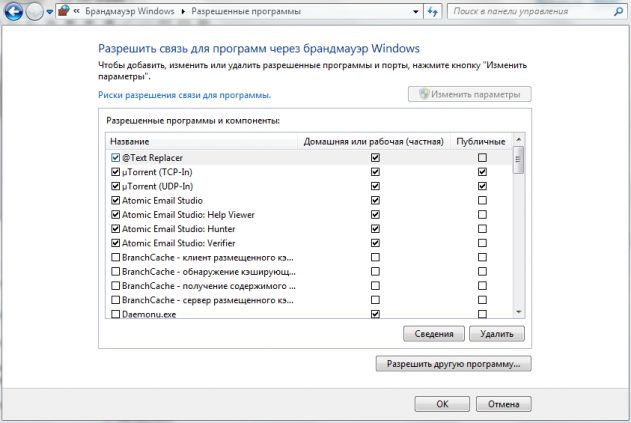

Пользователю сразу же предлагается активировать рекомендуемые параметры, а также осуществить более тонкую настройку, например разрешить определенную сетевую активность для списка приложений. Для этого необходимо перейти на вкладку управления программами и отметить те, которым разрешаем обмениваться трафиком в сети.

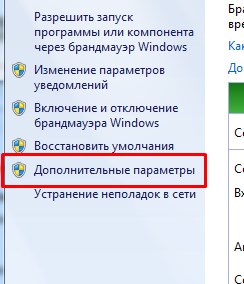

Если перейти на вкладку дополнительных настроек, то можно дополнительно настроить правила подключения, создать свои правила и включить проверку подлинности.

В большинстве случаев такой настройки достаточно.

Пользователям Nix* и BSD* систем

Сказанное ниже будет полезно не только пользователем открытых ОС, но и тем, кто хочет более подробно разобраться в том как, собственно, происходит организация фильтрации сетевого трафика.

Все открытые ОС имеют в своем составе netfilter, правила фильтрации сетевого трафика которого выполняется либо в командной строке, либо правкой конфигурационных файлов.

Что же можно реализовать при помощи этого приложения?

-

, а также протоколы передачи данных

- заблокировать или разблокировать определенные хосты, MAC и IP адреса

- настроить NAT (раздачу интернета в локальной сети)

- защититься от DdoS атак, брутфорса и спуфинга

- ограничить сетевую активность приложениям, пользователям и т.д

Как видно, возможностей у пользователя Nix* систем больше и связано это именно с открытостью самого netfilter, а также полного контроля над конфигурационным файлом.

Основной утилитой, которая используется для управления фильтром является iptables и именно на ее примере и рассмотрим настройку.

По умолчанию, правила фильтрации при первом запуске отсутствуют. Примеры с самыми простыми настройками (примерно соответствующими политике безопасности Windows) имеются в дополнительных файлах с расширением, как правило, .example, simple и т. д.

Самый простой пример фильтрации трафика:

Разрешает входящий трафик для уже установленного соединения, но при этом может параллельно пройти и «левый» трафик. Для того, чтобы его отсечь необходимо добавить:

Таким образом создано первое и второе правила фильтрации трафика. Полное описание можно посмотреть в инструкции по настройке iptables или подобного софта.

Настройка фильтрации в роутере

Практически все роутеры имеют подобную, рассмотренной выше, настройку файервола. Плюсом является возможность прописать правила не в конфигурационных файлах, а используя web-интерфейс.

Для того, чтобы поставить защиту на роутер, необходимо найти вкладку «Файервол» и активировать его включение. После чего можно заняться более тонкой настройкой, например, открыв или закрыв определенные порты.

Так для серфинга необходимо оставить открытым 80 порт, для SSL соединения — 443.

Ниже представлен список наиболее востребованных в повседневной работе портов:

80-83, 443 — браузеры

25, 110, 143 — почта

Стоит отметить, что многие программы используют нестандартные порты, поэтому их открытие необходимо контролировать вручную.

И в заключение список портов, которые можно закрыть:

135-139 — net bios

113, 5000, 5554, 9996, 18350 — наиболее часто атакуемые.

2 Комментариев: Фильтрации сетевого трафика. Как защититься от взлома.У меня стоит антивирус Eset и мне рекомендовали вообще отключить фильтрацию Windows для лучшей работы антивируса. Получается, что это ставит компьютер под угрозу, а не помогает улучшить работу антивируса?

Статья вытаскивает на ваше обозрение два способа фильтрации трафика в сети. Первый способ использует не совсем обычную фильтрацию входящих пакетов по IP адресам источника, по сути, реализует защиту от спуфинга, второй - фильтрацию пакетов в локальной сети или DMZ используя технологию PVLAN.

Статья вытаскивает на ваше обозрение два способа фильтрации трафика в сети. Первый способ использует не совсем обычную фильтрацию входящих пакетов по IP адресам источника, по сути, реализует защиту от спуфинга, второй - фильтрацию пакетов в локальной сети или DMZ используя технологию PVLAN.

Надеюсь, эта статья будет полезна как администраторам, так и тем, кто занимается безопасностью сетей. К сожалению, обычно это разные люди.

Введение. О фильтрации вообще.

Вы только посмотрите на формат заголовка IP пакета (эта структура взята из исходников WinPCap)сколько полей требуют проверки на правильность уже на входе в сеть. Очевидно, у каждого поля существует множество значений которое определено в cтандарте RFC как имеющие какой-то смысл. И очевидно, что существует множество значений, которые не определены нигде, являются бессмысленными, и мы даже не можем предположить как эти значения будут восприняты хостом-получателем. Если у пакета хоть одно поле неправильное, то и весь он неправильный и он не должен засорять нашу сеть. Однако в настоящее время во многих сетях это не так. С такими пакетами разбирается на каждом хосте своя система защиты от атак (IPS). Я предлагаю не ждать, когда такие пакеты прибудут на хост получателя, а убивать их уже на входе в сети. Причем фильтровать и блокировать трафик мы можем последовательно начиная от канального и заканчивая уровнем приложений (в рамках модели ISO OSI). Это позволит разгрузить сеть и защитить от атак, которые пользуются тем, что мы "закрываем глаза" на неправильные пакеты.

Эта идея не нова. Намек на то, какие пакеты в вашей сети могут быть неправильными, содержится в правилах систем обнаружения атак. Системы обнаружения атак уже давно проверяют все поля пакетов и собирают статистику для анализа найденных неправильных пакетов, которую можно просмотреть и принять меры к наиболее назойливым. Мне больше всего нравится Snort, поскольку в нем все открыто для расширения возможностей. Это позволяет изменять стандартные правила или писать свои, анализировать статистику при помощи ACID и даже можно добавлять правила на блокирование IP адресов при помощи SnortSam в почти любой из известных на данное время FW: Cisco PIX, MS ISA, Checkpoint FW-1, Watchguard Firebox и встроенные в Linux и FreeBSD FW.

Однако, не ограничивая общности можно сказать, что у тех людей, которые пользуются какими бы то ни было системами обнаружения атак, например Сisco NetRanger, RealSecure(Proventia) или Snort, есть мечта: когда же наконец они прекратят генерировать ложные алерты. У меня, по крайней мере, есть такая мечта, поскольку у меня в четырех внешних сетках класса C постоянно происходит что-то новое, хотя типы информационных потоков уже давно устаканились. Я уже не получаю многие алерты типа BAD-TRAFFIC Unassigned/Reserved IP protocol, BAD TRAFFIC Non-Standard IP protocol, BAD-TRAFFIC loopback traffic, BAD-TRAFFIC same SRC/DST, BAD-TRAFFIC tcp port 0 traffic, не потому что я отключил эти правила, а потому что я заблокировал этот "плохой трафик" сразу же на входе. К сожалению, на сегодняшний день приходится игнорировать различные события, зная, что это обычная ложная тревога и заблокировать я это не могу, поскольку любой провайдер не должен блокировать трафик клиенту каким бы он ни был: опасным или просто бесполезным. Но уж "неправильный" трафик я себе блокировать позволяю: неправильные адреса, неправильные флаги, неправильные или опасные порты.

Понятно почему есть системы IDS, которые показывают администратору какой трафик является плохим, но нет программ, которые бы автоматически фильтровали трафик на входе и выходе ваших сетей так, чтобы Snortу было не на что было ругаться. Проблема в ложных алертах. Есть много правил у того же Snort, которые должны не просто детектировать нестандартное поведение, а сразу же его блокировать. Например логично заблокировать трафик который удовлетворяет условию BAD-TRAFFIC ip reserved bit set, то есть те пакеты у которых неправильно выставлен резервный бит. (Кстати, вспомните ли вы сходу какой firewall сможет проверить такое условие и заблокировать такой пакет? ;-) ) С другой стороны есть и алерты о полезности которых можно поспорить. Например, недавно стоящие у меня в сети eMule стали виновниками алертов BACKDOOR typot trojan traffic.

Итак, в идеале, с точки зрения систем обнаружения атак, нам нужно сделать так чтобы не срабатывали те правила, которые однозначно показывают, что фильтрация настроена неправильно. И правильно ее настроить - главная задача администратора.

Фильтр грубой очистки. Защита от спуфинга IP адресов.

Поскольку я пишу не книгу, а статью, то я сегодня докопаюсь лишь до одного поля IP пакета: source address. Известно, что там находится IP адрес источника пакета. И, насколько мне известно, в технологии Cisco SAFE советуют фильтровать это поле согласно RFC 2827 и 1918 для защиты от IP спуфинга. Давайте разберемся какие точно адреса мы должны блокировать. (Поле адреса получателя (destination address) должно быть в пределах выделенного вам адресного пула, поэтому тут рассуждать не о чем.)

Итак мы знаем, что начиная с 1 января 1983 года было введено понятие IP адреса 4 версии, который представляет из себя 32 битное число, которое мы обычно записываем в виде 4-х десятичных чисел, разделенных точкой. Существует организация Internet Assigned Numbers Authority (IANA), которая распределяет адреса во всем Интернет. Существуют четыре Regional Internet Registries (RIR) распределенных по миру: APNIC (Asia Pacific Network Information Centre) , ARIN (American Registry for Internet Numbers) , LACNIC (Latin American and Caribbean IP address Regional Registry), RIPE NCC, которые распределяют адреса между Internet Service Providers (ISP). И наконец существует табличка на сайте IANA, в которой записано какой блок адресов кому отдан.

Если попытаться классифицировать адреса, то кроме (изучаемых уже сейчас в школе) классов А,B,C,D,E мы обнаруживаем что существуют специальные адреса, определяемые не только RFC 1918, но и RFC 3330, и которые не должны быть использованы в Интернет.

1. Приватные адреса - зарезервированы под использование в локальных сетях согласно RFC 1918.

- 10.0.0.0 - 10.255.255.255

- 172.16.0.0 - 172.31.255.255

- 192.168.0.0 - 192.168.255.255

4. Тестовый диапазон - должен использоваться в документациях и примерах кода.

- 0.0.0.0 - 2.255.255.255

- 5.0.0.0 - 5.255.255.255

- 7.0.0.0 - 7.255.255.255

- 23.0.0.0 - 23.255.255.255

- 27.0.0.0 - 27.255.255.255

- 31.0.0.0 - 31.255.255.255

- 36.0.0.0 - 37.255.255.255

- 39.0.0.0 - 39.255.255.255

- 41.0.0.0 - 42.255.255.255

- 49.0.0.0 - 50.255.255.255

- 73.0.0.0 - 79.255.255.255

- 89.0.0.0 - 126.255.255.255

- 173.0.0.0 - 187.255.255.255

- 189.0.0.0 - 190.255.255.255

- 197.0.0.0 - 197.255.255.255

- 223.0.0.0 - 223.255.255.255

- 240.0.0.0 - 255.255.255.255

Последний список впечатляет. И мы еще жалуемся, что нам не хватает адресов. И это я еще объединил несколько блоков адресов, если они находились рядом в списке.

7. Есть еще один класс адресов, который не может быть в поле sources. Это ваши собственные адреса. Те адреса Интернет, которые выделены вам и только вам провайдером. Очевидно, что никто кроме вас не имеет права пользоваться ими и вы должны блокировать любые попытки прислать пакет с адресом источника из вашего пула адресов. Тем более, что подстановка вашего адреса в поле sources может использоваться для реализации различных атак. Например, в атаке Land, посылается SYN-пакет с адресом отправителя, совпадающим с адресом получателя.

Итак, оказалось что существует достаточно большое множество адресов, которых не может быть в поле sources наших IP пакетов. Как правило, если в sources прописан один из перечисленных выше адресов, то это либо неправильно работающая у вышестоящего провайдера маршрутизация (выпускающая наружу неправильные адреса), либо возможная DOS атака. Именно поэтому я предлагаю заблокировать все перечисленные выше адреса на входе вашего маршрутизатора.

Суммируя вышесказанное, мы получаем достаточно приличный список адресов отправителя, который мы должны блокировать. Например, если вы используете маршрутизатор Cisco то access-list будет выглядеть следующим образом:

Читайте также: