Newinitrd что это за файл

Обновлено: 06.07.2024

- Open with Desktop

- View raw

- Copy raw contents Copy raw contents Loading

Copy raw contents

Copy raw contents

В наше время, только ленивый не защищает свои личные данные и не печется о своей приватности. Но мало кто использует для этого полнодисковое шифрование, из-за чего вся защита легко снимается при наличии физического доступа к компьютеру. Сегодня мы разберемся, как можно зашифровать весь жесткий диск, включая загрузчик, оставив себе возможность быстрого уничтожения данных без физического доступа к ним. А также рассмотрим, как защитить и анонимизировать сетевой трафик. Про Tor слышали уже практически все, многие даже использовали его как прокси для отдельных приложений. Мы же покажем, как эффективно пользоваться им для полной анонимизации целой операционной системы.

Требования к системе

Мы считаем, что хорошая криптосистема должна шифровать абсолютно всё содержимое жесткого диска так, чтобы его содержимое нельзя было отличить от случайных данных. Загрузчик системы должен состоять из двух частей и находиться на флешке или другом сьёмном носителе. Первая, незащищенная часть, по паролю расшифровывает вторую, в которой находится ядро системы и ключи от жесткого диска. Система должна допускать быструю смену ключей и паролей без потери данных, а работа с разделами должна быть такой же, как и обычно.

Наша схема работает следующим образом: при включении компьютера мы вставляем в него флешку, она запускает загрузчик, вводится пароль, а после загрузки ОС флешка вынимается и работа с компьютером идёт как обычно. В то время как обычные средства шифрования защищают только домашний раздел или оставляют загрузчик на жестком диске эта схема делает выключенный компьютер практически неуязвимым к снятию информацию и протрояниванию компонентов системы, а для уничтожения всех данных на нём нужно просто сломать флешку. В то время, когда компьютер включен, ключи от диска находятся в оперативной памяти, поэтому для надёжной защиты от cold-boot атак необходимо использовать пароль на BIOS/UEFI и входить в режим гибернации, если нет возможности контролировать доступ к компьютеру.

- Live-DVD с любым дистрибутивом Linux (команды даны для Debian/Ubuntu)

- Любая свободная флешка, размером более 128 Мб

- Прямые руки

Если ты хочешь защитить уже существующую систему, а не ставить новую, то необходимо сделать её полный бэкап. Для начала нам нужно загрузиться с Live-DVD и определиться с носителями, на которые мы будем ставить систему. В нашем примере мы работаем с дистрибутивом Debian, а наши носители: /dev/sda - жесткий диск, /dev/sdb - флеш-карта. Теперь нам необходимо получить консоль с правами root и установить необходимые программы (cryptsetup – полнодисковое шифрование, grub2 – загрузчик)

Если на жестком диске была какая-то незашифрованная информация, то его необходимо полностью перезаписать случайными данными, для этого определим его размер в байтах

И затираем данные на диске случайными данными

Теперь нам необходимо сгенерировать ключ и положить его в /root/key

Форматируем жесткий диск

В начале диска, зашифрованного LUKS, есть заголовок, в котором перечислены методы шифрования и зашифрованные ключи. Чтобы содержимое диска выглядело как случайные данные, мы забэкапим и затрём этот заголовок.

Открываем наш зашифрованный диск

C /dev/mapper/rootfs далее можно работать как с обычным жестким диском, при необходимости можно использовать RAID, LVM, можно также создать swap-раздел. Форматируем диск, устаналиваем систему или копируем защищаемую

В данном примере мы устанавливаем Debian Jessie с помощью debootstrap, утилиты для развёртывания базовой debian-based системы в папке другой системы. Копировать уже существующую систему можно rsync-ом.

Теперь chroot-имся в неё, ставим необходимый софт и настраиваем initramfs.

Устаналиваем пароль на систему (если она новая)

Правим информацию о файловых системах в 'fstab', т.к. теперь корневая ФС системы при загрузке будет находиться в /dev/mapper/rootfs

Теперь выходим из chroot и делаем копию initrd

Подправляем скрипты, запускаемые при загрузке системы до монтирования основных файловых систем[h]

В файле ./scripts/local-top/ORDER необходимо заменить cryptroot на crypto Содержимое файла ./scripts/local-top/crypto нужно заменить на скрипт, открывающий наш полностью зашифрованный диск

$DISK_ID можно узнать, используя ls -l /dev/disk/by-id/ | grep sda

Делаем скрипт исполняемым:

Кладём в initrd ключ и заголовок тома

Собираем получившийся initrd и кладём его в папку /root

Начинаем размечать флешку

Теперь работаем с флешкой, шифруем раздел и устаналиваем на него пароль

Осталось настроить загрузчик

добавляем в конец файла строчку

Форматируем раздел под загрузчик

Устаналиваем GRUB на флеш-карту, --target следует выбрать в зависимости от параметров компьютера, i386-pc наиболее универсальный вариант

Теперь создадим файл конфигурации /mnt/grub/grub.cfg

В нём мы пишем, что нужно создать одну строку меню "Linux", при запуске которой после ввода пароля открывается зашифрованный раздел флешки с ядром системы и ключами от жесткого диска.

lilo.conf в image= bzimage initrd=initrd.img root=/dev/hda2 - грузится файловая система с диска с новым ядром и setup не работает. root=/dev/ram0 ram1 - пишеш не может смонтировать файловую систему на ram. и пишет ramdisk- compressed image found at block 0. incomplete write 16777216 invalid compressed format (err=1) UDF-fs No partition found (1) GFS2: gfs2 mount does not exist UFS- connot open device "101" or onknown-block(1,1) Please append a correct "root=" boot option here are the available partions: список разделов hda (hda я уже использовал в руте см. выше и к чему это привело) Далее -kernel panic no mount root fs

А вопрос-то в чем?

Прочитайте описание загрузки с initrd, файл /usr/src/ВЕРСИЯ_ЯДРА/Documentation/initrd.txt.

Опцию root указывать не надо, ядро должно само смонтировать initrd, запустить linuxrc или /sbin/init, которые дальше сами разберутся, что делать, в том числе смонтировать корневую ФС, если надо. Смотрите, есть ли у вас в ядре поддержка initrd, и что у вас в linuxrc.

Параметр root= ядро использует, только если корневая ФС не была смонтирована в ходе выполнения initrd.

конкурс телепатов? какая ось, какой initrd? что говорит file, что говорит rdev? эти и другие вопросы в сегодняшнем шоу "понаехало, блин, виндузятников на лор" отгадают наши телепаты. О, смотрю шоу уже началось.

1.где я посмотрю /usr/src/kernel new, если я хочу только установвить, хотя на старой версии могу развернуть архивы по /usr/src 2 все по initrd.img or initrd.gz прочитал в исходниках а также в интернете и пробовал mkinitrd и создавал initrd,gz и директорию initrd-tree и loadlin syslinux нигде ничего не получалось из-за всяких причин и саиое простое - это initrd.img , которое есть в исходниках и ничего не надо изобретать. 3. убрал строку с root=/dev.. - 'итог такой-же kernel panic, но есть уссылка на болк - 8,2 в dev это соответствует - sda2, а у меня sda нет. 4. если нечего сказать(это для anonym) лучше промолчите, как в той одесской песне - я тебя не спрашиваю шо у тебя болит я тебя спрашиваю шо ты будеш пить

Файл с описанием загрузки с initrd не изменялся очень давно, может брать хоть от 2.4.20, я просто не стал писать конкретную версию, чтобы вы не кинулись качать исходники ядра данной версии.

>и саиое простое - это initrd.img , которое есть в исходниках и ничего не надо изобретать.

Они разные, эти initrd и делают разные вещи. Вы, вроде, собирались брать initrd от установочного диска slackware?

P.S. Если пишите пункты, то либо "LORCODE", либо "User line breaks", читать ваши посты сложно.

P.P.S. Создавая новую тему лучше полностью описывать проблемму или, хотя бы, давать ссылки на предыдущие топики, а то действительно, телепатия.

все по initrd.img or initrd.gz прочитал в исходниках а также в интернете и пробовал mkinitrd и создавал initrd,gz и директорию initrd-tree и loadlin syslinux нигде ничего не получалось из-за всяких причин и саиое простое - это initrd.img , которое есть в исходниках и ничего не надо изобретать. Рекомендация убрать root убрал строку с root=/dev.. - 'итог такой-же kernel panic, но есть ссылка на блок - 8,2 в dev это соответствует - sda2, а у меня sda нет.

Я Вам писал как распаковать initrd, чрутнуться и запустить setup. Неужели не получается? У меня запускается и можно устанавливать с рабочей системы не перезагружаясь и не трогая лило.

выполнил 1 а на 2 - invalid compessed data --format violated

1.cp initrd.img /tmp/initrd.gz

mkdir /chroot cd /chroot cpio -i < /tmp/initrd mount --bind /proc /chroot/proc mount --bind /dev /chroot/dev chroot /chroot export TERM=linux cd /usr/lib/setup ./setup

Если дойдёшь до setup, не спеши удалять старую систему и при установке сделай в lilo строчку для старой. Будь готов к изменению именования дисков с hda на sda, сразу будет не загрузиться в новую, надо будет указывать root=/dev/sdxy.

Шифрование данных и защита приватности на сегодняшний день является практически первоочередной задачей. Масса приложений собирают нашу информацию и сохраняют ее на своих серверах. Сегодня мы раскажем как можно защитить свою информацию с исползованием системы Linux.

Под термином защита информации мы имеем ввиду шифрование данный и анонимизация и криптование сетевого трафика. Начнем пожалуй с шифрования. Для начала сформулируем основные требования к системе, то есть что бы хотелось получить на выходе. Будем считать, что хорошая криптосистема должна шифровать абсолютно всё содержимое жесткого диска так, чтобы его содержимое нельзя было отличить от случайных данных. Загрузчик системы должен состоять из двух частей и находиться на флешке или другом сьёмном носителе. Первая, незащищенная часть, по паролю расшифровывает вторую, в которой находится ядро системы и ключи от жесткого диска. Система должна допускать быструю смену ключей и паролей без потери данных, а работа с разделами должна быть такой же, как и обычно.

АЛГОРИТМ РАБОТЫ

С требованиями определились. Теперь давай подумаем о том, как будем этого добиваться. Итак, наша схема будет работать следующим образом:

• при включении компьютера мы вставляем в него флешку,

• она запускает загрузчик,

• мы вводим пароль,

• после загрузки ОС флешка вынимается,

• дальше работа с компьютером идёт как обычно.

В то время как обычные средства шифрования защищают только домашний раздел или оставляют загрузчик на жестком диске — наша схема делает выключенный компьютер практически неуязвимым к снятию информации и протрояниванию компонентов системы, а для уничтожения всех данных на нём достаточно просто уничтожить флешку. Когда компьютер включен, ключи от диска находятся в оперативной памяти, поэтому для надёжной защиты от cold-boot атак необходимо использовать пароль на BIOS/UEFI и входить в режим гибернации, если нет возможности контролировать доступ к компьютеру.

ПОДГОТОВКА ДИСКА

Ну а теперь перейдем непосредственно к действиям.

Для осуществления задуманного нам понадобятся:

1. Live-DVD с любым дистрибутивом Linux (все команды в статье даны для Debian/Ubuntu);

2. Любая свободная флешка размером более 128 Мб;

3. Прямые руки.

Если ты хочешь защитить уже существующую систему, а не ставить новую, необходимо сначала сделать её полный бэкап.

Для начала нам нужно загрузиться с Live-DVD и определиться с носителями, на которые будем ставить систему. В нашем примере мы работаем с дистрибутивом Debian, а наши носители — жесткий диск /dev/sda и флеш-карта /dev/sdb. После загрузки нам необходимо открыть консоль с правами root и установить необходимые программы — полнодисковое шифрование cryptsetup

и загрузчик grub2:

Если на жестком диске была какая-то незашифрованная информация, его необходимо полностью перезаписать случайными данными. Для этого сначала определим его размер в байтах:

А затем затрем диск случайными данными:

Теперь нам необходимо сгенерировать ключ шифрования и положить его в /root/key:

Итак, форматируем жесткий диск:

В начале диска, зашифрованного LUKS, есть заголовок, в котором перечис-

лены методы шифрования и зашифрованные ключи. Чтобы содержимое диска

выглядело как случайные данные, мы забэкапим и затрём этот заголовок:

Открываем наш зашифрованный диск:

Далее с /dev/mapper/rootfs можно работать как с обычным жестким диском. При необходимости можно использовать RAID, LVM и даже создатьswap-раздел. Устанавливаем систему или копируем защищаемую:

УСТАНОВКА СИСТЕМЫ

В рамках статьи мы будем устанавливать Debian Jessie с помощью debootstrap, утилиты для развёртывания базовой debian-based системы в папке другой системы (а скопировать уже существующую систему можно rsync-ом):

Теперь chroot-имся в неё, ставим необходимый софт и настраиваем initramfs:

Обязательно нужно установить пароль на систему, если она новая:

Следующим шагом выходим из chroot и делаем копию initrd:

И подправляем скрипты, запускаемые при загрузке системы до монтирования основных файловых систем. В файле ./scripts/local-top/ORDER необходимо заменить cryptroot на crypto. Содержимое файла ./scripts/local-top/crypto нужно заменить на скрипт, открывающий наш полностью зашифрованный диск:

$DISK_ID можно узнать, используя ls -l /dev/disk/by-id/ | grep sda. После этого делаем скрипт исполняемым:

Затем кладём в initrd ключ и заголовок тома:

Собираем получившийся initrd и кладём его в папку /root:

ПОДГОТОВЛИВАЕМ ФЛЕШКУ

Пришло время заняться флешкой, без которой наш зашифрованный диск будет представлять собой несвязанный набор байт. Начинаем с ее разметки:

Теперь шифруем раздел и устаналиваем на него пароль (как ты помнишь, мы разбиваем флешку на два раздела):

Остается настроить загрузчик. Для этого открываем /etc/default/grub и добавляем в конец файла строку GRUB_ENABLE_CRYPTODISK=1. После этого форматируем раздел под загрузчик:

И монтируем его:

Устанавливаем GRUB на флеш-карту. Значение —target следует выбрать в зависимости от параметров твоего компьютера. Наиболее универсальный вариант — i386-pc:

grub-install —target=i386-pc —root-directory /mnt/grub/ /dev/sdb

Теперь создадим файл конфигурации /mnt/grub/grub.cfg:

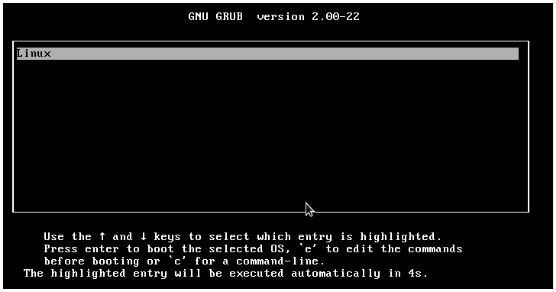

Загрузчик системы теперь выглядит так

В этом файле мы задаем одну строку меню «Linux», при запуске которой после ввода пароля открывается зашифрованный раздел флешки с ядром системы и ключами от жесткого диска.

![]()

Ввод пароля от флешки

После этого открываем защищенный раздел на флешке:

Форматируем его и монтируем:

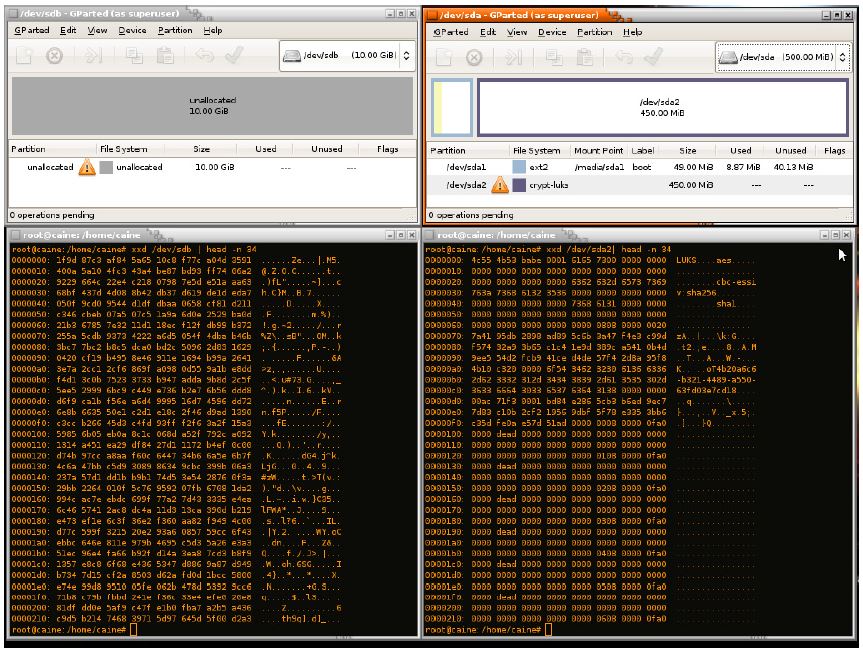

Hex-дамп заголовка диска и флешки

После чего копируем в него ядро и initrd:

Всё готово!

Размонтируем диски и перезагружаемся:

АНОНИМИЗАЦИЯ ОС

С шифрованием разобрались. Теперь пришло время поговорить об анонимизации системы.

Во многих случаях (например, при анализе вредоносного программного обеспечения) необходимо изолировать всю операционную систему и анонимизировать её трафик таким образом, чтобы никакие действия в ней не привели к раскрытию нашего ip-адреса или утере важных данных. Для этого воспользуемся схемой на основе связки Whonix (виртуальной машины, выступающей в качестве шлюза, перенаправляющего трафик в Tor) и любой другой виртуальной машины.

НАСТРОЙКА

По шагам:

• Скачиваем Virtualbox, Whonix Gateway и Kali;

• Проверяем ova-файл, устанавливаем и обновляем Whonix по инструкции на сайте;

• Для отключения графического интерфейса — выделяем виртуальной машине 120 Мб оперативной памяти;

• Затем проверяем файл с образом диска Kali и создаём под него новую виртуальную машину;

• В настройках сетевого адаптера VM выбираем внутреннюю сеть whonix;

• Включаем систему;

• Настраиваем сеть вручную или с помощью Network Manager-а:

Перед началом работы необходимо убедиться, что сеть работает нормально, и только потом обновить ОС и установить все необходимые приложения. Разумеется, не отключая Tor. При этом ни в коем случае нельзя устанавливать Guest Additions, так как они синхронизируют время на реальной и виртуальной машине, расшаривают буфер обмена, могут получить доступ к микрофону и вообще содержат в себе довольно много потенциально опасной функциональности.

Кстати говоря, в нашем случае для усложения отслеживания лучше использовать Tor Browser с правами обычного пользователя, так как стандартный браузер Kali довольно редок и запускается от рута. Для этого устанавливаем sux, который позволит нам запускать графические приложения от имени другого пользователя:

Скачиваем браузер с официальной страницы проекта. Опять же на всякий случай проверяем целостность скачанного файла (по данной инструкции). Затем создаём пользователя torbrowser, логинимся в него через su и распаковываем архив с правами этого пользователя:

Далее отключаем в нём Tor, так как весь трафик уже анонимизируется на виртуальной машине с Whonix, а Tor через Tor — это вредно и очень медленно. Как это сделать, можно посмотреть тут. Ну и, наконец, запускаем torbrowser:

Настройка ssh и sshfs для включенной машины

Для подключения к гостевой машине через ssh нужно сначала подключиться к Whonix-Gateway, пробросив порт, а потом из Whonix-Gateway подключиться к ssh-серверу, запущенному на Kali. Аналогичным способом можно получить доступ к файлам на Kali с помощью двойного sshfs.

После этого необходимо создать снимок, из которого можно будет загружаться перед каждым сеансом работы, зная, что на компьютере не осталось никаких материалов от предыдущего. Для ещё более надежной защиты от фингерпринтинга можно каждый раз устанавливать и настраивать эти виртуальныемашины заново.

ВО ВРЕМЯ РАБОТЫ

Перед запуском Whonix Gateway и Kali рекомендую включить VPN и поставить на закачку несколько произвольных торрентов с большим количеством сидов — например, с популярными дистрибутивами Linux-a. Это сильно затруднит проведение атак, основанных на статистическом анализе трафика. Кроме того, чтобы избежать случайной утечки информации, желательно закрыть всепосторонние программы.

Сам же порядок запуска такой: сначала запускаем Whonix, дожидаемся завершения первичной настройки и затем запускаем Kali. При необходимости — перед запуском Kali восстанавливаем её чистый снимок. По окончании работы необходимо, в обратном порядке, выключить сначала виртуальную машину с Kali, затем Whonix.

TIPS & TRICKS

Ну а теперь приведем несколько советов, которые обязательно пригодятся тебе в будущем.

Совет 1. Чтобы сменить цепочку Tor-серверов и выходную ноду, необходимо запустить в консоли Whonix Gateway утилиту arm и нажать клавишу «n».

Совет 2. Для безопасного обмена данными с выключенной виртуальной машиной можно монтировать её диски с помощью vdfuse:

Совет 3. При подключении по ssh из реальной машины можно использовать tmux для одновременной работы с терминалом изнутри и снаружи VM. Для этого необходимо запустить tmux в Kali, подключиться к ней по ssh и выполнить tmux a. Можно также смонтировать папки виртуальной машины с помощью sshfs:

Совет 4. Для приватной анонимной связи и передачи файлов я рекомендую torchat. Его стоит запускать в основной системе, чтобы предотвратить сценарий Tor-over-Tor, утечку и потерю данных. Для связи с группой лиц можно использовать свои irc- или jabber-серверы в качестве onion-ресурсов: рекомендуемый клиент — Pidgin, система криптографической защиты чатов — otr.

Совет 5. В случае если необходимо анонимно работать с не-TCP-шными протоколами, можно воспользоваться VPN (желательно — не требующей регистрации). Для этого обычно нужно скачать соответствующий конфигурационный файл и использовать команду sudo openvpn config.ovpn.

МЕРЫ ПРЕДОСТОРОЖНОСТИ

Хотя рассмотренная схема и гарантирует защиту от утечки ip-адреса из виртуальной машины, для настоящей анонимности необходимо соблюдать следующие правила:

• Нельзя подключаться к своим ресурсам;

• Нельзя заходить в аккаунты, которые использовались тобой без Tor-а;

• Нужно помнить, что все нешифрованные данные могут перехватываться exit nod-ой;

• Нельзя допускать прохождение трафика Tor-a через Tor, так ноды двух цепочек могут случайно совпасть, тем самым сокращая эффективную длину цепочки вплоть до 1 машины;

• При передаче файлов нужно защищать их криптографическими и стеганографическими методами, используя утилиты gpg и steghide, и анонимизировать их метаданные, например, с помощью mat (Metadata Anonymisation Toolkit).

Заключение:

Ну вот и все, чем я хотел поделиться с тобой сегодня. Надеюсь, данная небольшая статья-нструкция поможет тебе защитить свои данные и личную жизнь от чужих глаз. Удачи и до новых встреч!

Всем привет!

Прочел статью про «Все тонкости настройки Wine», оказалось, что там далеко не все тонкости. Поэтому написал этот пост как дополнение тому.

В данном посте в основном вольный перевод оф. документации, а так же несколько своих и чужих хитростей при работе с вайн.

Скорее всего данный пост будет интересен новичкам и обычным пользователям GNU\Linux. Тем не менее добротные советы от специалистов не будут лишними.

Что такое вайн думаю объяснять нет смысла. Хочу лишь показать несколько трюков при работе с ним.

Префиксы

С их помощью вы можете устанавливать приложения именно туда куда вы их хотите установить, а не в дефолтный .wine. Даже если что то пойдет не так, достаточно удалить тот префикс, в котором произошла ошибка, при этом все другие приложения\префиксы (предположим, что они настроенные) не пострадают.

То есть каждый созданный вами префикс можно рассматривать как отдельный wine – он независим от других префиксов. Или, для еще большей простоты, воспринимайте каждый созданный префикс, как отдельно установленную винду.

Теперь немного практики:

Сейчас мы создадим папку Gamez, в ней мы создадим префикс lib в который установим несколько библиотек. Эти библиотеки все равно пригодятся потом, поэтому пусть кешируются.

mkdir ./Gamez

env WINEPREFIX=$HOME/Gamez/lib wine winecfg

env WINEPREFIX=$HOME/Gamez/lib winetricks directx9 vcrun2005 vcrun2008 vcrun6

env WINEPREFIX=$HOME/Gamez/lib wine winecfg

Последней командой мы опять вызвали окно конфигуратора wine. Просто перейдите на вкладку «Библиотеки» и убедитесь, что все установилось. После этого выполните:

wine winecfg — откроется конфигуратор wine (не из префикса), проверьте ту же вкладку. Видите! Здесь никаких библиотек. Значит он цел и невредим.

Как установить несколько разных версий wine?

Для решения этой задачи придется собирать wine из исходников. При сборке просто используем префикс для дефолтной установке. Примерно как здесь:

./configure prefix=/path/to/install/directory && make

sudo make install

AppDB

Обязательно используйте appdb для поиска информации по установке приложения, возможно стаф, который вы устанавливаете, уже установили и расписали все подводные камни.

Наводим порядок в домашнем каталоге

Если вы любите поиграть, то вероятно ваш /home раздел забит сейвами и прочими файлами игр. Избавиться от этого всего дела, не в ущерб можно так:

Замените стандартный путь к моим документам, на желаемое место для хранения сейвов. У меня, к примеру, этот путь ведет в папку с игрой.

Использование последних версий wine

Wine такая штука, чем новее тем лучше! С помощью следующей команды вы всегда будете иметь последнею версию wine (для Ubuntu-подобных дистрибутивов):

sudo add-apt-repository ppa:ubuntu-wine/ppa

sudo apt-get update

После выполнения этих команд ищите последнею версию wine в synaptic.

Установка winetricks

Если по каким-либо причинам у вас до сих пор нет winetricks, то завести его в хозяйстве можно так:

Как установить MSI файл?

Это можно сделать двумя способами: wine msiexec /i whatever.msi

Альтернативный способ: wine start whatever.msi

The file foo.exe is not marked as executable… — Что это значит?

chmod a+x ./patch/you/exe.file

если же файл находится на диске, то должна помочь вот эта команда:

mount -o remount,mode=0777,exec /media/cdrom

Как вывести содержимое отладки в отдельный файл?

/.wine/drive_c/Games/Tron

wine tron.exe &> log.txt

Как отключить «crash» диалог?

Если вы используете префиксы, не забудьте в команде указать путь к префиксу — winetricks nocrashdialog

После запуска приложения\игры, wine ругается и ничего не запускает. Что делать?

Для начала изучите логи, обычно в них все написано. Ниже я приведу самые популярные ошибки:

MFC40.DLL : через winetricks установи mfc40 (Microsoft Foundation Classes from Visual C++ 4).

MFC42.DLL, MSVCP60.DLL : через winetricks установи vcrun6 (MS Visual C++ 6 sp4 libraries: mfc42, msvcp60, msvcrt).

MFC71.DLL, MSVCP71.DLL : через winetricks установи vcrun2003 (MS Visual C++ 2003 libraries: mfc71,msvcp71,msvcr71).

MFC80.DLL, MSVCP80.DLL : через winetricks установи vcrun2005 (MS Visual C++ 2005 libraries: mfc80,msvcp80,msvcr80).

MFC90.DLL, MSVCP90.DLL : через winetricks установи vcrun2008 (MS Visual C++ 2008 libraries: mfc90,msvcp90,msvcr90).

MDAC : через winetricks установи mdac27 (MS MDAC 2.7).

Мое приложение работает, но текстовые поля ведут себя странно

Проанализируйте дебаг wine после запуска приложения, если видите что ругается на RICHED20.DLL, то доустановите через winetricks следующею библиотеку: riched20

Вы можете просто их игнорировать, это информация для разработчиков.

Через вайнтрикс можно установить 1 или 2 фреймворк. Как альтернатива использовать mono. Если же приложение требует 3 или 4 фреймворк, то скорее всего оно работать не будет (хотя 3 и даже 3.5 доступен в меню winetricks). Ждем пока решат эту проблему.

Игра которую я пытаюсь установить защищена от распространения возможно ли её установить?

Смотри список copy protection, которые работают.

Что делать если приложение требует IE?

Wine использует по умолчанию ядро\движок Gecko – это то же, что и на Firefox. Поэтому можно через winetrikcs доустановить gecko(если его нет) и\или fakeie6.

Если же это не помогло, попробуйте поменять версию windows на win2k и установить через winetricks ie6, ie7 или ie8.

Как включить сглаживание шрифтов в wine?

Если ваша версия выше чем 1.1.12 вы можете использовать winetricks и выбрать один из трех вариантов сглаживания: fontsmooth-gray, fontsmooth-rgb или fontsmooth-bgr

После выхода из игры не восстанавливается разрешение экрана

Должно помочь: xrandr -s 0

Как попасть в реестр wine?

wine regedit — Если используются префиксы укажите путь в команде.

Нуждается ли wine в отдельной установке драйверов?

Нет. Wine – это не эмулятор компьютера, он лишь переводит вызовы Windows API в понятные линуксу команды.

Безопасно ли запускать wine от root?

Никогда не запускайте wine от root пользователя.

Если это уже случилось измените владельца

sudo chown -R $USER:$USER .wine

Техника безопасности при использовании wine

Вот несколько советов, которые помогут вам повысить безопасность:

- Никогда не запускайте программы с подозрительных сайтов

- Никогда не используйте root пользователя для запуска приложений!

- Используйте антивирусный сканер для запускаемых приложений, например ClamAV. Или хотя бы проверяете экзешники на virustotal

- Попробуйте удалить wine диск Z:, который указывает по умолчанию на корневой каталог. В качестве обходного пути запускать программы из

Файл .xsession-errors забивает мусором все дисковое пространство. Что делать? (рецепт от --=XliN=--)

/.xsession-errors &> /dev/null

[[ "$(stat -c %s

/.xsession-errors)" -ge "52428800" ]] && echo >

/.xsession-errors

done

Добавьте его в автозагрузку, и установите следующий пакет (он необходим для работы скрипта).

apt-get install inotify-tools

Читайте также: