Включить запись дампов kaspersky что это

Обновлено: 04.07.2024

На синем экране смерти содержится информация о причинах, вызвавших исключение (в виде кода STOP-ошибки вида 0x0000007b), адреса в памяти, при обращении к которым произошло исключение и прочая полезная информация. Такая информация называется STOP-ошибкой, переменными параметрами которой как раз являются адреса памяти. Иногда там же содержится имя файла, вызвавшего исключение.

Что такое дамп

- dump (англ.) – мусорная куча; свалка; дыра; трущоба.

- dump (memory dump) – 1) дамп, вывод содержимого оперативной памяти на печать или экран; 2) «снимок» оперативной памяти; данные, получаемые в результате дампинга; 3) аварийное снятие, выключение, сброс.

- dumping – дампинг, снятие дампа.

Настройки для сохранения дампа памяти хранятся в системном реестре Windows.

Информация о дампе памяти в системном Реестре:

В разделе Реестра Windows [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\CrashControl] аварийный дамп памяти определяется следующими параметрами:

– REG_DWORD-параметр AutoReboot со значением 0x1 (опция Выполнить автоматическую перезагрузку вспомогательного окна Загрузка и восстановление диалогового окна Свойства системы);

– REG_DWORD-параметр CrashDumpEnabled со значением 0x0, если дамп памяти не создается; 0x1 – Полный дамп памяти; 0x2 – Дамп памяти ядра; 0x3 – Малый дамп памяти (64КБ);

– REG_EXPAND_SZ-параметр DumpFile со значением по умолчанию %SystemRoot%\MEMORY.DMP (место хранения файла дампа);

– REG_DWORD-параметр LogEvent со значением по умолчанию 0x1 (опция Записать событие в системный журнал окна Загрузка и восстановление);

– REG_EXPAND_SZ-параметр MinidumpDir со значением по умолчанию %SystemRoot%\Minidump (опция Папка малого дампа окна Загрузка и восстановление);

– REG_DWORD-параметр Overwrite со значением по умолчанию 0x1 (опция Заменять существующий файл дампа окна Загрузка и восстановление);

Как система создает файл аварийного дампа памяти

Во время загрузки операционная система проверяет параметры создания аварийного дампа в разделе реестра [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\CrashControl]. Если указан хотя бы один параметр, то система генерирует карту блоков диска, занимаемых файлом подкачки на загрузочном томе, и сохраняет ее в памяти. Система также определяет, какой драйвер дискового устройства управляет загрузочным томом, вычисляет контрольные суммы для образа драйвера в памяти и для структур данных, которые должны быть целыми, чтобы драйвер мог выполнять операции ввода/вывода.

После сбоя ядро системы проверяет целостность карты страничного файла, дискового драйвера и управляющих структур дискового драйвера. Если целостность этих структур не нарушена, то ядро системы вызывает специальные функции ввода/вывода дискового драйвера, предназначенные для сохранения образа памяти после системного сбоя. Эти функции ввода/вывода самодостаточны и не полагаются на службы ядра системы, поскольку в программах, отвечающих за запись аварийного дампа, нельзя делать никаких предположений о том, какие части ядра системы или драйверы устройств при сбое были повреждены. Ядро системы записывает данные из памяти по карте секторов файла подкачки (при этом ему не приходится использовать драйверы файловой системы).

Сначала ядро системы проверяет состояние каждого компонента, задействованного в процессе сохранения дампа. Это делается для того, чтобы при прямой записи в секторы диска не повредить данные, лежащие вне страничного файла. Размер страничного файла должен быть на 1МБ больше размера физической памяти, потому что при записи информации в дамп создается заголовок, в котором содержатся сигнатура аварийного дампа и значения нескольких важнейших переменных ядра системы. Заголовок занимает меньше 1МБ, но операционная система может увеличивать (или уменьшать) размер файла подкачки не менее чем на 1МБ.

После загрузки системы Session Manager (Диспетчер сеанса Windows NT; дисковый адрес – \WINDOWS\system32\smss.exe) инициализирует страничные файлы системы, используя для создания каждого файла собственную функцию NtCreatePagingFile. NtCreatePagingFile определяет, существует ли инициализируемый страничный файл, и если да, то имеется ли в нем заголовок дампа. Если заголовок есть, то NtCreatePagingFile посылает в Session Manager специальный код. После этого Session Manager запускает процесс Winlogon (Программа входа в систему Windows NT; дисковый адрес – \WINDOWS\system32\winlogon.exe), который извещается о существовании аварийного дампа. Winlogon запускает программу SaveDump (Программа сохранения копии памяти Windows NT; дисковый адрес – \WINDOWS\system32\savedump.exe), которая анализирует заголовок дампа и определяет дальнейшие действия в аварийной ситуации.

Сохранив файл дампа, программа SaveDump делает запись о создании аварийного дампа в журнале событий Система, например: «Компьютер был перезагружен после критической ошибки: 0x100000d1 (0xc84d90a6, 0x00000010, 0x00000000, 0xc84d90a6). Копия памяти сохранена: C:\WINDOWS\Minidump\Mini060309-01.dmp».

Разновидности дампов

- Полный дамп памяти записывает всё содержимое системной памяти при возникновении неустранимой ошибки. Для этого варианта необходимо иметь на загрузочном томе файл подкачки, размер которого равен объему всей физической оперативной памяти плюс 1МБ. По умолчанию полный дамп памяти записывается в файл %SystemRoot%\Memory.dmp. При возникновении новой ошибки и создании нового файла полного дампа памяти (или дампа памяти ядра) предыдущий файл заменяется (перезаписывается). Параметр Полный дамп памяти недоступен на ПК, на которых установлена 32-битная операционная система и 2 или более гигабайта оперативной памяти.

При возникновении новой ошибки и создании нового файла полного дампа памяти предыдущий файл заменяется.

- Дамп памяти ядра записывает только память ядра, благодаря чему процесс записи данных в журнал при внезапной остановке системы протекает быстрее. В зависимости от объема физической памяти ПК в этом случае для файла подкачки требуется от 50 до 800МБ или одна треть физической памяти компьютера на загрузочном томе. По умолчанию дамп памяти ядра записывается в файл %SystemRoot%\Memory.dmp.

Этот дамп не включает нераспределенную память или память, выделенную для программ пользовательского режима. Он включает только память, выделенную для ядра и аппаратно-зависимого уровня (HAL) в Windows 2000 и более поздних версиях системы, а также память, выделенную для драйверов режима ядра и других программ режима ядра. В большинстве случаев такой дамп является наиболее предпочтительным вариантом. Он занимает намного меньше места по сравнению с полным дампом памяти, при этом исключая только те сектора памяти, которые, скорее всего, не связаны с ошибкой.

При возникновении новой ошибки и создании нового файла дампа памяти ядра предыдущий файл заменяется.

- Малый дамп памяти записывает наименьший объем полезной информации, необходимых для определения причины неполадок. Для создания малого дампа памяти необходимо, чтобы размер файла подкачки составлял как минимум 2МБ на загрузочном томе.

Файлы малого дампа памяти содержат следующие сведения:

Файл малого дампа памяти используется при ограниченном пространстве жесткого диска. Однако из-за ограниченности содержащихся в нем сведений в результате анализа этого файла не всегда удается обнаружить ошибки, которые не были непосредственно вызваны потоком, выполнявшимся в момент ее возникновения.

При возникновении следующей ошибки и создании второго файла малого дампа памяти предыдущий файл сохраняется. Каждому дополнительному файлу дается уникальное имя. Дата закодирована в имени файла. Например, Mini051509-01.dmp — это первый файл дампа памяти, созданный 15 мая 2009 г. Список всех файлов малого дампа памяти хранится в папке %SystemRoot%\Minidump.

Операционная система Windows XP, несомненно, значительно надежнее предыдущих версий, – благодаря усилиям как разработчиков Microsoft, так и разработчиков драйверов аппаратного обеспечения, так и разработчиков прикладного программного обеспечения. Однако аварийные ситуации – всевозможные сбои и крахи системы – неизбежны, и от того, владеет ли пользователь ПК знаниями и навыками в их устранении, зависит, придется ему затратить несколько минут на поиск и устранение неисправности (например, на обновление/отладку драйвера или переустановку прикладной программы, вызывающей системный сбой), – или несколько часов на переустановку/настройку операционной системы и прикладного программного обеспечения (что не гарантирует отсутствия сбоев и крахов в дальнейшем!).

Многие системные администраторы всё еще пренебрегают анализом аварийных дампов Windows, считая, что работать с ними слишком трудно. Трудно, но можно: даже если, например, анализ одного дампа из десяти окажется успешным, – усилия, потраченные на освоение простейших приемов анализа аварийных дампов, будут не напрасны.

Приведу примеры из своей «сисадминской» практики.

В локальной сети без видимой причины («железо» в порядке, отсутствие вирусов гарантировано, пользователи – с «нормальными руками») «полегли» несколько рабочих станций с Windows XP SP1/SP2 «на борту». Компьютеры загрузить в нормальном режиме не удавалось, – доходило до «Приветствия» – и на перезагрузку до бесконечности. При этом, в Безопасном режиме ПК загружались.

Изучение дампов памяти позволило выявить причину неисправности: виновником оказался антивирус Касперского, точнее, свежие антивирусные базы (если еще точнее, то два модуля баз – base372c.avc, base032c.avc).

В обоих указанных случаях изучение аварийного дампа памяти позволило до минимума (несколько минут!) свести время для диагностирования и устранения неисправности.

Анализ дампа памяти

Для анализа аварийных дампов памяти существует множество программ, например, DumpChk, Kanalyze, WinDbg. Рассмотрим анализ аварийных дампов памяти с помощью программы WinDbg (входит в состав Debugging Tools for Windows).

Установка средств отладки

Использование программы WinDbg для анализа аварийных дампов памяти

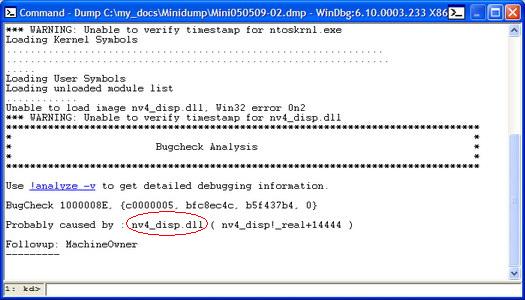

Например, на следующем скриншоте причина неисправности – файл nv4_disp.dll драйвера видеокарты:

Если есть необходимость проверить PC на наличие зловредов, вместо KVRT воспользуйтесь Kaspersky Rescue Disk.

По поводу ошибки - задайте Ваш вопрос на оффоруме.

за Dr.Web не скажу.

в списке продуктов, несовместимых с KIS|КАВ|KTS, AnVir Task Manager отсутствует.

Дело в том, что по окончании лицензии антивирусные программы не перестают выполнять своё прямое назначение. Просто прекращается обновление антивирусных баз и новые вирусы уже не видятся, если не использовать эвристику. Если жалко денег на продление, можно удалить Касперского и поставить тот же бесплатный Avast или антивирус от Microsoft(a), тоже бесплатный.

Не думаю , что можно назвать его полноценным антивирусом , в отличие от Касперского.Данной программой антишпионом , я пользовалась , но давно.Увидел угрозы , но не все.Из минусов то , что он действительно запрашивает покупку лицензии и без этого , ничего не удаляет и просто производит проверку.Я была очень разочарована ,когда мне не удалось удалить найденные угрозы.Потому что тот запросил активацию.Хотя даже устанавливать ломанный , но передумала.Т.к основную угрозу , он тогда так и не обнаружил.

Не считаю это разводом.Сама программа довольно не слепая и угрозы обнаруживает. Хотя и не все.У меня она тогда увидела даже то , что не увидел Касперский.Просто производители схитрили вот и все.Это конечно их дело , но могли бы хотя бы предоставить возможность людям , удалить угрозы с компьютера один раз бесплатно.Просто как пробный вариант.А вот для дальнейшего использование затребовали бы уже действительно покупку лицензии.

Кстати , удаление угроз этой программе сразу доверять не следует.Не факт , что все что она обнаружила , это именно вирусы.У меня она действительно нашла много всякого "добра" на компе.Но вместе с ним предложила к удалению и то , что в общем-то угрозы для компа как таковой не представляло и было мне нужно.В общем-то похожая программа Троян-Киллер .Та же самая история.Бесплатная программа подобного типа , Малвар.Но он способен обнаружить меньшее количество угроз.Зато удаляет без всяких проблем и бесплатно.

Касперский , является мощным антивирусом и его смело можно устанавливать на компьютер.Но то что касается программ-шпионов , это дело лучше доверять Spyhunter У меня были шпионы , которых Касперский не видел в упор.Как и другие антивирусы.А Spyhunter и Троян-Киллер запалили их.Но вместе с эти запалили и то , что удалять в общем-то не собиралась.Так что что лучше , решать вам.Касперский антивирус не плохой.А из антишпионов , по моему мнению , вполне не плохой бесплатный Малвар.Так что в случае чего , можно обратится к нему.Денег для удаления не затребует.А остальное тогда в ручную.Попадались мне и такие экземпляры , которые не палились вообще ничем.Приходилось удалять руками.

Во время пентестов мы часто оказываемся внутри систем на базе ОС Windows в поисках учетных записей. Цель этой статьи – изучить некоторые техники для получения информации об учетных записях Windows-систем, при этом оставаясь незаметным, насколько это возможно.

Автор: Себастьян Маке (Sebastien Macke, @lanjelot)

Во время пентестов мы часто оказываемся внутри систем на базе ОС Windows в поисках учетных записей. Цель этой статьи – изучить некоторые техники для получения информации об учетных записях Windows-систем, при этом оставаясь незаметным, насколько это возможно.

В основе всех этих техник лежит несколько базовых принципов:

Выгрузка учетных записей с хоста на базе ОС Windows

Как только вы полностью скомпрометировали Windows-хост (то есть получили системные привилегии), ваш следующий шаг – получение информации о как можно большем числе учетных записей с этого хоста, поскольку эту информацию можно, к примеру, использовать для получения доступа ко всей сети. Кроме того, те же самые пароли могут использоваться для доступа к другим критически важным ресурсам.

Если скомпрометированный Windows-хост является частью домена, вашей целью будут привилегированные учетные записи домена или (что более предпочтительно) членство в группе администраторов домена.

Для выгрузки учетных записей с уже скомпрометированной системы можно использовать следующее приемы.

Скопируйте ветви реестра SYSTEM, SECURITY и SAM на свой локальный компьютер:

C:\> reg.exe save hklm\sam c:\temp\sam.save

C:\> reg.exe save hklm\security c:\temp\security.save

C:\> reg.exe save hklm\system c:\temp\system.save

При помощи утилиты secretsdump извлеките из сохраненных ветвей локальные аккаунты, закешированные учетные записи домена и секретные ключи LSA:

$ secretsdump.py -sam sam.save -security security.save -system system.save LOCAL

Impacket v0.9.11-dev - Copyright 2002-2013 Core Security Technologies

Подберите пароли к LM-хешам (если они есть) при помощи Ophcrack.

Подберите пароли к NT-хешам при помощи JtR и hashcat.

Помните, что даже если вы не сможете подобрать пароль к хешу, то можно использовать сам хеш для доступа к другим хостам и даже домену, где используется тот же самый пароль.

Это хеши учетных записей тех пользователей, которые уже прошли авторизацию на хосте. Пароли к этим хешам можно подобрать при помощи утилит JtR или hashcat. Не забудьте указать правильный формат: либо mscash (xp, w2k3), либо mscash2 (vista, w7, w2k8 …). Примечание: вы не можете использовать технику «pass-the-hash», используя этот вид хешей.

Здесь вы можете найти пароли учетных записей для служб, которые запускаются под существующими аккаунтами пользователей Windows (в отличие от Local System, Network Service и Local Service), пароли для автоматического входа и т. д.

Если Windows-хост является частью домена, вы найдете учетные записи домена, которые затем можно использовать для аутентификации на домене, вывода перечня пользователей и администраторов домена, просмотра общих ресурсов и т. д.

Использовать эти учетные записи можно при помощи утилиты pth, если вы работайте в Kali Linux или wce если вы работаете в Windows-системе.

Пароли на общих ресурсах и в контроллере домена в Group Policy Preferences (GPP) можно расшифровать:

- Учетные записи, находящиеся в оперативной памяти

Выгрузить пароли из памяти в чистом виде можно при помощи утилиты mimikatz, а при помощи Windows Task Manager можно сдампить процесс LSASS.

Для выгрузки процесса lsass.exe в файл в программе Task Manager кликните правой кнопкой на процессе «lsass.exe», а затем выберите «Create Dump File» (начиная с Vista). Также можно воспользоваться утилитой Procdump (для WinXP и более ранних версий ОС) или, в качестве альтернативы, powershell-fu (см. статью carnal0wnage):

C:\> procdump.exe -accepteula -ma lsass.exe c:\windows\temp\lsass.dmp 2>&1

Затем учетные записи выгружаются из дампа при помощи mimikatz и его модуля minidump.

C:\> mimikatz.exe log "sekurlsa::minidump lsass.dmp" sekurlsa::logonPasswords exit

Примечание: удостоверьтесь в том, что mimikatz используется для той же самой платформы и архитектуры, на которой вы делали дамп (см. здесь).

Другой вариант: запуск на хосте утилиты wce, однако при этом вероятнее всего сработает антивирус (если он установлен на хосте). Обратите внимание, что wce-v1.41beta, кажется, не умеет выгружать пароли из внешних SMB-сессий (их список можно получить, если выполнить команду «net use» на скомпрометированном хосте), а mimikatz выгружает.

- Диспетчер учетных записей (Credential Manager)

Когда пользователь авторизуется на общем сетевом ресурсе, прокси-сервере или в клиентском программном обеспечение выставляет флажок «Remember my password», в этом случае, как правило, пароль хранится в зашифрованном виде с использованием Windows Data Protection API. Все зашифрованные аккаунты можно увидеть в диспетчере учетных записей (доступ к нему можно получить через раздел «Учетные записи пользователей» в Панели управления). Эту информацию можно сдампить при помощи утилиты Network Password Recovery. Обратите внимание, что на 64-битной архитектуре надо запускать 64-битную версию утилиты, иначе у вас ничего не получится.

При помощи утилиты Protected Storage PassView вы можете выгрузить пароли, сохраненные в IE, Outlook или MSN.

- Программное обеспечение от сторонних разработчиков

Компания NirSoft предлагает множество утилит, которые помогают извлекать пароли, используемые в стороннем программном обеспечении.

Выгрузка из контроллера домена хешей пользователей домена

Суть этой техники заключается в получении базы данных (файл ntds.dit) Active Directory из Службы каталога (Directory Service), которая запущена на контроллере домена. При этом злоумышленник должен в интерактивном режиме авторизоваться на контроллере домена через Remote Desktop или «psexec». Идея заключается в том, чтобы использовать теневое копирование тома для получения файла ntds.dit, который в противном случае заблокирован и защищен от чтения.

Для начала посмотрите на состояние службы теневого копирования тома. Если служба не запущена (хотя по умолчанию это не так), используйте ntdsutil или vssadmin, как показано ниже, чтобы запустить службу. Не забудьте вернуть ее в первоначальное состояние после совершения всех манипуляций.

Затем найдите местонахождение файла ntds.dit, используя параметр «DSA Database file»:

C:\> reg.exe query hklm\system\currentcontrolset\services\ntds\parameters

После этого проверьте текущий размер файла ntds.dit и свободное место на диске. Его должно быть как минимум в два раза больше, чем размер файла. Теперь, используя встроенную командную утилиту ntdsutil, создайте снимок базы данных Active Directory.

C:\> ntdsutil

ntdsutil: snapshot

snapshot: activate instance NTDS

Active instance set to "NTDS".

snapshot: list all

No snapshots found.

// If there is a recent snapshot (ie. backups scheduled with Windows Server Backup),

then consider using that instead of creating a new one.)

snapshot: create

Creating snapshot.

Snapshot set generated successfully.

snapshot: list all

1: 2013/10/24:18:33

2: C:

snapshot: mount 2

Snapshot mounted as C:\$SNAP_201310241833_VOLUMEC$\

Теперь загрузите файл на свою машину файл ntds.dit, находящийся в C:\$SNAP_201310241833_VOLUMEC$\Windows\NTDS\. Заодно прихватите ветвь реестра SYSTEM (например, так: reg.exe save HKLM\SYSTEM c:\system.save). После этого удалите копию ветви реестра и созданный снимок.

Помимо ntdsutil вы также можете использовать встроенную утилиту vssadmin (как показано в этом howto), хотя vssadmin не создаст «единообразный» снимок, а ntdsutil лучше подходит для решения этой задачи. С другой стороны, если вы работаете с Windows 2003, то ntdsutil не сможет создать снимок, и в данном конкретном случае вам следует прибегнуть к использованию vssadmin.

Если ntds.dit поврежден, используйте встроенную утилиту esentutl для восстановления файла:

C:\> esentutl /p /o ntds.dit

Настало время выгрузить хеши паролей при помощи secretsdump:

$ secretsdump.py -system system.save -ntds ntds.dit LOCAL

Impacket v0.9.11-dev - Copyright 2002-2013 Core Security Technologies

[*] Target system bootKey: 0x24f65609994cdbec01b8b0b61cf6a332

[*] Dumping Domain Credentials (domain\uid:rid:lmhash:nthash)

[*] Searching for pekList, be patient

[*] Pek found and decrypted: 0xca47b3a8b3477cec0a774bed669c3d9f

[*] Reading and decrypting hashes from ntds.dit

Administrator:500:aad3b435b51404eeaad3b435b51404ee:a881324bad161293dedc71817988d944.

.

Вы также можете выгрузить историю паролей, используя опцию –history (начиная с версии r961).

- Репликация Active Directory (экспериментальная техника)

Эта техника более незаметная, чем теневое копирование тома, поскольку здесь не требуется создания снимка базы данных Active Directory, запуска службы VSS, и даже интерактивного входа в контроллер домена. Использовать репликацию предпочтительнее, если у администраторов отсутствуют Se* привилегии (SeCreateTokenPrivilege, SeAssignPrimaryTokenPrivilege и т. д.), полностью отключена служба VSS и ей подобные, запрещено создание новых служб и т. д.

Суть этой техники заключается в репликации базы данных Active Directory на вашу локальную систему. Обычно, репликация происходит при добавлении в домен нового контроллера домена, хотя, с другой стороны, подобная операция довольно заметна, поскольку создаются новые объекты внутри базы данных и остаются постоянные метки даже после удаления контроллер домена. Следовательно, нам нужно такая утилита, которая выполняет только репликацию и ничего более.

Насколько мне известно, пока не существует подобных инструментов для публичного пользования, однако об этой технике рассказывал Орельен Бордес (Aurelien Bordes) в своем коротком докладе «Fiabilisation d’outils» (дословно «инструменты надежности») перед конференцией SSTIC 2010, где продемонстрировал использование своей приватной утилиты.

Вместо написания собственной утилиты с нуля, мы можем просто модифицировать Samba для наших собственных целей, поскольку там уже реализована полная процедура добавления в домен контроллера домена. Наши изменения будут заключаться в том, чтобы отключить шаги, связанные с добавлением изменений в Active Directory, чтобы оставить только функцию репликации.

Ниже показан прекрасный патч для samba-4.1.0:

--- ./src/samba-4.1.0/python/samba/join.py 2013-11-17 04:08:05.393333375 +1100

+++ /usr/lib/python2.7/site-packages/samba/join.py 2013-11-17 04:29:22.209999075 +1100

@@ -1053,6 +1053,11 @@

ctx.nc_list = [ ctx.config_dn, ctx.schema_dn ]

ctx.full_nc_list = [ctx.base_dn, ctx.config_dn, ctx.schema_dn ]

После установки патча, подготовьте вашу систему для выполнения репликации:

Теперь запустите репликацию:

Затем, используйте утилиту pdbedit (она идет в комплекте с Samba), чтобы сдампить NT-хеши локально:

Кажется, у Samba нет инструмента для выгрузки истории паролей или LM-хешей (если они присутствуют в контроллере домена), однако вы можете использовать простой python-скрипт samba-pwdump.py для их извлечения напрямую из базы данных LDB.

Чтобы выяснить различия до и после репликации, я сравнил LDIF-экспорты из Root DSE и основные DN’ы (Distinguished name) в Active Directory.

Единственные отличия – атрибуты logonCount и lastLogon учетной записи администратора домена, которые были увеличены и, соответственно, атрибут highestCommitedUSN в Root DSE также был увеличен. Однако во время репликации сгенерировались события «Directory Service Access» (event ID 4672) в журнале безопасности Windows (Windows Security log) из-за того, что был получен привилегированный доступ к Active Directory. Другие события также могут отобразиться, если доступны некоторые другие категории (4932, 4928 …). Кроме того, во время репликации не были добавлены никакие изменения в реестр.

Пожалуйста, помните о том, что эта техника экспериментальная. Тесты проводились в контроллере домена на базе Windows 2008 R2 SP1 со стороны хоста с Archlinux и пакетом samba-4.1.0-1 с установленным патчем, о котором говорилось выше.

Спешу поделиться прекрасной статьей Родиона Нагорного о различных способах применения антивирусных утилит "Лаборатории Касперского", в частности, Kaspersky Rescue Disc:

Разумеется, чаще всего наши продукты выступают в роли обороняющихся, отражая попытки вирусов и мошенников причинить ущерб нашим клиентам. Однако бывают и такие случаи, когда мы должны сами атаковать вредонос.

Этот замечательный продукт нашей компании также называют «Диск аварийного восстановления», и это название вполне отвечает тем ситуациям, когда без его применения систему из вирусного плена освободить крайне сложно.

Диск аварийного восстановления основан на операционной системе Linux, что изначально практически исключает возможность запуска вирусов под его управлением. Еще одна приятная особенность Kaspersky Rescue Disk состоит в том, что для его создания не потребуются ни специальное оборудование, ни какие-либо особые навыки, — достаточно иметь под рукой флешку и аккуратно следовать инструкции.

Итак, вы создали диск аварийного восстановления. Что же дальше? Все зависит от целей использования. Если дело в заражении, то рекомендую первым делом обновить базы, чтобы обеспечить себя самым свежим набором антивирусных сигнатур, а затем запустить проверку жесткого диска на вирусы.

Если задача состоит в спасении системы от блокирующего баннера, то придется еще немного поработать.

Предположим, что наш продукт у вас вовсе не установлен, а блокер уже присутствует в системе. Для быстрого лечения «Лаборатория Касперского» создала специальную утилиту, которая называется Windows Unlocker. Она включена в состав диска аварийного восстановления и очень легко запускается с помощью одноименной команды через стандартный линуксовый терминал.

Ни в коем случае не верьте злоумышленнику и не поддавайтесь на провокацию. Rescue Disk помогает в 100% случаев, ведь вирус прописывается в одни и те же ветки реестра, отвечающие за запуск оперативной системы. Кстати, в Kaspersky Internet Security появилась опция, включающая защиту от проникновения подобных блокеров на компьютер:

Так что в очередной раз могу повторить простую истину: всегда используйте самую свежую версию антивируса и не ленитесь обновлять установленное на компьютере приложение, чтобы вам не пришлось совершать множество лишних действий для решения абсолютно необязательных проблем.

Все это стандартные применения диска аварийного восстановления для борьбы с вирусами. Однако мне бы хотелось рассказать и об одном (менее типичном) способе использования

Периодически приходится сталкиваться с обращениями пользователей, у которых при удалении нашего продукта перестают работать USB-устройства ввода (мышь, клавиатура). Разумеется, работать за компьютером становится невозможно.

Возникает такая проблема из-за высокой степени поврежденности операционной системы, и свидетельствует она о необходимости переустановки или обновления Windows. Однако сначала следует восстановить работу устройств. Алгоритм для этого используется аналогичный устранению баннеров, только команда в терминале вводится другая — usbrecover.

Обратите внимание, что скачать образ Kaspersky Rescue Disk и установить его на флешку можно на любом компьютере. Привязки к конкретному устройству у утилиты нет. Поэтому, даже если ваш компьютер «болен», заблокирован или поврежден, средство для победы над проблемами всегда доступно!

Читайте также: