Для настройки эп необходимо установить расширение работы с криптографией в 1с

Обновлено: 06.07.2024

Андрей Глебов, докладчик конференции Infostart Event 2017 Community, делает обзор нормативной базы РФ по теме электронной подписи. Рассказывает о возможностях криптографии в платформе «1С:Предприятие 8» и ее расширении через технологию создания внешних компонент. Также он описывает функционал подсистемы «Электронная подпись» в конфигурации «1С:Библиотека стандартных подсистем», приводит примеры использования криптографии в сервисах «1С-ЭДО» и «1С:ДиректБанк», дает рекомендации по разработке собственных решений с криптографией и устранению проблем при запуске электронного документооборота на предприятиях.

Надо смотреть какую именно отчетность подписываете и требования законодательства к уровню ЭП для этой отчетности. На сколько помню, в 1С-Отчетности, с этим все было хорошо, чего не скажешь про другие сервисы "специализированное ПО для ведения списка сертификатов". А можно примеры? Еще бы хорошо чтобы оно на почту предупреждения об окончании сертификата заранее слало. (3) к сожалению, такого готового ПО не подскажу, чтобы еще и рассылку делало, но в 1С можно легко реализовать, особенно, если ЭДО туда встроено.. )) (4) У меня "Контур" внешний. Ну и если я сам писать буду, то это надолго боюсь. (6) возьмите демо-поставку БСП, там уже есть справочник "Сертификаты" - при выдаче отв.лицу туда вносите запись (программа сама зачитает все данные открытого ключа), за одним будет порядок - понятно, какой сертификат, кому выдан.Останется прикрутить отправку по smtp письма, можно без визуализации и хранения отправленного (в БСП подсистема работы с почтой тоже есть).

Ну если что найдете готовое, черкните сюда плиз!

Успехов! Подскажите, а работает ли 1С под Linux?

К сожалению, на ИТС мануалы только под windows или только о криптопро. (5) если вопрос "работает ли механизм криптографии в платформе 1С:Предприятие на Linux?", то ответ "Да".

В БСП модуль работал точно. Вероятно придется какое-то время повозиться с настройками, но это придется в любом случае делать. Также важно понимать, где будет располагаться модуль криптографии: на клиенте или на сервере, ну и соответственно, туда ставить Linux нужной версии и битности.

Рекомендую учесть, что сначала надо собрать стенд для экспериментов, полностью выверить состав ПО, аппаратной части, вплоть до конкретного набора токетов и сертификатов, и только потом планировать масштабирование. (7) Заказчик просит всенепременно на сервере 1с, 1с сервер на линуксе, и криптопровайдер нужен - VipNet SCP.

Я вот пытаюсь понять, возможна ли эта связка вообще. (9) Напишите на тех.подержку 1С с нужными вопросами, лучше производителя никто не ответит на этот вопрос + предложите провести пилот с подобной связкой, если получите теоритическое "да". Пилот подразумевает обычно прямое взаимодействие с командой разработки и более оперативное исправление проблем Добрый день, Андрей!

Вы пишите что для избежания одновременного использования VipNet и CryptoPro "Вы заказываете сертификат в удостоверяющем центре, Вы можете указать, для какого криптосредства Вы его будете использовать."

Не могли бы чуть чуть поподробнее описать о чем идет речь. По крайней мере у меня не получилось.

(Задал вопрос в VipNet - есть ли возможность через них подписывать сертификаты CryptoPro и получил отказ).

Обратитесь в УЦ 1С, Такском или какой другой, не привязанный жестко к ВипНет или КриптоПро.

Если возникнет сложность, тех.поддержка 1С-ЭДО работает, пользуйтесь.

Добрый!За 2 года много что могло поменяться, в т.ч. и в платформе появиться новые механизмы. ))

По стандарту XMLDSig подпись должна вкладываться в тот же файл, что и сами данные - это принципиальное отличие, т.е. подписывается набор данных в XML-тегах, а сам хеш кладется в другой тег.

Возможно, что в БСП это было реализовать целесообразнее, чем в платформе, но это уже надо спрашивать у разработчиков. А если в 1С по терминалу работать? Можно ли поставить «КриптоПро» и в терминале пробросить для него ключи?

РУ-токен локально установлен на сервере 1С, там же КрптиПро серверная, хочу подписывать из клиента на терминальном сервере (т.е. на рабочих местах нет и не будет ключей), подписание и шифрование стоит "на сервере" - а не взлетает . Бухгалтерия 2.0 КОРП, платформа 8.3.12. Куда копать ? Или нереализуемый вариант ?

Бухгалтерия 2.0 КОРП, платформа 8.3.12. Куда копать ? Или нереализуемый вариант ?Определите, что именно не работает, в БСП есть диагностика, которая должна помочь - сертификат не виден, КриптоПро не подхватывается или еще что-то.

Дальше уже решать.

Самым простым, на мой взгляд, выглядит вариант - сесть за сервер, как за рабочую станцию и добиться того, что там все заработает, потом двигаться дальше.

Ну и пробуйте задавать вопросы по настройке на партнерском форуме 1С, разработчики БСП и платформы обычно вникают в детали и помогают решить вопрос, даже если это дефект какой-то конкрентной версии ПО.

Подскажите, пожалуйста, возможно ли настроить 1С-Отчетность так, чтобы КриптоПро и сертификаты были установлены на отдельном сервере (не на сервере 1С), а сервер 1С или локальный пользователь обращался к этому серверу за данными?

Проблема в том, что у организации несколько серверов 1С, несколько терминальных серверов и много расчетчиков, которым нужно получать данные в ФСС. Сейчас получается каждому нужно устанавливать сертификат на каждом сервере.

По настройке 1С-Отчетности никто лучше разработчиков 1С не скажет. Разве что коллеги из "Калуги-Астрал", попробуйте написать на хот-лайн.

Еще как вариант, ограничить средствами платформы установку соединения с АРМ расчетчиков каким-то одним 1С-сервером (или поделить по сегментам), чтобы сертификат ставить только на один сервер.

Добрый день, коллеги!У меня такой вопрос: можно ли с помощью БСП или синтаксис помощника, как то понять, что это сертификат JaCard или токен.

Есть ли какой то признак в свойствах сертификата, мне нужно разделять обычные сертификаты от указанных.

БСП у меня 2.4.6 - ничего похожего не нашел, возможно в более старших версиях что то есть?

Спасибо!

Опишите подробнее, какую проблему хотите решить, почему важно разделять "обычные сертификаты от указазанных"?

Также не понятно в чем их отличие.

Собственно, токен/JaCard/реестр - это места хранения.

Сертификат с его закрытым ключом может быть также успешно перенесен в реестр Windows, но из-за этого он ничего не потеряет. Тогда не понятно, станет ли он "обычным"?

(22) Добрый день.

Это бизнес задача, у нас в одной конфигурации хранятся все сертификаты компании, их много, у нас своя конфигурация на основе БСП 2.4.6 для управления правами доступа.

Для работы с сертификатами используются ограничения в том числе и РЛС.

Для примера: нужно что некоторые сотрудники, могли видеть и работать только с сертификатами JzCarta (токены) а обычные сертификаты не видели в базе.

Поэтому мне нужен признак того, как определить токен ли это.

На счет реестра, это к данному вопросу не подходит, т.к. на сервере где запущена база, в реестре сертификатов ничего нет.

Я достаточно хорошо описал проблему?

Спасибо!

(23) что уловил:

- в базе есть сертификаты, которые связаны с закр.ключами размещенными на Токене (JaCarta) или в другом месте (тут не понял каком, что такое "обычный" сертификат);

- нужно сделать так, чтобы сотрудники могли видеть только какую-то часть сертификатов (но не понятно в каком сценарии, при какой "операции").

Если без дальнейших распросов, то вижу 2 варианта:

1) добавить признак в справочник сертификатов - "связан с токеном" - заполнять его при добавлении сертификата в базу и использовать для отборов и РЛС;

2) в момент "перед операцией" у пользователя делать поиск доступность закрытого ключа сертификата (ов) и если их нет (токен не вставлен или криптосредство не доступно), то просто не показывать (но не понятно, что такое "обычный сертификат").

Был на семинаре, общался с платформщиками, понял что средствами 1С это понять на сегодняшний день нельзя, оставил заявку на рассмотрение изменения в платформе.

Дело в том что у нас сложный кейс, и сертификаты попадают автоматически в систему, без участия пользователя, поэтому расставлять ручками конечно можно, но не хотелось бы.

Спасибо. На MacOS в Chrome не могу получить сертификаты, установленные в системе (это когда при добавлении выбираешь - с компьютера или из центра сертификации добавить сертификат), хотя расширение в хроме установлено. Это проблема 1С или я неправильно что-то настроил, кто знает?

(26) Типовой функционал БСП? Какой порядок действий (сценарий воспроизведения)? Какой 1С-клиент?

Отдельно надо пояснить, какое криптосредство на MacOS и где установлены сертификаты.

(27) Типовой Документооборот 8 ПРОФ, редакция 2.1 (2.1.14.4) . Подозреваю, что да - там типовой БСП.

Захожу через все функции в справочник "Сертификаты ключей электронной подписи и шифрования", открывается форма "Настройки электронной подписи и шифрования". На вкладке "Сертификаты" есть кнопка "Добавить" - "Из установленных на компьютере". Выбираю "Для подписания и шифрования", открывается форма "Добавление сертификата для подписания и шифрования". Вот в ней в декорации ругается, что сертификаты недоступны, при нажатии - что не установлено расширение, хотя в хроме на маке стандартное расширение 1С установлено. На винде и линуксе все ок - показывает установленные на компе сертификаты.

Веб-клиент, гугл хром. Платформа 1С:Предприятие 8.3 (8.3.14.1854)

По криптосредству и где сертификаты пока не поясню, мак не мой - у пользователя. Какие есть варианты криптосредств на маке и где сертификаты могут быть установлены на маке?

Удивлен, что в 2019 г еще кто-то пользуется таким барахлом, как токены JaCarta ) Хотя, возможно, некоторые просто любят трудности.В остальном сертификат с неизвлекаемым ключом, даже перенесенный в реестр, не потеряет своих качеств, а значит не станет, конечно, "обычной" подписью в понимании авторов статьи. Добрый день!

А есть какие-то утилиты автоматической установки списка отозванных сертификатов? в рамках Крипто-ПРО автоматически данные списки не актуализируются (30) Добрый день! Списки отзыва ставятся автоматически на Крипто_ПРО, главное, чтобы УЦ, которому принадлежат сертификаты поддерживал распространения (точку расдачи списка отозванных сертификатов можно найти в свойствах сертификата, если открыть его в ОС) - за это отвечает отдельный сервис и он должен администрироваться силами УЦ, а с компьютера, на котором нужно обновлять списки отзыва автоматически, нужно обеспечить доступ через Интернет к точке расдачи списка УЦ.

Регулярность распространения прописана, если правильно помню, в регламенте деятельность УЦ (обычно 1-2 раза в месяц). (31) ага, спасибо. Так и понял. У нас настроен прокси-сервер. Нужно в исключения добавить данные адреса распространения СОС очень классная статья- спасибо.

а теперь вопрос)

Перед нашей компанией стоит задача- разработать сервис по приему отчетности из 1С и передачи отчетности в налоговый орган:

есть пользователи 1С (Конфигурации на базе БСП), у них сертифицированные ключи ЭЦП и программа VipNet. На стороне пользователей 1С будет формировать xml файлик отчета, подписывать его и отправлять в сервис нашей компании

наша компания должна проверить КЭП, проверить сам файлик на правильность заполнения и если всё норм - то передать налоговому органу

есть 2 вопроса:

1. насколько верно будет разработать такой сервис на 1С при условии что пользователей будет от 300 до нескольких тысяч

2. сможет ли бсп проверить КЭП если криптопровайдеры не предоставляют таких сервисов, т.е. проверку нужно будет делать локально

В этом проекте стоит бОльше внимания уделить ворк-флоу (как ваш сервис будет подтверждать приемку? как будет отвечать по ошибке проверки ЭП? как по ошибке формата? как на это будет реагировать 1С-решения клиентов?).

Рекомендую поштудировать стандарт "1С:ДиректБанк" (участвовал в его создании и подобные вопросы там прорабатывались).

2. Да, конечно, БСП умеет проверять. Более того, все типовые решения 1С, когда получают по ЭДО документы с ЭП, обязательно проверяют и отклоняют эл.док-ты, если подпись не валидна (например, просрочен сертификат).

Рекомендую поштудировать стандарт "1С:ДиректБанк" (участвовал в его создании и подобные вопросы там прорабатывались).Спасибо за оперативный ответ. Тоже об этом подумал, тем более с одним банком делали интеграцию и прорабатывали эти вопросы там, но не использовали ЭЦП.

Спасибо за вопросы - теперь примерно понимаю с чем столкнемся.

Спасибо за статью.

На некоторых сайтах есть авторизация в систему через электронную подпись.

Есть ли возможность реализовать аналогичный вход в 1С ?

И как это можно проще сделать ?

1) Из описания не очень понятен кейс, приложите примеры сайтов.

2) Какую проблему решаем?

3) Кто будет пользоваться этим входом?

Поясню, распространие эл.подписи пока ограничено для физ.лиц, поэтому надо понимать целесообразность автоматизации.

Разобрался сам. Кому то возможно потребуется. Реализация подписи на сервере используя БСП:

(42) А как мне подписать строку с прикрепленной подписью?

Можно ли используя БСП подписывать файлы со штампом времени (TSP) ?

Использовать OCSP?

Вопрос в тему хранения документов, подписанных электронной подписью. Может кто сталкивался или имеет представление:

в организации есть идея внедрить подписание внутренних документов усиленной неквалифицированной электронной подписью. Подписание планируется осуществлять в 1С:Бухгалтерии и 1С:Документообороте. Предположим, подписи сгенерированы, в 1с всё настроено и документы подписываются. А где и как хранить эти документы? Нужно ли создавать электронный архив, передавать в него доки с сопутствующими процессами составления архивных дел, описей и т.д.? Или можно не создавать себе таких проблем и хранить подписанные документы в 1С или томах на сетевом диске? Программа 1С не всегда видит токены JaCard. Я не знаю в чем проблема, то ли в JaCard, то ли платформе. Переустанавливаешь криптосредство – оно какое-то время работает, а после перезагрузки системы снова слетает. Почему-то 1С и JaCard не очень дружат.

Здравствуйте, спасибо за статью.

Может кто подскажет - у нас сервер 1С на Windows Server 2016, на нём крутится кластер 1С: Медицина.Поликлиника.

Подписи хранятся в контейнерах на сервере, криптопровайдер - ViPNet CSP - установлен на сервере.

Процесс сервера запускается от доменного пользователя domain\usr1cv8.

Подписание и шифрование выбрано на стороне сервера 1С.

На сервере импортированы сертификаты организации и работников путем запуска ViPNet от имени domain\usr1cv8 и импорта сертификатов в личное хранилище.

Проблема такая: Если зайти в Администрирование-Общие-Настройки ЭП и шифрования, и оттуда выполнить проверку подписи, то все пункты успешно проходят проверку. Но при попытке подписания электронного больничного в интерфейсе 1с, или при запросе данных из ФСС выпадает ошибка:

Что я сделал:

На сервере запустил клиент 1С от имени domain\usr1cv8, затем в настройках ЭП и шифрования указал, что нужно подписывать и шифровать на стороне клиента (я же нахожусь на сервере, то бишь разницы нет, ибо компьютер в данном случае является как сервером так и клиентом).

В итоге всё успешно работает, больничные подписываются, данные из ФСС прилетают.

Но если я опять же на сервере выбираю, чтобы подписание и шифрование выполнялось на стороне сервера, то выскакивает та же ошибка.

То есть разница успехи и неудачи подписания только в том, какой процесс вызывает подписание. Если процесс клиента 1с, то успех. Если процесс сервера, то - ошибка. И всё это при том, что и то и другое запускается на одной и той же машине, от одного и того же пользователя.

В VipNet CSP в настройках установил максимальное логирование действий, но в журнале событий Windows нет ничего стоящего:

Плагин – это независимо компилируемый программный модуль, динамически подключаемый к основной программе и предназначенный для расширения и/или использования её возможностей.

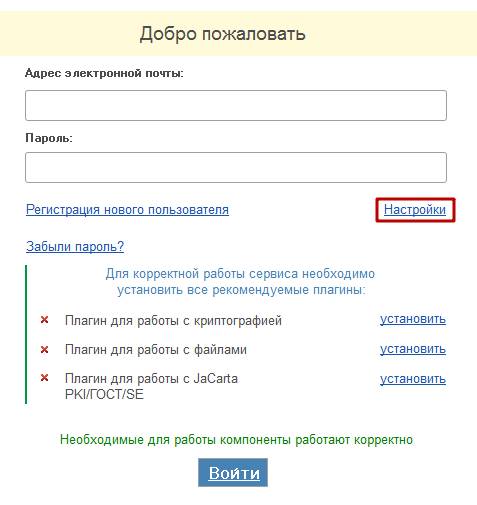

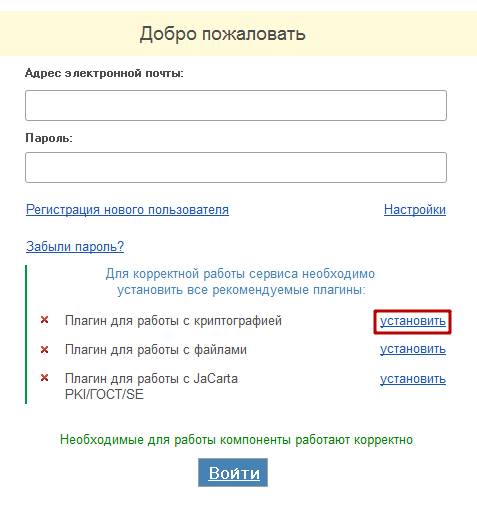

Для корректной работы личного кабинета «1С-ЭТП» при получении электронной подписи для торгов необходима установка плагина для работы с криптографией и плагина для работы с файлами.

Для корректной работы личного кабинета «1С-ЭТП» при получении электронной подписи для ЕГАИС необходима установка плагина для работы с файлами и плагина для работы с JaCarta PKI/ГОСТ/SE/.

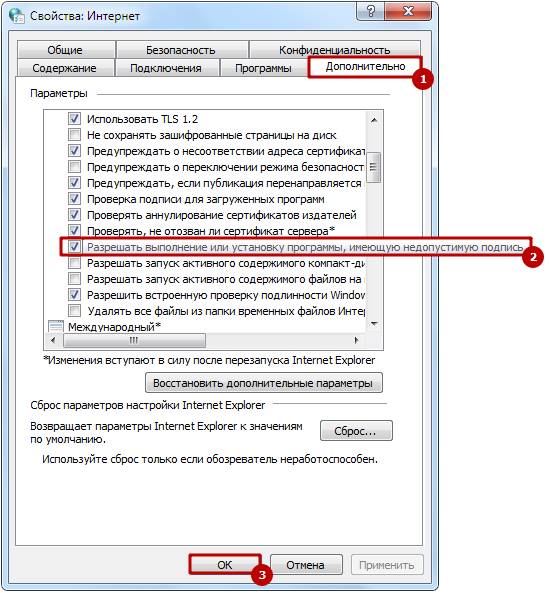

Перед непосредственной установкой плагинов необходимо настроить браузер и отключить контроль учетных записей (UAC).

Настройка браузера на примере Internet Explorer версии 9.0

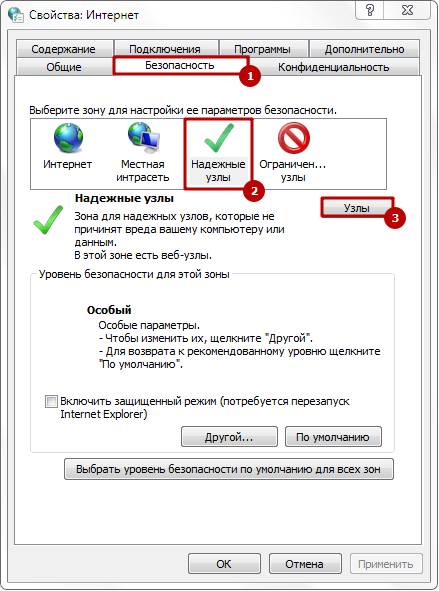

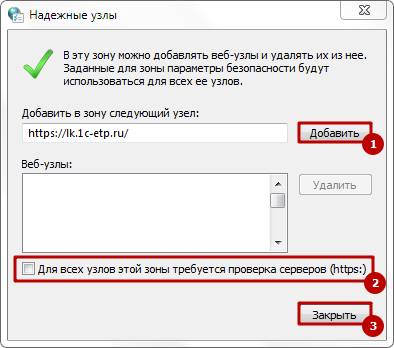

В открывшемся окне перейдите на вкладку «Безопасность», для настройки параметров безопасности выберите зону «Надежные узлы» и нажмите кнопку «Узлы» (рис. 2.).

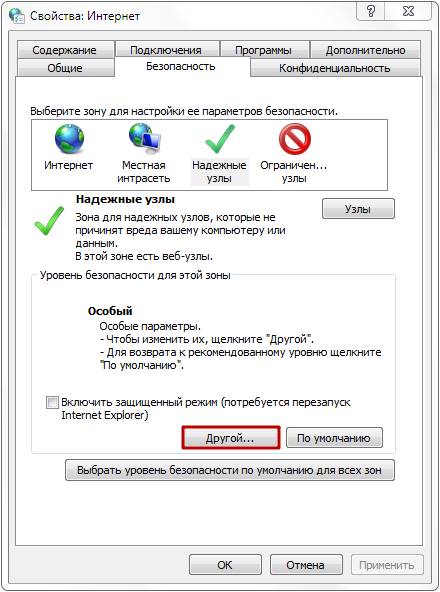

Для дальнейшей настройки параметров безопасности нажмите кнопку «Другой» (рис. 4.).

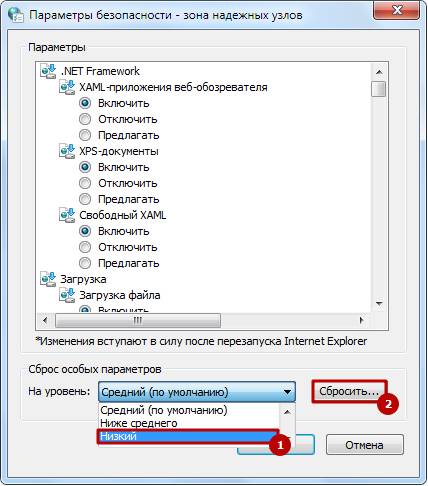

При помощи раскрывающегося списка сброса основных параметров, установите уровень безопасности «Низкий» и нажмите кнопку «Сбросить» (рис. 5.).

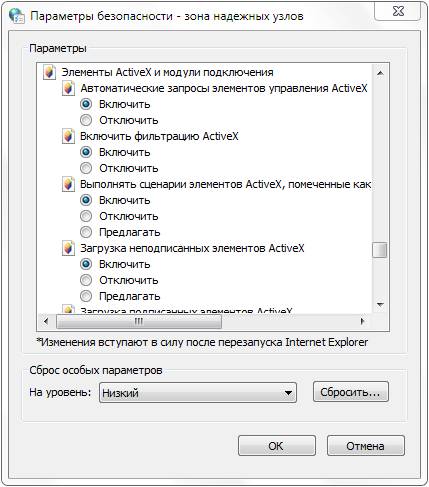

В разделе «Элементы ActiveX и модули подключения» у всех параметров отметьте «Включить» (рис. 6.).

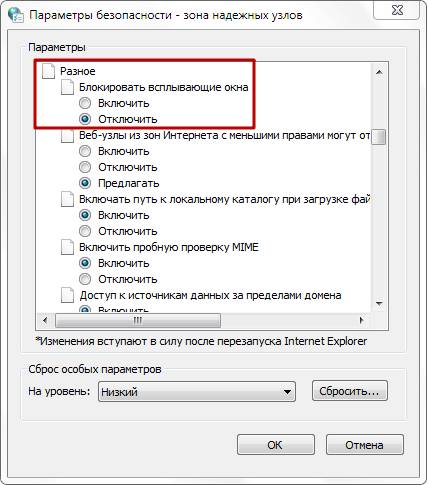

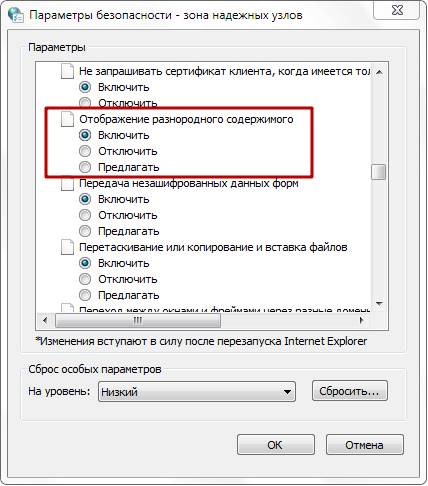

В разделе «Разное» в параметре «Блокировать всплывающие окна» отметьте «Отключить» (рис. 7.), в параметре «Отображение разнородного содержимого» отметьте «Включить» (рис. 8.).

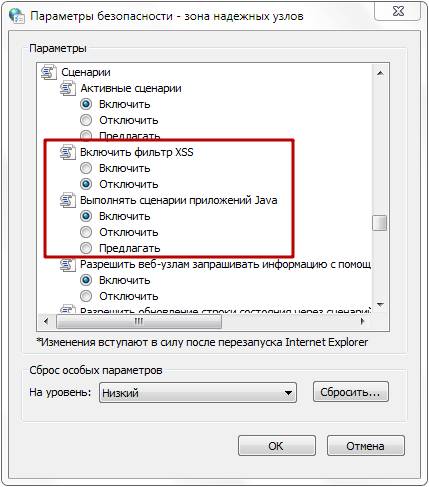

В разделе «Сценарии» в параметре «Включить фильтр XSS» отметьте «Отключить», в параметре «Выполнять сценарии приложений Java» отметьте «Включить» (рис. 9.).

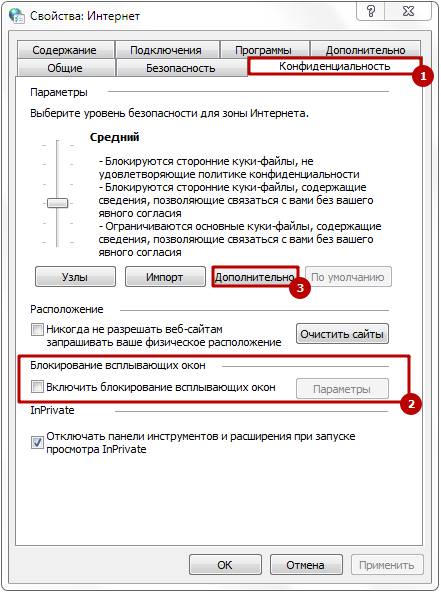

После проставления всех отметок нажмите кнопку «ОК» и перейдите на вкладку «Конфиденциальность». В параметре «Блокирование всплывающих окон» снимите отметку «Включить блокирование всплывающих окон» (рис. 10.).

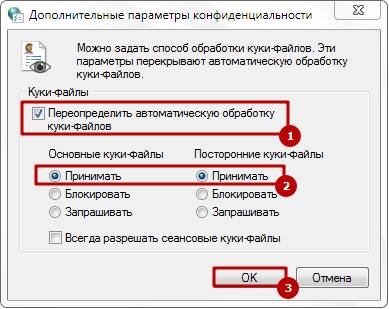

Затем нажмите на кнопку «Дополнительно», в открывшемся окне проставьте отметку «Переопределить автоматическую обработку куки-файлов», в разделах «Основные куки-файлы» и «Посторонние куки-файлы» отметьте «Принимать» (рис. 11.).

Настройка браузера завершена. В случае если настройки производились при запущенном браузере, для вступления в силу изменений необходимо перезапустить браузер.

Отключение контроля учетной записи (UAC)

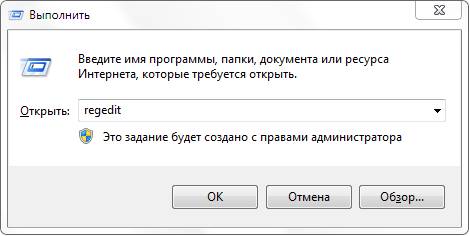

Откройте меню «Пуск» и в строке поиска введите команду «regedit» (рис. 1.). Запустить редактор реестра также можно через команду «Выполнить» (быстрый запуск команды - «Win+R») (рис. 2.).

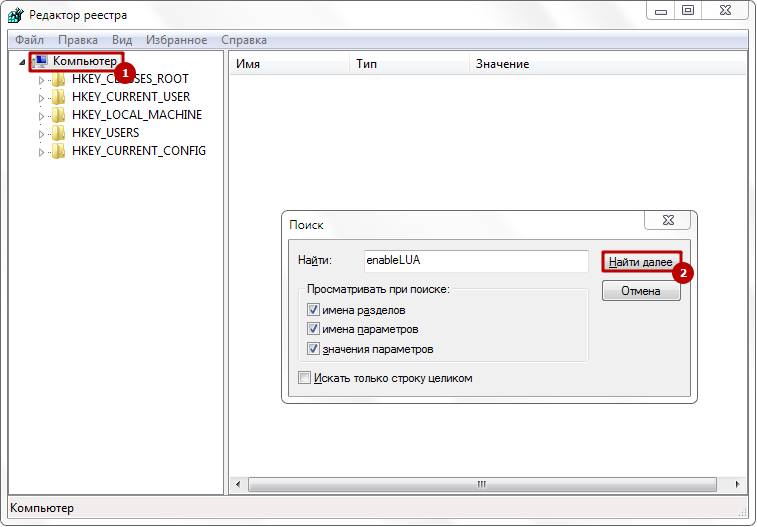

Откроется окно редактора реестра. Установите курсор на каталоге «Компьютер» (выбран по умолчанию) и вызовите окно поиска, нажав комбинацию клавиш «Ctrl+F» (рис. 3.). Введите в строку поиска «enableLUA» и нажмите «Найти далее».

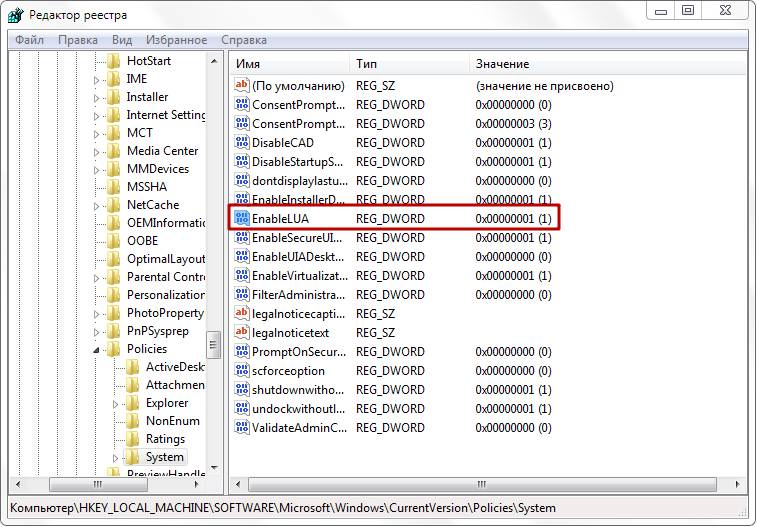

Необходимую ветку реестра также можно открыть вручную по следующему пути: HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\System

Откроется папка «System» (рис. 4.).

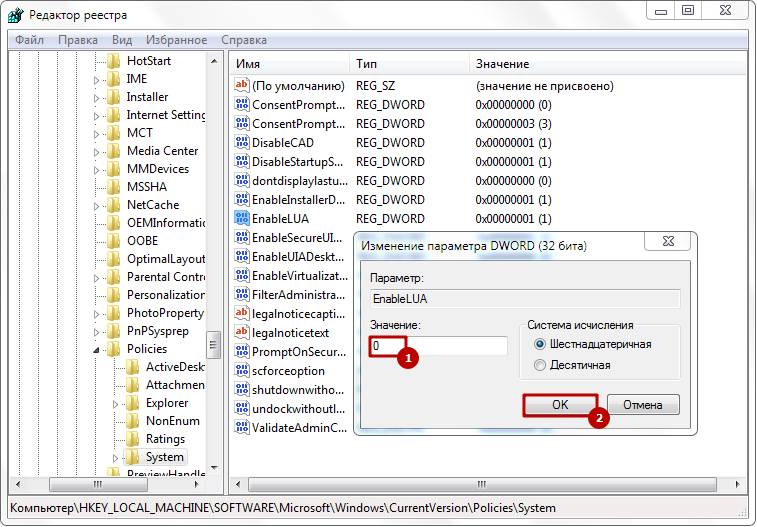

В папке двойным кликом правой кнопки мыши по строке «EnableLUA» откройте окно изменения параметров контроля учетной записи. Для отключения UAC необходимо поменять значение 1 на 0 и нажать «ОК», чтобы сохранить новые параметры UAC перезагрузите компьютер (рис. 5.).

После перезагрузки компьютера контроль учетной записи будет отключен и можно будет приступить к установке необходимых плагинов. После успешной установки плагинов настройку компоненты рекомендуется вернуть в прежнее состояние, для этого необходимо обратно поменять значение 0 на 1, нажать «ОК» и перезагрузить компьютер.

Установка плагинов для работы личного кабинета «1С-ЭТП»

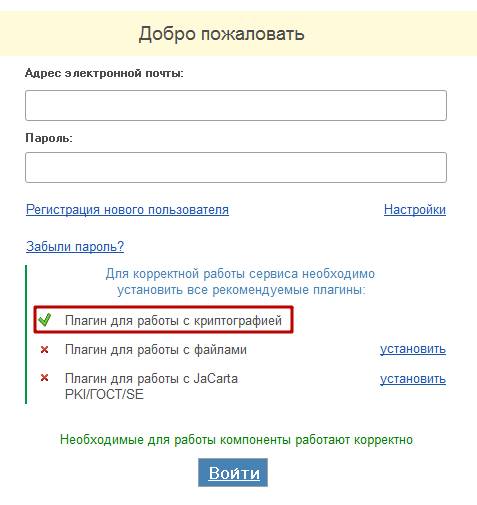

Для выборочной установки нажмите кнопку «Установить» напротив необходимого плагина (рис. 2.).

Откроется окно установки внешней компоненты, для начала установки нажмите «Продолжить» (рис. 3.).

На главной странице личного кабинета информация об установленном плагине отобразится следующим образом (рис. 5.).

Для комплексной установки всех плагинов нажмите на ссылку «Требуется установка дополнительных компонент» (рис. 6.).

Для корректной работы электронной подписи требуется криптопровайдер, который будет работать с криптографическими операциями. «КриптоПро CSP» — один из самых популярных и востребованных криптопровайдеров.

Для работы с ЭЦП нужен не только сам криптопровайдер «КриптоПро CSP», но и дополнительный плагин — «КриптоПро ЭЦП Browser plug-in». В этой статье мы расскажем вам о том, как настроить этот плагин в разных браузерах.

КриптоПро ЭЦП Browser plug-in: что из себя представляет и зачем нужен

«КриптоПро ЭЦП Browser plug-in» — плагин, поддерживающий работу «КриптоПро CSP». Он используется на веб-страницах для создания и проверки электронной подписи.

Плагин нужен для работы на торговых площадках и государственных порталах, а также везде, где используется криптопровайдер «КриптоПро CSP». Если установить криптопровайдер без плагина, то между ним и веб-страницей не будет создано взаимодействие. Соответственно, электронная подпись работать не будет.

Как установить и настроить КриптоПро ЭЦП Browser plug-in в разных браузерах

Установка «КриптоПро ЭЦП Browser plug-in» имеет различия в зависимости от браузера. На любой из браузеров нужно установить соответствующее расширение (дополнение).

Важно!

«КриптоПро ЭЦП Browser plug-in» не работает в браузере EDGE.

Перед непосредственной установкой расширений в браузеры нужно скачать и установить дистрибутив «КриптоПро ЭЦП Browser plug-in».

Установка плагина на компьютер

- Скачайте дистрибутив «КриптоПро ЭЦП Browser plug-in» → здесь.

- Запустите установочный файл cadesplugin.exe и подтвердите установку плагина.

Дальнейшие действия зависят от браузера, в котором будет осуществляться работа с электронной подписью.

Internet Explorer

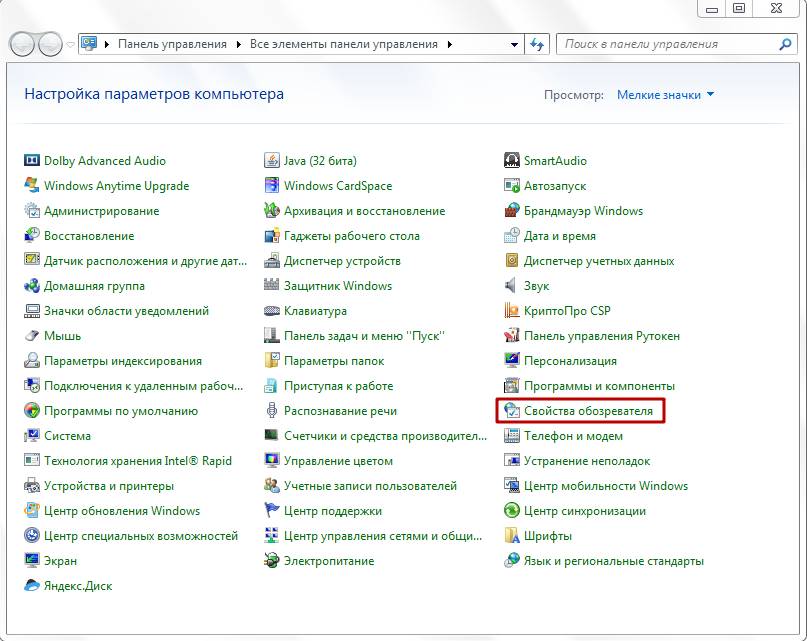

- Перейдите в «Панель управления» → «Крупные значки» → «Свойства браузера».

Браузер Internet Explorer не требует отдельного включения КриптоПро ЭЦП Browser plug-in.

Google Chrome

- В окне браузера нажмите кнопку «Настройки» (три точки в правом верхнем углу) → «Дополнительные инструменты» → «Расширения».

В правом верхнем углу в списке активированных расширений должен появиться значок CryptoPro Extension for CAdES Browser Plug-in, что свидетельствует о правильной установке.

Яндекс.Браузер

- В браузере откройте меню (три полоски в правом верхнем углу) → «Дополнения».

- Проверьте наличие «КриптоПро ЭЦП» и активируйте его.

Mozilla Firefox

- Скачайте расширение для Mozilla Firefox по ссылке.

- В браузере откройте меню (три полоски в правом верхнем углу) → «Дополнения».

Как проверить браузер

Проверка «КриптоПро ЭЦП Browser plug-in» осуществляется на специальном сервисе разработчика «Cryptopro». Если расширение cadesplugin.exe установлено правильно, оно запросит доступ к сертификатам и ключам при переходе на сайт для проверки. Пользователю необходимо нажать «ОК». Далее появляется уведомление об успешном слиянии модуля, где указаны версия и криптопровайдер.

Чтобы добавить корневые сертификаты в перечень доверенных, требуется настройка. Для этого необходимо:

- Установить в USB-порт съёмный носитель или скачать файл открытого ключа ЭЦП.

- Перейти в «Свойства». При использовании ключевого носителя зайти в панель управления и выбрать «Сертификаты». На верхний сертификат из списка кликнуть правой кнопкой мыши и нажать «Свойства».

- Выделить первый сертификат в открывшемся окне и активировать опцию «Просмотр». Сертификат должен иметь последний актуальный ГОСТ. В ином случае его потребуется обновить.

- В панели управления токена ЭЦП во вкладке «Сертификаты» выбрать «Путь сертификации», далее «Состав», «Копировать в файл», выбрать директорию на ПК, нажать «Сохранить».

- Запустить и установить скачанный файл.

- В мастере импорта сертификатов выбрать хранилище и нажать «ОК».

- После выполнения операции перезапустить ПК.

Если при проверке модуля появилось уведомление «Плагин недоступен», необходимо убедиться что «КриптоПро ЭЦП Browser plug-in» установлен корректно. Достаточно открыть браузер и включить дополнение.

Сбой при переходе по ссылке возникает по причине отсутствия установленного на ПК «КриптоПро CSP». Также ошибка возникает, если операционная система компьютера не была перезапущена после установки всех компонентов.

Сохранённые в кэше файлы также мешают модулю полноценно работать. Чтобы этого избежать, плагин устанавливается в браузер с очищенным кэшем.

Чтобы очистить историю браузера с лишними файлами, необходимо:

- нажать сочетание клавиш Ctrl+Shift+Del;

- выбрать временной диапазон — «За всё время»;

- поставить галочки напротив «История браузера», «Файлы cookie и другие данные сайтов» и «Изображения и файлы, сохранённые в кэше»;

- нажать «Удалить данные».

Проверка подписи КриптоПро

Чтобы проверить ЭЦП, необходимо воспользоваться специальным сервисом компании «КриптоПро»:

- Перейти на сервис КриптоПро DSS.

- Нажать «Выбрать» и указать путь к нужному документу.

- Указать «Проверка требований к квалифицированному сертификату», если того требует формат подписи.

- Система обработает документ представит результат проверки ЭЦП КриптоПро.

Представленный для проверки сервис бесплатный и не требует предварительной регистрации ЭЦП.

Как удалить плагин

Чтобы удалить «КриптоПро ЭЦП Browser plug-in» необходимо выполнить следующие действия:

- зайти в панель управления нажав кнопку меню «Пуск», далее «Параметры»;

- перейти в раздел управления программами в соответствии с версией Windows — «Установка и удаление программ» для Windows XP, «Программы и компоненты» для Windows Vista, Windows 7, Windows 8 или «Приложения» для Windows 10;

- в открывшемся окне выбрать программу «КриптоПро ЭЦП Browser Plug-in»;

- нажать «Удалить»;

- перезагрузить ПК.

Где и как приобрести электронную подпись

Квалифицированную электронную подпись могут выдавать только удостоверяющие центры, аккредитованные Минкомсвязи. УЦ «Астрал-М» предлагает электронные подписи с большим выбором тарифных планов и дополнительных услуг.

Для получения квалифицированной электронной подписи нужно проделать четыре простых шага:

- Оставьте заявку, заполнив форму обратной связи на странице «Астрал-ЭТ».

- Подготовьте необходимый пакет документов и отправьте на проверку специалистам УЦ «Астрал-М».

- Оплатите выставленный счёт.

- Получите готовую электронную подпись.

Специалисты УЦ «Астрал-М» помогут вам выбрать подходящий тариф и расскажут, какие документы вам понадобятся для выпуска электронной подписи.

Для корректной работы с ЭП необходима установка плагина КриптоПро Browser plug-in.

КриптоПро Browser plug-in предназначен для создания и проверки ЭП на веб-страницах с использованием СКЗИ «КриптоПро CSP».

Установка плагина КриптоПро Browser plug-in

Для установки плагина КриптоПро Browser plug-in выполните следующие действия:

1) в меню «Настройки» выберите пункт «Работа с ЭП» либо на форме авторизации (Рис. 12) нажмите на гиперссылку «Проверить ЭП». Откроется форма «Плагин для работы с ЭП» (Рис. 46).

Рис. 46. Форма «Плагин для работы с ЭП»

Рис. 47. Форма подтверждения установки КриптоПро Browser plug-in

3) для продолжения нажмите кнопку «Да», для отмены установки нажмите кнопку «Нет».

4) выполните перезагрузку компьютера.

После успешной перезагрузки плагин КриптоПро Browser plug-in готов для работы в браузерах Internet Explorer и Mozilla Firefox. Для работы плагина в других браузерах необходимо произвести дополнительные настройки, описание которых приведено в следующих пунктах данного подраздела.

Дополнительные настройки для работы в браузере Google Chrome

Для работы с плагином КриптоПро Browser plug-in в браузере Google Chrome дополнительно нужно установить расширение CryptoPro Extension for CAdES Browser. Для установки перейдите по ссылке и нажмите на кнопку «Установить» (Рис. 48).

Рис. 48. Установка CryptoPro Extension for CAdES Browser

Подтвердите установку, нажав на кнопку «Установить расширение» во всплывающем диалоговом окне. Для отмены установки нажмите на кнопку «Отмена» (Рис. 49).

Рис. 49. Форма подтверждения установки CryptoPro Extension for CAdES Browser

Дополнительные настройки для работы в браузере Opera

Для работы с КриптоПро Browser plug-in в браузере Opera необходимо установить Download Chrome Extension, перейдя по ссылке. В открывшейся странице нажмите на кнопку «Добавить в Opera» (Рис. 50). После успешной установки Download Chrome Extension, установите расширение CryptoPro Extension for CAdES Browser.

Рис. 50. Установка Download Chrome Extension

Проверка ЭП

Для проверки имеющегося сертификата ЭП на соответствие регламентам работы электронной торговой площадки и получения информации и сроке его действия, выполните следующие операции:

1) в меню «Настройки» выберите пункт «Работа с ЭП» либо на форме авторизации нажмите на гиперссылку «Проверить ЭП». Откроется форма «Плагин для работы с ЭП» (Рис. 46);

2) укажите тип вашей организации и нажмите на кнопку «Проверить». Откроется диалоговое окно со списком сертификатов ЭП;

3) выберите необходимый сертификат (если у вас их несколько) и нажмите кнопку «ОК».

Через несколько секунд проверка завершится, а на экране будет представлен отчет о свойствах сертификата.

Очистка кэша обозревателя

Некоторые ошибки и сбои в системе можно предотвратить с помощью очистки кэша вашего Интернет-обозревателя (браузера).

Для того чтобы очистить кэш вашего обозревателя, выполните следующие действия:

1) в меню «Настройки» выберите пункт «Очистка кеша обозревателя». Появится форма очистки кэша (Рис. 51).

Рис. 51. Форма очистки кэша

2) нажмите одну из кнопок:

— Очистить хранилище временных данных – для очистки файлов cookie и начала новой сессии;

— Перезагрузить страницу с отключенным кэшем – для загрузки незакэшированной версии страницы;

3) произведите выход с ЭТП и авторизуйтесь заново.

Читайте также: