Какие вирусы поражают загрузочные секторы дисков и файлы прикладных программ

Обновлено: 07.07.2024

Сейчас насчитывается несколько десятков тысяч. компьютерных вирусов.

В зависимости от среды обитания вирусы подразделяются на загрузочные, файловые, системные, сетевые, файлово-загрузочные.

Загрузочные вирусы внедряются в загрузочный сектор диска или в сектор, содержащий программу загрузки системного диска.

Системные вирусы проникают в системные модули и драйверы периферийных устройств, таблицы размещения файлов и таблицы разделов.

Сетевыевирусы обитают в компьютерных сетях; файлово– загрузочные (многофункциональные) поражают загрузочные сектора дисков и файлы прикладных программ.

По способу заражения среды обитания вирусы подразделяются на резидентные и на нерезидентные.

Резидентные вирусы при заражении компьютера оставляют в оперативной памяти свою резидентную часть, которая затем перехватывает обращение операционной системы к другим объектам заражения, внедряется в них и выполняет свои разрушительные действия вплоть до выключения или перезагрузки компьютера. Нерезидентные вирусы не заражают оперативную память ПК являются активными ограниченное время.

Алгоритмическая особенность построения вирусов оказывает влияние на их проявление и функционирование. Так, репликаторные программы благодаря своему быстрому воспроизводству приводят к переполнению основной памяти, при этом уничтожение программ–репликаторов усложняется, если воспроизводимые программы не являются точными копиями оригинала. В компьютерных сетях распространены программы-"черви". Они вычисляют адреса сетевых компьютеров и рассылают по этим адресам свои копии, поддерживая между собой связь. В случае прекращения существования "червя" на каком-либо ПК оставшиеся отыскивают свободный компьютер и внедряют в него такую же программу.

"Троянский конь" – это программа, которая, маскируясь под полезную программу, выполняет дополнительные функции, о чем пользователь и не догадывается (например, собирает информацию об именах и паролях, записывая их в специальный файл, доступный лишь создателю данного вируса), либо разрушает файловую систему.

Логическая бомба – это программа, которая встраивается в большой программный комплекс. Она безвредна до наступления определенного события, после которого реализуется ее логический механизм. Например, такая вирусная программа начинает работать после некоторого числа прикладной программы, комплекса; при наличии или отсутствии определенного файла или записи файла и т.д.

Программы-мутанты, самовоспроизводясь, воссоздают копии, которые явно отличаются от оригинала.

Вирусы-невидимки, или стелс-вирусы перехватывают обращения операционной системы к пораженным файлам и секторам дисков и подставляют вместо себя незараженные объекты. Такие вирусы при обращении к файлам используют достаточно оригинальные алгоритмы, позволяющие "обманывать" резидентные антивирусные мониторы.

Макро-вирусы используют возможности макро-языков, встроенных в офисные программы обработки данных (текстовые редакторы, электронные таблицы и т.д.).

По степени воздействия на ресурсы компьютерных систем и сетей, или деструктивным возможностям, выделяются безвредные, неопасные, опасные и разрушительные вирусы.

Безвредные вирусы не оказывают разрушительного влияния на работу ПК, но могут переполнять оперативную память в результате своего размножения.

Неопасные вирусы не разрушают файлы, но уменьшают свободную дисковую память, выводят на экран графические эффекты, создают звуковые эффекты и т.д. Опасные вирусы нередко приводят к различным серьезным нарушениям в работе компьютера; разрушительные – к стиранию информации, полному или частичному нарушению работы прикладных программ. Необходимо иметь в виду, что любой файл, способный к загрузке и выполнению кода программы, является потенциальным местом, куда может внедриться вирус.

ИНФОРМАТИКА- НАУКА, ИЗУЧАЮЩАЯ СПОСОБЫ АВТОМАТИЗИРОВАННОГО СОЗДАНИЯ, ХРАНЕНИЯ, ОБРАБОТКИ, ИСПОЛЬЗОВАНИЯ, ПЕРЕДАЧИ И ЗАЩИТЫ ИНФОРМАЦИИ.

ИНФОРМАЦИЯ – ЭТО НАБОР СИМВОЛОВ, ГРАФИЧЕСКИХ ОБРАЗОВ ИЛИ ЗВУКОВЫХ СИГНАЛОВ, НЕСУЩИХ ОПРЕДЕЛЕННУЮ СМЫСЛОВУЮ НАГРУЗКУ.

ЭЛЕКТРОННО-ВЫЧИСЛИТЕЛЬНАЯ МАШИНА (ЭВМ) ИЛИ КОМПЬЮТЕР (англ. computer- -вычислитель)-УСТРОЙСТВО ДЛЯ АВТОМАТИЗИРОВАННОЙ ОБРАБОТКИ ИНФОРМАЦИИ. Принципиальное отличие использования ЭВМ от всех других способов обработки информации заключается в способности выполнения определенных операций без непосредственного участия человека, но по заранее составленной им программе. Информация в современном мире приравнивается по своему значению для развития общества или страны к важнейшим ресурсам наряду с сырьем и энергией. Еще в 1971 году президент Академии наук США Ф.Хандлер говорил: "Наша экономика основана не на естественных ресурсах, а на умах и применении научного знания".

В развитых странах большинство работающих заняты не в сфере производства, а в той или иной степени занимаются обработкой информации. Поэтому философы называют нашу эпоху постиндустриальной. В 1983 году американский сенатор Г.Харт охарактеризовал этот процесс так: "Мы переходим от экономики, основанной на тяжелой промышленности, к экономике, которая все больше ориентируется на информацию, новейшую технику и технологию, средства связи и услуги.."

2. КРАТКАЯ ИСТОРИЯ РАЗВИТИЯ ВЫЧИСЛИТЕЛЬНОЙ ТЕХНИКИ.

Вся история развития человеческого общества связана с накоплением и обменом информацией (наскальная живопись, письменность, библиотеки, почта, телефон, радио, счеты и механические арифмометры и др.). Коренной перелом в области технологии обработки информации начался после второй мировой войны.

В вычислительных машинах первого поколения основными элементами были электронные лампы. Эти машины занимали громадные залы, весили сотни тонн и расходовали сотни киловатт электроэнергии. Их быстродействие и надежность были низкими, а стоимость достигала 500-700 тысяч долларов.

Появление более мощных и дешевых ЭВМ второго поколения стало возможным благодаря изобретению в 1948 году полупроводниковых устройств- транзисторов. Главный недостаток машин первого и второго поколений заключался в том, что они собирались из большого числа компонент, соединяемых между собой. Точки соединения (пайки) являются самыми ненадежными местами в электронной технике, поэтому эти ЭВМ часто выходили из строя.

В ЭВМ третьего поколения (с середины 60-х годов ХХ века) стали использоваться интегральные микросхемы (чипы)- устройства, содержащие в себе тысячи транзисторов и других элементов, но изготовляемые как единое целое, без сварных или паяных соединений этих элементов между собой. Это привело не только к резкому увеличению надежности ЭВМ, но и к снижению размеров, энергопотребления и стоимости (до 50 тысяч долларов).

История ЭВМ четвертого поколения началась в 1970 году, когда ранее никому не известная американская фирма INTEL создала большую интегральную схему (БИС), содержащую в себе практически всю основную электронику компьютера. Цена одной такой схемы (микропроцессора) составляла всего несколько десятков долларов, что в итоге и привело к снижению цен на ЭВМ до уровня доступных широкому кругу пользователей.

СОВРЕМЕННЫЕ КОМПЬТЕРЫ- ЭТО ЭВМ ЧЕТВЕРТОГО ПОКОЛЕНИЯ, В КОТОРЫХ ИСПОЛЬЗУЮТСЯ БОЛЬШИЕ ИНТЕГРАЛЬНЫЕ СХЕМЫ.

90-ые годы ХХ-го века ознаменовались бурным развитием компьютерных сетей, охватывающих весь мир. Именно к началу 90-ых количество подключенных к ним компьютеров достигло такого большого значения, что объем ресурсов доступных пользователям сетей привел к переходу ЭВМ в новое качество. Компьютеры стали инструментом для принципиально нового способа общения людей через сети, обеспечивающего практически неограниченный доступ к информации, находящейся на огромном множестве компьюторов во всем мире - "глобальной информационной среде обитания".

6.ПРЕДСТАВЛЕНИЕ ИНФОРМАЦИИ В КОМПЬЮТЕРЕ И ЕЕ ОБЪЕМ.

ЭТО СВЯЗАНО С ТЕМ, ЧТО ИНФОРМАЦИЮ, ПРЕДСТАВЛЕННУЮ В ТАКОМ ВИДЕ, ЛЕГКО ТЕХНИЧЕСКИ СМОДЕЛИРОВАТЬ, НАПРИМЕР, В ВИДЕ ЭЛЕКТРИЧЕСКИХ СИГНАЛОВ. Если в какой-то момент времени по проводнику идет ток, то по нему передается единица, если тока нет- ноль. Аналогично, если направление магнитного поля на каком-то участке поверхности магнитного диска одно- на этом участке записан ноль, другое- единица. Если определенный участок поверхности оптического диска отражает лазерный луч- на нем записан ноль, не отражает- единица.

ОБЪЕМ ИНФОРМАЦИИ, НЕОБХОДИМЫЙ ДЛЯ ЗАПОМИНАНИЯ ОДНОГО ИЗ ДВУХ СИМВОЛОВ-0 ИЛИ 1, НАЗЫВАЕТСЯ 1 БИТ (англ. binary digit- двоичная единица). 1 бит- минимально возможный объем информации. Он соответствует промежутку времени, в течение которого по проводнику передается или не передается электрический сигнал, участку поверхности магнитного диска, частицы которого намагничены в том или другом направлении, участку поверхности оптического диска, который отражает или не отражает лазерный луч, одному триггеру, находящемуся в одном из двух возможных состояний.

Итак, если у нас есть один бит, то с его помощью мы можем закодировать один из двух символов- либо 0, либо 1.

Если же есть 2 бита, то из них можно составить один из четырех вариантов кодов: 00 , 01 , 10 , 11 .

Если есть 3 бита- один из восьми: 000 , 001 , 010 , 100 , 110 , 101 , 011 , 111 .

1 бит- 2 варианта,

2 бита- 4 варианта,

3 бита- 8 вариантов;

Продолжая дальше, получим:

4 бита- 16 вариантов,

5 бит- 32 варианта,

6 бит- 64 варианта,

7 бит- 128 вариантов,

8 бит- 256 вариантов,

9 бит- 512 вариантов,

10 бит- 1024 варианта,

N бит - 2 в степени N вариантов.

В обычной жизни нам достаточно 150-160 стандартных символов (больших и маленьких русских и латинских букв, цифр, знаков препинания, арифметических действий и т.п.). Если каждому из них будет соответствовать свой код из нулей и единиц, то 7 бит для этого будет недостаточно (7 бит позволят закодировать только 128 различных символов), поэтому используют 8 бит.

ДЛЯ КОДИРОВАНИЯ ОДНОГО ПРИВЫЧНОГО ЧЕЛОВЕКУ СИМВОЛА В КОМПЬЮТЕРЕ ИСПОЛЬЗУЕТСЯ 8 БИТ, ЧТО ПОЗВОЛЯЕТ ЗАКОДИРОВАТЬ 256 РАЗЛИЧНЫХ СИМВОЛОВ.

СТАНДАРТНЫЙ НАБОР ИЗ 256 СИМВОЛОВ НАЗЫВАЕТСЯ ASCII ( произносится "аски", означает "Американский Стандартный Код для Обмена Информацией"- англ. American Standart Code for Information Interchange).

ОН ВКЛЮЧАЕТ В СЕБЯ БОЛЬШИЕ И МАЛЕНЬКИЕ РУССКИЕ И ЛАТИНСКИЕ БУКВЫ, ЦИФРЫ, ЗНАКИ ПРЕПИНАНИЯ И АРИФМЕТИЧЕСКИХ ДЕЙСТВИЙ И Т.П.

A - 01000001, B - 01000010, C - 01000011, D - 01000100, и т.д.

Таким образом, если человек создает текстовый файл и записывает его на диск, то на самом деле каждый введенный человеком символ хранится в памяти компьютера в виде набора из восьми нулей и единиц. При выводе этого текста на экран или на бумагу специальные схемы - знакогенераторы видеоадаптера (устройства, управляющего работой дисплея) или принтера образуют в соответствии с этими кодами изображения соответствующих символов.

Набор ASCII был разработан в США Американским Национальным Институтом Стандартов (ANSI), но может быть использован и в других странах, поскольку вторая половина из 256 стандартных символов, т.е. 128 символов, могут быть с помощью специальных программ заменены на другие, в частности на символы национального алфавита, в нашем случае - буквы кириллицы. Поэтому, например, передавать по электронной почте за границу тексты, содержащие русские буквы, бессмысленно. В англоязычных странах на экране дисплея вместо русской буквы Ь будет высвечиваться символ английского фунта стерлинга, вместо буквы р - греческая буква альфа, вместо буквы л - одна вторая и т.д.

ОБЪЕМ ИНФОРМАЦИИ, НЕОБХОДИМЫЙ ДЛЯ ЗАПОМИНАНИЯ ОДНОГО СИМВОЛА ASCII НАЗЫВАЕТСЯ 1 БАЙТ.

Очевидно что, поскольку под один стандартный ASCII-символ отводится 8 бит,

Остальные единицы объема информации являются производными от байта:

1 КИЛОБАЙТ = 1024 БАЙТА И СООТВЕТСТВУЕТ ПРИМЕРНО ПОЛОВИНЕ СТРАНИЦЫ ТЕКСТА,

1 МЕГАБАЙТ = 1024 КИЛОБАЙТАМ И СООТВЕТСТВУЕТ ПРИМЕРНО 500 СТРАНИЦАМ ТЕКСТА,

1 ГИГАБАЙТ = 1024 МЕГАБАЙТАМ И СООТВЕТСТВУЕТ ПРИМЕРНО 2 КОМПЛЕКТАМ ЭНЦИКЛОПЕДИИ,

1 ТЕРАБАЙТ = 1024 ГИГАБАЙТАМ И СООТВЕТСТВУЕТ ПРИМЕРНО 2000 КОМПЛЕКТАМ ЭНЦИКЛОПЕДИИ.

Обратите внимание, что в информатике смысл приставок кило- , мега- и других в общепринятом смысле выполняется не точно, а приближенно, поскольку соответствует увеличению не в 1000, а в 1024 раза.

СКОРОСТЬ ПЕРЕДАЧИ ИНФОРМАЦИИ ПО ЛИНИЯМ СВЯЗИ ИЗМЕРЯЕТСЯ В БОДАХ.

1 БОД = 1 БИТ/СЕК.

В частности, если говорят, что пропускная способность какого-то устройства составляет 28 Килобод, то это значит, что с его помощью можно передать по линии связи около 28 тысяч нулей и единиц за одну секунду.

7. СЖАТИЕ ИНФОРМАЦИИ НА ДИСКЕ

ИНФОРМАЦИЮ НА ДИСКЕ МОЖНО ОБРАБОТАТЬ С ПОМОЩЬЮ СПЕЦИАЛЬНЫХ ПРОГРАММ ТАКИМ ОБРАЗОМ, ЧТОБЫ ОНА ЗАНИМАЛА МЕНЬШИЙ ОБЪЕМ.

Существуют различные методы сжатия информации. Некоторые из них ориентированы на сжатие текстовых файлов, другие - графических, и т.д. Однако во всех них используется общая идея, заключающаяся в замене повторяющихся последовательностей бит более короткими кодами. Например, в романе Л.Н.Толстого "Война и мир" несколько миллионов слов, но большинство из них повторяется не один раз, а некоторые- до нескольких тысяч раз. Если все слова пронумеровать, текст можно хранить в виде последовательности чисел - по одному на слово, причем если повторяются слова, то повторяются и числа. Поэтому, такой текст (особенно очень большой, поскольку в нем чаще будут повторяться одни и те же слова) будет занимать меньше места.

Сжатие информации используют, если объем носителя информации недостаточен для хранения требуемого объема информации или информацию надо послать по электронной почте

Программы, используемые при сжатии отдельных файлов называются архиваторами. Эти программы часто позволяют достичь степени сжатия информации в несколько раз.

Компьютерный вирус - это вредоносная программа, написанная специально для получения доступа к компьютеру без разрешения его владельца. Такие программы в основном пишутся для кражи или уничтожения компьютерных данных.

Большинство систем заражаются вирусами из-за ошибок в программах, уязвимости операционных систем и плохой защиты. По данным AV-Test, независимой организации, занимающейся анализом и оценкой антивирусного и защитного программного обеспечения, каждый день обнаруживается около 560 000 новых вредоносных программ.

Существуют различные типы компьютерных вирусов, которые можно разделить на категории в зависимости от их происхождения, возможностей распространения, места хранения, файлов, которые они заражают, и разрушительной природы. Давайте углубимся и посмотрим, как эти вирусы работают на самом деле.

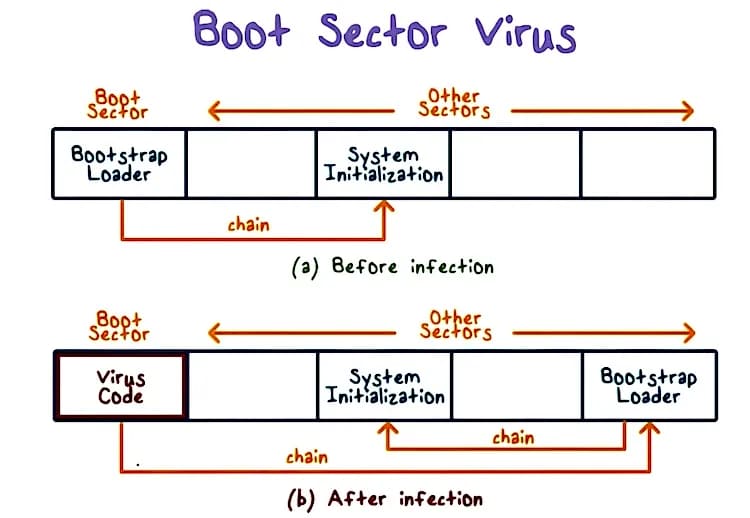

1. Вирус загрузочного сектора

Примеры: Form, Disk Killer, Stone virus, Polyboot.B

Может поражать: Любой файл после попадания в основную память

Вирус Boot Sector заражает главную загрузочную запись (MBR) устройства хранения данных. Любой носитель, независимо от того, является он загрузочным или нет, может вызвать этот вирус. Эти вирусы внедряют свой код в таблицу разделов жесткого диска. После перезагрузки компьютера он попадает в основную память.

Среди распространенных проблем, которые могут возникнуть после заражения, - проблемы с загрузкой, нестабильная работа системы и невозможность найти жесткий диск.

Поскольку вирус загрузочного сектора может шифровать загрузочный сектор, его может быть трудно удалить. В большинстве случаев пользователи даже не подозревают о заражении вирусом, пока не просканируют систему с помощью антивирусной программы.

Однако этот тип вируса стал редким после сокращения использования дискет. Современные операционные системы поставляются со встроенной защитой загрузочного сектора, которая затрудняет поиск MBR.

Защита: Убедитесь, что используемый диск защищен от записи. Не запускайте и не перезагружайте компьютер с подключенными неизвестными внешними дисками.

2. Вирус прямого действия

Вирус прямого действия быстро проникает в оперативную память, заражает все программы/файлы/папки, определенные в пути Autoexec.bat, а затем удаляет себя. Он также может уничтожить данные, находящиеся на жестком диске или USB, подключенном к компьютеру.

Обычно они распространяются при выполнении файла, в котором они содержатся. Пока вы не запустите или не откроете файл, он не распространится на другие части вашего устройства или сети.

Хотя эти вирусы находятся в корневом каталоге жесткого диска, они способны менять местоположение при каждом выполнении. Во многих случаях они не удаляют системные файлы, но снижают общую производительность системы.

Защита: Используйте антивирусный сканер. Вирус прямого действия легко обнаружить, а все зараженные файлы можно полностью восстановить.

3. Вирус перезаписи

Примеры: Grog.377, Grog.202/456, Way, Loveletter.

Может поражать: Любой файл

Вирусы перезаписи очень опасны. Они поражают широкий спектр операционных систем, включая Windows, DOS, Macintosh и Linux. Они просто удаляют данные (частично или полностью) и заменяют оригинальный код своим собственным.

Они заменяют содержимое файла, не изменяя его размер. И как только файл заражен, его невозможно восстановить, и в итоге вы потеряете все данные.

Более того, вирусы этого типа могут не только сделать приложения неработоспособными, но и зашифровать и украсть ваши данные при выполнении.

Несмотря на свою эффективность, злоумышленники больше не используют вирусы перезаписи. Они предпочитают заманивать пользователей настоящими троянскими конями и распространять вредоносный код по электронной почте.

Защита: Единственный способ избавиться от этого вируса - удалить все зараженные файлы, поэтому лучше постоянно обновлять свою антивирусную программу, особенно если вы используете Windows.

4. Скрипт-вирусы

Примеры: DDoS, JS.fornight

Может повлиять на: Любая веб-страница путем внедрения скрытого кода в заголовок, нижний колонтитул или файл корневого доступа.

Вирус веб-скриптов нарушает безопасность веб-браузера, позволяя злоумышленникам внедрять сценарии на стороне клиента в веб-страницу. Он распространяется гораздо быстрее, чем другие обычные вирусы.

Когда он нарушает безопасность веб-браузера, он внедряет вредоносный код для изменения некоторых настроек и захвата браузера. Как правило, он распространяется с помощью зараженной рекламы, всплывающей на веб-страницах.

Вирусы веб-скриптов в основном нацелены на сайты социальных сетей. Некоторые из них достаточно мощны, чтобы рассылать спам по электронной почте и инициировать опасные атаки, такие как DDoS-атаки, чтобы сделать сервер неотзывчивым или до предела медленным.

Их можно разделить на две группы:

- Постоянные вирусы веб-скриптов: могут выдавать себя за пользователя и наносить большой ущерб.

- Непостоянный вирус веб-скриптинга: атакует пользователя незаметно. Он работает в фоновом режиме и остается навсегда скрытым для пользователя.

Защита: Используйте средства удаления вредоносных программ в Windows, отключите скрипты, используйте защиту cookie или установите программное обеспечение для защиты веб-браузера в режиме реального времени.

5. Каталоговый вирус

Пример: Dir-2

Может поражать: Всю программу в каталоге.

Каталоговый вирус (также известный как Кластерный вирус) заражает файл, изменяя информацию о каталоге DOS. Он изменяет DOS таким образом, что она указывает на код вируса, а не на исходную программу.

Более конкретно, этот вирус внедряет вредоносный код в кластер и помечает его как выделенный в FAT. Затем он сохраняет первый кластер и использует его для нацеливания на другие кластеры, связанные с файлом, который он хочет заразить следующим.

Когда вы запускаете программу, DOS загружает и выполняет код вируса до запуска собственно программного кода. Другими словами, вы неосознанно запускаете вирусную программу, в то время как оригинальная программа предварительно перемещена вирусом. После заражения становится очень трудно найти оригинальный файл.

Защита: Установите антивирус, чтобы переместить ошибочно перемещенные файлы.

6. Полиморфный вирус

Примеры: Whale, Simile, SMEG engine, UPolyX.

Может поражать: Любой файл

Полиморфные вирусы кодируют себя, используя разные ключи шифрования каждый раз, когда заражают программу или создают свою копию. Из-за различных ключей шифрования антивирусным программам становится очень трудно их обнаружить.

Этот тип вируса зависит от мутационных механизмов для изменения своих процедур расшифровки каждый раз, когда он заражает устройство. Он использует сложные мутационные механизмы, которые генерируют миллиарды процедур дешифрования, что еще больше затрудняет его обнаружение.

Другими словами, это самошифрующийся вирус, созданный для того, чтобы избежать обнаружения сканерами.

Защита: Установите современные антивирусные инструменты, оснащенные новейшими технологиями безопасности (такими как алгоритмы машинного обучения и аналитика на основе поведения) для обнаружения угроз

7. Резидентный вирус памяти

Примеры: Randex, Meve, CMJ

Может влиять на: Текущие файлы на компьютере, а также файлы, которые копируются или переименовываются.

Резидентный вирус живет в первичной памяти (RAM) и активируется при включении компьютера. Он поражает все файлы, запущенные в данный момент на рабочем столе.

Поскольку вирус загружает свой модуль репликации в основную память, он может заражать файлы, не будучи запущенным. Он автоматически активируется всякий раз, когда операционная система загружается или выполняет определенные функции.

Существует два типа вирусов, живущих в памяти:

- Быстрые инфекторы специально созданы для того, чтобы как можно быстрее испортить как можно больше файлов. Их очень легко заметить из-за их негативных последствий.

- Медленные инфекторы постепенно снижают производительность компьютера. Они распространяются более широко, поскольку могут оставаться незамеченными гораздо дольше.

Защита: Сильные антивирусные инструменты могут удалить вирус из памяти. Они могут поставляться в виде патча для ОС или обновления существующего антивирусного программного обеспечения.

Если вам повезет, в вашем антивирусном ПО может быть расширение или плагин, который можно загрузить на флешку и запустить, чтобы удалить вирус из памяти. В противном случае, возможно, придется переформатировать машину и восстановить все, что можно, из имеющейся резервной копии.

8. Макровирус

Примеры: Bablas, Concept и вирус Melissa

Может поражать: файлы .mdb, .PPS, .Doc, .XLs.

Эти вирусы написаны на том же макроязыке, который используется в популярных программах, таких как Microsoft Excel и Word. Они вставляют вредоносный код в макросы, связанные с электронными таблицами, документами и другими файлами данных, заставляя зараженную программу запускаться сразу после открытия документа.

Макровирусы предназначены для повреждения данных, вставки слов или изображений, перемещения текста, отправки файлов, форматирования жестких дисков или передачи еще более разрушительных видов вредоносных программ. Они передаются через фишинговые электронные письма. В основном они поражают файлы MS Excel, Word и PowerPoint.

Поскольку этот тип вируса действует на приложения (а не на операционные системы), он может заразить любой компьютер под управлением любой операционной системы, даже Linux и macOS.

Защита: Отключите макросы и не открывайте электронные письма из неизвестных источников. Вы также можете установить современное антивирусное программное обеспечение, которое легко обнаруживает макровирусы.

9. Вирус-компаньон

Примеры: Stator, Terrax.1096

Может поражать: Все файлы .exe

В большинстве случаев вирусы-компаньоны требуют вмешательства человека для дальнейшего заражения машины. После появления Windows XP, которая больше не использует интерфейс MS-DOS, у таких вирусов стало меньше путей для распространения.

Однако вирус все еще работает в последних версиях операционных систем Windows, если пользователь открывает файл непреднамеренно, особенно при отключенной опции "показывать расширение файла".

10. Многосторонний вирус

Примеры: Ghostball, Invader.

Может повлиять на: файлы и загрузочный сектор.

Многосторонний вирус заражает и распространяется разными способами в зависимости от операционной системы. Обычно он остается в памяти и заражает жесткий диск.

В отличие от других вирусов, которые поражают либо загрузочный сектор, либо программные файлы, многосторонний вирус атакует как загрузочный сектор, так и исполняемые файлы одновременно, вызывая еще больший ущерб.

Попадая в систему, он заражает все диски, изменяя содержимое приложений. Вскоре вы начнете замечать отставание в производительности и нехватку виртуальной памяти, доступной для пользовательских приложений.

Защита: Очищайте загрузочный сектор и весь диск перед сохранением новых данных. Не открывайте вложения из ненадежных интернет-источников и установите надежный и проверенный антивирусный инструмент.

11. FAT-вирус

Пример: Вирус ссылок

Может поражать: Любой файл

FAT расшифровывается как file allocation table, это раздел диска, который используется для хранения информации, такой как расположение всех файлов, общий объем памяти, доступное пространство, использованное пространство и т.д.

Вирус FAT изменяет индекс и делает невозможным для компьютера выделение файла. Он достаточно силен, чтобы заставить вас отформатировать весь диск.

Другими словами, вирус не изменяет хост-файлы. Вместо этого он заставляет операционную систему выполнять вредоносный код, изменяющий определенные поля в файловой системе FAT. В результате компьютер не может получить доступ к определенным разделам жесткого диска, где находятся важные файлы.

По мере распространения вируса несколько файлов или даже целые каталоги могут быть перезаписаны и безвозвратно потеряны.

Защита: Избегайте загрузки файлов из ненадежных источников, особенно тех, которые определены браузером или поисковой системой как "атакующие/небезопасные сайты". Используйте надежное антивирусное программное обеспечение.

Другие вредоносные программы, которые не являются вирусами, но не менее опасны

12. Троянский конь

Примеры: ProRat, ZeroAccess, Beast, Netbus, Zeus

Троянский конь (или троян) - это невоспроизводимый тип вредоносного ПО, который выглядит легитимным. Пользователей обычно обманом заставляют загрузить и выполнить его на своей системе. Он может уничтожить/изменить все файлы, модифицировать реестр или вывести компьютер из строя. Более того, он может дать хакерам удаленный доступ к вашему компьютеру.

Как правило, трояны распространяются с помощью различных форм социальной инженерии. Например, пользователей обманом заставляют нажимать на поддельные рекламные объявления или открывать вложения электронной почты, замаскированные под настоящие.

Защита: Избегайте открытия неизвестных файлов (особенно с расширениями .exe, .bat и .vbs), атакованных по электронной почте. Используйте надежное антивирусное программное обеспечение высокого класса и регулярно обновляйте его.

13. Червь

Пример: Code red, ILOVEYOU, Morris, Nimda, Sober, WANK.

Червь - это отдельная вредоносная программа, которая воспроизводит себя для распространения на другие компьютеры. Для перемещения от одной системы к другой он использует сети (в основном электронную почту) и бреши в системе безопасности. В отличие от вирусов, он перегружает сеть, реплицируясь или отправляя слишком много данных (превышая пропускную способность), заставляя хозяев отключать сервер.

Червь способен реплицировать себя без какого-либо участия человека. Ему даже не нужно подключать приложение, чтобы нанести ущерб.

Большинство червей предназначены для изменения содержимого, удаления файлов, истощения системных ресурсов или внедрения на компьютер дополнительного вредоносного кода. Они также могут красть данные и устанавливать черный ход, облегчая злоумышленникам контроль над компьютером и его системными настройками.

Защита: Обновляйте операционную систему и убедитесь, что вы используете надежное программное обеспечение для обеспечения безопасности.

14. Логические бомбы

Логические бомбы - это не вирус, но по своей сути вредоносны, как черви и вирусы. Это часть кода, намеренно вставленная (скрытая) в программу. Код выполняется при соблюдении определенных критериев.

Например, взломщик может вставить код кейлоггера в любое расширение веб-браузера. Код активируется каждый раз, когда вы посещаете страницу входа в систему. Затем он перехватывает все нажатия клавиш, чтобы украсть ваше имя пользователя и пароль.

Логические бомбы могут быть вставлены в существующее программное обеспечение или в другие формы вредоносного ПО, такие как черви, вирусы или троянские кони. Они находятся в спящем состоянии до момента срабатывания и могут оставаться незамеченными годами.

Защита: Периодически сканируйте все файлы, включая сжатые, и обновляйте антивирусное программное обеспечение.

Часто задаваемые вопросы

Когда был создан самый первый компьютерный вирус?

Кто создал первый вирус для ПК?

В 1986 году Амджад Фарук Алви и Басит Фарук Алви написали вирус для загрузочного сектора под названием "Brain", чтобы предотвратить несанкционированное копирование созданного ими программного обеспечения. 'Brain' считается первым компьютерным вирусом для IBM PC и совместимых компьютеров.

Первым вирусом, специально нацеленным на Microsoft Windows, был WinVir. Он был обнаружен в 1992 году. Вирус не содержал никаких вызовов Windows API. Вместо этого он использовал API DOS.

Какая самая дорогая кибератака всех времен?

Самой разрушительной вредоносной программой на сегодняшний день является MyDoom. Впервые обнаруженный в январе 2004 года, он стал самым быстро распространяющимся почтовым червем в истории. Он создавал сетевые дыры, через которые злоумышленники получали доступ к зараженным машинам.

В 2004 году почти четвертая часть всех электронных писем была заражена MyDoom. Ущерб от этого вируса составил более 38 миллиардов.

Компьютерный вирус – это специально написанная программа, способная самопроизвольно присоединяться к другим программам (заражать их), создавать свои копии и внедрять их в файлы, системные области компьютера и другие объединенные с ним компьютеры в целях нарушения нормальной работы программ, порчи файлов и каталогов, а также создания разных помех при работе на компьютере.

Появление вирусов в компьютере определяется по следующим наблюдаемым признакам:

• уменьшение производительности работы компьютера;

• невозможность и замедление загрузки ОС;

• повышение числа файлов на диске;

• замена размеров файлов;

• уменьшение объема свободной ОП;

• резкое возрастание времени доступа к жесткому диску;

• разрушение файловой структуры;

• загорание сигнальной лампочки дисковода, когда к нему нет обращения.

Основными путями заражения компьютеров вирусами обычно служат съемные диски (дискеты и СD-RОМ) и компьютерные сети. Заражение жесткого диска компьютера может произойти в случае загрузки компьютера с дискеты, содержащей вирус.

По тому, какой вид среды обитания имеют вирусы, их классифицируют на загрузочные, файловые, системные, сетевые и файлово – загрузочные (многофункциональные).

Загрузочные вирусы внедряются в загрузочный сектор диска или в сектор, который содержит программу загрузки системного диска.

Файловые вирусы помещаются в основном в исполняемых файлах с расширением .СОМ и .ЕХЕ.

Системные вирусы внедряются в системные модули и драйверы периферийных устройств, таблицы размещения файлов и таблицы разделов.

Сетевые вирусы находятся в компьютерных сетях, а файлово-загрузочные – заражают загрузочные секторы дисков и файлы прикладных программ.

По пути заражения среды обитания вирусы разделяются на резидентные и нерезидентные.

Резидентные вирусы при заражении компьютера оставляют в ОП свою резидентную часть, которая после заражения перехватывает обращение ОС к другим объектам заражения, внедряется в них и выполняет свои разрушительные действия, которые могут привести к выключению или перезагрузке компьютера. Нерезидентные вирусы не заражают ОП компьютера и проявляют активность ограниченное время.

Особенность построения вирусов влияет на их проявление и функционирование.

Логическая бомба является программой, которая встраивается в большой программный комплекс. Она безвредна до наступления определенного события, после которого реализуется ее логический механизм.

Программы-мутанты, самовоспроизводясь, создают копии, явно отличающиеся от оригинала.

Вирусы-невидимки, или стелс-вирусы, перехватывают обращения ОС к пораженным файлам и секторам дисков и подставляют вместо себя незараженные объекты. Эти вирусы при обращении к файлам применяют достаточно оригинальные алгоритмы, позволяющие «обманывать» резидентные антивирусные мониторы.

Макровирусы используют возможности макроязыков, которые встроены в офисные программы обработки данных (текстовые редакторы, электронные таблицы).

По степени воздействия на ресурсы компьютерных систем и сетей, или по деструктивным возможностям, выделяют безвредные, неопасные, опасные и разрушительные вирусы.

Безвредные вирусы не оказывают патологического влияния на работу компьютера. Неопасные вирусы не разрушают файлы, однако уменьшают свободную дисковую память, выводят на экран графические эффекты. Опасные вирусы часто вызывают значительные нарушения в работе компьютера. Разрушительные вирусы могут привести к стиранию информации, полному или частичному нарушению работы прикладных программ. Важно иметь в виду, что любой файл, способный к загрузке и выполнению кода программы, является потенциальным местом, где может помещаться вирус.

Читайте также: