Настройки tls для браузера internet explorer 11

Обновлено: 04.07.2024

С такой ошибкой к нам обратился клиент. Подключение идет с ПК Windows 7, на борту КриптоПро и Яндекс.Браузер. Последний — в списке рекомендуемых . Но что-то мешает.

Описание ошибки

Как правило, в таких случаях следует проверить стандартный, не всеми любимый Internet Explorer. Открыли, но также быстро закрыли — версия устарела (требуется 11.0.9600.xxxxx или выше). Вариант отпадает.

Конечно же, сделали попытку обновления IE, но получили еще больше предупреждений — мол, не хватает нескольких обязательных обновлений WIndows. Получается процесс затяжного и неустойчивого характера — отложили идею, поставив на полку до лучших времен.

Проверили ключ, сертификат и формирование подписи на тестовой странице — ошибок нет.

Chromium-GOST

Для тех, кто любит быстрые решения. Нас выручил специализированный Chromium-GOST , в который встроены алгоритмы шифрования ГОСТ.

На нем все запустилось, и мы сразу попали в личный кабинет ЮЛ.

Прочие рекомендации

1. Условия доступа

Еще раз ознакомьтесь с требованиями на странице выполнения условий доступа. Во время проверки сервис дает подсказки, на каком этапе есть ошибки. Позовите на помощь знакомого ИТ-специалиста.

2. Яндекс.Браузер

- обновите версию браузера до актуальной (Меню « Дополнительно — О браузере » или скачайте инсталлятор с официального сайта );

- в настройках активируйте опцию «Подключаться к сайтам, использующим шифрование по ГОСТ» (меню « Настройки — Системные — Сеть »);

- на вкладке «Настройки TLS» для КриптоПро CSP снимите галку « Не использовать устаревшие cipher suite-ы ».

3. Версии протоколов

Для теста включите в настройках браузера поддержку старых версий протоколов SSL/TLS.

Например, для IE — TLS 1.0, TLS 1.1 и TLS 1.2, а также SSL 2.0 и 3.0.

Пуск — Выполнить — inetcpl.cpl — вкладка «Дополнительно»

4. Очистка кэша SSL

Если вы работаете с несколькими учетными записями (сертификатами), при каждой смене пользователя необходимо очистить SSL ( Настройки — Свойства браузера — вкладка «Содержание» — Очистить SSL ).

Пуск — Выполнить — inetcpl.cpl — вкладка «Содержание»

5. Прямая ссылка на ЛК

6. Запуск браузера без расширений/другие браузеры

Отключите в настройках браузера дополнительные расширения, чтобы исключить их влияние на работу с порталом ФНС.

Протестируйте работу в другом браузере из списка поддерживаемых:

- Яндекс.Браузер версии 19.3 или выше;

- Спутник версии 4.1.2583.0 (Официальная сборка) или выше, gostssl (32 бит);

- Internet Explorer версии 11.0.9600.xxxxx или выше;

- Chromium-GOST.

7. Настройка антивируса/брандмауэра

Задача — отключение опции SSL-сканирования («SSL scan»). Либо настройте исключения для площадок ФНС.

8. Проверка времени и даты

Проверьте установку времени, даты и часового пояса на вашем ПК. При необходимости измените их значения на корректные или включите автоматическую синхронизацию по расписанию.

9. Другие средства защиты

Одновременная и корректная работа с разными криптопровайдерами (VipNet CSP, Континент-АП, Агава и др.) на одном ПК не гарантируется. Если установлены прочие СКЗИ — удалите их или перейдите на другое рабочее место.

✅ В настройке подключения есть свои тонкости и набор средств. Поэтому, каждый случай надо рассматривать отдельно. Универсального решения нет, проверьте рекомендации — что-то должно помочь. Успехов вам!

⚡ Подписывайтесь на канал или задавайте вопрос на сайте — постараемся помочь всеми техническими силами. Безопасной и производительной работы в Windows и 1С.

SSL TLS

Протокол SSL TLS

Ошибка SSL

Основное внимание, при проведении данных операций, да и работе в целом, уделено системе защиты: сертификаты, электронные подписи. Для работы используется программное обеспечение КриптоПро актуальной версии. Что касается проблемы с протоколами SSL и TLS, если ошибка SSL появилась, вероятнее всего отсутствует поддержка данного протокола.

Ошибка TLS

Поддержка протоколов SSL и TLS

Итак, при использовании Microsoft Internet Explorer, чтобы посетить веб-сайт по защищенному протоколу SSL, в строке заголовка отображается Убедитесь что протоколы ssl и tls включены. В первую очередь, необходимо включить поддержку протокола TLS 1.0 в Internet Explorer.

Если вы посещаете веб-сайт, на котором работает Internet Information Services 4.0 или выше, настройка Internet Explorer для поддержки TLS 1.0 помогает защитить ваше соединение. Конечно, при условии, что удаленный веб-сервер, который вы пытаетесь использовать поддерживает этот протокол.

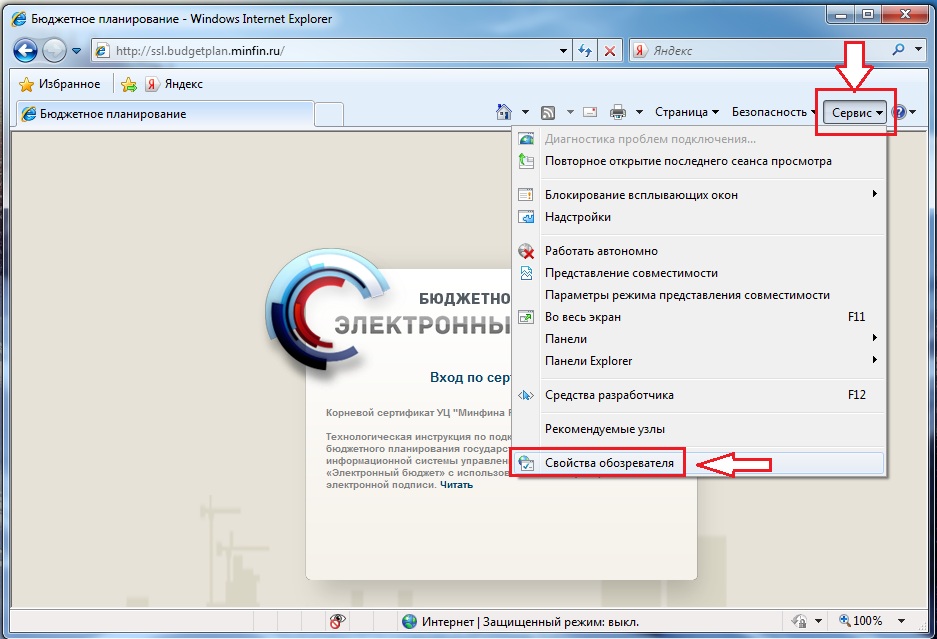

Для этого в меню Сервис выберите команду Свойства обозревателя.

На вкладке Дополнительно в разделе Безопасность, убедитесь, что следующие флажки выбраны:

Использовать SSL 2.0

Использовать SSL 3.0

Использовать TLS 1.0

После включения TLS 1.0, попытайтесь еще раз посетить веб-сайт.

Системная политика безопасности

Если по-прежнему возникают ошибки с SSL и TLS, если вы все еще не можете использовать SSL, удаленный веб-сервер, вероятно, не поддерживает TLS 1.0. В этом случае, необходимо отключить системную политику, которая требует FIPS-совместимые алгоритмы.

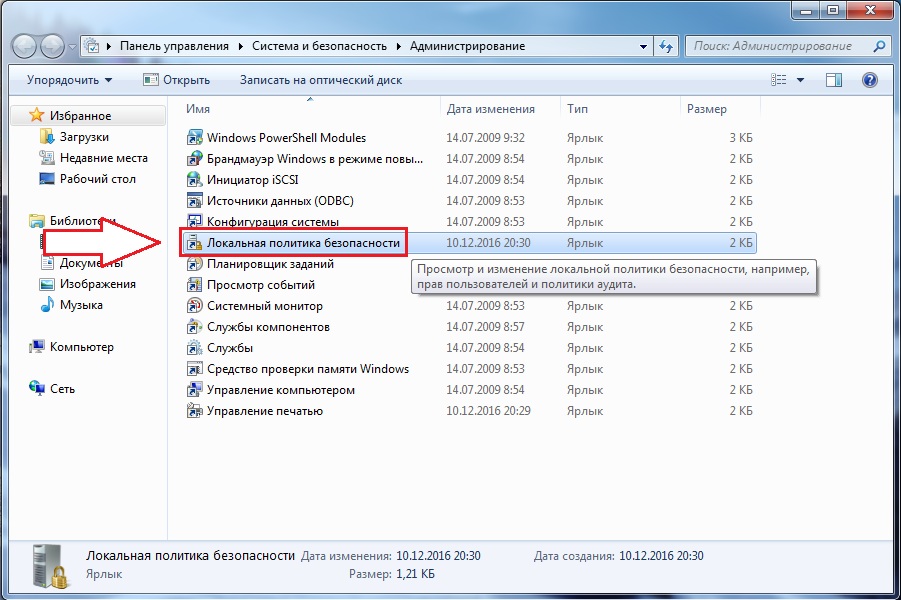

Чтобы это сделать, в Панели управления выберите Администрирование, а затем дважды щелкните значок Локальная политика безопасности.

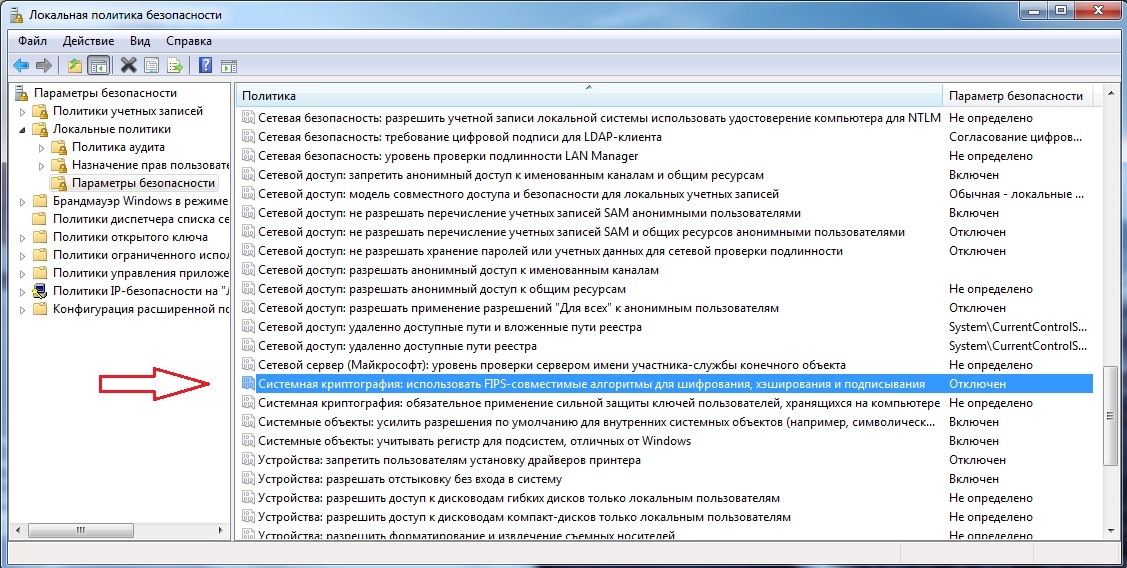

В локальных параметрах безопасности, разверните узел Локальные политики, а затем нажмите кнопку Параметры безопасности.

В соответствии с политикой в правой части окна, дважды щелкните Системная криптография: использовать FIPS-совместимые алгоритмы для шифрования, хеширования и подписывания, а затем нажмите кнопку Отключено.

Внимание! Изменение вступает в силу после того, как локальная политика безопасности повторно применяется. То есть включите ее и перезапустите браузер.

КриптоПро TLS SSL

Обновить КриптоПро

Далее, как одним из вариантов решения проблемы, является обновление КриптоПро, а также настройка ресурса. После настройки рабочего места, останется только перезагрузить браузер.

Настройка SSL TLS

Настройка сети

Запустить командную строку от имени администратора и ввести команду regsvr32 cpcng. Для 64-разрядной ОС необходимо использовать тот regsvr32, который в syswow64.

Чтобы настроить обозреватель автоматически, выполните следующее:

- Скачайте и запустите файл Security.exe

- Программа настроит обозреватель.

Если по какой-либо автоматической настройки обозревателя не произошло, то выполните следующие действия:

Настройка надёжных узлов

Включение ActiveX

- Зайдите в меню Пуск

- Пройдите по пути Пуск - Настройка - Панель управления или Пуск - Панель управления

- Щелкните два раза по иконке Свойства обозревателя

- Перейдите на вкладку Безопасность

- Нажмите на зеленую галочку с надписью Надежные узлы

- Затем нажмите кнопку Другой

- В появившемся окне найдите пункт "Элементы ActiveX и модули подключения"

- Все элементы этого списка с одинаковым значком должны быть включены. Рядом с каждым из них должна стоять галочка "Разрешить" или "Включить"

Включение TLS 1.1 и TLS 1.2

- Зайдите в меню Пуск

- Пройдите по пути Пуск - Настройка - Панель управления или Пуск - Панель управления

- Щелкните два раза по иконке Свойства обозревателя

- Перейдите на вкладку Дополнительно

- Включите использование TLS 1.1 и TLS 1.2

Установка КриптоПро ЭЦП Browser plug-in

Установка сертификатов Удостоверяющего Центра

Скачайте и установите сертификаты УЦ по инструкции.

Установка Рутокен плагина

Для работы с рутокеном ЭЦП скачайте и установите Рутокен плагин.

Установка JC Webclient

Для работы с JaCarta SE скачайте и установите JC WebClient.

Диагностика работы JC Webclient

Если сайт не открывается, то выполните действия ниже:

После выполнения каждого пункта следует проверять, сохранилась ли ошибка.

- Перейдите в Пуск - Панель Управления - Программы и Компоненты или Пуск - Настройка - Панель управления - Установка и удаление программ

Если JCWebclient нет в списке установленных программ, то скачайте и установите JCWebclient. - Пройдите по пути Пуск - Панель управления - Администрирование - Службы .

В открывшемся списке найдите службу JC-Webclient и проверьте, запущена ли она. Если служба не запущена, то нажмите на нее правой кнопкой мыши и выберите пункт Запустить . - Отключите антивирус.

- Установите корневой сертификат Jacarta CA по инструкции.

- Обратитесь к системному администратору для разрешения доступа к данному сайту.

Тему подсказало обсуждение предыдущего поста, в котором прозвучал голос заботливого администратора веб-сервера: TLS 1.2 и AEAD – выбор здорового человека, но кто пожалеет пользователей «устаревших» браузеров? Давайте это обсудим – мнимую несовместимость «современного» TLS и «устаревших» браузеров.

Гипотеза звучит следующим образом: если на веб-сервере оставить поддержку только устойчивых версий протокола защиты транспортного уровня TLS (1.2 и 1.3) и шифронаборов (AEAD), пользователи «устаревших» браузеров зайти на сайт не смогут.

Совершим необязательный экскурс в историю… В 2005 году (т.е. 16 лет тому назад), американское Агентство национальной безопасности анонсировало корпус стандартов, руководств, рекомендаций и прочих поддерживающих документов по использованию криптографических алгоритмов – NSA Suite B Cryptography.

Кто виноват – вопрос отдельного исследования, нас же интересует что делать? Давайте для начала вспомним, что к устойчивым шифронаборам сегодня относятся не только рекомендуемая АНБ комбинация ECDHE+ECDSA+AES, но и другие:

TLS_DHE_RSA_WITH_AES_128_CCM;TLS_DHE_RSA_WITH_AES_128_GCM_SHA256;

TLS_DHE_RSA_WITH_AES_256_CCM;

TLS_DHE_RSA_WITH_AES_256_GCM_SHA384;

TLS_DHE_RSA_WITH_CAMELLIA_128_GCM_SHA256;

TLS_DHE_RSA_WITH_CAMELLIA_256_GCM_SHA384;

TLS_DHE_RSA_WITH_CHACHA20_POLY1305_SHA256;

TLS_ECDHE_ECDSA_WITH_AES_128_CCM;

TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256;

TLS_ECDHE_ECDSA_WITH_AES_256_CCM;

TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384;

TLS_ECDHE_ECDSA_WITH_CAMELLIA_128_GCM_SHA256;

TLS_ECDHE_ECDSA_WITH_CAMELLIA_256_GCM_SHA384;

TLS_ECDHE_ECDSA_WITH_CHACHA20_POLY1305_SHA256;

TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256;

TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384;

TLS_ECDHE_RSA_WITH_CAMELLIA_128_GCM_SHA256;

TLS_ECDHE_RSA_WITH_CAMELLIA_256_GCM_SHA384;

TLS_ECDHE_RSA_WITH_CHACHA20_POLY1305_SHA256.

Итого 19 устойчивых шифронаборов, однако не все из них подходят для использования в реальной жизни на публичном веб-сервере: алгоритм шифрования CAMELLIA, как и AES в режиме CCM, поддерживается чуть более, чем никем, с CHACHA20 и его верным спутником POLY1305 знакомы лишь относительно современные браузеры, а для использования шифронаборов на основе ECDSA, как уже было сказано, требуется соответствующий TLS-сертификат. Таким образом у нас остается лишь 4 «дополнительных» шифронабора:

TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256;

TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384;

TLS_DHE_RSA_WITH_AES_128_GCM_SHA256;

TLS_DHE_RSA_WITH_AES_256_GCM_SHA384.

Соблазнительно предположить, что если браузер поддерживает комбинацию ECDHE+ECDSA, то уж с ECDHE+RSA он точно справится, но это не всегда так – многие умеют только в DHE+RSA, и чтобы удовлетворить запросы всех старых браузеров, на сайте с RSA сертификатом необходимо поддерживать два шифронабора:

Это даст нам совместимость как минимум со следующими операционными системами и браузерами:

Android 4.4.2 + Android Browser (Chrome);

Windows XP + Chrome 49/Firefox 49/ Opera 12.18;

Windows 7 + Internet Explorer 11/Chrome 31/Firefox 31;

OS X + Firefox 29/Chrome 37;

iOS 9 + Safari 9;

Java 8b.

Про *nix системы не скажу – зависит от сборки, но очевидно, что проблемы как таковой не существует. Единственная проблема возникнет с Windows Phone 8.1 + IE 10, которые поддерживают только одну устойчивую комбинацию – ECDHE+ECDSA.

А что же делать пользователям Windows XP + IE 6 или какого-нибудь Android 2.3? – спросит заботливый админ. Продолжать сидеть без доступа к современному Интернету, – отвечу я, – поскольку даже поддержка веб-сервером протокола SSL 2.0 им ничем не поможет. Дело в том, что даже если накатить на Windows XP все выпущенные для него обновления (по май 2019 года) и обновить штатный браузер до версии 8, это принесет лишь поддержку TLS 1.2, но не устойчивых шифронаборов. Кроме того, Windows XP как не знал, так и не узнает, что такое Server Name Indication (SNI), HTML 5 Live HTML и CSS 3.

Все вышесказанное, разумеется, не является призывом к отказу от поддержки более стойких шифронаборов, которые будут востребованы современными браузерами, и которые следует предлагать для согласования в первую очередь.

Чтоб два раза не вставать, рассмотрим кратко и ситуацию с эллиптическими кривыми. NSA Suite B Cryptography признает только две из них – NIST P-384 и NIST P-256, поддержка которых на веб-сервере обеспечит доступ к сайту как современных, так и «устаревших» браузеров. Собственно, достаточно поддерживать только NIST P-384 для «старичков» и Curve25519 для современных браузеров; ну разве что еще NIST P-521 добавить, для некоторых «передовых старичков».

Подытожим: если мы хотим, чтобы сайт оставался доступен для «устаревших» браузеров, но при этом поддерживал только устойчивые версии протокола защиты транспортного уровня и шифронаборов, поступим следующим образом.

Для сайта с TLS-сертификатом, подписанным по алгоритму ECDSA, включим поддержку шифронабора TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256.

Для сайта с TLS-сертификатом, подписанным по алгоритму RSA, включим поддержку шифронаборов TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 и TLS_DHE_RSA_WITH_AES_128_GCM_SHA256.

Для обоих сайтов включим поддержку эллиптической кривой NIST P-384 или NIST P-256 и зададим порядок предпочтения шифронаборов и эллиптических кривых, согласно которым вышеуказанные наборы и кривые предлагаются браузерам для согласования после более устойчивых, например после TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 и Curve25519 соответственно.

Читайте также: