Программы для взлома для linux mint

Обновлено: 07.07.2024

Airgeddon – это многоцелевой инструмент для аудита беспроводных сетей. Программа может помочь вам взломать пароль от Wi-Fi (WPA / WPA2, WPS). Это одна из самых простых программ для взлома Wi-Fi и её смогут воспользоваться даже начинающие пользователи. Airgeddon работает на Linux и не работает на Windows или Mac.

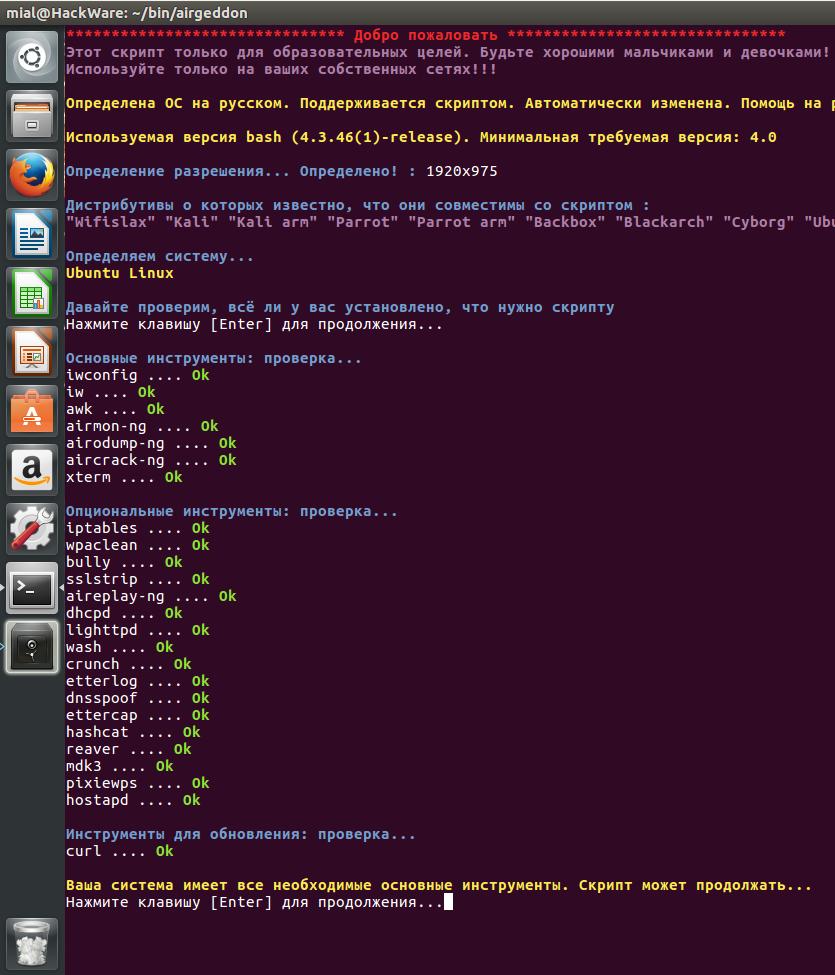

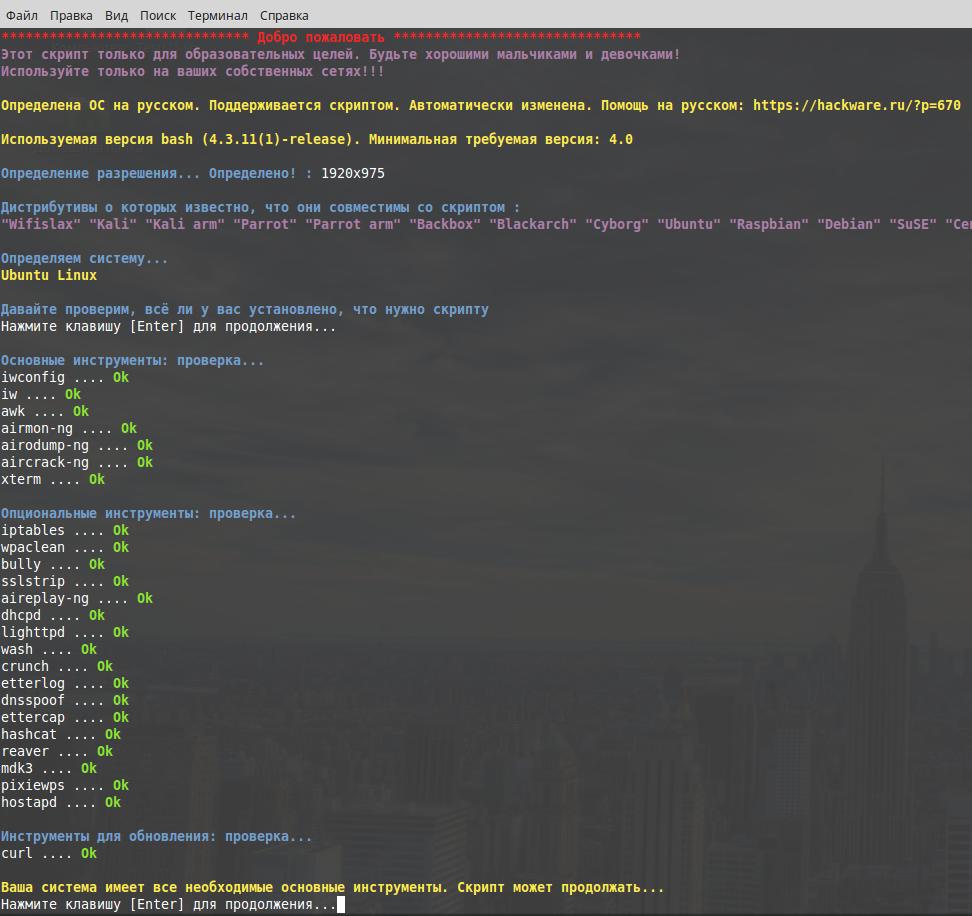

Имеется много совместимых с airgeddon дистрибутивов Linux. Программа может использоваться с любым дистрибутивом Linux если вы установите на него инструменты, которые требуются скрипту для работы. Скрипт проверяет их в начале запуска. Эта инструкция покажет вам, как установить airgeddon и все зависимости для этой программы на Linux Mint или Ubuntu.

Некоторые зависимости airgeddon можно установить прямо из стандартных репозиториев Linux Mint и Ubuntu:

Создадим папку, в которую мы будем скачивать исходные коды программ и перейдём в эту директорию:

Рекомендую удалить очень старую версию aircrack-ng, если она была установлена из стандартных репозиториев, установите зависимости aircrack-ng, загрузите исходный код aircrack-ng, скомпилируйте и установите aircrack-ng следующими командами:

Попробуйте следующую команду:

если вы получите ошибку

То выполните установку следующим образом:

Загрузите исходный код crunch, скомпилируйте и установите crunch

Если команда apt install crunch сработала для вас, то переходите к установке mdk3

Загрузите исходники mdk3, скомпилируйте и установите mdk3

Установите зависимости PixieWPS, загрузите исходники PixieWPS, скомпилируйте и установите PixieWPS

Установите зависимости bully, загрузите исходный код bully, скомпилируйте и установите bully

Возможно, при вводе команды

появится следующая ошибка:

Это ошибка Rubygems 2.7.5. Разработчики про неё знают и, конечно же, исправят. В качестве временного решения предлагается понижение до предыдущей версии:

Основная часть установки:

Возвращаемся в папку

Ну и наконец переходим к установке airgeddon:

Перед каждым запуском airgeddon рекомендуется выполнять следующие команды:

Они закроют приложения (в том числе Network Manager), которые могут помешать.

При проверке программа должна показать, что абсолютно все зависимости установлены:

После того, как вы убедились, что всё в порядке, очистите ОС от больше ненужных файлов:

Словарь (список слов) для airgeddon

При взломе пароля методом перебора можно использовать атаку по маске или атаку по словарю. Вторя требует наличия словаря. Rockyou – это хороший словарь, который может вам пригодиться. Следующие команды загрузят rockyou и очистят его от заведомо неподходящих кандидатов в пароли (дубли, слишком длинные или слишком короткие):

Теперь ваш словарь размещён в директории

Чтобы узнать абсолютный путь до него наберите

Wi-Fi карта для airgeddon

Для airgeddon (и вообще для тестирования на проникновение Wi-Fi сетей) подойдёт не любая беспроводная карта. Для лучших результатов рекомендуется любая из этого списка.

Инструкция по использованию airgeddon

Подробную инструкцию по airgeddon о том, как взламывать пароли от Wi-Fi вы можете найти в этой статье.

Видеоинструкция установки airgeddon Linux Mint или Ubuntu

Связанные статьи:

Рекомендуемые статьи:

33 Комментарии

Спасибо за статью, за труды и полезную информацию. Устанавливал этот набор инструментов в LinuxMint 18 Cinnamon. Всё установилось без проблем и замечательно работало (Проверял на своей ТД.. 9 сек понадобилось, чтоб получить пароль) . Через некоторое время скрипт подхватил обновление и теперь не видит сети. Пишет, что сети не найдены. Пробовал переустанавливать… не помогло. Есть мысли по этому поводу? Очень уж удобный инструмент.

Вы не слишком быстрой нажимаете Cntr-C? Может быть нужно чуть подождать для обнаружения целей.

та же беда, ставил на ubuntu. сети не находит. в виртуалке на кали линукс все работает(

Возможно, в Ubuntu отсутствует драйвер для вашей беспроводной карты. Поскольку в принципе работает, только что попробовал:

Доброго времени суток!

В системе Linux Mint 18.1 команда

" <code> cat < /code > <code>wordlists< /code ><code> /rockyou < /code ><code>.txt | < /code ><code> sort < /code > <code>| < /code ><code> uniq < /code > <code>| pw-inspector -m 8 -M 63 >

Доброго времени дня ! Подскажите пожалуйста

После какой именно команды возникает ошибка? Как именно вводите команду?

Может означать, что вы забыли написать sudo.

П,с. Это плохая привычка постить ошибку без комментария: почему я должен тратить своё время на наводящие вопросы: что делали, как вводили и т.д. Почему нельзя сразу всё описать? Здесь телепатов тоже нет.

установка прошла нормально, все нужное airgeddon определил, везде Ок. При запуске доходит до выбора интерфейса и видит только проводной адаптер, хотя wifi работает нормально. Это в Минт 18. Когда пробовал запускать airgeddon в Kali, то все работало.

А что в Linux Mint показывает команда

Добрый день. Установлен kde neon 5.8.12. При запуске показывает все "ок", но как писали выше "не видит сети". Пробовал на 3-х разных usb wifi, результат одинаковый. Пробовал на kali, там все пашет.

Версию aircrack-ng ставите из репозитория, или как здесь советуется компилируете из исходников?

Кстати, при поверке у меня у самого ничего не показалось + появилась ошибка в скрипте. Инструкцию исправил, список изменений ниже. Проверил двумя беспроводными картами с разными чипсетами – сети показывает.

- добавлена дополнительная зависимость для aircrack-ng, без которой компиляция завершалась ошибкой;

- для Bettercap добавлена новая зависимость - пакет net-tools, который теперь по умолчанию отсутствует в системе;

- удалена duma для aircrack-ng;

- добавлены две команды, которые нужно выполнять перед каждым запуском airgeddon для закрытия приложений, которые могут ему помешать.

Версию aircrack-ng ставил как здесь советуется. Сделал все по инструкции. Прописал две команды перед запуском, в результате то же самое "сети не найдены"

Окно для поиска сетей открывается и сразу закрывается? Если так, то ошибка в Airodump-ng. Чтобы увидеть ошибку, нужно вручную запустить Airodump-ng. Переведите беспроводную карту в режим монитора любым способом, например, так:

Если у вас другое имя интерфейса, то wlan0 замените на это имя. Узнать имя беспроводного интерфейса можно командой:

Затем запустите Airodump-ng:

Опять же, если у вас другое имя интерфейса, напишите его вместо wlan0.

Отпишитесь здесь - показывает ли сети или какую-то ошибку.

Если вы делали установку до 29.10.2017, то переустановите aircrack-ng - на новых версиях Ubuntu по старой инструкции либо компиляция заканчивалась ошибкой, либо даже если происходила установка, при запуске Airodump-ng возникала ошибка, связанная с duma - сейчас это исправлено.

Окно для поиска появляется и закрывается секунд через 7. Попробовал запустить отдельно airodump-ng (скрин прилагаю).

забыл указать, что сети не появились

На скриншоте ошибка duma и это странно, поскольку в моей инструкции компиляция происходит теперь без этой опции. Для интереса, напишите, что у вас показывает команда

Я вижу три варианта – больше всего мне нравится первый.

Первый вариант: установить чистую Ubuntu в виртуальную машину и в ней попробовать. Если проблема исчезнет, то адресовать свои вопросы мододелу – как (и зачем) он что-то напортачил в своей сборке?

Думаю, это должно помочь – я делаю тесты в свежеустановленных Ubuntu последних версий, у меня всё работает.

Второй вариант: удалите установленный из исходников aircrack и установите его из репозитория:

Третий вариант: ошибка

возникает из-за лимитов ядра linux на количество различных page mappings на один процесс. Значение установлено в /proc/sys/vm/max_map_count. Следующая команда делает резервную копию этого значения:

А эта команда записывает новое (большое) значение:

После этого попробуйте снова запустить airodump-ng.

Чтобы вернуть старое значение выполните (сделайте до перезагрузки, поскольку файлы в /tmp/ после перезагрузки удаляются):

После 1 команды: 65530

Переустановил aircrack-ng, результата не последовало.

Третий вариант результат дал, после введеных команд сети появились, airodump-ng работает (скрин ниже). Вопрос: нужно ли эти команды повторять каждый раз?

Говорят, что значение по умолчанию слишком маленькое (хотя у меня, как и у вас, в Ubuntu и Kali Linux оно равно 65530 – но у меня хотя бы работает). И рекомендуют ставить значение 262144 (в Arch Linux оно установлено по умолчанию).

Т.е. выполните один раз команду

И пускай это значение остаётся таким. Если вдруг передумаете и захотите вернуться к старому значению, то выполните команду:

Спасибо большое за консультацию и помощь. Успехов Вам.

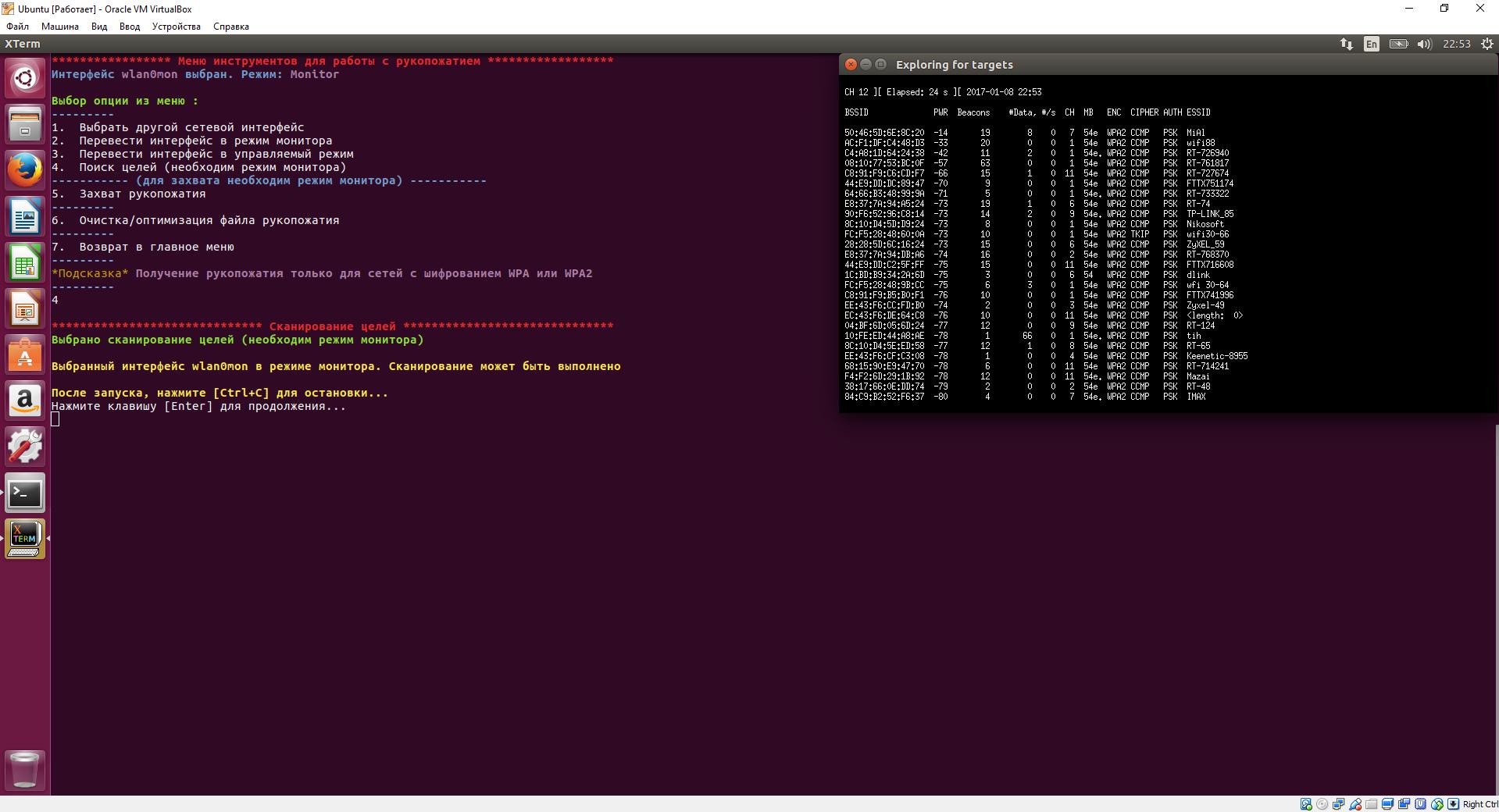

****************************** Сканирование целей ******************************

Выбрано сканирование целей (необходим режим монитора)

Выбранный интерфейс wlan0 в режиме монитора. Сканирование может быть выполнено

Добрый день, установил все по инструкции, все инструменты видит, все хорошо, но при выборе интерфейса видит только проводной. В wifislax все работает хорошо. Подскажите, в чем может быть проблема?

sudo iw dev выдает следующее:

Через aireplay-ng ищет вай фай сети и находит, интерфейс wlo1 включается режим мониторинга, на ночь ставил но рукопожатия не произошло. А через airgennon не включается режим мониторинга, пишет интерфейс enp2s0 (non wifi card). Кто знает в чем дело?

Приветствую! Ребята, выручайте! Туплю конкретно, выдает ошибку на некоторых опциональных инструментах, как узнать причину и способы решения?

В связи с добавлением новых функций в airgeddon у это программы появились дополнительные зависимости: John the Ripper, asleap и hostapd-wpe.

Каждая из этих зависимостей является опциональной — то есть в целом airgeddon может работать без них, но они требуются для некоторых функций airgeddon. Далее показано как установить каждую из этих зависимостей. Инструкция выше уже обновлена, поэтому тем, кто делает по ней, не нужно выполнять эти команды.

Установка John the Ripper

Установка asleap:

Установка hostapd-wpe

Основная часть установки:

Здравствуйте, Alexey (Автор записи).

Всё (установка airgeddon) шло чудесно.. как по маслу! Я был просто В ВОСТОРГЕ.

Но.. при "установке asleap" на команде "make" выскочила ошибка →

ll@ll-System-Product-Name:/tmp/asleap-2.2$ make

cc -pipe -Wall -D_LINUX -D_FILE_OFFSET_BITS=64 -D_LARGEFILE_SOURCE -I../../.. -D_OPENSSL_MD4 -g3 -ggdb -g -c -o sha1.o sha1.c

cc -pipe -Wall -D_LINUX -D_FILE_OFFSET_BITS=64 -D_LARGEFILE_SOURCE -I../../.. -D_OPENSSL_MD4 -g3 -ggdb -g -c -o common.o common.c

cc -pipe -Wall -D_LINUX -D_FILE_OFFSET_BITS=64 -D_LARGEFILE_SOURCE -I../../.. -D_OPENSSL_MD4 -g3 -ggdb -g -c -o utils.o utils.c

utils.c: In function ‘DesEncrypt’:

utils.c:179:2: warning: implicit declaration of function ‘setkey’; did you mean ‘socket’? [-Wimplicit-function-declaration]

setkey((char *)crypt_key);

^

socket

utils.c:182:2: warning: implicit declaration of function ‘encrypt’; did you mean ‘crypt’? [-Wimplicit-function-declaration]

encrypt((char *)des_input, 0);

^

crypt

cc -pipe -Wall -D_LINUX -D_FILE_OFFSET_BITS=64 -D_LARGEFILE_SOURCE -I../../.. -D_OPENSSL_MD4 -g3 -ggdb -g asleap.c -o asleap common.o utils.o sha1.o -lpcap -lcrypt -lcrypto

asleap.c: In function ‘main’:

asleap.c:1398:6: warning: variable ‘findleaptimeout’ set but not used [-Wunused-but-set-variable]

int findleaptimeout = 5;

^

и.. дальше хода нет (((

Дело в том, что программа asleap использует функции ядра Linux. А если точнее, функции setkey и encrypt из библиотеки glibc. Поскольку они используют блочный шифр DES, который больше не считается безопасным, crypt (), crypt_r (), setkey () и setkey_r () были удалены в glibc 2.28. Приложения должны переключиться на современную библиотеку криптографии, такую как libgcrypt.

Выход: переписать исходный код asleap так, чтобы в нём не использовались не существующие более функции.

Я не профи в линукс, но решил вопрос со asleap таким образом. Смотреть скриншот.

Удивительно, сколько людей заинтересовано в том, чтобы научиться взламывать. Это из-за красивой картинки в голове, созданной Голливудом?

Как бы то ни было, благодаря open source-сообществу программистов рассмотрим ряд инструментов хакинга, которые удовлетворят всевозможные ваши потребности. Только не забывайте оставаться этичными!

1. Wifite2

Wifite2 – бесплатная утилита для аудита Wi-Fi сетей с открытыми исходниками, разработанная на Python для идеальной работы с пентестерскими дистрибутивами. Это полная переработка Wifite и, следовательно, демонстрирует улучшенную производительность.

Утилита отлично справляется со снятием маскировки и взломом скрытых точек доступа, взломом слабых паролей WEP с использованием ряда методов хакинга и многим другим.

Инструмент аудита беспроводных сетей Wifite

2. Nessus

Nessus – средство удалённого сканирования, которое подходит для проверки компьютеров на наличие уязвимостей. Сканер не делает активной блокировки любых уязвимостей на вашем компьютере, но быстро обнаруживает их благодаря запуску больше 1200 проверок уязвимостей и выдаёт предупреждения о необходимости конкретных исправлений безопасности.

Сканер уязвимостей Nessus

3. Aircrack-ng

Aircrack-ng – топовый инструмент для хакинга беспроводных паролей WEP, WAP и WPA2 в мировом масштабе!

Он перехватывает пакеты из сети, выполняет анализ с помощью восстановленных паролей. А также у него консольный интерфейс. В дополнение к этому Aircrack-ng использует стандартную FMS-атаку (атаку Фларера-Мантина-Шамира) вместе с несколькими оптимизациями, такими как атаки KoreK и PTW, чтобы ускорить процесс, который быстрее WEP.

Если вам сложно использовать Aircrack-ng, посмотрите доступные онлайн туториалы.

Сетевая безопасность Wi-Fi в Aircrack-ng

4. Netcat

Netcat, чаще сокращённо nc , – сетевая утилита, с помощью которой вы используете протоколы TCP/IP для чтения и записи данных через сетевые подключения.

Применяется для создания любого типа соединения, а также для исследования и отладки сетей с помощью режима туннелирования, сканирования портов и других фич.

Инструмент сетевого анализа Netcat

5. Yersinia

Yersinia получила название в честь бактерий иерсиний и стала сетевой утилитой, которая разработана для использования уязвимых сетевых протоколов под видом безопасной сетевой системы анализа и тестирования.

Поддерживает атаки для IEEE 802.1Q, протокол HSRP, CDP и другие.

Инструмент сетевого анализа Yersinia

6. THC Hydra

Используйте это средство для взлома веб-сканеров, беспроводных сетей, обработчиков пакетов, Gmail и других вещей.

Hydra – взломщик логинов

7. Pixiewps

Pixiewps – написанный на C оффлайн-инструмент атак методом «грубой силы», который используется для программных реализаций с маленькой или отсутствующей энтропией. В 2004 году его разработал Доминик Бонгар, чтобы использовать «pixie-dust атаку» в учебных целях для студентов.

В зависимости от надёжности паролей, которые вы пытаетесь взломать, Pixiewps выполнит работу за считаные секунды или минуты.

Брутфорс-инструмент для оффлайн-режима Pixiewps

8. Metasploit Framework

Metasploit Framework – платформа с открытым исходным кодом, с помощью которой эксперты по безопасности проверяют уязвимости, а также делают оценку безопасности, чтобы повысить осведомлённость в этой области.

В этом проекте масса инструментов, с помощью которых вы будете создавать среды безопасности для тестирования уязвимостей. Он работает как система пентеста.

Инструмент для пентеста Metasploit Framework

9. Nikto

Nikto2 – бесплатный опенсорс веб-сканер для исчерпывающего и скоростного тестирования объектов в интернете. Это достигается путём поиска больше 6500 потенциально опасных файлов, устаревших программных версий, уязвимых конфигураций серверов и проблем в этой сфере.

Сканер веб-серверов Nikto

10. Nmap (Network Mapper)

Network Mapper – бесплатная опенсорсная утилита, которой пользуются системные администраторы для обнаружения сетей и проверки их безопасности.

Nmap быстро работает, поставляется с подробной документацией и графическим интерфейсом, поддерживает передачу данных, инвентаризацию сети и другое.

Инструмент Nmap для обнаружения сетей и аудита безопасности

11. Maltego

Maltego – проприетарное программное обеспечение, однако широко используется для опенсорсной компьютерно-технической экспертизы и разведки. Эта утилита анализа связей с графическим интерфейсом представляет интеллектуальный анализ данных в режиме реального времени, а также иллюстрированные наборы информации с использованием графов на основе узлов и соединений нескольких порядков.

Разведывательный инструмент Maltego

12. WireShark

WireShark – открытый анализатор пакетов для бесплатного использования. С его помощью вы просматриваете действия в сети на микроскопическом уровне в сочетании с доступом к файлам pcap , настраиваемыми отчётами, расширенными триггерами и оповещениями.

Это повсюду используемый в мире анализатор сетевых протоколов для Linux.

Анализатор трафика сетей Wireshark

13. GNU MAC Changer

GNU MAC Changer – сетевая утилита, которая облегчает и ускоряет манипулирование MAC-адресами сетевых интерфейсов.

GNU MAC Changer

14. John the Ripper (Джон-потрошитель)

John the Ripper – следующий популярный представитель инструментов для хакинга, который используется в сообществе по пентесту (и взлому). Первоначально разработчики создавали его для систем Unix, но позднее он стал доступен на более чем 10 дистрибутивах ОС.

Его особенности: настраиваемый взломщик, автоматическое обнаружение хеша пароля, атака методом «грубой силы» и атака по словарю (среди других режимов взлома).

Взломщик паролей John The Ripper

15. Kismet Wireless

Kismet Wireless – система обнаружения вторжений, сетевой детектор и анализатор паролей. Работает преимущественно с сетями Wi-Fi (IEEE 802.11) и расширяется с помощью плагинов.

Wi-Fi-детектор Kismet

16. Snort

Snort – открытая и бесплатная сетевая система обнаружения вторжений, с помощью которой вы сделаете поиск уязвимостей в безопасности вашего компьютера.

А также выполните анализ трафика, поиск и сопоставление по контенту, протоколирование пакетов в IP-сетях и обнаружение различных сетевых атак, кроме прочего, в реальном времени.

Средство предотвращения сетевых вторжений Snort

17. Hashcat

Hashcat известен в сообществе экспертов по безопасности как самая быстрая и продвинутая утилита для взлома паролей и восстановления. Это инструмент с открытым исходным кодом, механизмом обработки правил в ядре, более 200 типов хешей и встроенной системой бенчмаркинга.

Средство восстановления паролей Hashcat

18. Fern Wifi Cracker

Fern Wifi Cracker – инструмент защиты в сетях Wi-Fi с графическим пользовательским интерфейсом, написанный на Python и предназначенный для аудита уязвимостей сети. Используйте его, чтобы взломать и восстановить ключи WEP/WPA/WPS, а также для атак на Ethernet-сети.

Fern Wifi Cracker

19. Burp Suite Scanner

Burp Suite Scanner – профессиональная интегрированная графическая платформа для тестирования уязвимостей в веб-приложениях.

Объединяет все инструменты тестирования и проникновения в бесплатной Community-версии и профессиональной (399 $ в год для одного пользователя).

Сканер уязвимостей Burp Security

20. BeEF (от Browser Exploitation Framework)

BeEF, как следует из названия, – инструмент проникновения, который фокусируется на уязвимостях браузера. С помощью него выполняется оценка уровня безопасности целевой среды благодаря векторам атак на клиентской стороне.

Фреймворк эксплуатации браузеров BeEF

Вот и подошли к завершению нашего длинного списка инструментов пентеста и хакинга для Kali Linux. Все перечисленные приложения используются по сей день.

Вот наш список лучших инструментов Kali Linux, которые позволят вам оценить безопасность веб-серверов и помочь в проведении взлома и ручного тестирования на проникновение.

Если вы читаете обзор на Kali Linux, вы поймете, почему он считается одним из лучших дистрибутивов Linux для взлома и пентеста.

Он поставляется с множеством инструментов, облегчающих вам тестирование, взлом и все, что связано с цифровой криминалистикой.

Это один из наиболее рекомендуемых дистрибутивов Linux для этичных хакеров.

В любом случае, независимо от вашей цели, мы рассмотрим некоторые из лучших инструментов Kali Linux, которые вы должны использовать.

Обратите внимание, что не все инструменты, упомянутые здесь, имеют открытый исходный код.

Лучшие инструменты Kali Linux для взлома и тестирования на проникновение

Существует несколько типов инструментов, которые предустановлены.

Если вы не нашли установленный инструмент, просто скачайте его и установите.

1. Nmap

Другими словами, чтобы получить представление о хосте, его IP-адресе, обнаружении ОС и аналогичных деталях сетевой безопасности (таких как количество открытых портов и их значения).

Он также предлагает функции для уклонения от брандмауэра и подмены.

2. Lynis

Конечно, вы также можете использовать его для обнаружения уязвимостей и тестирования на проникновение.

Он будет сканировать систему в соответствии с обнаруженными компонентами.

3. WPScan

Он бесплатный, но не с открытым исходным кодом.

Кроме того, он также дает вам подробную информацию об активных плагинах.

Конечно, хорошо защищенный блог может не дать вам много подробностей о себе, но он все еще является лучшим инструментом для сканирования безопасности WordPress для поиска потенциальных уязвимостей.

4. Aircrack-ng

Он не ограничивается только мониторингом и получением информации, но также включает возможность взлома сети (WEP, WPA 1 и WPA 2).

Он также включает в себя различные беспроводные атаки, с помощью которых вы можете нацеливаться / отслеживать сеть WiFi для повышения ее безопасности.

5. Hydra

Если вы ищете интересный инструмент для взлома пары логин / пароль, Hydra будет одним из лучших предустановленных инструментов Kali Linux.

Возможно, она больше не поддерживается, но теперь она есть на GitHub, так что вы также можете внести свой вклад в его работу.

6. Wireshark

Его также можно отнести к категории лучших инструментов Kali Linux для анализа сети.

Он активно поддерживается, поэтому я определенно рекомендую попробовать его в работе.

7. Metasploit Framework

С помощью этого инструмента вы можете проверить уязвимости, протестировать известные эксплойты и выполнить полную оценку безопасности.

Конечно, бесплатная версия не будет иметь всех функций, поэтому, если вы увлечены серьезными вещами, вам следует сравнить выпуски.

8. Skipfish

Аналогично WPScan, но не только для WordPress.

Он быстрый и простой в использовании.

Кроме того, его метод рекурсивного сканирования делает его еще лучше.

Для профессиональных оценок безопасности веб-приложений пригодится отчет, созданный Skipfish.

9. Maltego

Согласно информации, он создает ориентированный граф, чтобы помочь проанализировать связь между этими частями данных.

Обратите внимание, что это не инструмент с открытым исходным кодом.

Он поставляется предварительно установленным, однако вам нужно будет зарегистрироваться, чтобы выбрать, какую версию вы хотите использовать.

10. Nessus

Если у вас есть компьютер, подключенный к сети, Nessus может помочь найти уязвимости, которыми может воспользоваться потенциальный злоумышленник.

Конечно, если вы являетесь администратором нескольких компьютеров, подключенных к сети, вы можете использовать его и защитить эти компьютеры.

Тем не менее, это больше не бесплатный инструмент, вы можете попробовать его бесплатно в течение 7 дней на официальном сайте.

11. Burp Suite Scanner

В отличие от других сканеров безопасности веб-приложений, Burp предлагает графический интерфейс и довольно много продвинутых инструментов.

Тем не менее, редакция сообщества ограничивает возможности только некоторыми необходимыми ручными инструментами.

Для профессионалов, вам придется рассмотреть вопрос об обновлении.

Как и в предыдущем инструменте, он также не является открытым исходным кодом.

Я использовал бесплатную версию, но если вы хотите получить более подробную информацию о ней, вы должны проверить функции, доступные на их официальном сайте.

12. BeEF

Он был специально разработан для тестировщиков на проникновение для оценки безопасности веб-браузера.

Это один из лучших инструментов Kali Linux, потому что многие пользователи хотят знать и исправлять проблемы на стороне клиента, когда говорят о веб-безопасности.

Занимаетесь ли вы карьерой в области информационной безопасности или занимаетесь этим, изучая веревки в своей конкретной области, вы можете стать лучше в своей работе. Использование Linux и его различных дистрибутивов может помочь вам лучше понять принципы этического взлома и подготовиться к тестированию на проникновение.

9 лучших дистрибутивов Linux для взлома

Так какое отношение Linux имеет к ИТ-безопасности? Некоторые дистрибутивы Linux предоставляют различные инструменты для оценки сетевой безопасности и других подобных задач. Различия между дистрибутивами также различаются в зависимости от пользовательского интерфейса и конкретных предлагаемых инструментов.

Кали Линукс

Наиболее известным и используемым дистрибутивом Linux для взлома и тестирования на проникновение является Kali Linux. Он основан на Debian и был разработан Offensive Security, взяв на себя BackTrack,

Сообщество Kali Linux довольно большое и остается активным, и есть много доступной документации для изучения или изучения нескольких советов и уловок, которые могут вам помочь.

BackBox

Одним из лучших дистрибутивов в этой области должен быть BackBox на основе Ubuntu. Это дистрибутив, разработанный специально для тестирования на проникновение и оценки безопасности. Он даже имеет свой собственный репозиторий программного обеспечения, который предоставляет последние стабильные версии различных наборов инструментов для системного и сетевого анализа и инструментов этического взлома.

BackBox разработан с минималистичным подходом как по структуре, так и по визуальному выбору Рабочий стол XFCE окружающая обстановка. С BackBox вы получаете молниеносный, эффективный, эффективный и полностью настраиваемый опыт работы с довольно большим и полезным сообществом.

ОС Parrot Security

Еще один дистрибутив в этом списке, основанный на Debian, использует MATE в качестве среды рабочего стола. С ОС Parrot Security вы получите практически все признанные инструменты для тестирования на проникновение, а также несколько эксклюзивных пользовательских инструментов от разработчика, Frozenbox Network. Как и Kali Linux, Parrot Security OS также получает преимущества от Rolling Release.

BlackArch

BlackArch служит дистрибутивом для тестирования на проникновение и безопасности с собственным репозиторием. Постоянно растущий репозиторий содержит тысячи различных инструментов, организованных в различные категории и группы для удобной навигации.

BlackArch получил свое название от дистрибутива, над которым он был построен, Arch Linux. Это означает, что если вы уже используете Arch Linux в качестве предпочитаемого дистрибутива Linux, вы можете легко настроить коллекцию инструментов BlackArch прямо над ним.

Bugtraq

Bugtraq поставляется с несколькими средами рабочего стола (XFCE, GNOME и KDE), основанными на различных дистрибутивах Linux, таких как Ubuntu, Debian и OpenSUSE. Он также доступен на 11 разных языках.

Bugtraq поставляется с огромным арсеналом средств тестирования на проникновение, криминалистических и лабораторных инструментов, специально разработанных его лояльным сообществом. Некоторые инструменты включают тестирование вредоносных программ, мобильную криминалистику и инструменты аудита частоты GSM.

DEFT Linux

DEFT обычно соединяется с системой судебной экспертизы для операционной системы Windows, известной как Digital Advanced Response Toolkit или DART. DART содержит лучшие инструменты, которые вы найдете для криминалистики и реагирования на инциденты.

Сотрудники, которые разработали DEFT, постоянно помогают разрабатывать новые системы, которые помогают правоохранительным органам, военным и правительственным чиновникам.

Самурай Web Testing Framework

Платформа веб-тестирования Samurai представляет собой виртуальную машину и была разработана для онлайн-тестирования на проникновение. Он основан на Ubuntu и содержит множество удивительных инструментов с открытым исходным кодом, которые отдают приоритет атакам на веб-сайты.

Одна из наиболее интересных и удобных функций среды веб-тестирования Samurai заключается в том, что она включает в себя предварительно сконфигурированную Wiki, настроенную для хранения информации во время ваших тестов на проникновение.

Эта структура поставляется с несколькими предварительными условиями, такими как Vagrant, которая является средой разработки, которая лучше всего работает с VirtualBox.

Pentoo Linux

CAINE

CAINE предоставляет встроенные инструменты расследования, поддерживает сеанс liveDVD и использует более старый подход к среде рабочего стола Linux. Выбор инструментов CAINE для криминалистики является первоклассным. Из меню вы найдете 18 приложений, а также четыре дополнительные подпапки, содержащие дополнительные специальные инструменты для криминалистики, ориентированные на оперативную память, базы данных, мобильные устройства и сети.

Это нонсенс-дистрибутив для взлома, который предлагает больше стандартных программ для Linux, чем вы можете найти в большинстве дистрибутивов Linux общего назначения. Визуально и функционально, CAINE менее броский, чем более новые, более удобные для пользователя дистрибутивы, но весь бизнес-подход поможет выполнить работу

Читайте также: