Можно ли взломать роутер

Обновлено: 02.07.2024

Самый безобидный вариант — соседи, которые не хотят платить за интернет. В эпоху безлимитных тарифов лишние мегабайты трафика никто не заметит.

Хуже что взломать роутер могут и для кражи личных данных. Подобрав пароль или отыскав уязвимость в гаджетах, которые подключены к сети, злоумышленник легко получит доступ к вашим перепискам или банковским картам. Человек, не разбирающийся в технических тонкостях защиты роутера, — подарок для хакеров.

Как взламывают Wi-Fi?

При помощи специальных программ для взлома или проще — подбором пароля.

Программы-взломщики преступники либо скачивают в интернете, либо пишут сами. Для подбора пароля не требуется специальных навыков, кроме соображалки и умения гуглить.

Часто пользователи не удосуживаются поменять выставленные производителем пароли, либо меняют их на нечто до безобразия простое, типа 11111 или password.

Как определить, что кто-то крадет ваш интернет?

1. С интернетом проблемы

Но это не точно: скорость могла упасть из-за проблем у провайдера и неполадок в работе ПК или смартфона. Подозрительный трафик часто регистрируется из-за того, что на какой-то сайт через один и тот же прокси-сервер заходят пользователи одного провайдера.

Подобные признаки — повод проверить защиту роутера, но не повод истерить.

2. Загляните в админку

Административная панель, в простонародье «админка» — это веб-страница, через которую управляют роутером. Доступы к ней выдают при подписании договора с провайдером. Проверьте там, но что делать, если документы потерялись?

Попробуйте простые пары логин/пароль, например admin/password. Если сходу не получается, обратитесь в техподдержку провайдера.

Перед тем, как залогиниться, не забудьте отключить от Wi-Fi все устройства в доме, кроме того, признаки взлома которого вы ищете, иначе рискуете запутаться.

Чтобы перейти к панели управления, вбейте в адресную строку браузера IP-адрес роутера. Скорее всего, адрес доступа к админпанели 192.168.1.1 или 192.168.0.1.

Если ни один не подходит, «айпишник» можно посмотреть на самом роутере. Часто IP-адрес написан на нижней крышке устройства.

Если вдруг ни один способ не сработал, узнать IP-адрес можно через настройки операционной системы. Вот короткие инструкции, как это сделать на Windows, iOS и на Android.

Windows

- Одновременно нажмите клавиши Win и R на клавиатуре. На экране появится командная строка

- В командную строку введите ncpa.cpl и нажмите кнопку OK. Эта команда вызывает на экран меню сетевых подключений

- Выберите тип подключения (для Wi-Fi это «Беспроводная сеть») и кликните по нему правой кнопкой мыши

- В выпадающем меню выберите пункт «Состояние», а в открывшемся окне — «Сведения»; в строке «Шлюз по умолчанию IP» вы найдете нужную информацию.

Android

- Зайдите в приложение «Настройки» и там откройте раздел Wi-Fi

- Подключившись к точке доступа, долгим касанием откройте меню подключения и выберите пункт «Изменить сеть»

- Поставьте галочку возле «Расширенных настроек»

- Найдите пункт меню «Настройки iPv4» и в нем выберите опцию «Пользовательские»: в строке «Шлюз» отобразится IP-адрес роутера.

iOS

- Зайдите в «Настройки», выберите пункт «Wi-Fi» и затем свою беспроводную сеть. Нажмите на кнопку с буквой i напротив соединения.

- В разделе «IP-адрес» найдите пункт «Роутер» или «Маршрутизатор» — IP указан напротив него.

После входа в админпанель, найдите список устройств, подключенных к этому роутеру. Иногда их советуют искать в перечне DHCP-клиентов, но не все устройства подключаются к компьютеру с использованием DHCP (это специальный сетевой протокол, определяющий способ передачи данных).

Посмотреть подключенные через Wi-Fi гаджеты можно через пункт меню «Беспроводная сеть» («Wireless»). Ищите в разделе, который называется «Статистика беспроводного режима» или «Активные устройства». Еще можно в основном меню поискать пункты типа «Список устройств», «Клиенты», «Доступные устройства» или «Подключенные устройства».

3. Воспользоваться специальной программой

Ну, и наконец поймать Wi-Fi-щипача можно при помощи отдельного ПО, которое ищет подключенные по Wi-Fi устройства.

Таких программ множество, например Who Is On My WiFi или Wireless Network Watcher. Они выведут на экран необходимые данные: имя устройства, IP и MAC-адрес, активность каждого девайса.

Что делать, если вас взломали?

1. Внесите MAC-адрес взломщика в черный список

MAC-адрес — цифровой идентификатор устройства в сети. Каждый MAC-адрес уникален, что позволяет запретить любому гаджету доступ к вашей сети. Ищите этот идентификатор в списке подключенных через Wi-Fi устройств о котором мы писали выше: MAC-адрес указан в данных каждого подключения.

Черный список MAC-адресов составляется в уже упомянутом пункте меню «Беспроводная сеть» в разделе для фильтрации MAC-адресов. Однако перед тем, как внести нарушителя в список перепроверьте идентификаторы собственных устройств, чтобы не забанить самого себя.

Итак, короткая инструкция: как определять собственный MAC-адрес устройства.

Windows

- Одновременно нажмите клавиши Win и R на клавиатуре для вызова командной строки

- В командную строку введите команду ipconfig /all и нажмите кнопку OK — на экране появится список сетевых подключений

- Найдите пункт «Физический адрес» — там указан MAC-адрес устройства.

Android

- Зайдите в «Настройки» и выберите пункт «О телефоне» / «О планшете»

- Найдите раздел «Сведения об аппаратном оборудовании» или «Общая информация»

- Нужная вам информация в строке «MAC-адрес Wi-Fi».

iOS

- Идите в «Настройки» и выбирайте пункт «Основные»;

- Найдите раздел «Об устройстве»;

- MAC-адрес указан в строке «Адрес Wi-Fi»

2. Сбросьте настройки роутера

При использовании этого способа настройки роутера поменяются на заводские. Пока воришка будет думать, что случилось, меняйте пароль на маршрутизаторе.

Прежде чем сбрасывать настройки, проверьте, какие логин и пароль стояли на вашей модели роутера по умолчанию.

Восстановить настройки по умолчанию можно и через админпанель. Для этого найдите пункт «Система», «Системные настройки», «Конфигурация» или «Администрирование», а в нем раздел «Заводские настройки»: здесь поищите кнопку или пункт меню «Восстановить».

Как защититься от возможного взлома

1. Смените стандартный пароль

Если вы после покупки роутера так и не сменили выставленные по умолчанию admin и password, делайте это скорее. Выберите сложный, но реальный для запоминания пароль, иначе потом придется взламывать собственный роутер.

Не обязательно выбирать замысловатый набор символов и букв разного регистра, типа k4gA$+9. Подойдет комбинация из нескольких коротких слов, разделенных пробелами: легко запомнить и сложно взломать. Например, Dead man can dance — только не используйте ее, раз уж мы «спалили».

2. Выберите протокол шифрования

Протокол шифрования — особая защита, которая не позволяет посторонним подключиться к устройству. IT-специалисты не рекомендуют использовать протоколы WEP и WPA, а также алгоритм шифрования TKIP. Чтобы обеспечить устройству нормальную защиту, используйте WPA2 с алгоритмом AES.

Выбрать протокол можно в меню беспроводного соединения: найдите там раздел «Защита» или «Шифрование».

Материал, изложенный в этой статье первоначально планировалось включить отдельной темой в книгу под рабочим названием «Инструментарий хакера», которая должна вот- вот выйти в свет в издательстве БХВ (С-Петербург). Но, так получилось, что книга уже была сдана в набор, а данная глава была еще не совсем готова. Поскольку это может оказаться интересным для многих читателей то решено было сделать отдельную публикацию.

В основе статьи лежит интервью с настоящим хакером, что согласитесь, не часто можно встретить.

Не будем рассказывать о том, как произошло это знакомство, и как удалось уговорить хакера на придание огласке нашей беседы. Отметим только, что весь диалог был виртуальным.

Наибольший интерес представляет даже не техническая сторона конкретного взлома, о котором мы будем говорить, а личное отношение интервьюера к некоторым аспектам обсуждаемой темы. Итак, вот это интервью, правда, с некоторыми литературными правками, что не позволяет в полной мере оценить всю харизматичность опрашиваемого, но дало возможность представить в более общепринятом виде.

С.А.Б.: Как мне вас называть?

Хакер : Сегодня можно – Graf_Black!

С.А.Б.: Вы хакер!

Graf_Black: Не думаю, что являюсь таковым в том смысле как Вы это себе представляете.

Graf_Black: Может быть я несколько витиевато выражаюсь! Но, во всяком случае, я не взламываю системы для проникновения в них ради какой- то выгоды, да и вообще с целью проникновения. Можно было бы меня назвать этичным хакером, но у меня нет и заказчиков для тестирования систем. Я просто изучаю системы ради интереса, и вообще стараюсь не нарушать закона, никому не делать зла.

С.А.Б.: Как Вы относитесь к различной литературе по теме хакинга?

Graf_Black: Да какая же это литература? «Сначала был ARPANET…. Потом был Интернет…Далее - первый червь Морриса…. Появился World Wide Web . Хакер это тот- то, и тот-то… , и т.д.». В таком духе - пару сотен страниц! Не хочу кидать камня в Вашу строну, надеюсь, что будет по-другому.

С.А.Б.: Ну хорошо, перейдем к основному вопросу, ради которого мы и договорились об этой встрече (если можно ее так назвать).

Вопрос в следующем: Сегодня Интернет переполнен описанием различных уязвимостей, методик по взлому, и так далее. Информации настолько много, что казалось бы, каждый второй должен бы стать опытным хакером, каждый третий защитником информации…. Однако, как мне кажется, этого не происходит. Как правило, опубликованные примеры почему-то не срабатывают. Почему?

Graf_Black: Для того чтобы ответить на этот вопрос давайте в качестве примера рассмотрим взлом WiFI роутера по протоколу WPS, который из всех опубликованных на сегодня способов представляется наиболее эффективным и простым!

- последняя цифра это контрольная сумма, полученная из первых 7-цифр (только за счет этого уже значительно уменьшилось количество комбинаций),

- две части из 4-х и 3-х цифр участвуют в авторизации по отдельности (в результате чего для полного перебора требуется еще меньше комбинаций).

Благодаря Интернету укоренилось мнение: в результате того, что в указанном протоколе (WPS) имеется уязвимость, можно с легкостью взломать чуть ли не каждый роутер и за считанные часы.

Но, теория теорией, а действительность такова, что взламывать – то оказывается и нечего (сразу оговорюсь – количественные оценки сделаны на основе личного опыта):

- Некоторые давно изготовленные роутеры вообще не поддерживают протокол WPS (процентов 10).

- Часть маршрутизаторов с момента опубликования уязвимости, уже «перепрошита» более новыми версиями программного обеспечения (процентов 20), в котором производители учли эту уязвимость «вкрутив» туда блок, отвечающий за то, что при слишком уж частом, неуспешном обращении по указанному протоколу увеличивается тайм-аут для «отлупа» тому, кто пытается получить авторизацию. Указанный программный блок в таком случае дает команду роутеру на время «замкнуться в себе» (напоминает мою подругу: обидевшись на что-то, она может по неделе со мной не разговаривать, и я называю это состояние - «замкнуться в себе»), или даже вообще - «предписывает» перманентный «бан» нападающему. Причем интересно, что исправляющие уязвимость «перепрошивки» были установлены пользователями (или теми, кто обслуживает их роутер) даже вовсе не по причине наличия обсуждаемой уязвимости, а просто потому, что во всех этих роутерах хватает и других «багов» не устраивающих пользователя. Устранение возможности взлома произошло не нарочно, по воле пользователя, а как бы попутно!

- Некоторые устройства уже более новые и программное обеспечение учитывает обсуждаемую уязвимость (процентов 40): по умолчанию протокол WPS не включается, или при частом обращении в роутере происходят те же действия, какие указаны в предыдущем пункте (роутер «замыкается в себе», вас посылают…., не пугайтесь, я хотел сказать – посылают в «перманентный бан»).

- На части роутеров (5 процентов) продвинутым пользователем протокол WPS отключен принудительно. Отключен потому что, во-первых, программное обеспечение роутера это позволяет, во-вторых, пользователь знает о наличии уязвимости (рисунок 1):

- Часть роутеров, находящихся в окружении атакующего, вообще со слабым сигналом (15 процентов). А для взлома по указанной уязвимости, как известно, требуется очень мощный сигнал. Т.е., нужно находиться в непосредственной близости от взламываемого роутера.

Были названы не все причины, только основные! На этой цифре 10+20+40+5+15=90% WiFi роутеров, не подлежащих взлому, пожалуй, и остановлюсь! А то ненароком, увлекшись, насчитаю более 100 процентов! Оставим себе шанс, что процентов около 10% роутеров, находящихся в Вашем окружении, все же взломать можно.

Сплошные сложности. И это еще не все! Пойдем дальше. О том, что для взлома роутера требуется максимум 10 – часов, как описывается во всех без исключения статьях на эту тему, вообще какая-то слишком уж теоретическая цифра! Сказал однажды кто-то, и все: как аксиома тиражируется всеми, никто не подверг сомнению! Уверяю Вас – на практике нужно до 48 часов. Если на взламываемом роутере pin-код имеет значение 99999991, то вы потратите 2-ое суток (в худшем случае может быть даже немного больше). А если значение pin-кода – 09999991, можно обойтись и за 2-4 часа.

Роутер с таким значением pin-кода, как на рисунке 2, можно взломать даже менее чем за час:

Правда, вряд ли Вам удастся взломать, именно это устройство! Просто потому что это мой роутер, и вхожу в 5 процентов тех, кто в курсе. Шучу! Кроме того, как вы видите pin-код можно и поменять, остановившись на большем его значении!

Попутно замечу, что не встречал ни в одной из статей по обсуждаемой уязвимости, упоминания о том, что pin-код может быть не написан на корпусе, а выводится в одном из меню роутера (как мы видим в случае на рисунке 2).

Переходим непосредственно к практике взлома . Я, повторяясь, подробно опишу уже известный порядок. Сделаем это, для того чтобы не отсылать вас на другие ресурсы. Если Вы впервые хотите «войти в тему» пусть будет все «в одном флаконе». Кроме того, такой подход поможет лучше понять мою мысль о том, почему обычному человеку трудно повторить атаку успешно по широко «разрекламированному» алгоритму.

1. Получим в Интернете какой-нибудь не очень древний набор BackTrack 5 (рисунок 3) и загрузим Linux. Причем все равно как мы это сделаем: установим набор на жесткий диск, или загрузимся, сделав загрузочный компакт-диск (флешку), используя образ…

2.В нашем примере мы использовали комакт-диск. Linux загрузился в режиме командной строки. Для того чтобы загрузиться в графическом режиме наберем команду startx (рисунок 4):

Возможно, что для вашей версии потребуется ввести пароль пользователя root (имя суперпользователя, под которым мы будем работать). Используйте тогда пароль: <toor>.

Проверим наличие программы сетевой карты поддерживающей WiFI , для чего первоначально войдем в терминальный режим ( Aplications → Accessories→ Terminal, рисунок 5):

Затем выполним команду:

iwconfig

По результату срабатывания указанной команды видим, что WiFi-адатер он работает, и нужный нам интерфейс будет обозначен как Wlan0 (рисунок 6):

Убедимся, что в состав набора входит программа для взлома reaver. Для этого попробуем запустить программу также в терминальной сессии (рисунок 7):

Необходимо, чтобы программа reaver, реализующая взлом по уязвимости протокола WPS, входила бы в состав этого дистрибутива, и чтобы она была не ниже версии 1.4. Поэтому в п.1. мы говорили о том, что сборка BackTrack 5 (BT5) не должна быть очень старой. Если программы нет, Вам придется ее устанавливать, например, так (способов вообще-то много):

2.1. Способ 1. Выполнить команды:

apt-get update

apt-cache search reaver

apt-get install reaver

Первая команда обновляет список доступных пакетов. Вторая позволяет проверит есть ли reaver. Третья команда установит reaver

2.2. Способ 2. Выполнить команды:

Часть скрин-шота от команды svn checkout приведена на рисунке 8:

Далее нужно выполнить команды:

cd ./reaver-wps/src/

./configure

make

make install

«Перегрузим» сетевой интерфейс командами:

ifconfig wlan0 down

ifconfig wlan0 up

После каждой перезагрузки интерфейса будем проверять имя интерфейса присвоенного системой (команда iwconfig).

Понятно, что для установки программы нужно, чтобы у Вас было соединение с Интернет. Настраивается в меню: Aplication → Internet→Wicd Network Manager (рисунки 9,10):

Повторимся: эти шаги по установке вам вряд ли придется делать, так как в последних сборах нужная нам программа присутствует!

3.В терминальном режиме запустим программу для перевода интерфейса в режим монитора:

airmon-ng start wlan0

Получим результат (рисунок 11):

4. Командой wash проверим наличие точек доступа, которые можно взламывать:

О том, что протокол WPS на роутере не блокирован, обозначено значением <No> в столбце <MPS Locked> (рисунок 12):

Необходимо понимать, что если по п.3 команда airmon-ng показывала имя монитора не mon0, а mon1 (или какое-то другое), то и в команде wash следует в качестве значения ключа ставить mon1 (или какое-то другое). Напоминаем об этом, потому что значение в имени монитора цифра может каждый раз увеличиваться после перезагрузки сетевого интерфейса (ifconfig wlan0 down, ifconfig wlan0 up).

5.Выбрав жертву запустим команду reaver, указав MAC-адрес жертвы:

reaver -i mon0 –b 64:66:6С:58:D4:1C –c 4 –vv --dh-small

Если все пойдет нормально, увидим обмен пакетами с роутером для различных значений pin-кода, т.е. будет осуществляться брутфорс-атака (рисунок 13). Значение подбираемого pin-кода будет все время увеличиваться.

Что касается ключей команды reaver, то укажем некоторые, неочевидные, которые использовались в нашем случае:

- -с -указывается номер канала на котором работает роутер-жертва, чтобы не перебирать все каналы в поисках роутера (по результатам действия команды на рисунке 12 мы видим, что для выбранной жертвы нужно указывать 4-ый канал);

- -vv -выводится вся подробная информацию по работе команды reaver;

- --dh-small -убыстряется скорость работы, за счет того что используется небольшое значение секретного ключа.

Все другие ключи Вы найдете в Интернете.

Кстати, обратите внимание: при прерывании - сессия взлома запоминается (Session saved), и впоследствии ее возможно продолжить с этого же места.

Можно было бы подумать, что роутер просто «завис». Но, если начать взлом сначала, не используя запомненную сессию, для чего после повторения команды:

reaver -i mon0 –b 64:66:6С:58:D4:1C –c 4 –vv --dh-small

на запрос об использовании запомненной ранее сессии ответить <N> (no), мы с удивлением видим, что роутер по-прежнему работает и отвечает на наши запросы.

Аналогичная ситуация по «долгому timeout» повторялась для любого из трех наугад выбранных роутеров, только значения pin-кода на которых они «затыкались» для каждого роутера было свое:

39525673 – для нашего роутера,

69975677 и 20630287 для двух других.

В чем же дело? Не знаю! Могу предположить, что это хитрый прием защиты применяемый разработчиками роутеров. Да это сейчас и не важно!

Важно то, что продолжить атаку, обойдя значение Pin-кода на котором мы застопорились, невозможно. Просто потому, что программа не имеет ключа (или я просто его не нашел), с вводом которого мы могли бы начать атаку с нужного нам значения. Ключ <pin> – не спасет, потому что он применяется для того, чтобы «долбится» на роутер с одним конкретным значением pin –кода.

Вспомним известный пример, о том, что делать выводы на малом количестве испытуемого материала – дело опасное:

Возьмем первые попавшиеся нечетные цифры из общего числового ряда – 1,3,5, 7…

Пожалуй, достаточно (мы же взяли первые попавшиеся, да и не так уж мало). Что можно решить, проанализировав эту выборку? По результатам анализа делаем ошеломляющий вывод (ошибочный): все нечетные цифры являются простыми (делятся только сами на себя и единицу)!

А ведь для того, чтобы не сделать ошибочного вывода, можно было просто случайно использовать другие, пусть, примеру, следующие, четыре цифры: 9, 11, 13, 15…. Причем даже три цифры можно было взять, девятка уже делится не только сама на себя.

Тем не менее, не имея лаборатории, большого количества роутеров различных марок, и попробовав взломать первых попавшихся в свободном пространстве три подходящих роутера, получив нулевой вариант - все же рискнем сделать вывод : на практике вероятность взлома роутеров WiFi близка к 0%!. Если значение pin Для роутера не слишком маленькое (что редко), Вы просто рано или поздно дойдете до точки «затыка».

А сейчас вернемся немного в наших рассуждениях назад! Ранее, по публикациям в Интернете мы наивно думали: взломаем все, что попадется под руку! Таков уж общий настрой от этих публикаций. Об имеющейся проблеме никто не пишет!

Таким образом, мы ответили на Ваш вопрос, почему имея огромное количество статей по этой теме, в основном скомпилированных от первоисточника, обычные пользователи на практике не могут осуществить якобы совсем простого взлома.

Да! Чуть не забыл: пользователь, немного потыкавшись как слепой котенок, не очень то бежит рассказывать всем, что он пробовал, а ничего не получилось (боится – засмеют, осудят: может не так что делал)! Как правило, он отложит все для «разборок» на потом. А позже понемногу интерес проходит, и он уже не возвращается к этой теме.

С.А.Б.: Стоп! Стоп! Стоп! По Вашей логике получается причина неудач в том, что при обнаружении уязвимости, в печати или других средствах массовой информации, изначально появляется какая-то переводная статья (более близкая к теории чем к практике), а далее – как лавина размножаются скомпилированные на ее основе другие тексты… В итоге, потому что нет практики, нет реальности, у пользователей ничего не выходит… Тогда, если сейчас мы с Вами не приведем какого- то решения, хотя бы для данного обсуждаемого случая (думаю, оно есть), никто не поверит, что я разговаривал с настоящим хакером! Чтобы доказать правдивость Ваших умозаключений Вы просто обязаны поделиться! Большей части читателей нужен только взлом, а не разговоры о его вероятности!

Graf_ Black: Опять Вы про хакера…. Сколько раз говорить – не хакер я! Лично я считаю хакерами тех людей, которые сами находят уязвимости и пишут соответствующие программы для взлома с использованием найденных возможностей! Таких единицы! Все остальные те, кто пользуются этими программами: либо шалунишки, либо просто откровенное хулиганье! А может это просто любознательные (и таких немало)!

Конечно, взломпо указанной уязвимости все же возможен для тех 10 процентов, на которых мы остановились до перехода к практике…

Вообще-то роутеры взламывать не нужно! У меня есть много знакомых, которые ругают своего соседа (причем они его даже не знают в лицо), потому, что тот в очередной раз вовремя не заплатил провайдеру 1-го числа за Интернет, в результате бедняги пару дней не могли им (Интернетом) пользоваться.

Расскажу, как все же получить положительный результат. Но, обещайте, что все будет использовано только в благих целях!

С.А.Б.: Обещаю за всех!

Ищем файл. Оказывается файлов два, и расположены они по следующему пути:

Причем один файл с расширением wpc (название его числовое и соответствует MAC адресу роутера) можно прочитать текстовым редактором, а другой, имеет расширение – db (reaver.db), и он бинарный, структуры <SQLlite format 3> (это становится понятно по надписи в теле фала при просмотре каким-нибудь редактором).

Оказывается, база данных включает в себя три таблицы:

- history

- status

- survey

Устанавливая по очереди курсор на название каждой из таблиц, используя правую клавишу мыши, просмотрим все таблицы, посредство меню <Получить данные> (рисунок 15):

Киберпреступники взламывают роутеры и используют их для кражи логинов и паролей от онлайн-банка.

Ничто не вечно под луной, но даже из этого, казалось бы, незыблемого правила бывают исключения. Фишинг был и остается самой распространенной сетевой угрозой.

Если вы регулярно читаете наш блог, то наверняка знаете, как противостоять попыткам выманить у вас данные. Однако иногда стандартных мер защиты недостаточно. Можно избегать публичных сетей Wi-FI, тщательно проверять все ссылки и все равно оказаться жертвой злоумышленников. Сегодня мы поговорим об одной из схем, которые очень сложно распознать, — фишинговых атаках через взломанные роутеры.

Как взламывают роутеры

Есть два основных способа взломать ваш роутер. Первый работает, если после покупки устройства вы не меняли пароль администратора (речь идет не о наборе символов, который вы вводите при подключении к Wi-Fi, а о пароле, который нужен для входа в панель настроек самого роутера).

Второй способ — использовать уязвимость в прошивке вашего устройства. К сожалению, надеяться на отсутствие брешей в прошивках большинства современных роутеров не приходится.

Использовать взломанные роутеры можно по-разному, но сегодня мы остановимся на проведении с их помощью фишинговых атак. Как мы уже говорили, опасность в том, что такого рода атаки крайне сложно заметить.

Зачем фишерам взломанный роутер

Злоумышленники взломали ваш роутер. Что дальше? На самом деле, все довольно просто. Они меняют настройки — совсем чуть-чуть: всего лишь указывают новый адрес DNS-сервера, с помощью которого роутер обрабатывает данные о доменных именах. Большинство пользователей редко обращают на этот параметр внимание, поэтому давайте разберемся, что это такое и чем грозит его подмена.

Все это происходит быстро и незаметно. Однако если злоумышленники взломали ваш роутер и подменили адрес DNS-сервера, то все запросы будут попадать на этот поддельный сервер, находящийся под их контролем. Таким образом, вместо IP нужного вам сайта браузер будет получать поддельный адрес.

Для вас все будет выглядеть как обычно, только вместо настоящих страниц будут загружаться фишинговые — и все введенные на этих страницах логины и пароли будут отправляться злоумышленникам. Самое неприятное в этой ситуации то, что и вы, и ваш браузер будете совершенно уверены в том, что находитесь на настоящем сайте.

Ограбление по-бразильски

Недавно волна подобных атак прокатилась по Бразилии. Злоумышленники пользовались уязвимостями в роутерах D-Link DSL, DSLink 260E, ARG-W4 ADSL, Secutech и TOTOLINK и подменяли настройки DNS.

Когда жертвы пытались зайти на сайты банков или воспользоваться каким-то другим популярным интернет-сервисом, вредоносный сервер подменял IP-адреса и отправлял пользователей на фальшивые сайты. Мошенники создали поддельные страницы целого списка бразильских банков, финансовых организаций, хостинг-провайдеров и облачных платформ. В результате логины, пароли, а нередко и платежные данные владельцев взломанных роутеров оказывались у фишеров.

Помимо клиентов бразильских организаций, злоумышленников также интересовали учетные записи посетителей нескольких крупнейших интернет-сервисов. В ходе этой вредоносной кампании мошенники с помощью того же самого метода охотились на пользователей PayPal, Netflix, Uber и Gmail.

И что делать?

Как мы уже говорили, в отличие от многих других сортов фишинга, заметить атаку такого рода крайне сложно. Впрочем, совершенно безнадежных ситуаций не бывает, и у нас есть пара соображений на этот счет:

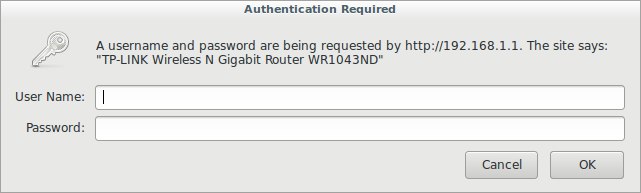

В общем, решил я по своим нуждам покопаться в настройках роутера, вбиваю я всем знакомый адрес, а тут пароль спрашивают. Как быть? Ну, начал я перебирать пароли, а их количество слишком большое, что бы перебирать все и слишком маленькое, чтобы делать reset.

И я открыл google. После пары запросов я узнал о такой вещи как hydra. И тут началось: жажда открытий, поиски неизведанного и так далее.

Приступим

Первым делом мной был составлен словарь паролей, ни много, ни мало, аж на 25 комбинаций. Далее качаем либо Kali linux, либо саму Гидру (если вы пингвин у вас линукс). Теперь у нас два варианта (ну как два, я нашел информацию по двум вариантам).

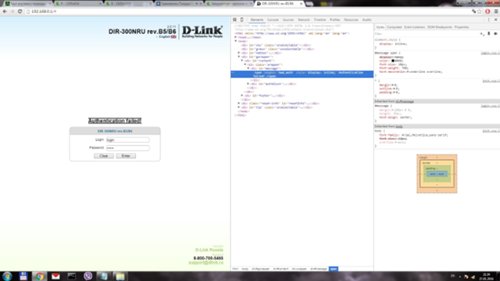

Либо у вас вот такое диалоговое окно:

Открываем терминал. Вводим:

Где после «-l» идет логин, после «-P» словарь, после «-s» порт. Также в нашем распоряжении есть другие флаги:

-R восстановить предыдущую прерванную/оборванную сессию

-S выполнить SSL соединение

-s ПОРТ если служба не на порту по умолчанию, то можно задать порт здесь

-l ЛОГИН или -L ФАЙЛ с ЛОГИНАМИ (именами), или загрузить несколько логинов из ФАЙЛА

-p ПАРОЛЬ или -P ФАЙЛ с паролями для перебора, или загрузить несколько паролей из ФАЙЛА

-x МИНИМУМ: МАКСИМУМ: НАБОР_СИМВОЛОВ генерация паролей для брутфорса, наберите "-x -h" для помощи

-e nsr «n» — пробовать с пустым паролем, «s» — логин в качестве пароля и/или «r» — реверс учётных данных

-u зацикливаться на пользователя, а не на парлях (эффективно! подразумевается с использованием опции -x)

-C ФАЙЛ формат где «логин: пароль» разделены двоеточиями, вместо опции -L/-P

-M ФАЙЛ список серверов для атак, одна запись на строку, после двоеточия ':' можно задать порт

-o ФАЙЛ записывать найденные пары логин/пароль в ФАЙЛ вместо стандартного вывода

-f / -F выйти, когда пара логин/пароль подобрана (-M: -f для хоста, -F глобально)

-t ЗАДАЧИ количество запущенных параллельно ЗАДАЧ (на хост, по умолчанию: 16)

-v / -V / -d вербальный режим / показывать логин+пароль для каждой попытки / режим отладки

-U подробные сведения об использовании модуля

server цель: DNS, IP или 192.168.0.0/24 (эта ИЛИ опция -M)

service служба для взлома (смотрите список поддерживаемых протоколов)

OPT некоторые модули служб поддерживают дополнительный ввод (-U для справки по модулю)

Ну вот так как-то:

Не мой, честно взят с Античата, с исправлением грамматических ошибок автора (Обилие знаков пунктуации я оставил). Интересно это можно считать переводом?

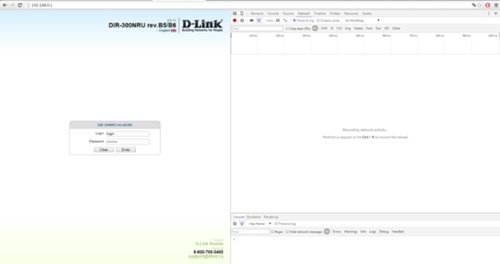

Нас встречает форма на сайте:

В данном случае и использовал браузер Chrome (его аналог Chromium в Kali Linux, ставится через apt-get install chromium).

Сейчас нужно сделать одну очень глупую вещь… указать неверный логин и пасс…

для чего увидим позже…

Нажимаем F12 что бы перейти в режим редактирования веб-страницы.

Переходим в Network → Включаем галочку Preserv log.

Вводим ложные логин и пароль…

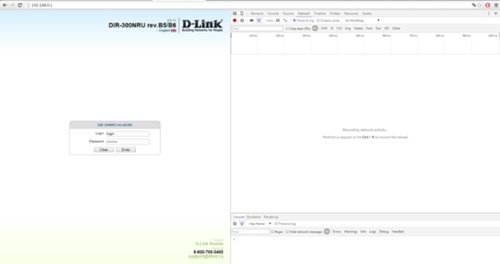

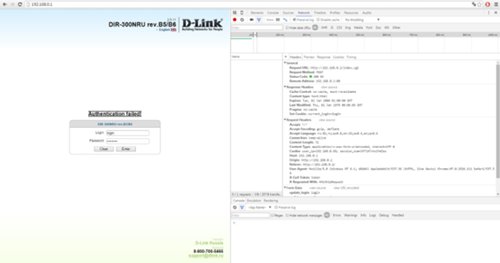

Ну что за дела? Так не пойдет! Более того, после нескольких неудачных попыток входа, форма блокируется на 180 секунд.

Переходим во вкладочку HEADERS ищем строку:

Отрезаем все до ip-адреса — /index.cgi… Поздравляю мы нашли первую часть скрипта авторизации… Идем дальше… Переходим к вкладке FORM DATA и изменяем режим отображения на VIEV SOURCE.

и немножко правим… bad_auth — все! Ключ практически у нас в кармане… Теперь мы можем полностью написать строку авторизации:

Теперь нужно подставить вместо «login» — ^USER^ и вместо «password» ^PASS^ и тогда строка будет иметь вид:

Обратите внимание что между частями скрипта двоеточие! это обязательно! Кстати, блокировки формы через гидру не происходило… Это очень радует.

В работоспособности второго метода мне убедиться не светит, так как я не обладатель подходящей модели роутера. Придется довериться экспрессивному человеку с Античата.

Если кому интересно, будьте добры, проверьте и отпишитесь в комментариях. Я работал с роутером TL-WR1043N/TL-WR1043ND. Роутер с Античата — D-link300NRU.

Читайте также: