Настройка мпм маршрутизатор воентелеком

Обновлено: 03.07.2024

Подключить к Интернету все проводные и беспроводные устройства в доме? Легко! Для этого есть волшебная «коробочка» под названием роутер (или маршрутизатор). Часто сами провайдеры устанавливают такие «коробочки» и настраивают. А что делать, если нужно настроить роутер с нуля? А перенастроить после предыдущих жильцов или при смене провайдера? Сменить пароль на Wi-Fi с восьми единиц на что-то более надежное? Можно вызвать специалистов за отдельную плату, но лучше попробовать разобраться самостоятельно. Тем более, что «коробочка» вовсе не волшебная, а очень даже простая.

Подключение роутера

Все роутеры выглядят примерно одинаково: провода сзади, лампочки спереди. На задней стороне есть разъем питания и несколько разъемов Ethernet (он же RJ-45). Один из них предназначен для кабеля от Интернет-провайдера. Подписан как Internet или WAN (внешняя сеть). Остальные порты — локальные (LAN), для подключения домашних компьютеров, телевизоров и прочих устройств по кабелю. На задней панели есть еще кнопка reset, которая сбрасывает абсолютно все настройки и пароли к заводским значениям. Чтобы случайно ее не задеть, кнопка обычно утоплена и нажать ее можно только разогнутой скрепкой или другим тонким предметом.

На лицевой панели маршрутизатора есть несколько индикаторов, которые отображают состояние устройства. У каждой фирмы и модели — свой набор и порядок индикаторов.

Если роутер будет раздавать интернет только на беспроводные устройства, достаточно подключить два кабеля (питание и WAN-интернет), включить «коробочку» и дождаться, когда загорится индикатор беспроводной сети Wi-Fi.

Если компьютер будет подключаться кабелем, нужно подключить его в разъем LAN и дождаться, когда загорится соответствующий индикатор.

Роутер подключили, теперь будем подключаться к роутеру.

Подключаемся к роутеру

Для настройки роутера вам понадобится подключиться к нему с компьютера, ноутбука, планшета или смартфона.

Если есть ноутбук или компьютер с сетевой картой, то проще подключиться по кабелю. Поищите в коробке из-под роутера патч-корд — это кусок кабеля с двумя разъемами RJ-45. Один конец кабеля подключаем в компьютер, другой — в LAN-порт.

Чтобы подключиться по Wi-Fi, переверните роутер и изучите наклейки — там могут быть название сети и пароль к ней. Если их нет, поищите в списке беспроводных сетей новую, с названием, похожим на название роутера. Вполне возможно, что пароля для подключения к этой сети не потребуется.

При подключении кабелем никаких паролей и сетей указывать специально не нужно — все должно заработать автоматически.

Проверьте статус сетевого подключения. Если вдруг все подключилось, то вам повезло и можно переходить сразу к настройке. А вот если подключиться не получается, вылезает окошко с требованием пароля или не находится сеть с нужным именем, тогда разбираемся дальше.

Сброс к заводским настройкам

Если роутер не новый с магазина, то, вероятно, кто-то уже менял настройки Wi-Fi, поэтому вам и не удается подключиться. Если узнать пароль сети не удается, то настройки нужно сбросить. Для этого возьмите разогнутую скрепку и нажмите ей кнопку reset при включенном роутере.

Лучше подержать кнопку несколько секунд (для защиты от случайных нажатий на некоторых моделях сброс происходит только через 3-15 секунд непрерывного нажатия). При сбросе настроек название Wi-Fi сети и пароль к ней также сбросятся на заводские. Теперь можно попробовать подключиться еще раз.

Не удается подключиться кабелем

Особые настройки самого роутера могут мешать подключению по кабелю. В этом случае также поможет сброс к заводским настройкам. Если и после сброса не удается подключиться, что-то не так с настройками компьютера. Зайдите в окно сетевых подключений панели управления и проверьте свойства активного сетевого подключения (щелкнув по его значку правой кнопкой мыши и выбрав пункт «Свойства» из выпадающего меню). Для протокола интернета IPv4 должны быть настроены автоматическое получение IP-адреса и DNS-сервера.

Если подключиться все еще не удается, попробуйте повторить те же действия с другого компьютера.

Настройка роутера

У каждого производителя и каждого роутера «сайт» настройки выглядит по-разному. Проще всего изучить инструкцию к роутеру, но можно использовать и «метод научного тыка» — если что-то пойдет не так, вы всегда сможете сбросить настройки к заводским.

Важно в панели администрирования найти следующие разделы:

- Быстрая настройка (быстрый старт, мастер настройки и т. д.) — позволит пошагово внести все необходимые параметры для настройки интернета и беспроводной сети.

- Беспроводная сеть (Wi-Fi, беспроводной режим и т. д.) — страница расширенных настроек Wi-Fi для смены названия сети, пароля, дополнительных опций, включения гостевой сети.

- Безопасность (администрирование, контроль доступа или подобное) — на этой странице можно будет сменить пароль на вход в панель администрирования и запретить изменение настроек извне.

- WAN (сеть, интернет, соединение или что-то подобное) — раздел, где настраиваются параметры соединения с провайдером. Обычно мастер быстрой настройки справляется, но иногда приходится что-то менять дополнительно.

Быстрая настройка

Опцию быстрой настройки имеют все современные роутеры — мастер настройки запросит все нужные параметры, не акцентируя внимание на дополнительных настройках.

Подготовьте следующие данные, которые мастер быстрой настройки наверняка у вас запросит:

- тип соединения определяет способ, которым ваш провайдер осуществляет подключение клиентов к Интернету, он указан в договоре или в приложении к нему.

- логин и пароль для входа в Интернет также можно найти в договоре. Не надо путать эти логин и пароль с учетными данными для доступа к настройке роутера или для доступа к личному кабинету на сайте провайдера (они тоже могут встречаться в договоре).

- шлюз — при некоторых типах соединения мастер может потребовать и этот параметр, который в этом случае тоже нужно узнать у провайдера. Обычно это четыре числа, разделенные точками (например, 88.12.0.88). Именно так его и следует ввести.

- имя сети Wi-Fi (SSID) — под этим именем ваша сеть будет видна в списке беспроводных сетей. Здесь многие дают волю своей фантазии. В многоквартирных домах можно найти образчики наподобие «sosed_s_pianino_dostal» или «Wifi_za_edu» — сразу становится ясно, что первый сосед не любит громкую музыку, а второй голоден. Никто не мешает и вам использовать SSID для того, чтобы донести какую-то информацию до окружающих, но следует быть осторожным — не так уж и сложно выяснить, из какой именно квартиры раздается Wi-Fi с определенным именем. Самый нейтральный вариант для SSID — никак не связанное с вами и номером квартиры словарное бытовое слово. Например, bulavka или tarelka.

- пароль (ключ) доступа к Wi-Fi — будет затребован у любого устройства, пытающегося подключиться к вашей беспроводной сети. Постарайтесь выбрать пароль посложнее, чем «11111111», «88888888» или ваша дата рождения — даже если вы уверены, что хакерам вы абсолютно неинтересны, лишние «гости» снизят скорость подключения. Задайте пароль, состоящий вперемешку из цифр, специальных символов (*, !, % и т. д.), заглавных и строчных букв — тогда юным «взломщикам» для подбора пароля к вашей сети понадобится лет двести. Чтобы не забыть эту мешанину символов самому, пароль надо написать на бумажке, а бумажку приклеить прямо к роутеру. Все равно на каждом устройстве этот пароль можно запомнить и не вводить каждый раз.

- MAC-адрес — может потребоваться, если провайдер осуществляет привязку кабеля к конкретному устройству. Здесь не вам нужно вводить информацию, а наоборот — найти МАС-адрес вашего устройства (на его корпусе или в панели настроек) и сообщить провайдеру.

Бывает, что первоначальные настройки провайдера предполагали выход в Интернет непосредственно с вашего компьютера, а теперь вы хотите подключить к кабелю роутер. В этом случае в качестве МАС-адреса роутера следует задать МАС-адрес сетевой карты того компьютера, с которого ранее осуществлялся выход в интернет.

Многие роутеры позволяют клонировать МАС-адрес сетевой карты компьютера, с которого вы зашли в веб-интерфейс — если ранее в Интернет вы выходили именно с этого компьютера, то опция клонирования МАС-адреса может заметно ускорить его установку.

Дополнительные настройки Wi-Fi

В разделе настройки беспроводной сети можно сменить пароль на Wi-Fi, имя сети (SSID) и установить некоторые дополнительные параметры.

Учтите, если вы, находясь в панели администрирования, сами подключены к роутеру через Wi-Fi, то после смены имени или пароля сети вам придется заново к нему подключиться (к сети с новым именем и паролем).

Можно скрыть SSID из доступного всем списка сетей — правда вам, чтобы подключить к ней новое устройство, имя сети придется вбивать вручную. Опция капризная и пользоваться ей лучше с осторожностью — не все устройства нормально подключаются к «невидимой» сети.

Обратите внимание на используемые технологии аутентификации — общепринятым для домашних сетей на сегодняшний день является стандарт аутентификации WPA2-PSK с шифрованием по алгоритму AES.

Можно также настроить используемый новой сетью радиочастотный канал — но большинство роутеров автоматически выбирают наименее загруженный.

Внутри раздела настройки беспроводной сети (или отдельно — зависит от производителя) есть еще два параметра: WPS и гостевая сеть.

WPS — это технология автоматической защищенной настройки соединения, в которой обнаружилось несколько уязвимостей. Если вы не хотите, чтобы к вашей сети подключались чужие пользователи, в обход даже самого сложного пароля, эту функцию нужно отключить. И не включать.

Гостевая сеть пригодится, если вы готовы делиться с гостями Интернетом, но не хотите давать им доступ к своей локальной сети (к устройствам, подключенным кабелем LAN и по Wi-Fi). При включении гостевой сети создается отдельная Wi-Fi точка, с отдельным именем и паролем, которые можно смело называть гостям.

Дополнительные настройки безопасности

Обратите внимание на удаленный доступ — по умолчанию он должен быть выключен, но были случаи, когда провайдеры поставляли роутеры с настроенным удаленным доступом. Делалось это, вроде как, для удобства настройки роутеров пользователей техподдержкой, но надо понимать — при этом техподдержка может получить полный доступ к локальным сетям пользователей. Убедитесь, что в этой вкладке нет никаких IP-адресов, и что удаленный доступ с внешних хостов запрещен.

Когда удаленный доступ отключен, из «внешнего мира» никто доступ к роутеру не получит, чего нельзя сказать о вашей локальной сети. Если вы хотите, чтобы и из локальной сети доступ к настройкам роутера был только у вас, то стандартный пароль нужно сменить.

Имейте в виду, если вы сами забудете пароль в панель администрирования, роутер придется сбрасывать и производить всю настройку заново. Наверняка никто из домочадцев не будет намеренно «взламывать» маршрутизатор, так что особо сложный пароль здесь не нужен.

Чек-лист

Если что-то не получается, проверьте еще раз, что вы все сделали правильно и в нужной последовательности:

- У вас есть роутер и кабель «с Интернетом» от провайдера.

- Вы правильно подключили кабели к роутеру и включили его в сеть.

- Роутер новый или вы выполнили сброс к заводским настройкам.

- Вы подключаетесь кабелем / Вы подключаетесь по Wi-Fi

- Компьютер, подсоединенный к роутеру, настроен на автоматическое получение IP-адреса / Вы нашли имя сети (SSID) и пароль для входа

- Вы нашли адрес веб-интерфейса, логин и пароль или воспользовались наиболее распространенными (192.168.0.1 или 192.168.1.1, пароль/логин: admin/admin)

- Вы успешно зашли в веб-интерфейс, нашли и запустили быструю настройку

- Вы задали полученные от провайдера параметры: тип соединения, логин и пароль для входа в Интернет.

- Вы задали параметры вашей сети Wi-Fi: имя сети (SSID) и пароль для входа в неё.

Если вы все это сделали, но доступа к Интернету у вас так и не появилось, остается только обратиться в техподдержку провайдера.

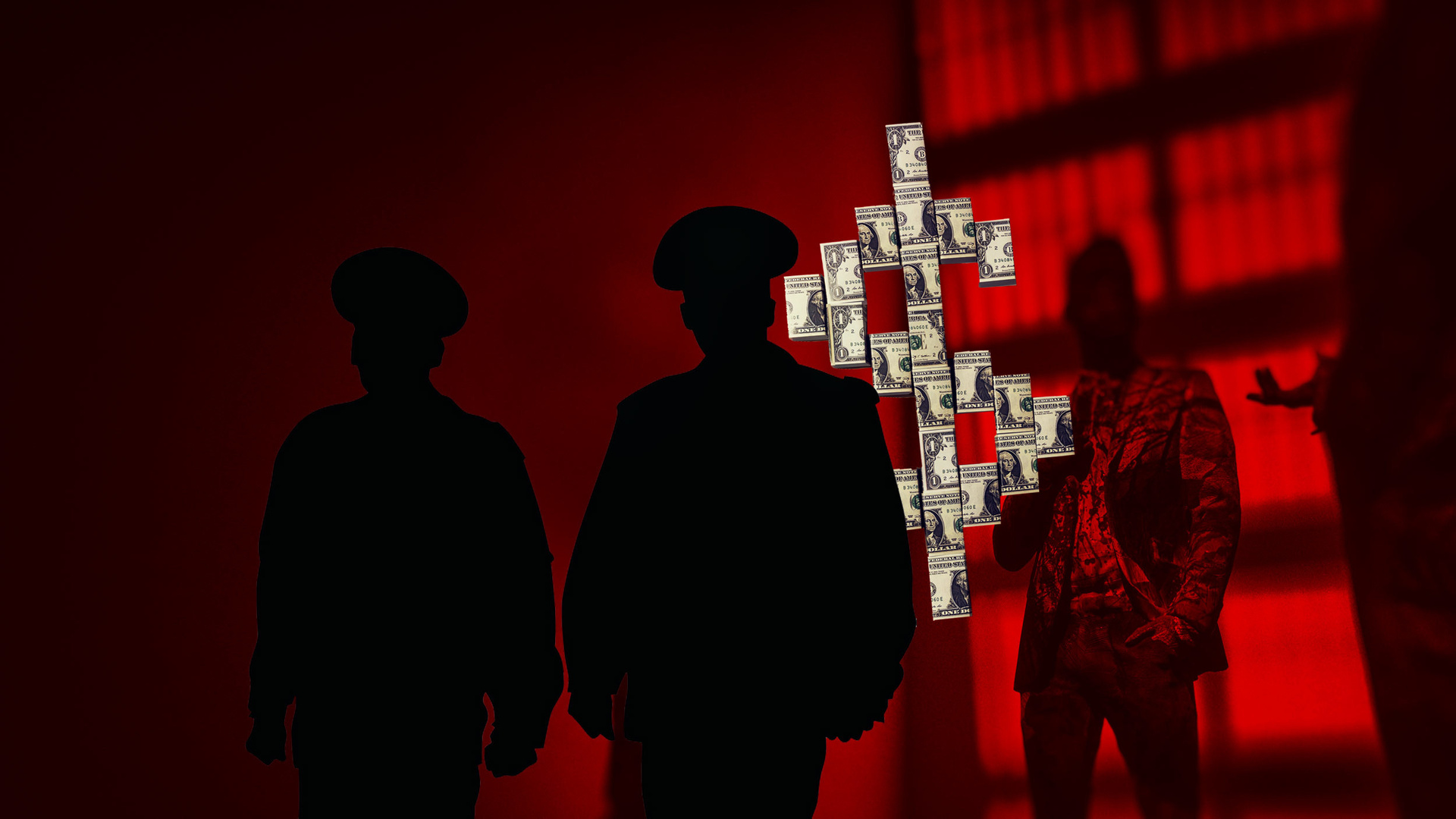

Глава ОАО "Воентелеком", собственником которого на 100% является Минобороны России, закупает программное обеспечение… у своей родной сестры и бывших подчиненных.

Всплывают новые факты коррупционного характера, связанные с деятельностью генерального директора компании "Воентелеком" Александра Давыдова.

Ранее "Воентелеком" заявил, что в перечень оборудования, официально признанного российским, вошел программный мультипротокольный маршрутизатор.

Этот прибор, который "Воентелеком" называет своей разработкой, планируется применяться в качестве технической основы связи Минообороны и органов государственной власти, а также в банковском, в топливно-энергетическом и в других секторах экономики.

Впрочем, хваленный "Воентелекомом" маршрутизатор на деле вряд ли можно назвать российской разработкой.

На самом деле, в период с 2015 по 2017 годы ОАО "Воентелеком" поставил в Минобороны России 1076 приборов "Маршрутизатор программный мультипротокольный" (МПМ).

Из них – 187 маршрутизаторов китайской сборки, где российским являются лишь модуль диагностики, упаковка и программное обеспечение, производимое ООО "Эмзиор".

Остальные 889 маршрутизаторов – вообще произведены на американской платформе "Supermicro J" и собраны в Китае, хотя по документам приборы проведены как продукция некого ООО "Эдельвейс". Что же до программного обеспечения, то его произвела все то же ООО "Эмзиор".

Есть нюанс: интеллектуальные права на программное обеспечение принадлежат другому юрлицу со схожим названием – ООО "Эмзиор Технологии".

И дальше – совсем интересно: ООО "Эмзиор Технологии" с 2013 года возглавляет Ольга Давыдова - родная сестра гендиректора "Воентелекома" Александра Давыдова.

И если компания "Эмзиор" только в 2016 году заработала около 218 млн рублей, то "Эмзиор Технологии" только за обладание правами на продукт получила прибыль в размере 38 млн рублей, ушедших на счета родной сестры гендиректора закупавшего это программное обеспечение "Воентелекома".

Да и сама компания "Эмзиор" может быть прямо связана с господином Давыдовым – ведь учредивший ее Павел Смирнов ранее работал в НИИ "Масштаб", где гендиректором до прихода в "Воентелеком" являлся Александр Давыдов.

Таким образом, руководитель ОАО "Воентелеком" Александр Давыдов не только вводит в заблуждение Минобороны своими "китайскими" маршрутизаторами, но и перечисляет суммы, исчисляемые сотнями миллионов рублей, на счета фирмы родной сестры и бывших подчиненных.

По данным специалистов, на сегодняшний день существуют лишь 10 сертифицированных "сигнальных экземпляров" маршрутизаторов полностью российской сборки, однако пока они вообще не имеют расчетной отпускной цены как демонстрационные модели.

В свою очередь, поставляемые в Минобороны под видом российских "китайские" маршрутизаторы обходятся государству около 1 млн рублей за штуку при его реальной рыночной стоимости не более 350 тысяч рублей.

При этом, отечественные маршрутизаторы, сертифицированные и стоимостью в производственных объёмах не более 250-300 тысяч рублей, не могут "пробиться" через барьеры "Воентелекома" - монополиста и единственного поставщика для нужд Минобороны.

Как ранее сообщал "Перебежчик", в октябре 2017 года Главная военная прокуратура начала проверку нарушений антикоррупционного законодательства руководством ОАО "Воентелеком".

Проверка со стороны прокуратуры началась после обращений коллектива компании к министру обороны России Сергею Шойгу.

В обращении к министру обороны сотрудники "Воентелекома" также описали многочисленные схемы завышения расходов, поступающих на счета фирм, аффилированных с господином Давыдовым, а также необоснованное завышение им закупочных цен, составившие более 20 процентов, что ежегодно наносит ущерб государству до 1,5 млрд рублей.

Александр Давыдов был назначен в "Воентелеком" по протекции замминистра обороны по вооружению Юрия Борисова.

Минобороны не в первый раз попадает в коррупционные скандалы с астрономическими суммами. Например, в результате последней аферы государство недосчиталось двух миллиардов рублей. Следствие считает, что к этому причастен главный связист страны генерал-полковник Халил Арсланов. Лайф разбирался в запутанных подробностях мошенничества в стенах Генштаба.

Коллаж © LIFE. Фото © Getty Images

В России сегодня высокие расходы на оборонку. В 2020 году планируется выделить Министерству обороны 1,894 трлн рублей — это где-то тридцать миллиардов долларов.

Российская армия нуждается не только в танках, самолётах и атомных крейсерах. Для обороны страны необходима надёжная связь — это главный нерв любой армии. Единственным поставщиком приборов связи для нужд Минобороны является принадлежащее министерству АО "Воентелеком". Но стабильно поступающие оборонные заказы не только помогают предприятию-монополисту расти и развиваться, они ещё служат плодородной почвой для коррупции. И "Воентелеком" фигурирует в различных коррупционных скандалах уже целое десятилетие.

Мошенник от бога войны

В период с 2011 по февраль 2013 года на предприятии орудовал предприимчивый гендир Николай Тамодин. Минобороны заключило с ОАО "Воентелеком" госконтракты на закупку инструментов, оборудования, запчастей, а также на сервисное обслуживание и ремонт. Но Тамодин списал с баланса непригодные для использования запасные части, инструменты и прочее, перепродав их одному из собственных филиалов. А затем мошенник "впарил" этот металлолом Министерству обороны по фиктивным договорам. Ущерб, нанесённый государству, составил 714 млн рублей. В 2015 году Тамодин был приговорён к шестилетнему заключению.

Николай Тамодин. Фото © ТАСС / Антон Новодережкин

Впрочем, Тамодин гулял на свободе уже в апреле 2019-го! Минобороны подало иск на 796 млн взысканий. В качестве добровольного возмещения материального ущерба Тамодин выплатил лишь 200 тыс. рублей.

И печальный опыт Тамодина оказался не только горьким, но и вдохновляющим. У него тут же появились талантливые последователи.

Импортозамещение по-армейски. Золотой чип на миллион

Преемник Тамодина — Александр Давыдов, который возглавил "Воентелеком", предположительно, по протекции замминистра обороны по вооружению Юрия Борисова, казалось, взял правильный курс. В ноябре 2017-го в Торгово-промышленной палате России в рамках национальной премии "Приоритет" награждали лучшие российские компании, занимающиеся импортозамещением.

В номинации "Приоритет-оборудование" победило АО "Воентелеком" с прорывным маршрутизатором программным мультипротокольным (МПМ). Также МПМ победил в номинации "За успехи в импортозамещении" некой "независимой" отраслевой премии — "Золотой чип".

Согласно сайту госзакупок, каждый такой МПМ обошёлся государству почти в миллион рублей. И Минобороны закупило больше тысячи экземпляров.

Давыдов довольно бодро отчитывался перед журналистами, что сто единиц уже установлены на объектах военного ведомства в Крыму и что новые маршрутизаторы не зависят ни от американского, ни от китайского оборудования, как это было до референдума.

Александр Давыдов. Кадр из видео YouTube / АО "Воентелеком"

Но выдающиеся успехи отечественного импортозамещения не воодушевили коллектив самого АО "Воентелеком", написавший письмо-обращение Сергею Шойгу. В письме сообщалось, что под руководством Александра Давыдова "Воентелеком" оказался на грани банкротства, пока руководитель занимался очковтирательством.

Чужие под видом своих

Но это ещё не всё. По данным, опубликованным в СМИ, из тысячи МПМ, поставленных Минобороны, около двухсот собраны в Китае. Только модуль диагностики, упаковка и программное обеспечение маршрутизаторов произвело ООО "Эмзиор", принадлежащее, кстати, сестре Давыдова Ольге, которая заработала на этом миллионы рублей. А остальные девятьсот МПМ вообще произведены на штатовской платформе Supermicro J и тоже собраны в Китае! Но по всем официальным документам приборы произведены неким отечественным ООО "Эдельвейс". Реальная рыночная стоимость одного такого маршрутизатора составляет не больше 350 тысяч, а государство платило аж миллион за единицу! Каким целям могут служить чужие микросхемы российской армейской техники, одному богу войны известно.

Уже в конце декабря 2017-го сотрудники Департамента военной контрразведки ФСБ после обысков задержали Александра Давыдова в его служебном кабинете. Следом арестовали его первого заместителя Олега Савицкого, советника Дмитрия Семилетова и гендиректора ООО "ЭрСиАй" Татьяну Ильину. Следствие вменило им мошенничество в составе организованной группы в особо крупном размере. Ущерб от их преступных действий оценили в 2,2 млрд рублей. Но ущерб для обороны Отечества официально никто не оценил.

Добрались и до "крыши" в погонах

Вначале раскололись подчинённые Давыдов: они признали вину и дали на него показания. Потом и сам Давыдов признал вину и начал активно сотрудничать со следствием. Так в деле появился бывший начальник первого управления Главного управления связи Минобороны генерал-майор Александр Оглоблин. По версии следствия, генералу как куратору направления откатили "десятину" через ряд подставных фирм.

Все фигуранты дела в конце концов заключили сделку со следствием, в том числе подписал досудебное соглашение о сотрудничестве с военной прокуратурой и генерал-майор Александр Оглоблин.

В октябре 2019 года Оглоблин рассказал о причастности к хищениям генерал-полковника Халила Арсланова и полковника Павла Кутахова. И это уже очень высоко.

Арсланов является начальником Главного управления связи Вооружённых сил РФ и заместителем начальника Генерального штаба. Дела в отношении высокопоставленного генерала и полковника возбудили в середине октября. Кутахова препроводили в СИЗО, а Арсланов сказался больным и находится сейчас в Центральном военном клиническом госпитале им. П.В. Мандрыка.

Чины всё выше, миллиардов всё больше

Как и первые фигуранты дела в самом начале, Арсланов с Кутаховым сегодня отвергают все обвинения. Следствие в этом разберётся, но ясно одно: коррупция в Минобороны уже угрожает самой обороноспособности России.

Генерал-полковник Халил Арсланов. Фото © Министерство обороны Российской Федерации

Между тем судебный маховик раскручивается, и стало известно об аресте имущества Арсланова: земельных участков и недвижимости на несколько миллионов рублей. Сумма выглядит несерьёзной, особенно учитывая вышеописанный ущерб.

Также стало известно о проверке, связанной с поставками в Минобороны радиостанций шестого поколения "Азарт". При объёме закупок в 18 млрд руб., по некоторым данным, могло быть похищено 6,5 млрд через завышение реальной цены госзакупок.

Стабильность и эффективность бизнес-процессов современной организации во многом зависит от бесперебойного функционирования ИТ-инфраструктуры. Содержание ИТ-инфраструктуры во многих случаях обходится дорого, в особенности для малых и средних компаний.

С целью оптимизации расходов многие организации прибегают сегодня к практике ИТ-аутсорсинга: вместо того, чтобы приобретать оборудование, компания арендует его в стороннем дата-центре, а для его обслуживания привлекает сторонних специалистов.

Чтобы эта практика была выгодной с организационной и с финансовой точки зрения, нужно тщательно продумать техническую сторону вопроса.

Планируя перенос части ИТ-инфраструктуры в сторонний дата-центр, следует решить, каким именно образом все информационные ресурсы организации будут объединены в единую сеть. Решения от ведущих производителей (Juniper, Cisco и других) зачастую стоят дорого; компаниям небольшого и среднего размера они могут оказаться не по карману. В этой связи вполне закономерным и объяснимым является возросший интерес к бесплатным продуктам с открытым исходным кодом, многие из которых по возможностям не уступают платным аналогам, а иногда даже превосходят их.

Важным элементом корпоративной сети является маршрутизатор — специализированное сетевое устройство, предназначенное для объединения сегментов сети и пересылки пакетов между ними. Маршрутизаторы бывают как аппаратные, так и программные. В случае, когда необходимо выстроить ИТ-инфраструктуру с минимальными расходами, использование программного маршрутизатора может оказаться вполне подходящим вариантом.

В этой статье мы расскажем о маршрутизаторе VyOS — интересном и перспективном продукте, к тому же распространяемым по свободной лицензии совершенно бесплатно, и покажем, как его можно использовать для решения практических задач.

VyOS: общая информация

VyOS представляет собой форк известной сетевой операционной системы Vyatta. Его первый релиз под кодовым названием Hydrogen был представлен в декабре 2013 года.

Последний на сегодняшний день релиз — Helium — вышел в свет в сентябре 2014 года. Интерфейс командной строки (CLI) в VyOS похож на СLI устройств от Juniper Networks.

- межсетевой экран для IPv4 и IPv6, включая фильтрацию p2p-трафика;

трансляция сетевых адресов (NAT); - DHCP-сервер для IPv4 и IPv6;

- система обнаружения вторжений;

- балансировка нагрузки и резервирование канала;

- резервирование маршрутизаторов с синхронизацией таблицы состояний соединений;

- виртуальные частные сети (IPsec, L2TP/IPsec, PPTP, OpenVPN);

- учёт трафика (Netflow и sFlow);

- веб-прокси и фильтрация URL.

Установка

Подробную инструкцию по установке VyOS мы приводить не будем, да в этом и нет нужды: всё детально расписано здесь. Существует два типа установки VyOS: install system и install image. Первый тип (install system) подразумевает стандартную установку ОС на диск. При установке с использованием install image каждая версия VyOS будет находиться в отдельной директории, что даёт возможность откатиться к предыдущему релизу в случае возникновения неполадок (рекомендуемый метод установки).

Итак: загружаемся с диска, входим в систему (логин — vyos, пароль — vyos), выполняем команду install image. Начнётся установка, в ходе которой нужно будет ответить на стандартные вопросы установщика Linux. По завершении выполним команду reboot и снова зайдём в систему и войдём в систему под логином и паролем, заданными во время установки.

Практический пример

Рассмотрим особенности работы VyOS на конкретном практическом примере. Условия задачи: организация состоит из трёх географически удалённых друг от друга подразделений: одно — в Москве, второе — в Санкт-Петербурге, третье — в Хабаровске. В Петербурге имеются четыре сервера, установленные в дата-центре. Нужно сделать так, чтобы только один из них должен быть подключен к Интернету напрямую. Остальные должны быть объединены в локальную сеть и выходить в Интернет через маршрутизатор. Мы будем использовать разные типы подключений для филиалов — L2TP/IPsec, PPTP и OpenVPN.

Наша сеть будет выглядеть следующим образом:

Конфигурация шлюза

После установки сети ещё нет, поэтому мы сначала настроим её через KVM-консоль.

Для начала настроим первый сетевой интерфейс (внешний), который будет иметь адрес 95.213.170.75. Переходим в режим настройки командой configure — да-да, все как у «старших» железных собратьев.

В данном случае мы назначили интерфейсу eth0 адрес и указали описание порта, чтобы не запутаться в дальнейшем.

Также укажем адреса шлюза по умолчанию и DNS-сервер:

Здесь мы используем Санкт-Петербургский DNS-сервер Селектел, но вы, конечно же, можете указать любой другой.

Настроим сервис SSH, с помощью которого мы будем производить дальнейшее конфигурирование шлюза:

Логика работы VyOS почти такая же, как у устройств от Juniper Networks. Чтобы применить изменения, нужно выполнить команду commit. Чтобы изменения остались в силе после перезагрузки, их нужно сохранить с помощью команды save. Этой командой vyOS отличается в плане логики от JunOS: в сетевой ОС от Juniper после commit не нужно сохранять изменения.

Подключимся к маршрутизатору по SSH. Для входа в систему введём логин и пароль, заданные при установке. Затем настроим внутренний сетевой интерфейс eth1. Это локальный сетевой интерфейс, к которому подключены серверы в дата-центре. Присвоим ему адрес 10.0.10.1 с маской сети /24 и добавим описание:

Чтобы наши машины могли распознавать имена сетевых ресурсов, нужно настроить DNS. Мы будем настраивать DNS-forwarder, который будет перенаправлять запросы на разрешение имён к серверам, заданным конфигурацией. Процедура настройки этого компонента проста:

В первой команде указывается размер кэша, который DNS-forwarder будет использовать для хранения записей. Мы выставили нулевой размер кэша, так как в нашем случае хранение DNS-записей не имеет особого смысла. Вторая команда задает интерфейс, на котором будет «слушать» запросы DNS-forwarder. Мы специально используем только внутренний интерфейс, на котором DNS-forwarder будет «слушать» запросы, чтобы не сделать DNS-forwarder, доступный всему интернету. В третьей и четвертой команде указываются адреса, куда будут пересылаться запросы. В нашем примере используются DNS-серверы Селектел, но вместо них, конечно же, можно указать любые другие.

Все компоненты, необходимые для функционирования локальной сети, готовы к работе. Переходим к настройке межсетевого экрана.

В VyOS мы можем использовать наборы правил межсетевого экрана (файерволла), называя их любыми именами. В нашем примере для внешней сети используется набор правил под именем OUTSIDE, для внутренней, соответственно, INSIDE.

Для внешнего интерфеса мы разрешим все соединения «изнутри наружу», для внутреннего интерфейса — все «изнутри наружу» и доступ к SSH.

Создадим правила для внешнего интерфейса:

Вышеперечисленными командами мы разрешаем уже установленные ранее (established) и относящиеся к ним (related) соединения.

Затем зададим правила файерволла:

В первом правиле мы задаем действие по умолчанию — в нашем случае это «drop» (все пакеты, которые не попадают под установленные правила будут отбрасываться файерволлом). Во втором мы разрешаем прохождение пакетов ICMP; прежде всего это нужно для того, чтобы в случае сбоя мы смогли «пропинговать» наш роутер. Третье правило отвечает за SSH-подключения: мы разрешаем TCP трафик приходящий на 22 порт.

Применим созданные правила к соответствующим интерфейсам — внешнему и локальному:

Стоит обратить внимание на параметры in и out — они задают тип трафика, входящий или исходящий относительно маршрутизатора, и не связаны с названиями наборов правил межсетевого экрана.

Не забываем применять и сохранять конфигурацию с помощью команд commit и save.

Настройка VPN

Как уже было сказано выше, в филиалах у нас будут использоваться разные типы VPN-соединений. Начнём с настройки L2TP/IPSec (подробнее см. здесь):

- outside-address — указывает внешний адрес VPN-сервера;

- pre-shared-secret <пароль> — задает пароль для подключения, который в дальнейшем будет использоваться для настройки VPN на клиентских устройствах;

- authentication mode local — задаёт тип аутентификации. В нашем примере используется аутентификация по локальной базе, но можно использовать и RADIUS-сервер для централизованного управления учётными записями.

Правило 4 разрешает трафик протокола ESP, по которому работает установленный туннель IPSEC, 42 — NAT traversal, 43 — порт 1701, на котором работает L2TP.

Теперь перейдем к настройке второго типа VPN-подключения и «поднимем» OpenVPN-сервер.

Для начала скопируем файлы easy-rsa в директорию /config/easy-rsa2, чтобы не потерять их при обновлении системы:

В случае необходимости можно изменить переменные, указанные по умолчанию в сертификатах, например:

Эти данные будут указываться в полях сертификатов, которые мы будем генерировать. Перейдем в директорию /config/easy-rsa2/ и загрузим переменные:

Удалим все ключи:

Затем сгенерируем файлы центра сертификации:

и сертификат сервера:

После этого скопируем ключи в соответствующие директории:

Далее подготовим клиентские файлы для подключения к серверу:

и сразу же скопируем их в отдельную папку:

Сгенерированные файлы понадобятся для подключения клиентов к серверу, поэтому их нужно будет передать на клиентскую сторону. Это можно сделать с помощью любого SCP-клиента: WinSCP для Windows или стандартного консольного клиента scp для Linux.

Далее переходим к настройке сервера:

Обратим внимание на последнюю команду: в ней мы перенаправляем запросы на разрешение имён на DNS-forwarder, настроенный ранее. Отметим также, что в случае с OpenVPN мы сначала использовали отдельную сеть для построения самого туннеля, а затем смаршрутизировали её на локальную сеть, где находятся наши серверы. Это объясняется особенностями протокола. Более подробно об этом мы расскажем в следующей публикации.

Настройка PPTP-сервера

Настроим последний тип VPN-подключения — PPTP. Конечно, протокол PPTP слабо защищён и поэтому вряд ли может быть использован для передачи конфиденциальной информации, но для обеспечения удаленного доступа он находит широкое применение. PPTP-клиент присутствует практически в любом устройстве, имеющем подключение к сети.

Из приведённого примера можно заметить, что PPTP настраивается почти таким же образом, как L2TP:

В первой команде мы задаем локальный режим аутентификации пользователей. Если у вас есть RADIUS-сервер, можно выбрать режим аутентификации radius: с его помощью управлять учётными записями пользователей гораздо удобнее.

Затем мы создаем локальных пользователей, указываем диапазон IP-адресов и данные серверов DNS, выдаваемых клиентам. Последняя команда задает адрес интерфейса, на котором будет «слушать» наш сервер.

Применим и сохраним настройки:

Сервер готов к подключению клиентов.

Осталось только разрешить прохождение трафика из локальной сети во внешнюю. Таким образом мы обеспечим доступ в Интернет серверам, подключенным к локальной сети, а также пользователям, подключающимся к нашему роутеру из филиалов:

Заключение

Итак, готово: мы построили сеть в соответствии с условиями поставленной задачи. Один из серверов (расположенный в Санкт-Петербурге) выступает в качестве маршрутизатора, остальные три сервера подключены к нему по локальной сети. Маршрутизаторы в филиалах имеют доступ к ресурсам локальной сети через безопасные VPN-подключения.

Читайте также: