Самый большой словарь для брута wifi

Обновлено: 05.07.2024

С тех пор как началась эволюция тестирования на проникновение, одной из привычных вещей стало получение злоумышленником пароля цели и использование ее аккаунта. В большинстве случаев атаки в фильмах и сериалах часто показываются как простое и быстрое действие, которое занимает всего несколько минут. Независимо от того, насколько простой взлом паролей следует выполнить, он всегда становится проклятием для веб-приложений. Сегодня есть некоторое подобие контроля над безопасностью веб-проектов с помощью CAPTCHA или ограничения скорости передачи данных, но все же многие атаки остаются возможными для выполнения. Одними из самых популярных среди них являются нападения на базе wordlists («списков слов» или «словарей»).

Что собой представляет wordlist?

Wordlist – это файл (в большинстве случаев текстовый, но не всегда), содержащий набор значений, которые злоумышленник использует для проверки корректности учетных данных. Всякий раз, когда хакер сталкивается с процессом аутентификации, он пытается обойти его, но если это невозможно, то ему нужно попробовать угадать и подобрать нужный вариант данных пользователя. У хакера есть список широко используемых учетных данных, чем и является wordlist . И вместо того, чтобы вручную вводить значения одно за другим, злоумышленник использует инструмент или скрипт для автоматизации данного процесса. Аналогично, в случае взлома хэш-значений специальная программа применяет списки слов и кодирует их записи в один и тот же хэш, а затем использует функцию сравнения строк для сопоставления полученных хэшей. Если совпадение найдено, то хэш считается взломанным. Следует сказать, что правильно подобранный wordlist является огромной угрозой для безопасности веб-приложения.

Словари Kali Linux

Поскольку Kali Linux был специально создан для проведения тестирования на проникновение, в системе есть всевозможные словари. Это происходит из-за того, что различные инструменты уже установлены в ОС для выполнения атак брутфорс для получения логинов, каталогов и не только. Теперь следует познакомиться с некоторыми из словарей из огромного арсенала wordlists, доступного на Kali Linux.

Wordlists находятся в каталоге «/usr/share» . Здесь нужно найти другой каталог « dirb » со списком слов, которые будут использоваться при применении инструмента drb для перебора каталогов. Кроме того, у пользователя есть dirbuster , который является аналогичным инструментом и способен выполнить такую же атаку брутфорс, но с некоторыми дополнительными опциями. Каталог « fern-wifi » поможет хакеру сломать аутентификацию Wi-Fi. Есть Metasploit , который использует словари для выполнения различных атак. Затем есть wordlist от nmap , который содержит слова, что можно применить при сканировании уровня безопасности конкретных служб. Стоит также отметить, что есть словарь « rockyou ». По умолчанию информация в нем сжата, нужно извлечь ее перед использованием этого списка слов. Он очень большой, содержит около 1,44,42,062 различных вариантов паролей, актуальных для многих учетных записей пользователей в Интернете. Наконец, есть каталог « wfuzz », словари в котором можно использовать вместе с инструментом wfuzz .

WIBR+ WIfi BRuteforce hack

версия: 2.5.0

Последнее обновление программы в шапке: 29.07.2020

Краткое описание:

Генерация WEP/WPA/WPA2 ключей ко всем Wi-Fi точкам.

Генерация WEP/WPA/WPA2 ключей ко всем Wi-Fi точкам.

1. Bruteforce - настроенный вами генератор ключей.

2. Dictionary - Словарь с предустановленными ключами.

Предназначено как для смартфонов,так и для планшетов.

В "root" доступе НЕТ необходимости! :happy:

Перевод :

WIBR+ это усовершенствованное приложение для того, чтобы тестировать безопасность сетей. Это приложение не ФАЛЬШИВКА, оно действительно работает, и с ней есть возможность получить доступ к Wi-Fi сети, если оно использует слабый пароль. Это приложение поддерживает организацию очередей, пользовательские словари, генератор "в лоб" и усовершенствованный контроль! Приложение поддерживает два типа теста:

-Словарь - использует пароли из предопределенного списка один за другим. Не разочаровывайтесь, если пароль не будет найден, это просто означает, что этого пароля не было в словаре. Однако, если кто-то установил,допустим,ключ "12345678" или "password", это будет обнаружено. Этот импорт поддержек версии Ваших собственных словарей, таким образом, Вы больше не ограничены предварительно установленными словарями!

Из выше написанного,я бы сказал,что это приложение не что иное,как помошник в критические и трудные моменты в нашей жизни :lol:

Приложение довольно часто обновляется, автор следит за своим творением.

Приложение определяется антивирусами как вирус, хотя таковым не является.

Как запаковать в программу свой словарь:

Открыть приложение как zip архив, зайти в папку по пути res/raw и там есть три словари, заменяем их на свои с таким же названием и запаковать без сжатия, потом подписать с помощью ZipSigner и все.

Итак, принцип работы объясню. Если для WEP возможны и другие варианты, для взлома паролей WEP в кали утилит немало, то в случае с более мощной защитой типа WPA2 (сегодня самый распространённый тип защиты) возможен (в нашем случае в том числе) только вариант со словарём или брутфорс. Взлом WiFi при помощи airodump будет возможен только так и не иначе. Это единственный, но существенный минус метода. Это же касается и других методов перебора и подставления имеющегося в словаре пароля.

Если вы хотите использовать готовые словари для aircrack , у которых нет никаких преимуществ в отношении более современных, то я опять отошлю вас на официальный сайт:

на страничке которого эти самые словари для aircrack готовы для скачивания в ссылках на сторонние ресурсы. Вобщем, присмотритесь. Вы так или иначе всё равно посетите этот сайт, пытаясь найти в сети словари для aircrack .

Чуть ниже на той же странице авторов aircrack приводится и список адресов программ, которые помогут составить словари для aircrack самому. Насколько это результативно? Взгляните сами.

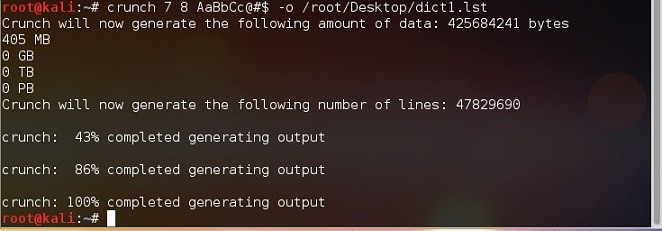

Буду краток. Воспользуемся имеющей в составе кали утилитой Crunh . Создана для генерирования случайных паролей, имеет ряд полезных настроек. Некоторые из них очень полезны, если вы, к примеру, ухитрились увидеть часть пароля жертвы. То есть часть символов вам известна.

Процесс генерации прост. Запустите терминал и введите команду в формате:

Что делать? Можно добавить команды конкретизировать пароли, если у вас есть на это основания. Так, команда генерации может принять вид:

Таких словарей может быть составлено много, поверьте, иногда этот способ очень даже срабатывает. Весить они будут не так много, они будут мобильны, их легко хранить на внешних носителях. Так, в команде подбора паролей потом можно будет указать созданные вами пароли через запятую (если самодельные словари для aircrack хранятся на рабочем столе кали):

Снова НО

Странно было бы, если б такой не появился. Однако года 3-4 сервис, включающий в себя подбор паролей по словарю, уже существует. Он находится по адресу:

Проверка аккаунтов на живучесть

Одно из главных правил при выборе пароля — не использовать пароль, который уже засветился в каком-нибудь взломе и попал в одну из баз, доступных злоумышленникам. Даже если в вашем пароле 100500 символов, но он есть там — дело плохо. Например, потому что в программу для брутфорса паролей можно загрузить эту базу как словарный список. Как думаете, какой процент хешей она взломает, просто проверив весь словарный список? Вероятно, около 75% (реальную статистику см. ниже).

Так вот, откуда нам знать, какие пароли есть у злоумышленников? Благодаря специалисту по безопасности Трою Ханту можно проверить эти базы. Более того, их можно скачать к себе на компьютер и использовать для своих нужд. Это два текстовых файла в архивах: с 306 млн паролей (5,3 ГБ) и с 14 млн паролей (250 МБ).

Базы лежат на этой странице.

Все пароли в базе представлены в виде хешей SHA1. Перед хешированием все символы переведены в верхний регистр (прописные буквы). Трой Хант говорит, что применил функцию HASHBYTES, которая переводит хеши в верхний регистр. Так что делая свой хеш, следует осуществить аналогичную процедуру, если хотите найти совпадение.

Прямые ссылки:

В разархивированном виде текстовый файл занимает 11,9 ГБ.

Если вы глупы бесстрашны, то на той же странице можете ввести свой уникальный пароль и проверить его на наличие в базах, не скачивая их. Трой Хант обещает, что никак не будет использовать ваш пароль и его сервис абсолютно надёжен. «Не отправляйте свой активно используемый пароль ни на какой сервис — даже на этот!», — предупреждается на странице. Программные интерфейсы этого сервиса полностью документированы, они принимают хеши SHA1 примерно таким образом:

Но всё равно надёжнее проверять свой пароль в офлайне. Поэтому Трой Хант выложил базы в открытый доступ на дешёвом хостинге. Он отказался сидировать торрент, потому что это «затруднит доступ людей к информации» — многие организации блокируют торренты, а для него небольшие деньги за хостинг ничего не значат.

Хант рассказывает, где он раздобыл эти базы. Он говорит, что источников было много. Например, база Exploit.in содержит 805 499 391 адресов электронной почты с паролями. Задачей Ханта было извлечение уникальных паролей, поэтому он сразу начал анализ на совпадения. Оказалось, что в базе всего лишь 593 427 119 уникальных адресов и лишь 197 602 390 уникальных паролей. Это типичный результат: абсолютное большинство паролей (в данном случае, 75%) не уникальны и используются многими людьми. Собственно, поэтому и даётся рекомендация после генерации своего мастер-пароля сверять его по базе.

Вторым по величине источником информации был Anti Public: 562 077 488 строк, 457 962 538 уникальных почтовых адресов и ещё 96 684 629 уникальных паролей, которых не было в базе Exploit.in.

Остальные источники Трой Хант не называет, но в итоге у него получилось 306 259 512 уникальных паролей. На следующий день он добавил ещё 13 675 934, опять из неизвестного источника — эти пароли распространяются отдельным файлом.

Так что сейчас общее число паролей составляет 319 935 446 штук. Это по-настоящему уникальные пароли, которые прошли дедупликацию. Из нескольких версий пароля (P@55w0rd и p@55w0rd) в базу добавляется только одна (p@55w0rd).

После того, как Трой Хант спросил в твиттере, какой дешёвый хостинг ему могут посоветовать, на него вышла известная организация Cloudflare и предложила захостить файлы забесплатно. Трой согласился. Так что смело качайте файлы с хостинга, это бесплатно для автора.

Читайте также: