Блокировка телеметрии windows 10 mikrotik

Обновлено: 06.07.2024

Установка и настройка на Raspberry крайне понятная и простая. Посмотрим вкратце процесс установки и настройки при условии, что у вас на Raspberry уже установлена ОС Linux и вы имеете доступ по ssh.

Подключаетесь по ssh к Raspberry и выполняете следующую команду:

Определение из википедии:

tar -xvzf cloudflared-stable-linux-arm.tgz

cp ./cloudflared /usr/local/bin

sudo chmod +x /usr/local/bin/cloudflared

Создадим пользователя для работы сервиса

sudo useradd -s /usr/sbin/nologin -r -M cloudflared

Создадим файл конфигурации

sudo nano /etc/default/cloudflared

Дадим на него и на исполняемый файл права пользователю сервиса

sudo chown cloudflared:cloudflared /etc/default/cloudflared

sudo chown cloudflared:cloudflared /usr/local/bin/cloudflared

Создадим файл для возможности добавления сервиса в автозагрузку

sudo nano /lib/systemd/system/cloudflared.service

User=cloudflared

EnvironmentFile=/etc/default/cloudflared

ExecStart=/usr/local/bin/cloudflared proxy-dns $CLOUDFLARED_OPTS

Restart=on-failure

RestartSec=10

KillMode=process

Активация сервиса и его запуск

systemctl enable cloudflared

systemctl start cloudflared

systemctl status cloudflared

Если всё получилось, то увидите, что сервис в состоянии active (running).

В Advanced DNS Settings галки оставляете только на Never forward non-FQDNs и Never forward revers lookups for private IP ranges. Нажимаете Save.

Также в белый лист добавил несколько доменов, чтобы они не блокировались.

И если всё ок, то в настройках DHCP сервера (вероятно он у вас включен в роутере) указываете DNS - ip адрес вашего мини-компьютера Raspberry.

Добавляете скрипт и настраиваете планировщик ( я у себя настроил запускать скрипт каждые 2 часа) согласно инструкции, указанной на сайте. Рекомендую, в скрипт добавлять и тестить по одному списку, т.к. у меня на Mikrotik HAP AC LITE при добавлении всех списков поднялась загрузка процессора на 100% и после завис. После в Mikrotik переходите в настройки ДНС IP - DNS, указываете первый днс сервер ip адрес Pi-hole, второй днс сервер 1.1.1.1 или гугловский/провайдерский, вообщем любой.

После переходите в настройки DHCP сервера и указываете как второй днс сервер - ip адрес вашего роутера. В моем случае 192.168.77.23 - Pi-hole, 192.168.77.1 - роутер.

На этом всё! Настройка закончена! Приятно удивитесь даже заблокированной рекламой в приложениях на телефоне. Удачи!

Установка и настройка на Raspberry крайне понятная и простая. Посмотрим вкратце процесс установки и настройки при условии, что у вас на Raspberry уже установлена ОС Linux и вы имеете доступ по ssh.

Подключаетесь по ssh к Raspberry и выполняете следующую команду:

Определение из википедии:

Создадим пользователя для работы сервиса

- sudo useradd -s /usr/sbin/nologin -r -M cloudflared

Создадим файл конфигурации

Дадим на него и на исполняемый файл права пользователю сервиса

- sudo chown cloudflared:cloudflared /etc/default/cloudflared

- sudo chown cloudflared:cloudflared /usr/local/bin/cloudflared

Создадим файл для возможности добавления сервиса в автозагрузку

- sudo nano /lib/systemd/system/cloudflared.service

[Service]

Type=simple

User=cloudflared

EnvironmentFile=/etc/default/cloudflared

ExecStart=/usr/local/bin/cloudflared proxy-dns $CLOUDFLARED_OPTS

Restart=on-failure

RestartSec=10

KillMode=process

Активация сервиса и его запуск

- systemctl enable cloudflared

- systemctl start cloudflared

- systemctl status cloudflared

Если всё получилось, то увидите, что сервис в состоянии active (running).

В Advanced DNS Settings галки оставляете только на Never forward non-FQDNs и Never forward revers lookups for private IP ranges. Нажимаете Save.

Также в белый лист добавил несколько доменов, чтобы они не блокировались.

И если всё ок, то в настройках DHCP сервера (вероятно он у вас включен в роутере) указываете DNS - ip адрес вашего мини-компьютера Raspberry.

Добавляете скрипт и настраиваете планировщик ( я у себя настроил запускать скрипт каждые 2 часа) согласно инструкции, указанной на сайте. Рекомендую, в скрипт добавлять и тестить по одному списку, т.к. у меня на Mikrotik HAP AC LITE при добавлении всех списков поднялась загрузка процессора на 100% и после завис. После в Mikrotik переходите в настройки ДНС IP - DNS, указываете первый днс сервер ip адрес Pi-hole, второй днс сервер 1.1.1.1 или гугловский/провайдерский, вообщем любой.

После переходите в настройки DHCP сервера и указываете как второй днс сервер - ip адрес вашего роутера. В моем случае 192.168.77.23 - Pi-hole, 192.168.77.1 - роутер.

На этом всё! Настройка закончена! Приятно удивитесь даже заблокированной рекламой в приложениях на телефоне. Удачи!

07 Октября 2019

Интересно почитать

Настраиваем приложение на смартфоне DMSS для удаленного просмотра камер видеонаблюдения

Подробная инструкция по настройке приложения DMSS на Android. Для владельцев Iphone всё тоже самое, т.к. приложение один в один такое же.

Что такое AHD формат?

AHD (Analog High Definition) - технология аналогового HD/Full HD видеоизображения, звука и управляющих сигналов по обычному коаксиальному кабелю на расстояние до 500м без потерь качества и задержек. До 500м при условии использования высококачественного кабеля.

Блокируем телеметрию Windows c помощью Микротика

Рассмотрим 2 варианта возможных блокировок данной службы с помощью Mikrotik роутера:

- Необходимо вписать в фаервол следующие правила:

/ ip firewall address - list add list = MStelemetry address = 111.221 . 29.177

/ ip firewall address - list add list = MStelemetry address = 111.221 . 29.253

/ ip firewall address - list add list = MStelemetry address = 131.253 . 40.37

/ ip firewall address - list add list = MStelemetry address = 134.170 . 30.202

/ ip firewall address - list add list = MStelemetry address = 134.170 . 115.60

/ ip firewall address - list add list = MStelemetry address = 134.170 . 165.248

/ ip firewall address - list add list = MStelemetry address = 134.170 . 165.253

/ ip firewall address - list add list = MStelemetry address = 134.170 . 185.70

/ ip firewall address - list add list = MStelemetry address = 137.116 . 81.24

/ ip firewall address - list add list = MStelemetry address = 137.117 . 235.16

/ ip firewall address - list add list = MStelemetry address = 157.55 . 129.21

/ ip firewall address - list add list = MStelemetry address = 157.55 . 133.204

/ ip firewall address - list add list = MStelemetry address = 157.56 . 121.89

/ ip firewall address - list add list = MStelemetry address = 157.56 . 91.77

/ ip firewall address - list add list = MStelemetry address = 168.63 . 108.233

/ ip firewall address - list add list = MStelemetry address = 191.232 . 139.254

/ ip firewall address - list add list = MStelemetry address = 191.232 . 80.58

/ ip firewall address - list add list = MStelemetry address = 191.232 . 80.62

/ ip firewall address - list add list = MStelemetry address = 191.237 . 208.126

/ ip firewall address - list add list = MStelemetry address = 204.79 . 197.200

/ ip firewall address - list add list = MStelemetry address = 207.46 . 101.29

/ ip firewall address - list add list = MStelemetry address = 207.46 . 114.58

/ ip firewall address - list add list = MStelemetry address = 207.46 . 223.94

/ ip firewall address - list add list = MStelemetry address = 207.68 . 166.254

/ ip firewall address - list add list = MStelemetry address = 212.30 . 134.204

/ ip firewall address - list add list = MStelemetry address = 212.30 . 134.205

/ ip firewall address - list add list = MStelemetry address = 23.102 . 21.4

/ ip firewall address - list add list = MStelemetry address = 23.99 . 10.11

/ ip firewall address - list add list = MStelemetry address = 23.218 . 212.69

/ ip firewall address - list add list = MStelemetry address = 64.4 . 54.22

/ ip firewall address - list add list = MStelemetry address = 64.4 . 54.32

/ ip firewall address - list add list = MStelemetry address = 64.4 . 6.100

/ ip firewall address - list add list = MStelemetry address = 65.39 . 117.230

/ ip firewall address - list add list = MStelemetry address = 65.52 . 100.11

/ ip firewall address - list add list = MStelemetry address = 65.52 . 100.7

/ ip firewall address - list add list = MStelemetry address = 65.52 . 100.9

/ ip firewall address - list add list = MStelemetry address = 65.52 . 100.91

/ ip firewall address - list add list = MStelemetry address = 65.52 . 100.92

/ ip firewall address - list add list = MStelemetry address = 65.52 . 100.93

/ ip firewall address - list add list = MStelemetry address = 65.52 . 100.94

/ ip firewall address - list add list = MStelemetry address = 65.52 . 108.29

/ ip firewall address - list add list = MStelemetry address = 65.55 . 108.23

/ ip firewall address - list add list = MStelemetry address = 65.55 . 138.114

/ ip firewall address - list add list = MStelemetry address = 65.55 . 138.126

/ ip firewall address - list add list = MStelemetry address = 65.55 . 138.186

/ ip firewall address - list add list = MStelemetry address = 65.55 . 252.63

/ ip firewall address - list add list = MStelemetry address = 65.55 . 252.71

/ ip firewall address - list add list = MStelemetry address = 65.55 . 252.92

/ ip firewall address - list add list = MStelemetry address = 65.55 . 252.93

/ ip firewall address - list add list = MStelemetry address = 65.55 . 29.238

/ ip firewall address - list add list = MStelemetry address = 65.55 . 39.10

/ ip firewall address - list add list = MStelemetry address = 191.232 . 139.2

/ ip firewall address - list add list = MStelemetry address = 64.4 . 23.0 - 64.4 . 23.255

/ ip firewall address - list add list = MStelemetry address = 111.221 . 64.0 - 111.221 . 127.255

/ ip firewall address - list add list = MStelemetry address = 157.55 . 235.0 - 157.55 . 235.255

/ ip firewall address - list add list = MStelemetry address = 157.55 . 56.0 - 157.55 . 56.255

/ ip firewall address - list add list = MStelemetry address = 157.55 . 52.0 - 157.55 . 52.255

/ ip firewall address - list add list = MStelemetry address = 157.55 . 130.0 - 157.55 . 130.255

/ ip firewall address - list add list = MStelemetry address = 65.55 . 223.0 - 65.55 . 223.255

/ ip firewall address - list add list = MStelemetry address = 213.199 . 179.0 - 213.199 . 179.255

/ ip firewall address - list add list = MStelemetry address = 195.138 . 255.0 - 195.138 . 255.255

/ ip firewall filter add chain = forward dst - address - list = MStelemetry action = reject comment=»Reject MS Telemetry» - Мы можем использовать Layer7 для блокировки

2.1 Создаем регулярное выражение в Layer7:

/ ip firewall layer7 - protocol add name = NoZond regexp = "^.+(vortex.data.microsoft.com|vortex-win.data.microsoft.com|telecommand.telemetry.microsoft.com|telecommand.telemetry

.microsoft.com.nsatc.net|oca.telemetry.microsoft.com|oca.telemetry.microsoft.com

. nsatc.net|sqm.telemetry.microsoft.com|sqm.telemetry.microsoft.com.nsatc.net|wats

o n.telemetry.microsoft.com|watson.telemetry.microsoft.com.nsatc.net|redir.metaser

v ices.microsoft.com|choice.microsoft.com|choice.microsoft.com.nsatc.net|df.teleme

t ry.microsoft.com|reports.wes.df.telemetry.microsoft.com|wes.df.telemetry.microso

f t.com|services.wes.df.telemetry.microsoft.com|sqm.df.telemetry.microsoft.com|tel

e metry.microsoft.com|watson.ppe.telemetry.microsoft.com|telemetry.appex.bing.net|

t elemetry.urs.microsoft.com|telemetry.appex.bing.net|settings-sandbox.data.microsoft.com|vortex-sandbox.data.microsoft.com|survey.watson.microsoft.com|watson.live.com|watson.mi

crosoft.com|statsfe2.ws.microsoft.com|corpext.msitadfs.glbdns2.microsoft.com|com

p atexchange.cloudapp.net|cs1.wpc.v0cdn.net|a-0001.a-msedge.net|statsfe2.update.microsoft.com.akadns.net|diagnostics.support.microsof

t.com|corp.sts.microsoft.com|statsfe1.ws.microsoft.com|pre.footprintpredict.com|

i 1.services.social.microsoft.com|i1.services.social.microsoft.com.nsatc.net|feedb

a ck.windows.com|feedback.microsoft-hohm.com|feedback.search.microsoft.com|rad.msn.com|preview.msn.com|ad.doubleclic

k.net|ads.msn.com|ads1.msads.net|ads1.msn.com|a.ads1.msn.com|a.ads2.msn.com|adne

x us.net|adnxs.com|az361816.vo.msecnd.net|az512334.vo.msecnd.net).*$"

Добавляем правило в Firewall, не забывая поместить его выше разрешающих:

ip firewall filter add chain = forward action = reject reject - with = tcp - reset protocol = tcp layer7 - protocol = NoZond

ip firewall filter add chain = forward action = drop protocol = udp layer7 - protocol = NoZond

Windows Update при этом доступен и работает

Также выключаем в Windows:

ISATAP — туннель ipv6 поверх IPv4. Необходим для связи двух островов IPv4 через сеть ipv6

6to4 — туннель ipv6 поверх IPv4. Для его работы необходим белый IPv4 на интерфейсе. нужен для подключения к хостам на ipv6 с вашего IPv4

Базовая настройка защиты роутера MikroTik: настройка устройства, настройка сетевого экрана, защита от сканирования портов, защита от подбора пароля.

🔔 В статье даны примеры команд в терминале MikroTik. Если при вставке команды в терминал, происходит автоматическая вставка команд (при выполнении вы получаете ошибку bad command name или expected end of command), нажмите сочетание Ctrl+V, чтобы отключить эту возможность.

Содержание

Пользователи

Не используйте простые имена пользователя, пароль должен соответствовать требованиям безопасности.

Если доступ к устройству имеют несколько пользователей, вы можете более подробно задать права выбранному пользователю. Создайте новую группу и определите права пользователей этой группы.

Сервисы

Отключить неиспользуемые сервисы

Отключаем сервисы MikroTik, которые не планируем использовать.

Изменить порт Winbox

Обновление

Если обновление версии будет найдено, выполните обновление устройства.

🔗 Скрипт Проверка обновления RouterOS, пришлет уведомление о выходе новой версии прошивки.

Интерфейсы

Объединим внутренние (доверенные) и внешние (недоверенные) интерфейсы в списки, для удобства дальнейшего управления.

Помещаем в этот список интерфейсы локальной сети, VPN подключения и т.д.

Помещаем в этот список внешние интерфейсы (интернет и т.д.).

Соседи

Настроим обнаружение устройства используя Neighbor Discovery только для внутренних интерфейсов или разрешенных интерфейсов.

Разрешаем обнаружение только с интерфейсов перечисленных в списке InternalInterfaces.

Межсетевой экран

Настраиваем ограничения доступа к роутеру и устройствам сети с помощью межсетевого экрана MikroTik.

Разрешить установленные и связанные соединения

Помещаем правило первым в списке Filter Rules (поместите правило ориентируясь на его номер в комментарии).

Отбросить недействительные пакеты

Помещаем правило после правила Trusted, в списке Filter Rules (поместите правило ориентируясь на его номер в комментарии).

Разрешить ICMP

Поместите правило ориентируясь на его номер в комментарии.

Черный список

Создать список

Создаем список BlackList, в который будем помещать IP адреса, которым по какой-то причине запрещен доступ к MikroTik или защищаемым устройствам.

Создать правило

Для экономии ресурсов центрального процессора, запрещающее правило разместим в таблице Prerouting.

⚠️ Правила размещенные в Prerouting выполняются до разделения трафика на цепочки Input и Forward!

Поместите правило по его номеру в комментарии.

На скриншоте видно дополнительные правила:

Блокировка сканеров портов

Применять правило будем только для новых соединений.

TCP порты ловушки

Создать правило

Помещаем IP адрес недоверенного устройства в BlackList, на 10 часов:

Разместите правило, ориентируясь на его номер в комментарии.

Разрешим порт Winbox

Поместите правило ориентируясь на его номер в комментарии.

Сбрасываем неразрешенные соединения

Поместите правило на последнюю позицию в правилах Firewall Filter Rules.

Блокируем Bruteforce

Помещаем IP адрес устройства в BlackList, на 70 минут.

Комментарии 17

Большое спасибо Евгений! Поправил.

И кстати, её IP я не вижу. Даже в настройках роутера

Едрён-батон, хоть бы слово понял. Это что? Куда прописывать? Ребята, вы ж для чайников пишете. Третья сотня водки зазря ушла. Эхххх. Не быть мне под защитой.

Что именно непонятно? Попробую помочь.

В квадратных скобках указана последовательность нажатия кнопок в окне Winbox.

Например в первом пункте Пользователи:

Нажмите на кнопку [System], потом на кнопку [Users], в открывшемся окне нажмите на вкладку [Groups], потом на кнопку [+] и введите параметры нового пользователя.

вот КМК полезные правила в RAW

Сомнительной полезности правило в случае, если в локалку проброшены какие-то порты

Правило конечно крутое

, но как быть с DNS ?

ОС Windows 10 от компании Microsoft оснащена системой сбора данных – телеметрией. В последней версии опция претерпела серьезные изменения, при этом у владельцев ПК появилась возможность редактирования ее параметров. Данные, которые собирает компания, используются для проведения аналитики, улучшения функционала Виндовса. Но большинство юзеров предпочитают отключать «слежку». Как выполнить отключение телеметрии в ОС Windows 10, рассмотрим далее.

Что это такое и для чего нужно ее отключать?

Представляет собой автоматизированный процесс, который включает способы сбора информации о действиях пользователя. Данные собираются в удаленных местах и отправляются в компанию «Майкрософт». Собранный материал используется для анализа, улучшения услуг.

Корпорация занимается сбором двух типов информации – основным и полным. В первом случае поступают данные о работе устройства, операционной системы, совместимости программ.

В полный сбор информации входят данные о скачанных утилитах, сервисах, посещаемых веб-сайтах и просматриваемом контенте. Сюда же входит информация набора текста, ввода запросов в поисковиках, данные о покупке лицензий. В общем, компания «Майкрософт» получает полные данные о действиях клиента.

По заверениям разработчиков, MCT создана для хороших целей, которые направлены на улучшение сервиса. Но многие предприятия и обычные пользователи отключают телеметрию, чтобы сохранить конфиденциальность. Но даже ограничение ее работы полностью не заблокирует функцию.

Отключение слежки в Windows 10 во время установки

Некоторые компоненты можно отключить еще на этапе установки Винды. На начальном этапе пользователь увидит 4 основных экрана, на каждом из которых будет открываться соответствующее меню настроек.

Начальный экран настроек

После установки операционки на экране отобразится окно, в котором будет предложено использовать стандартные параметры. Нажимая на эту кнопку, юзер добровольно соглашается на передачу личных данных, что влечет нарушение конфиденциальности. Поэтому эту кнопку необходимо игнорировать. В нижнем левом углу экрана юзеру нужно выбрать пункт «Настройка параметров».

Настройка параметров

В следующем окне будет отображен список параметров, которые по умолчанию будут включены. Именно эти опции открывают доступ к данным владельца гаджета. Пользователю нужно переместить ползунки в положение «Выключено».

Окончательный этап настройки

После нажатия кнопки «Далее» откроется новое окно. В этом меню также необходимо отключить все опции, кроме одного – «SmartScreen». Эта функция защищает компьютер от проникновения вредоносных программ. Отключив опции, пользователь навсегда заблокирует официальный шпионаж за своими действиями.

По завершению настроек останется кликнуть кнопку «Далее».

Создание локального профиля

Здесь пользователю будет предложено создать учетную запись Microsoft. Если пользователь создаст профиль, данные и настройки будут к нему привязаны. Если хакеры взломают систему, то вся личная информация попадет к ним в руки. Поэтому этот пункт лучше пропустить.

Как отключить телеметрию в Виндовс 10

Если не удалось отключить опцию слежения на этапе установки операционки, можно сделать это после.

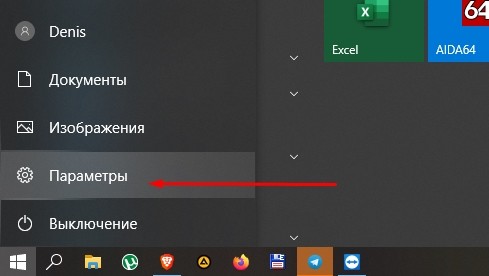

Изменение параметров конфиденциальности

Настройки выполняются в разделе «Конфиденциальность». Чтобы установить параметры, нужно следовать инструкции:

- Зайти во вкладку «Общие».

- Перетащить ползунок в положение «Выключено».

- Зайти в раздел «Расположения».

- Убрать определение местоположения, разрешить использовать для других приложений.

- В разделе «Речь, рукописный ввод…» выбрать «Остановить изучение».

- В «Отзывы и диагностика» выставить слово «Никогда».

- В «Отправке данных» выбрать значение «Базовые знания».

Выполнить отключение разрешений в остальных вкладках по усмотрению.

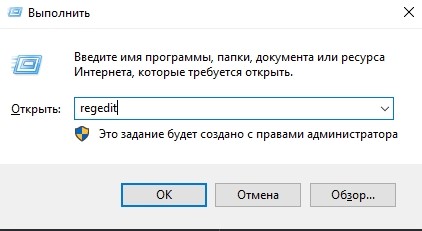

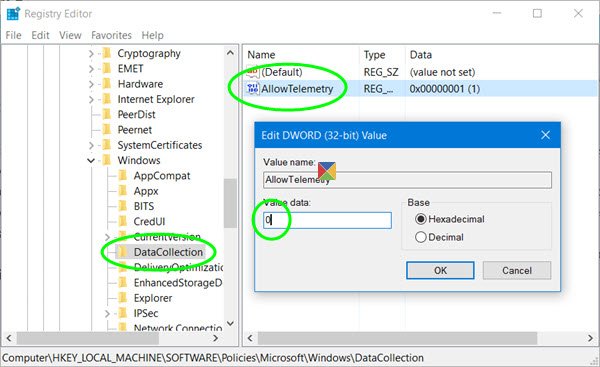

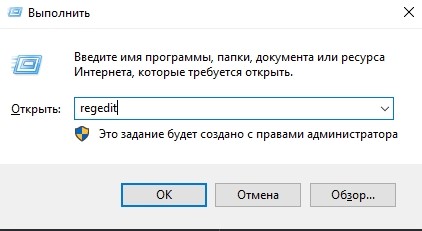

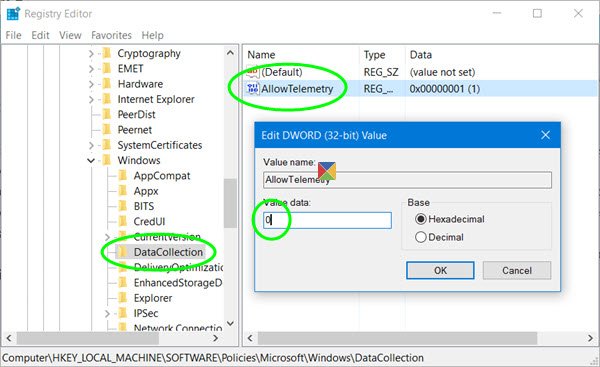

Отключение телеметрии в Редакторе реестра

Такой способ обычно использую опытные пользователи. Перед выполнением процедуры рекомендуется сделать резервное копирование данных. Чтобы воспользоваться Редактором, нужно:

- Перейти: HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\DataCollection.

- Задать параметр: AllowTelemetry.

- Присвоить значение «0».

После выполнения всех действий нужно перезагрузить устройство, чтобы изменения вступили в силу.

Отключение служб телеметрии

Этот метод позволяет отключить службы, которые отвечают за сбор и отправку данных:

Изменение параметров происходит через «Службы» или в «Управлении компьютером». Пользователю необходимо в строке «Тип запуска» установить параметр «Отключено». Затем подтвердить действие. Можно эти службы не только отключить, но и удалить полностью.

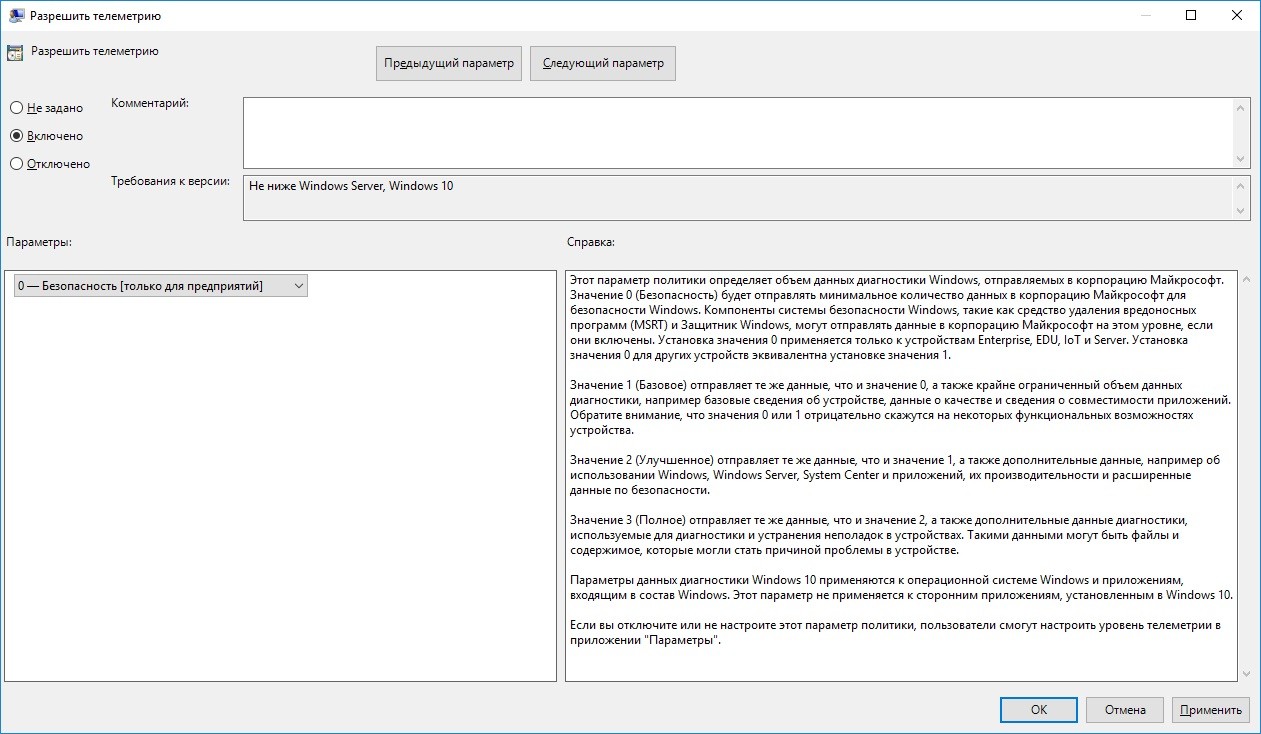

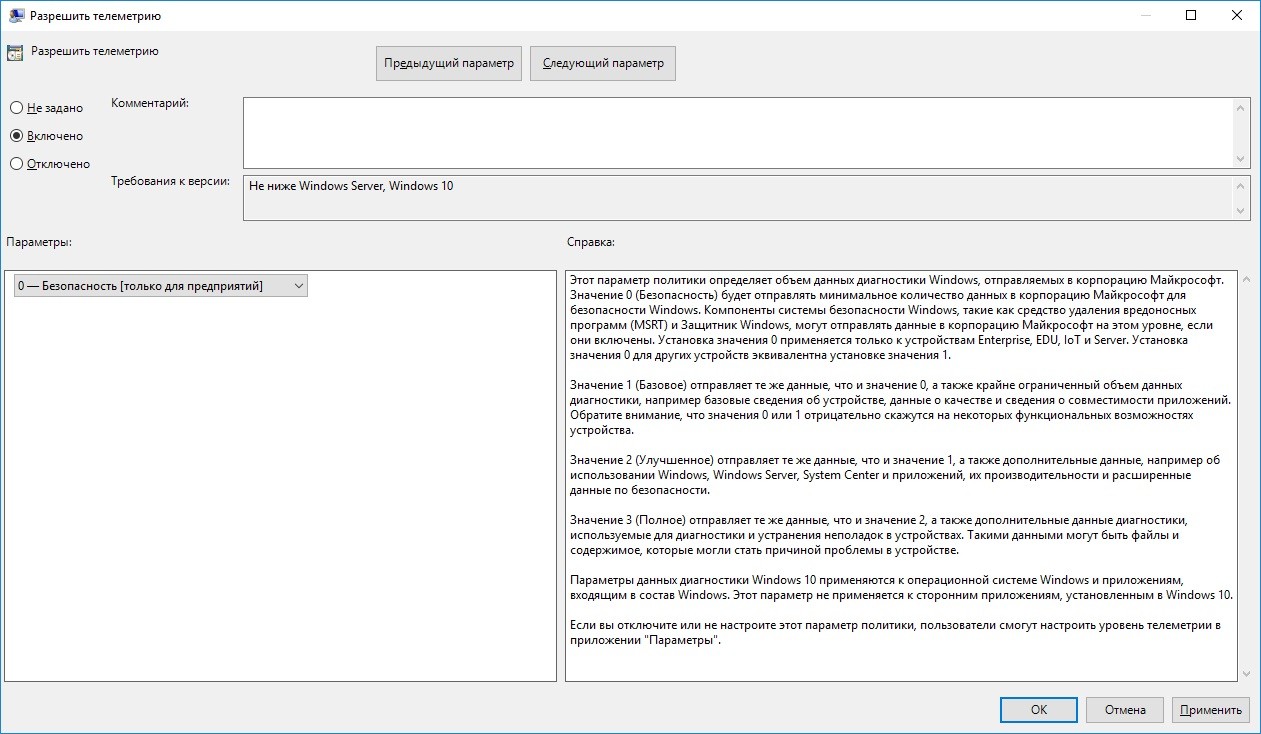

Настройка групповой политики

Настроить работу таким способом возможно в любой Виндовс, кроме Домашней версии. Для работы с редактором потребуется:

- Открыть утилиту нажатием: «Win + R».

- Ввести команду: gpedit.msc.

- Перейти в раздел двойным нажатием ЛКМ «Сборки данных…».

- В правой части найти и тапнуть дважды «Разрешить телеметрию».

- Нажать блок «Параметры», выбрать значение «0 – Безопасность».

- Подтвердить действие.

По завершению изменения настроек перезапустить систему.

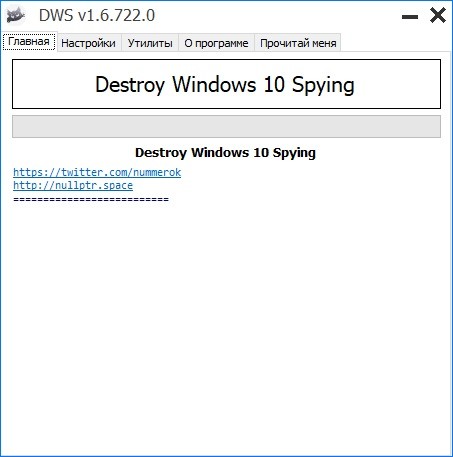

Сторонние программы

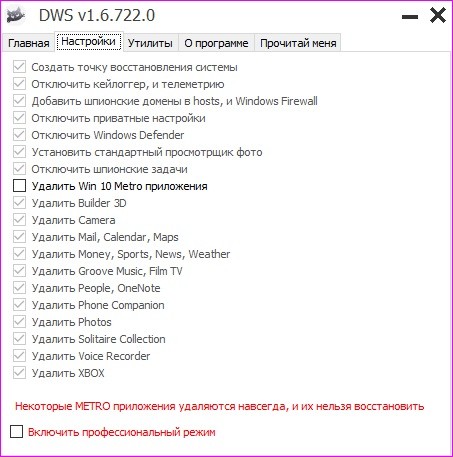

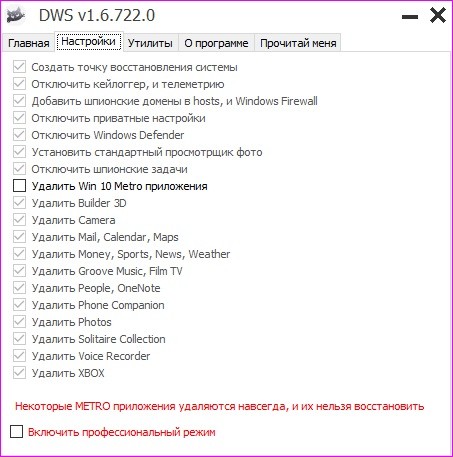

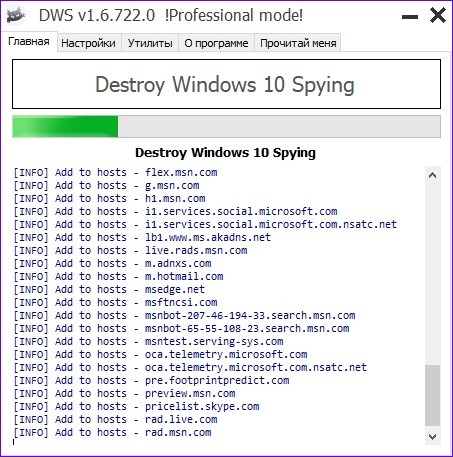

Во всемирной паутине можно найти множество программ, которые помогают отключить «слежку». Наиболее популярная среди пользователей – утилита Destroy Windows 10 Spying (DWS).

Запустится автоматический процесс отключения режима слежения. По завершению сеанса потребуется перезагрузить устройство.

Результаты отключения MCT

Отключение опции Microsoft Telemetry приведет к снижению нагрузки на операционную систему, корпорация «Майкрософт» перестанет получать сведения о личных данных юзера. Повысив уровень конфиденциальности, пользователь скроет от компании полезные сведения, которые пригодились бы разработчикам для улучшения качества сервиса. Уберечь таким способом личную информацию от мошенников вряд ли удастся.

Управление настройками телеметрии можно выполнить одним из предложенных способов. Блокирование службы выполняют в случае возникновения сбоев в ее работе или сохранения конфиденциальности. Пользователь самостоятельно выбирает метод блокировки – встроенными инструментами или сторонними утилитами.

Читайте также: