D3d proxy windows что это

Обновлено: 04.07.2024

3proxy написан русскими разработчиками, снабжен хорошей справкой на русском языке, примером конфигурации и благодаря этим обстоятельствам программу можно смело рекомендовать новичкам.

На официальном сайте 3proxy можно найти не только дистрибутивы, но и ответы на часто задаваемые вопросы, плагины, примеры настройки.Скачиваем дистриб и распаковываем куда нужно, я это сделал в C:3proxy. На момент написания обзора крайняя версия была 0.6.1. В каталоге мы увидим три папки и еще всякие файлики. В папке bin хранится сама программа прокси сервера и всякие плагины, в папке cfg хранится пример файла конфигурации и sql скрипт для создания базы данных, если есть желание хранить журнал в БД. В папке doc справка.

Мы идем в папку bin, там создаем файлик 3proxy.cfg. Открываем его на редактирование, вписываем туда всего три строчки:

Cохраняем и закрываем. Так выглядит конфиг прокси сервера в минимальном варианте.

Первая строка говорит, что авторизация не требуется, строка log — вывод журнала прямо в окно программы, строка proxy без параметров включает сам прокси сервер на стандартном порту 3128. Запускам 3proxy.exe, настраиваем браузер на прокси сервер localhost и порт 3128 и захоим на какой-нибудь сайт.

В окне 3proxy сразу увидим много строк, это собственно и есть журнал, который мы включили параметром log.

Если на компьютере с 3proxy одна сетевая карта смотрит в локальную сеть, а другая в интернет, то не лишним будет принудительно указать какая из сетевых карт какая. Это делается так:

internal 192.168.1.2

external 10.10.54.22

Суть следующая: internal — это сетевуха локальной сети и её IP-адрес, а external — внешняя. Если внешний интерфейс не постоянный, т.е. подключение к интернет осуществляется, например, по PPPoE, то надо писать так — external 0.0.0.0

Не лишним будет указать IP-адреса DNS серверов провайдера и кэширование, делает это так:

nserver ip-адрес-dns-сервера-1

nserver ip-адрес-dns-сервера-2

nscache 65536

Далее настроим запись лог-файлов. В каталоге 3proxy создайте папку logs, а в конфиге измените строку log на следующее:

log C:3proxylogs3proxy.log D

rotate 30

Здесь мы указываем куда сохранять лог-файлы, каждый день будет создаваться новый файл, а длительность хранения составит 30 дней.

В итоге наш конфигурационный файл будет иметь следующий вид:

auth none

log C:3proxylogs3proxy.log D

rotate 30

proxyinternal 192.168.1.2

external 10.10.54.22

Теперь рассмотрим способы авторизации. Сейчас у нас доступ в интернет разрешен всем, т.к. указан параметр auth none. Это можно поменять на следующие варианты: пользователей можно определять по IP-адресам их компьютеров, в этом случае в конфиг пишется auth iponly, можно по логину и паролю (которые задаем в файле 3proxy) — в этом случае пишем auth strong, а можно использовать более тесную интеграцию с Windows и разрешать доступ в интернет по признаку принадлежности пользователя к определенной группе в Windows. В последнем случае в конфиге надо написать так:

auth windows

authcache user,pass 900

authcache windows

plugin «WindowsAuthentication.dll» WindowsAuthentication «3ProxyAllowedGroup»

и у параметра прокси добавить -n:

proxy -n

В Windows нужно создать группу 3ProxyAllowedGroup и затем добавлять туда пользователей. Можно поменять название группы на что-нибудь свое, изменив соответствующий параметр выше.

В случае с auth strong логины и пароли задаются в следующем формате:

users user1:CL:password1

Пароли можно задавать и в зашифрованном виде, кому интересно как это делается — велкам в мануал к 3proxy.

Следующий на очереди инструмент ограничения скорости. Синтаксис команды достаточно простой:

bandlimin

bitrate — скорость в битах

userlist — список пользователей через запятую без пробела, если у вас авторизация auth strong, в противном случае ставится звездочка

sourcelist — если у вас авторизация auth iponly, то тут указывается список IP-адресов через запятую без пробела, в других случаях ставится звездочка

targetlist — IP-адреса назначения через запятую без пробела. если хотим просто ограничить скорость, то можно не заполнять

targetportlist — порты адресов назначения

commandlist — дополнительные команды

Пример правила:

bandlimin 240000 * 192.168.0.2,192.168.0.3

Здесь мы ограничиваем скорость до 24 Кбит/c для двух IP-адресов локальной сети. При этом т.к. IP-адреса перечислены через запятую, то 24 Кбит будет делиться между ними.

Чтобы на какой-то ресурс принудительно снять ограничение скорости существует следующая команда:

nobandlimin Теперь мы дошли до самого главного — создание правил доступа. Для этого используются команды allow, deny и flush. Синтаксис имеет следующий вид:

allow

deny

flush

Команда flush используется для сброса существующего списка доступа (это необходимо для того, чтобы можно было задать различные списки доступа для различных служб). allow служит для разрешения соединения, deny — для запрета соединения. В момент установки исходящего соединения просматривается список доступа и находится первая запись, соответствующая запрошенному клиентом соединению. Если запись соответствует allow — соединение разрешается, deny — запрещается. Если список пуст, то соединение разрешается. Если список не пуст, но подходящей записи нет, то соединение запрещается. При этом:

— список логинов пользователей через запятую

— список сетей клиентов через запятую. Сеть задается в формате xxx.yyy.zzz.mmm/l, где l — длина маски сети (количество ненулевых байт). Например, 192.168.1.0/24 соответствует сети с маской 255.255.255.0.

— список сетей назначения через запятую

— список портов назначения через запятую. можно задать диапазон портов через -, например, 80,1024-65535

— список команд, через запятую, для которых применяется правило:

В завершении обзора еще парочка моментов.

Во-первых, когда вы напишете рабочий конфиг и 3proxy будет запускаться с ним без ошибок, прокси сервер можно установить в качестве службы Windows командой 3proxy.exe —install

При этом в конфигурационном файле добавьте строку service

Во-вторых мы рассмотрели только самые основные возможности прокси сервера. На официальном сайте есть подробная документация на русском языке по настройке большинства аспектов работы 3proxy.

В данной статье хотелось бы раскрыть возможности прозрачного проксирования, которое позволяет абсолютно незаметно для клиентов перенаправлять весь либо часть трафика через внешние прокси-серверы.

В распространенных инструкциях к прокси-серверу Squid предлагают даже сгенерировать собственный сертификат и установить его клиентам, что полный бред как минимум нерационально и выглядит как MITM — атака. Я знаю, что Squid уже что-то подобное умеет делать, но речь в этой статье о проверенном и рабочем способе с использованием 3proxy от уважаемого 3APA3A.

Далее мы подробно рассмотрим процесс сборки 3proxy из исходников, его настройку, полное и выборочное проксирование с использованием NAT, распределение канала на несколько внешних прокси-серверов, а также использование роутера и статических маршрутов. В качестве ОС используем Debian 9 x64. Начинаем!

Установка 3proxy и запуск обычного прокси-сервера

1. Устанавливаем ifconfig (из пакета net-tools)

apt-get install net-tools

2. Устанавливаем Midnigth Commander

apt-get install mc

3. У нас сейчас 2 интерфейса:

enp0s3 — внешний, смотрит в интернет

enp0s8 — внутренний, должен смотреть в локальную сеть

В других Debian-based дистрибутивах интерфейсы обычно называются eth0 и eth1.

ifconfig -a

enp0s3: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500

inet 192.168.23.11 netmask 255.255.255.0 broadcast 192.168.23.255

inet6 fe80::a00:27ff:fec2:bae4 prefixlen 64 scopeid 0x20 ether 08:00:27:c2:ba:e4 txqueuelen 1000 (Ethernet)

RX packets 6412 bytes 8676619 (8.2 MiB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 1726 bytes 289128 (282.3 KiB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

enp0s8: flags=4098<BROADCAST,MULTICAST> mtu 1500

ether 08:00:27:79:a7:e3 txqueuelen 1000 (Ethernet)

RX packets 0 bytes 0 (0.0 B)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 0 bytes 0 (0.0 B)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

lo: flags=73<UP,LOOPBACK,RUNNING> mtu 65536

inet 127.0.0.1 netmask 255.0.0.0

inet6 ::1 prefixlen 128 scopeid 0x10 loop txqueuelen 1 (Local Loopback)

RX packets 0 bytes 0 (0.0 B)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 0 bytes 0 (0.0 B)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

Интерфейс enp0s8 на данный момент не используется, мы его включим, когда захотим использовать конфигурацию Proxy NAT или NAT. Именно тогда логичным будет назначить ему статический ip.

4. Приступим к установке 3proxy

4.1 Установка базовых пакетов для компиляции 3proxy из исходников

4.2. Создадим папку для скачивания архива с исходниками

4.3. Перейдем в эту папку

4.4. Теперь загрузим последний пакет 3proxy. На момент написания статьи последней стабильной версией была 0.8.12 (18/04/2018) Скачаем её с официального сайта 3proxy

4.5. Распакуем скачанный архив

4.6. Переходим в распакованный каталог для сборки программы

4.7. Далее нужно добавить строчку в файл заголовка, чтобы наш сервер был полностью анонимным (реально работает, всё проверено, ip клиентов скрываются)

4.8. Приступим к сборке программы

make[2]: Leaving directory '/opt/proxy/3proxy-0.8.12/src/plugins/TransparentPlugin'make[1]: Leaving directory '/opt/proxy/3proxy-0.8.12/src'

Ошибок нет, продолжаем.

4.9. Установим программу в систему

4.10. Переходим в корневой каталог и проверяем, куда установилась программа

4.11. Создадим папку для конфигурационных файлов и логов в домашнем каталоге пользователя

4.12. Переходим в каталог, где должен быть конфиг

4.13. Создаем пустой файл и копируем туда конфиг

daemonpidfile /home/joke/proxy/3proxy.pid

nserver 8.8.8.8

nscache 65536

users tester:CL:1234

timeouts 1 5 30 60 180 1800 16 60

log /home/joke/proxy/logs/3proxy.log D

logformat "- +_L%t.%. %N.%p %E %U %C:%c %R:%r %O %I %h %T"

rotate 3

auth strong

flush

allow tester

socks -p3128

proxy -p8080

Для сохранения нажимаем Ctrl + Z

4.14. Создадим pid — файл, чтобы не было ошибок при запуске.

Для сохранения нажимаем Ctrl + Z

4.15. Запускаем прокси сервер!

4.16. Посмотрим, слушает ли сервер порты

Active Internet connections (only servers)Proto Recv-Q Send-Q Local Address Foreign Address State PID/Program name

tcp 0 0 0.0.0.0:8080 0.0.0.0:* LISTEN 504/3proxy

tcp 0 0 0.0.0.0:22 0.0.0.0:* LISTEN 338/sshd

tcp 0 0 0.0.0.0:3128 0.0.0.0:* LISTEN 504/3proxy

tcp6 0 0 . 22 . * LISTEN 338/sshd

udp 0 0 0.0.0.0:68 0.0.0.0:* 352/dhclient

Как и было написано в конфиге, веб-прокси слушает у нас порт 8080, Socks5-прокси — 3128.

4.17. Для автозапуска службы прокси после перезагрузки нужно добавить её в cron.

@reboot /usr/local/bin/3proxy /home/joke/proxy/3proxy.conf

Нажимаем Enter, так как cron должен видеть символ конца строки и сохраняем файл.

crontab: installing new crontab

4.18. Перезагрузим систему и попробуем подключиться через браузер к прокси. Для проверки используем браузер Firefox (для веб-прокси) и дополнение FoxyProxy для socks5 с аутентификацией.

4.19. Проверив работу прокси после перезагрузки, можно посмотреть логи. На этом настройка прокси-сервера завершена.

Настройка и запуск конфигурации Transparent Proxy NAT

В данной конфигурации все устройства внутренней сети будут прозрачно работать в интернете через удаленный прокси-сервер. Абсолютно все tcp-соединения будут перенаправляться в один либо несколько (реально расширяет ширину канала, пример конфигурации №2!) прокси-серверов. Служба DNS будет использовать возможности 3proxy (dnspr). UDP наружу «ходить» не будет, так как мы пока не используем механизм forward (по-умолчанию отключен в ядре Linux).

1. Настало время включить интерфейс enp0s8

Тут мы назначили интерфейсу enp0s8 статический адрес 192.168.201.254 и маску 255.255.255.0

Сохраняем конфиг Ctrl+X и перезагружаемся

2. Проверяем интерфейсы

enp0s3: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500

inet 192.168.23.11 netmask 255.255.255.0 broadcast 192.168.23.255

inet6 fe80::a00:27ff:fec2:bae4 prefixlen 64 scopeid 0x20 ether 08:00:27:c2:ba:e4 txqueuelen 1000 (Ethernet)

RX packets 61 bytes 7873 (7.6 KiB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 65 bytes 10917 (10.6 KiB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

enp0s8: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500

inet 192.168.201.254 netmask 255.255.255.0 broadcast 192.168.201.255

inet6 fe80::a00:27ff:fe79:a7e3 prefixlen 64 scopeid 0x20 ether 08:00:27:79:a7:e3 txqueuelen 1000 (Ethernet)

RX packets 0 bytes 0 (0.0 B)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 8 bytes 648 (648.0 B)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

lo: flags=73<UP,LOOPBACK,RUNNING> mtu 65536

inet 127.0.0.1 netmask 255.0.0.0

inet6 ::1 prefixlen 128 scopeid 0x10 loop txqueuelen 1 (Local Loopback)

RX packets 0 bytes 0 (0.0 B)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 0 bytes 0 (0.0 B)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

3. Всё получилось, теперь необходимо настроить 3proxy для прозрачного проксирования.

Пример конфигурации прозрачного прокси-сервера №1 daemonpidfile /home/joke/proxy/3proxy.pid

nserver 8.8.8.8

nscache 65536

timeouts 1 5 30 60 180 1800 16 60

log /home/joke/proxy/logs/3proxy.log D

logformat "- +_L%t.%. %N.%p %E %U %C:%c %R:%r %O %I %h %T"

rotate 3

flush

auth iponly

dnspr

allow *

parent 1000 socks5 IP_АДРЕС_ВНЕШНЕГО_ПРОКСИ 3128 tester 1234

plugin /opt/proxy/3proxy-0.8.12/src/TransparentPlugin.ld.so transparent_plugin

tcppm -i0.0.0.0 888 127.0.0.1 11111

6. Посмотрим, что теперь слушает наш прокси

root@debian9:

Proto Recv-Q Send-Q Local Address Foreign Address State PID/Program name

tcp 0 0 0.0.0.0:22 0.0.0.0:* LISTEN 349/sshd

tcp 0 0 0.0.0.0:888 0.0.0.0:* LISTEN 354/3proxy

tcp6 0 0 . 22 . * LISTEN 349/sshd

udp 0 0 0.0.0.0:53 0.0.0.0:* 354/3proxy

udp 0 0 0.0.0.0:68 0.0.0.0:* 367/dhclient

8. Установим пакет iptables-persistent и dhcpd

9. Правим файл запуска dhcpd

root@debian9:

default-lease-time 600;

max-lease-time 7200;

11. Перезагружаемся и проверяем службу на порту 67

root@debian9:

Active Internet connections (only servers)

Proto Recv-Q Send-Q Local Address Foreign Address State PID/Program name

tcp 0 0 0.0.0.0:22 0.0.0.0:* LISTEN 389/sshd

tcp 0 0 0.0.0.0:888 0.0.0.0:* LISTEN 310/3proxy

tcp6 0 0 . 22 . * LISTEN 389/sshd

udp 0 0 0.0.0.0:20364 0.0.0.0:* 393/dhcpd

udp 0 0 0.0.0.0:53 0.0.0.0:* 310/3proxy

udp 0 0 0.0.0.0:67 0.0.0.0:* 393/dhcpd

udp 0 0 0.0.0.0:68 0.0.0.0:* 405/dhclient

udp6 0 0 . 31728 . * 393/dhcpd

raw 0 0 0.0.0.0:1 0.0.0.0:* 393/dhcpd

13. Для расширения полосы канала можно использовать сразу несколько прокси-серверов. Общая сумма должна быть 1000. Новые соединения устанавливаются с вероятностью 0.2, 0.2, 0.2, 0.2, 0,1, 0,1 к указанным прокси-серверам.

Примечание: если у нас web-прокси то вместо socks5 нужно писать connect, если socks4, то socks4 (socks4 НЕ ПОДДЕРЖИВАЕТ АВТОРИЗАЦИЮ ЛОГИН/ПАРОЛЬ!)

Пример конфигурации прозрачного прокси-сервера №2daemon

pidfile /home/joke/proxy/3proxy.pid

nserver 8.8.8.8

nscache 65536

maxconn 500

timeouts 1 5 30 60 180 1800 16 60

log /home/joke/proxy/logs/3proxy.log D

logformat "- +_L%t.%. %N.%p %E %U %C:%c %R:%r %O %I %h %T"

rotate 3

flush

auth iponly

dnspr

allow *

parent 200 socks5 IP_АДРЕС_ВНЕШНЕГО_ПРОКСИ№1 3128 tester 1234

parent 200 socks5 IP_АДРЕС_ВНЕШНЕГО_ПРОКСИ№2 3128 tester 1234

parent 200 socks5 IP_АДРЕС_ВНЕШНЕГО_ПРОКСИ№3 3128 tester 1234

parent 200 socks5 IP_АДРЕС_ВНЕШНЕГО_ПРОКСИ№4 3128 tester 1234

parent 100 socks5 IP_АДРЕС_ВНЕШНЕГО_ПРОКСИ№5 3128 tester 1234

parent 100 socks5 IP_АДРЕС_ВНЕШНЕГО_ПРОКСИ№6 3128 tester 1234

plugin /opt/proxy/3proxy-0.8.12/src/TransparentPlugin.ld.so transparent_plugin

tcppm -i0.0.0.0 888 127.0.0.1 11111

Настройка и запуск конфигурации NAT + Transparent Proxy

2. Набираем в гугле BGP 208.85.40.20

Открываем префиксы v4

Вот и искомые подсети!

199.116.161.0/24

199.116.162.0/24

199.116.164.0/23

199.116.164.0/24

199.116.165.0/24

208.85.40.0/24

208.85.41.0/24

208.85.42.0/23

208.85.42.0/24

208.85.43.0/24

208.85.44.0/24

208.85.46.0/23

208.85.46.0/24

208.85.47.0/24

199.116.161.0/24

199.116.162.0/24

199.116.164.0/23

208.85.40.0/22

208.85.44.0/24

208.85.46.0/23

4. Очищаем правила iptables

Включаем механизм forward и NAT

Чтобы forward был включен постоянно после перезагрузки изменим файл

И раскомментируем строку

Ctrl+X для сохранения файла

6. Сохраним правила

Настройка и запуск конфигурации Transparent Proxy via router

В данной конфигурации прозрачный прокси-сервер может быть отдельным ПК или виртуальной машиной за домашним/корпоративным роутером. Достаточно прописать статические маршруты на роутере или устройствах и вся подсеть будет использовать прокси без необходимости каких-либо дополнительных настроек.

ВАЖНО! Необходимо, чтобы наш шлюз получал статический IP от роутера, либо был настроен на статику сам.

1. Настраиваем статический адрес шлюза (адаптер enp0s3)

2. Разрешаем устройствам из подсети 192.168.23.0/24 использовать проксирование

Поговорим о вечно актуальном: как обойти блокировку Hulu, как не остаться без Телеграма, если кто-то психанет и захочет его заблокировать, и как оставить без полезного трафика некоторые не особо качественные сайты. Поговорим о прокси-серверах.

Что такое прокси-сервер?

Прокси-сервер — это дополнительное звено между вами и интернетом. Некий посредник, который отделяет человека от посещаемого сайта. Создает условия, при которых сайт думает, что прокси — это и есть реальный человек. Только не вы.

Такие посредники довольно многофункциональны и используются в нескольких сценариях:

- Для обеспечения конфиденциальности. Чтобы сайты не знали, кто именно их посещает.

- Для повышения уровня безопасности при выходе в сеть. Базовые атаки будут направлены именно на прокси.

- Еще он нужен, чтобы получать доступ к контенту, который существует только в определенной локации.

- Чтобы ускорить доступ к некоторым ресурсам в интернете.

- Ну и для того, чтобы получить доступ к заблокированным страницам. Сайтам, мессенджерам и так далее.

Все за счет того, что прокси подменяет IP-адрес, а трафик проходит через дополнительный сервер, на котором могут быть кэшированные данные или организованы дополнительные механизмы защиты данных.

Еще немножко об IP-адресе

Так как proxy-сервера отвечают за подмену IP, стоит немного пояснить, что он вообще делает и почему замена IP-адреса решает вышеописанные проблемы с доступом к сайтам и сервисам.

- IP-адрес говорит сайтам и веб-приложениям, где вы находитесь. Что ставит под угрозу конфиденциальность и безопасность.

- Его же используют, чтобы блокировать доступ к контенту. Зачастую на основе физического расположения.

Поэтому люди используют proxy и прячутся за посторонними адресами, чтобы избегать блокировок и не так сильно светиться в интернете. Но опять же есть исключения, когда proxy-сервер в открытую делится данными о пользователе с сайтом и используется только для ускорения передачи запросов.

Типы прокси-серверов

Косвенно я уже упомянул о том, что proxy бывают разными. Зачастую тип сервера сопоставим с задачами, которые он выполняет. Но для начала мы обсудим именно базовую типизацию proxy, а потом более подробно поговорим о том, какие проблемы эти серверы решают.

Прозрачные

Такой прокси-сервер не утаивает от посещаемого сайта никакой информации. Во-первых, он честно сообщит ему о том, что является прокси, а во-вторых, передаст сайту IP-адрес пользователя по ту сторону сервера. С подобным типом можно встретиться в публичных заведениях, школах.

Анонимные

Более востребованный тип прокси. В отличие от первого, он тоже заявляет посещаемому ресурсу о своей proxy-сущности, но личные данные клиента не передает. То есть будет предоставлять обезличенную информацию для обеих сторон. Правда, неизвестно, как поведет себя сайт, который на 100% знает, что общается с proxy.

Искажающие

Такие прокси тоже идентифицируют себя честно, но вместо реальных пользовательских данных передают подставные. В таком случае сайты подумают, что это вполне себе реальный человек, и будут вести себя соответствующе. Например, предоставлять контент, доступный только в конкретном регионе.

Приватные

Вариант для параноиков. Такие прокси регулярно меняют IP-адреса, постоянно выдают фальшивые данные и заметно сокращают шансы веб-ресурсов отследить трафик и как-то связать его с клиентом.

Другие подкатегории

Прокси-серверы отличаются друг от друга и технически. Существуют:

Зачем нужен прокси-сервер?

На плечи proxy возлагают много задач. Сейчас подробно обсудим каждую.

Фильтрация доступных ресурсов

Распространенный сценарий использования в общественных сетях. С помощью такого сервера можно наблюдать за трафиком и при необходимости его «фильтровать». Это как родительский контроль. Только масштабы иные. Подобный proxy запросто могут поднять в крупной компании, чтобы сотрудники не лезли в Твиттер, пока занимаются делами. Поэтому при входе в соцсеть может вылезти предупреждение с просьбой заняться работой. Ну или вместо этого начальник просто зафиксирует все время пребывания в Фейсбуке, а потом вычтет это из зарплаты. С детьми ситуация примерно такая же. Можно ограничить их свободу в сети на время выполнения домашнего задания, к примеру.

Ускорение работы интернета

На прокси-серверах могут храниться кэшированные копии сайтов. То есть при входе на определенный сайт вы получите данные именно с proxy. С большой долей вероятности, через прокси загрузятся они заметно быстрее. Так происходит, потому что загруженность популярного сайта, на который вы хотите зайти, пострадает меньше, если большое количество людей будет заходить на него через шлюз в виде прокси-сервера.

Сжатие данных

Конфиденциальность

Если возникают беспокойства за частную жизнь, то можно настроить приватный или анонимный шлюз, который будет всячески скрывать информацию о компьютере, который сделал первоначальный запрос (уберет его IP-адрес как минимум). Ими пользуются как отдельные личности, уставшие от слежки рекламистов, так и крупные корпорации, не желающие мириться со шпионажем со стороны конкурентов, например. Это, конечно, не панацея, но самые примитивные проблемы, связанные с конфиденциальностью, прокси решить может. А еще он не требует большого количества ресурсов и времени на реализацию.

Безопасность

Прокси может обезопасить не только частную жизнь, но и защитить от реальных угроз вроде вирусов. Можно настроить шлюз таким образом, чтобы он не принимал запросы с вредоносных ресурсов. И превратить получившийся прокси в своего рода массовый «антивирус», через который можно выпускать всех сотрудников компании, не переживая, что те нарвутся на какую-нибудь серьезную угрозу. Конечно, это не защитит пользователей на 100%, но зато даст небольшой прирост безопасности. А он тоже дорогого стоит. Поэтому proxy, используемые именно для защиты, не такая уж редкость.

Доступ к запрещенному контенту

Сравнение прокси с VPN

VPN лучше как в плане безопасности, так и в плане удобства, но такая сеть чаще стоит приличных денег. Зачастую VPN сложнее в настройке и работают не так быстро. Сами посудите, вам обязательно нужен клиент для работы с виртуальными сетями или как минимум разрешения для браузера. Через proxy же можно подключаться, не устанавливая на компьютер ничего.

Риски, которые несет с собой использование прокси

Да, риски есть, причем серьезные. Придется потратить чуть больше времени на изучение proxy-серверов, прежде чем выбрать какой-то из них и начать использовать.

Например, стоит взять во внимание тот факт, что бесплатные прокси зачастую не очень хорошо подходят для решения вопросов безопасности. Чтобы как-то зарабатывать, владельцы шлюзов ищут иные пути для этого. Они продают пользовательские данные. Помогают распространять таргетинговую рекламу. Но даже этих денег не хватает, чтобы обеспечить высокую безопасность и скорость работы сервера, поэтому бесплатные варианты бывают тормозными и небезопасными.

Также стоит понимать: использование прокси-сервера равняется передаче личных данных третьему лицу. Обычно с ними знакомятся только провайдер связи и владельцы страниц, которые вы посещаете. Теперь появится еще одна сторона, у которой будет доступ ко всему вашему трафику. Не факт, что он будет шифроваться или храниться в безопасности. И неизвестно, на каких условиях proxy-сервер может взаимодействовать с государством.

Естественно, об этом никто напрямую рассказывать не станет. Но некоторые шлюзы смогли завоевать положительную репутацию. О них поговорим дальше.

Лучшие бесплатные прокси-серверы

Я не буду перечислять все сервисы. Поговорим лишь об основных анонимайзерах, которые работают прямо в браузере. А еще я расскажу о том, где можно найти прокси-серверы и на какие параметры обратить внимание, чтобы выбрать подходящий вариант.

Hide My Ass

Популярный анонимайзер от разработчиков антивируса Avast. Работает как расширение для Chrome и Firefox. Бесплатно разрешает подключиться к серверами из 5 стран. В их числе Германия, Нидерланды и США. Из особенностей можно отметить функцию автоматического включения при попытке зайти на некоторые сайты. Например, если заходите на американскую Pandora, то proxy включится сам.

Hotspot Shield

Это VPN-сервис с недурственной репутацией. Помимо предоставления доступа к VPN, у бренда есть как минимум 4 proxy-сервера, которыми можно пользоваться бесплатно. Для этого надо установить одноименное приложение на смартфон или расширение для браузера. Они тоже распространяются бесплатно.

ProxySite

Удобный сайт для быстрого доступа к Proxy-серверам. Работает как шлюз в духе Hide My Ass. Просто заходите на страницу, вводите адрес сайта, на который хотите попасть, а затем указываете страну, из которой хотите зайти. Тут даже есть несколько ссылок на популярные сайты, на которые часто заходят через прокси.

Как выбрать proxy-сервер?

Есть 5 факторов, на которые стоит положиться при выборе прокси:

- Хорошая репутация. Сами понимаете, подключаться к прокси, который уже когда-то скомпрометировали, не самая удачная идея.

- Большое количество серверов. Так меньше шансов, что соединение вдруг оборвется. И всегда будет из чего выбрать. Можно будет указать сервер рядом со своей страной, чтобы увеличить скорость работы. Или выбрать тот, где работают нужные сервисы и веб-сайты.

- Подробная информация о серверах. Важно знать, где он расположен, какие технологии используются. Что за протокол, есть ли шифрование и так далее.

- Прокси-сервер должен собирать о вас минимум информации. Я не верю, что есть такие серверы, которые не собирают ее совсем, но платные и престижные делают это по минимуму. Да и используют ее исключительно в своих целях. Без продажи и передачи государственным органам.

- Дополнительные механизмы обеспечения безопасности. Некоторые прокси блокируют вредоносные ресурсы, фильтруют рекламные баннеры, шифруют передаваемые данные и делают прочие полезные штуки.

Где найти proxy для ручной настройки?

Есть такой сайт как Hide My. На нем есть встроенный фильтр бесплатных proxy-серверов. Их там сотни. Можно выбрать страну, скорость, протокол, тип шифрования. В общем, что угодно.

Это работает так:

Настраиваем прокси-сервер

В зависимости от платформы и используемых программ, настройка шлюза будет выполняться по-разному. Я буду брать в пример типовые варианты систем и браузеров. Windows, Firefox, iOS. Но эти же инструкции справедливы для других ОС и программ. Просто пункты меню и их расположение могут немного отличаться.

Итак, как настроить proxy-сервер:

На компьютере

Тут тоже есть два разветвления. Одна инструкция для настройки шлюза во всей системе, а вторая — только для браузера. Начнем с первой.

В системе

Чтобы настроить Proxy-сервер в Windows 10, делаем следующее:

- Открываем основные настройки системы.

- Выбираем пункт настроек «Сеть и интернет».

- Затем переходим в подпункт «Прокси».

- Спускаемся до блока настроек «Настройка прокси вручную».

- Переводим тумблер «Использовать прокси-сервер в положение «Вкл.».

- Вводим адрес прокси-сервер и порт в соответствующие поля.

- Затем нажимаем на кнопку «Сохранить».

На этом все. В macOS и Linux принцип тот же. Даже меню в настройках со схожими названиями. Проблем возникнуть не должно.

В браузере

Чтобы настроить прокси-сервер в Firefox, делаем следующее:

Для каждого типа прокси тут есть отдельная строка. Главное, не перепутать и ввести нужные данные в верные поля.

В телефоне или планшете

Покажу, как настроить proxy-сервер в iOS. Для этого:

В большинстве сборок Android все устроено примерно так же. Безусловно, у некоторых вендоров параметры могут находиться в других местах, но разобрать каждого из них в рамках этой статьи точно не получится.

Создаем свой прокси-сервер

Чтобы быть менее зависимым от владельцев конкретных прокси-серверов, можно поднять свой.

- Сначала арендуем виртуальный сервер (VPS/VDS) и фиксируем его IP-адрес.

- Затем скачиваем и устанавливаем программу PuTTY.

- Открываем вкладку Session и в поле Host Name (or IP address) вводим адрес арендованного сервера.

- После переходим в подпункт Connection.

- Меняем значение напротив строчки Seconds between keepalives (0 to turn off) на 100.

- Потом проходим по пути Connection/SSH/Tunnels в боковой панели меню.

- В строчке Source Port вводим номер 3128.

- Ставим галочку напротив пунктов Dynamic и Auto.

- А затем нажимаем на кнопку Open.

Все. Теперь надо только подключиться к своему серверу. Это можно сделать так же, как я уже описывал в инструкции к браузеру Firefox. Только надо:

- Выбрать протокол SOCKS.

- Указать в качестве адреса localhost.

- Указать порт 3128.

Теперь вам известно, что такое прокси-сервер, как он функционирует и зачем может понадобиться. Засим откланяюсь. Более мне вам поведать не о чем.

3proxy это маленький многоплатформный набор прокси-серверов (под Linux/Unix и Windows, включая 64-битные версии).

Он создан в рассчете на то, чтобы быть маленьким и простым и в то же время функциональным. Он может быть скомпилирован как с помощью Visual C так и с помощью gcc. Версия под Win32 использует родные библиотеки (т.е. не требуется Cygwin или другие POSIX-эмуляторы), поддерживается установка в качестве сервиса. На сегодняшний день работоспособность проверена на Windows 98/NT/2000/2003/2008/XP/Vista/Windows 7 включая версии x64, FreeBSD/i386, NetBSD/i386, OpenBSD/i386, Linux/i386, Linux/PPC, Linux/Alpha, Mac OS X/PPC, Solaris 10/i386.

3proxy является FreeWare и может быть использован по лицензии GNU/GPL или под собственной лицензией. Начиная с версии 0.6 Используется лицензия типа BSD, позволяющая, так же, использовать LGPL, Apache License и многие другие совместимые типы лицензирования.

Загружаем архив с сайта разработчика и распаковываем. Копируем из каталога \cfg\sql файл 3proxy.cfg, помещаем его в одну директорию с 3proxy.exe. Или же - из каталога \cfg копируем 3proxy.cfg.sample, переименовываем в 3proxy.cfg и помещаем туда же, в бинарники. Одно из двух; все одно в дальнейшем этот конфиг нам придется редактировать, а сейчас заработает по-любому.

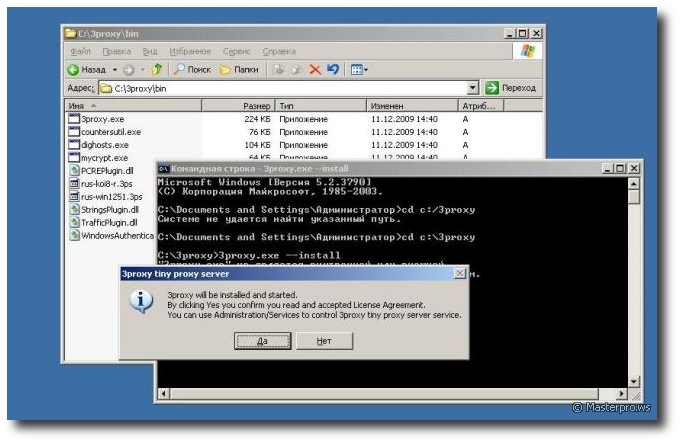

Открываем cmd, переходим в каталог, содержащий файл 3proxy.exe (я положил директорию 3proxy в корень диска С):

Как видите, все несложно.

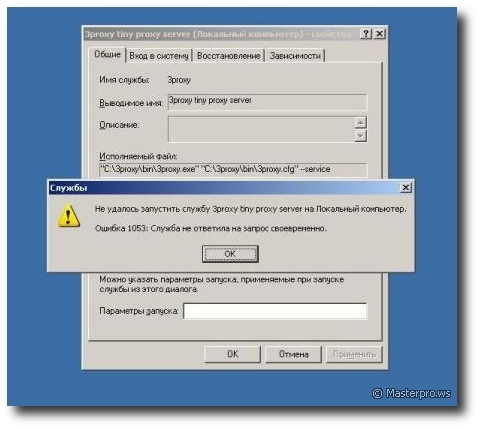

Но здесь нас поджидает (возможно) нежданная и незаслуженная неприятность - 3proxy установлен, но не запущен; и даже зайдя в Администрирование -> Службы - мы не можем запустить его вручную:

Почему так происходит? Вам придется внимательно изучить вот этот раздел FAQ:

Почему 3proxy не запускается как служба?

- Отсутствие команды service в файле конфигурации - команда необходима в 3proxy 0.5.2 и более ранних, чтобы 3proxy вел себя как системная служба Windows

- Использование относительных (неполных) путей файлов в файле конфигурации При использовании файлов журналов, файлов вставок ($filename) используйте полные пути, например, $"c:\3proxy\include files\networks.local". Тоже самое относится к файлам журналов и любым другим. Для отладки лучше запускать 3proxy с ведением журнала на стандартный вывод. Не забудьте в таком случае отключить daemon и service в файле конфигурации. Для чистоты эксперимента запускать 3proxy из командной строки в таком случае следует, находясь в другой папке.

- Отсутствие у системной записи прав на доступ к исполняемому файлу, каким-либо файлам конфигурации, журнала и т.п.

- Отсутствие файла конфигурации по стандартному расположению - 3proxy.cfg в одном каталоге с исполняемым файлом. Если файл расположен по другому пути, необходимо использовать команду

- Отсутствие у пользователя прав на установку или запуск службы

- Служба уже установлена или запущена

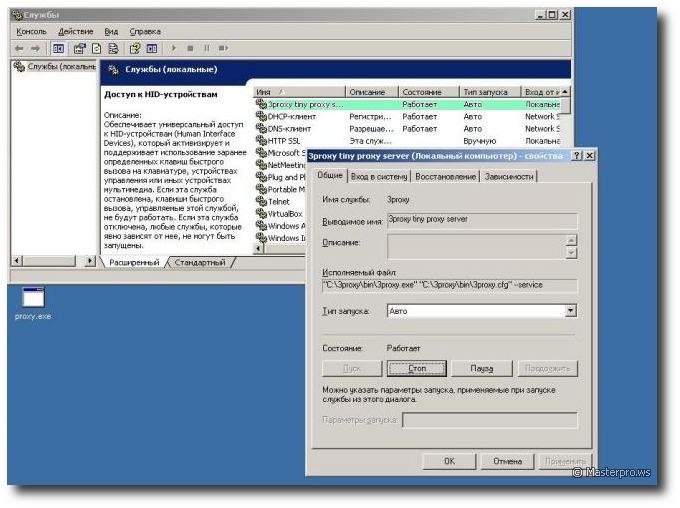

Справедливости ради следует отметить, что FAQ написан очень подробно и на все случаи жизни. мне же, чтобы запустить 3proxy как службу, понадобилось всего лишь создать по указанному в конфиге пути папку logs, и в ней - пустой файл лога (возможно, файл создавать было и необязательно). После этого 3proxy стартует уже без малейших проблем:

Теперь, убедившись, что все работает, можно снова остановить 3proxy и спокойно заняться правкой конфига под себя. Останавливаться на этом не будем, т.к., повторюсь, к вашим услугам - прекрасно написанное руководство на русском, доступное на сайте разработчика. Enjoy!

Читайте также: