Драйвер ipsec перешел в режим блокировки windows 2003

Обновлено: 03.07.2024

Изначально VPN планировался только для организации канала между мини-роутером родителей и домашним «подкроватным» сервером, по совместительству выступающим в роли маршрутизатора.

Спустя небольшой промежуток времени к этой компании из двух устройств добавился Keenetic.

Но единожды начав, остановиться оказалось сложно, и вскоре на схеме появились телефоны и ноутбук, которым захотелось скрыться от всевидящего рекламного ока MT_Free и прочих нешифрованных WiFi-сетей.

Потом у всеми любимого РКН наконец-то окреп банхаммер, которым он несказанно полюбил прилюдно размахивать во все стороны, и для нейтрализации его заботы о простых смертных пришлось поддержать иностранный IT-сектор приобрести VPS за рубежом.

К тому же некоей гражданке, внешне напоминающей Шапокляк, всюду бегающей со своим ридикюлем Пакетом и, вероятно, считающей что «Кто людям помогает — тот тратит время зря. Хорошими делами прославиться нельзя», захотелось тайком подглядывать в чужой трафик и брать его на карандаш. Придется тоже защищаться от такой непрошенной любви и VPN в данном случае именно то, что доктор прописал.

Подведем небольшой итог. Нужно было подобрать решение, которое в идеале способно закрыть сразу несколько поставленных задач:

- Объединить сети между Linux-маршрутизаторами

- Построить туннель между Linux и бытовым Keenetic

- Дать доступ к домашним ресурсам и интернету носимым устройствам (телефоны, ноутбуки) из недоверенных сетей

- Создать надежно зашифрованный туннель до удаленной VPS

Обзор существующих решений

Коротко пройдемся по тому что есть сейчас:

Дедушка Ленин всех протоколов. Умер, «разложился на плесень и на липовый мёд».

Кто-то, кроме одного провайдера, это использует?

Проект развивается. Активно пилится. Легко создать туннель между двумя пирами, имеющими статический IP. В остальных случаях на помощь всегда готовы придти костыли, велосипеды с квадратными колёсами и синяя изолента, но это не наш путь.

- Поддержка множества платформ — Windows, Linux, OpenWRT и её производные, Android

- Стойкое шифрование и поддержка сертификатов.

- Гибкость настройки.

- Работа целиком и полностью в user-space.

- Ограниченная поддержка со стороны домашних машрутизаторов — кривенько-косенько на Mikrotik (не умаляя остальных достоинств железок) и нормально в OpenWRT.

- Сложности с настройкой мобильных клиентов: нужно скачивать, либо создавать свой инсталлятор, копировать куда-то конфиги.

- В случае наличия нескольких туннелей ждут танцы с правкой systemd-юнитов на сервере.

- Относительно широкая поддержка различных платформ — Windows, Android, Mac на базе родного приложения Cisco Anyconnect из магазина — идеальный вариант предоставить доступ ко внутренней сети носимым устройствам.

- Стойкое шифрование, поддержка сертификатов, возможность подключения 2FA

- Сам протокол полностью TLS-based (в отличие от OpenVPN, который легко детектится на 443 порту). Кроме TLS поддерживается и DTLS — во время установленного сеанса клиент может переключится на передачу данных через UDP и обратно.

- Прекрасное сосуществование на одном порту как VPN, так и полноценного web-сервера при помощи sniproxy.

- Простота настройки как сервера, так и клиентов.

- Работа целиком и полностью в user-space.

- TCP поверх TCP плохая идея.

- Поддержки со стороны customer-grade оборудования нет.

- Сложность установки туннелей между двумя Linux: теоретически можно, практически — лучше потратить время на что-то более полезное.

- В случае наличия нескольких туннелей ждут танцы с несколькими конфигами и правкой systemd-юнитов.

IKEv2 IPSEC

- Необходимо потратить немного времени на изучение и понять как это работает

- Особенность, которая может сбить с толку новичка: IPSec, в отличие от привычных VPN решений, не создает сетевые интерфейсы. Задаются только политики обработки трафика, всё остальное разруливается средствами firewall.

Приступаем к настройке

Определившись с решением приступаем к настройке. Схема сети в моем случае имеет следующий вид (убрал под спойлер)

Первый шаг. От простого к сложному: туннели с использованием pre-shared keys (PSK)

На обоих Linux-box устанавливаем необходимые пакеты:

На второй стороне аналогично:

В данном случае в качестве ID выступает вымышленный адрес элестронной почты. Больше информации можно подчерпнуть на официальной вики.

Секреты сохранены, движемся дальше.

Аналогично редактируем на удаленном пире /etc/strongswan/ipsec.conf:

Если сравнить конфиги, то можно увидеть что они почти зеркальные, перекрёстно поменяны местами только определения пиров.

Директива auto = route заставляет charon установить ловушку для трафика, подпадающего в заданные директивами left/rightsubnet (traffic selectors). Согласование параметров туннеля и обмен ключами начнутся немедленно после появления трафика, попадающего под заданные условия.

Рестартуем strongswan на обоих серверах и пробуем выполнить ping центрального узла:

Нелишним будет так же убедиться что в файле /etc/strongswan/strongswan.d/charon.conf на всех пирах параметр make_before_break установлен в значение yes. В данном случае демон charon, обслуживающий протокол IKEv2, при выполнении процедуры смены ключей не будет удалять текущую security association, а сперва создаст новую.

Шаг второй. Появление Keenetic

Приятной неожиданностью оказался встроенный IPSec VPN в официальной прошивке Keenetic. Для его активации достаточно перейти в Настройки компонентов KeeneticOS и добавить пакет IPSec VPN.

Готовим настройки на центральном узле, для этого:

Правим /etc/strongswan/ipsec.secrects и добавляем PSK для нового пира:

Правим /etc/strongswan/ipsec.conf и добавляем в конец еще одно соединение:

Со стороны Keenetic настройка выполняется в WebUI по пути: Интернет → Подключения →

Другие подключения. Всё довольно просто.

Если планируется через тоннель гонять существенные объемы трафика, то можно попробовать включить аппаратное ускорение, которое поддерживается многими моделями. Включается командой crypto engine hardware в CLI. Для отключения и обработки процессов шифрования и хеширования при помощи инструкций CPU общего назначения — crypto engine software

После сохранения настроек рестрартуем strongswan и даём подумать полминуты Keenetic-у. После чего в терминале видим успешную установку соединения:

Шаг третий. Защищаем мобильные устройства

После чтения стопки мануалов и кучи статей решено было остановиться на связке бесплатного сертификата от Let's Encrypt для проверки подлинности сервера и классической авторизации по логину-паролю для клиентов. Тем самым мы избавляемся от необходимости поддерживать собственную PKI-инфраструктуру, следить за сроком истечения сертификатов и проводить лишние телодвижения с мобильными устройствами, устанавливая самоподписанные сертификаты в список доверенных.

Устанавливаем недостающие пакеты:

Получаем standalone сертификат (не забываем предварительно открыть 80/tcp в настройках iptables):

После того как certbot завершил свою работу мы должны научить Strongswan видеть наш сертификат:

Перезапускаем Strongswan и при вызове sudo strongswan listcerts мы должны видеть информацию о сертификате:

После чего описываем новое соединение в ipsec.conf:

Не забываем отредактировать файл /etc/sysconfig/certbot указав, что обновлять сертификат тоже будем как standalone, внеся в него CERTBOT_ARGS="--standalone".

Так же не забываем включить таймер certbot-renew.timer и установить хук для перезапуска Strongswan в случае выдачи нового сертификата. Для этого либо размещаем простенький bash-скрипт в /etc/letsencrypt/renewal-hooks/deploy/, либо еще раз редактируем файл /etc/sysconfig/certbot.

Перезапускаем Strongswan, включаем в iptables маскарадинг для сети 10.1.1.0/24 и переходим к настройке мобильных устройств.

Android

Устанавливем из Google Play приложение Strongswan.

Запускаем и создаем новый

Сохраняем профиль, подключаемся и, спустя секунду, можем не переживать о том, что кто-то сможет подсматривать за нами.

Windows

Windows актуальных версий приятно удивил. Вся настройка нового VPN происходит путем вызова двух командлетов PowerShell:

И еще одного, в случае если Strongswan настроен на выдачу клиентам IPv6 адреса (да, он это тоже умеет):

Часть четвертая, финальная. Прорубаем окно в Европу

Считаем что VPS подготовлена, Strongswan и Certbot уже установлены.

Поднимаем интерфейсы, но поскольку в iptables нет правила, разрешающего GRE-протокол, трафик ходить не будет (что нам и надо, поскольку внутри GRE нет никакой защиты от любителей всяких законодательных «пакетов»).

Готовим VPS

Правим ipsec.secrets, внося в него единственную строку:

Конфиги почти зеркальные. Внимательный читатель мог сам уже обратить внимание на пару моментов:

И на стороне хоста ipsecgw

Туннель установлен, пинги ходят, в tcpdump видно что между хостами ходит только ESP. Казалось бы можно радоваться. Но нельзя расслабляться не проверив всё до конца. Пробуем перевыпустить сертификат на VPS и…

Шеф, всё сломалось

Начинаем разбираться и натыкаемся на одну неприятную особенность прекрасного во всём остальном Let's Encrypt — при любом перевыпуске сертификата меняется так же ассоциированный с ним закрытый ключ. Изменился закрытый ключ — изменился и открытый. На первый взгляд ситуация для нас безвыходная: если даже открытый ключ мы можем легко извлечь во время перевыпуска сертификата при помощи хука в certbot и передать его удаленной стороне через SSH, то непонятно как заставить удаленный Strongswan перечитать его. Но помощь пришла откуда не ждали — systemd умеет следить за изменениями файловой системы и запускать ассоциированные с событием службы. Этим мы и воспользуемся.

Создадим на каждом из хостов служебного пользователя keywatcher с максимально урезанными правами, сгенерируем каждому из них SSH-ключи и обменяемся ими между хостами.

sudo vi /opt/ipsec-pubkey/pubkey-copy.sh

Скрипт pubkey-copy.sh нужен для извлечения открытой части ключа и копирования его удаленному хосту во время выпуска нового сертификата. Для этого в каталоге /etc/letsencrypt/renewal-hooks/deploy на обоих серверах создаем еще один микроскрипт:

Половина проблемы решена, сертификаты перевыпускаются, публичные ключи извлекаются и копируются между серверами и пришло время systemd с его path-юнитами.

Аналогично на VPS хосте:

И, напоследок, на каждом сервере создаем ассоциированную с данным юнитом службу, которая будет запускаться при выполнении условия (PathChanged) — изменении файла и его закрытии его после записи. Создаем файлы /etc/systemd/system/keyupdater.service и прописываем:

Не забываем перечитать конфигурации systemd при помощи sudo systemctl daemon-reload и назначить path-юнитам автозапуск через sudo systemctl enable keyupdater.path && sudo systemctl start keyupdater.path.

Как только удаленный хост запишет файл, содержащий публичный ключ, в домашний каталог пользователя keywatcher и файловый дескриптор будет закрыт, systemd автоматически запустит соответствующую службу, которая скопирует ключ в нужное расположение и перезапустит Strongswan. Туннель будет установлен, используя правильный открытый ключ второй стороны.

Можно выдохнуть и наслаждаться результатом.

Вместо заключения

Как мы только что увидели чёрт IPSec не так страшен, как его малюют. Всё, что было описано — полностью рабочая конфигурация, которая используется в настоящее время. Даже без особых знаний можно настроить VPN и надежно защитить свои данные.

Конечно за рамками статьи остались моменты настройки iptables, но и сама статья уже получилась и без того объемная и про iptables написано много.

Есть в статье и моменты, которые можно улучшить, будь-то отказ от перезапусков демона Strongswan, перечитывая его конфиги и сертификаты, но у меня не получилось этого добиться.

Впрочем и рестарты демона оказались не страшны: происходит потеря одного-двух пингов между пирами, мобильные клиенты тоже сами восстанавливают соединение.

Предположим, в целях обеспечения безопасности трафика в локальной сети компании установлены средства для работы с протоколом IPsec. Но хотя администратор неукоснительно следовал всем инструкциям технической документации, у него остаются некоторые сомнения. А действительно ли трафик в сети защищен от посягательств хакеров? Как убедиться в том, что протокол IPsec в самом деле обеспечивает его защиту?

Диагностика IPsec обычно сводится к проверке процесса аутентификации

Давайте для начала разберем, как проверить, все ли функционирует нормально, и далее - если обнаружатся какие-либо проблемы - рассмотрим ситуацию в более широком контексте выявления неполадок, связанных с аутентификацией при применении IPsec. При этом я расскажу о некоторых встроенных средствах Windows Server 2003, которые можно использовать для диагностики нарушений в работе IPsec, если обнаружится, что трафик не шифруется. Отметим, однако, что рассматриваемые в данной статье приемы не всегда применимы к специальным приложениям IPsec, таким, как платы IPsec, а также IPsec на базе виртуальных частных сетей.

1. Проверка функционирования IPsec

Даже если вы успешно развернули средства для работы с протоколом IPsec, это не означает, что все будет работать безукоризненно. Когда разрывается сетевое соединение компьютера Windows Server 2003 или Windows XP, операционная система извещает об этом пользователя. К сожалению, аналогичные средства для мониторинга функционирования протокола IPsec не предусмотрены. В зависимости от реализации IPsec при появлении той или иной проблемы возникает одна из двух ситуаций. Либо теряется связь с сетью, либо - что более вероятно и гораздо опаснее - сетевые каналы связи продолжают функционировать, но прекращается шифрование трафика. Можно себе представить состояние администратора, который полагал, что передаваемые по сети данные защищены, и вдруг обнаружил, что они передаются в виде обычного текста.

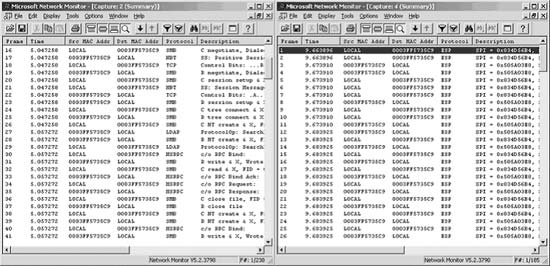

Самый быстрый способ определить, функционирует ли протокол IPsec, состоит в следующем. С помощью инструментального средства Network Monitor вы фиксируете пакеты данных, поступающие с компьютера, а также на него, и проверяете, зашифрованы ли эти пакеты. Программа Network Monitor поставляется в комплекте с системой Windows 2003. Для ее установки нужно запустить модуль панели управления Add or Remove Programs и открыть окно Add/Remove Windows Components. После установки программы Network Monitor можно начинать регистрацию пакетов, выбрав пункт Start в меню Capture. Затем необходимо инициировать некие сетевые процессы и сгенерировать данные. Выполните типовую процедуру, такую, как просмотр совместно используемой папки на другом компьютере. Наконец, в меню Capture следует выбрать пункты Stop и View.

На экране 1 представлены данные по двум процедурам перехвата пакетов. На левом экране процедура выполняется в условиях, когда настройки компьютера не предусматривают использование протокола IPsec. В столбце Protocols перечислен целый ряд протоколов. На правом экране компьютер настроен на использование протокола IPsec, и в списке присутствует только один протокол: Encapsulating Security Payload (ESP).

Почти все связанные с функционированием протокола IPsec проблемы обусловлены неполадками, возникающими в процессе аутентификации на этапе обмена Internet-ключами (Internet Key Exchange, IKE). Когда два компьютера пытаются сформировать безопасное соединение (security association, SA), они вступают во взаимодействие, в ходе которого осуществляется взаимная аутентификация. IKE представляет собой алгоритм, управляющий формированием SA. Аутентификация выполняется с помощью одного из трех методов: распределенный ключ, цифровой сертификат или Kerberos. По умолчанию реализованные в Windows 2003 политики IPsec используют метод Kerberos. В подавляющем большинстве случаев диагностика функционирования IPsec сводится к диагностике процесса аутентификации.

2. Повторный запуск службы IPsec

Как только вы убедитесь в том, что протокол IPsec не работает, первым делом попытайтесь перезапустить службу IPsec. Эта процедура позволит полностью прояснить состояние обмена Internet-ключами. Перезапуск службы IPsec часто дает возможность восстановить функционирование протокола IPsec в тех случаях, когда его работа прекращается вследствие существенных изменений в политике. Два преимущества описанного решения состоят в том, что оно не предполагает перезагрузки сервера и на его реализацию уходит всего несколько секунд. На компьютере Windows 2003 можно перезапустить службу IPsec посредством ввода в командной строке следующих команд Net:

net stop policyagent

net start policyagent

Теперь следует повторно выполнить процедуру перехвата сетевых пакетов или запустить один из командных тестов Netsh, о которых я расскажу позднее.

3. Диагностика проблем, связанных с обменом Internet-ключами, в журнале регистрации событий

Если проблема не решается посредством перезапуска службы IPsec, можно переходить к анализу журнала регистрации событий безопасности. Акты создания и удаления безопасных соединений SA фиксируются как события регистрации в сети. Если вы активизируете функцию аудита успешного и неуспешного применения политики Audit Logon Events, эти события будут записываться в файл регистрации. Когда все функционирует нормально, на экране отображаются коды успешного применения политики - 541, 542 и 543. Но поскольку данная статья посвящена действиям администратора в ситуациях, когда протокол IPsec не функционирует, внимательно следите за кодами неудачной регистрации, которые показаны в Таблице 1. На экране 2 показано событие неудачной регистрации с ID 547.

Одна из проблем, возникающих при регистрации событий SA, состоит в том, что эти события могут быстро заполнить регистрационный файл. Если вы обычно отслеживаете события регистрации в системе, но не хотите, чтобы журнал учета событий безопасности заполнялся записями IKE, можете отключить аудит IKE. Для этого в системном реестре нужно создать параметр HKEY_LOCAL _MACHINESYSTEMCurrentCon trolSetControlLsaAuditDisableIKE Audits и установить его значение равным 1.

4. Использование аутентификации по методу распределенного ключа

В отличие от более сложных методов аутентификации, таких, как Kerberos или метод сертификатов, данный метод базируется на использовании разделяемой строки, поэтому его можно задействовать в качестве резервного механизма активизации средств IPsec. Разумеется, если вы уже осуществляете аутентификацию по методу распределенных ключей и при этом у вас возникают проблемы, необходимо проверить, совпадают ли распределенные ключи на каждом из компьютеров. Чтобы протокол IPsec не функционировал, достаточно опечатки хотя бы в одном из ключей.

Если вы умеете восстанавливать работу протокола IPsec на базе аутентификации по методу распределенных ключей, то наверняка знаете, что для реализации механизмов аутентификации Kerberos или с использованием сертификатов требуется более основательная подготовка. Допустим, вы применяете стандартные политики IPsec и метод аутентификации Kerberos. В этой ситуации для перехода к аутентификации по методу распределенных ключей нужно выполнить следующие действия:

- В службе Active Directory (AD) отключите все политики, которые могут повлиять на использование протокола IPsec.

- В меню Start выберите пункт Run и введите gpedit.msc. Теперь можно начинать редактирование локальной политики.

- В окне редактора объектов групповых политик Group Policy Object Editor выберите узел Computer Configuration Windows SettingsSecurity SettingsIP Security Policies.

- Правой клавишей мыши щелкните на политике, вызвавшей проблемы. В открывшемся контекстном меню выберите пункт Properties.

- В списке Filter на вкладке Rules выберите элемент All IP Traffic и нажмите кнопку Edit.

- В диалоговом окне Edit Rule Properties следует перейти на вкладку Authentication Methods и нажать кнопку Add. Добавьте новый метод аутентификации.

- Выберите переключатель Use this string и введите распределенный ключ. Нажмите ОК.

- С помощью кнопки Move Up на вкладке Authentication Methods следует переместить метод Preshared Key в начало списка. Составляя данные инструкции, я исходил из того, что в политики IPsec не вносилось существенных изменений. Общее правило таково: вместо изменения политики всегда целесообразнее создавать новую. Однако в данном случае вы просто добавляете еще один метод аутентификации, и после решения возникшей проблемы сможете задать ему более низкий приоритет. Переход в режим аутентификации с распределенными ключами существенно упрощает процесс аутентификации и с высокой степенью вероятности обеспечивает функционирование протокола IPsec в вашей сети.

5. Определение активной IPsec-политики

Возможно, протокол IPsec не функционирует потому, что на компьютерах сети прописаны несовместимые политики. Скажем, одна политика может подразумевать аутентификацию с помощью сертификатов, тогда как другие предполагают аутентификацию методом распределенных ключей. Чтобы определить, какая IPsec-политика реализуется в настоящее время, можно использовать одно из двух средств. Первое средство - IP Security Monitor. Эта оснастка панели управления Microsoft Management Console (MMC), представленная на экране 3, пришла на смену утилите Ipsecmon.exe, которая поставлялась с Windows 2000. Она дает возможность определить, какая IPsec-политика активна на данном компьютере.

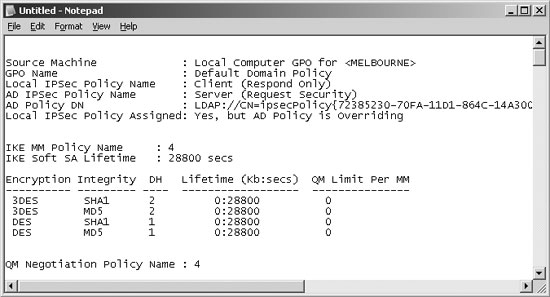

Те же данные можно получить и другим способом, введя в окне командной строки следующую команду Netsh

netsh ipsec dynamic

которая помещает в буфер обмена всю информацию о трафике IPsec. В дальнейшем эти данные можно вставить в окно приложения Notepad, как показано на экране 4. В выходном тексте указывается, что некая политика применяется на локальном уровне (т.е. Client: Respond Only) и через службу AD (т.е. Server: Request Security). Получив эти данные, вы можете быстро прийти к заключению: IPsec не функционирует потому, что для данного компьютера либо вообще не назначена политика, либо назначена политика несовместимая. Вполне вероятно, что после устранения несоответствий в политиках IPsec будет функционировать корректно.

6. Анализ проблем аутентификации Kerberos

Аутентификация по методу Kerberos осуществляется через службу AD. Если при этом возникает проблема, скорее всего, она связана с соответствующими учетными записями компьютера. Возможно, для ее решения придется переустановить пароль учетной записи компьютера или повторно активизировать его учетную запись. Если это не поможет, возможно, придется исключить из IPsec трафик Kerberos на контроллере домена. Для этого требуется ввести команду

netsh ipsec dynamic

set config ipsecexempt value=0

В системе Windows 2000 Kerberos может осуществлять аутентификацию трафика, а в среде Windows 2003 - нет. Данная команда Netsh наделяет Windows 2003 возможностями системы Windows 2000.

7. Анализ проблем аутентификации с использованием сертификатов

Если у вас возникают проблемы с аутентификацией на базе сертификатов, по всей вероятности, они объясняются одной из трех причин: сертификат не установлен, срок действия сертификата истек, или список отозванных сертификатов (Certificate Revocation List, CRL) не полон. Стандартный срок действия сертификата IPsec составляет два года; этого вполне достаточно для того, чтобы сотрудники большинства организаций напрочь забыли о том, что существует такая проблема. В отличие от некоторых других шаблонов сертификатов применяемый по умолчанию шаблон сертификатов IPsec не сконфигурирован для автоматического внесения в список регистрации.

Простейший способ получить сведения о том, установлен ли на данном компьютере сертификат, не искажен ли он и не истек ли срок его действия - заглянуть в хранилище сертификатов локального компьютера. Оснастка консоли MMC Certificates также используется для запроса нового сертификата IPsec. Создавая оснастку MMC Certificates для определения даты истечения срока действия установленного сертификата IPsec, будьте внимательны при выборе параметра. Следует выбрать элемент Computer account, как показано на экране 5. Если же выбрать элемент My user account или Service account, вы не сможете отыскать выданный сертификат IPsec.

С точки зрения долгосрочной перспективы лучше всего сформировать новый шаблон сертификатов IPsec, обеспечивающий возможность автоматического внесения в список регистрации (эта функция реализована только в Windows 2003 Enterprise Edition). В результате сертификаты IPsec будут обновляться автоматически, и никому не придется держать в голове сведения о том, что по прошествии двух лет срок действия сертификатов закончится; важно только, чтобы функция автоматического обновления была активизирована.

Во время использования сертификатов IPsec проверяет список отозванных сертификатов, чтобы определить, не был ли отозван тот или иной сертификат. IPsec выделяет для этого определенное время, и возможно, что данное окно закроется еще до того, как IPsec получит результат. Чтобы отключить проверку списка отозванных сертификатов, нужно ввести команду

netsh ipsec dynamic

set config strongcrlcheck 0

8. Проверка использования клиентской политики. Все ли ее применяют?

Администраторы, не имеющие опыта работы с протоколом IPsec, порой применяют ко всем компьютерам сети стандартную политику Client (Respond Only) и потом удивляются, почему трафик не шифруется. Для того чтобы в системе действовали политики IPsec, должна быть реализована политика, либо требующая, либо предусматривающая использование IPsec. Если всем главным компьютерам назначена политика Client (Respond Only), ни один из них не будет требовать использования IPsec. Чтобы решить проблему, попробуйте активировать на своем компьютере одну из серверных политик и запустите программу GPU Update.

9. Проверка журнала IKE

Если ни один из описанных методов не помог устранить неполадки, связанные с обменом Internet-ключами, возможно, придется прибегнуть к более сложному способу. В этом случае потребуется хорошее знание документов RFC 2408 и IKE RFC 2409, в которых речь идет, соответственно, об Internet Security Association и о протоколе управления ключами (Key Management Protocol, ISAKMP). Трассировку согласования IKE можно инициировать, введя команду

netsh ipsec dynamic

set config ikelogging 1

Изменяя значение параметра ikelogging, можно управлять объемом регистрируемой информации. Максимальное значение данного параметра - 7. При таком значении регистрируются все возможные данные. Файл регистрации трассировки IKE размещается по адресу \%systemroot%DebugOakley.log, для его просмотра можно воспользоваться любым текстовым редактором. Отметим, что в регистрационном файле фиксируется множество различных данных, и пользователи, не имеющие опыта работы с IPsec, могут запутаться в его содержимом.

Старайтесь не модифицировать существующие политики

Как правило, политики, входящие в комплект поставки Windows 2003, можно использовать без предварительной настройки. Проблемы могут возникать лишь в тех случаях, когда администратор начинает модифицировать их для аутентификации на базе сертификатов или по методу распределенных ключей. Когда у вас действительно возникнет необходимость изменить метод аутентификации IPsec, не модифицируйте существующую политику - лучше создайте новую. Если вы будете следовать этому совету, то сможете в ходе анализа любой возникшей проблемы быстро переходить к рабочей конфигурации.

В этой статье предоставляется решение проблемы, из-за которой клиенты не могут присоединиться к домену или войти в нее.

Применяется к: Windows Server 2003

Исходный номер КБ: 912023

Симптомы

Рассмотрим следующий сценарий. Клиентский Windows microsoft Windows к домену Microsoft Windows Server 2003. Кроме того, Windows Server 2003 Пакет обновления 1 (SP1) установлен на контроллере домена проверки подлинности. В этом сценарии вы испытываете следующие симптомы:

- Подключение к Интернету невозможно.

- Вы не можете присоединиться к домену или войти в нее. Поэтому контроллер домена находится в режиме блока IPsec.

Не удается найти указанный файл.

Тип события: Ошибка

Источник событий: IPSEC

Категория событий: Нет

ID события: 4292

Дата: <DateTime>

Время: <DateTime>

Пользователь: N/A

Компьютер: <ComputerName>

Описание:

Драйвер IPSec вошел в режим Block. IPSec отменит все входящие и исходящие сетевые трафики TCP/IP, которые не разрешены исключениями политики IPSec во время загрузки.

Тип события: Ошибка

Источник событий: диспетчер управления службами

Категория событий: Нет

ID события: 7023

Дата: <DateTime>

Время: <DateTime>

Пользователь: N/A

Компьютер: <ComputerName>

Описание:

Служба IPSEC Services завершилась со следующей ошибкой: система не может найти указанный файл

Причина

Эта проблема может возникнуть при удалении ключа локального реестра политики IPSec или когда в хранилище политик имеется \ \ поврежденный файл. Файл может быть поврежден, если при написании политики на диск возникает перебои.

Решение

В этот раздел, описание метода или задачи включены действия, содержащие указания по изменению параметров реестра. Однако неправильное изменение параметров реестра может привести к возникновению серьезных проблем. Поэтому следует в точности выполнять приведенные инструкции. Для дополнительной защиты создайте резервную копию реестра, прежде чем редактировать его. Так вы сможете восстановить реестр, если возникнет проблема. Дополнительные сведения о том, как создать и восстановить реестр, см. в этой информации, как создать и восстановить реестр в Windows.

Чтобы устранить эту проблему, выполните следующие действия:

Удаление подкайки реестра локальных политик. Для этого выполните следующие действия:

В редакторе реестра найдите и нажмите следующий подкай:

В меню Правка выберите команду Удалить.

Quit Registry Editor.

Перестройка нового локального магазина политик. Для этого нажмите кнопку Начните, нажмите кнопку Выполнить, введите regsvr32 polstore.dll в поле Open, а затем нажмите кнопку ОК.

Убедитесь, что компонент служб IPSEC настроен автоматически, а затем перезапустите контроллер домена.

Обходной путь

Чтобы временно решить эту проблему, отключите компонент служб IPSEC и перезапустите контроллер домена.

Newbie Перенести тему невозможно ( точнее говоря в этом нет смысла - все темы кроме ESET и uVS - закрыты ) Несколько лет назад создали алгоритм идентификации по набору текста. Каждый человек набирая текст имеет свой почерк ( это заметили ещё в первую мировую войну - когда человек работал на ключе - радиопередатчике ) Сейчас работают машинные алгоритмы. Думаю и с курсором та же история. ( всё сводиться к накоплению статистических данных - чем больше их обьём тем надёжнее идентификация ) Во всех странах есть своё законодательство. И считывание чужой информации - равносильно её краже. Если _специалисты этим и занимаются - то только в рамках борьбы с орг. преступностью. т.е. в рамках расследования инцидентов и слежки за подозреваемыми. + читаем лицензионное соглашение к программе. И ? Яндекс - зарабатывает на рекламе. Он может и должен интересоваться местоположением потенциального клиента. Чем он интересуется - какие рядом находятся места отдыха - аэропорты - магазины и т.д. и пользователю выдаётся контекстная реклама. Моторика человека индивидуальна . Но речь не о 100% результате, а % совпадении\схожести. Но нужен образец для сравнения. Такая технология разрабатывалась. Приминяется ли она на практике - не интересовался. ----------- Вообще форум мёрт. Рекомендую найти другой форум.

Хотелось бы чтобы Инфо. ( для создания\настройки критерия ) Содержало информацию: CPU: 96.75% * Внимание превышен 15% Порог. CPU: 483.75% * Внимание превышен 15% Порог. так как нагрузка плавает и невозможно задать точное значение.

Домашние антивирусы ESET были обновлены до версии 15.0.18.

RP55, отслеживание процессов, задач, cmdline для закрытых процессов начинается с момента загрузки системы. (потому и важна перезагрузка системы после применения твиков) все записи событий выполняются системой, uVS здесь только меняет настройки системы для расширенной записи в журналы системы. А затем использует эти записи для формирования образа автозапуска охватывая период с момента начала загрузки системы. это дает возможность понять - откуда развивается атака: из системы, из локальной сети, или из внешней сети. Если нужен более расширенный анализ событий в системе - изучаем возможности Sysmon. Выше уже приводилась утилита (Chainsaw), которая как раз работает с расширенными журналами событий и приложений.

Читайте также: