Esmart pki client не запускается windows 10

Обновлено: 04.07.2024

Иногда при добавлении смарт-карты может появиться ошибка. Эта ошибка связана с определением устройств на компьютере и установкой для него драйвера. Самостоятельно компьютер не сможет найти подходящий драйвер так как почти все смарт карты снабжаются специальным программным обеспечением куда входит и драйвер для них.

Диспетчер ресурсов смарт-карт не выполняется

Решение 1:

Убедитесь в том, что на рабочей станции, к которой подключена добавляемая смарт-карта, запущена и работает служба Смарт-карта. Для управления работой служб необходимо обладать правами Локального администратора.

Решение 2:

Убедитесь в том, что адрес сервера Indeed CM добавлен в зону Местная интрасеть (Local Intranet) браузера рабочей станции, к которой подключена смарт-карта.

Криптопро не видит ключ JaCarta, решаем за минуту

Описание окружения

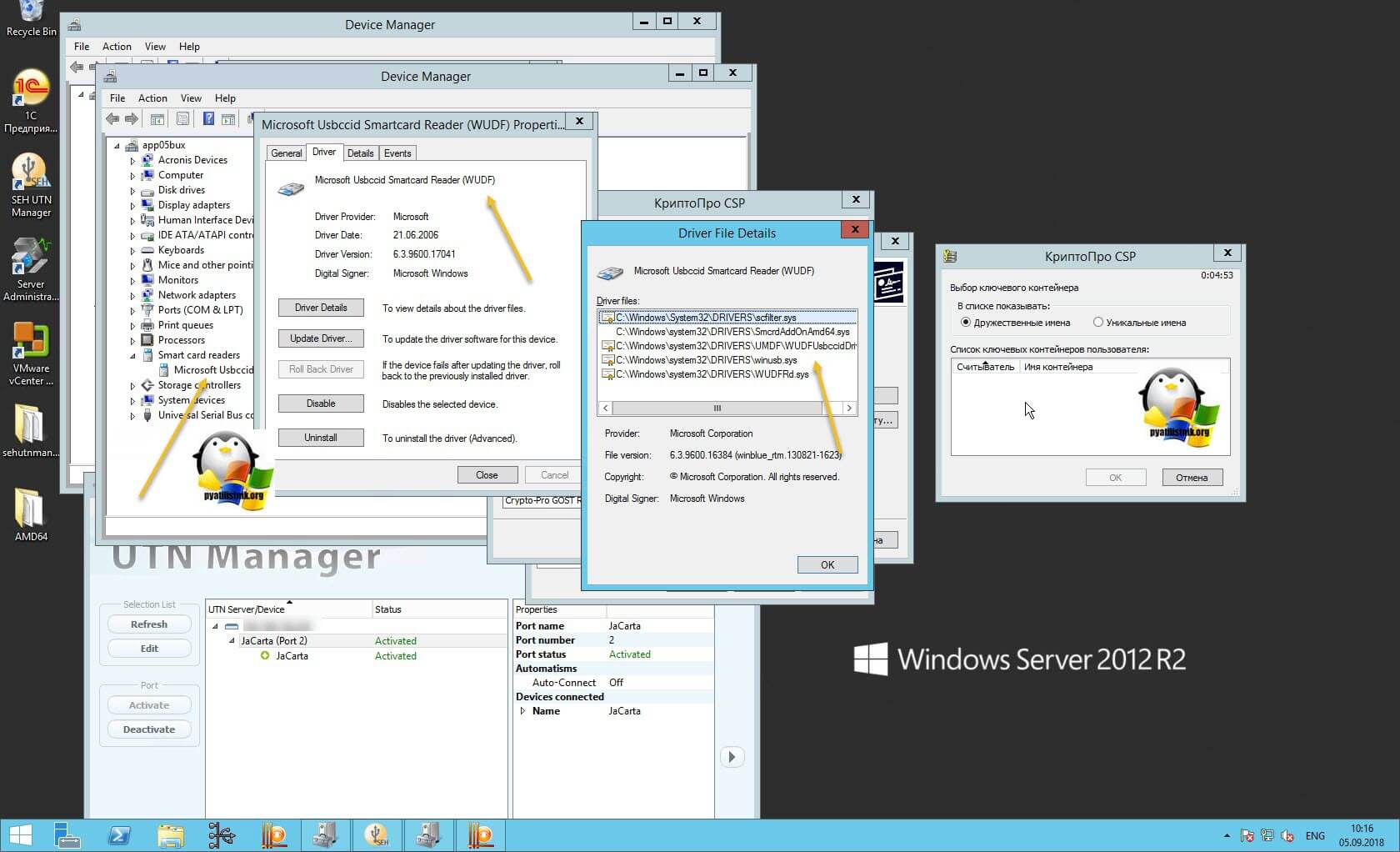

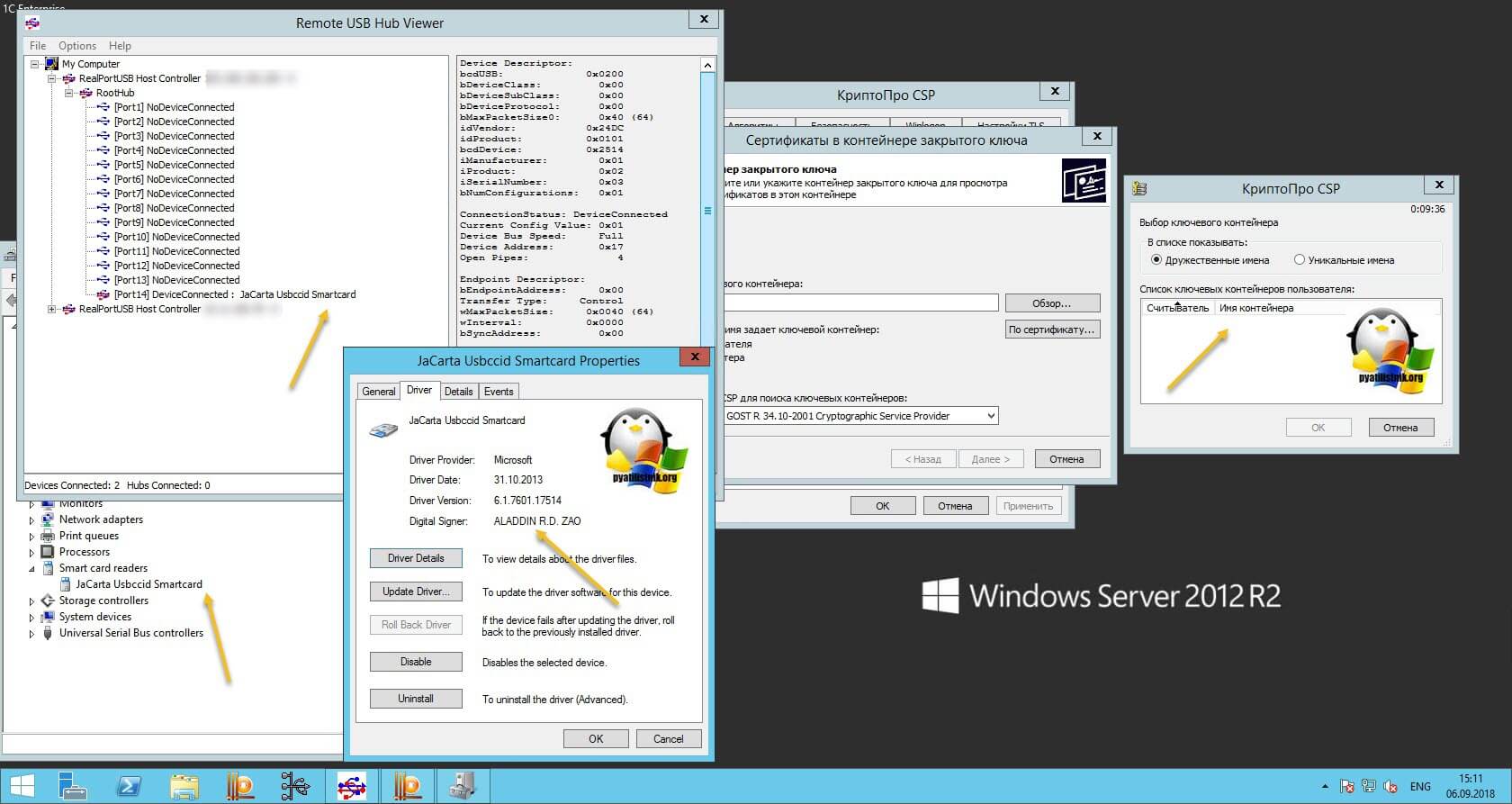

Есть виртуальная машина на Vmware ESXi 6.5, в качестве операционной системы установлена Windows Server 2012 R2. На сервере стоит КриптоПРО 4.0.9944, последней версии на текущий момент. С сетевого USB хаба, по технологии USB over ip, подключен ключ JaCarta. Ключ в системе видится, а вот в КриптоПРО нет.

Алгоритм решения проблем с JaCarta

КриптоПРО очень часто вызывает различные ошибки в Windows, простой пример (Windows installer service could not be accessed). Вот так вот выглядит ситуация, когда утилита КриптоПРО не видит сертификат в контейнере.

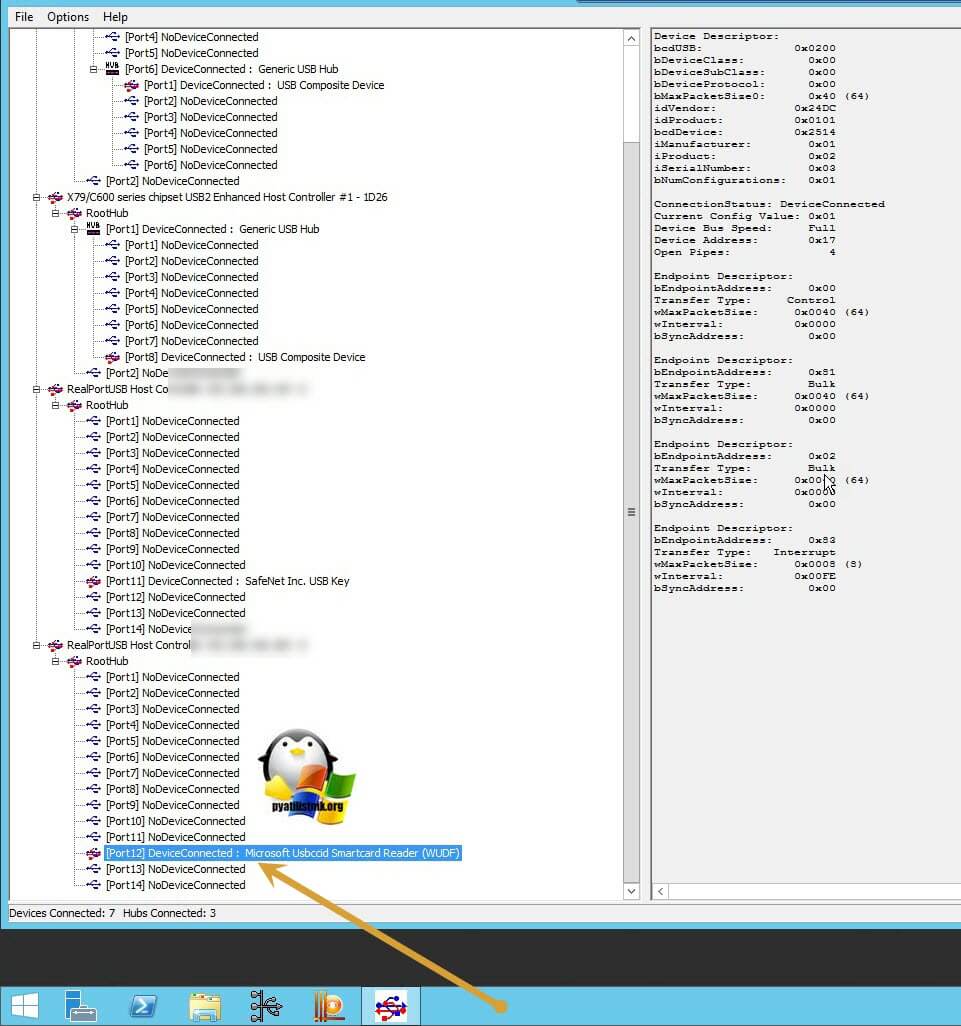

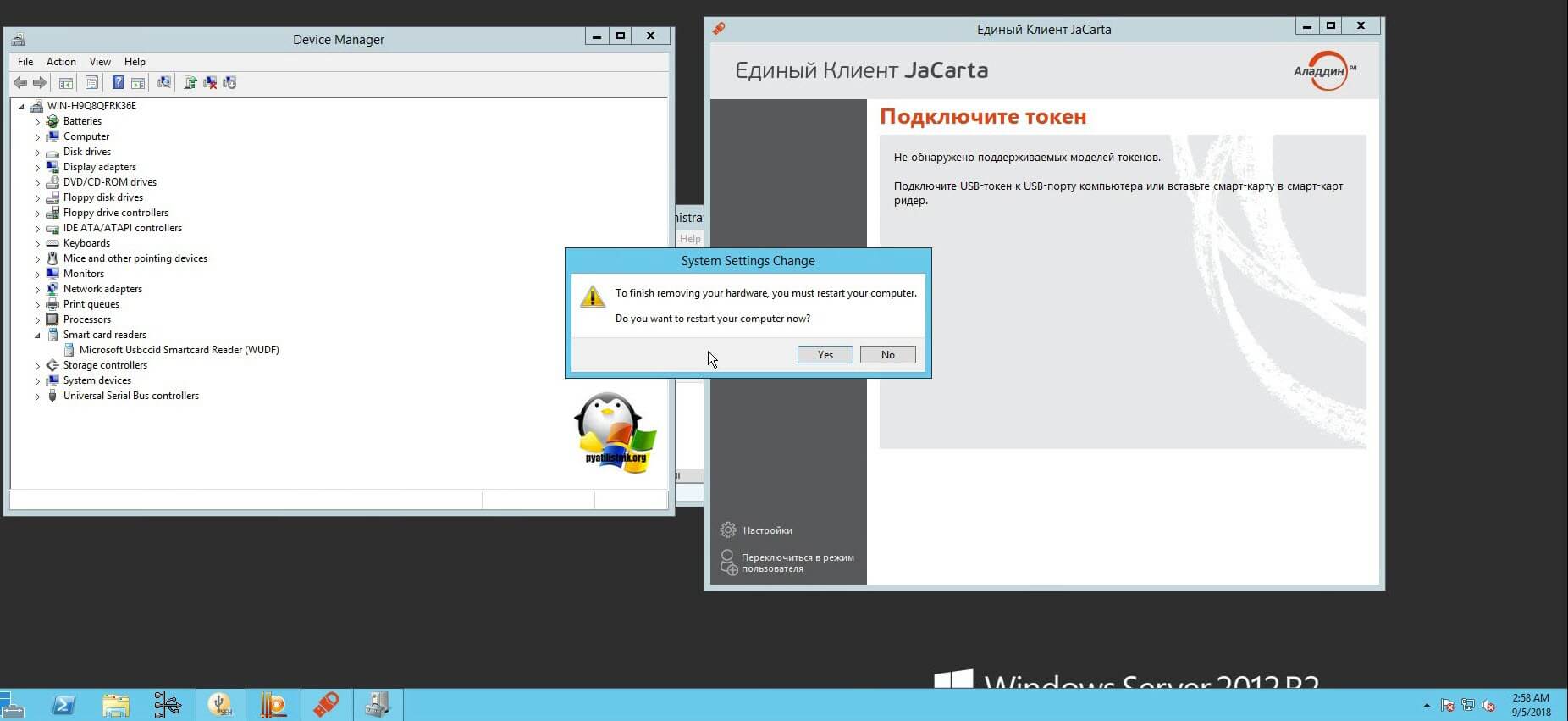

Как видно в утилите UTN Manager ключ подключен, он видится в системе в смарт картах в виде Microsoft Usbccid (WUDF) устройства, но вот CryptoPRO, этот контейнер не определяет и у вас нет возможности установить сертификат. Локально токен подключали, все было то же самое. Стали думать что сделать.

Возможные причины с определением контейнера

- Во первых, это проблема с драйверами, например, в Windows Server 2012 R2, JaCarta в идеале должна определяться в списке смарт карт как JaCarta Usbccid Smartcard, а не Microsoft Usbccid (WUDF)

- Во вторых если устройство видится как Microsoft Usbccid (WUDF), то версия драйверов может быть устаревшей, и из-за чего ваши утилиты будут не определять защищенный USB носитель.

- Устарелая версия CryptoPRO

Как решить проблему, что криптопро не видит USB ключ?

Создали новую виртуальную машину и стали ставить софт все последовательно.

- Первым делом обновляем вашу операционную систему, всеми доступными обновлениями, так как Microsoft исправляет много ошибок и багов, в том числе и драйверами.

- Вторым пунктом является, в случае с физическим сервером, установить все свежие драйвера на материнскую плату и все периферийное оборудование.

- Далее устанавливаете Единый Клиент JaCarta.

- Устанавливаете свежую версию КриптоПРО

Установка единого клиента JaCarta PKI

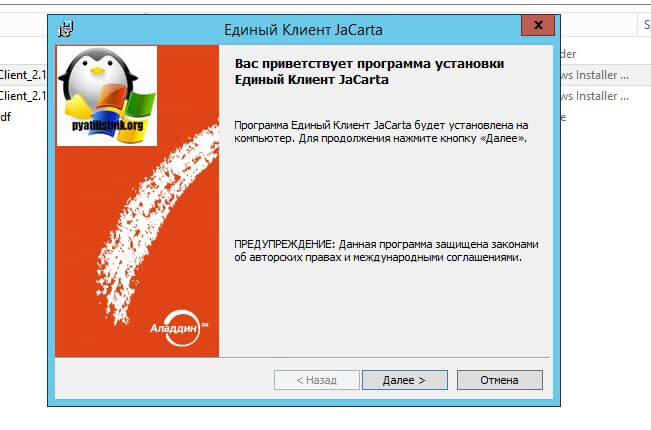

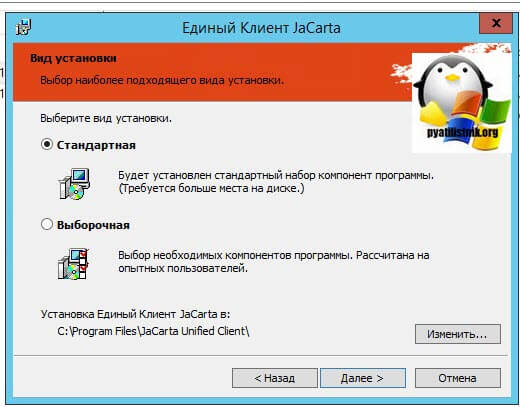

Далее полученный архив вы распаковываете и запускаете установочный файл, под свою архитектуру Windows, у меня это 64-х битная. Приступаем к установке Jacarta драйвера. Единый клиент Jacarta, ставится очень просто (НАПОМИНАЮ ваш токен в момент инсталляции, должен быть отключен). На первом окне мастера установки, просто нажимаем далее.

Принимаем лицензионное соглашение и нажимаем "Далее"

Чтобы драйвера токенов JaCarta у вас работали корректно, достаточно выполнить стандартную установку.

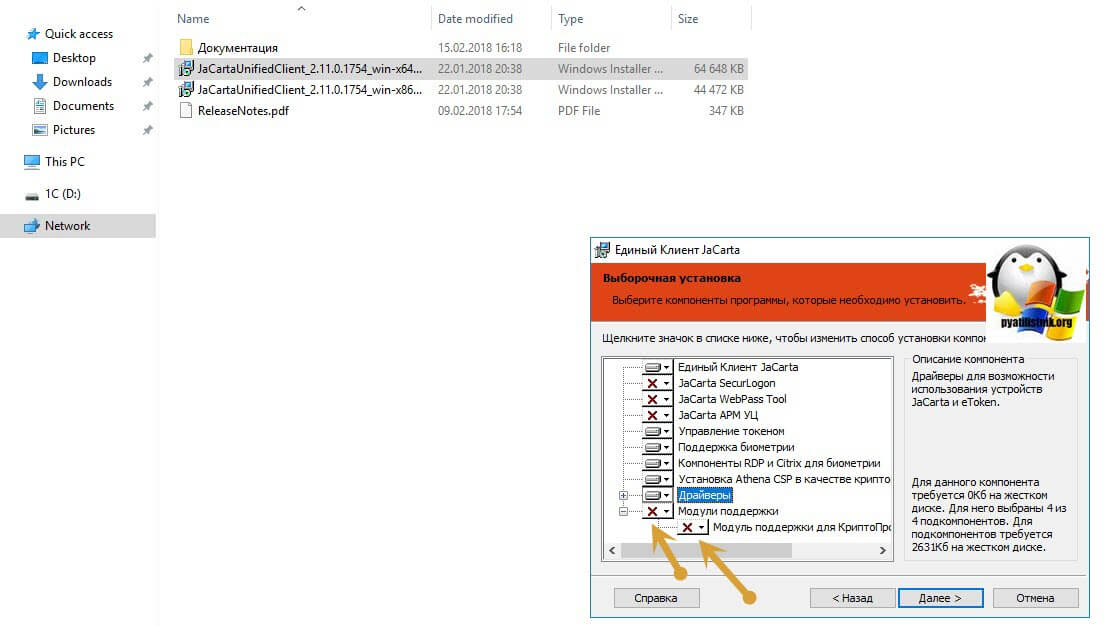

Если выберете "Выборочную установку", то обязательно установите галки:

- Драйверы JaCarta

- Модули поддержки

- Модуль поддержки для КриптоПРО

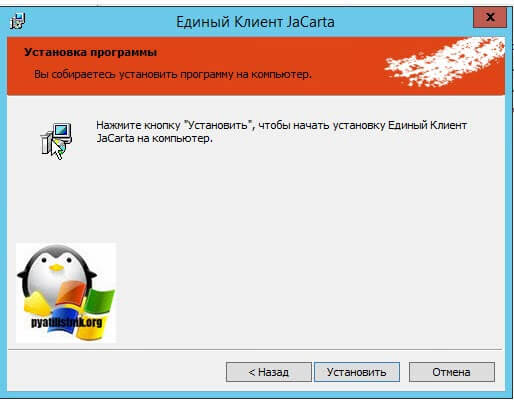

Далее нажимаем "Установить".

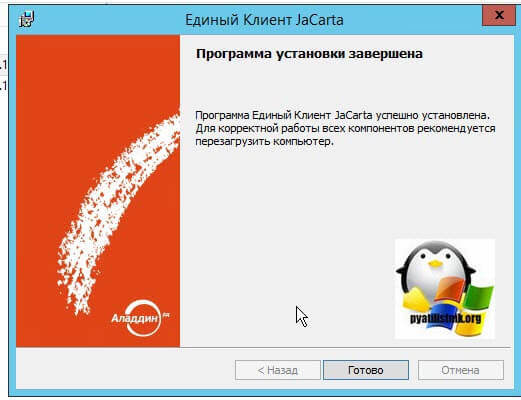

Через пару секунд, Единый клиент Jacarta, успешно установлен.

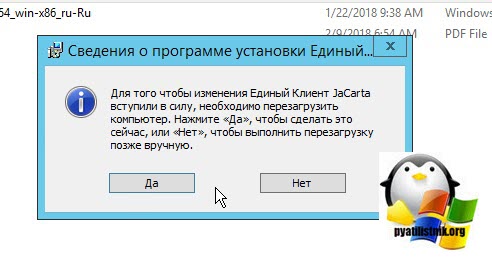

Обязательно произведите перезагрузку сервера или компьютера, чтобы система увидела свежие драйвера.

Установка КриптоПРО

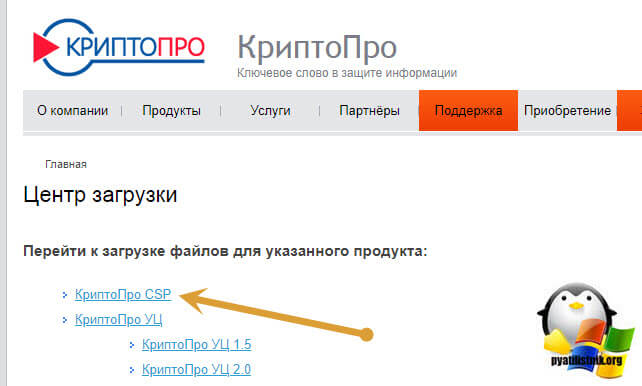

После установки JaCarta PKI, нужно установить КриптоПРО, для этого заходите на официальный сайт.

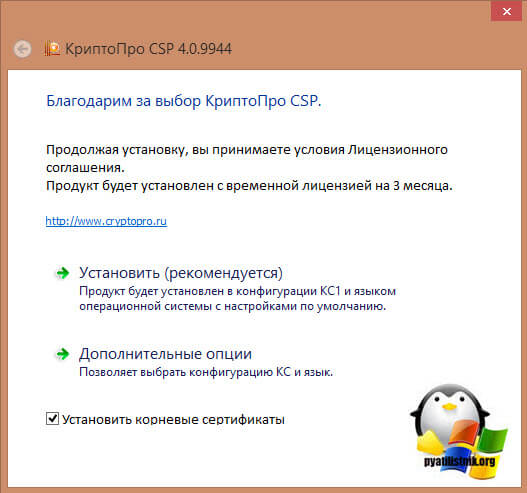

На текущий момент самая последняя версия КриптоПро CSP 4.0.9944. Запускаем установщик, оставляем галку "Установить корневые сертификаты" и нажимаем "Установить (Рекомендуется)"

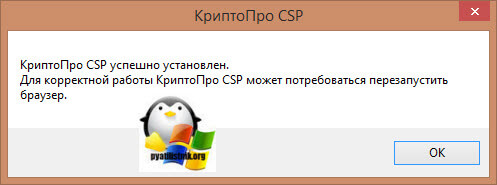

Инсталляция КриптоПРО будет выполнена в фоновом режиме, после которой вы увидите предложение, о перезагрузке браузера, но я вам советую полностью перезагрузиться.

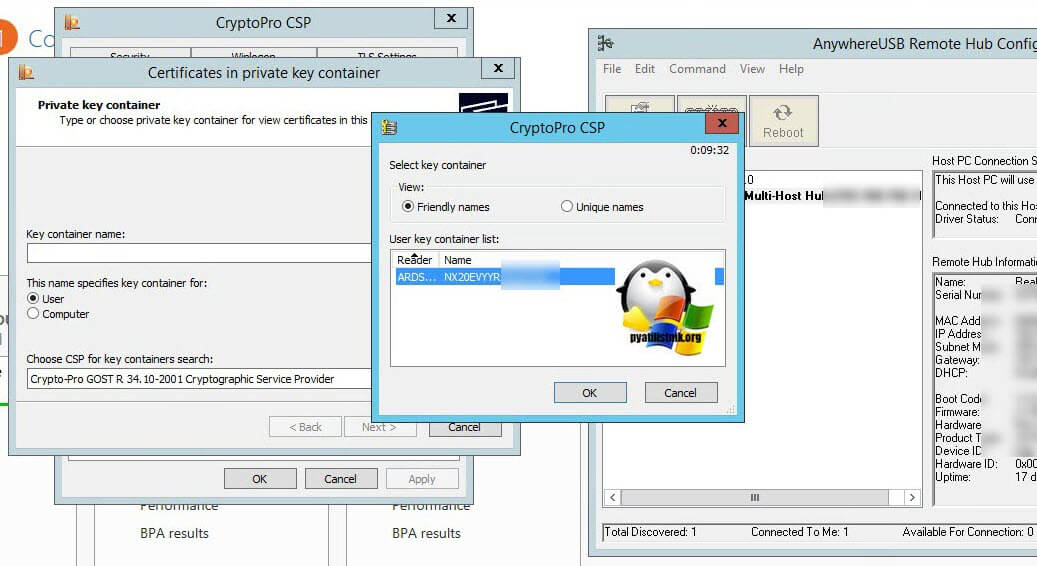

После перезагрузки подключайте ваш USB токен JaCarta. У меня подключение идет по сети, с устройства DIGI, через клиента Anywhere View. В клиенте Anywhere View, мой USB носитель Jacarta, успешно определен, но как Microsoft Usbccid (WUDF), а в идеале должен определиться как JaCarta Usbccid Smartcard, но нужно в любом случае проверить, так как все может работать и так.

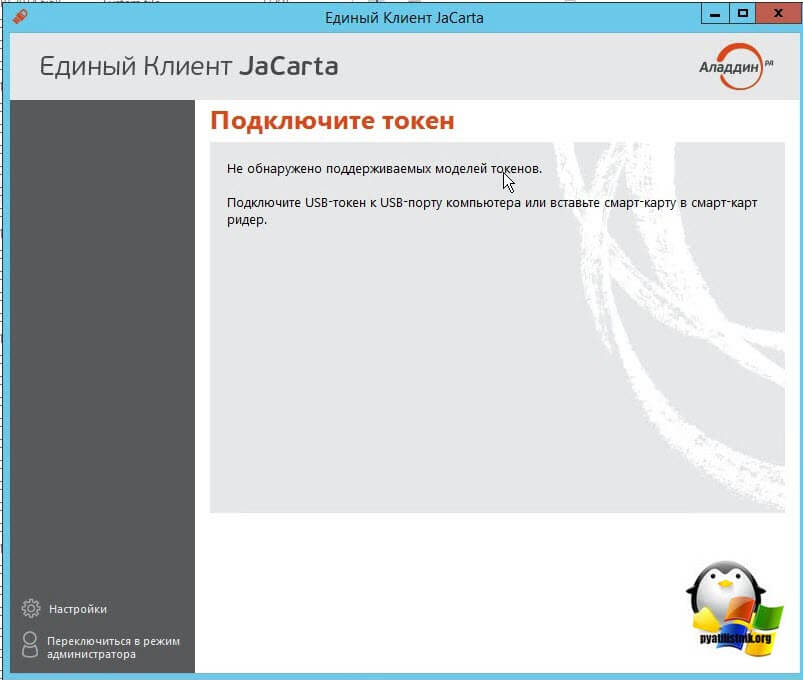

Открыв утилиту "Единый клиент Jacarta PKI", подключенного токена обнаружено не было, значит, что-то с драйверами.

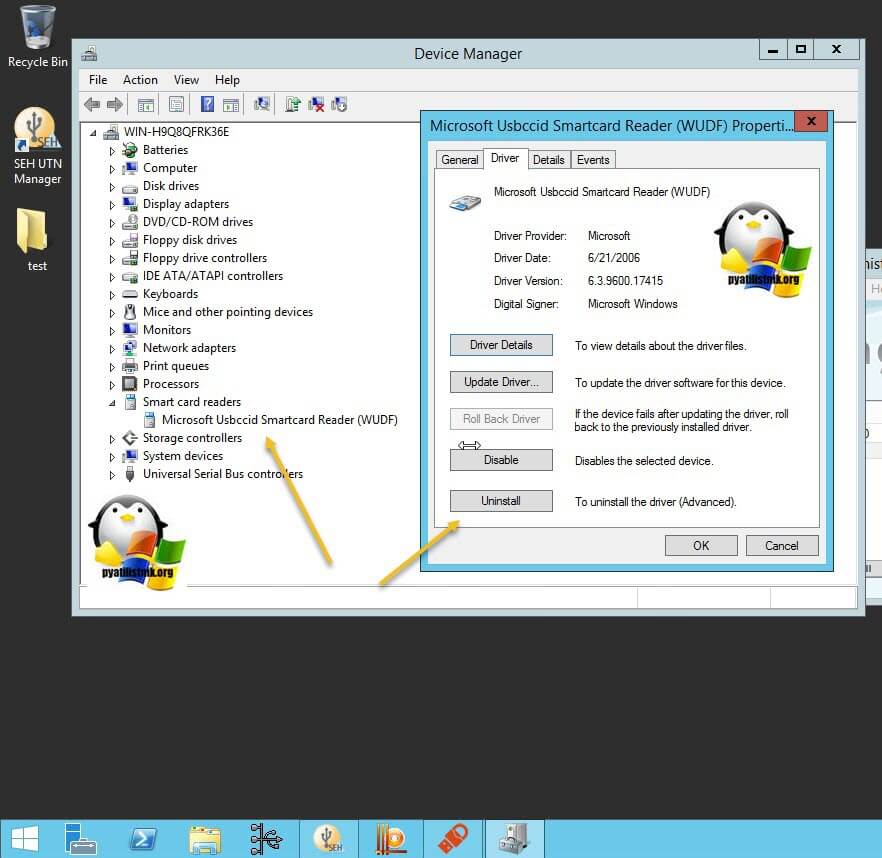

Откройте диспетчер устройств Windows, найдите пункт "Считыватели устройств смарт-карт (Smart card readers)" щелкните по Microsoft Usbccid (WUDF) и выберите пункт "Свойства". Перейдите на вкладку "Драйвера" и нажмите удалить (Uninstall)

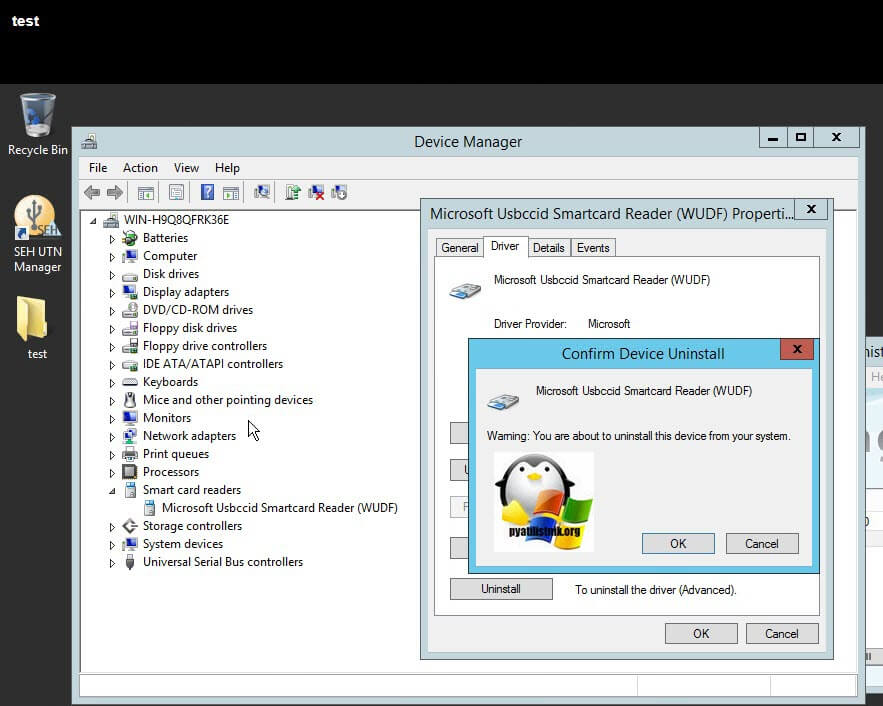

Согласитесь с удалением драйвера Microsoft Usbccid (WUDF).

Вас уведомят, что для вступления изменений в силу, необходима перезагрузка системы, обязательно соглашаемся.

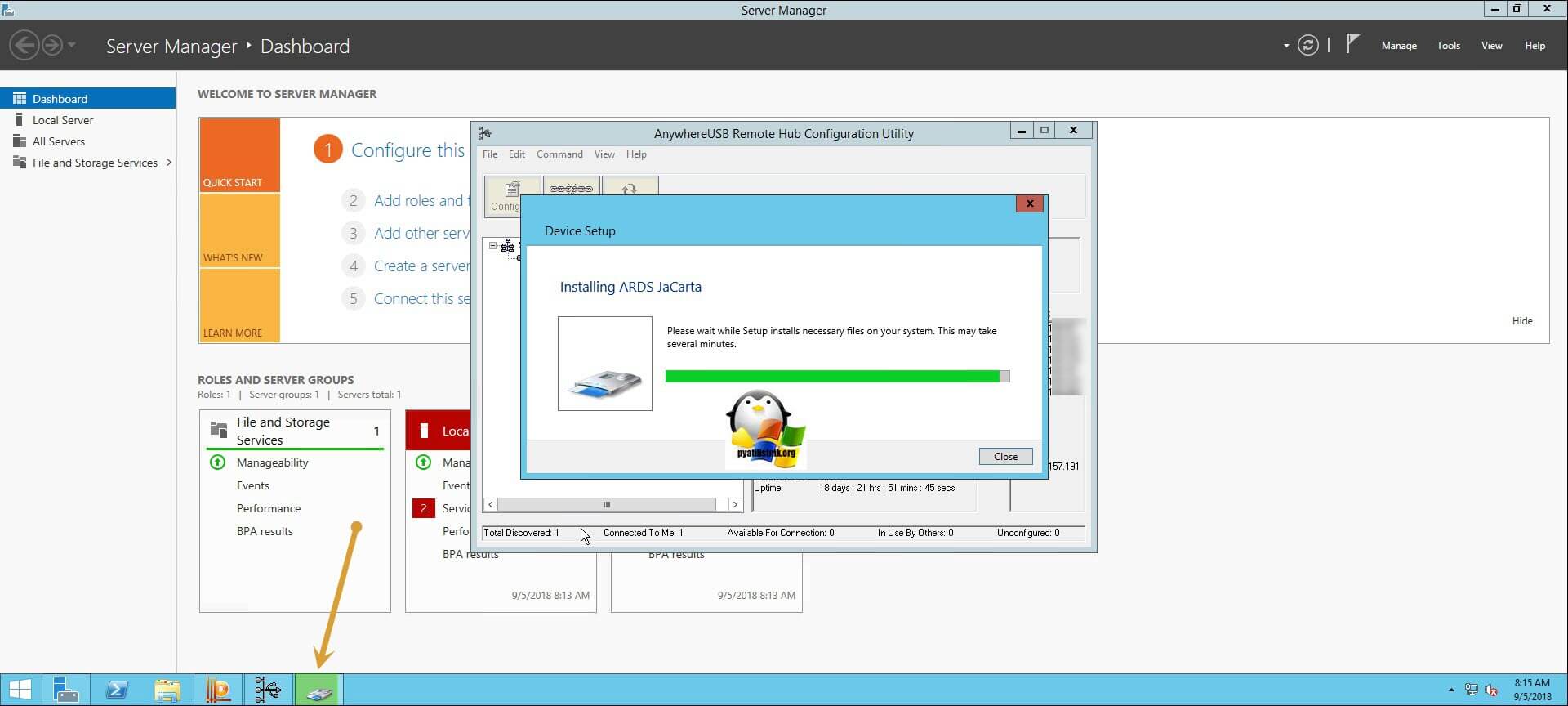

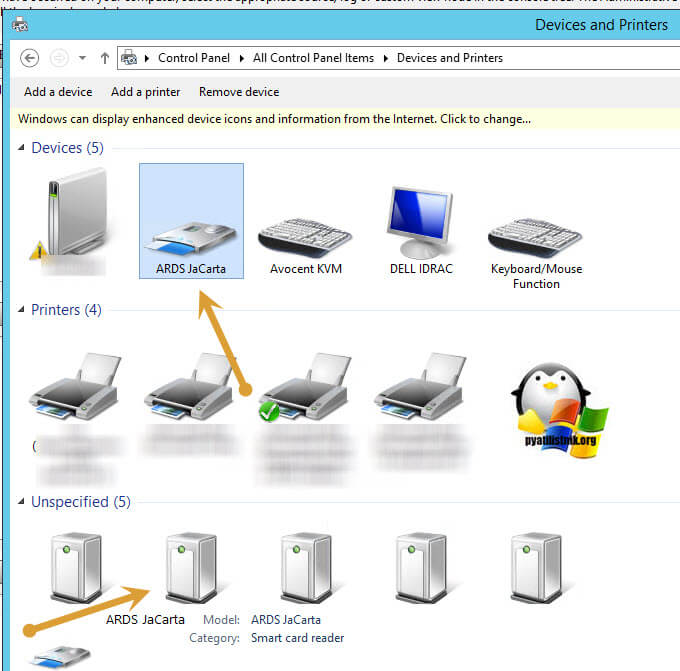

После перезагрузки системы, вы можете увидеть установку устройства и драйверов ARDS Jacarta.

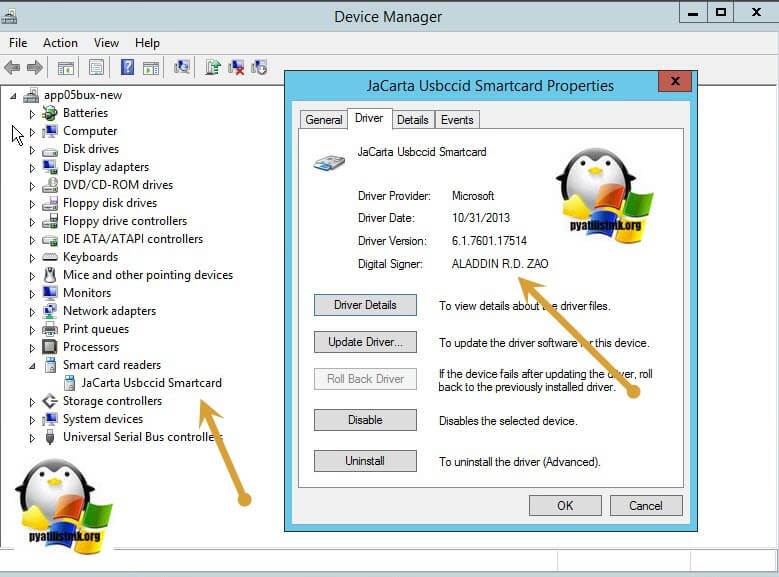

Откройте диспетчер устройств, вы должны увидеть, что теперь ваше устройство определено, как JaCarta Usbccid Smartcar и если зайти в его свойства, то вы увидите, что смарт карта jacarta, теперь использует драйвер версии 6.1.7601 от ALADDIN R.D.ZAO, так и должно быть.

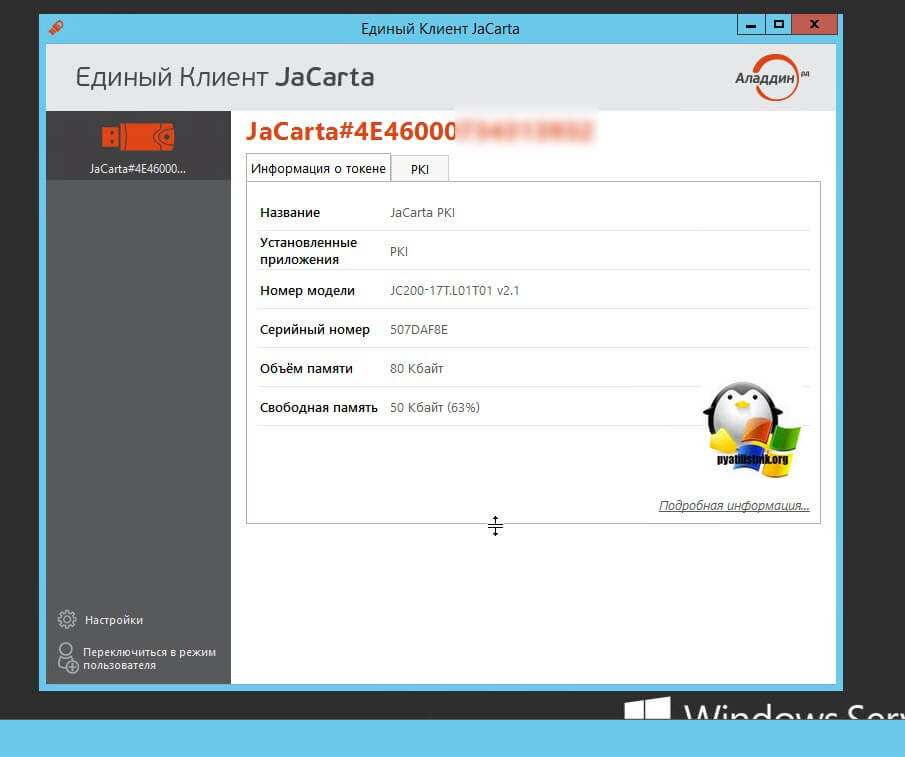

Если открыть единый клиент Jacarta, то вы увидите свою электронную подпись, это означает, что смарт карта нормально определилась.

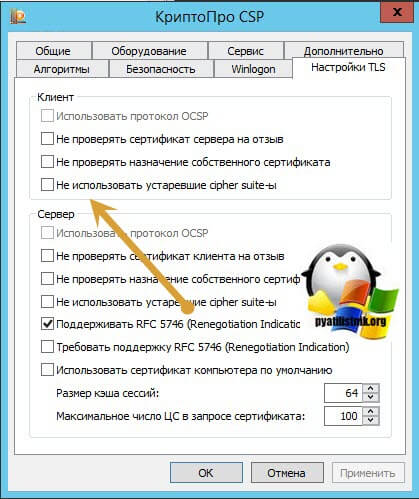

Открываем CryptoPRO, и видим, что криптопро не видит сертификат в контейнере, хотя все драйвера определились как нужно. Есть еще одна фишка.

ОБЯЗАТЕЛЬНО снимите галку "Не использовать устаревшие cipher suite-ы" и перезагрузитесь.

После этих манипуляций у меня КриптоПРО увидел сертификат и смарт карта jacarta стала рабочей, можно подписывать документы.

Еще можете в устройствах и принтерах, увидеть ваше устройство JaCarta,

Если у вас как и у меня, токен jacarta установлен в виртуальной машине, то вам придется устанавливать сертификат, через console виртуальной машины, и так же дать на нее права ответственному человеку. Если это физический сервер, то там придется давать права на порт управления, в котором так же есть виртуальная консоль.

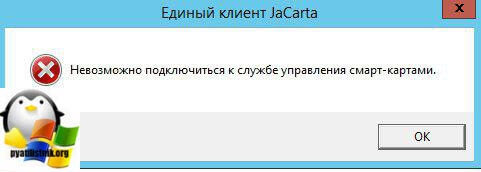

Не возможно подключиться к службе управления смарт-картами

- Не запущена служба смарт-карт на локальной машине. Архитектурой RDP-сессии, разработанной Microsoft, не предусмотрено использование ключевых носителей, подключенных к удалённому компьютеру, поэтому в RDP-сессии удалённый компьютер использует службу смарт-карт локального компьютера. Из этого следует что, запуска службы смарт-карт внутри RDP-сессии недостаточно для нормальной работы.

- Служба управления смарт-картами на локальном компьютере запущена, но недоступна для программы внутри RDP-сессии из-за настроек Windows и/или RDP-клиента.

- Запустите службу смарт-карт на локальной машине, с которой вы инициируете сеанс удалённого доступа. Настройте её автоматический запуск при старте компьютера.

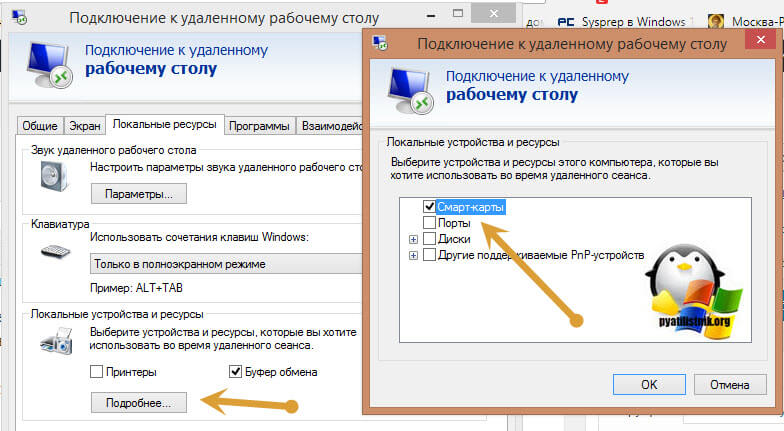

- Разрешите использование локальных устройств и ресурсов во время удалённого сеанса (в частности, смарт-карт). Для этого, в диалоге "Подключение к удалённому рабочему столу" в параметрах выберите вкладку "Локальные ресурсы", далее в группе "Локальные устройства и ресурсы" нажмите кнопку "Подробнее…", а в открывшемся диалоге выберите пункт "Смарт-карты" и нажмите "ОК", затем "Подключить".

Вот такой вот был траблшутинг по настройке токена Jacarta, КриптоПРО на терминальном сервере, для подписи документов в ВТБ24 ДБО. Если есть замечания или поправки, то пишите их в комментариях.

Руководство пользователя для ESMART PKI Client, который предназначен для работы со смарт-картами или USB- ключами ESMART Token и ESMART Token ГОСТ. Программа позволяет выполнить все необходимые операции со смарт-картами или USB-ключами в удобном графическом интерфейсе

СКАЧАТЬ

Руководство администратора для ESMART PKI Client, который предназначен для работы со смарт-картами или USB- ключами ESMART Token и ESMART Token ГОСТ. Программа позволяет выполнить все необходимые операции со смарт-картами или USB-ключами в удобном графическом интерфейсе

СКАЧАТЬ

Я купил новый USB-токен или смарт-карту ESMART Token и не знаю PIN-код

По умолчанию на устройствах ESMART Token заданы следующие значения:

- PIN-код пользователя - 12345678

- SO-PIN (PIN-код администратора) - 12345678

При наличии SO-PIN (PIN-кода администратора) Вы можете разблокировать PIN-код пользователя при помощи программного обеспечения ESMART PKI Client.

Если утерян SO-PIN (PIN-код администратора), но имеется PIN-код пользователя, Вы можете продолжить использование ESMART Token как пользователь (удаление, запись, просмотр).

При утере SO-PIN и PIN-кода пользователя, использование или возврат к заводским настройкам невозможны!

На токене/смарт-карте имеются контейнеры, созданные при помощи СКЗИ "КриптоПРО CSP", они отображаются в ESMART PKI Client, но я ничего не могу подписать

Записанный в УЦ ФНС России контейнер с сертификатом не отображается в КриптоПро CSP

При попытке записать контейнер КриптоПро на ESMART Token 64k в КриптПро CSP возникает ошибка: "Ошибка 0х80090023: Токен безопасности не имеет доступного места для хранения дополнительного контейнера."

Данная ошибка может возникнуть при записи на токен контейнера, содержащего цепочку из трёх и более сертификатов. Сначала убедитесь, что на токене отсутствуют контейнеры КриптоПро, при необходимости инициализируйте токен. Запустите от имени Администратора (обязательно!) КриптоПро CSP. Во вкладке "Оборудование" нажмите "Настроить типы носителей. ", найдите в списке "ESMART Token 64k". Нажмите "Свойства" и перейдите во вкладку "Свойства". Установите параметр "Максимальное число контейнеров" - 4. Данная настройка уменьшит максимальное количество контейнеров, хранимых на токене, но пропорционально увеличит их возможный размер.

При установке ESMART PKI Client возникает ошибка 26352

Для решения проблемы запустите оснастку "Сертификаты пользователя" (certmgr). Перейдите в "Доверенные издатели" -> "Сертификаты". Удалите все сертификаты "ISBC Ltd". Запустите setup.x64.exe (либо setup.exe в зависимости от вашей системы) от имени администратора. Программа установки автоматически добавит корректные сертификаты.

Данная ошибка может проявиться на ОС Windows Vista SP2 и Windows Server 2008 SP2. Для решения проблемы установите соответствующий патч из статьи на сайте Microsoft

Переустановите ESMART PKI Client, запустив установщик от имени администратора или установите библиотеки вручную.

Также возможно возникновение данной ошибки при установке PKI Client посредством Windows Remote Desktop (RDP). Для установки PKI Client рекомендуем использовать иное ПО для удалённого доступа к компьютеру

На удаленном рабочем столе не отображаются ESMART Token и смарт-карты. КриптоПРО CSP не определяет сертификаты на ESMART Token. В запущенном ESMART PKI Client не отображаются подключенные ESMART Token

Особенность работы со смарт-картами в терминальной сессии заключается в том, что использовать можно только смарт-карты, подключенные к клиентской станции. Смарт-карты, подключенные непосредственно к терминальному серверу в терминальной сессии использовать нельзя. Это ограничение службы терминалов.

ESMART Token, подключенный к удаленной машине при работе через RDP, работать не будет. Необходимо или подключать его к машине, с которой заходит клиент, или воспользоваться иным ПО для удалённого доступа к компьютеру

При подключении ESMART Token в ПО КриптоПро CSP не отображаются установленные на этом ESMART Token сертификаты. При работе с ESMART Token отображается предупреждение: "Некорректный тип носителя или носитель не отформатирован."

Необходимо зайти в КриптоПро CSP на вкладку "Оборудование" - строка "Типы ключевых носителей", нажать на кнопку "Настроить типы носителей". В ключевых носителях должны быть установлены следующие носители: ESMART Token 64K, ESMART Token GOST (3 шт.). При отсутствии данных об этих ESMART Tokenах работать с КриптоПро CSP будет невозможно.

Поддержка ESMART Token 64k в КриптоПро начинается с версии 3.6 R2, ESMART Token ГОСТ с версии 3.9. Если версия старше, то следует установить "Модуль поддержки КриптоПро CSP для Windows" для ESMART Token 64K и/или ESMART Token GOST. В ином случае следует переустановить КриптоПро CSP. Если переустановка не помогает, то следует установить "Модуль поддержки КриптоПро CSP для Windows"

Не удается записать контейнеры VipNet на ESMART Token при использовании профиля "По умолчанию"

Необходимо установить профиль VipNet, VipNet2 или VipNet3

На компьютерах с ОС Windows XP не удается авторизоваться при помощи смарт-карт

Необходимо установить Microsoft Base Smart Card Cryptographic Service Provider Package (KB909520). А также драйвера для устройств чтения смарт-карт.

Если неработающее устройство это ESMART Token, а не смарт-карта (то есть ридер и смарт-карта в одной сборке), то необходимо установить обновление с драйверами - Microsoft Usbccid (WUDF).

Так как поддержка Windows XP прекращена, необходимое для работы ESMART Token ПО не устанавливается в автоматическом режиме

Kaspersky Free блокирует окна ввода PIN и выбора сертификата

При запуске *.exe файла, не находится файл*.msi, хотя оба помещены в одну папку

Убедиться, что архив с файлами распакован и запуск установки осуществляется не из этого архива.

Возможно, потребуется отключение SmartScreen для файлов в панели настроек.

При переключении режима работы Службы смарт-карт (на авто или ручной режим) возникает ошибка: "Невозможно создать файл, т.к. он уже существует"

Необходимо вручную изменить значения в реестре, выполняющие ту же функцию: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\SCardSvr для параметра Start поменять с 4 на 2

Примечание:

Automatic (Delayed Start) - 2

Manual - 3

Disabled - 4

Необходимо включить политику блокировки при извлечении локально в gpedit.msc (Конфигурация компьютера - Конфигурация Windows - Параметры безопасности - Локальные политики - Параметры безопасности - Интерактивный вход в систему: поведение при извлечении смарт-карты - выставить опцию "Блокировка рабочей станции"). Также необходимо убедиться, что служба "Политика удаления смарт-карт" запущена, тип запуска установлен Автоматический

После установки ПО на Windows XP ESMART Token не определяется клиентом, а также в разделе "Оборудование" отображается как неверно установленный

Проблема заключается в одном из обновлений Windows. Решение на сайте Microsoft

При работе через RDP из внешней сети возникает ошибка Kerberos

Особенность заключается в том, что аутентификация по смарт-картам является надстройкой (расширением) аутентификации Kerberos, но никак не заменяет его. Т.е. аутентификация по смарт-карте без Kerberos невозможна. Когда вбивается IP адрес (\\192.168.1.1\share) используется NTLM, а не Kerberos. Описание на сайте Microsoft.

Решение: использовать VPN-соединение.

При попытке обратиться к контейнеру КриптоПро через ACR3901U мигает окно, соединение сбрасывается

Проявляется с прошивкой v.110, необходимо обновить прошивку до v.111

Ошибка: "Данная реализация не является частью протестированных криптографических алгоритмов Windows Platform FIPS"

Необходимо отключить политику "Системная криптография: использовать FIPS совместимые алгоритмы для шифрования, хеширования и подписывания"

Скачайте и распакуйте архив.

Для ридера драйвера не требуются - используются стандартные драйвера CCID в составе ОС. Драйвера смарт-карты находятся в директориях ESMART CSP и ESMART GOST CSP для ESMART Token 64K и ESMART Token ГОСТ соответственно, устанавливаются стандартным образом.

Добавление библиотек на x86 системе:

- скопировать библиотеки из SystemFolder в C:\Windows\System32

Добавление библиотек на x64 системе:

- скопировать библиотеки из System64Folder в C:\Windows\System32

- скопировать библиотеки из SystemFolder в C:\Windows\SysWow64

Внесите изменения в реестр.

Для этого скачайте и распакуйте архив. Запустите файлы изменения реестра из архива (с названием remove - для удаления).

Перезагрузите компьютер.

Должна быть установлена среда Mono.

В Linux для запуска программы из командной строки необходимо набрать команду, указав действительный путь к исполняемому файлу:

> sudo mono ESMARTPkiClient.exe

В некоторых ОС, в т.ч. с установленным Mono, PKI Client может не запускаться, или не будут отображаться все графические элементы. Это связано с индивидуальными особенностями ОС Linux и работы в них программ. В таком случае следует сообщать разработчикам

Проверить, установлены ли пакеты для работы со смарт-картами (pcsclite, usb-ccid), проверить, запущена ли служба pcscd.

Установить библиотеки. Это можно сделать с помощью .rpm пакета командой:

> rpm -Uvh isbc_pkcs11-****.rpm (или подобной).

Выяснить значение DISPLAY для суперпользователя (> sudo -i) командой:

> echo $DISPLAY

Если значение пусто, то задать его самостоятельно командой:

> export DISPLAY="*"

Вместо "*" должно быть некое значение, выяснить которое можно у других пользователей системы

ПО ESMART PKI Client не запускается. В терминале отображается ошибка с текстом "System.DllNotFoundException: libgdiplus.so"

В папке /usr/lib64 или /usr/lib (в зависимости от разрядности ОС) нет файла libgdiplus.so

Установить пакет libgdiplus необходимой разрядности. Создать символьную ссылку libgdiplus.so в папке /usr/lib64 или /usr/lib (в зависимости от разрядности ОС).

Как правило, после установки пакетов есть только библиотеки с номером версии, например /usr/lib64/libgdiplus.so.0, но ссылки /usr/lib64/libgdiplus.so нет. Её необходимо создать командой

> sudo ln -s /usr/lib64/libgdiplus.so.0 /usr/lib64/libgdiplus.so

На удаленном рабочем столе не отображаются ESMART Token и смарт-карты. КриптоПРО CSP не определяет сертификаты на ESMART Token. В запущенном ESMART PKI Client не отображаются подключенные ESMART Token

Особенность работы со смарт-картами в терминальной сессии заключается в том, что использовать можно только смарт-карты, подключенные к клиентской станции. Смарт-карты, подключенные непосредственно к терминальному серверу в терминальной сессии использовать нельзя. Это ограничение службы терминалов.

ESMART Token, подключенный к удаленной машине при работе через RDP, работать не будет. Необходимо или подключать его к машине, с которой заходит клиент, или воспользоваться другим ПО для подключения к машине (TeamViewer и др.)

Не удается записать контейнеры VipNet на ESMART Token при использовании профиля "По умолчанию"

Необходимо установить профиль для ESMART Token VipNet, VipNet2 или VipNet3

В VirtualBox на MacOS не определяется ESMART Token, возникает ошибка: "Used by someone else"

Привязать ESMART Token в настройках виртуальной машины (если есть запись с этим устройством, удалить её и привязать заново). Извлечь ESMART Token, выключить виртуальную машину, включить заново, подключить ESMART Token

При установке модулей поддержки КриптоПро возникает ошибка: "Error Code: -2146435049"

Ошибка возникает при установке модулей поддержки ESMART Token для КриптоПро в случае, если данные модули не соответствуют установленной версии КриптоПро.

Необходимо установить модули, соответствующие версии КриптоПро.

В этой статье рассказывается о средствах и службах, которые разработчики смарт-карт могут использовать для выявления проблем с сертификатами при развертывании смарт-карт.

Отладка и отслеживание проблем смарт-карт требуют различных средств и подходов. В следующих разделах указаны инструменты и подходы, которые можно использовать.

Certutil

Полное описание Certutil, включая примеры, которые показывают, как его использовать, см. в примере Certutil [W2012].

Сертификаты списка, доступные на смарт-карте

Чтобы перечислить сертификаты, доступные на смарт-карте, введите certutil -scinfo .

Ввод ПИН-кода не требуется для этой операции. Вы можете нажать ESC, если вам будет предложен ПИН-код.

Удаление сертификатов на смарт-карте

Каждый сертификат заключен в контейнер. При удалении сертификата на смарт-карте удаляется контейнер для сертификата.

Чтобы найти значение контейнера, введите certutil -scinfo .

Чтобы удалить контейнер, введите certutil-delkey-csp "Microsoft Base Smart Card Crypto Provider" < "ContainerValue". >

Отладка и отслеживание с помощью WPP

Включить трассировка

С помощью WPP используйте одну из следующих команд, чтобы включить отслеживание:

Начало журнала < FriendlyName > -ets-p < GUID > > - < Флаги > -ft 1 -rt -o .\ < LogFileName > **.etl-mode 0x00080000 **

Параметры можно использовать в следующей таблице.

Чтобы включить трассировку для службы SCardSvr:

logman start scardsvr -ets-p 0xffff -ft 1 -rt -o .\scardsvr.etl-mode 0x00080000

Чтобы включить трассировку для scfilter.sys:

Остановка трассировки

С помощью WPP используйте одну из следующих команд, чтобы остановить трассировку:

tracelog.exe -stop < FriendlyName>

logman -stop < FriendlyName > -ets

Примеры:

Чтобы остановить след:

tracelog.exe -stop scardsvr

logman -stop scardsvr -ets

Протокол Kerberos, KDC и отладка и отслеживание NTLM

Эти ресурсы можно использовать для устранения неполадок этих протоколов и KDC:

Windows (WDK)и средства отладки для Windows (WinDbg) . Вы можете использовать средство журнала трассировки в этом SDK для отладки сбоев проверки подлинности Kerberos.

Чтобы начать трассировку, можно использовать Tracelog . Различные компоненты используют различные GUID-интерфейсы управления, как это объясняется в этих примерах. Дополнительные сведения Tracelog см. в .

Протокол NTLM

Чтобы включить трассировку для проверки подлинности NTLM, запустите следующую команду в командной строке:

Чтобы остановить отслеживание для проверки подлинности NTLM, запустите эту команду:

Проверка подлинности Kerberos

Чтобы включить трассировку для проверки подлинности Kerberos, запустите эту команду:

Чтобы остановить отслеживание проверки подлинности Kerberos, запустите эту команду:

Чтобы включить трассировку для KDC, запустите следующую команду в командной строке:

Чтобы остановить отслеживание для KDC, запустите следующую команду в командной строке:

Чтобы остановить отслеживание с удаленного компьютера, запустите эту команду: logman.exe -s * < ComputerName > *.

Расположение по умолчанию для logman.exe % systemroot%system32\. Используйте параметр -s для поставки имени компьютера.

Настройка отслеживания с помощью реестра

Вы также можете настроить трассировку, редактировать значения реестра Kerberos, показанные в следующей таблице.

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\Kerberos\Parameters

Имя значения: KerbDebugLevel

Тип значения: DWORD

Данные значения: c0000043

Если вы использовали, посмотрите следующий файл журнала в текущем Tracelog каталоге: kerb.etl/kdc.etl/ntlm.etl.

Если вы использовали параметры ключей реестра, показанные в предыдущей таблице, посмотрите на файлы журнала трассировки в следующих расположениях:

Служба смарт-карт

Служба диспетчера ресурсов смарт-карт работает в контексте локальной службы. Он реализуется в качестве общей службы процесса хост-службы (svchost).

Чтобы проверить, запущена ли служба Смарт-карты

В диалоговом окне Windows Диспетчер задач выберите вкладку Services.

Выберите столбец Name для сортировки списка в алфавитном порядке, а затем введите s.

В столбце Имя посмотрите на SCardSvr, а затем посмотрите в столбце Состояние, чтобы узнать, запущена или остановлена служба.

Перезапуск службы смарт-карт

Запустите в качестве администратора в командной подсказке.

Если появится диалоговое окно "Управление учетной записью пользователя", подтвердите, что отображаемая в нем акция является нужным, а затем выберите Да.

В командной подсказке введите net stop SCardSvr .

В командной подсказке введите net start SCardSvr .

Вы можете использовать следующую команду в командной подсказке, чтобы проверить, запущена ли служба: sc queryex scardsvr .

В следующем примере кода приводится пример вывода из этой команды:

Считыватели смарт-карт

Как и любое устройство, подключенное к компьютеру, диспетчер устройств можно использовать для просмотра свойств и начала процесса отлаговки.

Чтобы проверить, работает ли считыватель смарт-карт

Перейдите к компьютеру.

Щелкните правой кнопкой мыши Компьютер, а затем выберите Свойства.

В статье Задачивыберите диспетчер устройств.

В диспетчере устройств раздайте считывателисмарт-карт, выберите имя считывателей смарт-карт, которые необходимо проверить, а затем выберите Свойства.

Если считыватель смарт-карт не указан в диспетчере устройств, в меню Action выберите scan для изменения оборудования.

Диагностика CryptoAPI 2.0

Диагностика CryptoAPI 2.0 доступна в Windows версиях, которые поддерживают CryptoAPI 2.0 и могут помочь устранить проблемы с инфраструктурой ключей общего ключевых (PKI).

CryptoAPI 2.0 Диагностика регистрит события в журнале Windows событий. Журналы содержат подробные сведения о проверке цепочки сертификатов, операциях хранения сертификатов и проверке подписи. Эта информация упрощает определение причин проблем и сокращает время, необходимое для диагностики.

Дополнительные сведения о диагностике CryptoAPI 2.0 см. в Enterprise PKI.

Электронные USB-ключи и контактные смарт-карты семейства eToken предназначены для обеспечения защищённой двухфакторной аутентификации пользователей при доступе к различным информационным ресурсам конфиденциального характера.

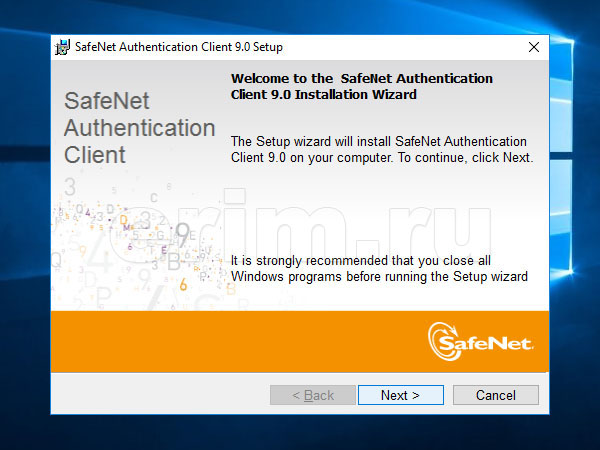

Для того чтобы ключи и карты моделей eToken полноценно функционировали в операционной системе Windows 10, необходимо установить соответствующие драйверы.

В данном обзоре приведём пример установки драйвера и дополнительных утилит для работы с eToken из состава пакета SafeNet Authentication Client (SAC) версии 9.0.43. Установку осуществим в ОС Windows 10 Корпоративная редакция (64-бит).

Установка SafeNet Authentication Client на компьютерах под управлением 32-битной версии операционной системы Windows 10, а также других, поддерживаемых SAC, операционных систем семейства Microsoft Windows производится аналогично.

Итак, после того, как вы скачали дистрибутив SafeNet Authentication Client, переходим непосредственно к его установке:

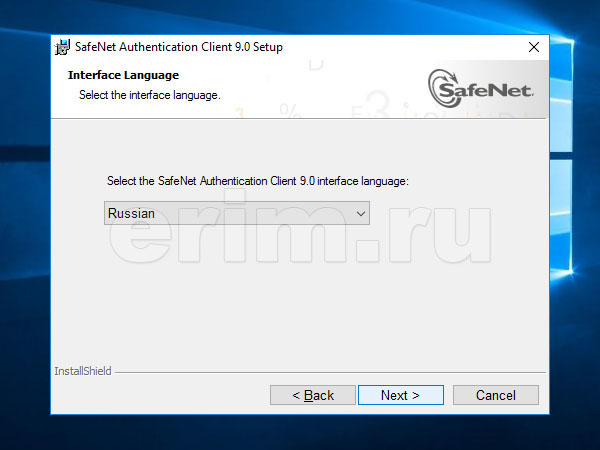

- В выпадающем списке выберите необходимый язык интерфейса SAC из предложенного перечня доступных языков

- Для перехода к лицензионному соглашению нажмите кнопку "Next" (Далее)

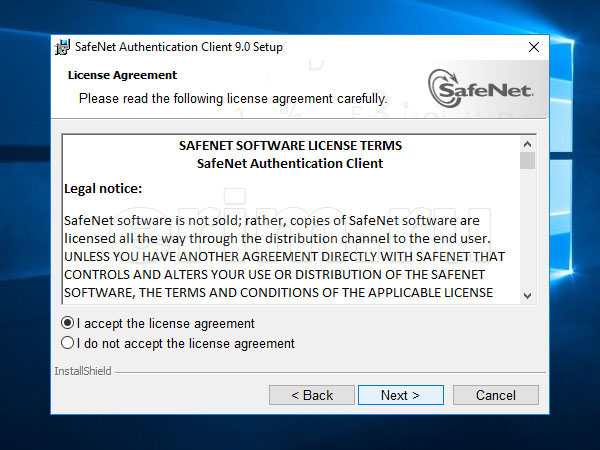

- Ознакомьтесь с предложенным лицензионным соглашением. Если вы согласны с его условиями, то выберите пункт "I accept the license agreement" (Я принимаю условия лицензионного соглашения) и нажмите кнопку "Next" (Далее)

- В ином случае нажмите кнопку "Cancel" (Отмена) - для отказа от установки

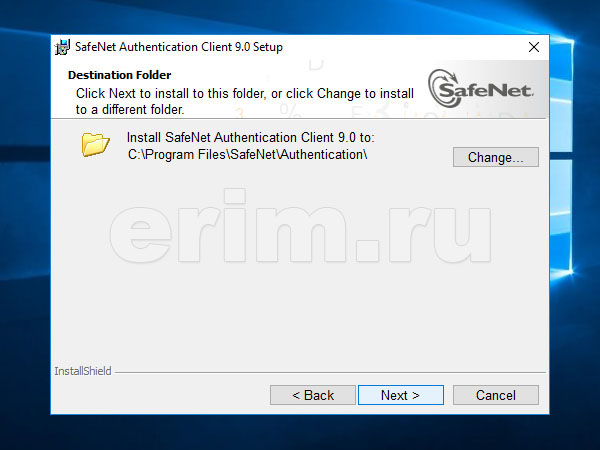

- Если вы согласились с условиями лицензионного соглашения в предыдущем пункте, то на экране появится окно выбора места установки

- Кнопкой "Change" (Изменить) укажите место на диске, куда необходимо установить SAC или оставьте путь по умолчанию

- Для начала установки пакета нажмите кнопку "Next" (Далее)

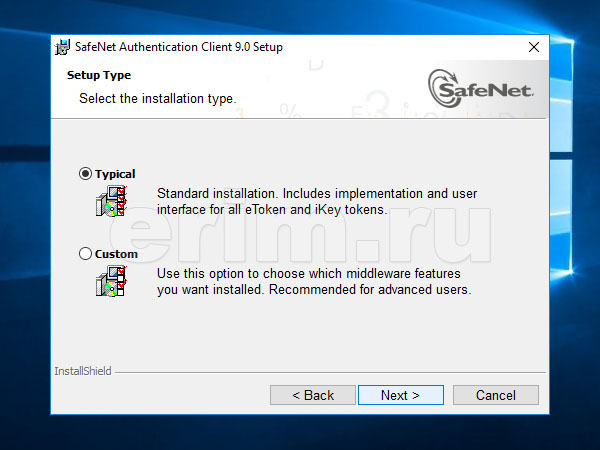

- Вам будет предложено выбрать тип установки - "Typical", содержащий необходимые в большинстве случаев компоненты, либо "Custom". Во втором случае предоставляется возможность самостоятельно выбрать устанавливаемые компоненты из состава SAC. В текущем примере остановимся на варианте "Typical", подходящим для большинства пользователей

- Для продолжения установки нажмите кнопку "Next" (Далее)

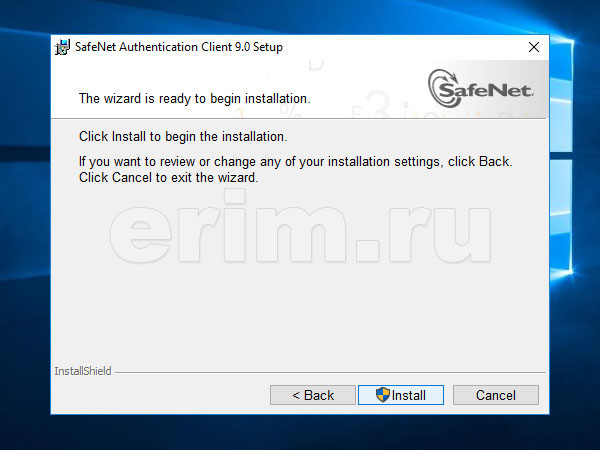

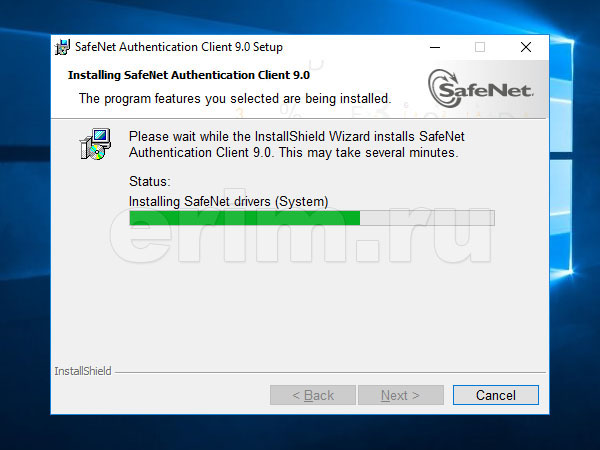

- В случае если вы выбрали в предыдущем меню старт установки, то начнётся установочный процесс, сопровождаемый шкалой выполнения

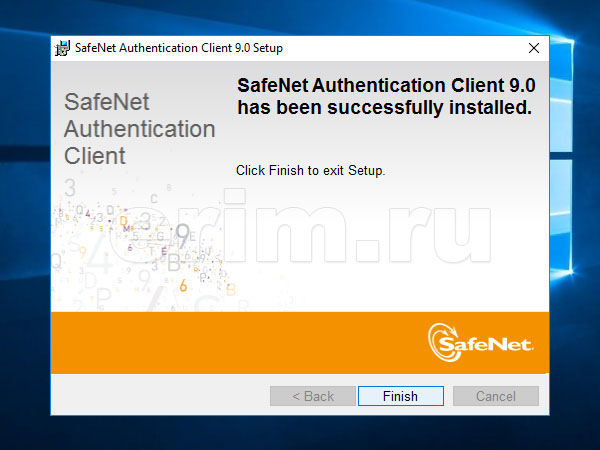

- По завершении инсталляции пакета SAC откроется соответствующее окно, закрыть которое вы можете нажатием кнопки “Finish” (Закончить)

На этом процесс установки утилит и драйвера eToken из состава пакета SafeNet Authentication Client 9.0.43 завершён

Итак, начнём!

Первое, что нам необходимо — это наличие считывателя для смарт-карт и карты, а также желание помочь пользователям забыть о пароле.

Считыватель ACR 38U:

Считыватель ACR 39U:

Смарт-карта ESMART Token SC 64k:

Второе — это наличие домена.

Первоначально спроектируем инфраструктуру PKI. При планировании необходимо определить количество и иерархию Центров Сертификации.

Мы использовали двухуровневую иерархию PKI с двумя центрами ЦС. Схема выглядит так:

Установим ESMART PKI Client на подчиненный ЦС. Свежую версию клиента можно скачать с официального сайта.

Добавляем роль сервера Web Server IIS и оставим все значение по умолчанию (для начала).

Добавим все контролеры домена в группу безопасности Certificate Service DCOM Access. Это необходимо для того чтобы была возможность запрашивать сертификат пользователя.

Теперь перейдем непосредственно к установке и настройке ЦС.

Добавляем роль сервера:

Сервер ЦС должен быть в домене, иначе у вас не будет активно пункт Enterprise (Предприятие):

На следующем шаге установки выбираем нужны пункт смотря какой ЦС устанавливаем:

Создаем закрытый ключ:

Выбираем необходимые настройки. Мы использовали алгоритм SHA-512 и длину ключа 2048:

Задаем имя отображаемое в сертификате:

Выбираем срок действия сертификата ЦС. Для корневого ЦС мы оставили срок 10 лет, для подчиненного 5 лет, для сертификатов пользователей 1 год:

Указываем, где будем хранить логи:

Далее в мастере оставим все по умолчанию:

Открываем Сертификаты серера:

Нажимаем Создать сертификат домена:

Чтобы не было проблем с ActiveX, необходимо добавить ресурс в доверенные узлы. Добавляли его через GPO.

Итак, пол дела сделано. Теперь необходимо настроить АРМ пользователей. Делать это будем через GPO.

Первое что необходимо сделать это задать параметр запуска службы «Политика удаления смарт-карты»:

Через GPO настроим интерактивный вход для пользователей. Включаем параметр «Интерактивный вход в систему: Требовать смарт-карту» и «Интерактивный вход в систему: Поведение при извлечении смарт-карты».

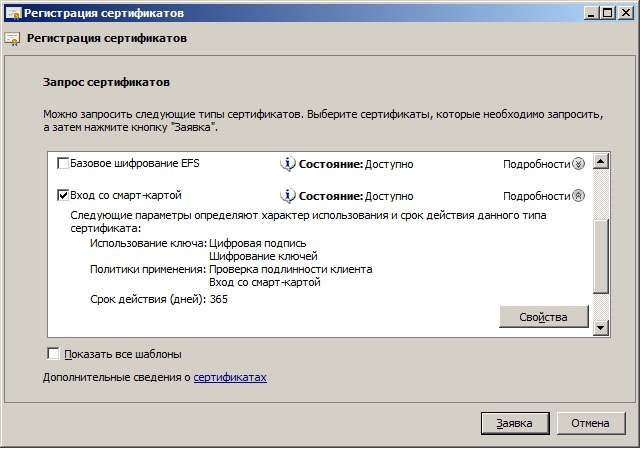

Далее настроим шаблоны для выдачи сертификатов.

В оснастке Центр сертификации нажимает правой кнопкой на разделе «Шаблоны сертификатов» и создаем выдаваемые три шаблона.

По необходимости можно отредактировать шаблоны под нужды или требования компании. После изменения не забываем опубликовать шаблоны в домене.

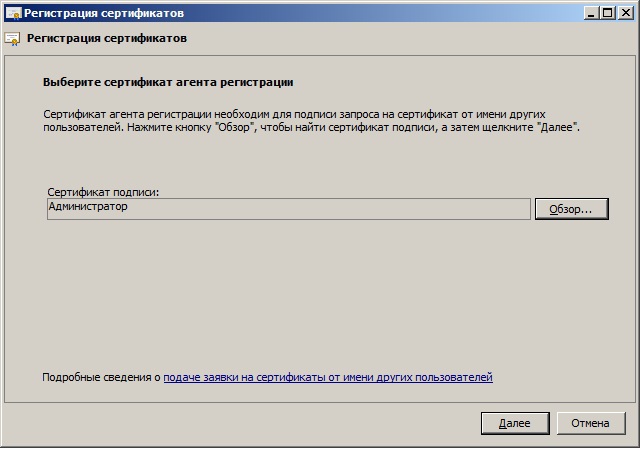

Для того чтобы запрашивать сертификаты необходимо запросить сертификат Агента запроса сертификата. Для этого делаем запрос от имени Администратора домена или пользователя с делегированными правами.

Открываем оснастку сертификатов для локального пользователя, раздел Personal (Личные). В контекстном меню выберите All tasks – Request new certificate (Все задачи – Запросить новый сертификат). Нажмите Next. На следующем экране отметьте Enrollment Agent (Агент запроса сертификата) и нажмите Enroll (Запросить). После чего у администратора появиться новый сертификат:

А теперь сделаем запрос пользовательского сертификата на смарт-карту.

В консоли Сертификаты (certmgr.msc) щелкаем правой кнопкой мыши на раздел Личное -> Дополнительные операции -> Зарегистрировать от имени… и запрашиваем новый сертификат. Выбираем в соответствии с какой политикой будет происходить запрос.

Укажем сертификат агента регистрации:

В настройках необходимо указать криптографического провайдера:

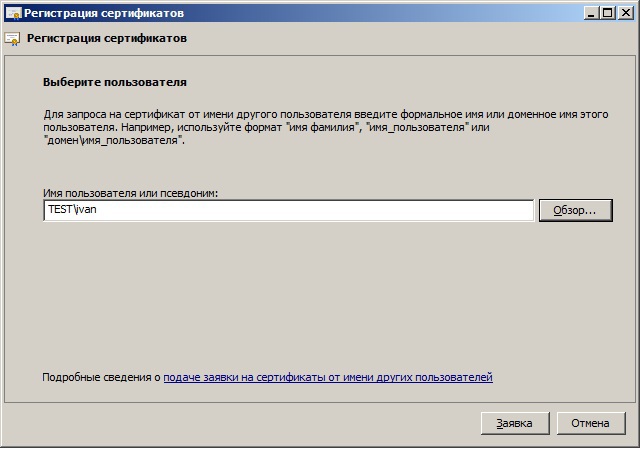

Выбираем пользователя для которого будет выписан сертификат:

Для выдачи сертификата вставляем смарт-карту и вводим PIN от карты:

После всех операций можно проверять карту на рабочей станции пользователя.

Аналогичный алгоритм можно использовать для настройки авторизации пользователя по etoken PRO (Java).

Спасибо что читали данную статью. Если есть вопросы задавайте, буду рад ответить!

Читайте также: