Hdimage где находится в windows 10

Обновлено: 05.07.2024

Для удобства использования утилит КриптоПро создадим на них символьные ссылки, для этого выполните:

Просмотр версии КриптоПро:

Для установки лицензии выполните (с правами root):

При использовании токенов сервис pcscd должен быть запущен. Проверка статуса pcscd:

если он выключен, то включите его:

Узнать модель подключенного токена:

Работа с криптоконтейнерами

1. Проверить наличие доступных контейнеров:

Имена контейнеров используются для установки личных сертификатов.

- Считыватель HDIMAGE размещается в /var/opt/cprocsp/keys/<имя пользователя>/ т.е в данном случае используется жесткий диск для хранения ключей.

- Считыватель FLASH означает, что используется флешка для хранения приватных ключей.

- Также считывателем может выступать токен.

2. Имена контейнеров могут содержать символы на кириллице, поэтому чтобы корректно отобразить контейнеры используйте следующую команду:

Для дальнейшего использования имен контейнеров содержащих кодировку cp1251, выведем список контейнеров с уникальными именами:

3. Просмотр подробной информации о контейнере:

4. Перечисление контейнеров пользователя:

5. Перечисление контейнеров компьютера:

6. Открыть(проверить) контейнер пользователя:

7. Открыть(проверить) контейнер компьютера:

Установка личных сертификатов

Установку личных сертификатов необходимо производить в консоли обычного пользователя (не root).

1. Установка сертификата без привязки к ключам:

2. Установка личного сертификата cert_bob.cer, сертификат при этом попадает в пользовательское хранилище uMy. Приватный ключ находится на флешке.

3. Установка сертификата с токена (в конце команды указывается контейнер)

если сертификат не привязан к контейнеру на токене, то при установке укажите путь до него через параметр -file:

Установка корневых сертификатов

При установке корневых сертификатов достаточно указать хранилище uRoot. При указании mRoot (при наличии прав администратора) корневой сертификат будет доступен всем пользователям системы.

1. Установка в хранилище КриптоПро:

2. Установка в хранилище ПК:

3. Установка списка отозванных сертификатов crl:

Просмотр сертификатов

1. Просмотр установленных сертификатов:

2. Просмотр установленных сертификатов в локальном хранилище uMy:

3. Просмотр сертификатов в хранилище ПК (обычно сюда устанавливаются корневых сертификаты):

4. Просмотр сертификатов в контейнере:

5. Просмотр промежуточных сертификатов:

Удаление сертификатов

1. Удалить сертификат из личного хранилища сертификатов

Просмотрите установленные сертификаты:

Изучите список всех установленных сертификатов (в общем списке отображаются абсолютно все сертификаты).

Для удаления следует выполнить команду в Терминале:

Если установлено более одного сертификата, то будет предложено указать номер удаляемого сертификата.

2. Удалить сертификаты, установленные в хранилище КриптоПро:

Если установлено более одного сертификата, то будет предложено указать номер удаляемого сертификата.

3. Удалить все сертификаты, установленные в хранилище КриптоПро:

4. Удалить все сертификаты, установленные в хранилище ПК:

Перенос контейнера с flash носителя в локальное хранилище ПК

1. Активируем хранилище HDIMAGE:

2. Посмотрим, какие контейнеры доступны на флешке:

3. Посмотрим доступные контейнеры:

Как видим, появился новый контейнер \\.\HDIMAGE\bob

Теперь flash носитель можно отключить, он нам больше не понадобится.

5. Установим пользовательский сертификат с привязкой к закрытому контейнеру \\.\HDIMAGE\bob

Если вы нашли ошибку, пожалуйста, выделите текст и нажмите Ctrl+Enter.

Загрузить последнюю версию Крипто-Про с официального сайта

Открыть Пуск->Утилиты->Менеджер файлов mc

перейти в каталог куда загрузили архив

Распакуем архив

$ tar -xf linux-amd64_deb.tgz

Перейдем в каталог

$ cd linux-amd64_deb

получим то что на картинке ниже

Жмем клавишу Enter

Выбираем все пункты нажимая на клавишу "Пробел" переход осуществляется клавишами вниз/вверх

Жмем клавишу Enter

Жмем клавишу Enter

Жмем клавишу Enter

Жмем клавишу Enter

Вводим свой серийный номер. Регистр нужно строго соблюдать.

Жмем клавишу Enter

Жмем выбираем Exit клавишами Tab, жмем клавишу Enter, Выбираем Yes, жмем клавишу Enter

они все есть в репозитарии астры, ничего нигде искать дополнительно не надо

Библиотека libccid не ниже 1.4.2

Проверить USB токены можно командой

$ /opt/cprocsp/bin/amd64/list_pcsc

Если что то не работает пишите возможно я что то упустил, а так же пишите коды ошибок, будем пополнять базу знаний и возможные пути решений

$ tar -xf cades_linux_amd64.tar.gz

Конвертируем в deb пакеты

<вывод команды>Warning: Skipping conversion of scripts in package cprocsp-pki-cades: postinst prerm

Warning: Use the --scripts parameter to include the scripts.

cprocsp-pki-cades_2.0.0-2_amd64.deb generated

cprocsp-pki-phpcades_2.0.0-2_amd64.deb generated

Warning: Skipping conversion of scripts in package cprocsp-pki-plugin: postinst prerm

Warning: Use the --scripts parameter to include the scripts.

cprocsp-pki-plugin_2.0.0-2_amd64.deb generated

Warning: Skipping conversion of scripts in package lsb-cprocsp-devel: prerm

Warning: Use the --scripts parameter to include the scripts.

lsb-cprocsp-devel_4.0.9921-6_all.deb generated

</вывод команды>

если вывод команды был "bash: alien: команда не найдена", то вам надо читать внимательней потребности, установить alien

Выбор ранее не выбранного пакета lsb-cprocsp-devel.(Чтение базы данных … на данный момент установлено 232442 файла и каталога.)

Подготовка к распаковке lsb-cprocsp-devel_4.0.9921-6_all.deb …

Распаковывается lsb-cprocsp-devel (4.0.9921-6) …

Выбор ранее не выбранного пакета cprocsp-pki-cades.

Подготовка к распаковке cprocsp-pki-cades_2.0.0-2_amd64.deb …

Распаковывается cprocsp-pki-cades (2.0.0-2) …

Выбор ранее не выбранного пакета cprocsp-pki-phpcades.

Подготовка к распаковке cprocsp-pki-phpcades_2.0.0-2_amd64.deb …

Распаковывается cprocsp-pki-phpcades (2.0.0-2) …

Выбор ранее не выбранного пакета cprocsp-pki-plugin.

Подготовка к распаковке cprocsp-pki-plugin_2.0.0-2_amd64.deb …

Распаковывается cprocsp-pki-plugin (2.0.0-2) …

Настраивается пакет lsb-cprocsp-devel (4.0.9921-6) …

Настраивается пакет cprocsp-pki-cades (2.0.0-2) …

Настраивается пакет cprocsp-pki-phpcades (2.0.0-2) …

Настраивается пакет cprocsp-pki-plugin (2.0.0-2) …

Обрабатываются триггеры для libc-bin (2.24-11+deb9u3) …

на всякий пожарный установку лучше повторить, т.к. бывали случаи что установка прошла успешно, а библиотек на месте не было

на всякий пожарный что бы было, если вдруг с путями кто-нибудь из программ случайно, обязательно затупит, сделаем симлинки на библиотеки

создаем симлинк для корректной работы связи расширения браузера с библиотекой установленного плагина

так же желательно сделать симлинки нашел в какой то документации, возможно в них и нет необходимости, эти каталоги это для корректной работы плагинов браузеров и библиотек плагинов,

Одно из самых главных требований при работе с этим плагином, это нужно при КОПИРОВАНИИ или СОЗДАНИИ контейнера установить пинкод

Разархивируем

$ unzip IFCPlugin-3.0.0-x86_64.deb.zip

создаем симлинк для корректной работы связи расширения браузера с библиотекой установленного плагина

config = cert_from_registry = "false";

set_user_pin = "false";

>

< name = "Криптопровайдер КриптоПро CSP";

alias = "CryptoPro";

type = "capi";

provider_name = "Crypto-Pro GOST R 34.10-2001 Cryptographic Service Provider";

provider_num = "75";

skip_pkcs11_list = "false";

>,

Заходим в каталог куда скачали архив

$ unzip ifc.cfg.zip

Копируем конфигурационный файл

Перейти в меню - Дополнительные инструменты - Расширения и включить плагин

Можно проверять .

На случай диагностики ошибок ifcplugin нужен будет лог /var/log/ifc/engine_logs/engine.log

Вложения

DavidovichDV

New member

Общее описание выводов ошибок

[ErrorCode: 0x00000000]

\\ Код ошибки 0, значит все прошло успешно

Error number 0x8009001f (2148073503).

Неправильный параметр набора ключей.

\\ скорее всего нужно добавить пинкод или другой тип стандарта контейнера если ошибка возникает при копировании ключей

\\ -pinsrc 12345678

\\ -pindest 12345678

ERROR: SCardListReaders(NULL)

если ключ вставлен, то скорее всего либо у вас не установлены требуемые библиотеки/драйвера, либо что то мешает его распознать(какой-то пакет из состава Крипто-Про)

Проверить/отобразить USB токены можно командой

$ /opt/cprocsp/bin/amd64/list_pcsc

Примерный вывод:

Aktiv Co. Rutoken S 00 00

если получили ERROR: SCardListReaders(NULL) , если ключ вставлен, то скорее всего либо у вас не установлены требуемые библиотеки/драйвера, либо что то мешает его распознать(какой-то пакет из состава Крипто-Про)

Спойлер: Вывести список всех ключевых носителей и контейнеровВывести список всех ключевых носителей и контейнеров

$ /opt/cprocsp/bin/amd64/csptest -keyset -enum_cont -verifyc -fqcn

<вывод команды>

CSP (Type:80) v4.0.9017 KC2 Release Ver:4.0.9944 OS:Linux CPU:AMD64 FastCode:READY:SSSE3.

AcquireContext: OK. HCRYPTPROV: 28131731

\\.\Aktiv Co. Rutoken S 00 00\key1

OK.

Total: SYS: 0,000 sec USR: 0,000 sec UTC: 1,380 sec

[ErrorCode: 0x00000000]

</вывод команды>

Вывод всех ключевых носителей и контейнеров с отображением уникального имени

$ /opt/cprocsp/bin/amd64/csptest -keyset -enum_cont -verifyc -fqcn -uniq

<вывод команды>

CSP (Type:80) v4.0.9018 KC2 Release Ver:4.0.9958 OS:Linux CPU:AMD64 FastCode:READY:SSSE3.

AcquireContext: OK. HCRYPTPROV: 16527635

\\.\HDIMAGE\key0 |\\.\HDIMAGE\HDIMAGE\\key0.000\1174

OK.

Total: SYS: 0,000 sec USR: 0,000 sec UTC: 2,130 sec

[ErrorCode: 0x00000000]

</вывод команды>

Нужная нам информация между строками " AcquireContext: OK. " и " OK . "

Еще возможный вывод \\.\HDIMAGE\ и \\.\FLASH\, где

\\.\HDIMAGE\ это ключевой носитель сохранен на жестком диске, вроде считывателя реестра в Windows версии. "key0" это имя ключевого контейнера на носителе.

$ /opt/cprocsp/bin/amd64/csptest -keycopy -contsrc '\\.\HDIMAGE\key0' -contdest '\\.\Aktiv Co. Rutoken S 00 00\key1' -typesrc 75 -typedest 75 -pinsrc 12345678 -pindest 12345678

<описание опций>

csptest -keycopy \\ Запуск копирования

-contsrc '\\.\HDIMAGE\key0'

\\ Указываем откуда копируем "\\.\HDIMAGE" это указатель откуда брать ключ в данном случае из локального расположения,

навроде считывателя реестра в Windows версии. "key0" это имя ключевого контейнера на носителе

-contdest '\\.\Aktiv Co. Rutoken S 00 00\key1'

\\ Указываем куда копируем '\\.\Aktiv Co. Rutoken S 00 00\key1' это указатель на устройство

ОБЯЗАТЕЛЬНО . Имя ключей должно отличаться

ОБЯЗАТЕЛЬНО . Имя ключей должно быть на латинице,

КАТЕГОРИЧЕСКИ не рекомендуется использовать кириллицу или любой другой алфавит отличный от латиницы

-typesrc 75 \\ Тип сформированного контейнера откуда копируется по ГОСТУ где 75(ГОСТ-2001), 80(ГОСТ-2012)

-typedest 75 \\ Тип сформированного контейнера куда копируется

-pinsrc 12345678 \\ Пинкод источника ключевого носителя

-pindest 12345678 \\ Пинкод ключевого носителя

</описание опций>

<вывод команды>

Копирование контейнера с ключами по уникальным именам на случай если имя контейнера содержит кириллицу или какие нибудь непонятные символы$ /opt/cprocsp/bin/amd64/csptest -keycopy -contsrc 'HDIMAGE\\key0.000\1174' -contdest '\\.\Aktiv Co. Rutoken S 00 00\key1' -typesrc 75 -typedest 75 Удаление контейнера с ключами по уникальному имени

$ /opt/cprocsp/bin/amd64/csptest -keyset -delete -cont 'HDIMAGE\\key0.000\1174' Спойлер: Импорт, экспорт и удаление сертификатов в хранилище сертификатов *** Импорт корневого доверенного сертификата

$ /opt/cprocsp/bin/amd64/certmgr -inst -store uroot -file ROOT.cer

Вместо ROOT.cer подставить свой корневой серитикат который вы хотите загрузить Спойлер: *** Импорт личного сертификата в хранилище из ключевых носителей

*** Загрузка личного сертификата в хранилище в данном случае из локального считывателя

$ /opt/cprocsp/bin/amd64/csptestf -absorb -cert -pattern 'HDIMAGE'

*** Загрузка личного сертификата в хранилище в данном случае из рутокена

$ /opt/cprocsp/bin/amd64/csptestf -absorb -cert -pattern 'rutoken'

*** Загрузка личного сертификата в хранилище в данном случае из Флэш накопителя

$ /opt/cprocsp/bin/amd64/csptestf -absorb -cert -pattern 'FLASH'

*** Вывод личных сертификатов в личном хранилище

$ /opt/cprocsp/bin/amd64/certmgr -list -cert -store uMy

*** Вывод субъекта и серийного номера загруженных личных сертификатов в личном хранилище

$ /opt/cprocsp/bin/amd64/certmgr -list -cert -store uMy | grep -iE "^Serial|^Subject"

*** Полный вывод загруженных сертификатов корневых удостоверяющих центров в личном хранилище

$/opt/cprocsp/bin/amd64/certmgr -list -cert -store uroot

*** Вывод субъекта и серийного номера загруженных сертификатов корневых удостоверяющих центров в личном хранилище

$ /opt/cprocsp/bin/amd64/certmgr -list -cert -store root | grep -iE "^Serial|^Subject"

*** Полный вывод загруженных сертификатов промежуточных серверов в личном хранилище

$ /opt/cprocsp/bin/amd64/certmgr -list -cert -store uca

*** Вывод субъекта и серийного номера загруженных сертификатов промежуточных серверов в личном хранилище

$ /opt/cprocsp/bin/amd64/certmgr -list -cert -store uca | grep -iE "^Serial|^Subject"

*** Загрузка личного сертификата в личное хранилище сертификатов, в данном случае из всех считывателей rutoken

/opt/cprocsp/bin/amd64/csptestf -absorb -cert -pattern 'rutoken'

<вывод команды>

Match: SCARD\rutoken_32b56458\0B00\7E72

OK.

Total: SYS: 0,000 sec USR: 0,000 sec UTC: 1,760 sec

[ErrorCode: 0x00000000]

</вывод команды>

<описание вывода>

Match: SCARD\rutoken_32b56458\0B00\7E72

\\Match это означает что он нашел ключевые носители удовлетворяющие условию и загрузил с него все сертификаты

\\Skip это значит что этот считыватель и контейнер не соответствует запросу и будет проигнорирован

</описание вывода>

/opt/cprocsp/bin/amd64/certmgr -inst -store uroot -file 48b19fb33bb637c88a54d19650730b67e42db121.cer

файл сертификата прикреплен

Спойлер: ---Экспорт личного сертификата и закрытого ключа*** Экспорт в файл сертификата из хранилища

$ /opt/cprocsp/bin/amd64/certmgr -export -cert -dn "CN=" -dest 'cert.crt'

Сначала выведет список всех имеющихся личных сертификатов, затем нужно ввести порядковый номер сертификата

--- Эспорт в файл закрытого ключа из хранилища

/opt/cprocsp/bin/amd64/certmgr -export -file 1234.pfx

Сначала выведет список всех имеющихся личных сертификатов, затем нужно ввести порядковый номер сертификата

Вложения

Blaze

New member

Вопросы по госуслугам.1) Возможен-ли вход в Личный кабинет Госуслуг, если личный сертификат установлен в хранилище -store uMy с привязкой к контейнеру закрытого ключа, в локальном ридере HDIMAGE?

2) Или вход возможен только по rutoken с установленным пин кодом.

3) Для чего в /etc/ifc.cfg секция

и за что отвечают эти параметры?

P.S. С госзакупками проблем со входом не возникло. Спасибо.

DavidovichDV

New member

Вопросы по госуслугам.1) Возможен-ли вход в Личный кабинет Госуслуг, если личный сертификат установлен в хранилище -store uMy с привязкой к контейнеру закрытого ключа, в локальном ридере HDIMAGE?

2) Или вход возможен только по rutoken с установленным пин кодом.

3) Для чего в /etc/ifc.cfg секция

и за что отвечают эти параметры?

P.S. С госзакупками проблем со входом не возникло. Спасибо.

1. Да может.

2. нет, можно воспользоваться любым контейнером

3. Это либо от старого функционала который в новой версии не работает, либо планируемый на будущее и сейчас тестируется у разработчика

лучше оставить так как работает, любы изобретения могут привести к сбоям в работе

Blaze

New member

Использую Porteus 4.0 x86_64 + КриптоПро CSP 5.0.11233 (Domovoy) KC1 от 18.09.2018 + IFCPlugin-3.0.3.0-x86_64 + pcsc-lite-1.8.24-x86_64-1cfВ /etc/ifc.cfg добавил:

личный сертификат установлен в хранилище -store uMy с привязкой к контейнеру закрытого ключа, в локальном ридере HDIMAGE

В Astra Linux применяется какая версия пакета pcsc-lite ?

У меня вечно, пока не закроешь страницу, висит на обращении к средству электронной подписи и бесконечно бегает анимация

DavidovichDV

New member

У вас плагин версии 3.0.3 он не работает, нужен 3.0.0, проверено на многих дистрибутивах

pcsc-1.8.20, но это существенной роли не сыграет главное это версия плагина.

amotash

New member

Здравствуйте.С плагином 3.0.3 не появлялось окно с выбором сертификата.

Установил плагин 3.0.0 окно выбора сертификата появилось. (обрадовался )

После выборы нужно сертификата и ввода пароля окно закрывается, вход в личный кабинет не происходит.

Вложения

DavidovichDV

New member

Здравствуйте.С плагином 3.0.3 не появлялось окно с выбором сертификата.

Установил плагин 3.0.0 окно выбора сертификата появилось. (обрадовался )

После выборы нужно сертификата и ввода пароля окно закрывается, вход в личный кабинет не происходит. нужен хотя бы скриншот того что у вас происходит, желательно скриншоты под спойлеры

amotash

New member

нужен хотя бы скриншот того что у вас происходит, желательно скриншоты под спойлерыDavidovichDV

New member

amotash

New member

Пинкод на контейнере стоит.Вводил правильный, неправильный, оставлял пустым - результат один и тот же. Скидывает на страницу входа.

Вложения

mfc31

New member

DavidovichDV

New member

Пинкод на контейнере стоит.Вводил правильный, неправильный, оставлял пустым - результат один и тот же. Скидывает на страницу входа. есть подозрение что виноват Yandex-browser, проверьте пожалуйста на интегрированном chromium или chromium-gost

renbuar

New member

По данной инструкции зашел на площадки и госуслуги. Спасибо.

renbuar

New member

Andrey, [05.10.18 11:28][В ответ на Дмитрий Давидович]

У них кривой сертификат сервера.

Диагностировать можно так:

[root@test-x64-centos7

Andrey, [05.10.18 11:35]

Но мы сделали параметр для отключения требований RFC6125, который может подвергнуть систему опасности для атак с подменой сертификатов:

[root@test-x64-centos7

Система цифровых сертификатов используется аналогично паролям, для подтверждения личности пользователя или ПК, обмена электронной информацией в виртуальной сети. Легковесные файлы содержат личные данные, которые применяются при идентификации личности. Хранилище сертификатов в ОС Windows 10 находится в секретном месте. Иногда фирмам приходится настраивать личные сертификаты, поэтому им важно знать местоположение файлов.

Для чего знать, где хранятся сертификаты?

Каждый файл в хранилище предусмотрен для защиты операционки цифрового устройства. Они препятствуют проникновению вредоносных программ в систему. Отдельная цифровая подпись отвечает за определенный скачанный софт.

Знание о том, где хранятся такие файлы, требуется в случае просмотра или установки корневых, личных сертификатов. В «десятке» инструменты находятся в контейнере двух типов:

- Certificate store локального ПК – включают список файлов для проверки оригинальности сервера.

- Certificate store для пользователя – хранят сертификаты утилит, которые запускает юзер.

Сертификаты представляют собой корневые и личные файлы. Первые являются составным элементом секретного ключа. Вторые предназначены для идентификации юзеров при обмене электронных данных. Поменять настройки в «десятке» можно через mmc оснастки, в том числе через хранилище.

Просмотр установленных сертификатов Windows 10

Список важных объектов: сертификаты для оборудования, персональные файлы – находят несколькими способами с помощью встроенных инструментов, сторонних утилит.

Через «КриптоПро»

Криптопровайдер предназначен для организации защиты программных обеспечений методом шифрования. Менеджер защищает конфиденциальную информацию при обмене данными через сеть интернет, обеспечивает юридическую достоверность электронных документов.

Для включения программы ее требуется скачать с официального сайта разработчика, инсталлировать на компьютер. Все действия выполняются с правами Администратора. Во время установки ПО можно выполнять настройки через панель свойств. После инсталляции потребуется перезагрузить устройство.

Просмотр проверочных ключей ЭЦП происходит по следующему алгоритму:

- Открыть «Все программы».

- Выбрать «КриптоПро».

В открывшемся окне пользователь увидит все актуальные корневые, личные файлы. Обладая администраторскими правами, можно управлять файлами в «десятке»: выполнять копирование, редактирование, деинсталлировать файлы.

Через Certmgr

Диспетчер разрешает проводить различные действия с цифровыми документами. Консоль является частью операционной системы, включает инструменты для функций управления.

Для просмотра данных нужно следовать инструкции:

- Открыть Командную строку, набрать: c Нажать «Enter».

- В меню появившегося окна выбрать «Личное» и «Корневые сертификаты…». Зайдя в разделы, можно развернуть реестры с полным списком ключей.

Без прав Администратора утилита не заработает. Софт имеет ограничение в шифровании данных, где происходит специальное кодирование файлов.

Через Internet Explorer

Браузер интегрирован в ОС Виндовс 10, включает набор инструментов, позволяющих искать и просматривать информацию в виртуальной сети. Если веб-проводник отсутствует в «десятке», его легко можно скачать с официального источника.

С помощью браузера можно найти ЭЦП, следуя инструкции:

- Тапнуть по разделу «Содержание».

- Нажать на подраздел «Сертификаты».

В результате откроется содержимое с полным списком искомых файлов. В веб-сервисе существует возможность их добавления. Юзеру стоит помнить, что корневые ЭЦП удостоверяющих центров деактивировать запрещено.

Аналогичный способ поиска документов выполняется через Центр управления сетями или общим доступом:

Преимущество метода заключается в том, что посмотреть список ЭЦП можно без администраторских прав. Для обычных людей доступен только просмотр, вносить изменения запрещено.

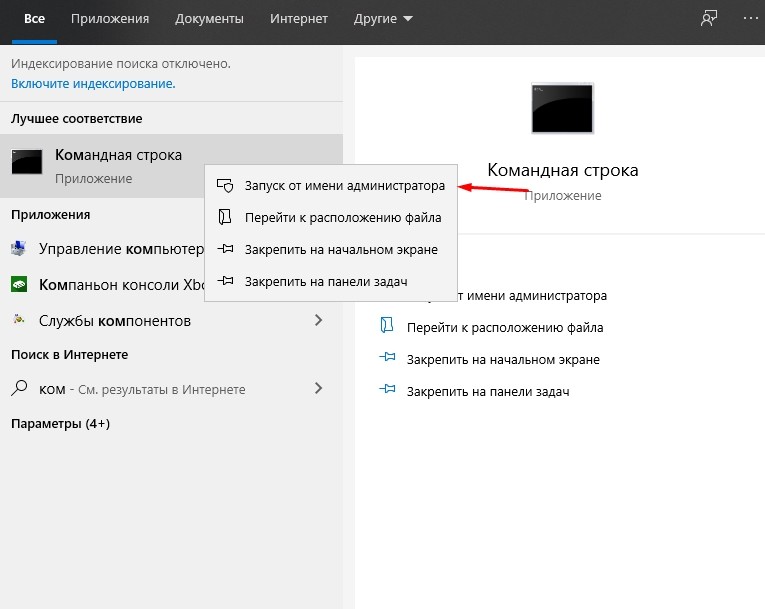

Через контроль управления

Представляет собой один из важнейших компонентов ОС Виндовс 10. С помощью встроенного средства осуществляется управление, запуск, настройка большинства системных функций. Также можно найти, где лежат сертифицированные файлы ЭЦП для их редактирования.

- Нажать: «Win + R».

- Ввести в строку запроса: cmd. Нажать «Enter».

- после этого перейти по команде mmc в терминал;

- В открывшемся списке тапнуть «Добавить изолированную оснастку».

Все действия пользователь может выполнять только с правами Администратора. Такой вариант подходит не каждому человеку, так как некоторые запросы вводятся через Командную строку. Сервисом обычно пользуются системные администраторы или люди, хорошо разбирающиеся в теме.

Существует целый список сторонних ресурсов, позволяющих управлять сертификатами, инсталлированными в ОС Виндовс 10. Но пользоваться такими утилитами не рекомендуется, так как нет гарантии, что в них присутствует команда отправки сертификата на внешний сервер. Надежное сертифицированное приложение – это «КриптоПро», которое дает гарантию защиты от несанкционированного доступа посторонних лиц к ЭЦП.

Также в последних версиях Винды зашифрованные файлы просматривают, перейдя по пути: C:Users\ПОЛЬЗОВАТЕЛЬ\AppData\Roaming\Microsoft\System\Certificates. Словосочетание «Пользователь» меняется на название учетной записи. В результате откроется полный список засекреченных данных.

Сертификаты созданы для безопасной работы цифровой техники. Их достоверность гарантирована сертификационным центром. Управление ЭЦП требует определенных знаний, поэтому работу должен выполнять специалист или продвинутый пользователь.

Скопировать в корень дискеты или флэшки сертификат и приватный ключ (из каталога 999996.000 , 999996 - название (alias) контейнера):

Выполнить команду по копированию ключа с флэшки на диск, ключ попадет в пользовательское хранилище My .

Необходимо выполнять под пользователем, который будет использовать данный контейнер для подписи.С жесткого диска

Скопировать приватный ключ в хранилище (контейнер), где <username> - имя пользователя linux:

Поставить «минимальные» права:

Узнать реальное название контейнера:

Ассоциировать сертификат с контейнером, сертификат попадет в пользовательское хранилище My :

Если следующая ошибка, нужно узнать реальное название контейнера (см. выше):

Установить сертификат УЦ из-под пользователя root командой:

Проверка успешности установки закрытого ключа

Добавление тестового сертификата

Добавление работает только на той же машине, и в тот же контейнер, где был сформированы следующий запрос на добавление:Ввести пароль на контейнер test123 .

Ввести пароль на контейнер. По-умолчанию: 12345678

Удаление сертификата

Проверка сертификата

Подписание пустого файла (размер 0) проходит успешно, но при просмотре сертификатов этого файла выдается ошибка:Просмотр всех атрибутов сертификата

В cryptcp нет необходимых инструментов для получения всех атрибутов сертификата. Поэтому следует использовать openssl , но настроив его.

Получаем SHA 1 хеши:

В цикле извлекаем сертификаты:

Настройка openssl для поддержки ГОСТ:

В файл /etc/ssl/openssl.cnf

Экспорт сертификатов на другую машину

Закрытые ключи к сертификатам находятся тут: /var/opt/cprocsp/keys . Поэтому эти ключи переносятся просто: создаем архив и переносим на нужную машину в тот же каталог.

Экспорт самих сертификатов (если их 14):

Переносим эти файлы на машину и смотрим, какие контейнеры есть:

И как обычно, связываем сертификат и закрытый ключ:

Если закрытый ключ и сертификат не подходят друг к другу, будет выведена ошибка:

Если все успешно:

Если нет закрытого ключа, то просто ставим сертификат:

Подписание документа ЭЦП

Пример создания ЭЦП (по SHA1 Hash):

| [ReturnCode: x] | Описание | Возвращаемый код завершения в баше $? |

|---|---|---|

| 0 | успешно | 0 |

| 0x8010006b | Введен неправильный PIN | 107 |

| 0x2000012d | Сертификат не найден | 45 |

| 0x20000065 | Не удалось открыть файл | 101 |

Проверка подписи ЭЦП

Для верифицирования сертификатов нужен сертификат удостоверяющего центра и актуальный список отзыва сертификатов, либо настроенный для этого revocation provider.

Корневой сертификат УЦ, список отзыва сертификата является одним из реквизитов самого сертификата.

Проверка конкретной подписи из локального хранилища по его хешу:

Проверить, взяв сертификат из file1.sig , подпись файла file2.sig . Практически, надо использовать один и тот же файл:

| [ReturnCode: x] | Текст | Описание | Возвращаемый код завершения в баше $? |

|---|---|---|---|

| 0 | Успешно | 0 | |

| 0x80091004 | Invalid cryptographic message type | Неправильный формат файла | 4 |

| 0x80091010 | The streamed cryptographic message is not ready to return data | Пустой файл | 16 |

Получение исходного файла

Будет ругаться на сертификат (так как не будет проверки), но подпись удалит. Вариант с проверкой:

Читайте также: