Изменить порт smb windows

Обновлено: 03.07.2024

Проблема с удаленным доступом по протоколу Samba (SMB)

Модератор: Tim308

Проблема с удаленным доступом по протоколу Samba (SMB)

Добрый день.

Имя Локальный адрес Внешний адрес СостояниеTCP 0.0.0.0:135 Admin-PC:0 LISTENING

TCP 0.0.0.0:445 Admin-PC:0 LISTENING

TCP 0.0.0.0:990 Admin-PC:0 LISTENING

TCP 0.0.0.0:1025 Admin-PC:0 LISTENING

TCP 0.0.0.0:1026 Admin-PC:0 LISTENING

TCP 0.0.0.0:1027 Admin-PC:0 LISTENING

TCP 0.0.0.0:1028 Admin-PC:0 LISTENING

TCP 0.0.0.0:1037 Admin-PC:0 LISTENING

TCP 0.0.0.0:1039 Admin-PC:0 LISTENING

TCP 0.0.0.0:1253 Admin-PC:0 LISTENING

TCP 0.0.0.0:1303 Admin-PC:0 LISTENING

TCP 0.0.0.0:2869 Admin-PC:0 LISTENING

TCP 0.0.0.0:3050 Admin-PC:0 LISTENING

TCP 0.0.0.0:5357 Admin-PC:0 LISTENING

TCP 0.0.0.0:22120 Admin-PC:0 LISTENING

TCP 0.0.0.0:26143 Admin-PC:0 LISTENING

TCP 0.0.0.0:28774 Admin-PC:0 LISTENING

TCP 127.0.0.1:1175 Admin-PC:0 LISTENING

TCP 127.0.0.1:1175 Admin-PC:1181 ESTABLISHED

TCP 127.0.0.1:1175 Admin-PC:1184 ESTABLISHED

TCP 127.0.0.1:1176 Admin-PC:0 LISTENING

TCP 127.0.0.1:1181 Admin-PC:1175 ESTABLISHED

TCP 127.0.0.1:1184 Admin-PC:1175 ESTABLISHED

TCP 127.0.0.1:5679 Admin-PC:0 LISTENING

TCP 127.0.0.1:5939 Admin-PC:0 LISTENING

TCP 127.0.0.1:7438 Admin-PC:0 LISTENING

TCP 127.0.0.1:10000 Admin-PC:0 LISTENING

TCP 127.0.0.1:11880 Admin-PC:0 LISTENING

TCP 127.0.0.1:27015 Admin-PC:0 LISTENING

TCP 192.168.0.103:139 Admin-PC:0 LISTENING Имя Локальный адрес Внешний адрес Состояние

UDP 0.0.0.0:500 *:*

UDP 0.0.0.0:1900 *:*

UDP 0.0.0.0:3544 *:*

UDP 0.0.0.0:3702 *:*

UDP 0.0.0.0:3702 *:*

UDP 0.0.0.0:3702 *:*

UDP 0.0.0.0:3702 *:*

UDP 0.0.0.0:3702 *:*

UDP 0.0.0.0:3702 *:*

UDP 0.0.0.0:3911 *:*

UDP 0.0.0.0:4500 *:*

UDP 0.0.0.0:5355 *:*

UDP 0.0.0.0:6771 *:*

UDP 0.0.0.0:7125 *:*

UDP 0.0.0.0:9000 *:*

UDP 0.0.0.0:9001 *:*

UDP 0.0.0.0:22120 *:*

UDP 0.0.0.0:27036 *:*

UDP 0.0.0.0:28774 *:*

UDP 0.0.0.0:55133 *:*

UDP 0.0.0.0:56155 *:*

UDP 0.0.0.0:56158 *:*

UDP 0.0.0.0:61945 *:*

UDP 0.0.0.0:62399 *:*

UDP 127.0.0.1:1900 *:*

UDP 127.0.0.1:44301 *:*

UDP 127.0.0.1:49562 *:*

UDP 127.0.0.1:49563 *:*

UDP 127.0.0.1:58531 *:*

UDP 127.0.0.1:60850 *:*

UDP 127.0.0.1:63509 *:*

UDP 127.0.0.1:64350 *:*

UDP 127.0.0.1:64351 *:*

UDP 192.168.0.103:137 *:*

UDP 192.168.0.103:138 *:*

UDP 192.168.0.103:1900 *:*

UDP 192.168.0.103:56789 *:*

UDP 192.168.0.103:58530 *:*

UDP 192.168.0.103:60849 *:*

RPMcMerphy писал(а): Добрый день.

Имя Локальный адрес Внешний адрес Состояние

TCP 0.0.0.0:135 Admin-PC:0 LISTENING

TCP 0.0.0.0:445 Admin-PC:0 LISTENING

TCP 0.0.0.0:990 Admin-PC:0 LISTENING

TCP 0.0.0.0:1025 Admin-PC:0 LISTENING

TCP 0.0.0.0:1026 Admin-PC:0 LISTENING

TCP 0.0.0.0:1027 Admin-PC:0 LISTENING

TCP 0.0.0.0:1028 Admin-PC:0 LISTENING

TCP 0.0.0.0:1037 Admin-PC:0 LISTENING

TCP 0.0.0.0:1039 Admin-PC:0 LISTENING

TCP 0.0.0.0:1253 Admin-PC:0 LISTENING

TCP 0.0.0.0:1303 Admin-PC:0 LISTENING

TCP 0.0.0.0:2869 Admin-PC:0 LISTENING

TCP 0.0.0.0:3050 Admin-PC:0 LISTENING

TCP 0.0.0.0:5357 Admin-PC:0 LISTENING

TCP 0.0.0.0:22120 Admin-PC:0 LISTENING

TCP 0.0.0.0:26143 Admin-PC:0 LISTENING

TCP 0.0.0.0:28774 Admin-PC:0 LISTENING

TCP 127.0.0.1:1175 Admin-PC:0 LISTENING

TCP 127.0.0.1:1175 Admin-PC:1181 ESTABLISHED

TCP 127.0.0.1:1175 Admin-PC:1184 ESTABLISHED

TCP 127.0.0.1:1176 Admin-PC:0 LISTENING

TCP 127.0.0.1:1181 Admin-PC:1175 ESTABLISHED

TCP 127.0.0.1:1184 Admin-PC:1175 ESTABLISHED

TCP 127.0.0.1:5679 Admin-PC:0 LISTENING

TCP 127.0.0.1:5939 Admin-PC:0 LISTENING

TCP 127.0.0.1:7438 Admin-PC:0 LISTENING

TCP 127.0.0.1:10000 Admin-PC:0 LISTENING

TCP 127.0.0.1:11880 Admin-PC:0 LISTENING

TCP 127.0.0.1:27015 Admin-PC:0 LISTENING

TCP 192.168.0.103:139 Admin-PC:0 LISTENING

Отсюда видно что tcp порты прослушиваются.

Имя Локальный адрес Внешний адрес Состояние

UDP 0.0.0.0:500 *:*

UDP 0.0.0.0:1900 *:*

UDP 0.0.0.0:3544 *:*

UDP 0.0.0.0:3702 *:*

UDP 0.0.0.0:3702 *:*

UDP 0.0.0.0:3702 *:*

UDP 0.0.0.0:3702 *:*

UDP 0.0.0.0:3702 *:*

UDP 0.0.0.0:3702 *:*

UDP 0.0.0.0:3911 *:*

UDP 0.0.0.0:4500 *:*

UDP 0.0.0.0:5355 *:*

UDP 0.0.0.0:6771 *:*

UDP 0.0.0.0:7125 *:*

UDP 0.0.0.0:9000 *:*

UDP 0.0.0.0:9001 *:*

UDP 0.0.0.0:22120 *:*

UDP 0.0.0.0:27036 *:*

UDP 0.0.0.0:28774 *:*

UDP 0.0.0.0:55133 *:*

UDP 0.0.0.0:56155 *:*

UDP 0.0.0.0:56158 *:*

UDP 0.0.0.0:61945 *:*

UDP 0.0.0.0:62399 *:*

UDP 127.0.0.1:1900 *:*

UDP 127.0.0.1:44301 *:*

UDP 127.0.0.1:49562 *:*

UDP 127.0.0.1:49563 *:*

UDP 127.0.0.1:58531 *:*

UDP 127.0.0.1:60850 *:*

UDP 127.0.0.1:63509 *:*

UDP 127.0.0.1:64350 *:*

UDP 127.0.0.1:64351 *:*

UDP 192.168.0.103:137 *:*

UDP 192.168.0.103:138 *:*

UDP 192.168.0.103:1900 *:*

UDP 192.168.0.103:56789 *:*

UDP 192.168.0.103:58530 *:*

UDP 192.168.0.103:60849 *:*

Сетевой протокол SMB (Server Message Block) используется для предоставления совместного удаленного доступа к файлам, принтерам и другим устройствам через порт TCP 445. В этой статье мы рассмотрим: какие версии (диалекты) протокола SMB доступны в различных версиях Windows (и как они соотносятся с версиями samba в Linux); как определить версию SMB на вашем компьютере; и как включить/отключить клиент и сервер SMBv1, SMBv2 и SMBv3.

Версии протокола SMB в Windows

Есть несколько версии протокола SMB (диалектов), которые последовательно появлялись в новых версиях Windows:

Для реализации протокола SMB в Linux/Unix системах используется samba. В скобках мы указали в каких версиях samba поддерживается каждый диалект SMB.- CIFS — Windows NT 4.0;

- SMB 1.0 — Windows 2000;

- SMB 2.0 — Windows Server 2008 и Windows Vista SP1 (поддерживается в Samba 3.6);

- SMB 2.1 — Windows Server 2008 R2 и Windows 7 (поддерживается в Samba 4.0);

- SMB 3.0 — Windows Server 2012 и Windows 8 (поддерживается в Samba 4.2);

- SMB 3.02 — Windows Server 2012 R2 и Windows 8. 1 (не поддерживается в Samba);

- SMB 3.1.1 – Windows Server 2016 и Windows 10 (не поддерживается в Samba).

При сетевом взаимодействии по протоколу SMB между клиентом и сервером используется максимальная версия протокола, поддерживаемая одновременно и клиентом, и сервером.

Ниже представлена сводная таблица, по которой можно определить версию протокола SMB, которая выбирается при взаимодействии разных версий Windows:

| Операционная система | Win 10, Server 2016 | Windows 8.1, Server 2012 R2 | Windows 8, Server 2012 | Windows 7, Server 2008 R2 | Windows Vista, Server 2008 | Windows XP, Server 2003 и ниже |

| Windows 10 , Windows Server 2016 | SMB 3.1.1 | SMB 3.02 | SMB 3.0 | SMB 2.1 | SMB 2.0 | SMB 1.0 |

| Windows 8.1 , Server 2012 R2 | SMB 3.02 | SMB 3.02 | SMB 3.0 | SMB 2.1 | SMB 2.0 | SMB 1.0 |

| Windows 8 , Server 2012 | SMB 3.0 | SMB 3.0 | SMB 3.0 | SMB 2.1 | SMB 2.0 | SMB 1.0 |

| Windows 7, Server 2008 R2 | SMB 2.1 | SMB 2.1 | SMB 2.1 | SMB 2.1 | SMB 2.0 | SMB 1.0 |

| Windows Vista, Server 2008 | SMB 2.0 | SMB 2.0 | SMB 2.0 | SMB 2.0 | SMB 2.0 | SMB 1.0 |

| Windows XP, 2003 и ниже | SMB 1.0 | SMB 1.0 | SMB 1.0 | SMB 1.0 | SMB 1.0 | SMB 1.0 |

К примеру, при подключении клиентского компьютера с Windows 8.1 к файловому серверу с Windows Server 2016 будет использоваться протокол SMB 3.0.2.

Согласно таблице Windows XP, Windows Server 2003 для доступа к общим файлам и папкам на сервере могут использовать только SMB 1.0, который в новых версиях Windows Server (2012 R2 / 2016) может быть отключен. Таким образом, если в вашей инфраструктуре одновременно используются компьютеры с Windows XP (снятой с поддержки), Windows Server 2003/R2 и сервера с Windows Server 2012 R2/2016/2019, устаревшие клиенты не смогут получить доступ к файлам и папкам на файловом сервере с новой ОС.

Если Windows Server 2016/2012 R2 с отключенным SMB v1.0 используется в качестве контроллера домена, значить клиенты на Windows XP/Server 2003 не смогут получить доступ к каталогам SYSVOL и NETLOGON на контроллерах домена и авторизоваться в AD.

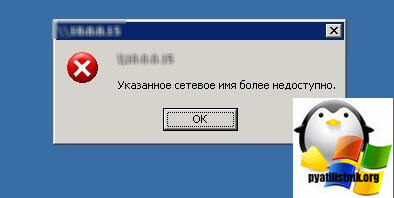

На старых клиентах при попытке подключиться к ресурсу на файловом сервере с отключенным SMB v1 появляется ошибка:

Как проверить поддерживаемые версии SMB в Windows?

Рассмотрим, как определить, какие версии протокола SMB поддерживаются на вашем компьютере Windows.

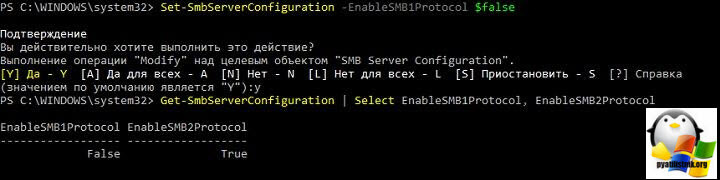

В Windows 10, 8.1 и Windows Server 2019/2016/2012R2 вы можете проверить состояние различных диалектов SMB протокола с помощью PowerShell:

Get-SmbServerConfiguration | select EnableSMB1Protocol,EnableSMB2Protocol

Данная команда вернула, что протокол SMB1 отключен ( EnableSMB1Protocol=False ), а протоколы SMB2 и SMB3 включены ( EnableSMB1Protocol=True ).

Обратите внимание, что протоколы SMBv3 и SMBv2 тесно связаны между собой. Нельзя отключить или включить отдельно SMBv3 или SMBv2. Они всегда включаются/отключаются только совместно, т.к. используют один стек.В Windows 7, Vista, Windows Server 2008 R2/2008:

Get-Item HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters | ForEach-Object

Если в данной ветке реестра нет параметров с именами SMB1 или SMB2, значить протоколы SMB1 и SMB2 по умолчанию включены.

Также в этих версиях Windows вы можете проверить, какие диалекты SMB разрешено использовать в качестве клиентов с помощью команд:

sc.exe query mrxsmb10

sc.exe query mrxsmb20

В обоих случаях службы запущены ( STATE=4 Running ). Значит Windows может подключаться как к SMBv1, так и к SMBv2 серверам.

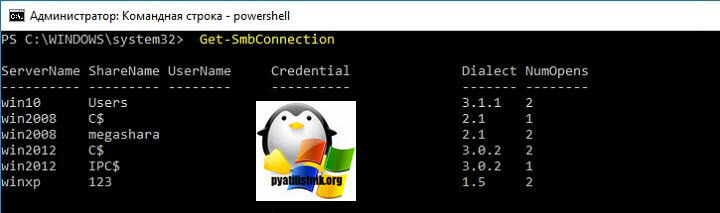

Вывести используемые версии SMB с помощью Get-SMBConnection

Как мы говорили раньше, компьютеры при взаимодействии по протоколу SMB используют максимальную версию, поддерживаемую как клиентом, так и сервером. Для определения версии SMB, используемой для доступа к удаленному компьютеру можно использовать командлет PowerShell Get-SMBConnection :

Версия SMB, используемая для подключения к удаленному серверу (ServerName) указана в столбце Dialect.

Можно вывести информацию о версиях SMB, используемых для доступа к конкретному серверу:

Get-SmbConnection -ServerName servername

Если нужно отобразить, используется ли SMB шифрование (появилось в SMB 3.0), выполните:

Get-SmbConnection | ft ServerName,ShareName,Dialect,Encrypted,UserName

В Linux вывести список SMB подключения и используемые диалекты в samba можно командой:Чтобы на стороне сервера вывести список используемых клиентами версий протокола SMB и количество клиентов, используемых ту или иную версию протокола SMB, выполните команду:

Get-SmbSession | Select-Object -ExpandProperty Dialect | Sort-Object -Unique

В нашем примере имеется 825 клиентов, подключенных к серверу с помощью SMB 2.1 (Windows 7/Windows Server 2008 R2) и 12 клиентов SMB 3.02.

С помощью PowerShell можно включить аудит версий SMB, используемых для подключения:

Set-SmbServerConfiguration –AuditSmb1Access $true

События подключения затем можно извлечь из журналов Event Viewer:

Get-WinEvent -LogName Microsoft-Windows-SMBServer/Audit

Об опасности использования SMBv1

Последние несколько лет Microsoft из соображений безопасности планомерно отключает устаревший протокол SMB 1.0. Связано это с большим количеством критических уязвимостей в этом протоколе (вспомните историю с эпидемиями вирусов-шифровальщиков wannacrypt и petya, которые использовали уязвимость именно в протоколе SMBv1). Microsoft и другие IT компании настоятельно рекомендуют отказаться от его использования.

Однако отключение SMBv1 может вызвать проблемы с доступом к общий файлам и папкам на новых версиях Windows 10 (Windows Server 2016/2019) с устаревших версий клиентов (Windows XP, Server 2003), сторонних ОС (Mac OSX 10.8 Mountain Lion, Snow Leopard, Mavericks, старые версии Linux), различных старых NAS устройствах.

Если в вашей сети не осталось legacy устройств с поддержкой только SMBv1, обязательно отключайте эту версию диалекта в Windows.

В том случае, если в вашей сети остались клиенты с Windows XP, Windows Server 2003 или другие устройства, которые поддерживают только SMBv1, их нужно как можно скорее обновить или тщательно изолировать.

Включение и отключение SMBv1, SMBv2 и SMBv3 в Windows

Рассмотрим способы включения, отключения различных версий SMB в Windows. Мы рассматриваем отдельно включение клиента и сервера SMB (это разные компоненты).

Windows 10, 8.1, Windows Server 2019/2016/2012R2:

Отключить клиент и сервер SMBv1:

Disable-WindowsOptionalFeature -Online -FeatureName smb1protocol

Отключить только SMBv1 сервер:

Set-SmbServerConfiguration -EnableSMB1Protocol $false

Включить клиент и сервер SMBv1:

Enable-WindowsOptionalFeature -Online -FeatureName smb1protocol

Включить только SMBv1 сервер:

Set-SmbServerConfiguration -EnableSMB1Protocol $true

Отключить сервер SMBv2 и SMBv3:

Set-SmbServerConfiguration -EnableSMB2Protocol $false

Включить сервер SMBv2 и SMBv3:

Set-SmbServerConfiguration -EnableSMB2Protocol $true

Windows 7, Vista, Windows Server 2008 R2/2008:

Отключить SMBv1 сервер:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 0 –Force

Включить SMBv1 сервер:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 1 –Force

Отключить SMBv1 клиент:

sc.exe config lanmanworkstation depend= bowser/mrxsmb20/nsi

sc.exe config mrxsmb10 start= disabled

Включить SMBv1 клиент:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi

sc.exe config mrxsmb10 start= auto

Отключить SMBv2 сервер:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB2 -Type DWORD -Value 0 -Force

Включить SMBv2 сервер

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB2 -Type DWORD -Value 1 –Force

Отключить SMBv2 клиент:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/nsi

sc.exe config mrxsmb20 start= disabled

Включить SMBv2 клиент:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi

sc.exe config mrxsmb20 start= auto

Для отключения SMBv2 нужно в этой же ветке установить параметр SMB2=0.

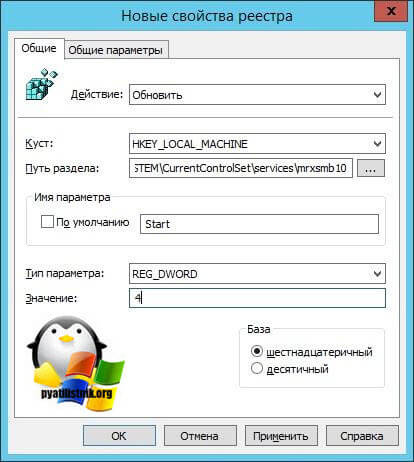

Для отключения SMBv1 клиента нужно распространить такой параметр реестра:

- Key: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\mrxsmb10

- Name: Start

- Type: REG_DWORD

- Value: 4

При отключении SMB 1.0/CIFS File Sharing Support в Windows вы можете столкнуться с ошибкой “0x80070035, не найден сетевой путь”, ошибкой при доступе к общим папкам, и проблемами обнаружения компьютеров в сетевом окружении. В этом случае вместо служба обозревателя компьютеров (Computer Browser) нужно использовать службы обнаружения (линк).

Введение

Современные стандарты требуют от разработчиков создания новых усовершенствованных систем и применения более продвинутых технологий. Однако не всегда новые версии отдельных системных служб могут полноценно функционировать с предыдущими версиями. Например, при попытке подключить обновленную операционную систему «Windows 10» к серверу для доступа к отдельным файлам может возникать ошибка соединения, сигнализирующая о том, что служба сетевого протокола «Windows» не может подключиться к общей папке, и для этого требуется версия «SMB2» или выше. И ошибка не устраняется повторным подключением к заданному серверу или изменением точки доступа, сервер остается недоступным.

Мы попытались обнаружить решение этой странной ошибки подключения к серверу «Windows 10» . К счастью, нам удалось найти несколько быстрых решений для устранения ошибки «SMB2» на нашем компьютере с операционной системой «Windows 10» , о которых далее подробно мы расскажем в нашей статье.

Однако прежде чем приступить к описанию возможных решений, давайте разберемся, в первую очередь, почему собственно эта ошибка возникает.

Что означает ошибка «SMB2» в операционной системе «Windows 10»

«SMBv1» является самой первой версией этого протокола. Данный сетевой протокол устарел и больше не отвечает современным требованиям безопасности, поскольку предоставляет возможность проникновения в систему вредоносным программам-вымогателям и другим зловредным приложениям через отдельные уязвимости. И именно поэтому данная версия «SMB» больше не монтируется по умолчанию при установке более новых версий операционных систем «Windows 10» . Например, таких вариантов, которые включают в себя обновление «Fall Creators Windows 10» от апреля 2018 года или более позднее октябрьское обновление «Windows 10» того же года.

В таком случае, идеальным решением будет попытка выполнить проверку, существуют ли какие-либо обновления прошивки для указанного сетевого устройства, ожидающие непосредственной установки. Если версия не требует дополнительных обновлений, то пользователи могут временно понизить версию сетевого протокола «SMB» на своем компьютере под управлением операционной системы «Windows 10» , чтобы получить к нему доступ.

Опять же, предпочтительно, чтобы такие изменения сетевого протокола были выполнены на домашнем устройстве, что позволило бы быстро вернуть настройки в исходное положение по завершению работы на сервере.

Примечание . Следует обратить особое внимание, что все изменения пользователи выполняют собственноручно на свой страх и риск, и никто, кроме пользователя, не несет ответственности за любые потенциальные проблемы, способные возникнуть по причине возможного воздействия различных вредоносных приложений.

Осуществить проверку версии сетевого протокола «SMB» не представляет собой сложную задачу. Все, что потребуется сделать, это открыть расширяемое средство автоматизации «Windows PowerShell» с правами администратора.

Получить доступ к приложению, представленному в виде программной оболочки с интерфейсом командной строки и сопутствующими языками сценариев можно разными способами, не представляющими особых сложностей и напрямую зависящими только от личных предпочтений конкретного пользователя.

Например, нажмите на кнопку «Поиск» , расположенную на «Панели задач» в нижнем левом углу рабочего стола, рядом с кнопкой «Пуск» , и откройте поисковую панель. В строке поискового запроса введите фразу «Windows PowerShell» и дождитесь окончания ее обработки. В разделе «Лучшее соответствие» будет отображено искомое приложение. Нажмите на нем правой кнопкой мыши и во всплывающем меню выберите, из предложенных вариантов, раздел «Запуск от имени администратора» . Или в дополнительной боковой панели нажмите на соответствующую строку, и приложение «Windows PowerShell» с правами администратора будет открыто.

Одним из способов доступа с STB к файлам, расположенным на сетевых компьютерах, является протокол общего доступа SMB, который является стандартным протоколом Microsoft Windows и обеспечивает функции «Сети Microsoft Windows» и «Совместного использования файлов и принтеров» .

Samba - свободная реализация протокола SMB для UNIX-подобных и других операционных систем.

Применение протоколов SMB / Samba позволяет осуществлять доступ с STB (работает под управлением ОС Linux) к папкам и файлам, расположенным на сетевых компьютерах (работающих под управлением ОС Linux, Windows и др.). Таким образом, пользователи STB получают возможность проигрывать на STB медиа-файлы (видео, аудио, изображения), которые расположены на сетевых компьютерах, работающих под управлением одного из типов ОС, поддерживающей протокол SMB.

Протокол SMB / Samba является прикладным протоколом (в терминах сетевой модели OSI). Для обмена данными используется транспортный протокол TCP/IP.

Протокол SMB / Samba использует архитектуру клиент – сервер: в качестве сервера выступает ПК, на котором размещаются определенные сетевые ресурсы (папки) с медиа-файлами, в качестве клиента – STB, с которого медиа-файлы проигрываются.

Сетевые ресурсы (в виде ярлыков) отображаются в STB, в меню Home media, в соответствии со стандартной сетевой LAN-архитектурой ОС Windows: Сеть / Рабочая группа / Компьютер / Папка.

По умолчанию, доступ к ресурсам компьютера закрыт настройками на стороне компьютера. При необходимости получить доступ к определенной сетевой папке, пользователь компьютера открывает доступ к этой папке. Для управления доступом к папкам используется процедура ОС Windows "Общий доступ к файлам".

Предусмотрены два типа сетевого доступа к папкам (тип доступа определяется на стороне сервера):

- по паролю - для доступа к сетевой папке со стороны STB используется процедура Авторизации (необходимо ввести имя (login) определенного пользователя компьютера и его пароль (password);

- без пароля - доступ к сетевой папке открыт для всех пользователей, без необходимости вводить пароль.

Обнаружение общих сетевых ресурсов на стороне STB происходит автоматически (если это не запрещено на стороне компьютера или кроме случаев, связанных с некорректной работой сети). Соединение с сетевой папкой устанавливается, когда пользователь STB открывает сетевую папку. Если используется доступ к папке по паролю, пользователю выдается запрос указать login и password.

Также предусмотрена возможность ручного подключения сетевых папок (если они не были обнаружены автоматически). Настройка и доступ к ресурсам сети по протоколу SMB / Samba на STB проводится в меню Home media.

Ниже рассмотрен пример, как подключить сетевую папку ПК с ОС Windows 10 для воспроизведения медиа-файлов с STB.

Параметры, используемые в примере

Компьютер (файловый сервер):

- Операционная система - Windows 10 64-bit;

- Имя компьютера – My_computer;

- Рабочая группа – WORKGROUP (имя рабочей группы “по умолчанию” в ОС «Windows»);

- IP-адрес ПК: 192.168.1.186.

- Сетевой ресурс, к которому открывается доступ (папка с медиа-файлами) - папка Video_E1.

- Имя пользователя - Usr.

Примечание! Не рекомендуется использовать в «Имени компьютера» и «Рабочей группы» символы кириллицы.

Настройка соединения на стороне ПК

Проверка доступности сетевого соединения между ПК и STB

Перед настройкой соединения убедитесь в доступности сетевого соединения между ПК и STB – пошлите ICMP Echo Requests ( PING) с ПК на STB.

Проверка включения протокола SMB

- Открыть Панель управления⇒ Все элементы панели управления⇒Программы и компоненты.

- В левой панели выбрать пункт Включение и отключение компонентов Windows.

- Убедиться, что включена опция Поддержка общего доступа к файлам SMB 1.0/CIFS.

Настройка параметров общего доступа для различных профилей Windows

1. Открыть Панель управления ⇒ Все элементы панели управления ⇒ Центр управления сетями и общим доступом.

2. В левой панели выбрать пункт Изменить дополнительные параметры общего доступа.

2. Настроить параметры общего доступа для трех профилей ('Частная', 'Гостевая или общедоступная' и 'Все сети'):

Частная

Гостевая или общедоступная

Все сети

Открытие доступа к папке на стороне ПК

1. Откройте доступ к папке Video_E1: Свойства ⇒ Доступ ⇒ Общий доступ.

2. В открывшемся окне Общий доступ к файлам выберите и добавьте пользователей для доступа к папке:

2.1 Для организации доступ к папке по паролю (используется пароль пользователя ПК), выберете и добавьте необходимых пользователей (в примере - рассмотрен доступ для текущего пользователя Usr). В этом случае при попытке открыть папку со стороны STB будут запрошены логин (имя пользователя компьютера) и пароль (пароль пользователя компьютера).

Учтите. Необходимо использовать определенное значение пароля учетной записи пользователя. Отсутствие пароля (пустой пароль) приведет к невозможности доступа к папке!

2.2 Если необходимо предоставлять доступ к папке всем пользователям сети, выбрать в списке пользователя «Все» (если такого пункта нет в списке - выбрать и добавить).Ниже на рисунке приведен вариант настройки предоставления беспарольного доступа к папке Video_E1 (для всех сетевых пользователей).

Автоматическое соединение с сетевой папкой со стороны STB

2. В папке WORKGROUP отображаются сетевые компьютеры рабочей группы.

Откройте ярлык необходимого сетевого компьютера - My_Computer (в разделе My_Computer отображаются папки одноименного сетевого компьютера, для которых открыт доступ).

3. Чтобы убедиться, что автоматическое определение сетевого ресурса состоялось и проверить тип протокола необходимо выделить папку и воспользоваться кнопкой «i» (INFO) на ПДУ:

4. Открыть папку Video_E1. Внутри папки пройти по пути, по которому находится медиа-файл, который необходимо воспроизвести.

5. Если для папки установлен доступ по паролю, либо по каким-либо причинам STB не может «примонтировать» папку (то есть получить к ней доступ - см. раздел Проблемы получения доступа к сетевым ресурсам), то при попытке открыть данную папку открывается окно Network connection.

Для авторизации необходимо выбрать ОК - открывается окно Authorization, в котором следует ввести параметры доступа к папке: Login и Password.

6. Запустить медиа-файл.

Принудительное установление соединения к сетевой папке со стороны STB

- Во Встроенном портале открыть Главное окно⇒HomeMedia⇒Сетевое окружение

- Вызвать окно Operations (Операции) - кнопка Меню на ПДУ.

- Нажать Подключить NFS/SMB (Connect NFS/SMB).

- В окне Подключение сетевой папки (Connect network folder) ввести параметры соединения:

- Адрес сервера (Server Address) – IP-адрес ПК (файлового сервера), на котором размещена требуемая сетевая папка;

- Папка на сервере (Server folder) – имя папки (каталога) на ПК, для которой установлен общий доступ;

- Локальная папка (Local folder) – имя папки на STB (по умолчанию, совпадает с именем папки на сервере);

- Тип подключения (Connection type) – SMB.

- Логин (Login) – логин доступа - вводится, если для папки используется доступ по паролю. Вводимое значение с овпадает с именем пользователя ПК ;

- Пароль (Password) – пароль доступа к папке - вводится, если для папки используется доступ с паролем.

Примечание. Если для папки используется беспарольный доступ, поля Логин и Пароль должны быть пустыми!

![Image Documentation]()

Отключение сетевой папки, изменение настроек соединения на STB

Для принудительного отключения определенной сетевой папки используйте для этой папки команду Отключить NFS/SMB.

В случае необходимости внести изменения в настройку соединения определенной папки (например, при изменении параметров доступа к папке на стороне ПК), используйте для этой папки команду Редактировать (англ. Edit share).

Монтирование папки

Установление соединения к определенной папке, описанное в подразделах Соединение с сетевой папкой на стороне STB и Принудительное установление соединения к сетевой папке, сопровождается автоматическим монтированием папки на STB. Если определенная папка "примонтирована" на STB, ее ярлык появляется на верхнем уровне меню Home media.

Пользователь также может монтировать необходимую папку вручную (это также ведет к соединению с папкой ), для этой цели используется команда Подключить ресурс (англ. Mount share).

![Image Documentation]()

![Image Documentation]()

Для "размонтирования" папки в STB (это также ведет к разъединению папки от STB) используется команда Отключить ресурс (англ. Unmount share) .

Проблемы получения доступа к сетевым ресурсам

1. Выполните следующие действия:

- STB со стороны ПК (убедиться, что оба устройства могут взаимодействовать по сети). При необходимости восстановить сетевое взаимодействие;

- Убедиться, что на сервере (ПК, с которого настраивается доступ) включена поддержка протокола SMB версии 1.

- На компьютере проверить Настройку параметров общего доступа для различных профилей Windows.

- На компьютере проверить Открытие доступа к папке.

2. Если при открытии сетевой папки на STB предлагается выполнить авторизацию, но для папки доступ по паролю не назначался:

- На сетевом компьютере проверить, чтобы в свойствах папки был открыт доступ для пользователя «Все»;

- Если доступ не возобновился, перезагрузить STB.

3. Если при открытии папки на STB предлагается выполнить авторизацию (ввести логин, пароль), но значение пароля не задано (пустой пароль):

![протокол smb v1]()

Что такое протокол SMB v1

Прежде, чем начать перекрывать кислород для вирусов шифровальщиков, я хочу вас познакомить с источником, через который они лезут и называется он протокол Server Message Block (SMB).

Server Message Block - это сетевой протокол, работающий на прикладном уровне модели OSI, для доступа к сетевым ресурсам, принтерам, папкам, для взаимодействия процессов. Наверняка многие из вас знают, такое понятие как UNC пути, вида \\server\share, когда вы обращаетесь к сетевой папке или принтеру, так например, сервер печати Windows, расшаривает их.

Ранее SMB протокол работал и NetBIOS прослойкой, где использовал порты UDP 137-138 и TCP 137, 139, но это было до появления 2000-го Windows, где порт поменяли на 445, он так же применяется и для входа компьютеров в домен Active Directory. Самая первая версию данного протокола, имела название "Common Internet File System" (CIFS ), ее придумали еще в далеких 90-х, я тогда еще пешком под стол ходил. Протокол долго не развивался и приобрел вторую версию, лишь в 2006 году с выходом провальной Windows Vista. Windows 8 уже принесла нам SMB 3.0.

Каждая новая версия реализации протокола, привносила новые возможности, и это логично, необходимо было увеличивать скорость передачи данных, так как локальные сети, уже превращались в гигабитные и очень часто стали появляться твердотельные накопители. Новые версии по старинке, поддерживали предыдущие, для обратной совместимости операционных систем и устройств, это и является Ахиллесовой пятой у него, через который лезут wannacrypt и petya.

Ниже вы можете посмотреть, эволюцию протокола SMB v1 с выходом новых операционных систем.

![описание протокола smb v1]()

Для чего отключать smb v1

Расскажу небольшую предысторию о появлении вирусов wannacrypt и petya. В начале 2017 года, одна хакерская команда, смогла взломать службу АНБ и похитить у нее данные, о всевозможных лазейках в компьютерных системах, благодаря которым можно получать удаленный доступ к нужному компьютеру и следить за жертвой, получая о ней все данные. Среди этих дыр безопасности, были лазейки для:

Хакеры попытались продать все сворованное, но в итоге покупателей не нашли, не долго думая они выложили все это в сеть, тут и понеслось, другие хакеры и группы, быстро все это дело понахватали и создали свои вирусы, их очень много, но вот за май и июнь 2017 года, мир выучил названия двух, petya и wannacry (wannacrypt). Оба они используют старую уязвимость в протоколе smb v1, являющийся частью операционных систем Windos XP, вплоть до Windows 10, но у десятки все лучше, там по умолчанию работает версия SMB 3.1.1, поэтому она пока спит спокойно.

Вот посмотрите как выглядит экран блокировки после вируса petya. У пострадавшего компьютера просят 300 долларов в биткоинах, ни в коем случае не отправляйте деньги, вы ничего не получите, так как изначально данная зараза не включала в себя разблокировку.

А вот как выглядит экран после заражения wannacrypt. Как и в случае с Петей, все данные зашифрованы и уже являются цифровым мусором.

Что нужно чтобы не стать жертвой шифровальщиков

Давайте я приведу небольшой чек лист, который вам поможет сделать вашу систему более защищенной:

-

, так как это основная проблема большинства пораженных компьютеров

- Не устанавливайте не проверенный софт

- Посещайте только проверенные веб ресурсы

- Не открывайте электронные письма от неизвестных людей.

- Утилита SecurityChecker.v2

- Power shell

- Через компоненты Windows

- Через PowerShell

- Через реестр Windows

- Через групповую политику

- Оставить и установить обновления

- Через команду sc.exe config

- Действие: Создать

- Куст: HKEY_LOCAL_MACHINE

- Путь к разделу: SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

- Имя параметра: SMB1

- Тип значения: REG_DWORD.

- Значение: 0

- путь: HKLM:\SYSTEM\CurrentControlSet\services\mrxsmb10;

- параметр: REG_DWORD c именем Start;

- значение: 4.

Как проверить можно ли заразить ваш компьютер

Как я и писал выше, жертвами становятся те компьютеры у кого работает протокол smb v1, который требует отключения. Ниже я вам предоставлю утилиту, с помощью которой вы сможете проверить удовлетворяет ли ваш или другой компьютер в сети, требованиям по безопасности.

KB обновления защищающие от wannacrypt и Petya

Вот подробный список KB для разных операционных систем Windows:

Windows Vista и Windows Server 2008

Windows Server 2008 R2

Windows Server 2012 R2

Windows Server 2016

Теперь зная нужные KB мы легко можем проверить, где не хватает обновлений и включен протокол smb v1. Ниже я вам предоставлю два метода поиска бреши.

Утилита SecurityChecker.v2

Данная утилита может показать, где включен smb v1 и 2.0, а так же проверить компьютер или компьютеры локальной сети на наличие нужного обновления.

В открывшейся программе, вам необходимо нажать кнопку "Add" и добавить компьютер или компьютеры, требующие проверки. Через кнопку KB вы можете подгрузить файл находящийся в корне утилиты с нужными KB для проверки, после чего нажимаете "Check". По результату проверки, вы увидите, стоит ли вам выполнить отключение smb v1 или же нет. На моем примере, вы видите, что и первая и вторая версии включены.

Проверить протокол smb v1 можно и через powershell. Открываем его от имени администратора и вводим такую команду:

get-hotfix -ComputerName имя вашего компьютера -Id нужная kb

Если у вас есть UNC соединения к вашему компьютеру, то вы можете посмотреть их версии командой

Как отключить smb v1

Я вам хочу рассказать о методах деактивирующих протокол SMB старой версии:

Отключаем smb v1 через компоненты системы

Данный метод подойдет для любой не серверной версии Windows, начиная с Wista и заканчивая Windows 10.Вам необходимо открыть панель управления Windows. Нажимаете одновременно Win+R и в открывшемся окне вводите control panel, это такой универсальный метод, отработает в любой винде.

Находим пункт "Программы и компоненты"

Нажимаем "Включение и отключение компонентов Windows" именно тут, мы уберем доступ для wannacrypt и petya

Снимаем галку "Поддержка общего доступа к файлам SMB 1.0/CIFS"

Начнется удаление компонента.

Все, теперь потребуется перезагрузка.

Теперь если со старого компьютера, по типу Windpws XP вы попытаетесь попасть на UNC шару, вы увидите ошибку

Если же вам необходимо сохранить его функциональность и быть защищенным, то устанавливаем нужные KB.

Установка KB против wannacrypt и petya

Выше вы найдете список исправлений для протокола smb v1, скачиваете их из центра обновлений.Это будут файлы формата msu.

Производите установку KB.

Вот так выглядит процесс установки KB.

Вам потребуется произвести перезагрузку системы. теперь, когда все обновления у вас установлены вам не страшны вирусы wannacrypt и petya.

Отключаем smb v1 через powershell

Данный метод подойдет для серверной операционной системы Windows Server 2012 R2 и Windos 8.1, выполните вот такую команду:

Set-SmbServerConfiguration -EnableSMB1Protocol $falseПосле ее выполнения smb v1 будет выключен.

Для отключения SMB версии 2 и 3 выполните:

Set-SmbServerConfiguration -EnableSMB2Protocol $falseЕсли захотите включить, то поменяйте $false на $true.

Теперь для Windows 7 и Windows 2008 R2, выполните следующее:

-

Чтобы отключить протокол SMB версии 1 на SMB-сервере, выполните следующий командлет:

Отключаем smb v1 через реестр

Тут будет параметр SMB1 , по умолчанию там стоит 1, значит включено, меняем его на 0 и закрываем, после перезагрузки все будет выключено. Wannacrypt вас теперь не побеспокоит.

Если нужно отключить SMB2, то находим ветку и меняем там параметр SMB2, так же на ноль.

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\ParametersОтключить через DISM

Откройте командную стоку от имени администратора и введите команду:

dism /online /norestart /disable-feature /featurename:SMB1ProtocolКак видите еще один метод защититься от wannacrypt.

Отключение через sc.exe config

Начиная с Windows 7 вы можете выполнить внутри системы вот такие команды через cmd запущенного от имени администратора:

-

Чтобы отключить протокол SMB версии 1 на SMB-клиенте, выполните следующие команды:

sc.exe config mrxsmb10 start= disabled sc.exe config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi

sc.exe config mrxsmb10 start= auto sc.exe config lanmanworkstation depend= bowser/mrxsmb10/nsi

sc.exe config mrxsmb20 start= disabled sc.exe config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi

sc.exe config mrxsmb20 start= auto

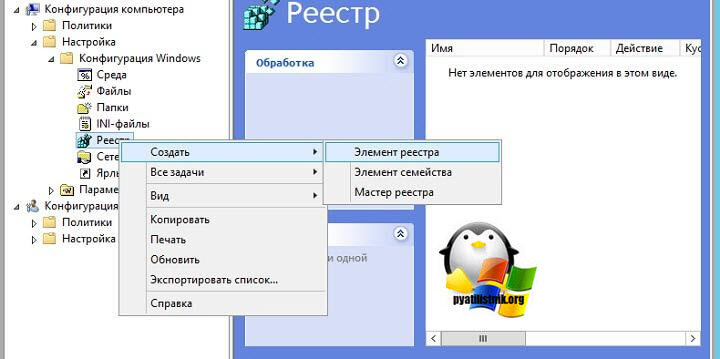

Как защититься от wannacrypt в Active Directory

Когда речь идет о домене Active Directory, то у системного администратора сразу это ассоциируется с групповыми политиками. Давайте посмотрим как GPO поможет нам в массовом отключении smb v1. По сути групповая политика это изменение ключей реестра на клиентах. Открываем редактор и создаем новую политику, прилинковываем ее к нужному организационному подразделению и изменяем.

Политика для серверных ОС

Нас будет интересовать объект "Конфигурация компьютера - Настройка - Конфигурация Windows - Реестр", создаем элемент реестра.

Политика для клиентских ОС

Для отключения поддержки SMB v1 на клиентах понадобится изменить значение двух параметров. Сначала отключим службу протокола SMB v1:

Потом поправим зависимость службы LanmanWorkstation, чтоб она не зависела от SMB v1:

Читайте также: