Как поменять порт windows admin center

Обновлено: 04.07.2024

В данной статье мы продолжаем рассказывать про работу с Windows Server Core 2019. В прошлых постах мы рассказали как готовим клиентские виртуальные машины на примере нашего нового тарифа VDS Ultralight с Server Core за 99 рублей. Затем показали как работать с Windows Server 2019 Core и как установить на него GUI. Сегодня мы поговорим про управление с помощью Windows Admin Center.

Головной болью было, наверное, по соображениям безопасности, разделять роли серверов. Заводить несколько машин, чтобы физически разделить контроллер домена и файловый сервер.

Благо нам на помощь пришла виртуализация, и теперь изолированно друг от друга могут работать несколько служб, которые из соображений безопасности не могут работать на том же сервере. Виртуализация принесла массу удобства, развертывание виртуальных машин из одного шаблона экономит время специалистам, и физически, все в одной коробке с мощным железом.

Машин все меньше, а серверов все больше, даже у меня, для «просто посмотреть» образовалось два контроллера домена, файловый сервер, сервер под Java приложения и еще пачка веб серверов, поэтому давайте поговорим о том, как можно эффективно управлять серверами на Windows, не отрывая левой руки от кофе.

— С помощью Powershell!

Конечно да, но… нет. Продукт позиционируется как удобный инструмент управления гигантской инфраструктурой. Понятно, что это не совсем так, для таких случаев есть Powershell ISE и скрипты, поэтому хотелось бы рассмотреть действительно полезные юзкейсы. Если у вас есть свой опыт, которым вы вы хотели поделиться, мы можем добавить его в эту статью.

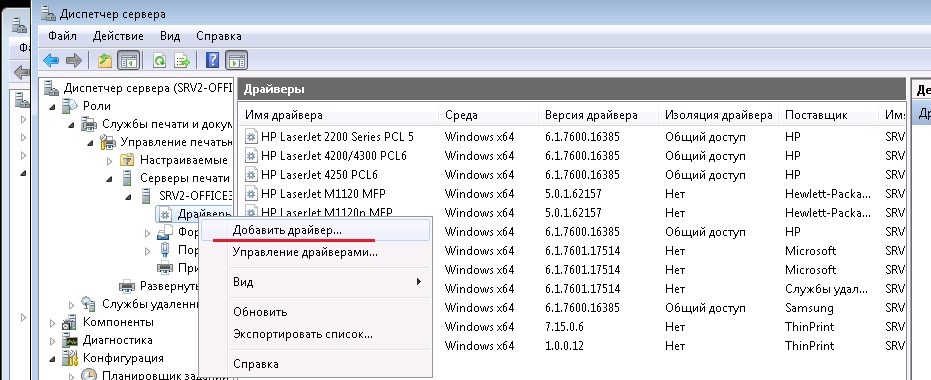

Windows Admin Center лучше подходит для управления стоковыми компонентами. На текущий момент только RSAT может управлять установленными ролями.

Используя WAC, можно улучшить безопасность вашей инфраструктуры, если будете использовать его как шлюз.

Сводная таблица того, он умеет и не умеет:

Управление системой

| WAC | RSAT | |

|---|---|---|

| Управление компонентами | Да | Да |

| Редактор реестра | Да | Нет |

| Управление сетью | Да | Да |

| Просмотр событий | Да | Да |

| Общие папки | Да | Да |

| Управление дисками | Да | Только для серверов с GUI |

| Планировщик заданий | Да | Да |

| Управление устройствами | Да | Только для серверов с GUI |

| Управление файлами | Да | Нет |

| Управление пользователями | Да | Да |

| Управление группами | Да | Да |

| Управление сертификатами | Да | Да |

| Обновления | Да | Нет |

| Удаление программ | Да | Нет |

| Системный монитор | Да | Да |

| WAC | RSAT | |

|---|---|---|

| Advanced Thread Protection | ПРЕВЬЮ | Нет |

| Windows Defender | ПРЕВЬЮ | Да |

| Контейнеры | ПРЕВЬЮ | Да |

| AD Administrativ Center | ПРЕВЬЮ | Да |

| AD Domain and Trusts | Нет | Да |

| AD sites and services | Нет | Да |

| DHCP | ПРЕВЬЮ | Да |

| DNS | ПРЕВЬЮ | Да |

| Диспетчер DFS | Нет | Да |

| Диспетчер GPO | Нет | Да |

| Диспетчер IIS | Нет | Да |

Превью — установка бета версий компонентов для WAC, не входит в состав сборки. Перечислять все не нужно, потому что буквально все компоненты управляются только с помощью RSAT.

Нюансы

Powershell в Windows Admin Center не имеет своей среды сценариев аналогичной Powershell ISE.

Windows Admin Center не поддерживает Powershell ниже 5.0, на старых машинах обязательно нужно ставить новый Powershell, если хотите использовать его.

Главным минусом Windows Admin Center в микро инстансах является потребление оперативной памяти сервера. Он создает четыре сессии по 50-60 мегабайт каждая, и каждая эта сессия остается даже после закрытия Windows Admin Center.

Та же самая проблема и с Powershell через Enter-PSSession, он так же создает новую сессию, и если просто закрыть окно терминала, сессия весом и 70 мегабайт так и останется на удалённом сервере, если её не закрыть её перед выходом с помощью Exit-PSSession или Remove-Pssession.

При использовании Windows Admin Center с этим придется мириться, он отнимет около 170 мегабайт ОЗУ, RSAT таким не страдает.

(См. wsmprovhost.exe)

Упрощаем работу

Максимальное удобство управления достигается если ваша рабочая станция, на которой установлен WAC находится в домене. Он берет учетные данные пользователя, который зашел в систему, подключение к серверам осуществляется по одному щелчку мыши.

Импортировать список серверов можно с помощью txt файла, перечислив имена серверов переносом строки, как и в RSAT.

Что тоже радует, ранее, чтобы интегрировать в AD виртуальную машину на Server Core, приходилось делать это через sconfig, а это значит нужен прямой доступ к его экрану. В случае с хостингами приходилось делать все это через VNC. Теперь, при переходе на главную страницу можно нажать «Изменить идентификатор компьютера» и ввести в домен.

Кстати, чтобы ввести в домен Windows Server 2019, больше не требуется делать Sysprep, потому что Sysprep тоже нужно было завершать через VNC.

Чтобы изменить сетевые настройки теперь нужно сделать два клика. Подключаешься к серверу и меняешь.

Это выходит так же быстро, как и через WinRM, только одной рукой.

Повышаем безопасность

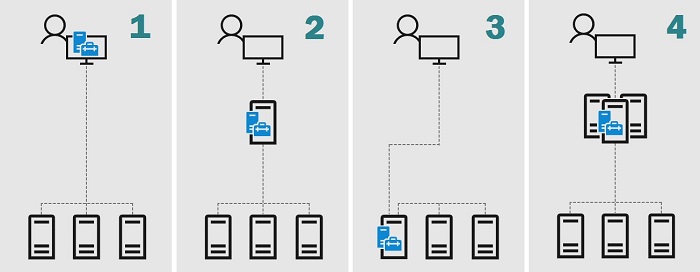

На текущий момент есть четыре типа развертывания. Локальный, в качестве шлюза, установка на один из продакшн серверов и в составе кластера.

*Картинка с сайта майкрософт

Установка в качестве шлюза, на отдельный сервер, наиболее безопасный и рекомендуемый вариант. Это аналог схемы с VPN, когда доступ к управлению имеется только с определенного IP адреса или участка сети.

Согласитесь, гораздо удобнее держать на одной вкладке видосы и мемасы, а на другой Windows Admin Center, нежели целиком терять подключение к ютубу из-за входа в защищенную сеть.

Как же обезопасить все свои N серверов? С помощью следующего скрипта:

Этот скрипт изменит стандартные правила брандмауэра таким образом, что вы сможете использовать RDP и WinRM только с определенного IP адреса, понадобится для организации безопасного доступа к инфраструктуре.

Powershell в Windows Admin Center не имеет своей среды сценариев аналогичной Powershell ISE, можно только вызывать готовые скрипты.

Кстати, вот так выглядит RDP на Windows Server Core.

Выводы

На текущий момент Windows Admin Center не способен заменить RSAT, однако в нём уже присутствуют функции, которых нет у RSAT. Добавляются старые оснастки, которые не так удобны для управления через браузер.

Странным является приоритет разработки, наиболее активно добавляются функции интегрированные с Azure, хостингом от Майкрософт, вместо реально полезных функций.

К сожалению, пока что, управлять всеми функциями Windows Server с удобствами можно только подключившись к нему по RDP.

Не смотря на все минусы, у Windows Admin Center есть свой SDK, с помощью которого можно писать свои собственные модули и управлять своим собственным ПО через него, что однажды сделает его лучше RSAT.

Привет! Сегодня мы рассмотрим новый инструмент управления серверами – Windows Admin Center. Я расскажу, что это за инструмент, каким функционалом он обладает, покажу, как установить Windows Admin Center на операционную систему Windows 10, а также как подключить сервер, которым мы хотим управлять.

Что такое Windows Admin Center?

Windows Admin Center (WAC) – это инструмент удаленного управления серверами с помощью браузера. Он предоставляет полный функционал управления серверами, так же как уже привычные инструменты «Диспетчер серверов» и «Консоль MMC». Например, с помощью него можно:

- Устанавливать и удалять роли и компоненты сервера;

- Управлять пользователями (добавление, удаление и так далее);

- Управлять процессами (что-то своего рода удаленного «Диспетчера задач»);

- Управлять обновлениями;

- Управлять сетевыми адаптерами;

- Управлять службами;

- Подключаться к реестру;

- Управлять файлами и каталогами (можно сказать у WAC есть удаленный файловый менеджер);

- И другой функционал управления серверами.

Системные требования и ограничения Windows Admin Center

Windows Admin Center можно установить на следующие операционные системы Windows:

- Windows 10 (1709 или более поздняя версия);

- Windows Server 2016; .

С помощью Windows Admin Center можно управлять не всеми операционными системами Windows, а только перечисленными ниже:

-

(1709 или более поздняя версия);

- Windows Server 2008 R2 (ограниченные возможности);

- Windows Server 2012;

- Windows Server 2012 R2;

- Windows Server 2016;

- Windows Server 2019.

При этом в случае с Windows Server 2008 R2, 2012 и 2012 R2, для того чтобы управлять серверами на базе этих операционных систем, требуется, чтобы на этих серверах был установлен Windows Management Framework (WMF) версии 5.1 или более поздней версии.

Также обязательно стоит отметить, что установка Windows Admin Center на контроллер домена не поддерживается.

Кроме того, использовать браузер Internet Explorer для работы с Windows Admin Center не получится, так как он не поддерживается, Microsoft рекомендует использовать современные браузеры, такие как Microsoft Edge или Google Chrome.

Варианты развертывания Windows Admin Center

Существует несколько вариантов развертывания Windows Admin Center.

1. Локальный клиент

Подразумевает установку на клиенте под управлением операционной системой Windows 10. Иными словами, Windows Admin Center Вы устанавливаете на своем рабочем клиентском компьютере и управляете серверами, т.е. на серверах ничего не нужно устанавливать и настраивать, все идет с клиента.

Именно такой вариант развертывания Windows Admin Center будет рассмотрен чуть ниже в этой статье.

2. Сервер шлюза

В данном случае Windows Admin Center устанавливается на сервере, который будет выступать как шлюз и будет доступен из любого места, т.е. для того чтобы управлять серверами, на клиентском компьютере Вы запускаете браузер, вводите адрес шлюза WAC и осуществляете управление всеми доступными серверами. Microsoft рекомендует использовать данный вариант для крупномасштабных сценариев.

3. Управляемый сервер

Этот вариант подразумевает установку на сервере, которым Вы хотите непосредственно управлять.

4. Отказоустойчивый кластер

Устанавливается в отказоустойчивом кластере, для обеспечения высокого уровня доступности службы шлюза.

Установка Windows Admin Center на Windows 10

Сейчас я покажу, как установить Windows Admin Center на Windows 10.

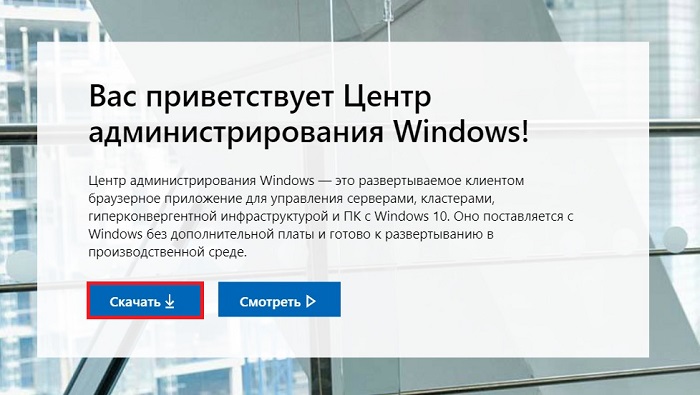

Шаг 1 – Скачивание Windows Admin Center

В результате у Вас должен загрузиться пакет WindowsAdminCenter1809.51.msi размером примерно 63 мегабайта.

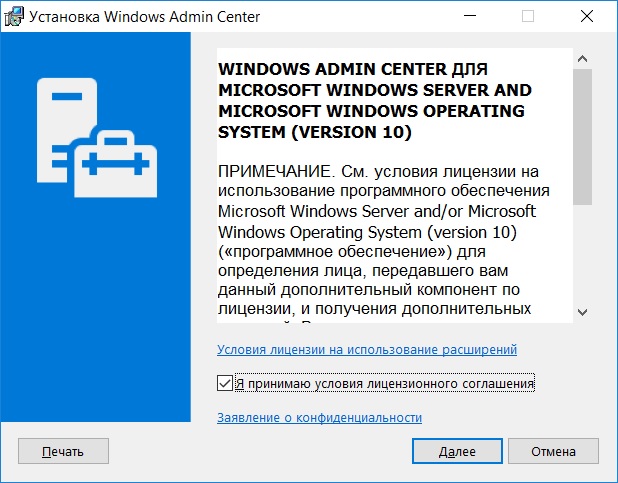

Шаг 2 – Запуск установки и принятие условий лицензионного соглашения

После того как установщик скачен, запускаем его.

Сначала принимаем условия лицензионного соглашения, т.е. ставим галочку, нажимаем «Далее».

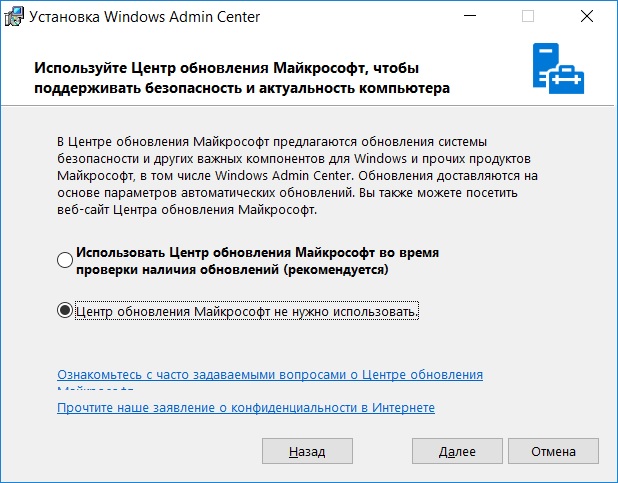

Шаг 3 – Выбор способа обновления

Затем необходимо выбрать способ обновления Windows Admin Center, если Вы хотите, чтобы WAC обновлялся с помощью центра обновления Windows, то выбирайте соответствующий пункт, если нет, то, соответственно, другой пункт. Нажимаем «Далее».

Шаг 4 – Настройка установки

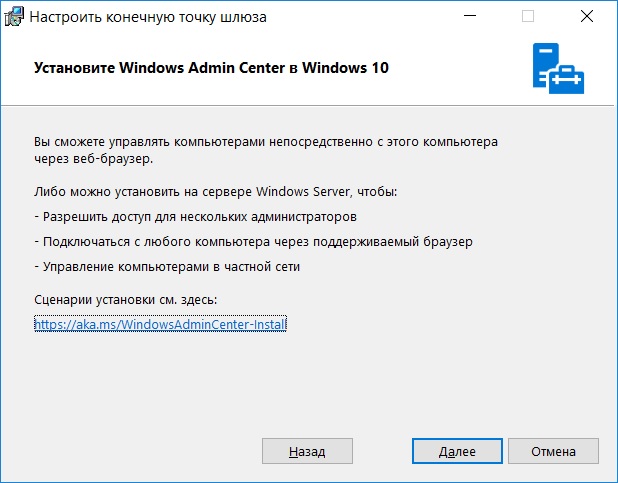

Теперь мы можем настроить несколько параметров установки, сначала жмем «Далее».

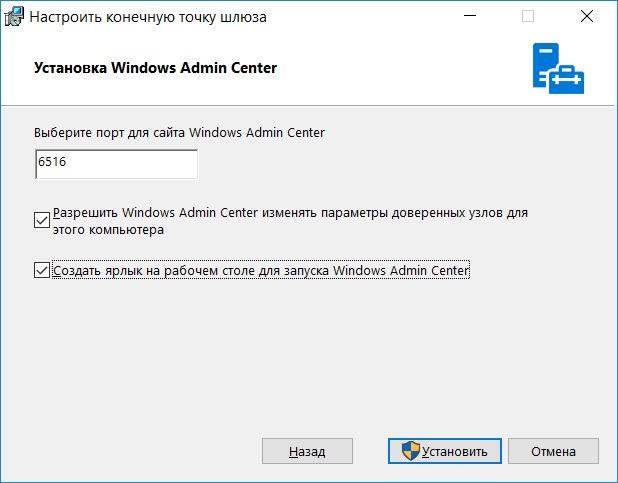

Затем, если хотите, можете изменить порт для подключения к Windows Admin Center, по умолчанию настроен порт 6516. Также здесь Вы можете задать параметр, который разрешал бы Windows Admin Center изменять параметры доверенных узлов текущего компьютера.

Если хотите создать ярлык на рабочем столе для быстрого запуска WAC, то здесь Вы также можете поставить соответствующую галочку.

Для начала установки нажимаем «Установить».

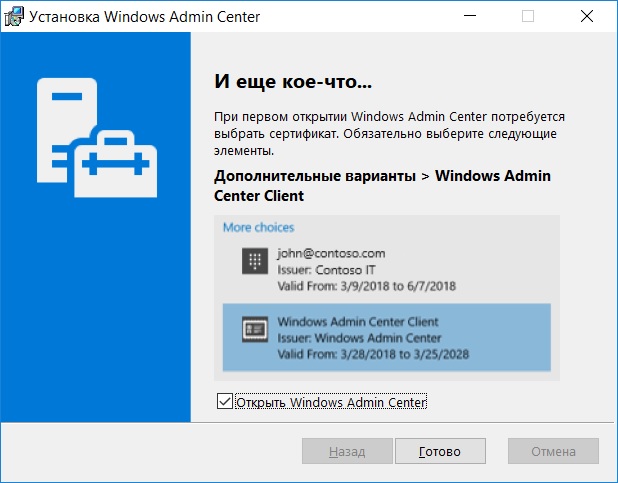

Шаг 5 – Завершение установки Windows Admin Center

Установка Windows Admin Center займет совсем немного времени, когда данный процесс будет завершен, нажимаем «Готово». Для того чтобы сразу запустить WAC, можно поставить галочку «Открыть Windows Admin Center».

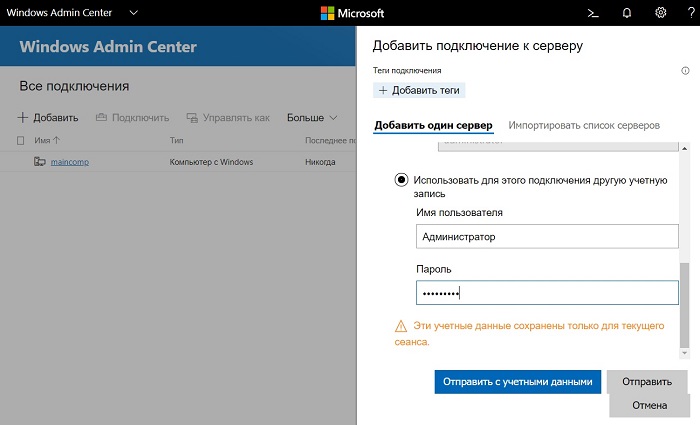

Добавление подключения к серверу в Windows Admin Center

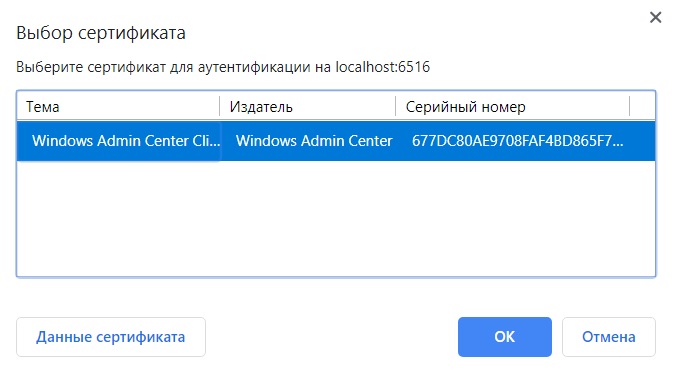

При первом запуске Windows Admin Center необходимо выбрать автоматически сгенерированный сертификат (срок действия таких сертификатов 60 дней), нажимаем «ОК».

После чего запустится Windows Admin Center, и появится окно приветствия, нажимаем «Пропустить обзор» (если хотите, можете посмотреть, нажав кнопку далее).

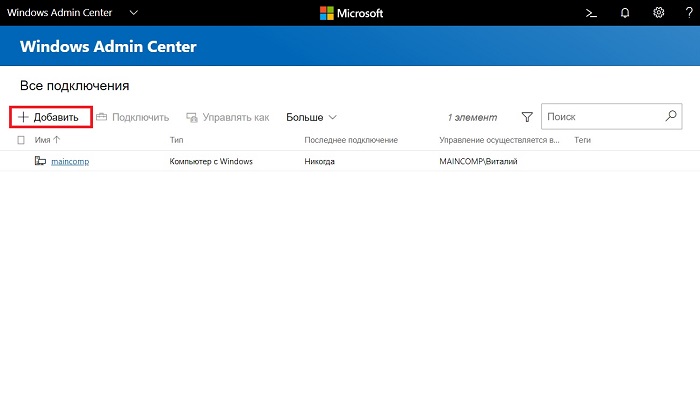

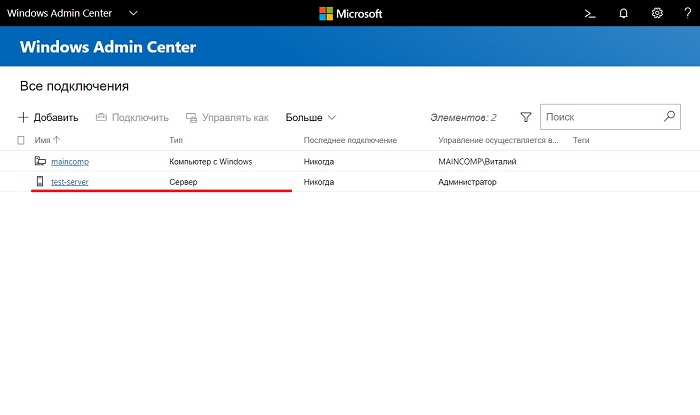

В итоге откроется интерфейс Windows Admin Center. Кстати, по умолчанию будет добавлен локальный компьютер, которым также можно управлять с помощью Windows Admin Center.

Для того чтобы добавить сервер, которым Вы хотите управлять, необходимо нажать на кнопку «Добавить».

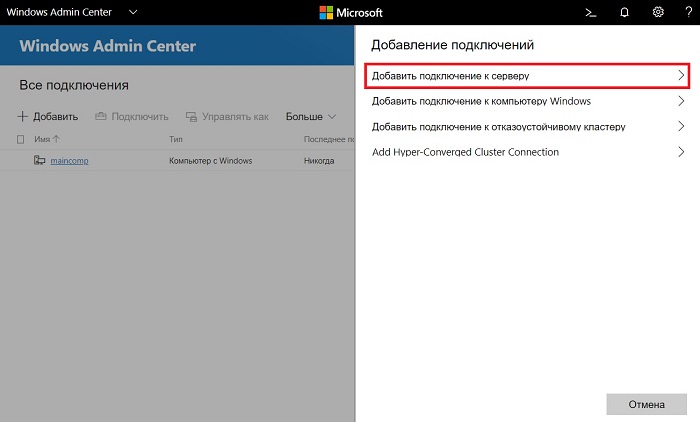

Затем выбираем пункт «Добавить подключение к серверу».

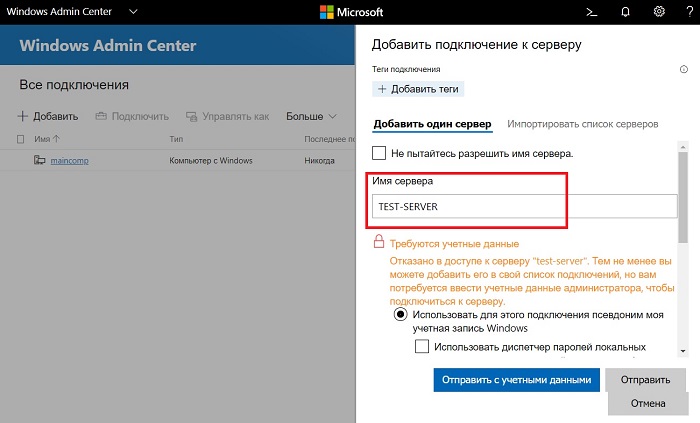

Далее вводим адрес сервера. Я, для примера, добавлю подключение к серверу на базе Windows Server 2019, о том, как установить Windows Server 2019, можете посмотреть в моей статье – «Windows Server 2019 – установка бесплатной пробной версии».

Также вводим учетные данные администратора сервера.

В результате сервер будет подключен к Windows Admin Center и отобразится в списке компьютеров.

Если нажать на выбранный сервер, то откроются инструменты управления сервером. Каждая вкладка соответствует определенному набору инструментов. На вкладке «Обзор», которая открывается по умолчанию, доступны общие данные о сервере, а также функционал, позволяющий, например, перезагрузить сервер, завершить его работу или изменить идентификатор компьютера (к примеру, ввести компьютер в домен).

RDP (Remote Desktop Protocol), он же протокол удаленного подключения к рабочему столу, разработанный компанией Microsoft в 1996 году, активно применяется и сегодня. Сложно представить работу в “окнах” через консоль. Данный протокол, по умолчанию, работает на TCP-порту 3389, однако, политика безопасности некоторых организаций может потребовать скорректировать это.

Рассмотрим как сменить номер службы RDP в Windows Server 2012.

Решение данной задачи лежит через редактирование параметров реестра. Просмотр дерева системного реестра выполняется средствами стандартной программы ОС Windows - regedit.

Для запуска программы вызываем окно запуска программ сочетанием клавиш Wndows + R. В открывшемся окне пишем regedit и кликаем по кнопке OK.

В открывшемся окне “Редактор реестра” переходим по пути:

</code></p>

<p dir="ltr"><img width="1060" height="662" src="https://serverspace.by/wp-content/uploads/2020/06/28_2.jpg" /></p>

<p dir="ltr">

<p dir="ltr">В правой части окна обращаем внимание на элемент реестра PortNumber. Двойным кликом открываем окно редактирования параметров.</p>

<p dir="ltr"> </p>

<p dir="ltr">В открывашемся окне переключаем систему счисления в Десятичную, указываем значение порта, например, 62000 и кликаем по кнопке OK.</p>

<p dir="ltr">

</p>

<p dir="ltr"><img width="345" height="206" src="https://serverspace.by/wp-content/uploads/2020/06/12_3.jpg" /></p>

<p dir="ltr">При выборе нового порта важно понимать, что новое значение не должно быть таким же, как из уже существующих. Посмотреть список “слушаемых” портов можно командой:</p>

<p dir="ltr"><code>netstat -nal

Также важно понимать, что порты распределены между системными службами. Таким образом, диапазон портов:

Теперь следует изменить настройки межсетевого экрана.

Открываем Администрирование. Можно из меню Пуск, но если там отсутствует этот пункт, то Пуск → Панель управления → Система и безопасность → Администрирование → Брандмауэр Windows в режиме повышенной безопасности.

В открывшемся окне кликаем правой кнопкой мыши по “Правила для входящих подключений”. В открывшемся контекстном меню выбираем “Создать правило. ”.

В открывшемся окне “Мастер создания правила для нового входящего подключения” создаем правило “Для порта” и кликаем по кнопке “Далее”.

В обновленном окне отмечаем “Протокол TCP” и “Определенные локальные порты”, а в поле напротив указываем установленный вами порт ранее (в реестре). В нашем случае 62000. Кликаем по кнопке “Далее”.

В обновленном окне выбираем “Разрешить подключение” и кликаем по кнопке “Далее”.

На следующем этапе необходимо выбрать для каких сетей будет применяться правило. Важно помнить, что если доступ к серверу будет через сеть Интернет, то необходимо указать “Публичный”. Кликаем по кнопке “Далее”.

Окно обновится и потребует ввод имени правила и описания к нему. Рекомендуется указывать логически понятные имена и описания для упрощения администрирования. По окончании настроек кликаем по кнопке “Готово”.

Для применения настроек необходимо перезагрузить сервер.

Для подключения к серверу, по новому порту средствами стандартного RDP-клиента, в поле “Компьютер” следует указывать адрес сервера и через двоеточие указать номер порта для подключения.

В инструкции ниже рассмотрим на примере как изменить стандартный порт удаленного подключения RDP в Windows Server с 3389 на любой другой.

Необходимо открыть элемент управления Windows PowerShell и выполнить команду regedit

В появившемся окне необходимо перейти в папку HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp

В данной папке необходимо изменить значение элемента PortNumber. Для удобства выбираем десятичную систему исчисления. Порт по умолчанию – 3389. Изменяем данный порт на любой порт из диапазона от 49152 до 65535.

Необходимо добавить разрешающее правило в брандмауэр Windows, чтобы разрешить входящие подключения с указанных портов.

Далее перейти по следующему пути: панель управления -> Система и безопасность -> Брандмауэр Windows -> Дополнительные параметры -> Правила для входящих подключений -> Создать правило

Создать два разрешающих правила для доступа по протоколам TCP и UDP.

Выберите тип правила «Для порта»:

Выберите соответствующий протокол для правила и укажите порт, который был внесен в редактор реестра Windows ранее:

Далее разрешаем подключение и изменяем соответствующее имя правила.

После изменений в реестре Windows может понадобиться перезагрузка системы.

После проведенных настроек вы сможете подключаться к вашему серверу, используя стандартное средство подключения к удаленному рабочему столу RDP, указав при этом новый порт подключения следующим образом: <ip адрес вашего сервера>:<новый порт подключения>

Советуем после проведения всех действий отключить правила Брандмауэра Windows, разрешающие подключения по стандартным портам RDP:

Смена порта подключения RDP не решит всех ваших проблем безопасности, так как сканирование портов сможет в любом случае выявить открытые порты вашей ОС, однако, при должном внимании системного администратора к системным журналам (Панель управления -> Система и безопасность -> Администрирование -> Просмотр журналов событий -> Журналы Windows -> Безопасность), можно защитить сервер от атак, в том числе вирусных.

Инструкция актуальна для всех Виртуальных серверов VPS, и серверов, созданных в Виртуальной IaaS инфраструктуре, на базе Windows Server.

Для продвинутых пользоветелей доступен PowerShell команды для смены порта подключения и добавления правила для нового порта в исключения в Firewall.

Write-host "What Port would you like to set for RDP: " -ForegroundColor Yellow -NoNewline;$RDPPort = Read-Host

Get-ItemProperty -Path "HKLM:\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp\" -Name PortNumber | Select-Object PortNumber

Set-ItemProperty -Path "HKLM:\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp\" -Name PortNumber -Value $RDPPort

New-NetFirewallRule -DisplayName "Remote Desktop - User Mode (TCP-In) $($RDPPort)" -Direction Inbound –Protocol TCP -Profile Any –LocalPort $RDPPort -Action allow

New-NetFirewallRule -DisplayName "Remote Desktop - User Mode (UDP-In) $($RDPPort)" -Direction Inbound –Protocol UDP -Profile Any –LocalPort $RDPPort -Action allow

Читайте также: