Как узнать пароль windows hello

Обновлено: 06.07.2024

Пароль - это самый распространенный способ защитить нашу сессию в Windows. Когда мы создаем нового пользователя, сама операционная система позволяет нам установить этот пароль, чтобы никто без него не мог войти. В Windows 10 пароль соответствует паролю Microsoft Учетная запись, помимо возможности пользоваться другими системами аутентификации (PIN, биометрия и т. Д.) Благодаря Windows Hello. Тем не менее, мы не должны доверять 100% паролю ПК , поскольку, как мы увидим, любой, даже без разрешений, может его сломать.

Хотя окно входа в систему может показаться безопасным и непроходимым, правда в том, что с точки зрения безопасности оно оставляет желать лучшего. Сам API входа, LogonUserW по умолчанию не имеет системы блокировки после указанного количества неудачных попыток. Это открывает дверь для атак грубой силы, которые очень просто выполнить, с помощью которых мы можем получить пароль любого пользователя на нашем ПК. Другие недостатки можно найти в других API Windows, таких как LogonUserA, CreateProcessWithLogonA и CreateProcessWithLogonW.

Для этого нам понадобится не больше компьютера с Windows (от XP до последней версии Windows 10), а также любой пользователь на компьютере. Неважно, пользователь ли это с ограниченными правами или гость. Всего за несколько секунд мы можем узнать пароль администратора ПК и с его помощью получить полный контроль над компьютером. И самое лучшее, что, в отличие от других альтернатив, этот не стирает и не взламывает пароль.

Как узнать (взломать) пароль любого пользователя в Windows

Для проведения этой атаки нам нужно будет скачать Выиграть грубый вход в систему PoC, предназначенный для использования этих слабых мест, который мы можем бесплатно скачать с GitHub. Скрипт открыт, поэтому мы можем проанализировать его, если захотим, чтобы убедиться, что это действительно надежный файл.

Поскольку это атака грубой силой, необходимо пройти список паролей к нему . Мы можем скачать с здесь список из 10,000 XNUMX наиболее часто используемых ключей для увеличения вероятности успеха. Если администратор группы установил надежный пароль, все становится немного сложнее, и приходится прибегать к инструментам генерации паролей грубой силы.

И Win Brute Logon, и список ключей должны распаковать их и сохранить в том же каталоге, к которому мы должны иметь доступ через CMD. Например, простой может быть «передать» внутри корня C:.

Первое, что мы должны сделать, это получить доступ к системе. Неважно, какой тип пользователя мы получим, даже если он «гость» (самый строгий). Процесс будет одинаковым для любого из них. Как только у нас будет доступ, мы выполним следующую команду, чтобы увидеть, какие пользователи созданы на ПК:

Мы выберем пользователя, для которого хотим получить пароль, и выполним следующую команду (изменив для имени пользователя и для названия списка паролей:

WinBruteLogon.exe -v -u <username> -w <wordlist_file>

Теперь нам остается только ждать, пока программа выполнит свои задачи. В конце мы видим в консоли строку наподобие следующей, в которой будет указан пароль:

[ OK ] Password for username=[username] and domain=[DESKTOP-PC] found = [contraseña]

Теперь мы можем войти с этим паролем в учетную запись администратора, чтобы иметь полный контроль над ПК.

Мы помним, что в Windows 10 пароль пользователя такой же, как и у учетной записи Microsoft . Следовательно, если кто-то его получит, он сможет получить доступ к нашей почте, Один диск и вся информация, связанная с нашей учетной записью. Поэтому очень важно защитить нашу учетную запись Microsoft дополнительными функциями, такими как двойная аутентификация.

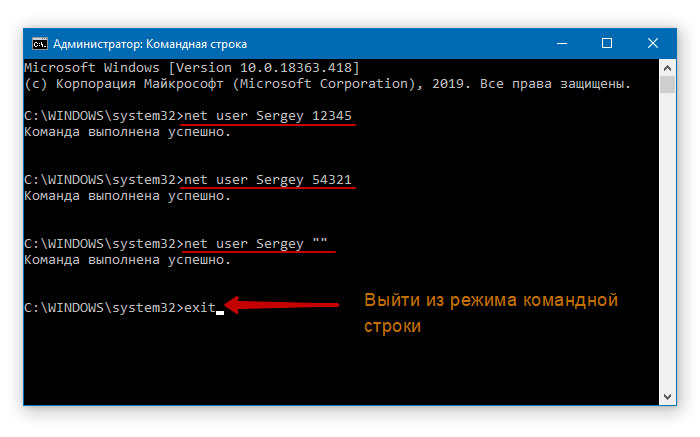

Создать тестового пользователя для взлома

Прежде чем проводить эту атаку на обычном компьютере, желательно научиться владеть инструментом. Для этого мы можем создать нового пользователя на нашем ПК с нужным нам уровнем привилегий, используя инструмент net user следующим образом:

Создать пользователя-администратора:

- net user adminname / add

- net user adminname пароль

- сетевые администраторы локальной группы darkcodersc / add

- net имя пользователя / добавить

- net user username password

- чистый пользователь GuestUser / добавить

- net localgroup пользователи GuestUser / delete

- net localgroup гости GuestUser / add

Теперь мы хотя бы один раз войдем в учетную запись, которую хотим взломать (чтобы завершить ее первоначальную настройку), и все. Мы закрываем сеанс, вводим пользователя, которого хотим (даже с наименьшими разрешениями), и выполняем шаги, описанные в предыдущем пункте, чтобы узнать, взломан ли пароль.

Как защититься от этих атак

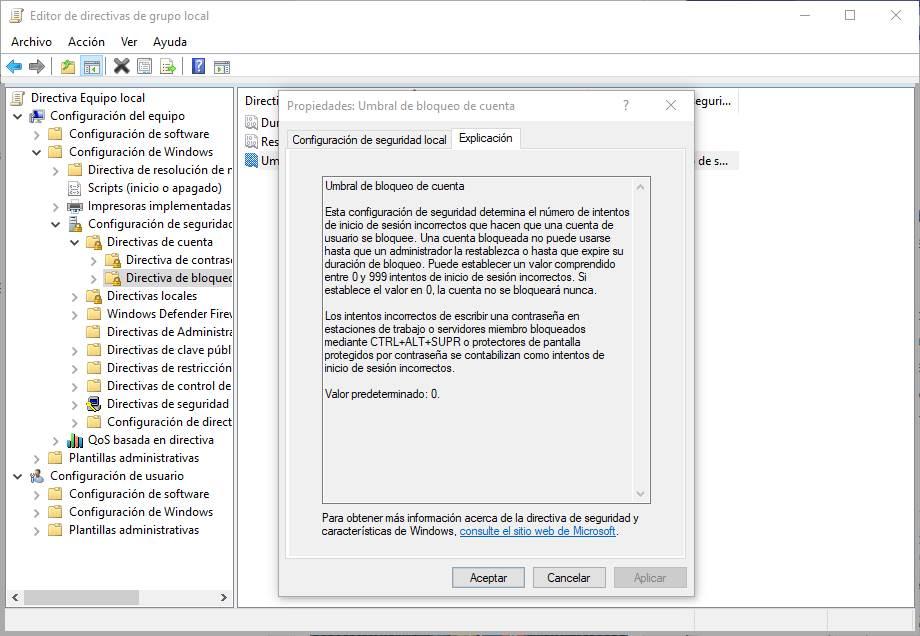

Как видим, найти и взломать защиту любого пользователя Windows очень легко. Microsoft не применяет к своей операционной системе ряд дополнительных мер безопасности, чтобы защитить нас от этого. Единственный способ, при котором этот тип атаки методом перебора будет неэффективным, - это сбой самой Windows после ряда неудачных попыток.

Мы можем активировать это вручную с помощью групповых политик, если у нас есть Windows 10 Pro. Для этого мы напишем » gpedit.msc »В строке поиска, и мы перейдем в раздел« Конфигурация компьютера> Конфигурация Windows> Безопасность Настройки> Аккаунт Налоги и сборы > Аккаунт Политика блокировки . "

Здесь надо искать директиву » Порог блокировки учетной записи «. В нем нам нужно будет изменить его значение «0» по умолчанию на максимальное количество попыток перед блокировкой.

И мы также должны настроить политику » Продолжительность блокировки учетной записи «, В котором будет указано, как долго учетная запись будет заблокирована, если она заблокирована из-за сбоев.

Кроме того, как мы видели, для успешной атаки методом перебора необходимо, чтобы пароль был слабым. Следовательно, если наш ПК использует надежный, надежный и уникальный пароль , шансы на успех этого типа атаки очень низки. Таким образом, если мы создадим пароль, который смешивает символы, числа и символы, а также будет относительно длинным и сгенерирован с использованием псевдослучайных алгоритмов, никто не сможет войти в нашу учетную запись Windows, по крайней мере, с использованием этой техники.

После регистрации выберите Пуск> Настройка> Учетные записи> Параметры> ПИН-код Windows Hello> Я забыл свой ПИН-код и следуйте инструкциям.

Кстати, как удалить пин-код Windows Hello?

В столбце слева выберите параметр «Подключение», а затем справа… PIN-код Windows Hello. Щелкните Удалить.

Итак, где найти ПИН-код ПК?

- Откройте меню "Пуск" и выберите "Нажмите" Настройки ".

- Когда откроется окно настроек, щелкните Учетные записи.

- На левой панели выберите Параметры подключения.

- Теперь посмотрите на правую часть, где вы можете увидеть кнопку PIN.

Сказав это, как вы защитите свой компьютер паролем?

Как создать PIN-код Windows Hello?

- На клавиатуре: Ключ. + Р.

- Введите regedit, затем ОК.

- Разверните следующую древовидную структуру слева: HKEY_LOCAL_MACHINESOFTWAREMicrosoftPolicyManagerdefaultSettingsAllowSignInOptions.

- Справа дважды щелкните значение, установите значение 0.

- Перезагрузите Windows.

Как деактивировать Windows Hello?

Открыть настройки. Щелкните Учетные записи. Щелкните Параметры подключения. В Windows Hello нажмите «Удалить».

Где я могу найти ПИН-код компьютера?

- Откройте меню "Пуск" и выберите "Нажмите" Настройки ".

- Когда откроется окно настроек, щелкните Учетные записи.

- На левой панели выберите Параметры подключения.

- Теперь посмотрите на правую часть, где вы можете увидеть кнопку PIN.

Как отказаться от Windows Hello?

Нажмите сочетание клавиш с логотипом Windows + I, чтобы открыть приложение «Настройки», затем перейдите в «Учетные записи» -> «Параметры входа». На правой панели найдите Windows Hello и нажмите кнопку «Удалить» в разделе «Распознавание лиц» или «Отпечаток пальца».

Как остановить Windows Hello?

Открыть настройки. Щелкните Учетные записи. Щелкните Параметры подключения. В Windows Hello нажмите «Удалить».

Зачем устанавливать Windows Hello?

Windows Hello позволяет вам входить на свои устройства с Windows 10 более персонализированным способом, в том числе с помощью распознавания лиц, радужной оболочки глаза и отпечатков пальцев. Вы получаете профессиональную безопасность без необходимости вводить пароль.

Как убрать пин-код при запуске?

- Слева нажмите на вариант подключения.

- В разделе ПИН-код нажмите Удалить.

Как деактивировать Windows Hello?

Открыть настройки. Щелкните Учетные записи. Щелкните Параметры подключения. В Windows Hello нажмите «Удалить».

Как удалить PIN-код блокировки?

Android: как отключить PIN-код Нет ничего проще: перейдите в «Настройки»> «Безопасность»> «Блокировка SIM-карты». * Снимите флажок «Блокировка SIM-карты».

Как установить Windows Hello на ПК?

- Выберите варианты подключения.

- Прокрутите вниз, чтобы увидеть параметр Windows Hello. В этом разделе вы можете войти в Windows 10, приложения и службы, используя свой отпечаток пальца или лицо.

Как отключить Hello?

Вы можете изменить настройки Windows Hello, нажав Пуск> Настройка> Учетные записи> Параметры входа. Оттуда вы можете изменить способ входа в систему.

Где я могу найти PIN-код Microsoft?

- Откройте меню "Пуск" и выберите "Нажмите" Настройки ".

- Когда откроется окно настроек, щелкните Учетные записи.

- На левой панели выберите Параметры подключения.

- Теперь посмотрите на правую часть, где вы можете увидеть кнопку PIN.

Узнайте больше статей в наших разделах учиться et Компьютер и Интернет. Не забудьте поделиться статьей с друзьями!

Пароль Windows 10 — это пароль учетной записи пользователя, который вводят при входе в Windows 10, является превентивной мерой защиты конфиденциальной информации или результатов работы пользователя. Существует множество ситуаций, при которых, на одном компьютере (ноутбуке) могут работать несколько человек. Windows 10 позволяет не только создавать дополнительные учётные записи, но и назначать им пароли.

Поставить, изменить или убрать/сбросить пароль учётной записи в Windows 10 можно двумя способами: используя пользовательский интерфейс или командную строку с правами администратора.

Вначале, рассмотрим создание, изменение и удаление пароля пользователя стандартными средствами интерфейса Windows 10. Продвинутый вариант работы с паролями через командную строку описан в конце статьи.

Как работать с паролями в Windows 10

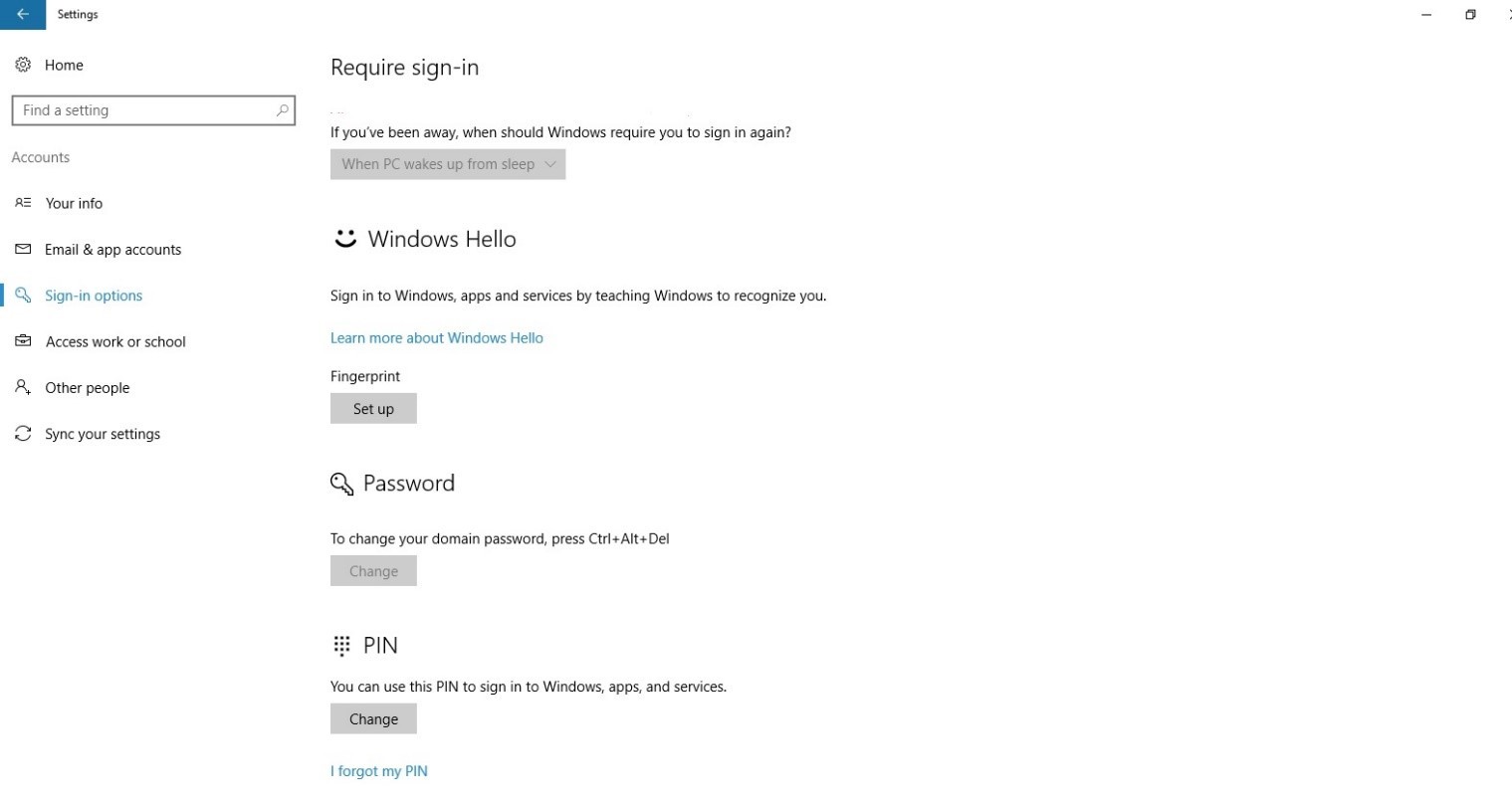

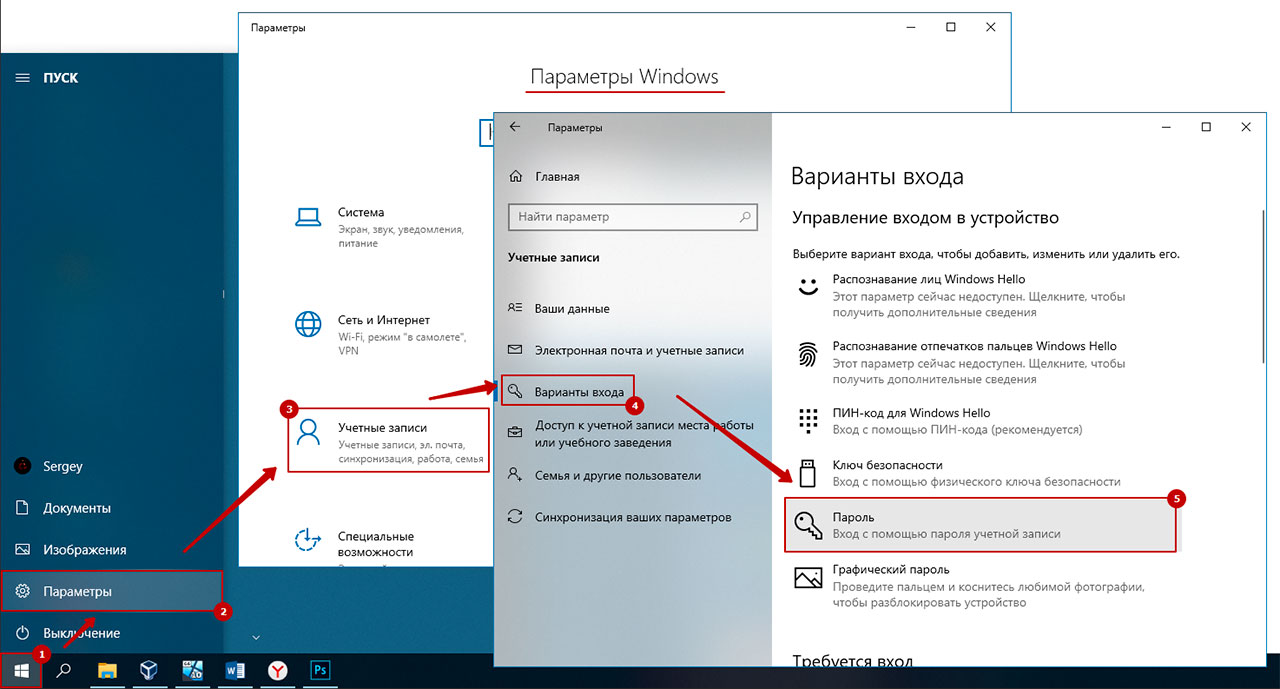

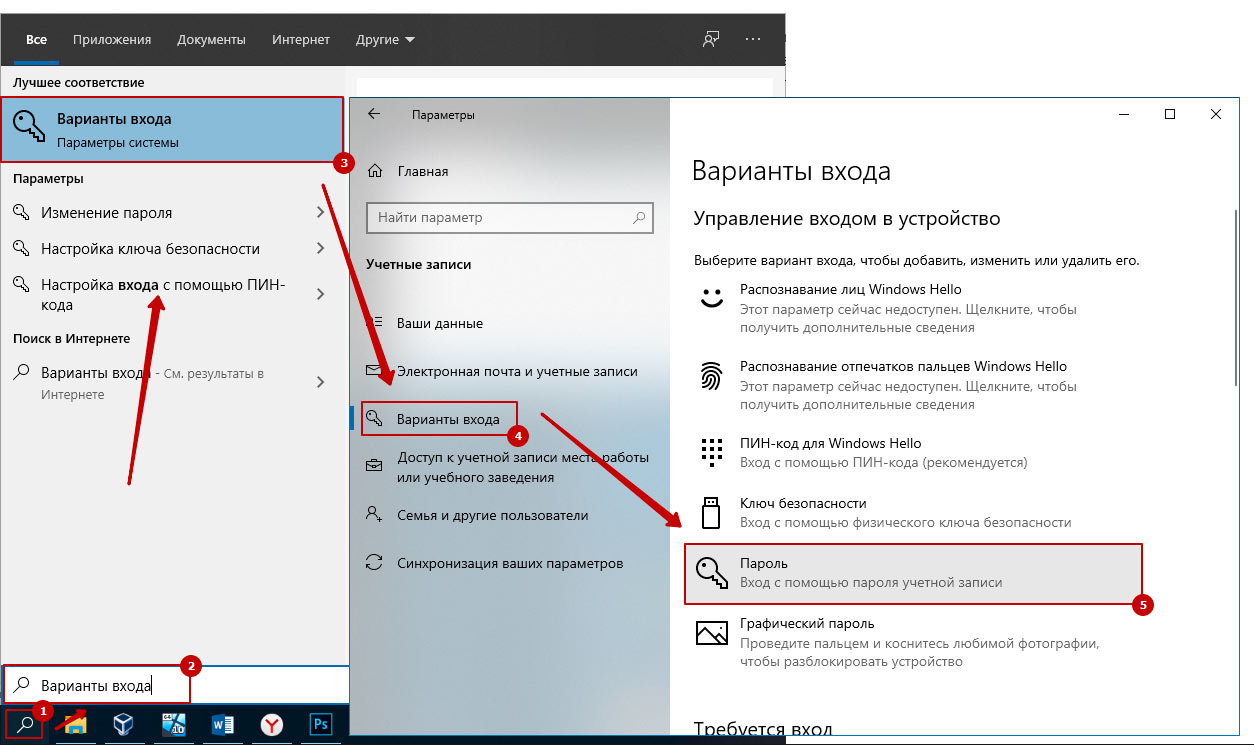

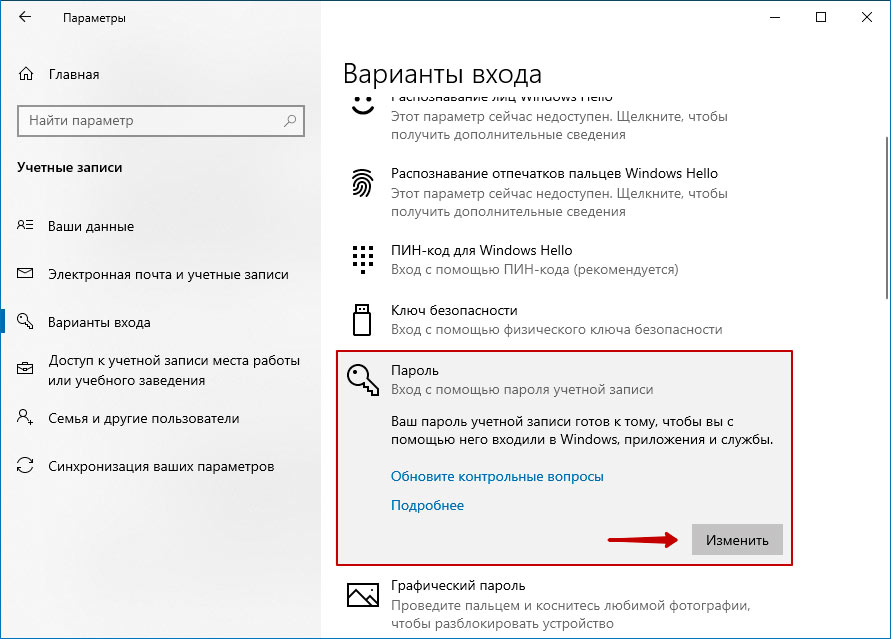

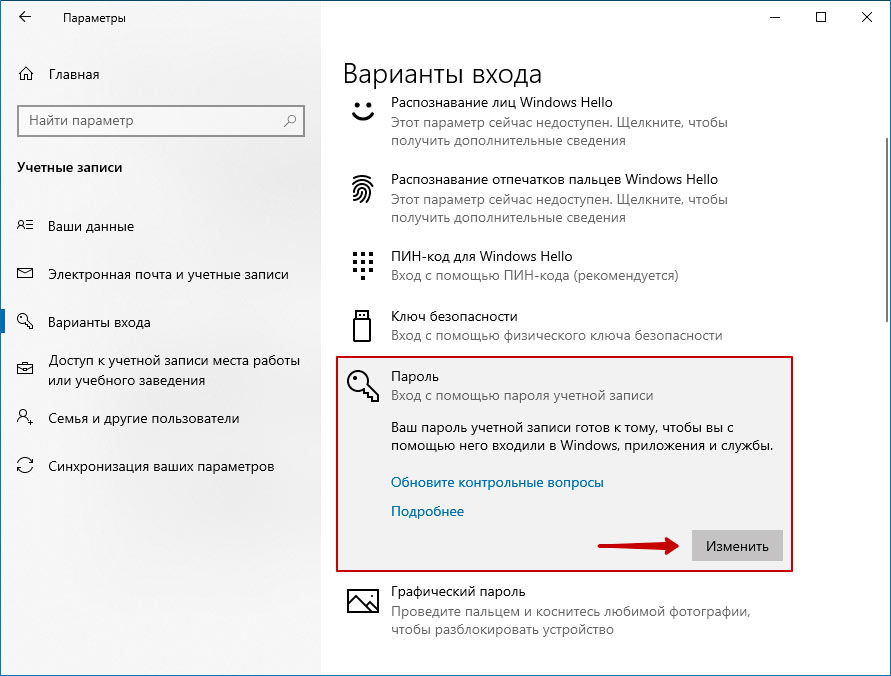

Для работы с паролями в Windows 10, необходимо воспользоваться настройками «Варианты входа» в разделе «Учётные записи», который находится в основном меню «Параметры Windows». Попасть туда можно двумя способами:

1. Пройдите по цепочке: «Пуск» — «Параметры» — «Учётные записи» — «Варианты входа» — «Пароль».

2. Воспользуйтесь поиском в Windows 10: в строке поиска введите «Варианты входа», после чего кликните по соответствующей надписи в результатах поиска и выберите «Пароль» в правой части окна.

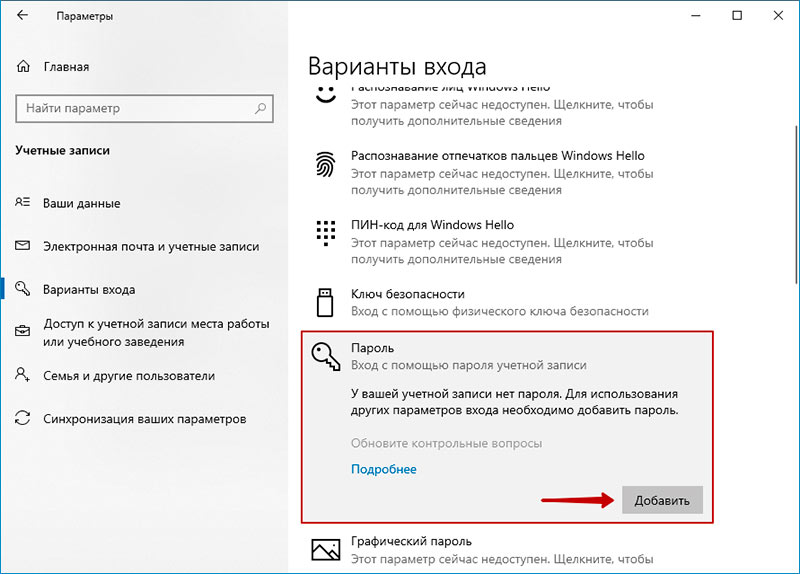

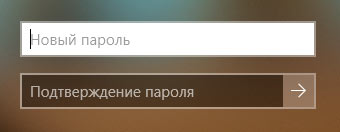

Как поставить пароль на Windows 10

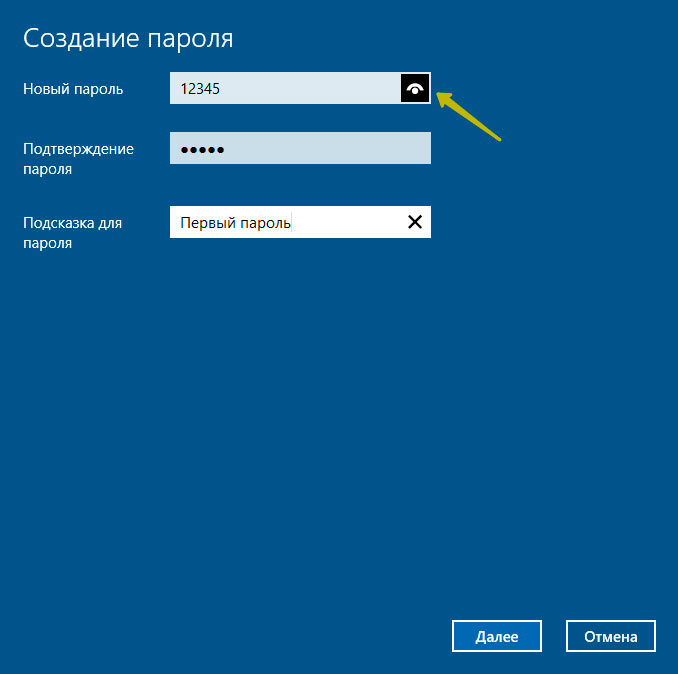

Чтобы установить пароль на Windows 10, кликните по надписи «Пароль» и нажмите «Добавить».

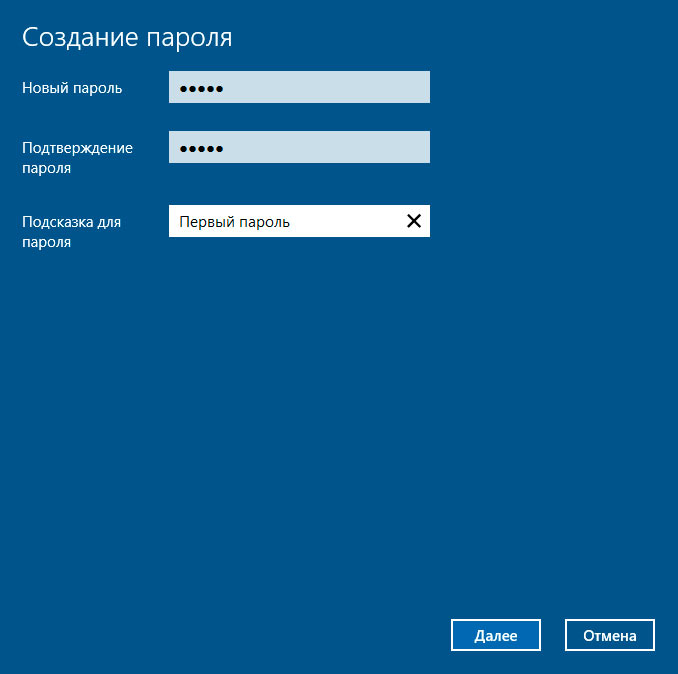

В открывшемся окне «Создание пароля», заполните три поля: «Новый пароль», «Подтверждение пароля» и «Подсказка для пароля». Пароль необходимо указать два раза, чтобы удостовериться в правильности ввода кода. Придумайте подсказку, она будет отображаться при неправильном вводе пароля.

Если вы сомневаетесь в правильности пароля, можно воспользоваться специальной кнопкой, которая находится в правой части поля ввода.

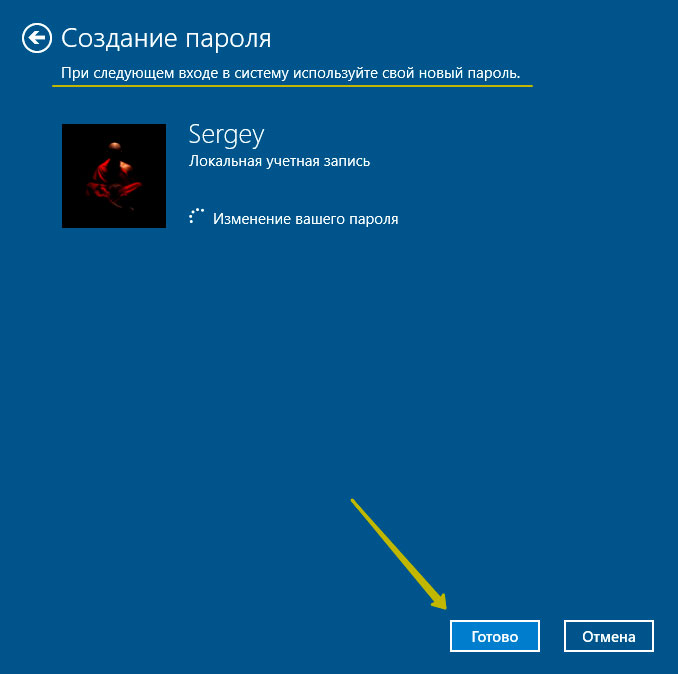

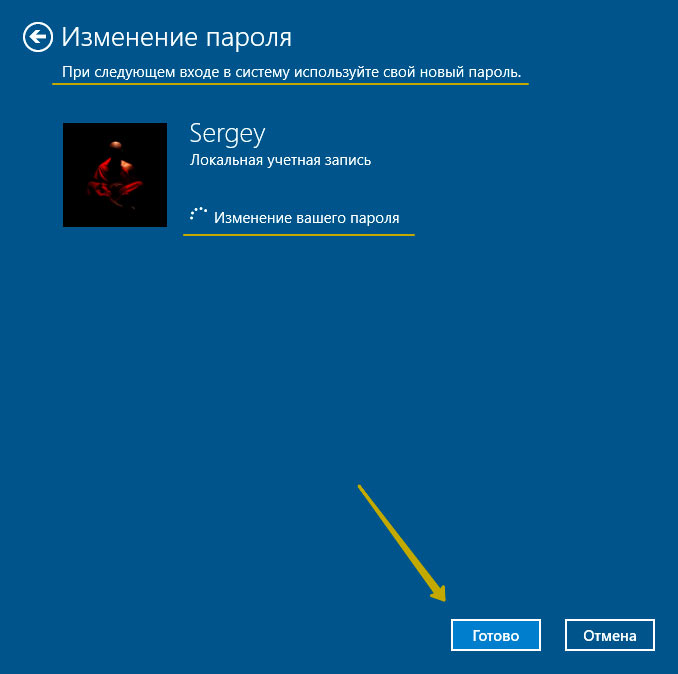

После того как вы нажмёте «Далее», в новом окне система предупредит вас о том, что при следующем входе в Windows 10, необходимо будет ввести пароль. Для сохранения пароля и завершения процесса его создания, нажмите «Готово». Всё, пароль учётной записи Windows 10 установлен.

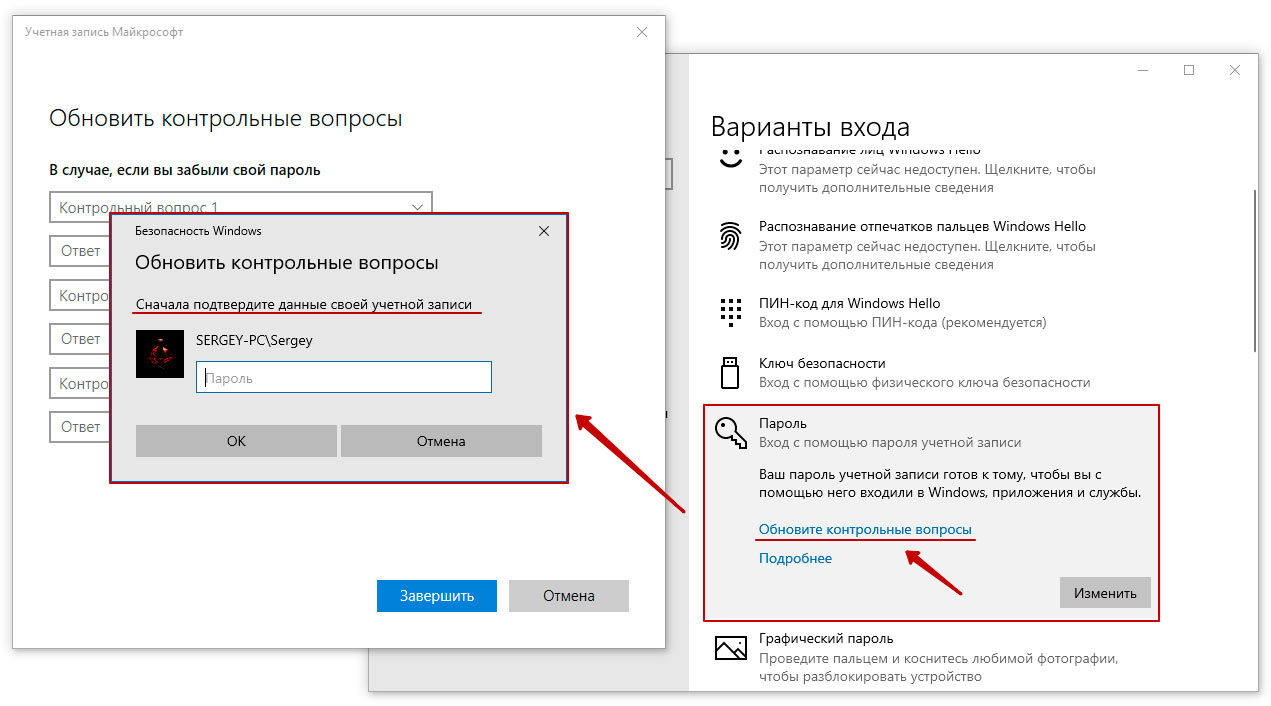

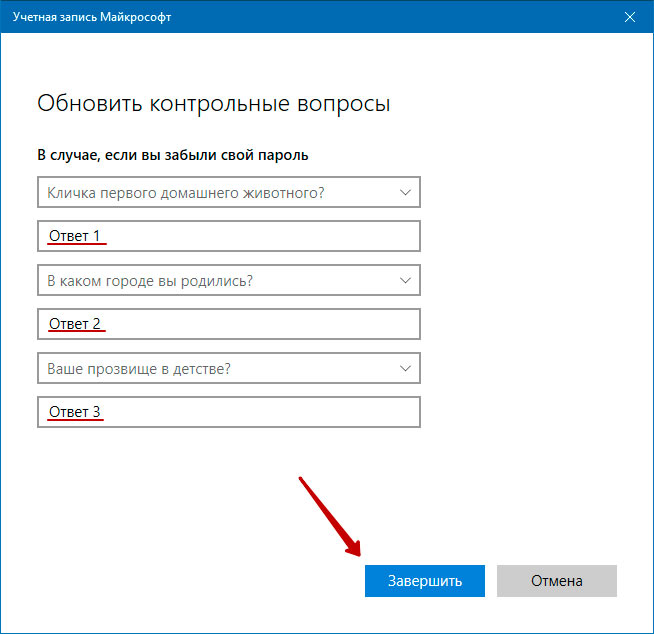

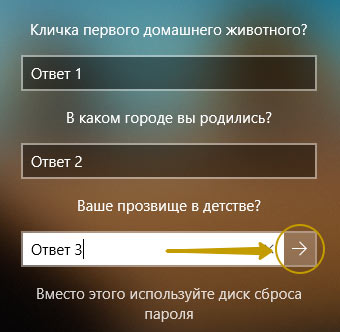

Не забудьте обновить контрольные вопросы к локальной учётной записи Windows 10, которые могут понадобиться для сброса пароля, на тот случай, если вы его забудете.

Контрольные вопросы Windows 10

Процесс обновления вопросов не займёт много времени. Для этого, нажмите «Пароль» и «Обновить контрольные вопросы». Windows 10 запросит текущий пароль пользователя. Далее, выберите контрольные вопросы и ответы на них. Сохраните результат — нажмите «Завершить».

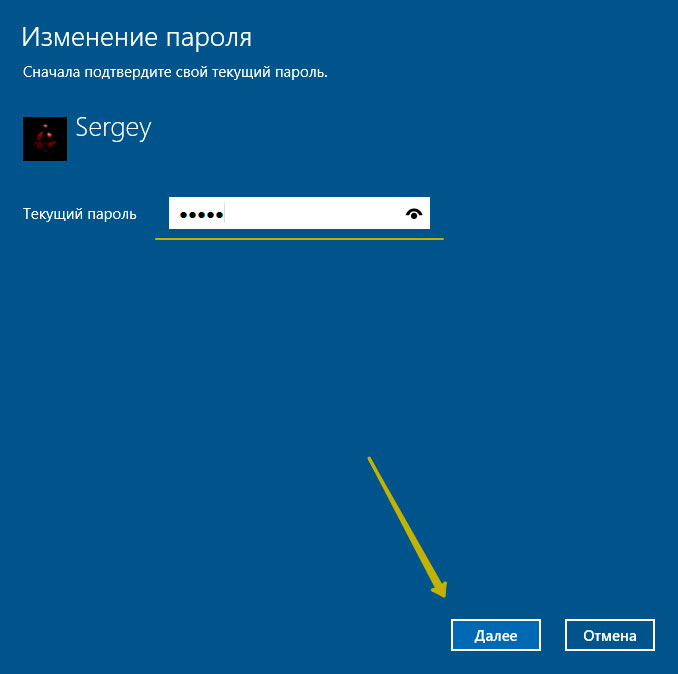

Как изменить пароль Windows 10

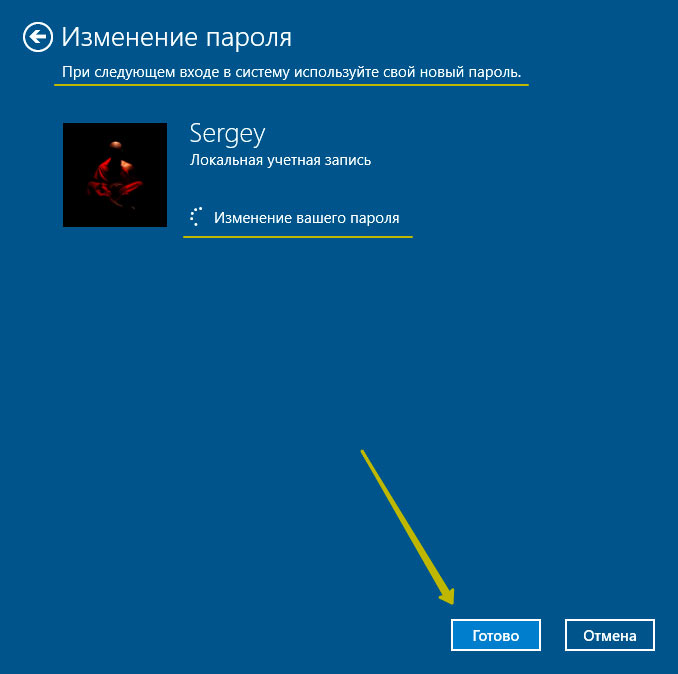

Изменить пароль учётной записи пользователя Windows 10 очень просто, для этого кликните по надписи «Пароль» и нажмите «Изменить».

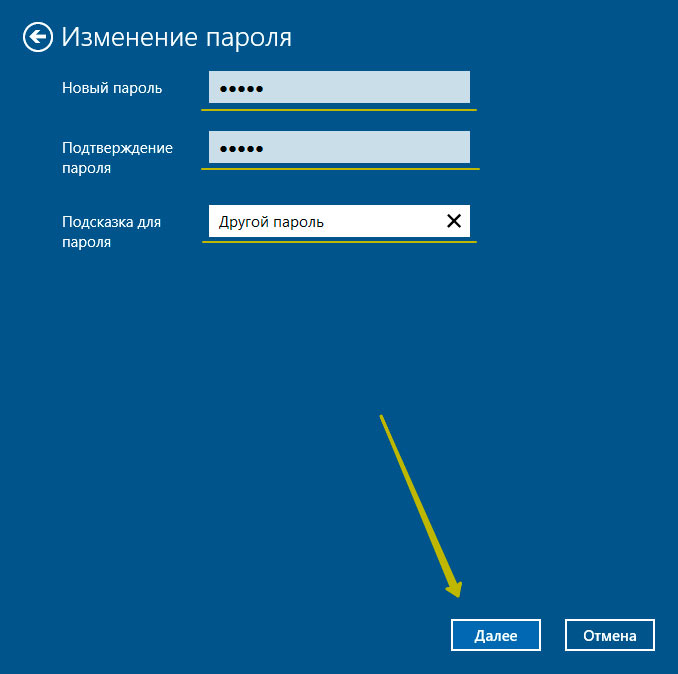

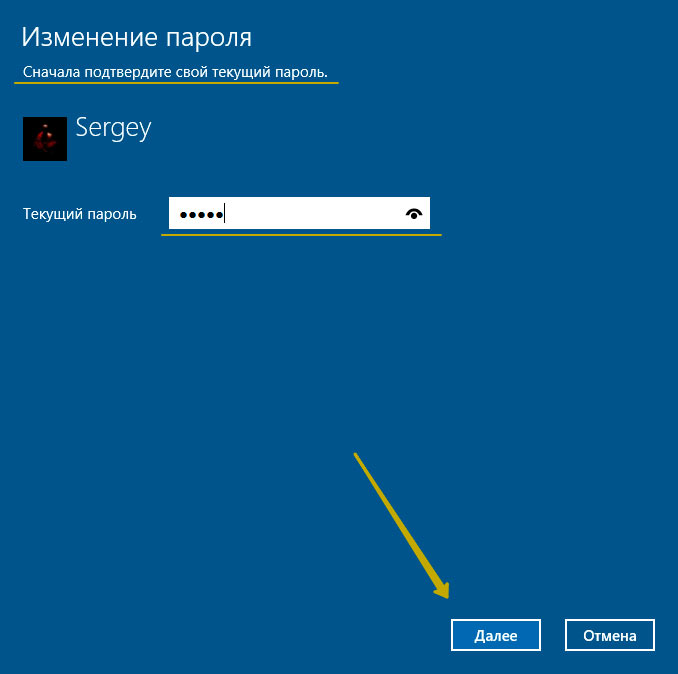

Для начала Windows 10 попросит подтвердить текущий пароль, после чего, перенаправит вас в окно «Изменение пароля». Здесь, так же, как и при создании пароля, потребуется ввести новый пароль, подтвердить его, и придумать новую подсказку. Чтобы сохранить изменения, нажмите «Далее», а в следующем окне «Готово». Пароль учётной записи Windows 10 — изменён.

Убрать пароль при входе в Windows 10

Чтобы отключить пароль в Windows 10, достаточно проделать следующие шаги:

- нажать кнопку «Изменить»,

- указать текущий пароль,

- в окне «Изменение пароля» оставить поля пустыми,

- нажать «Далее» и «Готово».

Всё, пароль учётной записи пользователя Windows 10 отключен.

Сброс пароля Windows 10

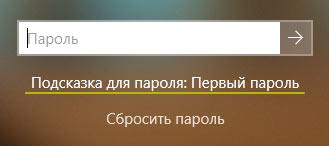

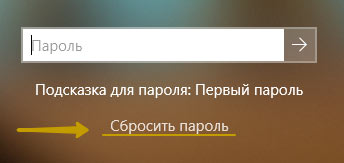

Выполнить сброс пароля можно на этапе входа в Windows 10. Если вы не помните или потеряли доступы от учётной записи Windows 10, нажмите «Сбросить пароль».

Система предложит ответить на ряд контрольных вопросов. Если вы ответите правильно, Windows 10 отобразит поля для ввода нового пароля и его подтверждения. Укажите новый пароль и нажмите стрелку вправо, произойдёт успешный вход в систему.

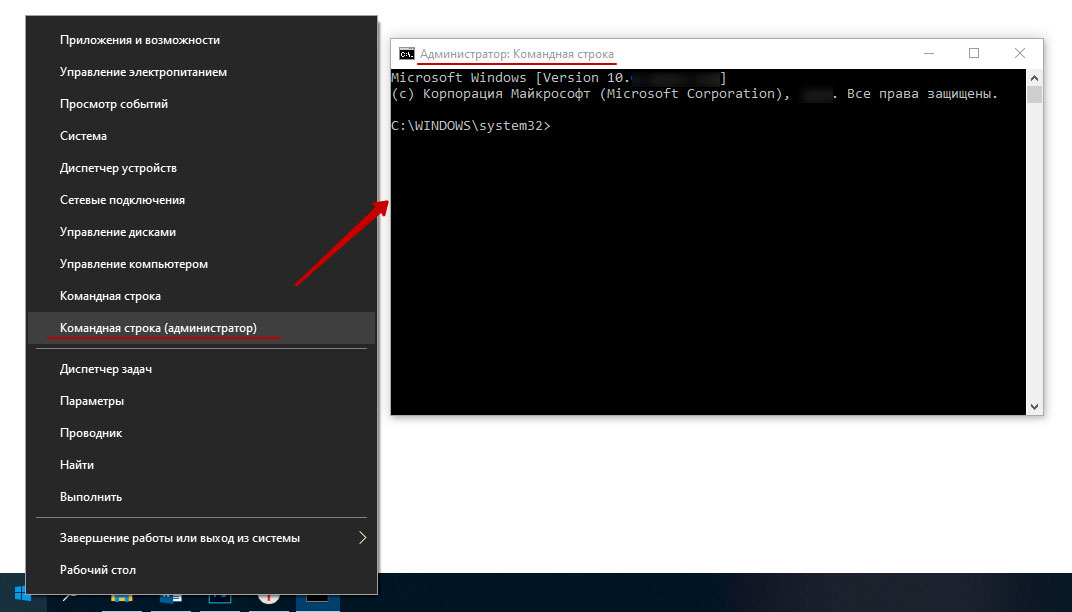

Командная строка Windows 10: как поставить, изменить или сбросить пароль

Чтобы создать, изменить или удалить пароль учётной записи Windows 10 достаточно воспользоваться командной строкой с правами администратора. Для этого кликните правой кнопкой мыши «Пуск» и выберите «Командная строка (администратор)».

В Windows 10 существует специальная команда для работы с учётной записью пользователя, которая позволяет устанавливать, изменять или сбрасывать пароль:

- net user name password

- net — утилита операционной системы,

- user — подкоманда для работы с настройками пользователя,

- name — имя пользователя (можно использовать кириллицу, в идеале без пробелов),

- password — пароль к учётной записи.

Список команд:

![Командная строка Windows 10: как поставить, изменить или сбросить пароль]()

Данные команды можно использовать, не только из-под своей учётной записи, но и при восстановлении доступа к Windows 10, в случае, если вы забыли пароль.

Забыт пароль Windows 10

Сбросить пароль учётной записи пользователя в Windows 10 можно при помощи установочной флешки и командной строки.

Делимся с вами обзорным материалом про службу Windows Hello, обеспечивающую двухфакторную проверку на Windows 10. Также вы узнаете, чем она будет полезна для крупных компаний, почему стоит выбирать PIN-код, а не пароль и как её настроить.

![]()

Windows Hello — что это и зачем?

В Windows 10 служба Windows Hello для бизнеса заменяет пароли на строгую двухфакторную проверку подлинности на компьютерах и мобильных устройствах. Она заключается в создании нового типа учетных данных пользователя в привязке к устройству, использовании биометрических данных или PIN-кода.

В первых версиях Windows 10 были службы Microsoft Passport и Windows Hello, которые обеспечивали многофакторную проверку подлинности. Чтобы упростить развертывание и расширить возможности поддержки, Microsoft объединила эти технологии в единое решение — Windows Hello. Если вы уже выполнили развертывание этих технологий, то вы не заметите никаких изменений в функционировании служб. Для тех, кому еще предстоит оценить работу Windows Hello, выполнить развертывание будет гораздо проще благодаря упрощенным политикам, документации и семантике.

Служба Hello призвана решать типичные проблемы пользователей, возникающие при работе с паролями:

- Пароли могут быть трудны для запоминания, и пользователи часто повторно используют пароли на нескольких сайтах.

- Взломы сервера могут раскрывать симметричные сетевые учетные данные.

- Пароли могут подлежать атакам с повторением пакетов.

- Пользователи могут непреднамеренно предоставить свой пароль вследствие фишинга.

После начальной двухэтапной проверки при регистрации на вашем устройстве настраивается служба Hello, и вы сами устанавливаете жест, который может быть как биометрическим, например отпечатком пальца, так и PIN-кодом. Далее необходимо сделать жест для проверки своего удостоверения. После этого Windows использует Hello для проверки подлинности и предоставления им доступа к защищенным ресурсам и службам.

От имени администратора компании или общеобразовательной организации можно создать политики управления Hello для использования на устройствах под управлением Windows 10, которые подключаются к вашей организации.

Разница между Windows Hello и Windows Hello для бизнеса

Windows Hello предназначена для удобного и безопасного входа пользователя. Такое использование Hello обеспечивает отдельный уровень защиты, так как является уникальным для устройства, на котором настраивается, однако проверка подлинности на основе сертификатов при этом отсутствует.

Служба Windows Hello для бизнеса, которая настраивается групповой политикой или политикой MDM, использует проверку подлинности на основе ключа или сертификата.

В настоящее время в учетных записях Active Directory с использованием Windows Hello не поддерживается проверка подлинности на основе ключа или сертификата. Эта функция должна появиться в будущем выпуске.

Почему PIN-код, а не пароль?

Пароли представляют собой общие секреты, они вводятся на устройстве и передаются по сети на сервер. Перехваченные имя и пароль учетной записи могут быть использованы кем угодно. Например, учетные данные могут быть раскрыты при взломе сервера.

В Windows 10, в процессе подготовки, служба Hello создает пару криптографических ключей, привязанных к доверенному платформенному модулю (TPM), если устройство оснащено таким модулем, или в программной реализации. Доступ к этим ключам и получение подписи для проверки того, что пользователь владеет закрытым ключом, предоставляется только при вводе PIN-кода или биометрического жеста. Двухэтапная проверка, которая происходит при регистрации в службе Hello, формирует доверительные взаимоотношения между поставщиком удостоверений и пользователем, когда открытая часть пары «открытый/закрытый ключ» отправляется поставщику удостоверений и связывается с учетной записью пользователя. Когда пользователь выполняет жест на устройстве, поставщик удостоверений определяет по комбинации ключей Hello и жеста, что это проверенное удостоверение, и предоставляет маркер проверки подлинности, с помощью которого Windows 10 получает доступ к ресурсам и службам. Кроме того, в процессе регистрации генерируется претензия по удостоверению для каждого поставщика удостоверений, чтобы криптографически подтвердить, что ключи Hello привязаны к TPM. Если претензия по удостоверению во время регистрации не выставляется поставщику удостоверений, поставщик удостоверений должен предполагать, что ключ Hello создан программно.

![]()

Представьте, что кто-то подсматривает через ваше плечо при получении денежных средств из банкомата и видит вводимый вами PIN-код. Наличие этого PIN-кода не поможет им получить доступ к учетной записи, так как у них нет банковской карты. Аналогичным образом перехват PIN-кода для устройства не позволяет злоумышленнику получить доступ к учетной записи, так как PIN-код является локальным для конкретного устройства и не обеспечивает никакого типа проверки подлинности с любого другого устройства.

Hello как раз позволяет защищать удостоверения и учетные данные пользователей. Так как пароли не используются, фишинг и атаки методом подбора становятся бесполезными. Эта технология позволяет также предотвратить взломы серверов, так как учетные данные Hello являются асимметричной парой ключей, что предотвращает атаки с повторяющимися пакетами, так как эти ключи защищены доверенными платформенными модулями (TPM).

Также можно использовать устройства с Windows 10 Mobile в качестве удаленных учетных данных при входе на ПК под управлением Windows 10. В процессе входа в систему ПК под управлением Windows 10 он может подключаться и получать доступ к Hello на вашем устройстве под управлением Windows 10 Mobile по Bluetooth. Поскольку мы всегда носим с собой телефон, Hello позволяет гораздо проще реализовать двухфакторную проверку подлинности.

Функция входа через телефон в данный момент доступна только отдельным участникам программы принятия технологий (TAP).

Так как же PIN-код помогает защитить устройство лучше, чем пароль?

Преимущества PIN-кода в сравнении с паролем связаны не с его структурой (длиной и сложностью), а с принципом работы.

1. PIN-код привязан к устройству. Злоумышленник, получивший доступ к паролю, может войти в учетную запись с любого устройства, но в случае кражи PIN-кода вход в учетную запись будет невозможен без доступа к соответствующему устройству.

2. PIN-код хранится на устройстве локально. Пароль передается на сервер и может быть перехвачен в процессе передачи или украден с сервера. PIN-код задается на устройстве на локальном уровне, не передается и не хранится на сервере. При создании PIN-кода устанавливаются доверительные отношения с поставщиком удостоверений и создается пара асимметричных ключей, используемых для проверки подлинности. При вводе PIN-кода ключ проверки подлинности разблокируется и используется для подтверждения запроса, отправляемого на сервер для проверки подлинности.

3. PIN-код поддерживается оборудованием. PIN-код Hello поддерживается микросхемой доверенного платформенного модуля (TPM), представляющей собой надежный криптографический процессор для выполнения операций шифрования. Эта микросхема содержит несколько механизмов физической защиты для предотвращения взлома, и вредоносные программы не могут обойти функции безопасности TPM. TPM применяется во всех телефонах с Windows 10 Mobile и во многих современных ноутбуках.

Материал ключа пользователя создается и становится доступным в доверенном платформенном модуле (TPM) на устройстве пользователя, что защищает материал от перехвата и использования злоумышленниками. Поскольку технология Hello подразумевает использование пар асимметричных ключей, учетные данные пользователей не будут похищены в случае нарушения безопасности поставщика удостоверений или веб-сайтов, к которым пользователь осуществляет доступ.

TPM защищает от множества известных и потенциальных атак, в том числе атак методом подбора PIN-кода. После определенного количества попыток ввода неправильного PIN-кода устройство блокируется.

4. PIN-код может быть сложным. К PIN-коду Windows Hello для бизнеса применяется тот же набор политик управления ИТ, что и к паролю, в том числе сложность, длина, срок действия и история изменений. Несмотря на уверенность большинства пользователей в том, что PIN-код представляет собой простой код из 4 цифр, администраторы могут устанавливать для управляемых устройств политики, предполагающие уровень сложности PIN-кода, сопоставимый с паролем. Вы можете сделать обязательными или запретить специальные знаки, буквы в верхнем и нижнем регистрах, а также и цифры.

Раздел меню настроек в котором задаются параметры PIN-кода и биометрия:

![]()

Что произойдет в случае кражи ноутбука или телефона?

Для нарушения безопасности учетных данных Windows Hello, защищаемых TPM, злоумышленнику нужно осуществить доступ к физическому устройству, найти способ похитить биометрические данные пользователя или подобрать PIN-код. Все это нужно сделать раньше, чем функциональный механизм защиты от взлома TPM заблокирует устройство. Для ноутбуков, не имеющих TPM, можно настроить дополнительную защиту, активировав BitLocker и ограничив количество неудачных попыток входа в систему.

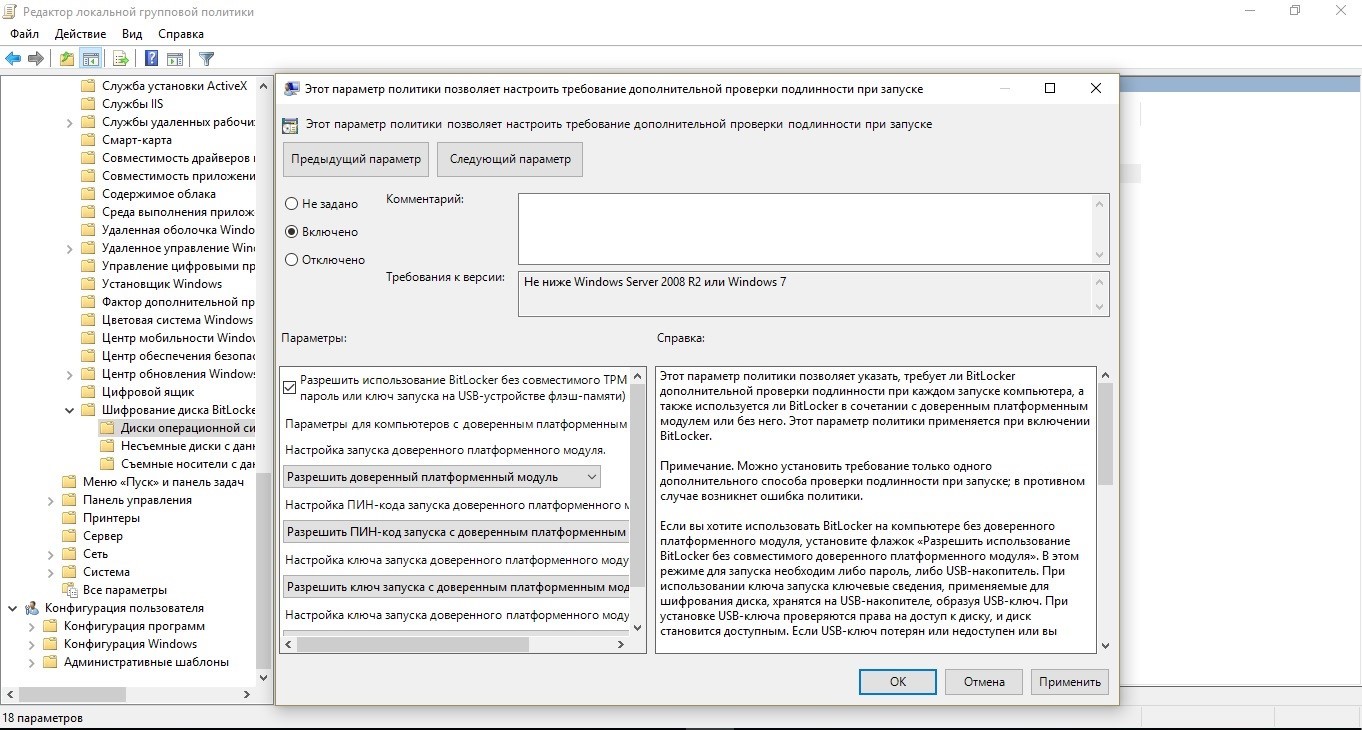

Настройка BitLocker без TPM

С помощью редактора локальных групповых политик (gpedit.msc) активируйте следующую политику:

Конфигурация компьютера → Административные шаблоны → Компоненты Windows → Шифрование диска BitLocker → Диски операционной системы → Требовать дополнительной проверки подлинности при запуске

В параметрах политики выберите Разрешить использование BitLocker без совместимого TPM, а затем нажмите кнопку ОК.

![]()

Перейдите в меню Панель управления → Система и безопасность → Шифрование диска BitLocker и выберите диск с операционной системой, который требуется защитить.

С помощью редактора локальных групповых политик (gpedit.msc) активируйте следующую политику: Конфигурация компьютера → Параметры Windows → Параметры безопасности → Политики учетных записей → Политика блокировки учетных записей → Пороговое значение блокировки.

Установите допустимое количество неудачных попыток входа в систему и нажмите ОК.

![]()

Как работает Windows Hello для бизнеса: основные положения

1. Учетные данные службы Hello основаны на сертификате или асимметричной паре ключей и привязаны к устройству, как и маркер, получаемый с помощью учетных данных.

2. Поставщик удостоверений (например, Active Directory, Azure AD или учетная запись Майкрософт) проверяет удостоверение пользователя и сопоставляет открытый ключ Hello с учетной записью пользователя на этапе регистрации.

3. Ключи могут генерироваться в аппаратном (TPM 1.2 или 2.0 для предприятий и TPM 2.0 для потребителей) или программном обеспечении на основании политики.

4. Проверка подлинности — это двухфакторная проверка с использованием сочетания ключа или сертификата, привязанного к устройству, и информации, известной пользователю PIN-код), или идентификационных данных пользователя (Windows Hello). Жест Hello не перемещается между устройствами и не предоставляется серверу. Он хранится локально на устройстве.

5. Закрытый ключ никогда не покидает устройство. Проверяющий подлинность сервер имеет открытый ключ, который был сопоставлен с учетной записью пользователя во время регистрации.

6. Ввод PIN-кода и биометрических жестов приводит к проверке удостоверения пользователя в Windows 10 и проверке подлинности с использованием ключей или сертификатов Hello.

7. Личные (учетная запись Майкрософт) или корпоративные учетные записи (Active Directory или Azure AD) использует один контейнер для ключей. Все ключи разделены по доменам поставщиков удостоверений в целях обеспечения конфиденциальности пользователя.

8. Закрытые ключи сертификатов могут быть защищены контейнером Hello и жестом Hello.

Сравнение проверки подлинности на основе ключа и сертификата

Для подтверждения личности служба Windows Hello для бизнеса может использовать ключи (аппаратный или программный) или сертификаты с ключами в аппаратном или программном обеспечении. Предприятия с инфраструктурой открытых ключей (PKI) для выпуска и управления сертификатами могут продолжать использовать PKI вместе со службой Hello. Предприятия, у которых нет PKI или которые хотят сократить объем работ, связанных с управлением сертификатами, могут использовать для службы Hello учетные данные на основе ключа.

Аппаратные ключи, которые создаются модулем TPM, обеспечивают наиболее высокий уровень гарантии. При изготовлении в модуль TPM помещается сертификат ключа подтверждения (EK). Этот сертификат EK создает корневое доверие для всех других ключей, которые генерируются в этом модуле TPM. Сертификация EK используется для генерации сертификата ключа удостоверения подлинности (AIK), выданного службой сертификации Microsoft. Этот сертификат AIK можно использовать как претензию по удостоверению, чтобы доказать поставщикам удостоверений, что ключи Hello генерировались одним и тем же TPM. Центр сертификации Майкрософт (CA) генерирует сертификат AIK для каждого устройства, пользователя и IDP, чтобы гарантировать защиту конфиденциальности.

Если поставщики удостоверений, например Active Directory или Azure AD, регистрируют сертификат в службе Hello, Windows 10 будет поддерживать тот же набор сценариев, что и смарт-карта. Если тип учетных данных представляет собой ключ, будет поддерживаться только доверие и операции на основе ключа.

Мы постарались написать для вас подробный и понятный туториал по работе со службой Windows Hello. Если у вас остались вопросы, задавайте в комментариях.

Читайте также: