Kali linux создать точку доступа

Обновлено: 06.07.2024

В бюджетных ноутбуках часто используются беспроводные сетевые адаптеры от компании Broadcom. Если в Windows не возникает никаких проблем при создании точки доступа на карте практически любого производителя, то в Linux про точку доступа мы уже не говорим, просто подключиться к сети через WiFi может вызвать очень серьезные затруднения. Правда, в последнее время ситуация немного улучшилась.

В этой инструкции мы рассмотрим как создать точку доступа Wifi Ubuntu, на примере карты на карте Broadcom. В других дистрибутивах действия и настройки будут похожие, только файлы и команды установки могут немного отличаться. Мы разберемся как сделать точку доступа wifi через графический интерфейс и в терминале.

Подготовка к созданию точки доступа

Для карт Broadcom есть четыре драйвера: стандартный и по умолчанию включенный b43, входящие в состав ядра brcmsmac и brcmfmac, а также проприетарный драйвер broadcom linux под названием wl. Сразу скажу что проприетарный драйвер совсем никудышный, так как не поддерживает не только режим точки доступа, но и неразборчивый режим тоже.

Стандартный b43 и brcmfmac для карты B4313 не подходят потому что не работают в режиме точки доступа, хотя эти уже поддерживают режим монитора. Посмотреть поддерживает ли ваш драйвер режим точки доступа (Master Mode) можно на этой странице. Остается только brcmsmac, который можно заставить раздать wfi linux. Сначала разберемся с драйверами ядра. Теперь, когда мы определились что будем использовать, перейдем к настройке broadcom linux. Смотрим какой драйвер загружен:

Если есть вот такие строчки, то все хорошо и драйвер загружен правильно:

brcmsmac 497481 0

cordic 1024 1 brcmsmac

brcmutil 4596 1 brcmsmac

Но если загружен b43 или broadcom-wl их нужно удалить. Например, для b43:

И запустить brcmsmac:

sudo modprobe brcmsmac

Лучше полностью удалить проприетарный драйвер broadcom linux из системы если он установлен и добавить в черный список ненужные драйверы, оставив только brcmsmac. Чтобы при перезагрузке грузился только он, для этого добавляем такие строчки в файл /etc/modprobe.d/50-blacklist.conf:

sudo vi /etc/modprobe.d/50-blacklist.conf

blacklist b43

blacklist b43-legacy

Для сетевых карт других производителей, вам следует сначала попробовать раздавать Wifi и только если не получится пробовать использовать другой драйвер.

Настройка точки доступа Wifi в Ubuntu

Чтобы создать точку доступа Ubuntu сначала нужно кликнуть по значку сети в правом верхнем углу и выбрать Параметры Wifi:

В открывшемся меню кликните по кнопке бутерброда и выберите Включить точку доступа:

Перед активацией компьютер предупредит вас, что вы не сможете подключится к интернету по Wifi если включёна точка доступа:

Затем покажет имя сети и пароль от неё, который создаётся автоматически:

Используя эти данные вы можете подключится к только что созданной точке доступа. Всё должно работать. Отключить её можно здесь же, надо только кликнуть по соответствующему переключателю.

Настройка точки доступа вручную

Для того чтобы раздать Wifi вручную нам понадобится пакет hostapd. Установите его командой:

sudo apt install hostapd

Стандартная конфигурация программы нам не подойдет, поэтому оригинальный конфигурационный файл переименовываем и создаем вот такой:

sudo vi /etc/hostapd/hostapd.conf

interface=wlp3s0

driver=nl80211

logger_syslog=-1

logger_syslog_level=2

logger_stdout=-1

logger_stdout_level=2

ctrl_interface=/var/run/hostapd

ctrl_interface_group=0

macaddr_acl=1

ssid=LosstAccessPoint

hw_mode=g

channel=7

macaddr_acl=0

auth_algs=3

ieee80211n=1

wmm_enabled=1

eap_server=0

eap_message=hello

eapol_key_index_workaround=0

own_ip_addr=127.0.0.1

wpa=2

wpa_passphrase=your_password

wpa_key_mgmt=WPA-PSK

wpa_pairwise=CCMP TKIP

rsn_pairwise=CCMP

Здесь и далее wlp3s0 - ваш сетевой интерфейс wifi адаптера. В поле ssid укажите желаемое имя точки доступа, в wpa_passphrase - пароль.

Сервис файл hostapd по умолчанию замаскирован, его нужно розмаскировать, для этого выполните:

sudo systemctl unmask hostapd

Затем в конфигурационном файле /etc/default/hostapd в строчке DAEMON_CONF добавьте путь к конфигурационному файлу:

sudo vi /etc/default/hostapd

С настройкой hostapd все, но запускать точку доступа еще рано, я бы даже сказал очень рано. Перейдем к конфигурации сетевого интерфейса. Нам нужно задать статический ip, DNS, режим и еще несколько настроек. Для этого идем в /etc/network/interfaces и добавляем следующие строки:

auto wlp3s0

iface wlp3s0 inet static

address 10.10.0.1

netmask 255.255.255.0

Это нужно в том числе для того, чтобы NetworkManager не трогал сетевой интерфейс Wifi. После сохранения настроек перезапустите компьютер. Осталось настроить DHCP сервер для раздачи IP пользователям, которые будут подключаться к нашей сети. Для этого используем dnsmasq:

sudo apt install dnsmasq

После установки открываем конфигурационный файл и добавляем туда несколько строк, чтобы программа слушала интерфейс wlp3s0, и выдавала адреса в диапазоне 10.10.0.x:

sudo vi /etc/dnsmasq/dnsmasq.conf

dhcp-range=10.10.0.2,10.10.0.255,255.255.255.0,12h

interface=wlp3s0

listen-address=127.0.0.1

dhcp-host=00:0f:00:5a:b6:42,10.10.0.1

cache-size=300

dhcp-authoritative

server=8.8.8.8

no-resolv

address=/backbone/10.10.0.1

dhcp-option=3,10.10.0.1

dhcp-option=1,255.255.255.0

log-queries

log-dhcp

ip addr list | grep wlp3s0

В выводе команды ищите параметр link:

Осталось настроить iptables для пропускания трафика и настроить автозагрузку всего этого, но предлагаю пойти другим путем. Мы напишем скрипт, которым можно будет в любой момент раздать Wifi в Linux, а также остановить раздачу. Вот сам скрипт:

sudo vi /usr/local/bin/wifi_access_point.sh

После сохранения скрипта дайте ему права на выполнение:

sudo chmod ugo+x /usr/local/bin/wifi_access_point.sh

И вот только теперь можно тестировать. Для чтобы раздать Wifi Ubuntu используйте:

sudo /usr/local/bin/wifi_access_point.sh start

А для остановки:

sudo /usr/local/bin/wifi_access_point.sh stop

Вы можете добавить этот скрипт в автозагрузку, чтобы настройка точки доступа wifi linux выполнялась автоматически.

Выводы

Вот и все. Теперь вы знаете как выполняется настройка точки доступа Ubuntu и сможете раздать Wifi на своем компьютере или ноутбуке. Это довольно сложный процесс, но если разобраться, то вполне можно выполнить. Если у вас остались вопросы, спрашивайте в комментариях!

Использование зашифрованного туннеля, предоставляемого VPN, помогает защитить весь трафик между вашим устройством и VPN сервером.

Хорошенько подумайте, прежде чем подключиться к бесплатной общественной точке доступа беспроводной сети в кафетерии, аэропорту или отеле. Вы когда-нибудь задумывались, безопасен ли публичный Wi-Fi, к которому вы подключаетесь? Возможно, это поддельная точка доступа, созданная мошенником.

После установки поддельной точки доступа и подключения к устройству жертвы злоумышленник запускает атаку “человек посередине” (MITM) для перехвата данных между устройством жертвы и поддельной точкой доступа с целью осуществления дальнейших злонамеренных и вредоносных действий.

К сожалению, это не фантастика. Данный сценарий легко осуществим в реальной жизни. Атака “человек посередине” на Wi-Fi сети происходит, когда основной маршрут передачи данных между устройством жертвы и Интернетом проходит через атакующее устройство.

После успешной атаки “человек посередине” в руки злоумышленника попадет конфиденциальная информация жертв, такая как электронная почта, учетные записи, пароль, номер кредитной карты и другая важная информация, не защищенная протоколами безопасности. Киберпреступник может легко получить доступ к чувствительным данным с помощью Ethercap, Dsniff Mailsnarf, Urlsnarf, Wireshark, Cain and Able и других инструментов.

Киберпреступники также могут использовать поддельные беспроводные точки доступа для сбора вашей информации. Для этого они создают в общественном месте точку доступа с примерным названием "Free Public WiFi" , которую ничего не подозревающие пользователи считают реальной. Вы подключаетесь к Wi-Fi сети, а злоумышленники в это время отслеживают/крадут ваши данные.

Посмотрите, как можно осуществить данную атаку, используя всего один ноутбук под управлением Kali Linux. Особенностью атаки является то, что преступник и жертва находятся совсем рядом, практически бок о бок, в зоне действия Wi-Fi сигнала.

Следующий пример предназначен ТОЛЬКО для образовательных целей. Ни при каких обстоятельствах не используйте его для незаконной деятельности.

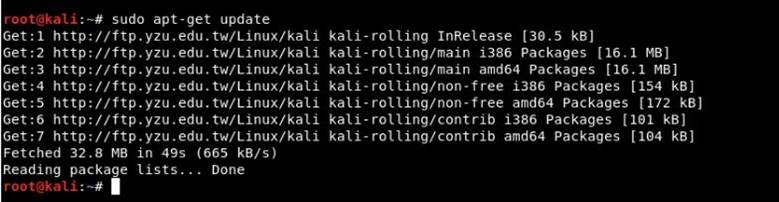

Шаг 1. Перед созданием поддельной точки доступа с помощью Kali Linux запустите команду "sudo apt-get update” . Данная команда обновляет список всех пакетов для обновления, как старых пакетов, нуждающихся в обновлении, так и новых, находящихся на хранении.

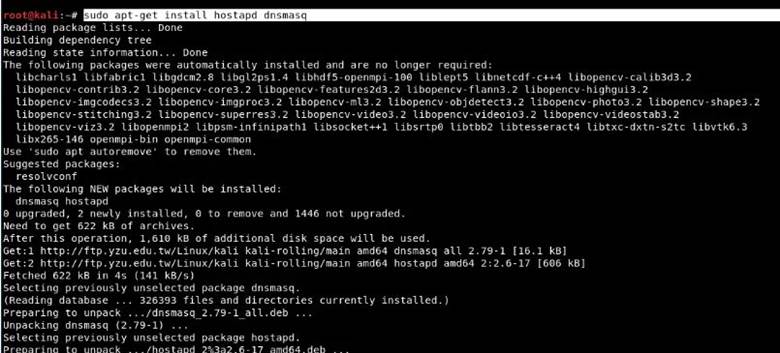

Шаг 2 . У вас должен быть доступ для установки hostapd и dnsmasq. Dnsmasq - небольшой DNS / DHCP-сервер, который мы будем использовать в этой настройке.

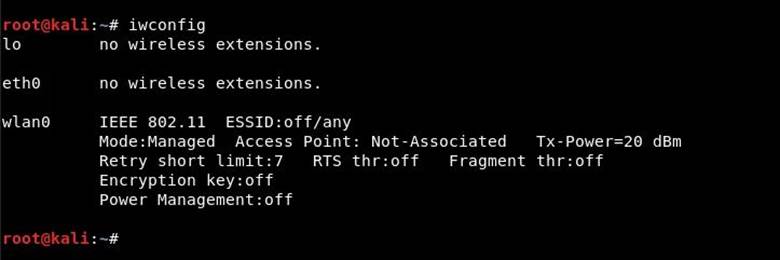

Перед началом установки hostapd следует проверить беспроводное соединение, используя команду “iwconfig".

Из приведенных выше выходных данных команды видно, что wlan0 - имя нашего беспроводного интерфейса.

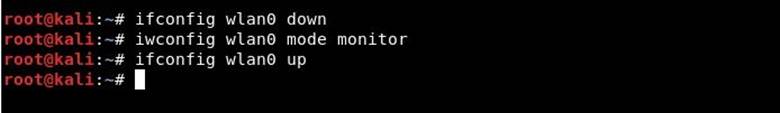

Шаг 3. Теперь вам нужно перевести этот беспроводной интерфейс в режим мониторинга, введя следующие команды:

ifconfig wlan0 down

iwconfig wlan0 mode monitor

ifconfig wlan0 up

Шаг 4. Для запуска Hostapd, нам следует создать файл конфигурации для этого инструмента, который будет содержать всю информацию о SSID, кодовой фразе, номере канала и т. д.

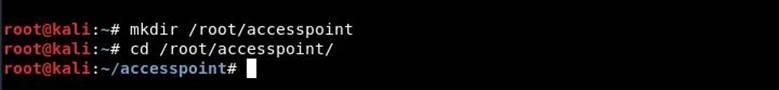

Просто создайте каталог в / root с помощью “mkdir / root / accesspoint” , чтобы сохранить все необходимые файлы для этой установки.

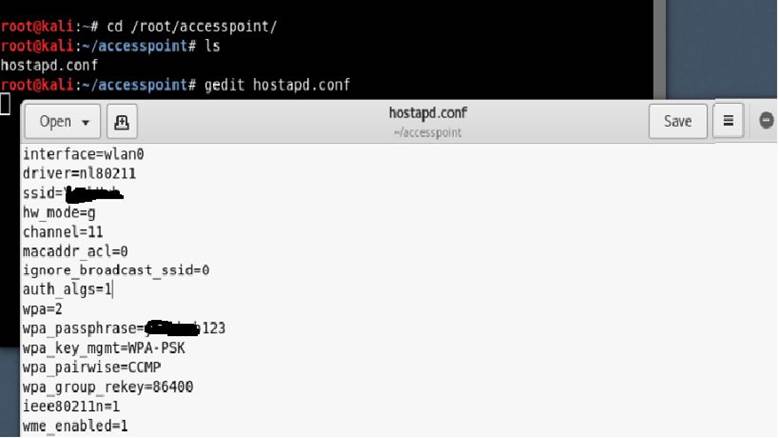

Шаг 5. Теперь создайте файл конфигурации hostapd (hostapd.conf) в каталоге / root / accesspoint и запишите в него следующую информацию:

Code:

Здесь мы увидим, что все это значит:

interface = Беспроводной интерфейс (соединение) для размещения точки доступа, например. wlan0

driver = Nl80211 - это новый общедоступный сетевой интерфейс 802.11, который теперь заменяется cfg80211

ssid = Имя беспроводной сети

hw_mode = Устанавливает, как работают интерфейс и разрешенные каналы. (Обычно используются a, b и g)

channel = Устанавливает канал для работы hostapd. (От 1 до 13)

macaddr_acl = Используется для фильтрации Mac (0 - выключено, 1 - включено)

ign_broadcast_ssid = Используется для создания скрытых точек доступа

auth_algs = Устанавливает алгоритм аутентификации (0 - для открытого, 1 - для общего доступа)

wpa_passphrase = Содержит ваш беспроводной пароль

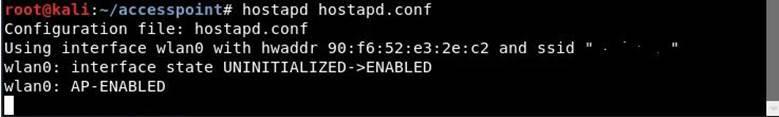

Шаг 6 . Просто запустите точку доступа с помощью следующей команды:

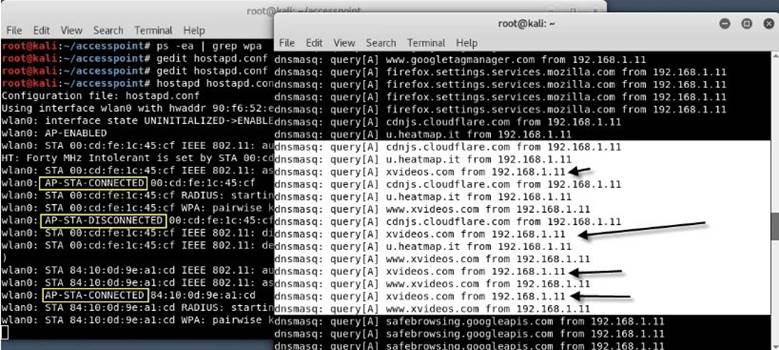

Как видите, ваш hostapd успешно работает с wlan0: AP-ENABLED и новым hwaddr, которому случайным образом назначается “90:f6:52:e3:2e:c2” , а также ssid, который вы установили.

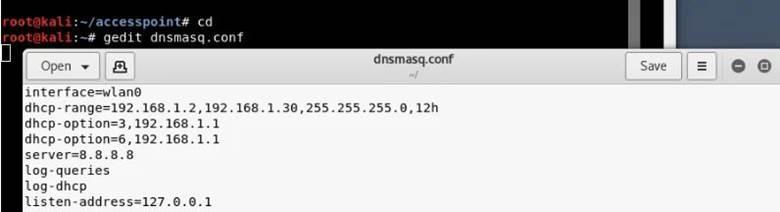

Шаг 7. Теперь вам нужно настроить сетевую маршрутизацию с помощью инструмента dnsmasq, чтобы имелась возможность переключать трафик между сетевыми узлами, а также был путь для отправки данных.

Создайте файл конфигурации в корневом каталоге с именем dnsmasq.conf и напишите следующие инструкции:

Code:

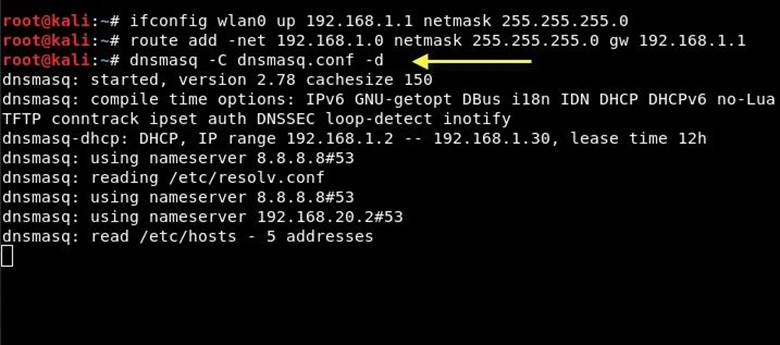

Шаг 8 . Назначьте сетевой шлюз и сетевую маску wlan0 интерфейсу и добавьте таблицу маршрутизации, как показано ниже:

Затем вам нужно запустить службу dnsmasq с файлом конфигурации, который мы создали на предыдущем шаге:

Dnsmasq — легковесный и быстроконфигурируемый DNS -, DHCP - и TFTP -сервер, предназначенный для обеспечения доменными именами и связанными с ними сервисами небольших сетей . Dnsmasq отлично подходит для ограниченных ресурсов маршрутизаторов и межсетевого экрана. Dnsmasq также можно настроить для кэширования DNS-запросов для повышения скорости поиска DNS на сайтах, которые они уже посетили.

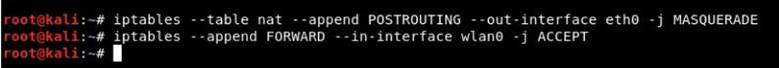

Шаг 9. Перед тем, как предоставить доступ в Интернет своим жертвам, убедитесь, что вы настроили iptables, только тогда вы сможете собирать данные и выполнять различные дальнейшие атаки, такие как “ Человек посередине” (MITM), DNS спуфинг, ARP спуфинг и т. д.

Шаг 10 . Последний шаг. Включите процесс IP переадресации, набрав “echo 1> / proc / sys / net / ipv4 / ip_forward ".

Поддельная точка доступа предоставит своей жертве подключение к Интернету через сетевую Ethernet карту, тем самым гарантируя, что устройство подключено к поддельной точке доступа. Теперь весь трафик жертв будет проходить через поддельную точку доступа.

Защита от поддельных точек доступа

Существует не так много способов защиты от подобных атак. На первый взгляд кажется, что проблему можно решить, используя для защиты беспроводное шифрование. Однако, в данном случае оно неэффективно, поскольку WPA не шифрует пользовательские данные, когда жертва уже подключена к точке доступа.

Автор статьи рекомендует использовать для защиты виртуальную частную сеть (VPN). Использование зашифрованного туннеля, предоставляемого VPN, помогает защитить весь трафик между вашим устройством и VPN сервером.

Об авторе: Anastasis Vasileiadis

Специалист по ПК, тестер на проникновение, этичный хакер, эксперт по кибербезопасности, аналитик по вредоносному ПО, исследователь информационной безопасности, специалист по обратному инжинирингу.

Отредактировать файл /etc/default/hostapd.conf. В нём раскомментировать строку вида Это путь к файлу конфигурации демона hostapd.

Затем идем дальше — редактировать /etc/hostapd/hostapd.conf. Предоставлю содержимое моего файла конфигурации. Предупреждаю, парсер конфигурационных опций у этого демона очень чувствителен и ругается даже на пустые строки с пробелом. На комментарии не ругается.

Сетевой интерфейс беспроводной карты

Драйвер сетевой карты — обычно для hostapd отлично работает nl80211, не вижу смысла менять, да и говорят, что он работает в большинстве случаев.

Название точки доступа, т.н. SSID

Режим работы сетевой карты — 801.11b/g/n. На самом деле — там всегда должно оставаться g, даже если карта способна на n, для настройки режима n придётся кое-что поменять, смотрите дальше:

Беспроводной канал — от 1 до 13. Для лучшей производительности рекомендуются 1, 6 или 11 канал.

Версия WPA

Пароль беспроводной точки

Дополнительные настройки WPA2:

Следующая опция устанавливает блокировку MAC-адресов. Пока не знаю, как это настроить, да и штука довольно бесполезная, но все говорят, что без блокировки эту опцию нужно выставить в ноль — что я и сделал:

Конфиг автоматически проверяется перед запуском, так что — смело пробуйте запустить hostapd. Команды управления:

Напомню — также в Debian можно использовать команды вида service hostapd start, что легче в написании.

Пару шагов для устойчивости:

- Нельзя забывать, что для шифрования WPA/WPA2 пароль должен быть не короче 8 символов. Если поменять пароль на лету, используя SSH сессию через беспроводной канал, можно внезапно отрезать себя от сервера — hostapd не захочет запускаться и единственное средство связи с сервером будет потеряно. Работает — не трогай, ну а если трогаешь — трогай осторожно.

- В случае многопользовательской системы советую поставить права чтения файлов вида 700, чтобы простые пользователи не могли узнать пароль для точки доступа — если вас это волнует, конечно.

Пока всё. К точке можно попробовать подключиться, но… Для успешного подключения к точке доступа нужен DHCP сервер, без него к точке полноценно не подключишься — те же операционные системы не дадут этого сделать, поскольку без получения адреса само подключение не имеет особого смысла. Вот его и настроим!

Когда я только начинал учиться настраивать сервера под свои нужды, первое, на что я тогда я наткнулся — это пакет isc-dhcp-server, его я и планировал предложить, и статья уже была готова, но… Я нашёл dnsmasq, и моя жизнь изменилась в лучшую сторону. Dnsmasq — это и кэширующий DNS, и DHCP сервер со своим набором различных фич. Как только я заглянул в его конфиг, мое зрение улучшилось, все мысли в мозгу внезапно стали упорядоченными и я достиг просветления. Реально, конфиг очень простой и понятный. Но пока подготавливаем площадку для работы dnsmasq. Что же делать?

1) Придумать, как будут выглядеть адреса в нашей локальной сети. Я выбрал адреса типа 192.168.51.x.

2) Настроить сетевой интерфейс, на котором будет работать dnsmasq. На самом деле — очень важный шаг, который пропускают многие в своих мануалах по настройке DHCP-серверов. Дело в том, что компьютеру, на котором работает DHCP-сервер, необходимо прописать статический адрес — кто выдаст адрес DHCP-серверу, если он сам не может запуститься без адреса, а адрес себе он выдать не может, потому что не запущен?

Итак, открываем для редактирования файл /etc/network/interfaces и добавляем туда абзац вида:

Сохраняем и перезапускаем наш сетевой интерфейс, на котором настроен DHCP:

Проверяем состояние, сверяем настройки с теми, что должны быть:

3) Нужно удалить любые DNS и DHCP серверы, чтобы dnsmasq мог спокойно запуститься — иначе выдаёт ошибку. У меня были установлены bind9 и isc-dhcp-server, пришлось избавиться от них. Если работаем по SSH из сети, в которой раньше адреса раздавал покойный DHCP-сервер, не перезагружаемся — выдавать адреса уже некому.

4) Нужно создать условия для работы сервера — создать пользователя для того, чтобы под ним запускать dnsmasq, прописать в системных настройках DNS-сервера, к которым dnsmasq будет обращаться и ещё пару мелочей.

Прописываем DNS сервера Гугла. Правда, первой строчкой у нас будет localhost. Это сделано для того, чтобы остальные системные приложения на нашем же сервере, когда им надо получить адрес от DNS-сервера, обращались сначала к dnsmasq, а не к Гуглу. Ну а dnsmasq достаточно умён, чтобы игнорировать эту строчку:

Нужно защитить это файл от перезаписи при каждом запуске системы. Перезаписывает его dhclient, если что. Честно говоря, блокировка от записи — лишь один из способов того, как не допустить перезапись =) Есть и другие, но этот самый простой:

Что же, если вы по каким-либо причинам считаете блокирование файла неверным путём или также хотите использовать DNS, которые столь настойчиво предлагает dhclient? Тогда, как советует merlin-vrn, нужно использовать программу resolvconf.

Если пакет resolvconf ещё не установлен, устанавливаем. Единственное, что нужно для того, чтобы прописать статический адрес DNS для системы — отредактировать /etc/resolvconf/resolv.conf.d/base, вписав туда всё, что мы бы вписали в /etc/resolv.conf:

service resolvconf reload — готово!

Добавляем группу и пользователя:

5) Ставим Dnsmasq, он запускается и готов к работе, но мы его отключаем — ещё не настроен, нечего ему тут делать:

6) Чистим оригинальный файл от стандартного конфига:

Ну а теперь мы готовы настраивать. Скажу сразу — у dnsmasq много разных опций, которые я при написании статьи подробно описывал в комментариях… Пока не понял, что топик раздулся до неприличных и нечитаемых размеров, как будто недостаточно того, что статья и так переполнена текстом и отформатирована, как кусок незнамо чего. Поэтому — я оставлю конфиг с самыми важными без длинных комментариев и всяких дополнительных опций, а конфиг с дополнительными опциями будет под спойлером.

Этичный хакинг и тестирование на проникновение, информационная безопасность

Целью атак с мошеннической точкой доступа (Rogue Wi-Fi Access Point Attack) является не пароль от Wi-Fi сети, а данные, передаваемые через эту точку доступа. В отношении этих данных выполняется атака посредника – атака человек-посередине (Man-In-The-Middle attacks). В передаваемых данных можно поймать учётные данные (логины и пароли) от веб-сайтов, узнать, какие сайты были посещены, какие данные вводил пользователь и другое.

Настройка Rogue Access Point заключается в настройке беспроводной точки доступа – процесс ничем не отличался, если бы вы хотели начать раздавать беспроводной интернет со своего компьютера на Linux. Но мошеннической её делают последующие атаки посредника.

Имеются программы, которые автоматизируют процесс создания файлов настройки беспроводной точки доступа, а также обеспечивают правильную маршрутизацию трафика. К таким программам, относится, например, create_ap.

Эти же самые действия, но ещё дополнительно запуская атаки человек-посередине, делает программа mitmAP.

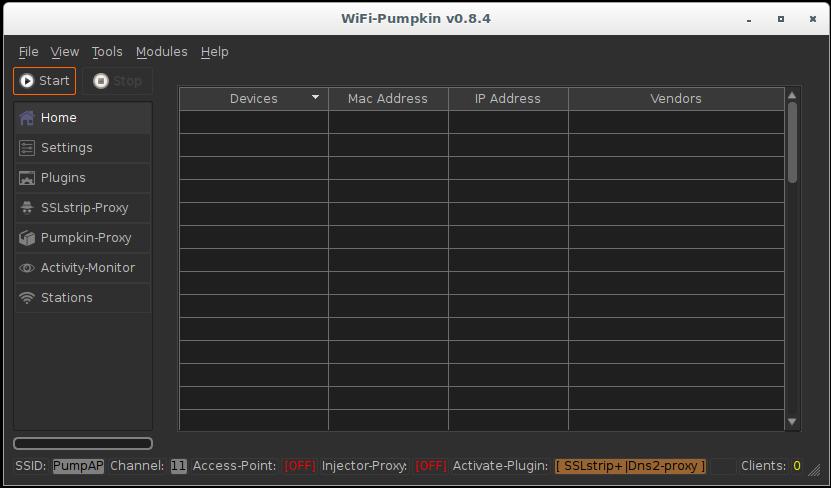

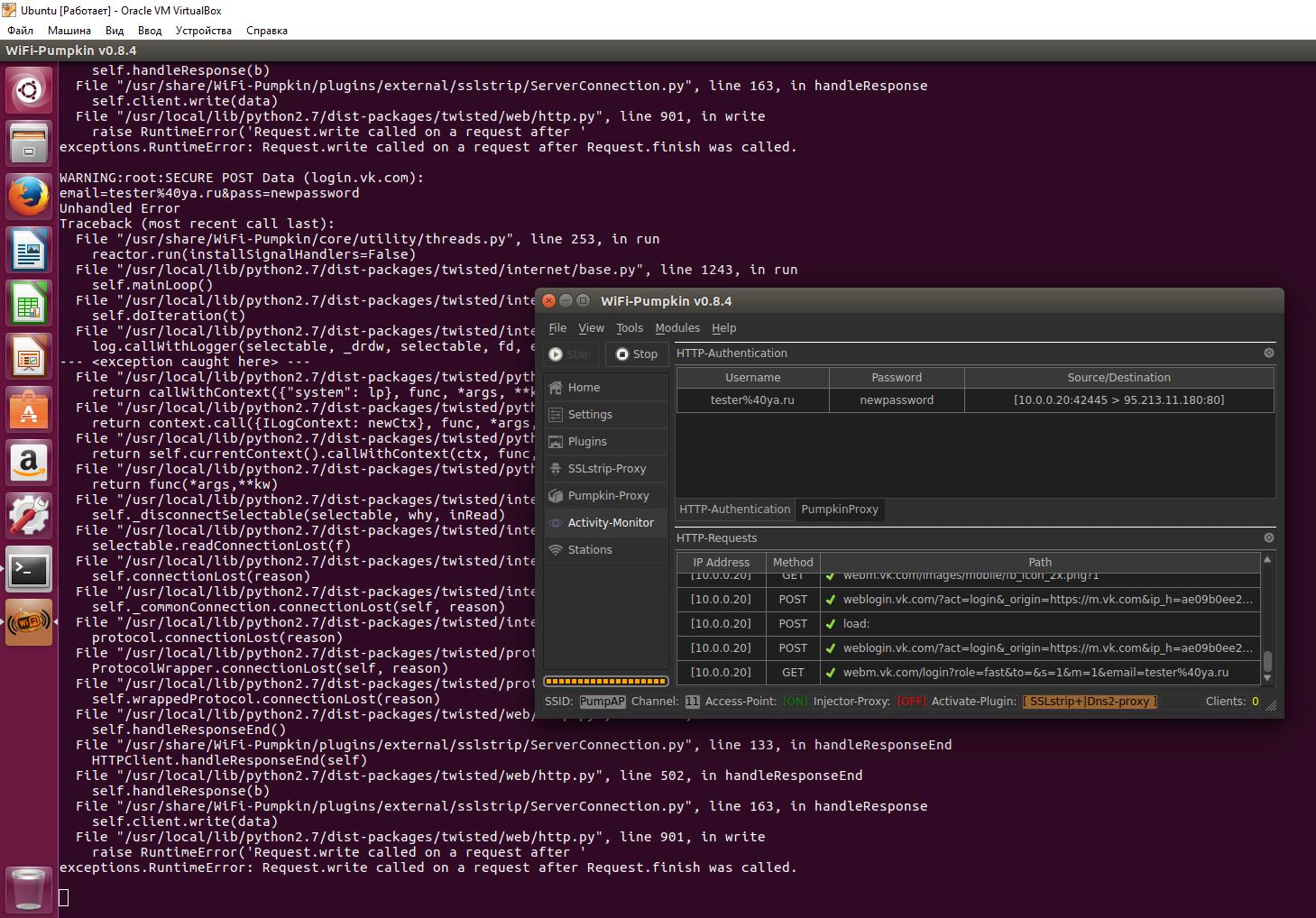

WiFi-Pumpkin – это ещё одна программа для настройки беспроводной мошеннической точки доступа. Её особенностью является графический интерфейс, который ещё больше упрощает атаку Rogue Access Point.

В платформу встроены плагины (другие программы), которые собирают данные и выполняют различные атаки.

Для установки WiFi-Pumpkin в Kali Linux:

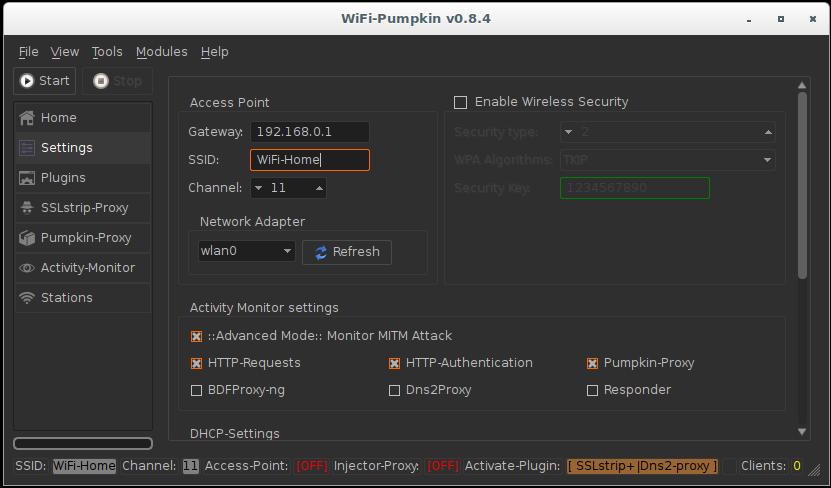

Запуск и настройка WiFi-Pumpkin

Запуск делается командой:

Обратите внимание, что при попытке запуска от обычного пользователя (не рута) программа не работает.

После запуска открывается такой интерфейс:

Перейдите в настройки и поменяйте имя точки доступа (я выбрал WiFi-Home):

Когда настройка завершена, нажмите Start.

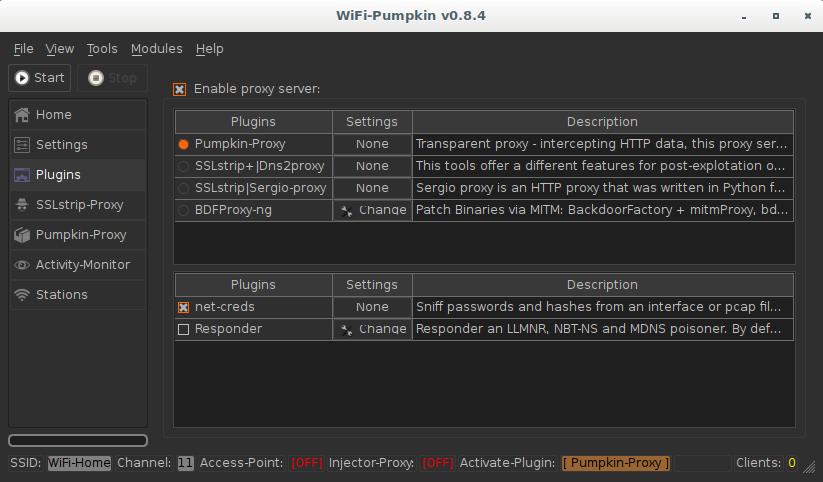

Плагины Pumpkin-Proxy

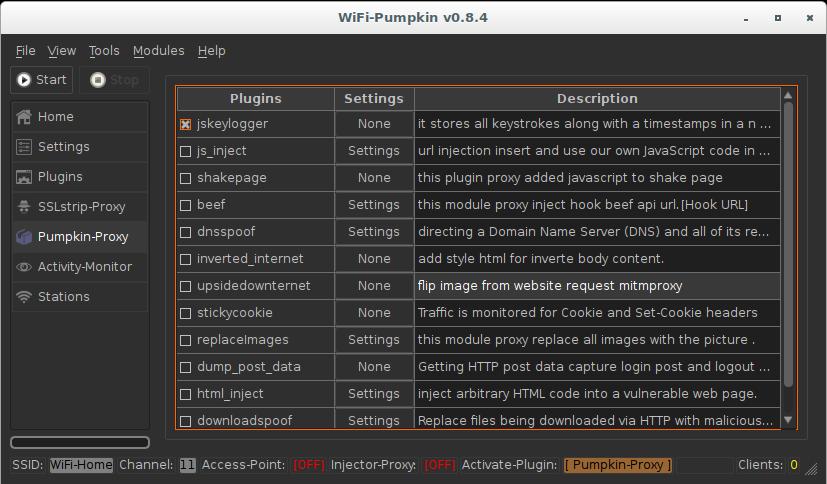

Во вкладке Pumpkin-Proxy имеются следующие плагины:

| Название плагина | Краткое описание |

|---|---|

| beef | Этот модуль внедряет код JavaScript, который «подцепляет на» BeEF. В качестве опции нужно указать адрес .js файла. |

| dnsspoof | Подменяет ответы Domain Name Server (DNS). В настройка нужно указать, для какого доменного имени, какой возвращать IP. |

| downloadspoof | Подменяет загружаемые через HTTP файлы на их вредоносные версии. |

| dump_post_data | Собирает захваченные HTTP POST данные со страниц входа. |

| html_inject | Внедряет произвольный HTML код в уязвимую веб-страницу. |

| inverted_internet | Добавляет HTML стиль для инвертирования содержимого тега body. |

| js_inject | Внедряет в страницу JavaScript код, в качестве опции нужно указать URL адрес файла с кодом. |

| keylogger | Записывает все нажатия кнопок с временными метками в массив и отправляет атакующему. |

| replaceImages | Заменяет все изображения на указанную в настройках картинку. |

| shakepage | Плагин добавляет JavaScript с эффектом встряски страницы. |

| stickycookie | Мониторинг трафика на заголовки Cookie и Set-Cookie. |

| upsidedownternet | Переворачивает вверх ногами изображения на сайтах. |

Посмотрим работу этих плагинов на примере keylogger, т.е. мы будем перехватывать нажатия клавиш.

Остановите работу ТД, если она запущена, перейдите во вкладку Plugins, выберите там Pumpkin-Proxy:

Теперь отметим желаемые для использования плагины Pumpkin-Proxy:

Запускаем точку доступа. Перейдите во вкладку Activity-Monitor, там кликните на PumpkinProxy:

В этом окне отображаются данные о работе плагина и перехваченная информация.

Диполнительные инструменты WiFi-Pumpkin

Кроме своего главного назначения – фальшивая точка доступа, WiFi-Pumpkin может выполнять другие функции, благодаря встроенным модулям. К этим модулям относятся:

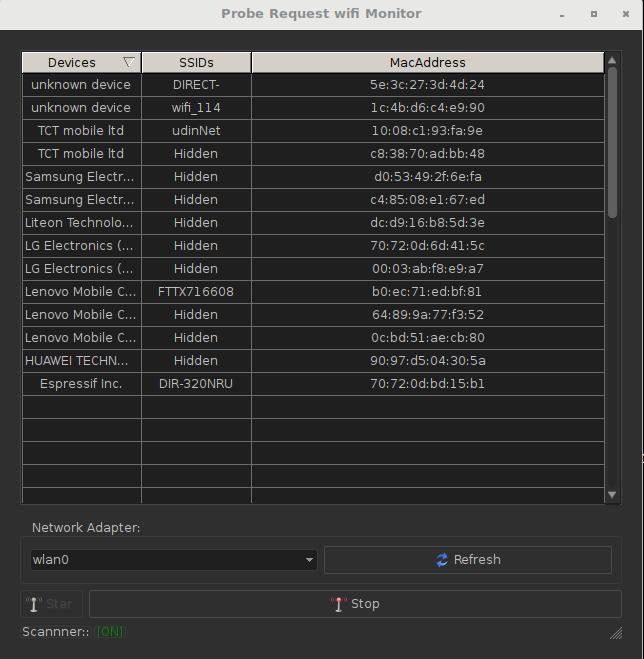

- Деаутентификация клиентов. Начинается со сканирования, затем из списка клиентов можно выбрать любого, кого нужно отсоединить от Wi-Fi:

- Слежение за запросами зондирования (Probe Request) – они показывают, какие клиенты к каким точкам доступа пытаются подключиться:

- DHCP Starvation

- Фальшивые обновления Windows

- Фишинговый веб-сервер и другие.

Заключение

Благодаря графическому интерфейсу WiFi-Pumpkin ещё более упрощает популярные атаки. Фреймворк реализует комплексный подход к атаке Rogue AP.

Связанные статьи:

факультете информационной безопасности от GeekBrains? Комплексная годовая программа практического обучения с охватом всех основных тем, а также с дополнительными курсами в подарок. По итогам обучения выдаётся свидетельство установленного образца и сертификат. По этой ссылке специальная скидка на любые факультеты и курсы!

Рекомендуется Вам:

43 комментария to WiFi-Pumpkin – мошенническая точка доступа с графическим интерфейсом и богатым функционалом

Безумно интересный материал. Только вот после запуска не появляеться оконный интерфейс, есть очернтания окон и все( Можно ли установить его на обычную убунту 16 гном ?

Про Ubuntu сейчас попробую и напишу.

Учетка с которой я запускаю, являеться администратором или же вы имеете в виду именно дефолтную учетку от кали (log: root - pass: toor) ?

Если у вас не Live-образ, то пароль другой - тот, который вы указали при установке. А имя пользователя да, root.

Ну да, я это и имел в виду. Значит даже если я создал учетку которая являеться администратором, все равно не запуститься. Спасибо огромное, буду пробывать тогда на кали, хотя привык к убунте. Нравиться гном новый, но в кали он с дикими косяками к сожалению(

В Ubuntu всё завелось даже под обычным пользователем:

Ух, это супер. Еще раз благадарю вас.

%40 - это @ (собака) в кодировке. Я вводил, соответственно, e-mail, но показывается в таком виде.

Эту связку можно использовать в любой атаке человек-посередине. Например, здесь я пишу как её использовать с Ettercap. Также она встроена (и автоматически запускается), например, в Bettercap, MITMf, Mana и т.д.

Понял Вас. Спасибо за ответ.

Неожиданно ошибка,Wifiphiser работает нормально с двумя картами а тут нехочет.Может у кого есть идеии.Инструмент манит удобностю.

К сожалению, не могу помочь, авторы программы просто пишут, что не работает в Kali Linux с двумя Wi-Fi адаптерами, решение не предлагают. Также там указано, что работает в Ubuntu 16.04 (нужно сделать так) и в kubuntu 15.10.

В ошибке на скриншоте написано, что можно исключить один из адаптеров в настройках. Но, думаю, у вас отсутствует проводное соединение (иначе вы просто отключили бы лишний даптер от системы).

Хотя, я придумал (т.е. вспомнил) решение )) Если у вас достаточно мощный компьютер чтобы запустить виртуальную машину, то создайте виртуальный компьютер с Kali Linux. Для виртуальных машин автоматически создаются проводные интерфейсы. Т.е. проводной интерфейс у гостевой ОС будет. После этого пробросьте в гостевую ОС одну USB Wi-Fi карту. В результате получится следующая схема:

- у основной машины останется только одна Wi-Fi карта. Эта карта будет обеспечивать Интернет-соединение для основной ОС, а также для гостевой ОС

- гостевая ОС будет получать Интернет-соединение через виртуальный «проводной» интерфейс. Т.е. для неё это будет обычный подключённый провод.

- у гостевой ОС будет одна Wi-Fi карта. После этого начинайте атаку из гостевой ОС.

Это не теория! Это 100% рабочая схема. У меня именно так и работает: ноут с интегрированной Wi-Fi картой (у меня Windows в качестве основной системы). А в этом ноуте я запускаю VirtualBox с Kali Linux и ему пробрасываю одну USB Wi-Fi карту. Все мои инструкции по Kali Linux написаны при работе в этой конструкции. Если мне нужно две Wi-Fi карты, то я загружаюсь с флешки, не которой у меня установлен BlackArch.

Все делал по инструкции. Ubuntu 16.04 окружение гном, но вот такая вот беда (

Возможно, разница в версиях Ubuntu. Описанный у меня метод работает в последних версиях (с последними обновлениями) Ubuntu и Linux Mint.

Просьба к другим, у кого есть эти системы или кто может установить их в виртуальные машины – попробуйте сделать установку и запустить с помощью команд, описанных в комментариях.

Порыв просторы инета, нашел один совет, но может что то не то делаю, не помогает. А именно

add this line QT_X11_NO_MITSHM=1 in

/.profile file. or (ie: system env var).

Насколько понимаю это надо вписать в скрытый файл профиля в домашней директории? Если да, то не работает(

Debian 9.7 таже проблема.В терминале выдает ошибку

X Error: BadDrawable (invalid Pixmap or Window parameter) 9

Major opcode: 62 (X_CopyArea)

Resource id: 0x4200023

Специально поставил новую виртуальную машину с Ubuntu 16.10. Установил обновления:

Далее команды из комментиря выше и всё заработало. Т.е. дело или в версии (более старая версия Ubuntu) или в каких-то персональных настройках.

У меня 64-битные системы

Если кому интересно, то провел пару опытов, и пришел к выводу - программа не дружит почему то с окружением гном 3.20. На 32 и 64 битных обычного унити в убунту запускается нормально.

Долго ломал голову но сумел запустить не под root (Учетка), а под обычным польователем но из под рута. Не знаю с чем связанно но программа не дружит с гномом из коробки убунту, а вот с таким же гномом в кали нормально. Так вот на свеже установленной системе кали из под учетки root установил тыковку) запустил, проверил что все работает. затем создал юзра при помощи adduser, присвоил ему права админа перегрузил ноут, зашел на нового пользователя и с помощью sudo -i в терминале перешел на рута, ну а после запустил тыковку без проблем) Может кому поможет то что написал) Ведь не всегда удобно работать из под постоянного рута да и наверное есть мазахисты вроде меня которые используют кали как основную ось на ноуте)

так вайфай тыква работает только с одним вайвай адаптером? я то думал что там нужно либо 2 адаптера ( 1 подключается к тырнету, второй его раздаёт), либо по проводу получает тырнет, а по вайваю его транслирует и прослушивает. я то думаю чего у меня не хочет работать. статья суперская! автору зачёт) пили дальше!

Помогите плз. решить проблемку с запуском wifi-pumpkin.

При попытке запустить выдает ошибки:

Запускаю на Ubuntu 16.04

Вы просматривали комментарии к этой статье? По-моему, ответ на ваш вопрос уже дан.

НЕту там ответа. У меня тоже

ImportError: No module named PyQt4.QtCore

У меня status AP off. Wifi Adapter Tenda Tenda W311MA

Здраствуйте Алексей. Помогите пожалуйста решить одну проблмему.

Программу установил и запустил. Во вкладке Pumpkin-Proxy невозможно выбрать плагины. Они просто недоступны. Или их нужно скачать или активировать?

Читайте также: