Настройка astra linux для работы с гостайной

Обновлено: 07.07.2024

Разработка

Выпускаемые релизы носят названия городов-героев России и стран СНГ.

Система применяется во многих государственных учреждениях. В частности, на ней построена информационная система Национального центра управления обороной РФ. В июле 2015 г. состоялись переговоры о переводе на Astra Linux госучреждений Республики Крым, в которой официальное использование популярных ОС затруднительно из-за антироссийских санкций. В ноябре 2015 года подписано соглашение о сотрудничестве с производителем серверов Huawei, который начал тестировать свои серверы на совместимость с Astra Linux.

Ос новные характеристики

- Коммерческая тайна

- Конфиденциальная информация

- Персональные данные

- Государственная тайна

Помимо базовых средств операционной системы в ее состав включены:

- защищенный графический рабочий стол Fly;

- защищенная реляционная СУБД PostgreSQL ;

- защищенные сервера Exim и Dovecot и клиент электронной почты Thunderbird;

- защищенный web-сервер Apache и браузер Firefox ;

- средство организации сетевого домена и централизованного управления учетными данными пользователей Astra Linux Directory (ALD);

- интегрированный пакет офисных приложений OpenOffice ,

- а также большое количество других приложений.

В 2013 году приказом Министра обороны РФ ОС Astra Linux Special Edition была принята на снабжение Вооруженных Сил России.

История развития

2012г: Сертификация ОС

2014г: Мобильная версия

Система может работать как на планшетах, так и на смартфонах. На основе исходных кодов базового дистрибутива компания по заказу собирает ее индивидуально под конкретное устройство клиента, каждый раз по-новому.

Помимо непосредственно необходимых заказчику компонентов ОС при сборке мобильной версии Astra Linux Special Edition учитывается также степень секретности обрабатываемой информации на устройстве и необходимая система сертификации СЗИ (Минобороны, ФСТЭК, ФСБ). Установка мобильной ОС и прошивка устройства ведутся в заводских условиях.

2015г: Astra Linux Common Edition

Особенности версии Special Edition

Функция идентификации и аутентификации пользователей в Astra Linux основывается на использовании механизма PAM. Кроме того, в состав операционной системы включены средства поддержки двухфакторной аутентификации.

В Astra Linux реализован механизм избирательного управления доступом, который заключается в том, что на защищаемые именованные объекты устанавливаются (автоматически при их создании) базовые правила разграничения доступа в виде идентификаторов номинальных субъектов (UID и GID), которые вправе распоряжаться доступом к данному объекту и прав доступа к объекту. Определяются три вида доступа: чтение (read, r), запись (write, w) и исполнение (execution, x).

В операционной системе реализован механизм мандатного разграничения доступа. Принятие решения о запрете или разрешении доступа субъекта к объекту принимается на основе типа операции (чтение/запись/исполнение), мандатного контекста безопасности, связанного с каждым субъектом, и мандатной метки, связанной с объектом.

Механизм мандатного разграничения доступа затрагивает следующие подсистемы:

- механизмы IPC;

- стек TCP/IP (IPv4);

- файловые системы Ext2/Ext3/Ext4;

- сетевую файловую систему CIFS;

- файловые системы proc, tmpfs.

- В Astra Linux Special Edition существует 256 мандатных уровней доступа (от 0 до 255) и 64 мандатных категории доступа

При работе на разных мандатных уровнях и категориях операционная система формально рассматривает одного и того же пользователя, но с различными мандатными уровнями, как разных пользователей и создает для них отдельные домашние каталоги, одновременный прямой доступ пользователя к которым не допускается.

В отличие от классической модели мандатного управления доступом, в МРОСЛ ДП-модели дополнительно к мандатному управлению доступом реализован мандатный контроль целостности дистрибутива и файловой системы (препятствующий доступу к защищаемой информации скомпрометированными субъектами после перехвата управления и повышения привилегий (получения административных прав), предусмотрено ролевое управление доступом, наличие иерархии сущностей и применено противодействие запрещённым потокам по памяти и по времени[.

В настоящее время используемая в Astra Linux Special Edition модель разграничения доступа является единственной практически реализованной моделью, не основанной на SELinux, в российских реализациях операционных систем на базе Linux.

В состав ядра операционной системы Astra Linux включен набор изменений PaX, обеспечивающий работу программного обеспечения в режиме наименьших привилегий и защиту от эксплуатации различных уязвимостей в программном обеспечении:

- запрет записи в область памяти, помеченную как исполняемая;

- запрет создания исполняемых областей памяти;

- запрет перемещения сегмента кода;

- запрет создания исполняемого стека;

- случайное распределение адресного пространства процесса.

Нормативные документы по НСД выделяют семь классов защищённости, объединённых в четыре группы. Системы, отнесённые к первой группе, в которую входит всего один класс номер 7, обладают самой низкой защищённостью. В противоположность им системы группы 1, отнесённые к классу номер 1, благодаря верифицированной защите имеют наивысший уровень защищённости. Группа 2, в состав которой входят классы номер 5 и 6, определяет системы с дискреционными методами защиты, а в третьей группе объединены классы номер 2, 3 и 4 для систем с мандатными методами защиты. В рамках каждого класса чётко определено, какие функции системы разграничения доступа должна поддерживать сертифицируемая система. Именно их наличие и определяет решение экспертов об отнесении её к тому или иному классу.

Семь классов защищённости от НСД собраны в четыре группы, характеризующиеся разными методами защиты.

Аутентификация осуществляется локально или централизованно с помощью организации единого пространства пользователей, в основу которого положен доменный принцип построения сети с использованием сетевого протокола сквозной доверенной аутентификации.

Многофакторная аутентификация обеспечивается совместным применением средств идентификации и аутентификации Astra Linux Special Edition, средств доверенной загрузки и устройств аутентификации (например, USB-токенов).

Управление информационными потоками в информационной системе осуществляется средствами Astra Linux Special Edition, реализующими функции контроля и фильтрации проходящих информационных потоков в соответствии с заданными правилами.

Правила (или цепочки) фильтрации выполняются в соответствии с атрибутами отправителя и получателя сетевых пакетов, а также атрибутами передаваемой информации (классификационными метками и контрольными суммами, вычисляемых в соответствии с ГОСТ Р 34.11-94 и ГОСТ Р 34.11-2012)

Контроль осуществляется путем анализа содержимого журналов регистрации событий безопасности для мер защиты УПД.1-УПД.6

Управление информационными потоками в информационной системе осуществляется средствами Astra Linux Special Edition, реализующими функции контроля и фильтрации проходящих информационных потоков в соответствии с заданными правилами.

Правила (или цепочки) фильтрации выполняются в соответствии с атрибутами отправителя и получателя сетевых пакетов, а также атрибутами передаваемой информации

Доверенная загрузка виртуальных машин реализуется средствами создания замкнутой программной среды, настройками подсистемы эмуляции аппаратного обеспечения и контроля целостности образов виртуальных машин. Для ЭВМ — защита реализуется с применением средств доверенной загрузки

Защита периметра (физических и (или) логических границ) информационной системы при ее взаимодействии с иными информационными системами и информационно-телекоммуникационными сетями

Российская ОС Astra Linux Special Edition обновилась до версии 1.7. В апдейте представлены десятки изменений, в том числе переход на новую версию ядра Linux, модифицированный интерфейс и новые средства защиты информации. Кроме того, теперь Astra Linux Special Edition распространяется как единый дистрибутив, вобравший в себя функции релиза Common Edition.

Масштабный апдейт

Российская группа компаний Astra Linux сообщила CNews о релизе обновления операционной системы Astra Linux Special Edition до версии 1.7. Платформа предназначена для использования в, том числе, в компаниях, работающих с информацией ограниченного доступа. Для этого она еще в мае 2019 г. получила сертификат специального назначения по требованиям безопасности информации к операционным системам типа «А» первого класса защиты в системе сертификации СЗИ ФСТЭК России. Благодаря этому Astra Linux Special Edition стала первой ОС, допущенной в России к гостайне высшей секретности.

Обновленная Astra Linux Special Edition 1.7 базируется на ядре Linux 5.4 LTS (релиз в ноябре 2019 г.), которое в ближайшее время будет обновлено до версии 5.10 (декабрь 2020 г). Апдейт состоится до конца 2021 г. Также в основе системы лежит дистрибутив Debian 10.

Изменения в системе коснулись не только ядра, но заодно и программного наполнения в дополнение к нововведениям в интерфейсе. В частности, появились функции виртуализации и системы управления данными, а также более актуальные средства защиты информации.

На Astra Linux Special Edition постепенно переходят многие российские госведомства. В июле 2021 г. CNews писал, что российское МВД выпустило приказ категории «для служебного пользования», которым наделило ОС Astra Linux особым приоритетом по отношению к другим системам. Этим ведомство существенно упростило для себя закупки этой операционки в защищенной версии Special Edition. На вопрос CNews, могут ли обычные пользователи работать в Special Edition, разработчики ответили: «Да, могут. Но это коммерческий дистрибутив и он не будет распространяться бесплатно»

Самое важное изменение

Одно из главных нововведений в Astra Linux Special Edition, появившихся в сборке 1.7 – это переход к единому дистрибутиву вместо нескольких отдельных релизов – в него вошли и Special Edition, и Common Edition.

Клиентам, желающим отказаться от иностранного ПО в пользу данной ОС, будет предложен выбор из трех режимов работы встроенных средств защиты информации (СЗИ).

Базовый режим работы по своим возможностям полностью сопоставим с дистрибутивом Astra Linux Common Edition, предназначенным для обычных потребителей, не работающих с гостайной. Его будет достаточно для работы с общедоступной информацией в сетях различных организаций. Как сообщили CNews представители Astra Linux, базового уровня также хватит для «защиты информации в государственных информационных системах 3 класса защищенности, информационных системах персональных данных 3-4 уровня защищенности и значимых объектов критической информационной инфраструктуры».

Второй режим работы CPB называется «Усиленный». Со слов разработчиков, он необходим для «обработки и защиты информации ограниченного доступа, не составляющей государственную тайну». Этот режим должен применяться в государственных информационных системах, информационных системах персональных данных и значимых объектах критической информационной инфраструктуры любого класса защищенности.

Третий режим – своего рода эволюция усиленного. В этом случае система обеспечивает защиту гостайны любой степени секретности.

«Для удобства заказчиков мы объединили ряд релизов в один дистрибутив с возможностью выбрать именно тот уровень защищенности, что для них актуален. При этом компания продолжит предоставлять услуги поддержки тем клиентам, которые используют Astra Linux Special и Common Edition, выпущенные ранее», – сообщил CNews директор по продуктам ГК Astra Linux Евгений Векшин.

«Теперь можно покупать лицензии на разные режимы работы, что бы не переплачивать, в зависимости от того, какой объем СЗИ нужен», – сообщили CNews представители ГК Astra Linux.

Развитие средств защиты информации

Как сообщили CNews разработчики Astra Linux Special Edition, в версии 1.7 базовые механизмы защиты данных научились работать независимо друг от друга. Это касается мандатного контроля целостности, замкнутой программной среды, а также мандатное управление доступом и гарантированное затирание удаляемых данных.

Переход к такому режиму работы алгоритмов защиты дает возможность более гибкой настройки системы защиты. Теперь их станет проще подстраивать под требования конкретной информационной системы.

«ВТБ Лизинг» внедряет управление данными как ценным бизнес-активом

В дополнение к этому в разработчики добавили в систему фильтрацию сетевых пакетов по классификационным меткам в протоколе IPv6. Модернизации подвергся и штатный файловый сервер Samba. Теперь в нем есть поддержка упомянутого мандатного управления доступом на всех версиях протокола SMB.

Прочие нововведения

В дополнение к новому ядру и усиленным средствам защиты информации ОС Astra Linux Special Edition 1.7 получила и обновление штатных приложений. Так, основной домен FreeIPA обновился до версии 4.8.5, а SambaDC (файловый сервер) – до 4.12.5. Не обошлось и без апдейта предустановленного офисного пакета LibreOffice – он доступен в версии 7.1.

Список штатных программ новой операционки дополняет защищенная редакция СУБД PostgreSQL 11.10 наряду со средствами сетевого мониторинга Zabbix 5.0.4. Дополнительно в ОС реализована поддержка контейнерной виртуализации. Также новая версия поддерживает расширенный репозиторий.

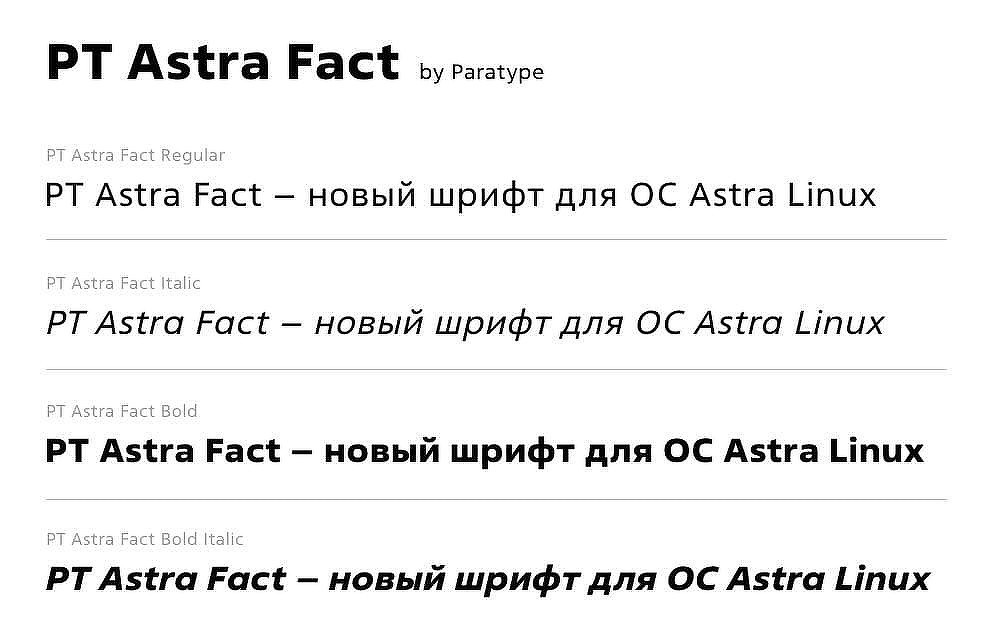

Обновился и интерфейс системы – появились новые цветовые схемы, тема входа, плюс изменился дизайн иконок панели задач и меню «Пуск». Еще одно немаловажное изменение – в системе появился отечественный шрифт PT Astra Fact. Как сообщал CNews, он был разработан на замену шрифта Verdana и является полным его аналогом, соответствующим концепции импортозамещения. Оригинальный американский шрифт Verdana в марте 2021 г. был исключен из российских ГОСТов. Разработкой PT Astra Fact занималась отечественная компания «Паратайп».

На запрос CNews о судьбе шрифта Verdana в составе ОС Astra Linux Special Edition разработчики ответили, что его в этой системе «нет и не было». «Для пользователей в офисном пакете доступны и наши шрифты PT Astra Sans, PT Serif», – добавили они.

Шрифты PT Astra Serif и PT Astra Sans были разработаны все той же компанией «Паратайп». Это полная метрически идентичная замена шрифта Times New Roman.

Сертификация пройдена

По заявлениям разработчиков, Astra Linux Special Edition 1.7 успешно прошла проверку в системе сертификации СЗИ ФСТЭК России по первому (самому высокому) уровню доверия. Другими словами, система была признана полностью соответствующей «Требованиям по безопасности информации, устанавливающим уровни доверия к средствам технической защиты информации и средствам обеспечения безопасности информационных технологий», а также «Требованиям безопасности информации к операционным системам» и «Профилю защиты операционных систем типа А первого класса защиты. ИТ.ОС.А1.ПЗ».

«Решение может применяться в ИТ-системах, которые обрабатывают любую информацию ограниченного доступа, включая государственную тайну “особой важности” – об этом свидетельствует сертификат соответствия № 2557, переоформленный 7 октября 2021 г. В переоформленном сертификате прописано наличие в продукте функций системы управления базами данных и среды виртуализации. Это дополнительно подтверждает корректность применения встроенных средств виртуализации и СУБД в защищенных системах, а также реализацию мер защиты», – заявили CNews разработчики.

В данном руководстве описан процесс установки и первичной конфигурации операционной системы Astra Linux Common Edition (Релиз "Орел", версия 2.12) в целях последующей установки под данной операционной системой программных средств Платформы НЕЙРОСС. Приводимые в настоящем руководстве инструкции описывают лишь один из возможных способов установки и настройки программных средств.

Загрузка дистрибутива ОС

Запишите загруженный ISO-образ на установочный носитель (DVD-диск / USB-флешку).

По вашему запросу компания ИТРИУМ может предоставить дистрибутив операционной системы.

Установка операционной системы

Задайте разметку дисков.

Системными требованиями обусловлено наличие выделенного под ОС диска. В этом случае используйте опцию Guided — use entire disk (Использовать весь диск).

При наличии одного физического диска (не рекомендуемый вариант), необходимо создать как минимум два логических раздела на данном диске — для операционной системы и для данных (медиаданные, резервные копии и др.). Для этого выберите Вручную и выделите под раздел операционной системы только часть носителя. Раздел для данных можно создать как на данном этапе, так и впоследствии — см. раздел Подготовка накопителей.

Дождитесь окончания процесса установки и извлеките установочный диск для загрузки ОС.

Настройка сетевых параметров

Для корректной работы требуется фиксированный IP-адрес сервера. Задайте сетевые параметры вручную или используйте DHCP, который всегда для данного MAC выдаёт один и тот же IP-адрес.

Отключите network-manager. Для этого, откройте терминал Fly и выполните следующую команду:

sudo apt remove network-manager -y

После отключения network-manager перезагрузите систему.

Откройте терминал Fly и выведите список подключённых сетевых устройств:

В тексте вывода обратите внимание на первую строку:

eth0 - это и есть искомое имя сетевого интерфейса . С етевые интерфейсы могут иметь и другие имена. В результате eth0 может называться, например enp0s3 или eno1 , или даже enx78e7d1ea46da . Именно это имя сетевого адаптера и нужно использовать в настройке сети.

Рассмотрим пример настройки одного сетевого интерфейса со статическим IP-адресом. Выполните команду открытия файла /etc/network/interfaces в текстовом редакторе:

Допишите блок кода (вместо eth0 впишите имя вашего интерфейса):

auto eth0

iface eth0 inet static

address 10.1 . 29.37

netmask 255.248 . 0.0

gateway 10.0 . 1.1

dns-nameservers 10.1 . 31.1

auto eth0 — флаг автоматического включения сетевого интерфейса eth0 при загрузке системы;

iface eth0 inet static — интерфейс ( iface eth0 ) находится в диапазоне адресов IPv4 ( inet ) со статическим ip ( static );

address 10.1.29.37 — IP адрес (address) сетевой карты;

netmask 255.248.0.0 — маска подсети (netmask);

gateway 10.0.1.1 — адрес шлюза ( gateway );

dns-nameservers 10.1.31.1 — адреса DNS серверов;

Сохраните изменения: нажмите Ctrl+X, введите Y (для подтверждения изменений) и нажмите Enter.

Настройка репозиториев

Для установки необходимых системных компонентов необходимо произвести настройку репозиториев Astra Linux.

Выполните команду открытия файла /etc/apt/sources.list в текстовом редакторе:

Измените блок кода и приведите его к следующему виду:

Установка системных компонентов

Для работы Платформы НЕЙРОСС необходимо установить и настроить Java 1.8 (ГосJava) и некоторые системные утилиты (ntpdate и др.). Приведённые ниже инструкции предполагают, что у целевой операционной системы корректно настроен сетевой интерфейс и есть доступ в сеть Интернет. В отсутствие доступа в сеть Интернет вы можете загрузить необходимые deb-пакеты, перенести их на целевую систему и установить их вручную.

Установка ГосJava

Создайте файл /etc/apt/sources.list.d/gosjava.list:

Добавьте в него следующую строку:

Сохраните изменения: нажмите Ctrl+X, введите Y (для подтверждения изменений) и нажмите Enter.

Добавьте цифровой ключ подписи в APT.

Проверить корректность установки java вы можете с помощью команды:

Установка необходимых системных компонентов

Установка и настройка NTP-сервера

Все узлы сети НЕЙРОСС должны быть синхронизированы по времени. Для этого каждый узел выполняет периодическую синхронизацию времени с NTP-сервером, адрес которого задан в настройках узла.

Платформа НЕЙРОСС автоматически выполняет синхронизацию времени с указанным в настройках NTP-сервером. Если сервер Платформы НЕЙРОСС должен сам выступать в роли NTP-сервера для других узлов НЕЙРОСС, то необходимо установить системный сервис NTP-сервера.

Проверьте, правильно ли установлена временная зона:

При необходимости, выполните перенастройку:

Установите демон NTP-сервера:

Если сервер должен быть основным источником времени (должен «доверять» сам себе), то отредактируйте файл /etc/ntp.conf в текстовом редакторе:

Поместите следующее содержимое в файл /etc/ntp.conf :

После переконфигурации NTP-сервера может потребоваться 10-15 минут, чтобы применить новые настройки. В течение этого времени синхронизация с этим NTP-сервером может быть всё ещё недоступна.

Подготовка накопителей

Для обработки медиаданных (импорта, экспорта и пр.) требуется хотя бы один накопитель. В роли накопителей в Платформе НЕЙРОСС выступают разделы (partitions) на жёстких дисках. Платформа НЕЙРОСС использует все смонтированные разделы с файловыми системами типов Ext4, Ext2, NTFS, VFAT за исключением корневого раздела (смонтированного в / ), однако для медиаданных рекомендуется выделить отдельный физический диск/диски.

В подавляющем большинстве случаев достаточно простого физического подключения диска, но иногда требуется смонтировать раздел для диска вручную.

-

Выполните физическое подключение диска и загрузите операционную систему.

Выполните поиск всех доступных дисков и разделов:

Название жёсткого диска в Linux зависит от интерфейса, через который он подключён. Название может начинаться на:

sd — устройство, подключённое по SCSI (сюда входят жёсткие диски, USB-флешки и ATA-диски, которые подключаются к SCSI через специальный переходник);

hd — устройство ATA;

vd — виртуальное устройство;

mmcblk — обозначаются флешки, подключённые через картридер;

Третья буква в имени диска означает его порядковый номер в системе: sda - первый диск, sdb - второй диск, sdc - третий и так далее. Дальше следует цифра - это номер раздела на диске - sda1, sda2.

Пример вывода команды (два диска: sda и sdb, диск sdb не имеет таблицы разделов):

Создайте точку монтирования раздела:

Отформатируйте диск в файловую систему ext4 с помощью утилиты mkfs :

Где:

/dev/sdb — форматируемый диск.

Где:

/dev/sdb — монтируемый диск;

/storage — выделенный раздел для диска.

Astra Linux использует для конфигурирования сетей собственную утилиту wicd. В общем, она довольно удобна, но у неё есть фатальный недостаток - её писали не мы сеть не будет работать до авторизации пользователя в системе. Для обычных компьютеров в этом нет ничего страшного, однако, для сервера это большая проблема, так как иногда его приходится перезагружать по SSH.

Пусть компьютеры будут находиться в сети с адресами 192.168.0.XXX , где вместо XXX - число от 1 до 254.

Настройка осуществляется путем правки файла /etc/network/interfaces . Каждый сетевой интерфейс (сетевая карта, хотя это не совсем точное название) настраивается отдельно. Настройки для сервера выглядят так:

Первая строчка auto lo eth0 указывает, какие интерфейсы должны быть запущены при загрузке ОС. Отмечу, что локальная петля lo должна присутствовать там в любом случае.

Пропустим описание локальной петли и сразу перейдем к сетевому интерфейсу.

| iface | Ключевое слово, говорящее о том, что дальше будет описание сетевого интерфейса |

| eth0 | Указываем, что данный сетевой интерфейс должен быть привязан к сетевой карте eth0. Посмотреть список карт можно командой: lshw -class network |

| inet | Указываем, что это будет настройка сети. |

| static | При этом все настройки будут указаны вручную. |

| address | IPv4-адрес компьютера |

| netmask | Маска подсети. |

| gateway | Шлюз, т. е. IP-адрес, через который идёт подключение к интернету. Обычно на сервере указывают адрес, выданный провайдером, но в нашем случае (закрытый от мира сегмент) пусть будет 192.168.150.1, т. е. компьютер обращается сам к себе. |

| dns-nameservers | Список разделенных пробелами IP-адресов DNS-серверов. Полезно при разворачивании ЕПП под управлением Astra Linux и настройке приложения bind. |

На клиентских компьютерах настройки следует выполнить аналогичным образом, меняя только четвёртый октет в поле address .

На этом настройка не заканчивается. Теперь нужно отключить автозапуск встроенных утилит и остановить уже запущенный экземпляр службы wicd, после чего перезапустить службу поддержки сети.

Если на одной сетевой карте по каким-то причинам нужно иметь 2 или более IP-адресов, настройки делаются следующим образом:

Посмотреть настройку сети в Debian более подробно можно на официальной Wiki-странице или её несколько устаревшей русской версии

Читайте также: