Настройка авторизации windows по смарт карте

Обновлено: 29.06.2024

На примере cмарт карт Avtor CryptoCard337, тонкого клиента HP T430 на базе ThinPro и VMware Horizon 2103

Предполагаем, что действия с установкой и настройкой Служб сертификации выполнены и включена групповая политика на вход в домен по предъявлению смарт-карты.

Настройка тонкого клиента

Подготовка ОС HP ThinPro для установки драйверов смарт-карты:

Установку обновлений и драйверов на тонкие клиенты HP T430 можно производить как локально, так и централизованно с помощью Device Manager.

Обновление ОС до версии не ниже ThinPro 7.1 SP 17.4 из репозитория.

Обновление клиента Horizon View до версии не ниже 2012 из репозитория.

Обновление браузера Firefox до версии не ниже 78.12.0 из репозитория.

Обновление клиента терминала до версии не ниже tterm-2.0.0hp2a из репозитория.

Установка драйверов от смарт-карты AVTOR Avtor CryptoCard337.

Записать драйвера на USB носитель. Носитель должен быть отформатирован в FAT32.

Перейти в режим «Администратора» на тонком клиенте HP T430.

Запустить программу X-Terminal.

В терминале выполнить команду fsunlock.

6. Вставить флеш накопитель с драйверами в USB порт тонкого клиента HP T430. Должно появиться окно с выбором установки файлов с расширением *.deb которые есть на носителе (Обновление по USB). Если окно не появилось, перезагрузить устройство и начать заново с п.3.

7. Выбрать необходимый драйвер.

8. Нажать «Установить».

10. Перезагрузить устройство.

После данных действий тонкий клиент будет корректно работать со смарт-картой.

2. Настройка VMware Horizon

Подразумевается использование ОС семейства MS Windows совместимых с программным обеспечением VMware Horizon, а также с драйверами от смарт-карты. Имеется работающая инфраструктура открытых ключей (PKI).

Настройка сертификатов. Экспорт корневого сертификата (Obtain the CA Certificate from Windows)

Откройте Certification Authority на корневом ЦС, выполнив команду certsrv.msc

2. Откройте окно Certification Authority -> CA Name -> Properties

На вкладке General выберите корневой сертификат и нажмите кнопку View Certificate

3. Перейдите на вкладку Details и нажмите кнопку Copy to File

4. На странице выбора формата файла выберите Base-64 encoded X.509 (.CER).

5. Укажите путь экспорта файла, например, C:\temp\RootCA.cer.

Импорт корневого сертификата в VMware Horizon (Add the CA Certificate to a Server Truststore File).

На сервере VMware Horizon откройте командную строку и перейдите в каталог с утилитой keytool.exe (C:\Program Files\VMware\VMware View\Server\jre\bin).

2. Импортируйте подготовленный корневой сертификат в файл-хранилище с помощью команды: keytool -import - alias alias -file root_certificate -keystore truststorefile.key -storetype JKS, где alias – псевдоним (любое значение), root_certificate – полный путь к файлу сертификата, truststorefile.key – имя файл-хранилища, storetype – тип хранилища. В процессе импорта необходимо будет ввести парольную фразу для защиты хранилища и подтвердить доверие сертификату.

3. Файл-хранилище truststorefile.key необходимо скопировать в директорию SSL Gateway: install_directory\VMware\VMware View\Server\sslgateway\conf.

4. В директории SSL Gateway (install_directory\VMware\VMware View\Server\sslgateway\conf) необходимо создать файл c именем locked.properties и отредактировать его (например, в блокноте) до следующего содержимого:

Сохраните файл и перезапустите службу Horizon View Connection Server.

Настройка аутентификации по сертификату в VMware Horizon (Configure Smart Card Settings in Horizon Console)

Зайдите в Web-консоль VMware Horizon.

Перейдите в свойства сервера: Inventory -> View Configuration -> Servers -> Connections Servers -> Edit.

Перейдите на вкладку Authentication и выберите предпочтительный режим аутентификации. Аутентификация в административную консоль по смарт-карте настраивается из выпадающего списка Smart card authentication for administrators:

Not Allowed – не использовать смарт-карту;

Optional – смешанная аутентификация (или по паролю или по смарт-карте);

Required – обязательное использование смарт-карты.

Аутентификация пользователя в VDI по смарт-карте настраивается из выпадающего списка Smart card authentication for users. Опция "Disconnect user sessions on smart card removal" определяет политику при отключении смарт-карты. Установите галочку, если необходимо производить отключение сессии при изъятии смарт-карты.

1. Вставьте смарт-карту и перейдите в консоль администрирования.

2. В появившемся окне формы входа выберите сертификат администратора и нажмите кнопку OK.

3. Отобразится запрос на ввод PIN-кода. После успешной проверки PIN будет произведена аутентификация в Web-интерфейс.

Настройка проброса смарт карты в гостевых ВМ

Проброс смарт-карты пользователя позволяет производить прозрачную аутентификацию в виртуальную машину с вводом PIN-кода один раз. При использовании в качестве конечной виртуальной машины ОС Windows, macOS, Linux необходимо выполнить установку VMware View Agent с активацией опции Smartcard Redirection.

В первую очередь необходимо настроить учетные записи пользователей. В этом примере будет настроена учетная запись User — пользователь домена, включенные только в группу Пользователи домена.

Для настройки учетной записи пользователя:

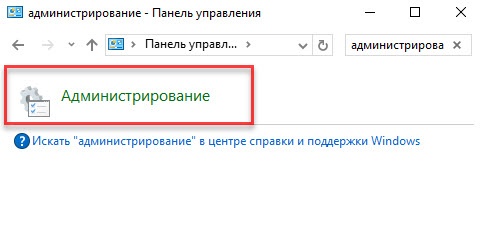

- Откройте Панель управления.

- В поле поиска введите слово "администрирование".

Два раза щелкните по названию Администрирование.

В домене под управлением Windows Server 2019 есть возможность одним действием запретить всем входить в домен без наличия устройства Рутокен с необходимым сертификатом (пользователь с учетной записью Administrator также не сможет войти в домен без наличия устройства Рутокен). Шаги 2-5 данной инструкции необходимо выполнить только в том случае, если в домене будут пользователи не только с устройствами Рутокен, но и использующие альтернативные способы аутентификации (пароли, биометрические данные и т. д.). При этом шаги 9-10 надо пропустить .

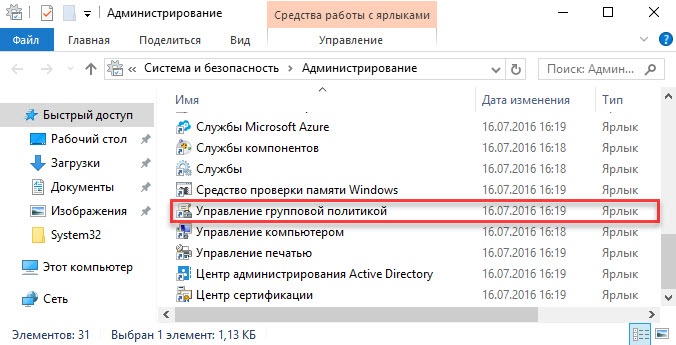

Для настройки политик безопасности:

- Откройте Панель управления.

- Два раза щелкните по названию пункта Администрирование.

- Два раза щелкните по названию оснастки Управление групповой политикой.

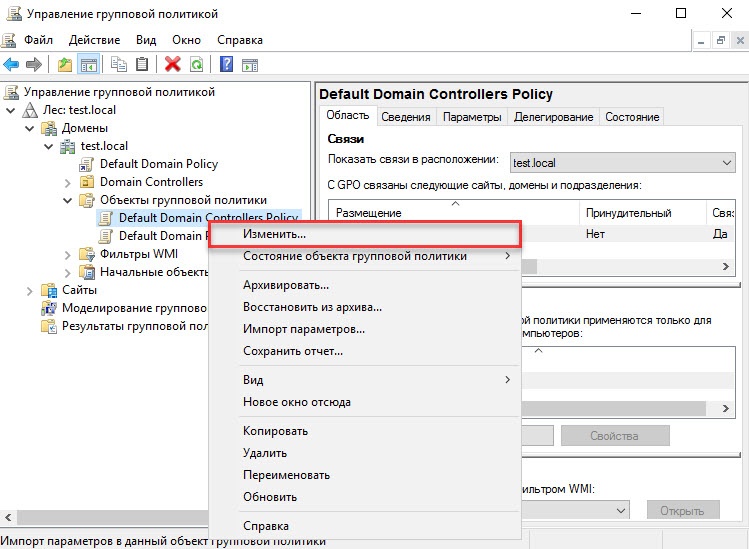

- В окне Управление групповой политикой рядом с названием категории Объекты групповой политики щелкните по стрелочке.

Щелкните правой кнопкой мыши по названию объекта групповой политики Default Domain Policy и выберите пункт Изменить.

Шаги 4-5 необходимо выполнять только в том случае, если всем пользователям будет запрещен вход в домен без устройства Рутокен с необходимым сертификатом.

Настройка будет доступна только после перезагрузки компьютера. Настройка серверной операционной системы после этого будет завершена.

Компьютеры с установленными клиентскими операционными системами Windows 10/8.1/8/7/Vista/XP/2000 необходимо ввести в домен и установить на них драйверы Рутокен.

Редакции ОС должны включать возможность присоединения к домену.

Если клиентские компьютеры были загружены во время настройки сервера, то необходимо их перезагрузить.

Как настроить Windows, так что, когда я нахожусь на экране входа в систему я вижу возможность входа в систему с помощью смарт-карты? Как связать смарт-карту с учетной записью локального пользователя, которая не является членом домена?

У меня есть ноутбук (под управлением Windows 7 Pro), смарт-карты и считыватель смарт-карт.

Windows нормально поддерживает смарт-карты только для учетных записей домена. Однако есть сторонняя библиотека,EIDAuthenticate, что позволяет использовать смарт-карты с локальными идентификаторами.

прежде всего, не каждая смарт-карта может быть использована для входа в Windows 7. Необходима смарт-карта, поддерживаемая Windows 7 или активирующая поддержку путем установки определенного компонента управления смарт-картами.

второе требование заключается в том, что ваш компьютер является частью домена Windows (соответственно, имеет Active Directory и центр регистрации сертификатов), а учетная запись, которую вы хотите войти в систему, является учетной записью домена. Это происходит потому, что вход смарт-карты зависит от входа Kerberos, который доступно только в пределах домена. Некоторые стороннее программное обеспечение позволяет смарт-карты входа в систему, не будучи в домене Active Directory, но эти решения являются собственностью).

В общем случае смарт-карта должна содержать сертификат и соответствующий закрытый ключ. Сертификат содержит сведения о пользователе, используемые для идентификации пользователя. При входе в систему с помощью смарт-карты вы вводите PIN-код смарт-карты вместо обычного пароля.

там, кажется, новая опция для этого-HP ProtectTools Security Manager. Он распространяется с новыми бизнес-ноутбуками HP, поэтому я не знаю, работает ли он на других брендах/моделях. Однако в этом приложении можно управлять входом в Windows с помощью пароля / отпечатка пальца/смарт-карты / устройства bluetooth.

Я проверил смарт-карты входа в систему на моем собственном компьютере, и он работает. Однако программа начала принимать смарт-карту только после того, как я записал файл Windows Ключ шифрования на него (пуск->тип "шифрование файлов"->ввод).

![]()

Далее добавим серверу роль AD CA (центр сертификации).

Дополнительно установим Web службу для запроса сертификатов.

Далее выбираем вариант для предприятия. Выбираем Корневой ЦС (если у нас это первый центр сертификации в домене)

Создаем новый закрытый ключ. Длину ключа можно оставить туже, а вот алгоритм хеширования лучше выбрать SHA2 (SHA256).

Введем имя CA и выберем срок действия основного сертификата.

Остальные параметры оставляем по умолчанию и запускаем процесс установки.

После установки зайдем в оснастку центра сертификации и настроим права на шаблоны.

Далее включим эти шаблоны.

И они появятся у нас в общем списке.

Следующим шагом настроим групповые политики:

Первым делом расскажем всем компьютерам домена о корневом центре сертификации, для этого изменим Default Domain Policy.

Конфигурация компьютера -> Политики -> Конфигурация Windows -> Параметры безопасности -> Политики открытого ключа -> Доверенные корневые центры сертификации -> Импорт

Выберем наш корневой сертификат, расположенный по пути: C:\Windows\System32\certsrv\CertEnroll. Закрываем Default Domain Policy.

На следующем шаге создадим политику для контейнера, в котором будут находится компьютеры с аутентификацией по токену (Смарт-карте).

Теперь пользователь Enrollment Agent может выписывать сертификаты для других пользователей. К примеру запросим сертификат для пользователя test. Для этого откроем консоль управления сертификатами certmgr.msc, т.к. через web интерфейс не получится записать сертификат на usb токен.

В этой консоли на папке личное сделаем запрос от имени другого пользователя

Приступим к тестированию, проверим работу токена на компьютере, находящемся в OU с групповой политикой входа по смарт-карте.

При попытке войти под учетной записью с паролем мы должны получить отказ. При попытке войти со смарт-картой (токеном) мы получим предложение ввести пин и должны успешно зайти в систему.

Читайте также: