Настройка fine grained password policies в windows server 2019

Обновлено: 04.07.2024

Windows 10 обновления, выпущенные 18 августа 2020 г., поддерживают следующие:

События аудита, чтобы определить, поддерживают ли приложения и службы 15- или более длинные пароли.

На контроллерах доменов Windows Server версии 2004 (DCS) должен быть пароль длиной не менее 15 символов.

Поддерживаемые версии Windows

Аудит длины паролей поддерживается в следующих версиях Windows. Минимальная длина пароля не менее 15 символов поддерживается в Windows Server версии 2004 и более поздних Windows.

Версия Windows

Windows 10, версия 2004 Windows

Server 2004

Включено в выпущенную версию

Windows 10, версия 1909 Windows

Server 1909

Windows 10, версия 1903 Windows

Server версии 1903

Windows 10, версия 1809 Windows Server version 1809

Windows Server 2019

Windows 10 версии 1607 Windows Server 2016

Рекомендуемая развертывание

Контроллеры доменов

Административные рабочие станции

Аудита: Если при аудите использования паролей меньше минимального значения, выполните развертывание следующим образом.

Развертывание обновлений на всех поддерживаемых DCS, для которых требуется аудит.

Развертывание обновлений на поддерживаемых административных рабочих станциях для новых параметров групповой политики. Используйте эти рабочие станции для развертывания обновленных групповых политик.

Исполнения: Если требуется вводить пароль минимальной длины, развернем его следующим образом.

Windows Сервер, DCS версии 2004. Все компьютеры должны быть в этой или более поздней версии. Дополнительных обновлений не требуется.

Используйте Windows 10 версии 2004. В эту версию включены новые параметры групповой политики для обеспечения соблюдения. Используйте эти рабочие станции для развертывания обновленных групповых политик.

Рекомендации по развертыванию

Чтобы добавить поддержку аудита и принудительных действий по минимальной длине паролей, выполните указанные здесь действия.

Развертывание обновления для всех поддерживаемых Windows на всех контроллерах доменов.

Контроллер домена. Обновления и последующие обновления обеспечивают поддержку на всех компьютерах с windows для проверки подлинности учетных записей пользователей или служб, настроенных для использования более 14-символьных паролей.

Административная рабочая станция: разместите обновления на административных рабочих станциях, чтобы разрешить применение новых параметров групповой политики к DCS.

Вите параметр групповой политики MinimumPasswordLengthAudit в домене или лесу, где требуются более длинные пароли. Этот параметр политики должен быть включен в политику контроллера домена по умолчанию, связанную с контроллерами доменов в подразделении (OU).

Мы рекомендуем оставить политику аудита включенной в течение трех–шести месяцев, чтобы обнаружить все программы, которые не поддерживают пароли более 14 символов.

Отслеживайте домены для событий Directory-Services-SAM 16978, которые регистрируются в программном обеспечении, которое управляло паролями в течение трех–шести месяцев. Не нужно отслеживать события Directory-Services-SAM 16978, которые регистрируются в учетных записях пользователей.

Если возможно, настройте в программном обеспечении более длинную длину паролей.

Работайте с поставщиком программного обеспечения, чтобы обновить программное обеспечение для использования длинных паролей.

Развернйте для этой учетной записи тонкая политика паролей, используя значение, которое соответствует длине пароля, используемой программным обеспечением.

Для программного обеспечения, которое управляет паролями учетных записей, но не использует длинные пароли автоматически и не может быть настроено для использования длинных паролей, для этих учетных записей можно использовать тонкая политика паролей.

После того как будут устранены все события Directory-Services-SAM 16978, вйте минимальный пароль. Для этого выполните указанные ниже действия.

Разместим версию Windows Server, которая поддерживает их применимый к всем DCs (включая Read-Only DCs).

Включить групповую политику RelaxMinimumPasswordLengthLimits на всех DCS.

Настройте групповую политику MinimumPasswordLength на всех DCs.

Групповая политика

Путь политики и имя параметра, поддерживаемые версии

Путь политики: Computer Configuration > Windows Параметры > Security Параметры > Account Policies -> Password Policy -> Minimum Password Length

Audit Setting name: MinimumPasswordLengthAudit

Поддерживается в:

Windows 10 версии 1607

Windows Server 2016

Windows 10 версии 1809

Windows Server, версия 1809

Windows 10 версии 1903

Windows Сервер, версия 1903

Windows 10 версии 1909

Windows Сервер, версия 1909

Windows 10 версии 2004

Windows Server, версия 2004

и более поздние версии

Перезапуск не требуется

Аудит минимальной длины паролей

Этот параметр безопасности определяет минимальную длину пароля, для которой выпускаются события аудита длины пароля. Этот параметр может быть настроен с 1 до 128.

Этот параметр следует включить и настроить только при попытке определить возможный эффект увеличения минимальной длины пароля в вашей среде.

Если этот параметр не определен, события аудита не выпускаются.

Если этот параметр определен и меньше или равен минимальной длине пароля, события аудита не выпускаются.

Если этот параметр задан и больше минимальной длины пароля и длина нового пароля учетной записи меньше этого параметра, будет выдано событие аудита.

Путь политики и имя параметра, поддерживаемые версии

Путь политики: Конфигурация компьютера > Windows Параметры > политики безопасности Параметры > учетных записей -> политика паролей -> Удалите минимальные ограничения длины паролей

Setting name: RelaxMinimumPasswordLengthLimits

Поддерживается в:

Windows 10 версии 2004

Windows Server, версия 2004

и более поздние версии

Перезапуск не требуется

Отдохнуть от устаревших ограничений на минимальную длину паролей

Этот параметр управляет тем, можно ли увеличить минимальную длину пароля после 14 устаревших параметров.

Если этот параметр не определен, минимальная длина пароля может быть не больше 14.

Если этот параметр определен и отключен, минимальная длина пароля может быть не больше 14.

Если этот параметр определен и включен, минимальная длина пароля может быть настроена более 14.

Путь политики и имя параметра, поддерживаемые версии

Путь политики: Computer Configuration > Windows Параметры > Security Параметры > Account Policies -> Password Policy -> Minimum Password Length

Setting name: MinimumPasswordLength

Поддерживается в:

Windows 10 версии 2004

Windows Server, версия 2004

и более поздние версии

Перезапуск не требуется

Этот параметр безопасности определяет наименьшее количество символов, которые может содержать пароль для учетной записи пользователя.

Максимальное значение для этого параметра зависит от значения ограничения минимальной длины пароля "Отдых".

Если не определено ограничение минимальной длины пароля Для отдыха, этот параметр может быть настроен от 0 до 14.

Если определено и отключено ограничение минимальной длины паролей "Расслабьтесь", этот параметр может быть настроен от 0 до 14.

Если определено и включено ограничение минимальной длины паролей "Расслабьтесь", этот параметр может быть настроен от 0 до 128.

Если необходимое количество знаков задайте 0, пароль не потребуется.

Примечание По умолчанию компьютеры членов группы должны следовать конфигурации контроллеров доменов.

Значения по умолчанию:

7 на контроллерах доменов

0 на автономных серверах

Настройка этого параметра больше 14 может повлиять на совместимость с клиентами, службами и приложениями. Мы рекомендуем настроить этот параметр больше 14 после использования параметра "Минимальная длина пароля" для проверки на совместимость с новым параметром.

ИД события 16977

Код события 16977 регистрируется, когда параметры политики MinimumPasswordLength, RelaxMinimumPasswordLengthLimitsили MinimumPasswordLengthAudit изначально настроены или изменены в групповой политике. Это событие будет регистрироваться только на DCS. Значение RelaxMinimumPasswordLengthLimits будет регистрироваться только в Windows Server, версии 2004 и более поздней версии.

Домен настроен с помощью следующих минимальных параметров, связанных с длиной пароля:

MinimumPasswordLength:

RelaxMinimumPasswordLengthLimits:

MinimumPasswordLengthAudit:

ИД события 16978

Код события 16978 регистрируется при смене пароля учетной записи, а пароль короче текущего параметра MinimumPasswordLengthAudit.

В следующей учетной записи используется пароль, длина которого меньше текущего параметра MinimumPasswordLengthAudit.

AccountName:

MinimumPasswordLength:

MinimumPasswordLengthAudit:

Event ID 16979 Enforcement

ИД события 16979 регистрируется при неправильной настройке параметров групповой политики аудита. Это событие будет регистрироваться только на DCS. Значение RelaxMinimumPasswordLengthLimits будет регистрироваться только в Windows Server, версия 2004 и более поздние версии. Это для принудительного выполнения.

В домене неправильно настроен параметр MinimumPasswordLength, который больше 14, в то время как параметр RelaxMinimumPasswordLengthLimits неопределен или отключен.

Примечание Пока этот параметр не будет исправлен, в домене будет применяться меньший параметр MinimumPasswordLength (14).

В настоящее время настроено значение MinimumPasswordLength:

Аудит событий 16979

В домене неправильно настроен параметр MinimumPasswordLength, который больше 14.

Примечание До тех пор, пока этот параметр не будет исправлен, в домене будет применяться меньший параметр MinimumPasswordLength ( 14).

В настоящее время настроено значение MinimumPasswordLength:

Руководство по изменению пароля программного обеспечения

Используйте максимальную длину пароля при установке пароля в программном обеспечении.

"Журнал"

Хотя общая стратегия безопасности Майкрософт строго ориентирована на будущее без паролей, многие клиенты не могут перейти от паролей в кратко-средний срок. Некоторые клиенты с вопросами безопасности хотят настроить минимальную длину пароля домена по умолчанию, которая превышает 14 символов (например, клиенты могут сделать это после того, как поместят пользователей в длинные пароли вместо традиционных коротких однотонных паролей). В поддержку этого запроса Windows обновления в апреле 2018 г. для Windows Server 2016 включили изменение групповой политики, увеличив минимальную длину пароля с 14 до 20 символов. Хотя это изменение оказалось для поддержки более длинных паролей, в конечном итоге было недостаточно и отклонено новое значение при применении групповой политики. Эти отказы были без комментариев и требуют подробного тестирования, чтобы определить, что система не поддерживает длинные пароли. Для Windows Server 2016 и Windows Server 2019 было включено обновление до уровня Диспетчера учетных записей безопасности (SAM), чтобы обеспечить правильную работу системы с минимальной длиной пароля более 14 символов. Для Windows Server 2016 и Windows Server 2019 было включено обновление до уровня Диспетчера учетных записей безопасности (SAM), чтобы обеспечить правильную работу системы с минимальной длиной пароля более 14 символов.

Параметр политики MinimumPasswordLength имеет допустимый диапазон от 0 до 14 в течение очень долгого времени (много разных вариантов) на всех платформах Майкрософт. Этот параметр применяется как к локальным Windows безопасности, так и к доменам Active Directory (и доменам NT4). Ноль (0) означает, что для какой-либо учетной записи не требуется пароль.

В более ранних версиях Windows пользовательский интерфейс групповой политики не включает настройку минимальной длины пароля длиной более 14 символов. Однако в апреле 2018 г. мы выпустили обновления Windows 10, которые добавили поддержку более 14 символов в пользовательском интерфейсе групповой политики в составе таких обновлений, как:

KB 4093120: 17 апреля 2018 г. — KB4093120 (сборка ОС 14393.2214)

Это обновление содержит следующий текст заметки о выпуске:

"Увеличивает минимальную длину пароля в групповой политике до 20 символов".

Некоторые клиенты, которые установили выпуски за апрель 2018 г. и новые обновления, обнаружили, что им по-прежнему не удалось использовать более 14-символьных паролей. В ходе исследования было установлено, что на компьютерах с ролями DC, обслуживающих более 14-знаки паролей, определенных в политике паролей, необходимо установить дополнительные обновления. Включены следующие обновления Windows Server 2016, Windows 10, версии 1607, а также первоначальный выпуск контроллеров домена Windows 10 для входа в службу и запросов на проверку подлинности с более чем 14-символьными паролями:

KB 4467684: 27 ноября 2018 г. — KB4467684 (сборка ОС 14393.2639)

Это обновление содержит следующий текст заметки о выпуске:

"Устранение проблемы, которая не позволяет контроллерам доменов применять политику паролей групповой политики, если минимальная длина пароля превышает 14 символов".

KB 4471327: 11 декабря 2018 г. — KB4471321 (сборка ОС 14393.2665)

После установки обновлений с апреля 2018 г. по октябрь 2018 г. некоторые клиенты установили в политике более 14 паролей, которые фактически оставались неавторьными до обновлений за ноябрь 2018 г. и декабрь 2018 г., или контроллеры доменных имен, включенные в ос, для обслуживания более 14-знака паролей, что приводит к удалению связи времени и причинности между включенными функциями и приложением политики. Независимо от того, обновлялись ли вы одновременно с групповой политикой и контроллером домена, вы можете увидеть следующие побочные эффекты:

Выявлены проблемы с приложениями, которые в настоящее время несовместимы с более чем 14-символными паролями.

Выявлены проблемы, когда домены, которые состоят из сочетания выпусков Windows Server 2019 или обновленных DCS 2016, которые поддерживают более 14-знаки паролей и готовых DCS Windows Server 2016, которые не поддерживают более 14-символьных паролей (до тех пор, пока не будут установлены и установлены для Windows Server 2016).

После установки KB4467684служба кластеров может не начаться с ошибки "2245 (NERR_PasswordTooShort)", если в групповой политике установлена минимальная длина пароля длиной более 14 символов.

В этой известной проблеме указана политика минимальной длины пароля по умолчанию не более 14 символов. Мы работаем над решением этой проблемы и предоставим обновление в ближайшем выпуске.

Из-за предыдущих проблем поддержка более 14-знака паролей была удалена в обновлениях за январь 2019 г., что не позволяет использовать эту функцию.

Раздельные (гранулированные) политики паролей Fine-Grained Password Policies (FGPP) позволяют создать отдельные политики паролей для определенных пользователей или групп. Множественные политики паролей FGPP доступны, начиная с версии Active Directory в Windows Server 2008. В предыдущих версиях AD 2000 можно было создать только одну политику паролей в каждом домене (в рамках Default Domain Policy).

В этой статье мы покажем, как создать и настроить раздельные политики управления паролями (Password Setting Objects) в домене.

Fine-Grained Password Policies позволяют администратору создать в одном домене несколько специальных политик управления паролями (Password Settings Policy — PSO). В PSO объектах задаются требования к паролям (длина, сложность, история) и настройки блокировки учетных записей. Политики PSO можно назначать на конкретных пользователей или группы, но не на контейнеры (OU) Active Directory. Если к пользователю/группе привязана политика PSO, то настройки парольной политики из GPO Default Domain Policy к нему более не применяются.

С помощью политик FGPP можно задать более высокие требования на длину и сложность пароля для учетных записей администраторов, сервисных учетных записей или пользователей, имеющих внешний доступ в домена (через VPN или DirectAccess).

Основные требования для использования множественных политик паролей FGPP в домене:

- Функциональный уровень домена Windows Server 2008 или выше;

- Парольные политики можно назначить на пользователей или глобальные (!) группы безопасности (global security);

- FGPP политика применяется целиком (нельзя часть настроек описать в GPO, а часть в FGPP).

Настройка Password Settings Policy в Active Directory

Вы можете создавать и редактировать парольные политики Fine-Grained Password Policies из графического интерфейса консоли Active Directory Administration Center (ADAC).

В этой версии AD также доступны корзина Active Directory, позволяющая восстановить удалённые объекты, и управляемые служебные учетные записи (gMSA).В данном примере мы покажем, как создать и назначить отдельную парольную политику на доменную группу Domain Admins.

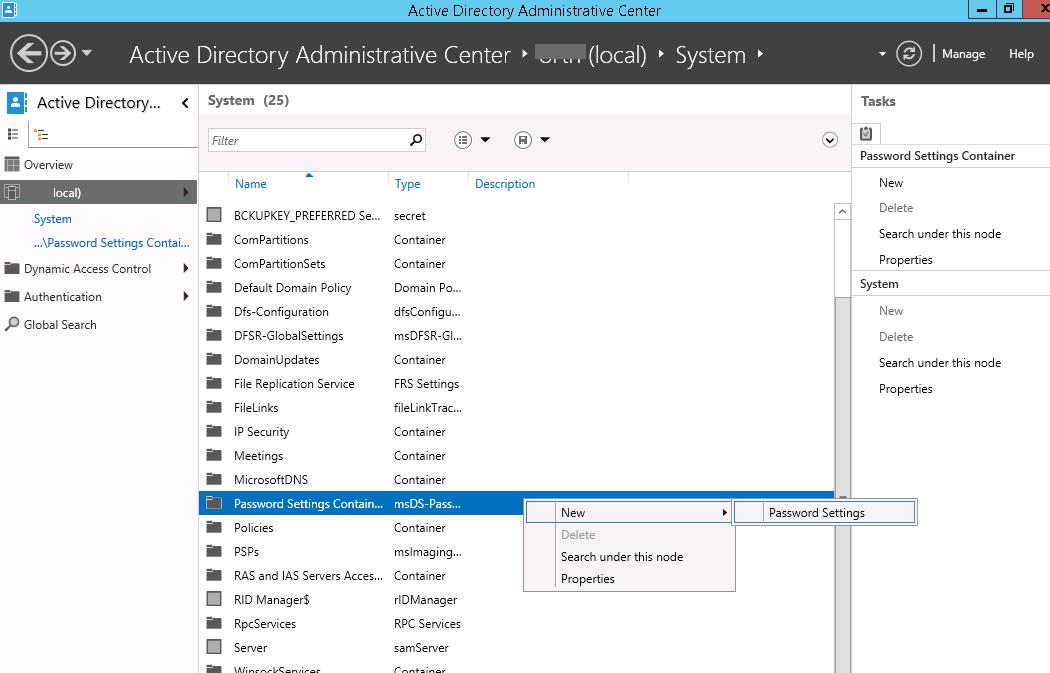

Запустите консоль Active Directory Administrative Center (dsac.msc), переключитесь в древовидный вид и разверните контейнер System. Найдите контейнер Password Settings Container, щелкните по нему ПКМ и выберите New -> Password Settings.

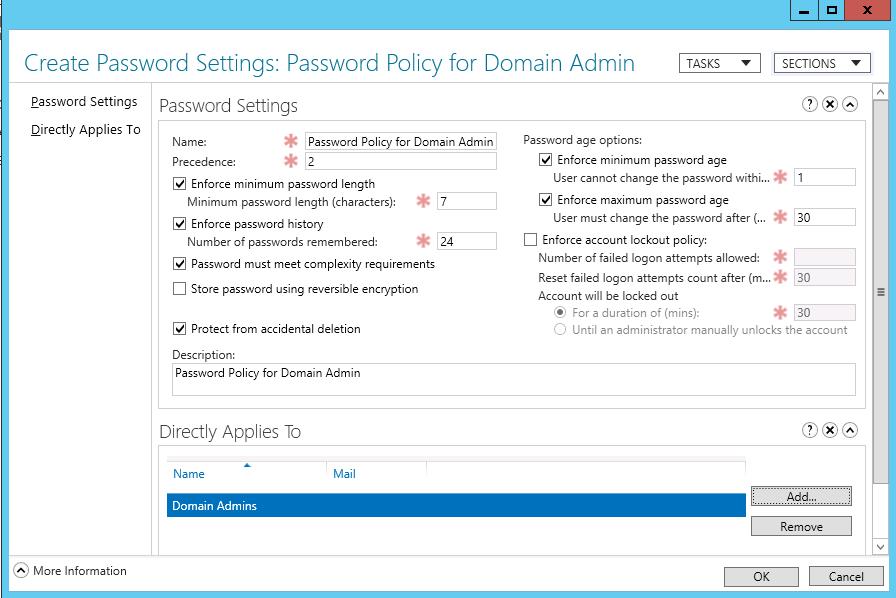

Укажите имя политики паролей (например, Password Policy for Domain Admins) и задайте настройки. Все поля стандартные: минимальная длина и сложность пароля, количество хранимых паролей в истории, частота смены пароля, параметры блокировки при неправильном введении пароля и т.д.

Каждый из параметров объекта PSO (класс msDS-PasswordSettings ) описывается отдельным атрибутом AD:- msDS-LockoutDuration

- msDS-LockoutObservationWindow

- msDS-LockoutThreshold

- msDS-MaximumPasswordAge

- msDS-MinimumPasswordAge

- msDS-MinimumPasswordLength

- msDS-PasswordComplexityEnabled

- msDS-PasswordHistoryLength

- msDS-PasswordReversibleEncryptionEnabled

- msDS-PasswordSettingsPrecedence

Обратите внимание на атрибут Precedence. Данный атрибут определяет приоритет данной политики паролей. Если на пользователя AD действуют несколько политик PSO, то к нему будет применена политика с меньшим значением в поле Precedence.

- Если на пользователя действуют две PSO политики с одинаковыми значениями Precedence, будет применена политика с меньшим GUID;

- Если на пользователя назначены несколько политик, причем одна из них действует через группу безопасности AD, а вторая – напрямую на учетную запись, то будет применена политика, назначенная на учетку.

Затем в секции Direct Applies To добавьте группы или пользователей, на которых должна действовать политика (в этом примере Domain Admins). Сохраните политику.

Рекомендуется применять политику PSO к группам, а не отдельным пользователям. Создайте отдельную группу безопасности и добавляйте в нее учетные записи пользователей. Это упростит управление.

С этого момента данная парольная политика будет применяться на всех членов группы Domain Admins.

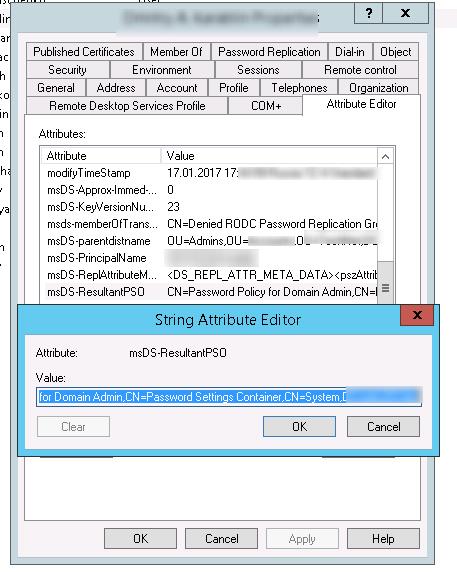

Запустите консоль Active Directory Users and Computers (с установленной опцией Advanced Features) и откройте свойства любого пользователя из группы Domain Admins. Перейдите на вкладку редактора атрибутов (Attribute Editor) и в поле Filter выберите опцию Constructed.

Найдите атрибут пользователя msDS-ResultantPSO. В этом атрибуте указывается действующая на пользователя парольная политика FGPP ( CN=Password Policy for Domain Admins,CN=Password Settings Container,CN=System,DC=winitpro,DC=ru ).

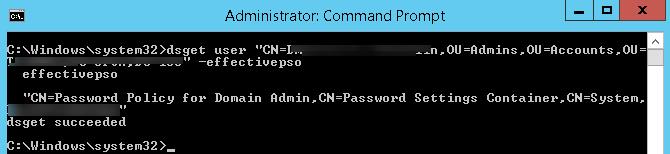

Также действующую политику PSO для пользователя можно получить с помощью dsget:

dsget user "CN=Dmitriy,OU=Admins,DC=winitpro,DC=ru" –effectivepso

Настройка политики паролей PSO с помощью PowerShell

Вы можете управлять политиками паролей PSO с помощью PowerShell (на компьютере должен быть установлен модуль RSAT-AD-PowerShell).

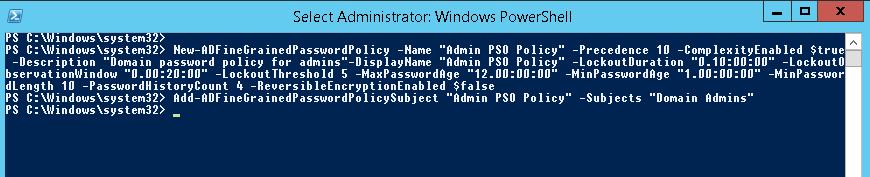

Для создания новой политики используется командлет New-ADFineGrainedPasswordPolicy:

New-ADFineGrainedPasswordPolicy -Name "Admin PSO Policy" -Precedence 10 -ComplexityEnabled $true -Description “Domain password policy for admins”-DisplayName “Admin PSO Policy” -LockoutDuration “0.10:00:00” -LockoutObservationWindow “0.00:20:00” -LockoutThreshold 5 -MaxPasswordAge “12.00:00:00” -MinPasswordAge “1.00:00:00” -MinPasswordLength 10 -PasswordHistoryCount 4 -ReversibleEncryptionEnabled $false

Теперь можно назначить политику на группу пользователей:

Add-ADFineGrainedPasswordPolicySubject "Admin PSO Policy" -Subjects "Domain Admins"

Чтобы изменить настройки политики PSO:

Set-ADFineGrainedPasswordPolicy "Admin PSO Policy" -PasswordHistoryCount:"30"

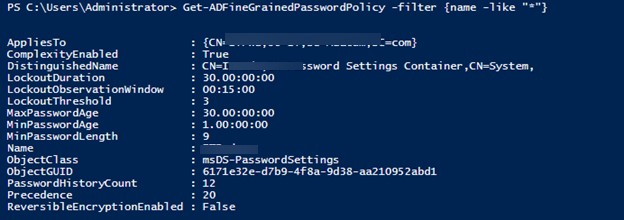

Вывести все политики FGPP в домене:

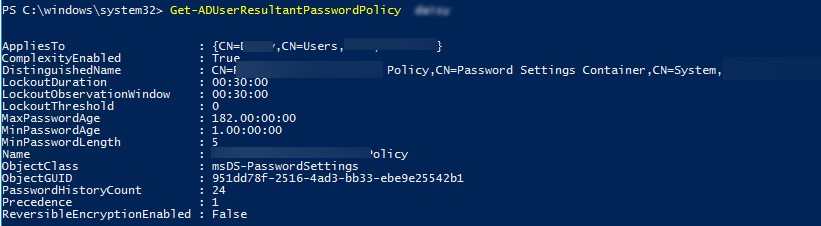

Для получения результирующей парольной политики, которая применяется к конкретному пользователю используется команды. Имя политики PSO, которая действует на пользователя указано в поле Name.

Get-ADUserResultantPasswordPolicy -Identity username

Список политик PSO, назначенных на группу Active Directory, можно вывести с помощью командлета:

Get-ADGroup "Domain Admins" -properties * | Select-Object msDS-PSOApplied

Чтобы вывести настройки политики паролей по-умолчанию из Default Domain Policy, выполните команду:

После установки и настройки Windows server 2019 , пришло время обратить внимание на управление доменом. Благодаря созданному механизму управления доменом, можно настроить сразу большое количество компьютеров, пользователей. Для этого достаточно освоить механизм управления объектами групповых политик. В данном случае с помощью GPO (Group Policy Object) обеспечим включение заставки на компьютере пользователя после 20 минут бездействия, отключим монитор через 40 минут, если не будет никаких действий пользователя и изменим политику паролей.

Включение экранной заставки через определенное количество времени бездействия пользователя обеспечит прежде всего безопасность компьютера, когда человек отошел или куда-нибудь уехал, ушел с работы. Переходя в режим заставки компьютер обезопасит различные данные на компьютере, такие как документы, файлы, почту, а также установленные программы и т.п. Доступ к компьютеру, благодаря включению этой функции, будет ограничен (необходимо ввести логин и пароль для входа на компьютер). Но при этом следует учесть, что время до включения этой заставки должно быть разумным, никому не хочется постоянно вводить пароль, например, через каждые 2 минуты.

Включение монитора после 40 минут бездействия пользователя поможет прежде всего сэкономить электроэнергию в компании. Если компьютеров в компании много, то экономия будет весомая. Все ведущие компании стараются заботиться об экономии электроэнергии не только с позиции экономии средств, но и с позиции уменьшения нагрузки на планету. Время выключения монитора выбираем разумно, чтобы было удобно пользователю (постоянно выключающиеся и включающиеся мониторы доставляют неудобства в работе, да и просто раздражают).

Разумное изменение политики паролей позволит не так сильно напрягать пользователя постоянными сменами пароля, что влечет за собой увеличение наклеенных маркеров с паролями на мониторах, но позволит улучшить стойкость пароля.

Включение экранной заставки (с обязательным вводом пароля) после 20 минут бездействия пользователя

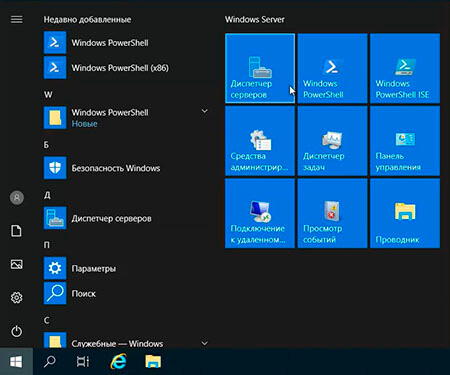

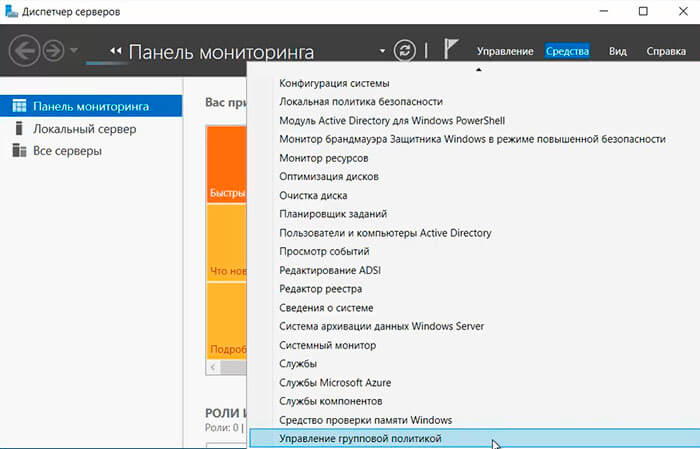

1. Нажимаем "Пуск", далее "Диспетчер серверов".

2. В новом окне выбираем "Средства", в появившемся списке "Управление групповой политики".

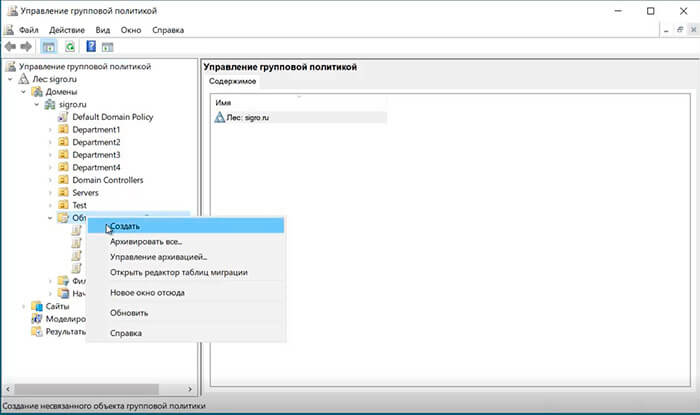

3. Нажимаем правой клавишей мыши на "Объекты групповой политики", далее "Создать".

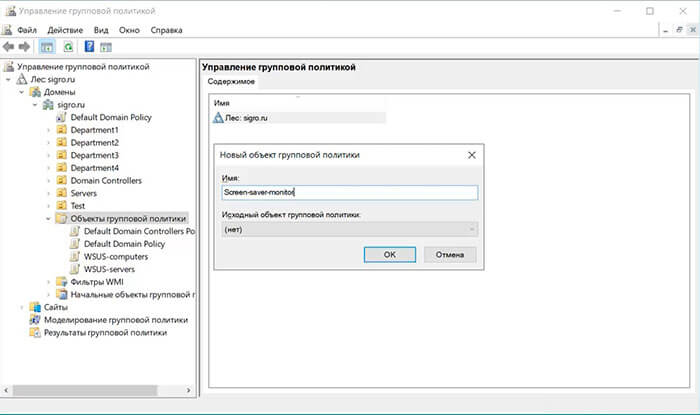

4. В появившемся окне задаём имя групповой политики, нажимаем "ОК".

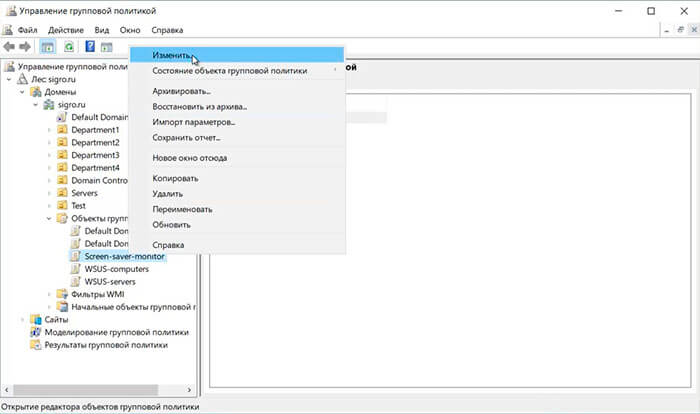

5. Для изменения групповой политики нажимаем правой клавишей мыши, далее "Изменить".

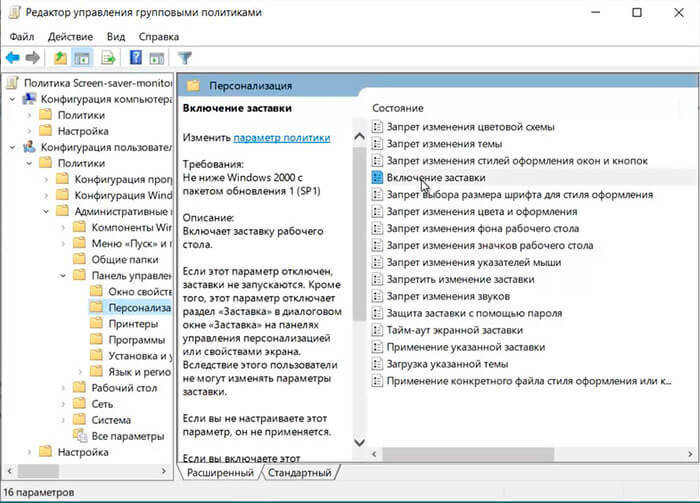

6. Переходим в раздел Конфигурация пользователя - Политики - Административные шаблоны - Панель управления - Персонализация.

7. Устанавливаем следующие параметры:

- Включение заставки - Включено.

- Защита заставки с помощью пароля - Включено.

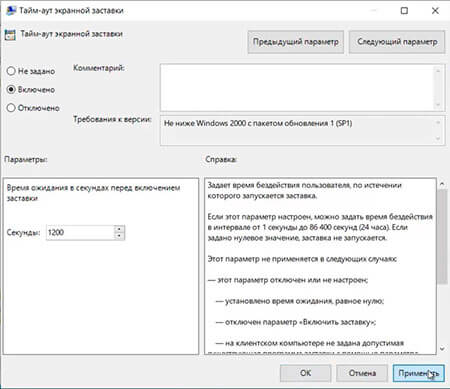

- Тайм-аут экранной заставки - Включено. Время включения в секундах перед включения заставки - Секунды: 1200.

Выключение монитора после 40 минут бездействия пользователя

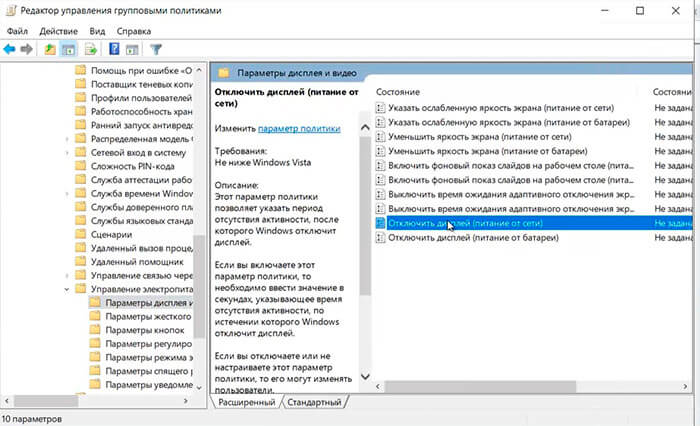

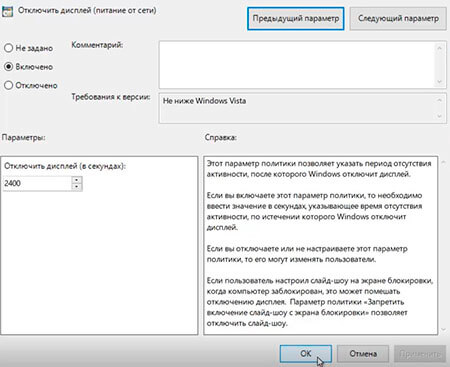

1. Переходим в раздел Конфигурация пользователя - Политики - Административные шаблоны - Система - Управление электропитанием - Параметры дисплея и видео.

2. Выбираем "Отключить дисплей (питание от сети)", меняем следующие параметры:

Изменение политики паролей

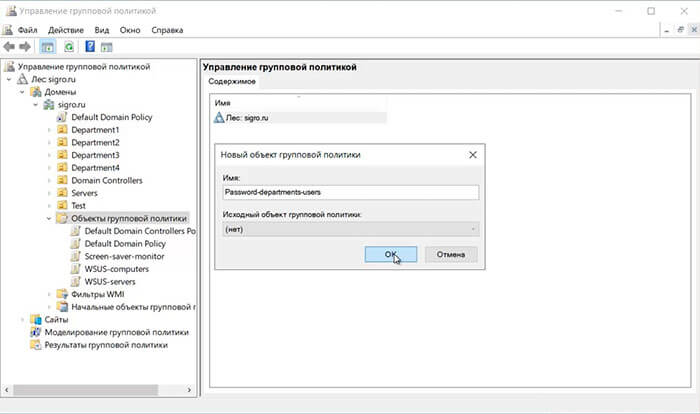

1. Для изменения политики паролей создаём новую групповую политику. Для этого правой клавишей мыши на "Объекты групповой политики" - "Создать".

2. Задаём имя нового объекта групповой политики, далее нажимаем "ОК".

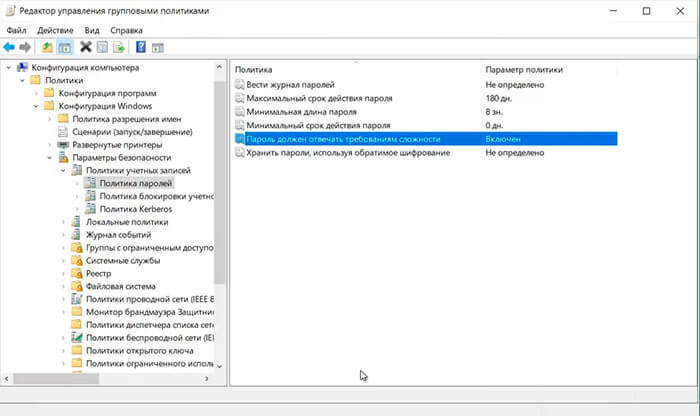

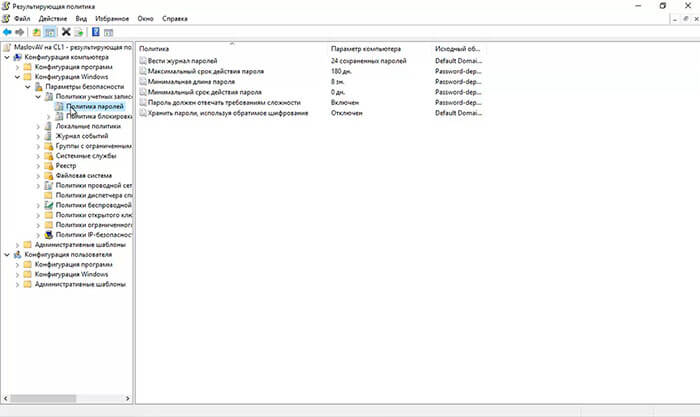

3. Далее правой клавишей на вновь созданную политику - "Изменить". Переходим в раздел Конфигурация компьютера - Политики - Конфигурация Windows - Параметры безопасности - Политика паролей. Изменяем следующие параметры:

- Максимальный срок действия пароля - 180 дн.

- Минимальная длина пароля - 8 зн.

- Минимальный срок действия пароля - 0 дн.

- Пароль должен отвечать требованиям сложности - Включен.

Применение созданных групповых политик

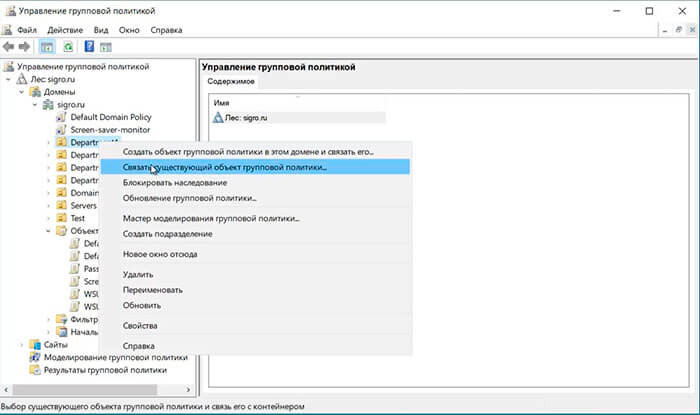

Для применения вновь созданных групповых политик, необходимо связать политики с объектами домена.

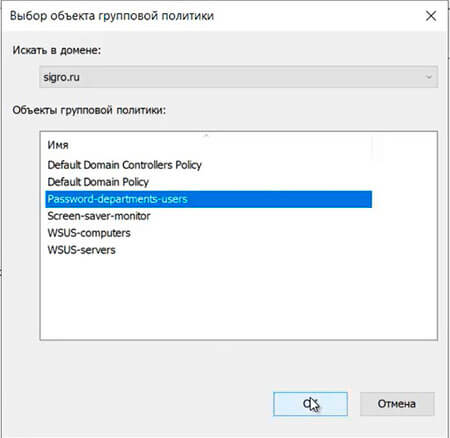

1. Для этого выбираем весь домен или нужное подразделение в домене, нажимаем на нем правой клавишей мыши, далее "Связать существующий объект групповой политики".

2. В появившемся окне выбираем необходимый объект групповой политики, далее "ОК".

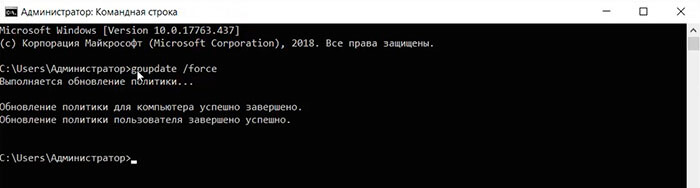

3. После того, как все политики привязаны к соответствующим объектам домена, открываем командную строку и выполняем следующую команду для немедленного применения групповых политик в домене:

gpupdate /force

Проверка применения групповой политики на компьютере пользователя

1. Для проверки применения созданных групповых политик заходим под доменным логином и паролем пользователя на компьютере, входящим в состав домена. В поиске набираем rsop.msc. Далее переходим к тем параметрам групповой политики, которые были настроены и смотрим изменения в политике.

Посмотреть видео - изменение экранной заставки, отключение монитора, изменение политики паролей с помощью GPO можно здесь:

Локальная групповая политика позволяет контролировать параметры текущего устройства – определять поведение операционной системы для всех пользователей и вносить отдельные настройки для каждой из учётных записей.

Для настройки групповых политик сервера без домена имеем подготовленный сервер с операционной системой Windows Server 2019.

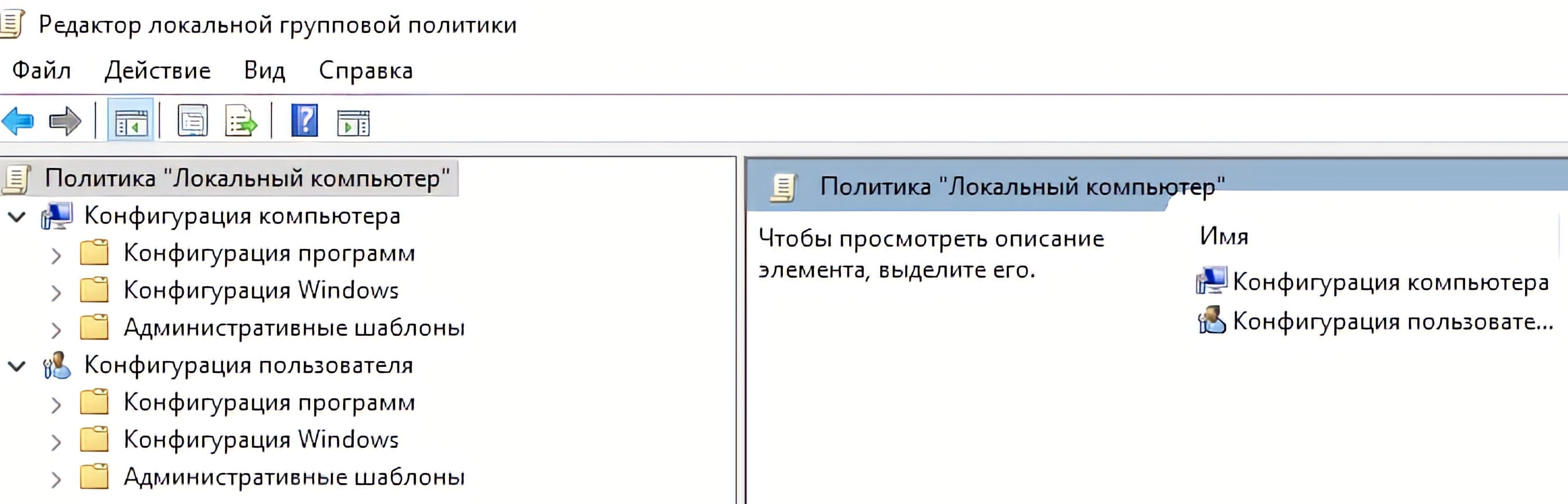

В меню пуск, выбираем элемент «выполнить» и вводим gpedit.msc, либо через командную строку.

Открывается «Редактор локальной групповой политики»:

Рисунок 1 - Редактор локальной групповой политики

Конфигурация компьютера позволяет применять политики на весь сервер, а конфигурация пользователя позволяет применить политики на того пользователя, который запустил редактор.

Применим ограничения по времени для активных, но бездействующих и отключенных сеансов. Для этого переходим «Конфигурация компьютера» «Административные шаблоны»->«Компоненты Windows» -> «Службы удаленных рабочих столов» -> «Ограничение сеансов по времени», здесь находим две политики «Задать ограничение по времени для отключенных сеансов» и «Задать ограничение по времени для активных, но бездействующих сеансов служб удаленных рабочих столов». Включаем политику и указываем время, например, 3 часа:

Рисунок 2 - GPO ограничения времени активных, но бездействующих сеансов

Если требуется запустить редактор на группу пользователей (администраторы или «не администраторы»), необходимо запустить mmc, так же через «выполнить», либо командную строку.

Добавляем необходимую оснастку:

Нажимаем «файл», далее «Добавить или удалить оснастку». Далее выбираем «Редактор объектов групповой политики»:

Рисунок 3 - Добавление и удаление оснасток

Нажимаем добавить, затем кнопку «обзор».

На данном этапе выбираем вкладку «пользователи» и к какой группе (или к конкретному пользователю) мы хотим применить политику:

Рисунок 4 - Выбор объекта групповой политики

Далее нажимаем «ок» и запускаем выбранную оснастку.

Рисунок 5 - Оснастка GPO группы пользователей «Не администраторы»

Сделаем блокировку рабочего стола при неактивности пользователя.

Для этого переходим в «Конфигурация пользователя» -> «Административные шаблоны» -> «Панель управления» -> «Персонализация».

Выбираем политики «Защита заставки с помощью пароля» и «Тайм-аут экранной заставки».

Включаем защиту заставки, тайм-аут включаем и выставляем время в секундах, например, 600с (10 минут):

Рисунок 6 - GPO ограничения времени отключенных сеансов.

Чтобы просмотреть текущие применённые групповые политики, нужно ввести команду

Эти и другие настройки для наших клиентов мы осуществляем в рамках ИТ-аутсорсинга.

Читайте также: