Отключение клиента от wifi kali linux

Обновлено: 04.07.2024

Эта статья является своего рода пояснительной запиской к статьям, посвящённым взлому WiFi с помощью пакета airmon-ng в кали линукс . Я объясню, как и обещал, для чего нужна деидентификация клиента во время перехвата пароля WiFi и как далеко хакер может зайти.

Если нужен взлом пароля WiFi

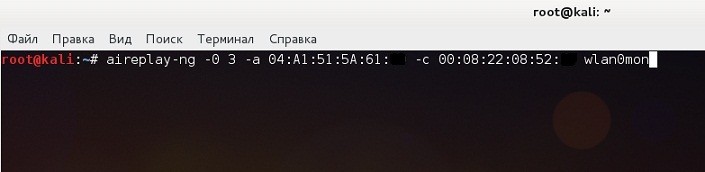

Соответствующая команда с описанием на конкретном примере уже приводилась в предыдущей статье. Напомню её:

aireplay-ng -0 3 -a 04:A1:51:5A:61:CD -c 00:08:22:08:52:1D wlan0mon

Нажмём ввод и увидим результат:

Sending 64 directed DeAuth. STMAC: [00:08:22:08:52:1D] [32|62 ACKs]

Часть для тех, кому нужно отключить чужое устройство от WiFi

Что для этого нужно ?

- Кали Линукс на борту (реальная или виртуальная система)

- Карта-модем, способные работать в режиме мониторинга сети (советую придерживаться списка адаптеров, хотя он не полный).

- Куча терпения и практики

Вот как это выглядит на экране компьютера. В терминале наберём команду перевода карты в режим мониторинга:

airmon-ng start wlan0

Запустим снифер и посмотрим на близлежащие сети:

airodump-ng wlan0mon

Выберем нужные mac адреса с подключёнными устройствами (5 снизу у стрелки):

Остановим работу снифера командой Ctrl + C и выберем из списка клиентов. На фото видно, что трое из пяти клиентов связаны с точками доступа очевидными mac адресами:

- точка доступа с mac адресом EA:28:5D:B3:AD:XX передаёт сигналы на устройство с адресом 6C:71:D9:69:CD:XX

- ТД с mac адресом F8:1A:67:60:F4:XX передаёт сигналы на устройство с адресом 5C:FF:35:87:F6:XX

- ТД с mac адресом D8:50:E6:D7:E6:XX передаёт сигналы на устройство с адресом 28:C2:DD:2A:BF:XX

Это и есть потенциальные жертвы хакера, теперь можно отключить чужое устройство от WiFi поочерёдно командой из начала статьи, указав огромное число пакетов прерываний, например 100000. Так, для первой в моём списке точки беспроводного соединениякоманда на отключение будет выглядеть так:

aireplay-ng -0 100000 -a EA:28:5D:B3:AD:XX -c 6C:71:D9:69:CD:XX wlan0mon

Смартфон или планшет жертвы потеряет связь с роутером очень и очень надолго.

Zip File, мамкины хакеры. Нынче мы затронем тему отключения отдельного пользователя от Wi-Fi роутера. Причём вам даже не обязательно для этого подключаться к нужной сети. Достаточно иметь в своём распоряжении подходящий вай фай адаптер, способный работать в режиме монитора, и компьютер с операционной системой Kali Linux. О том, как её установить мы разговаривали в одном из предыдущих роликов.

Он набрал 50 лайков, а значит самое время порадовать вас очередной годнотой на тему взлома и информационной безопасности ваших сетей. Напоминаю, что информация, изложенная в видео, рассматривается исключительно в образовательных целях. Все действия я произвожу только над своими личными устройствами и не рекомендую повторять подобные вещи самостоятельно.

Ну в общем вы поняли. Окей. Не будем сёдня долго запрягать. Запускаем нашу любимую Kali’шку и погнали ломать.

Шаг 1. Первым делом давайте проверим подключение внешнего WiFi-адаптера. В комп воткнут. Сетки видит. Отлично.

Шаг 2. Запускаем терминал и вводим команду sudo ifconfig, чтобы посмотреть имя интерфейса. wlan0. Запомнили.

Шаг 3. Вводим sudo airmon-ng check kill для отключения всех процессов, которые могут нам помешать.

Шаг 4. Далее пишем iw dev, чтобы посмотреть в каком режиме работает сетевушка. Она в управляемом (managed). А нам нужно перевести её в режим мониторинга.

Шаг 5. Пишем соответствующую партянку. Все команды я, как обычно, прикреплю в описании к видосику. Так что не переживайте.

Шаг 6. Проверим rfkill list. У меня всё разблочено. Но если вдруг у вас будет yesв одном из пунктов, то введите…

Шаг 7. rfkill unblock 0

Шаг 8. На всякий случай поднимаем интерфейс.

Шаг 9. И снова смотрим статус набрав iw dev. Теперь сетевушка в режиме моника. Можно работать.

Шаг 10. Запускаем airodump

Шаг 11. Bждём пока в списке появится нужная точка доступа. Аккуратно переписываем куда-нибудь её MAC-адрес и канал, на котором она сейчас раздаёт вафлю.

Шаг 12. Прерываем процесс сканирования комбинацией клавиш CTRL+C и вводим команду для сканирования всех устройств, подключённых уже непосредственно к нужной точке.

Шаг 13. У меня сейчас в сетке только ноут, поэтому выбор не велик. Запоминаем MAC.

Шаг 14. И не прерывая процесс открываем в соседней вкладке второе окно терминала. Раз MAC нам известен, будем вести целенаправленную атаку по нему. Пишем sudo aireplay-ng --deauth 0 -a адрес роутера -c адрес клиента, в моём случае ноута, и название интерфейса wlan0. Всё. Поехали рубить. Параметр 0 в команде означает, что пакеты будут передаваться пока мы не прервём операцию.

Шаг 15. Через некоторое время вафля на ноуте начинает тупить и попросту вылетает. Профит господа.

Направленная атака работает в разы эффективнее. Так что для демонстрации я выбрал именно этот способ. Надеюсь, не прогадал. Друзья, если вы хотите научиться работать с Linux-системами не просто повторяя команды из роликов, а реально разбираясь в принципах работы всей этой кухни, то у меня для вас есть отличное предложение.

Прямо сейчас доступен по предзаказу мой обучающий курс Администрирование Linuxс нуля. Изучив его, вы научитесь не просто эксплуатировать десктопные оськи, но и администрировать серьёзные серверные решения. Пока есть время на карантине – неплохо бы изучить что-то новенькое и интересное. Ссылку с подробностями оставлю в описании.

>>>КЛИКНИТЕ, ЧТОБЫ УЗНАТЬ ПОДРОБНОСТИ<<<

Также напоминаю, что мы с компанией Acronis проводим совместный конкурс в честь Всемирного дня бэкапа. У вас есть возможность абсолютно бесплатно получить годовую лицензию, Power Bank, термокружку и другие призы просто написав забавный стишок под конкурсным видео. Подробности также ищите под этим видео.

На этом всё. Удачи, успехов. Берегите себя и свои сети. Защищайте их от злоумышленников. Не работайте на частоте 2,4. Она наиболее часто подвергается атакам. Устанавливайте сложные пароли. А о том, как можно ломануть простые, я обязательно расскажу вам в следующем видосе, если, конечно, соберёте 50 лойсов. До новых встреч. Всем пока!

Во время анализа защищенности WIFI сетей часто появляется задача отключить пользователя от текущего подключения. Это нужно для того чтобы осуществить перехват Handshake и в последующем декодировать WIFI пароль.

Сегодня мы раскажем вам о том как произвести иньекцию кадров WIFI и произвести деаутентификацию пользователя.

Стандарт WiFi 802.11n использует механизм агрегации кадров для уменьшения накладных расходов при передаче данных.

Для этого несколько кадров объединяются в один. При этом маркер разделителя кадров передается вместе с данными.

Это позволяет сформировать данные, которые при прохождении через WiFi устройство будут интерпретированы им как отдельные кадры.

То есть имея контроль над потоком данных передаваемых от сервера клиенту (например при загрузке файла с сервера атакующего) или от клиента к серверу, можно генерировать произвольные пакеты на всех уровнях OSI:

- Пакет с любыми заголовками RadioTap: Beacon, Probe Request/Respone, Deauthentication

- L2 уровень: указать любой MAC адрес в заголовках пакета, можно производить ARP спуфинг

- L3/L4 уровень: скрафтить любой TCP/UDP/ICMP пакет с любыми заголовками IP

- и так далее

Уязвимости подвержены только открытые сети стандарта 802.11n.

Схема PHY кадра с инъекцией

Как видно разделитель кадра (A-MPDY delimiter) помещается прямо в payload с пользовательскими данными, поэтому при получении такого кадра принимающей стороной, будет произведена деагрегация и наша последовательность будет воспринята операционной системой как отдельный пакет.

Подробнее об уязвимости можно прочесть в докладе Injection Attacks on 802.11n MAC Frame Aggregation

Самый простой пример демонстрации уязвимости: посылка широковещательных beacon фреймов. Маяков, которые посылает точка доступа, сообщая о своем имени сети (SSID).

Файл, инъецирующий маяки с именем сети «injected SSID» aggr_beacon.jpg 250MB

Скорее всего, вы не увидите новую сеть в списке доступных для подключения WiFi сетей, так как большинство операционных систем используют активное сканирование, и показывают только сети, ответившие им на probe request. Поэтому чтобы увидеть инъекцию пакетов нужно использовать пассивное сканирование.

Кстати, на заметку тем, кто используется Mac OS, можно дампать WiFi трафик родной картой airport. Рекомендую для этого мою тулзу airport-sniffer. Дамп можно будет найти в /tmp/airportXXXX.cap

Мой тестовый стенд идентичен картинке в заголовке поста. Вредоносный файл скачивается планшетом, дампер запущен на ноутбуке, подключенном к той же точке доступа TL-MR3020 с прошивкой openwrt 12.09. Также инъекция успешно воспроизводится с использованием USB адаптера tl-wn821n.

Вот как выглядят пойманные ноутбуком пакеты:

tcpdump -e -r /tmp/airport.pcap type mgt subtype beaconПо таймингам видно, что инъекции происходят очень бодро.

Для того чтобы провести реальную атакую необходимо подниматься на L2 и L3 уровни, то есть нужно знать MAC адрес точки доступа, в некоторых случаях MAC адрес клиента, IP адреса клиентов за NAT. Поэтому эксплуатировать уязвимость в реальных условиях крайне сложно. Максимум — это посылать deauth пакет и отключать всех клиентов от сети.

Как провести деаутентификацию:

Узнаем свой MAC адрес

- Мой MAC адрес: 1C:4B:D6:B8:23:E5

- MAC адрес точки доступа: 00:14:D1:4B:06:7E

- Канал точки доступа: 6

- Клиент точки доступа: 00:25:D3:24:B5:DF

Получив всю информацию преступаем. Переводим наш адаптер в режим мониторинга. Да канал можно не указывать, как это я делал в первый раз.

Виртуальный интерфейс mon0 создан. Для надежности сменим MAC адрес нашего интерфейса:

Так же стоит отметить что Host имя тоже может засветится, по этой причине стоит его тоже менять периодически (данное действие требует перезагрузки):

Ловим пакеты от нашей точки.

Тут немного я упростил. Так как у меня всего одна точка была в зоне видимости, то я писал в файл cap все пакеты с 6 канала со всех точек (в моем случае она одна была). Если точек больше смотри по аналогии с wep шифрованием. В другой консоли делаем следующее:

Так мы заставили клиента с MAC адресом 00:25:D3:24:B5:DF переавторизоваться тем самым в первой консоли сверху появится надпись handshake — т.е. мы поймали пакет авторизации. Можно воспользоватьсяWireshark’ом и отслеживать пакеты авторизации по протоколу eapol.

Мне удалось успешно провести инъекции TCP пакетов и я попытался пролезть на TCP порт клиента, находящегося за NAT, пытаясь создать в nf_conntrack трансляцию, пропускающую мои пакеты клиенту. Но у меня так и не получилось. Если послать клиенту SYN от имени удаленного хоста, его ответ SYN-ACK не создает трансляцию и ответить ему из мира нельзя. Если же послать от клиента SYN в мир и ответить ему, пусть даже создав трансляцию на роутере в состоянии ESTABLISHED, новый SYN из мира посланный клиенту будет отброшен. Даже фантазии на эту тему разбились о проблему с угадыванием seqence number. Хотя, может быть, я просто лошара и у вас получится.

Подобное можно успешно провернуть с UDP. Также в примерах есть способ сканировать хосты за NAT, посылая icmp.

Отключение Wi-Fi на рабочем столе Linux может быть важным, если вы используете старый компьютер, для которого требуется внешний USB-адаптер Wi-Fi или вам нужно использовать кабель Ethernet. По своему личному опыту могу сказать, что использование кабеля Ethernet для подключения к Интернету обеспечивает более качественные услуги независимо от того, в какой системе Linux вы работаете.

Если вы отключите Wi-Fi на ноутбуке под управлением Linux, это также может сэкономить заряд батареи. Если вы профессиональный пользователь Linux, вам может быть удобнее использовать режим CLI, чем методы отключения Wi-Fi с помощью графического интерфейса.

Отключить Wi-Fi в Linux

Чтобы отключить Wi-Fi в Linux, вам не нужно ничего знать, кроме базовых компьютерных знаний. Современные дистрибутивы Linux имеют очень гладкую и понятную среду рабочего стола, с которой легко работать. Вы можете найти настройки сети, Wi-Fi и другие параметры подключения на панели настроек в вашей системе Linux.

В этом посте будут рассмотрены методы отключения Wi-Fi с помощью графического интерфейса и интерфейса командной строки в системах Debian, Red Hat и Fedora Linux. Поскольку разные дистрибутивы Linux могут использовать один и тот же DE, я опишу метод отключения Wi-Fi на основе среды рабочего стола Linux, а не на основе дистрибутивов Linux.

Метод 1. Отключить Wi-Fi с помощью графического интерфейса.

1. Отключите Wi-Fi на Gnome Desktop Linux

В среде рабочего стола Ubuntu и Fedora Gnome вы можете найти сетевые настройки в разделе основных настроек. Чтобы открыть меню настроек, вы можете выполнить поиск по запросу «настройки» в верхней строке поиска или щелкнуть меню в правом верхнем углу и выбрать параметр настроек.

Когда откроется опция настроек, вы найдете настройки сети в настройках подключения. Войдите в настройки сети и выберите Wi-Fi. В настройках Wi-Fi вы найдете кнопку-переключатель для включения или выключения, чтобы отключить Wi-Fi в вашей системе Linux.

Если вы используете Linux на ноутбуке, вы можете просто включить режим полета, чтобы отключить Wi-Fi. Включение режима полета не приведет к отключению LAN или Ethernet-соединений. Вы можете включить режим полета на большинстве ноутбуков, нажав кнопку F12 на клавиатуре.

2. Отключите Wi-Fi в KDE Plasma Linux.

Я использую плазменный DE KDE на Arch-Linux, чтобы продемонстрировать, как отключить беспроводное соединение на плазменном рабочем столе KDE. Вы можете найти ярлыки для подключения в правом нижнем углу вашей системы Linux.

Чтобы отключить Wi-Fi, вы можете просто щелкнуть панель, чтобы развернуть настройки подключения. Затем щелкните небольшой квадратный прямоугольник, расположенный рядом со значком Wi-Fi, чтобы отключить Wi-Fi на рабочем столе KDE Plasma Linux.

Если у вас есть проблемы с отключением Wi-Fi из быстрого меню, вы всегда можете найти настройки подключения и отключить Wi-Fi на главной странице настроек вашей системы Linux.

Метод 2: Отключить беспроводное соединение с помощью метода командной строки

Использование интерфейса командной строки (CLI) всегда лучше, чем использование графического интерфейса для выполнения любых задач Linux. Если на вашем компьютере работает система Linux, следующие команды NMCLI будут вам полезны и сэкономят время. Команды интерфейса командной строки управления сетью (NMCLI) перечислены ниже.

Выполните следующую команду в оболочке терминала, чтобы отключить Wi-Fi в вашей системе Linux.

nmcli радио Wi-Fi выкл.

Выполните следующую команду в оболочке терминала, чтобы включить Wi-Fi в вашей системе Linux.

nmcli радио Wi-Fi включен

Чтобы получить справку по командам NMCLI, выполните следующие команды в оболочке терминала.

nmcli radio help

справка nmcli radio wifi

Вы также можете запустить следующую команду ifconfig, чтобы проверить, какой сетевой адаптер в настоящее время используется для подключения к Интернету.

Дополнительный совет: отключите Ethernet в Linux

Если вам когда-нибудь понадобится отключить LAN или Ethernet-соединения на вашем Linux-компьютере, вы можете просто отсоединить кабель от вашего устройства. Однако есть командные строки, которые вы можете запустить в оболочке терминала, чтобы отключить подключение к сети Ethernet на вашем компьютере Linux. Вы должны заменить синтаксис etho на имя вашего Ethernet-соединения.

Выполните следующую команду, чтобы отключить соединение Ethernet.

Выполните следующую команду, чтобы включить соединение Ethernet.

Выводы

Иногда отключение Wi-Fi может решить некоторые проблемы с сетью. Во всем посте я описал, как отключить Wi-Fi и Ethernet-соединения в системе Linux. Если вы используете внешнее USB-устройство WiFi на своем компьютере с Linux, вы можете применить те же процедуры, чтобы отключить WiFi на своем компьютере, или вы можете просто отключить устройство.

Читайте также: